Evaluasi Keamanan Wi-Fi Protected Setup pada Access Point IEEE 802.11

terhadap Serangan Brute Force

Rizal Munadi

1,2)Hendri Surya

1)Fardian

1,2)Ardiansyah

1,2) 1)Laboratorium Jaringan Komputer2)Wireless and Networking Research Group (Winner) Jurusan Teknik Elektro, Fakultas Teknik, Universitas Syiah Kuala Jalan Syech Abdurrauf No. 7, Darussalam, Banda Aceh 23111, Indonesia

Email: [email protected], {hendri.surya, fardian.samidan}@gmail.com, [email protected]

Abstrak

Dewasa ini, teknologi berbasis IEEE 802.11 telah menjadi salah satu kelengkapan dari peralatan komputer khususnya laptop dan peralatan gadget lainnya. Untuk mengintegrasikan layanan antar peralatan yang menggunakan IEEE 802.11, Access

Point (AP) merupakan peralatan yang menjadi

penghubung sebagaimana hub yang digunakan pada jaringan LAN. Kemudahan akses yang diberikan ini, disisi lain juga mempunyai potensi risiko disebabkan penggunaan gelombang elektromagnetik melalui udara bebas. Pada penelitian ini, salah satu dari protokol yang terdapat pada AP, yaitu Wi-fi Protected Setup (WPS) akan dievaluasi keamanannya dengan menggunakan serangan Brute Force. Berdasarkan hasil dari penelitian ini, didapat bahwa serangan yang dilakukan terhadap AP TP-LINK TD-W8151N berhasil diakses dengan waktu yang relatif singkat dibandingkan AP BELKIN N Wireless Router Model F5D8233-4v3. Namun, pada pengujian terhadap AP LINKSYS Wireless-G WRT54G2 dan D-LINK Model DAP-1360 serangan Brute Force gagal membongkar sistem keamanan WPS disebabkan waktu pengujian yang sangat lama.

Kata kunci: Teknologi nirkabel, WPS, Brute Force, Sistem keamanan, Access Point

1. Pendahuluan

Fleksibilitas adalah salah satu faktor yang menjadikan popularitas teknologi nirkabel berbasis 802.11 ini mengalami perkembangan yang sangat pesat. Hal ini ditunjang dengan pertumbuhan internet dan gaya hidup masyarakat informasi yang melengkapi peralatan berbasis TIK yang dilengkapi teknologi 802.11 sebagai kebutuhan sehari-hari. Teknologi nirkabel ini menggunakan udara sebagai medium antara yang menghubungkan antar perangkat. Namun demikian, jaringan nirkabel ini memiliki kelemahan

yang dapat dibagi menjadi dua jenis, yaitu kelemahan pada konfigurasi seperti setting default dari peralatan dan jenis enkripsi yang digunakan.

Keamanan jaringan komputer merupakan bagian dari sebuah sistem yang sangat penting untuk dijaga demi menjamin ketersediaan dan kenyamanan layanan bagi penggunanya. Sistem harus dilindungi dari segala macam bentuk serangan dan usaha-usaha penyusupan atau pemindaian dari pihak yang tidak berhak. Pada dasarnya pengamanan data pada jaringan nirkabel dilakukan dengan menerapkan teknologi Wired

Equivalent Privacy (WEP), kemudian di tahun 2002 Wi-Fi Alliance mengumumkan proposal yang didasarkan pada draft standar 802.11i yang disebut

Wi-Fi Protected Access (WPA), WPA merupakan

teknologi keamanan sementara untuk menggantikan kunci WEP.

Di tahun 2007 Wi-Fi Alliance memperkenalkan suatu standar keamanan baru yaitu Wi-Fi Protected

Setup (WPS). WPS dibuat untuk mempermudah

konfigurasi pada keamanan nirkabel dengan menerapkan metode enkripsi yang menggunakan 8-digit angka (PIN) pada perangkat AP yang tertanam secara default. Namun fitur PIN tersebut merupakan celah keamanan yang signifikan yang terungkap pada bulan Desember 2011 oleh Stefan Viehböck [1]. Isu inilah yang menarik untuk dibahas dengan menggunakan serangan Brute Force pada beberapa AP yang dijadikan target uji coba pada penelitian ini.

2. Dasar Teori

2.1 . Jaringan Nirkabel

Teknologi jaringan nirkabel merupakan jaringan komunikasi data yang menggunakan udara bebas sehingga tidak terjadi koneksi fisik antara satu peralatan dengan lainnya. Jaringan nirkabel biasanya menggunakan salah satu dari dua topologi yaitu,

Ad-Hoc dan Infrastruktur. Topologi Ad-Ad-Hoc yang biasa

dikenal dengan jaringan peer-to-peer yaitu sebuah

adapter yang dapat mengirim dan menerima data dari

dan ke station lain yang bersifat sementara, sedangkan pada topologi infrastruktur, setiap perangkat dapat mengirim dan menerima data dari sebuah perangkat AP.

2.2

.Standar IEEE 802.11

Saat ini, inovasi teknologi informasi jaringan nirkabel sangat pesat perkembangannya, dimana frekuensi yang digunakan termasuk bebas lisensi, yaitu pada band Industrial, Scientific, and Medical (ISM). Standar komunikasi data IEEE 802.11 mempunyai beberapa versi yang memiliki metode pemancaran dan penerimaan data yang berbeda-beda dapat dilihat pada Tabel 1.

Tabel 1. Standar Protokol 802.11 [2]

Protokol 802.11 Tahun Rilis Freq (GHz) Data Rate (Mbps) Modulasi Standar Awal 1997 2,4 2 FHSS dan DSSS 802.11a 1999 5 54 OFDM 802.11b 1999 2,4 11 DSSS 802.11g 2003 2,4 54 OFDM 802.11n 2009 2,4 / 5 100 OFDM

2.3 . Risiko Keamanan Jaringan Nirkabel

Jaringan nirkabel bekerja pada rentang frekuensi tertentu dan mempunyai data pancar dibatasi oleh ketentuan regulasi. Informasi yang dipancarkan melalui udara bebas mempunyai potensi gangguan keamanan. Namun, ada tiga hal yang dapat membuat jaringan nirkabel lebih aman, yaitu dengan kontrol akses, privasi, dan autentikasi paket data [3].

Usaha untuk meningkatkan keamanan informasi menjadi hal yang penting agar integritas dan kerahasiaan data tidak disalah gunakan oleh pihak yang tidak berkepentingan. Masih banyak celah keamanan yang berpotensi disusupi dan bocor menjadi salah satu sisi keamanan dalam teknologi jaringan nirkabel yang mungkin mendapat serangan, bahkan cenderung meningkat. Pengamanan dengan meningkatkan proteksi terus dikembangkan seperti WPA, WPS, namun berbagai serangan misalnya Brute Force Attack menjadi tantangan risiko keamanan.

A. Brute Force Attack

Brute Force Attack adalah suatu serangan yang

dilakukan terhadap kunci keamanan yang dilakukan dengan menggunakan segala kemungkinan sehingga dapat menemukan kecocokan kata sandi tanpa memperdulikan efektifitas waktu cepat atau lambatnya proses yang dibutuhkan [4]. Pada jaringan nirkabel,

Brute Force Attack melakukan serangan terhadap

kunci keamanan AP untuk mendapatkan data yang

terenkripsi dengan mencoba semua kemungkinan yang ada. Pada kebanyakan kasus, keamanan chipper jadi tidak stabil jika mendapat serangan brute force. Keberhasilan serangan ini tergantung dari kekuatan

block chipper atau panjang kunci dari beberapa

algoritma. Tipikal serangan Brute Force melibatkan pencarian key secara exhaustive yang setara dengan situasi yang mana ibaratnya seseorang yang membeli tiket lotere sebanyak-banyaknya untuk mendapatkan peluang menang lebih tinggi [4].

2.4 .

Strategi Pengamanan Jaringan Nirkabel

Sistem pengamanan pada jaringan nirkabel 802.11 seperti yang telah diketahui bahwa jaringan nirkabel memanfaatkan RF untuk mengirimkan data dari station ke station lainya.2.4.1. Wired Equivalent Privacy

Wire Equivalent Privacy (WEP) merupakan salah

satu sistem proteksi yang dibangun sebagai pertahanan dalam sebuah jaringan nirkabel. WEP dapat digunakan oleh station untuk melindungi data pada saat terjadinya pengiriman dan melintasi media nirkabel, namun tidak memberikan perlindungan saat melewati titik akses. Cara kerja WEP secara umum yaitu melakukan enkripsi pesan yang saling ditukarkan antara station dengan AP melalui media jaringan nirkabel.

Encrypted data (ciphertext) CRC-32 IV (cleartext) RC4 algorithm + Initialization Vector (IV) WEP key Plaintext Seed XOR process Keystream

Integrity Check Value (ICV)

Gambar 1 Proses enkripsi WEP [5]

2.4.2. Wi-Fi Protected Access

Wi-Fi Protected Access (WPA) menawarkan

perbaikan yang sangat signifikan dalam autentikasi 802.11i dan Extensible Authentication Protocol (EAP) serta perlindungan terhadap kunci keamanan yang menggunakan Temporal Key Intergrity Protocol (TKIP). EAP ditempatkan pada server authentikasi pusat, seperti pada server Remote Authentication

2.4.3. Wi-Fi Protected Setup

Pada tahun 2007 Wi-Fi Alliance memperkenalkan protokol keamanan baru yaitu Wi-Fi Protected Setup (WPS)[2]. Protokol ini menggunakan metode distribusi alternatif dimaksudkan untuk menyederhanakan dan memperkuat proses keamanan serta mudah untuk dikonfigurasikan yaitu, dengan hanya mengaktifkan AP dan perangkat klien, dan memasuki PIN yang disediakan oleh produsen dari AP (PIN konfigurasi) serta menekan tombol Push-Button Configuration (PBC) pada AP untuk memulai penggunaan enkripsi WPS. Pengguna tidak lagi terlibat dalam menetapkan

passphrase, kode keamanan diaktifkan dan dikomunikasikan secara otomatis. PIN yang terdapat pada stiker produk AP atau pada layar AP berjumlah 8-digit angka, metode ini dikenal sebagai registrer

external atau wps reg [6].

3. Metode Penelitian

Proses pengujian dilakukan pada model jaringan ad-hoc yang dibangun secara khusus untuk dianalisis berdasarkan serangan Brute Force. Dengan menggunakan software Reaver, proses serangan akan membaca setiap PIN pada AP yang akan diserang seperti yang ditunjukkan pada Gambar 1.

802.11 Authentication 80.11 Assosiation EAP Initiation Send M6 Increment 1st half Of PIN Dump AP configuration (M7) Increment 2nd half Of PIN/fix checksum Send M4 802.11 Deauth Receive Receive M5 M7 NACK NACK

Gambar 1. Diagram Alir metode serangan Brute Force terhadap keamanan WPS (Stefan Viehbock, 2011).

Pada Gambar 1 ditunjukkan alur cara kerja Brute

Force attack terhadap keamanan WPS yang menggunakan metode register eksternal yang terbagi atas dua tahap yaitu 4 digit dan 3 digit PIN yang akan

diotentifikasi oleh AP sedangkan digit terakhir merupakan checksum dari PIN.

a. Tahap pertama pencocokan otentikasi 4 digit PIN (M4) pada AP, client akan mengirimkan pesan otentifikasi pencocokan 4 digit PIN pertama ke AP kemudian AP akan melakukan pengesahan terhadap PIN tersebut, jika pencocokan sesuai dengan 4 digit PIN pertama akan dilanjutkan dengan pencocokan 3 digit PIN selanjutnya, dan apabila terjadi kegagalan maka AP akan megirimkan pesan EAP-NACK ke client untuk mengotentifikasi ulang.

b. Tahap kedua apabila pencocokan 4 digit PIN telah sesuai maka AP akan meneruskan melakukan pencocokan 3 digit PIN selanjutnya yaitu M5, M6, dan M7 dan apabila pencocokan gagal dilakukan maka AP akan mengirimkan pesan EAP-NACK ke

client dan melakukan otentifikasi ulang, digit PIN

terakhir merupakan checksum dari keseluruhan PIN.

Pengulangan otentifikasi pencocokan PIN yang dilakukan oleh metode register eksternal pada keamanan WPS mengakibatkan rentannya serangan

Brute Force Attack pada keamanan WPS.

AP yang digunakan mempunyai fitur WPS dan dalam pengujian ini digunakan 4 model AP dari merek yang berbeda, yaitu TP-LINK (TD-W8151N), BELKIN (F5D8233-4v3), LINKSYS (WRT54G2) dan D-LINK (DAP-1360).

4. Evaluasi terhadap Serangan Brute Force

4.1 . Hasil Penyerangan pada Kuat Sinyal ExcellentPada pengujian dengan model topologi jaringan dengan kondisi sinyal terima dalam jarak yang cukup dekat sehingga sinyal dalam kondisi yang sangat baik atau excellent dilakukan terhadap serangan Brute Force.

4.1.1. TP-LINK (TD-W8151N)

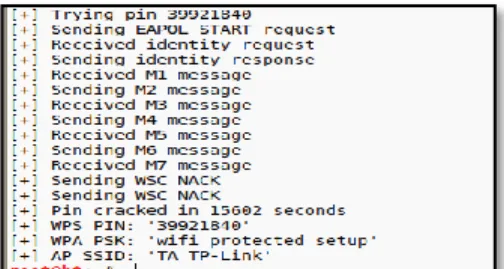

Pada pengujian serangan terhadap AP TP-LINK (TD- W8151N), proses berjalan cukup cepat dan hanya membutuhkan 15.602 detik untuk mendapatkan SSID yang terdeteksi sebagai “TA TP-LINK” dan WPS PIN berhasil didapatkan seperti yang ditunjukkan pada Gambar 2. Program pencarian PIN selesai setelah SSID ditemukan. Pada AP ini, jenis proteksi yang digunakan terbaca, yaitu WPA dan dinyatakan bahwa fitur “wifi protected setup’ melengkapi AP ini.

Gambar 2. Hasil Serangan pada AP TP-LINK (TD-W8151N) pada sinyal Excellent

4.1.2. Belkin ( F5D8233-4v3)

Pada pengujian serangan terhadap AP dengan merek Belkin (F5D8233-4v3), proses berjalan sedikit lebih lambat dibandingkan pada pengujian TP-LINK. Ini menunjukkan algoritma yang digunakan kedua merek ini berbeda sehingga proses untuk mendapatkan PIN menjadi lebih sulit. Dari hasil pengujian, didapat waktu dibutuhkan 23.856 detik untuk mendapatkan SSID yang terdeteksi sebagai “elektro wifi” dan WPS PIN berhasil didapatkan seperti yang ditunjukkan pada Gambar 3. Namun pada AP ini tidak ditunjukkan bahwa AP telah dilengkapi sistem keamanan WPS.

Gambar 3. Hasil Serangan pada Belkin (F5D8233-4v3) pada sinyal excellent

4.1.3. D-Link (DAP-1360)

Pada pengujian serangan terhadap AP dengan merek D-Link (DAP-1360), proses berjalan tidak seperti kedua AP yang diuji sebelumnya. Hasil akhir menunjukkan serangan Brute Force gagal mendapatkan PIN dari WPS pada AP ini. Proses berhenti setelah hampir menyelesaikan proses pencarian PIN, 99,99% dan gagal melakukan verifikasi

checksum. Usaha mendapatkan PIN berhenti setelah

proses berjalan sebanyak 11.000 kali untuk membongkar PIN. Hasil proses ditunjukkan pada Gambar 4.

Gambar 4. Hasil serangan pada D-Link (DAP-1360) pada sinyal excellent

4.1.4. Linksys (WRT54G2)

Pada pengujian serangan terhadap AP dengan merek Linksys (WRT54G2), hasil menunjukkan proses terus berjalan dan terdapat pesan gagal seperti ditunjukkan pada Gambar 5. Oleh karena waktu yang tidak dapat dipastikan, maka proses ini dihentikan dan tidak dilanjutkan hingga dapat dipastikan hasil akhirnya.

Gambar 5. Hasil serangan pada Linksys (WRT54G2) pada sinyal excellent

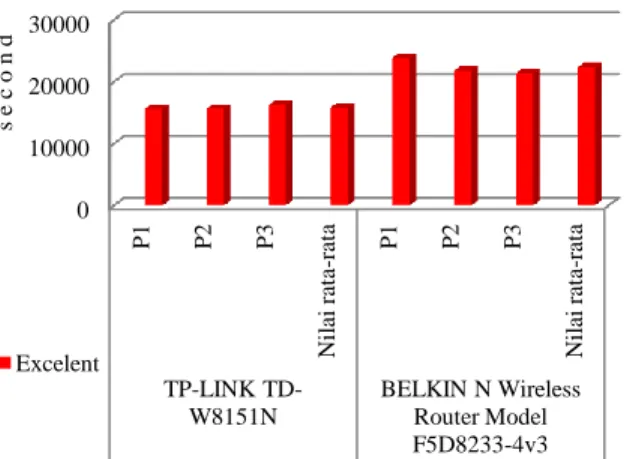

Dari keseluruhan proses pegujian serangan yang dilakukan pada 4 perangkat AP dengan merek yang berbeda dan dalam kondisi kuat sinyal yang ditangkap oleh penyerang adalah excellent, dua AP yang berhasil didapatkan PIN, yaitu TP-LINK (TD-W8151N) dan

Belkin (F5D8233-4v3), interval waktu rata-rata selama serangan Brute Force dilakukan, ditunjukkan pada Gambar 6. Terlihat bahwa AP TP-LINK secara keseluruhan mempunyai waktu serangan yang lebih singkat dibandingkan Belkin (F5D8233-4v3). Nilai rata-rata serangan pada kondisi sinyal excellent pada AP TP-Link TD-W8151N membutuhkan waktu serangan selama 15.821,667 detik sedangkan pada AP Belkin N Wireless Router Model F5D8233-4v3 nilai rata-rata serangan pada kondisi sinyal excellent membutuhkan waktu selama 22320,667 detik

Gambar 6 Grafik Interval waktu serangan Protokol WPS

6. Kesimpulan

a. Tingkat keberhasilan serangan terhadap Protokol WPS pada AP TP-LINK TD-W8151N dan BELKIN N Wireless Router Model F5D8233-4v3 berhasil dilakukan, dengan mengkondisikan sinyal excellent.

b. Durasi waktu serangan Protokol WPS pada AP BELKIN N Wireless Router Model F5D8233-4v3 lebih lama dibandingkan AP -LINK TD-W8151N. c. Sistem keamanan WPS berpotensi untuk

disalahgunakan bila PIN berhasil diserang oleh pihak tertentu.

7. Daftar Pustaka

[1] Viehbock, S. (2011) “Brute Forcing Wi-Fi Protected Setup” when poor design meets poor implementation, Version 3.

[2] IEEE Std 802.11TM-2012 (Revision of IEEE Std 802.11-2007) IEEE Standard for Information Technology-Telecommunications and Information exchange between systems Local and Metropolitan Area Networks-Specific Requirements Part 11: Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications.

[3] Cisco System, Inc (1992-2003). Cisco SAFE: Wireless LAN Security in Depth White Paper, page 1. [4] Edney, J., & Arbaugh, W. A. (2003), Real 802.11 Securty: Wi Fi Protected Access and 802.11i: Addison Wesley.

[5] David D. Coleman, David A. Westcott, Bryn E. Harkins, Shawn M. Jackman. (2010). CWSP Certified Wireless Secuirty Profesional Official Study Guide: Exam PW0-204, Willey Publishing, Inc, Canada. [5] Wi-Fi Alliance/Confidential. (2006). ‘Wi-Fi Protected Setup Specification’ Wi-Fi Protected Setup Specification Version 1.0h.

[6] Wi-Fi Alliance/Confidential. (2006). ‘Frequently Asked Questions:’ Wi-Fi Protected Setup™ p. 4

0 10000 20000 30000 P1 P2 P3 N il ai r at a -r at a P1 P2 P3 N il ai r at a -r at a TP-LINK TD-W8151N BELKIN N Wireless Router Model F5D8233-4v3 Excelent s e c o n d