BAB I

PENDAHULUAN

I.1 Latar belakangPada awal perkembangannya, jaringan komputer hanya digunakan untuk pengiriman e-mail antar perguruan tinggi untuk keperluan riset dan untuk berbagi penggunaan printer dalam suatu perusahaan. Untuk memenuhi tujuan tersebut, aspek keamanan jaringan pada saat itu tidak mendapat perhatian penting. Seiring dengan perkembangan, jaringan komputer telah digunakan untuk hal-hal yang lebih kompleks seperti untuk perbankan, untuk perdagangan, dan sebagainya. Dan semua itu menggunakan media Internet.

Aspek keamanan dalam komunikasi melalui jaringan komputer menjadi semakin penting terutama karena banyaknya aktivitas pertukaran informasi rahasia melalui Internet. Internet merupakan suatu wilayah pertukaran data yang bersifat publik. Namun dalam implementasinya, ada beberapa pertukaran informasi yang bersifat private. Apalagi untuk aktivitas yang memiliki resiko tinggi apabila berjalan di media nonsecure seperti internet ini. Dengan adanya informasi yang bersifat private, dikembangkanlah suatu teknik untuk menghantarkan informasi tersebut melalui jaringan publik secara lebih aman.

Dalam makalah ini, keamanan paket data menggunakan VPN akan dibahas sebagai salah satu aplikasi teknik kriptografi untuk keamanan jaringan komputer.

I.2 Tujuan

Adapaun tujuan dalam pembuatan makalah ini yakni : 1. Mengetahui cara kerja VPN

BAB II

LANDASAN TEORI

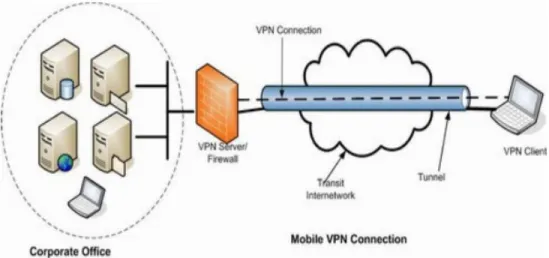

II.1 Virtual Private Network (VPN)VPN (Virtual Privatee Network) merupakan jaringan pribadi (bukan untuk akses umum) yang menggunakan medium nonpribadi (misalnya internet) untuk menghubungkan antar remote-site secara aman. Perlu penerapan teknologi tertentu agar walaupun menggunakan medium yang umum, tetapi traffic (lalu lintas) antar remote-site tidak dapat disadap dengan mudah, juga tidak memungkinkan pihak lain untuk menyusupkan traffic yang tidak semestinya ke dalam remote-site.

VPN adalah sebuah koneksi virtual yang bersifat private, mengapa disebut demikian karena pada dasarnya jaringan ini tidak ada secara fisik hanya berupa jaringan virtual dan mengapa disebut private karena jaringan ini merupakan jaringan yang sifatnya private yang tidak semua orang bisa mengaksesnya. VPN Menghubungkan PC dengan jaringan publik atau internet namun sifatnya private, karena bersifat private maka tidak semua orang bisa terkoneksi ke jaringan ini dan mengaksesnya.

Oleh karena itu diperlukan keamanan data, penggunaan VPN membuat beban jaringan ISP terkadang membengkak, untuk menghandle ini kini ISP menutup beberapa port untuk VPN. Layanan untuk vpn kini lebih banya digunakan untuk koneksi ke internet ataupun mengambil data di server.

Gambar 2.1 Ilustrasi Virtual Private Network II.2 Jenis Jaringan pada Virtual Private Network

Terdapat tiga jenis jaringan VPN yaitu : 1. Remote VPN

Jenis VPN ini ditujukan pada pengguna yang ingin mengakses jaringan pusat dari tempat yang berada di luar area pusat data dimana user dapat data perusahaan

kapanpun dan dimanapun berada contohnya penyelia suatu perusahaan yang dilengkapi laptop untuk mengakses informasi di kantor pusat. Kunci dari jenis komunikasi ini adalah fleksibilitas dan biasanya bandwidth dan performance tidak menjadi isu yang begitu penting.

2. Intranet VPN

VPN jenis ini diimplementasikan pada infrastruktur jaringan diperusahaan yang memiliki beberapa lokasi gedung berbeda, biasanya digunakan untuk menghubungkan kantor kantor cabang dengan kantor pusat suatu perusahaan. Jenis VPN ini harus benar-benar aman dan memenuhi standar performansi dan kebutuhan bandwidth dengan persyaratan yang ketat.

3. Extranet VPN

Pada jenis komunikasi ini, VPN menggunakan Internet sebagai backbone utama. Biasanya VPN jenis ini ditujukan untuk skala komunikasi yang lebih luas melibatkan banyak pengguna dan kantor cabang yang tersebar.

II.3 Jenis Implementasi Pada VPN 1. Remote Access VPN

Pada umumnya implementasi VPN terdiri dari 2 macam. Pertama adalah remote access VPN, dan yang kedua adalah site-to-site VPN. Remote access yang biasa juga disebut virtual private dial-up network (VPDN), menghubungkan antara pengguna yang mobile dengan local area network (LAN).

Jenis VPN ini digunakan oleh pegawai perusahaan yang ingin terhubung ke jaringan khusus perusahaannya dari berbagai lokasi yang jauh (remote) dari perusahaannya. Biasanya perusahaan yang ingin membuat jaringan VPN tipe ini akan bekerjasama dengan enterprise service provider (ESP).

ESP akan memberikan suatu network access server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software klien untuk komputer-komputer yang digunakan pegawai perusahaan tersebut.

2. Site-to-site VPN

Jenis implementasi VPN yang kedua adalah site-to-site VPN. Implementasi jenis ini menghubungkan antara 2 kantor atau lebih yang letaknya berjauhan, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site-to-site VPN.

II.4 Teknologi Enkripsi

Teknologi enkripsi menjamin data yang berlalu-lalang di dalam tunnel tidak dapat dibaca dengan mudah oleh orang lain yang bukan merupakan komputer tujuannya. Semakin banyak data yang lewat di dalam tunnel yang terbuka di jaringan publik, maka teknologi enkripsi ini semakin dibutuhkan. Enkripsi akan mengubah informasi yang ada dalam tunnel tersebut menjadi sebuah ciphertext atau teks yang dikacaukan dan tidak ada artinya sama

sekali apabila dibaca secara langsung. Untuk dapat membuatnya kembali memiliki arti atau dapat dibaca, maka dibutuhkan proses dekripsi. Proses dekripsi terjadi pada ujung-ujung dari hubungan VPN. Pada kedua ujung-ujung ini telah menyepakati sebuah algoritma yang aka digunakan untuk melakukan proses enkripsi dan dekripsinya. Dengan demikian, data yang dikirim aman sampai tempat tujuan, karena orang lain di luar tunnel tidak memiliki algoritma untuk membuka data tersebut

II.5 Tunneling

Inti dari teknologi Virtual Private Network adalah tunneling dimana data atau paket dienkapsulasi untuk kemudian dikirim melalui media internet yang disebut tunnel. Ketika paket sampai di lokasi tujuan paket tersebut kemudian didekapsulasi untuk dikembalikan lagi kedalam format aslinya.

II.5.1 Protokol Tunneling pada VPN

Untuk bisa saling berhubungan antar user pada komunikasi VPN diperlukan protokol untuk menghubungkan komunikasi tersebut. Terdapat tiga protokol yang paling populer pada jaringan Virtual Private Network, yaitu Point to Point Protocol (PPTP), Layer Two Tunneling Protocols (L2TP) dan Internet Protocol Security (IPSec). Berikut ini adalah penjelasan dari protokol tunneling pada VPN :

1. Point to Point Protocol (PPTP)

Dikembangkan oleh sebuah konsorsium yang terdiri dari Ascend Communications, 3Com, ECI Telematics, U.S Robotics dan Microsoft, bertujuan untuk membuat data tunneling pada jaringan internet. Protokol ini beroperasi pada layer 2 pada model OSI.

Pada proses enkapsulasi, PPTP mengenkapsulasi PPP frames pada IP datagrams untuk ditransmisikan pada jaringan. PPTP juga menggunakan koneksi TCP untuk mengelola tunnel dan GRE (Generic Routing Encapsulation).

Proses tunneling pada PPTP terjadi dengan cara membungkus paket informasi untuk kemudian ditransmisikan melalui jaringan internet. Pada proses ini PPTP menggunakan koneksi TCP yang dikenal sebagai PPTP control connection untuk menciptakan, merawat dan mengakhiri tunnel serta Generic Routing Encapsulation (GRE). Dalam hal enkripsi, PPTP menggunakan mekanisme otentikasi yang sama dengan PPP seperti Extensible Authentication Protocol (EAP), Challange Handshake Protokol(CHAP), Shiva Password Authentication Protocol (SPAP) dan Password Authentication Protocol (PAP).

Cara kerja VPN dengan protokol PPTP VPN membutuhkan sebuah server yang berfungsi sebagai penghubung antar PC, Server VPN ini bisa berupa komputer dengan aplikasi VPN Server atau sebuah Router. Untuk memulai sebuah koneksi, komputer dengan aplikasi VPN Client mengontak Server VPN, VPN Server kemudian memverifikasi username dan password dan apabila berhasil maka VPN server memberikan IP Address baru pada komputer client dan selanjutnya sebuah

koneksi / tunnel akan terbentuk. Selanjutnya komputer client bisa digunakan untuk mengakses berbagai resource (komputer atau LAN) yang berada dibelakang VPN Server misalnya melakukan transfer data, ngeprint dokument, browsing dengan gateway yang diberikan dari VPN Server, melakukan remote desktop dan lain sebagainya.

2. Layer 2 Tunneling Protocol (L2TP)

L2TP merupakan kombinasi dari PPTP milik Microsoft dan L2F (Layer 2 Forwarding) milik Cisco System’s [1]. Protokol ini tidak menyediakan enkripsi sendiri tetapi mengandalkan enkripsi dari protokol yang dilewati pada tunnel untuk mendapatkan privasinya. Walaupun bertindak seperti Data Link Layer Protocol pada model OSI, L2TP sebenarnya adalah Session Layer Protocol.

L2TP mempunyai dua komponen utama yaitu LNS (L2TP Network Server) yang berfungsi untuk mengakhiri dan mengotentikasi aliran PPP dan LAC (L2TP Access Concentrator) yang secara fisik akan mengakhiri sebuah panggilan.

Pada dasarnya L2TP menggunakan protokol UDP untuk mengirimkan PPP frame yang telah dienkapsulasi sebagai data yang akan dikirim melalui tunnel. Sedang kan L2TP mempunyai 2 tipe tunneling yaitu Compulsory Tunneling dan Voluntary Tunneling

3. Internet Protocol Security (IPSec)

IPSec merupakan protokol VPN yang dikembangkan oleh Internet Engineering Task Force (IETF) yang bertujuan untuk menyediakan framework keamanan pada layer ketiga (Third Layer) yaitu pada Network Layer sehingga dapat mengamankan data dari layer yang diatasnya (Gupta, 2003). Inilah alasan mengapa IPSec dikembangkan pada layer 3 dari pada layer 2.

Ada beberapa sistem keamanan internet yang digunakan seperti Secure Socket Layer (SSL), Transport Layer Security (TLS) dan Secure Shell (SSH) yang beroperasi di atas model TCP/IP. Oleh karenanya IPSec melindungi semua aplikasi yang melewati jaringan Internet Protocol. Aplikasi-aplikasi tidak perlu di desain khusus untuk menggunakan IPSec tidak seperti TLS/SSL yang mengharuskan didesain khusus pada aplikasi agar dapat melindungi keamanan dari aplikasi yang dibuat. IPSec terdiri dari tiga kombinasi protokol kunci, yaitu:

Authentication Header (AH) protokol, yang berfungsi untuk memberi header tambahan pada IP Datagram, header ini akan mengotentikasi IP Datagram yang dikirim ke penerima. Pada gambar 2.2 dapat dilihat bentuk packet header pada AH.

Encapsulating Security Payload (ESP) protokol, tujuan utama dari ESP adalah menyediakan kerahasiaaan pada proses otentikasi pengirim serta melakukan verifikasi integritas data selama proses transit. Berikut ini adalah gambar packet header dari ESP.

Gambar 2.3 Encapsulating Security Payload (ESP) packet header Internet Key Exchange (IKE) protokol, merupakan protokol yang

menyediakan kunci otentikasi sebelum sesi IPSec diimplementasikan.

II.6 Fungsi dari Virtual Private Network

Teknologi VPN menyediakan tiga fungsi utama untuk penggunanya. Fungsi utama tersebut adalah sebagai berikut:

1. Confidentiality (Kerahasiaan)

Teknologi VPN memiliki sistem kerja mengenkripsi semua data yang lewat melaluinya. Dengan adanya teknologi enkripsi ini, maka kerahasiaan Anda menjadi lebih terjaga. Biarpun ada pihak yang dapat menyadap data Anda yang lalu-lalang, namun belum tentu mereka bisa membacanya dengan mudah karena memang sudah diacak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat mengakses dan membaca isi jaringan data Anda dengan mudah.

2. Data Integrity (Keutuhan Data)

Ketika melewati jaringan Internet, data Anda sebenarnya sudah berjalan sangat jauh melintasi berbagai negara. Di tengah perjalanannya, apapun bisa terjadi terhadap isinya. Baik itu hilang, rusak, bahkan dimanipulasi isinya oleh orang-orang yang tidak bertanggung jawab. VPN memiliki teknologi yang dapat menjaga keutuhan data yang anda kirim agar sampai ke tujuannya tanpa corupt, hilang, rusak, ataupun dimanipulasi oleh orang lain.

3. Origin Authentication (Autentikasi Sumber)

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap sumber-sumber pengirim data yang akan diterimanya. VPN akan melakukan pemeriksaan terhadap semua data yang masuk dan mengambil informasi source datanya, kemudian alamat source data ini akan disetujui jika proses

autentikasinya berhasil. Dengan demikian, VPN menjamin semua data yang dikirim dan diterima oleh Anda berasal dari sumber yang semestinya. Tidak ada data yang dipalsukan atau dikirimkan oleh pihak-pihak lain.

4. Mengakses Home Network

Saat dalam perjalanan anda bisa tetap mengakses jaringan rumah anda. anda juga bisa meremote komputer anda yang ada dirumah melalui VPN. Menyembunyikan aktivitas browsing anda. dengan menggunakan VPN anda bisa menyembunyikan aktivitas browsing anda, sehingga data-data yang anda input saat browsing tidak akan bisa dideteksi oleh orang-orang yang tidak bertanggung jawab.

5. Mengakses Website yang di blokir

dengan VPN Anda bisa mengakses website-website yang diblokir menggunakan sistem geo blocked atau website yang di blokir berdasarkan wilayah atau kebijakan suatu negara. jadi jika anda melakukan perjalanan di china anda tetap bisa mengakses facebook via VPN. karena Facebook di china itu di blokir dan dilarang akses.

II.7 Kelemahan yang ada pada Virtual Private Network

Pada dasarnya virtual private network juga memiliki beberapa kelemahan dalam menjalankan tugasnya, adapun kelemahan pada virtual private network seperti berikut ini :

1. Dengan penyediaan akses ke karyawan secara global, faktor keamanan adalah resiko tersendiri. Hal ini juga menempatkan informasi sensitif perusahaan dapat diakses secara global. VPN membutuhkan perhatian ekstra untuk penetapan sistem keamanan yang jelas

2. VPN membutuhkan perhatian yang serius pada keamanan jaringan publik (internet). Oleh karena itu diperlukan tindakan yang tepat untuk mencegah terjadinya hal-hal yang tidak diinginkan seperti penyadapan, hacking dan tindakan cyber crime pada jaringan VPN.

3. Ketersediaan dan performasi jaringan khusus perusahaan sangat tergantung pada faktor-faktor yang berada di luar kendali pihak perusahaan, karena teknologi VPN ini memanfaatkan media internet. Kecepatan dan kendala transmisi data tidak dapat diatur oleh pihak pengguna jaringan VPN karena traffic yang terjadi di internet melibatkan semua pihak pengguna internet di seluruh dunia.

4. Ada kemungkinan perangkat pembangun teknologi jaringan VPN dari beberapa vendor yang berbeda tidak dapa digunakan secara bersama-sama karena standard yang ada untuk teknologi VPN belum memadai. Oleh karena itu, fleksibilitas dalam memilih perangkat yang sesuai dengan kebutuhan dan keuangan perusahaan sangat kurang

5. Rawannya penyadapan meskipun sebagai saluran pribadi, VPN tetap berjalan di saluran publik. Untuk menghindari adanya penyadapan data, hacking atau bahkan cyber crime maka diperlukan kajian lebih mendalam

atau bahkan pemanfaatan teknologi terbaru untuk pelindungan data terutama data-data yang bersifat pribadi.

6. Pengguna tidak memiliki kendali atas pengguna dan kecepatan aliran data, performa hingga pada kendali lain, misalkan jaringan yang tidak bekerja sama sekali karena mati lampu. Praktis, pengguna tidak memiliki kendali apapun atas kendala yang berhubungan dengan layanan dan pengguna hanya sebatas sebagai pengguna.

7. Dikarenakan perangkat-perangkat pada VPN biasanya bersifat eklusif. Dalam artian ini adalah bisa dimungkinkan satu perangkat tidak bisa digantikan perangkat dengan merk berbeda. Sehingga dalam pembangunannya perlu memperhatikan jenis dan bahkan merk perangkat yang digunakan.

8. Sebagai jaringan nirkabel, VPN dan banyak jenis yang lain, mengalami masalah ini, yaitu tidak adanya standar yang memenuhi. Antara satu pabrikan dengan pabrikan yang lain memiliki ketentuan masing-masing. Akibatnya antara jaringan satu dengan yang lain tidak mampu berkomunikasi hanya karena perbedaan pada sisi perangkat.

II.8 Kendali Akses

Pada dasarnya, semua perangkat komputer yang dilengkapi dengan fasilitas pengalamatan IP dan diinstal dengan aplikasi pembuat tunnel dan algoritma enkripsi dan dekripsi, dapat dibangun komunikasi VPN di dalamnya. Komunikasi VPN dengan, tunneling dan enkripsi ini dapat dibangun antara sebuah router dengan router yang lain, antara sebuah router dengan beberapa router, antara PC dengan server VPN concentrator, antara router atau PC dengan firewall berkemampuan VPN, dan masih banyak lagi.

BAB III

PENUTUP

III.1 KesimpulanVirtual Private Network (VPN) menggunakan enkripsi dan otentikasi dalam lapisan protokol yang lebih rendah untuk menyediakan koneksi yang aman melalui jaringan tidak aman jika tidak, biasanya Internet. VPN umumnya lebih murah daripada jaringan swasta nyata menggunakan jalur pribadi tetapi mengandalkan memiliki enkripsi yang sama dan sistem otentikasi pada kedua ujungnya. Enkripsi ini dapat dilakukan oleh software firewall atau mungkin oleh router. Mekanisme protokol yang paling umum digunakan untuk tujuan ini adalah pada tingkat IP dan dikenal sebagai IP security.

Secara umum ada empat komponen dalam VPN internet: jaringan internet, security gateways, security policy, dan key management. Jaringan internet menyediakan infrastruktur komunikasi data untuk VPN. Security gateways berdiri antara jaringan public dan private, mencegah intrusi yang tidak berhak kedalam jaringan private. Security gateways juga menyediakan layanan tunneling dan enkripsi data sebelum ditransmisikan ke jaringan public. Secara detail security gateway untuk VPN meliputi kategori: router, firewall, hardware khusus VPN yang terintegrasi, dan perangkat lunak VPN.

DAFTAR PUSTAKA [1] http://thatakirey.blogspot.co.id/2012/05/vpm-dalam-jaringan.html [2] http://www.schneier.com/paper-ipsec.pdf [3] http://web.cs.wpi.edu/~rek/Adv_Nets/Spring2002/IPSec.pdf [4] http://thommykennedy.files.wordpress.com/2009/07/penggunaan-virtual-private-network-vpn.pdf [5] Http://indrasufian.wordpress.com/2007/09/19/pengertian-virtual-private-network-vpn/

TUGAS MAKALAH

ANALISIS KINERJA JARINGAN

Kemanan paket data data menggunakan Virtual Privatee Network (VPN)

Disusun oleh : Kelompok 1 Fahmi Novianto 10210029 Maradona Sinulingga 10209103 Adithya Amanda 10210017 M. Alliman 10209099 Ganjar Hardiansyah 10210065 Adzan Abdul Jabar 10210046