ANALISIS KEAMANAN JARINGAN NIRKABEL PUBLIK DENGAN RADIUS (STUDI KASUS UNIVERISTAS SATYA NEGARA INDONESIA – FAKULTAS TEKNIK

Faizal Zuli1 Agung Priambodo2

Program Studi Sistem Informasi Fakultas Teknik 1)Dosen Fakultas Teknik, 2)Dosen Fakultas Teknik

Universitas Satya Negara Indonesia Email::faizal.zuli@yahoo.com, agung_ftti@yahoo.co.id

Abstrak

Dalam hal pengamanan jaringan nirkabel sangatlah penting untuk memberikan hak akses kepada pengguna yang akan terkoneksi kedalam jaringan. Pengamanan ini dapat menggunakan suatu aplikasi yang mampu menangani hal tersebut. Salah satu aplikasi yang mampu adalah RADIUS. aplikasi ini memberikan proteksi terhadap penyusup dengan memberikan otentifikasi untuk terkoneksi kedalam jaringan nirkabel.

Kata Kunci : Jaringan Nirkabel, RADIUS, Keamanan Jaringan Abstract

In cases of wireless network security is important to give access rights to users who will be connected to the network. This security can use an application that is capable of handling it. One application that is capable of is RADIUS. This application provides protection against intruders by providing authentication to connect to the network wirelessly.

.

1. PENDAHULUAN Latar Belakang

Menjaga keamanan jaringan komputer terutama pada jaringan komputer nirkabel atau lebih di kenal dengan nama wifi sangatlah penting karena sinyal yang di pancarkan oleh perangkat jaringan nirkabel dapat diterima oleh perangkat komunikasi nirkabel lainnya pada kawasan tersebut. Jika jaringan wifi tersebut memiliki fasilitas internet maka perangkat elektronik dan komunikasi yang memiliki komponen nirkabel dapat terkoneksi dengan jaringan wifi pada area tersebut. Para pengguna yang terkoneksi pada jaringan wifi tersebut haruslah memiliki hak akses ke dalam jaringan dengan diberikan pengamanan berupa password yang di berikan oleh administrator jaringan.

Adanya peningkatan tersebut telah membawa kepada tuntutan kebutuhan suatu sistem keamanan yang tinggi. Salah metode keamanan yang dapat menanggulangi masalah ini adalah dengan menggunakan sistem otentikasi. sistem ini akan melakukan proses pengesahan identitas pengguna yang biasanya diawali dengan pengiriman kode unik yang dapat berupa username dan password, bertujuan untuk memastikan benar-benar pengguna yang sah.

1.1 Rumusan Masalah

Adapun rumusan masalah dari penelitian ini adalah sebagai berikut :

1. Bagaimana menganalisis sistem keamanan jaringan nirkabel di universitas satya negara indonesia khususnya di fakultas teknik

2. Bagaimana membandingkan sistem keamanan antara WEP, WPA dan RADIUS pada Universitas Satya Negara Indonesia, khususnya Fakultas Teknik

1.2 Batasan Masalah

Adapun batasan masalah dari penelitian ini adalah sebagai berikut :

1. Menganalisa sistem keamanan jaringan wifi pada Universitas Satya Negara Indonesia, khususnya Fakultas Teknik.

2. Melakukan instalasi aplikasi RADIUS pada jaringan wireless Fakultas Teknik. 3. Menguji keamanan jaringan wireless di ruang dosen fakultas teknik

.

1.3 Metode Penelitian

Dalam penelitian ini digunakan beberapa tahapan dan metode, diantaranya :

1. Pengumpulan data, peneliti melakukan pengumpulan data-data yang dibutuhkan dengan cara observasi 2. Analisa jaringan, secara menyeluruh dengan membandingkan skema keamanan jaringan wireless yang

digunakan.

3. Uji coba keamanan jaringan wireless 1.4 Tujuan Penelitian

Adapun tujuan dari penelitan ini adalah sebagai berikut :

Melakukan instalasi sistem pengamanan jaringan dengan aplikasi pengaman Radius dan uji keamanan jaringan wireless di universitas Satya negara Indonesia khususnya di fakultas teknik.

1.5 Manfaat Penelitian

Adapun manfaat dari penelitian ini adalah sebagai berikut :

1. Memberikan perlindungan terhadap keamanan jaringan wifi pada fakultas Teknik 2. Memperkecil celah keamanan pada jaringan wifi pada fakultas Teknik USNI 3. Membatasi pengguna yang hanya memiliki hak akses untuk bisa terkoneksi

2. Tinjauan Pustaka

2.1 Remote Access Dial InUser Service (RADIUS)

dikembangkan untuk menjawab kebutuhan user dalam melakukan akses berbagai macam resource computer dari lokasi lain secara remote, serta memberikan layanan standar pada beberapa lingkungan perusahaan yang menginginkan proteksi atas akses jaringannya. (Laisal Faisal, 2007).

RADIUS dikembangkan pada pertengahan tahun 1990 Oleh Livingstone Enterprise yang sekarang bernama

Lucent technology. RADIUS merupakan sebuah protokol yang memungkinkan perusahaan untuk melakukan Authentication (otentikasi/pembuktian keaslian), Authorize (otoritas/pemberian hak), dan Accounting (akutansi)

atau yang bisa disebut AAA. untuk diproses secara independen (Ahmad Arief, 2015)

Authentication adalah suatu proses dimana user diidentifikasi oleh server AAA sebelum user menggunakan jaringan. Pada proses ini, user meminta hak akses kepada NAS (Network Access Server) untuk menggunakan suatu jaringan. NAS kemudian menanyakan kepada server AAA apakah user yang bersangkutan berhak untuk menggunakan jaringan atau tidak.

Authorization adalah pengalokasian layanan apa saja yang berhak diakses oleh user pada jaringan.

Authorization dilakukan ketika user telah dinyatakan berhak untuk menggunakan jaringan.

Accounting merupakan proses yang dilakukan oleh NAS dan server AAA yang mencatat semua aktivitas user dalam jaringan, seperti kapan user mulai menggunakan jaringan, kapan user mengakhiri koneksinya dengan jaringan, berapa lama user menggunakan jaringan, berapa banyak data yang diakses user dari jaringan, dan lain sebagainya.

2.2 Otentifikasi Dan Otorisasi Akses Jaringan

Pengamanan terhadap suatu jaringan dapat dilakukan dengan berbagai macam teknik pengamanan antara lain adalah (Ahmad Arief, 2015) :

1. Autentifikasi Jaringan

Adalah proses dimana seorang user (melalui berbagai macam akses fisik berupa komputer , melalui jaringan , atau melalui remote access ) mendapatkan hak akses kepada suatu entity (dalam hal ini jaringan suatu corporate). Seorang user melakukan logon kedalam suatu infrastruckture jaringan dan system mengenali user ID ini dan menerimanya untuk kemudian diberikan akses terhadap resources jaringan sesuai dengan authorisasi yang dia terima.

2. Otorisasi Akses Jaringan

Otorisasi adalah proses penentuan apakah user tersebut diijinkan / ditolak untuk melakukan satu atau beberapa action atau akses terhadap resources tertentu dalam system. User logon terhadap system dengan menggunakan user-ID dan password, kemudian system mengenalinya dan user mendapatkan akses atau ditolak terhadap suatu resource system tertentu.

2.3 MAC Address

Media Access Control address (MAC address) adalah sebuah identifikasi unik terdiri dari nomor enam byte ditugaskan untuk sebagian besar adapter jaringan atau kartu antarmuka jaringan (NIC) oleh produsen untuk identifikasi, dan digunakan dalam Media Access Control protokol sublayer. Sebuah alamat MAC biasanya mengkodekan produsen nomor identifikasi terdaftar. Ini mungkin juga dikenal sebagai Ethernet Hardware Alamat (EHA), alamat hardware, alamat adaptor, atau alamat fisik. MAC protokol merangkum SDU (payload data) dengan menambahkan sebuah header 14 byte (Information Control Protocol (PCI)) sebelum data dan menambahkan 4-byte (32-bit) Cyclic Redundancy Check (CRC) setelah data. Seluruh frame didahului dengan periode menganggur kecil (minimum gap antar-frame, 9,6 mikrodetik (mikrodetik)) dan pembukaan 8 byte (Termasuk awal frame pembatas) (Payal Pahwa, Gaurav Tiwan, 2010)

2.4 Eaves Dropping

Adalah proses penyadapan data yang mengalir dalam jaringan baik itu menggunakan kabel atau nirkabel. Teknik penyadapan ini kerap dilakukan oleh penyerang untuk mengumpulkan data – data yang mengalir diadalam jaringan dengan tujuan mencari kode akses untuk masuk kedalam jaringan dengan hak akses sebagai pengguna dalam jaringan atau sebagai administrator jaringan. Teknik ini dapat dilakukan dengan menggunakan aplikasi yang dibuat khusus untuk menganalisa paket data yang mengalir di jaringan komputer (Naila Fithria, 2010).

Beberapa cara penyadapan yang dilakukan oleh penyerang adalah sebagai berikut : 1. Electromagnetic Eaves Dropping

Penyerang menyadap data yang ditransmisikan melalui saluran nirkabel, misalnya radio dan gelombang microwave.

2. Accoustic Eaves Dropping

Menangkap gelombang suara yang dihasilkan oleh manusia. 3. Wiretapping

Penyerang mencegat data yang ditransmisikan pada saluran komunikasi kabel dengan menggunakan sambungan perangkat keras khusus.

2.5 IP Spoofing

Spoofing adalah Pemalsuan IP Address untuk menyerang sebuah server di internet, kegiatan ini biasanya dilakukan oleh para hacker / cracker. Atau bisa dikatakan spoofing adalah penyerangan dengan cara memalsukan identitas user sehingga hacker bisa login ke sebuah jaringan komputer secara ilegal. Paraattacker mengubah arah pengiriman paket data ke tujuan yang berbeda. Cara ini tidak hanya dilakukan para attacker untuk melakukan kejahatan, namun parasecurity profesional pun menggunakan cara ini untuk melakukan pelacakan jejakattacker. Ada beberapa macam spoofing, antara lain adalah IP spoofing danDNS spoofing

IP Spoofing adalah serangan teknis yang rumit yang terdiri dari beberapa komponen. Ini adalah eksploitasi keamanan yang bekerja dengan menipu komputer, seolah-olah yang menggunakan komputer tersebut adalah orang lain . sejumlah serangan yang menggunakan perubahan sumber IP Address. Atau pemalsuan IP attacker sehingga sasaran menganggap alamat IP attackeradalah alamat IP dari host yang asli bukan dari luar network. Secara mudahnya, IP Spoofing dapat dijelaskan sebagai salah satu cara untuk menyembunyikan identitas attacker agar tidak terlacak oleh komputer tujuan. (Sharmin Rashid, 2013)

Literatur dan penelitian mengenai keamanan jaringan banyak ditemukan dalam buku dan jurnal ilmiah diantaranya adalah sebagai berikut:

a. Sistem Keamanan Jaringan Nirkabel

Karya Ilmiah ini membahas mengenai ragam dari keamanan jaringan nirkabel atau wifi yang dapat diterapkan untuk mengamankan hak akses jaringan nirkabel. Adapun metode keamanan yang dapat digunakan antara lain yaitu Filtering Mac Address, Wired Equivalent Privacy (WEP), WPA-PSK dan lain-lain.(Jutono Gondohanindijo, 2012)

b. Analisa Keamanan Jaringan Wireless Menggunakan Radius Server Pada Mikrotik ( Studi Kasus : Perpustakaan Universitas Gadjah Mada)

Karya ilmiah ini membahas mengenai cara mengamankan jaringan dengan mengunakan aplikasi pengaman hak akses dengan RADIUS dan menguji keamanan jaringan nya.

(Ahmad Arif, Kusnawi, 2015)

c. Analisis Perbandingan Sistem Keamanan WEP/WPA/RADIUS Pada Jaringan Publik Wireless Hotspot Jurnal ilmiah ini membahas mengenai perbandingan sistem pengamanan jaringan antara dengan menggunakan metode pengamanan WEP, WPA, dan aplikasi RADIUS pada jaringan wireless Hotspot Publik. Dengan memperbandingankan 3 metode ini akan didapat kesimpulan metode pengamanan jaringan wireless yg cukup handal untuk digunakan.

(Deris Setiawan, Dian Palupi Rini, 2009)

3. METODE PENELITIAN 3.1 Tinjauan Objek Penelitian

Penelitian ini di lakukan di Universitas Satya Negara indonesia khususnya di fakultas teknik dengan alamat Jl. Arteri Pondok Indah, Kebayoran Lama. Jakarta Selatan

3.2 Metode Penelitian

Untuk memperoleh data yang dibutuhkan, metode yang digunakan dalam menganalisis sistem jaringan, metode yang digunakan adalah metode kepustakaan (library research) dan penelitian di lapangan atau studi kasus. Adapun dua metode tersebut dapat dijelaskan sebagai berikut:

a. Observasi (field research)

Pengumpulan data dan informasi dengan cara meninjau dan mengamati secara langsung di ruang dosen fakultas teknik.

b. Wawancara (Interview)

Pengumpulan data dan informasi dengan cara melakukan wawancara kepada staf it yang bekerja di universitas satya negara indonesia.

c. Kepustakaan (library research)

Pengumpulan data dan informasi dengan cara membaca buku-buku atau artikel referensi yang dapat dijadikan acuan pembahasan dalam masalah ini.

d. Studi Literatur

Metode pengumpulan data dengan mempelajari penelitian-penelitian sebelumnya yang memiliki karakteristik sama, baik dari segi teknologi maupun objek penelitian.

3.3 Metode Analisis SPDLC

Menurut Goldman dan Rawles (2004), SPDLC (SecurityPolicy Development Life Cycle) digambarkan sebagai suatu siklus yang dimulai dari tahap evalulasi yang menvalidasi efektivitas dari tahap analisa awal. Umpan balik dari evaluasi ini bisa berdampak pada perubahan dalam arsitektur dan teknologi yang digunakan saat ini. Umpan balik ini diberikan oleh sistem yang sedang berjalan, tetapi hanya akan bekerja dengan orang yang terlatih dan memiliki komitmen serta tanggung jawab atas berbagai proses yang digambarkan dalam SPDLC tersebut.

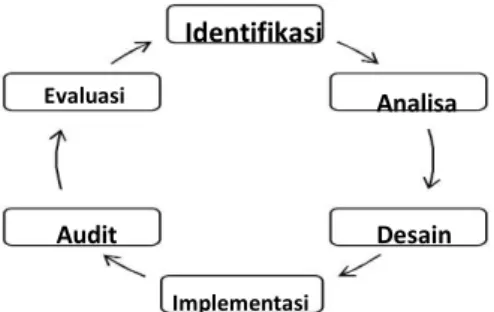

Gambar 3.1 SPDLC

Tiap tahapan pada metode pengembangan sistem SPDLC akan dijelaskan sebagai berikut: 1. Identifikasi

Tahap awal ini dilakukan untuk menemukan berbagai macam masalah keamanan yang dihadapi oleh sistem atau suatu jaringan pada saat ini.

2. Analisa

Dari data yang didapatkan pada tahap identifikasi, dilakukan proses analisa terhadap sistem keamanan yang digunakan pada saat ini. Apakah sistem keamanan tersebut sudah mampu mengatasi masalah keamanan yang ditemukan.

3. Desain

Tahap desain ini akan membuat suatu gambar rancangan topologi sistem keamanan yang akan dibangun, dan menjelaskan kebutuhan sistem dan teknologi yang diperlukan untuk memperbaiki sistem keamanan yang ada saat ini.

4. Implementasi

Pada tahap ini dilakukan penerapan dari hasil perancangan yang telah dilakukan pada tahap sebelumnya. 5. Audit

Pada tahap ini sistem yang diimplementasikan akan dilakukan proses pemeriksaan dan pengujian secara sistematis untuk memastikan bahwa sistem keamanan yang diterapkan sudah sesuai dengan tujuan awal. 6. Evaluasi Identifikasi Analisa Desain Implementasi Audit Evaluasi 8

Tahap evaluasi ini akan memberikan penilaian secara menyeluruh terhadap sistem baru yang diterapkan 3.4 Analisa Kebutuhan

Permasalahan yang ada sehingga penulis melakukan penelitian ini adalah kurang optimalnya keamanan jaringan nirkabel karena banyaknya aksi penjebolan yang dilakukan oleh pengguna yang tidak memiliki hak akses. Oleh karena itu penulis tertarik melakukan penelitian dengan menggunakan perangkat jaringan nirkabel merk TP-Link WA5110G dengan menambahkan fitur password dan penyaringan alamat fisik untuk pengguna yang akan terkoneksi ke jaringan.

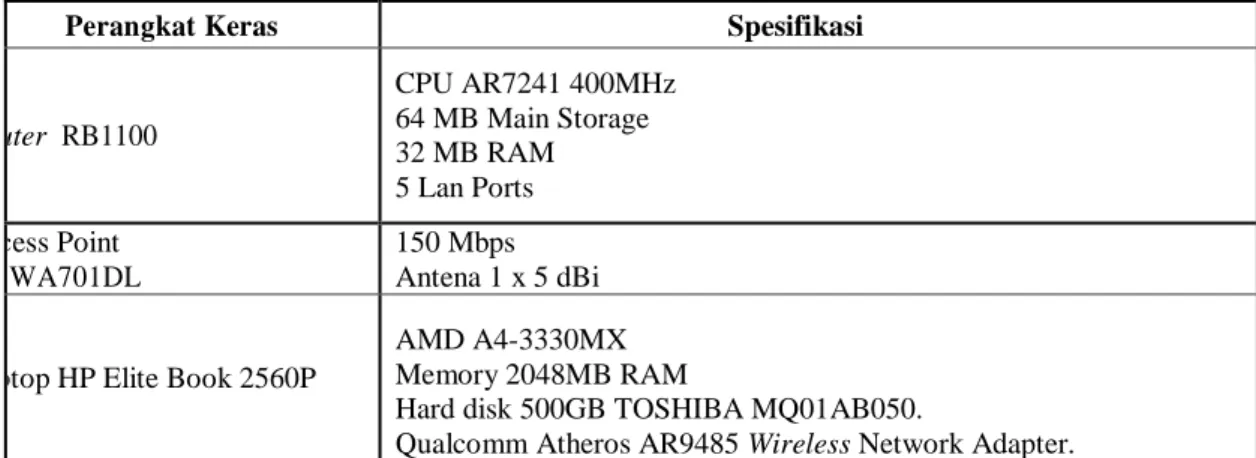

1. Kebutuhan Perangkat Keras

Perangkat keras yang dibutuhkan dalam dalam perancangan sistem RADIUS server. Perangkat keras yang digunakan peneliti sebagai berikut:

Tabel 3.1 Perangkat Keras

Perangkat Keras Spesifikasi

Router RB1100 CPU AR7241 400MHz 64 MB Main Storage 32 MB RAM 5 Lan Ports Access Point TL-WA701DL 150 Mbps Antena 1 x 5 dBi

Laptop HP Elite Book 2560P

AMD A4-3330MX Memory 2048MB RAM

Hard disk 500GB TOSHIBA MQ01AB050.

Qualcomm Atheros AR9485 Wireless Network Adapter. 2. Kebutuhan Perangkat Lunak

Perangkat lunak yang dibutuhkan dalam perancangan RADIUS server terdiri dari: Tabel 3.2. Perangkat Lunak

Perangkat Lunak Versi Mikrotik Router OS

Mikrotik Winbox Louder Windows 7 Advance Ip Scanner Wireshark 1.12.1 6.33 3 32 bit 32 Bit 32 Bit

4. PEMBAHASAN

4.1 Identifikasi Masalah Wireless LAN

Jaringan Wireless LAN tidak sama dengan Jaringan LAN berkabel (wired LAN). Dimana media transmisi dari Jaringan wireless adalah udara yang begitu bebas, sedangkan Jaringan wired LAN menggunakan kabel yang lebih terkontrol. Sehingga dari segi keamanan, Jaringan wireless begitu rentan menghadapi berbagai ancaman dan dapat menimbulkan berbagai persoalan.

4.2 Pemantauan Lalu Lintas Jaringan

Penulis melakukan pemonitoran Jaringan menggunakan software inSSIDer Home. InSSIDer adalah

software untuk melakukan scanning sinyal akses poin. Insider mendeteksi hardware yang digunakan yaitu Qualcomm 802.11b/g/n WLAN-Packet Scheduler Miniport. Setting channel yang digunakan adalah channel

2.4 GHz sinyal wireless yang berada di gedung L fakultas teknik adalah sinyal wireless yang bekerja pada frekuensi 2.4 GHz.Titik akses poin tersebut memiliki informasi MAC Address, SSID, Channel,

Security, dan Speed. Hasil capture ditampilkan pada gambar berikut :

Gambar 4.1. Form Login Mikrotik

Dari hasil gambar 4.1 didapat informasi mengenai konfigurasi jaringan pada ruang dosen fakultas teknik dengan nama jaringan FT USNI. Terlihat bahwa konfigurasi jaringan di ruang dosen fakultas teknik beum menggunakan pengamanan untuk hak akses masuk kedalam jaringan wireless. Hal ini menjadi problem yang cukup serius nantinya karena tidak diberikannya proteksi terhadap hak akses ke dalam jaringan dan pengaturan pengguna pada jaringan tersebut. Oleh karena itu pengamanan hak akses dan pengguna jaringan harus diberikan. Mengenai Pengamanan hak akses dan pengguna jaringan wireless dapat menggunakan proteksi password dengan Wireless Protection Access dan Radius untuk mengatur pengguna yang berhak mengakses jaringan wireless pada ruang dosen Fakultas Teknik.

4.3 Membangun RADIUS Server 4.3.1 Konfigurasi User Manager

Sebelumnya penulis sudah membuat konfigurasi RADIUS server dan hotspot maka tahap selajutnya adalah melakukan konfigurasi user manager. User mangaer adalah suatu aplikasi manajemen sistem di dalam mikrotik yang juga berfungsi sebagai internal RADIUS server yang dapat digunakan untuk melakukan manajemen user hotspot. Dengan menggunakan user manager dapat juga digunakan untuk voucher untuk jaringan hotspot yang berbayar (komersial), namun karena tempat yang penulis tidak akan membahas sistem

voucher ini. Konfigurasi user manager ini harus dilakukan melalui terminal mikrotik, Langkah-langkahnya

sebagai berikut:

[admin@MikroTik] > tool user-manager customer add

login=admin password=usniyadika permissions=owner

Maksud dari perintah di atas adalah untuk membuat user admin dengan password-nya usniyadika, yang nantinya user admin ini akan digunakan untuk login atau masuk ke user manager mikrotik.

Maksud dari perintah diatas adalah untuk menghubungkan user manager ke server RADIUS yang telah penulis buat sebelumnya. Pada perintah diatas terdapat shared-secret=123456 yang merupakan password dari server RADIUS. Perlu diingat bahwa shared-secret yang diinputkan harus sama dengan secret pada saat melakukan setting RADIUS server

Selajutnya untuk mengecek apakah user manager yang dibuat sudah benar atau belum, maka kita buka

browser kemudian arahkan browser ke alamat url http://192.168.50.3/userman. Alamat 192.168.50.3 tidak

lain adalah alamat dari mikrotik RB750. Lalu akan muncul form login seperti pada gambar berikut .

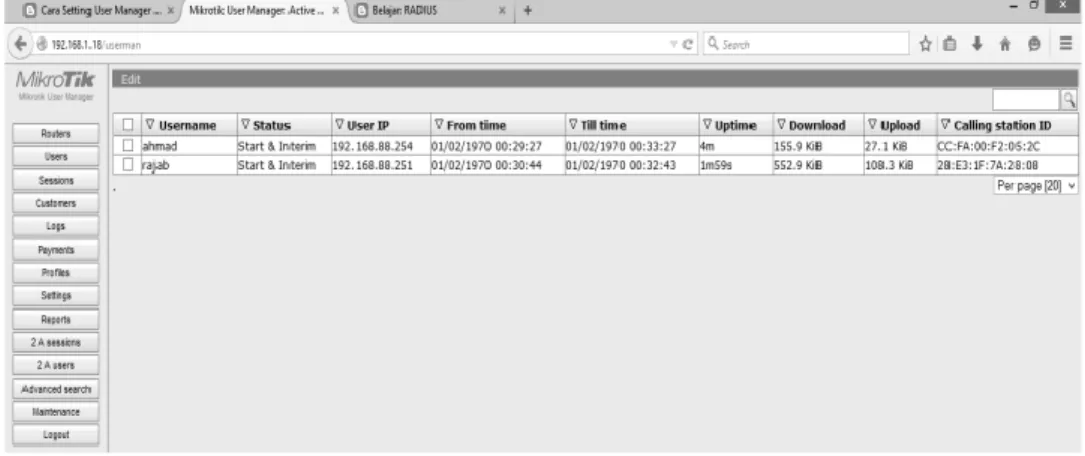

Gambar 4.2. Form Login Mikrotik 4.3.2 Monitoring Sistem RADIUS Server

Untuk proses monitoring sistem RADIUS server, dapat dilakukan melalui dua cara yaitu melalui user

manager RADIUS .Untuk melakukan monitoring user melalui user manager RADIUS, langkahnya adalah login

terlebih dahulu melalui alamat user manager dengan menggunakan browser. Kemudian pilih sessions, maka akan muncul tabel informasi seperti pada gambar berikut.

.

Gambar 4.3 Monitoring User 4.3.3 Evaluasi sistem RADIUS server.

Disini penulis melakukan serangan untuk menilai kerentanan jaringan komputer nikrabel untuk menilai dan mengukur tingkat keamanan yang digunakan pada suatu jaringan. Test yang dilakukan pada jaringan simulasi ini menggunakan metode penetration testing untuk mengetahui celah keamanan yang ada pada jaringan berikut adalah hasil yang didapat dari serangkaian serangan yang dilakukan terhadap jaringan yang telah di instalasi RADIUS.

Serangan untuk menguji keamanan dari RADIUS ini antara lain adalah : 1. Mac Adress Spoofing.

Berikut adalah proses penyerangan yang dilakukan.

admin@MikroTik] > tool user-manager router add

subscriber=admin ip-address=127.0.0.1 sharedsecret=123456

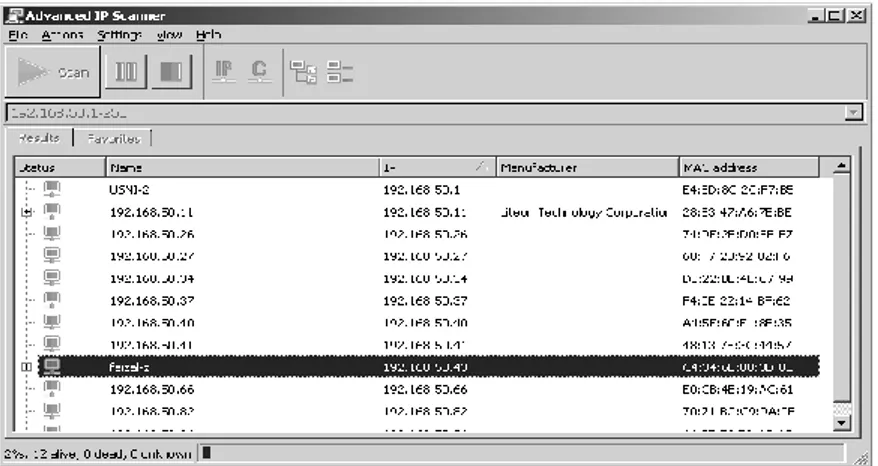

Penulis melakukan pengamatan jaringan wireless yang ada di ruang dosen fakultas teknik dengan tujuan melihat pengguna yang terhubung pada jaringan wireless.

Gambar 4.4 Advance IP Scanner

Kemudian penulis menyalin alamat salah satu Mac Address yg didapat untuk di kloning di laptop dengan tujuan untuk dikenali dan mendapatkan hak akses yg sama oleh server pada jaringan. Berikut adalah tampilan kloning dari proses tersebut.

Gambar 4.5 Kloning MAC Address 2. Eaves Dropping

Berikut adalah proses penyerangan yang dilakukan dimana penulis pertama kali lakukan instalasi aplikasi Wireshark 1.12.1 ke dalam laptop. Lalu melakukan scanning arus packet data yang terdapat pada jaringan. Seperti pada gambar berikut :

Dari gambar diatas dapat terlihat aliran packet data pengguna yang terhubung dalam jaringan. Dari aliran data tersebut penyerang dapat menganalisa untuk menemukan password dan username dari pengguna yang terkoneksi pada jaringan. Dengan cara ini penulis berhasil mendapatkan password dan username dari salah satu pengguna yang sah pada jaringan fakultas teknik.

3. IP Spoofing

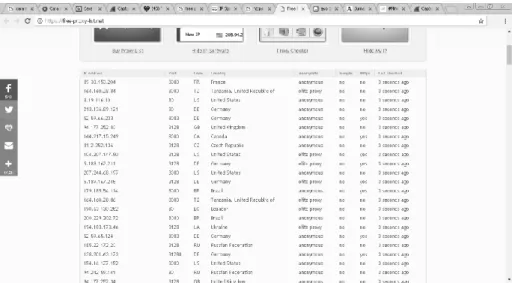

Penulis melakukan serangan terhadap Radius Server dengan ip spoofing dimana penulis memalsukan ip address awal ke negara lain dengan menggunakan proxy. Berikut adalah daftar proxy yang dimiliki dari berbagai negara.

Gambar 4.7 Proxy

Kemudian setelah mendapatkan ip proxy dari negara lain penulis kemudian menyerang jaringan dari fakultas teknik. Tujuan dari IP Spoofing ini adalah agar ip address awal yang dimiliki laptop penulis terdeteksi beasal dari negara lain sehingga kesulitan untuk dilacak nantinya. Tetapi ketika melakukan penyerangan terhadap RADIUS Server fakultas teknik USNI koneksi kedalam jaringan tidak berhasil karena IP Address tidak dikenali.

Sebelum di instalasi RADIUS Server untuk jaringan fakultas teknik khusus di ruang dosen fakultas teknik penulis juga melakukan serangkaian serangan terhadap jaringan dan didapatkan hasil seperti tabel berikut :

Tabel 4.1 Sebelum Serangan

Jenis Serangan Informasi Yang Didapat Status Serangan RADIUS MAC address Spoofing List MAC Address User yang terkoneksi

kedalam jaringan Berhasil

IP Spoofing IP Address Pengguna dalam jaringan Berhasil Eaves Dropping Packet data pengguna yg terhubung ke

jaringan Berhasil

Dari data tabel diatas didapat informasi bahwa semua teknik serangan yang penulis lakukan berhasil masuk ke jaringan fakultas teknik khusus ruang dosen fakultas teknik. Setelah dilakukan instalasi RADIUS Server untuk fakultas teknik khusus ruang dosen teknik penulis melakukan serangkaian serangan serupa dan didapat data berikut :

Tabel 4.2 Setelah Serangan

Dari data tabel diatas didapatkan informasi bahwa beberapa serangan yang dilakukan penulis ternyata gagal untuk teknik MAC Address Spofing, IP Spofing dan Eaves Dropping untuk masuk kedalam jaringan. Hal

Jenis Serangan Informasi Yang Didapat Status Serangan RADIUS MAC address Spoofing Tidak Bisa Koneksi Ke Jaringan Gagal

IP Spoofing Tidak bisa koneksi ke jaringan Gagal Eaves Dropping Tidak bisa terkoneksi kedalam jaringan Gagal

ini menunjukkan adanya peningkatan keamanan untuk jaringan wireless fakultas teknik khusus ruang dosen fakultas teknik.

5. PENUTUP 5.1 Kesimpulan

Dari hasil penelitian yang dilakukan penulis pada jaringan nirkabel fakultas teknik dapat disimpulkan sebagai berikut :

1. Telah di lakukan instalasi RADIUS Server untuk pengamanan akses kedalam jaringan wireless fakultas teknik khusus untuk ruang dosen teknik.

2. Telah dilakukan uji coba terhadap keamanan yang yang dimiliki oleh RADIUS Server dan memberikan informasi yang cukup berharga untuk di tindak lanjuti.

3. Dengan adanya sistem RADIUS server ini, admin dapat melakukan monitoring terhadap pengguna. 5.2 Saran

Saran dari hasil penelitian yang telah dilakukan adalah sebagai berikut :

1. Perangkat keamanan jaringan perlu ditambahkan dengan menggunakan Firewall dan antivirus yang bagus dan yang mampu menahan serangan baik dari dalam pengguna jaringan atau serangan dari luar jaringan. 2. Perlu ditambah perangkat server Backup untuk mencegah terjadinya perubahan dan kehilangan data akibat

serangan dari penyusup atau Hacker.

DAFTAR PUSTAKA

Ahmad Arief. 2015. Analisa Keamanan Jaringan Wireless Menggunakan Radius Server Pada Mikrotik. Amikom. Yogyakarta.

Deris Setiawan, Dian Palupi Rini, 2009, Analisis Perbandingan Sistem Keamanan WEP/WPA/RADIUS Pada

Jaringan Publik Wireless Hotspot. Seminar Electrical Informatic And IT’s Education. Palembang Jutono Gondohanindijo, 2012, Sistem Keamanan Jaringan Nirkabel, Majalah Ilmiah Informatika Vol 3 No Naila Fithria, 2010, Jenis-jenis Serangan terhadap Kriptografi, ITB, Bandung Sharmin Rashid, 2013, Proposed

Method s of IP Spoofing Detection & Prevention. IJSR Vol 2 Issue 8, August.

Payal Pahwa, Gaurav Tiwan, 2010, Spoofing Media Access Control (MAC) and it’s Counter Measures,