Seminar Nasional Teknik Informatika dan Sistem Informasi (SETISI), Bandung, 9 April 2015

Perancangan Kriptografi

Block Cipher

Berbasis pada

Teknik Tanam Padi dan Bajak Sawah

Achmad Widodo

1, Alz Danny Wowor

2, Evangs Mailoa

3,Magdalena. A. Ineke Pakereng

4Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana Jalan Diponegoro 52-60, Salatiga 50711, Jawa Tengah

Abstract — Cryptography is use to secure the information, but there are many ways or work that have been broken it. This paper designed a cryptographic cipher block based on Tanam Padi and Bajak Sawah technique. The results obtained from the encryption process is faster than AES-128 as 0.023535 ms and the decryption process faster 0.024884 ms.

Keywords—Cryptograpy, Block Cipher, Paddy Season, Plough Fields, Tanam Padi, Bajak Sawah

I. PENDAHULUAN

Kriptografi merupakan sebuah metode yang sering digunakan untuk mengamankan data maupun informasi. Metode ini biasanya dibuat dengan menempatkan berbagai teknik dalam aturan matematika yang membentuk sebuah algoritma. Kegunaan kriptografi adalah membuat data/informasi berupa pesan yang jelas (plainteks) menjadi pesan yang tidak dapat dimengerti (cipherteks). Blok cipher menjadi salah satu kriptografi yang sekarang ini sering digunakan sebagai pengamanan dalam transfer informasi di internet. Blok cipher memiliki beberapa keunggulan diantaranya, mudah di implementasikan ke dalam bahasa pemograman. Selain itu apabila terjadi kesalahan pada blok tertentu tidak akan merambat keblok lainnya.

Banyak teknik kriptografi yang diimplementasikan untuk mengamankan informasi, tetapi kondisi sekarang ini banyak juga cara ataupun usaha yang dilakukan oleh kriptanalisis untuk memecahkannya. Padahal suatu hal yang penting dalam pengiriman pesan adalah keamanan yang dapat menjaga informasi tersebut agar tidak mudah diketahui atau dimanipulasi oleh pihak-pihak lain. Salah satu solusi yang dapat dilakukan adalah memodifikasi kriptografi yang sudah dipecahkan atau menciptakan kriptografi yang baru sehingga dapat menjadi alternatif untuk pengamanan pesan.

Penelitian ini merancang sebuah kriptografi dengan kunci simetris yang menggunakan teknik tanam padi dan bajak

sawah sebagai dasar untuk merancang algoritma. Tanam padi dan bajak sawah merupakan suatu kearifan lokal yang mempunyai cara yang unik sehingga akan menarik apabila dikombinasikan dengan berbagai teknik-teknik dalam blok cipher.

Perancangan kriptografi blok cipher yang dilakukan sekarang ini memerlukan algoritma yang dibuat sebelumnya sehingga dapat digunakan sebagai dasar atau pembanding dari teknik ini. Penelitian pertama yang dijadikan sebagai pembanding adalah kriptografi AES (Advanced Encryption Standard). AES adalah standart algoritma kriptografi terbaru yang menggantikan DES (Data Encryption Standard) yang sudah tidak aman lagi. Algoritma ini termasuk kelompok kriptografi simetris yang berbasis pada blok cipher. Mempunyai panjang kunci yang fleksibel yaitu 128, 192, dan 256 bit sedangkan ukuran blok yang dienkripsi 128 bit [1].

Penelitian kedua dengan topik “Chiper Blok dengan Algoritma Operasi XOR antar Pecahan Blok”. Penggunaan operasi XOR untuk setiap blok yang kemudian diimplemtasikan menggunakan model ECB (Electronic Code Book). Prinsip kerja dari algoritma dirancang untuk menghindari serangan kriptanalisis dengan metode analisis frekuensi. Algoritma ini melakukan pemecahan blok dan pemecahan kunci sesuai fungsi pembagi dari panjang kunci, kemudian dilakukan metode rekursif. Hasil yang diperoleh dapat menahan serangan kriptanalisis analisis frekuensi. [2]. Tujuan dari penelitian ini adalah merancang kriptografi

block cipher yang berbasis pada teknik tanam padi dan bajak sawah. Penelitian ini dapat bermanfaat sebagai kriptografi blok cipher baru yang dijadikan sebagai alternatif pengamanan informasi. Selain itu juga memberikan sumbangsi sebagai sebuah metodologi perancangan kriptografi yang berbasis pada kearifan lokal.

II. LANDASAN TEORI

Blok cipher adalah rangkaian bit yang dibagi menjadi blok-blok bit yang panjangnya sudah ditentukan sebelumnya. Plainteks akan diproses dengan panjang blok yang tetap, pada data yang panjang maka dilakukan pemecahan dalam bentuk blok yang lebih kecil. Jika dalam pemecahan dihasilkan blok data yang kurang dari jumlah data dalam blok maka akan dilakukan proses pading. Pada umumnya, setiap blok cipher memproses teks dengan blok yang relatif panjangnya lebih dari 64-bit, untuk mempersulit teknik kriptanalisis dalam membongkar kunci [3]. Yang dalam hal ini ciadalah 0 atau 1 untuk i = 1,2,…,n. Bila plainteks dibagi menjadi m buah blok, barisan blok-blok

Proses enkripsi dan dekripsi untuk kriptografi dengan kunci simeteris secara umum diberikan pada Gambar 1. Kunci merupakan parameter yang digunakan untuk transformas plainteks ke cipherteks.

Gambar 1. Proses Enkripsi dan Dekripsi

B. Sistem Kriptografi

Sebuah sistem kriptografi terdiri dari lima-tuple ( Five-tuple) (P, C, K, E , D) , yang memenuhi kondisi :

1. � adalah himpunan berhingga dari plainteks, 2. � adalah himpunan berhingga dari cipherteks, 3. K merupakan ruang kunci (keyspace), adalah

himpunan berhingga dari kunci,

4. Untuk setiap � � �, terdapat aturan enkripsi � � dan berkorespondensi dengan aturan dekripsi � � �. Setiap � : � → � dan dk : � → � adalah

dengan algoritma berbasis pada teknik tanam padidan bajak sawah dilakukan tahap-tahap penyusunan penelitian. Tahap yang dilakukan adalah identifikasi masalah, tinjauan pustaka, landasan teori, perancangan algoritma, pengujiaan kriptosistem, penulisan laporan, seperti ditunjukkan pada Gambar 4.

Gambar 4. Tahapan Penelitian

Tahapan penelitian berdasarkan pada Gambar 4, dijelaskan sebagai berikut :

Tahap pertama : Identifikasi masalah merupakan tahapan penelitian yang pertama dilakukan untuk melihat apa masalah dalam pengamanan informasi yang berkaitan dengan kriptografi. Tahapan ini mengahsilkan perumusan masalah, tujuan penelitian, dan juga batasan masalah.

Tahap kedua adalah kajian pustaka dilakukan untuk memperoleh referensi atau penelitian yang dilakukan sebelumnya dari buku, jurnal maupun dari sumber yang dapat dijadikan sebagai pembanding maupun landasan penelitian

Tahap Ketiga adalah merancang alagoritma yang berbasis Peneliti pada teknik bajak sawah dan tanam padi yang dikombinasikan dengan proses XOR, dan juga metode transposisi bit.

Tahap kelima : Setelah rancangan kriptografi dibuat perlu dilakukan pengujian sebagai sebuah system. Pengujian dilakukan mengunakan aturan Stinson dengan 5-tuple.

Tahap keenam : Penulisan Laporan dilakukan untuk dokumentasi proses tentang perancangan kriptografi blok cipher berbasis pada teknik tanam padi dan bajak sawah dalm bentuk jurnal

B. Batasan Masalah

Untuk tidak memperluas ruang lingkup pembahasan maka diberikan batasan-batasan dalam penelitian ini,yaitu;

1. Proses enkripsi dan dekripsi dilakukan pada teks.

2. Algoritma berbasis pada tanam padi sebagai plainteks dan bajak sawahsebagai kunci.

3. Jumlah kunci dan plainteksnya terbatas yaitu menampung 8 karakter serta proses putarannya terdiri dari 8 putaran.

Identifikasi Masalah Kajian Pustaka

4. Panjang bloknya adalah 64-bit.

IV.HASIL DAN PEMBAHASAN

Penlitian ini merancang kriptografi yang berbasis pada teknik tanam sawah dan bajak padi. Sebagai langkah pertama yang perlu dilakukan adalah mengenaralisasi kedua metode tersebut.

A. Generalisasi Teknik Tanam Padi dan Bajak Sawah

Proses tanam padi biasanya dilakukan dengan menyesuaikan dengan panjang petakan sawah. Penanaman dilakukan secara horisontal yang berkesinambungan. Rancangan ini menggunakan cara yang sama dengan menempatkan bit seperti proses penanaman padi, dengan meggunakan kotak berukuran 8×8 yang secara keseluruhan terdapat 64 kotak. Setiap kotak ditempatkan satu bit, sehingga untuk melakukan satu kali proses dibutuhkan 8 karakter. Proses penempatan bit yang disesuaikan dengan alur tanam padi ditunjukkan pada Gambar 2.

Gambar 2. Pola Alur Tanam padi

Alur untuk tanam padi digunakan untuk karakter plainteks, sedangkan teknik bajak sawah diadopsi untuk membangkitkan dan meregenerasi kunci, pola ini menyerupai spiral seperti yang ditunjukkan pada Gambar 3. Kedua alur yang diadopsi digunakan sebagai cara untuk memasukan bit, sedangkan untuk pengambilan bit dilakukan dengan cara yang lain, yang akan dibahas pada bagian selanjutnya.

Gambar 3. Pola Alur Bajak sawah

B. Perancangan Kriptografi

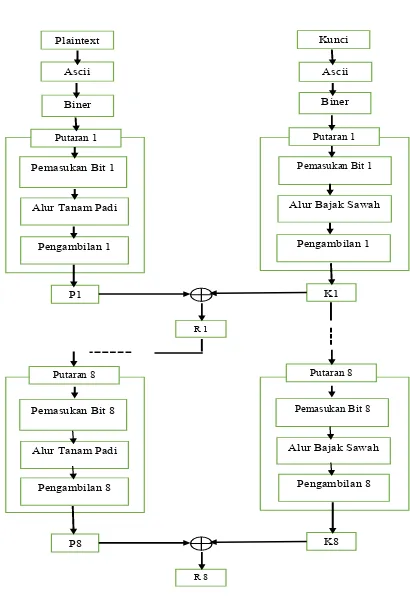

Rancangan kriptografi dirancang dengan menggunakan 8 proses untuk mendapatkan cipherteks. Setiap satu blok untuk menampung menggunakan 64-bit atau sebanding dengan 8 karakter. Proses enkripsi secara umum diberikan pada Gambar 5. Proses awal menerima inputan plainteks dan kunci yang dikonversi ke kode ASCII yang kemudian menjadi bilangan biner. Seperti yang telah dibahas pada bagian sebelumnya bahwa bit plainteks dimasukan mengikuti alur tanam padi sedangkan untuk 64-bit kunci diurutkan mengikuti alur bajak sawah. Setelah setiap bit diurutkan maka selanjutnya untuk pengambilan bit maka proses pengambilan dibuat berbeda agar proses yang dihasilkan

lebih acak. Salah satu contoh pola pengambilan dalam proses pengolahan cipherteks ditunjukkan pada Gambar 8, sedangkan untuk pola kunci pada Gambar 10.

Gambar 5. Rancangan Proses Enkripsi

Proses pertama akan menghasil blok bit R1 yang adalah

hasil XOR antara bit P1 yang sudah melalui proses pengacakan dengan K1 yang adalah hasil proses pengacakn bit kunci. Sehingga secara umum dapat dirumuskan seperti pada Persamaan (7).

� = � ⨁ � ; � = , , . (7)

Cipherteks diperoleh dari hasil � ⨁ � , atau sebanding dengan R8. Berdasarkan Gambar 5, dengan jelas menujukkan bahwa setiap inputan untuk proses kedua dan selanjutnya diambil dari hasil sebelumnya, secara umum dapat dirumuskan menjadi � dengan � = , yang secara berturut-turut menjadi inputan pada proses ke-2 sampai proses ke-8. Sedangkan untuk proses regenerasi kunci untuk proses-� menerima inputan dari proses- � − .

Proses dekripsi merupakan proses yang dilakukan terbalik dengan proses enkripsi. Proses dekripsi dimulai dari putaran yang ke delapan yaitu R8 di-XOR dengan K8 menjadi P8. Hasil dari P8 dimasukkan mengikuti pola pengambilan ke delapan, setelah itu pengambilan bit sesuai pola pemasukan ke delapan untuk mendapatkan R7. Proses ini diulang sampai

Biner

Plaintext

Ascii

Pemasukan Bit 1

Alur Tanam Padi

Pemasukan Bit 1

Alur Bajak Sawah Biner Kunci

Ascii

Pengambilan 1 Pengambilan 1

P1 K1

R 1

Putaran 1 Putaran 1

Putaran 8 Putaran 8

Pemasukan Bit 8 Pemasukan Bit 8

Alur Tanam Padi Alur Bajak Sawah

Pengambilan 8 Pengambilan 8

P8 K8

pada putaran-1. Hasil yang diperoleh dari putaran-1, akan diperoleh sebagai plainteks. Proses dekripsi secara umum ditunjukkan pada Gambar 6.

Gambar 6. Rancangan Proses Dekripsi

C. Pembahasan Putaran-8

Untuk menerangkan proses secara detail, maka diambil putaran-8 sebagai contoh untuk menjelaskan beberapa putaran yang lainnya. Untuk putaran-8, dengan memisalkan plainteks Y dan kunci adalah X , maka:

Y = {Y1, Y2, Y3, Y4, Y5, ...,Yn}, n|8, n ∊Z+ Y1= {C1, C2, C3,...,C8}

Y2 = {C9, C10,C11,...,C16} (8) Y3 = {C17,C18,C19,...,C24}

Yn = {C8n-7, C8n-6, C8n-5,...,C8n}

Apabila plainteks dikonversi kedalam bit akan menghasilkan 64bit, bit-bit tersebut berdasarkan karakternya (Kar-1 sampai Kar 8), secara umum dapat diberikan sebagai pada Persamaan (9).

Kar 1→{C1, C2, C3, C4, C5, C6, C7, C8}; Kar 2→{C9, C10, C11, C12, C13, C14, C15, C16};

Kar 3→{C17, C18, C19, C20, C21, C22, C23, C24}; Kar 4→{C25, C26, C27, C28, C29, C30, C31, C32};

Kar 5→{C33, C34, C35, C36, C37, C38, C39, C40}; (9) Kar 6→{C41, C42, C43, C44, C45, C46, C47, C48};

Kar 7→{C49, C50, C51, C52, C53, C54, C55, C56}; Kar 8→{C57, C58, C59, C60, C61, C62, C63, C64};

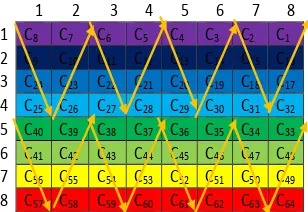

Hasil dari setiap bit dari Persamaan (9), diurutkan kedalam pola tanam padi yang telah dibahas pada Gambar 2. Masukkan bit dengan pola tanam padi, seperti pada Gambar 7.

Gambar 7. Pola Tanam padi Proses-8

Setelah bitnya dimasukan maka, langkah selanjutnya adalah pola pengambilan bit. Salah satu pola pengambilan yang kemudian dijadikan sebagai pengambilan pada proses-8 ditunjukkan pada Gambar proses-8.

Gambar 8. Pola Pengambilan Tanam padi Proses-8

Pada Gambar 8 terlihat gambar yang dipisahkan dua bagian yaitu bagian bawah dan bagian atas. Pengambilan dimulai dari bagian bawah pojok kiri atas (C40), selanjutnya mengikuti arah panah sampai pojok kanan atas (C33). Bagian atas dimulai pada pojok kiri atas (C8) sampai pojok kanan atas (C1). Hasilnya pengambilan dari plainteks yaitu;

� = {� , � , � , � , � , � , � , � , , � , � , � , � , � , � , � , � }

Selanjutnya ditunjukkan proses untuk pembangkitan kunci yang digunakan pada Proses-8. Dengan Kkun 1 adalah karakter kunci yang pertama, maka secara keseluruhan diberikan pada Persamaan (10).

Kkun 1 →{C1, C2, C3, C4, C5, C6, C7, C8}; Kkun 2 →{C9, C10, C11, C12, C13, C14, C15, C16};

1 2 3 4 5 6 7 8

1 C8 C7 C6 C5 C4 C3 C2 C1

2 C9 C10 C11 C12 C13 C14 C15 C16

3 C24 C23 C22 C21 C20 C19 C18 C17

4 C25 C26 C27 C28 C29 C30 C31 C32

5 C40 C39 C38 C37 C36 C35 C34 C33

6 C41 C42 C43 C44 C45 C46 C47 C48

7 C56 C55 C54 C53 C52 C51 C50 C49

8 C57 C58 C59 C60 C61 C62 C63 C64

1 2 3 4 5 6 7 8

1 C8 C7 C6 C5 C4 C3 C2 C1

2 C9 C10 C11 C12 C13 C14 C15 C16

3 C24 C23 C22 C21 C20 C19 C18 C17

4 C25 C26 C27 C28 C29 C30 C31 C32

5 C40 C39 C38 C37 C36 C35 C34 C33

6 C41 C42 C43 C44 C45 C46 C47 C48

7 C56 C55 C54 C53 C52 C51 C50 C49

8 C57 C58 C59 C60 C61 C62 C63 C64

Pemasukan dengan pola pengambilan 8

Pengambilan dengan pola pemasukan 8

R 8

P 8

K 8

R 7

Pemasukan dengan pola pengambilan 1

Pengambilan dengan pola pemasukan 1

R 1

P 1

K 1

Kkun 3 →{C17, C18, C19, C20, C21, C22, C23, C24};

Kkun 4 →{C25, C26, C27, C28, C29, C30,C31, C32}; (10) Kkun 5 →{C33, C34, C35, C36, C37, C38, C39, C40};

Kkun 6 →{C41, C42, C43, C44, C45, C46, C47, C48}; Kkun 7 →{C49, C50, C51, C52, C53, C54, C55, C56}; Kkun 8 →{C57, C58, C59, C60, C61, C62, C63, C64};

Proses masukan kunci yang disesuikan dengan pola bajak sawah, ditunjukkan pada Gambar 9.

Gambar 9. Pola Bajak Sawah Putaran 8

Untuk proses pengambilan bit setelah proses pemasukan, diberikan pada Gambar 10. Proses pengambilannya dimulai dari pojok kiri atas maju ke kanan empat karakter, kemudian turun ke bawah ke kiri empat karakter sampai bagian kiri ke bawah lakukan dengan cara yang sama. Sedangkan bagian kanan dimulai dari bawah sampai ke atas.

Gambar 10. Pola Pengambilan dari Bajak Sawah Putaran 8.

Hasil pengambilan dari kunci tersebut adalah

� = {� , � , � , � , � , � , � , � , , � , � , � , � , � , � , � , � }

Hasil yang diperoleh dari hasil pola bajak sawah Setelah hasil dari pola pengambilan plainteks pada proses-8 adalah

P8 dan proses dalam regenerasi kunci adalah K8, keduanya dapat di-XOR untuk menghasilkan cipherteks (R8).

� = � ⨁ � (11)

D. Pengujian Kriptosistem

Membuktikan kriptografi sebagai sebuah sistem dengan memenuhi five-tuple P, C, K, E, D. Berikut akan ditunjukkan bahwa perancangan ini memenuhi kelima kondisi tersebut. P

adalah himpunan berhingga dari plainteks. Dalam perancangan ini menggunakan 256 karakter dalam ASCII, himpunan plainteks pada alur tanam padi dan bajak sawah adalah himpunan berhingga. C adalah himpunan berhingga dari cipherteks. Cipherteks dihasilkan dalam elemen bit

biner. K, keyspace atau ruang kunci adalah himpunan berhingga dari kunci. Ruang kunci dalam perancangan ini adalah 256 karakter dalam ASCII. Sehingga ruang kunci merupakan himpunan yang berhingga. E, enkripsi, dan D, dekripsi, setiap ek : P→C dan dk : C → P adalah fungsi sedemikian hinggadk(ek(x)) = x, untuk setiap plainteks x∊P. Pembahasan sebelumnya telah membahas proses enkripsi dan dekripsi, sehingga telah memenuhi tuple E dan D. Karena memenuhi kelima kondisi maka Alur Tanam Padi dan Bajak Sawah merupakan sebuah sistem kriptografi.

E. Pengujian Algoritma

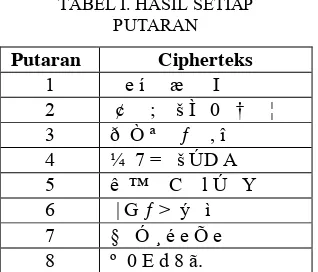

Pengujian algoritma dilakukan dengan proses enkripsi dan dekripsi. Dengan mengambil plainteks adalah MEMBRAMO dan kuncinya adalah TRACKTOR. Maka diperoleh untuk setiap proses cipherteksnya adalah Bilangan biner tersebut dikonversi ke simbol adalah hasil putaran ditunjukan pada Tabel I.

TABEL I. HASIL SETIAP PUTARAN

Putaran Cipherteks

1 e í æ I 2 ¢ ; š Ì 0 † ¦ 3 ð Ò ª ƒ , î 4 ¼ 7 = š ÚD A 5 ê ™ C l Ú Y 6 | G ƒ > ý ì 7 § Ó ¸ é e Õ e 8 º 0 E d 8 ã.

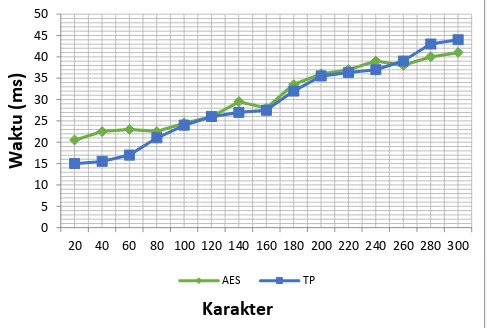

Pengujian lainnya, adalah membandingkan proses enkripsi dan dekripsi dengan AES. Dipilih AES-128, dikarenakan kriptografi ini merupakan algoritma yang terpilih dalam perlombaan pengamanan informasi. Hasil yang diperoleh dari perbandingan kriptografi yang dirancang dengan AES-128 tereksplisitkan pada grafik yang proses enkripsi dan proses dekripsi. Proses enkripsi ditunjukkan pada Gambar 11.

1 2 3 4 5 6 7 8

1 C8 C7 C6 C5 C4 C3 C2 C1

2 C9 C34 C33 C32 C31 C30 C29 C28

3 C10 C35 C52 C51 C50 C49 C48 C27

4 C11 C36 C53 C62 C61 C60 C47 C26

5 C12 C37 C54 C63 C64 C59 C46 C25

6 C13 C38 C55 C56 C57 C58 C45 C24

7 C14 C39 C40 C41 C42 C43 C44 C23

8 C15 C16 C17 C18 C19 C20 C21 C22

1 2 3 4 5 6 7 8

1 C8 C7 C6 C5 C4 C3 C2 C1

2 C9 C34 C33 C32 C31 C30 C29 C28

3 C10 C35 C52 C51 C50 C49 C48 C27

4 C11 C36 C53 C62 C61 C60 C47 C26

5 C12 C37 C54 C63 C64 C59 C46 C25

6 C13 C38 C55 C56 C57 C58 C45 C24

7 C14 C39 C40 C41 C42 C43 C44 C23

Gambar 11. Grafik Perbandingan Enkripsi AES-128 dan Tanam Padi

Kebutuhan waktu terhadap karakter dalam proses enkripsi untuk kriptografi AES-128 dan TP sama-sama berbanding lurus. Dalam artian jika semakin banyak karakter yang dimasukkan maka semakin banyak pula waktu yang dibutuhkan untuk melakukan proses enkripsi. Analisis yang dapat dilakukan terhadap grafik pada Gambar 11, secara detail ada perbedaan waktu yang diperlukan kedua kriptografi. AES-128 membutuhkan waktu lebih lambat sebesar 0,023535 ms atau 2,35 % dari TP. Hal ini selaras dengan rancangan algoritma, AES-128 dengan 10 putaran dan juga ditambah putaran proses yang lain. Sedangkan TP mempunyai putaran yang lebih sedikit yaitu 8 proses putaran. Proses dekripsi dapat ditunjukkan pada Gambar 12.

Gambar 12. Grafik Perbandingan Dekripsi AES-128 dan Tanam Padi

Untuk proses dekripsi tidak berbeda jauh dengan proses enkripsi, dalam hal ini banyaknya karakter yang dimasukkan berbanding lurus dengan waktu yang dihasilkan. Secara keseluruhan rata-rata waktu yang diperoleh AES-128 adalah lebih lambat 0,024884 ms atau 2,48% dari TP . Bila dibandingkan proses enkripsi dan dekripsi terhadap kebutuhan waktu maka untuk AES-128 mempunyai waktu enkripsi lebih lambat 0,00821 ms atau 0,82% dari proses dekripsi. Hal serupa juga terjadi pada TP, enkripsi lebih cepat daripada dekripsi sebesar 0,00682 ms atau 0,68 % dari AES-128.

V. KESIMPULAN

Kesimpulan dari penelitian ini adalah:

1. Dengan algoritma tanam padi dan bajak sawah dapat membuktikan bahwa teknik tersebut dapat menghasilkan metodologi kriptografi simetris dan dapat memenuhi lima-tuple (Five-tuple).

2. Rata-rata yang dihasilkan enkripsi dan dekripsi pada teknik tanam padi dengan AES-128. Hasilnya adalah teknik tanam padi sebesar 0,00682 ms sedangkan AES-128 sebesar 0,00821 ms maka dapat disimpulkan teknik tanam padi lebih cepat dengan AES1-128.

DAFTAR PUSTAKA

[1] A. J. Menezes, P.C. van Oorschot, and S.A. Vanstone, Handbook of Applied Cryptography, CRC Press, 1997. [2] Aprilianti, Ruwanita, 2012.” Enkripsi dan Dekripsi File

Menggunakan Algoritma AES 128 ” Politeknik Negeri Sriwijaya

[3] Franindo, Ardian, 2007. “Chiper Blok dengan Algoritma

Operasi XOR antar Pecahan Blok”. Institut Teknologi

Bandung

[4] Stinson, D. R. 1995. Cryptography: Theory and Practice. CRC Press, Boca Raton, London, Tokyo.

[5] J. Daemen and V. Rjimen, "AES Proposal: Rijndael", First Advanced Encryption Standard (AES) Conference, California, Aug. 1998.

[6] Munir, Rinaldi, 2006. Kriptografi, Bandung: Informatika. [7] Patra, Mokh Lugas Adi, 2014. “Enkripsi dan Dekripsi Pesan

Suara Dengan Metode Algoritma Serpent Menggunakan Visual Basic 6.0” Universitas Dian Nuswantoro