BAB 2

LANDASAN TEORI

2.1 Jaringan Komputer

Jaringan (Norton. 1999,p5) adalah kumpulan dua atau lebih komputer beserta perangkat-perangkat lain yang dihubungkan agar dapat saling berkomunikasi dan bertukar informasi, sehingga membantu menciptakan efisiensi dan optimasi dalam kerja.

Jaringan komputer (Turban, 2003, p178) adalah rangkaian yang terdiri dari media komunikasi, peralatan, dan perangkat lunak yang dibutuhkan untuk menghubungkan dua atau lebih sistem komputer.

Tujuan dari jaringan komputer (antara lain adalah :

1. Membagi sumber daya: contohnya berbagi pemakaian printer, CPU, memori, harddisk

2. Komunikasi: contohnya surat elektronik, instant messaging, chatting 3. Akses informasi: contohnya web browsing

2.2 Klasifikasi Jaringan

Jaringan dapat diklasifikasikan berdasarkan skala, hubungan fungsional, metode transmisi data dan topologi.

2.2.1 Klasifikasi berdasarkan skala

Berdasarkan skala jaringan dibagi menjadi:

1. Personal Area Network (PAN)

Merupakan jaringan komputer yang digunakan untuk komunikasi terhadap perangkat komputer yang letaknya berdekatan. Kemampuan koneksi nya terbatas hanya beberapa meter.

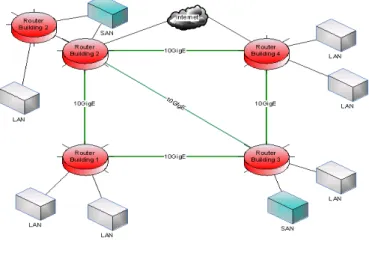

2. Local Area Network (LAN)

Gambar 2.1 – Jaringan LAN

(sumber:http://4.bp.blogspot.com/_YRIJmOScVzQ/SUBq0ss71OI/A AAAAAAAAIg/0g9a_6BfGuY/s400/02_lan_router.gif, akses : 6

September 2009)

Suatu jaringan komputer yang menghubungkan suatu perangkat – perangkat komputer dengan jarak yang terbatas.

3. Campus Area Network (CAN)

Merupakan jaringan komputer yang digunakan untuk menhubungkan beberapa local area network dalam suatu area geografi yang terbatas, seperti kampus, atau pangkalan militer. Tipe ini dapat di artikan sebagai salah satu bentuk dari MAN dengan setting yang spesifik untuk suatu institusi.

4. Metropolitan Area Network (MAN)

Merupakan jaringan yang menghubungkan dua atau lebih LAN atau CAN, tapi jaraknya tidak bisa melebihi batas kota. Router, switch, atau hub di hubungkan satu sama lain untuk membentuk jaringan ini.

Gambar 2.2 – Jaringan MAN

(sumber:http://ops.fhwa.dot.gov/publications/telecomm_handbook/ima ges/fig2-15.gif, akses : 6 September 2009)

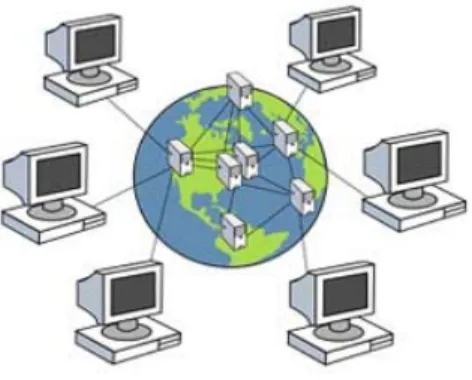

5. Wide Area Network (WAN)

Merupakan jaringan computer yang menjangkau area yang sangat luas, dapat melewati kota bahkan negara. Contoh dari WAN adalah internet.

Gambar 2.3 – Jaringan WAN

(sumber:http://www.computernetworks.com/Images/WAN.jpg, akses:6

September 2009)

2.2.2 Klasifikasi Berdasarkan Hubungan Fungsional

Pada dasarnya setiap jaringan komputer ada yang berfungsi sebagai client dan juga server. Tetapi ada jaringan yang memiliki komputer yang khusus didedikasikan sebagai server sedangkan yang lain sebagai client. Ada juga yang tidak memiliki komputer yang khusus berfungsi sebagai server saja. Karena itu berdasarkan fungsinya maka ada dua jenis jaringan komputer:

1. Client – Server

Server merupakan penyedia fasilitas-fasilitas yang dibutuhkan oleh client, sedangkan client adalah menerima layanan yang diberikan oleh server. Dalam komponen client server, komponen aplikasi dibagi menjadi dua. Salah satu menjadi server yang merupakan komponen aplikasi yang memberikan service, sedangkan yang lain menjadi client yaitu komponen aplikasi yang membutuhkan service.

2. Peer-to-peer

Setiap komputer yang terhubung pada jaringan peer to peer dapat saling berkomunikasi secara langsung tanpa melalaui komputer perantara. Sumberdaya komputer terbagi pada seluruh komputer yang terhubung pada jaringan tersebut baik berupa perangakat keras, perangkat lunak maupun datanya.

Secara prinsip sebuah komputer pada jaringan peer to peer merupakan sebuah komputer stand alone atau mampu bekerja sendiri. Tipe peer to peer sangat sesuai untuk membangun sebuah workgroup dimana setiap komputer bisa saling berbagi dalam penggunaan perangkat keras komputer

dan tidak diperlukan pengaturan keamanan data di antara anggota workgroup tersebut.

2.2.3 Klasifikasi Berdasarkan Media Transmisi Data

Berdasarkan media transmisi data, jaringan komputer dibagi menjadi 2, antara lain:

1. Jaringan Berkabel (Wired Network)

Pada jaringan ini, untuk menghubungkan satu komputer dengan komputer lain diperlukan penghubung berupa kabel jaringan. Kabel jaringan berfungsi dalam mengirim informasi dalam bentuk sinyal listrik antar komputer jaringan. Contoh kabel yang digunakan antara lain: kabel UTP, kabel Coaxial, kabel fiber optic, dsb.

2. Jaringan Nirkabel (Wireless Network)

Merupakan jaringan yang menggunakan gelombang radio sebagai media transmisi nya. Perangkat komputer dapat saling terhubung tanpa menggunakan media kabel, namun dengan gelombang radio melewati udara, sehingga lebih simpel dan low cost.

2.2.4 Klasifikasi Berdasarkan Topologi

Topologi merupakan struktur dari sebuh jaringan. Berdasarkan tipenya, topologi nya, jaringan dibedakan menjadi 2, antara lain:

1. Topologi fisik

Merupakan gambaran sebenarnya sebuah jaringan secara fisik. Topologi fisik yang dikenal saat ini adalah bus, ring, star, tree dan mesh. Selanjutnya akan dibahas pada bagian tersendiri.

2. Topologi logika

Merupakan gambaran secara abstrak bagaimana sebuah host dapat berkomunikasi melalui medium. Bentuk umum yang digunakan adalah broadcast dan token parsing. Selanjutnya akan dibahas pada bagian tersendiri.

2.3 Topologi Jaringan

Berikut adalah klasifikasi dari topologi jaringan.

2.3.1 Topologi Fisik

Merupakan gambaran sebenarnya sebuah jaringan secara fisik. Topologi fisik yang dikenal saat ini adalah bus, ring, star, tree dan mesh.

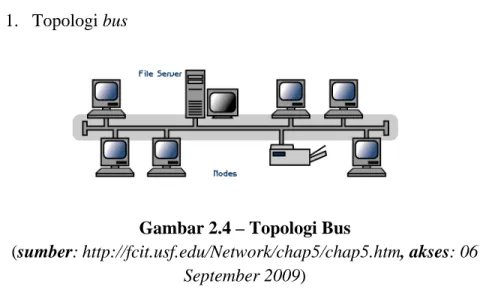

1. Topologi bus

Gambar 2.4 – Topologi Bus

(sumber: http://fcit.usf.edu/Network/chap5/chap5.htm, akses: 06

September 2009)

Topologi ini adalah topologi yang awal di gunakan untuk menghubungkan komputer. Dalam topologi ini masing masing komputer akan terhubung ke satu kabel panjang dengan beberapa terminal, dan pada akhir dari kable harus di akhiri dengan satu terminator.

Topologi ini sudah sangat jarang digunakan didalam membangun jaringan komputer biasa karena memiliki beberapa kekurangan diantaranya kemungkinan terjadi nya tabrakan aliran data, jika salah satu perangkat putus atau terjadi kerusakan pada satu bagian komputer maka jaringan langsung tidak akan berfungsi sebelum kerusakan tersebut di atasi.

• Kelebihan : pengembangan jaringan atau penambahan workstation baru dapat dilakukan dengan mudah tanpa mengganggu workstation lain.

• Kelemahan : bila terdapat gangguan di sepanjang kabel pusat maka keseluruhan jaringan akan mengalami gangguan.

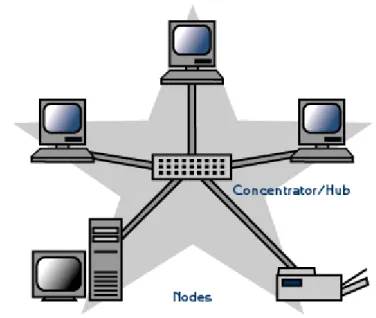

2. Topologi star

Gambar 2.5 – Topologi Bintang

(sumber: http://fcit.usf.edu/Network/chap5/chap5.htm, akses: 06

September 2009)

Topologi bintang atau yang lebih sering disebut dengan topologi star. Pada topologi ini kita sudah menggunakan bantuan alat lain untuk mengkoneksikan jaringan komputer. Contoh alat yang di pakai disini adalah hub, switch, dll.

• Kelebihan : memudahkan admin dalam mengelola jaringan, memudahkan dalam penambahan komputer

atau terminal, kemudahan mendeteksi kerusakan dan kesalahan pada jaringan.

• Kelemahan : pemborosan terhadap kabel, kontrol yang terpusat pada hub terkadang jadi permasalahan kritis kalau seandainya terjadi kerusakan pada hub maka semua jaringan tidak akan bisa di gunakan.

3. Topologi ring

Gambar 2.6 – Topologi Cincin

(sumber: http://id.wikipedia.org/wiki/Topologi_cincin, akses: 06

September 2009)

Topologi cincin atau yang sering disebut dengan ring topologi adalah topologi jaringan dimana setiap komputer yang terhubung membuat lingkaran. Dengan artian setiap komputer yang terhubung kedalam satu jaringan saling terkoneksi ke dua komputer lainnya sehingga membentuk satu jaringan yang sama dengan bentuk cincin

• Kelebihan : kabel yang digunakan bisa lebih dihemat. • Kekurangan : pengembangan jaringan akan menjadi

susah karena setiap komputer akan saling terhubung.

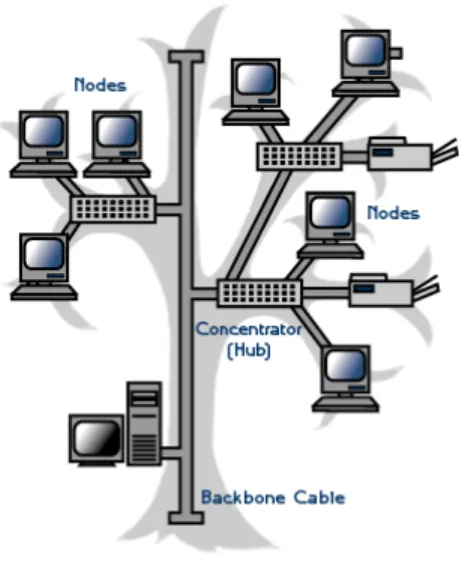

4. Topologi pohon

Topologi jaringan ini disebut juga sebagai topologi jaringan bertingkat. Topologi ini biasanya digunakan untuk interkoneksi antar sentral dengan hirarki yang berbeda. Untuk hirarki yang lebih rendah digambarkan pada lokasi yang rendah dan semakin keatas mempunyai hirarki semakin tinggi. Topologi jaringan jenis ini cocok digunakan pada sistem jaringan komputer .

Topologi ini mengkombinasikan karakteristik dari topologi bus dan topologi star.

Gambar 2.7 – Topologi Pohon

(sumber: //fcit.usf.edu/Network/chap5/chap5.htm, akses: 06

September 2009)

• Kelebihan : dapat terbentuknya suatu kelompok yang dibutuhkan pada setiap saat. Sebagai contoh, perusahaan dapat membentuk kelompok yang terdiri atas terminal pembukuan, serta pada kelompok lain dibentuk untuk terminal penjualan.

• Kelemahan : apabila simpul yang lebih tinggi kemudian tidak berfungsi, maka kelompok lainnya yang berada dibawahnya akhirnya juga menjadi tidak efektif. Cara kerja jaringan pohon ini relatif menjadi lambat.

5. Topologi mesh

Gambar 2.8 – Topologi Mesh

(sumber:http://www.erealmedia.com/cms125/index.php?page=m

esh-topology, akses: 06 September 2009)

Di antara topologi yang lain topologi mesh memiliki hubungan yang berlebihan antara peralatan-peralatan yang ada. Jadi susunannya, setiap peralatan yang ada didalam jaringan saling terhubung satu sama lain. Dapat dibayangkan jika jumlah peralatan yang terhubung sangat banyak, tentunya ini akan sangat sulit sekali untuk dikendalikan dibandingkan hanya sedikit peralatan saja yang terhubung.

Kelebihan :

• Keuntungan utama dari penggunaan topologi mesh adalah fault tolerance.

• Terjaminnya kapasitas channel komunikasi, karena memiliki hubungan yang berlebih. • Relatif lebih mudah untuk dilakukan

troubleshoot.

Kelemahan

• Sulitnya pada saat melakukan instalasi dan melakukan konfigurasi ulang saat jumlah komputer dan peralatan-peralatan yang terhubung semakin meningkat jumlahnya. • Biaya yang besar untuk memelihara hubungan

yang berlebih.

2.3.2 Topologi Logika

Merupakan gambaran secara abstrak bagaimana sebuah host dapat berkomunikasi melalui medium. Bentuk umum yang digunakan adalah

broadcast dan token parsing.

1. Broadcast

Pada model ini semua komputer diharuskan menerima paket-paket data yang dikirimkan tiap-tiap komputer. Aturan yang digunakan first come first serve.

2. Token Parsing

Pada model ini, jaringan komputer dikendalikan oleh sebuah token. Hanya komputer yang memiliki token yang dapat mengirimkan data ke-jaringan. Kepemilikan token dilakukan secara bergantian.

2.4 Pemodelan Jaringan

Model referensi jaringan adalah suatu konsep cetak-biru dari bagaimana seharusnya komunikasi berlangsung, menjelaskan semua proses yang diperlukan oleh komunikasi yang efektif, membagi proses-proses tersebut menjadi kelompok logis bernama layer (Lammle, 2004, p8). Terdapat dua model referensi jaringan, yaitu model OSI dan model TCP/IP

2.4.1 Model OSI

Model referensi jaringan terbuka OSI atau OSI Reference Model

for open networking adalah sebuah model arsitektural jaringan yang

dikembangkan oleh badan International Organization for Standardization (ISO) di Eropa pada tahun 1977. OSI sendiri merupakan singkatan dari

Open System Interconnection. Model ini disebut juga dengan model

Sebelum munculnya model referensi OSI, sistem jaringan komputer sangat tergantung kepada pemasok (vendor). OSI berupaya membentuk standar umum jaringan komputer untuk menunjang interoperatibilitas antar pemasok yang berbeda. Dalam suatu jaringan yang besar biasanya terdapat banyak protokol jaringan yang berbeda. Tidak adanya suatu protokol yang sama, membuat banyak perangkat tidak bisa saling berkomunikasi.

Model referensi ini pada awalnya ditujukan sebagai basis untuk mengembangkan protokol-protokol jaringan, meski pada kenyataannya inisatif ini mengalami kegagalan. Kegagalan itu disebabkan oleh beberapa faktor berikut:

• Standar model referensi ini, jika dibandingkan dengan model referensi DARPA (Model Internet) yang dikembangkan oleh Internet Engineering Task Force (IETF), sangat berdekatan. Model DARPA adalah model basis protokol TCP/IP yang populer digunakan.

• Model referensi ini dianggap sangat kompleks. Beberapa fungsi (seperti halnya metode komunikasi connectionless) dianggap kurang bagus, sementara fungsi lainnya (seperti flow control dan koreksi kesalahan) diulang-ulang pada beberapa lapisan.

• Pertumbuhan Internet dan protokol TCP/IP (sebuah protokol jaringan dunia nyata) membuat OSI Reference Model menjadi kurang diminati.

Pemerintah Amerika Serikat mencoba untuk mendukung protokol OSI Reference Model dalam solusi jaringan pemerintah pada tahun 1980-an, dengan mengimplementasikan beberapa standar yang disebut dengan

Government Open Systems Interconnection Profile (GOSIP). Meski

demikian. usaha ini akhirnya ditinggalkan pada tahun 1995, dan implementasi jaringan yang menggunakan OSI Reference model jarang dijumpai di luar Eropa.

OSI Reference Model pun akhirnya dilihat sebagai sebuah model

ideal dari koneksi logis yang harus terjadi agar komunikasi data dalam jaringan dapat berlangsung. Beberapa protokol yang digunakan dalam dunia nyata, semacam TCP/IP, DECnet dan IBM Systems Network Architecture (SNA) memetakan tumpukan protokol (protocol stack) mereka ke OSI Reference Model. OSI Reference Model pun digunakan sebagai titik awal untuk mempelajari bagaimana beberapa protokol jaringan di dalam sebuah kumpulan protokol dapat berfungsi dan berinteraksi.

OSI Reference Model memiliki tujuh lapis, yakni sebagai berikut

1. Layer 1 – Physical layer

Berfungsi untuk mendefinisikan media transmisi jaringan, metode pensinyalan, sinkronisasi bit, arsitektur jaringan (seperti halnya Ethernet atau Token Ring), topologi jaringan dan pengabelan. Selain itu, level ini juga mendefinisikan bagaimana Network Interface Card (NIC) dapat berinteraksi dengan media kabel atau radio.

2. Layer 2 – Data-link layer

Befungsi untuk menentukan bagaimana bit-bit data dikelompokkan menjadi format yang disebut sebagai frame. Selain itu, pada level ini terjadi koreksi kesalahan, flow control, pengalamatan perangkat keras (seperti halnya Media Access Control Address (MAC Address)), dan menetukan bagaimana perangkat-perangkat jaringan seperti hub, bridge, repeater, dan switch layer 2 beroperasi. Spesifikasi IEEE 802, membagi level ini menjadi dua level anak, yaitu lapisan Logical Link Control (LLC) dan lapisan

Media Access Control (MAC).

3. Layer 3 – Network layer

Berfungsi untuk mendefinisikan alamat-alamat IP, membuat

header untuk paket-paket, dan kemudian melakukan routing melalui

4. Layer 4 – Transport layer

Berfungsi untuk memecah data ke dalam paket-paket data serta memberikan nomor urut ke paket-paket tersebut sehingga dapat disusun kembali pada sisi tujuan setelah diterima. Selain itu, pada level ini juga membuat sebuah tanda bahwa paket diterima dengan sukses (acknowledgement), dan mentransmisikan ulang terhadap paket-paket yang hilang di tengah jalan.

5. Layer 5 – Session layer

Berfungsi untuk mendefinisikan bagaimana koneksi dapat dibuat, dipelihara, atau dihancurkan. Selain itu, di level ini juga dilakukan resolusi nama.

6. Layer 6 – Presentation layer

Berfungsi untuk mentranslasikan data yang hendak ditransmisikan oleh aplikasi ke dalam format yang dapat ditransmisikan melalui jaringan. Protokol yang berada dalam level ini adalah perangkat lunak redirektor (redirector software), seperti layanan Workstation (dalam Windows NT) dan juga Network shell (semacam Virtual Network Computing (VNC) atau Remote Desktop

7. Layer 7 – Application layer

Berfungsi sebagai antarmuka dengan aplikasi dengan fungsionalitas jaringan, mengatur bagaimana aplikasi dapat mengakses jaringan, dan kemudian membuat pesan-pesan kesalahan. Protokol yang berada dalam lapisan ini adalah HTTP, FTP, SMTP, dan NFS.

Gambar 2.9 – OSI Layer

(sumber: http://id.wikipedia.org/wiki/Model_OSI, akses: 06

September 2009)

2.4.2 Model TCP/IP

Model TCP / IP dikembangkan Departemen Pertahanan USA (DoD) dengan tujuan ingin menciptakan suatu jaringan yang

dapat bertahan dalam segala kondisi. TCP / IP adalah jenis protokol pertama yang digunakan dalam hubungan internet, sehingga banyak istilah dan konsep yang dipakai dalam hubungan internet berasal dari istilah dan konsep yang dipakai oleh protokol TCP / IP. Perkembangan TCP / IP menciptakan suatu standar de facto, yaitu suatu standar yang diterima oleh kalangan pemakai dengan sendirinya karena pemakaian yang luas.

Model TCP / IP ini mempunyai 4 layer, yaitu : application layer,

transport layer, internet layer, dan network access layer. Beberapa

layer pada model TCP / IP mempunyai nama yang sama dengan model OSI.

Gambar 2.10 – TCP/IP

(sumber:http://www.sysneta.com/wp-content/uploads/2009/06/tcp-ip-and-osi-model.jpg, akses: 06 September 2009)

TCP/IP Reference Model memiliki empat lapis, yakni sebagai

1. Aplication Layer

Application layer pada model TCP / IP menangani

protokol tingkat tinggi yang berhubungan dengan representasi,

encoding dan dialog control. Protokol TCP / IP menggabungkan

seluruh hal yang berhubungan dengan aplikasi ke dalam satu layer dan menjamin data dipaketkan dengan benar sebelum masuk ke layer berikutnya. Beberapa program berjalan pada layer ini, menyediakan layanan langsung kepada user. Program - program ini dan protokol yang berhungannya meliputi HTTP

(The World Wide Web), FTP, TFTP (File Transport), SMTP

(Email), Telnet, SSH (Secure remote login), DNS (Name

management).

2. Transport Layer

Layer transport menyediakan layanan transportasi dari host sumber ke host tujuan. Layer transport merupakan suatu koneksi logical diantara endpoints dari suatu jaringan, yaitu sending host

dan receiving host. Transport protokol membuat segment dan

mengumpulkan kembali aplikasi layer diatasnya menjadi data stream yang sama diantara endpoints. Data stream layer transport menyediakan layanan transportasi end-to-end. Protokol - protokol yang berfungsi pada layer ini adalah :

• Transmission Control Protocol (TCP)

TCP berfungsi untuk mengubah suatu blok data yang besar menjadi segmen- segmen yang dinomori dan disusun secara berurutan agar si penerima dapat menyusun kembali segmen-segmen tersebut seperti waktu pengiriman. TCP ini adalah jenis protocol connection oriented yang memberikan layanan bergaransi.

• User Datagram Protokol (UDP)

UDP adalah jenis protocol connectionless oriented. UDP bergantung pada lapisan atas untuk mengontrol kebutuhan data. Oleh karena penggunaan bandwidth yang efektif, UDP banyak dipergunakan untuk aplikasi-aplikasi yang tidak peka terhadap gangguan jaringan seperti SNMP dan TFTP.

3. Internet Layer

Tujuan dari layer internet adalah untuk memilih jalur terbaik bagi paket-paket data di dalam jaringan. Protokol utama yang berfungsi pada layer ini adalah Internet Protocol (IP). Penentuan jalur terbaik dan packet switching terjadi pada layer ini. Protokol - protokol yang berfungsi pada layer ini antara lain adalah IP,

ARP, RARP, BOOTP, DHCP, ICMP.

• Internet Protocol (IP) merupakan protokol yang memberikan

alamat atau identitas logika untuk peralatan di jaringan komputer. IP mempunyai tiga fungsi utama, yaitu servis yang tidak bergaransi (connectionless oriented), pemecahan

(fragmentation) dan penyatuan paket-paket, fungsi meneruskan

paket (routing).

• Address Resolution Protocol (ARP) adalah protokol yang mengadakan translasi dari IP address yang diketahui menjadi alamat hardware atau MAC address. ARP ini termasuk jenis protokol broadcast.

• Reverse Address Resolution Protocol (RARP) adalah protokol

yang berguna mengadakan translasi MAC address yang diketahui menjadi IP address. Router menggunakan protokol RARP ini untuk mendapatkan IP address dari suatu MAC address yang diketahuinya.

• Bootstrap Protocol (BOOTP) adalah protokol yang

digunakan untuk proses boot diskless workstation. Dengan protocol ini, suatu IP address dapat diberikan ke suatu peralatan di jaringan berdasarkan MAC address-nya.

• Dynamic Host Configuration Protocol (DHCP)

memberikan IP address secara otomatis ke suatu workstation yang menggunakan protocol TCP/IP. DHCP bekerja dengan relasi client-server.

• Internet Control Message Protocol (ICMP) adalah protokol yang berguna untuk melaporkan jika terjadi suatu masalah dalam pengiriman data

4. Network Access Layer

Network access layer disebut juga host-to-network

layer. Layer ini berkaitan dengan hal-hal yang paket IP perlukan

untuk membuat hubungan fisik dengan media jaringan. Driver untuk software aplikasi, modem, dan alat lainya beroperasi pada layer ini. Network access layer berfungsi memetakan IP address ke alamat fisik hardware dan enkapsulasi dari paket-paket IP menjadi frame-frame. Protokol-protokol yang berfungsi pada layer ini adalah Ethernet, Token Ring, FDDI.

2.5 Virtual Private Network (VPN)

VPN (Virtual Private Network) dapat difenisikan sebagai suatu jaringan komputer yang diimplementasikan sebagai layer software tambahan pada jaringan besar yang sebelumnya sudah ada untuk menyediakan jaringan private

dalam komunikasi komputer dan juga menyediakan keamanan jaringan private itu. Tiga fungsi utama yang dimilikai VPN, yaitu :

1. Tunnelling

Secara mendasar tunneling merupakan suatu metode untuk transfer data dari satu jaringan ke jaringan lain dengan memanfaatkan jaringan internet secara terselubung. Disebut tunnel atau saluran karena aplikasi yang memanfaatkannya hanya melihat dua end point atau ujung, sehingga paket yang lewat pada tunnel hanya akan melakukan satu kali lompatan atau hop. Data yang akan ditransfer dapat berupa frame (atau paket) dari protokol yang lain.

Protokol tunneling tidak mengirimkan frame sebagaimana yang dihasilkan oleh node asalnya begitu saja melainkan membungkusnya (meng-enkapsulasi) dalam header tambahan. Header tambahan tersebut berisi informasi routing sehingga data (frame) yang dikirim dapat melewati jaringan internet. Jalur yang dilewati data dalam internet disebut tunnel. Saat data tiba pada jaringan tujuan, proses yang terjadi selanjutnya adalah dekapsulasi, kemudian data original akan dikirim ke penerima terakhir. Tunneling mencakup keseluruhan proses mulai dari enkapsulasi, transmisi dan dekapsulasi.

2. Encryption dan Decryption

Enkripsi adalah suatu proses konversi informasi dari clear text (atau plain text) menjadi tersembunyi atau biasa disebut sebagai ciphertext sehingga tidak bisa dibaca oleh orang-orang yang tidak memiliki keynya.

Deskripsi merupakan proses konversi informasi dari hasil enksripsi(ciphertext) kembali menjadi bentuk clear text sehingga dapat dibaca oleh orang-orang yang tidak memiliki keynya.

3. Autentikasi Sumber Data

Penerima dapat membuktikan keaslian sumber paket data, menjamin sumber informasi. VPN menawarkan banyak keuntungan dibandingkan konektifitas dengan metode leased line. Beberapa keuntungan yang ditawarkan antara lain :

1. Biaya yang lebih murah

2. Fleksibilitas

3. Pengelolaan yang lebih sederhana

2.5.1 Komponen Kunci VPN

Komponen-komponen inti yang biasanya digunakan pada VPN antara lain :

1. Tunnelling

Sudah dibahas pada bagian 2.5

2. Encryption dan Decryption

Sudah dibahas pada bagian 2.5

3. Cryptosystem

Suatu sistem yang digunakan untuk menyembunyikan informasi pada setiap sistem komputer dalam bentuk mengaktifkan enkripsi dan deskripsi, otentikasi user, hacking, dan proses pertukaran key.

4. Hashing

Hashing adalah suatu teknologi yang digunakan untuk kriptografi

dengan cara melakukan transformasi aritmatik sebuah string dari karakter menjadi nilai yang merepresentasikan string aslinya yang disebut hash. Pada tempat tujuan, hash dikalkulasi ulang untuk melakukan verifikasi bahwa pesan dan key yang dikirimkan tidak berubah.

5. Authentication

Suatu proses mengidentifikasi pengguna atau proses yang mencoba mengakses sistem komputer atau sumber daya yang ada pada jaringan.

6. Authorization

Suatu proses memberikan akses menuju sistem komputer atau sumber daya yang ada pada jaringan bagi pengguna atau proses yang telah diautentikasi.

7. Key Management

Key merupakan suatu informasi (serangkaian digit biner) yang digunakan untuk membentuk dan secara periodik mengubah operasi-operasi yang dijalankan pada cryptosystem. Key management digunakan untuk mengontrol proses dimana key dibuat, disimpan, diproteksi, dipertukarkan, diaktifkan, digunakan, dan dihancurkan.

8. Certification Authority (CA) Service

Service third-party yang dipercayakan untuk membantu mengamankan komunikasi antara entitas-entitas atau pengguna-pengguna yang ada pada jaringan dengan cara membuat dan menentukan digital certificate untuk kerperluan enkripsi.

2.5.2 Tipe-Tipe VPN

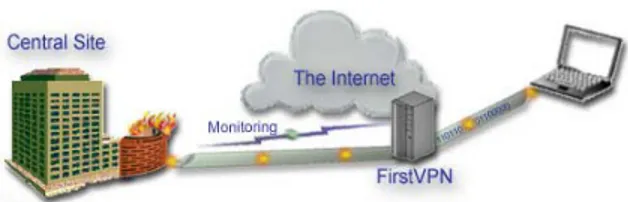

Ada dua tipe utama VPN, yaitu 2.5.2.1 Remote-Access VPN

Menghubungkan remote user, seperti mobile user dan

telecommuter ke suatu jaringan perusahaan secara aman. Pangkal

dari Remote-Access VPN adalah device-device seperti router Cisco, PIX ,firewall, dan concentrator.

Gambar 2.11 – Remote Access VPN

(sumber:http://www.firstvpn.com/images/products/RemoteAccess.jpg, akses : 5 September 2009)

Ada dua tipe Remote-Access VPN, yaitu : 1. Client-Initiated

Remote user menggunakan komputer client,

membentuk suatu Tunnel yang aman sepanjang jaringan ISP menuju ke perusahaan

2. Network Access Server (NAS)-Initiated

Remote user melakukan koneksi ke ISP. NAS membentuk suatu Tunnel yang aman menuju ke Private

Network pada perusahaan yang mungkin mendukung banyak

sesi remote user-initiated.

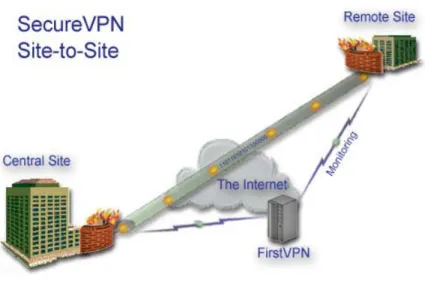

2.5.2.2 Site-to-Site VPN

Menghubungkan kantor cabang ke suatu perusahaan secara aman (disebut juga intranet VPN), juga untuk menghubungkan pihak-pihak ketiga seperti pelanggan, supplier, dan mitra-mitra bisnis ke suatu perusahaan (disebut juga extranet VPN). Site-to-Site VPN dapat dibangun menggunakan router Cisco, PIX firewall, dan Concentrator.

Gambar 2.12 – Site-to-Site VPN

Ada dua tipe Site-to-site VPN, yaitu :

1. Intranet VPN

Menghubungkan serikat-serikat perusahaan, kantor-kantor, yang berjauhan, dan kantor-kantor cabang melalui public infranstructure.

2. Extranet VPN

Menghubungkan pelanggan, supplier, mitra bisnis ke suatu intranet suatu public infranstructure.

2.6 Tunneling

Tunneling adalah dasar dari VPN untuk membuat suatu jaringan private

melalui jaringan internet. Tunneling adalah enkapsulasi atau pembungkusan suatu protokol ke dalam paket protokol lain (Perlmutter, 2000, p12). Tunneling

menyediakan suatu koneksi point-to-point logis sepanjang jaringan IP yang bersifat connectionless.

Proses transfer data dari satu jaringan ke jaringan lain memanfaatkan jaringan internet secara terselubung (tunneling). Ketika paket berjalan menuju ke node tujuan, paket ini melalui suatu jalur yang disebut tunnel. Disebut tunnel atau saluran karena aplikasi yang memanfaatkannya hanya melihat dua end

point, sehingga paket yang lewat pada tunnel hanya akan melakukan satu kali

melindungi data agar tidak dapat dilihat oleh pihak-pihak yang tidak diberi otorisasi dan untuk membuat suatu encapsulation multiprotocol jika diperlukan.

2.6.1 Protokol Tunneling

Teknologi tunneling dapat dibuat pada model referensi OSI layer 2 atau layer 3 dari protokol tunneling. PPTP dan L2TP merupakan contoh protokol tunneling layer 2. Sedangkan IPSec merupakan protocol tunelling layer 3. Berikut adalah beberapa protokol tunneling:

1. GRE (Generic Routing Encapsulation)

Dengan protokol GRE, router-router Cisco pada masing-masing site mengenkapsulasi paket-paket data yang menggunakan protokol-protokol tertentu dengan menggunakan header IP dan menciptakan hubungan point- to-point semu. GRE tidak menyediakan enkripsi sehingga dapat dimonitor dengan protocol analyzer. (Cisco Certified Network Professional 2, 2003, Modul 13.1.4).

2. PPTP (Point to Point Transport Protocol)

Point to Point Tunneling Protocol (PPTP) beroperasi pada

Layer 2 pada model referensi OSI dan didasarkan pada standar Point

to Point Protocol (PPP) untuk jaringan dial-up yang memungkinkan

semua pengguna dengan PPP client menggunakan ISP untuk terkoneksi ke internet. PPTP adalah sebuah protokol atau perangkat

kebutuhan komunikasi yang memungkinkan korporasi untuk mengembangkan corporate network nya melalui tunnel pribadi pada

internet public (Thomas, 2004, p162). PPTP memberikan sarana

terselubung (tunneling) untuk berkomunikasi melalui internet. Salah satu kelebihannya yang membuat PPTP menjadi terkenal adalah protokol ini mendukung protokol non-IP seperti IPX/SPX, NetBEUI, AppleTalk dan lainnya. Protokol ini merupakan protocol standar pada enkapsulasi VPN yang digunakan pada WindowsVirtual

Private Network. Protokol ini bekerja berdasarkan PPP protokol yang

digunakan pada koneksi dial-up. PPTP membuat fungsionalitas PPP yang digunakan untuk jaringan dial-up dengan mengizinkan pengguna untuk terkoneksi secara aman melalui VPN untuk mengamankan jaringan seperti para karyawan atau relasi bisnis dari perusahaan. PPTP memaketkan data dengan paket PPP dan selanjutnya mengenkapsulasi paket PPP dengan paket IP (datagram) untuk transmisi melalui tunnel VPN berbasis internet.

3. L2F (Layer 2 Forwarding)

Dikembangkan oleh Cisco System untuk membuat suatu mekanisme pembuatan suatu tunnel berbasiskan enkapsulasi UDP antara peralatan remote access dengan router Cisco. Sekarang ini L2F sudah tidak dipergunakan lagi. (Perlmutter, 2000, p125).

4. L2TP (Layer 2 Tunneling Protocol)

L2TP adalah suatu standar yang dikembangkan oleh Internet Engineering Task Force (IETF) (RFC 2661) pada layer 2 yang merupakan kombinasi dari keunggulan-keunggulan fitur dari protokol L2F (dikembangkan oleh Cisco) dan PPTP (dikembangkan oleh Microsoft), yang didukung oleh vendor- vendor: Ascend, Cisco, IBM, Microsoft dan 3Com. Untuk mendapatkan tingkat keamanan yang lebih baik , L2TP dapat dikombinasikan dengan protokol tunneling IPSec pada layer 3. (Gupta, 2003) Terdapat 2 model tunnel L2TP yang dikenal, yaitu compulsory dan voluntary. Perbedaan utama keduanya terletak pada endpoint tunnel-nya. Pada compulsory tunnel, ujung tunnel berada pada ISP, sedangkan pada voluntary ujung tunnel berada pada remote client.

Dalam melakukan pertukaran secara mendasar L2TP memiliki 3 komponen, yaitu :

- L2TP Access Concentrators (LAC)

• Sistem melakukan tunneling di sepanjang jaringan publik (PSTN, ISDN, ataupun jaringan internet) dan merupakan peer ke LNS.

• Sebagai pemprakarsa incoming call dan penerima outgoing call.

- L2TP Network Server (LNS)

• Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LAC. Ketika LNS menerima permintaan pada koneksi virtual dari LAC maka LNS akan melakukan autentikasi pada user yang melakukan permintaan koneksi.

• Berada pada sisi jaringan korporat.

• Sebagai pemprakarsa outgoing call dan penerima incoming call.

- Network Access Server (NAS)

• Sistem point-to-point yang menyediakan konektivitas internet bagi remote user yang melakukan sambungan baik lewat PSTN maupun ISDN menggunakan koneksi PPP. Bertanggung jawab melakukan autentikasi terhadap

remote user di sisi ISP dan menentukan bilamana koneksi dial-up virtual diperlukan.

• NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya.

5. IP Security (IPSec)

Dalam industri jaringan, IPSec telah menjadi standar untuk membuat VPN. IPSec merupakan suatu standar keamanan komunikasi melalui jalur internet dengan autentikasi dan enkripsi untuk semua paket IP yang lewat pada data stream. (Gupta,2003) IPsec menyediakan keamanan pada layer 3 OSI yaitu network layer. IPSec memiliki dua tipe, yaitu tipe tunnel dan tipe transport. Pada tipe tunnel, IPSec digunakan untuk melakukan tunneling pada koneksi kantor pusat dan cabang, dan menjamin keamanannya selama melakukan tunneling. Sedangkan tipe transport, IPSec menjamin paket-paket data akan dienkripsi, dan melakukan autentikasi. IPSec menawarkan tiga layanan utama dalam menjamin keamanannya, yaitu:

- Authentication and data integrity

IPSec menyediakan suatu mekanisme yang kuat untuk memverifikasi keaslian pengirim dan mengidentifikasi setiap perubahan dari isi paket-paket data oleh penerima. Protokol IPSec menawarkan perlindungan yang kuat terhadap spoofing, sniffing, dan serangan Denial-of-Service (DOS)

- Confidentiality

Protokol IPSec melakukan enkripsi data mengunakan teknik cryptografi yang handal, sehingga mencegah user yang tidak mendapatkan izin untuk mengakses data ketika sedang melakukan perpindahan data. IPSec juga menggunakan mekanisme tunneling yang menyembunyikan alamat IPbaik sumber/pengirim maupun tujuan/penerima dari penyadapan.

- Key management

IPSec menggunakan protokol pihak ketiga (third- party protocol), yaitu Internet Key Exchange (IKE), yang

memiliki dua fungsi. Pertama. Sebagai sentralisasi Security Association Management, yang dapat menurunkan waktu koneksi. Kedua membuat dan mengatur public and private keys yang akan digunakan pada saat proses authentifikasi. Selain itu IKE juga melakukan perlindungan bagi remote user untuk semua permintaan yang mengakses jaringan perusahaan. Layanan autentikasi, data integrity dan confidentially pada IPSec disediakan oleh dua protokol utama IPSec yaitu :

9 Authentication Header (AH)

AH menyediakan layanan autentikasi, integrity, dan anti-replay protection, selain itu AH melakukan

pengamanan terhadap header IP. AH tidak mengenkripsi data yang lewat sehingga sifat confidentiality tidak didukung oleh protokol ini. AH menggunakan algoritma Hash-Based

Message Authentication Code (HMAC) untuk proses proteksi

data.

9 Encapsulapted Security Payload (ESP)

ESP memungkinkan enkripsi informasi sehingga tetap rahasia. IP mula-mula dibungkus dan outer IP header biasanya berisi gateway tujuan. Tidak ada jaminan integrity dari outer IP header, karena ESP hanya memproteksi data yang lewat. Beberapa algoritma enkripsi yang digunakan oleh OSP adalah DES-CBG, NULL, = CAST-128, = IDEA, dan 3DES. Sedangkan algoritma autentikasinya sama seperti protokol AH, termasuk juga HMAC-MD5 dan HMAC-SHA.

6. SSL VPN protocol

SSL- Secure Sockets Layer dan TLS- Transport Layer Security adalah protokol kriptografi yang digunakan untuk mengamankan komunikasi melalui internet.

• SSL menyediakan autentifikasi end-point dan privasi untuk

• Dalam penggunaan pada umumnya hanya server yang melakukan autentifikasi. Sedangkan dalam penggunaan autentifikasi bersama dibutuhkan infrastruktur PKI- Public Key pada Client.

• Menggunakan Public Key Encryption (RSA, Diffie-Hellman,

DSA atau Fortezza).

• Enkripsinya berdasar pada cipher symmetric (RC2, RC4, IDEA,

DES, Triple DES or AES).

• Membedakan tunneling bagi end users agar memiliki akses untuk

internet dan itranet dalam waktu yang bersamaan.

2.6.2 Prinsip Kerja Tunneling

Untuk teknologi tunneling yang bekerja pada model referensi OSI Layer 2, seperti PPTP dan L2TP, sebuah tunnel mirip dengan sebuah sesi, kedua ujung tunnel harus mengikuti aturan tunnel dan menegoisasikan variabel-variabel tunnel seperti pengalamatan, parameter enkripsi atau parameter kompresi. Pada umumnya data yang dikirim melalui tunnel

menggunakan protokol berbasis diagram, sedangkan protocol maintenance dari tunnel digunakan sebagai mekanisme untuk mengatur tunnel. Jadi, teknologi Layer 2 akan membuat tunnel, mengaturnya dan memutuskannya bila tidak diperlukan.

Untuk teknologi pada model referensi OSI Layer 3, seluruh parameter konfigurasi telah ditentukan sebelumnya secara manual. IPSec merupakan contoh protocol tunneling layer 3 yang mengenkapsulasi

paket-paket IP dalam sebuah header IP tambahan sebelum mengirimnya melewati jaringan IP. Teknologi ini tidak memiliki protocol maintenance. Setelah tunnel tercipta, proses tranfer data siap dilangsungkan. Apabila tunnel client ingin mengirim data kepada tunnnel server, atau sebaliknya, maka client harus menambahkan data transfer protokol header pada data (proses enkapsulasi). client kemudian mengirim hasil dari enkapsulasi ini melalui internet kemudian akan dirouting kepada tunnel server.

Setelah tunnel server menerima data tersebut, kemudian tunnel server memisahkan header data transfer protokol (proses dekapsulasi), dan melakukan forward data ke jaringan tujuan.