ANALISA DAN PERANCANGAN SISTEM KEAMANAN JARINGAN MENGGUNAKAN TEKNIK ACL (ACCESS CONTROL LIST)

Makalah

Program Studi Teknik Informatika Fakultas Komunikasi dan Informatika

Diajukan oleh :

SUTARNO FATAH YASIN S.T., M.T ARIS BUDIMAN S.T., M.T

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS KOMUNIKASI DAN INFORMATIKA

UNIVERSITAS MUHAMMADIYAH SURAKARTA

ANALISA DAN PERANCANGAN SISTEM KEAMANAN

JARINGAN MENGGUNAKAN TEKNIK ACL

(ACCESS

CONTROL LIST)

Sutarno, Fatah Yasin, Aris Budiman

Teknik Informatika, Fakultas Komunikasi dan Informatika Universitas Muhammadiyah Surakarta

E-Mail : [email protected] ABSTRAKSI

PT. ITCPlus Yogyakarta merupakan suatu perusahaan yang bergerak dalam bidang jasa teknologi informasi yang berfokuskan pada IT Outsourcing, IT Support, Consulting IT, System Integrator. Karena renovasi gedung baru dilakukan awal tahun 2013, maka untuk menunjang kegiatan perkantoran jaringan perusahaan belum dirancang dengan maksimal. Seperti kondisi WIFI yang belum

terpassword, tidak adanya hak akses internet, port-port penting yang masih terbuka, tidak adanya filtering, dan autentikasi user dan password. Proxy server

dan peningkatan sistem keamanan firewall digunakan untuk membuat sistem keamanan pada perusahaan menjadi lebih baik.

Ujicoba sistem keamanan perusahaan dilakukan dengan menggunakan aplikasi Angri IP Scanner, Zenmap GUI, dan Wireshark. Sistem keamanan yang akan diterapkan adalah Filter rules, Autentikasi User dan Password, dan Teknik ACl pada squid.

Dengan adanya filter rules, Autentikasi User dan Password, dan Teknik ACL membuat IP/Host dari luar jaringan tidak dapat mengakses jaringan perusahaan. Untuk terhubung dengan jaringan maka harus melalui login terlebih dahulu untuk menjaga keamanan jaringan.

PENDAHULUAN

PT. ITCPlus merupakan suatu perusahaan yang bergerak dalam bisnis bidang jasa teknologi informasi yang berfokuskan pada IT Outsourcing, IT Support, consulting

IT, System Integrator. Karena renovasi gedung kantor baru dilakukan awal tahun 2013 maka untuk menunjang kegiatan perkantoran jaringan perusahaan belum dirancang dengan maksimal. Terdapat port-port penting terbuka, tidak adanya sistem filtering, proxy server dan tidak ada pengaturan hak akses, maka membuat sistem keamanan diperusahaan akan rentan tindakan pemindain maupun tindakan yang illegal.

Dalam usaha mengamankan sistem jaringan dari ancaman menggunakan Teknik ACl yang merupakan salah satu usaha pengamanan jaringan komputer. Teknik ACL dipilih

karena dalam implementasiannya biaya pembuatan yang dikeluarkan

relatif ringan, dan teknik ini bersifat efektif dalam penerapannya, serta monitoring keamanan dapat dilakukan dengan mudah. Router MikroTik dan Proxy server

digunakan dalam penerapan teknik ACL. Router MikroTik dan Proxy Server akan ditujukan untuk membuat sebuah rules dari setiap user yang merupakan bagian dari sebuah perusahaan tersebut. Daftar

rules ini berisikan daftar IP atau MAC address user yang diperbolehkan menggunakan atau terhubung ke jaringan. Ketika ada user diluar daftar rules, maka akan ditolak.

Berdasarkan keterangan tersebut maka dalam pembuatan skripsi ini mengambil judul “Analisa dan Perancangan Sistem Keamanan Jaringan Menggunakan Teknik ACL

(Access Control List). TELAAH PENELITIAN

Riadi, imam (2011) meneliti tentang optimalisasi keamanan yang menggunkan mikrotik. Penelitian ini menggunakan metode stress test yang menghasilkan router dapat

menghendel keperluan sistem keamanan yang memanfaatkan

fasilitas pemfilteran yang akan menentukan rules apa saja yang akan diperbolehkan diakses di jaringan tersebut.

tentang analisa keamanan wireless di java tecno. Metode yang digunakan menggunakan metode literatur dan wawancara dan dilakukan analisa dengan percobaan serangan scanning, sniffing dan daniel of

service. Menghasilkan informasi bahwa masih dapat beberapa celah dengan dibuktikan masih bisa mendapatkan IP dan MAC Address yang aktif didalam jaringan. Untuk penangannya akan digunakan implementasi IDS (Intrusion Detection System) dan penggunaan comodo firewall untuk meningkatkan keamanan warnet java serta penggunaan subneting untuk manajemen jaringan yang lebih baik. Zahrial (2012) meneliti penerapan snort sebagai sistem keamanan server di PT. Power Telcome. Penelitian ini menggunakan metode literatur yang akan melakukan ujicoba serangan

scanning port, virus, dan SQL Injection. Setelah diterapkannya

snort dapat dihasilkan bahwa snort memberikan peringatan terhadap percobaan serangan-serangan yang coba dilakukan, karena dirules snort sudah didaftarkan ancaman-ancaman

yamg sering terjadi disistem keamanan jaringan komputer.

METODE PENELITIAN

Metode penelitian akan menggunakan pengumpulan data dengan mempelajari literatur yang berupa buku-buku yang mendukung pembuatan skripsi. Selain menggunakan metode literatur, penelitian ini akan menerapkan metode wawancara yang dilakukan dengan staff PT. ITCPlus Yogyakarta untuk memperoleh data yang dibutuhkan untuk mewujudkan sistem keamanan yang lebih baik.

Analisa dan perancangan sistem keamanan pada Pt. ITCPlus akan melalui beberapa proses. Langkah awal melakukan percobaan serangan, yaitu percobaan IP scan, Port scan, dan Sniffing data. Data yang diperoleh akan dibuat sebagai pedoman rancangan keamanan yang baru, yaitu akan menggunakan Filter rules dan Address lists, Autentikasi User dan Password, ACL pada squid untuk meningkatkan keamanan jaringan yang akan digunakan. HASIL PENELITIAN

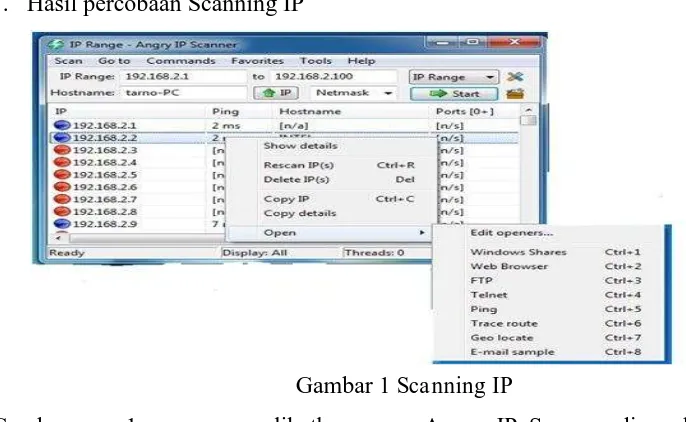

1. Hasil percobaan Scanning IP

Gambar 1 Scanning IP

Gambar 1 memperlihatkan percobaan serangan IP scan yang telah dilakukan, dan diperoleh hasil

bahwa terdapat sebagian host/IP yang aktif didalam jaringan. Aplikasi

Angry IP Scanner digunakan untuk mengetahui host/IP yang aktif dan membuka layanan akses menuju

host/Ip yang ditargetkan..

2. Hasil percobaan Scanning Port

Gambar 2 Scanning port

Gambar 2 memperlihatkan percobaan serangan port scan yang

dilakukan ketika sudah mengetahui daftar host/IP yang aktif dijaringan.

Melalui proses scan menghasilkan beberapa data seperti, port-port yang

aktif dan MAC Address dari IP target. Data hasil scan yang

diperoleh akan memungkinkan digunakan penyusup untuk

melakukan serangan melalui port yang terbuka.

Gambar 3 Sniffing data

Gambar 3 memperlihatkan percobaan sniffing yang dilakukan untuk memperolehdata yang melalui jaringan yang sedang dimonitoring. Tujuan sniffing untuk memperoleh informasi penting seperti user dan password email. Hal ini membuktikan bahwa penyerang

dapat leluasa melakukan akses secara bebas kedalam jaringan. Hasil dari percobaan diperoleh data berupa username dan password email, sehingga masih terdapat celah keamanan yang memungkinkan diakses pihak lain.

4. Hasil Percobaan Scanning Port sesudah filter rules.

Gambar 4 Scanning Port sesudah filter rules.

Gambar 4 memperlihatkan hasil port scan setelah dilakukan konfigurasi filter rules. Ditampilkan port 53, 80,

dan 3128 yang terbuka. Yaitu port yang menuju akses internet yang diperbolehkan dan port yang lain dalam keadaan tertutup.

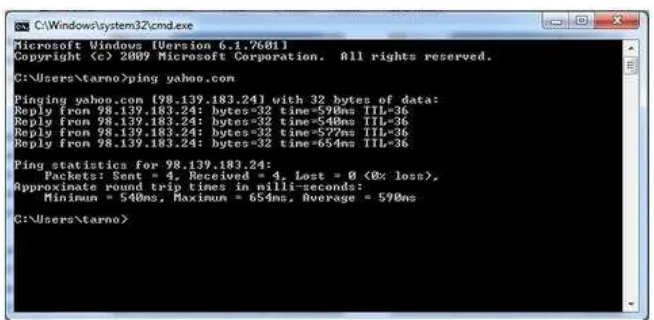

5. ping ke server setelah konfigurasi Acl.

Percobaan ping yang

Gambar 5 Hasil Tes Koneksi IP dalam rules ACL

Gambar 5 memperlihatkan bahwa user yang telah terdaftar pada rules ACL akan dapat menggunakan akses

internet atau akses menuju interfaces router.

Gambar 6 Hasil Tes Koneksi IP yang tidak terdaftar di rules ACL

Gambar 6 memperlihatkan bahwa user yang tidak terdaftar di rules Acl tidak akan dapat mengakses internet, dibuktikan dengan percobaan ping koneksi yang menghasilkan"ping request could not find host google.com. Please check the name and try again" yang menujukan tidak dapat mengakses internet atau

interfaces router di dalam jaringan. 6. hasil Percobaan Autentikasi User

Dan Password

harus memasukan user dan password

Gambar 7 Tampilan Awal Saat Login

Gambar 7 memperlihatkan tampilan awal ketika user ingin menggunakan internet. Langkah awal harus memasukkan user dan password

yang telah dikonfigurasi, sehingga staff yang ingin mengakses internet baru bisa digunakan.

Gambar 8 Tampilan Setelah Login Benar

gambar 8 memperlihatkan hasil setelah user dan password yang dimasukan benar akan diperoleh bukti dengan hasil "You are logged in if nothing happens, click here ".

KESIMPULAN

Berdasarkan hasil percobaan yang

telah dilakukan maka didapatkan

1. Untuk mengetahui kondisi awal

keamanan perusahaan, langkah awal

dilakukan percobaan serangan IP

scan, port scan, dan Sniffing data.

Percobaan mendapatkan hasil daftar

Host/IP yang aktif didalam jaringan,

daftar port-port yang terbuka dan

MAC Address, serta user dan

password sebuah email. Setelah

diperoleh data yang dibutuhkan

untuk memulai analisa kondisi awal

keamanan perusahaan, yaitu masih

terdapat celah, seperti kondisi WIFI

yang belum terpassword, tidak

adanya hak akses internet, port-port

penting yang masih terbuka, tidak

adanya filtering, dan autentikasi user

dan password.

2. Setelah wawancara staff

perusahaan didapatkan kriteria

keamanan yang diinginkan

perusahaan. Proxy server dan

peningkatan keamanan firewall

digunakan untuk meningkatkan

keamanan perusahaan. Filter rules

dan Autentikasi user dan password

adalah keamanan yang ingin

diterapkan. Di filter rules dibuat

daftar rules host/IP yang boleh

menggunakan jaringan perusahaan

dan dibuat konfigurasi user dan

password, sehingga user yang berada

diluar rules tidak dapat mengakses

jaringan perusahaan.

DAFTAR PUSTAKA

Riadi, Imam 2011, ‘Optimalisasi Keamanan Jaringan Menggunakan Pemfilteran Aplikasi Berbasis Mikrotik’, Jurnal Sistem Informasi Indonesia, Vol.1, No.1.

Mayangsari Adaninggar, Citra 2012. Analisa Keamanan Wireless Network Di Warnet Javatechno, Skripsi, Universitas Muhammadiyah Surakarta. Firdaus, Atiq Zahrial 2012. Implements Snort sebagai Tool Intrusion Detection

System pada server FreeBSD di PT. Power Telecom, Skripsi, Universitas Muhammadiyah Surakarta.

Irawan, Yunus, Baraja, Abdillah 2012, ‘Analisa Dan Perancangan Jaringan Komputer Sekolah Dasar Islam Sains Dan Teknolagi Ibnu Qoyyim Surakarta’, Indonesia Journal on Networking and Security, Vol.1, No.1. Azra Kusuma, Dani 2009. Pengontrolan Traffic Virus Dengan Metode Access

Control List Menggunakan Cisco Router 2621 Pada PT. GMF AERO

ASIA, Skripsi, Universitas Indonusa Esa Unggal.

Linto Herlambang, Moch., Catur L, Azis. 2008. Panduan Lengkap Menguasai

Router Masa Depan Menggunakan MikroTik RouterOS. Yogyakarta : ANDI.

Wahana Komputer. 2009. Langkah Mudah Administrasi Jaringan Menggunakan

Linux Ubuntu 9. Yogyakarta : ANDI

Faulkner. 2001. Internet Bandwith Management Alternatives for Optizing