JARINGAN HOTSPOT UPN “VETERAN” JAWA

TIMUR

SKRIPSI

Diajukan Oleh :

CATUR HIMAWAN SUBAGIO

NPM : 0434010274

JURUSAN TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN”

JAWA TIMUR

Puji syukur Alhamdulillah penulis panjatkan kehadirat Allah SWT, atas

rahmat, taufik dan hidayah-Nya sehingga penulis dapat menyelesaikan skripsi ini,

walaupun menyita banyak waktu, tenaga, dan pikiran, namun penulis tetap diberi

kesehatan dan semangat kerja yang tinggi. Amin.

Dalam menyusun skripsi ini penulis banyak menerima bantuan, bimbingan

dan dukungan dari berbagai pihak. Pada kesempatan ini dengan segala kerendahan

hati penulis menyampaikan terima kasih yang sebesar-besarnya kepada :

1. Bapak Ir. Sutiyono, MT selaku Dekan Fakultas Teknologi Industri

Universitas Pembangunan Nasional “Veteran” Jawa Timur.

2. Bapak Basuki Rahmat, S.Si, MT selaku Ketua Jurusan Teknik Informatika-

FTI UPN “Veteran” Jawa Timur

3. Bapak Prof. Dr. Ir. H. Akhmad Fauzi, MMT dan Bapak Abdullah Fadil,

S.Kom selaku dosen pembimbing yang telah membimbing dalam

menyelesaikan skripsi ini. Terima kasih atas semua bimbingannya selama

menyelesaikan skripsi ini. Terima kasih juga atas semua sarannya yang telah

diberikan selama bimbingan.

4. Dosen – Dosen dan staf di Fakultas Teknologi Industri dan Jurusan Teknik

Informatika UPN “VETERAN” JATIM, yang telah membantu selama

6. Teman-teman kuliah cahyo, teguh, aan, taufan, afif, mahdi, kawan2 kost yang

selalu memberikan dukungan, kawan2 soc sby yang selalu memberikan

hiburan dan semangat serta semua teman-teman yang mungkin belum saya

sebutkan, terima kasih atas segala bantuan, do’a dan dorongan moralnya.

Penulis menyadari bahwasannya dalam penyusunan skripsi ini masih

memiliki banyak kekurangan baik dalam segi materi maupun dari segi

penyusunannya, mengingat terbatasnya pengetahuan dan kemampuan penulis.

Untuk itu, dengan kerendahan hati penulis memohon maaf dan penulis sangat

mengharapkan segala saran dan kritikan agar dalam penyusunan selanjutnya lebih

baik.

Surabaya, Juni 15 2011

HALAMAN JUDUL

ABSTRAK ... i

KATA PENGANTAR... ii

DAFTAR ISI... iv

DAFTAR GAMBAR... vii

BAB I PENDAHULUAN... 1

1.1 Latar Belakang ... 1

1.2 Rumusan Masalah ... 2

1.3 Batasan Masalah ... 3

1.4 Tujuan Penelitian ... 3

1.5 Manfaat Hasil Penelitian ... 3

1.6 Metode Penulisan ... 4

1.7 Sistematika Penulisan ... 5

BAB II DASAR TEORI ... 7

2.1 Mengenal Jaringan Komputer ... 7

2.1.1 LAN (Local Area Network)... 7

2.1.2 MAN (Metropolitan Area Network)... 13

2.1.3 WAN (Wide Area Network) ... 13

2.1.4 Internet ... 14

2.1.5 Intranet ... 15

2.1.9 Bootstrap Protocol (BOOTP)... 20

2.1.10 Dynamic Host Configuration Protocol (DHCP) ... 21

2.1.11 Internet Control Message Protocol (ICMP)………. 24

2.2Komponen Jaringan Komputer……… 25

2.2.1 NIC (Network Interface Card) ……….. 25

2.2.2 HUB atau Concentrator……….. 27

2.2.3 Switch... 28

2.2.4 Bridge... 29

2.2.5 Router... 30

2.3 ARP dan DHCP Pada IPv4……... 31

2.3.1 Keamanan ARP... 34

2.3.2 AP Isolation... 36

2.3.3 DHCP Snooping... 37

2.4 Sniffing... 37

2.5 Linux ... 40

2.5.1 Alasan Pemilihan Linux... 42

BAB III ANALISA DAN PERANCANGAN SISTEM... 43

3.1 Analisis Sistem... 43

3.2 Perancangan Sistem... 46

3.2.1 Perangkat Keras System... 46

3.3.2 Sistem Perangkat Lunak... 47

4.1 Implementasi Operating Sistem Pada Perangkat... 52

4.2 Instalasi Web Interface………. 57

BAB V UJICOBA DAN EVALUASI ... 59

5.1 Pengujian Koneksi Antar Jaringan... 59

5.2.1 Sekenario Pengujian Tanpa AP. Isolation... 59

5.2.1 Sekenario Pengujian Dengan AP. Isolation ... 65

5.2 Evaluasi ... 68

BAB VI KESIMPULAN DAN SARAN ... 69

6.1 Kesimpulan ... 69

5.2 Saran... 70

D

DAAFFTTAARRGGAAMMBBAARR

Gambar 2.1 Topologi Star……….. 9

Gambar 2.2 Topologi Bus………... 10

Gambar 2.3 Topologi Ring……….. 11

Gambar 2.4 NIC (Network Interface Card) ... . 27

Gambar 2.5 HUB……… 28

Gambar 2.6 Switch... 29

Gambar 2.7 Bridge ... 29

Gambar 2.8 Router Bekerja pada Network Layer... 30

Gambar 2.9 Contoh jaringan yang terdiri dari 3 Segmen LAN ... 32

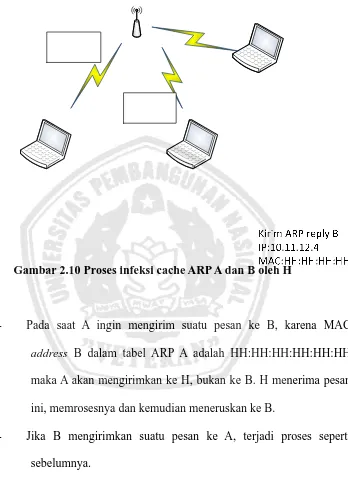

Gambar 2.10 Proses infeksi cache ARP A dan B oleh H... 35

Gambar 2.11 Host A bertindak sebagai Man in The Midle ... 36

Gambar 3.1 ARP Poisoning ... 45

Gambar 3.2 Proses pengiriman ARP reply terhadap dua host yang saling berkomunikasi... 49

Gambar 3.3 Proses setelah terjadi secure pengiriman ARP reply... 50

Gambar 4.1 Halaman awal Linksys Web GUI... 53

Gambar 4.2 Linksys Firmware Upgrade... 54

Gambar 4.3 Halaman Utama OpenWrt... 56

Gambar 4.4 Proses Install Web Interface (Web if)

...

58Gambar 5.1 Pesan Warning Ketika Terjadi Untrusted Connection... 60

Gambar 5.5 Pilihan Interface pada Ettercap... 63

Gambar 5.6 Scanning Host Ettercap... 63

Gambar 5.7 Penambahan Target ListPada Ettercap... 64

Gambar 5.8 Sniffer Remote Conection... 64

Gambar 5.9 Informasi Yang Didapat dari Ettercap... 65

Gambar 5.10 CertificatePada Halaman Yahoo………. 66

Penyusun : Catur Himawan Subagio

Pembimbing I : Prof. Dr. Ir. H. Akhmad Fauzi, MMT Pembimbing II : Abdullah Fadil, S.kom

ABSTRAK

Di dalam kampus Universitas Pembangunan Nasional “Veteran” Jatim terdapat aktivitas jaringan yang begitu kompleks yang pada akhir-akhir ini seringkali mendengar tentang pencurian identitas baik itu pencurian password, akun email atau account lainya. Pencurian identitas ini dilakukan dengan cara sniffing atau dalam bahasa Indonesia disebut mengendus. Sniffing dapat dilakukan dengan menggunakan beberapa aplikasi yang mampu untuk melakukan pemetaan terhadap ARP (Address Resolution Protocol) yang berada pada layer 2 di dalam jaringan. Kejahatan ini dapat dilakukan dimana saja bahkan pada tingkat kalangan kampus.

Pada penelitian Tugas Akhir ini, akan dilakukan pembuatan suatu gateway yang mampu dalam menangani aktifitas ARP yang ada pada layer 2 di dalam jaringan. Tahapan awal yang ditempuh yaitu pengumpulan data atau literatur tentang ARP poissoning kemudian dibuatlah sebuah analisa dan perancangan gateway layer 2. Pembuatan mesin gateway ini berbasis open source dengan menggunakan Linksys WRT 54GL sebagai hardware mesin gateway dan Open WRT Backfire 10 yang digunakan sebagai sistem operasi yang diterapkan pada gateway.

Guna mengatasi serangan yang dilakukan melalui teknik ARP poissoning melalui jaringan wireless hotspot, maka UPN “Veteran” Jatim memerlukan sebuah mesin gateway yang mampu menangani aktivitas segala aktivitas ARP. Perpaduan antara tekonologi Cisco pada Linksys WRT54GL dan Open WRT ini dipilih karena dari perpaduan teknologi tersebut mampu dalam menangani aktivitas ARP. Dalam kata lain dari perpaduan teknologi ini tidak hanya mampu untuk menyediakan layanan, tetapi juga mampu untuk preventing system dari serangan yang dilakukan melalui teknik ARP poisoning.

Dari penelitian ini didapatkan hasil uji coba bahwa dengan menggunakan teknik AP Isolation, penyerang yang melakukan serangan pada jaringan yang sudah mengaplikasi atau mengaktifkan AP Isolation hanya mampu menemukan ip dan mac dari gateway itu sendiri. Kesimpulannya adalah penyerang tidak berkutik karena client isolation dari AP.

1 1.1 Latar Belakang

Di era perkembangan teknologi telekomunikasi dan teknologi komputer

saat ini sudah sangat cepat sekali. Berbagai produk alat-alat komunikasi dan

komputer serta aplikasi-aplikasi guna mendukung arus informasi sudah banyak

diciptakan, contoh kecil dari produk teknologi informasi adalah IP (Internet

Protocol) address yang telah menciptakan komunikasi antara PC (Personal

Computer) satu dengan PC yang lain. Dengan demikian hampir siapa saja dapat

saling bertukar informasi melalui media jaringan baik itu jaringan kabel atau

jaringan tanpa kabel (nirkabel).

Dalam pendistribusian suatu IP dapat dibedakan menjadi dua macam

yakni, distribusi IP secara static dan distribusi IP secara otomatis. Sebagian besar

instansi-instansi menggunakan DHCP (Dynamic Host Configuration Protocol)

server sebagai layanan untuk pengalokasian IP secara otomatis agar memudahkan

pengalamatan suatu IP address.

Penggunaan DHCP dalam pengalokasian IP ke client di dalam sebuah

jaringan LAN, DHCP snooping dapat diaktifkan guna meningkatkan keamanan

jaringan dalam LAN tersebut. Pemanfaatan DHCP snooping pada sebuah jaringan

LAN ini memungkinkan client untuk mengakses jaringan secara privat, privat

Selain menggunakan DHCP di dalam jaringan wireless untuk

mengamankan jaringan pada umumnya digunakan WEP. WEP (Wired Equivalent

Privacy) merupakan suatu algoritma eknripsi yang digunakan oleh shared key

pada proses authentikasi untuk memeriksa user dan untuk melakukan enkripsi

data yang dilewatkan. Akan tetapi pemanfaatan WEP bersifat shared dimana

client yang mengetahui shared secret dari WEP akan terkoneksi dengan mudah

dan dapat mengirimkan ARP attack terhadap pengguna jaringan yang lain.

Berkaitan dengan tugas akhir ini penelitian difokuskan pada masalah

pemanfaatan teknologi open source yang dapat memberikan dukungan terhadap

aktifitas kelancaran data di dalam jaringan.

Penelitian ini dilaksanakan pada UPT (Unit Pelaksana Teknis)

Telematika UPN “Veteran” Jawa Timur, Surabaya. UPT Telematika merupakan

pusat pelayanan data baik itu pelayanan data jaringan internet dan data jaringan

lokal antar fakultas. Layanan akses jaringan internet sering kali disalah gunakan

oleh pihak-pihak tertentu dengan maksud dan tujuan yang tentunya berbeda-beda,

mulai dari memutuskan koneksi antar client, pencurian account dan beberapa

aktifitas lain yang merugikan.

1.2 Rumusan Masalah

Sesuai dengan latar belakang yang telah dijelaskan di atas, maka rumusan

masalah yang akan dikaji di dalam penelitian ini sebagai berikut:

a. Bagaimana melakukan tindakan pencegahan terhadap jaringan

komputer mulai dari client hingga gateway agar terhindar dari

b. Bagaimana memanfaatkan teknologi Cisco pada sebuah access point

agar dapat dijadikan sebagai super router.

c. Bagaimana melakukan tidakan isolasi antar client agar terhindar dari

serangan DHCP snooping dan ARP poisoning lainnya.

1.3 Batasan Masalah

Agar permasalahan terfokus pada suatu permasalahan di atas, maka

ditentukan batasan masalah sebagai berikut di bawah ini:

a. Analisa sistem keamanan jaringan ini menggunakan perangkat

Wireless Router WRT54GL sebagai super router.

b. Router OS menggunakan OpenWRT Backfire 10.3 Released sebagai

sistem operasi pada router.

c. Menggunakan tools Netcut, Tuxcut, Ettecap sebagai alat uji simulasi

guna meracuni ARP pada jaringan yang ada.

d. Pengujian system keamanan ini dilakukan dengan cara melakukan ARP

poisoning terhadap client melakukan koneksi terhadap router atau

gateway melalui wifi atau jaringan nirkabel.

1.4 Tujuan Penelitian

Berdasarkan rumusan masalah yang penulis kaji maka penelitian ini

memiliki untuk mendesain dan menganalisa terhadap security pada layer 2 dengan

menggunakan DHCP snooping dan dampaknya di UPN “Veteran” Jatim agar

1.5 Manfaat dan Hasil Penelitian

Manfaat yang dapat diambil dari Tugas Akhir ini adalah:

a. Terhindar dari pihak yang tidak bertanggung jawab yang secara

sengaja memutuskan hubungan koneksi jaringan yang jaringan wifi.

b. Terhindar dari pencurian data baik itu pencurian password,

permodifan content email, dan lain-lain yang dapat dilakukan dengan

cara ARP poisoning.

c. Menjaga integritas data antar client yang terkoneksi dengan router /

gateway.

d. Kerahasiaan data antara client dengan client dapat terjamin.

1.6 Metode Penulisan

Langkat-langkah pengumpulan data sebagai dasar penyusunan Tugas

Akhir ini adalah sebagai berikut:

a. Metode Analisa

Menganalisa masalah-masalah yang akan disajikan dan mengumpulkan

data atau informasi.

b. Metode Literatur

Merupakan usaha untuk lebih memudahkan dalam melengkapi data

dan memecahkan masalah yang merupakan sumber referensi bagi

penulis dalam mengambil langkah pengamatan dan melengkapi data.

c. Metode Observasi

Observasi merupakan aktivitas melakukan pengamatan dan anlisa

d. Metode Implementasi

Merukapan aktivitas melakukan pengerjaan sistem mulai dari desain

hingga pembuatan system keamanan jaringan dengan OpenWRT.

e. Evaluasi

Evaluasi dari hasil-hasil yang telah dikerjakan

1.7 Sistematika Penulisan

Dalam laporan Tugas Akhir ini pembahasan disajikan dalam enam bab,

berikut sistematika dari penulisan Tugas Akhir ini:

BAB I PENDAHULUAN

Berisi latar belakan yang menjelaskan tentang pentingnya

penelitian Tugas Akhir yang dilakukan, rumusan masalah,

tujuan, manfaat, metodologi dan sistematika penulisan yang

digunakan dalam laporan Tugas Akhir ini.

BAB II TINJAUAN PUSTAKA

Bab ini menjelaskan tentang teori-teori yang berkaitan dengan

isi laporan Tugas Akhir dan sistem keamanan yang dibuat dan

komponen-komponen lain yang digunakan dalam

pembangunan sistem keamanan ini.

BAB III ANALISA DAN PERANCANGAN SISTEM

Bab ini menjelaskan tentang tata cara metode perancangan

sistem security yang digunakan untuk mengolah sumber data

BAB IV IMPLEMENTASI SYSTEM

Pada bab ini menjelaskan tentang implementasi dari system

security yang telah dibangun meliputi lingkungan

implementasi, skenario uji coba, dan pengujian serangan

jaringan dengan metode ARP poisoning.

BAB V UJI COBA DAN EVALUASI

Pada bab ini menjelaskan tentang pelaksanaan uji coba dan

evaluasi dari hasil uji coba sistem yang telah dibuat

sebelumnya.

BAB VI PENUTUP

Bab ini berisi tentang kesimpulan yang dapat diambil dari

keseluruhan isi dari laporan Tugas Akhir serta saran yang

disampaikan penulis untuk pengembangn sistem yang ada

demi kesempurnaan sistem yang lebih baik.

DAFTAR PUSTAKA

Pada bagian ini akan dipaparkan tentang sumber-sumber

literatur yang digunakan dalam pembuatan laporan Tugas

2.1 Mengenal Jaringan Komputer

Analisis sistem adalah proses yang menggunakan prinsip-prinsip sistem

untuk mengidentifikasi, merekonstruksi, mengoptimalkan, dan mengontrol sebuah

sistem (Brenton, 2000).

Hampir setiap instansi dan perusahaan terdapat jaringan komputer untuk

memperlancar arus informasi di dalam perusahaan atau instansi tersebut. Jaringan

komputer saat ini bukan merupakan sesuatu yang baru. Teknologi jaringan yang

populer saat ini adalah internet, yang merupakan jaringan komputer raksasa yang

saling terhubung dan dapat berinteraksi dan dalam beberapa tahun saja jumlah

penggunanya sudah berlipat-lipat ganda.

Dilihat dari ruang lingkup dan jangkauannya jaringan komputer dapat

dibagi menjadi beberapa jenis, yaitu:

2.1.1 LAN (Local Area Network)

Jaringan wilayah lokal atau dalam bahasa Inggris adalah local area

network dan biasa disingkat LAN, adalah jaringan komputer yang jaringannya

hanya mencakup wilayah kecil; seperti jaringan komputer kampus, gedung,

kantor, dalam rumah, sekolah atau yang lebih kecil. Saat ini, kebanyakan LAN

berbasis pada teknologi IEEE 802.3 Ethernet menggunakan perangkat switch,

teknologi Ethernet, saat ini teknologi 802.11b (atau biasa disebut Wi-fi) juga

sering digunakan untuk membentuk LAN. Tempat-tempat yang menyediakan

koneksi LAN dengan teknologi Wi-fi biasa disebut hotspot.

Pada sebuah LAN, setiap node atau komputer mempunyai daya

komputasi sendiri, berbeda dengan konsep dump terminal. Setiap komputer juga

dapat mengakses sumber daya yang ada di LAN sesuai dengan hak akses yang

telah diatur. Sumber daya tersebut dapat berupa data atau perangkat seperti

printer. Pada LAN, seorang pengguna juga dapat berkomunikasi dengan pengguna

yang lain dengan menggunakan aplikasi yang sesuai.

Salah satu arsitektur jaringan yang paling sederhana adalah Local Area

Network, dimana LAN dapat dikembangkan menjadi jaringan yang lebih luas

dalam skala cakupannya. LAN mencakup area yang tidak lebih dari satu area

yang terdiri dari beberapa terminal yang saling dihubungkan.

Dari kebanyakan implementasi LAN biasanya menggunakan satu server

untuk melayani kebutuhan-kebutuhan dari clientnya, dan tidak menutup

kemungkinan untuk menggunakan lebih dari satu server tergantung dari

kebutuhan client itu sendiri. Apabila jenis layanan yang dibutuhkan banyak,

sebaiknya server yang digunakan lebih dari satu dikarenakan hal tersebut akan

mempengaruhi dari kinerja dari jaringan yang menggunakan layanan-layanan

tersebut. Di dalam suatu jaringan komputer terdapat suatu protokol yang sering

disebut IP Address (Internet Protocol Address) yaitu sebuah protokol yang

digunakan untuk memberikan penamaan sebuah terminal. Sedangkan

penamaan-penamaan server berdasarkan nama domainnya disebut DNS (Domain Name

Karakteristik sebagai berikut :

1. Mempunyai pesat data yang lebih tinggi

2. Meliputi wilayah geografi yang lebih sempit

3. Tidak membutuhkan jalur telekomunikasi yang disewa dari

operator telekomunikasi

Biasanya salah satu komputer di antara jaringan komputer itu akan

digunakan menjadi server yang mengatur semua sistem di dalam jaringan

tersebut.

Komponen hardware dan software penyusun LAN Terdiri dari komponen

fisik dan komponen software. Komponen Fisik terdiri dari :

a) Host / Workstation

Bisa berupa Personal Compuetr (PC) atau Laptop.

b) Network Interface Card (NIC)

Ada beberapa tipe NIC, yaitu ISA dan PCI. Salah satu jenis NIC

adalah Ethernet Card, yang merupakan card yang dipasang di

komputer untuk dapat berkomunikasi dengan komputer lainnya

melalui jaringanLAN. Setiap Ethernet Card memiliki MAC Address

(Medium Access Control) yang bersifat unik, artinya tidak ada 2

Ethernet Card yang memiliki MAC Address yang sama.

c) Kabel

Kabel yang biasa dipakai adalah kabel UTP.

d) Topologi jaringan

Gambar 2.1 Topologi Star

Masing – masing workstation dihubungkan secara langsung ke server

atau hub. Keunggulannya adalah dengan adanya kabel tersendiri untuk setiap

workstation ke server, maka bandwidth atau lebar jalur komunikasi dalam kabel

akan semakin lebar sehingga akan meningkatkan unjuk kerja jaringan secara

keseluruhan.

Dan juga bila terdapat gangguan di suatu jalur kabel maka gangguan

hanya akan terjadi dalam komunikasi antara workstation yang bersangkutan

dengan server, jaringan secara keseluruhan tidak mengalami gangguan.

Kelemahannya adalah kebutuhan kabel yang lebih besar dibandingkan dengan

topologi lainnya.

Gambar 2.2 Topologi Bus

Menggunakan sebuah kabel tunggal atau kabel pusat di mana seluruh

workstation dan server dihubungkan.

Keunggulannya adalah mudah dalam pengembangannya tanpa

gangguan di sepanjang kabel pusat maka keseluruhan jaringan akan mengalami

gangguan.

Gambar 2.3 Topologi Ring

Semua workstation dan server dihubungkan sehingga terbentuk suatu

pola lingkaran atau cincin. Tiapworkstation ataupun server akan menerima dan

melewatkan informasi dari satu komputer ke komputer lain, bila alamatalamat

yang dimaksud sesuai maka informasi diterima dan bila tidak informasi akan

dilewatkan. Kelemahan dari topologi ini adalah setiap node dalam jaringan akan

selalu ikut serta mengelola informasi yang dilewatkan dalam jaringan, sehingga

bila terdapat gangguan di suatu node maka seluruh jaringan akan terganggu.

Sedangkan keunggulannya adalah tidak terjadinya collision atau tabrakan

pengiriman data seperti pada topologi Bus, karena hanya satu node dapat

mengirimkan data pada suatu saat.

Sedangkan komponen software sendiri terdiri dari beberapa komponen,

yaitu :

a) Sistem Operasi Network

Sistem operasi network dibedakan menjadi dua berdasarkan tipe

jaringannya, yaitu sistem jaringanClient-Server dan sistem jaringan

Peer to peer.

Setiap network card akan memiliki driver atau program yang

berfungsi untuk mengaktifkan dan mengkonfigurasi network

adapter tersebut disesuaikan dengan lingkungan dimana network

card tersebut dipasang agar dapat digunakan untuk melakukan

komunikasi data.

c) Protokol Jaringan

TCP/IP (Transmission Control Protocol / Internet Protocol),

dengan protocol ini akan memungkinkan perbedaan dari jenis

komputer dan sistem operasi tidak menjadi masalah yang berarti

dalam berkomunikasi antar komputer.

d) Device Penghubung dalam LAN

Merupakan perangkat-perangkat yang digunakan untuk

menghubungkan antara network satu dengan network yang lain

dalam jaringan. Perangkat-perangkat penghubung dalam LAN

secara umum, yaitu:

Repeater

Menerima sinyal dari satu segmen kabel LAN dan

memancarkannya kembali dengan kekuatan yang sama

dengan sinyal asli pada segmen kabel LAN yang lain.

Bridge

Mirip Repeater namun lebih cerdas, karena bridge

mempelajari setiap alamat Ethernet yang terhubung

Umumnya Bridge digunakan untuk menghubungkan antar

jaringan yang berbeda secara topologi/fisik.

Router

Memiliki kemampuan untuk melewatkan paket IP dari satu

jaringan ke jaringan lain yang mungkin memiliki banyak

jalur diantara keduanya. Umumnya Router digunakan

untuk menghubungkan antar jaringan yang berbeda secara

lojik.

2.1.2 MAN (Metropolitan Area Network)

Cakupan area yang lebih dari LAN adalah MAN, dimana cakupan area

dapat meliputi antar wilayah dalam satu propinsi. MAN merupakan gabungan dari

jaringan-jaringan kecil yang digabungkan menjadi satu area yang lebih besar.

Misalnya jaringan antar kampus dimana beberapa kampus di wilayah tertentu di

dalam sebuah kota besar dihubungkan antara satu dengan yang lainnya. Misalnya

jaringan bank dimana beberapa kantor cabang sebuah bank di dalam sebuah kota

besar dihubungkan antara satu dengan yang lainnya.

2.1.3 WAN (Wide Area Network)

Gabungan dari LAN yang lingkupnya bisa di dalam satu lokasi saja,

sebagai contoh di dalam satu gedung bertingkat dan dapat tersebar di beberapa

lokasi lain yang ada di dunia. Jenis jaringan ini membutuhkan minimal satu server

untuk setiap LAN dan membutuhkan minimal dua server yang mempunyai lokasi

Metropolitan area network atau disingkat dengan MAN. Suatu jaringan

dalam suatu kota dengan transfer data berkecepatan tinggi, yang menghubungkan

berbagai lokasi seperti kampus, perkantoran, pemerintahan, dan sebagainya.

Jaringan MAN adalah gabungan dari beberapa LAN. Jangkauan dari MAN ini

antar 10 hingga 50 km, MAN ini merupakan jaringan yang tepat untuk

membangun jaringan antar kantor-kantor dalam satu kota antara pabrik/instansi

dan kantor pusat yang berada dalam jangkauannya.

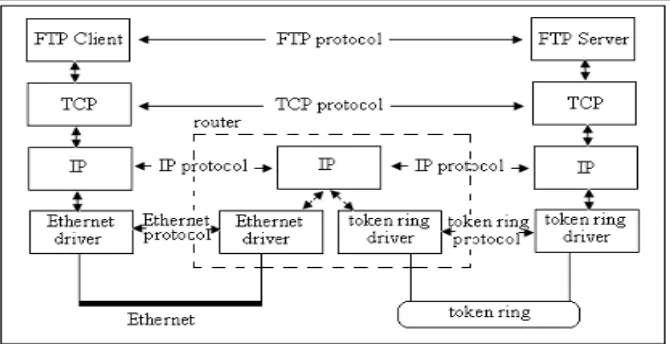

2.1.4 Internet

Sekumpulan jaringan yang berlokasi dan tersebar di seluruh dunia yang

saling terhubung dan membentuk satu jaringan besar komputer. Layanan dari

jaringan internet ini biasanya dibatasi, berikut layanan-layanan : FTP, E-Mail,

Chat, Telnet, Conference, News Group, Mailing List. Jaringan internet sendiri

kebanyakan menggunakan protokol TCP/IP, walaupun ada sebagian kecil yang

menggukan protokol jenis lain seprti IPX Novel Netware, Netbios dan

protokol-lainnya.

Secara harfiah, internet ( kependekan dari interconnected - networking )

ialah rangkaian komputer yang terhubung di dalam beberapa rangkaian.

Manakala Internet (huruf 'I' besar) ialah sistem komputer umum, yang

berhubung secara global dan menggunakan TCP/IPsebagai protokol pertukaran

paket (packet switching communication protocol). Rangkaian internet yang

terbesar dinamakan Internet. Cara menghubungkan rangkaian dengan kaedah ini

Internet dijaga oleh perjanjian bi- atau multilateral dan spesifikasi

teknikal (protokol yang menerangkan tentang perpindahan data antara rangkaian).

Protokol-protokol ini dibentuk berdasarkan perbincangan Internet Engineering

Task Force (IETF), yang terbuka kepada umum. Badan ini mengeluarkan

dokumen yang dikenali sebagaiRFC (Request for Comments). Sebagian dari RFC

dijadikan Standar Internet (Internet Standard), oleh Badan Arsitektur Internet

(Internet Architecture Board - IAB).

Protokol-protokol Internet yang sering digunakan adalah seperti IP, TCP

, UDP, DNS, PPP, SLIP, ICMP , POP3, IMAP, SMTP, HTTP, HTTPS, SSH,

Telnet, FTP,LDAP, dan SSL.

Beberapa layanan populer di Internet yang menggunakan protokol di

atas, ialah email / surat elektronik, Usenet, Newsgroup, berbagi berkas (File

Sharing), WWW (World Wide Web), Gopher, akses sesi (Session Access), WAIS,

finger, IRC, MUD, dan MUSH.

Di antara semua ini, email/surat elektronik dan World Wide Web lebih

kerap digunakan, dan lebih banyak servis yang dibangun berdasarkannya, seperti

milis (Mailing List) dan Weblog. Internet memungkinkan adanya servis terkini

(Real-time service), seperti web radio, dan webcast, yang dapat diakses di seluruh

dunia. Selain itu melalui Internet dimungkinkan untuk berkomunikasi secara

langsung antara dua pengguna atau lebih melalui program pengirim pesan instan

seperti Camfrog, Pidgin (Gaim), Trilian, Kopete, Yahoo! Messenger, MSN

2.1.5 Intranet

Jaringan intranet adalah gabungan dari jaringan LAN/WAN dengan

internet. Dilihat dari lingkupnya atau jangkauannya, jaringan ini merupakan

jaringan jenis LAN/WAN yang memberikan layanan seperti layanan internet

kepada terminal clientnya. Perbedaan antara internet dan intranet adalah intranet

hanya melayani satu organisasi saja.

Sebuah intranet adalah sebuah jaringan privat (private network) yang

menggunakan protokol-protokol Internet( TCP / IP ), untuk membagi informasi

rahasia perusahaan atau operasi dalam perusahaan tersebut kepada karyawannya.

Kadang-kadang, istilah intranet hanya merujuk kepada layanan yang terlihat,

yakni situs web internal perusahaan. Untuk membangun sebuah intranet, maka

sebuah jaringan haruslah memiliki beberapa komponen yang membangun

Internet, yakni protokol Internet (Protokol TCP/IP, alamat IP, dan protokol

lainnya), klien dan juga server. Protokol HTTP dan beberapa protokol Internet

lainnya (FTP, POP3, atau SMTP) umumnya merupakan komponen protokol yang

sering digunakan.

Umumnya, sebuah intranet dapat dipahami sebagai sebuah "versi

pribadi dari jaringan Internet", atau sebagai sebuah versi dari Internet yang

dimiliki oleh sebuah organisasi.

2.1.6 Internet Protocol (IP)

Internet protocol (IP) adalah protokol yang memberikan alamat atau

identitas logika untuk peralatan di jaringan. IP menggunakan notas angka

tersebut. IP address disebut alamat logika karena dibuat oleh perangkat lunak,

dimana alamat tersebut secara dinamis apat berubah jika peralatan ditempatkan

pada jaringan yang lain. Berbeda dengan MAC address atau hardware address

yang diberikan secara permanen pada waktu peralatan dibuat.

IP address memiliki tiga fungsi utama yaitu:

- Connectionless – servis yang tidak bergaransi

- Pemecahan (fragmentation) dan penyatuan dari paket-paket

- Fungsi meneruskan paket (routing)

IP header mempunyai elemen yang disebut Time-To-Live (TTL) yang

berguna untuk membatasi lamanya waktu suatu paket dapat beredar di jaringan.

TTL ini berguna jika suatu paket memiliki informasi yang salah sehingga paket

tersebut tidak beredar terus, tetapi dihapuskan jika nilai TTL dari paket telah

dicapai.

Versi IP yang banyak digunakan adalah IP versi 4 (IPv4) yang

didefinisikan pada RFC 791 dan dipublikasikan pada tahun 1981, tetapi akan

digantikan oleh IP versi 6 pada beberapa waktu yang akan datang.

Protokol IP merupakan salah satu protokol kunci di dalam kumpulan

protokol TCP/IP. Sebuah paket IP akan membawa data aktual yang dikirimkan

melalui jaringan dari satu titik ke titik lainnya. Metode yang digunakannya adalah

connectionless yang berarti ia tidak perlu membuat dan memelihara sebuah sesi

koneksi. Selain itu, protokol ini juga tidak menjamin penyampaian data, tapi hal

ini diserahkan kepada protokol pada lapisan yang lebih tinggi (lapisan transport

dalam OSI Reference Model atau lapisan antar host dalam DARPA Reference

2.1.7 Address Resolution Protocol (ARP)

Address Resolution Protocol (ARP) adalah protokol yang mengadakan

translasi dari IP address yang diketahui menjadi hardware atau MAC address.

Adapun kegunaan ARP adalah sebagai berikut:

- Membuat alamat logika seperti IP address tak bergantung pada

peralatan.

- Penggantuan suatu network interface card hanya mengubah MAC

address dan tidak mengubah IP address.

- Paket dapat diteruskan berdasarkan alamat jaringan yang dituju.

- Routing dari IP address dapat dilakukan pada lapisan network.

ARP termasuk jenis protokol broadcast. Untuk menghindarkan trafik,

suatu host biasanya menyimpan informasi ARP di dalam memori (cache) yang

disebut ARP cache, yang digunakan untuk akses yang cepat. Penggunaan ARP

cache ini dengan asumsi bahwa pada umumnya relasi dari MAC address dengan

IP address jarang berubah-ubah.

HUB dan switch dapat meneruskan broadcast sehingga dapat

meneruskan ARP yang diterimanya. Sebaliknya router tidak dapat meneruskan

broadcast sehingga tidak dapat meneruskan informasi ARP yang diterimanya.

ARP didefinisikan di dalam RFC 826. Ketika sebuah aplikasi yang

mendukung teknologi protokol jaringan TCP / IP mencoba untuk mengakses

sebuah host TCP/IP dengan menggunakan alamat IP, maka alamat IP yang

dimiliki oleh host yang dituju harus diterjemahkan terlebih dahulu ke dalam MAC

media transmisi (kabel, radio, atau cahaya), setelah diproses terlebih dahulu oleh

Network Interface Card(NIC). Hal ini dikarenakan NIC beroperasi dalam lapisan

fisik dan lapisan data-link pada tujuh lapis model referensi OSI dan menggunakan

alamat fisik daripada menggunakan alamat logis (seperti halnya alamat IP atau

nama NetBIOS) untuk melakukan komunikasi data dalam jaringan.

Jika memang alamat yang dituju berada di luar jaringan lokal, maka

ARP akan mencoba untuk mendapatkan MAC address dari antarmuka router lokal

yang menghubungkan jaringan lokal ke luar jaringan (di mana komputer yang

dituju berada).

2.1.8 Reserve Address Resolution Protocol (RARP)

Reserve Address Resolution Protocol (RARP) adalah protokol yang

berguna untuk mengadakan translasi dari hardware atau MAC address yang

diketahui menjadi IP address. Router menggunakan RARP untuk mendapatkan

MAC address dari suatu IP address yang diketahuinya.

RARP dapat berupa protokol bootstrap yang memungkinkan suatu

workstation mendapatkan IP address dari suatu bootstrap server dengan

memberitahukan MAC address yang dimilikinya. RARP digunakan oleh

komputer yang belum mempunyai nomor IP. Pada saat komputer dihidupkan

(Power ON), maka komputer tersebut melakukan broadcast ke jaringan untuk

menanyakan apakah ada server yang dapat memberikan nomor IP untuk dirinya.

Contoh untuk server yang memberikan nomor IP adalah DHCP (Dynamic Host

Configuration Protocol). Paket broadcast tersebut dikirim berserta dengan

memberikan nomor IP dan waktu pinjam (leased time). Bila leased time habis

atau komputer dimatikan, maka nomor IP tersebut akan diambil kembali oleh

DHCP Server dan diberikan kepada komputer lain yang membutuhkannya.

Pada dasarnya RARP didesain untuk memecahkan masalah mapping

alamat dalam sebuah mesin/komputer di mana mesin/komputer mengetahui

alamat fisiknya namun tidak mengetahui alamat logikanya. Cara kerja RARP ini

terjadi pada saat mesin seperti komputer atau router yang baru bergabung dalam

jaringan lokal, kebanyakan tipe mesin yang menerapkan RARP adalah mesin yang

diskless, atau tidak mempunyai aplikasi program dalam disk. RARP kemudian

memberikan request secara broadcast di jaringan lokal. Mesin yang lain pada

jaringan lokal yang mengetahui semua seluruh alamat IP akan akan meresponsnya

dengan RARP reply secara unicast. Sebagai catatan, mesin yang merequest harus

menjalankan program klien RARP, sedangkan mesin yang merespons harus

menjalankan program server RARP.

2.1.9 Bootstrap Protocol (BOOTP)

Bootstrap Protocol (BootP) adalah protokol yang digunakan untuk

proses booting dari diskless workstation. Dengan protokol bootstrap ini, suatu IP

address dapat diberikan kesuatu peralatan di jaringan.

Host tanpa harddisk membutuhkan mekanisme untuk boot dengan

diremote melalui sebuah jaringan. BOOTP protocol digunakan untuk meremote

booting melalui jaringan IP. BOOTP memperbolehkan protocol IP minimal

memulai proses download dengan menggunakan kode boot yang dibutuhkan.

BOOTP tidak mendefinisikan cara untuk men-download selesai, tetapi proses ini

biasanya menggunakan TFTP sebagaimana dideskripsikan RFC 906 - Bootstrap

loading menggunakan TFTP. BOOTP memiliki kegunaan yang sama dengan

DHCP, hanya BOOTP didesain untuk manual pre-configuration dari informasi

host di dalam suatu server database, BOOTP dan DHCP didesain agar bisa route

ke jaringan.

2.1.10 Dynamic Host Configuration Protocol (DHCP)

Kelanjutan dari protokol bootstrap adalah Dynamic Host Configuration

Protocol (DHCP), yang dapat memberikan IP address secara otomatis ke suatu

workstation yang menggunakan protokol TCP/IP.

Dynamic Host Configuration Protocol (DCHP) adalah protokol yang

berbasis arsitektur client/server yang dipakai untuk memudahkan pengalokasian

alamat IP dalam satu jaringan. Sebuah jaringan lokal yang tidak menggunakan

DHCP harus memberikan alamat IP kepada semua komputer secara manual. Jika

DHCP dipasang di jaringan lokal, maka semua komputer yang tersambung di

jaringan akan mendapatkan alamat IP secara otomatis dari server DHCP. Selain

alamat IP, banyak parameter jaringan yang dapat diberikan oleh DHCP, seperti

default gateway dan DNS server. DHCP didefinisikan dalam RFC 2131 dan RFC

2132 yang dipublikasikan oleh Internet Engineering Task Force. DHCP

merupakan ekstensi dari protokol Bootstrap Protocol (BOOTP).

DHCP bekerja dengan relasi client-server, dimana DHCP server

client. Dalam memberikan address ini, DHCP hanya meminjamkan (lease) IP

address tersebut untuk suatu periode tertentu. Jika periode tersebut telah dicapai,

maka IP address tersebut dapa diberikan workstation lain yang memerlukan.

Pemberian IP address ini berlangsung secara dinamis. Jika suatu workstation

berada di segmen jaringan yang berbeda, harus dipergunakan DHCP relay agar

workstation tersebut bisa mendapatkan IP address.

Karena DHCP merupakan sebuah protokol yang menggunakan

arsitektur client/server, maka dalam DHCP terdapat dua pihak yang terlibat, yakni

DHCP Server dan DHCP Client.

DHCP server merupakan sebuah mesin yang menjalankan layanan yang

dapat "menyewakan" alamat IP dan informasi TCP/IP lainnya kepada semua klien

yang memintanya. Beberapa sistem operasi jaringan seperti Windows NT Server,

Windows 2000 Server, Windows Server 2003, atau GNU/Linux memiliki layanan

seperti ini.

DHCP client merupakan mesin klien yang menjalankan perangkat lunak

klien DHCP yang memungkinkan mereka untuk dapat berkomunikasi dengan

DHCP Server. Sebagian besar sistem operasi klien jaringan (Windows NT

Workstation, Windows 2000 Professional, Windows XP, Windows Vista, atau

GNU/Linux) memiliki perangkat lunak seperti ini.

DHCP server umumnya memiliki sekumpulan alamat yang diizinkan

untuk didistribusikan kepada klien, yang disebut sebagai DHCP Pool. Setiap klien

kemudian akan menyewa alamat IP dari DHCP Pool ini untuk waktu yang

penyewaan alamat IP tersebut habis masanya, klien akan meminta kepada server

untuk memberikan alamat IP yang baru atau memperpanjangnya.

DHCP Client akan mencoba untuk mendapatkan "penyewaan" alamat IP

dari sebuah DHCP server dalam proses empat langkah berikut:

DHCPDISCOVER: DHCP client akan menyebarkan request secara

broadcast untuk mencari DHCP Server yang aktif.

DHCPOFFER: Setelah DHCP Server mendengar broadcast dari

DHCP Client, DHCP server kemudian menawarkan sebuah alamat

Kepada DHCP client.DHCPREQUEST: Client meminta DCHP

server untuk menyewakan alamat IP dari salah satu alamat yang

tersedia dalam DHCP Pool pada DHCP Server yang bersangkutan.

DHCPACK: DHCP server akan merespons permintaan dari klien

dengan mengirimkan paket acknowledgment. Kemudian, DHCP

Server akan menetapkan sebuah alamat (dan konfigurasi TCP/IP

lainnya) kepada klien, dan memperbarui basis data database

miliknya. Klien selanjutnya akan memulai proses binding dengan

tumpukan protokol TCP/IP dan karena telah memiliki alamat IP,

klien pun dapat memulai komunikasi jaringan. Empat tahap di atas

hanya berlaku bagi klien yang belum memiliki alamat. Untuk klien

yang sebelumnya pernah meminta alamat kepada DHCP server

yang sama, hanya tahap 3 dan tahap 4 yang dilakukan, yakni tahap

pembaruan alamat (address renewal), yang jelas lebih cepat

prosesnya. Berbeda dengan sistem DNS yang terdistribusi, DHCP

beberapa DHCP server, basis data alamat IP dalam sebuah DHCP

Server tidak akan direplikasi ke DHCP server lainnya. Hal ini

dapat menjadi masalah jika konfigurasi antara dua DHCP server

tersebut berbenturan, karena protokol IP tidak mengizinkan dua

host memiliki alamat yang sama. Selain dapat menyediakan alamat

dinamis kepada klien, DHCP Server juga dapat menetapkan sebuah

alamat statik kepada klien, sehingga alamat klien akan tetap dari

waktu ke waktu.

2.1.11 Internet Control Message Protocol (ICMP)

Internet Control Message Protocol (ICMP) adalah protokol yang

berguna untuk melaporkan jika terjadi suatu masalah dalam pengiriman data.

Internet Control Message Protocol (ICMP) adalah salah satu protokol

inti dari keluarga protokol internet. ICMP utamanya digunakan oleh sistem

operasi komputer jaringan untuk mengirim pesan kesalahan yang menyatakan,

sebagai contoh, bahwa komputer tujuan tidak bisa dijangkau.

ICMP berbeda tujuan dengan TCP dan UDP dalam hal ICMP tidak

digunakan secara langsung oleh aplikasi jaringan milik pengguna. salah satu

pengecualian adalah aplikasi ping yang mengirim pesan ICMP Echo Request (dan

menerima Echo Reply) untuk menentukan apakah komputer tujuan dapat

dijangkau dan berapa lama paket yang dikirimkan dibalas oleh komputer tujuan.

Fungsi dari ICMP antara lain:

- Memberitahukan jika ada paket yang tidak sampai tujuan.

- Memberitahukan pengirim bahwa paket telah melewati jumlah hop

maksimum dan akan diabaikan.

- Redirect paket dari gateway ke host.

- Ping menggunakan ICMP echo untuk memeriksa hubungan.

2.2 Komponen Jaringan Komputer

Untuk membangun jaringan baik berbasis Microsoft Windows maupun

jaringan berbasis Linux dan Unix ada beberapa hal penting dan merupakan

kebutuhan wajib. Komponen-komponen yang dimaksud adalah hardware untuk

membangun jaringan itu sendiri. Hardware adalah perangkat keras yang meliputi

beberapa komponen komputer server, komputer client, NIC, HUB, Switch, Kabel,

dan lain-lain:

2.2.1 NIC (Network Interface Card)

NIC adalah kartu jaringan atau LAN Card berupa papan elektronik yang

ditanam atau dipasang di setiap komputer yang akan dihubungkan ke suatu

jaringan. Jaringan ini tidak terbatas pada LAN (Local Area Network) saja bisa juga

Workgroup.

NIC secara fisik umumnya berupa kartu yang dapat ditancapkan ke

dalam sebuah slot dalam motherboard komputer, yang dapat berupa kartu dengan

bus ISA, bus PCI, bus EISA, bus MCA, atau bus PCI Express. Selain berupa

kartu-kartu yang ditancapkan ke dalam motherboard, NIC fisik juga dapat berupa kartu-kartu

eksternal yang berupa kartu dengan bus USB, PCMCIA, bus serial, bus paralel

atau Express Card, sehingga meningkatkan mobilitas (bagi pengguna yang

Kartu NIC Fisik terbagi menjadi dua jenis, yakni Kartu NIC dengan

media jaringan yang spesifik (Media-specific NIC): yang membedakan kartu NIC

menjadi beberapa jenis berdasarkan media jaringan yang digunakan. Contohnya

adalah NIC Ethernet, yang dapat berupa Twisted-Pair (UTP atau STP), Thinnet,

atau Thicknet, atau bahkan tanpa kabel (Wireless Ethernet).Kartu NIC dengan

arsitektur jaringan yang spesifik (architecture-specific NIC): yang membedakan

kartu NIC menjadi beberapa jenis, sesuai dengan arsitektur jaringan yang

digunakan. Contohnya adalah Ethernet, Token Ring, serta FDDI (Fiber

Distributed Data Interface), yang kesemuanya itu menggunakan NIC yang

berbeda-beda. Kartu NIC Ethernet dapat berupa Ethernet 10 Megabit/detik, 100

Megabit/detik, 1 Gigabit/detik atau 10 Gigabit/detik.

Tugas NIC adalah untuk mengubah aliran data paralel dalam bus

komputer menjadi bentuk data serial sehingga dapat ditransmisikan di atas media

jaringan. Media yang umum digunakan, antara lain adalah kabel UTP Category 5

atau Enhanced Category 5 (Cat5e), kabel fiber-optic, atau radio (jika memang

tanpa kabel).

Komputer dapat berkomunikasi dengan NIC dengan menggunakan

beberapa metode, yakni I/O yang dipetakan ke memori, Direct Memory Access

(DMA), atau memory yang digunakan bersama-sama. Sebuah aliran data paralel

akan dikirimkan kepada kartu NIC dan disimpan terlebih dahulu di dalam memori

dalam kartu sebelum dipaketkan menjadi beberapa frame berbeda-beda, sebelum

akhirnya dapat ditransmisikan melalui media jaringan. Proses pembuatan frame

ini, akan menambahkan header dan trailer terhadap data yang hendak dikirimkan,

Frame-frame tersebut akan kemudian diubah menjadi pulsa-pulsa elekronik

(voltase, khusus untuk kabel tembaga), pulsa-pulsa cahaya yang dimodulasikan

(khusus untuk kabel fiber-optic), atau gelombang mikro (jika menggunakan

radio/jaringan tanpa kabel).

NIC yang berada dalam pihak penerima akan memproses sinyal yang

diperoleh dalam bentuk terbalik, dan mengubah sinyal-sinyal tersebut ke dalam

aliran bit (untuk menjadi frame jaringan) dan mengubah bit-bit tersebut menjadi

aliran data paralel dalam bus komputer penerima. Beberapa fungsi tersebut dapat

dimiliki oleh NIC secara langsung, diinstalasikan di dalam firmware, atau dalam

bentuk perangkat lunak yang diinstalasikan dalam sistem operasi.

Gambar 2.4 NIC (Network Interface Card) 2.2.2 HUB atau Concentrator

Secara sederhana HUB bisa dikatakan suatu perangkat yang memiliki

banyak port yang akan menghubungkan beberapa Node atau titik sehingga

membentuk suatu jaringan pada topologi star. Pada jaringan yang umum dan

sederhana salah satu port menghubungkan HUB tersebut ke komputer Server.

Sedangkan port lainnya digunakan untuk menghubungkan komputer client atau

Dari segi pengelolaan HUB yang ada saat ini ada dua jenis, yaitu

manageable HUB dan unmanageable HUB. Manageable HUB adalah HUB yang

bisa dikelola atau di-manage dengan software yang di bawahnya. Sedangkan

unmanageable HUB cara pengelolaannya dilakukan secara manual.

Gambar 2.5 HUB

HUB hanya memungkinkan pengguna atau user untuk berbagi (share)

jalur yang sama. Kumpulan HUB yang membentuk jaringan disebut "Shared

Ethernet”. Pada jaringan seperti itu, setiap user hanya akan mendapatkan

kecepatan dari bandwidth jaringan yang ada. Misal jaringan yang digunakan

adalah Ethernet 10 Mbps dan pada jaringan tersebut tersambung 20 unit komputer

yang semuanya menggunakan sistem operasi Windows 95/98, maka secara

sederhana jika semua komputer yang terhubung ke jaringan tersebut bersamaan

mengirimkan data, bandwidth rata-rata yang bisa digunakan oleh masing-masing

user tersebut hanya 0.5 Mbps.

2.2.3 Switch

Switch atau lebih dikenal dengan istilah LAN switch merupakan

perluasan dari konsep bridge. Ada dua arsitektur dasar yang digunakan pada

switch, yaitu cut-through dan store-and-forward. Switch cut-through memiliki

kelebihan di sisi kecepatan karena ketika sebuah paket datang, switch hanya

Sedangkan switch store-and-forward merupakan kebalikan dari switch

cut-through. Switch ini menerima dan menganalisa seluruh isi paket sebelum

meneruskannya ke tujuan dan untuk memeriksa satu paket memerlukan waktu,

tetapi ini memungkinkan switch untuk mengetahui adanya kerusakan pada paket

dan mencegahnya agar tidak mengganggu jaringan.

Dengan switch ada beberapa keuntungan karena setiap segmen jaringan

memiliki bandwidth 10 Mbps penuh, tidak terbagi seperti pada "shared network".

Dengan demikian kecepatan transfer data lebih tinggi. Jaringan yang dibentuk

dari sejumlah switch yang saling berhubungan disebut "collapsed backbone".

Gambar 2.6 Switch

2.2.4 Bridge

Bridge merupakan suatu alat yang menghubungkan satu jaringan

dengan jaringan yang lain yang menggunakan protokol yang sama. Sebuah bridge

dapat menghubungkan dua buah segmen ethernet, meneruskan frame dari satu sisi

ke sisi lainnya. Bridge menggunakan alamat sumber untuk mempelajari mesin

yang mana yang terhubung ke segmen tertentu, dan bridge menggabungkan

informasi yang dipelajari dengan alamat tujuan untuk menghilangkan forwarding

jika tidak perlu. Jika dua buah jaringan atau lebih dihubungkan dengan

menggunakan sebuah bridge, maka sistem tersebut dianggap sebagai sistem

Gambar 2.7 Bridge

Bridge menghubungkan segmen-segmen LAN di Data Link layer

pada model OSI. Beberapa bridge mempelajari alamat Link setiap device yang

terhubung dengannya pada tingkat Data Link dan dapat mengatur alur frame

berdasarkan alamat tersebut. Semua LAN yang terhubung dengan bridge

dianggap sebagai satu subnetwork dan alamat Data Link setiap device harus unik.

LAN yang terhubung dengan menggunakan bridge umum disebut sebagai

Extended LAN.

2.2.5 Router

Router merupakan suatu alat ataupun software dalam suatu komputer

yang menghubungkan dua buah jaringan atau lebih yang memiliki alamat jaringan

yang berbeda. Router menentukan akan diarahkan ke titik jaringan yang mana

paket yang ditujukan ke suatu alamat tujuan. Router biasanya berfungsi sebagai

gateway, yaitu jalan keluar utama dari suatu jaringan untuk menuju jaringan di

Gambar 2.8 Router Bekerja pada Network Layer

Router bekerja pada lapisan Network dalam model OSI. Umumnya

router memiliki kecerdasan yang lebih tinggi daripada bridge dan dapat

digunakan pada internetwork dengan tingkat kerumitan yang tinggi sekalipun.

Router yang saling terhubung dalam internetwork turut serta dalam sebuah

algoritma terdistribusi untuk menentukan jalur optimum yang dilalui paket yang

harus lewat dari satu sistem ke sistem lain.

Router dapat digunakan untuk menghubungkan sejumlah LAN sehingga

trafik yang dibangkitkan oleh sebuah LAN terisolasikan dengan baik dari trafik

yang dibangkitkan oleh LAN lain dalam internetwork. Jika dua atau lebih LAN

terhubung dengan router, setiap LAN dianggap sebagai subnetwork yang berbeda.

Keunggulan utama menggunakan bridge dalam membentuk

internetwork adalah tidak terlihat oleh fungsi lapisan Transport dan Network. Dari

sudut pandang lapisan atas jaringan, extended LAN yang dibangun menggunakan

bridge beroperasi sama seperti hubungan data link LAN biasa. Karakteristik

seperti ini bisa menjadi kelemahan jika internetwork tumbuh menjadi lebih besar.

Extended LAN dapat tumbuh menjadi sangat besar sehingga setiap LAN dapat

digunakan untuk menghubungkan LAN-LAN jika memang diinginkan untuk

mengisolasi multicast traffic.

2.3 ARP dan DHCP Pada IPv4

Seperti yang telah disebutkan di atas ARP (Address Resolution Protocol)

bertugas memetakan IP address yang merupakan alamat pada lapisan Network

kedalam MAC address pada lapisan Data Link. ARP bekerja dalam proses

komunikasi node-node di dalam suatu LAN yang terhubung melalui Router.

Protokol ARP hanya bertugas memetakan IP address ke MAC address atau

sebaliknya dari node-node yang terdapat pada segmen jaringan yang lain. Berikut

gambaran dari node-node yang saling terhubung:

Jika pengguna A mengirimkan paket ke pengguna B maka terjadi proses

sebagai berikut. A melakukan queri ke DNS (pada konfigurasi lokal atau server

DNS), dan diperoleh address IP B. Host A membuat frame data dengan IP_B

sebagai nilai dari field tujuan dan melewatkannya ke lapisan IP untuk

ditranmisikan. Lapisan IP mengetahui bajwa alamat tujuan berada dalam jaringan

yang sama. Tetapi A harus menemukan MAC address B. Untuk mendapatkan hal

tersebut, A membroadcast suatu packet yang akan menayakan “Siapa yang

memiliki IP address IP_B?”. Broadcast ini akan sampa pada semua komputer

dalam LAN 1. Hanya komputer B yang akan merespon dengan MAC addressnya,

MAC_B. Jadi kesimpulan dari gambar di atas ARP bekerja dengan pendekatan

request dan reply. Dalam komunikasinya, ARP memanfaatkan 4 pesan (message),

yaitu:

- Arp request. Pesan ini digunakan untuk meminta MAC address

dari suatu IP address. Pesan ini biasanya dibroadcast ke semua

host pada jaringan melalui alamat broadcast ethernet.

- ARP reply. Jawaban dari ARP reques. Setiap host yang menerima

ARP request akan memeriksa reques tersebut untuk mengetahui

apakah dirinya adalah pemiliki IP address yang ada di dalamnya,

jika jawabannya adalah “iya” maka harus memberikan jawaban

berupa pesan ARP reply yang salah satu fieldnya mengandung

MAC address dari IP address yang diminta.

- RARP (Reserve ARP). Pesan ini meminta IP address dari suatu

- RARP reply. Pesan ini merupakan jawaban dari RARP request,

memberikan IP address dari MAC address yang berasosiai.

Host memelihara suatu cache ARP reply untuk meminimalkan jumlah

ARP request yang dibroadcast. Saat menerima suatu ARP reply maka host

melakukan update terhadap cache dengan asosiai IP address ke dalam MAC

address baru. Sehingga jika dalam periode singkat A ingin berkomunikasi dengan

B, ia cukup merujuk ke cache ARP lokal, tidak perlu melakukan broadcast lagi.

Karena protokol ini bersifat stateless, maka pada beberapa implementasi (di

dalam sistem operasi) dimungkinkan terjadinya update terhadap entri di dalam

cache ARP selama penggunaan. Node-node di dalam LAN dengan bebas dapat

mengirimkan pesan ARP Reply ke node lain tanpa melihat apakah node tujuan

telah mengirimkan pesan ARP Request sebelumnya. Ini merupakan titik kunci dari

serangan ARP.

2.3.1 Keamanan ARP

Serangan terhadap ARP berbentuk ARP poisoning. Teknik ini

menggunakan paket ARP Request dan Reply palsu untuk mengupdate cache ARP

dari node target. Node target dibuat yakin bahwa MAC address dari node

penyerang merupakan MAC address dari IP address tertentu yang diharapkan.

Jadi, penyerang dapat mengawasi paket yang dikirim oleh node target ke tujuan

asli karena paket tersebut sebenarnya terkirim ke node penyerang sebelum

dilanjutkan ke penerima sesungguhnya. Teknik ini dikenal juga sebagai ARP

spoofing dan merupakan basis bagi serangan yang lebih kompleks seperti sniffing,

dari serangan ARP adalah penyerang harus mendapatkan akses jaringan dan

mengetahui informasi mengenai IP dan MAC address dari beberapa komputer di

dalam jaringan. Secara garis besar skenario infeksi cache ARP adalah sebagai

berikut:

- Katakan di dalam LAN 1 terdapat node lain bernama H yang akan

melakukan serangan ARP terhadap A dan B. Informasi IP address

dan MAC address ketiga node tersebut adalah A (IP = 10.0.0.2,

MAC = AA:AA:AA:AA:AA:AA) B (IP = 10.0.0.3, MAC =

BB:BB:BB::BB:BB:BB) H (IP = 10.0.0.4, MAC =

HH:HH:HH:HH:HH:HH)

- H mengirimkan suatu pesan ARP Reply ke A mengatakan bahwa IP

address 10.0.0.3 mempunyai MAC address

HH:HH:HH:HH:HH:HH. Karena itu, tabel ARP dari A akan

berupa IP = 10.0.0.3 – MAC = HH:HH:HH:HH:HH:HH.

- H juga mengirimkan pesan ARP Reply ke B mengatakan bahwa IP

address 10.0.0.2 mempunyai MAC address

HH:HH:HH:HH:HH:HH. Tabel ARP di B akan diupdate dengan

Proses infeksi cache ARP dari node A dan B dapat diperlihatkan pada

gambar berikut:

Gambar 2.10 Proses infeksi cache ARP A dan B oleh H

- Pada saat A ingin mengirim suatu pesan ke B, karena MAC

address B dalam tabel ARP A adalah HH:HH:HH:HH:HH:HH

maka A akan mengirimkan ke H, bukan ke B. H menerima pesan

ini, memrosesnya dan kemudian meneruskan ke B.

- Jika B mengirimkan suatu pesan ke A, terjadi proses seperti

sebelumnya.

- Karenanya, H bertindak sebagai man-in-the-middle untuk

menerima dan meneruskan pesan-pesan antara A dan B. H dapat

Dengan kata lain H dapat dikatakan sebagai Man in The Midle, berikut

gambar H sebagai Man in The midle

Gambar 2.11 Host A bertindak sebagai Man in The Midle

2.3.2 AP Isolation

AP Isolation merupakan metode atau teknik untuk mengisolasi antar host

yang terkoneksi dengan Wireless Access Point. Dimana setiap MAC address host

akan dicatat oleh access point mengenai perubahan dan aktifitasnya. Dengan kata

lain AP Isolation tidak memperbolehkan setiap host yang terkoneksi berhubungan

langsung dengan host-host yang lain.

Untuk menyediakan layanan agar setiap host yang saling terhubung

dengan AP Isolation dapat berkomunikasi harus terdapat layanan yang dibuka

tersendiri untuk melayani. Sebagai contoh, host A dan host yang terkoneksi pada

AP Isolation ingin melakukan sharing file. Maka host A dan host B tidak akan bisa

berada dibelakan wireless access point. Secara default AP Isolation tidak akan

mengijinkan host A dan host B berkomunikasi, komunikasi hanya dijinkan oleh

wireless router dari client menuju gateway bukan dari client to client.

Adapun beberapa keuntungan dari adanya AP Isolation adalah sebagai

berikut:

- Komunikasi paket data setiap host terjamin.

- Menghindari pencurian data dari tiap client.

- Sebagai tandingan dari ARP Poisoning

2.3.3 DHCP Snooping

DHCP Snooping adalah fitur keamanan yang dapat memberikan

keamanan dengan menyaring pesan pesan DHCP yang tidak dipercaya. DHCP

Snooping berisi MAC Address, IP Address. Dengan menggunakan interface yang

telah di konfigurasi maka akan bisa menerima pesan dan mengenali pesan yang

yang dapat dipercaya. DHCP Snooping bertindak seperti firewall antara host yang

tidak dipercaya dengan DHCP server. Dengan ini maka dapat memberikan cara

untuk membedakan antara untrusted interface atau interface yang tidak dipercaya

yang terhubung dengan pengguna akhir atau end user, dan interface terpercaya

yang terhubung dengan DHCP server atau switch lain.

2.4 Sniffing

Salah satu serangan yang paling umum pada jaringan lokal, khususnya

pada suatu jaringan yang terkoneksi jaringan wireless. Seorang penyerang

sebagai router jaringan melakukan aksinya melalui ARP poisoning dan kemudian

jaringan dengan mengirim paket yang mengatakan bahwa ia memiliki alamat IP

dari router. Ini berarti bahwa ketika perangkat atau user pada jaringan ini ingin

mengirim paket ke router, mereka malah akan mengirimkan paket ke penyerang.

Hal ini memberikan penyerang mengendalikan cara. Mereka dapat menelusuri

melalui apa pun paket dikirim ke dan dari router dan dapat memodifikasi mereka.

Salah satu yang menarik adalah potongan sebagian besar informasi yang dikirim

melalui cara menyadap paket yang dilakukan oleh penyerang berikut ini akan

jelaskan tentang cara menggunakan program yang indah disebut Ettercap.

Ettercap adalah sebuah alat yang dibuat oleh Alberto Ornaghi (AloR)

dan Marco Valleri (NaGa) dan pada dasarnya adalah sebuah perlengkapan untuk

penyerangan “penengah” pada sebuah LAN. Untuk mereka yang tidak menyukai

perintah berbaris (CLI), alat bantu atau Tools ini disediakan dengan tampilan atau

grafis yang mudah.

Ettercap memungkinkan membentuk serangan melawan protokol ARP

dengan memposisikan diri sebagai “penengah, orang yang ditengah” dan, jika

sudah berada pada posisi tersebut, maka akan memungkinkan untuk :

menginfeksi, mengganti, menghapus data dalam sebuah koneksi

melihat password pada protokol-protokol seperti FTP, HTTP, POP, SSH1,

dan lain-lain.

menyediakan SSL sertifikasi palsu dalam bagian HTTPS pada korban.

Plugin-plugin yang ada juga bisa untuk penyerangan seperti DNS

Spoofing. Apakah itu penyerangan “man in the middle” ? Ini adalah serangan

mesin yang saling berkomunikasi sebagaiman dalam gambar berikut. Sekali

berada dalam posisi ini, pembajak bisa menjalankan banyak serangan-serangan

berbahaya yang berbeda karena dia berada diantara dua mesin secara normal.

Ada beberapa cara serangan untuk menjadi “penengah”, kita akan

melihatnya dalam penuntun ini yang berdasarkan pada Protokol ARP. Protokol

ARP adalah protokol 3 lapis yang digunakan untuk menterjemahkan alamat IP

(contoh: 192.168.1.1) ke alamat kartu jaringan fisik atau alamat MAC (contoh :

0fe1.2ab6.2398). Jika peralatan mencoba mengakses sebuah sumber daya

jaringan, pertama-tama akan mengirim permintaan ke peralatan lain menanyakan

alamat MAC yang berasosiasi dengan IP yang ingin dicapai. Pemanggil akan

menjaga IP – MAC yang berasosiasi dalam cachenya, cache ARP, untuk

mempercepat koneksi baru ke alamat IP yang sama.

Serangan datang jika sebuah mesin menanyakan ke yang lainnya untuk

mencari alamat MAC yang telah berasosiasi dengan sebuah alamat IP. Pembajak

akan menjawab dengan paket-paket palsu bahwa alamat Ipnya telah berasosiasi ke

alamat MAC miliknya dan dengan cara ini, akan “memotong” IP – MAC asli

yang datang dari host yang lain. Serangan ini diarahkan sebagai ARP poisoning

atau ARP Spoofing dan hanya memungkinkan jika pembajak dan korban berada

dalam domain dengan broadcast yang sama yang didefinisikan pada host dengan

alamat IP dan Subnet mask. Contoh : 192.168.1.1 255.255.255.0.

Dalam penuntun ini, kami akan menggunakan studi kasus berikut

dimana sebuah mesin dengan alamat IP 192.168.1.2 memperoleh sumber daya

internet dari jaringan lokal. Setelah serangan ARP poisoning, mesin Ettercap

Sifat-sifat mesin etercape

Setiap kali Ettercap dijalankan, akan menghilangkan IP forwarding pada

kernel dan mulai meneruskan paket-paketnya sendiri.

Etercape bisa menurunkan kinerja jaringan antara dua host karena

paket-paket mesin memproses waktu.

Ettercap membutuhkan tingkatan root untuk membuka soket lapisan Link.

Setelah fase inisialisasi tingkatan root sudah tidak dibutuhkan lagi, cari

Ettercap akan membuangnya pada UID = 65535 (nobody). Ettercap

membuat dan menulis berkas-berkas log, log-log itu harus dijalankan

dalam direktori dengan hak akses yang benar.

2.5 Linux

Linux adalah sistem operasi berbasis UNIX yang dapat berjalan di

berba-gai macam perangkat keras terutama di PC berbasis Intel x86. Dikatakan berbasis

UNIX karena Linux dikembangkan menurut standar yang dimiliki UNIX dan

ke-mampuan yang sama dengan UNIX. Artinya Linux memiliki keke-mampuan baik

sebagai server maupun workstation layaknya UNIX.

Pada awalnya Linux hanya berjalan di platform Intel x86 termasuk AMD

Cyrix dan lainnya. Namun seiring dengan berkembangnya jumlah pengguna

Linux dan para pengembangnya maka sekarang Linux telah berjalan pula pada

MacIntosh (Motorolla), un Sparc, DEC Alpha , Amiga , strongARM dan masih

banyak lagi.

Perkembangan Linux sangat didukung oleh lisensi yang digunakan oleh

Public License memungkinkan suatu aplikasi ( termasuk sistem operasi ) untuk

secara bebas digunakan dan disebarluaskan dimana pengguna/penerima software

berhak menerima kode asal ( source code) dari aplikasi tersebut beserta semua hak

yang diijinkan oleh penulis asli. Aplikasi tersebut dapat dimodifikasi maupun

digunakan dalam aplikasi lain dimana lisensi dari aplikasi perubahan/baru tetap

pada GNU GPL . Penulis asli hanya bertanggungjawab pada kode asli dan tidak

bertanggungjawab terhadap implikasi perubahan yang dilakukan pada aplikasi

tersebut. Penyebarluasan aplikasi yang telah dirubah tetap mencantumkan penulis

asli , kode asli, kode perubahan yang ditambahkan dan penanggungjawab

peruba-han tersebut. Dengan GPL bukan berarti tidak memungkinkan adanya komersial,

paling tidak biaya dapat ditarik dari biaya kopi media distribusi. Jasa layanan

seperti dukungan teknis dapat merupakan produk komersial.

2.5.1 Alasan Pemilihan Linux

Dengan GNU GPL Linux menawarkan sebuah sistem operasi sekelas

UNIX dengan biaya murah. Terutama bagi perusahaan dengan kapital kecil Linux

memberi angin segar terhadap investasi perangkat lunak yang dibutuhkan. Dengan

fasilitas yang dimiliki Linux , maka Linux merupakan alternatif sistem operasi

yang patut dilihat terhadap sistem operasi lainnya seperti Windows NT, UNIX ,

SunOS dan lainnya.

Bagi pengguna UNIX , Linux dapat menjadi personal UNIX yang

digunakan sebagai sarana pemrograman termasuk pemrograman database dan

Linux merupakan sarana yang dapat digunakan untuk mempelajari

lingkungan UNIX yang biasa digunakan oleh perusahaan skala besar. Bagi

perusahaan skala kecil dan menengah , Linux dapat menghemat biaya investasi

UNIX dengan kemampuan sama.

Hampir semua utility UNIX telah di port ke Linux sehingga para

pengguna UNIX dapat menemukan aplikasi yang sama seperti yang biasa mereka

gunakan di UNIX. Perintah dasar ( ls, tr , awk , more ) pada UNIX terdapat pula

pada Linux.

Yang membuat Linux sangat digemari adalah sifatnya yang terbuka :

pemrogram diberi keleluasaan untuk membangun aplikasi besar dari tool-tool

Agar proses yang di inginkan dalam security layer 2 dengan

menggunakan DHCP Snooping terjadi dengan baik dan untuk mengurangi tingkat

kesalahan maka diperlukan sebuah analisa yang dapat mendukung saat proses

implementasi nantinya.

3.1 Analisa Sistem

Berdasarkan pada pokok permasalahan penulis mencoba untuk

menganalisa, merancang dan mengimplementasikan sebuah sistem yang berjalan

pada layer 2 pada lapisan network yang bertujuan untuk mengatasi hal tersebut di

atas serta menjamin kelancaran lalu lintas data yang ada pada jaringan wireless

pada UPT Telematika UPN Veteran Jatim.

Kebutuhan akses jaringan internet di UPN Veteran Jawa Timur

khususnya jaringan yang menggunakan jalur nirkabel atau wifi memanfaatkan

perangkat access point yang terdapat hampir diseluruh area kampus untuk

pendistribusian akses layanan internet.

Mengakomodir kepentingan tersebut penulis menyusun sistem security

yang dikembangkan dengan menggunakan teknologi open source yang dikemas

dengan mengintegrasikan dengan access point Linksys WRT54GL yang nantinya

digunakan sebagai router guna menangani security jaringan pada layer 2. Router

ini nantinya akan melakukan isolasi pada setiap client yang terkoneksi pada super

Agar dapat bertindak sebagaimana kepentingan di atas diperlukan

modifikasi OS yang tertanam di access point tersebut yaitu dengan cara

melakukan flashing ulang firmware yang ada dengan firmware OpenWRT

Backfire. Firmware OpenWRT dapat diunduh secara gratis di situs

http://www.openwrt.org. OpenWRT sendiri merupakan distribusi linux yang

didesain seminimalis mungkin untuk dapat diinstall pada hardware-hardware

tertentu, dalam kasus ini adalah access point.

OpenWRT sendiri merupakan framework yang digunakan untuk

membangun layanan aplikasi tanpa harus membangun ulang firmware secara

keseluruhan yang didukung dengan kemampuan ability for full customization

untuk penggunaan pada perangkat yang tidak dapat dibayangkan sebelumnya.

Prinsip kerja sistem security ini nantinya juga bekerja sebagai layanan

DHCP server yang memberikan IP pada masing-masing client yang terkoneksi

dan melakukan proteksi terhadap ARP pada tiap-tiap client dari serangan ARP

poisoning. ARP posioning sendiri merupakan konsep penyadapan dari dua mesin

atau lebih yang sedang berkomunikasi. Dalam setiap host dan perangkat switch

dalam jaringan menyimpan catatan daftar MAC dan IP address yang disebut

dengan ARP cache. Sistem akan menggunakan ARP cache untuk berhubungan

dengan host lain dalam pertukaran data. Jika alamat tidak terdapat dalam daftar di

memori ARP cache, sistem akan menggunakan ARP untuk mencari MAC address

pada host tujuan dan perangkat switch yang menggunakan ARP table untuk

membatasi trafik hanya pada MAC address yang terdaftar pada port.

Dari permasalahan yang akan dihadapi disini maka dapat digambarkan