1 1. Pendahuluan

Jaringan komputer nirkabel adalah salah satu teknologi yang sudah digunakan secara luas sekarang ini. Selain banyaknya keuntungan dengan memakai teknologi jaringan komputer nirkabel, terdapat juga kekurangan yaitu keamanan dan pembatasan hak akses yang sulit. Isu keamanan dalam penerapan teknologi jaringan komputer nirkabel menjadi rawan dikarenakan mekanisme enkripsi yang mempunyai banyak kelemahan. Selain isu keamanan, praktek bisnis yang mengandalkan penyewaan akses WiFi (hotspot) juga membutuhkan sebuah sistem yang mampu mengakomodasi kebutuhan untuk mengelola user, semisal pada kasus, yang bisa mengakses internet adalah user yang terdaftar sebagai

member.

Beberapa pengamanan pada wireless security antara lain ada WEP yang merupakan standar keamanan dan enkripsi pertama yang digunakan pada jaringan

wireless, namun pengamanan dengan WEP masih dinilai lemah, walaupun sebuah jaringan wireless terlindungi oleh WEP, pihak ketiga (hackers) masih dapat membobol masuk [1]. Selain teknik WEP ada mekanisme MAC Filtering yang berfungsi memfilter user dengan menggunakan MAC address, tetapi MAC

Filtering sebenarnya juga tidak banyak membantu dalam mengamankan komunikasi wireless, karena MAC address sangat mudah dispoofing atau bahkan dirubah.

Untuk mengatasi kelemahan-kelemahan tersebut terdapat mekanisme portal keamanan yang disebut Captive portal. Captive portal menjadi mekanisme populer bagi infrastruktur komunitas WiFi dan operator hotspot karena Captive portal memberikan authentikasi bagi pengguna infrastruktrur maupun manajemen

flow IP, seperti, traffic shaping dan kontrol bandwidth, tanpa perlu menginstalasi aplikasi khusus di komputer pengguna. Proses authentication secara aman dapat dilakukan melalui sebuah web browser biasa di sisi pengguna. Captive portal juga mempunyai potensi untuk mengijinkan kita untuk melakukan berbagai hal secara aman melalui SSL & IPSec dan membangun rule quality of service (QoS) per

user, tapi tetap mempertahankan jaringan yang sifatnya terbuka di infrastruktur WiFi. Dalam penelitian ini akan menganalisis ca ptive portal pada Mikrotik dan

Easyhotspot.

2. Tinjauan Pustaka

WLAN merupakan suatu LAN yang pentrasmisian datanya dilakukan dengan menggunakan frekuensi radio (RF) dan sinar infra merah (IR), yang berbeda dengan wired LAN yang pentransmisian datanya menggunakan kabel tradisional. Dalam WLAN ada suatu standar supaya perangkat lunak dapat difungsikan dalam perangkat keras meskipun berbeda merek. WLAN mempunyai dua organisasi [2]

2

memperkenalkan standar WLAN diawali dengan standar IEEE 802.11 yang merupakan standar dasar untuk produk-produk WLAN yang telah dikenal oleh pengguna jaringan pada umumnya. Standar ini dapat digunakan untuk melakukan transmisi data hingga 2 Mbps. Dalam perancangan sebuah jaringan WLAN dibutuhkan sebuah arsitektur yang tepat supaya memperoleh stabilitas dan kinerja yang terbaik dari jaringan WLAN tersebut.

Gambar 1 Arsitektur WLAN [2]

Gambar 1 mendeskripsikan tentang arsitektur WLAN secara umum. Arsitektur WLAN 802.11 sangat mirip arsitektur seluler di mana sistem ini dibagi menjadi beberapa sel dan tiap sel dikontrol oleh base station. Beberapa komponen yang dibutuhkan dalam arsitektur jaringan WLAN 802.11 antara lain Network Interface Card (NIC), Wireless Access point (AP), Independent Basic Service Set

(IBSS), Basic Service Set (BSS), Extended Service Set (ESS) dan Distribution System (DS) [3].

Penelitian terdahulu yang berjudul Implementasi Server Autentikasi User dan Payment Billing membahas mengenai keamanan suatu jaringan yang akan berpengaruh dengan management di dalamnya dan membandingkan antara billing explorer dan Easyhotspot dimana implementasi otentikasi Easyhotspot dapat menggantikan otentikasi Billing Explorer yang bisa di hack dengan menggunakan program Billhack dan Hackclient. Sistem otentikasi Easyhotspot menggunakan metode enkripsi untuk bisa melakukan otentikasinya, hal ini akan sulit di hack

karena data baik username maupun pa ssword ter-enkripsi menggunakan MD5. Dalam penelitian ini mencoba membandingkan antara Easyhotspot dengan captive portal pada mikrotik.

Salah satu mekanisme keamanan WLAN dengan menggunakan Captive portal.

Captive portal merupakan suatu teknik yang membuat user atau pengguna suatu jaringan harus melalui satu halaman web khusus, (umumnya untuk otentikasi) sebelum dapat mengakses internet. Captive portal memanfaatkan web browser

sebagai sarana atau perangkat otentikasi yang aman dan terkendali. Hal ini dilakukan untuk mencegat semua paket berupa data dalam bentuk apapun dan kemanapun, sampai user membuka web browser dan mencoba untuk mengakses internet [4]. Pada saat itulah browser telah diarahkan ke suatu halaman khusus yang telah ditentukan untuk melakukan otentikasi, atau sekedar menampilkan halaman kebijakan yang berlaku dan mengharuskan pengguna untuk menyetujuinya. Captive portal sering kali digunakan pada jaringan nirkabel (wifi,

3

sebetulnya cukup sederhana. Daripada tergantung pada mekanisme keamanan

built-in di peralatan WiFi 802.11b untuk mengontrol siapa saja yang dapat berasosiasi ke access point, menggunakan Captive portal maka harus mengkonfigurasi agar Access point bekerja tanpa WEP dan merupakan network

yang terbuka. Access point bekerja pada mode bridge (bukan router), dan tersambung melalui kabel LAN ke sebuah router. Router yang akan memberikan IP melalui DHCP bagi semua wireless node yang tergabung, termasuk mengatur

bandwidth dari masing-masing wireless node selain mengatur siapa yang boleh bergabung siapa yang tidak. Router disini berfungsi sebagai wireless gateway

yang menjadi perantara antara infrastruktur wirelesss dengan Internet. Selanjutnya pada proses asosiasi client, access point akan mengirim beacons SSID, data rates, dan informasi lainnya. Client mengirim sebuah probe dan melakukan scanning

pada semua channels dan listen pada beacons dan merespon probe dari access point. Client akan berasosiasi terhadap access point yang memiliki sinyal paling kuat. Pada saat asosiasi, SSID, MAC address dan pengaturan keamanan dikirim dari client ke access point dan akan dicek oleh access point. Proses dalam menghubungkan suatu wireless LAN terdiri dari dua sub-processes yang terpisah, yaitu autentikasi dan asosiasi. Autentikasi adalah proses dimana sebuah wireless node (PC Card, USB Client, dsb) mempunyai identitas tersendiri akan diperiksa oleh jaringan (biasanya access point). Pemeriksaan ini terjadi saat access point

terhubung ke client,memastikan apakah client yang terhubung memang client

yang disebut. Selanjutnya, access point merespon ke client yang melakukan

request dengan memeriksa identitas client sebelum hubungan terjadi. Setelah

client melakukan autentikasi, client tersebut kemudian berasosiasi dengan access point. Asosiasi adalah sebuah kondisi pada saat sebuah client diijinkan untuk melewatkan data melalui sebuah access point. Jika PC Card terasosiasi ke sebuah

access point, berarti terhubung ke access point, dan juga jaringan. Saat suatu

client akan terhubung, client mengirimkan sebuah request autentikasi ke access point dan menerima kembali sebuah authentication response. Setelah autentikasi telah selesai, pemancar mengirim sebuah a ssociation request frame ke access point yang kemudian client mengirim sebuah association response frame yang memperbolehkan atau tidak memperbolehkan untuk berasosiasi.

Beberapa hal yang perlu diperhatikan, bahwa captive portal hanya melakukan tracking koneksi client berdasarkan IP dan MAC address setelah melakukan otentikasi. Hal ini membuat captive portal masih dimungkinkan digunakan tanpa otentikasi karena IP dan MAC address dapat dispoofing. Serangan dengan melakukan spoofing IP dan MAC. Spoofing MAC seperti yang sudah dijelaskan diatas. Sedang untuk spoofingaddress IP, diperlukan usaha yang lebih yakni dengan memanfaatkan ARP cache poisoning, kita dapat melakukan

redirect trafik dari client yang sudah terhubung sebelumnya.

Mekanisme lain pada keamanan WLAN menggunakan Easyhotspot. Easyhotspot merupakan softwa re yang menggabungkan beberapa software

Opensource lain menjadi satu, sehingga kita bisa mendapatkan manajemen billing

yang sangat membantu. Mulai dari pengaturan billing plan untuk prepaid

4

manajemen billing postpaid (pascabayar). Fasilitas lain yang bisa kita gunakan adalah pembatasan download maupun upload berdasarkan billing plan yang dibuat oleh admin sebelumnya. Captive portal yang digunakan dalam Easyhotspot

adalah Choovachilli, dan database yang digunakan untuk informasi user

menggunakan databa se MySQL [5]. Easyhotspot bisa digunakan dalam platform

apa saja dari sisi user, baik itu dari windows, linux, MAC-OS maupun yang lainnya. Easyhotspot dibangun dalam di operating system Ubuntu dan merupakan

opensource dari linux developer.

3. Metode Penelitian

Perancangan jaringan wireless meliputi penyusunan rancangan konfigurasi. Dalam tahap ini dilakukan analisa kebutuhan apa saja yang diperlukan dalam membangun jaringan wireless dengan menggunakan captive portal. Dalam analisa kebutuhan ada poin penting yaitu analisa kebutuhan sistem yang meliputi perangkat lunak dan perangkat keras. Rancangan berikut merupakan topologi jaringan captive portal Easyhotspot yang nantinya akan dibandingkan dengan

5

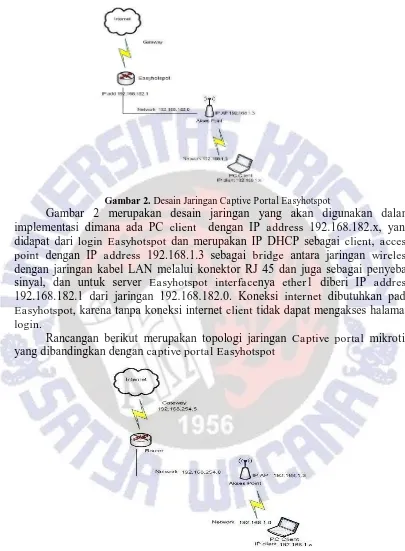

Gambar 2. Desain Jaringan Captive PortalEasyhotspot

Gambar 2 merupakan desain jaringan yang akan digunakan dalam implementasi dimana ada PC client dengan IP address 192.168.182.x, yang didapat dari login Easyhotspot dan merupakan IP DHCP sebagai client, access point dengan IP address 192.168.1.3 sebagai bridge antara jaringan wireless

dengan jaringan kabel LAN melalui konektor RJ 45 dan juga sebagai penyebar sinyal, dan untuk server Easyhotspot interfacenya ether1 diberi IP address

192.168.182.1 dari jaringan 192.168.182.0. Koneksi internet dibutuhkan pada

Easyhotspot, karena tanpa koneksi internet client tidak dapat mengakses halaman

login.

Rancangan berikut merupakan topologi jaringan Captive portal mikrotik yang dibandingkan dengan captive portal Easyhotspot

Gambar 3. Desain Jaringan Captive portal Mikrotik

Gambar 3 merupakan desain jaringan yang akan digunakan dalam implementasi dimana ada PC client yang terhubung langsung dengan mikrotik menggunakan jaringan peer to peer, yang kemudian mendapatkan IP address dari

6

menggunakan ether1 untuk digunakan sebagai hotspot, sedangkan untuk DHCP nya, client akan mendapatkan IP address diantara range 192.168.1.2 – 192.168.1.254, sedangkan untuk gateway menggunakan IP 192.168.254.1

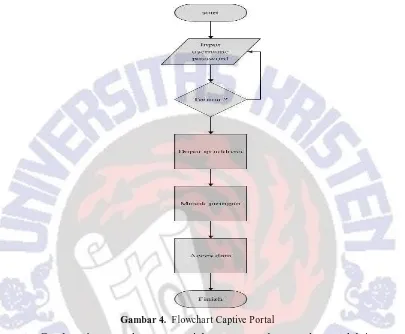

Gambar 4. FlowchartCaptive Portal

Gambar 4 merupakan proses jalannya pengaksesan data melalui captive portal. Langkah awal adalah masuk ke halaman login dengan memasukkan

username dan password, password dan userna me harus diautentikasi terlebih dahulu di server untuk mengetahui benar tidaknya informasi atau identitas client

dengan database server, setelah diautentika si dan identitasnya benar maka akan dikembalikan ke server dan akan mendapatkan IP. Setelah mendapatkan IP client

bisa masuk ke jaringan wireless dan bisa mengakses data dari jaringan wireless

tersebut. Namun apabila password dan username yang dimasukkan tidak sesuai maka ia akan tetap pada halaman login dan otomatis client tidak dapat mengakses data. Setelah rancangan jaringan komputer dinilai tepat dan siap, maka rancangan itu dapat segera diimplementasikan.

Pada tahap ini dilakukan evaluasi perbandingan terhadap jaringan wireless

7 4. Hasil

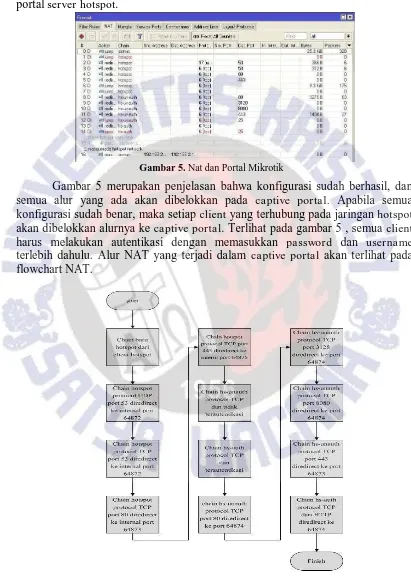

Mikrotik RouterOS digunakan sebagai gatewa y, DHCP server dan sebagai portal server hotspot.

Gambar 5. Nat dan Portal Mikrotik

Gambar 5 merupakan penjelasan bahwa konfigurasi sudah berhasil, dan semua alur yang ada akan dibelokkan pada captive portal. Apabila semua konfigurasi sudah benar, maka setiap client yang terhubung pada jaringan hotspot

akan dibelokkan alurnya ke captive portal. Terlihat pada gambar 5 , semua client

harus melakukan autentikasi dengan memasukkan password dan username

terlebih dahulu. Alur NAT yang terjadi dalam captive portal akan terlihat pada flowchart NAT.

8

Gambar 6 merupakan flowchart pada NAT mikrotik, dari awalnya akan dibentuk chain baru untuk semua koneksi dari client hotspot, chain hotspot yang memiliki protocol UDP dengan port 53 akan diredirect ke internal port 64872 merupakan port yang memberikan layanan DNS untuk semua hotspot user, begitu juga dengan protocol TCP. Protocol TCP dengan port 80 akan diredirect ke port 64873 merupakan HTTP servlet port, dimana semua request yang mengarah ke

port ini akan diredirect ke halaman login hotspot. Servlet port ini merupakan web container. Chain hotspot yang memiliki protocol TCP dengan port 443 akan diredirect ke port 64875 merupakan port HTTPS servlet port. Selanjutnya akan membuat chain baru bernama hs-unauth untuk chain hotspot yang memiliki

protocol TCP dan tidak terautentikasi pada system hotspot. Chain hs-unauth yang memiliki protocol TCP port 80, port 3128 dan port 8080 akan diredirect ke port

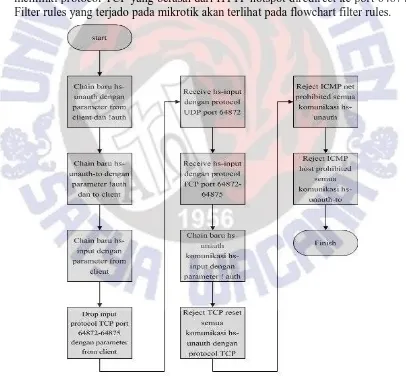

64874 merupakan port proxy server wallet garden. Chain hs-unauth yang memiliki protocol 443 akan diredirect ke port 64875. Chain hs-auth yang memiliki protocol TCP yang berasal dari HTTP hotspot diredirect ke port 64874. Filter rules yang terjado pada mikrotik akan terlihat pada flowchart filter rules.

Gambar 7. Flowchart Mikrotik Filter Rules

9

memiliki parameter hotspotfrom client dan !auth kemudian membuat chain baru bernama hs-unauth-to untuk semua komunikasi forward yang memiliki parameter !auth dan to client. Membuat chain baru bernama hs-input untuk semua komunikasi forward yang memiliki parameter hotspot from client. Selanjutnya drop semua komunikasi input dengan protocol TCP pada port 64872-64875 dan memiliki parameter hotspot from client. Receive semua komunikasi hs-input dengan protocol UDP pada port 64872 dan protocol TCP pada port 64782-64785. Kemudian akan membuat chain baru bernama hs-unauth untuk semua komunikasi hs-input yang memiliki parameter hotspot !auth. Reject dengan pemberitahuan TCP reset untuk semua komunikasi hs-unauth dengan protocol TCP, selanjutnya

reject dengan pemberitahuan ICMP net prohibited untuk semua komunikasi hs-unauth dengan protocol TCP dan reject dengan pemberitahuan ICMP host prohibited untuk semua komunikasi hs-unauth-to.

.

Gambar 8. Halaman Login

Gambar 8 merupakan portal login hotspot setelah alur dibelokkan pada servlet HTTP. Apabila proses autentikasi berhasil, maka client diperbolehkan untuk mengakses internet atau jaringan WLAN. Dalam penelitian ini, untuk username menggunakan “guest” sedangkan password juga “guest”

Setelah melalui beberapa tahap konfigurasi pada Easyhotspot dan konfigurasi dapat dilakukan dengan benar, maka dapat dilihat SSID yang akan digunakan sebelum memasuki halaman login

Gambar 9. Halaman Login Easyhotspot

Gambar 9 merupakan halaman login pada Easyhotspot, username yang digunakan “astrii” dan password yang digunakan adalah “123456”. Username

10

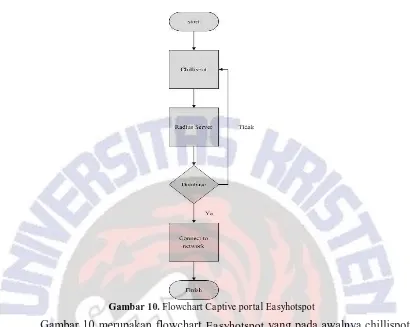

Gambar 10. Flowchart Captive portal Easyhotspot

Gambar 10 merupakan flowchart Easyhotspot yang pada awalnya chillispot akan menawarkan halaman login yang harus dilalui oleh client, chillispot ini yang akan berfungsi sebagai captive portal dimana chillispot ini akan menghalangi

client yang akan terhubung dengan jaringan, kemudian chillispot akan memberikan DHCP, ARP, dan HTTP hijacking pada interface eth1, client yang terhubung pada interface ini akan dibatasi oleh wallet ga rden, wallet garden

membatasi alamat tertentu yang dapat diakses tanpa harus melakukan login untuk selanjutnya akan dilakukan otorisasi pada radius server. Selanjutnya di dalam radius server ada mekanisme access database melalui jaringan dengan menggunakan NAS (Network Access Server). Dalam radius server ini akan mengatur komunikasi NAS (Network Acces Server), pada saat NAS mendapatkan

request connection dari client, NAS akan mendapatkan informasi dari client yang kemudian akan dikirimkan ke server radius. Informasi yang telah dikirim tersebut oleh server radius akan dicari dan dicocokkan pada database. Apabila informasi tersebut sesuai dengan yang ada dalam database, maka server radius akan mengijinkan client untuk terhubung dengan jaringan dan akan diberikan halaman dengan pemberitauan “succes” dan sebuah link logout untuk client, namun apabila tidak sesuai maka client tersebut akan ditolak. Server radius dan NAS berkomunikasi melalui paket radius yang dikirimkan oleh NAS dan server radius dengan pola request/response, NAS akan mengirimkan request kepada server

11

menyatakan bahwa server down atau tidak aktif. Format data radius yang dibawa pada saat pengiriman paket data berupa code, identifier, length, authenticator, dan

attributes.

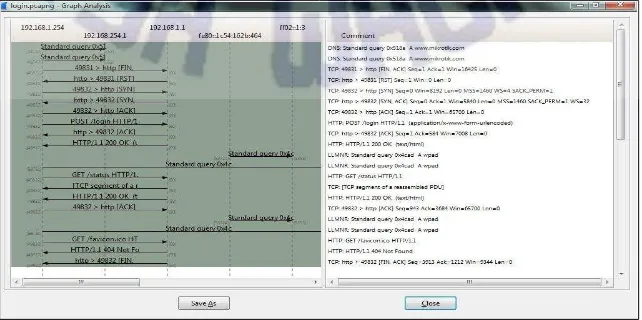

Proses pembentukan jaringan dapat dilakukan dengan mengcapture jaringan menggunakan Wireshark pada saat client login ke halaman login Easyhotspot. Pada saat berasosiasi dengan SSID, DHCP server mengirimkan request yang selanjutnya akan memberikan IP kepada client yang login.

Gambar 11. Proses Pembentukan Jaringan Easyhotspot

Gambar 11 merupakan gambar proses pembentukan jaringan pada

Easyhotspot dimana alamat yang didapat adalah 192.168.182.1 akan mengirimkan SYN ke gatewaynya yaitu 192.168.182.1. Selanjutnya gateway mengirimkan SYN, ACK ke client dan client kembali lagi mengirimkan ACK ke gatewa y

begitu seterusnya hingga pada saat pemutusan jaringan client mengirimkan FIN ke gateway.

Gambar 12 merupakan proses pembentukan jaringan pada mikrotik. Pada saat login, DHCP server mengirimkan request yang selanjutnya akan memberikan IP kepada client yang sudah melakukan login. Kemudian alamat IP client dalam hal ini IP client yang didapat adalah 192.168.1.254 akan mengirimkan SYN ke

gatewa ynya yaitu 192.168.1.1. Selanjutnya gateway mengirimkan SYN, ACK ke

client dan client kembali lagi mengirimkan ACK ke gateway begitu seterusnya hingga pada saat pemutusan jaringan client mengirimkan FIN ke gateway.

12

Dari semua hasil konfigurasi yang telah didapat, maka dilakukan perbandingan mekanisme login antara captive portal Easyhotspot dengan captive portal mikrotik.

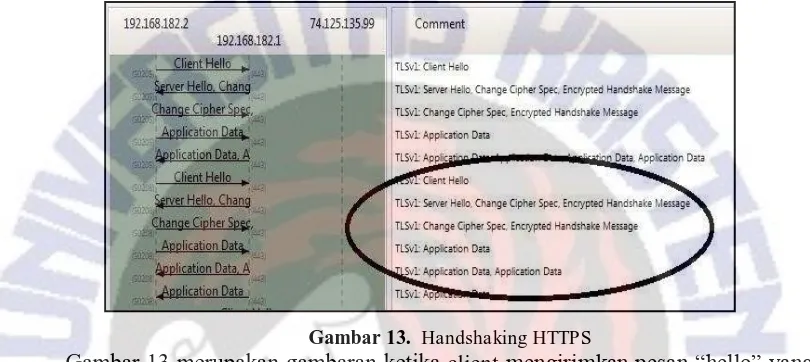

Captive portal Easyhotspot menggunakan protocol HTTPS, dimana client

yang membuat koneksi ke server, melakukan negoisasi SSL kemudian mengirim HTTP tersebut melalui aplikasi SSL. HTTPS selain menggunakan komunikasi plain text, juga menyandikan data sesi menggunakan protocol SSL (Secure Socket layer) atau protocol TLS (Transport Layer Security). Kedua protocol tersebut memberikan perlindungan yang memadai dari serangan

Gambar 13. Handshaking HTTPS

Gambar 13 merupakan gambaran ketika client mengirimkan pesan “hello” yang

berisi daftar kemampuan kriptografi melalui SSL, kemudian setelah itu server

merespon pesan “hello” yang berisi metode kriptografi dan metode kompresi data

yang dipilih oleh server, data yang dikirimkan dengan menggunakan HTTPS akan terlebih dahulu dienkripsi berdasarkan key dan metode yang ada pada sertifikat. Client menggunakan serangkaian operasi kriptografi untuk mengubah semua kunci yang dibutuhkan untuk enkripsi dan memperoleh autentikasi pesan. Selanjutnya client

mengirimkan pesan “change cipher spec” untuk membuat server beralih ke deretan

sandi yang baru. Pesan berikutnya dikirim oleh client yang merupakan pesan pertama yang dienkripsi dengan metode chyper dan keys, Server merespon dengan “change cipher spec”. SSL handshake selesai dan enkripsi aplikasi data dapat dikirim.

Perbedaan lain yang dapat dilihat pada captive por tal adalah mekanisme login

13

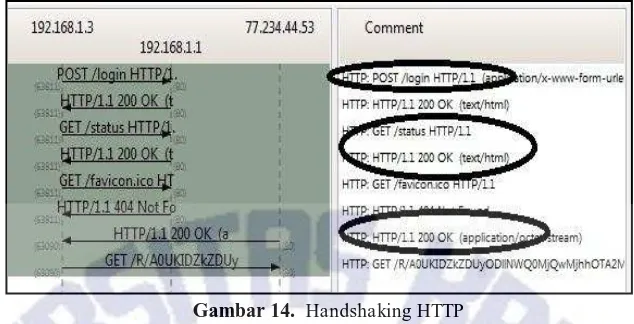

Gambar 14. Handshaking HTTP

Gambar 14 merupakan gambaran client yang mengirimkan permintaan kepada server, dan server yang akan meresponsnya. Client mengirimkan request

ke server yang berupa POST / HTTP 1.1 , selanjutnya server akan memberikan

response dan memberikan jawaban kepada client seperti “200 OK” , kemudian client akan mengirimkan kode permintaan lagi berupa GET / HTTP 1.1 dan server

juga akan memberikan jawaban lagi berupa “200 OK” dan pada akhirnya proses dari handshaking HTTP akan menghasilkan output terbangunnya hubungan antara komputer client dengan komputer server.

Selanjutnya yang membedakan antara captive portal Easyhotspot dan

captive portal mikrotik adalah password yang ketika di capture menggunakan wireshark, pada captive portal Easyhotspot passwordnya tidak dapat terlihat, sedangkan pada captive portal mikrotik dapat terlihat.

Gambar 15 merupakan capturing paket data pada saat login, dimana

usernamenya adalah “astrii” dan selanjutnya bukan password yang ditampilkan, melainkan response yang berada di frame 31, karena pa ssword yang dikirimkan dengan menggunakan HTTPS akan terlebih dahulu dienkripsi , dan keamanan

password yang disimpan di databa se dienkripsi menggunakan MD5 yang menerapkan fungsi metode satu arah berdasarkan key dan metode yang ada pada sertifikat. Sertifikat tersebut biasanya disediakan oleh browser sebagai default, jadi hanya pihak yang berhak saja yang mampu membaca data yang dikirim berdasarkan key dari sertifikat. HTTPS mengamankan data ketika data tersebut berpindah dari server ke client, sekali data terdekripsi pada tujuannya, itu seaman seperti ketika dia berada di computer client.

14

Gambar 16 yang merupakan capturing paket data pada Easyhotspot berbeda dengan captive portal, pada captive portal apabila di capture menggunakan wireshark maka password dapat terlihat.

Gambar 16. Visible Password

Gambar 16 merupakan capturing paket data pada saat login, dimana

usernamenya adalah “astrii” dan passwordnya dapat terlihat ketika dicapture, karena pada captive portal untuk autentikasinya menggunakan CHAP challenge

yang tidak melakukan proses enkripsi dan dekripsi pada saat pengguna melakukan permintaan atau request data pada suatu halaman web, sehingga ketika melakukan monitoring atau melihat lalu lintas pada jaringan maka semua paket data yang dikirim atau yang diminta akan dapat dilihat.

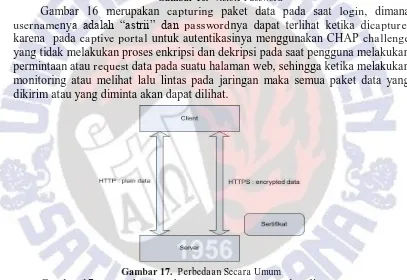

Gambar 17. Perbedaan Secara Umum

Gambar 17 merupakan gambaran secara umum perbandingan antara captive portal Easyhotspot dengan captive portal mikrotik, jika menggunakan captive portal Easyhotspot, proses request dan retrieve data akan berjalan pada protocol

yang mengenkripsi setiap pengiriman data berdasarkan key dan metode yang ada pada sertifikat, yaitu HTTPS. Sedangkan pada captive portal mikrotik berjalan secara fleksibel, ketika menggunakan protocol HTTP, protocol ini tidak mengenkripsi setiap pengiriman data sehingga data-data dapat terlihat pada saat di

monitoring.

Perbedaan lain antara captive portalEasyhotspot dan captive portal mikrotik adalah pada management a ccount. Account yang berupa pa ssword dan username

pada Easyhotspot akan disimpan dalam sebuah database MySql sedangkan pada

15

dapat melakukan aktivitas jaringan sebelum autentikasi, begitu juga setelah melakukan autentikasi, client tidak dapat melakukan ping tetapi client dapat melakukan browsing, upload dan download. Berbeda dengan captive porta l mikrotik, pada captive portal setelah berasosiasi dengan sebuah SSID, maka

captive portal tidak dapat berkomunikasi dengan host yang lain, sesuai dengan

rules yang sudah dijelaskan sebelumnya, client yang belum terautentikasi akan direject dengan pemberitahuan pesan ICMP net prohibited dan ICMP host prohibited, tetapi ketika client sudah terautentikasi, maka client dapat melakukan komunikasi dengan host yang lain, dalam penelitian yang dilakukan client dapat melakukan ping ke server.

Gambar 18. Prosedur Pengujian

Gambar 18. menunjukkan prosedur yang akan dilakukan untuk melakukan pengujian. Pada pengujian captive portal akan menguji apakah captive porta l

dapat dispoofing. Pengujian dengan menggunakan tool Change MAC Address

yang diinstal pada salah satu client. Setiap client yang terhubung mempunyai

MAC Address. Change MAC address digunakan untuk mengganti MAC Address, dalam penelitian ini MAC address client pada IP a ddress 192.168.1.5 akan diganti

MAC address nya, dan disamakan dengan MAC address client pada IP 192.168.1.4.

16

Gambar 19 menunjukkan ARP print berupa list a ddress, mac address dan

interface. Dari gambar 20 dapat dilihat mac address pada IP 192.168.1.4 dan IP 192.168.1.5 berbeda. Setelah melakukan pegujian dengan menggunakan tool MAC Address Change, dimana MAC address client pada IP 192.168.1.5 akan disamakan dengan MAC address client pada IP 192.168.1.4.

Gambar 20. ARP Print sesudah MAC spoofing

Gambar 20 menunjukkan ARP print setelah MAC address client pada IP 192.168.1.5 diganti dan disamakan dengan IP address pada IP 192.168.1.4, dan hasilnya yang terbaca hanya IP 192.168.1.4 karena terjadi penumpukan MAC address dan IP address.

5. Simpulan

Pada captive portal mikrotik mekanisme loginnya fleksibel, tergantung

request dari client, ketika menggunakan protocol HTTP, maka HTTP yang meminta atau menjawab antara client dan server. Client yang mengirimkan permintaan HTTP dan server yang akan meresponsnya. Sedangkan pada captive portal Easyhotspot menggunakan protocol HTTPS yang merupakan protocol

HTTP yang menggunakan Secure Socket Layer (SSL) atau Transport Layer Security (TLS). Client membuat koneksi ke server, melakukan negosiasi koneksi SSL, kemudian mengirim HTTP tersebut melalui aplikasi SSL. HTTPS menyandikan data sesi menggunakan protocol SSL (Secure Socket layer) atau

protocol TLS (Transport Layer Security) yang akan memberikan perlindungan yang memadai dari serangan yang ada. Kesimpulan yang lain adalah pada captive portal dalam penelitian ini masih dapat di lakukan spoofing IP dan MAC addressnya.

Daftar Pustaka

[1] Supriyanto, Aji. 2006. Analisis Kelemahan Keamanan pada Jaringan Wireless. Jurnal Teknologi Informasi Dinamik, Vol. XI, No. 1 : 38-46. [2] Setiawan, M.A, Febyatmoko, G.S.,”Authentication, Authorization, and User

Connection Report System on Wireless LAN with Chillispot and Radius Server”, National Seminar on IT Application, UII, Yogyakarta. Indonesia. June. 2006. Indonesia.

[3] Syafril, 2007. Analisis Kinerja Carier Sense Multiple Access with Collision Avoidance (CSMA/CA) dalam WLAN.

17

[6] Brenner, Pablo. 1997. A Technical Tutorial on the IEEE 80211 Protocol. : BreezeCOM.

[7] Adi, Kurniawan, dkk. 2009 Analisis Sniffing HTTP pada Keamanan Sistem Informasi IT Telkom.

[8] Febyatmoko, Gesit Singgih, dkk. 2006. Sistem Otentikasi, Otorisasi, da n Pelaporan Koneksi User pada Jaringan Wireless Menggunakan Chillispot dan Server Radius. Media Informatika, Vol. 4, No. 1 : 67-79.