BAB 3

ANALISIS DAN PERANCANGAN

3.1.Analisis Sistem

Pengertian dari analisis sistem (systems analysis) adalah tahap pertama dari pengembangan sistem yang menjadi fondasi menentukan keberhasilan sistem informasi yang akan dihasilkan nantinya. Tahapan ini sangat penting untuk menentukan bentuk sistem yang akan dibangun (Al Fatta, 2007). Apabila terjadi kesalahan pada tahap ini maka dapat menyebabkan kesalahan di tahap-tahap berikutnya. Sebelum melakukan perancangan sistem, tahap analisis sistem ini harus dilakukan (Hartono, 2005).

3.1.1. Analisis Masalah

Adapun tujuan dari analisis masalah adalah untuk mengidentifikasi penyebab masalah dan memahami kelayakan masalah yang akan diselesaikan oleh sistem (Sebayang, 2014). Diagram Ishikawa atau disebut juga Fishbone Diagram merupakan diagram yang digunakan oleh para analis sistem untuk mengidentifikasi, menganalisa dan menggambarkan semua penyebab yang berhubungan dengan suatu masalah untuk dipecahkan (Whitten & Bentley, 2007). Masalah-masalah yang diperoleh tersebut kemudian digambarkan dengan diagram Ishikawa.

Diagram Ishikawa berbentuk seperti ikan yang kepalanya menghadap ke kanan. Struktur diagram Ishikawa terdiri dari (Whitten & Bentley, 2007) :

1. Kepala ikan (fish’s head), menunjukkan nama atau judul dari masalah yang diidentifikasi.

2. Tulang-tulang ikan (fish’s bones), menunjukkan penyebab-penyebab masalah yang diperoleh.

Gambar 3.1 Diagram Ishikawa Masalah Penelitian

Pada gambar 3.1 terlihat bahwa terdapat empat kategori penyebab masalah dari penelitian. Masalah utama pada segi empat paling kanan (kepala ikan) yaitu Implementasi Algoritma Kriptografi Klasik dan Algoritma Kriptografi Modern dalam skema super enkripsi yang berkaitan dengan user, material, metode dan sistem. Tanda panah yang mengarah ke masing-masing kategori menggambarkan detail penyebab masalah.

Pengiriman dan penerimaan pesan memungkinkan dapat bersifat tidak aman dan rahasia. Oleh karena itu dibutuhkan proses pengamanan pesan dengan mekanisme kriptografi yang disebut juga sistem kriptografi. Sadikin (2012) menyatakan bahwa elemen-elemen dari sistem kriptografi yaitu :

1. Plaintext, biasanya disimbolkan dengan P adalah pesan atau data dalam bentuk asli yang dapat dibaca dan juga sebagai masukan bagi algoritma enkripsi. 2. Secret Key atau kunci rahasia adalah nilai yang bebas bagi algoritma enkripsi

terhadap teks asli dan menentukan hasil keluaran dari algoritma enkripsi.

3. Ciphertext biasanya disimbolkan dengan C, adalah pesan dalam bentuk tersembunyi yang merupakan hasil dari algoritma enkripsi.

4. Algoritma enkripsi, memiliki 2 masukan yaitu teks asli dan kunci rahasia. Kedua masukan akan diproses sehingga membuat teks asli menghasilkan teks sandi.

3.1.2. Analisis Kebutuhan

Setelah mengidentifikasi penyebab masalah penelitian maka tahap selanjutnya yaitu tahap analisis kebutuhan. Tahap analisis kebutuhan mempunyai tujuan yaitu mengumpulkan kebutuhan apa saja yang diperlukan sistem yang disebut requirement. Pada tahap analisis ini, dilakukan analisis sistem secara fungsional dan analisis sistem secara nonfungsional (Pujianto, 2012).

a. Kebutuhan Fungsional

Kebutuhan fungsional menggambarkan aktivitas yang disediakan suatu sistem untuk mengetahui hal-hal apa saja yang dapat dikerjakan oleh sistem tersebut (Whitten et al., 2004). Kebutuhan fungsional yang harus dipenuhi dari sistem yang mengimplementasikan algoritma Zig-zag Cipher dan algoritma RC4+

1. Menerima input plaintext

Cipher dalam skema super enkripsi adalah sebagai berikut :

Sistem mencari dan meng-uploadfile teks yang berekstensi .doc dan pdf yang tersimpan pada perangkat yang digunakan atau sistem menerima input plaintext dari pengguna secara manual.

2. Menerima input kunci

Sistem menerima input kunci yang berasal dari pengguna atau sistem membangkitkan kunci secara acak untuk digunakan sebagai kunci algoritma Zig-zag Cipher dan algoritma RC4+

3. Mengenkripsi pesan

Cipher.

Sistem mengenkripsi pesan dengan kunci yang telah ada menggunakan algoritma Zig-zag Cipher untuk enkripsi pertama dan RC4+

4. Menyimpan hasil enkripsi

Cipher untuk enkripsi kedua.

Sistem mendekripsi pesan dengan kunci yang telah ada menggunakan algoritma Zig-zag Cipher untuk pengguna pertama dan RC4+

6. Menyimpan hasil dekripsi

Cipher untuk pengguna kedua.

Sistem menyimpan pesan yang telah didekripsi dengan algoritma yang digunakan.

b. Kebutuhan Nonfungsional

Kebutuhan nonfungsional menggambarkan fitur, karakteristik dan batasan lainnya yang dibutuhkan oleh sistem (Whitten et al., 2004). Kebutuhan nonfungsionaldari sistem meliputi karakteristik sebagai berikut :

1. Mudah digunakan dan dimengerti

Sistem yang akan dibangun menggunakan desain yang user friendly dan responsif.

2. Kemampuan

Sistem yang akan dibangun dapat melakukan fungsi kriptografi (enkripsi dan dekripsi).

3. Manajemen Kualitas

Sistem yang akan dibangun memiliki kualitas yang baik yaitu melakukan proses enkripsi dan dekripsi dengan waktu yang relatif singkat.

4. Documentation

Sistem yang akan dibangun memiliki panduan penggunaan sistem. 5. Ekonomis

Sistem yang akan dibangun akan menggunakan teknologi yang dapat digunakan (free to use) dan disebarluaskan dengan bebas.

6. Pengendalian

Untuk setiap inputan yang tidak sesuai, sistem yang dibangun akan menampilkan pesan error.

Arsitektur umum sistem dapat digunakan untuk mendekripsikan jalannya sistem secara keseluruhan. Arsitektur umum sistem ini juga dapat menjadi tumpuan untuk pembuatan pemodelan sistem. Arsitektur umum sistem dapat dilihat pada gambar 3.2.

Gambar 3.2 Arsitekur Umum Sistem

Gambar 3.2 menjelaskan bahwa ciphertext 1 adalah ciphertext yang dihasilkan dari proses enkripsi oleh pengirim pesan dengan menggunakan algoritma Zig-zag Cipher. Selanjutnya pengirim pesan akan melakukan enkripsi dengan algoritma RC4+ Cipher yang kemudian menghasilkan ciphertext 2. Proses selanjutnya adalah proses dekripsi oleh penerima pesan dengan menggunakan algoritma RC4+ Cipher. Proses ini kemudian menghasilkan kembali ciphertext 1. Proses yang terakhir adalah dekripsi oleh penerima pesan yang dilakukan dengan menggunakan algoritma Zig-zagCipher yang menghasilkan plaintext yang dikirimkan oleh pengirim pesan.

3.1.4. Pemodelan Sistem

a. Diagram Use Case

Tujuan dari diagram use case yaitu untuk menggambarkan siapa saja yang berhubungan dengan sistem dan apa saja yang dapat dilakukan oleh sistem. Diagram use case biasanya menggambarkan kebutuhan fungsional yang telah dipaparkan. Pada penelitian ini diagram use case dapat ditunjukkan pada gambar 3.3.

Gambar 3.3 Diagram Use Case Sistem

b. Diagram Aktifitas

Activity Diagram (Diagram Aktifitas) menggambarkan aliran kerja atau interaksi aktifitas antara pengirim dan sistem dari sebuah sistem atau perangkat lunak yang dikembangkan, dariaktifitas mulai, decision yang mungkin terjadisampai aktifitas berhenti. Aktifitas pengirimditunjukkan pada gambar 3.4 kotak paling kiri sedangkan respon oleh sistem yang dikerjakan ditunjukkan pada kotak paling kanan.

Pada gambar 3.4, terlihat bahwa sistem melakukan proses enkripsi pesan pada file dengan cara meng-uploadfile yang ada pada perangkat terlebih dahulu atau melakukan proses enkripsi pada plaintext yang diinput secara manual. Apabila enkripsi pesan dilakukan pada file, maka sistem akan menampilkan isi file tersebut. Kemudian sebelum melakukan enkripsi pada algoritma pertama yaitu Zig-zag Cipher, pengirim harus menginputkan kunci secara manual atau menekan tombol acak kunci untuk mengacak kunci pada algoritma tersebut. Sistem akan mengacak kunci pada algoritma pertama apabila pengirim menekan tombol acak kunci kemudian sistem akan menampilkan kunci acak tersebut.

Gambar 3.5 Diagram Aktifitas Untuk Proses Dekripsi

c. Diagram Sequence

Sequence diagram merupakan suatu diagram yang bertujuan untuk menggambarkan interaksi antara objek dengan apa yang akan dilakukan sistem dalam sebuah urutan waktu. Sistem ini menggunakan algoritma Zig-zag Cipher dan algoritma RC4+ Cipher. Algoritma Zig-zag Cipher terlebih dahulu digunakan pada proses enkripsi kemudian dilanjutkan dengan algoritma RC4+

Gambar 3.6 Diagram Sequence Untuk Proses Enkripsi

Cipher. Pada gambar 3.6 terlihat sequence diagram untuk proses enkripsi antara user yang menjadi aktor dengan sistem yang akan dibangun. Aktifitas yang terjadi ketika aktor atau objek berinteraksi ke objek lain digambarkan dengan tanda panah garis penuh, sedangkan garis putus-putus menggambarkan respon sistem terhadap aktor.

Gambar 3.7 Diagram Sequence Untuk Proses Dekripsi

Gambar 3.7 menjelaskan tentang sequence diagram proses dekripsi. Dapat diliat bahwa sequence diagram enkripsi dan dekripsi berbeda. Pada proses dekripsi tidak menggunakan pengacakan kunci melainkan menggunakan kunci yang digunakan pada saat enkripsi agar mendapatkan plaintext awal.

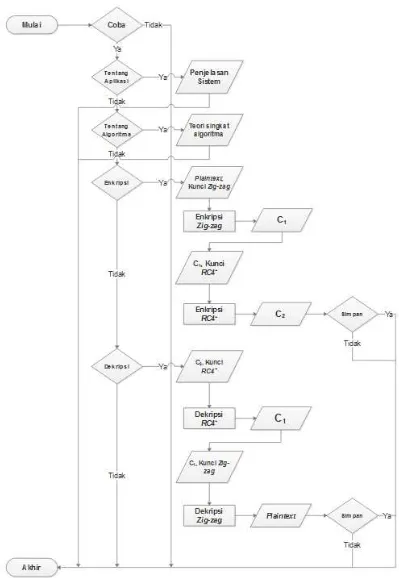

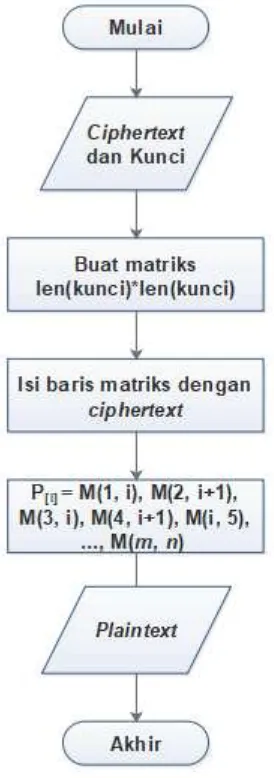

3.1.5. Flowchart

Terdapat beberapa flowchart pada pembangunan sistem ini, yaitu : flowchart sistem, flowchart algoritma Zig-zag Cipher dan flowchart algoritma RC4+ Cipher.

a. Flowchart Sistem

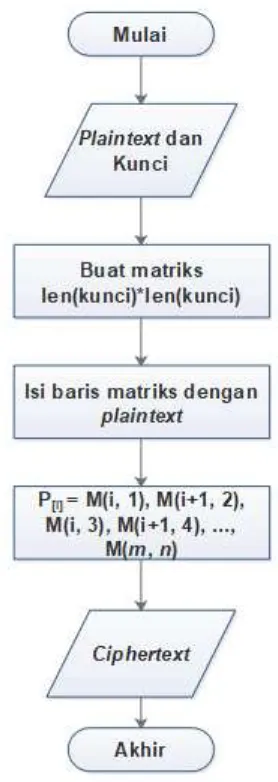

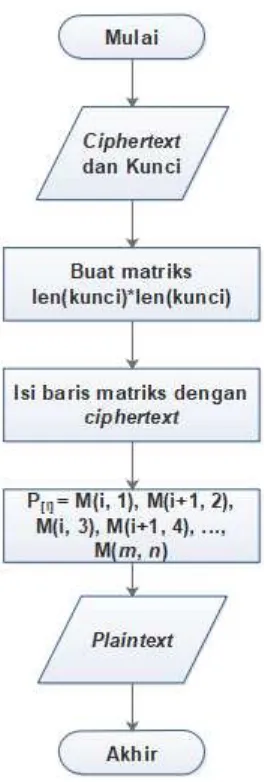

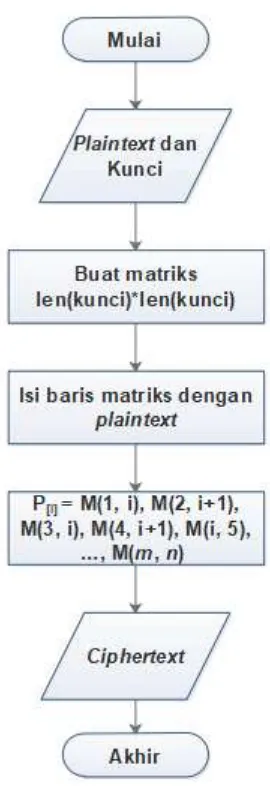

b. Flowchart Algoritma Zig-zag Cipher

Gambar 3.9 Flowchart Enkripsi Algoritma Zig-zag Cipher Transposisi Baris Gambar 3.9 menunjukkan flowchart enkripsi algoritma Zig-zag Cipher dengan transposisi baris yang di awali dengan input plaintext dan kunci Zig-zag Cipher untuk proses enkripsi. Dimana dari hasil enkripsi tersebut diperoleh ciphertext.

Gambar 3.12 Flowchart Dekripsi Algoritma Zig-zag Cipher Transposisi Kolom

c. Flowchart Algoritma RC4+

Flowchartalgoritma RC4

Cipher

+ Cipher bekerja ditunjukkan pada gambar 3.13. Pada

Gambar 3.13 Flowchart Algoritma RC4+ 3.2.PerancanganInterface

Cipher

Sistem akan dibangun dengan menggunakan bahasa pemrograman C#. Rancangan

interface akan disesuaikan dengan kebutuhan dan software yang digunakan. Perancangan interface dibuat agar mudah dalam pembangunan sistem. Sistem akan memiliki lima mock-up. Adapun mock-up itu sendiriadalah rancangan sistem yang berskala kecil dan tidak lengkap untuk tampilan desain awal (Sebayang, 2014). Lima

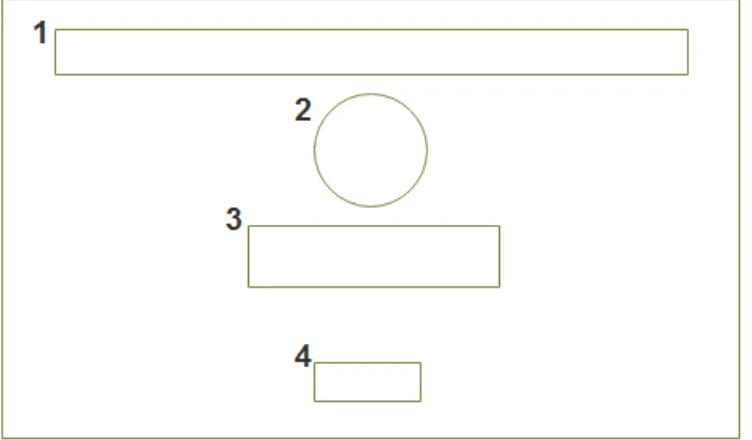

a. Halaman Awal

Pada halaman awal ini kita dapat melihat judul utama pada sistem, logo universitas, identitas pembuat sistem, dan sebuah tombol untuk masuk dan memulai sistem. Halaman awal ditunjukkan pada gambar 3.14.

Gambar 3.14 Perancangan Interface Halaman Awal Keterangan gambar:

1. Label (judul) :digunakan untuk judul sistem.

2. Picturebox : digunakan untuk logo Universitas Sumatera Utara. 3. Label (identitas) : digunakan untuk identitas nama dan nim.

4. Button : digunakan untuk masuk dan memulai sistem.

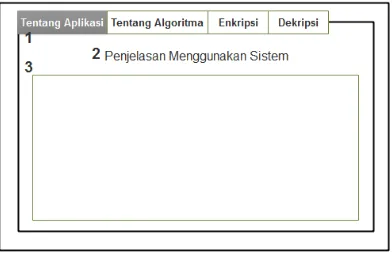

b. Halaman Tentang Aplikasi

Gambar 3.15 Perancangan Interface Halaman Tentang Aplikasi

Keterangan gambar:

1. TabControl : berfungsi untuk memilih halaman-halaman yang diinginkan untuk diproses.

2. Label : digunakan untuk menjelaskan tabcontrol yang sedang dijalankan.

3. Rich Text Box :digunakan untuk petunjuk menggunakan sistem secara umum.

c. Halaman Tentang Algoritma

Gambar 3.16 Perancangan Interface Halaman Tentang Algoritma

Keterangan gambar:

1. TabControl : berfungsi untuk memilih halaman-halaman yang diinginkan untuk diproses.

2. Label : digunakan untuk judul Super Enkripsi. 3. Label : digunakan untuk judul Zig-zag Cipher. 4. Label : digunakan untuk judul RC4+

5. Rich Text Box : digunakan untuk menampilkan teori singkat tentang Super Enkripsi.

Cipher.

6. Rich Text Box : digunakan untuk menampilkan teori singkat tentang algoritma Zig-zag Cipher.

7. Rich Text Box : digunakan untuk menampilkan teori singkat tentang algoritma

RC4+ Cipher.

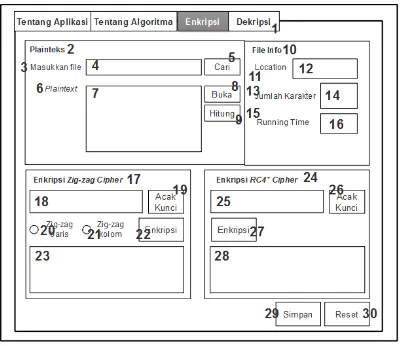

d. Halaman Enkripsi

Halaman enkripsi merupakan halaman yang digunakan untuk melakukan penyandian pesan dengan proses enkripsi pesan menggunakan algoritma Zig-zag Cipher dan

Gambar 3.17 Perancangan Interface Halaman Enkripsi Keterangan gambar:

1. TabControl : berfungsi untuk memilih halaman-halaman yang diinginkan untuk diproses.

2. GroupBox : berfungsi untuk memilih atau menginput plaintext yang akan di enkripsi.

3. Label : digunakan untuk tulisan Masukkan file.

4. Textbox : digunakan untuk menampilkan nama file yang akan digunakan untuk proses enkripsi.

5. Button : berfungsi untuk mencari file yang akan digunakan. 6. Label : digunakan untuk tulisan Plaintext.

7. Rich Text Box : digunakan untuk menginput plaintext atau membaca isi file yang akan dienkripsi.

8. Button : befungsi untuk membuka file yang akan digunakan.

11.Label : digunakan untuk tulisan Location.

12.Textbox : berfungsi untuk menampilkan lokasi file yang akan digunakan untuk proses enkripsi.

13.Label : digunakan untuk tulisan Jumlah Karakter.

14.Textbox : berfungsi untuk menampilkan jumlah karakter plaintext pada file.

15.Label : digunakan untuk tulisan Running Time.

16.Textbox : berfungsi untuk menampilkan running time proses enkripsi 17.GroupBox : berfungsi untuk proses enkripsi algoritma zig-zag cipher. 18.Rich Text Box : digunakan untuk menampung kunci zig-zag.

19.Button : digunakan untuk mengacak kunci zig-zag.

20.Radio Button : berfungsi untuk memilih proses enkripsi baris pada zig-zag cipher.

21.Radio Button : berfungsi untuk memilih proses enkripsi kolom pada zig-zag cipher.

22.Button : digunakan untuk melakukan proses enkripsi algoritma zig-zag cipher.

23.Rich Text Box : digunakan untuk menampung karakter hasil enkripsi algoritma zig-zag.

24.GroupBox : berfungsi untuk proses enkripsi algoritma RC4+ 25.Rich Text Box : digunakan untuk menampung kunci RC4

cipher. +

26.Button : digunakan untuk mengacak kunci RC4 . +

27.Button : digunakan untuk melakukan proses enkripsi algoritma RC4 .

+

28.Rich Text Box : digunakan untuk menampung karakter hasil enkripsi algoritma

RC4 cipher.

+

29.Button : digunakan untuk menyimpan hasil proses super enkripsi. .

30.Button : digunakan untuk mengosongkan kembali halaman enkripsi.

e. Halaman Dekripsi

diimplementasikan pada mekanisme super enkripsi. Gambar 3.18 merupakan rancangan interfacehalaman dekripsi.

Gambar 3.18 PerancanganInterface Halaman Dekripsi Keterangan gambar:

1. TabControl : berfungsi untuk memilih halaman-halaman yang diinginkan untuk diproses.

2. GroupBox : berfungsi untuk memilih file ciphertext yang akan di dekripsi. 3. Label : digunakan untuk tulisan Masukkan file.

4. Textbox : digunakan untuk menampilkan nama file yang akan digunakan untuk proses enkripsi.

5. Button : berfungsi untuk mencari file yang akan digunakan. 6. Label : digunakan untuk tulisan Ciphertext.

7. Rich Text Box : digunakan untuk membaca isi file yang akan didekripsi. 8. Button : befungsi untuk membuka file yang akan digunakan.

10.GroupBox : berfungsi untuk menampilkan info file yang akan digunakan. 11.Label : digunakan untuk tulisan Location.

12.Textbox : berfungsi untuk menampilkan lokasi file yang akan digunakan untuk proses dekripsi.

13.Label : digunakan untuk tulisan Jumlah Karakter.

14.Textbox : berfungsi untuk menampilkan jumlah karakter ciphertext pada file.

15.GroupBox : berfungsi untuk proses dekripsi algoritma RC4+ 16.Rich Text Box : digunakan untuk menampung kunci RC4

cipher. +

17.Button : digunakan untuk melakukan proses dekripsi algoritma RC4 .

+

18.Rich Text Box : digunakan untuk menampung karakter hasil dekripsi algoritma

RC4 cipher.

+

19.GroupBox : berfungsi untuk proses dekripsi algoritma zig-zag cipher. .

20.Rich Text Box : digunakan untuk menampung kunci zig-zag.

21.Radio Button : berfungsi untuk memilih proses enkripsi baris pada zig-zag. 22.Radio Button : berfungsi untuk memilih proses enkripsi kolom pada zig-zag. 23.Button : digunakan untuk melakukan proses dekripsi algoritma zig-zag. 24.Rich Text Box : digunakan untuk menampung karakter hasil dekripsi algoritma

zig-zag.

25.Button : digunakan untuk menyimpan hasil proses dekripsi.

BAB 4

IMPLEMENTASI DAN PENGUJIAN

4.1.Implementasi

Dalam penelitian ini, sistem dibangun dengan menggunakan bahasa pemrograman C# dan Software Microsoft Visual Studio 2010. Terdapat lima halaman utama dalam sistem yang dibangun, yaitu halaman awal untuk menampilkan judul dan identitas singkat pembuat sistem kepada user, halaman tentang aplikasi untuk memberikan petunjuk menggunakan sistem yang dibangun kepada user, halaman tentang algoritma sebagai halaman yang memberikan informasi kepada user tentang teori singkat metode dan algoritma yang digunakan pada sistem, halaman enkripsi sebagai halaman untuk melakukan proses enkripsi pesan, dan halaman dekripsi sebagai halaman untuk melakukan proses dekripsi pesan. Sistem implemntasi algoritma Zig-zag Cipher dan algoritma RC4+

4.1.1. Halaman Awal

Cipher dalam skema super enkripsi ini diberi nama ZigeR_C4+.

Halaman awal merupakan tampilan halaman yang muncul ketika user pertama kali menjalankan sistem. Tampilan halaman awal dapat dilihat pada gambar 4.1. Pada gambar 4.1 terlihat tampilan halaman awal sistem yang memiliki judul penelitian atau judul sistem, logo universitas, identitas pembuat sistem, dan sebuah button mulai yang diberikan aksi untuk masuk ke dalam sistem.

4.1.2. Halaman Tentang Aplikasi

Halaman ini berfungsi untuk membantu user menggunakan sistem yang dibangun. Tampilan halaman tentang aplikasi dapat dilihat pada gambar 4.2.

Gambar 4.2 Tampilan Halaman Tentang Aplikasi

Tab Control pada bagian kiri atas kotak dialog menunjukkan halaman yang sedang diakses user.Gambar 4.2 memperlihatkan tampilan halaman tentang aplikasi yang mana halaman ini adalah halaman ketika user masuk ke sistem.

4.1.3. Halaman Tentang Algoritma

Gambar 4.3 Tampilan Halaman Tentang Algoritma

Gambar 4.3 menampilkan teori singkat tentang metode super enkripsi dan dua algoritma yang digunakan yaitu Zig-zag Cipher dan RC4+ Cipher. User dapat memahami kerja dari metode dan algoritma yang digunakan dengan membaca halaman tentang algoritma tersebut.

4.1.4. Halaman Enkripsi

tersebut untuk melakukan enkripsi pesan. Selanjutnya, enkripsi pada RC4+ Cipher dapat dilakukan ketika ciphertext hasil enkripsi algoritma Zig-zag Cipher didapatkan. Hasil dari enkripsi pesan berupa ciphertext ditampilkan pada text box yang telah disediakan. Running time pada proses enkripsi akan muncul ketika button enkripsi pada RC4+

Gambar 4.4 Tampilan Halaman Enkripsi

Cipher ditekan.Pada halaman tersebut juga terdapat button simpan dan reset. Button simpan berfungsi untuk menyimpan ciphertext yang digunakan untuk proses dekripsi pesan, sedangkan button reset digunakan untuk mengosongkan form dan mengulang kembali proses enkripsi. Tampilan Halaman Enkripsi dapat dilihat

pada gambar 4.4.

4.1.5. Halaman Dekripsi

dengan kunci yang digunakan pada proses dekripsi dan begitu juga dengan cara transposisi pada Zig-zag Cipher. Proses dekripsi dilakukan terlebih dahulu dengan menggunakan algoritma RC4+

Gambar 4.5 Tampilan Halaman Dekripsi

Cipher, kemudian hasil dekripsi dari algoritma tersebut didekripsikan lagi dengan algoritma Zig-zag Cipher sehingga menghasilkan plaintext. Pada halaman ini juga terdapat button simpan yang berfungsi untuk menyimpan hasil dekripsi dalam ekstensi file .doc dan terdapat pula button reset untuk mengosongkan

form atau mengulang kembali proses dekripsi. Tampilan halaman dekripsi dapat

dilihat pada gambar 4.5.

4.2.Pengujian

Pengujian dilakukan terhadap algoritma Zig-zag Cipher dan algoritma RC4+

1. Plaintext berupa file berekstensi .doc atau pdf dengan jumlah panjang 4, 29, dan 121 karakter. Plaintext juga dapat berupa kata atau kalimat yang dapat diinput manual oleh user.

Cipher

2. Ciphertext yang disimpan dalam bentuk file super enkripsi berekstensi .inda dan plaintext yang disimpan dalam bentuk file berekstensi .doc.

3. Kunci kedua algoritma dapat diinputkan langsung oleh user dengan syarat kunci algoritma Zig-zag Cipher harus dalam bentuk angka. User juga dapat melakukan pengacakan kunci secara otomatis untuk proses enkripsi.

4. Penghitungan running time dilakukan secara manual dengan menggunakan bahasa pemrograman C#.

5. Sistem ini diuji dengan Personal Computer dengan spesifikasi processor intel core i3 – 5005U CPU @ 2.00 GHz, Memory 4 GB RAM.

4.2.1. Pengujian Hasil Enkripsi Algoritma Zig-zag Cipher dan Algoritma RC4+

a. Pengujian Hasil Enkripsi Dengan Sistem Cipher

Pengujian sistem dengan menggunakan algoritma Zig-zag Cipher dan algoritma RC4+

1. Pesan yang akan dienkripsi dengan menginputkan file .doc yang mempunya isi file “INDA”. Isi file tersebut kemudian akan menjadi plaintext.

Cipher akan menghasilkan ciphertext dengan menggunakan metode super enkripsi. Penulis akan melakukan pengujian sistem proses enkripsi dengan kriteria contoh sebagai berikut :

2. Kunci Zig-zag Cipher yang akan digunakan adalah “2 1” dengan cara transposisi kolom.

3. Kunci RC4+

4. File akan disimpan dengan nama “enkripsi.inda”. Cipher yang akan digunakan adalah “J1”.

Gambar 4.6 Tampilan Pengujian Proses Enkripsi

Input kunci pada sistem ini juga dapat dilakukan dengan cara otomatis dengan cara menekan button acak kunci. Proses enkripsi dilakukan terlebih dahulu oleh algoritma Zig-zag Cipher kemudian hasil enkripsinya akan dienkripsi lagi dengan menggunakan algoritma RC4+ Cipher. Ciphertext pertama (ciphertext 1) yang dihasilkan oleh algoritma Zig-zag Cipher yaitu “NDIA”, kemudian sistem akan mengenkripsi lagi ciphertext pertama dengan menggunakan algoritma RC4+

User juga dapat menyimpan hasil enkripsi tersebut dengan menekan button simpan. Hasil dari enkripsi yang dapat disimpan berupa ciphertext, kunci kedua algoritma dan metode zig-zag yang digunakan pada proses enkripsi. Ciphertext akan disimpan dengan menggunakan ekstensi file super enkripsi .inda, sedangkan kunci kedua algoritma dan metode zig-zag akan disimpan dengan file berekstensi a.dat. Tujuan dibedakannya penyimpanan antara ciphertext dan kunci yang digunakan adalah untuk mengurangi kemungkinan adanya pencurian terhadap kunci yang digunakan sehingga dapat mengetahui plaintext awal. File ciphertext dapat dikirim melalui media apa saja, tetapi file kunci harus dikirim dengan media yang sangat aman. Tampilan penyimpanan file super enkripsi dapat dilihat pada gambar 4.7.

Cipher

Gambar 4.7 Tampilan Penyimpanan File Enkripsi

Pada gambar 4.7 dapat dilihat bahwa file ekstensi a.dat akan secara otomatis tersimpan ketika file .inda telah tersimpan. Kedua file tersebut dapat digunakan untuk proses dekripsi.

b. Pengujian Hasil Enkripsi Dengan Perhitungan Manual 1. Enkripsi Algoritma Zig-zag Cipher

Proses enkripsi pertama akan dilakukan dengan algoritma Zig-zag Cipher. Setelah plaintext diinputkan maka langkah selanjutnya adalah melakukan proses enkripsi dengan kunci Zig-zag Cipher. Kunci Zig-zag Cipher yang digunakan pada contoh ini adalah “2 1” dengan metode transposisi zig-zag kolom. Proses ini akan menghasilkan

ciphertext 1. Proses enkripsi contoh perhitungan manual dengan algoritma Zig-zag Cipher seperti yang telah dijelaskan pada Sub bab 2.2 adalah sebagai berikut :

• Kunci digit pertama = 2.

Karena metode yang digunakan adalah metode transposisi kolom, maka posisi matriks karakter menjadi (1, 2), (2, 1).

Matriks Plaintext Matriks Ciphertext

1 2 1 2

1 I N 1 N D

• Kunci digit kedua = 1.

Posisi matriks karakter dengan digit kedua = 1 menjadi (1, 1), (2, 2). Matriks Plaintext Matriks Ciphertext

1 2 1 2

1 I N 1 N D

2 D A 2 I A

Melalui proses perhitungan manual, maka ciphertext yang didapat pada proses enkripsi pertama atau ciphertext 1 dengan menggunakana algoritma Zig-zag Cipher adalah “NDIA”, dimana nilai ciphertext 1tersebut sama dengan ciphertext 1pada proses perhitungan dengan program.

2. Enkripsi Algoritma RC4+

a) Tahap Key Scheduling Algorithm (KSA) Cipher

Tabel 4.1 menjelaskan tentang inisialisasi state awal dari Key Scheduling Algorithm (KSA) berupa larik 256 elemen. Inisalisasi state awal tersebut merupakan langkah pertama dari key scheduling (Syuhada, 2017).

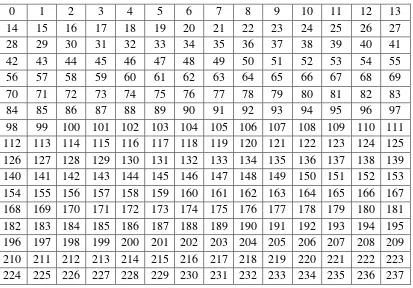

Tabel 4.1 Larik State Awal

0 1 2 3 4 5 6 7 8 9 10 11 12 13

238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255

Kemudian lakukan perhitungan nilai j dengan mengubah kunci kedalam kode ASCII (Syuhada, 2017). Tabel kode ASCII ditunjukkan pada tabel 4.2.

Tabel 4.2 Kode ASCII

Dec Char Dec Char Dec Char Dec Char Dec Char Dec Char

0 NUL 47 / 94 ^ 141 RI 188 ¼ 235 ë

1 SOH 48 0 95 _ 142 SS2 189 ½ 236 ì

2 STX 49 1 96 ` 143 SS3 190 ¾ 237 í

3 ETX 50 2 97 a 144 DCS 191 ¿ 238 î

4 EOT 51 3 98 b 145 PU1 192 À 239 ï

5 ENQ 52 4 99 c 146 PU2 193 Á 240 Ð

6 ACK 53 5 100 d 147 STS 194 Â 241 Ñ

7 BEL 54 6 101 e 148 CCH 195 Ã 242 Ò

8 BS 55 7 102 f 149 MW 196 Ä 243 Ó

9 TAB 56 8 103 g 150 SPA 197 Å 244 Ô

10 LF 57 9 104 h 151 EPA 198 Æ 245 Õ

11 VT 58 : 105 i 152 SOS 199 Ç 246 Ö

12 FF 59 ; 106 j 153 SGCI 200 È 247 ÷

13 CR 60 < 107 k 154 SCI 201 É 248 Ø

14 SO 61 = 108 l 155 CSI 202 Ê 249 Ù

15 SI 62 > 109 m 156 ST 203 Ë 250 Ú

16 DLE 63 ? 110 n 157 OSC 204 Ì 251 Û

17 DC1 64 @ 111 o 158 PM 205 Í 252 Ü

18 DC2 65 A 112 p 159 APC 206 Î 253 Ý

19 DC3 66 B 113 q 160 Space 207 Ï 254 Þ

20 DC4 67 C 114 r 161 ¡ 208 Ð 255 Ÿ

21 NAK 68 D 115 s 162 ¢ 209 Ñ

22 SYN 69 E 116 t 163 £ 210 Ò

23 EBT 70 F 117 u 164 ¤ 211 Ó

24 CAN 71 G 118 v 165 ¥ 212 Ô

25 EM 72 H 119 w 166 ¦ 213 Õ

26 SUB 73 I 120 x 167 § 214 Ö

27 ESC 74 J 121 y 168 ¨ 215 ×

28 FS 75 K 122 z 169 © 216 Ø

29 GS 76 L 123 { 170 ª 217 Ù

30 RS 77 M 124 | 171 « 218 Ú

32 SPACE 79 O 126 ~ 173 - 220 Ü

33 ! 80 P 127 174 ® 221 Ý

34 " 81 Q 128 PAD 175 ¯ 222 Þ

35 # 82 R 129 HOP 176 ° 223 ß

36 $ 83 S 130 BPH 177 ± 224 à

37 % 84 T 131 NBH 178 ² 225 á

38 & 85 U 132 IND 179 ³ 226 â

39 ' 86 V 133 NEL 180 ´ 227 ã

40 ( 87 W 134 SSA 181 µ 228 ä

41 ) 88 X 135 ESA 182 ¶ 229 å

42 * 89 Y 136 HTS 183 · 230 æ

43 + 90 Z 137 HTJ 184 ¸ 231 ç

44 , 91 [ 138 VTS 185 ¹ 232 è

45 - 92 \ 139 PLD 186 º 233 é

46 . 93 ] 140 PLU 187 » 234 ê

Selanjutnya ambil nilai ASCII dari kunci. Kunci yang digunakan pada contoh adalah “J1”. Nilai ASCII dari kunci adalah sebagai berikut :

J = 74 1 = 49

Dengan nilai i = 0, lakukan perhitungan nilai j yang pertama. Proses perhitungan sebagai berikut :

j= (j+S[i]+key[i mod keylength]) mod 256 j =(0+S[0]+key[0 mod 2]) mod 256 j =(0+0+74) mod 256

j = 74 mod 256 = 74

Tukarkan nilai S[0] dengan S[74], maka nilai dari S[0] = 74 dan nilai dari S[74] = 0. Kemudian dengan nilai i = 1, lakukan perhitungan nilai j yang kedua yaitu j = 74. Proses perhitungan sebagai berikut :

j = (j+S[i]+key[i mod keylength]) mod 256 j =(74+S[1]+key[1 mod 2]) mod 256 j =(74+1+key[1]) mod 256

j =(74+1+49) mod 256 j = (124) mod 256 = 124

akhir didapatkan apabila i telah mencapai nilai 255. Hasil tahap Key Scheduling Algoritihm (KSA)berupada nilai state akhir dapat dilihat pada tabel 4.3 dimana nilai i berada pada baris yang berwarna biru dan nilai dari S[i] berada pada baris yang berwarna putih.

Tabel 4.3 Hasil Akhir Tahap Key Scheduling Algorithm (KSA)

0 1 2 3 4 5 6 7 8 9 10 11 12 13

40 124 11 91 60 122 4 80 144 222 231 35 121 183 14 15 16 17 18 19 20 21 22 23 24 25 26 27 15 78 168 234 233 138 232 46 141 201 76 223 186 77 28 29 30 31 32 33 34 35 36 37 38 39 40 41 152 2 14 157 100 90 207 129 172 28 249 113 74 33 42 43 44 45 46 47 48 49 50 51 52 53 54 55 59 206 75 254 171 189 55 153 45 98 116 18 110 155 56 57 58 59 60 61 62 63 64 65 66 67 68 69 12 227 247 211 7 199 53 140 175 24 71 123 134 63 70 71 72 73 74 75 76 77 78 79 80 81 82 83 79 84 212 184 208 25 56 150 213 109 85 17 125 169 84 85 86 87 88 89 90 91 92 93 94 95 96 97 31 236 62 47 120 101 119 252 83 239 88 22 174 99 98 99 100 101 102 103 104 105 106 107 108 109 110 111 52 179 89 38 197 96 228 139 250 154 161 69 39 48 112 113 114 115 116 117 118 119 120 121 122 123 124 125

16 5 6 237 36 218 115 182 248 187 128 66 3 170 126 127 128 129 130 131 132 133 134 135 136 137 138 139 10 198 192 108 68 137 149 224 64 49 203 8 173 92 140 141 142 143 144 145 146 147 148 149 150 151 152 153 191 253 67 93 32 202 166 51 188 158 251 13 82 1 154 155 156 157 158 159 160 161 162 163 164 165 166 167

44 214 105 235 177 112 255 117 151 160 167 240 204 230 168 169 170 171 172 173 174 175 176 177 178 179 180 181 30 26 181 143 159 219 221 23 103 29 226 37 196 34 182 183 184 185 186 187 188 189 190 191 192 193 194 195

0 215 163 142 145 41 190 165 148 94 95 126 210 193 196 197 198 199 200 201 202 203 204 205 206 207 208 209 133 102 114 106 156 111 146 238 242 81 21 136 216 9 210 211 212 213 214 215 216 217 218 219 220 221 222 223

86 209 195 176 19 194 72 229 43 246 104 132 205 118 238 239 240 241 242 243 244 245 246 247 248 249 250 251 42 127 244 130 164 147 245 241 70 57 135 54 58 50 252 253 254 255

162 185 180 61

b) Tahap Pseudo Random Generation Algorithm (PGRA)

Setelah mendapatkan hasil akhir tahap Key Scheduling Algorithm (KSA) maka selanjutnya lakukan proses enkripsi pesan. Pesan yang dienkripsi pada tahap ini adalah hasil enkripsi pesan dari algoritma Zig-zag Cipher atau ciphertext 1, yaitu “NDIA”. Pada tahap awal inisialisasikan nilai i = 0 dan j = 0, selanjutnya lakukan proses sebagai berikut :

• Karakter “N”

Lakukan inisialisasi pada nilai idan j sama dengan 0. Kemudian inisialisasikan a = S[i] dan b = S[j]. Selanjutnya lakukan perhitungan nilai i, j, a, b, c dan z yang baru dengan cara :

i = (i + 1) mod 256 = (0 + 1) mod 256 = 1

a = S[i] = S[1] = 124

j = (j + a) mod 256 = (0 + 124) mod 256 = 124 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[124] = 3

S[i] = b = S[1] = 3

S[j] = a = S[124] = 124

Dari perhitungan di atas didapatkan S[1] = 3 dan S[124] = 124. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(1≪5)⊕(124≫3)� mod 256�+S��(124≪5)⊕(1≫3)� mod 256�� mod 256 � = (S[(32 ⊕ 15) mod 256] + S[(3968 ⊕ 0) mod 256]) mod 256

� = (S[(47) mod 256] + S[(3968) mod 256]) mod 256 � = (S[47] + S[128]) mod 256

� = (189+ 192) mod 256 c = 381 mod 256

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(124+3) mod 256]+S��(125 ⊕ 170 ) mod 256���⊕S[(124+3) mod 256]� mod 256

�=��S[(127) mod 256]+S��(215) mod 256���⊕S[(127) mod 256]� mod 256 � =�(S[127] + S[215])⊕S[127]� mod 256

�=�(198+107)⊕ 198� mod 256 �=�(305)⊕ 198� mod 256 �=503mod 256

z=247

Lalu lakukan operasi XOR pada nilai ASCII “N” = 78 dan nilai dari z = 247 yaitu : 0100 1110

1111 0111

1011 1001 = 185 ⊕

10 dalam tabel ASCII merupakan karakter “¹”.

• Karakter “D”

Pada tahap ini nilai i = 1 dan j = 124, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (1 + 1) mod 256 = 2

a = S[i] = S[2] = 11

j = (j + a) mod 256 = (124 + 11) mod 256 = 135 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[135] = 49

S[i] = b = S[2] = 49

S[j] = a = S[135] = 11

Dari perhitungan di atas didapatkan S[2] = 49 dan S[135] = 11. Selanjutnya hitung nilai c dengan cara :

� = (S[(80) mod 256] + S[(4320) mod 256]) mod 256 � = (S[80] + S[224]) mod 256

� = (85+ 86) mod 256 c = 171 mod 256 c = 171

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(11+49) mod 256]+S��(171 ⊕ 170 ) mod 256���⊕S[(135+49) mod 256]� mod 256

�=��S[(60) mod 256]+S��(1) mod 256���⊕S[(184) mod 256]� mod 256 � =�(S[60] + S[1])⊕S[184]� mod 256

�=�(7+3)⊕ 163� mod 256 �=�(10)⊕ 163� mod 256 �=169mod 256

z=169

Lalu lakukan operasi XOR pada nilai ASCII “D” = 68 dan nilai dari z = 169 yaitu : 0100 0100

1010 1001

1110 1101 = 237 ⊕

10 dalam tabel ASCII merupakan karakter “í”.

• Karakter “I”

Pada tahap ini nilai i = 2 dan j = 135, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (2 + 1) mod 256 = 3

a = S[i] = S[3] = 91

j = (j + a) mod 256 = (135 + 91) mod 256 = 226 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[226] = 195

S[i] = b = S[3] = 195

Dari perhitungan di atas didapatkan S[3] = 195 dan S[226] = 91. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(3≪5)⊕(226≫3)� mod 256�+S��(226≪5)⊕(3≫3)� mod 256�� mod 256 � = (S[(96 ⊕ 28) mod 256] + S[(7232 ⊕ 0) mod 256]) mod 256

� = (S[(124) mod 256] + S[(7232) mod 256]) mod 256 � = (S[124] + S[64]) mod 256

� = (124+ 175) mod 256 c = 299 mod 256

c = 43

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(91+195) mod 256]+S��(43 ⊕ 170 ) mod 256���⊕S[(226+195) mod 256]� mod 256

�=��S[(286) mod 256]+S��(129) mod 256���⊕S[(421) mod 256]� mod 256 � =�(S[30] + S[129])⊕S[165]� mod 256

�=�(14 + 108)⊕ 240� mod 256 �=�(122)⊕ 240� mod 256 �=138mod 256

z=138

Lalu lakukan operasi XOR pada nilai ASCII “I” = 73 dan nilai dari z = 138 yaitu : 0100 1001

1000 1010

1100 0011 = 195 ⊕

10 dalam tabel ASCII merupakan karakter “Ô.

• Karakter “A”

Pada tahap ini nilai i = 3 dan j = 226, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (3 + 1) mod 256 = 4

a = S[i] = S[4] = 60

Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[30] = 14

S[i] = b = S[4] = 14

S[j] = a = S[30] = 60

Dari perhitungan di atas didapatkan S[4] = 14 dan S[30] = 60. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(4≪5)⊕(30≫3)� mod 256�+S��(30≪5)⊕(4≫3)� mod 256�� mod 256 � = (S[(128 ⊕ 3) mod 256] + S[(960 ⊕ 0) mod 256]) mod 256

� = (S[(131) mod 256] + S[(960) mod 256]) mod 256 � = (S[131] + S[192]) mod 256

� = (137+ 95) mod 256 c = 232 mod 256 c = 232

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(60+14) mod 256]+S��(232 ⊕ 170 ) mod 256���⊕S[(30+14) mod 256]� mod 256

�=��S[(74) mod 256]+S��(66) mod 256���⊕S[(44) mod 256]� mod 256 � =�(S[74] + S[66])⊕S[44]� mod 256

�=�(208 + 71)⊕ 75� mod 256 �=�(279)⊕ 75� mod 256 �=348mod 256

z=92

Lalu lakukan operasi XOR pada nilai ASCII “A” = 65 dan nilai dari z = 92 yaitu : 0100 0001

0101 1100

0001 1101 = 29 ⊕

10

sama dengan ciphertext pada proses perhitungan dengan program. Sehingga dengan demikian dapat disimpulkan bahwa untuk proses enkripsi pada program sudah berhasil diterapkan dan berjalan dengan baik. Adapun larik S atau State pada akhir proses ditunjukkan pada tabel 4.4 dimana nilai i berada pada baris yang berwarna biru dan nilai dari S[i] berada pada baris yang berwarna putih.

Tabel 4.4 Nilai Larik State Akhir Perhitungan

0 1 2 3 4 5 6 7 8 9 10 11 12 13

40 3 49 195 14 122 4 80 144 222 231 35 121 183 14 15 16 17 18 19 20 21 22 23 24 25 26 27 15 78 168 234 233 138 232 46 141 201 76 223 186 77 28 29 30 31 32 33 34 35 36 37 38 39 40 41 152 2 60 157 100 90 207 129 172 28 249 113 74 33 42 43 44 45 46 47 48 49 50 51 52 53 54 55 59 206 75 254 171 189 55 153 45 98 116 18 110 155 56 57 58 59 60 61 62 63 64 65 66 67 68 69 12 227 247 211 7 199 53 140 175 24 71 123 134 63 70 71 72 73 74 75 76 77 78 79 80 81 82 83 79 84 212 184 208 25 56 150 213 109 85 17 125 169 84 85 86 87 88 89 90 91 92 93 94 95 96 97 31 236 62 47 120 101 119 252 83 239 88 22 174 99 98 99 100 101 102 103 104 105 106 107 108 109 110 111 52 179 89 38 197 96 228 139 250 154 161 69 39 48 112 113 114 115 116 117 118 119 120 121 122 123 124 125

16 5 6 237 36 218 115 182 248 187 128 66 124 170 126 127 128 129 130 131 132 133 134 135 136 137 138 139 10 198 192 108 68 137 149 224 64 11 203 8 173 92 140 141 142 143 144 145 146 147 148 149 150 151 152 153 191 253 67 93 32 202 166 51 188 158 251 13 82 1 154 155 156 157 158 159 160 161 162 163 164 165 166 167

44 214 105 235 177 112 255 117 151 160 167 240 204 230 168 169 170 171 172 173 174 175 176 177 178 179 180 181 30 26 181 143 159 219 221 23 103 29 226 37 196 34 182 183 184 185 186 187 188 189 190 191 192 193 194 195

97 220 65 27 73 107 217 178 200 131 20 255 243 87 224 225 226 227 228 229 230 231 232 233 234 235 236 237

86 209 91 176 19 194 72 229 43 246 104 132 205 118 238 239 240 241 242 243 244 245 246 247 248 249 250 251 42 127 244 130 164 147 245 241 70 57 135 54 58 50 252 253 254 255

162 185 180 61

4.2.2. Pengujian Hasil Dekripsi Algoritma Zig-zag Cipher dan Algoritma RC4+

a. Pengujian Hasil Dekripsi Dengan Sistem Cipher

Proses dekripsi dimulai dengan melakukan dekripsi pada ciphertext kedua (ciphertext 2) oleh algoritma RC4+

1. Pesan yang akan didekripsi dengan menginputkan file hasil enkripsi sebelumnya, dengan nama file enkripsi.inda yang mempunyai ciphertext pada ASCII 185

Cipher dan akan menghasilkan ciphertext pertama (ciphertext 1). Kemudian ciphertext 1 tersebut akan didekripsi lagi dengan algoritma Zig-zag Cipher sehingga menghasilkan plaintext awal. Penulis akan melakukan pengujian sistem proses dekripsi dengan kriteria contoh sebagai berikut :

10, 23710, 19510, dan 2910 2. Kunci RC4

. +

3. Kunci Zig-zag Cipher yang akan digunakan adalah “2 1” dengan metode transposisi kolom.

Cipher yang akan digunakan adalah “J1”.

4. File dekripsiakan disimpan dengan nama “hasil dekripsi.doc”.

proses enkripsi dapat dilihat pada gambar 4.8.

Gambar 4.8 Tampilan Pengujian Proses Dekripsi

Isi dari file enkripsi.inda adalah ciphertext yang didapatkan dari proses enkripsi sebelumnya. Kemudian kunci yang digunakan oleh kedua algoritma pada proses dekripsi harus sama dengan kunci yang digunakan pada proses enkripsi. Kedua kunci tersebut akan tersimpan secara otomatis pada file yang bernama enkripsia.dat. Tidak hanya kunci tetapi metode transposisi Zig-zag Cipher yang digunakan juga harus sama pada proses enkripsi dan dekripsi. Metode transposisi tersebut juga tersimpan secara otomatis pada file berekstensi a.dat.

Pada gambar 4.8 dapat dilihat bahwa proses dekripsi dilakukan terlebih dahulu oleh algoritma RC4+ Cipher. Ciphertext 2 akan didekripsi dengan kunci “J1” oleh algortima RC4+ Cipher menghasilkan ciphertext 1, yaitu “NDIA”. Selanjutnya

ciphertext 1 tersebut akan didekripsi dengan kunci “2 1” transposisi kolom oleh algoritma Zig-zag Cipher menghasilkan plaintext awal, yaitu “INDA”.

User juga dapat menyimpan plaintext awal dengan menekan button simpan. Plaintext akan disimpan dengan ekstensi file .doc. Tampilan penyimpanan file hasil dekripsi ditunjukkan pada gambar 4.9.

Gambar 4.9 Tampilan Penyimpanan File Dekripsi

membuka file hasil dekripsi. Gambar 4.10 menunjukkan tampilan file hasil dekripsi yang dibuka dengan aplikasi Microsoft Word.

b. Perhitungan Dekripsi Dengan Perhitungan Manual 1. Dekripsi Algoritma RC4+

Perhitungan proses dekripsi pada algoritma RC4 Cipher

+

Operasi XOR pada setiap karakter dimana ciphertext yang akan didekripsi adalah “¹íÃĊ” sebagai berikut :

Cipher sama dengan perhitungan proses enkripsinya. Perbedaan pada perhitungan kedua proses ini terletak pada Pseudo Random Generator Algorithm (PRGA), dimana ada perbedaan pada nilai-nilai yang akan dilakukan operasi XOR, yaitu pada perhitungan akhir proses enkripsi nilai yang di XOR-kan adalah nilai ASCII plaintext dengan z, tetapi pada perhitungan akhir dekripsi nilai yang di XOR-kan adalah nilai ASCII ciphertext dengan z. Proses ini menggunakan tabel yang sama pada tahap Key Scheduling Algorithm (KSA) yang ditunjukkan pada tabel 4.3 dan pada tahap Pseudo Random Generation Algorithm (PGRA) menggunakan perhitungan yang sama untuk meng XOR-kan ciphertext 2. Selain itu, perhitungan ini juga menggunakan tabel ASCII seperti yang ditunjukkan pada tabel 4.2.

• Karakter “¹”

Lakukan inisialisasi pada nilai idan j sama dengan 0. Kemudian inisialisasikan a = S[i] dan b = S[j]. Selanjutnya lakukan perhitungan nilai i, j, a, b, c dan z yang baru dengan cara :

i = (i + 1) mod 256 = (0 + 1) mod 256 = 1

a = S[i] = S[1] = 124

j = (j + a) mod 256 = (0 + 124) mod 256 = 124 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[124] = 3

S[i] = b = S[1] = 3

S[j] = a = S[124] = 124

Dari perhitungan di atas didapatkan S[1] = 3 dan S[124] = 124. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(1≪5)⊕(124≫3)� mod 256�+S��(124≪5)⊕(1≫3)� mod 256�� mod 256 � = (S[(32 ⊕ 15) mod 256] + S[(3968 ⊕ 0) mod 256]) mod 256

� = (189+ 192) mod 256 c = 381 mod 256

c = 125

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(124+3) mod 256]+S��(125 ⊕ 170 ) mod 256���⊕S[(124+3) mod 256]� mod 256

�=��S[(127) mod 256]+S��(215) mod 256���⊕S[(127) mod 256]� mod 256 � =�(S[127] + S[215])⊕S[127]� mod 256

�=�(198+107)⊕ 198� mod 256 �=�(305)⊕ 198� mod 256 �=503mod 256

z=247

Lalu lakukan operasi XOR pada nilai ASCII “¹” = 185 dan nilai dari z = 247 yaitu : 1011 1001

1111 0111

0100 1110 = 78 ⊕

10

• Karakter “í”

dalam tabel ASCII merupakan karakter “N”.

Pada tahap ini nilai i = 1 dan j = 124, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (1 + 1) mod 256 = 2

a = S[i] = S[2] = 11

j = (j + a) mod 256 = (124 + 11) mod 256 = 135 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[135] = 49

S[i] = b = S[2] = 49

S[j] = a = S[135] = 11

Dari perhitungan di atas didapatkan S[2] = 49 dan S[135] = 11. Selanjutnya hitung nilai c dengan cara :

� = (S[(64 ⊕ 16) mod 256] + S[(4320 ⊕ 0) mod 256]) mod 256 � = (S[(80) mod 256] + S[(4320) mod 256]) mod 256

� = (S[80] + S[224]) mod 256 � = (85+ 86) mod 256

c = 171 mod 256 c = 171

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(11+49) mod 256]+S��(171 ⊕ 170 ) mod 256���⊕S[(135+49) mod 256]� mod 256

�=��S[(60) mod 256]+S��(1) mod 256���⊕S[(184) mod 256]� mod 256 � =�(S[60] + S[1])⊕S[184]� mod 256

�=�(7+3)⊕ 163� mod 256 �=�(10)⊕ 163� mod 256 �=169mod 256

z=169

Lalu lakukan operasi XOR pada nilai ASCII “í” = 237 dan nilai dari z = 169 yaitu : 1110 1101

1010 1001

0100 0100 = 68 ⊕

10 dalam tabel ASCII merupakan karakter “D”.

• Karakter “Ô

Pada tahap ini nilai i = 2 dan j = 135, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (2 + 1) mod 256 = 3

a = S[i] = S[3] = 91

j = (j + a) mod 256 = (135 + 91) mod 256 = 226 Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[226] = 195

S[i] = b = S[3] = 195

Dari perhitungan di atas didapatkan S[3] = 195 dan S[226] = 91. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(3≪5)⊕(226≫3)� mod 256�+S��(226≪5)⊕(3≫3)� mod 256�� mod 256 � = (S[(96 ⊕ 28) mod 256] + S[(7232 ⊕ 0) mod 256]) mod 256

� = (S[(124) mod 256] + S[(7232) mod 256]) mod 256 � = (S[124] + S[64]) mod 256

� = (124+ 175) mod 256 c = 299 mod 256

c = 43

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(91+195) mod 256]+S��(43 ⊕ 170 ) mod 256���⊕S[(226+195) mod 256]� mod 256

�=��S[(286) mod 256]+S��(129) mod 256���⊕S[(421) mod 256]� mod 256 � =�(S[30] + S[129])⊕S[165]� mod 256

�=�(14 + 108)⊕ 240� mod 256 �=�(122)⊕ 240� mod 256 �=138mod 256

z=138

Lalu lakukan operasi XOR pada nilai ASCII “Ô = 195 dan nilai dari z = 138 yaitu : 1100 0011

1000 1010

0100 1001 = 73 ⊕

10 dalam tabel ASCII merupakan karakter “I”.

• Karakter “Ċ”

Pada tahap ini nilai i = 3 dan j = 226, maka proses perhitungan nilai i dan j baru adalah sebagai berikut :

i = (i + 1) mod 256 = (3 + 1) mod 256 = 4

a = S[i] = S[4] = 60

Selanjutnya tukarkan nilai S[i] dan S[j] dengan cara sebagai berikut :

b =S[j] = S[30] = 14

S[i] = b = S[4] = 14

S[j] = a = S[30] = 60

Dari perhitungan di atas didapatkan S[4] = 14 dan S[30] = 60. Selanjutnya hitung nilai c dengan cara :

�=����(i≪5)⊕(j≫3)� mod 256�+���(j≪5)⊕(i≫3)� mod 256�� mod 256 �=�S��(4≪5)⊕(30≫3)� mod 256�+S��(30≪5)⊕(4≫3)� mod 256�� mod 256 � = (S[(128 ⊕ 3) mod 256] + S[(960 ⊕ 0) mod 256]) mod 256

� = (S[(131) mod 256] + S[(960) mod 256]) mod 256 � = (S[131] + S[192]) mod 256

� = (137+ 95) mod 256 c = 232 mod 256 c = 232

Setelah mendapatkan nilai c, selanjutnya hitung nilai z dengan cara sebagai berikut :

�=��S[(a+b) mod 256]+S��(c⊕ 170 ) mod 256���⊕S[(j+b) mod 256]� mod 256

�=��S[(60+14) mod 256]+S��(232 ⊕ 170 ) mod 256���⊕S[(30+14) mod 256]� mod 256

�=��S[(74) mod 256]+S��(66) mod 256���⊕S[(44) mod 256]� mod 256

� =�(S[74] + S[66])⊕S[44]� mod 256 �=�(208 + 71)⊕ 75� mod 256

�=�(279)⊕ 75� mod 256 �=348mod 256

z=92

Lalu lakukan operasi XOR pada nilai ASCII “Ċ”atau karakter “GS” pada tabel ASCII program = 29 dan nilai dari z = 92 yaitu :

0001 1101 0101 1100

0100 0001 = 65 ⊕

10

Ciphertext 1yang di dapat setelah perhitungan manual adalah “NDIA”. Ciphertext yang dihasilkan dari proses tersebut adalah ciphertext 1 dimana nilai ciphertext

tersebut sama dengan ciphertext pada proses perhitungan dengan program. Sehingga dengan demikian dapat disimpulkan bahwa untuk proses dekripsi pada program sudah berhasil diterapkan dan berjalan dengan baik. Adapun larik S atau State pada akhir proses ditunjukkan pada tabel 4.4.

2. Dekripsi Algoritma Zig-zag Cipher

Untuk mendapatkan plaintext awal maka ciphertext 1 hasil dekripsi algoritma RC4+

Proses dekripsi dengan algortima Zig-zag Cipher dimana ciphertextyang akan didekripsi yaitu “NDIA” adalah sebagai berikut :

Cipher akan didekripsi lagi dengan algoritma Zig-zag Cipher. Kunci yang digunakan pada proses enkripsi harus sama dengan kunci yang digunakan pada proses dekripsi yaitu “2 1” dengan metode transposisi kolom.

• Kunci digit pertama = 2

Posisikan baris pertama matriks ciphertext di (1, 2) (2, 1) pada matriks plaintext.

Matriks Ciphertext Matriks Plaintext

1 2 1 2

1 N D 1 N

2 I A 2 D

• Kunci digit kedua = 1

Posisikan baris kedua matriks ciphertext di (1, 1) (2, 2) pada matriks plaintext. Matriks Ciphertext Matriks Plaintext

1 2 1 2

1 N D 1 I N

2 I A 2 D A

Melalui proses perhitungan manual, maka plaintextakhir yang didapat pada proses dekripsi menggunakana algoritma Zig-zag Cipher adalah “INDA”, dimana nilai

Keseluruhan perhitungan tahapan enkripsi dan dekripsi adalah : 1. Enkripsi dengan algoritma Zig-zag Cipher.

2. Enkripsi dengan algoritma RC4+ 3. Dekripsi dengan algoritma RC4

Cipher. +

4. Dekripsi dengan algoritma Zig-zag Cipher. Cipher.

Tahapan enkripsi dan dekripsi tersebut menunjukkan hasil plaintext akhir sama dengan plaintext awal. Maka dapat disimpulkan hasil perhitungan keseluruhan proses tahapan enkripsi dan dekripsi pengujian oleh sistem maupun pengujian secara manual dengan plaintext awal “INDA” dalam skema super enkripsi dengan algoritma Zig-zag Cipher dan algoritma RC4+

Ukuran file sesudah dienkripsi umumnya akan lebih besar daripada ukuran sebelum proses enkripsi dilakukan. Ukuran file jika dilakukan enkripsi dengan algoritma pertama yaitu Zig-zag Cipher tergantung dari panjangnya kunci yang digunakan. Apabila kunci yang digunakan menyebabkan matriks pada Zig-zag Cipher kosong maka ukuran file akan menjadi lebih besar. Hal tersebut dikarenakan matriks kosong tersebut diisi dengan huruf lain. Ukuran file hasil enkripsi dengan algoritma

RC4

Cipher menunjukkan hasil yang sesuai.

+ Cipher akan lebih besar daripada ukuran file yang dienkripsi dengan algoritma

Zig-zag Cipher.

4.2.3. Kompleksitas Algoritma

Kompleksitas algoritma dapat dihitung dari kode program yang digunakan pada proses enkripsi dan dekripsi. Dengan menggunakan kompleksitas algoritma ini, dapat diketahui tingkat nilai atau ukuran masukan (n) suatu algoritma. Kompleksitas algoritma Zig-zag Cipher ditunjukkan pada tabel 4.5.

Tabel 4.5 Kompleksitas Algoritma Zig-zag Cipher

No. Kode Program C # Cx #

1. private void btn_enkzig_Click(object sender, EventArgs e) 2. {

3. Random rnd = new Random(); C1 1 C1

5. string temp = “”, cipher = “”, cipher1 = “”; C2 1 C2

6. string[,] arr; C3 1 C3

7. while (plain != “”) C4 1 C4

8. {

9. arr = new string[n, n]; C3 1 C3

10. if (plain.Length > n * n) C5 1 C5 11. {

12. temp = plain.Substring(0, n * n); C2 1 C2

13. plain = plain.Substring((n * n), plain.Length – (n *

n); C2 1 C2

14. } 15. else 16. {

17. temp = plain; C2 1 C2

18. plain = “”; C2 1 C2

19. }

20. int k = 0; C7 1 C7

21. for (int i = 0; i < n; i++) C6 n C6n 22. {

23. for (int j = 0; j < n; j++) C6 n2 C6n2 24. {

25. if (k >= temp.Length) C5 n2 C5n2 26. {

27. arr[i, j] = ((char)rnd.Next(65, 90)).ToString(); C2 n2 C2n2 28. }

29. else 30. {

31. arr[i, j] = temp[k].ToString(); C2 n2 C2n2 32. }

33. k++; C2 n2 C2n2

36. if (rad_enk_baris.Checked == true) C5 1 C5 37. {

38. for (int i = 0; i < M.Length; i++) C6 m C6m 39. {

40. for (int j= 0; j < n; j++) C6 mn C6mn 41. {

42. if (j % 2 == 0) C5 mn C5mn 43. {

44. cipher += arr[M[i] – 1, j]; C2 mn C2mn 45. }

46. else 47. {

48. if (M[i] >= n) C5 mn C5mn

49. cipher += arr[0, j]; C2 mn C2mn 50. else

51. cipher += arr[[i], j]; C2 mn C2mn 52. }

53. } 54. } 55. }

56. else if (rad_enk_kolom.Checked == true) C5 1 C5 57. {

58. for (int i = 0; i < M.Length; i++) C6 m C6m 59. {

60. for (int j= 0; j < n; j++) C6 mn C6mn 61. {

62. if (j % 2 == 0) C5 mn C5mn 63. {

64. cipher1 += arr[j – M[i] - 1]; C2 mn C2mn 65. }

68. if (M[i] >= n) C5 mn C5mn 69. cipher1 += arr[j, 0]; C2 mn C2mn 70. else

71. cipher += arr[j, M[i]]; C2 mn C2mn 72. }

73. } 74. } 75. } 76. }

Kolom Cpada tabel 4.5 menunjukkan berapa kali processor melakukan komputasi. Kolom # sebagai variabel untuk menghitung pengerjaan baris program. Kolom C x # sebagai hasil perhitungan perkalian kolom C dengan #. Maka hasil dari kolom C x # dijumlahkan berdasarkan persamaan (1) pada Sub bab 2.4 adalah sebagai berikut :

� (�,�) =��#�

=�1+ 6�2+ 2�3+�4+ 3�5+�7+ 2�6�+ 6�2��

+ 4�5��+ + 2�6��+�6�+ 3�2�2+�5�2+�6�2

= (�1+ 6�2+ 2�3+�4+ 3�5 +�7)�0+ (3�6)�1+ (3�

2+�5+�6)�2

+ (2�6)�1+ (6�2+ 4�5+ 2� 6)��

=Θ(�2)

Pada perhitungan di atas didapat hasil dari kompleksitas algoritma Zig-zag

Cipher adalah Θ(�2). Selanjutnya dihitung kompleksitas enkripsi algortima RC4+Cipher. Pada algoritma RC4+ Cipher perhitungan kompleksitas algoritma dibagi menjadi dua bagian, yaitu perhitungan kompleksitas proses KSA dan proses PRGA. Tabel 4.6 menunjukkan hasil perhitungan kompleksitas proses KSA algoritma RC4+ Cipher.

Tabel 4.6 Kompleksitas Proses KSA Algoritma RC4+ Cipher

No. Kode Program C # Cx #

3. S = new int[256]; C1 1 C1

4. int pjgKey = key.Length; C2 1 C2

5. if (pjgKey < 1) C3 1 C3

6. MessageBox.Show(“Kunci tidak boleh kosong”);

7. for (int i = 0; i < 255; i++) C4 256 256 C4

8. S[i] = (byte)i; C2 256 256 C2

9. int j = 0; C2 1 C2

10. for (int i =0; i < 255; i++) C5 256 256 C5 11. {

12. j = (j + S[i] + key[i % pjgKey]) % 256; C2 256 256 C2

13. int iTmp = S[i]; C2 256 256 C2

14. S[i] = S[j]; C2 256 256 C2

15. S[j] = iTmp; C2 256 256 C2

16. } 17. }

Kolom Cpada tabel 4.6 menunjukkan berapa kali processor melakukan komputasi. Kolom # sebagai variabel untuk menghitung pengerjaan baris program. Kolom C x # sebagai hasil perhitungan perkalian kolom C dengan #. Maka hasil dari kolom C x # dijumlahkan berdasarkan persamaan (1) pada Sub bab 2.4 adalah sebagai berikut :

� (�) =��#�

=�1+ 2�2+�3+ 256(5�2+ �4 + �5)

= (�1+ 2�2+�3)�0+ 256(5�2+ �4+ �5)�0

=Θ(1)

Pada perhitungan di atas didapat hasil dari kompleksitas proses KSA algoritma

RC4+ Cipher adalah Θ(1). Selanjutnya dihitung kompleksitas proses PRGA algoritma

RC4+ Cipher. Pada Tabel 4.7 menunjukkan hasil perhitungan kompleksitas proses PRGA algoritma RC4+ Cipher.

Tabel 4.7 Kompleksitas Proses PRGA Algoritma RC4+ Cipher

1. private void btn_enkrc4p_Click(object sender, EventArgs e) 2. {

3. string cipher = “”, plain = tb_enkzig.Text; C1 1

4. KSA(tb_enk_acakrc4p.Text); C2 1

5. int i =0, j = 0, a, c, z; C3 1

6. Tabel t = new Tabel(); C3 1

7. for (int k = 0; k < plin.Lenth; k++) C4 n 8. {

9. i = (i + 1) % 256; C3 n

10. a = S[i]; C3 n

11. j = (j + 1) % 256; C3 n

12. int b = S[j] C3 n

13. S[i] = b; C3 n

14. S[j] = a; C3 n

15. c = (S[((i << 5) ^ (j >> 3)) % 256] + S[((j << 5)

^ (i >>3)) % 256]) % 256; C3 n

16. z = ((S[(a + b) % 256] + S[(c ^ 170) % 256])

^ S[(j + b) % 256]) % 256; C3 n

17. cipher += t.getchar((t.getDesimal(plain[k] ^ z) % 256); C3 n 18. }

19. }

Kolom Cpada tabel 4.7 menunjukkan berapa kali processor melakukan komputasi. Kolom # sebagai variabel untuk menghitung pengerjaan baris program. Kolom C x # sebagai hasil perhitungan perkalian kolom C dengan #. Maka hasil dari kolom C x # dijumlahkan berdasarkan persamaan (1) pada Sub bab 2.4 adalah sebagai berikut :

� (�) =��#�

=�1+ �2 + 2�3+ 9�3�+�4�

= (�1+ 2�2+ 2�3)�0+ (9�3+ �4)�1

Pada perhitungan di atas didapat hasil dari kompleksitas proses PRGA algoritma

RC4+ Cipher adalah Θ(�). Maka hasil kompleksitas enkripsi algoritma RC4+ Cipher adalah Θ(�). Sehingga nilai kompleksitas dari super enkripsi dengan algoritma Zig-zag Cipher dan algoritma RC4+ Cipher adalah

Θ(�2)

4.2.4. Waktu Proses

Tujuan dari pengujian ini adalah untuk memperoleh pengaruh panjang karakter plaintext yang diuji dengan waktu proses algoritma. Pada pengujian ini akan diamati tiga tipe plaintext yang berbeda, yaitu plaintext teks, plaintext simbol dan plaintext kompleks (plaintext dengan teks, simbol, dan gambar). Kemudian pengujian juga menggunakan dua ekstensi file yang berbeda, yaitu .doc dan pdf. Proses perhitungan waktu proses hanya dilakukan pada tahap enkripsi. Setiap tipe plaintext mempunyai panjang karakter yang berbeda yangdiuji sebanyak tiga kali tahap enkripsi kemudian akan dihitung perolehan nilai rata-rata waktu proses. Pengujian dilakukan secara manual dengan menggunakan Bahasa pemrograman C#.

a. Ekstensi File .doc

• Plaintext Teks

Hasil waktu proses pada plaintext teks file .doc dengan jumlah panjang karakter 22 ditunjukkan pada tabel 4.8.

Tabel 4.8 Waktu Proses Pada Plaintext Teks File .doc 22 Karakter

Plaintext Kunci

digunakan pada proses enkripsi, kolom Metode Zig-zag adalah metode transposisi zig-zag yang digunakan, kolom C1 adalah hasil enkripsi pertama yang diperoleh dengan menggunakan algoritma Zig-zag Cipher, kolom Kunci RC4+adalah kunci algoritma

RC4+ Cipher yang digunakan pada proses enkripsi, kolom C2 adalah hasil enkripsi kedua yang diperoleh dengan menggunakan algoritma RC4+ Cipher. Rata-rata yang diperoleh untuk plaintext tersebut adalah 0.3511 ms. Selanjutnya dihitung waktu proses pada plaintext teks file .docdengan jumlah panjang 66 karakter, dimana hasilnya terlihat pada tabel 4.9.

Tabel 4.9 Waktu Proses Pada Plaintext Teks File .doc66 Karakter

Rata-rata 0.5271

Tabel 4.9 menunjukkan waktu proses pada plaintext teksdengan jumlah panjang 66 karakter. Kolom Kunci Zig-zag adalah kunci algoritma Zig-zag Cipher yang digunakan pada proses enkripsi, kolom Metode Zig-zag adalah metode transposisi zig-zag yang digunakan, kolom C1 adalah hasil enkripsi pertama yang diperoleh dengan menggunakan algoritma Zig-zag Cipher, kolom Kunci RC4+adalah kunci algoritma

RC4+ Cipher yang digunakan pada proses enkripsi, kolom C2 adalah hasil enkripsi kedua yang diperoleh dengan menggunakan algoritma RC4+ Cipher. Rata-rata yang diperoleh untuk plaintext tersebut adalah 0.5271 ms. Selanjutnya dihitung waktu proses pada plaintext teks file .docdengan jumlah panjang 110 karakter, dimana hasilnya terlihat pada tabel 4.10.

Tabel 4.10 Waktu Proses Pada Plaintext Teks File .doc110 Karakter

an eTijtag

Pada table 4.10, kolom Kunci Zig-zag adalah kunci algoritma Zig-zag Cipher yang digunakan pada proses enkripsi, kolom Metode Zig-zag adalah metode transposisi zig-zag yang digunakan, kolom C1 adalah hasil enkripsi pertama yang diperoleh dengan menggunakan algoritma Zig-zag Cipher, kolom Kunci RC4+adalah kunci algoritma

RC4+ Cipher yang digunakan pada proses enkripsi, kolom C2 adalah hasil enkripsi kedua yang diperoleh dengan menggunakan algoritma RC4+ Cipher. Rata-rata yang diperoleh untuk plaintext tersebut adalah 00.6113 ms.