PENDAHULUAN

1.1.

Latar Belakang

Perkembangan pesat teknologi internet dan implementasi nya dalam sebuah Local Area Network (LAN) telah menyebabkan arus informasi dari dalam atau keluar perusahaan / instansi semakin padat. Akses internet tanpa batas telah menghadirkan banyak keuntungan bagi semua pihak, tidak hanya mempermudah pencarian informasi yang di inginkan tanpa batas waktu dan lokasi, akan tetapi dunia luar dapat berinteraksi dengan LAN (Local Area network) yang ada. Hal inilah yang memungkinkan meningkat nya tindak kejahatan dalam dunia maya.

Perkembangan Sistem Informasi Akademik (Simak) yang semakin cepat dengan berbagai macam fungsi dan kebutuhan, menuntut meningkatnya kualitas keamanan jaringan simak online. Terutama dengan semakin terbukanya pengetahuan hacking dan cracking, didukung dengan banyak nya tools yang tersedia dengan mudah dan kebanyakan free, semakin mempermudah para intruder dan attacker untuk melakukan aksi penyusupan ataupun serangan. Universitas Islam Negeri (UIN) Raden Fatah Palembang merupakan salahsatu Perguruan Tinggi Islam Negeri yang berada di kota Palembang, sebelum menjadi Universitas Islam Negeri (UIN), pada mulanya adalah IAIN Raden Fatah. Universitas Islam Negeri (UIN) Raden Fatah atau sebelumnya Institut Agama Islam Negeri (IAIN) Raden Fatah Palembang diresmikan pada tanggal 13 November 1964. Universitas Islam Negeri (UIN) Raden Fatah Palembang memiliki simak online yang terbagi menjadi sembilan bagian menurut fakultas

masing-masing yaitu simak Simak Fak.USHPI, Simak Fak.Syariah, Simak Fak.Tarbiyah, Simak Fak.Adab, Simak Fak.Dakwah, Simak FEBI, Simak Pascasarjana, Simak Fak SAINSTEK, Simak Fak.Ilmu Sosial Dan Ilmu Politik yang berfungsi mengelola seputar sistem informasi mahasiswa seperti file mahasiswa, form nilai (KHS), penjadwalan, pengumuman atau informasi kampus dan sebagainya. Permasalahannya adalah simak online tersebut pernah mengalami serangan hacker pada bulan Mei 2016 dimana hacker menyusup pada bagian sistem akademik dengan mengubah tampilan halaman depan dan melakukan perubahan nilai serta saat diakses sering mengalami koneksi yang lambat serta terkadang koneksi yang terputus. Berdasarkan data diatas ternyata simak online Universitas Islam Negeri (UIN) Raden Fatah Palembang rentan terhadap penyusupan oleh karena itu penulis ingin melakukan penelitian untuk melakukan pengujian mengenai tingkat kerentanan simak online Universitas Islam Negeri (UIN) Raden Fatah Palembang terhadap penyusup.

Berdasarkan uraian di atas, penulis mengangkat permasalahan tersebut sebagai bahan penelitian yang berjudul “Hijacking Session pada keamanan Simak Universitas Islam Negeri (UIN) Raden Fatah Palembang”.

1.2.

Perumusan Masalah

Adapun rumusan masalah berdasarkan latar belakang di atas yaitu :

1. Bagaimana melakukan pengujian penyusupan terhadap Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah Palembang menggunakan metode ARP Spoofing?

2. Bagaimana melakukan analisis hasil terhadap hasil pengujian penetrasi Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah Palembang menggunakan metode ARP Spoofing

1.3

. Batasan Masalah

Batasan masalah dalam penelitian ini yaitu berfokus pada

1. Penyusupan (Hijacking Session) difokuskan pada Sistem Informasi Akademik (Simak) Fak.Dakwah Universitas Islam Negeri (UIN) Raden Fatah Palembang.

2. Tools yang digunakan untuk penyusupan menggunakan tool ettercap pada kali linux dan network analisis menggunakan aplikasi wiresharks.

3. Saran untuk mengatasi masalah penyusupan (Hijacking Session) Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah Palembang.

1.4

. Tujuan Penelitian

Tujuan yang ingin dicapai dari penelitian ini adalah

1. Untuk melakukan pengujian mengenai tingkat kerentanan pada Sistem Informasi Akademik (Simak) Online Universitas Islam Negeri (UIN) Raden Fatah Palembang terhadap penyusup (Hijacking Session) dengan metode ARP Spoofing.

2. Melakukan analisis hasil terhadap adanya indikasi serangan dengan menggunakan tools wiresharks.

1.5. Manfaat Penelitian

Adapun manfaat dari penelitian ini adalah

1. Dapat mengetahui celah keamanan pada Sistem Informasi Akademik (Simak) Online Universitas Islam Negeri (UIN) Raden Fatah Palembang.

2. Dapat meningkat kan sistem keamanan pada Sistem Informasi Akademik (Simak) Online terhadap penyusupan dari luar.

1.6. Sistematika Penulisan

Skripsi ini ditulis dalam lima bab dan masing-masing bab terbagi dalam sub-sub bab. Sistematika penulisan disusun sebagaiberikut:

BAB I PENDAHULUAN

Pada bab ini Penulis akan menguraikan tentang latar belakang, perumusan masalah, tujuan penelitian, manfaat penelitian dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Pada bab ini menjelaskan pembahasan mengenai landasan teori yaitu mengenai teori-teori yang berkaitan dengan pokok permasalahan dalam penelitian.

BAB III METODOLOGI PENELITIAN

Dalam bab ini membahas waktu analisis permasalahan, kebutuhan hardware dan software, perancangan topologi jaringan, teknik pengumpulan data dan metode pengujian.

BAB IV HASIL DAN PEMBAHASAN

Dalam bab ini membahas mengenai implementasi dan pengambilan data hasil penelitian yang telah dilakukan berupa hasil analisis Hijacking Session pada keamanan Simak Universitas Islam Negeri (UIN) Raden Fatah Palembang serta pembahasan.

BAB V KESIMPULAN DAN SARAN

Menguraikan beberapa kesimpulan dari pembahasan masalah dari bab-bab sebelumnya serta memberikan saran yang bisa bermanfaat.

TINJAUAN PUSTAKA

2.1. Tinjauan Umum

Institut Agama Islam Negeri ( IAIN ) Raden Fatah Palembang diresmikan pada tanggal 13 November 1964. di Gedung Dewan Perwakilan Rakyat Provinsi Sumatera Selatan. berdasarkan surat Keputusan Menteri Agama Nomor 7 Tahun 1964 tanggal 22 Oktober 1964. Dalam perkembangan berikutnya IAIN Raden Fatah membuka dua Fakultas baru, yaitu Fakultas Adab dan Fakultas Dakwah berdasarkan Surat keputusan Menteri Agama R.I Nomor 103 tahun 1998 tanggal 27 Februari 1998. Cikal bakal Fakultas Adab dimulai dari pembukaan dan penerimaan mahasiswa Program Studi ( Prodi ) Bahasa dan Sastra Arab dan Sejarah Kebudayaan Islam pada tahun Akademik 1995/1996.Pendirian Program Pascasarjana pada tahun 2000 mengukuhkan IAIN Raden Fatah sebagai institusi pendidikan yang memiliki komitmen terhadap pencerahan masyarakat akademis yang selalu berkeinginan untuk terus menimba dan mengembangkan ilmu-ilmu keislaman multidisipliner.

2.2. Landasan Teori

2.2.1 Pengertian Analisis

Menurut Jogiyanto (2009:129), Analisis dapat didefinisikan sebagai penguraian dari suatu sistem informasi yang utuh ke dalam bagian-bagian komponennya dengan maksud untuk mengidentifikasikan dan mengevaluasi

permasalahan-permasalahan, kesempatan-kesempatan, hambatan-hambatan yang terjadi dan kebutuhan-kebutuhan yang diharapkan sehingga dapat diusulkan perbaikan-perbaikannya. Sedangkan menurut Kamus Besar Bahasa Indonesia (http://kbbi.web.id), Analisis adalah penyelidikan terhadap suatu peristiwa atau untuk mengetahui keadaan yang sebenarnya dan penguraian suatu pokok atas berbagai bagiannya dan penelaahan bagian itu sendiri serta hubungan antarbagian utnuk memperoleh pengertian yang tepat dan pemahaman arti keseluruhan.

2.2.2 Internet

Menurut Yuhefizar (2008:5), Internet merupakan singkatan dari interconnected networking yang berarti jaringan komputer yang saling terhubung antara satu komputer dengan komputer yang lain yang membentuk sebuah jaringan komputer di seluruh dunia, sehingga dapat saling berinteraksi, berkomunikasi, saling bertukar informasi atau tukar menukar data. Secara fisik, internet dapat digambarkan seperti jaring-jaring yang menyerupai jaring laba-laba yang menyelimuti bumi yang terhubung melalui titik-titik (node). Node dapat berupa komputer maupun peralatan (peripheral) lainnya. Istilah internet berasal dari bahasa Latin “inter”, yang berarti “antara”. Secara kata per kata internet berarti jaringan antara atau penghubung. Memang itulah fungsinya, internet menghubungkan berbagai jaringan yang tidak saling bergantung pada satu sama lain sedemikian rupa, sehingga mereka dapat berkomunikasi. Sistem apa yang digunakan pada masing-masing jaringan tidak menjadi masalah, apakah sistem DOS atau UNIX.Sementara jaringan lokal biasanya terdiri atas komputer sejenis (misalnya DOS atau UNIX), internet mengatasi perbedaan berbagai sistem operasi

dengan menggunakan “bahasa” yang sama oleh semua jaringan dalam pengiriman data. Pada dasarnya inilah yang menyebabkan besarnya dimensi internet. Dengan demikian, definisi internet ialah “jaringannya jaringan”, dengan menciptakan kemungkinan komunikasi antar jaringan di seluruh dunia tanpa bergantung kepada jenis komputernya.

2.2.3 Hijacking Session

Menurut Anhar(2010:14), Hijacking Sessionmerupakan aksi pengambilan kendali session milik user lain setelah sebelumnya “pembajak” berhasil memperoleh autentifikasi ID session yang biasanya tersimpan dalam cookiesatau suatu kegiatan yang berusaha untuk memasuki [menyusup] ke dalam sistem melalui sistem operasional lainnya yang dijalankan oleh seseorang. Sistem ini dapat berupa server, jaringan/networking [LAN/WAN], situs web, software atau bahkan kombinasi dari beberapa sistem tersebut. Namun perbedaanya adalah Hijacker menggunakan bantuan software atau server robot untuk melakukan aksinya, tujuanya adalah sama dengan para cracker namun para hijacker melakukan lebih dari para cracker, selain mengambil data dan informasi pendukung lain, tidak jarang sistem yang dituju juga diambil alih, atau bahkan dirusak. Dan yang paling sering dilakukan dalam hijacking adalah Session Hijacking.Session hijackingmenggunakan metode capture, brute forced atau reserver enggineered untuk memperoleh ID session, selanjutnya memegang

kendali atas session yang dimiliki oleh user lain tersebut selama session berlangsung.

Menurut Pratama (2014:12), jaringan komputer adalah hubungan dari sejumlah perangkat yang dapat saling berkomunikasi satu sama lain. Perangkat yang dimaksud pada definisi ini mencakup semua jenis perangkat komputer ( komputer desktop, komputer jinjing, smartphone , tablet) dan perangkat penghubung (router, switch,modem dan hub), sedangkan menurut Syafrizal (2005:2), jaringan komputer adalah himpunan “interkoneksi” antara 2 komputer autonomous atau lebih yang terhubung dengan media transmisi kabel atau tanpa kabel (wireless ). Dua unit komputer dikatakan terkoneksi apabila keduanya bisa saling bertukar data atau informasi, berbagi resource yang dimiliki seperti file, printer, media penyimpanan.

Data yang berupa teks, audio maupun video bergerak melalui media kabel atau tanpa kabel sehingga memungkinkan pengguna komputer dalam jaringan komputer dapat saling bertukar file atau data, mencetak pada printer yang sama dan menggunakan hardware dan software yang terhubung dalam jaringan secara bersama-sama.

Menurut Herlambang (2008:2), jaringan komputer dapat dikelompokkan berdasarkan luas area yang dapat dijangkau atau dilayani. Secara umum jaringan komputer terbagi menjadi 4 (empat) jenis, yaitu:

1. Local Area Network (LAN)

LAN adalah sebuah jaringan yang dibatasi oleh area yang relatif kecil, umumnya dibatasi oleh area lingkungan seperti sebuah kantor pada sebuah gedung atau tiap-tiap ruangan.

2. Metropolitan Area Network (MAN)

Jaringan MAN menghubungkan beberapa buah jaringan-jaringan kecil kedalam lingkungan area yang lebih besar.

3. Wide Area Network (WAN)

WAN merupakan gabungan dari LAN yang ruang lingkupnya dapat saja satu lokasi atau dapat tersebar di beberapa lokasi di seluruh dunia. Jaringan ini membutuhkan minimal satu server untuk setiap LAN dan minimal dua server yang mempunyai lokasi yang berbeda untuk membentuknya.

4. Internet

Internet dapat diartikan sebagai jaringan komputer luas dan besar yang mendunia, yaitu menghubungkan pemakai komputer dari suatu negara ke negara lain di seluruh dunia, dimana di dalamnya terdapat berbagai sumber daya informasi dari mulai yang statis hingga yang dinamis dan interaktif.

2.2.5 IP Address

Menurut Herlambang (2008:13), IP (Internet Protocol) address merupakan pengenal yang digunakan untuk memberi alamat pada tiap-tiap komputer dalam jaringan. Alamat IP merupakan representasi dari 32 bit bilangan biner yang ditampilkan dalam bentuk desimal dengan dipisah tanda titik. IP Address terdiri atas network ID dan host ID. Network ID menunjukkan nomor jaringan sedangkan host ID mengidentifikasikan host dalam satu jaringan. Dalam pemakaiannya, IP akan dibagi menjadi 3 kelas, yaitu kelas A, B, dan kelas C.

Tabel 2.1 Pembagian Kelas IP Address

CLASS OKTET PERTAMA PRIVATE ADDRESS

A 1-127 10.0.0.0 – 10.255.255.255

C 192-223 192.168.0.0 - 192.168.255.255

1. Net ID

Net ID merupakan alamat yang telah ditetapkan pada jaringan fisik. Net ID telah menjadi ketetapan untuk setiap kelas yang digunakan dan dapat menggantinya dengan nomor lain. Apabila dalam satu grup jaringan menggunakan kelas IP yang sama, maka Net ID yang digunakan juga harus sama.

2. Host ID

Host ID merupakan nomor IP yang dapat mewakili setiap individu atau setiap PC yang menjadi node. Berbeda dengan dengan net ID, pada Host ID dapat diganti nomornya dengan menyesuaikan urutan nomor yang dibutuhkan.

Pada pemasangan Host ID harus dibedakan penomoran Host ID-nya. Jadi apabila memiliki jaringan LAN dan menggunakan salah satu kelas yang ada, anda wajib untuk menyamakan nomor net nya serta harus membedakan Host ID-nya. Secara garis besar perbedaan antara net ID dengan Host ID terletak pada sifat nomornya. Pada net ID, nomor yang ada telah menjadi ketetapan pada setiap kelas yang ada dan tidak dapat mengubahnya. Pada Host ID, nomornya bersifat fleksibel dapat diganti dan disesuaikan dengan kebutuhan pada jumlah komputer

yang ada. Terdapat beberapa aturan dasar dalam menentukan Net ID dan HostID antara lain sebagai berikut:

1. Net ID tidak boleh sama dengan 127, karena secara default digunakan untuk keperluan loopback yaitu IP address yang digunkan komputer untuk menunjuk dirinya sendiri.

2. Net ID dan Host ID tidak boleh sama dengan nol, IP address dengan Host ID nol diartikan sebagai alamat network.

3. Host ID harus unik dalam jaringan.

Karena IP address terdiri dari 4 buah bilangan binner 8 bit maka nilai terbesarnya adalah 11111111. 11111111.11111111.11111111, Maka jumlah IP address yang tersedia adalah 255 x 255 x 255 x 255. Jumlah ini akan dibagikan kepada para pengguna internet ke seluruh dunia dalam berapa kelas. Dengan pembagian beberapa kelas ini akan mempermudah pendistribusian pendaftaran IP address. Pembagian kelas-kelas IP address didasarkan pada network ID atau Net ID dan host ID. Network ID adalah bagian dari IP address yang digunakan untuk menunjukkan jaringan dimana komputer anda berada, sedangkan host ID adalah bagian dari IP address yang digunakan menunjukkan workstation, server, router dan semua host dari TCP/IP lain dari jaringan tersebut. IP address pada umumnya dikelompokkan dalam tiga kelas yaitu kelas A, kelas B, kelas C. Perbedaan pada tiap kelas tersebut adalah ukuran dan jumlahnya, berikut penjelasan masing-masing kelas tersebut :

1. Kelas A digunakan untuk jaringan dengan host yang besar . bit pertama pada address kelas A selalu diset nol sehingga nilai di depannya selalu 0 sampai 127. IP address kelas A, network ID adalah 8 bit pertama sedangkan host ID nya adalah 24 bit berikutnya. Misalkan alamat IP 114.49.6.5, maka network ID = 114 dan host ID = 49.6.5. Dengan panjang host ID yang 24 bit, jaringan dengan IP address kelas A dapat menampung sekitar 16 juta host.

2. Kelas B digunakan untuk jaringan berukuran sedang dan besar. Dua bit pertama pada kelas B diset 10 (satu nol sehingga byte terdepan dari IP

address kelas B akan bernilai 128 sampai 191. Pada IP address kelas B network ID adalah 16 bit pertama, sedangkan host ID adalah 16 berikutnya. Misalkan 133.93.125.2 maka network ID = 133.93 dan host ID = 125.2 dengan panjang host ID 16 bit, maka jaringan yang menggunakan IP kelas B dapat menampung 65.000 host.

3. Kelas C digunakan pada jaringan yang berukuran kecil seperti pada LAN atau jaringan komputer lokal. Tiga bit pertama dari IP address kelas C berisi 111. Dengan bit 21 berikutnya, angka ini akan membentuk network ID 24 bit dan host ID adalah 8 bit terakhir. Dengan memakai IP address kelas C ini, akan bisa dibentuk 2 juta jaringan dengan masing-masing mempunyai 256 IP address.

2.2.6 Komputer Server dan Client

Menurut Syafrizal (2005:3), Server adalah perangkat keras yang berfungsi untuk memberi layanan bagi komputer lainnya di jaringan dan client yang juga hanya meminta layanan dari server tersebut. Akses dilakukan secara transparan dari client dengan melakukan login terlebih dahulu ke server yang dituju. Server dapat berupa sistem komputer yang khusus dibuat untuk keperluan tertentu, seperti untuk penggunaan printer secara bersama (print server), untuk hubungan eksternal LAN ke jaringan lain (communication server), dan file server yakni disk yang digunakan secara bersama oleh beberapa client. Server ini tidak dapat digunakan sebagai client, karena baik secara hardware maupun software, ia hanya berfungsi untuk mengelola jaringan. Ada pula server yang berupa workstation dengan disk drive yang cukup besar kapasitasnya, sehingga server tersebut dapat

juga digunakan sebagai workstation oleh user. Sedangkan Client adalah sebuah workstation yang menggunakan fasilitas yang diberikan oleh suatu server.

2.2.7 Keamanan Jaringan Komputer

Menurut Ariyus (2006:2) keamanan komputer terdiri dari 4 (empat) bagian yaitu :

a.i.1. Aspek-aspek keamanan komputer

Menurut Ariyus (2006:2) keamanan komputer meliputi beberapa aspek diantaranya adalah:

1. Authentication adalah aturan agar penerima informasi dapat memastikan keaslian pesan tersebut datang dari orang yang dimintai informasi. Dengan kata lain informasi tersebut benar-benar dari orang yang dikehendaki.

2. Intergrity adalah keaslian pesan yang dikirim melalui sebuah jaringan dan dapat dipastikan bahwa informasi yang dikirim tidak dimodifikasi oleh orang yang tidak berhak dalam perjalanan informasi tersebut.

3. Nonrepudiation merupakan hal yang bersangkutan dengan si pengirim. Si pengirim tidak dapat mengelak bahwa dialah yang mengirim informasi tersebut.

4. Authority adalah Informasi yang berada pada sistem jaringan tidak dapat dimodifikasi oleh pihak yang tidak berhak atas akses tersebut.

5. Confidentiality merupakan usaha untuk menjaga informasi dari orang yang tidak berhak mengakses. Confidentiality biasanya berhubungan dengan informasi yang diberikan kepada pihak lain.

6. Privacy merupakan lebih ke arah data-data yang sifatnya privat (pribadi). 7. Availability adalah aspek availability atau ketersediaan berhubungan

dengan ketersediaan informasi ketika dibutuhkan. Sistem informasi yang diserang/dijebol dapat menghambat atau meniadakan akses ke informasi. 8. Accesscontrol adalah aspek yang berhubungan dengan cara pengaturan

akses kepada informasi. Hal itu biasanya berhubungan dengan masalah authentication dan juga privacy. Accesscontrol seringkali dilakukan menggunakan kombinasi user-id dan password atau dengan menggunakan mekanisme lainnya.

a.i.2. Jenis-Jenis Serangan

Menurut Ariyus (2006:12) jenis dan teknik serangan yang menganggu jaringan komputer beraneka macam. Serangan-serangan umum yang terjadi pada sistem komputer di antaranya adalah:

1. Port Scanning

Merupakan suatu proses untuk mencari dan membuka port pada suatu jaringan komputer. Dari hasil scanning akan didapat letak kelemahan sistem tersebut. Pada dasarnya sistem port scanning mudah untuk dideteksi, tetapi penyerang akan menggunakan berbagai metode untuk menyembunyikan serangan. Penyerang akan mengirim paket lain pada port yang masih belum ada pada jaringan tersebut untuk mendapatkan RST dan akan membuka port tersebut tetapi tidak terjadi respon apapun pada filelog, kesalahan file atau device lainnya. Beberapa kombinasi dari flag selain SYN dengan sendirinya dapat digunakan untuk tujuan portscanning. Berbagai kemungkinan yang kadang disebut dengan

Christmastree (beberapa jaringan device menampilkan option seperti Christamastree) dan null yang akan menampilkan option seperti jaringan TCP/IP, sehingga protokol TCP/IP akan mengalami down (outofservice). 2. Denial of Service (DOS)

Juga dikenal dengan Distributed Denial of Service (DDOS), Packet Stroming dan Tribal Flooding adalah metode serangan DDOS lainnya, digunakan untuk meng-overload jairngan dengan membuat begitu banyak permintaan di mana regular traffic diperlambat atau kadang-kadang diinterupsi. Serangan DDOS “regular” tidak sampai memasuki sebuah target; agaknya sasaran penyerang hanyalah meng-overload target (router atau webserver) dengan begitu banyak traffic palsu yang tidak dapat diatasi.

3. IPSpoofing

IP Spoofing adalah suatu serangan teknis yang rumit yang terdiri dari beberapa komponen. Ini adalah eksploitasi keamanan yang bekerja dengan menipu komputer, seolah-olah yang menggunakan komputer tersebut adalah orang lain. Hal ini terjadi karena designflaw (salah rancang). Lubang keamanan yang dapat dikategorikan ke dalam kesalahan desain adalah desain urutan nomor (sequencenumbering) dari paket TCP/IP. Kesalahan ini diekspoitasi sehingga timbul masalah. 4. SmurfAttack

Serangan jenis ini biasanya dilakukan dengan menggunakan IPSpoofing, yaitu mengubah nomor IP dari datangnya request. Dengan menggunakan IPSpoofing, respon dari ping tadi dialamatkan ke komputer yang IP-nya

di-spoof. Akibatnya, komputer tersebut akan menerima banyak paket. Hal ini dapat mengakibatkan pemborosan penggunaan (bandwidth) jaringan yang menghubungkan komputer tersebut.

5. Man in the Middle

Dalam jenis serangan ini, penyerang menempatkan dirinya di tengah-tengah aliran komunikasi di antara dua host, biasanya server dan klien. Penyerang, selanjutnya menahan pesan yang ditranmisikan di antara dua host. Penyerang dapat melihat berbagai hal, seperti passwordwebsite anda, rekening anda di bank dan lain-lain. Bagian yang menjadi pertimbangan adalah jika penyerang tidak mengubah segala sesuatunya, maka anda tidak akan mengetahui bahwa paket-paket tersebut telah ditahan oleh penyerang di pertengahan.

ARP spoofing merupakan salah satu cara di mana serangan man in the middle dapat dilancarkan dengan sukses jika dieksekusi baik melalui wired atau wirelles LAN. Proses memperbarui ARP cache dari komputer target dengan forgetentry disebut dengan “ARP Poisoning”. Teknik ini mengharuskan penyerang yang membuat forged ARP request dan me-reply paket-paket untuk mengubah layer 2 ethernet MAC address ke alamat yang dipilih. Saat penyerang mengirim Forged ARP Reply, komputer target dapat dipastikan mengirim frame yang ditujukan ke host B ketimbang lebih dahulu mengirim ke komputer penyerang, dengan demikian komputer target dapat direkam dan dibaca. Jika serangan ini dijalankan dengan benar, maka host A tanpa bisa berbuat banyak menerima ARP redirection.

2.2.8 Tools Ettercap

Menurut Raharjo (2003:104),Ettercap merupakan sebuah tool yang salah satu fungsinya adalah menyadap atau mengendus (sniff) data. Cara kerja Ettercap adalah membuat daftar dari host yangada di dalam LAN kemudian mengirimkanARP REQUEST untuk masing-masing ip address yang ada didalam jaringa LAN. Bila mendapatkan jawaban ARP REPLAYS maka ettercap akan membuat daftar dari host yang menjawab permintaan tersebut. Untuk mereka yang tidak menyukai perintah berbaris (CLI), alat bentu ini disediakan dengan antar muka grafis yang mudah. Ettercap memungkinkan membentuk serangan melawan protokol ARP dengan memposisikan diri sebagai “penengah, orang yang ditengah” dan jika sudah berada pada posisi tersebut, maka akan memungkinkan untuk menginfeksi, mengganti, menghapus data dalam sebuah koneksi - melihat password pada protokol-protokol seperti FTP, HTTP, POP, SSH1, dan lain-lain. Menyediakan SSL sertifikasi palsu dalam bagian HTTPS pada korban dan lain-lain. Plugin-plugin yang ada juga bisa untuk penyerangan seperti DNS SpoofingApakah itu penyerangan “man in the middle” ? Ini adalah serangan dimana seorang pembajak menempatkan mesinnya dalam arah logika antara dua mesin yang saling berkomunikasi sebagaiman dalam gambar berikut. Sekali berada dalam posisi ini, pembajak bisa menjalankan banyak serangan-serangan berbahaya yang berbeda karena dia berada diantara dua mesin secara normal.

2.2.9 Tools Wiresharks

Menurut Kurniawan (2012:15), WireShark adalah tool yang ditujukan untuk penganalisisan paket data jaringan. Wireshark melakukan pengawasan paket

secara waktu nyata (real time) dan kemudian menangkap data dan menampilkan selengkap mungkin. Wireshark bisa digunakan secara gratis karena aplikasi ini berbasis sumber terbuka.Aplikasi Wiresharks dapat berjalan dibanyak platfrom seperti linux, windows dan mac. Tujuan dari monitoring dengan wireshark adalah, 1. Memecahkan masalah jaringan

2. Memeriksa Keamanan Jaringan 3. Men-debug implementasi protocol 4. Mempelajari protocol jaringan internal

Wireshark ini memiliki beberapa keuntungan, diantaranya dapat memantau paket paket data yang diterima dari internet. WireShark ini bekerja pada layer Aplikasi. Yaitu layer terakhir dari OSI Layer. Dengan menggunakan protocol di layer application HTTP, FTP, TELNET, SMTP, DNS kita dengan mudah memonitoring jaringan yang ada. Berikut adalah sebagain fitur pada wireshark. 1. Tersedia untuk platform UNIX, Linux, windows dan Mac.

2. Dapat melakukan capture paket data jaringan secara realtime. 3. Dapat menampilkan informasi protokol secara lengkap.

4. Paket data dapat disimpan menjadi file dan nantinya dapat dibuka kembali. 5. Pemfilteran paket data jaringan.

6. Pencarian paket data dengan kriteria spesifik.

7. Pewarnaan penampilan paket data sehingga mempermudah penganalisisan paket data.

8. Menampilkan data statistik.

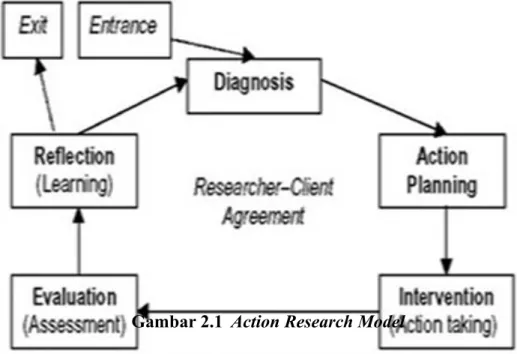

Metode penelitian yang akan digunakan adalah metode action research.

Menurut Kock (2007:45), Metode Action Research merupakan penelitian tindakan. Metode action research penelitian yang bersifat partisipatif dan

kolaboratif. Maksudnya penelitiannya dilakukan sendiri oleh peneliti, dengan penelitian tindakan. Action research dibagi dalam beberapa tahapan yang merupakan siklus, yaitu :

1. Tahap Pertama (Diagnosing)

Pada tahap ini peneliti mengidentifikasi permasalahan keamanan pada Sistem Informasi Akademik (Simak) Online yang terkait langsung mengenai masalah-masalah yang dihadapi Universitas Islam Negeri (UIN) Raden Fatah Palembang.

2. Tahap Kedua (Action Planning)

Peneliti memahami pokok masalah yang ada kemudian dilanjutkan dengan menyusun rencana tindakan yang tepat untuk menyelesaikan masalah yang ada dengan menyiapkan kebutuhan perangkat hardware dan software.

3. Tahap Ketiga (Action Taking)

Peneliti melakukan mengujian Hijacking Session atau penyusupan dengan menggunakan tools ettercap (OS Kali Linux) dengan harapan dapat menyelesaikan masalah. Selanjutnya dengan model dibuat berdasarkan sketsa infrastruktur jaringan yang telah ditentukan.

4. Tahap Keempat (Evaluating)

Setelah melakukan tahapan pengujian, proses selanjutnya melakukan analisis dan evaluasi hasil yang didapat dengan menggunakan aplikasi Wiresharks

sehingga dapat diketahui kelebihan dan kelemahan sistem simak online yang telah berjalan.

5. Tahap Kelima (Learning / Reflecting)

Setelah semuanya selesai, maka tahap akhir adalah peneliti melaksanakan review dan evaluasi tahap demi tahap kemudian penelitian ini dapat berakhir. Hasilnya juga mempertimbangkan untuk tindakan kedepan.

Gambar 2.1 Action Research Model

2.3. Penelitian Sebelumnya

1. Bambang Sugiantoro dan Jazi Eko Istianto (Seminar Nasional Informatika 2 Mei 2010), melakukan penelitian “Analisa sistem keamanan Intrusion Detection System (IDS), Firewall System, Database System dan Monitoring System menggunakan Agent bergerak” dengan hasil penelitian keamanan jaringan komputer sebagai bagian dari sebuah sistem informasi adalah sangat penting untuk menjaga validitas dan integritas data serta menjamin ketersediaan layanan bagi penggunanya. Sistem harus dilindungi dari segala

macam serangan dan usaha-usaha penyusupan atau pemindaian oleh pihak yang tidak berhak. Metode kemanan jaringan yang bertujuan untuk membentuk suatu arsitektur sistem keamanan yang terintegrasi antara Intrusion Detection System (IDS) , Firewall System, Database System dan Monitoring System dikaitkan dengan tinjauan agent bergerak. Sistem keamanan ini bertujuan melindungi jaringan dengan kemampuan merespon sesuai dengan kebijakan keamanan. Dihasilkan Arsitektur suatu sistem deteksi penyusupan jaringan komputer yang memiliki kemampuan untuk mendeteksi adanya aktivitas jaringan yang mencurigakan, melakukan tindakan penanggulangan serangan lebih lanjut berbasis agent bergerak 2. Sumit Miglani & Indeerjeet Kaur (2013) melakukan penelitian dengan judul “

Feasibility analysis of different methods for prevention against ARP Spoofing” dengan hasilpenelitian bahwa Protokol ARP adalah salah satu yang paling protokol penting yang melayani dalam model OSI dari jaringan Arsitektur. Hal ini bertanggung jawab untuk konversi dari jaringan alamat ke alamat fisik pada lapisan jaringan . Tapi, itu rentan terhadap serangan tertentu dan karenanya integritas informasi juga akan terganggu untuk sebagian besar. Banyak upaya telah dilakukan dan metode yang berbeda juga telah diterapkan untuk mencegah seperti serangan di ARP , tetapi tidak ada yang bisa memberikan memuaskan hasil . Jadi , analisis metode tersebut untuk mencegah ARP telah dilakukan untuk tata letak kelayakan mempertimbangkan berbeda faktor seperti kompatibilitas , biaya , efisiensi , kemudahan implementasi , ukuran jaringan , kehandalan , pengelolaan.

Berdasarkan landasan teori dan metode penelitian yang telah disusun maka selanjutnya dapat dibangun sebuah kerangka penelitian tentang “Hijacking Session pada keamanan simak Universitas Islam Negeri (UIN) Raden Fatah Palembang” adalah sebagai berikut.

Gambar 2.2 Kerangka Berpikir

BAB III

METODOLOGI PENELITIAN

Universitas Islam Negeri (UIN) Raden Fatah Palembang memiliki simak online yang terbagi menjadi sembilan bagian menurut fakultas masing-masing yaitu simak Simak Fak.USHPI, Simak Fak.Syariah, Simak Fak.Tarbiyah, Simak Fak.Adab, Simak Fak.Dakwah, Simak FEBI, Simak Pascasarjana, Simak Fak SAINSTEK, Simak Fak.Ilmu Sosial Dan Ilmu Politik yang berfungsi mengelola seputar sistem informasi mahasiswa seperti file mahasiswa, form nilai (KHS), penjadwalan, pengumuman atau informasi kampus dan sebagainya. Permasalahannya adalah simak online tersebut pernah mengalami serangan hacker pada bulan Mei 2016 dimana hacker menyusup pada bagian sistem akademik dengan mengubah tampilan halaman depan dan melakukan perubahan nilai serta saat diakses sering mengalami koneksi yang lambat serta terkadang koneksi yang terputus. Berdasarkan data diatas ternyata simak online Universitas Islam Negeri (UIN) Raden Fatah Palembang rentan terhadap penyusupan oleh karena itu penulis ingin melakukan penelitian untuk melakukan pengujian mengenai tingkat kerentanan simak online Universitas Islam Negeri (UIN) Raden Fatah Palembang terhadap penyusup.

Adapun metode pengujian yang digunakan pada penelitian ini adalah dengan metode ARP Spoofing, dimana dari metode tersebut dapat diketetahui tingkat kerentanan atau keamanan dari sistem login simak online yang dimiliki Fakultas Dakwah Universitas Islam Negeri (UIN) Raden Fatah Palembang.

3.2. Action Planning ( Rancangan Pengujian)

Menurut Hidayat (2011:73). Dalam melakukan pengumpulan data, penulis menggunakan dua cara yaitu:

1. Observasi Untuk mendapatkan data-data yang jelas tentang penelitian ini, penulis langsung mengambil data pada objek yang diteliti di Fakultas Dakwah Universitas Islam Negri Palembang. Dan menanyakan kepada yang berwenang apakah di izinkan untuk melakukan pengujian penyusupan.

2. Wawancara

Tanya jawab langsung kepada Bapak Fahrudin.M.kom dan juga bapak Jarwasi selaku karyawan yang berwenang pada bagian IT di Universitas Islam Negeri (UIN) Raden Fatah Palembang.

Dan data yang di dapat berupa Usernama (1210064) dan Password (1210064) Data tersebut di gunakan untuk melakukan pengujian di web sistem informasi Fakultas Dakwah dan Komunikasi di Universitas Islam Negri Raden Patah Palembang

3. Studi Pustaka

Data tersebut penulis dapatkan dari pengetahuan teoritis dan melalui kuliah serta membaca buku-buku yang ada hubungannya dengan penyusunan tugas akhir ini.

3.2.3 Teknik Pengujian

Gambar topologi jaringan yang sedang berjalan, seperti pada gambar dibawah ini.

Sumber: UIN Raden Fatah Palembang

Gambar 3.2 Topologi Jaringan UIN Raden Fatah

Pengujian dilakukan dengan beberapa tahapan seperti berikut:

1. Perangkat yang digunakan dalam pengujian ini berupa dua buah laptop, satu unit laptop sebagai alat pengujian untuk penyusup/sniffer beserta satu buah laptop untuk client login user.

2. Pertama-tama penyusup dan client terhubung dalam satu jaringan baik dalam jaringan lokal maupun jaringan internet, disini pengujian digunakan mengunakan jaringan wifi milik penyusup sendiri, setelah terhubung dalam jaringan, siapkan laptop sebagai man in the middle attack sebagai penyusup dalam posisi stand by dengan menggunakan software sniffing yang cukup terkenal yaitu software Ettercap dan Wirehsark untuk menganalisis jaringan pada komputer penyusup.

3. Lakukan proses login atau remote dari computer client ke komputer web server (simak), amati apakah user account beserta password dapat tampil pada aplikasi Ettercap. Ettercap memungkinkan membentuk serangan melawan protokol ARP dengan memposisikan diri sebagai “penengah, orang yang

ditengah” dan, jika sudah berada pada posisi tersebut, maka akan memungkinkan untuk :

- menginfeksi, mengganti, menghapus data dalam sebuah koneksi

- melihat password pada protokol-protokol seperti FTP, HTTP, POP, SSH1, dan lain-lain.

- menyediakan SSL sertifikasi palsu dalam bagian HTTPS pada korban. - dan lain-lain.

4. Siapkan aplikasi wireshark, wireshark merupakan salah satu tools atau aplikasi “Network Analyzer” atau Penganalisa Jaringan. Penganalisaan Kinerja Jaringan itu dapat melingkupi berbagai hal, mulai dari proses menangkap paket-paket data atau informasi yang berlalu-lalang dalam jaringan, sampai pada digunakan pula untuk sniffing (memperoleh informasi penting seperti password email, dll). pada komputer client di gunakan untuk menganalisis proses atau kejadian saat pengujian penyusupan yang dilakukan oleh hacker dari data tersebut dapat diketahui dan diamati cara kerja dari penyusup dengan metode arp spoofing.

BAB IV

HASIL DAN PEMBAHASAN

4.1. Hasil (Action Taking)

Address Resolution Protocol (ARP) adalah sebuah protokol dalam TCP/IP Protocol yang digunakan untuk melakukan resolusi alamat IP ke dalam alamat

Media Access Control (MAC Address). Ketika sebuah komputer mencoba untuk

mengakses komputer lain dengan menggunakan alamat IP, maka alamat IP yang dimiliki oleh komputer yang dituju harus diterjemahkan terlebih dahulu ke dalam

MAC Address agar frame-frame data dapat diteruskan ke tujuan dan diletakkan di

atas media transmisi, setelah diproses terlebih dahulu oleh Network Interface

Card (NIC). Hal ini dikarenakan NIC beroperasi dengan menggunakan alamat

fisik daripada menggunakan alamat logis (alamat IP) untuk melakukan komunikasi data dalam jaringan. Jika memang alamat yang dituju berada di luar jaringan lokal, maka ARP akan mencoba untuk mendapatkan MAC address dari antarmuka router lokal yang menghubungkan jaringan lokal ke luar jaringan (di mana komputer yang dituju berada). Komputer akan menyimpan ARP broadcast request ini kedalam ARP cache. ARP cache ini akan disimpan di RAM dan besifat sementara. ARP cache ini berisi tabel IP host serta physical address komputer. ARP cache akan bertambah jika ARP Request mendapat jawaban. Untuk mendapatkan melihat ARP cache dapat dengan mengetik “arp -a” pada CMD. Untuk dapat menghapus ARP cache dengan mengetik “arp -d <Ip addr>”. Untuk dapat mengatur sebuah static ARP dengan menuliskan “arp -s <ip addr> <MAC addr>”.

Metode ARP Spoofing merupakan konsep serangan penyadapan atau penyusupan diantara dua mesin yang sedang berkomunikasi atau biasa disebut Man In the Middle Attack. Hal diatas mengakibatkan ter-manipulasinya isi cache ARP atau mac address yang sebelumnya cache untuk komputer gateway tapi berubah menjadi MAC address dari komputer penyusup. Dalam setiap host dan perangkat switch dalam jaringan menyimpan catatan daftar MAC dan IP Address

yang disebut dengan ARP cache. Sistem akan menggunakan ARP cache untuk berhubungan dengan host lain dalam pertukaran data. Jika alamat tidak terdapat dalam daftar di memori atau ARP cache, sistem akan menggunakan ARP untuk mencari tahu MAC address pada host tujuan dan perangkat switch menggunakan tabel ARP untuk membatasi trafik hanya untuk MAC address yang terdaftar pada port. Arp spoofing adalah teknik untuk menyadap frame data dalam jaringan lokal, mengubah lalu lintas data atau memberhentikan lalu lintas data. Seorang penyusup dalam melakukan ARP spoofing akan mengirim pesan ARP palsu ke ethernet jaringan lokal dengan tujuan menyamakan alamat MAC dengan komputer lain misalnya komputer gateway. Jadi setiap lalu lintas data terhadap IP gateway akan mengarah terlebih dahulu ke komputer penyusup sebagai gateway palsu yang akhirnya diteruskan ke gateway yang asli dan memungkinkan untuk memodifikasi data sebelum diteruskan ke gateway.

Untuk pengujian penyadapan atau penyusupan (Hijacking Session) terhadap session Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah penulis mengunakan software sniffing yang cukup terkenal yaitu software ettercap pada komputer penyusup ( sniffer ), dimana ettercap merupakan aplikasi yang terdapat pada sistem operasi hacking Kali Linux.

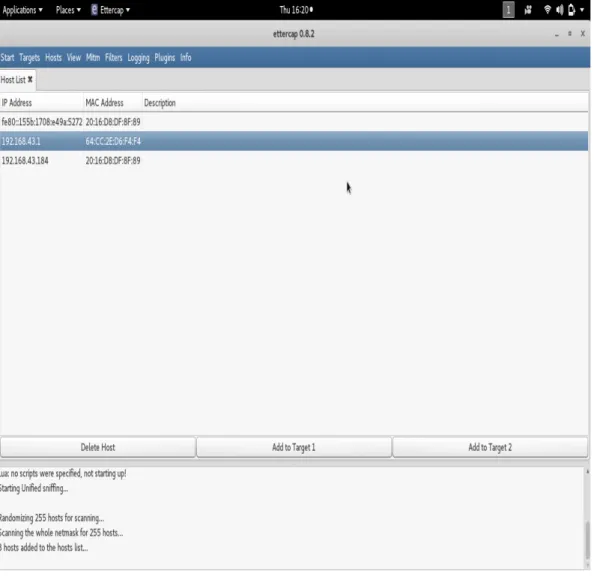

Saat pengujian penulis menggunakan interface wlan0 / interface card wireless pada komputer penyusup yang terhubung pada access point. Kemudian proses scan host pada jaringan wireless yang terkoneksi melalui access pointyang akan disusupi dengan mengklik pada menu host kemudian scan for hosts. Pada saat scan terdapat IP address dan mac address Access Point( Target 1) dan Client (

Target 2), IP address Access Point yaitu 192.168.43.1 dengan mac address yaitu 64:CC:2E:D6:F4:F4 sedangkan IP address web Client 192.168.43.184 dengan mac address yaitu 20:16:D8:DF:8F:89 .

Gambar 4.1 Proses Sniffing Tabel 4.1 . IP Address dan Mac Address

No Posisi IP Address Mac Address

1 Penyusup 192.168.43.129 80:A5:89:6F:32:1D 2 Gateway/AP 192.168.43.1 64:CC:2E:D6:F4:F4 3 Client 192.168.43.184 20:16:D8:DF:8F:89 .

Gambar 4.2 Scan Host dan hasil scanning

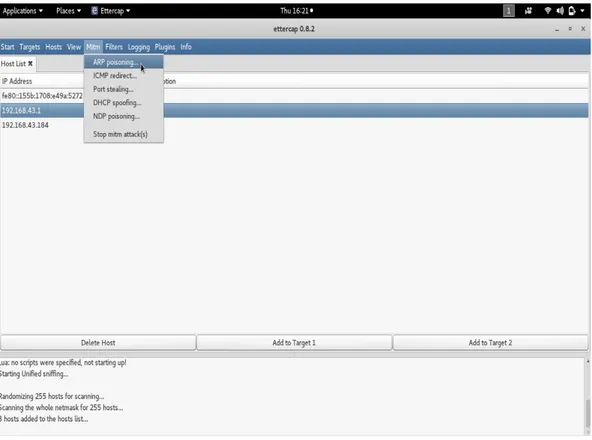

Untuk memulai proses sniffing atau penyusupan (Hijacking Session) terhadap session Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah, langkah awal pilih IP address 192.168.43.1 ( IP Access Point / target 1 ) kemudian pilih add to target 1 dan kemudian pilih IP Address 192.168.43.184 ( IP Client / target 2 ) kemudian pilih add to target 2. Kemudian aktifkan arp poisoning untuk memulai penyusupan dengan mengamati paket data yang melewati dari target1 ke target2 maupun sebaliknya seperti pada Gambar 4.3

Gambar 4.3 Mengaktifkan arp poisoning

Jalankan sniff remote connection kemudian pilih ok setelah itu klik start sniffing untuk memulai penyusupan seperti pada Gambar 4.4

Gambar 4.5 Scan Host dan hasil scanning

Pada komputer client diperoleh IP Address Wifi melalui DHCP Server yaitu 192.168.43.184 dengan mac address 20:16:D8:DF:8F:89, IP Address dan Mac address tersebut akan tampil pada aplikasi ettercap seperti pada Gambar 4.6

Hasil tampilan login Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah yang diakses dari komputer client dengan menggunakan browser GoogleChrome, saat komputer penyusup sedang aktif, secara bersamaan client akan mencoba login menggunakan user dan password mahasiswa seperti pada Gambar 4.7

Gambar 4.7 Login User dan Password Simak

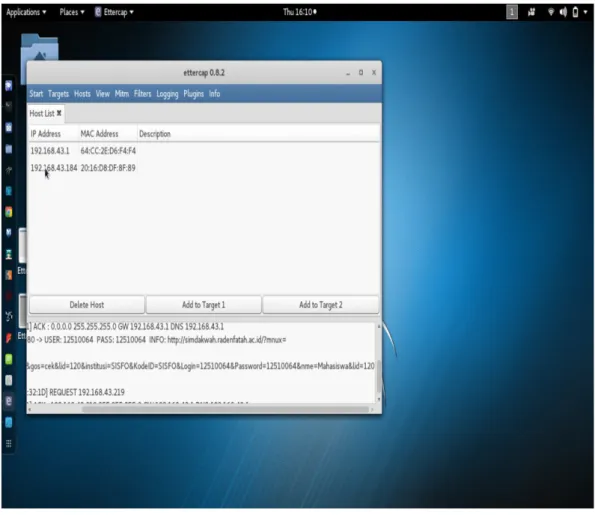

Dari hasil pengujian pada Gambar 4.9 diperoleh hasil dimana penyusup atau hacker dengan IP Address 192.168.43.219 dapat mengamati user login yang digunakan Client saat terkoneksi ke Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah pada fakultas dakwah yaitu

http://simdakwah.radenfatah.ac.id dan penyusup juga bisa memperoleh password login dari user tersebut, dimana user yang diperoleh yaitu 12510064 dan password 12510064. hal ini dikarenakan sistem sekuriti atau keamanan sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah tidak menggunakan proses enkripsi pada password login sehingga sangat mudah diamati oleh penyusup.

Gambar 4.8 Hasil penyusupan Simak Server

Dalam pembahasan ini, digunakan aplikasi Wireshark sebagai analisis jaringan. WireShark merupakan tool yang ditujukan untuk penganalisisan paket data jaringan. Wireshark melakukan pengawasan paket secara waktu nyata (real time) dan kemudian menangkap data dan menampilkan selengkap mungkin. Wireshark bisa digunakan secara gratis karena aplikasi ini berbasis sumber terbuka. Tujuan dari monitoring dengan wireshark adalah Memecahkan masalah jaringan, Memeriksa Keamanan Jaringan, Men-debug implementasi protocol dan Mempelajari protocol jaringan internal

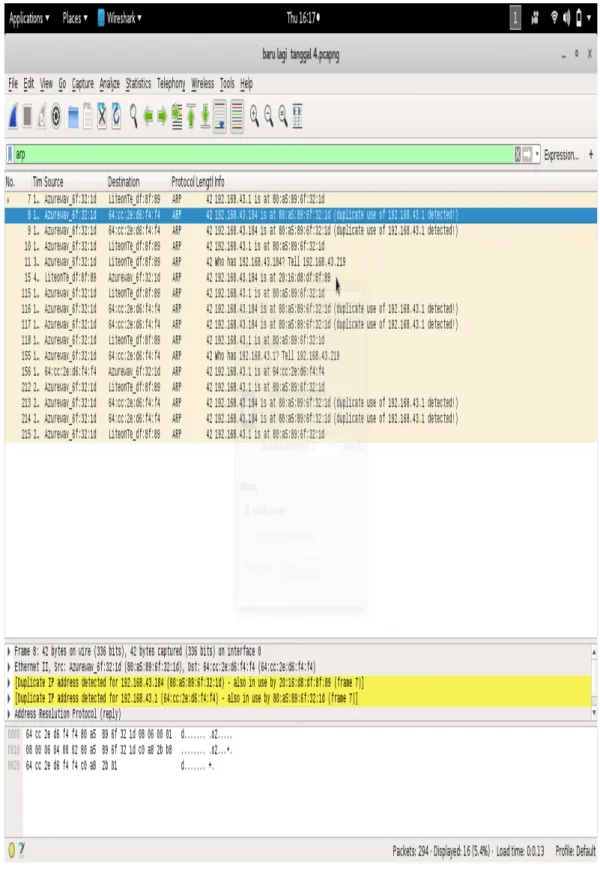

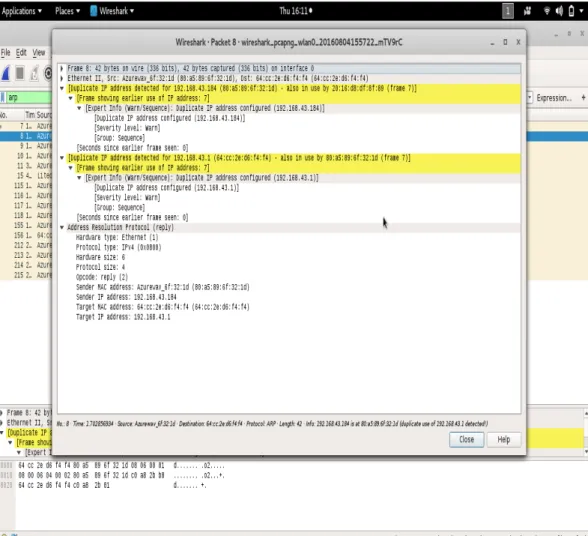

Adapun hasil pengujian di client ( Target 2) sebelum di sniffing menggunakan ettercap, data yang diperolehip address client 192.168.43.184 dan mac-address 20:16:D8:DF:8F:89 sedangkan 192.168.43.219 merupakan ip address komputer penyusup dan mac address penyusup 80:A5:89:6F:32:1D. Hasil di client (target 2) saat terkena penyusupan (Hijacking Session) terhadap session Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah , dimana mac address access point sama dengan mac address penyusup sehingga paket data dari client ke access point akan mudah diamati oleh penyusup karena penyusup berpura-pura menjadi access point. Dari gambar dibawah ini terlihat mac-address access point yang semula 64:CC:2E:D6:F4:F4 berubah menjadi mac address penyusup yaitu 80:A5:89:6F:32:1D seperti pada Gambar 4.12 dengan menggunakan tool wireshark terlihat terjadi duplikasi ( duplicate) mac-address access point / Wifi yang berubah menjadi mac-address penyusup sehingga paket yang menuju ke server akan bisa diamati melalui software wireshark melalui penyusup.

Gambar 4.10 Hasil pengamatan wireshark2

Dengan menggunakan user dan password login saat melakukan membuka Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah, sangat rentan terhadap penyusup yang ingin mencoba mengakses web server , dengan menggunakan software wireshark dengan mudah dapat mengamati proses dan mengetahui informasi apa saja yang diakses antara server dan client remote yang tentunya sangat berbahaya bagi keamanan sistem Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah.

Untuk mengatasi permasalahan tersebut salah satu solusi adalah menerapkan sistem keamanan enkripsi pada web simak online dengan menggunakan teknologi keamanan SSL atau Secure Sockets Layer . SSL atau Secure Sockets Layer adalah sebuah protokol keamanan data yang digunakan untuk menjaga pengiriman data web server dan pengguna situs web tersebut. Jenis SSL yang paling aman dapat dilihat dari tingkat keamanan SSL, yang terletak pada kekuatan enkripsi yang didukungnya. Semakin besar tingkat enkripsi semakin susah untuk dibobol. Secara teknis, semua SSL dengan tingkat enkripsi yang sama, mempunyai tingkat keamanan yang sama.

SSL merupakan suatu standar teknologi keamanan yang menjamin bahwa seluruh data yang dilewatkan antara web server dengan web browser terjaga kerahasiaan dan keutuhannya. SSL membuat koneksi yang ter-enkripsi (tersandi) antara server atau situs dengan pengunjungnya saat pengunjung itu mengaksesnya, sehingga data rahasia atau penting bisa terkirim tanpa khawatir ada usaha perubahan ditengah jalannya. Tanpa enkripsi SSL semua data yang dikirim lewat internet sangat mungkin dilihat oleh orang lain. SSL bertindak sebagai protokol yang mengamankan komunikasi antara client dan server.

Protokol SSL mengotentikasi server kepada client menggunakan kriptografi kunci publik dan sertifikat digital. Protokol ini juga menyediakan otentikasi client ke server. Algoritma kunci publik yang digunakan adalah RSA, dan untuk algoritma kunci rahasia yang digunakan adalah IDEA, DES, dan 3DES, dan algoritma fungsi hash menggunakan MD5. Verifikasi kunci publik dapat menggunakan sertifikat yang berstandar X.509.

Untuk mengaktifkan SSL pada situs simak online, hanya perlu memasang sertifikat SSL yang sesuai dengan server dan situs. Setelah SSL terpasang, user bisa mengakses situs secara aman dengan mengganti URL yang sebelumnya http:// menjadi https://. Hal ini dapat terlihat dari indikator atau ikon gembok pada browser atau juga alamat situs yang diakses diindikasikan dengan warna hijau pada baris alamat browser.

BAB V

PENUTUP

5.1. Kesimpulan

Adapun kesimpulan yang diperoleh dalam penelitian ini adalah.

1.ARP Spoofing adalah sebuah teknik penyadapan oleh pihak ketiga yang dilakukan dalam sebuah jaringan LAN maupun internet. Dengan metode tersebut, attacker dapat menyadap transmisi, modifikasi trafik, hingga menghentikan trafik komunikasi antar dua mesin yang terhubung dalam satu jaringan lokal (LAN) maupun jaringan internet melalui Wifi.

2.Web Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah sangat rentan terhadap serangan ARP Spoofing, hal ini dibuktikan saat pengujian dimana user account dan password dapat dilihat pada saat menggunakan aplikasi ettercap.

5.2. Saran

Adapun saran yang bisa disampaikan dalam penelitian ini adalah:

1. Untuk meningkat keamanan Web Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah, perlunya menggunakan sistem security atau enkripsi seperti teknologi SSL (Secure Socket Layer).

2. Perlunya penambahan security Firewall terhadap server web Sistem Informasi Akademik (Simak) online Universitas Islam Negeri (UIN) Raden Fatah lebih agar keamanan server lebih terjamin.