BAB II

LANDASAN TEORITIK

2.1 Deskriptif Teori

2.1.1 Konsep Internet

Sejarah Internet di mulai pada tahun 1969 di mana pemerintah Amerika Serikat meminta para teknisi dari Advanced Research Project Agency (ARPANET) untuk membangun suatu jaringan. Permintaan dari pemerintah Amerika Serikat ini adalah membangun suatu jaringan yang memiliki fault-tolerant, tidak dimiliki oleh siapapun, mampu bertahan terhadap serangan nuklir, dan dapat digunakan oleh para ilmuwan untuk membagi sumber-sumber yang tersedia. Jaringan ini pertama-tama hanya digunakan oleh komunikasi antara beberapa network, khususnya antara network-network di universitas. Dengan menggunakan protokol TCP/IP, jaringan ini digunakan sebagai alat komunikasi antara mesin-mesin yang berbeda. Tujuan dari Internet ini adalah digunakan untuk menyediakan komunikasi antara jaringan-jaringan di ARPA.

Pada tahun 2003 ini, Internet mengalami perkembangan yang cukup pesat dan menjadi jaringan data publik yang terbesar, yang menyebabkan terjadinya

komunikasi antara perseorangan dan bisnis. Pesatnya perkembangan Internet ini juga mempengaruhi jumlah data yang lewat di Internet setiap harinya. Contoh dari data tersebut adalah :

email yang dikirimkan baik oleh perseorangan ataupun perusahaan; pegawai-pegawai yang bekerja secara jarak jauh dan mengakses data pada kantor pusat melalui Internet; dan transaksi komersial yang dilakukan melalui Internet dengan menggunakan World Wide Web sebagai alatnya.

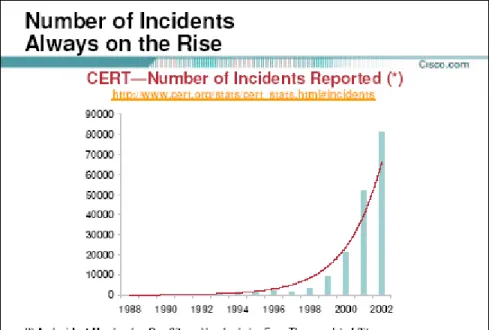

Internet yang dapat digunakan untuk mengubah dan secara cepat meningkatkan bisnis pada perusahaan ternyata juga memiliki kekurangan. Internet memiliki banyak sekali ancaman, di mana perusahaan harus melindungi dari ancaman-ancaman tersebut. Menurut Northcutt (2003:p.3), komputer yang dapat diakses oleh publik dari Internet menerima antara tujuh sampai ratusan, bahkan ribuan percobaan serangan setiap harinya. Menurut Networkers Presentation (2003,p.7), jumlah kejadian yang dilaporkan dari tahun ke tahun juga selalu mengalami peningkatan. Hal ini ditunjukkan dalam gambar 2.1 di bawah ini.

Gambar 2.1 Jumlah kejadian dari Tahun 1988 – 2002 Sumber : Networkers Presentation (2003:p.7)

2.1.2 Penerapan Efisiensi Perusahaan

Beberapa tahun belakangan ini, Internet telah meningkatkan efisiensi dan pendapatan dari perusahaan-perusahaan secara drastis. Menurut Robbins (1996: p.23), efisiensi merupakan hasil perbandingan output yang dihasilkan dengan input yang diperlukan untuk mendapatkannya. Efisiensi terhadap investasi di keamanan jaringan dan keamanan fisik adalah sampai seberapa besar tingkat manfaat yang dapat diberikan oleh pemakaian sumber daya yang telah diinvestasikan terhadap kinerja perusahaan secara keseluruhan. Atau dengan kata lain, efisiensi adalah mendapatkan hasil yang sebesar-besarnya dengan pengeluaran yang sekecil-kecilnya.

Internet yang memiliki banyak kegunaan bagi perusahaan, antara lain digunakan oleh perusahan dapat memperluas pangsa pasar, mengurangi biaya-biaya operasional,

menambah pendapatan, dan meningkatkan kepuasan pelanggan. Namun demikian, semakin meningkatnya ketergantungan perusahaan terhadap Internet, semakin banyak ancaman terhadap informasi yang dimiliki oleh perusahaan tersebut. Cisco System (2003) dalam white paper yang berjudul “Economic Impact of Network Security Threats” menunjukkan bahwa keamanan informasi merupakan salah satu kenyataan yang harus diperhitungkan. Kenyataan yang ada itu adalah :

1. Ancaman terhadap sistem komputer dan jaringan semakin meningkat 2. Kerusakan yang diakibatkan oleh serangan semakin meningkat 3. Sistem tanpa perlindungan dapat dengan mudah diakses oleh hackers

Pada dasarnya melakukan investasi di dalam Teknologi Informasi tidak berbeda dengan investasi di bidang lainnya. Karakteristik dari Teknologi Informasi inilah yang membuat keputusan untuk melakukan investasi tersebut menjadi sulit. Keamanan jaringan yang merupakan bagian dari investasi di Teknologi Informasi memiliki karakteristik yang sama dengan Teknologi Informasi. Menurut Remenyi (1995), karakteristik dari Teknologi Informasi tersebut :

1. Teknologi Informasi memiliki resiko dan pengeluaran yang tinggi, tetapi dapat menghasilkan keuntungan yang sangat besar

2. Pengeluaran yang dibutuhkan untuk Teknologi Informasi mungkin merupakan porsi sangat besar di dalam pengeluaran kapital perusahaan

3. Perubahan yang sangat cepat di dalam Teknologi Informasi membuat manajer sangat sulit untuk mengambil keputusan yang tepat

4. Di dalam perusahaan tidak terdapat pengukuran yang efektif tentang perbandingan pendapatan dan pengeluaran.

Banyak manajer teknologi informasi yang sudah mengetahui bahwa investasi di

keamanan terhadap informasi yang ada di perusahaan merupakan suatu hal yang sangat penting. Akan tetapi, masih banyak manajer yang tidak melakukan usaha-usaha yang berarti untuk melindungi informasi yang mereka miliki. Menurut Ford (2001), efisiensi dari keamanan TI adalah :

1. Mencegah kerugian finansial

Penipuan yang terjadi pada Internet adalah kejadian yang sangat umum terjadi. Seorang hacker dapat melakukan transaksi pembelian barang dengan menggunakan kartu kredit yang palsu atau milik orang lain. Penipuan ini biasanya berawal dari pencurian terhadap identitas pribadi atau informasi tentang seseorang seperti nomer kartu kredit, PIN, dan password. Penggunaan keamanan TI yang tepat dapat mencegah terjadinya kerugian finansial baik di sisi perusahaan maupun di sisi konsumen.

2. Mencegah tersebarnya kekayaan intelektual

Kekayaan intelektual sebetulnya merupakan sesuatu yang sangat penting bagi kelangsungan bisnis perusahaan. Kekayaan intelektual ini dapat berupa strategi marketing atau informasi harga. Jika informasi ini dapat dimiliki oleh kompetitor, perusahaan dapat menderita kerugian yang sangat besar.

3. Menjaga hubungan baik dengan pelanggan atau partner bisnis

Hubungan baik dengan pelanggan atau dengan partner bisnis dapat menjadi dipertahankan jika informasi yang sifatnya rahasia memang tersimpan rapi di perusahaan, adanya bukti yang tersedia jika memang terjadi perbedaan transaksi, dan perusahaan memiliki informasi yang dapat dipercaya.

4. Mencegah dikeluarkannya biaya yang tidak terduga

Biaya-biaya yang tidak terduga seperti biaya denda, hubungan dengan masyarakat, biaya untuk memulai bisnis kembali adalah biaya yang harus dikeluarkan oleh perusahaan jika seorang hackers berhasil masuk ke dalam jaringan internal perusahaan dan mengacaukan jaringan tersebut. Biaya ini tidak akan dikeluarkan oleh perusahaan jika perusahaan memperhatikan keamanan TI di dalam perusahaan.

5. Menjaga image perusahaan

Pandangan masyarakat terhadap perusahaan tersebut akan menjadi jelek karena seseorang yang tidak bertanggung jawab berhasil mengubah isi Web site yang dimiliki oleh perusahaan. Isi web site dapat diubah sesuai dengan keinginan hackers, misalnya menyebarkan isu yang tidak benar. Image perusahaan juga dapat dipengaruhi oleh adanya pemberitaan bahwa perusahaan tersebut berhasil di deface oleh hackers. Menjaga image perusahaan di masyarakat merupakan sesuatu yang penting, dan hal tersebut dapat dilakukan dengan melakukan investasi di keamanan Teknologi Informasi.

6. Mencegah potential loss yang dapat dialami perusahaan

Keamanan TI yang merupakan faktor yang sangat penting dari perusahaan dapat menyebabkan perusahaan tersebut kehilangan kesempatan bisnis dan kurang terealisasinya keuntungan-keuntungan bisnis yang menggunakan Internet.

O’Brien (1999:p.682) mengatakan bahwa “Computer crime is the threat caused by the criminal or irresponsible actions of computer users who are taking advantage of widespread use of computer networks in our society”. Dia juga menambahkan adanya kerugian perusahaan yang disebabkan oleh adanya kejahatan komputer (computer crime). Dengan menggunakan keamanan TI yang sesuai, kejahatan komputer yang dapat dicegah, sehingga pada akhirnya efisiensi perusahaan dapat ditingkatkan. Kerugian yang dapat dicegah antara lain:

1. Kehilangan servis yang dapat dilakukan oleh perusahaan

Penggunaan komputer dan sistem jaringan yang ada pada oleh orang yang tidak berhak disebut sebagai kehilangan servis pada perusahaan tersebut. Servis perusahaan yang seharusnya dapat dilakukan di komputer menjadi hilang karena karyawan yang menggunakan komputer itu bermain games atau untuk kepentingan pribadi lainnya. Contoh lainnya adalah penggunaan

Internet untuk mengakses situs-situs porno. Penggunaan keamanan TI yang tepat dapat mencegah kehilangan servis seperti yang disebutkan di atas. 2. Kerusakan data dan piranti lunak karena virus

“Virus : A small application, or string of code, that infects applications. The main function of virus is to reproduce, and it requires a host application to be able to do this. It can damage data directly or degrade system performance” Harris (2002:p.939)

Menurut definisi virus yang terdapat di atas, virus sebenarnya merupakan program yang dibuat oleh seseorang. Berbeda dengan program-program yang dapat membantu pekerjaan sehari-hari, virus ini dibuat dengan tujuan yang

negatif. Virus yang telah berada dalam sistem komputer dapat dengan mudah memperbanyak diri dan menyebabkan kerusakan data dan piranti lunak yang ada pada komputer tersebut. Dewasa ini virus dapat menyebar melalui jaringan komputer yang ada di perusahaan, sehingga kerugian yang ditimbulkan sangat besar. Kemajuan virus yang sedemikian pesat dapat dicegah dengan menggunakan piranti lunak Anti Virus yang memiliki update data yang terbaru.

2.1.3 Keamanan Jaringan pada Perusahaan

Dewasa ini banyak perusahaan yang semakin memperhatikan keamanan jaringan. Hal ini terlihat dengan semakin meningkatnya jumlah kasus keamanan jaringan yang dilaporkan. Menurut McCullough (2002), pada tahun 2001 kasus keamanan jaringan di Amerika Serikat yang dilaporkan adalah sebanyak 52.658 kasus. Sedangkan pada kuarter pertama tahun 2002 sudah tercatat 26.829 kasus. Hal ini menunjukkan bahwa terjadi peningkatan kasus keamanan jaringan.

Kecenderungan peningkatan kasus keamanan jaringan ini mendapatkan perhatian yang serius dari pihak manajemen di perusahaan-perusahaan. Mereka mulai mencari cara yang dapat digunakan untuk melindungi aset dan data mereka. Northcutt (2003)

mengatakan bahwa komponen-komponen yang dibutuhkan untuk keamanan jaringan adalah perimeter jaringan, jaringan internal, dan faktor manusia. Oleh sebab itu,

penelitian ini difokuskan ketiga faktor tersebut untuk mencegah timbulnya kerugian yang lebih besar pada perusahaan.

1. Perimeter jaringan

Istilah perimeter seperti yang didefinisikan dalam kamus Oxford Dictionary (1995:p.860) adalah “perimeter /n. a boundary around an area”. Tetapi apakah

sebenarnya istilah perimeter dalam jaringan ? Menurut Northcutt (2003) perimeter dalam jaringan adalah perangkat-perangkat jaringan yang dapat meningkatkan pertahanan dalam jaringan. Pertahanan ini dimaksudkan agar jaringan perusahaan menjadi lebih aman terhadap gangguan baik dari dalam maupun dari luar. Perimeter jaringan dapat berupa salah satu atau keseluruhan dari perangkat ini :

1. Static Packet Filter

Perangkat ini lebih dikenal orang dengan perangkat border router. Border router adalah adalah perangkat pertama yang membatasi data trafik yang masuk ke dalam jaringan internal. Perangkat ini pula yang merupakan perangkat terakhir yang mengatur data yang keluar dari dalam jaringan

internal. Border router memberikan kontribusi dalam keamanan jaringan yaitu dengan melakukan pemeriksaaan untuk setiap packet yang melalui dirinya. 2. Firewall

“A Firewall is a device that has a set of rules specifying what traffic it will allow or deny” Nortcutt (2003:p.5)

“Firewall Computer : Computers, communications processors, and software that protect computer networks from intrusion by screening all network traffic and serving as a safe transfer point for access to and from other networks” O’Brien (1999:p.G7)

Firewall merupakan perangkat yang dapat sering digunakan oleh perusahaan untuk membatasi atau mengijinkan suatu koneksi baik dari internal

perusahaan ke Internet, dari Internet ke dalam jaringan internal perusahaan, atau dari jaringan internal perusahaan ke jaringan internal perusahaan. 3. IDS (Intrusion Detection System)

Di dalam sebuah jaringan yang komplek, sebuah perusahaan membutuhkan suatu perangkat yang dapat memonitor jaringan dan komputer-komputer dari aktivitas-aktivitas yang mencurigakan. Perangkat ini sering disebut IDS. Dengan signature yang terbaru, IDS dapat menjadi “mata” dan “telinga” yang dapat membantu administrator jaringan untuk melakukan identifikasi terhadap aktivitas yang mencurigakan dalam jaringan, yang nantinya akan bermanfaat untuk mengurangi kerugian yang dapat diderita oleh perusahaan. Ada 2 buah tipe dari IDS yaitu Network- based IDS (NIDS) dan host-based IDS (HIDS) 4. Perangkat VPN (Virtual Private Network)

“A VPN is a protected network session formed across unprotected channels, such as Internet” Nortcutt (2003:p.5)

Sering kali perusahaan harus memberikan akses kepada user yang bukan karyawan dari perusahaaan itu untuk mengakses internal network mereka. User ini dapat berasal dari partner bisnis seperti suplier untuk mengecek stok perusahaan. VPN sangat cocok untuk menggantikan koneksi point-to-point dari perusahaan mereka ke bisnis partner. Perangkat VPN ini dapat

menyediakan confidentiality, integrity, dan non-repudiation.

2. Jaringan internal

Jaringan Internal adalah jaringan yang dilindungi oleh perimeter. Di dalamnya terdapat server, personal komputer, dan jaringan infrastruktur di mana perusahaan dapat

menjalankan bisnis. Semua aktivitas perusahaan yang menggunakan komputer untuk proses data menjadi informasi dilakukan di dalam jaringan internal. Menurut Nortcutt (2003) dengan melihat jaringan internal merupakan pusat dari perusahaan tersebut, maka perusahaan perlu menggunakan salah satu atau beberapa teknologi ini untuk

meningkatkan efisiensi perusahaan. 1. Personal Firewall

Piranti lunak ini dapat dipasang pada masing-masing komputer. Personal Firewall ini dapat melakukan pemeriksaan trafik jaringan yang masuk dan keluar dari dalam sistem komputer. Pengguna dapat menentukan aplikasi mana yang boleh keluar ke Internet atau masuk ke dalam komputer sistem. 2. Anti-virus software

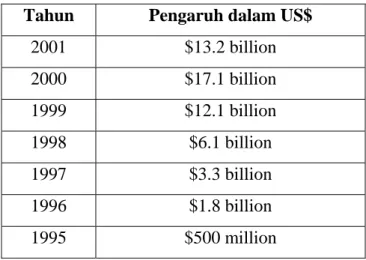

Perkembangan virus dan worms sangat cepat, demikian juga dengan kerugian yang diderita oleh perusahaan. Menurut Cisco System (2003), virus dapat menyebabkan kerugian pada perusahaan :

Tabel 2.1 Kerugian Virus

Sumber : Economic Impact of Network Security Threats (2002:p.6)

Tahun 2001 2000 $17.1 billion 1999 $12.1 billion 1998 $6.1 billion 1997 $3.3 billion 1996 $1.8 billion $500 million

Pengaruh dalam US$

$13.2 billion

1995

Dengan menggunakan piranti lunak anti-virus yang tepat dan ditunjang

dengan update signature yang terbaru, kerugian perusahaan karena virus dapat diminimalkan.

3. Operating System Hardening

Sistem komputer yang digunakan oleh karyawan tidak dapat berjalan tanpa adanya Sistem Operasi. Proses ini merupakan pertahanan terakhir yang dimiliki oleh masing-masing komputer. Proses yang dilakukan adalah dengan cara memberikan patches terbaru dari sistem operasi dan aplikasi, tidak membuka port dan servis yang tidak dibutuhkan, dan memperhatikan aturan-aturan dalam pembuatan password.

4. Configuration hardening

Perusahaan-perusahaan perlu mengetahui aplikasi-aplikasi apa saja yang dimasukkan ke dalam sistem komputer. Configuration management

merupakan proses untuk memelihara konfigurasi dari sistem dan perangkat-perangkat yang berada di jaringan, perusahaan dapat juga melakukan kontrol

terhadap pemasangan piranti lunak yang tidak diijinkan. Configuration management dapat digunakan untuk mendeteksi adanya piranti lunak yang tidak memiliki lisence yang dipasang pada komputer perusahaan

5. Audit

Proses ini dilakukan untuk mendapatkan kenyataan di lapangan dan melakukan peningkatan berdasarkan data yang didapatkan. Perusahaan harus memeriksa jaringan internal supaya apa yang ada di dalam persepsi dari administrator jaringan dan kenyataan di dalam jaringannya sama.

3. Faktor manusia

Sering kali perusahaan sangat memperhatikan aspek-aspek teknik dalam

keamanan jaringan, tetapi mengabaikan aspek-aspek non teknik seperti faktor manusia. Faktor manusia ini lebih ditujukan kepada administrator jaringan dan karyawan

perusahaan. Memberikan pelatihan terhadap administrator keamanan jaringan merupakan salah satu cara untuk mencegah adanya kejahatan di dalam jaringan. Menurut SANS (2001), memberikan tugas dan tanggung jawab kepada orang yang tidak berpengalaman untuk memelihara keamanan jaringan dan tidak memberikan pelatihan atau waktu untuk belajar dan melakukan pekerjaan merupakan salah satu kesalahan dalam keamanan jaringan yang sering dibuat oleh para pemimpin perusahaan. Dengan memberikan pelatihan dan kesempatan untuk belajar bagi administrator keamanan jaringan akan meningkatkan keamanan jaringan secara keseluruhan di dalam perusahaan.

Karyawan perusahaan dapat juga membantu mengawasi keamanan jaringan. Jika karyawan menyadari pentingnya keamanan jaringan, hal ini akan memiliki efek terhadap sedikitnya pelanggaran terhadap keamanan jaringan. Hal positif lainnya adalah karyawan

merasa dilibatkan dalam keamanan jaringan sehingga terjalin iklim kerja yang dapat saling mendukung.

2.1.4 Keamanan Fisik pada Perusahaan

Keamanan fisik adalah sesuatu hal yang tidak diperhitungkan pada tahun 1970 an. Pada waktu itu komputer yang digunakan adalah mainframes, dikunci di dalam sebuah ruangan, dan hanya orang-orang tertentu saja yang tahu bagaimana cara

mengoperasikannya. Sekarang ini segala sesuatunya telah berubah. Komputer ada di hampir semua perusahaan, dan komputer-komputer ini merupakan alat bantu perusahaan untuk menyelesaikan pekerjaan dengan lebih cepat. Dengan adanya kehilangan

komputer, perusahaan akan mengalami kerugian yang sangat besar. Kerugian yang timbul karena pencurian komputer bukan hanya harga barang yang hilang saja, akan tetapi harga barang yang hilang ditambahkan dengan informasi-informasi yang terdapat di dalamnya. Informasi inilah yang nilainya mungkin melebihi harga barang yang hilang.

Malik (2003:p.36) mengemukakan pendapatnya tentang keamanan fisik.

“Physical security involves figuring out the potential physical threats to devices and then devising ways to prevent them from affecting network operation”. Sedangkan Harris (2002) memiliki pandangan yang hampir sama dengan Malik. Menurutnya, keamanan fisik adalah berhubungan dengan bagaimana mencegah seseorang yang tidak

bertanggung jawab dapat memasuki lingkungan perusahaan, bagaimana keadaan alam dapat mempengaruhi sistem, atau tipe dari intrusion detection manakah yang paling baik untuk melindungi fasilitas perusahaan tersebut.

Ada beberapa mekanisme yang termasuk dalam keamanan fisik. Penelitian ini hanya memfokuskan keamanan fisik yang meliputi mekanisme kontrol secara teknik dan mekanisme kontrol secara fisik untuk mengurangi kerugian yang diderita oleh

perusahaan.

1. Mekanisme kontrol secara teknik

Dalam mekanisme kontrol secara teknik, ada beberapa atribut atau karakteristik yang harus dianalisis. Harris (2002) mengemukakan beberapa karakteristik yang menyebabkan keamanan fisik menjadi lebih baik. Atribut ini dibagi menjadi :

1. Kontrol untuk karyawan yang memasuki ruangan

2. Terdapatnya mekanisme untuk mendeteksi gangguan dan melakukan monitoring

3. Melakukan rancangan untuk menentukan lokasi dari sumber listrik, sehingga tiap-tiap perangkat mempunyai cukup daya

4. Mempunyai cadangan sumber listrik, perangkat maupun personel yang bertanggung jawab.

5. Mempunyai cara untuk mendeteksi dan mencegah terjadinya kebakaran 6. Memperhatikan suhu, ventilasi, dan adanya AC (air conditioner)

2. Mekanisme kontrol secara fisik

Mekanisme kontrol secara fisik sangat dibutuhkan dalam keamanan fisik.

Mekanisme ini digunakan untuk mencegah adanya penyusup yang akan masuk ke dalam fasilitas perusahaan. Mekanisme ini lebih efektif untuk melindungi dan mencegah

pencurian terhadap perangkat-perangkat perusahaan. Komponen atau atribut yang termasuk dalam mekanisme kontrol secara fisik adalah :

1. Penggunaan pembatas atau pagar untuk masuk ke dalam fasilitas perusahaan. 2. Penggunaan kunci dan gembok untuk mencegah dan menunda adanya

pencurian oleh orang yang tidak bertanggung jawab

3. Penggunaan device lock yang digunakan untuk mengunci perangkat 4. Pemasangan lampu yang cukup terang di lingkungan perusahaan untuk

mencegah terjadinya pencurian

Untuk meningkatkan efisiensi perusahaan, perusahaan perlu menggabungkan banyak komponen-komponen keamanan dari sistem informasi. Keamanan jaringan dan kemanan fisik adalah salah satu komponen dari banyak komponen yang dapat digunakan untuk meningkatkan efisiensi perusahaan. Namun demikian, penelitian ini hanya dibatasi di dalam kedua buah area.

2.2 Penelitian yang Relevan

Richardson (2003) mengadakan survei yang dimuat dalam artikel yang berjudul “Computer Crime and Security Survey”. Survei ini merupakan survei yang telah

dilakukan selama 8 tahun. Responden dalam survei ini merupakan 530 praktisi keamanan komputer yang berada di Amerika Serikat. Artikel ini memuat kesimpulan yang

mengatakan bahwa resiko yang dapat ditimbulkan oleh cyber attacks tetap memiliki kerugian yang tinggi. Meskipun perusahaan di sana telah melakukan implementasi di berbagai teknologi keamanan, mereka tetap kuatir tentang kerugian yang dapat ditimbulkannya. Dalam survei ini juga terlihat adanya kecenderungan

perusahaan di Amerika untuk tidak melaporkan insiden keamanan jaringan kepada pihak yang berwenang. Hal ini semakin memperkecil kemungkinan seorang hacker dapat tertangkap dan diajukan ke pengadilan. Item lain yang ditemukan dalam survei ini adalah total kerugian yang dilaporkan pada survei ini adalah $201,797,340. Kehilangan

proprietary information adalah penyebab terbesar dari kerugian tersebut. Untuk

mencegah kerugian-kerugian tersebut, perusahaan di sana telah melakukan pencegahan. Menurut survei tersebut, teknologi yang paling banyak dipilih adalah anti virus software, firewall, keamanan fisik, dan kontrol akses ke dalam jaringan.

Sebuah survei lainnya yang dilakukan oleh Power (2003) yang disponsori oleh Deloitte Touche Tohmatsu. Survey ini dilakukan di Eropa, Afrika, Amerika Latin, Asia Pasifik, dan Amerika Utara. Dalam survey ini mereka menyebutkan bahwa mereka memerlukan adanya pelatihan untuk para karyawan mereka. Survei ini menemukan bahwa perusahaaan-perusahaan tersebut menyadari bahwa karyawan mereka dapat memberikan kontribusi kepada keamanan jaringan. Dengan pelatihan ini diharapkan karyawan mereka tidak memberikan informasi personal mereka kepada seseorang yang tidak dikenal, atau tidak mengakses dokumen yang dirahasiakan.

2.3 Kerangka Berfikir

Ditunjang dengan teori-teori yang telah dikumpulkan, serta melihat keadaan yang ada, terdapat beberapa kerangka pemikiran yang menjadi dasar bagi penyusunan proposal tesis ini.

Pertama, dewasa ini banyak perusahaan semakin tergantung kepada penggunaan Internet. Dengan menggunakan Internet, perusahaan dapat mendapatkan banyak sekali

manfaat antara lain penurunan biaya dan peningkatan pendapatan. Akan tetapi dibalik semua manfaat itu, ternyata Internet juga mempunyai banyak sekali ancaman. Seperti yang telah disebutkan perusahaan-perusahaan di Amerika mengalami kerugian sebesar $201,797,340. Di Indonesia, walaupun Internet masih tergolong baru, sudah terdapat beberapa kasus untuk keamanan jaringan. Menurut Rahardjo (2002) pada bulan Juli 2001 ada seseorang yang membuat situs yang sama persis dengan klikbca.com. Klikbca.com adalah Internet banking yang dimiliki oleh bank BCA. Dengan situs ini, sang pembuat mengaku bahwa ia mendapatkan username dan PIN yang digunakan untuk login ke klikbca.com. Hal ini sangat merugikan para pengguna klikbca yang asli dan semakin memacu bank BCA untuk meningkatkan keamanan informasi mereka.

Kedua, dengan mempertimbangkan banyaknya kerugian yang diakibatkan dari hackers, virus dan worms, serta adanya ancaman dari pencurian secara fisik baik dari dalam maupun dari luar perusahaan, penulis tertarik untuk menganalisis investasi di keamanan jaringan dan keamanan fisik terhadap peningkatan efisiensi perusahaan. Perusahaan tidak akan melakukan investasi di keamanan TI jika mereka tidak merasakan manfaat yang berarti untuk perkembangan bisnis yang mereka jalankan. Pada akhirnya, investasi ini akan bermanfaat jika investasi yang mereka tanamkan dapat memiliki hasil yang dapat dirasakan secara langsung oleh perusahaan dan dapat meningkatkan efisiensi perusahaan tersebut.

2.4 Pengajuan Hipotesis Penelitian

Berdasarkan penelitian yang relevan, teori-teori yang tersedia, dan pendapat para ahli di bidang keamanan, maka dapat diajukan tiga buah hipotesis yang menunjang penelitian ini :

1. Ada hubungan antara keamanan jaringan dengan keamanan fisik .

2. Ada pengaruh keamanan jaringan terhadap peningkatan efisiensi perusahaan. Ada pengaruh keamanan fisik terhadap peningkatan efisiensi perusahaan.