1

BAB I

PENDAHULUAN

1.1. Latar Belakang

Perkembangan ilmu pengetahuan dan teknologi yang demikian pesat telah memberikan banyak kemudahan bagi manusia dalam melakukan segala kegiatannya, termasuk dalam melakukan pertukaran informasi, pengiriman data, dan sebuah data akan terkirim dengan berbagai jalur yang ditentukan. Sebuah pengiriman data tidak akan terlepas dari sebuah protokol yang ada di dalam jaringan internet pengiriman data. Protokol dapat diterapkan pada perangkat keras, perangkat lunak atau kombinasi dari keduanya. Protokol digunakan untuk menentukan jenis layanan yang akan dilakukan pada internet. protokol merupakan sekumpulan aturan dan standar yang mengikat di dalam jaringan komputer kepada para pengguna komputer dan semua perangkat baik perangkat keras maupun perangkat lunak yang ada di dalam komputer, untuk dapat menciptakan komunikasi yang baik, memudahkan di dalam transfer data, dan menciptakan hubungan antar komputer (Pratama , 2014).

Salah satu dari protokol tersebut adalah HTTPS, sebuah protokol yang menggunakan Secure Socket Layer (SSL) atau Transport Layer Security (TLS) dan didukung oleh algorithma penyandian yang aktual, sebagai sublayer dibawah

2

HTTP aplikasi layer yang biasa. HTTPS memberikan perlindungan yang memadai

dari serangan eavesdroppers, dan man in the middle attacks, pada umumnya port yang digunakan HTTPS adalah port 443. Akan tetapi pada tahun 2014 ditemukan celah atau bug pada protokol SSL yang diberi nama Heartbleed oleh Neel Mehta.

Heartbleed bukan merupakan virus melainkan celah atau bug pada

ekstensi heartbeat (RFC6520), ekstensi heartbeat bertujuan untuk memverifikasi status koneksi ke server dengan cara mengirim pesan dan mengharap respon yang sesuai. Dampak heartbleed memungkinkan pihak ketiga untuk membaca memori sistem, menyadap komunikasi yang sedang berjalan, dan menyebabkan kebocoran pada 64KB memori plaintext (teks asli) yang memungkinkan berisi kunci keamanan, sertifikat dan data pribadi pengguna yang seharusnya dilindungi oleh keamanan enkripsi seperti SSL.

SSL (Secure Socket Layer) merupakan protokol khusus atau jalur khusus

yang lebih aman pada website dimana semua transaksi data yang menggunakan protokol tersebut akan di enkripsi. Teknologi SSL menggunakan konsep teknologi kriptografi kunci publik untuk bisa mencapai komunikasi yang aman ini antara

server dan pengunjungnya (Rosmala Dkk, 2012).

Pentingnya keamanan informasi dan jaringan merupakan prioritas utama dengan harapan kebocoran dan penyalahgunaan informasi dapat diminimalisir. Analisis terhadap celah Heartbleed dan simulasi uji penetrasi perlu dilakukan untuk mengetahui resiko keamanan yang mungkin terjadi dan sebagai salah satu bentuk evaluasi jaringan (network audit), adapun tools dan syistem operasi yang akan digunakan dalam penelitian ini yaitu kalil linuk, metasploit framework, dan ubuntu. Dari uraian diatas peneliti tertarik untuk melakukan penelitian dengan

3

judul “ANALISIS CELAH HEARTBLEED PADA PROTOKOL SSL

MENGGUNAKAN METASPLOIT FRAMEWORK”.

1.2. Rumusan Masalah

Rumusan masalah yang akan diangkat oleh penulis berdasarkan latar belakang diatas adalah bagaimana menganalisis celah heartbleed pada protokol

SSL mengunakan metasploit framework ?

1.3. Batasan Masalah

Pembatasan suatu masalah digunakan untuk menghindari adanya penyimpangan maupun pelebaran pokok masalah supaya penelitian lebih terarah dan memudahkan dalam pembahasan sehingga tujan penelitian akan tercapai, maka penelitian ini dilakukan sebatas menguji kerentanan protokol SSL terhadap celah heartbleed dengan melakukan simulasi uji penestrasi menggunakan

metasploit framework.

1.4. Tujuan dan Manfaat Penelitian

1.4.1. Tujuan Penelitian

Tujuan dari penelitian ini adalah menganalisis celah Heartbleed pada Protokol SSL menggunakan Metasploit Framework.

4 1.4.2. Manfaat Penelitian

Manfaat dari penelitian ini adalah untuk mencegah terjadinya kebocoran informasi yang ada dalam sistem jaringan yang memungkinkan hacker mencuri informasi yang seharusnya dilindungi oleh data enkripsi SSL/TLS sebagai keamanan internet terhadap dampak celah Heartbleed pada Protokol SSL, mengantisipasi terjadinya serangan akibat dari celah yang ada, mengidentifikasi terjadinya celah heartbleed pada protokol ssl, dan sebagai salah satu network

audit atau evaluasi keamanan jaringan.

1.5. Metodologi Penelitian

1.5.1. Tempat dan Waktu Penelitian

Lokasi penelitian bertempat di tempat tinggal penulis yang berlokasi di Jl. Paras jaya I, perumahan Paras Jaya. Waktu penelitian akan dilakukan pada bulan April sampai bulan Agustus 2016.

1.5.2. Data Penelitian

Data penelitian akan diambil dengan melakukan simulasi uji penestrasi, dengan menggunakan tools metasploit framework, selanjutnya hasil dari simulasi uji penestrasi akan dianalisis guna untuk mengetahui kerantanan sistem.

5 1.5.3. Metode Penelitian

Metode eksperimen adalah “Metode penelitian yang digunakan untuk mencari pengaruh perlakuan tertentu terhadap yang lain dalam kondisi yang terkendalikan” Sehingga dapat diambil kesimpulan metode eksperimen adalah metode penelitian yang didalamnya dibuat manipulasi terhadap objek penelitian serta adanya kontrol yang bertujuan untuk menyelidiki ada atau tidaknya sebab-akibat dan hubungan antara sebab-sebab-akibat tersebut dengan cara memberikan perlakuan-perlakuan (treatments) tertentu pada kelompok eksperimen dan menyediakan kelompok kontrol untuk perbandingan (Sugiyono, 2013 :72).

1.5.3.1. Syarat-syarat Penelitian Eksperimen

Sebuah penelitian dapat berjalan baik dan memberikan hasil yang akurat jika dilaksanakan dengan mengikuti kaidah tertentu. Seperti halnya dengan penelitian eksperimen, akan memberikan hasil yang valid jika dilaksanakan dengan mengikuti syarat-syarat yang ada. syarat-syarat yang harus dipenuhi oleh peneliti dalam melaksanakan penelitian eksperimental, yaitu:

1. Peneliti harus dapat menentukan secara sengaja kapan dan di mana ia akan melakukan penelitian;

2. Penelitian terhadap hal yang sama harus dapat diulang dalam kondisi yang sama;

3. Peneliti harus dapat memanipulasi (mengubah, mengontrol) variabel yang diteliti sesuai dengan yang dikehendakinya dan

4. Diperlukan kelompok pembanding (control group) selain kelompok yang diberi perlakukan (experimental group).

6 1.5.3.2. Proses Penelitian Eksperimen

Terdapat 10 tahapan dalam penelitian eksperimen yaitu: 1. Menentukan topik;

2. Meninjau referensi yang relevan; 3. Menyusun hipotesis;

4. Memilih dan menetapkan peserta dalam kelompok; 5. Menentukan instrumen pengukuran;

6. Menentukan kelompok variabel eksperimen dan kontrol; 7. Menyusun treatment/ tindakan;

8. Mengumpulkan dan menganalisa data;

9. Membuat keputusan tentang hipotesis (sesuai atau tidak sesuai); 10. Menyusun simpulan.

1.5.4. Metode Pengumpulan Data

Dalam penyusunan penelitian ini penulis mengumpulkan data yang dibutuhkan dalam simulasi uji penetrasi menggunakan metode pengumpulan data sebagai berikut :

1. Metode Pengamatan (Obseration)

Yaitu melakukan pengamatan secara langsung terhadap sistem untuk pengambilan data, dan melakukan simulasi uji penestrasi terhadap sistem yang akan diuji untuk pengambilan data, yang selanjutnya akan dianalisis.

7

2. Studi kepustakaan (Literature)

Data diperoleh melalui studi kepustaka (literature) yaitu dengan mencari bahan dari internet, jurnal dan perpustakaan serta buku yang sesuai guna untuk menunjang penelitian yang akan dilakukan.

1.5.5. Metode Analisis Data dan Pengujian

1.5.5.1. Analisis Data Kualitatif

Analisis Data Kualitatif adalah proses analisis kualitatif yang mendasarkan pada adanya hubungan semantis antar variabel yang sedang diteliti. Tujuan Analisis Data kualitatif yaitu agar peneliti mendapatkan makna hubungan variabel-variabel sehingga dapat digunakan untuk menjawab masalah yang dirumuskan dalam penelitian. Hubungan antar semantis sangat penting karena dalam analisis kualitatif, peneliti tidak menggunakan angka-angka seperti pada analisis kuantitatif. Prinsip pokok teknik analisis data kualitatif ialah mengolah dan menganalisis data-data yang terkumpul menjadi data yang sistematik, teratur, terstruktur dan mempunyai makna (Sutopo, 2010:10).

Teknik analisis data dalam penelitan ini menggunakan model interaktif (interactive model) yaitu analisis data secara interaktif saling berhubungan selama dan sesudah pengumpulan data. Adapun bagan model interaktif sebagai berikut: 1. Reduksi Data

Data yang diperoleh di lapangan jumlahnya cukup banyak, untuk itu perlu dicatat secara teliti dan rinci. Mereduksi data berarti : merangkum, memilih hal-hal yang pokok, memfokuskan pada hal-hal-hal-hal yang penting, dicari tema dan polanya

8

dan membuang yang tidak perlu. Data yang telah direduksi akan memberikan gambaran yang jelas dan mempermudah peneliti untuk melakukan pengumpulan data selanjutnya, dan mencarinya bila diperlukan.

Reduksi data bisa dibantu dengan alat elektronik seperti : komputer , dengan memberikan kode pada aspek-aspek tertentu. Dengan reduksi , maka peneliti merangkum, mengambil data yang penting, membuat kategorisasi, berdasarkan huruf besar, huruf kecil dan angka. Data yang tidak penting dibuang.

2. Model Data (Data Display)

Setelah data direduksi, maka langkah berikutnya adalah mendisplaykan data.Display data dalam penelitian kualitatif bisa dilakukan dalam bentuk uraian singkat, bagan, hubungan antar kategori, flowchart dan sebagainya. Miles dan Huberman (1984) menyatakan : “the most frequent form of display data for

qualitative research data in the pas has been narative tex” artinya : yang paling

sering digunakan untuk menyajikan data dalam penelitian kualitatif dengan teks yang bersifat naratif. Selain dalam bentuk naratif, display data dapat juga berupa grafik, matriks, network (jejaring kerja).

Fenomena sosial bersifat kompleks, dan dinamis sehingga apa yang ditemukan saat memasuki lapangan dan setelah berlangsung agak lama di lapangan akan mengalami perkembangan data. Peneliti harus selalu menguji apa yang telah ditemukan pada saat memasuki lapangan yang masih bersifat hipotetik itu berkembang atau tidak. Bila setelah lama memasuki lapangan ternyata hipotesis yang dirumuskan selalu didukung data pada saat dikumpulkan di lapangan, maka hipotesis tersebut terbukti dan akan berkembang menjadi teori yang grounded. Teori grounded adalah teori yang ditemukan secara induktif, berdasarkan

data-9

data yang ditemukan di lapangan, dan selanjutnya diuji melalui pengumpulan data yang terus menerus. Bila pola-pola yang ditemukan telah didukung oleh data selama penelitian, maka pola tersebut menjadi pola yang baku yang tidak lagi berubah. Pola tersebut selanjutnya didisplaykan pada laporan akhir penelitian. 3. Penarikan/Verifikasi Kesimpulan

Langkah ketiga adalah penarikan kesimpulan dan verifikasi. Kesimpulan awal yang dikemukakan masih bersifat sementara, dan akan berubah bila tidak ditemukan bukti-bukti yang kuat yang mendukung pada tahap pengumpulan data berikutnya. Namun bila kesimpulan memang telah didukung oleh bukti-bukti yang valid dan konsisten saat peneliti kembali ke lapangan mengumpulkan data, maka kesimpulan yang dikemukakan merupakan kesimpulan yang kredibel (dapat dipercaya).

Kesimpulan dalam penelitian kualitatif mungkin dapat menjawab rumusan masalah yang dirumuskan sejak awal, tetapi mungkin juga tidak, karena masalah dan rumusan masalah dalam penelitian kualitatif masih bersifat sementara dan akan berkembang setelah penelitian berada di lapangan. Kesimpulan dalam penelitian kualitatif yang diharapkan adalah merupakan temuan baru yang sebelumnya belum pernah ada. Temuan dapat berupa deskripsi atau gambaran suatu obyek yang sebelumnya masih belum jelas, sehingga setelah diteliti menjadi jelas.

1.5.5.2. Black-Box Testing

Black-Box testing berfokus pada persyaratan fungsional perangkat lunak

10

sepenuhnya akan melaksanakan persyaratan fungsional untuk sebuah program.

Black-Box testing berusaha untuk menemukan kesalahan dalam kategori berikut:

Fungsi yang tidak benar atau fungsi yang hilang. 1. Kesalahan antarmuka.

2. Kesalahan dalam struktur data atau akses database eksternal. 3. Kesalahan perilaku (behavior) atau kesalahan kinerja.

11

BAB II

TINJAUAN PUSTAKA

2.1. Tinjauan Umum

2.1.1. Heartbleed

Menurut Pardosi, Heartbleed adalah bug yang memanfaatkan kelemahan pada OpenSSL, dinamakan heartbleed karena bug ini memanfaatkan fasilitas

heartbeat yang ada di OpenSSL (Pardosi, 2014:15). Menurut wenno, Heartbleed

adalah bug yang memanfaatkan fungsi Heartbeat pada OpenSSL dan hacker dapat menyadap komunikasi yang sedang berjalan dan menyebabkan kebocoran 64KB data pada memori server (Wenno, 2015).

Dari beberapa sumber diatas dapat disimpulkan bahwa Heartbleed bukan merupakan sebuah virus melainkan sebuah celah atau bug pada protokol SSL yang memanfaatkan fasilitas heartbeat yang ada pada OpenSSL dan menyebabkan kebocoran data pada memori sistem sampai 64KB.

Heartbleed ditemukan pada tahun 2014 oleh Neel Mehta. Bug ini

membuka celah sehingga setiap orang di internet dapat mengakses lalu lintas memori yang berlangsung dari server ke client, begitu pula sebaliknya. Akses dari lalu lintas memori itu bisa memberikan kesempatan kepada hacker agar bisa memperoleh kunci masuk dan mengakses ke dalam sebuah layanan milik orang

12

lain, setelah masuk melalui akses yang berhasil diekspos, hacker dapat dengan mudah mengambil berbagai informasi pribadi seperti username, password, maupun data penting lainnya.

2.2. Landasan Teori

2.2.1. HTTPS (Hypertext Transfer Protocol Secure )

Menurut Pratama, HTTPS (Hypertext Transfer Protocol Secure) merupakan protokol di dalam jaringan komputer yang memiliki fungsi sama seperti protokol HTTP, tetapi HTTPS memberikan jaminan keamanan yang lebih baik sebagaimana huruf S itu sendiri yang berarti secure (aman), HTTPS diciptakan oleh Netscape dengan fungsi kerja yang mendukung protokol SSL pada port 443 (Pratama, 2014:105). Menurut pardosi, HTTPS (Hypertext Transfer

Protocol Secure) adalah protokol yang bisa dipercaya karena protokol ini tidak

rentan terhadap serangan (Pardosi, 2014:31).

Berdasarkan dari beberapa sumber diatas dapat disimpulkan HTTPS (Hypertext Transfer Protocol Secure ) merupakan protokol HTTP yang menggunakan Secure Socket Layer (SSL) sebagai sublayer dibawah HTTP sehingga keamanan lebih terjamin, dan menggunakan port 443.

2.2.2. SSL (Secure Socket Layer)

Menurut pratama, SSL (Secure Socket Layer) merupakan di dalam jaringan komputer yang di andalkan untuk proses enkripsi dari data yang dipertukarkan dalam jaringan dan menggunakan port 443 (Pratama, 2014:112).menurut Pardosi,

13

SSL (Secure Socket Layer) adalah standar keamanan yang akan mengenkripsi teks,

seperti username dan password (Pardosi, 2014:15)

Berdasarkan dari beberapa sumber diatas dapat disimpulkan bahwal SSL (Secure Socket Layer) adalah sebuah protokol keamanan yang digunakan untuk mengamankan transaksi data pada internet yang di enkripsi dalam sebuah kriptografi yang menggunakan port 443.

2.2.3. Metasploit

Menurut Adam Ghifari Nuskara dalam penelitiannya, metasploit adalah perangkat lunak yang digunakan untuk menguji coba keamanan suatu sistem dengan cara mengeksploitasi kerentanan. Bukan hanya alat, metasploit merupakan

framework yang menyediakan infrastruktur untuk keperluan yang kompleks

dalam hal penetrasi keamanan (Nuskara, 2014). Menurut Reza Hadi Saputra dalam penelitiannya, metasploit merupakan suatu tools yang berisi kumpulan jenis eksploitasi yang memiliki tujuan untuk dapat melakukan koneksi secara remote dan merusak komputer yang akan diserang (Saputra, 2009).

Berdasarkan dari beberapa sumber diatas dapat disimpulkan bahwa metasploit merupakan sebuah tools untuk menguji atau mengeksploitasi untuk menguji kerentanan sistem.

2.2.4. Framework

Framework secara sederhana dapat diartikan kumpulan dari

fungsi-fungsi/prosedur-prosedur dan class-class untuk tujuan tertentu yang sudah siap digunakan sehingga bisa lebih mempermudah dan mempercepat pekerjaan

14

seorang programmer, tanpa harus membuat fungsi atau class dari awal (Sidik dalam Koespradono, 2013:49). Framework adalah kerangka kode yang dapat disempurnakan dengan classes yang spesifik atau dengan fungsi yang telah dirancang untuk mengatasi masalah yang dihadapi (Pressman, 2005:282).

Berdasarkan dari beberapa sumber diatas dapat disimpulakan bahwa

Framework merupakan sebuah tools yang didesain untuk menguji sistem dan

mengatasi masalah dalam pengembangan aplikasi.

2.2.5. Simulasi

Simulasi adalah sebuah replikasi atau visualisasi dari perilaku sebuah sistem, misalnya sebuah perencanaan pendidikan, sebuah model yang berisi seperangkat variabel yang menampilkan ciri utama dari sistem kehidupan yang sebenarnya. Simulasi memungkinkan keputusan-keputusan yang menentukan bagaimana ciri-ciri utama itu bisa dimodifikasi secara nyata (Sa’ud, 2005: 129). Simulasi adalah bentuk metode praktik yang sifatnya untuk mengembangkan keterampilan peserta didik ranah kognitif maupun keterampilan (Mulati, 2014:114).

Berdasarkan dari beberapa sumber diatas dapat disimpulkan bahwa simulasi merupakan metode untuk menirukan atau mencontohkan suatu sistem yang sama dalam sebuah pembelajaran.

15 2.2.6. Analisis data

Analisis data adalah proses mencari dan menyusun secara sistematis data yang diperoleh dari hasil wawancara, catatan lapangan, dan bahan-bahan lain, sehingga dapat mudah dipahami, dan temuannya dapat diinformasikan kepada orang lain (Bogdan dalam Sugiyono, 2013:244).

Analisis data adalah proses mengatur urutan data, mengorganisasikanya ke dalam suatu pola, kategori, dan satuan uraian dasar (Ardhana dalam Lexy J. Moleong 2002: 103).

Berdasarkan dari beberapa sumber diatas disimpulkan bahwa analisis data merupakan kegiatan evaluasi menguraikan suatu kmponen terhadap perbedaan yang muncul sehingga dapat ditemukan tema dan dapat dirumuskan hipotesis kerja seperti yang didasarkan oleh data.

2.3. Penelitian Sebelumnya

Penelitian sebelumnya digunakan untuk dapat dijadikan sebagai bahan pertimbangan dan diharapkan dapat membantu dalam penelitian.

Menurut Arifin, Bana Handaga (2015), melakukan penelitian dengan judul “Analisis Keamanan Atas Serangan Heartbleed Pada Android Yang

Digunakan Untuk Akses Lokal” Penelitian ini dilakukan dengan 3 langkah pertama dengan mengatur konfigurasi sistem server dan sistem client. Langkah kedua dengan menguji kerentanan heartbleed, langkah ketiga menguji heartbleed menggunakan Heartbleed detector dan heartbleed scanner. Hasil dari penelitian

16

menunjukkan bahwa permasalahan bukan dari sistem operasi melainkan dari kerentanan OpenSSL.

Penelitian selanjutnya Pranata, Heru, dkk yang berjudul “Analisis

Keamanan Protokol Secure Socket Layer (SSL) Terhadap Proses Sniffing di Jaringan” terdapat tiga aspek utama ketika berbicara tentang keamanan data

1. Privacy atau Confidentiality, mencakup kerahasiaan informasi. Inti aspek

privacy adalah bagaimana menjaga informasi agar tidak dilihat atau diakses oleh

orang yang tidak berhak,

2. Message Integrity, atau integritas mencakup keutuhan informasi. Inti aspek

integrity adalah bagaimana menjaga informasi agar tetap utuh atau dapat

dikatakan apa yang diterima harus sama dengan apa yang dikirim,

3. Authentication, atau otentikasi berkaitan dengan keabsahan pemilik informasi. Harus ada cara untuk.

17

2.4. Kerangka Berpikir

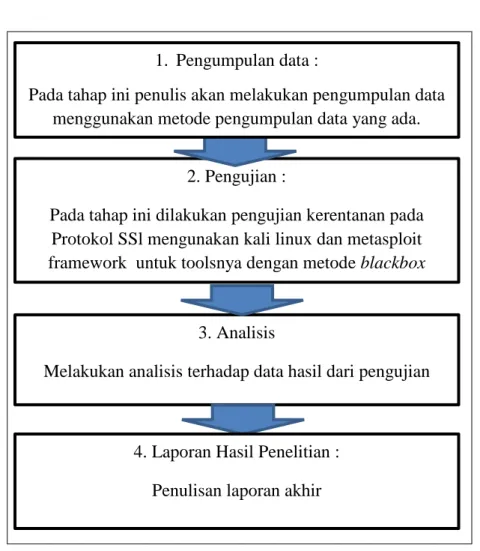

Gambar 2.1. Kerangka Berpikir 2. Pengujian :

Pada tahap ini dilakukan pengujian kerentanan pada Protokol SSl mengunakan kali linux dan metasploit framework untuk toolsnya dengan metode blackbox

1. Pengumpulan data :

Pada tahap ini penulis akan melakukan pengumpulan data menggunakan metode pengumpulan data yang ada.

3. Analisis

Melakukan analisis terhadap data hasil dari pengujian

4. Laporan Hasil Penelitian : Penulisan laporan akhir

18

BAB V

KESIMPULAN DAN SARAN

5.1. Kesimpulan

Dari hasil penelitian yang sudah dilakukan dalam simulasi uji penestrasi analisis celah heartbleed pada protokol ssl menggunakan metasploit framework maka dapat ditarik kesimpulan bahwa celah heartbleed pada protokol ssl masih ditemukan pada openssl versi 0.9.8g, yang menyebabkan kebocoran informasi lalulintas pengiriman data yang memungkinkan pihak yang tidak bertanggung jawab dapat menyadap komunikasi yang sedang berjalan yang seharusnya di lindungi oleh protokol SSL.

5.2. Saran

Berdasarkan dari penelitian diatas yang sudah dilakukan penulis menyarankan untuk mengantisipasi kebocoran data pada protokol ssl dari dampak celah heartbeed demi keamanan dan kenyamanan penggunan protokol ssl di haruskan mengupdate sistem yang digunakan dan mengupdate atau mengganti protokol ssl ke versi yang lebih aman karena protokol ssl dibawah versi 1.0.1g terkena dampak heartbleed yang yang berdampak pada kebocoran data pada memori sistem.