295

PENGAMANAN APLIKASI CHATTING MENGGUNAKAN METODE

KRIPTOGRAFI GOVERNMENT STANDARD

Hendri

Dosen Tetap Program Studi Teknik Informatika STMIK - TIME, Medan, Indonesia Jl. Merbabu No.32 AA-BB Medan, Indonesia

ABSTRAK

Aplikasi chatting sering digunakan untuk saling bertukar pesan antar pengguna komputer. Permasalahan yang muncul adalah aplikasi chatting tidak sepenuhnya aman, karena data yang dikirimkan melalui server, dapat disadap dan dibaca. Permasalahan ini dapat diselesaikan dengan menerapkan metode Government Standard (GOST) di dalam aplikasi chatting. GOST merupakan algoritma block cipher yang memiliki kunci sepanjang 256 bit dengan setiap kali proses dapat mengenkripsi atau mendekripsi data sebanyak 64 bit melalui 32 putaran. GOST juga menggunakan 8 buah S-Box dan operasi XOR serta Left Circular Shift. Aplikasi dapat digunakan untuk bertukar pesan (chatting) pada jaringan Local Area Network (LAN) dan aplikasi mengamankan komunikasi menggunakan metode GOST dengan mengenkripsi dan mendekripsi pesan.

Kata kunci: Kriptografi, Pengamanan, Chatting, GOST I. PENDAHULUAN

Di zaman teknologi informasi ini, aplikasi

chatting sering digunakan untuk saling bertukar

pesan antar pengguna komputer. Bila saluran komunikasi yang digunakan kurang aman, maka

hacker (penyerang) akan dengan mudah membobol

saluran yang ada dan menyadap semua komunikasi yang terjadi. Untuk mencegah hal itu terjadi, maka dapat digunakan metode kriptografi. Sebelum data dikirim atau ditransmisikan, data terlebih dahulu disandikan melalui proses enkripsi. Dengan demikian, data ditransmisikan dalam bentuk tersandi dan tidak terbaca. Pada keadaan ini, walaupun hacker dapat menyadap komunikasi, tetapi hacker tidak dapat mengetahui isikomunikasi yang terjadi, karena data yang berhasil disadap adalah data dalam keadaan teracak. Di tempat penerima, teks tersandi dikembalikan lagi menjadi teks semula melalui proses dekripsi.

Metode kriptografi digunakan untuk mengamankan data yang bersifat rahasia agar data tersebut tidak diketahui oleh orang lain yang tidak berkepentingan. Salah satu metode kriptografi yang dapat digunakan adalah metode Government

Standard (GOST). Metode GOST merupakan

algoritma block cipher yang dikembangkan oleh seorang berkebangsaan Uni Soviet dan kemudian dikembangkan oleh pemerintah Uni Soviet pada masa perang dingin untuk menyembunyikan data atau informasi yang bersifat rahasia pada saat komunikasi. Algoritma ini merupakan algoritma enkripsi sederhana yang memiliki jumlah proses sebanyak 32

round (putaran) dan menggunakan 64 bit block cipher

dengan 256 bit key. Metode GOST juga menggunakan 8 buah S-Box yang berbeda-beda dan operasi XOR serta Left Circular Shift. Proses penyelesaian metode ini cukup rumit dan sulit untuk dikerjakan secara manual berhubung karena jumlah proses enkripsi dan dekripsi adalah sebanyak 32 putaran. Dengan adanya fitur kriptografi di dalam

aplikasi chatting, maka semua komunikasi tidak dapat disadap oleh komputer lainnya.

II. TEORITIS A. Kriptografi

Kriptografi mempunyai sejarah yang sangat menarik dan panjang. Kriptografi sudah digunakan 4000 tahun yang lalu, diperkenalkan oleh orang-orang Mesir lewat hieroglyph. Jenis tulisan ini bukanlah bentuk standar untuk menulis pesan[1].

Gambar 1. Tulisan Hieroglyph

Dikisahkan pada zaman Romawi Kuno, pada suatu saat Julius Caesar ingin mengirimkan pesan rahasia kepada seorang jenderal di medan perang. Pesan tersebut harus dikirimkan melalui seorang kurir. Karena pesan tersebut bersifat rahasia, maka Julius Caesar tidak ingin pesan rahasia tersebut sampai terbuka di jalan. Julius Caesar kemudian memikirkan bagaimana mengatasinya. Ia kemudian mengacak pesan tersebut hingga menjadi suatu pesan yang tidak dapat dipahami oleh siapapun terkecuali oleh jenderalnya saja. Tentu sang jenderal telah diberi tahu sebelumnya bagaimana cara membaca pesan acak tersebut. Yang dilakukan Julius Caesar adalah mengganti susunan alphabet dari a, b, c yaitu a menjadi d, b menjadi e, c menjadi f dan seterusnya[2]. Menurut sejarahnya, kriptografi juga sudah lama digunakan oleh tentara Sparta di Yunani pada permulaan tahun 400 SM. Mereka menggunakan alat yang disebut scytale. Alat ini terdiri dari sebuah pita

panjang dari daun papyrus yang dililitkan pada sebatang selinder (lihat gambar 2). Pesan yang akan dikirim ditulis secara horizontal (baris per baris). Bila pita dilepaskan, maka huruf-huruf di dalamnya telah tersusun membentuk pesan rahasia. Untuk membaca pesan, penerima melilitkan kembali silinder yang diameternya sama dengan diameter silinder pengirim. Teknik kriptografi ini dikenal dengan nama transposisi cipher, yang merupakan algoritma enkripsi tertua[3].

Gambar 2. Scytale Yunani

Sampai akhir perang dunia I, kriptografi merupakan disiplin ilmu matematika yang spesial. Penelitian dalam bidang ini tidak pernah sampai kepada umum, dan tidaklah mengherankan bahwa orang-orang tidak mengetahuinya atau kegunaan praktisnya darinya. Seiring dengan terjadinya Perang Dunia II, pihak militer mulai menyadari manfaat yang besar dari penggunaan kriptografi, dan kriptanalisis. Kriptografi memungkinkan untuk berkomunikasi dalam saluran yang aman (misalnya komunikasi radio gelombang panjang) dengan cara membuatnya menjadi tidak mungkin untuk dimengerti musuh. Pada akhir Perang Dunia II, kriptografi telah mencapai kemajuan yang pesat. Akan tetapi, karena kriptografi telah menjadi bagian penting dalam komunikasi militer, kriptografi menjadi sesuatu yang sangat rahasia.

Perkembangan komputer dan sistem komunikasi pada tahun 1960-an mengakibatkan kebutuhan pihak swasta akan alat untuk melindungi informasi dalam bentuk digital. Dimulai dengan usaha Feistel di IBM pada awal tahun 1970-an dan mencapai puncaknya pada tahun 1977, ketika Data

Encryption Standard (DES) diadopsi sebagai Standar

Pemrosesan Informasi pemerintah Amerika Serikat. Metode ini menjadi alat standar untuk mengamankan

electronic commerce bagi banyak institusi financial

di seluruh dunia[4].

2.2 GOVERNMENT STANDARD (GOST)

GOST merupakan singkatan dari “Gosudarstvennyi Standard” atau “Government

Standard”. GOST merupakan algoritma block cipher

yang dikembangkan oleh seseorang yang berkebangsaan Uni Soviet. Kemudian, metode ini dikembangkan oleh pemerintah Uni Soviet pada masa perang dingin untuk menyembunyikan data atau informasi yang bersifat rahasia pada saat komunikasi. Algoritma ini merupakan suatu algoritma enkripsi sederhana yang memiliki jumlah proses sebanyak 32 round (putaran) dan menggunakan 64 bit

block cipher dengan 256 bit key. Metode GOST juga

menggunakan 8 buah S-Box yang berbeda-beda dan operasi XOR serta Left Circular Shift.

Kelemahan GOST yang diketahui sampai saat ini adalah karena key schedule-nya yang sederhana sehingga pada suatu keadaan tertentu menjadi titik lemahnya terhadap metode kriptanalisis seperti

Related-key Cryptanalysis. Tetapi hal ini dapat diatasi

dengan melewatkan kunci kepada fungsi hash yang kuat secara kriptografi seperti fungsi hash SHA-1, kemudian menggunakan hasil hash untuk input inisialisasi kunci. Kelebihan dari metode GOST ini adalah kecepatannya yang cukup baik, walaupun tidak secepat Blowfish tetapi lebih cepat dari IDEA.

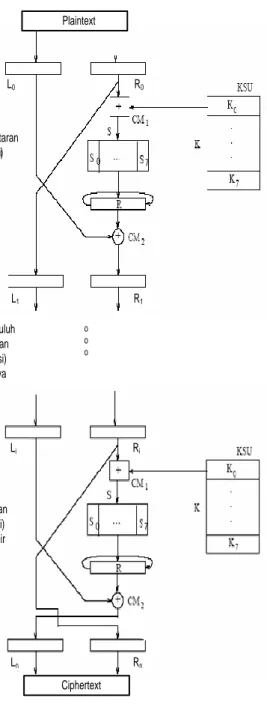

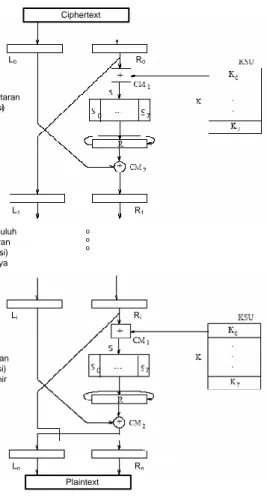

Adapun skema enkripsi dan dekripsi metode GOST dapat dilihat pada gambar 3 dan gambar 4.

o o o Satu putaran ( iterasi) Tiga puluh putaran ( iterasi) lainnya Putaran ( iterasi) terakhir Plaintext Ciphertext 0 7 0 7 L0 R0 L1 R1 Ln Rn Li Ri

o o o Satu putaran ( iterasi) Tiga puluh putaran ( iterasi) lainnya Putaran ( iterasi) terakhir Ciphertext Plaintext 0 7 0 7 L0 R0 L1 R1 Li Ri Ln Rn

Gambar 4. Skema Dekripsi Metode GOST Komponen dari metode GOST adalah: 1. Key Store Unit (KSU) menyimpan 256 bit string

dengan menggunakan 32 bit register (K0, K1, …, K7).

2. Dua buah 32 bit register (Li, Ri).

3. 32 bit adder modulo 232 (CM1). 4. Bitwise Adder XOR (CM2).

5. Substitusion block (S) yaitu berupa 8 buah 64 bit

S-Box.

6. Rotasi Left (R) sebanyak 11 bit. (Schneier, 1996)

III. ANALISA DAN PEMBAHASAN

Metode GOST terdiri dari 3 proses, yaitu proses pembentukan kunci, proses enkripsi dan proses dekripsi.

A. Pembentukan Kunci

GOST menggunakan 256 bit kunci atau 32 karakter ASCII (256 / 8 = 32). Input berupa 32 karakter ASCII akan diubah menjadi 256 bit biner dengan perincian k1, k2, k3, k4, …, k256. Kemudian, bit kunci akan dikelompokkan sebagai berikut:

K0 = (k32, …, k1) K1 = (k64, …, k33) K2 = (k96, …, k65) K3 = (k128, …, k97) K4 = (k160, …, k129) K5 = (k192, …, k161) K6 = (k224, …, k193) K7 = (k256, …, k225)

Sebagai contoh, misalkan input kunci kriptografi

metode GOST adalah

“KUNCI123456789012345678901234567”, maka proses pembentukan kunci yang terjadi adalah sebagai berikut:

Kunci = 'KUNCI123456789012345678901234567' Ubah kunci menjadi bit biner (k(1), k(2), ... , k(256)) Kunci = 010010110101010101001110010000110100100100 110001001100100011001100110100001101010011 011000110111001110000011100100110000001100 010011001000110011001101000011010100110110 001101110011100000111001001100000011000100 110010001100110011010000110101001101100011 0111

Bagi hasil konversi per 32 bit dan masukkan ke

array kunci K. K(0) = k(32), k(31), ..., k(1) = 11000010011100101010101011010010 K(0) = C272AAD2 K(1) = k(64), k(63), ..., k(33) = 11001100010011001000110010010010 K(1) = CC4C8C92 K(2) = k(96), k(95), ..., k(65) = 11101100011011001010110000101100 K(2) = EC6CAC2C K(3) = k(128),k(127),...,k(97) = 10001100000011001001110000011100 K(3) = 8C0C9C1C K(4) = k(160),k(159),...,k(129) = 10101100001011001100110001001100 K(4) = AC2CCC4C K(5) = k(192),k(191),...,k(161) = 10011100000111001110110001101100 K(5) = 9C1CEC6C K(6) = k(224),k(223),...,k(193) = 11001100010011001000110000001100 K(6) = CC4C8C0C K(7) = k(256),k(255),...,k(225) = 11101100011011001010110000101100 K(7) = EC6CAC2C

Bit kunci yang dihasilkan oleh proses pembentukan kunci akan digunakan di dalam proses enkripsi / dekripsi sebagai berikut:

1. Proses Enkripsi

Putaran 0- 7 menggunakan K(0),... , K(7). Putaran 8-15 menggunakan K(0),... , K(7). Putaran 16-23 menggunakan K(0),... , K(7). Putaran 24-31 menggunakan K(7),... , K(0).

2. Proses Dekripsi Putaran 0- 7 menggunakan K(0),... , K(7). Putaran 8-15 menggunakan K(7),... , K(0). Putaran 16-23 menggunakan K(7),... , K(0). Putaran 24-31 menggunakan K(7),... , K(0). B. Proses Enkripsi

Proses enkripsi GOST akan melalui 32 putaran yang memproses 64 bit pesan (8 karakter ASCII) dan mengubahnya menjadi 64 bit cipher.

Sebagai contoh, misalkan input kunci dalam karakter adalah

“KUNCI123456789012345678901234567”

dan input pesan adalah “ENKRIPSI”, maka proses enkripsi yang terjadi adalah sebagai berikut:

Putaran-0

1. Plain Text : 'ENKRIPSI' Konversi ke biner :

010001010100111001001011010100100100100101 0100000101001101001001

Bagi biner menjadi 2 bagian, yaitu: R(0) = a(1), a(2), ..., a(32) dan

L(0) = b(1), b(2), ..., b(32) L(0) = b(32), b(31), ..., b(1)

L(0) = 10010010110010100000101010010010 = 92CA0A92

R(0) = a(32), a(31), ..., a(1)

R(0) = 01001010110100100111001010100010 = 4AD272A2

2. Lakukan penambahan R(0) dengan K(0) dan hasilnya dimodulus 2^32 untuk menjaga panjang bit hasil penambahan tetap 32 bit.

Hasil = (R(0) + K(0)) mod 2^32

Hasil = (4AD272A2 + C272AAD2) mod 2^32 Hasil = 0D451D74

3. Pecah hasil menjadi 8 kelompok biner, masing-masing 4 bit dan masukkan ke SBox.

Kelompok 0, 0000 = 0, masukkan ke SBox(0), hasilnya = 4 = 0100

Kelompok 1, 1101 = 13, masukkan ke SBox(1), hasilnya = 7 = 0111

Kelompok 2, 0100 = 4, masukkan ke SBox(2), hasilnya = 10 = 1010

Kelompok 3, 0101 = 5, masukkan ke SBox(3), hasilnya = 8 = 1000

Kelompok 4, 0001 = 1, masukkan ke SBox(4), hasilnya = 12 = 1100

Kelompok 5, 1101 = 13, masukkan ke SBox(5), hasilnya = 12 = 1100

Kelompok 6, 0111 = 7, masukkan ke SBox(6), hasilnya = 9 = 1001

Kelompok 7, 0100 = 4, masukkan ke SBox(7), hasilnya = 5 = 0101

4. Hasil mutasi SBox digabungkan kembali menjadi 32 bit dan lakukan rotate left

sebanyak 11 kali. R(0) = RotateLeft (47A8CC95, 11) R(0) = 4664AA3D 5. R(1) = R(0) L(0) R(1) = 4664AA3D 92CA0A92 R(1) = D4AEA0AF 6. L(1) = R(0) sebelum proses L(1) = 4AD272A2

Putaran 1, 2, 3 hingga putaran ke-31 berlanjut dengan cara dan perhitungan yang sama. Putaran ke-31 adalah sebagai berikut:

Putaran-31

1. L(31) = 313AC21A R(31) = 32145FBA

2. Lakukan penambahan R(31) dengan K(0) dan hasilnya dimodulus 2^32 untuk menjaga panjang bit hasil penambahan tetap 32 bit.

Hasil = (R(31) + K(0)) mod 2^32

Hasil = (32145FBA + C272AAD2) mod 2^32 Hasil = F4870A8C

3. Pecah hasil menjadi 8 kelompok biner, masing-masing 4 bit dan masukkan ke

SBox.

Kelompok 0, 1111 = 15, masukkan ke SBox(0), hasilnya = 3 = 0011

Kelompok 1, 0100 = 4, masukkan ke SBox(1), hasilnya = 6 = 0110

Kelompok 2, 1000 = 8, masukkan ke SBox(2), hasilnya = 14 = 1110

Kelompok 3, 0111 = 7, masukkan ke SBox(3), hasilnya = 15 = 1111

Kelompok 4, 0000 = 0, masukkan ke SBox(4), hasilnya = 6 = 0110

Kelompok 5, 1010 = 10, masukkan ke SBox(5), hasilnya = 8 = 1000

Kelompok 6, 1000 = 8, masukkan ke SBox(6), hasilnya = 0 = 0000

Kelompok 7, 1100 = 12, masukkan ke SBox(7), hasilnya = 6 = 0110

4. Hasil mutasi SBox digabungkan kembali menjadi 32 bit dan lakukan rotate left sebanyak 11 kali. R(31) = RotateLeft (36EF6806, 11)

R(31) = 7B4031B7

5. R(32) = R(31) sebelum proses

R(32) = 32145FBA =

00110010000101000101111110111010

Nilai R dibalikkan menjadi: 01011101111110100010100001001100

6. L(32) = R(31) L(31)

L(32) = 7B4031B7 313AC21A

L(32) = 4A7AF3AD =

01001010011110101111001110101101

Nilai L dibalikkan menjadi: 10110101110011110101111001010010

L(32) = b(32), b(31), ..., b(1) R(32) = a(32), a(31), ..., a(1)

HASIL ENKRIPSI = a(1), a(2), ..., a(32), b(1), b(2), ..., b(32)

HASIL ENKRIPSI = Hasil Pembalikkan Nilai R(32) & Hasil Pembalikkan Nilai L(32)

HASIL ENKRIPSI =

010111011111101000101000010011001011010111 0011110101111001010010

HASIL ENKRIPSI = 5DFA284CB5CF5E52 (dalam heksa)

Hasil enkripsi pesan “ENKRIPSI” dalam bilangan heksadesimal adalah 5DFA284CB5CF5E52.

C. Proses Dekripsi

Proses dekripsi di dalam metode GOST hampir sama dengan proses enkripsi, yang berbeda adalah penggunaan bit kunci pada setiap putarannya. Proses dekripsi juga akan melalui 32 putaran yang memproses 64 bit pesan (16 bilangan heksa karena 1 heksa = 4 bit) dan mengubahnya menjadi 64 bit

cipher.

Sebagai contoh, misalkan input kunci dalam

karakter adalah

“KUNCI123456789012345678901234567” dan

input pesan tersandi (ciphertext) dalam bilangan

heksadesimal adalah “5DFA284CB5CF5E52”, maka proses dekripsi yang terjadi adalah sebagai berikut: Putaran-0

1. Cipher Text : '5DFA284CB5CF5E52' Konversi ke biner :

010111011111101000101000010011001011010111 0011110101111001010010

Bagi biner menjadi 2 bagian, yaitu: a(1), a(2), ..., a(32) dan

b(1), b(2), ..., b(32) L(0) = b(32), b(31), ..., b(1)

L(0) = 01001010011110101111001110101101 = 4A7AF3AD

R(0) = a(32), a(31), ..., a(1)

R(0) = 00110010000101000101111110111010 = 32145FBA

2. Lakukan penambahan R(0) dengan K(0) dan hasilnya dimodulus 2^32 untuk menjaga panjang bit hasil penambahan tetap 32 bit.

Hasil = (R(0) + K(0)) mod 2^32

Hasil = (32145FBA + C272AAD2) mod 2^32

Hasil = F4870A8C

3. Pecah hasil menjadi 8 kelompok biner, masing-masing 4 bit dan masukkan ke SBox.

Kelompok 0, 1111 = 15, masukkan ke SBox(0), hasilnya = 3 = 0011

Kelompok 1, 0100 = 4, masukkan ke SBox(1), hasilnya = 6 = 0110

Kelompok 2, 1000 = 8, masukkan ke SBox(2), hasilnya = 14 = 1110

Kelompok 3, 0111 = 7, masukkan ke SBox(3), hasilnya = 15 = 1111

Kelompok 4, 0000 = 0, masukkan ke SBox(4), hasilnya = 6 = 0110

Kelompok 5, 1010 = 10, masukkan ke SBox(5), hasilnya = 8 = 1000

Kelompok 6, 1000 = 8, masukkan ke SBox(6), hasilnya = 0 = 0000

Kelompok 7, 1100 = 12, masukkan ke SBox(7), hasilnya = 6 = 0110

4. Hasil mutasi SBox digabungkan kembali menjadi 32 bit dan lakukan rotate left sebanyak 11 kali. R(0) = RotateLeft (36EF6806, 11) R(0) = 7B4031B7 5. R(1) = R(0) L(0) R(1) = 7B4031B7 4A7AF3AD R(1) = 313AC21A 6. L(1) = R(0) sebelum proses L(1) = 32145FBA

Putaran 1, 2, hingga putaran ke-31 berlanjut dengan cara dan perhitungan yang sama. Berikut adalah perhitungan untuk putaran ke-31.

Putaran-31

1. L(31) = D4AEA0AF R(31) = 4AD272A2

2. Lakukan penambahan R(31) dengan K(0) dan hasilnya dimodulus 2^32 untuk menjaga panjang bit hasil penambahan tetap 32 bit.

Hasil = (R(31) + K(0)) mod 2^32

Hasil = (4AD272A2 + C272AAD2) mod 2^32 Hasil = 0D451D74

3. Pecah hasil menjadi 8 kelompok biner, masing-masing 4 bit dan masukkan ke SBox.

Kelompok 0, 0000 = 0, masukkan ke SBox(0), hasilnya = 4 = 0100

Kelompok 1, 1101 = 13, masukkan ke SBox(1), hasilnya = 7 = 0111

Kelompok 2, 0100 = 4, masukkan ke SBox(2), hasilnya = 10 = 1010

Kelompok 3, 0101 = 5, masukkan ke SBox(3), hasilnya = 8 = 1000

Kelompok 4, 0001 = 1, masukkan ke SBox(4), hasilnya = 12 = 1100

Kelompok 5, 1101 = 13, masukkan ke SBox(5), hasilnya = 12 = 1100

Kelompok 6, 0111 = 7, masukkan ke SBox(6), hasilnya = 9 = 1001

Kelompok 7, 0100 = 4, masukkan ke SBox(7), hasilnya = 5 = 0101

4. Hasil mutasi SBox digabungkan kembali menjadi 32 bit dan lakukan rotate left sebanyak 11 kali. Hasil = RotateLeft (47A8CC95, 11)

R(31) = 4664AA3D

5. R(32) = R(31) sebelum proses

R(32) = 4AD272A2 =

01001010110100100111001010100010

Nilai R dibalikkan menjadi: 01000101010011100100101101010010

6. L(32) = R(31) L(31)

L(32) = 4664AA3D D4AEA0AF

L(32) = 92CA0A92 =

10010010110010100000101010010010

Nilai L dibalikkan menjadi: 01001001010100000101001101001001

L(32) = b(32), b(31), ..., b(1) R(32) = a(32), a(31), ..., a(1)

HASIL DEKRIPSI = a(1), a(2), ..., a(32), b(1), b(2), ..., b(32)

HASIL DEKRIPSI = Hasil Pembalikkan Nilai R(32) & Hasil Pembalikkan Nilai L(32)

HASIL DEKRIPSI =

010001010100111001001011010100100100100101 0100000101001101001001

HASIL DEKRIPSI = 454E4B5249505349 (dalam heksa) = ENKRIPSI (ascii)

Hasil dekripsi ciphertext “5DFA284CB5CF5E52” dalam bilangan heksadesimal adalah “ENKRIPSI”.

HASIL

Sistem terdiri dari aplikasi server (untuk mengatur koneksi client) dan aplikasi client (untuk melakukan chatting dengan aplikasi client lainnya). Aplikasi server harus dijalankan terlebih dahulu agar aplikasi client dapat melakukan koneksi ke server. Koneksi dapat dilakukan dengan mengacu kepada IP

Address dan nomor port server.

Sistem dapat mengamankan komunikasi pada aplikasi chatting dengan mengenkripsi pesan sebelum mengirimkan pesan dan mendekripsi pesan setelah menerima pesan menggunakan metode GOST. Metode GOST yang diimplementasikan, menggunakan 256 bit kunci atau 32 karakter.

Server dapat melakukan kick, banned dan unbanned kepada client. Server dapat membatasi

jumlah client yang melakukan koneksi ke server.

Sistem menyediakan opsi untuk menggunakan metode kriptografi atau tidak.

Sistem dapat mengkoneksikan maksimal sebanyak 100 (seratus) buah aplikasi client (user). Semakin banyak aplikasi client yang terkoneksi, maka semakin sibuk dan semakin lambat pelayanan oleh aplikasi server. Aplikasi dapat melakukan

banned kepada client untuk memblok client agar

tidak dapat melakukan koneksi ke server. Blok yang dilakukan bersifat permanen dengan mencatat IP

Address client. Agar client dapat melakukan koneksi

kembali ke server, aplikasi server dapat melakukan

unbanned kepada client. Untuk memblok IP Address

secara sementara, server dapat melakukan kick kepada client. Setelah di-kick, client dapat melakukan koneksi kembali ke server.

Adapun kelemahan dari sistem pengamanan aplikasi Chatting menggunakan metode kriptografi

Government Standard adalah sistem tidak dapat

digunakan untuk chatting melalui jaringan internet dan sistem tidak dapat digunakan untuk mengirim

file.

V. KESIMPULAN

Setelah menyelesaikan perancangan sistem pengamanan aplikasi chatting menggunakan metode kriptografi Government Standard, dapat ditarik beberapa kesimpulan sebagai berikut:

a. Aplikasi dapat digunakan untuk bertukar pesan (chatting) pada jaringan Local Area Network (LAN) dan aplikasi mengamankan komunikasi menggunakan metode GOST dengan mengenkripsi dan mendekripsi pesan.

b. Pengguna dapat memilih untuk menggunakan metode kriptografi atau tidak.

c. Aplikasi server dirancang untuk banyak user yang terkoneksi.

d. Aplikasi server dapat melakukan kick atau

banned kepada client.

e. Aplikasi tidak dapat digunakan untuk chatting melalui jaringan internet.

f. Aplikasi tidak dapat digunakan untuk mengirim

file.

DAFTAR PUSTAKA

[1] Ariyus, D., 2008, Pengantar Ilmu Kriptografi, Penerbit Andi, Yogyakarta.

[2] Kurniawan, J., 2004, Kriptografi, Keamanan Internet dan

Jaringan Komunikasi, Informatika, Bandung.

[3] Munir, R., 2005, Matematika Diskrit, Penerbit Informatika, Bandung.

[4] Munir, R., 2006, Kriptografi, Penerbit Informatika, Bandung.