ISSN : 2502-8928 (Online) 39

Received June 1st,2012; Revised June 25th, 2012; Accepted July 10th, 2012

IMPLEMENTASI

SECURITY SYSTEM

MENGGUNAKAN METODE IDPS (

INTRUSION

DETECTION AND PREVENTION SYSTEM

) DENGAN

LAYANAN

REALTIME NOTIFICATION

Fadlin Arsin*1, Muh. Yamin2, La Surimi3 *1,2,3

Jurusan Teknik Informatika, Fakultas Teknik, Universitas Halu Oleo, Kendari e-mail : *[email protected], [email protected], [email protected]

Abstrak

Kemampuan untuk mengakses dan menyediakan informasi ataupun data-data secara cepat dan akurat menjadi sangat dibutuhkan bagi sebuah organisasi, baik yang berupa organisasi komersial (perusahaan), instansi, perguruan tinggi, lembaga pemerintahan, maupun individual. Pentingnya nilai sebuah informasi sehingga penyajian informasi tersebut dibatasi kepada orang-orang tertentu untuk mengakses informasi yang diinginkan. Bocornya informasi ke pihak yang tidak berkepentingan dapat menimbulkan kerugian bagi pemilik informasi.

Metode IDPS (Intrusion Detection & Prevention System) digunakan sebagai sistem pendeteksi serangan dan penangangan serangan dengan cara pemblokiran terhadap penyerang. Konsep dasar metode IDPS adalah menganalisa data pada lalu lintas jaringan dan mencocokan setiap data dengan

rules untuk mendeteksi jenis serangan yang dilakukan oleh penyerang.

Hasil yang didapatkan pada penelitian ini bahwa penggunaan snort sebagai sistem keamanan jaringan IDPS berhasil untuk mengatasi jenis serangan pada port ICMP, FTP, SSH dan TELNET dengan memblokir Internet Protocol (IP) penyerang. Sistem IDPS juga mampu mengirimkan alert

kepada administrator saat terjadi serangan terhadap server.

Kata kunci— Intrusion Detection and Prevention Sytem, Keamanan Jaringan

Abstract

The ability to access and provide information or data quickly and accurately become indispensable for an organization, whether in the form of commercial organizations (companies), institutions, universities, government agencies, and individuals. The importance of the value of an information make information is limited to certain people to access the desired information. Leaking information to unauthorized parties can cause harm to the owner of the information.

The IDPS method (Intrusion Detection & Prevention System) is used as a system for attack detection and handling attacks by blocking the attacker. The basic concept of the IDPS method is to analyze data on network traffic and match each data with rules to detect the type of attack carried out by the attacker.

The results obtained in this research that the use of snort as IDPS network security system successfully to overcome the type of attack on the ICMP port, FTP, SSH and TELNET by blocking Internet Protocol (IP) attacker. The IDPS system is also capable of sending alerts to administrators during server attacks.

Keywords— Intrusion Detection And Prevention Sytem, Network Security

1. PENDAHULUAN

ada era perkembangan teknologi yang semakin pesat , informasi menjadi sesuatu yang sangat penting.

Kemampuan untuk mengakses dan menyediakan informasi ataupun data-data secara cepat dan akurat menjadi sangat dibutuhkan bagi sebuah organisasi, baik yang berupa organisasi komersial (perusahaan),

instansi, perguruan tinggi, lembaga pemerintahan, maupun individual. Pentingnya nilai sebuah informasi sehingga penyajian informasi tersebut dibatasi kepada orang-orang tertentu untuk mengakses informasi yang diinginkan. Bocornya informasi ke pihak yang tidak berkepentingan dapat menimbulkan kerugian bagi pemilik informasi. Sebagai contoh, banyak informasi dalam sebuah instansi atau perusahaan yang hanya diperbolehkan diketahui oleh orang-orang tertentu di dalam instansi atau perusahaan tersebut, seperti informasi tentang produk yang sedang dalam development, algoritma-algoritma atau teknik-teknik yang digunakan untuk menghasilkan produk tersebut bahkan tentang detail bentuk pemasaran maupun hal-hal penting lainnya.

Pencegahaan yang paling sering dilakukan untuk masalah tersebut adalah dengan menempatkan seorang administrator, yang bertugas untuk mengawasi dan melakukan tindakan preventif ketika terjadi aksi penyusupan dan serangan. Masalah akan timbul ketika administrator sedang tidak berada pada kondisi yang memungkinkan untuk memantau lalu lintas jaringan. Penggunaan perangkat lunak firewall maupun anti virus mungkin dapat membantu menahan serangan terhadap suatu host. Namun menahan serangan saja tidak cukup, terlebih bila host

yang diserang merupakan suatu sistem atau

server yang menyimpan informasi penting.

Berdasarkan permasalahan tersebut,

administrator membutuhkan suatu sistem yang

dapat membantu mengawasi jaringan, menginformasikan serangan, dan mengambil tindakan tepat untuk pencegahan yang akan membantu mengautomatisasi fungsi kerja dasar administrator. Intrusion Detection and

Prevention System (IDPS) merupakan salah

satu pilihan untuk meningkatkan keamanan jaringan dalam sebuah jaringan baik intranet

maupun internet. Penerapan Intrusion

Detection and Prevention System (IDPS)

digunakan sebagai salah satu solusi yang dapat digunakan untuk membantu administrator

dalam memantau dan menganalisa paket-paket berbahaya yang terdapat dalam sebuah jaringan. IDPS diterapkan karena mampu mendeteksi penyusup atau paket-paket berbahaya dalam jaringan dan memberikan laporan berupa log kepada administrator

tentang aktivitas dan kondisi jaringan secara

real-time sekaligus melakukan drop packet

terhadap penyusup. Sehingga segera dapat diambil tindakan terhadap gangguan atau serangan yang terjadi.

2. METODE PENELITIAN 2.1 Intrusion Detection System

IDS atau Intrusion Detection

System adalah sebuah sistem yang melakukan

pengawasan terhadap traffic jaringan dan pengawasan terhadap kegiatan-kegiatan yang mencurigakan didalam sebuah sistem jaringan. Jika ditemukan kegiatan-kegiatan yang mencurigakan berhubungan dengan traffic

jaringan maka IDS akan memberikan peringatan kepada sistem atau administrator

jaringan [1].

Ada IDS yang fungsinya hanya sebagai pengawas dan pemberi peringatan ketika terjadi serangan dan ada juga IDS yang bekerja tidak hanya sebagai pengawas dan pemberi peringatan melainkan juga dapat melakukan sebuah kegiatan yang merespon adanya percobaan serangan terhadap sistem jaringan dan komputer.

IDS sendiri dibedakan menjadi 2 jenis, yaitu : 1. NIDS (Network Intrusion Detection

System)

IDS jenis ini ditempatkan disebuah tempat/ titik yang strategis atau sebuah titik didalam sebuah jaringan untuk melakukan pengawasan terhadap trafik yang menuju dan berasal dari semua alat-alat (devices) dalam jaringan. Idealnya semua trafik yang berasal dari luar dan dalam jaringan di lakukan di

scan, namun cara ini dapat menyebabkan

bottleneck yang mengganggu kecepatan akses di seluruh jaringan.

2. HIDS (Host Intrusion Detection System) IDS jenis ini berjalan pada host yang berdiri sendiri atau perlengkapan dalam sebuah jaringan. Sebuah HIDS melakukan pengawasan terhadap paket-paket yang berasal dari dalam maupun dari luar hanya pada satu alat saja dan kemudian memberi peringatan kepada user atau administrator sistem jaringan akan adanya kegiatan-kegiatan yang mencurigakan yang terdeteksi oleh HIDS. 2.2 Intrusion Prevention System

Intrusion Prevention System (IPS),

komputer, IPS mengkombinasikan teknik

firewall dan metode Intrusion Detection

System (IDS) dengan sangat baik. Teknologi ini dapat digunakan untuk mencegah serangan yang akan masuk ke jaringan lokal dengan memeriksa dan mencatat semua paket data serta mengenali paket dengan sensor, disaat

attack telah teridentifikasi, IPS akan menolak akses (block) dan mencatat (log) semua paket data yang teridentifikasi tersebut. Jadi IPS bertindak sepeti layaknya Firewall yang akan melakukan allow dan block yang dikombinasikan seperti IDS yang dapat mendeteksi paket secara detail. IPS menggunakan signatures untuk mendeteksi di aktivitas trafik di jaringan dan terminal, dimana pendeteksian paket yang masuk dan keluar (inbound-outbound) dapat dicegah sedini mungkin sebelum merusak atau mendapatkan akses ke dalam jaringan lokal. Jadi early detection dan prevention menjadi penekanan pada IPS ini [2].

Secara umum, ada dua jenis IPS, yaitu

Host-based Intrusion Prevention System

(HIPS) dan Network-based Intrusion Prevention System (NIPS).

1. Host-based Intrusion Prevention System

(HIPS)

Host-based Intrusion Prevention System

(HIPS) adalah sama seperti halnya Host-based Intrusion Detection System (HIDS). Program agen HIPS diinstall secara langsung di sistem yang diproteksi untuk dimonitor aktifitas sistem internalnya. HIPS di-binding dengan kernel sistem operasi dan services sistem operasi. Sehingga HIPS bisa memantau dan menghadang system call yang dicurigai dalam rangka mencegah terjadinya intrusi terhadap

host. HIPS juga bisa memantau aliran data dan aktivitas pada aplikasi tertentu. Sebagai contoh HIPS untuk mencegah intrusion pada web server misalnya. Dari sisi security mungkin solusi HIPS bisa mencegah datangnya ancaman terhadap host. Tetapi dari sisi

performance, harus diperhatikan apakah HIPS memberikan dampak negatif terhadap

performance host. Karena menginstall dan

binding HIPS pada sistem operasi

mengakibatkan penggunaan resource

komputer host menjadi semakin besar.

2. Network-based Intrusion Prevention

System (NIPS)

Network-based Intrusion Prevention

System (NIPS) tidak melakukan pantauan

secara khusus di satu host saja. Tetapi melakukan pantauan dan proteksi dalam satu jaringan secara global. NIPS menggabungkan fitur IPS dengan firewall dan kadang disebut sebagai In-Line IDS atau Gateway Intrusion Detection System (GIDS). Sistem kerja IPS yang populer yaitu pendeteksian berbasis

signature, pendeteksian berbasis anomali, dan

monitoring berkas-berkas pada sistem operasi

host.

2.3 Pemrograman PHP

PHP atau Hypertext Preprocessor, adalah bahasa pemrograman berbasis web

yang digunakan untuk membuat aplikasi berbasis web (website, blog atau aplikasi web). PHP termasuk bahasa pemrograman yang hanya bisa berjalan disisi server, atau sering disebut Side Server Language. Program yang dibuat dengan kode PHP tidak bisa berjalan kecuali dijalankan pada server web, tanpa adanya server web yang terus berjalan maka kode PHP tidak dapat dijalankan [3].

Server yang dibutuhkan adalah server web (web server) yang bisa di-install ke komputer yang digunakan. Salah satu web server yang bisa digunakan adalah Apache karena berbasis web, maka aplikasi yang dibuat dengan PHP adalah berbasis web, maka

user bisa melihat hasilnya dengan menjalankan dari web browser, seperti: Internet Explorer (IE), Mozilla Firefox, Chrome atau browser lainnya. Hasil dari PHP adalah berbentuk web, baik itu website (web

pribadi, web portal berita, web profil perusahaan, dll), blog maupun aplikasi berbasis web (seperti aplikasi penggajian, aplikasi toko, manajemen kantor, dll). Karena berbasis web maka kita bisa menghubungkannya dengan hosting (web hosting), sehingga aplikasi web yang kita bangun bisa diakses oleh semua orang dengan cara mengaksesnya dari browser.

2.4 Object Oriented Programming (OOP)

sebagai objek. Proses perancangan atau desain dalam suatu pemrograman merupakan proses yang tidak terpisah dari proses yang mendahului, yaitu analisis dan proses yang mengikutinya. Pembahasan mengenai

inheritance atau penurunan, encapsulation

atau pembungkusan dan polymorphism atau kebanyakrupaan [4].

2.5 SMS Gateway

Salah satu model komunikasi yang handal saat ini adalah pesan pendek (SMS). Implikasinya, salah satu model komunikasi data yang bisa dipakai adalah SMS [5]. SMS

gateway merupakan perangkat penghubung

antara pengirim SMS dengan basis data. Perangkat ini terdiri satu set PC, telepon dan program aplikasi. Program aplikasi ini yang akan meneruskan setiap request dari setiap SMS yang masuk dengan melakukan query ke dalam basis data, kemudian diberi respon dari hasil query kepada si pengirim [6]. Artinya, SMS tersebut harus bisa melakukan transaksi dengan basis data. Untuk itu perlu dibangun sebuah sistem yang disebut sebagai SMS

gateway. Pada prinsipnya, SMS gateway

adalah sebuah perangkat lunak yang menggunakan bantuan komputer dan memanfaatkan teknologi seluler yang diintegrasikan untuk mendistribusikan pesan-pesan yang di generate lewat sistem informasi melalui media SMS yang ditangani oleh jaringan seluler [7].

2.6 JSON

JSON merupakan sebuah format penukaran data yang mudah dibaca dan ditulis oleh manusia, serta mudah diterjemahkan serta dibuat (generate) oleh komputer. Format ini dibuat berdasarkan bagian dari Bahasa Pemprograman JavaScript, Standar ECMA-262 Edisi ke-3 – Desember 1999. JSON merupakan format teks yang tidak bergantung pada bahasa pemprograman apapun karena menggunakan gaya bahasa yang umum digunakan oleh programmer keluarga C termasuk C, C++, C#, Java, JavaScript, Perl,

Python dll. Oleh karena sifat-sifat tersebut, menjadikan JSON ideal sebagai bahasa pertukaran-data [8].

3. HASIL DAN PEMBAHASAN 3.1. Implementasi

Implementasi rancangan antarmuka terbagi menjadi 2 bagian, yaitu:

1. Interface Web

Pada interface web terdapat 5 tampilan, diantaranya :

a. Halaman Login

Pada halaman ini merupakan form yang harus diisi oleh administrator untuk dapat mengakses menu dan fitur yang ada di dalam

web. Pada form ini admnistrator diminta untuk memasukkan username dan password

ditunjukkan oleh Gambar 1.

Gambar 1 Halaman LoginWeb

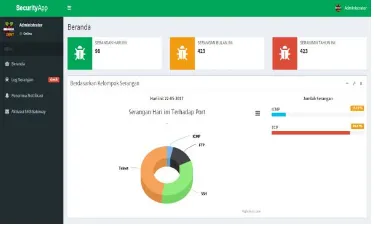

b. Halaman Beranda

Halaman beranda merupakan halaman setelah step login berhasil. Pada halaman berisi beberapa widget dan juga grafik yang berisi mengenai informasi jumlah serangan yang telah terjadi terhadap server, baik itu serangan berdasarkan waktunya (hari, bulan dan tahun), berdasarkan kelompoknya (ICMP dan TCP) dan berdasarkan port yang diserang (ICMP, HTTP, FTP, SSH dan Telnet) ditunjukkan oleh Gambar 2.

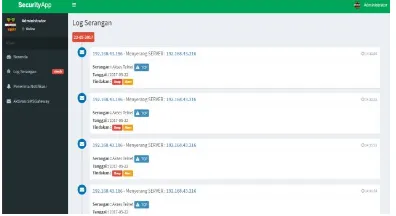

c. Halaman Log Serangan

Halaman log serangan merupakan halaman yang menampilkan detail serangna yang terjadi terhadap server/host. Dimana pada halaman ini log serangan akan ditampilkan berdasarkan timeline waktu serangan terbaru terjadi ditunjukkan oleh Gambar 3.

Gambar 3 Halaman Log Serangan Web

d. Halaman Penerima Notifikasi

Halaman penerima notifikasi merupakan halaman yang digunakan oleh administrator

untuk mendaftarkan seseorang atau beberapa orang yang berhak mengetahui keadaan server

ketika diserang. Penerima notifikasi akan didaftarkan menggunaan nama dan nomor

handphone penerima. Setiap yang terdaftar dalam halaman ini akan mendapatkan notifikasi secara realtime jika ada serangan terhadap server/host ditunjukkan oleh Gambar 4.

Gambar 4 Halaman Penerima Notifikasi e. Halaman Aktivasi SMS Gateway

Halaman aktivasi SMS gateway

merupakan halaman yang menjalankan service

untuk mengirimkan setiap log serangan yang sudah tercatat oleh sistem. Ketika terjadi serangan, secara otomatis service ini bekerja dengan mengakses tabel penerima notifikasi untuk mengirimkan notifikasi kepada

penerima yang telah didaftarkan oleh

administrator ditunjukkan oleh Gambar 5.

.

Gambar 5 Halaman Aktivasi SMSGateway

f. Interface Mobile

Pada interface mobile terdapat 4 tampilan, diantaranya :

a. Halaman Login

Tampilan login merupakan tampilan yang terlihat ketika administrator hendak masuk ke dalam aplikasi monitoring serangan melalui perangkat mobile ditunjukkan oleh Gambar 6.

Gambar 6 Halaman Login Mobile

b. Halaman Beranda

Tampilan home merupakan tampilan awal yang berisi menu log serangan dan informasi seputar aplikasi ditunjukkan oleh Gambar 7.

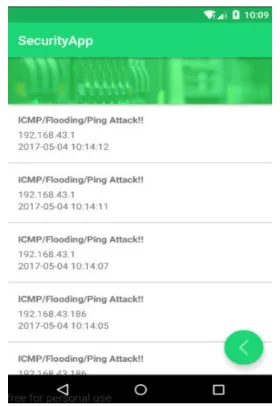

c. Halaman Log Serangan

Tampilan menu log merupakan daftar serangan yang telah dilakukan terhadap sistem ataupun host dimana isi dari log ini adalah informasi yang akan dikirim ke pengguna yang telah didaftarkan oleh administrator.

Pada menu ini menampilkan IP Addres

penyerang, nama serangan dan waktu penyerangan terhadap server/host ditunjukkan oleh Gambar 8.

Gambar 8 Halaman Log Serangan Mobile

d. Halaman Info Aplikasi

Tampilan menu informasi aplikasi merupakan menu yang menyediakan informasi seperti apa sistem berjalan dan informasi mengenai port mana saja yang dilindungi oleh system ditunjukkan oleh Gambar 9.

Gambar 9 Halaman Info Aplikasi

3.2. Uji Coba Sistem

Uji coba sistem yang akan dilakukan berikut ini merupakan proses pembuktian bahwa aplikasi ini telah sesuai dengan rancangan awal dari sistem yang telah dirancang pada bab sebelumnya dengan menggunakan metode Intrusion Detection and

Prevention System dan dilakukan dengan

menguji 4 port yaitu ICMP, FTP SSH dan

Telnet. Pengujian dilakukan 2 kondisi pada masing-masing port, yaitu kondisi server tidak terlindungi dan saat terlindungi dengan sistem IDPS. Salah satu contoh pengujian sistem adalah sebagai berikut :

Pengujian terhadap port ICMP (port

138) dilakukan dengan mencoba akses PING ke IP Address server IDPS menggunakan

command prompt/terminal. Saat keadaan

server tidak mengaktifkan sistem IDPS, PC penyerang mampu melakukan PING ke IP

Address server seperti yang ditunjukkan oleh Gambar 10.

Gambar 10 PING Server Tanpa Perlindungan

Setelah sistem keamanan IDPS diterapkan terhadap port ICMP (138) dengan perintah drop, maka setiap akses PING yang ditujukan ke server akan di blokir pada saat yang sama ditunjukkan oleh Gambar 11.

Gambar 11 menunjukkan bahwa semua paket yang direquest ke server IP Address server diblokir seluruhnya hingga packet loss

mencapai 100%. Setelah proses pemblokiran dilakukan oleh server maka notifikasi akan terkirim pada administrator di platform web,

mobile dan SMS Gateway ditunjukkan oleh

Gambar 12,13 dan 14.

Gambar 12 Notifikasi pada web

Gambar 13 Notifikasi pada mobile

Gambar 14 Notifikasi pada SMS

Selain pengujian terhadap berhasil atau tidaknya perlindungan IDPS terhadap beberapa port yang diuji, dilakukan juga pengujian pengaruh terhadap waktu respon terhadap serangan, penggunaan CPU server

dan besar file log yang dihasilkan terhadap masing-masing port oleh 5 PC penyerang secara bersamaan ditunjukkan oleh Gambar 15.

Gambar 15 Grafik Hasil Pengujian Terhadap Waktu

Gambar 15 menunjukkan grafik hasil rata-rata waktu blocking dan alert dengan lima percobaan terhadap 4 port, dimana bar

berwarna biru adalah rata-rata selisih waktu serangan terhadap blocking dan bar berwarna merah adalah rata-rata selisih waktu serangan terhadap waktu penerimaan alert. Pada port

ICMP memiliki waktu blocking rata-rata 1 detik dan waktu alert rata-rata 16,8 detik. Pada

port FTP memiliki waktu blocking rata-rata 1 detik dan waktu alert rata-rata 24,2 detik. Pada

port SSH memiliki waktu blocking rata-rata 1 detik dan waktu alert rata-rata 27 detik. Pada

port Telnet memiliki waktu blocking rata-rata 1 detik dan waktu alert rata-rata 25,8 detik ditunjukkan oleh Gambar 17.

Gambar 16 menjelaskan bahwa bar biru menunjukan penggunaan CPU saat penyerangan terhadap port ICMP dengan rata-rata penggunaan CPU sebesar 22%, bar merah menunjukan penggunaan CPU saat penyerangan terhadap port FTP dengan rata-rata penggunaan CPU sebesar 32,6%, bar hijau menunjukan penggunaan CPU saat penyerangan terhadap port SSH dengan rata-rata penggunaan CPU sebesar 44% dan bar

ungu menunjukan penggunaan CPU saat

penyerangan terhadap port Telnet dengan rata-rata penggunaan CPU sebesar 32,8% yang ditunjukkan oleh Gambar 17.

Gambar 17 Grafik Hasil Pengujian Terhapadap Besar Log

Gambar 17 menjelaskan bahwa bar biru menunjukan besarnya filelog yang dihasilkan saat penyerangan terhadap port ICMP dengan rata-rata file log sebesar 21,39 kilobytes, bar

merah menunjukan besarnya file log yang dihasilkan saat penyerangan terhadap port FTP dengan rata-rata file log sebesar 27,30

kilobytes, bar hijau menunjukan besarnya file log yang dihasilkan saat penyerangan terhadap

port SSH dengan rata-rata file log sebesar 45,95 kilobytes dan bar ungu menunjukan besarnya file log yang dihasilkan saat penyerangan terhadap port Telnet dengan rata-rata file log sebesar 27,10 kilobytes.

4. KESIMPULAN

Berdasarkan penelitian yang telah dilakukan selama perancangan sampai implementasi sistem Intrusion Detection and

Prevention System, maka dapat diambil

kesimpulan bahwa pada penelitian ini berhasil dibangun sistem keamanan menggunakan IDPS, mampu menahan serangan terhadap 4

port yang dilindungi server (ICMP, FTP, SSH

dan TELNET) dan mampu memberikan alert

kepada administrator.

5. SARAN

Beberapa saran yang dapat diberikan untuk pengembangan lebih lanjut terhadap penelitian ini adalah penambahan fitur pengamanan terhadap 2 atau lebih interface

jaringan dan fitur switch konfigurasi pengamanan IDPS untuk pengoptimalan sistem kerja server dalam skala jaringan yang lebih besar.

DAFTAR PUSTAKA

[1] Ariyus, Dony. 2007. Intrusion Detection

System. Yogyakarta: ANDI

[2] Digdo, Girindro Pringgo. 2012. Simulasi Ancaman Keamanan Pada Aplikasi

Berbasis Web. Bandung

[3] Aditya, Alan Nur. 2011. Jago PHP dan

MySQL. Bekasi: DUNIA KOMPUTER

[4] Nugroho. 2005. Rational Rose untuk

Pemodelan Berorientasi Objek.

Informatika. Bandung.

[5] Fikri, Azkal. 2000. Aplikasi short

message service(SMS) gateway untuk

layanan informasi Registrasi

administrasi mahasiswa. Universitas

Pendidikan Indonesia .

[6] Zahra. 2011. Sistem Pendaftaran Pelatihan di Lembaga Pengembangan Pendidikan (LPP) Universitas Sebelas Maret Menggunakan SMS Gateway . Program Diploma III Ilmu Komputer Fakultas Matematika dan Ilmu Pengetahuan Alam Universitas Sebelas Maret. http://eprints.uns.ac.id/2715/1/16

4643008201009151.pdf, diakses pada 20

Juni 2016.

[7] Triyono, J. 2010. Pelayanan KRS on-line Berbasis SMS. Jurnal Teknologi, 3

(1) , 33-38.

[8] Rosa, A. S., dan Salahuddin, M. 2013.

Modul Pembelajaran Rekayasa

Perangkat Lunak (Terstruktur dan

Berorientasi Objek). Informatika.