SUKSES PEMI LU

1. LATAR BELAKANG

Definisi Keamanan Sistem Informasi

Dalam menciptakan suatu manajemen keamanan sistem informasi yang

komprehensif, maka perlu terlebih dahulu di tanamkan prinsip atau paradigma

bagi setiap individu di organisasi bahwa informasi adalah aset, yang seperti aset

penting lainnya sangat berharga bagi Negara dan oleh karenanya harus

dilindungi eksistensinya.

Keamanan informasi berarti adalah perlindungan pada informasi terhadap

ancaman ataupun serangan yang dapat merusak atau menghalangi alurnya,

sehingga keberlangsungan kegiatan pemilihan dapat berjalan sebagaimana

mestinya dan meminimalkan kerugian yang bersifat moril maupun materiil bagi

institursi maupun negara1. Pertimbangan sebagaimana dimaksud antara lain memuat pertimbangan politik, ekonomi, sosial, budaya, dan/ atau pertahanan

dan keamanan negara.

Informasi dalam hal ini dapat berbentuk apa saja, dalam bentuk tulisan tangan,

dalam format ketikan, format digital, gambar, suara, dan lain sebagainya2. Informasi juga dapat diperlakukan dalam berbagai aktivitas, dapat disimpan

secara elektronik, dapat dikirimkan ke pihak lain, dan dapat di sebarkan ke

berbagai pihak. Apapun bentuk atau format informasi dan bagaimanapun

perlakuan terhadapnya, informasi harus tetap terlindungi.

1

Undang-Undang Nomor 14 Tahun 2008 tentang Keterbukaan Informasi Publik

2

Aspek Keamanan Sistem Informasi

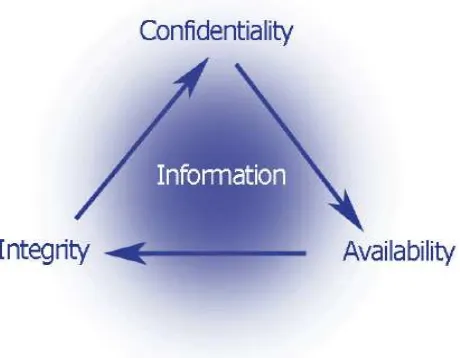

Keamanan terhadap informasi meliputi beberapa aspek, diantaranya adalah

kerahasiaan (Confidentiality), Integritas (Integrity), dan Ketersediaan

(Avalilability). Seperti terlihat pada gambar 1.

Gambar 1 Aspek Keamanan Informasi

Tabel 1 berikut ini akan memberikan penjelasan mengenai ketiga aspek tersebut.

Tabel 1 Konsep dasar keamanan informasi

Aspek Pengertian

Confidentiality Menjamin bahwa informasi hanya dapat di baca

oleh pihak yang berwenang

Integrity Memastikan akurasi dan kelengkapan informasi.

Termasuk menjaga agar informasi tidak di ubah

oleh pihak yang tidak berwenang.

Availabilty Menjamin bahwa pihak yang berwenang

memperoleh informasi kapan saja

membutuhkannya.

2. ASPEK KEBIJAKAN KEAMANAN INFORMASI

Berdasarkan pengamatan kami, KPU belum sepenuhnya memiliki kebijakan

kami akan melakukan perencanaan keamanan informasi untuk aspek kebijakan

keamanan informasi yang berkelanjutan.

Secara garis besar, lapisan keamanan sistem informasi di KPU dapat di bagi

atas empat lapisan, yaitu;

a. Data atau informasi,

b. Perangkat lunak,

c. Perangkat keras, dan

d. Jaringan komunikasi.

2.1 Data atau Informasi

Data atau informasi berarti adalah perlindungan pada informasi terhadap

ancaman ataupun serangan yang dapat merusak atau menghalangi

alurnya, sehingga keberlangsungan kegiatan pemilihan dapat berjalan

sebagaimana mestinya dan meminimalkan kerugian yang bersifat moril

maupun materiil bagi institusi maupun negara. Pertimbangan

sebagaimana dimaksud antara lain memuat pertimbangan politik,

ekonomi, sosial, budaya, dan/ atau pertahanan dan keamanan Negara

sehingga berperan sangat strategis di dalam pemanfaatan data sebagai

informasi menentukan hasil akhir kegiatan KPU. Data yang berkualitas

yaitu akurat dan cepat tentunya harus di lengkapi dengan pemenuhan

aspek keamanan seperti kerahasiaan, integritas, dan ketersediaan.

Berkurangnya aspek kerahasiaan, integritas, dan ketersedaiaan tentunya

akan menghambat kegiatan hasil akhir dari suatu pemilihan umum/daerah

di lingkungan KPU dan KPUD.

2.2 Perangkat Lunak

Fokus terhadap keamanan sistem operasi, aplikasi yang di gunakan untuk

memasukan (input) informasi, aplikasi pemrosesan informasi, serta

aplikasi penyebaran informasi (diseminasi). Lapisan ini juga

memperhatikan aplikasi jaringan dan aplikasi basis data yang meliputi tiga

1. Trust your Access, yaitu kepercayaan akses dari pengguna

merupakan keamanan yang mendasar;

2. Trust your Transaction, yaitu memastikan bahwa data yang terkirim

dari transaksi dan transformasi data dapat tersimpan dengan baik,

and

3. Trsut your Data/Information, yaitu terjaminnya data dan informasi

terhadap manipulasi, duplikasi dan kepastian data.

Aspek keamanan terhadap perangkat lunak sebagai media dihasilkannya

informasi merupakan tantangan bagi KPU, karena jumlah KPUD relatif

banyak dan kebutuhan masing-masing daerah yang sangat spesifik dalam

menjalankan tugasnya. Dalam mengantisipasi hal itu, KPU Pusat harus

memiliki standar baku pengamanan yang berlaku mengenai perangkat

lunak, termasuk aspek pengembangan, implementasi, sampai review

terhadap implementasi.

2.3 Perangkat Keras

Berbagai kegiatan operasional maupun pembuatan kebijakan

membutuhkan perlakuan khusus terhadap sarana atau fasilitas yang di

hasilkan, disimpan, dan di sebarkannya informasi. KPU dalam hal ini perlu

memiliki standar yang baku mengenai pengamanan secara khusus

terhadap aset perangkat keras yang berlaku secara luas.

2.4 Perangkat Jaringan Komunikasi

Pemanfaatan media komunikasi data sebagai sarana pemercepat

pelaporan maupun dalam memperoleh data sudah sangat luas

implementasinya di KPU. Bervariasinya kebutuhan kecepatan maupun

kapasitas media komunikasi data merupakan tantangan tersendiri dalam

merancang keamanan jaringan yang ideal di terapkan di lingkungan KPU,

namun hal ini perlu di antisipasi mengenai keamanan jaringan secara

3. Resiko-Resiko Terhadap Aset

Resiko adalah segala kemungkinan (likelihood) yang dapat dimanfaatkan oleh

serangan (threat). Resiko terkadang juga tidak dapat terhindari, jadi organisasi

seyogyanya mampu menerima tingkatan tertentu dari resiko. Resiko dalam

berbagai konteks adalah gabungan dari beberapa faktor diantaranya serangan

(segala sesuatu yang membahayakan), kelemahan (keterbukaan terhadap

serangan), dan nilai aset itu sendiri (seberapa besar dampak apabila tidak

adanya aset). Peningkatan terhadap salah satu faktor akan meningkatkan faktor

resiko secara umum.

3.1 Identifikasi Ancaman (Threat)

Ancaman, menurut National Institute of Standards and Technology (NIST)

Amerika Serikat, adalah segala sesuatu yang berasal dari sumber ancaman dan

dapat memanfaatkan kelemahan. Pada dasarnya ancaman dapat di bagi

menjadi 3 jenis berdasarkan sumbernya, diantaranya adalah :

• Ancaman yang berasal dari bencana alam Contohnya adalah banjir, gempa bumi, badai.

• Ancaman yang berasal dari manusia

Dapat berupa hal yang disengaja ataupun tidak dari manusia dan dapat

bersumber dari dalam maupun luar lingkungan organisasi. Contohnya adalah

kesalahan dalam melakukan konfigurasi sistem operasi, kesalahan dalam

memasukan data, serangan melalui jaringan, akses pihak yang tidak

berwenang terhadap informasi yang sifatnya rahasia, dan lain sebagainya.

• Ancaman Lingkungan

Disebabkan oleh kondisi lingkungan, seperti matinya aliran listrik, polusi,

bahan kimia berbahaya, dan lain sebagainya.

Berdasarkan hasil survey yang di lakukan oleh NIST USA, maka dapat diketahui

bahwa ancaman yang bersumber dari manusia adalah sumber ancaman yang

paling berbahaya terhadap keamanan informasi organisasi. Berdasarkan

beberapa pengamatan dan kejadian maka di dapat beberapa sumber ancaman

3.2 Identifikasi Kelemahan

Kelemahan (vulnerability) adalah cacatnya atau lemahnya prosedur keamanan,

rancangan, atau implementasi sistem informasi di organisasi.

Berdasarkan tabel klasifikasi aset yang sudah dibahas pada subbab 3.2, maka

perlu diketahui frekuensi kejadian serangan atau ancaman terhadap aset dalam

setahun dan perkiraan besarnya dampak yang dialami KPU apabila aset tidak

dapat digunakan akibat adanya kelemahan yang di manfaatkan oleh serangan

atau ancaman.

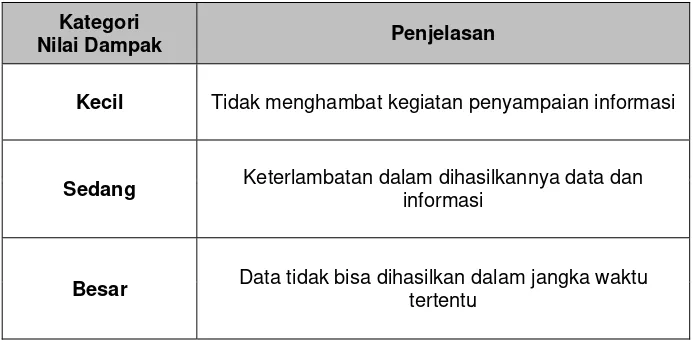

Tabel (2) mendefinisikan pengaruh dampak terhadap kegiatan pelaporan di KPU.

Tabel 2 Pengkategorian nilai dampak

Kategori

Nilai Dampak Penjelasan

Kecil Tidak menghambat kegiatan penyampaian informasi

Sedang Keterlambatan dalam dihasilkannya data dan

informasi

Besar Data tidak bisa dihasilkan dalam jangka waktu

tertentu

3.3 Profil Keamanan Sistem Informasi

Untuk mendapat gambaran yang lengkap mengenai kondisi keamanan informasi

di KPU, maka besarnya resiko dapat dikalkulasi berdasarkan frekuensi serangan

terhadap aset dan besarnya dampak terhadap dana dan informasi.

Besarnya Resiko = Frekuensi Serangan x Nilai Dampak

Besarnya resiko kemudian di normalisasi untuk kemudian di dapat nilai resiko.

Tabel 3 Nilai resiko dipengaruhi oleh kemungkinan terjadi serangan dan nilai dampak

Kemungkinan

Terjadi

Nilai Dampak Frekuensi | Resiko

1 Tidak pernah 1 Kecil 0 Diterima

2 Kadang-kadang 2 Sedang 1-24 Dikurangi

3 Sering 3 Besar 25-49 Tidak Diterima

4 Selalu 4 Sangat besar 50-100 Sangat Tidak

Diterima

4. ASPEK KEBIJAKAN DAN PROSEDUR KEAMANAN INFORMASI

Kebijakan (Policy) Keamanan Informasi

Dalam rangka menyediakan arahan bagi pelaksana dan untuk mendukung

keamanan informasi sesuai dengan kebutuhan kegiatan di KPU-KPUD, tugas,

dan peraturan perundang-undangan yang berlaku di kpu, pihak pimpinan di kpu

selayaknya merancang arah kebijakan secara pasti dan selaras dengan visi,

misi, sasaran, dan tujuan kpu.

Hal ini juga harus ditindaklanjuti dengan memberikan dukungan penuh dan

komitmen pada keamanan informasi di seluruh KPUD. Bentuk dukungan serta

komitmen dari pimpinan seyogyanya dituangkan dalam perancangan

aturan-aturan atau kebijakan-kebijakan serta merencanakan perbaikan secara berkala

terhadap kebijakan tersebut.

4.1 Dokumen Kebijakan Keamanan Informasi

Dokumen Kebijakan Keamanan Informasi seharusnya disetujui oleh

pimpinan tertinggi KPU, dipublikasikan, dan dikomunikasikan kepada

seluruh pelaksana dari KPU Pusat hingga ke KPUD maupun pihak lain

Dokumen Kebijakan Keamanan Informasi berisikan pernyataan komitmen

pimpinan tertinggi di KPU dan perancangan pendekatan KPU dalam

memanaje keamanan informasi. Dokumen ini secara umum berisikan :

a. Definisi dari keamanan informasi, tujuan utama dan ruang lingkup, dan

pentingnya keamanan informasi sebagai salah satu mekanisme untuk

penyebaran informasi.

b. Pernyataan dari pimpinan tertinggi di KPU bahwa pihak pimpinan pada

prinsipnya setuju bahwa keamanan informasi sejalan dengan visi, misi,

sasaran, dan tujuan KPU.

c. Kerangka kerja dalam merancang tujuan pengendalian termasuk

bagaimana pengkajian resiko dan manajemen resiko

d. Penjelasan singkat mengenai kebijakan keamanan, prinsipnya,

standar yang digunakan, dan kepentingannya dalam memenuhi

peraturan perundang-undangan yang ada.

e. Pengaturan mengenai tanggung jawab untuk manajemen keamanan

informasi termasuk pelaporan apabila terjadi gangguan keamanan.

f. Referensi ke dokumen lain yang isinya mungkin berkaitan dengan

dokumen kebijakan untuk memudahkan pelaksana dalam memahami

kebijakan yang ada.

Dokumen kebijakan keamanan informasi ini di bagi menjadi beberapa

bagian, diantaranya adalah :

a. Manajemen dan perlindungan password, termasuk aturan dalam

penggunaan password dan kewajiban penggantian password secara

berkala.

b. Kebijakan lisensi perangkat lunak. Yaitu aturan KPU dalam

penggunaan perangkat lunak yang berlisensi maupun yang dibangun

sendiri (inhouse development application)

c. Kebijakan perlindungan terhadap virus.

d. Kebijakan penggunaan internet

f. Kebijakan dalam pemberian sangsi, peringatan terhadap pihak-pihak

yang membahayakan keamanan organisasi

g. Kebijakan dalam akses ke lokasi-lokasi khusus.

4.2 Daur Hidup (Lifecycle) Dokumen Kebijakan Keamanan Informasi

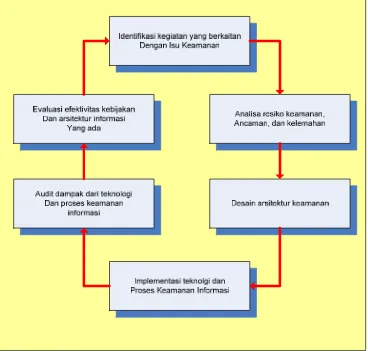

Kebijakan keamanan informasi ini bukanlah suatu yang statis namun

dinamis mengikuti kondisi eksternal dan internal organisasi. Kebijakan

keamanan informasi sebaiknya di review dalam selang waktu tertentu atau

dalam keadaan dan kondisi tertentu untuk menjamin kesesuaian,

kecukupan, dan efektivitas dari kebijakan yang ada. Daur hidup dari

kebijakan keamanan informasi ini dapat diamati pada gambar (2).

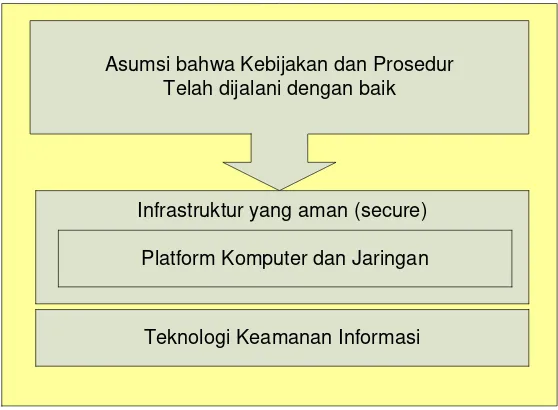

4.3 Arsitektur dan model Keamanan Informasi

Arsitektur dan model keamanan informasi KPU merupakan siklus dari

kebijakan keamanan informasi yang ada. Kebutuhan organisasi akan layanan

TI dan semakin berkembangnya teknologi TI mengharuskan organisasi untuk

memiliki suatu misi tertentu demi fokusnya proses keamanan informasi.

Apabila kebijakan dan prosedur telah dijalankan semisal informasi telah

diklasifikasikan berdasarkan tingkat keamanan yang dibutuhkan atau hak

akses setiap individu terhadap aset telah terdefinisikan maka dapat

diasumsikan bahwa masukan atau input untuk infrastruktur dalam kondisi ideal

maka kondisi keamanan informasi dapat tercipta. Seperti terlihat pada gambar

(3)

Gambar 3 Faktor pendukung efektifnya kebijakan dan prosedur keamanan informasi

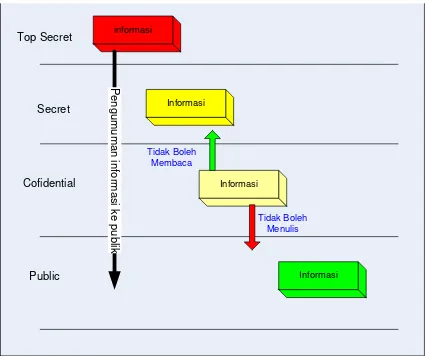

Tahap berikutnya sebagai pemahaman dari kebijakan kemanan informasi

adalah menentukan model keamanan informasi yang sesuai dengan

kebutuhan KPU. Berdasarkan pengalaman, diperlukan suatu model keamanan

informasi yang membagi jenis informasi berdasarkan tingkat kerahasiannya.

Sebagai contoh, informasi hasil pemilu, sebelum di sebarluaskan kepada

Asumsi bahwa Kebijakan dan Prosedur Telah dijalani dengan baik

Infrastruktur yang aman (secure)

Platform Komputer dan Jaringan

umum, maka informasi yang berasal dari KPUD di daerah harus dijaga

kerahasiaannya supaya data tersebut tidak dimanfaatkan oleh spekulan

sebelum sampai ke tingkat nasional atau KPU Pusat. Model keamanan yang

mengakomodasi hal ini adalah model Bell Lapadua, Model ini diperlihatkan

pada gambar (4)

Top Secret

Secret

Cofidential

Public

informasi

Informasi

Informasi

Informasi Tidak Boleh

Membaca

Tidak Boleh Menulis

Pengumuman informasi ke publik

Gambar 4 Model Bell Lapadua sebagai model keamanan informasi

Informasi yang mencakup hasil pemilihan di seluruh daerah di Indonesia inilah

yang kemudian dilaporkan ke pusat. Informasi yang sudah diolah di daerah ini

kemudian di labelkan sebagai informasi top secret karena berkaitan dengan hasil

yang akan ditempuh oleh unit region pada jajaran daerah (KPUD) di KPU.

Implementasi dari model atau arsitektur informasi ini dapat berupa perangkat

oleh pihak yang tidak berwenang. Perlakuan Prevention adalah salah satu upaya

pencegahan dini oleh pihak yang tidak berwenang selain penerapan fitur

otentikasi dan verifikasi untuk akses ke sumber informasi.

4.4 Prosedur Keamanan Pertukaran Informasi

Harapan dari terpenuhinya aspek ini adalah adanya kebijakan, prosedur, dan

kendali-kendali pertukaran informasi yang formal untuk melindungi pertukaran

informasi melalui penggunaan semua jenis fasilitas komunikasi.

Prosedur dan kendali yang harus dipatuhi ketika menggunakan fasilitas

komunikasi elektronik untuk pertukaran informasi seharusnya meninjau aspek

berikut :

• Prosedur dirancang untuk melindungi informasi yang dipertukarkan dari pemotongan atau penghilangan sebagian, penggandaan, modifikasi,

kesalahan alamat, dan perusakan data

• Prosedur untuk mendeteksi dan melindungi kode-kode berbahaya yang dapat di kirim melalui penggunaan media komunikasi elektronik, seperti image

• Prosedur untuk melindungi informasi elektronik sensitif yang dikomunikasikan melalui metode attachment

• Kebijakan atau panduan secara garis besar mengenai penggunaan yang dapat di toleransi terhadap fasilitas komunikasi elektronik.

• Prosedur dalam penggunaan komunikasi nirkabel dan beberapa resiko spesifik yang diakibatkannya

• Pertanggungjawaban pegawai, pihak ketiga, kontraktor, dan setiap pengguna untuk tidak membahayakan organisasi melalui kegiatan yang membahayakan

organisasi

• Menggunakan teknik kriptografi untuk melindungi kerahasiaan, integritas, dan keaslian dari informasi

• Panduan dalam proses pemberhentian perjanjian kerjasama dengan organisasi lain, termasuk pemusnahan dokumen-dokumen penting yang

berkaitan dengan surat perjanjian kerjasama.

• Tidak meninggalkan informasi yang sensitif atau kritis pada fasilitas percetakan, seperti mesin fotokopi, printer, atau mesin faks karena dapat

dimanfaatkan oleh pihak yang tidak berwenang

• Pengendalian dan pembatasan fasilitas komunikasi seperti pengiriman secara otomatis e-mail ke alamat e-mail di luar KPU

• Mengingatkan personil untuk berhati-hati dalam memberikan alamat email atau informasi pribadi lainnya, untuk mencegah koleksi data oleh pihak yang

tidak berwenang

5. ASPEK KEAMANAN TEKNIS

5.1 ASET DATA / INFORMASI

Dari kondisi yang ada bahwa aset data adalah aset yang memiliki nilai resiko

terbesar bagi sebagian besar di KPU, maka perlu ada suatu upaya untuk

meningkatkan keamanan terhadap aset ini. Sebagai langkah awal adalah

dengan mengklasifikasi data atau informasi dengan tujuan penerapan keamanan

dapat dilakukan secara optimal tergantung dari nilai informasi bagi organisasi.

Berikut ini adalah penjabaran dari bagaimana KPU akan menerapkan strategi

keamanan untuk aset data / informasi.

5.2 Klasifikasi Data / Informasi

Tujuan dari klasifikasi informasi pada dasarnya adalah untuk menjamin bahwa

informasi mendapatkan tingkat perlindungan sesuai dengan karakteristiknya dan

kebutuhan. Informasi selayaknya diklasifikasi berdasarkan kebutuhan, prioritas,

dan derajat keamanan yang diharapkan oleh pengguna informasi. Informasi

memiliki derajat atau tingkatan sensitivitas dan kekritisan. Beberapa informasi

klasifikasi informasi seharusnya digunakan untuk mendefinisikan tingkat

perlindungan dan mengkomunikasikan kebutuhan akan perlindungan khusus.

Klasifikasi informasi dalam hal ini dapat terdiri antara lain :

a. Tingkat Kerahasiaan

Tingkat Kerahasiaan

Level Deskripsi

1

Apabila data diketahui oleh orang yang tidak berhak tidak mengganggu kegiatan operasional

2

Apabila data diketahui orang yang tidak berhak maka dapat mengganggu kegiatan operasional

3

Apabila data diketahui orang yang tidak berhak maka dapat menghentikan kegiatan operasional

b. Tingkat Ketersediaan

Tingkat Ketersediaan

Level Deskripsi

1

Ketiadaan data tidak akan menghambat kegiatan operasional

2

Ketiadaan data akan menghambat kegiatan operasional

3

Ketiadaan data akan menghentikan kegiatan operasional

c. Tingkat Integritas

Tingkat Integritas

Level Deskripsi

1

Perubahan data dari orang yang tidak berhak tidak akan

mengganggu kegiatan

Perubahan data dari orang yang tidak berhak akan mengganggu

kegiatan operasional

3

Perubahan data oleh orang yang tidak berhak akan menghentikan

kegiatan operasional

Inkonsistensi data menjadi perhatian publik dan mengurangi citra baik institusi

d. Tingkat Kepentingan untuk KPU

Tingkat Kepentingan untuk KPU

Level Deskripsi

1 Data sama sekali tidak dibutuhkan oleh KPU

2

Data dibutuhkan secara tidak langsung oleh KPU, artinya data harus melalui proses lebih lanjut untuk dapat dimanfaatkan sebagai informasi 3 Data dibutuhkan secara langsung KPU

e. Tingkat Kepentingan untuk KPUD

Tingkat Kepentingan untuk KPUD

Level Deskripsi

1 Data sama sekali tidak dibutuhkan oleh KPUD

2

Data dibutuhkan secara tidak langsung oleh KPUD artinya data harus melalui proses lebih

lanjut untuk dapat dimanfaatkan sebagai informasi

3 Data dibutuhkan secara langsung KPUD

5.3 Pemberian Label dan Penanganan Informasi

Klasifikasi Informasi selayaknya diimplementasikan dengan pemberian

label tiap informasi dalam berbagai bentuk dan format. Langkah pertama

bagi KPU adalah pelabelan informasi yang dapat di implementasikan di

bagian depan atau sampul informasi dengan berbagai keterangan tentang

informasi.

Label ini lengkap dengan keterangan tingkat kerahasiaan, tingkat

integritas, dan tingkat ketersediaan dan harus dicantumkan pula dari mana

sumber informasi, dan ke mana informasi akan diserahkan. Untuk data

terstandarisasi, memiliki password untuk menjamin bahwa data tidak

dibaca oleh pihak yang tidak berwenang, dan harus jelas mencantumkan

nama institusi yang menciptakannya.

6. ASPEK KEAMANAN PERSONIL

6.1 Standar Prosedur Operasional

Untuk menjamin bahwa pengguna sistem informasi baik dari pegawai KPU

maupun pihak ketiga memahami tanggungjawabnya dan sesuai dengan

perannya, dan untuk mencegah terjadinya pencurian maupun perusakan aset

oleh personil.

Tanggung jawab keamanan harus di tuangkan ke dalam suatu bentuk deskripsi

tugas sesuai dengan tugas dan fungsi, dan kondisi personil. Pengguna fasilitas

pemrosesan informasi, baik dari pegawai maupun pihak ketiga, harus

menandatangani persetujuan berdasarkan peran dan tanggung jawabnya

terhadap keamanan informasi.

Peran dan tanggung jawab keamanan setiap personil seharusnya terdefinisi dan

terdokumentasi berlandaskan kebijakan keamanan informasi KPU. Peran dan

tanggung jawab keamanan termasuk kebutuhan untuk :

a. Mengimplementasi dan bertindak berdasarkan kebijakan keamanan

informasi KPU

b. Melindungi aset-aset dari akses, modifikasi, serta perusakan oleh pihak

yang tidak berwenang,

c. Eksekusi proses maupun aktivitas keamanan tertentu

d. Melaporkan kejadian yang berkaitan dengan keamanan dan segala

ancaman yang berpotensi menghasilkan resiko bagi KPU.

Peran dan tanggung jawab keamanan ini harus terdefinisi dan dikomunikasikan

sejelas-jelasnya kepada personil pada proses awal sebelum personil bertugas.

Sebagai bagian dari perjanijian kesepakatan kerja atau kontrak kerjasama antara

KPU dengan pihak ketiga, setiap pengguna seharusnya telah menyetujui dan

menandatangani perjanjian kerja yang menyatakan tanggung jawabnya bagi

Kesepakatan ini juga harus berlandaskan kebijakan keamanan informasi untuk

menyatakan :

a. Bahwa seluruh pengguna fasilitas informasi di KPU yang diberikan akses ke

informasi yang sensitif harus menandatangani perjanjian kerahasiaan atau

perjanjian non disclosure agreement (NDA) sebelum memperoleh akses ke

fasilitas pemrosesan informasi tersebut maupun mendapatkan

dokumen-dokumen penting dari KPU.

b. Hak dan kewajiban setiap personil secara resmi

c. Pertanggungjawaban untuk melakukan klasifikasi informasi dan manajemen

aset-aset KPU yang berhubungan dengan sistem dan layanan informasi yang

di handel oleh pegawai maupun pihak ketiga

d. Pertanggungjawaban personil untuk menangani informasi yang di terima dari

organisasi lain.

e. Tanggung jawab organisasi untuk menangani informasi personalia.

f. Pertanggungjawaban keamanan informasi apabila ada pegawai yang masih

melakukan pekerjaan di luar jam kerja dan atau melakukan pekerjaan lain di

kantor.

g. Tindakan yang di ambil (punishment) manakala pegawai tidak mematuhi

kebijakan keamanan informasi KPU.

6.2 Sosialisasi Kesadaran Keamanan Informasi, Pendidikan dan Pelatihan

Seluruh pegawai di lingkungan KPU harus mendapatkan pelatihan yang sesuai

dalam rangka peningkatan kesadaran terhadap keamanan informasi dan

sosialisasi terhadap kebijakan dan prosedur keamanan informasi yang relevan

bagi tupoksi masing-masing pegawai.

Pelatihan ini sebelumnya harus di awali dengan serangkaian proses sosialisasi

terhadap kebijakan keamanan organisasi dan harapan pegawai terhadap

jaminan akses pada informasi atau layanan. Peningkatan kesadaran keamanan

pokok dan keahlian masing-masing pegawai, dan harus termasuk informasi

mengenai ancaman, dan pihak mana yang harus di hubingi apabila terjadi

serangan.

Pelatihan untuk meningkatkan kesadaran berfungsi untuk memungkinkan

pegawai untuk mengenali permasalahan dalam keamanan informasi dan respon