i

Perancangan Kriptografi

Block Cipher

Menggunakan Pola Formasi Tari Reog Ponorogo

Artikel Ilmiah

Peneliti :

Yogie Aldy Rinaldi (672013177) Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

ii

Perancangan Kriptografi

Block Cipher

Menggunakan Pola Formasi Tari Reog Ponorogo

Artikel Ilmiah

Diajukan Kepada Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti :

Yogie Aldy Rinaldi (672013177) Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1

Perancangan Kriptografi

Block Cipher

Menggunakan Pola Formasi Tari Reog Ponorogo

1Yogie Aldy R, 2Magdalena A. Ineke Pakereng Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email: 1)[email protected], 2)[email protected]

Abstract

In this research, the design of block cipher cryptography using the pattern of reog ponorogo dance formation. Based on the result of 24 pattern combinations, the pattern with the best correlation value will be used in the design of encryption and decryption process. This cryptography is designed using 4 20-round processes, where the 2nd and 4th processes are transformed using the S-Box table to obtain more random Ciphertext. Testing is also done using Avalanche Effect and Correlation value where the character changes reach 52.5%, so it can be used in securing the data.

Keywords: Cryptography, Block Cipher, 24 Combination, Encryption, Decryption, Pattern of Reog Ponorogo Formation, Correlation, Avalanche effect

Abstrak

Pada penelitian ini dilakukan perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo. Berdasar hasil 24 kombinasi pola didapatkan pola dengan nilai korelasi terbaik yang akan digunakan dalam perancangan proses enkripsi dan dekripsi. Kriptografi ini dirancang menggunakan 4 proses 20 putaran, dimana proses ke-2 dan ke-4 ditransformasikan menggunakan tabel S-Box untuk mendapatkan Ciphertext yang lebih acak. Pengujian juga dilakukan menggunakan Avalanche Effect dan nilai Korelasi dimana terjadi perubahan karakter mencapai 52,5%, sehingga dapat digunakan dalam mengamankan data.

Kata Kunci: Kriptografi, Block Cipher, 24 Kombinasi, Enkripsi, Dekripsi,Pola Formasi Tari Reog Ponorogo, Korelasi, Avalanche effect

1)Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

2 1. Pendahuluan

Teknik kriptografi yang sudah ada telah banyak dipecahkan, karena itu diperlukan teknik kriptografi baru. Algoritma pada perancangan kriptografi dalam penelitian yang dilakukan adalah algoritma berbasis Block Cipher 64 bit dengan pola formasi tari reog ponorogo yang dikombinasikan dengan tabel substitusi atau S-Box. Block Cipher adalah algoritma enkripsi yang membagi plaintext yang akan dikirimkan dengan jumlah bit tertentu (block), dan setiap block akan dienkripsi dengan proses yang sama untuk menghasilkan ciphertext. Sedangkan pola formasi tari reog ponorogo digunakan sebagai pola transposisi untuk pengambilan maupun pemasukan bit plaintext pada setiap blok matriks. Plaintext akan dimasukkan ke dalam blok-blok dimana setiap blok berjumlah 64 bit, terdapat 24 (dua puluh empat) putaran kombinasi dan 20 (dua puluh) putaran enkripsi dan dekripsi dimana setiap putaran terdapat 4 (empat) proses untuk proses plaintext maupun proses kunci (key). Hasil dari proses plaintext akan di-XOR dengan kunci untuk menghasilkan Ciphertext yang kemudian byte-nya akan dikombinasikan dengan S-Box untuk menghasilkan Avalanche Effect yang besar. Berdasarkan latar belakang masalah maka dilakukan penelitian yang membahas tentang perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo.

2. Tinjauan Pustaka

Penelitian-penelitian yang membahas tentang block cipher dan menjadi acuan dalam penelitian yang dilakukan dijelaskan sebagai berikut, penelitian pertama adalah Perancangan Kriptografi Block Cipher Berbasis Pola Ikan Berenang, yang membahas tentang perancangan kriptografi baru menggunakan prinsip S-BOX, iterated cipher dan jaringan fiestel yang dilakukan sebanyak 15 (lima belas) putaran adalah 0.217007 dan diuji menggunakan avalanche effect dan nilai terkecil adalah 9.375 dan nilai terbesar adalah 53.12 [1].

Penelitian kedua adalah Perancangan Kriptografi Block Cipher

Menggunakan Pola Batik Tasikmalaya, penelitian ini menggunakan 24 (dua puluh empat) putaran kombinasi dan 5 (lima) putaran proses enkripsi dan dekripsi menghasilkan pengujian avalanche effect yang dilakukan pun menunjukkan bahwa proses enkripsi di setiap putaran memiliki perubahan yang mencapai 50,78125% [2].

3

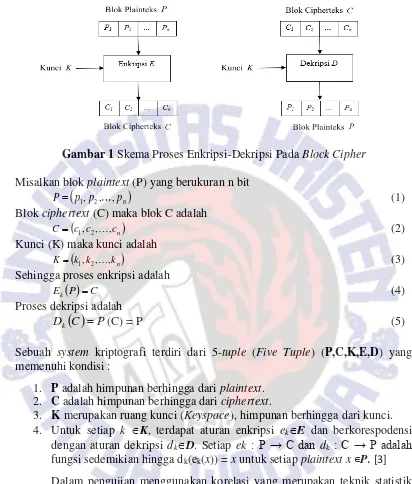

Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher

Misalkan blok plaintext (P) yang berukuran n bit

p p pn

P 1, 2,, (1)

Blok ciphertext (C) maka blok C adalah

c c cn

C 1, 2,, (2)

Kunci (K) maka kunci adalah

k k kn

1. P adalah himpunan berhingga dari plaintext. 2. C adalah himpunan berhingga dari ciphertext.

3. K merupakan ruang kunci (Keyspace), himpunan berhingga dari kunci. 4. Untuk setiap k K, terdapat aturan enkripsi ekE dan berkorespodensi

dengan aturan dekripsi dkD. Setiap ek : P → C dan dk : C → P adalah fungsi sedemikian hingga dk(ek(x)) = x untuk setiap plaintext x ∊P. [3]

4

Tabel 1 Klasifikasi Koefisien Korelasi [4] Interval Koefisien Tingkat Hubungan

0,00 – 0,199 Sangat Rendah

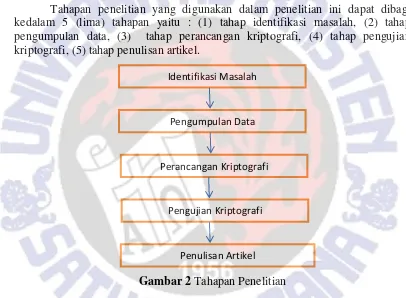

Tahapan penelitian yang digunakan dalam penelitian ini dapat dibagi kedalam 5 (lima) tahapan yaitu : (1) tahap identifikasi masalah, (2) tahap pengumpulan data, (3) tahap perancangan kriptografi, (4) tahap pengujian kriptografi, (5) tahap penulisan artikel.

Gambar 2 Tahapan Penelitian

Gambar 2 menjelaskan Tahapan penelitian dijelaskan sebagai berikut. Identifikasi masalah, pada tahapan ini dilakukan analisis terhadap permasalahan yang ada, terkait dengan proses perancangan kriptografi block cipher 64 bit menggunakan pola formasi tari reog ponorogo. Tahap pengumpulan data, dalam tahapan ini dilakukan pengumpulan data serta sumber mengenai pembahasan terkait penelitian tersebut. Tahap perancangan kriptografi, pada tahap ini dilakukan perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo untuk pembuatan kunci, proses enkripsi dan dekripsi yang dikombinasikan dengan XOR. Pengujian kriptografi, pada tahap ini dilakukan pengujian kriptografi yang telah dibuat pada 24 (dua puluh empat) kombinasi dan diambil nilai korelasi terendah, nilai korelasi terendah digunakan dalam proses pembuatan enkripsi dan dekripsi yang menghasilkan avalancheeffect terkecil dan terbesar. Tahap penulisan artikel, dalam tahap terakhir ini dilakukan penulisan

Pengumpulan Data Identifikasi Masalah

5

artikel mengenai proses perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo.

Dalam perancangan kriptografi block cipher menggunakan formasi tari reog ponorogo ini dilakukan 2 (dua) proses yaitu proses enkripsi dan proses dekripsi dimana masing-masing proses memiliki 20 (dua puluh) putaran yang terdapat 4 (empat) proses.

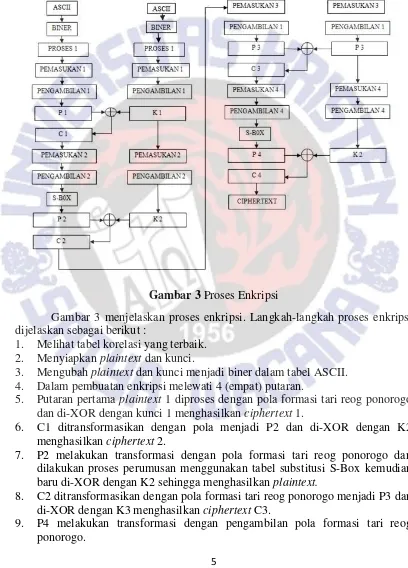

Gambar 3 Proses Enkripsi

Gambar 3 menjelaskan proses enkripsi. Langkah-langkah proses enkripsi dijelaskan sebagai berikut :

1. Melihat tabel korelasi yang terbaik. 2. Menyiapkan plaintext dan kunci.

3. Mengubah plaintext dan kunci menjadi biner dalam tabel ASCII. 4. Dalam pembuatan enkripsi melewati 4 (empat) putaran.

5. Putaran pertama plaintext 1 diproses dengan pola formasi tari reog ponorogo dan di-XOR dengan kunci 1 menghasilkan ciphertext 1.

6. C1 ditransformasikan dengan pola menjadi P2 dan di-XOR dengan K2 menghasilkan ciphertext 2.

7. P2 melakukan transformasi dengan pola formasi tari reog ponorogo dan dilakukan proses perumusan menggunakan tabel substitusi S-Box kemudian baru di-XOR dengan K2 sehingga menghasilkan plaintext.

8. C2 ditransformasikan dengan pola formasi tari reog ponorogo menjadi P3 dan di-XOR dengan K3 menghasilkan ciphertext C3.

6

10. Proses perumusan dengan menggunakan tabel S-Box, dengan proses alur yang sama seperti yang dilakukan pada Gambar 3 secara berulang hingga ke putaran 20 (dua puluh).

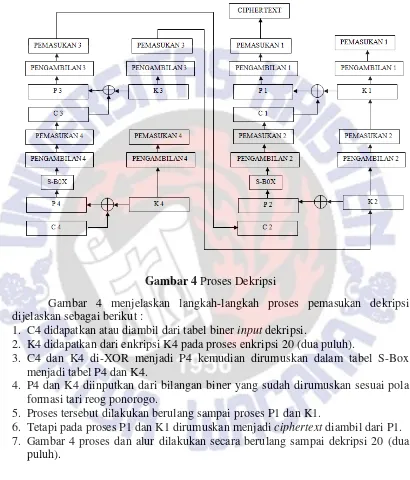

Gambar 4 Proses Dekripsi

Gambar 4 menjelaskan langkah-langkah proses pemasukan dekripsi dijelaskan sebagai berikut :

1. C4 didapatkan atau diambil dari tabel biner input dekripsi.

2. K4 didapatkan dari enkripsi K4 pada proses enkripsi 20 (dua puluh).

3. C4 dan K4 di-XOR menjadi P4 kemudian dirumuskan dalam tabel S-Box menjadi tabel P4 dan K4.

4. P4 dan K4 diinputkan dari bilangan biner yang sudah dirumuskan sesuai pola formasi tari reog ponorogo.

5. Proses tersebut dilakukan berulang sampai proses P1 dan K1.

6. Tetapi pada proses P1 dan K1 dirumuskan menjadi ciphertext diambil dari P1. 7. Gambar 4 proses dan alur dilakukan secara berulang sampai dekripsi 20 (dua

7 4. Hasil dan Pembahasan

Dalam bagian ini akan dibahas algoritma perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo secara lebih detail. Pola formasi tari reog ponorogo digunakan sebagai pola pengambilan bit dalam

plaintext dan kunci.

Gambar 5 Tari Reog Ponorogo [4]

Gambar 5 menjelaskan pola formasi tari reog ponorogo digunakan sebagai pola pengambilan pada setiap bit dalam matriks plaintext.

Gambar 6 Pola Berbasis Tari Reog Ponorogo

Gambar 6 menjelaskan pola (A-B-C-D) pola formasi tari reog ponorogo, pola-pola tersebut menunjukkan cara pengambilan yang berbeda berdasarkan apa yang sudah digambarkan seperti pola pada Gambar 6, setelah melewati beberapa proses pengujian mencari nilai korelasi terbaik. Pengujian menggunakan contoh

plaintext AldYpL3n menggunakan kunci G4raMb0y.

8

Tabel 2 Rata-Rata Korelasi

NO POLA RATA-RATA NO POLA RATA-RATA korelasi terbaik pada kombinasi pola C-B-A-D sebesar 0,070337886, yang ditandai dengan huruf warna merah. Kombinasi C-B-A-D akan digunakan dalam proses enkripsi hingga putaran ke 20 (dua puluh) untuk menghasilkan ciphertext.

Perancangan kriptografi ini dilakukan sebanyak 20 (dua puluh) putaran dan setiap putaran mempunyai 4 (empat) proses untuk mendapatkan hasil akhir yaitu ciphertext. Proses plaintext dan kunci diubah ke dalam bentuk ASCII kemudian dirubah ke dalam kolom matriks 6x6 dan pola pengambilan menggunakan pola formasi tari reog ponorogo. Mengubah plaintext dan kunci akan melewati 4 (empat) proses dalam setiap putaran, plaintext 1 (P1) diproses dengan pola formasi tari reog ponorogo dan di-XOR dengan kunci 1 menghasilkan ciphertext 1 (C1), C1 ditransformasikan dengan pola menjadi P2 dan di-XOR dengan K2 menghasilkan C2, (P2) melakukan transformasi dengan pola formasi tari reog ponorogo dan dilakukan proses perumusan menggunakan tabel substitusi S-Box kemudian baru di-XOR dengan K2 sehingga menghasilkan

plaintext, C2 ditransformasikan dengan pola menjadi P3 dan di-XOR dengan K3 menghasilkan C3 kemudian (P4) melakukan transformasi proses perumusan menggunakan tabel substitusi S-Box lalu di-XOR dengan K4, melalui perumusan menghasilkan P4, plaintex (4) dengan alur proses yang sama dengan putaran pertama, dan tahapan tersebut akan berlanjut sampai putaran ke 20 (dua puluh) yang menghasilkan ciphertext.

9

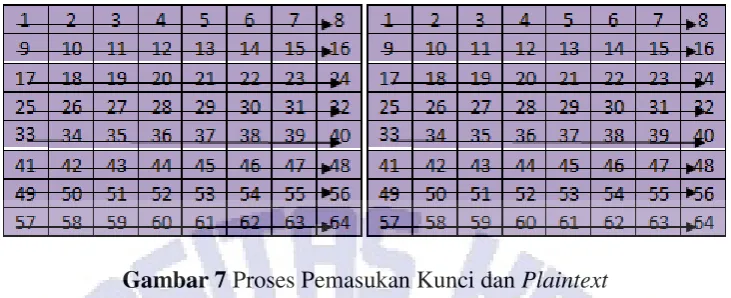

Gambar 7 Proses Pemasukan Kunci dan Plaintext

Gambar 7 menjelaskan proses pemasukan bit karakter plaintext dan kunci dimasukkan secara berurutan dengan mengisi blok plaintext terlebih dahulu lalu kemudian blok kunci sesuai arah panah yang dijelaskan.

Gambar 8 Pola Pengambilan dan Transpose Plaintext dan Kunci Proses 1 Gambar 8 menjelaskan pola pengambilan dan transpose plaintext dan kunci. Bit diambil setiap 8 bit mengikuti urutan angka (1,2,3,4,...8), pada Gambar 8 dengan urutan sesuai nomor. Kemudian dimasukkan kembali ke dalam kolom matriks baris pertama dari kiri ke kanan. Dari proses tersebut menghasilkan P1 dan K1, kemudian K1 di-XOR menghasilkan C1.

10

matriks baris pertama dari kiri ke kanan. Dengan alur proses plaintext

menggunakan tabel S-Box kemudian ditransformasikan menjadi P2 dan K2. Setelah itu dimasukkan kembali ke dalam baris matriks kolom pertama dari bawah ke atas, baris kedua dari atas ke bawah, dan untuk kolom selanjutnya mengikuti urutan angka pada Gambar 9. Setelah itu P2 dan K2 di-XOR menghasilkan C2.

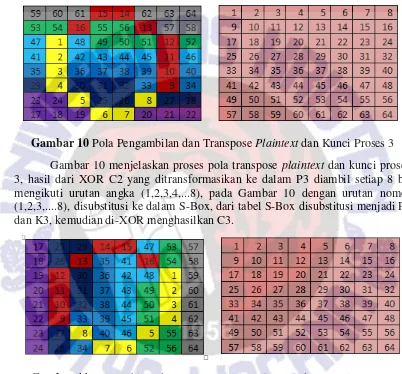

Gambar 10 Pola Pengambilan dan Transpose Plaintext dan Kunci Proses 3 Gambar 10 menjelaskan proses pola transpose plaintext dan kunci proses 3, hasil dari XOR C2 yang ditransformasikan ke dalam P3 diambil setiap 8 bit mengikuti urutan angka (1,2,3,4,...8), pada Gambar 10 dengan urutan nomor (1,2,3,....8), disubstitusi ke dalam S-Box, dari tabel S-Box disubstitusi menjadi P3 dan K3, kemudian di-XOR menghasilkan C3.

Gambar 11 Pengambilan dan Pola Transpose Plaintext dan Kunci Proses 3 Gambar 11 menjelaskan pola pengambilan dan transpose plaintext dan kunci. Diambil setiap 8 bit mengikuti urutan angka pada Gambar 11 dengan urutan nomor (1,2,3,4,...8), kemudian dimasukkan kembali ke dalam kolom matriks baris pertama dari kiri ke kanan dengan alur proses plaintext

11

Gambar 12 Tabel Substitusi S-Box AES

Gambar 12 merupakan tabel substitusi yang digunakan dalam proses enkripsi. Cara pensubstitusian adalah sebagai berikut: untuk setiap byte pada

array state, misalkan S[r, c] = xy, yang dalam hal ini xy adalah digit heksadesimal dari nilai S[r, c], maka nilai substitusinya, dinyatakan dengan S’[r, c], adalah elemen di dalam S-Box yang merupakan perpotongan baris x dengan kolom dengan kolom y. Misalnya S[0, 0] = 19, maka S’[0, 0] = d4.

Untuk pengujian algoritma dilakukan dengan mengambil plaintext adalah AldYpL3n dan kunci adalah G4raMb0y. Setelah melewati proses enkripsi yang telah dijabarkan sebelumnya maka mendapatkan ciphertext yang telah dikonversi ke dalam nilai hexadecimal.

Tabel 3 Hasil Ciphertext Setiap Putaran

Putaran Hasil Hexadecimal Putaran Hasil Hexadecimal

1 BEEBB683E581F7C8 11 39F4387D7AB7AEE

2 7E23F973B1F3CD9F 12 437BD18BE8964117

3 1F1795ADA061A13B 13 93A37518F405FB4

4 91C92B3AA01C57FA 14 C7DEFF6CEEF3DD78

5 8E564C294F279816 15 D8781F7D3739527

6 A23A4F0C49D3FA1 16 3BBF03111B822AE

7 2A1A985A50FBD3CA 17 B96EA48197CF1CA

8 B788A02221C9EC75 18 4B2CE27024A574DD

9 E23B1136753D3350 19 E067A15A7F365A98

10 C4F5F63791A904A 20 D0D682422F86D2B

12

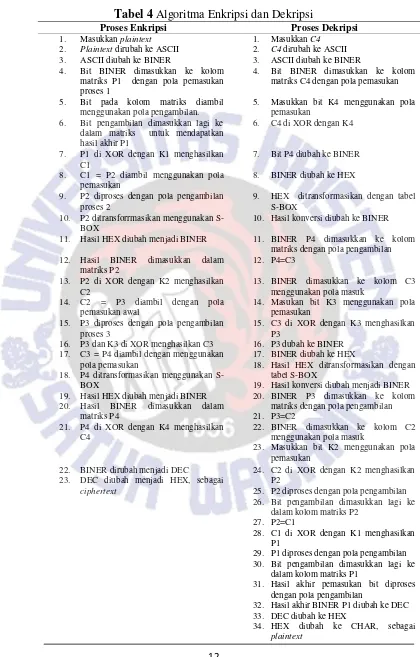

Tabel 4 Algoritma Enkripsi dan Dekripsi

Proses Enkripsi Proses Dekripsi

1. Masukkan plaintext 1. Masukkan C4

2. Plaintext dirubah ke ASCII 2. C4 dirubah ke ASCII

3. ASCII diubah ke BINER 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom

matriks P1 dengan pola pemasukan proses 1

4. Bit BINER dimasukkan ke kolom

matriks C4 dengan pola pemasukan

5. Bit pada kolom matriks diambil

10. Hasil konversi diubah ke BINER

11. Hasil HEX diubah menjadi BINER 11. BINER P4 dimasukkan ke kolom

matriks dengan pola pengambilan

12. Hasil BINER dimasukkan dalam

matriks P2 15. P3 diproses dengan pola pengambilan

proses 3

16. P3 dan K3 di XOR menghasilkan C3

17. C3 = P4 diambil dengan menggunakan

pola pemasukan

18. P4 ditransformasikan menggunakan S-BOX

19. Hasil HEX diubah menjadi BINER

20. Hasil BINER dimasukkan dalam

matriks P4

17. BINER diubah ke HEX

18. Hasil HEX ditransformasikan dengan tabel S-BOX

19. Hasil konversi diubah menjadi BINER

20. BINER P3 dimasukkan ke kolom

22. BINER dirubah menjadi DEC

23. DEC diubah menjadi HEX, sebagai

ciphertext

24. C2 di XOR dengan K2 menghasilkan P2

25. P2 diproses dengan pola pengambilan 26. Bit pengambilan dimasukkan lagi ke

dalam kolom matriks P2

27. P2=C1

28. C1 di XOR dengan K1 menghasilkan P1

29. P1 diproses dengan pola pengambilan 30. Bit pengambilan dimasukkan lagi ke

dalam kolom matriks P1

31. Hasil akhir pemasukan bit diproses dengan pola pengambilan

32. Hasil akhir BINER P1 diubah ke DEC

33. DEC diubah ke HEX

34. HEX diubah ke CHAR, sebagai

13

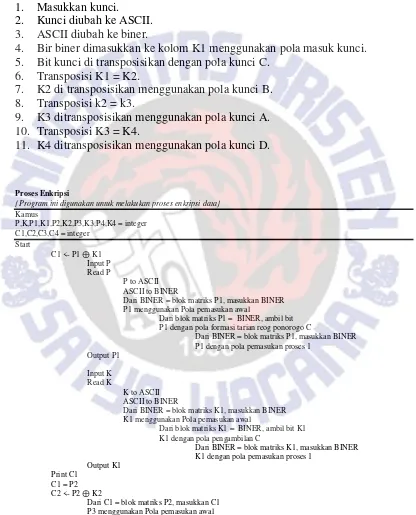

Tabel 4 merupakan algoritma proses enkripsi dan dekripsi secara menyeluruh. Proses enkripsi menghasilkan C4 (ciphertext), dan proses dekripsi menghasilkan P1 (plaintext) awal, algoritma proses kunci dijelaskan sebagai berikut :

1. Masukkan kunci.

2. Kunci diubah ke ASCII. 3. ASCII diubah ke biner.

4. Bir biner dimasukkan ke kolom K1 menggunakan pola masuk kunci. 5. Bit kunci di transposisikan dengan pola kunci C.

6. Transposisi K1 = K2.

7. K2 di transposisikan menggunakan pola kunci B. 8. Transposisi k2 = k3.

9. K3 ditransposisikan menggunakan pola kunci A. 10. Transposisi K3 = K4.

11. K4 ditransposisikan menggunakan pola kunci D.

Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data} Kamus

Dari BINER = blok matriks P1, masukkan BINER P1 menggunakan Pola pemasukan awal

Dari blok matriks P1 = BINER, ambil bit P1 dengan pola formasi tarian reog ponorogo C

Dari BINER = blok matriks P1, masukkan BINER P1 dengan pola pemasukan proses 1

Output P1

Input K Read K

K to ASCII ASCII to BINER

Dari BINER = blok matriks K1, masukkan BINER K1 menggunakan Pola pemasukan awal

Dari blok matriks K1 = BINER, ambil bit K1 K1 dengan pola pengambilan C

Dari BINER = blok matriks K1, masukkan BINER K1 dengan pola pemasukan proses 1

Output K1 Print C1

C1 = P2 C2 <- P2 ⊕ K2

Dari C1 = blok matriks P2, masukkan C1 P3 menggunakan Pola pemasukan awal

Dari blok matriks P2 = BINER, ambil bit P2 dengan pola formasi tarian reog ponorogo B

BINER to HEXA

14 Print BINER S-box

Dari BINER = blok matriks P2, masukkan BINER P2 menggunakan pola pemasukan proses 2 Output P2

Dari K1 = blok matriks K2, masukkan K1

Dari blok matriks K2 = BINER, ambil bit K2 K3 dengan pola pengambilan B

Dari BINER = blok matriks K2, masukkan BINER K2 K2 menggunakan pola pemasukan proses

Output K2 Print C2

C2 = P3 C3 <- P3 ⊕ K3

Dari C2 = blok matriks P3, masukkan C2 P2 menggunakan Pola pemasukan awal

Dari blok matriks P3 = BINER, ambil bit P3 dengan pola formasi tarian reog ponorogo A

Dari BINER = blok matriks P3, masukkan BINER P3 dengan pola pemasukan proses 3 Output P2

Input K Read K

K to ASCII ASCII to BINER

Dari BINER = blok matriks K3, masukkan BINER K1 menggunakan Pola pemasukan awal

Dari blok matriks K3 = BINER, ambil bit K3 K3 dengan pola pengambilan A

Dari BINER = blok matriks K3, masukkan BINER K3 dengan pola pemasukan proses 3

Output K3 Print C3

C3 = P4

C4 <- P4 ⊕ K4

Dari C3 = blok matrik P4, masukkan C3 P4 menggunakan Pola pemasukan awal

Dari blok matriks P4 = BINER, ambil bit P4 dengan pola formasi tarian reog ponorogo D

BINER to HEXA

Dari HEXA = Tabel S-box, masukkan HEXA HEXA konversi menggunakan S-box Print BINER S-box

Dari BINER = blok matriks P4, masukkan BINER P3 menggunakan pola pemasukan proses 4 Output P4

Dari K3 = blok matriks K4, masukkan K3

Dari blok matriks K4 = BINER, ambil bit K4 K4 dengan pola pengambilan D

Dari BINER = blok matriks K4, masukkan BINER K4 K4 menggunakan pola pemasukan proses 4

Output K4 Print C4

Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan proses dekripsi data} Kamus

15 K1 menggunakan Pola pemasukan awal

Dari blok matriks K1 = BINER , ambil bit K1 K1 dengan pola formasi tarian reog ponorogo D

Dari BINER = blok matriks K1, masukkan BINER K1 Output K1

K1 = K2

Dari K1 = blok matriks K2, masukkan Bit K1 dengan pola pemasukan awal

Dari blok matriks K2 = BINER, ambil bit K2 dengan pola pengambilan A

Dari BINER = blok matriks K2, masukkan BINER K2

Output K2 K2 = K3

Dari K2 = blok matriks K3, masukkan Bit K2 K2 dengan pola pemasukan awal

Dari blok matriks K3 = BINER, ambil bit K3 K3 dengan pola pengambilan B

Dari BINER = blok matriks K3, masukkan BINER K3 Output K3

K3 = K4

Dari K3 = blok matriks K4, masukkan K3

Dari blok matriks K4 = BINER, ambil bit K4 K4 dengan pola pengambilan C

Dari BINER = blok matriks K4, masukkan BINER K4 Output K4

Dari BINER = blok matriks C4, masukkan BINER C4 ⊕ K4

Print P4

Dari blok matriks P4 = BINER, ambil bit P4

Dari BINER P4 = blok matrik P4, masukkan BINER Menggunakan pola pengambilan D

Output P4 P4 = C3

P3 <- C3 ⊕ K3

Dari P4 = blok matriks C3, masukkan BINER C3 ⊕ K3

Print P3 Dari blok matriks P2 = BINER, ambil bit P2 BINER to HEXA

Dari HEXA = Tabel S-Box, masukkan HEXA HEXA ditranformasi menggunakan S-Box

Dari BINER P2 = blok matriks P2, masukkan BINER Menggunakan pola pengambilan A

P3 = C2

P2 <- C2 ⊕ K2

Dari P3 = blok matriks C2, masukkan BINER C2 ⊕ K2

Print P2

Dari blok matriks P4 = BINER, ambil bit P4

Dari BINER P4 = blok matrik P4, masukkan BINER Menggunakan pola pengambilan B

Output P2 P2 = C1

P1 <- C1 ⊕ K1

Dari P2 = blok matriks C1, masukkan BINER C1 ⊕ K1

Print P1

Dari blok matriks P1 = BINER, ambil bit P1 BINER to HEXA

Dari HEXA = Tabel S-Box, masukkan HEXA HEXA ditranformasi menggunakan S-Box

16

Pengujian korelasi digunakan untuk mengukur seberapa acak perbandingan antara hasil enkripsi (ciphertext) dan plaintext. Nilai korelasi sendiri berkisar 1 sampai -1, dimana jika nilai korelasi mendekati 1 maka plaintext dan

ciphertext memiliki hubungan yang sangat kuat tetapi jika mendekati 0 maka

plaintext dan ciphertext memiliki hubungan yang tidak kuat .

Nilai korelasi kuat dan lemah pada Tabel 5 berpengaruh pada hasil enkripsi, jika nilai korelasi kuat, maka hasilnya kurang baik sehingga kurang memenuhi syarat untuk dijadikan sebagai algoritma kriptografi.

Tabel 5 Nilai Korelasi Setiap Putaran

Putaran Korelasi Putaran Korelasi

1 0,339768226 11 0,295631258

10 0,080109205 20 0,460222079

Tabel 5 menunjukkan setiap putaran memiliki nilai korelasi lemah sehingga dapat disimpulkan bahwa algoritma kriptografi block cipher

menggunakan formasi tari reog ponorogo ini dapat menghasilkan nilai korelasi enkripsi 0,049533894.

17

Gambar 13 menjelaskan bahwa antara putaran 1 (satu) dan 20 (dua puluh) memiliki perbedaan antara plaintext dan ciphertext. Pengujian avalanche effect

dilakukan untuk mengetahui perubahan bit yang ada ketika plaintext diubah. Pengujian dilakukan dengan merubah karakter yang terdapat pada plaintext awal, sehinggga akan menghasilkan perbedaan dalam setiap putaran.

Tabel 6 Tabel Presentase Avalanche Effect

Putaran Presentase Putaran presentase

1 37,5 11 53,125

Gambar 14 Grafik Avalancheeffect

18

Pada penelitian perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo, pada pengujian avalanche effect diperoleh nilai rata-rata sebesar 52,5% dan pada penelitian Perancangan Kriptografi Block Cipher

Menggunakan Pola Batik Tasikmalaya menunjukkan bahwa dalam pengujian

avalanche effect memiliki perubahan yang mencapai 50,78125%. berdasarkan hasil tersebut dapat disimpulkan bahwa perancangan kriptografi block cipher

19 5. Simpulan

Berdasarkan penelitian yang telah dilakukan tentang perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo dapat disimpulkan, bahwa pola formasi tari reog ponorogo dapat digunakan sebagi pola pengambilan plaintext yang menghasilkan ciphertext. Pada pengujian avalanche effect diperoleh nilai rata-rata 52,5%. Berdasarkan pengujian ini perancangan kriptografi block cipher menggunakan pola formasi tari reog ponorogo dapat digunakan sebagai alternatif dalam pengamanan data.

6. Daftar Pustaka

[1] Guntoro, Pakereng, M. A. I, 2016 “Perancangan Kriptografi Block Cipher

Berbasis Pola ikan Berenang”. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[2] Yusuf, I. Safano, Pakereng, M. A. I, 2017 “Perancangan Kriptografi Block Ciphermenggunakan Pola Batik Tasikmalaya”. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya wacana.

[3] Munir, R., 2006, Kriptografi, Bandung: Informatika.

![Gambar 5 Tari Reog Ponorogo [4]](https://thumb-ap.123doks.com/thumbv2/123dok/3732044.1814943/14.595.101.510.200.637/gambar-tari-reog-ponorogo.webp)