BAB 2

LANDASAN TEORI

2.1. Pengertian dan Tujuan Kriptografi

Kriptografi adalah ilmu yang mempelajari tentang teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan data, integritas data, serta autentikasi data (Munir, 2006). Dalam menjaga kerahasiaan data,kriptografi mentransformasikan data jelas (plaintext) kedalam bentuk data sandi (ciphertext) yang tidak dapat dikenali. Ciphertext inilah yang kemudian dikirimkan oleh pengirim (sender) kepada penerima (receiver). Setelah sampai di penerima,

ciphertext tersebut ditransformasikan kembali ke dalam bentuk plaintext agar dapat dikenali.

Terdapat empat tujuan dasar kriptografi, yaitu:

1) Confidentiality (kerahasiaan) yaitu isi pesan yang dikirim tidak diketahui oleh pihak yang tidak berhak.

2) Dataintegrity (keutuhandata) yaitu isi pesan harus utuh, dimana tidak terjadi manipulasi data (penghapusan, pengubahan, atau penambahan) oleh pihak yang tidak berhak.

3) Authentication(keotentikan) yaituberhubungan dengan identifikasi, baik secara kesatuan sistem atau informasi itu sendiri.

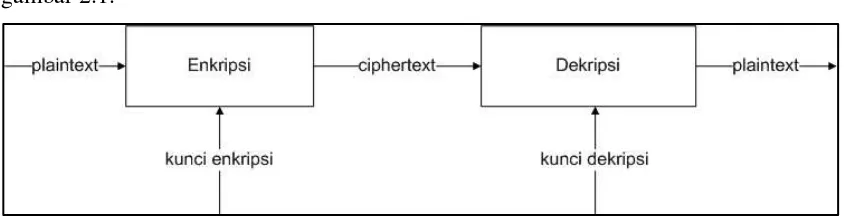

Kriptografi mengatasi masalah keamanan data dengan menggunakan sebuah kunci, yang dalam hal initidak dirahasiakan lagi. Kunci (key) adalah parameter yang digunakan untuk transformasi enciphering dan deciphering. Kunci biasanya berupastring atau deretan bilangan. Proses enkripsi dekripsi tersebut dapat dilihat pada gambar 2.1.

Gambar 2.1 Proses Enkripsi dan Dekripsi

2.2. Algoritma Kriptografi

Berdasarkan kunci yang digunakan untuk proses enkripsi dan dekripsi algoritma kriptografi dapat digolongkan menjadi dua jenis, yaitu algoritma simetris dan algoritma asimetris.

2.2.1. Algoritma simetris

Algoritma kriptografi simetris atau yang sering disebut algoritma kriptografi kunci privat merupakan algoritma yang menggunakan kunci yang sama untuk proses enkripsi dan dekripsi. Keamanaan dari pesan yang dikirim tergantung pada kunci tersebut, apabila jatuh kepada tangan yang tidak berhak, maka dia dapat memperoleh isi pesan tersebut. Pada algoritma ini kunci yang digunakan berdasarkan kesepakatan antara si pengirim dan si penerima.

Algorithm (IDEA),Advanced Encryption Standard (AES), On Time Pad (OTP), A5, TEA, dan lain sebagainya.

Kelebihan algoritma simetris:

1. Algoritma Kriptografi simetri membutuhkan waktu yang sedikit untuk proses enkripsi maupun dekripsi.

2. Ukuran kunci simetri yang relatif pendek.

3. Dapat digukan untuk membangkitkan bilangan acak. 4. Dapat disusun untuk menghasilkan cipher yang kuat.

5. Otentikasi pengirim pesan langsung diketahui dari ciphertextyang diterima karena kunci hanya diketahui pengirim dan penerima pesan saja.

Kelemahan algoritma simetris:

1. Kunci simetris harus dikirim melalui saluran yang aman. Kedua entitas yang berkomunikasi harus menjaga kerahasiaan kunci tersebut.

2. Kunci harus diubah secara bertahap.

2.2.2. Algoritma Asimetris

Algoritma asimetris memiliki dua kunci yang berbeda untuk setiap prosesnya, yaitu kunci publik untuk proses enkripsi dan kunci privat untuk proses dekripsi. Kunci publik (public key) merupakan kunci yang boleh diketahui oleh orang lain, dan kunci privat (private key) merupakan kunci rahasia yang hanya boleh diketahui orang tertentu saja. Dengan kunci public, orang dapat mengenkripsi tetapitidak dapat mendekripsikannya, hanya orang yang memiliki kunci private yang dapat mendeskripsikannya. Beberapa algoritma yang menggunakan asimetri adalah Digital Signature Algorithm (DSA), RSA,Diffle-Hellman (DH), Elliptic Curve Cryptography (ECC), Kriptografi Quantum, dan lain sebagainya.

Tiny Encryption Algorithm (TEA) merupakan suatu algoritma sandi yang diciptakan oleh David Wheeler dan Roger Needham dari Computer Laboratory, Cambrigde University, England pada bulan November 1994. Algoritma ini mengenkripsi satu blok plaintext dengan jumlah bit tertentu dan menghasilkan blok ciphertext yang dirancang untuk penggunaan memori seminimal mungkin dengan kecepatan proses maksimal.

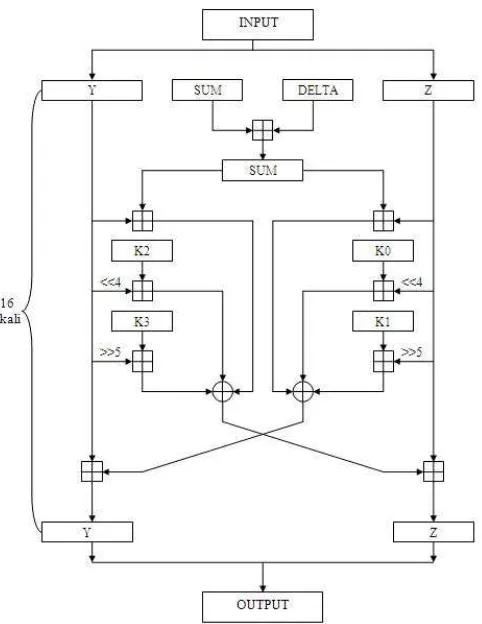

Sistem penyandingan dengan TEA menggunakan proses feistel network

dengan menambahkan fungsi matematika berupa penambahan dan pengurangan sebagai operator pembalik selain XOR. Proses feistel network adalah membagi

plaintext kedalam beberapa blok dan melakukan pertukaran letak blok dalam setiap round, yang akan memberikan efek konsep konfusi dan difusi.

Gambar 2.2 Proses Enkripsi Jaringan Feistel

Bilangan delta berasal dari golden number, bilangan delta konstan yang digunakan adalah 9E3779B9, dimana bilangan delta=(√5 -1)231. Suatu bilangan delta ganda yang berbeda digunakan dalam setiap round-nya sehingga tidak ada bit dari perkalian yang tidak berubah secara teratur. Berbeda dengan sruktur feistel yang semula hanya mengoperasikan satu sisi, yaitu sisi sebelah kanan dengan sebuah fungsi F,pada algoritma TEA kedua sisi dioperasikan dengan sebuah fungsi yang sama. Proses diawali dengan input-bit plaintext sebanyak 64 bit (Sari, 2009). Kemudian ke-64 bit tersebut dibagi menjadi dua bagian, yaitu sisi kiri (L0) sebanyak 32 bit dan di sisi kanan (R0) sebanyak 32 bit.

di-XOR-kan dengan penambahan sebelumnya. Kemudian di-di-XOR-kan dengan hasil penambahan antara z yang digeser kekanan sebanyak lima kali dengan kunci k(1). Hasil tersebut kemudian ditambahkan dengan L0 (y) yang akan menjadi R1. Sisi sebelah kiri akan mengalami proses yang sama dengan sisi sebelah kanan. L0 (y) akan digeser kekiri sebanyak empat kali lalu ditambahkan dengan kunci k(2). Sementara itu, Y ditambah dengan sum (delta). Hasil penambahan ini di-XOR-kan dengan penambahan sebelumnya. Kemudian di-XOR-kan dengan hasil penambahan antara Y yang digeser ke kanan sebanyak lima kali dengan kunci k(3). Hasil tersebut kemudian ditambahkan dengan R0 (z) yang akan menjadi L1.

Berikut adalah langkah-langkah penyandian dengan algoritmma TEA dalam satu cycle (dua round).

1. Pergeseran (shift)

Blok plaintext pada kedua sisi yang masing-masing sebanyak 32bit akan digeser kekiri sebanyak empat (4) kali digeser ke kanan sebanyak lima (5) kali.

2. Penambahan

Setelah digeser ke kiri dan ke kanan, maka Y dan Z yang telah digeser akan ditambahkan dengan kunci k(0)-k(3). Sedangkan Y dan Z awal akan ditambahkan dengan sum (delta).

3. Peng-XOR-an

Setelah dioperasikan dengan penambahan pada masing-masing register maka akan dilakukan peng-XOR-an dengan rumus untuk satu round.

Rumus utnuk satu round:

y = y + (((z<<4)+k(0))^z + sum^((z>>5)+k(1))) ... (1) z = z + (((y<<4)+k(2)^y + sum^((y>>5)+k(3))) ... (2) dalam hal ini sum = sum + delta.

Rumus (1) dan (2) merupakan hasil penyandian dalam satu cycle satu blok

4. Key Schedule

Pada algoritma TEA, key schedule-nya sangat sederhana, yaitu kunci k(0) dan k(1) konstan digunakan untuk round ganjil sedangkan kunci k(2) dan k(3) konstan digunakan untuk round genap.

5. Dekripsi

Dalam proses dekripsi sama halnya seperti pada proses penyandian yang berbasis

feistel cipher lainnya, yaitu pada prinsipnya adalah sama pada saat proses enkripsi. Namun hal yang berbeda adalah penggunaan teks sandi sebagai input dan kunci yang digunakan urutannya dibalik. Pada proses dekripsi semua round ganjil menggunakan k(1) terlebih dahulu kemudian k(0), demikian juga dengan semua

round genap digunakan k(3) terlebih dahulu kemudian k(2). Rumus proses dekripsi:

L0 = L0 + f (R0,k(l),k(0),sum), dan R0 + f(L0,k(3),k(2),sum) ……….…(3) Rumus (3) merupakan proses dekripsi semua round ganjil menggunakan k(1) terlebih dahulu kemudian k(2) (Hendra, 2009).

2.4. Citra Digital

Citra adalah representasi (gambaran) kemiripan, atau imitasi dari suatu objek. Citra sebagai suatu sistem perekaman data dapat bersifat objek berupa foto, bersifat analog berupa sinyal-sinyal video seperti gambar pada monitor televisi, atau bersifat digital yang dapat langsung disimpan pada suatu media penyimpanan. Sedangkan Digital adalah penggambaran dari suatu keadaan bilangan yang terdiri dari angka 0 dan 1 atau

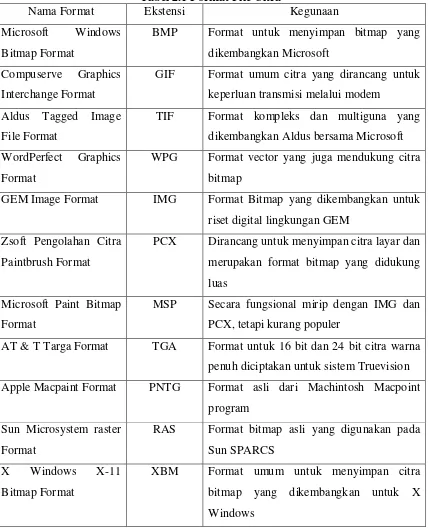

off dan on (bilangan biner). Sehingga Citra Digital adalah citra yang dapat diolah oleh komputer. Dalam komputer, citra disimpan sebagai suatu file dengan format tertentu. Format citra tersebut menunjukkan sebuah citra digital yang disimpan, misalnya .bmp, .gif, .img, .tif dan lain sebagainya. Pada tabel 2.1 memperlihatkan beberapa format file

Tabel 2.1 Format File Citra

Nama Format Ekstensi Kegunaan

Microsoft Windows Bitmap Format

BMP Format untuk menyimpan bitmap yang dikembangkan Microsoft

Compuserve Graphics Interchange Format

GIF Format umum citra yang dirancang untuk keperluan transmisi melalui modem

Aldus Tagged Image File Format

TIF Format kompleks dan multiguna yang dikembangkan Aldus bersama Microsoft WordPerfect Graphics

Format

WPG Format vector yang juga mendukung citra bitmap

GEM Image Format IMG Format Bitmap yang dikembangkan untuk riset digital lingkungan GEM

Zsoft Pengolahan Citra Paintbrush Format

PCX Dirancang untuk menyimpan citra layar dan merupakan format bitmap yang didukung luas

Microsoft Paint Bitmap Format

MSP Secara fungsional mirip dengan IMG dan PCX, tetapi kurang populer

AT & T Targa Format TGA Format untuk 16 bit dan 24 bit citra warna penuh diciptakan untuk sistem Truevision Apple Macpaint Format PNTG Format asli dari Machintosh Macpoint

program Sun Microsystem raster

Format

RAS Format bitmap asli yang digunakan pada Sun SPARCS

X Windows X-11 Bitmap Format

XBM Format umum untuk menyimpan citra bitmap yang dikembangkan untuk X Windows

Citra Bitmap sering juga disebut Citra Raster. Citra bitmap dipresentasikan dalam bentuk matriks atau dipetakan dengan mengguanakan bilangan biner atau sistem bilangan lain. Citra bitmap mempunyai kelebihan untuk memanipulasi warna tetapi untuk mengubah objek lebih sulit. Citra bitmap diperoleh dengan scanner, camera digital, video capture, dan lain-lain (Sutoyo, 2009).

2.4.2. TIFF (Tagged Image Format File)

TIFF merupakan format gambar terbaik dengan pengertian bahwa semua data dan informasi (data RGB, data CMYK, dan lainnya) yang berkaitan dengan koreksi atau manipulasi terhadap gambar tersebut tidak hilang. Format TIFF biasa digunakan untuk kebutuhan pencetakan dengan kualitas gambar yang sangat tinggi sehingga ukuran berkas untuk format ini biasanya sangat besar, karena dalam file ini gambar tidak dikompresi. Format ini mampu menyimpan gambar dengan kualitas hingga 32 bit. Format berkas TIFF juga dapat digunakan untuk keperluan pertukaran antar platform (PC, Macintosh, dan Silicom Graphic). Format ini juga mudah digunakan untuk transfer antar program.

2.4.3. JPG/JPEG (Joint Photographic Experts Assemble)

JPG adalah jenis data yang dikembangkan oleh Joint Photographic Experts Assemble (JPEG) yang dijadikan standar untuk para fotografer profesional. Seperti metode yang digunakan oleh format ZIP yang digunakan untuk menemukan pengulangan (redundancy) dalam data untuk kemudian dikompresi, JPG mengompresi data gambar dengan cara mengurangi bagian-bagian dari gambar untuk memblok pixel dalam gambar tersebut. Kompresi JPG mempunyai kekurangan yang bersifat permanen, namun teknologi ini hanya digunakan untuk menyimpan data yang besar di media penyimpanan yang terbatas, bukan untuk manipulasi foto.

dial-up, JPG adalah satu-satunya jenis data yang bisa dikirimkan dan dilihat secara bebas.

File JPG menggunakan teknik kompresi yang menyebabkan kualitas gambar turun (lossy compression), maka format gambar ini tidak terlalu baik untuk digunakan menyimpan gambar pajangan atau artistik. Setiap kali menyimpan ke tipe JPG dari tipe lain, ukuran gambar biasanya mengecil, dan kualitasnya turun dan tidak dapat dikembalikan lagi. Ukuran file BMP dapat turun menjadi sepersepuluh setelah dikonversi menjadi JPG. Meskipun dengan penurunan kualitas gambar, pada gambar-gambar tertentu (misalnya pemandangan), penurunan kualitas gambar-gambar hampir tidak terlihat mata.

2.5. Steganografi

2.5.1. Definisi Steganografi

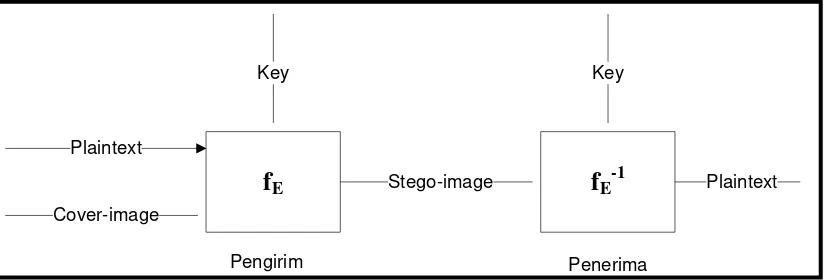

Steganografi adalah seni dan ilmu menulis pesan pada sebuah covertext, dimana yang mengetahui adanya pesan rahasia yang dikirim hanya si pengirim dan penerima. Syarat utama dari steganografi adalah tidak ada algoritma yang dapat mendeteksi keberadaan hidden message pada sebuah media yang telah disisipi hidden message tersebut. Pada steganografi dibutuhkan dua properti, yaitu covertext dan hidden message. Steganografi digital menggunakan media digital sebagai covertext, contohnya citra, suara, teks, video, dan untuk hidden message-nya juga dapat berupa citra, suara, teks ataupun video.Penyembunyian pesan rahasia kedalam sebuah media digital akan mengubah kualitas dari media tersebut. Untuk itu, steganografi memiliki tiga kriteria yang harus diperhatikan, yaitu:

1. Fidelity.

Kualitas covertext yang telah disisipi pesan tidak jauh berubah. artinya setelah pesan disisipkan ke covertext, maka hasil steganografi masih terlihat dengan baik, sehingga pengamat tidak atau jika pada covertext telah disisipkan pesan rahasia. 2. Robustness.

perbesaran gambar, pemotongan (cropping), enkripsi, dan sebagainya). Bila pada citra dilakukan operasi pengolahan citra, maka data yang disembunyikan tidak rusak.

3. Recovery.

Pesan yang disembunyikan dapat diambil kembali (recovery), karena tujuan utama dari steganografi adalah menyembunyikan pesan dari orang yang tidak berhak dan dapat diambil kembali saat diperlukan.

Proses penyisipan dan proses ekstraksi pesan dalam steganografi dapat dilihat pada gambar 2.3

fE fE

-1 Plaintext

Cover-image

Stego-image

Key Key

Plaintext

Pengirim Penerima

Gambar 2.3 Proses Penyisipan dan Ekstraksi dalam Steganografi Keterangan:

fE = fungsi steganografi “embedding”

fE-1 = fungsi steganografi “extracting”

Steganografi lebih banyak dilakukan daripada kriptografi karena pada kriptografi dilakukan penyandian dengan mengacak pesan yang mengakibatkan perubahan pada pesan sehingga mengundang kecurigaan orang yang membacanya. Tetapi pada steganografi proses penyandian dilakukan dengan menyisipkan pesan kedalam citra sehingga tidak menimbulkan kecurigaan dengan demikian kerahasiaan suatu pesan akan terjamin.

2.5.2.Teknik Steganografi

1. Teknik substitusi, yaitu dengan mensubtitusikan bagain yang redundant dari cover

dengan pesan rahasia, contohnya: Least Significant Bit (LSB) Substitution.

2. Teknik tranformasi, yaitu menyisipkan pesan pada perubahan ruang dari media, seperti perubahan frekuensi media, contohnya: Discrete Cosine Transform (DCT) domain.

3. Teknik spread spectrum, yaitu dengan mengadopsi teknik penyebaran spectrum

pada saat komunikasi wireless, dimana sinyal yang ditransmisikan dalam sebuah

bandwith melebihi kebutuhan minimun untuk mengirim informasi.

4. Teknik statistik, yaitu dengan memecahkan cover kedalam blok-blok dan setiap blok digunakan untuk untuk menyimpan sebuah bit pesan. Teknik ini sulit untuk diterapkan pada banyak kasuskarena harus ada pengujian yang telah dilakukan dimana perbedaan antarablokcover yang dimodifikasi dan yang tidak dimodifikasi diijinkan.

5. Teknik distorsi, yaitu dengan menyisipkan pesan pada distorsi sinyal, dengan kata lain menyisipkan pesan diantara kekosongan sinyal yang ada, contohnya dengan menyisipkan pesan diantara jarak antarkata pada sebuah teks.

6. Teknik End Of File (EOF), yaitu dengan menyisipkan pesan pada bagian akhir dari cover file (Kurniawan,2004).

2.6.Least Significant Bit

tersebut secara berarti. Mata manusia tidak dapat membedakan perubahan kecil tersebut (Sutoyo, 2009).

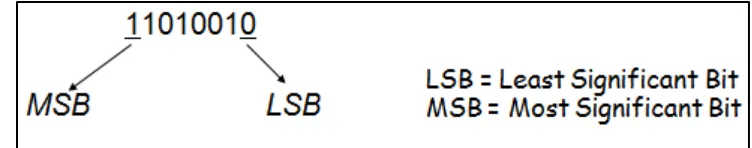

Gambar 2.4 Pengenalan LSB dan MSB

Dengan mengunakan Teknik LSB, maka pesan rahasia akan disisipkan kedalam pixel-pixel dimana nilai perubahan pixelnya sangat kecil,sehingga perubahan citra tidak tertangkap oleh indra penglihatan manusia (Kurniawan, 2004). Pada teknik ini akan dilakukan modifikasi bit-bit pada setiap byte warna pada sebuah pixel. Nilai bit pada bit-bit LSB akan diganti dengan bit-bit pesan yang akan disisipkan.Berikut adalah gambaran cara kerja penyisipan pesan menggunakan teknik LSB:

1. Langkah pertama yaitu dengan mengakses bit-bit dari gambar.

2. Menyisipkan setiap satu bit dari text file ke setiap byte dari gambar, dimana disisipkan ke bagian ujung, sehingga perubahan gambar sangat kecil.

3. Ekstraksi pesan dari gambar, dengan cara mengambil bit terakhir dari setiap byte

gambar yang telah disisipi bit-bit text file.

Misalkan penyisipan pada citra 24 bit. Setiap pixel panjangnya 24bit (3 x 3

byte), masing-masing komponen R (1 byte), G (1 byte), B (1 byte) 00110011 10100010 11100010

Misalkan pesan yang akan disisipkan adalah 010 Maka hasilnya adalah 00110010 10100011 11100010

Pergeseran warna sebesar 1 dari 256 warna tidak dapat dilihat oleh manusia secara visual perbedaan dengan citra aslinya.

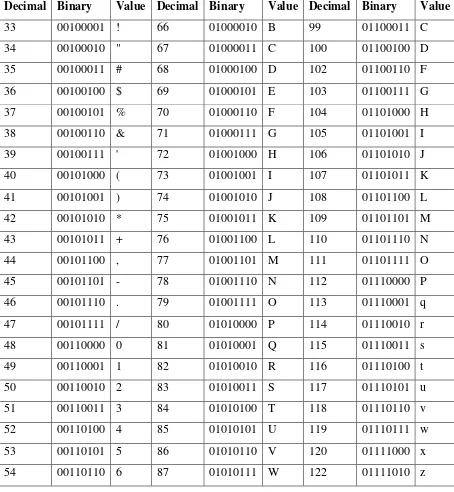

2.7. Tabel ASCII

terdiri dari 8 bit, dimana terdiri dari 0 hingga 127 ASCII dasar ditambah dengan 128 hingga 255 karakter spesial dan nilai binernya, yaitu 00000000 hingga 11111111. Pada tabel ASCII ada 32 karakter yang bersifat karakter kontrol yang disebut juga

non-printable chacracters, dan karakter ini jarang digunakan. Pada tabel 2.2 diperlihatkan karakter-karakteryang sering digunakan.

Tabel 2.2 Daftar Tabel ASCII

Decimal Binary Value Decimal Binary Value Decimal Binary Value

33 00100001 ! 66 01000010 B 99 01100011 C

34 00100010 " 67 01000011 C 100 01100100 D

35 00100011 # 68 01000100 D 102 01100110 F

36 00100100 $ 69 01000101 E 103 01100111 G 37 00100101 % 70 01000110 F 104 01101000 H 38 00100110 & 71 01000111 G 105 01101001 I

39 00100111 ' 72 01001000 H 106 01101010 J

40 00101000 ( 73 01001001 I 107 01101011 K

41 00101001 ) 74 01001010 J 108 01101100 L

42 00101010 * 75 01001011 K 109 01101101 M

43 00101011 + 76 01001100 L 110 01101110 N

44 00101100 , 77 01001101 M 111 01101111 O

45 00101101 - 78 01001110 N 112 01110000 P

46 00101110 . 79 01001111 O 113 01110001 q

47 00101111 / 80 01010000 P 114 01110010 r

48 00110000 0 81 01010001 Q 115 01110011 s

49 00110001 1 82 01010010 R 116 01110100 t

50 00110010 2 83 01010011 S 117 01110101 u

51 00110011 3 84 01010100 T 118 01110110 v

52 00110100 4 85 01010101 U 119 01110111 w

53 00110101 5 86 01010110 V 120 01111000 x

55 00110111 7 88 01011000 X 123 01111011 { Decimal Binary Value Decimal Binary Value Decimal Binary Value 56 00111000 8 89 01011001 Y 124 01111100 |

57 00111001 9 90 01011010 Z 125 01111101 }

58 00111010 : 91 01011011 [ 126 01111110 ~ 59 00111011 ; 92 01011100 \ 127 01111111 DEL 60 00111100 < 93 01011101 ]

61 00111110 = 94 01011110 ^ 62 00111110 > 95 01011111 _ 63 00111111 ? 96 01100000 `

64 01000000 @ 97 01100001 A