1

BAB I PENDAHULUAN

I.1 Latar Belakang

Di era digital saat ini teknologi informasi sudah menjadi kebutuhan pokok dalam kehidupan manusia yang tidak bisa dihindari. Seiring dengan teknologi yang kian berkembang, sistem jaringan komunikasi yang baik dibutuhkan untuk memudahkan mengakses informasi secara global yang disebut dengan internet.

Perkembangan internet yang sangat cepat membawa perubahan besar terhadap kehidupan manusia seperti mengubah cara berkomunikasi, cara mengekspresikan diri, cara memasarkan produk maupun cara memperoleh informasi.

Berdasarkan kerjasama antara We Are Social dengan Hootsuite, dilaporkan bahwa di Indonesia terdapat peningkatan pengguna internet sebanyak 17%

sehingga pada tahun 2020 pengguna internet mencapai 64% dari total populasi penduduknya (Kemp, 2020).

Gambar I.1 Pengguna Internet di Indonesia (We Are Social, 2020)

Mengakses internet dapat dilakukan di mana saja dan kapan saja. Banyak cara agar pengguna dapat terhubung dengan internet, salah satunya dengan teknologi wireless melalui koneksi Wireless Fidelity (Wi-Fi). Teknologi wireless memiliki keunggulan dibanding teknologi kabel dengan beragam kemudahan dan fleksibilitas yang tinggi. Salah satu keunggulan dari Wi-Fi yang dapat dirasakan saat ini sudah tersedianya banyak Wi-Fi gratis atau lebih dikenal dengan Wi-Fi

2

public. Wi-Fi tidak hanya terbatas di tempat penting saja seperti bandara, tetapi sudah meluas ke tempat umum lainnya seperti pusat perbelanjaan, kafe, dan taman (Arora dkk., 2013). Sejak tahun 2017, penggunaan Wi-Fi di Indonesia meningkat mencapai 40% dan pada tahun 2020 meningkat sebesar 60% (Amelia, 2020).

Penggunaan Wi-Fi sangatlah diminati tetapi sedikit yang memperhatikan keamanan pada jaringan wireless tersebut. Jaringan wireless yang mempunyai banyak sorotan mengenai keamanannya perlu mendapat perhatian khusus karena jaringan ini memanfaatkan gelombang radio dan bergerak bebas di udara sehingga dapat dimasuki oleh penyusup (Manuaba dkk., 2012). Banyak penyusup (hacker) yang tertarik melakukan aktivitas secara ilegal untuk mendapatkan berbagai informasi dari pengguna jaringan tersebut, mengingat kelemahan jaringan wireless yang secara umum terbagi menjadi dua jenis yaitu kelemahan pada konfigurasi dan kelemahan pada jenis enskripsi yang digunakan (Bayu dkk., 2017).

Kurangnya perhatian terhadap keamanan jaringan wireless mengakibatkan perlunya peningkatan kualitas keamanan informasi untuk mengantisipasi serangan yang dapat terjadi. Beberapa serangan yang sering terjadi seperti authentication attack, Denial of Service, Man In The Middle Attack, dan masih banyak lainnya (Manuaba dkk., 2012). Untuk dapat mengetahui celah keamanan yang terjadi harus melakukan evaluasi terhadap jaringan tersebut dengan menggunakan metode Vulnerability Assessment and Penetration Testing (VAPT).

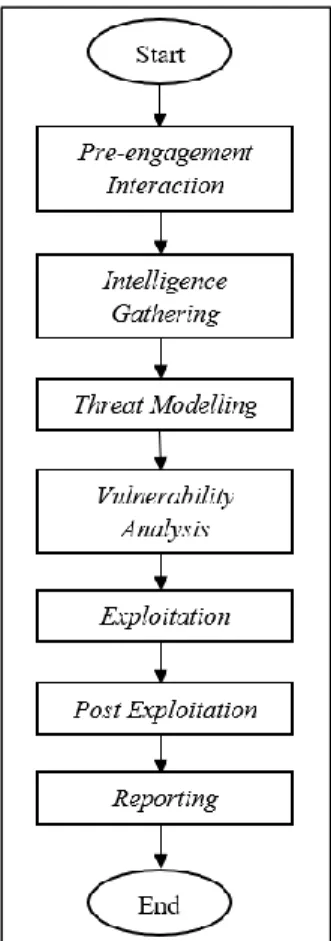

VAPT terdiri dari dua makna yang berbeda yaitu Vulnerability Assessment merupakan proses pemindaian sistem atau jaringan untuk mengetahui kelemahan di dalam sistem tersebut, sedangkan Penetration Testing merupakan percobaan eksploitasi terhadap sistem untuk memungkinkan mengetahui kerentanan sistem atau jaringan (Goel & Mehtre, 2015). VAPT harus dilakukan berdasarkan standar internasional yang telah ditetapkan dan pada penelitian ini menggunakan Penetration Testing Execution Standard (PTES). PTES dianggap sebagai dasar yang baik untuk uji penetrasi yang mencakup segala hal mulai dari komunikasi awal dan penalaran melalui fase pengumpulan informasi dan pemodelan hingga laporan hasil uji penetrasi (Adrian, 2018). PTES memiliki tahapan yang berurut

3

dan jelas sehingga dapat dipahami. Berikut tahapan yang terdapat pada PTES (Pentest Standard, 2014).

Gambar I.2 Tahapan PTES

Banyak penelitian yang telah melakukan evaluasi dan analisis keamanan terhadap jaringan wireless. Berikut Tabel I.1 yang menjelaskan adanya celah keamanan setelah dilakukan penetration testing dengan beberapa jenis serangan terhadap jaringan KPFT-UGM (Manuaba dkk., 2012).

Tabel I.1 Penetration Testing pada KPFT-UGM Lantai 1-3 (Manuaba dkk., 2012)

Jenis Serangan Informasi Yang Dibutuhkan

Status Serangan MAC Address

Spoofing

List MAC address user yang

terkoneksi ke dalam jaringan Berhasil

Authentication Attack Tunggal

List MAC address user yang terkoneksi ke dalam jaringan, channel yang digunakan oleh Access Point

Berhasil

4 Denial of Service

List IP address dari user yang terkoneksi ke dalam jaringan

Berhasil

WEP Cracking

Channel yang digunakan oleh Access Point, MAC address atau SSID dari Access Point

Berhasil

Eavesdropping Attacker harus berada dalam

jaringan intranet Gagal

Man In The Middle Attack

Port yang terbuka pada server, IP address dari user yang terkoneksi ke dalam jaringan

Gagal

Hal ini membuktikan masih banyak celah keamanan yang terjadi pada jaringan WLAN sehingga perlu untuk melakukan analisis dan pengujian terhadap jaringan tersebut. Kafe salah satu tempat yang banyak dipilih masyarakat untuk bersantai sembari melakukan aktivitas lainnya, di mana kafe menyediakan fasilitas Wi-Fi gratis untuk menarik loyalitas pelanggan (Hayati, 2014). Oleh karena itu, penelitian ini bertujuan untuk menganalisis kelemahan jaringan WLAN pada tiga kafe di Palembang dengan PTES menggunakan tools yang tersedia di Kali Linux dan tool scanning otomatis. Penelitian ini dilakukan pada tiga kafe bertujuan untuk melihat perbandingan hasil pengujian keamanan jaringan WLAN yang terpasang di setiap kafe. Hasil dari pengujian dapat dijadikan acuan untuk memberikan keamanan lebih agar tidak mendapatkan penyerangan ataupun penyadapan dari penyusup.

I.2 Perumusan Masalah

Berdasarkan latar belakang, rumusan masalah yang akan dibahas dalam penelitian yang dilakukan yaitu sebagai berikut:

1. Bagaimana cara pengujian kerentanan terhadap jaringan WLAN pada tiga kafe di Palembang menggunakan Kali Linux?

2. Bagaimana analisis hasil celah keamanan yang ditemukan terhadap jaringan WLAN pada tiga kafe di Palembang?

3. Bagaimana cara meminimalisir dampak dari celah keamanan yang ditemukan terhadap jaringan WLAN pada tiga kafe di Palembang?

5 I.3 Tujuan Tugas Akhir

Berdasarkan rumusan masalah pada penelitian ini, tujuan tugas akhir yang ingin dicapai yaitu sebagai berikut:

1. Mengimplementasikan pengujian kerentanan terhadap jaringan WLAN pada tiga kafe di Palembang menggunakan Kali Linux.

2. Mengetahui analisis hasil celah keamanan yang ditemukan terhadap jaringan WLAN pada tiga kafe di Palembang.

3. Mengetahui cara meminimalisir dampak dari celah keamanan yang ditemukan terhadap jaringan WLAN pada tiga kafe di Palembang.

Batasan Tugas Akhir

Pada bagian ini diuraikan batasan dari tugas akhir yang berupa limitasi terhadap objek yang akan dilakukan, adapun batasan dari tugas akhir ini diantaranya:

1. Hanya melakukan analisis kerentanan dan pengujian jaringan Wi-Fi pada tiga kafe di Palembang.

2. Penggunaan PTES hanya sebagai pedoman untuk melakukan proses penemuan kerentanan jaringan WLAN.

3. PTES pada tahap Threat Modeling tidak digunakan.

4. Tahap Post Exploitation terbatas pada rekomendasi terhadap pengujian celah keamanan yang ditemukan dan analisis hasil pengujian.

5. Perangkat yang digunakan pada penelitian ini dan perangkat korban harus terkoneksi dalam jaringan Wi-Fi yang sama.

I.5 Manfaat Tugas Akhir

Pada bagian ini diuraikan manfaat dari hasil penelitian yang dilakukan, adapun manfaat yang diberikan dari tugas akhir ini yaitu sebagai berikut:

1. Menambah wawasan terhadap celah keamanan yang dapat terjadi pada jaringan WLAN.

2. Mengedukasi masyarakat akan pentingnya meningkatkan keamanan penggunaan jaringan WLAN.

3. Mengetahui celah keamanan yang terdapat pada jaringan WLAN terhadap tiga kafe di Palembang.

6

4. Memberi masukan dalam meningkatkan keamanan jaringan WLAN pada tiga kafe di Palembang.

Sistematika Penulisan

Penelitian ini diuraikan dengan sistematika penulisan sebagai berikut:

Bab I Pendahuluan

Pada bab ini berisi uraian mengenai konteks permasalahan, latar belakang penelitian, perumusan masalah, tujuan penelitian, batasan penelitian, manfaat penelitian, dan sistematika penulisan.

Bab II Tinjauan Pustaka

Bab ini berisi literatur yang relevan dengan permasalahan yang diteliti pada penelitian terdahulu yang memiliki keterkaitan dengan penelitian yang sedang dilakukan.

Bab III Sistematika Penyelesaian Masalah

Bab ini menjelaskan strategi dan langkah-langkah yang akan dilakukan selama penelitian untuk menjawab rumusan masalah yang harus disusun secara kritis agar pemilihan metode tepat sesuai tujuan penelitian.

Bab IV Perancangan Pengujian

Bab ini menguraikan detail perancangan pengujian, hardware dan software yang akan digunakan selama penelitian serta tahapan pengujian terhadap jaringan target.

Bab V Hasil dan Analisis

Bab ini menyajikan hasil temuan dan analisis permasalahan yang secara keseluruhan membahas detail mengenai hasil dari penelitian dan refleksinya terhadap tujuan tugas akhir.

Bab VI Kesimpulan dan Saran

Bab ini menguraikan kesimpulan dari penelitian yang dilakukan berdasarkan jawaban dari rumusan masalah yang disajikan pada bagian pendahuluan. Saran penelitian dikemukakan pada bab ini untuk penelitian selanjutnya.