i

PENELITIAN DOSEN PEMULA

PERANCANGAN DAN IMPLEMENTASI STATIC TUNNEL SEBAGAI MEDIA PEMBELAJARAN JARINGAN KOMPUTER

Peneliti :

HERI SISMORO, M.KOM (Ketua) NIDN. 0523057401 EMILYA ULLY ARTHA (Anggota) NIDN. 0512128101

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER AMIKOM YOGYAKARTA

ii

iii Ringkasan ... iv BAB I PENDAHULUAN ... 1 1.1. Latarbelakang Masalah ... 1 1.2. Rumusan Masalah ... 3 1.3. Tujuan penelitian ... 3 1.4.Manfaat penelitian ... 3

Bab II Tinjauan Pustaka ... 4

2.1. Standarisasi jaringan komputer ... 4

2.2. IPv6 ... 6

Bab III Tujuan dan Manfaat Penelitian ... 9

3.1. Tujuan Penelitian ... 9

3.2. Manfaat Penelitian ... 9

Bab IV Metodologi Penelitian ... 10

3.1. Metodologi Penelitian ... 10

3.2. Lokasi Penelitian ... 10

3.3. Pemilihan Informan ... 10

3.4. Sumber Data ... 10

3.5. Teknik Pengumpulan Data ... 10

3.6. Analisis Data ... 11

3.7.1. Tahap Analisis Sistem ... 11

3.7.2. Metode Perancangan Sistem ... 11

3.7.3. Hasil Analisis ... 12

3.7.4. Perancangan Sistem ... 13

3.7.4.1. Model Perancangan Sistem ... 13

3.7.4.2. Hasil Perancangan ... 13

Bab V Hasil Yang Dicapai ... 15

iv

5.3.3. Kebutuhan Sumber Daya Manusia (Brainware) ... 23

5.4. Desain Sistem ... 23

Bab VI Hasil dan Pembahasan ... 25

6.1. Implementasi ... 25

6.1.1 Membangung jaringan dual stack ... 25

6.1.2 Existing Network ... 26

6.1.3 Konfigurasi untuk cisco router untuk IPv6 ... 31

6.2 Routing dinamis menggunakan RIP antar router ... 33

6.3. Hasil implementasi ... 36

Bab VII Rencana Tahap Berikutnya ... 37

Bab VIII Kesimpulan dan Saran ... 38

7.1. Kesimpulan ... 38

7.2. Saran ... 38

Daftar Pustaka Lampiran

v

vi

Gambar 2.2 Format Alamat IPv4 ... 5

Gambar 3.1 Model Waterfall ... 11

Gambar 5.1 Tampilan awal instalasi ... 15

Gambar 5.2 License Agreement ... 16

Gambar 5.3 Pilihan tempat penyimpanan instalasi ... 16

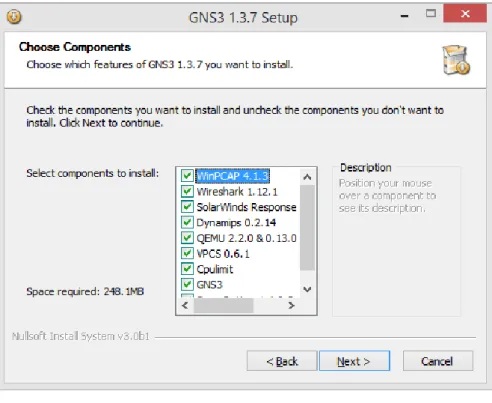

Gambar 5.4 Komponen program yang akan diinstall ... 17

Gambar 5.5 Tempat penyimpanan instalasi ... 17

Gambar 5.6 Proses Instalasi GNS3 ... 18

Gambar 5.7 Instalasi WinPcap ... 18

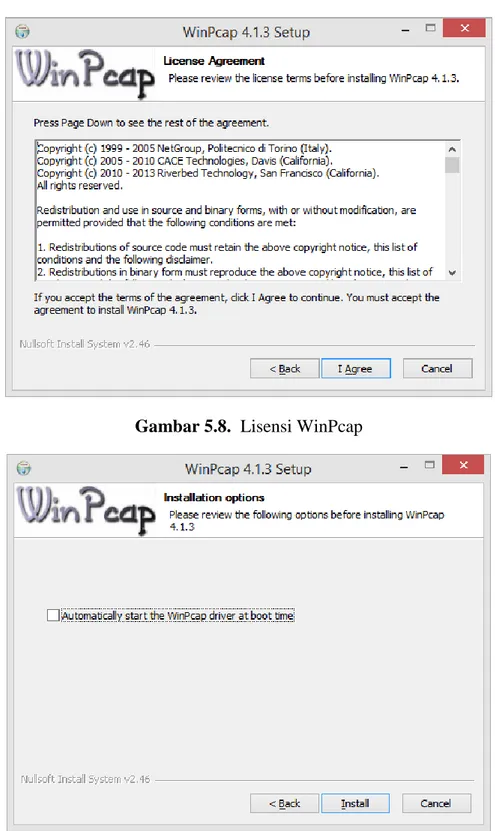

Gambar 5.8 Lisensi WinPcap ... 19

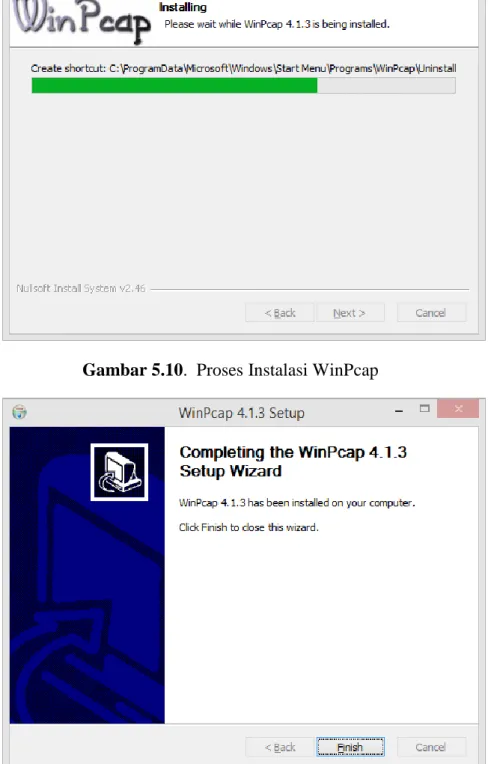

Gambar 5.9 Pilihan automatis booting untuk program WinPcap ... 19

Gambar 5.10 Proses Instalasi WinPcap ... 20

Gambar 5.11 Proses instalasi WinPcap telah selesai ... 20

Gambar 5.12 Lanjutan proses instalasi GNS3 ... 21

Gambar 5.13 Instalasi telah selesai ... 21

Gambar 5.14 Lisensi program pihak ke 3 ... 22

Gambar 5.15 Akhir instalasi program GNS3 ... 22

Gambar 5.16 Desain Sistem ... 24

Gambar 6.1. Existing Network ... 26

Gambar 6.2. Konfigurasi IPv4 pada PC0 ... 27

Gambar 6.3. Konfigurasi IPv4 pada PC1 ... 27

Gambar 6.4. Konfigurasi IPv4 pada PC2 ... 28

Gambar 6.5. Konfigurasi IPv4 pada PC3 ... 29

Gambar 6.6. Konfigurasi IPv4 pada PC4 ... 30

Gambar 6.7. Konfigurasi IPv4 pada PC5 ... 30

Gambar 6.8. Konfigurasi dual stack ... 31

viii

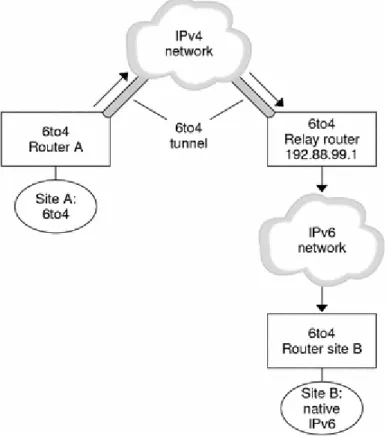

diinginkan. Dalam perkembangan teknologi jaringan komputer semakin meningkatnya kebutuhan untuk penggunaan informasi berbasis jaringan internet mengakibatkan persediaan IPv4 semakin berkurang. Dibutuhkan protokol jaringan komputer yang mampu menggantikan peran IPv4 saat ini yang semakin berkurang. IPng (Next Generation) atau dikenal juga IPv6 dirancang sebagai perbaikan IPv4, dan bukan merupakan perubahan yang extrim dari IPv4. Fungsi-fungsi yang terdapat pada IPv4 juga terdapat pada IPv6, sedangkan Fungsi-fungsi-Fungsi-fungsi yang tidak bekerja pada IPv4 dihilangkan pada IPv6. Diperlukan suatu mekanisme transisi agar paket IPv6 dapat dilewatkan pada jaringan IPv4 yang telah ada atau sebaliknya. Salah satu mekanisme yang bisa digunakan adalah automatic tunneling atau disingkat Tunnelling. Untuk lebih memudahkan pemahaman mahasiswa dalam proses pembelajaran jaringan komputer atau komunikasi data maka dibutuhkan suatu alat yang dapat digunakan untuk menjembatani kedua protokol tersebut. Perlu dibangun sebuah sistem yang dapat digunakan untuk melihat bentuk komunikasi data tersebut. Dimana nantinya transisi data dari 32 bit ke 128 bit mengalami perubahan di sisi routing. Penelitian ini akan menggunakan metode studi literatur untuk memperoleh dan mempelajari data-data yang terdapat di Laboratorium jaringan komputer. Kemudian diimplementasikan menggunakan System Development Life Cycle (SDLC) untuk pengembangan bahan ajar perkuliahan.

Kata kunci: IPv4, IPv6, Laboratorium, Tunneling, Protokol, Jaringan Komputer.

BAB I PENDAHULUAN

1.1 Latar Belakang Masalah

Di tahun 1960-an dan awal 1970-an, pekerjaan-pekerjaan komunikasi data dilaksanakan dengan komputer mainframe berikut terminal-terminal yang dikontrol dengan perangkat lunak yang tersimpan di dalam komputer pengolah induk (host). Seiring dengan perkembangan teknologi informasi dan kebutuhan pengolahan data, sistem pemrograman perangkat lunak komunikasi data, sistem pemrograman perangkat lunak komunikasi data tersebut mengalami perubahan-perubahan ke arah yang lebih canggih. Dalam perkembangannya penggunaan komputer mainframe memunculkan beberapa permasalahan yaitu beban komputer mainframe yang menjadi besar sehingga kapasitas komputer mainframe semakin kecil. Untuk mengatasi masalah-masalah tersebut muncula beberapa solusi yang banyak kaitannya dengan teknologi komunikasi data. Penempatan prosesor front-end1 dalam komunikasi data merupakan salah satu upaya untuk

mengurangi beban. Prosesor host yang diharapkan akan lebih banyak dimanfaatkan untuk menangani program-program aplikasi. Solusi lain yang dilakukan adalah dengan memodifikasi jaringan multiuser2 dan multitasking3 sehingga komunikasi data antar host dan terminal atau workstation dapat berlangsung dengan lebih efisien.

Awalnya pada tahun 1969 Departemen Pertahanan Amerika memulai program research yaitu Advanced Research Projects Agency Networks (ARPANET) bertujuan untuk menghubungkan sejumlah komputer sehingga mampu berkomunikasi satu sama lainnya. Awalnya dapat menghubungkan 10 komputer dalam sebuah jaringan dengan aplikasi saat itu hanyalah email. Seiring berjalannya waktu, pada tahun 1981 dibentuk Transmission Control Protocol

1Prosesor front-end adalah komputer tambahan yang dilengkapi dengan perangkat lunak khusus dengan unit logika, register dan memory tersendiri

2 Memungkinkan banyak user dapat melakukan login pada sebuah komputer bersama-sama 3 User dapat menjalankan banyak aplikasi pada saat bersamaan

(TCP) dan Internet Protocol (IP) sebagai protokol yang digunakan untuk komunikasi dalam jaringan komputer. Pada tahun 1983 diresmikan IPv4 sebagai protokol untuk internet untuk pengalamatan tiap-tiap komputer4.

Gambar 1.1 Proses Tunneling

IPv4 didesain mampu menampung 232 alamat atau sekitar 4.294.967.296 alamat. Tentunya pada saat itu merupakan jumlah yang sangat jika dibandingkan dengan penggunaan komputer. Pesatnya penggunaan jaringan komputer saat ini menjadi indikasi meningkatnya penggunaan aplikasi yang berhubungan dengan internet. Seperti sistem informasi suatu daerah kepemerintahan, belum lagi bidang-bidang lain seperti ekonomi, pertahanan maupun hiburan. Pemanfaatan aplikasi yang terhubung ke jaringan internet saat ini menjadi kebutuhan utama manusia moderen. Saat ini kita butuh informasi yang cepat, tepat dan akurat.

Pada tahun 1994 Internet Engineering Task Force (IETF) merancang sebuah protokol baru yang saat itu disebut dengan IPng (IP Next Generation) atau biasa

disebut dengan IPv6 dan dipublikasi dalam RFC 24605 yang menjelaskan tentang bentuk spesifikasi dari IP terbaru ini. Dengan panjang alamat mencapai 128 bit, 4 kali lebih panjang dari IPv4 dengan total 2128. Dalam implementasi IPv6 diperlukan adanya perubahan dan rancangan serta konfigurasi pada perangkat jaringan yang sudah ada saat saat ini. Perubahan yang mendasar pada IPv6 adalah pertambahan alamat menjadi 128 bit, penyederhanaan header pada paket, serta fungsi sekuriti. Masing-masing perbaikan tersebut dimaksudkan agar dapat merespon pertumbuhan internet, meningkatkan reliability dan kemudahan pemakaian. IPv6 meliputi suatu mekanisme transisi yang mana dirancang untuk mengijinkan para pemakai mengadopsi dan menyebar untuk menghubungkan IPv4 dan IPv6.

1.2. Rumusan Masalah

Rumusan masalah dalam penelitian ini adalah: Bagaimana komunikasi data yang menggunakan IPv4 dapat bersandingan dengan komputer yang menggunakan IPv6 dalam hal pegembangan dan perancangan jaringan komputer khususnya di LAB Jaringan Komputer STMIK AMIKOM Yogyakarta agar mahasiswa lebih memahami materi khususnya mengenai TCP/IP.

BAB II

TINJAUAN PUSTAKA

2.1. Standarisasi Jaringan Komputer

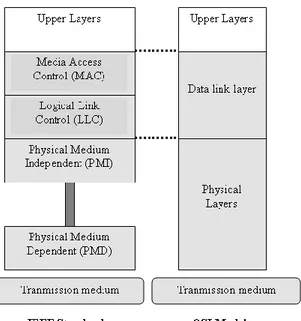

Istilah internet berasal dari bahasa latin inter yang berarti “antara”. Secara kata berarti jaringan atau penghubung. Menurut fungsinya jaringan komputer menghubungkan berbagai jaringan yang tidak terhubung sehingga dapat berkomunikasi (William, 2002). Pada tahun 1985 sebuah komunitas komputer atau yang sering disebut dengan IEEE (Institute of Electrical and Electronics Enginers) mengeluarkan sebuah standarisasi yang disebut Project 8026, untuk membuat sebuah standarisasi bagi para pembuat perangkat jaringan. Hal ini berbeda dengan standarisasi OSI. Standarisasi IEEE ini lebih spesifik ke perangkat jaringannya dalam hal ini adalah NIC (Network Interface Card) dalam hal ini yang lebih ditekankan adalah Data link layer dan physical layer. Standarisasi ini telah diadopsi oleh American National Standards Institute (ANSI) pada tahun 1987, dan International Standards Organization (ISO) yang berfungsi sebagai standarisasi internasional mengeluarkan ISO 8802

Gambar 2.1 Layer Komunikasi

Interconnected-network atau yang lebih popular sering disebut dengan Internet adalah sebuah sistem komunikasi global yang menghubungkan komputer-komputer dan jaringan-jaringan komputer-komputer di seluruh dunia (Fikri Heriyanto, 2006) . Setiap komputer dan jaringan terhubung secara langsung maupun tidak langsung ke beberapa jalur utama yang disebut dengan internet backbone7 dan dibedakan satu dengan yang lainnya menggunakan unique name yang biasa disebut dengan alamat IP (Internet Protokol Address).

Gambar 2.2 Format Alamat IPv4

2.2. IPv6

IP versi 6 adalah protocol IP yang terbaru yang digunakan untuk menggantikan IPv4. IPv6 mempunyai format alamat dan header yang berbeda dengan IPv4. Sehingga secara langsung IPv4 tidak bisa terkoneksi dengan Ipv6. Hal ini tentunya akan menimbulkan masalah pada implementasi IPv6 pada jaringan internet IPv4 yang telah ada. Alamat-alamat pada IPv6 dari semua tipe diberikan pada interface8 tidak pada node9. Sebagai solusi masalah implementasi IPv6 ini diperlukan suatu mekanisme Transisi IPv6. Tujuan pembuatan mekanisme transisi ini adalah supaya paket IPv6 dapat dilewatkan pada jaringan IPv4 yang telah ada ataupun sebaliknya. Salah satu mekanisme ini sering disebut dengan Tunnelling atau mekanisme automatic tunnellling.

Bentuk pengalamatan dari IPv6 telah didesain untuk melengkapi dan kompatibel dengan arsitektur jaringan IPv4 yang sudah ada. IPv6 tidak hanya

7 merupakan teknik pengiriman data dalam bentuk sinyal analog secara kontinyu. Data

dikirimkan dalam melalui media pengirim dalam bentuk gelombang elektromagnetik.

8 Media penghubung dari node (berada pada node) ke jaringan 9 Peralatan yang mengimplementasikan IPv6

memecahkan masalah yang ada pada IPv4 melainkan juga menambah dan memperbaiki dari format IPv4. IPv6 menambah format routing dalam format header yang simple. IPv6 juga mendukung beberapa model pengalamantan dari IP Address mempunyai block alamat yang besar menggunakan multicast routing.

Ada tiga jenis bentuk konvensional untuk merepresentasikan alamat IPv6 sebagai string teks :

1. Bentuk yang disukai adalah x:x:x:x:x:x:x:x, x adalah nilai Hexadesimal dari 8 satuan yang mana setiap satuan terdiri atas 16 bit.

Contoh : FEDC:BA98:7654:3210:FEDC:BA98:7654:3210 080:0:0:0:8:800:200C:417A

2. Ada beberapa metode dalam pengalokasian gaya tertentu dari alamat IPv6, hal ini khususnya untuk alamat yang berisi string nol bit yang panjang. Untuk membuat mudah penulisan alamat yang berisi bit nol, penggunaan tanda “::” menandakan kumpulan dari tiap-tiap nilai nol dari 16 bit yang berurutan. Tanda “::” juga dapat digunakan untuk memedatkan kumpulan nilai 16 bit yang terdapat pada awal alamat.

Contoh : 1080:0:0:0:8:800:200C:417A 0:0:0:0:0:0:0:1 menjadi

1080::8:800:200C:417A ::1

3. Bentuk alternative yang kadang-kadang lebih tepat ketika dihadapkan dengan lingkungan gabungan dari IPv4 dan IPv6 adalah x:x:x:x:x:x:d.d.d.d, dimana x menandakan nilai hexadecimal dari enam satuan yang masing-asing terdiri atas 16 bit, dan d adalah nilai decimal dari empat satuan yang masing-masing terdiri dari 8 bit.

Contoh : 0:0:0:0:0:FFFF:129.144.52.38z Dalam bentuk dipadatkan menjadi, ::FFFF.129.144.52.38

Selain bentuk alamat yang ada diatas, ada juga bentuk pengalamatan yang lain yaitu IPv6 Address Prefix. Representasi text dari alamat prefix sama dengan alamat prefix yang ditulis dalam notasi CIDR (Classless InterDomain Routing). Alamat prefix IPv6 dinotasikan sebagai berikut :

IPV6-address/prefix-length

IPv6-address adalah alamat IPv6 dalam notasi-notasi hexadecimal sedangkan prefix-length adalah nilai decimal yang menspesifikasikan berapa banyak bit yang berurutan disebelah kiri mulai dari awal bit yang termasuk dalam prefix.

Contoh : 1080:6809:8086:6502::/64

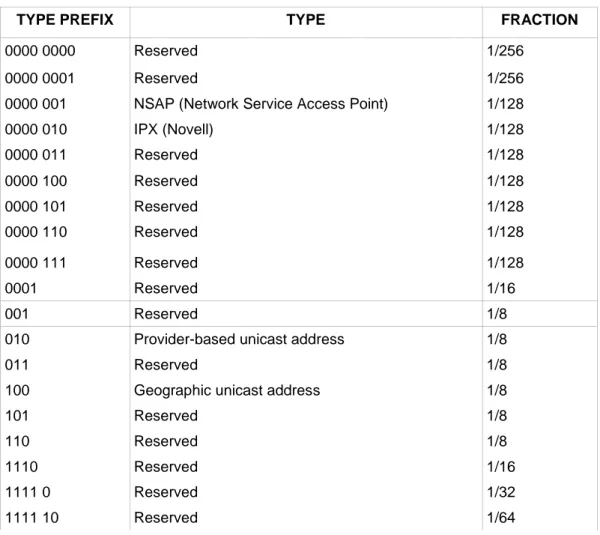

Tabel 2.1Alokasi alamat prefix IPv6

TYPE PREFIX TYPE FRACTION

0000 0000 Reserved 1/256

0000 0001 Reserved 1/256

0000 001 NSAP (Network Service Access Point) 1/128

0000 010 IPX (Novell) 1/128 0000 011 Reserved 1/128 0000 100 Reserved 1/128 0000 101 Reserved 1/128 0000 110 Reserved 1/128 0000 111 Reserved 1/128 0001 Reserved 1/16 001 Reserved 1/8

010 Provider-based unicast address 1/8

011 Reserved 1/8

100 Geographic unicast address 1/8

101 Reserved 1/8

110 Reserved 1/8

1110 Reserved 1/16

1111 0 Reserved 1/32

TYPE PREFIX TYPE FRACTION

1111 110 Reserved 1/128

1111 1110 0 Reserved 1/512

1111 1110 10 Link local address 1/1024 1111 1110 11 Site local address 1/1024

1111 1111 Multicast address 1/256

Pada prakteknya pembagian subnet pada IPv6 adalah selalu sebesar /64 (sejumlah 264 alamat), hal ini sangat memberi kesempatan untuk menaruh device sebanyak-banyaknya pada jaringan IPv6 sehingga sebuah subnet diharapkan mampu mengcover banyak device. Sedangkan untuk subnet site (organisasi) secara prakteknya biasanya selalu tetap mendapatkan /48. hal ini untuk mempermudah bila subnet site tersebut akan berpindah ISP.

BAB III

TUJUAN DAN MANFAAT PENELITIAN

3.1. Tujuan Penelitian

Adapun tujuan yang ingin dicapai pada penelitian adalah penggunaan aplikasi dan Network Operating System yang dapat digunakan dalam hal tunnelling untuk koneksitas jaringan lokal yang berbasis IPv4 yang dapat berhubungan dengan host yang menggunakan basis IPv6. Sehingga penggunaan IPv6 dapat semakin meluas tidak saja untuk host, namun bisa diimplementasikan di lingkungan pendidikan khususnya mahasiswa.

3.2. Manfaat Penelitian

Dari hasil penelitian yang akan dilakukan, untuk menghasilkan beberapa manfaat, sebagai berikut:

1. Bagi Lembaga Pendidikan : yaitu diharapkan dapat dijadikan pegangan untuk pengembangan jaringan komputer menggunakan IPv6 sebagai bahan ajar untuk pemahaman materi khususnya TCP/IP.

2. Bagi Mahasiswa : Penelitian ini masih dapat dikembangkan lebih luas, mengingat IPv6 saat ini masih belum banyak digunakan dan masih dalam tahap uji coba.

BAB IV

METODOLOGI PENELITIAN

3.1. Metode Penelitian

Penelitian ini akan menggunakan metode studi literatur dimaksudkan untuk memperoleh dan mempelajari data-data yang terdapat pada personal computer yang terhubung ke jaringan di laboratorium jaringan komputer. Data yang dihimpun sesuai fokus penelitian berupa topologi jaringan yang digunakan, pengalamatan IP Address serta teknik routing IPv4. Pengumpulan data/informasi ini peneliti sekaligus sebagai simulasi untuk menirukan atau merepresentasikan perilaku dari sistem nyata, yang biasanya dilakukan pada komputer dengan menggunakan perangkat lunak tertentu.

3.2. Lokasi Penelitian

Lokasi penelitian adalah Laboratorium Jaringan Komputer STMIK AMIKOM Yogyakarta

3.3. Sumber Data

Adapun data yang akan dipergunakan dalam penelitian ini, dibagi menjadi 2 (dua ) bagian yaitu :

1. Data Primer yaitu data yang diperolah secara langsung dari observasi. 2. Data Sekunder yaitu data yang diperoleh secara tidak langsung dari

sumbernya, baik berupa laporan administrasi atau dokumen yang berkaitan dalam pengendalian dan penyimpanan arsip.

3.4. Teknik Pengumpulan Data

Teknik pengumpulan data dalam penelitian akan menggunakan teknik sebagai berikut :

1. Observasi atau pengamatan

Pengumpulan data penelitian ini akan dilakukan melalui pengamatan langsung terhadap obyek analisis untuk menggali aspek-aspek yang

relevan dan penting sebagai dasar analisis dan interpretasi yang akan dilakukan.

2. Wawancara

Melakukan diskusi dan wawancara langsung dengan administrator laboratorium jaringan komputer

3.5. Analisis Data

Analisis Data adalah bentuk analisis yang lebih rinci dan mendalam juga membahas suatu tema atau pokok permasalahan dengan metode analisis proses. Analisis proses adalah tahapan untuk menentukan alur dari jalur/traffic yang melewati routing yang menggunakan IPv6.

3.7.1. Tahap Analisis Sistem

Tahap analisis kebutuhan sistem dilakukan dengan mengidentifikasikan seluruh proses yang telah dipetakan dalam diagram alir proses bisnis. Kebutuhan-kebutuhan sistem yang ada nantinya akan digunakan sebagai acuan dalam perbaikan dan pengembangan sistem yang baru.

3.7.2. Metode Perancangan Sistem

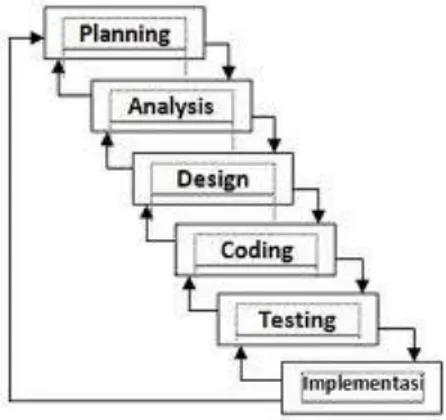

Metode pengembangan yang digunakan dalam penelitian ini adalah metode Systems Development Life Cycle model klasik yang biasa disebut metode waterfall. SDLC (Systems Development Life Cycle).

Dalam gambar di atas hanya menggunakan 5 tahapan, menurut Pressman dalam buku Mulyanto (2009). Yang meliputi :

1. Perencanaan Sistem

Tahap untuk meneliti dan mengidentifikasi kebutuhan apa saja yang diperlukan user, hal ini berkaitan dengan kebutuhan (Software Aplikasi, Sistem Operasi Jaringan, Perangkat keras) apa saja akan diimplementasikan. 2. Analisis Sistem

Tahap yang menjelaskan apa yang harus dilakukan sistem untuk mengatasi masalah, sehingga di dalamnya dilakukan kegiatan menganalisis kebutuhan, proses menganalisis fasilitas-fasilitas apa saja yang diinginkan dalam membangun sistem tunnel tersebut.

3. Desain Sistem

Desain sistem menggunakan program simulasi berbasis GUI. Dengan menggunakan simulasi diharapkan lebih memudahkan dalam pemahaman untuk merancang/mendesain jaringan komputer.

4. Pengkodean

Proses pengkodean yaitu mengubah ke dalam bentuk yang dapat dibaca oleh mesin.

5. Pengetesan

Proses yang memastikan semua kalimat dalam program telah dilakukan pengetesan sehingga memberikan input sesuai dengan yang diinginkan.

3.7.3. Hasil Analisis

Dari metode analisis yang telah dilaksanakan, dapat diketahui hasil analisis untuk pembuatan sistem statik tunnel yag telah disesuaikan dengan kebutuhan dan keadaan. Berikut adalah penjelasan lebih lanjut.

1. Analisis Kebutuhan Masukan

Masukan data pada sistem ini dilakukan oleh 2 pengguna, yaitu: 1. Masukan Administrator jaringan

2. Masukan pengguna (mahasiswa)

Kebutuhan proses dari sistem static tunnel ini antara lain 1. Proses login

Proses login dilakukan oleh semua pengguna (administrator dan mahasiswa) sebelum masuk ke dalam sistem. Setelah proses login berhasil, pengguna dapat mengakses menu berdasarkan batasan/restricted. 2. Proses logout

Dilakukan apabila pengguna telah selesai mengakses sistem. Pengguna dapat kembali mengakses sistem dengan melalui proses login.

3. Proses ganti password

Proses ini dapat dilakukan oleh semua pengguna apabila pengguna ingin merubah passwordnya sendiri.

4. Proses pelaporan

Proses ini dapat dilakukan agar pengguna dapat mengetahui hasil dari data yang terkirim melewati static tunnel.

3. Analisis Kebutuhan Keluaran

Berikut ini adalah beberapa informasi yang dihasilkan, yaitu: informasi tentang tabel routing, konektivitas antar jaringan serta beban trafic yang dihasilkan.

4. Analisis Kebutuhan Antarmuka

Antarmuka pada sistem ini dirancang menggunakan CLI (Command Line Interface), agar lebih cepat dan tidak membutuhkan memori yang besar

3.7.4. Perancangan Sistem

3.7.4.1. Model Perancangan Sistem

Metode yang digunakan adalah dengan menggunakan model usecase untuk menunjukkan hubungan antar elemen dan juga menggunakan UML (Unified Modelling Language).

3.7.4.2. Hasil Perancangan

Berdasarkan pembahasan sebelumnya, perancangan sistem ini dibagi menjadi beberapa bagian yaitu :

1. Perancangan UML

Pada tahap perancangan ini digunakan metode UML untuk visualisasi, merancang dan mendokumentasikan sistem informasi. Dengan UML ini digunakan bentuk-bentuk diagram atau simbol untuk merepresentasikan elemen-elemen dalam sistem.

2. Usecase

Usecase digunakan untuk menggambarkan kelakuan (behavior) sistem yang akan dibuat. Digunakan juga untuk mengetahui fungsi apa saja yang ada di dalam sebuah sistem dan siapa saja yang berhak menggunakan fungsi-fungsi tersebut. Dan berguna untuk merepresentasikan sebuah interaksi antara aktor (user atau sistem lainnya) dengan sistem.

BAB V

HASIL YANG DICAPAI

5.1. Perangkat Lunak yang Digunakan

Dalam membangun simulator jaringan komputer berbasis GUI (Graphical User Interface) pada penelitian ini menggunakan simulator yaitu GNS3 yang dapat di download secara gratis. Program ini dapat berjalan pada berbagai sistem operasi seperti Windows, Linux atau Mac OS. Yang membedakan antara GNS3 dengan simulasi yang lain adalah konfigurasi yang dibuat adalah konfigurasi sesungguhnya yang bisa dapat langsung diterapkan layaknya sebuah perangkat router, bahkan switch. Selain software GNS3, software yang harus disiapkan adalah iso yang dapat diunduh pada halaman web gns3.com. Untuk program router yang digunakan adalah menggunakan iso dari Cisco.

5.2. Instalasi GNS3

Terlebih dahulu download software simulasi GNS3 ini pada halaman www.gns.com. Jika sudah terdownload maka kita dapat melakukan proses instalasi.

Gambar 5.2. License Agreement

Gambar 5.4. Komponen program yang akan diinstall

Gambar 5.6. Proses Instalasi GNS 3

Gambar 5.8. Lisensi WinPcap

Gambar 5.10. Proses Instalasi WinPcap

Gambar 5.12. Lanjutan Proses instalasi GNS3

Gambar 5.14. Lisensi program pihak ke 3

5.3. Analisis Kebutuhan Sistem

Analisis ini dilakukan untuk mengetahui kebutuhan operasional apa saja yang dibutuhkan dalam pembuatan simulasi jaringan komputer tunnelling untuk modul pembelajaran matakuliah jaringan komputer yang meliputi kebutuhan hardware,software dan brainware.

5.3.1. Kebutuhan Perangkat Keras/Hardware

Perangkat keras adalah alat yang digunakan untuk mengolah data dan penyajian laporan. Perangkat keras yang dibutuhkan terdiri dari :

1. Laptop dengan Prosesor Intel Core i3 2.2 GHz

2. Kapasitas Random Access Memory (RAM) 4000 MB 3. Hardisk dengan kapasitas 500 GB

4. VGA Intel® HD Graphics Family 32 bit 60 Hz

5.3.2. Kebutuhan Perangkat Lunak (Software)

Perangkat lunak yang digunakan dalam pembuatan Simulasi Jaringan Komputer tunneling untuk media pembelajaran adalah :

1. Microsoft Windows 8.1 2. Simulasi jaringan GNS3

3. Virtual Mesin (Virtual Box, Qemu Emulator) 4. Program iso CISCO

5.3.3. Kebutuhan Sumber Daya Manusia (Brainware)

Kebutuhan Sumber Daya Manusia merupakan individu yang akan terlibat langsung dalam pembuatan simulasi jaringan tunneling ini. Manusia sebagai pencipta dang pengguna sistem sehingga sistem ini bisa digunakan sesuai dengan kegunaannya. Kebutuhan yang dipakai sebatas pengguna yang dapat mendesain dan menjalankan sistem ini nantinya.

5.4. Desain Sistem

Perancangan desain yang dimaksud disini adalah topologi atau bentuk secara fisik dari simulasi yang akan dibuat. Meliputi IP Address pada setiap interface yang digunakan. Dalam implementasi jaringan yang akan dilakukan dalam penelitian ini dibuat berdasarkan gambar 5.16. konektivitas jaringan yang digambarkan tersebut terjadi antara 2 host yang melalui 2 buah router terhubung.

Gambar 5.16. Desain Sistem

Untuk pengalamatan yang dikonfigurasi adalah alamat IPv4 dan IPv6. Dimana masing-masing host dikonfigurasi dengan alamat IPv6. Sedangkan kedua router yang terkoneksi langsung dengan host dikonfigurasi dengan alamat IPv4 dan IPv6. Router 2 yang tidak terhubung dengan host dikonfigurasi oleh hanya alamat IPv4 saja. Untuk table pengalamatan masing-masing router dan host dapat dilihat pada tabel dibawah ini.

Tabel 5.1. Pengaturan IP Address di setiap interface

Device Interface IPv4 Address IPv6 Address

PC0 Fa0/0 192.168.10.1/24 2001:db8:1:a::10/64 PC1 Fa0/0 192.168.10.2/24 2001:db8:1:a::11/64 PC2 Fa0/0 192.168.10.3/24 2001:db8:1:a::12/64 RouterA Gig0/0 192.168.10.254/24 2001:db8:1:a::1/64

Se0/0/0 10.2.2.1/24 2001:2:2:2:1::1/64 PC3 Fa0/0 192.168.20.1/24 2001:db8:1:b::10/64 PC4 Fa0/0 192.168.20.2/24 2001:db8:1:b::11/64 PC5 Fa0/0 192.168.20.3/24 2001:db8:1:b::12/64 RouterB Gig0/0 192.168.20.254/24 2001:db8:1:b::1/64 Se0/0/0 10.2.2.2/24 2001:2:2:2::2/64

BAB VI

HASIL DAN PEMBAHASAN

Pada bab ini membahas mengenai hasil yang dicapai serta bagaimana penelitian yang telah direncakan sesuai proposal diimplementasikan. Pada bab ini memuat beberapa aspek penting, seperti : implementasi, hasil dan pengujian hasil penelitian. Aspek-aspek tersebut diuraikan dalam sub bab tersendiri sehingga uraian yang ditampilkan dapat lebih detail.

6.1. Implementasi

Sub bab ini membahas mengenai bagaimana sistem diimplementasikan. Karena hasil penelitian direalisasikan ke dalam sebuah modul praktikum, maka sub bab ini memuat penjelasan berupa konfigurasi yang terdapat di router.

6.1.1. membangun jaringan dual stack

Menurut Zenhadi pada saat ini telah banyak aplikasi yang dikembangkan berbasis IPv6, namun demikian belum terdapat implementasi komersial yang market proven.

Mengacu pada rekomendasi IETF RFC 1752, implementasi IPv6 di level jaringan IP sebaiknya dilakukan dalam bentuk upgrade secara bertahap serta implementasi juga secara bertahap serta biaya yang rendah pada saat dilakukan implementasi dan tidak menganggu konfigurasi existing (yang telah ada). Secara garis besar implementasi IPv6 tidak serta merta dilakukan disemua lini end-to-end. Namun demikian implementasi IPv6 dapat dilakukan dengan beberapa cara : 1. Translasi: yaitu mekanisme implementasi yang memungkinkan

komunikasi antara IPv6 dengan IPv4

3. Tunneling yaitu mekanisme yang memungkinkan komunikasi end-to-end IPv6 diatas jaringan IPv4 atau sebaliknya.

4. Dual Stack adalah mekanisme implementasi yang mempersyaratkan dukungan terhadap IPv6 dan IPv4 di perangkat yang sama.

Untuk perangkat jaringan IP yang berjalan di layer 3 OSI (hub, switch layer 2) tidak terpengaruh dengan implementasi IPv6. Pada penelitian ini digunakan aplikasi GNS3 untuk simulasinya, yang kemudian akan dicobakan di lab sebagai implementasi sesungguhnya.

6.1.2. Existing network

Dibawah ini adalah simulasi existing network yang telah ada, dan telah terhubung dengan network yang berbeda sebelum dilakukan implementasi menggunakan IPv6. Untuk konfigurasi IP Address mengacu pada tabel 5.1 Pengaturan IP Address di setiap interface

Gambar 6.1. Existing network

Dari gambar diatas dapat dili hat bahwa terdapat 2 buah network yaitu 192.168.10.0/24 dan 192.168.20.0/24 yang dihubungkan menggunakan routing static. Berikut adalah konfigurasi di setiap networknya.

Gambar 6.2. Konfigurasi IPv4 pada PC0 6.1.2.b. Konfigurasi PC1 pada network 192.168.10.0/24

Gambar 6.3. konfigurasi IPv4 pada PC1 6.1.3.c. Konfigurasi PC2 pada network 192.168.10.0/24

Gambar 6.4. Konfigurasi pada PC2 6.1.4.d. Konfigurasi IP pada RouterA network 192.168.10.0/24 a. konfigurasi alamat IP untuk gatewaya dan WAN pada RouterA

RouterA(config)#int Gig0/0

RouterA(config-if)#ip address 192.168.10.254 netmask

255.255.255.0 RouterA(config-if)#no shutdown RouterA(config)#hostname RouterA RouterA(config)#int se0/0/0 RouterA(config-if)#ip address 10.2.2.1 255.255.255.0 RouterA(config-if)#no sh RouterA(config-if)#clock rate 56000

b. Konfigurasi routing static pada RouterA

RouterA(config)#ip route 192.168.20.0 255.255.255.0 10.2.2.2

6.1.4.e. Konfigurasi IP pada RouterB network 192.168.20.0/24 a. konfigurasi alamat IP untuk gateway dan WAN pada RouterB

RouterA(config)#int Gig0/0

RouterA(config-if)#ip address 192.168.20.254 netmask

255.255.255.0

RouterA(config)#hostname RouterB RouterA(config)#int se0/0/0

RouterA(config-if)#ip address 10.2.2.2 255.255.255.0

b. konfigurasi routing static pada pada RouterB

RouterB(config)#ip route 192.168.10.0 255.255.255.0 10.2.2.1

6.1.5.a. Konfigurasi PC3 pada network 192.168.20.0/24

Gambar 6.5. Konfigurasi IPv4 pada PC3 6.1.6.b Konfigurasi PC4 pada network 192.168.20.0/24

Gambar 6.6 konfigurasi IPv4 pada PC4 6.1.6.c. Konfigurasi PC5 pada RouterC

6.1.3. Konfigurasi untuk Cisco Router untuk IPv6

Pada penelitian ini akan menggunakan skema dual-stack. Yang mana dari refrensi adalah cara yang relative mudah dana man tanpa merubah existing network. Dual stack merupakan teknik menggunakan dua jaringan yang berbeda (IPv4 dan IPv6) dalam satu interface. Sehingga lama-kelamaan IPv4 akan dihapus dan menggunakan konfigurasi IPv6. Dibawah ini adalah skema yang akan diteliti dengan menggunakan dual-stack. Lihat pada tabel 2.5 untuk pengaturan IP.

Gambar 6.8 Konfigurasi Dual Stack

6.1.3.1. Konfigurasi IPv6 pada RouterA

6.1.3.1.a. Lakukan konfigurasi pada RouterA pada alamat Gateway (Gig0/0) RouterA> enable RouterA#configure terminal RouterA(config)#ipv6 unicast-routing RouterA(config)#int Gig0/0 RouterA(config-if)#ipv6 enable

RouterA(config-if)#ipv6 address 2001:db8:1:a::1/64 RouterA(config-if)#no shutdown

6.1.3.1.b. Lakukan konfigurasi pada RouterA pada alamat WAN (Se0/0/0) RouterA(config)#int se0/0/0 RouterA(config-if)#interface serial0/0/0 RouterA(config-if)#ipv6 enable RouterA(config-if)#ipv6 address 2001:2:2:2::1/64 RouterA(config-if)#no sh

6.1.3.2. Konfigurasi IPv6 pada RouterB

6.1.3.2.a. Lakukan konfigurasi pada RouterB pada alamat Gateway (Gig0/0) RouterB(config-if)#ipv6 unicast-routing RouterB(config)#int Gig0/0 RouterB(config-if)#ipv6 enable RouterB(config-if)#ipv6 address 2001:db8:1:b::1/64 RouterB(config-if)#no sh

6.1.3.2.b. Lakukan konfigurasi pada RouterB pada alamat WAN (Se0/0/0)

RouterB(config-if)#interface se0/0/0 RouterB(config-if)#ipv6 enable

RouterB(config-if)#ipv6 address 2001:2:2:2::2/64 RouterB(config-if)#no sh

6.2. Hasil konfigurasi IPv6 pada Router

6.2.2. Konfigurasi IPv6 pada RouterB

6.2. Routing dinamis menggunakan RIP antar router

Semua perangkat dalam simulasi ini sudah menggunakan dual-stack. Dari hasil uji coba pada simulasi ini jika dilakukan tes koneksi (ping) dari PC0 (2001:db8:1:a::10) ke Gateway (2001:db8:1:a::1) statusnya sukses, namun jika dilakukan ping ke PC3 pada network yang berbeda belum bisa, dikarenakan belum dilakukan proses routing untuk IPv6 itu sendiri. Bisa dilihat pada gambar di bawah ini.

Untuk melakukan routing agar dapat terhubung dari satu jaringan ke jaringan yang lain makan akan dilakukan routing dynamic menggunakan Routing RIP. Langkah-langkahnya adalah sebagai berikut :

6.2.1. konfigurasi Routing RIP Pada RouterA RouterA>en

RouterA#conf t

RouterA(config)#ipv6 router rip ciscorip RouterA(config-rtr)#exit

RouterA(config)#int gig0/0

RouterA(config-if)#ipv6 rip ciscorip enable RouterA(config-if)#ex

RouterA(config)#int se0/0/0

RouterA(config-if)#ipv6 rip ciscorip enable RouterA(config-if)#exit

RouterA(config)#end RouterA#

6.2.2. Konfigurasi Routing RIP Pada RouterB RouterB(config)#ipv6 router rip ciscorip RouterB(config-rtr)#exit

RouterB(config)#interface gig0/0

RouterB(config-if)#ipv6 rip ciscorip enable RouterB(config-if)#ex

RouterB(config)#int se0/0/0

RouterB(config-if)#ipv6 rip ciscorip enable RouterB(config-if)#exit

RouterB(config)#end RouterB#

6.3. Hasil implementasi.

Dari simulasi ini telah dilakukan beberapa hal, yaitu: a. Konfigurasi IPv4 di host dan Router

b. Konfigurasi IPv6 di host dan Router c. konfigurasi routing dynamic

Langkah terakhir yang belum dilakukan adalah tes koneksi dari PC0 ke PC3.

6.3.1. Hasil ping dari PC0 ke PC3

Gambar 6.10. Hasil koneksi dari PC0 ke PC3 sukses

6.3.2. Hasil tracert dari PC0 ke PC3

BAB VII

RENCANA TAHAP BERIKUTNYA

Merujuk pada tahapan rencana penelitian yang telah dibuat dan diajukan dalam proposal penelitian, sebagaimana terlihat dibawah ini, maka ada beberapa hal yang dijadikan rujukan dalam melakukan penelitian. Rencana tahapan berikutnya yang akan dilakukan diuraikan pada tabel 6.1

Tabel 7.1. Rencana tahap berikutnya

NO Deskripsi Kegiatan Bulan (2015)

NOVEMBER DESEMBER

1. Pelatihan kepada asisten dosen dan mahasiswa

BAB VIII

KESIMPULAN DAN SARAN

7.1 Kesimpulan

Dari hasil penelitian serta olahan data-data yang penulis dapatkan selama melakukan penelitian maka dapat diambil beberapa kesimpulan, yaitu :

1. IPv6 hanya digunakan untuk jaringan IP Public/Internet, untuk kebutuhan jaringan local dapat menggunakan IPv4 sudah ada.

2. Terdapat beberapa kendala yaitu jika jaringan local akan terhubung ke internet maka sudah dipastikan untuk jaringan IPv4 local tidak boleh berada di belakang NAT, ini sangat menyulitkan mengingat hampir semua host di STMIK “AMIKOM” Yogyakarta berjalan di belakang NAT. 3. Jika IPv6 diterapkan di STMIK “AMIKOM” Yogyakarta, maka langkah

pertama yang harus dilakukan adalah membuat sebuah aplikasi tunneling dulu ke penyedia layanan IPv6, baru kemudian menjalankan Dual IP Layer.

7.2 Saran

Karena percobaan ini menggunakan jaringan local, dan IP Publik yang digunakan masih menggunakan Jaringan Publik luar maka implementasi ini masih sangat sederhana dan masih harus dilakukan percobaan untuk internal network di Amikom

DAFTAR PUSTAKA

Chow, Richard, et.al, Controlling Data in the Cloud: Outsourcing Computation without Outsourcing Control, ACM, 2009.

Daniel C. Lynch , Internet System Hanbook, Addyson Wesley

Ioan Raicu, Ahmad Naveed. Tunneling: A Transition Mechanism to Deploy IPv6 Networks. Course:SCS8260, www.tldp.org

Mulyadi. 2001. Sistem Akuntansi. Edisi III. Jakarta: Salemba Empat.

Onno W Purbo, Kresno Aji, Agus Hartanto, dan Lekso Budhi Handoko,2001. Linux untuk warung Internet. PT Elex Media Komputindo, Jakarta

Onno W Purbo, 2001. TCP/IP Standar Desain dan Implementasi. PT Elex Media Komputindo, Jakarta

Riza Taufan. 2002. Teori dan Implementasi IPv6 Protokol Internet masa depan. PT Elex Media Komputindo, Jakarta.

Syaikhu, Akhmad. 2010. Komputasi Awan (Cloud Computing) Perpustakaan Pertanian. Jurnal Pustakawan Indonesia, 10 (1), 1-4.

Stalling, William, 2002. Komunikasi data dan komputer jaringan komputer. Jakarta : Salemba Teknika.

LAMPIRAN 1

Susunan Organisasi Tim Peneliti Dan Pembagian Tugas No

Nama / NIDN Instansi Asal Bidang Ilmu

Alokasi Waktu (jam/minggu) Uraian Tugas 1. Heri Sismoro/ 0523057401 STMIK AMIKOM YOGYAKARTA Ilmu Komputer

5 jam 1.Pembuatan analisa dan konsep

2.Perancangan Sistem 3.Metodologi penelitian 4.Evaluasi sistem 5.Pembuatan laporan 6.Pengetesan sistem routing 7.Implementasi Tunnel 8.Testing sistem 9.Pembuatan Laporan 2. Emilya Ully Artha/ 0512128101 STMIK AMIKOM YOGYAKARTA Teknik Informatika

5 jam 1. Analisis kebutuhan sistem 2. Instalasi dan Konfigurasi 3. Perancangan Jaringan 4. Pembuatan sistem routing 5. Pengetesan sistem routing 6. Pembuatan laporan

LAMPIRAN 2

Format Biodata Ketua/Anggota Tim Peneliti/Pelaksana KETUA PENELITIAN

A. Identitas Diri

1 Nama Lengkap (dengan

gelar) Heri Sismoro M.Kom

2 Jenis Kelamin L 3 Jabatan Fungsional Lektor 4 NIP/NIK/Identitas lainnya 190302057

5 NIDN 0523057401

6 Tempat, Tanggal Lahir Pemalang, 23 Mei 1974 7 E-mail herisismoro@amikom.ac.id 8 Nomor Telepon/HP 08157988837

9 Alamat Kantor STMIK AMIKOM Jl. Ringroad utara condongcatur, sleman, Yogyakarta

10 Nomor Telepon/Faks (0274) 884201/(0274) 884208 11 Lulusan yang Telah

Dihasilkan S-1 = 144 orang; S-2 = … orang; S-3 = … orang 12 Nomor Telepon/Faks

13 Mata Kuliah yang Diampu

1 Logika dan Algoritma 2 Statistika

3 Riset Operasi

4 Aljabar Linear dan Matriks 5 Paket Program Aplikasi 6 Matematika Diskrit 7 Kalkulus

B. Riwayat Pendidikan

S-1 S-2 S-3

Nama Perguruan Tinggi UGM UGM

Bidang Ilmu Ilmu Komputer Ilmu Komputer

Judul

Skripsi/Tesis/Disertasi

Konsep Pengalamatan IP Otomatis dengan DHCP Server 4.0 pada Total Indonesie Balikpapan

Rancang Bangun Sistem Presensi Perkuliahan (Studi kasus : Sistem Presensi Kuliah STMIK AMIKOM

Yogyakarta)

Nama

Pembimbing/Promotor Drs Herry Pratomo M.Kom Dr Retantyo Wardoyo M.Sc

C. Pengalaman Penelitian Dalam 5 Tahun Terakhir (Bukan Skripsi, Tesis, maupun Disertasi)

No. Tahun Judul Penelitian

Pendanaan Sumber* Jml (Juta

Rp) 1 2011 Membangun Web Ecommerce pada Toko “Asher

Computer” Yogyakarta PT 3.000.000

2 2012 Analisis dan Perancangan Sistem Informasi

Pengolahan Data Siswa SMUN 2 Bau Bau PT 3.000.000

3 2013

Multi Attribute Decision Making – Penggunaan Metode SAW dan WPM dalam Pemilihan Proposal UMKM

PT 3.000.000

dst

* Tuliskan sumber pendanaan baik dari skema penelitian DIKTI maupun dari sumber lainnya.

D. Pengalaman Pengabdian Kepada Masyarakat dalam 5 Tahun Terakhir

No. Tahun Judul Pengabdian Kepada Masyarakat

Pendanaan Sumber* Jml (Juta

Rp) 1 2012 Pemateri pengabdian masyarakat pada LSM

Perempuan Sekar Kurindang Yogyakarta P3M - 2 2012 Pemateri Pengabdian Masyarakat pada Musyawarah

Guru Pembimbing Kota Yogyakarta P3M -

3 2011 Pemateri Pengabdian Masyarakat pada SMPN 1

Seyegan Sleman Yogyakarta P3M -

dst

* Tuliskan sumber pendanaan baik dari skema pengabdian kepada masyarakat DIKTI maupun dari sumber lainnya.

E. Publikasi Artikel Ilmiah Dalam Jurnal dalam 5 Tahun Terakhir

No. Judul Artikel Ilmiah Nama Jurnal Volume/Nomor/Tahun

1 Membangun Web Ecommerce pada Toko “Asher Computer” Yogyakarta

Jurnal DASI Vol.12/No.3/2011

2 Analisis dan Perancangan Sistem Informasi

Pengolahan Data Siswa SMUN 2 Bau Bau Jurnal DASI

Vol.13/No.1/2012

3

Multi Attribute Decision Making –

Penggunaan Metode SAW dan WPM dalam Pemilihan Proposal UMKM

Jurnal DASI

Vol.14/No.1/2013

dst

F. Pemakalah Seminar Ilmiah (Oral Presentation) dalam 5 Tahun Terakhir

No. Nama Pertemuan Ilmiah /

Seminar Judul Artikel Ilmiah Waktu dan Tempat

1

2

3

dst

G. Karya Buku dalam 5 Tahun Terakhir

No. Judul Buku Tahun Jumlah

Halaman Penerbit 1 Pengantar Logika Informatika, Algoritma, dan

Pemrograman Komputer 2005 96 Andi

2 Struktur Data dan Pemrograman dengan PASCAL 2004 159 Andi 3

H. Perolehan HKI dalam 5–10 Tahun Terakhir

No. Judul/Tema HKI Tahun Jenis Nomor P/ID

1

2

3

I. Pengalaman Merumuskan Kebijakan Publik/Rekayasa Sosial Lainnya dalam 5 Tahun Terakhir

No. Judul/Tema/Jenis Rekayasa Sosial

Lainnya yang Telah Diterapkan Tahun

Tempat

Penerapan Respon Masyarakat

1

2

3

dst

J. Penghargaan dalam 10 tahun Terakhir (dari pemerintah, asosiasi atau institusi lainnya)

No. Jenis Penghargaan Institusi Pemberi

Penghargaan Tahun 1

2

3

dst

Semua data yang saya isikan dan tercantum dalam biodata ini adalah benar dan dapat dipertanggungjawabkan secara hukum. Apabila di kemudian hari ternyata dijumpai ketidak-sesuaian dengan kenyataan, saya sanggup menerima sanksi. Demikian biodata ini saya buat dengan sebenarnya untuk memenuhi salah satu persyaratan dalam pengajuan Hibah Penelitian Dosen Pemula

Yogyakarta, 29 Juni 2015 Ketua Peneliti,

ANGGOTA PENELITIAN A. Identitas Diri

1 Nama Lengkap (dengan

gelar) Emilya Ully Artha M.Kom

2 Jenis Kelamin L

3 Jabatan Fungsional - (In Progress) 4 NIP/NIK/Identitas lainnya 190302223

5 NIDN 0512128101

6 Tempat, Tanggal Lahir Pontianak, 12 Desember 1981

7 E-mail ully@amikom.ac.id

8 Nomor Telepon/HP 081328747192

9 Alamat Kantor STMIK AMIKOM Jl. Ringroad utara condongcatur, sleman, Yogyakarta

10 Nomor Telepon/Faks (0274) 884201/(0274) 884208 11 Lulusan yang Telah

Dihasilkan S-1 = … orang; S-2 = … orang; S-3 = … orang 12 Nomor Telepon/Faks

13 Mata Kuliah yang Diampu

1 Sistem Operasi 2 Jaringan Komputer

B. Riwayat Pendidikan

S-1 S-2 S-3

Nama Perguruan Tinggi STMIK AMIKOM STMIK AMIKOM

Bidang Ilmu Teknik Informatika CIO

Tahun Masuk-Lulus 2003-2005 2010-2012 Judul Skripsi/Tesis/Disertasi Studi Kasus Penggunaan IPv6 di STMIK AMIKOM Yogyakarta

Implementasi metoda fishbone dalam mengukur tingkat efektifitas

penggunaan teknologi informasi pada Bagian Umum Kantor Regional I BKN Yogyakarta

Pembimbing/Promotor M.T

C. Pengalaman Penelitian Dalam 5 Tahun Terakhir (Bukan Skripsi, Tesis, maupun Disertasi)

No. Tahun Judul Penelitian Pendanaan

Sumber* Jml (Juta Rp) 1

2

3

dst

* Tuliskan sumber pendanaan baik dari skema penelitian DIKTI maupun dari sumber lainnya.

D. Pengalaman Pengabdian Kepada Masyarakat dalam 5 Tahun Terakhir

No. Tahun Judul Pengabdian Kepada Masyarakat Pendanaan

Sumber* Jml (Juta Rp) 1 2014 Aplikasi Office dan Internet Dasar pada KKG

TK Minomartani Ngaglik Sleman P3M -

2 2014 Aplikasi office dan desain grafis pada TK

Budi Mulia Dua Yogyakarta P3M -

dst

* Tuliskan sumber pendanaan baik dari skema pengabdian kepada masyarakat DIKTI maupun dari sumber lainnya.

E. Publikasi Artikel Ilmiah Dalam Jurnal dalam 5 Tahun Terakhir

No. Judul Artikel Ilmiah Nama Jurnal Volume/Nomor/Tahun

1

Cloud Computing dan kaitannya dengan Disaster Recovery Planning Seminar Nasional Informatika UPN Veteran Yogyakarta ISSN:1978-2328, 19 januari 2013 2

Pengukuran Tingkat Kematangan Penggunaan Sistem Informasi Menggunakan CMMI dan Ishikawa Pada Bagian Umum Kanreg I Badan Kepegawaian Negara Indonesia Jurnal Teknologi Informasi RESPATI, UNIVERSITAS RESPATI Yogyakarta ISSN:1907-2430,VOL VII No 20, Juli 2012

ISSN:2302-3805,3.05-Penggunaan Sistem Informasi Menggunakan CMMI dan Ishikawa

Teknologi Informasi dan Multimedia STMIK AMIKOM Yogyakarta

149, 2014

dst

F. Pemakalah Seminar Ilmiah (Oral Presentation) dalam 5 Tahun Terakhir

No. Nama Pertemuan Ilmiah /

Seminar Judul Artikel Ilmiah Waktu dan Tempat

1

2

3

dst

G. Karya Buku dalam 5 Tahun Terakhir

No. Judul Buku Tahun Jumlah

Halaman Penerbit

1

2

3

dst

H. Perolehan HKI dalam 5–10 Tahun Terakhir

No. Judul/Tema HKI Tahun Jenis Nomor P/ID

1

2

3

dst

I. Pengalaman Merumuskan Kebijakan Publik/Rekayasa Sosial Lainnya dalam 5 Tahun Terakhir

No. Judul/Tema/Jenis Rekayasa Sosial

Lainnya yang Telah Diterapkan Tahun

Tempat

Penerapan Respon Masyarakat

1

2

3

J. Penghargaan dalam 10 tahun Terakhir (dari pemerintah, asosiasi atau institusi lainnya)

No. Jenis Penghargaan Institusi Pemberi

Penghargaan Tahun

1 Karya Tulis AMICTA STMIK AMIKOM 2011

2 Lomba Rekayasa Teknologi Alat Produksi Kemenristek 2011 3 Lomba Penemu/Pengembang IPTEK BAPPEDA Sleman 2011

dst

Semua data yang saya isikan dan tercantum dalam biodata ini adalah benar dan dapat dipertanggungjawabkan secara hukum. Apabila di kemudian hari ternyata dijumpai ketidak-sesuaian dengan kenyataan, saya sanggup menerima sanksi. Demikian biodata ini saya buat dengan sebenarnya untuk memenuhi salah satu persyaratan dalam pengajuan Hibah Penelitian Dosen Pemula

Yogyakarta, 29 Juni 2015 Anggota Peneliti,

(EMILYA ULLY ARTHA M.Kom)