ANALISIS DAN PERANCANGAN REACTIVE INTRUSION

DETECTION SYSTEM MENGGUNAKAN MIKROTIK

BERBASIS LOG DAN MAIL REPORT

(Studi Kasus : PT. Wahana Lintas Nusa Persada)

NASKAH PUBLIKASI

diajukan oleh

Duwi Haryanto

10.11.3719

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

2014

Analysis and Design of Reactive Intrusion Detection System Using Mikrotik Based Log and Mail Report.

(Case Study: PT. Wahana Lintas Nusa Persada)

Analisis dan Perancangan Reactive Intrusion Detection System Menggunakan Mikrotik Berbasis Log and Mail Report.

(Studi Kasus : PT. Wahana Lintas Nusa Persada )

Duwi Haryanto Sudarmawan Jurusan Teknik Informatika STMIK AMIKOM YOGYAKARTA

Abstract

PT. Wahana Lintas Nusa Persada which is one of the Internet Service Providers (ISPs) realize that the increasing customers, increasing network node on a vehicle that should always be monitored in order to improve technical support services are always standby 24 hours. The need for network security systems into one of the aspects that need to be considered to improve the service to customers.

Build an early warning system or IDS (Intrusion Detection System) is one of the problem-solving solutions. This system works by detecting the presence of attacks and provides a warning (alert) to the network administrator in case of an attack on the network, in addition to the IDS can also be used to perform network monitoring. IDS is a reactive IDS can perform auto response form precautions during the attack and displays a warning and sends an email report.

Reactive IDS system uses mikrotikOS and Winbox tool and some tools to conduct attacks against the network experiments. System test is performed using several types of attacks to the network and testing the functionality of the system is to do a check warning (alert) and a report in the form of an email containing the attacker's IP to be sent to the email administrator, to assist administrators in monitoring mobile networks.

1. Pendahuluan

Dewasa ini perkembangan teknologi informasi (TI) telah berkembang dengan pesat, terutama dengan munculnya jaringan internet yang memberikan kemudahan dalam pertukaran informasi. Membuat semakin mudahnya mendapatkan informasi tersebut menimbulkan masalah baru yaitu pengaksesasan data atau informasi penting oleh pihak yang tidak bertanggung jawab untuk mendapatkan keuntungan pribadi maupun penyerangan jaringan oleh pihak dalam maupun dari luar. Dibutuhkannya suatu sistem keamanan jaringan menjadi salah satu aspek penting yang perlu diperhatikan.

Survei yang dilakukan oleh infowatch analytical center yang diunggah di situs www.securelist.com (diakses 21 Oktober 2013) memperlihatkan bahwa pada salah satu hasil survei menyatakan terjadi serangan jaringan yang kebanyakan merupakan serangan denial of service(dos) sebanyak 72,1% dan exploit buffer-overflow pada peringkat kedua sebanyak 16,4%. Survei yang juga menyebutkan bahwa ancaman yang terjadi dari pelanggaran internal maupun external menghasilkan (45%) terjadi di external dan (55%) terjadi di internal.

Berdasarkan survei yang dijelaskan sebelumnya dapat diambil kesimpulan bahwa pelanggaran terjadi sebanyak (55%) merupakan pelanggaran internal dan sebanyak (72,1%) adalah serangan Denial of service.

Kejadian diatas dapat menjadi referensi bagi PT. Wahana Lintas Nusa Persada untuk menyadari bahwa semakin bertambahnya pelanggan, semakin meningkatnya node pada jaringan wahana yang harus selalu dimonitoring guna meningkatkan pelayanan. Dimana pelayanan kepada para pelanggan menjadi salah satu faktor yang berguna dalam memenangkan persaingan dan mencari peluang bisnis. Semakin bertambahnya pelanggan secara tidak langsung juga dapat memastikan kontinuitas bisnis dan mengoptimalkan return on investmen (ROI).

Pada saat ini para technical support PT Wahana Lintas Nusa Persada selalu stanby untuk melayani troubleshooting yang bisa terjadi sewaktu-waktu. Dalam manajemen setiap node client belum adanya sistem yang dapat memberikan report adanya serangan jaringan kepada technical support guna membantu dalam melakuakan analisis terhadap masalah yang terjadi ketika salah satu client mengalami trouble dalam jaringannya.

Beradasarkan latar belakang tersebut, penulis ingin mencoba menganalisis masalah yang dihadapi dan membuat solusi dari masalah tersebut. Dengan membuat reactive

intrusion detection system menggunakan mikrotik berbasis log dan mail report agar para technical support yang sedang mobile dapat melakukan analisis terhadap trouble

jaringan dan mengantisipasi bahaya keamanan dari faktor internal serta serangan terhadap jaringan pada client PT.Wahana Lintas Nusa Persada.

2. Landasan Teori

2.1. Intrusion Detection System

Menurut Ariyus, Intrusion detection system dapat didefinisiakan sabagai tool, metode, sumberdaya yang memberikan bantuan untuk melakukan identifikasi, memberikan laporan terhadap aktivitas jaringan komputer. (27)1

Intrusion Detection Sistem (IDS) dapat mendeteksi aktivtas yang mencurigakan

dalam sebuah sistem jaringan, jadi IDS merupakam sebuah sistem komputer yang dapat dikomobinasikan antara hardware dan software yang dapat melakukan deteksi penyusupan pada jaringan. IDS pada dasarnya adalah suatu sistem yang memiliki kemampuan untuk menganalisa data secara realtime dalam mendeteksi, mencatat (log) dan menghentikan penyalahgunaan dan penyerangan. IDS merupakan security tools yang dapat digunakan untuk menghadapi aktivitas hackers.

Apabila ada aktivitas yang dianggap mencurigakan di dalam jaringan maka IDS ini akan memberitahukan atau mendeteksi terhadap searangan tersebut, namun IDS tidak dapat melakukan tidakan atau pencegahan jika terjadi serangan atau penyusupan di dalam jaringan tersebut. IDS mempunyai peran cukup membantu dalam hal-hal yang berkaitan dengan keamanan jaringan diantaranya:

1. Secara aktif mengamati segala macam kegiatan yang mencurigakan. memeriksa audit logs dengan cermat dan seksama.

2. Mengirimkan alert kepada administrator saat adanya serangan-serangan khusus dideteksi.

3. Memberi tanda segala macam kerentanan yang ditemukan.

Namun kembali lagi pada kemampuan dari IDS yang hanya mempunyai kemampuan terbatas yang tergantung pada bagaimana melakukan konfigurasi IDS yang baik. IDS yang bermanfaat untuk mengatasi pencegahan terhadap suatu serangan atau penyusupan memang diperlukan suatu pemeliharaan yang mencukupi suatu sistem keamanan secara keseluruhan.

2.2. Tipe Intrusion Detection System

Menurut Ariyus, menyebutkan bahwa dari kemampuan mendeteksi serangan atau penyusupan di dalam jaringan, maka pada dasarnya terdapat dua macam IDS, yaitu: (36)2

1

Dony Ariyus, Intrusion Detection System (Sistem Pendeteksi Penyusup pada Jaringan Komputer), (Yogyakarta: Andi Publiser, 2007), Hal.27

2

2.2.1 Host Based IDS

IDS host based bekerja pada host yang akan dilindungi. IDS jenis ini dapat melakukan berbagai macam tugas untuk mendeteksi serangan yang dilakukan pada host tersebut. Keunggunlan IDS host based adalah pada tugas yang berhubungan dengan keamanan file. Misalnya ada tidaknya file yang telah dirubah atau ada usaha untuk mendapatkan akses ke file-file yang sensitif.

2.2.2 Network Based IDS

IDS network based biasanya berupa suatu mesin yang khusus dipergunakan untuk melakukan menitoring diseluruh segmen jaringan. IDS network based akan mengumpulkan paket-paket data yang terdapat pada jaringan dan kemudian menganalisanya serta menentukan apakah paket-paket itu berupa suatu paket yang normal atau suatu serangan atau berupa aktivitas yang mencurigakan.

2.3. Rule Base Detection System

IDS yang berbasis pada signature atau rule based adalah IDS yang melalukan pengawasan terhadap paket-paket dalam jaringan dan melakukan perbandingan terhadap paket-paket tersebut dengan basis data signature yang dimiliki oleh sistem IDS atau atribut yang dimiliki oleh percobaan serangan yang pernah diketahui.(Arief. M, 3) 3

2.4. Anomaly Base Detection System

IDS jenis ini akan mengawasi traffic dalam jaringan dan melakukan perbandingan traffic yang terjadi dengan rata-rata traffic yang ada (stabil). Sistem akan melakukan identifikasi apa yang dimaksud dengan jaringan normal dalam jaringan tersebut, berapa banyak bandwidth yang biasanya digunakan di jaringan tersebut, protokol apa yang digunakan, port-port dan alat-alat apa saja yang biasanya salaing berhubungan satu sama lain didalam jaringan tersebut dan memberi peringatan kepada administrator ketika dideteksi ada yang tidak normal atau secara signifikan berbeda dari kebiasaan yang ada. (Arief. M, 3)4

2.5. Passive Intrusion Detection System

Passive intrusion detection system berfungsi sebagai pendeteksi dan pemberi

peringatan. Ketika traffic yang mencurigakan atau membahayakan terdeteksi oleh IDS maka IDS akan membangkitkan sistem pemberi peringatan yang dimiliki dan dikirimkan

3

Muhammad R. Arief, Penggunaan Sistem IDS untuk Pengamanan Jaringan dan Komputer. (Yogyakarta: Makalah STMIK AMIKOM Yogyakarta ) ,Hal.2

4

ke administrator atau user dan selanjutnya terserah kepada administrator apa tindakan yang akan dilakukan terhadap hasil laporan IDS.(Arief. M, 3)5

2.6. Reactive Intrusion Detection System

Reactive intrusion detection system tidak hanya melakukan deteksi terhadap traffic

yang mencurigakan dan membahayakan kemudian memberi peringatan kepada administrator tetapi juga mengambil tindakan pro-aktif untuk merespon terhadap serangan yang ada. Biasanya dengan melakukan pemblokiran terhadap traffic jaringan selanjutnya dari alamat IP sumber atau user jika alamat IP sumber atau user tersebut mencoba untuk melakukan searngan lagi terhadap sistem jaringan di waktu selanjutnya. (Arief. M, 4)6

3. Analisis dan Perancangan Sistem

3.1. Analisis Masalah

Dalam melakukan analisis masalah terlebih dahulu dilakukan wawancara kepada teknisi PT.Wahana Lintas Nusa Persada yang telah diberikan wewenang dan melakukan observasi sistem yang berjalan dan mendapatkan temuan sebagai berikut :

3.1.1. Sistem Pendeteksi Network Attack

Sistem pendeteksi network attack atau intrusion detection system (IDS) yang belum diimplementasikan, pada keadaan ini penulis berasumsi bahwa hal tersebut membuat para administrator jaringan PT. Wahana Lintas Nusa Persada kesulitan mengidentifikasi jenis serangan yang ditemui saat terjadi trouble pada jaringan client.

3.1.2. Laporan Network Attack

Belum adanya sistem yang dapat memberikan laporan network attack dengan penjadwalan secara otomatis, yang berisi :

1. Jenis serangan 2. IP address penyerang

Dimana dapat dikirim melalui email untuk memberikan kemudahan para network

administrator melakukan dokumentasi mengenai jenis-jenis serangan yang telah terjadi

dan admin tidak harus mengkonfigurasi tiap-tiap router untuk mengambil laporan tersebut.

5 Muhammad R. Arief, Penggunaan Sistem IDS untuk Pengamanan Jaringan dan Komputer.

(Yogyakarta: Makalah STMIK AMIKOM Yogyakarta. Hal.3

6

3.1.3. Email Report Network Attack

Belum adanya email report yang dikirim ke email admin wahana ketika ada sebuah serangan jaringan terjadi pada jaringan client.

3.1.4. System Logging

Belum adanya syslog server yang dapat menampilkan log jika terjadi serangan di sebuah jaringan client yang ditampilkan secara terpusat untuk memudahkan para admin wahana untuk melakukan quick respon terhadap penanganan trouble dan melakukan manajemen semua perangkat router yang ada pada tiap-tiap client.

3.1.5. Firewall

Belum semua client wahana memaksimalkan penggunaan router mikrotik sebagai firewall untuk mengurangi jumlah network attack.

3.2. Analisis Kebutuhan Sistem

Penggunaan Reactive Intrusion Detection System oleh PT. Wahana Lintas Nusa Persada, maka sistem tersebut harus dapat :

1. Sistem tersebut harus bisa berjalan pada Router Mikrotik dengan MikrotikOS versi 5.20.

2. Melakukan blok/drop terhadap paket data yang dianggap membahayakan berdasarkan aturan pada firewall.

3. Melakukan pengirima email report kepada admin wahanan jika terdapat percobaan serangan pada jaringan client.

4. Menampilkan peringatan berupa log pada syslog server yang terdapat pada komputer admin client dan admin wahana saat terjadi percobaan serangan. 5. Melakukan pengiriman file laporan serangan yang telah terjadi pada kurun waktu

tertentu sesuai dengan penjadwalan yang dikirim melalui email ke admin wahana.

Penggunaan syslog server pada PT. Wahana Lintas Nusa Persada untuk melakukan monitoring terhadap tiap-tiap router harus dapat :

1. Syslog server pada admin wahana harus dapat menampilkan log yang dikirm dari router tiap-tiap client beserta notifikasi suara berdasarkan topik log tersebut dan informasi berupa pop up.

2. Syslog server pada admin client harus dapat menampilkan log yang dikirim dari router miliknya.

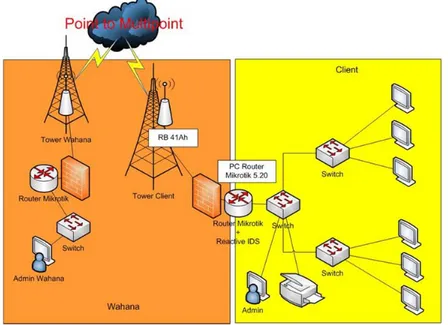

3.3. Topologi Implementasi

Implementasi dilakukan dengan menambakan reactive IDS pada router client dengan tipe network intrusion detection system (NIDS) yang dapat melakukan filtering

paket yang keluar masuk dalam jaringan client. Dengan tipe ini reactive IDS dapat

memantau adanya percobaan serangan yang dilakukan dari dalam maupun dari luar jaringan client. Reactive IDS akan menampilkan peringatan berupa log ke syslog server di komputer admin client dan admin wahana serta mengirimkan email ke teknisi wahana dan secara otomatis firewall akan melakukan block ke paket yang memicu peringatan tersebut.

Gambar 3.1 Topologi Implementasi

3.4. Alur Kerja Sistem

Alur kerja Reactive Intrusion Detection System berawal dari pendeteksian paket data yang dianggap berbahaya oleh firewall, berikut urutan tindakan yang dilakukan firewall.

1. Firewall melakukan deteksi paket data yang keluar masuk jaringan client, sesuai dengan konfigurasi firewall pada router mikrotik.

2. Selanjutnya firewall mengambil asal IP address paket yang diblok kemudian diletakkan pada address list yang sesuai, dimana telah disediakan oleh admin beberapa daftar address list yang sesuai dengan daftar network attack sesuai dengan konfigurasi pada firewall.

3. Kemudian firewall akan mengambil tindakan block paket yang terdapat pada

address list yang sesuai dengan konfigurasi firewall.

Selanjutnya penjadwalan akan menjalankan script, berikut urutan script yang dijalankan oleh penjadwalan:

1. Script untuk melakukan pendeteksian ada atau tidaknya IP address pada

address list, jika mendeteksi ada IP address pada address list maka dilanjutkan

ke script berikutnya.

2. Script untuk mengambil IP address pada address list, mengambil hostname dari

router, waktu pengiriman email dan beberpa parameter pada firewall.

3. Script untuk menampilakan pada log dengan menampilkan IP address dari

address list, hostname router dan waktu terjadinya.

4. Script untuk mengirimkan email dengan menampilkan IP address dari address list,

hostname router dan waktu terjadinya serta jenis serangannya sesuai dengan

nama pada address list.

5. Script untuk melakukan record setiap Ip address yang dikirim melalui email.

Gambar 3.2 Alur Kerja Sistem

3.5. Perangcangan Policy

Berikut perancangan kebijakan keamanan yang akan digunakan untuk menghalau beberapa serangan antara lain.

1. FTP Bruteforce

Dengan membatasi setiap koneksi FTP yang diberbolehkan, ketika terdapat koneksi FTP yang melebihi batas maksimal akan di drop koneksi tersebut.

2. SSH Bruteforce

Dengan membatasi koneksi SSH dengan password dan username yang salah, dengan nilai maksimal kesalahan memasukkan password dan username tertentu.

3. ICMP Flood(Ping of the dead)

Dengan membatasi packet buffer pengiriman agar tidak melebihi batas yang diizinkan, untuk mengurangi bandwith yang digunakan.

4. Implementasi Dan Pembahasan

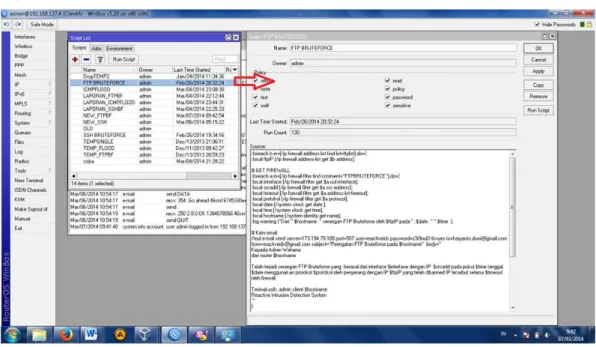

4.1. Daftar Script Repository

Script repository merupakan tempat dimana script dengan fungsi pengiriman email dan log secara otomatis dilakukan sebagai respon sistem ketika adanya serangan.

Gambar 4.1 Daftar Scrip Repository

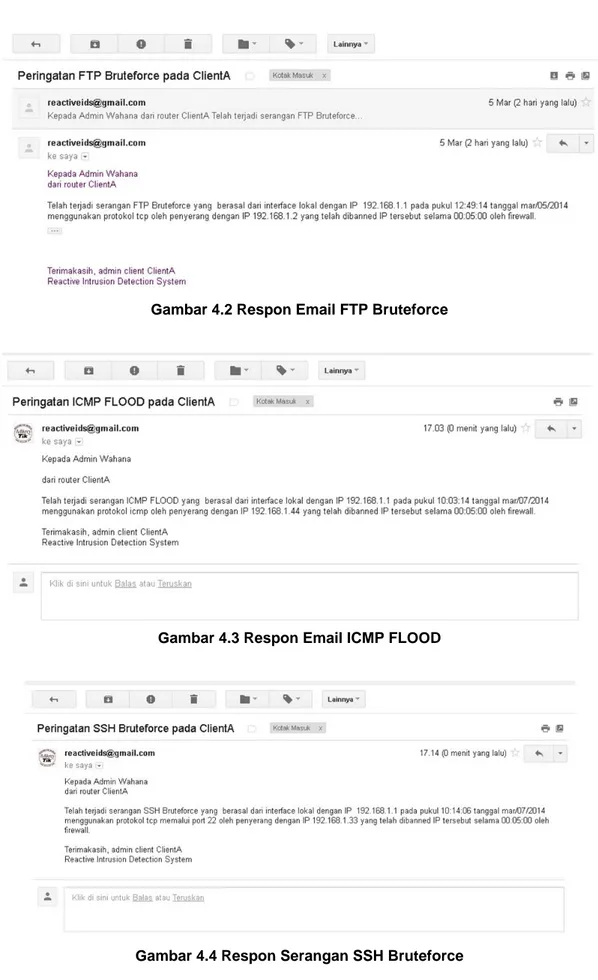

4.2. Respon Email

Berikut merupakan respon sistem berupa email yang dikirim ke admin PT. WLAN, dimana informasi email yang dikirim meliputi

IP penyerang Jenis serangan Waktu serangan

Protokol yang digunakan penyerang Interface yang diserang

Action firewall

Gambar 4.2 Respon Email FTP Bruteforce

Gambar 4.3 Respon Email ICMP FLOOD

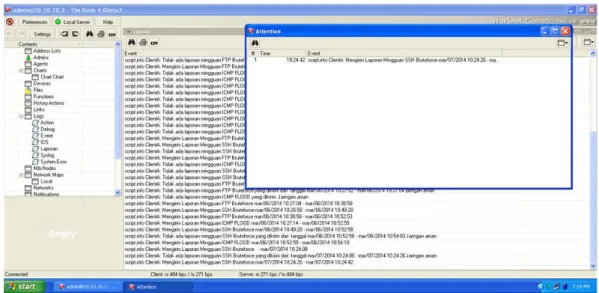

4.3 Respon Log

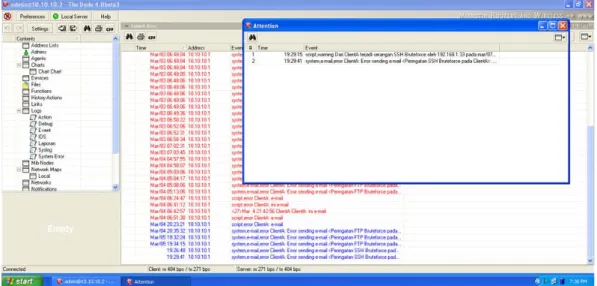

Berikut merupakan respon sistem terhadap adanya serangan berupa log yang ditampilkan secara terpusat pada syslog server the dude dan mikrotik syslog.

Gambar 4.5 Respon Log Adanya Serangan

Gambar 4.6 menampilkan respon ketika sistem reactive IDS mengirimkan laporan mingguan berisi yang berisi Ip address penyerang selama satu minggu terakhir.

Gambar 4.6 Respon Log Adanya Pengiriman Laporan

Gambar 4.7 menunjukan respon sistem ketika reactive intrusion detection system tidak bisa mengirimkan email sebagai respon adanya serangan dan pengiriman laporan.

Gambar 4.7 Respon Log Adanya Kegagalan Sistem

Gambar 4.8 menampilkan respon log sistem yang ditampilkan pada mikrotik syslog saat terjadinya serangan, yang berisi informasi ip address penyerang, jenis serangan dan waktu terjadinya serangan.

Gambar 4.8 Mt Syslog server

4.4 Email Report

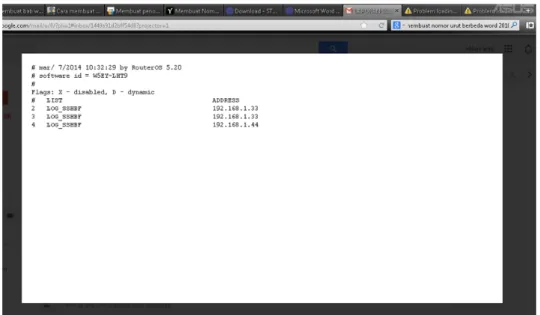

Berikut merupakan laporan yang dikirim satu minggu sekali yang berisi IP address penyerang dengan banyaknya jumlah serangan yang terjadi dalam satu minggu terakhir.

Gambar 4.9 Laporan Serangan Mingguan

Dimana dalam email tersebut terdapat lampira file yang berisi IP address penyerangnya, seperti yang ditunjukkan oleh gambar 4.10.

Gambar 4.10 Lampiran File Laporan Mingguan

4.5 Respon Time Sistem

Berikut hasil pengujian respon time sistem terhadap adanya serangan, yang ditampilkan oleh tabel 4.1 dan 4.2 dimana dibagi dalam dua mode dimana mode realtime respon langsung dikirm dan batch mode dimana repon dikirim dengan interval waktu tertentu yang diukur dalam satuan jam:menit:detik.

Tabel 4.1 Hasil Penhujian Respon Time Sistem (Realtime)

No Jumlah Serangan

Waktu Serangan Waktu Respon Latency 1 2 3 1 2 3 1 3Penyerang 21:59: 31 21:59: 31 21:59: 31 21:59: 31 21:59: 33 21:59: 33 00:00:02 2 3Penyerang 22:08: 35 22:08: 40 22:08: 48 22:08: 35 22:08: 41 22:08: 49 00:00:14

Tabel 4.2 Hasil Penhujian Respon Time Sistem (Batch Mode)

No Jumlah Serangan

Waktu Serangan Waktu Respon

Latency 1 2 3 1 2 3 1 1 Penyerang 10:15: 03 - - 10:15:57 - - 00:00:54 2 2 Penyerang 10:19: 03 10:20:06 - 10:19:57 10:22:04 - 00:03:01 3 3 Penyerang 11:26: 51 11:27:54 11:28:5 8 11:27:57 11:28:04 11:30:11 00:04:20 Rata-rata 00:03:11

5. Kesimpulan Dan Saran

5.1. Kesimpulan

Kesimpulan yang dapat diambil dari penelitian dengan judul Analisis dan Perancangan Reactive Intrusion Detection System Menggunakan Mikrotik Berbasis Log dan Mail Report (Studi Kasus: PT. Wahana Lintas Nusa Persada) adalah sebagai berikut :

1. Administrator Jaringan PT.Wahana Lintas Nusa Persada dapat melakukan quick respon terhadap adanya serangan jaringan berupa serangan FTP Bruteforce,

SSH Bruteforce dan ICMP Flood (ping of death) dengan memantau log melaui syslog server The Dude yang diiringi dengan suara dan popup untuk

memudahkan penangkapan informasi oleh admin ketika serangan terjadi.

2. Administrator yang mobile dapat mengetahui jenis serangan FTP Bruteforce,

SSH Bruteforce dan ICMP Flood (ping of death) yang terjadi pada jaringan client

dengan memlihat setiap email yang dikirim sebagai respon sistem terhadap adanya serangan. Administrator pada jaringan client PT. Wahana Lintas Nusa

Persada dapat memantau log router miliknya melalui syslog server mikrotik

syslog yang dikirim oleh reactive intrusion detection system .

3. Dengan adanya laporan mingguan administrator PT. Wahana dapat mengetahui

IP address penyerang FTP Bruteforce, SSH Bruteforce dan ICMP Flood (ping of death) selama satu minggu terakhir yang dikirim melalui email, untuk

memudahkan dalam dokumentasi serangan dan dapat dipantau melalui syslog

server the dude.

4. Seluruh kendali reactive IDS dapat dilakukan secara terpusat menggunakan

syslog server The Dude.

5. Pada fungsional test reactive intrusion detection system menggunakan mikrotik

versi 5.20 dapat mendeteksi adanya serangan baik berupa FTP Bruteforce, SSH

Bruteforce dan ICMP Flood (ping of death) dan menghalau serangan tersebut

serta melakukan respon dengan mengirimkan email dan log.

6. Berdasarkan pengujian yang telah dilakukan, reactive intrusion detection system menggunakan mikrotik versi 5.20 yang telah dibangun adalah jenis interval based

(batch mode) dimana Informasi dikumpulkan terlebih dahulu dan kemudian

dievaluasi menurut interval waktu yang telah ditentukan atau dengan jenis

realtime dimana informasi dapat langsung dikirim.

7. Berdasarkan percobaan yang telah dilakukan dengan melakukan serangan secara berurutan (Sekuensial) dan Serentak (simultan) respon time sistem yang dihasilkan adalah tidak tentu (fluktuasi).

8. Berdasarkan pengujian yang telah dilakukan, perbedaan interval penjdwalan script dengan timeout sebuah address-list dapat menimbulkan respon sistem berupa false positive dalam mode interval.

5.2. Saran

Dari perancangan reactive intrusion detection system menggunakan mikrotik versi 5.20 ini, Ada beberapa saran yang dapat dikembangkan untuk penelitian selanjutnya. Adapun sebagai berikut :

1. Reactive Intrusion detection system menggunakan mikrotik versi 5.20 ini dapat di integrasikan dengan sms gateway, agar respon sistem dapat berupa pengiriman sms.

2. Reactive Intrusion detection system menggunakan mikrotik versi 5.20 ini dikembangkan menjadi Anomaly Detection System.

3. Reactive Intrusion detection system menggunakan mikrotik versi 5.20 ini akan lebih baik dikembangkan mengggunakan application Programmable Interface (API) untuk membuat perangkat lunak yang dapat dimodifikasi untuk berkomunikasi dengan RouterOS untuk mengumpulkan informasi.

4. Dikembangkan dengan menambah fitur update otomatis. 5. Pengujian serangan lebih bervariasi lagi.

6. Perlunya pengujian false negative dan false positive secara lebih mendalam, untuk mengetahui tingkat anomaly false negative dan positive

DAFTAR PUSTAKA

Abe, Y. 2007. Daftar Nama Port. Ilmu Komputer. http://ilmukomputer.org/wp-content/uploads/2007/04/abe-daftarport.zip, diakses pada 9 Januari 2014

Alegara, Bburley,Desertadmin, Netinthewest, Normis. 2011. How to autodetect infected or spammer users and temporary block the SMTP output. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=d12cd1abb87bd8f0&writer=rl&return_to=How+to+autodetect+infected+or+s pammer+users+and+temporary+block+the+SMTP+output, diakses pada 9 Januari 2014

Arditya, A. 2013. Pengertian Dan Penjelasan Mikrotik. Ilmu Komputer. http://ilmukomputer.org/wp-content/uploads/2013/01/Pengertian-dan-Penjelasan-Mikrotik.pdf, diakses pada 9 Januari 2014

Arief, M. Penggunaan Sistem IDS Untuk Pengamanan Jaringan Dan Komputer. Makalah STMIK AMIKOM Yogyakarta. Yogyakarta

Ariyus, D. 2005. Intrusion Detection System (Sistem Pendeteksi Penyusup Pada Jaringan Komputer). Andi Offset. Yogyakarta

Ariyus, D. 2006. Computer Security. Andi Offset. Yogyakarta Ariyus, D. 2006. Internet Firewall. Graha Ilmu. Yogyakarta

Burek, Janisk, Marisb, Normis. 2013. Manual: Scripting. Wiki.mikrotik.com. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=fc328cd90f8336fe&writer=rl&return_to=Manual%3AScripting, diakses pada 9 Januari 2014

Eep, Janisk, Lastguru, Normis. 2013. Bruteforce login prevention. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=c7967e52d38900cb&writer=rl&return_to=Bruteforce+login+prevention, diakses pada 9 Januari 2014

Fatta, H. 2007. Analisis Dan Perancangan Sistem Informasi. Andi Offset. Yogyakarta

Janisk, Marisb, Normis. 2010. Manual System: Log. Wiki.mikrotik.com. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=de2a82cd7e6194ee&writer=rl&return_to=Manual%3ASystem%2Flog, diakses pada 9 Januari 2014

Janisk, Marisb, Normis. 2012. Manual : System/Schduler. Wiki.mikrotik.com. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=bacde8998cc2184a&writer=rl&return_to=Manual%3ASystem%2FScheduler, diakses pada 9 Januari 2014

Janisk, Marisb. 2012. Manual Tool: Email. Wiki.mikrotik.com. http://wiki.mikrotik.com/index.php?title=Special:Book&bookcmd=download&collecti on_id=afdef43d3266305f&writer=rl&return_to=Manual%3ATools%2Femail, diakses pada 9 Januari 2014

Sofana, I. 2008. Membuat Jaringan Komputer (Wire & Wireless) Untuk Pengguna Windows Dan Linux. Informatika. Bandung

Sofana, I. 2010. CISCO CCNA Dan Jaringan Komputer. Informatika. Bandung Syafrizal, M. 2005. Pengantar Jaringan Komputer. Andi Offset. Yogyakarta

Wahana Komputer. 2003. Konsep Jaringan Komputer Dan Pengembangannya. Salemba Infotek. Jakarta