6 BAB 2

LANDASAN TEORI

2.1 Pengertian Sistem Informasi Secara Umum

Menurut O’Brien (2003, p7), an information system can be any organized combination of people, hardware, software, communications networks, and data resources that collects, transforms, and disseminates information in an organization. Sebuah sistem informasi dapat berupa suatu kombinasi orang, perangkat keras, perangkat lunak, jaringan komunikasi dan sumber data yang terorganisasi, dimana kombinasi tersebut yang mengumpulkan, mengubah dan menyebarkan informasi dalam sebuah organisasi. Menurut Laudon (2004, p8), Information systems can be defined technically as a set of interrelated components that collect (or retrieve), process, store and distribute information to support decision making and control in organization. Sistem informasi dapat didefinisikan secara teknikal sebagai sekumpulan komponen yang saling berhubungan yang mengumpulkan (mendapatkan), memproses, menyimpan dan mendistribusikan informasi untuk mendukung pengambilan keputusan dan pengendalian dalam organisasi. Sistem informasi dapat disimpulkan sebagai sekumpulan komponen berupa manusia, perangkat keras, perangkat lunak, jaringan komunikasi dan sumber data yang terorganisasi yang saling berhubungan untuk mengumpulkan dan memproses data menjadi informasi yang dibutuhkan untuk pengambilan keputusan yang mendukung kegiatan operasional perusahaan.

2.2 Pengertian Gaji Secara Umum 2.2.1 Pengertian Gaji

Menurut Hasibuan (2001, p118), gaji adalah balas jasa yang dibayar secara periodik kepada karyawan tetap serta mempunyai jaminan yang pasti. Maksudnya, gaji akan tetap dibayarkan walaupun pekerja tersebut tidak masuk kerja. Menurut Rivai (2005, p379), gaji adalah balas jasa dalam bentuk uang yang diterima karyawan sebagai konsekuensi dari statusnya sebagai seorang karyawan yang memberikan kontribusi dalam mencapai tujuan perusahaan. Mulyadi (2001, p373) mengemukakan bahwa gaji umumnya merupakan pembayaran atas penyerahan jasa yang dilakukan oleh karyawan yang mempunyai jenjang jabatan manajer, umumnya gaji dibayarkan secara tetap per bulan. Jadi dapat disimpulkan bahwa gaji merupakan sejumlah uang yang dibayarkan secara periodik kepada karyawan atas hasil usaha atau jasa yang diberikan karyawan kepada perusahaan.

2.2.2 Jaringan Prosedur yang Membentuk Sistem Penggajian

Menurut Mulyadi (2001, p385), sistem penggajian terdiri dari jaringan prosedur berikut ini:

1. Prosedur pencatatan waktu hadir. 2. Prosedur pembuatan daftar gaji. 3. Prosedur distribusi biaya gaji.

4. Prosedur pembuatan bukti kas keluar. 5. Prosedur pembayaran gaji.

2.2.3 Fungsi yang Terkait

Menurut Mulyadi (2001, pp382-384), fungsi yang terkait dalam sistem akuntansi penggajian adalah sebagai berikut:

1. Fungsi Kepegawaian

Fungsi ini bertanggungjawab untuk mencari karyawan baru, menyeleksi calon karyawan, memutuskan penempatan karyawan baru, membuat surat keputusan tarif gaji karyawan, kenaikan pangkat dan golongan gaji, mutasi karyawan, dan pemberhentian karyawan.

2. Fungsi Pencatat Waktu

Fungsi ini bertanggungjawab untuk menyelenggarakan catatan waktu hadir bagi semua karyawan perusahaan. Sistem pengendalian internal yang baik mensyaratkan fungsi pencatatan waktu hadir karyawan tidak boleh dilaksanakan oleh fungsi operasi atau fungsi pembuat daftar gaji.

3. Fungsi Pembuat Daftar Gaji

Fungsi ini bertanggungjawab untuk membuat daftar gaji yang berisi penghasilan bruto yang menjadi hak dan berbagai potongan yang menjadi beban setiap karyawan selama jangka waktu pembayaran gaji. Daftar gaji diserahkan oleh fungsi pembuat daftar gaji kepada fungsi akuntansi guna pembuatan bukti kas keluar yang dipakai sebagai dasar untuk pembayaran gaji kepada karyawan.

4. Fungsi Akuntansi

Fungsi akuntansi bertanggungjawab untuk mencatat kewajiban yang timbul dalam hubungannya dengan pembayaran gaji karyawan (misalnya hutang gaji karyawan, hutang pajak, hutang dana pensiun).

5. Fungsi Keuangan

Fungsi keuangan bertanggungjawab untuk mengisi cek guna pembayaran gaji dan menguangkan cek tersebut ke bank. Uang tunai tersebut kemudian dimasukkan dalam amplop gaji setiap karyawan, untuk selanjutnya dibagikan kepada karyawan yang berhak.

2.2.4 Dokumen yang Digunakan

Menurut Mulyadi (2001, pp374-379), dokumen yang digunakan dalam sistem akuntansi penggajian adalah:

1. Dokumen Pendukung Perubahan Gaji

Dokumen-dokumen ini umumnya dikeluarkan oleh fungsi kepegawaian berupa surat-surat keputusan yang bersangkutan dengan karyawan, seperti misalnya surat keputusan pengangkatan karyawan baru, kenaikan pangkat, perubahan tarif gaji, penurunan pangkat, pemberhentian sementara dari pekerjaan (skorsing), pemindahan. Tembusan dokumen-dokumen ini dikirimkan ke fungsi pembuat daftar gaji untuk kepentingan pembuatan daftar gaji.

2. Kartu Jam Hadir

Dokumen ini digunakan oleh fungsi pencatat waktu untuk mencatat jam hadir setiap karyawan di perusahaan. Catatan jam hadir karyawan ini dapat berupa daftar hadir biasa, dapat pula berbentuk kartu hadir yang diisi dengan mesin pencatat waktu.

3. Kartu Jam Kerja

tenaga kerja langsung pabrik guna mengerjakan pesanan tertentu. Dokumen ini diisi oleh mandor pabrik dan diserahkan ke fungsi pembuat daftar gaji untuk kemudian dibandingkan dengan kartu jam hadir, sebelum digunakan untuk distribusi biaya upah langsung kepada setiap jenis produk atau pesanan. Catatan waktu kerja ini hanya diperlukan dalam perusahaan yang produksinya berdasarkan pesanan.

4. Daftar Gaji

Dokumen ini berisi jumlah gaji bruto setiap karyawan, dikurangi potongan-potongan berupa PPh pasal 21, hutang karyawan, iuran untuk organisasi karyawan.

5. Rekap Daftar Gaji

Dokumen ini merupakan ringkasan gaji per departemen yang dibuat berdasarkan daftar gaji.

6. Surat Pernyataan Gaji

Dokumen ini dibuat oleh fungsi pembuat daftar gaji bersamaan dengan pembuatan daftar gaji atau dalam kegiatan yang terpisah dari pembuatan daftar gaji. Dokumen ini dibuat sebagai catatan bagi setiap karyawan mengenai rincian gaji yang diterima setiap karyawan beserta berbagai potongan yang menjadi beban setiap karyawan. 7. Amplop Gaji

Uang gaji karyawan diserahkan kepada setiap karyawan dalam amplop gaji. Pada halaman muka amplop gaji setiap karyawan ini berisi informasi mengenai nama karyawan, nomor identifikasi

karyawan dan jumlah gaji bersih yang diterima karyawan dalam bulan tertentu.

8. Bukti Kas Keluar

Dokumen ini merupakan perintah pengeluaran uang yang dibuat oleh fungsi akuntansi kepada fungsi keuangan, berdasarkan informasi dalam daftar gaji yang diterima dari fungsi pembuat daftar gaji.

2.2.5 Catatan Akuntansi yang Digunakan

Menurut Mulyadi (2001, p382), catatan akuntansi yang digunakan dalam pencatatan gaji adalah:

1. Jurnal Umum

Dalam pencatatan gaji, jurnal umum digunakan untuk mencatat distribusi biaya tenaga kerja ke setiap departemen dalam perusahaan.

2. Kartu Harga Pokok Produk

Catatan ini digunakan untuk mencatat upah tenaga kerja langsung yang dikeluarkan untuk pesanan tertentu.

3. Kartu Biaya

Catatan ini digunakan untuk mencatat biaya tenaga kerja tidak langsung dan tenaga kerja nonproduksi setiap departemen dalam perusahaan.

4. Kartu Penghasilan Karyawan

Catatan ini digunakan untuk mencatat penghasilan dan berbagai potongannya yang diterima oleh setiap karyawan. Informasi dalam kartu penghasilan ini digunakan sebagai dasar penghitungan PPh pasal 21 yang menjadi beban setiap karyawan. Di samping itu kartu penghasilan

karyawan ini digunakan sebagai tanda terima gaji karyawan dengan ditandatanganinya kartu tersebut oleh karyawan yang bersangkutan. Dengan tanda tangan pada kartu penghasilan karyawan ini, setiap karyawan hanya mengetahui gaji sendiri sehingga rahasia penghasilan karyawan tertentu tidak diketahui oleh karyawan yang lain.

2.3 Pengertian Sistem Informasi Penggajian

Sistem Informasi Penggajian merupakan salah satu bagian/subsistem dari sistem informasi sumber daya manusia (SISDM). Menurut McLeod (2001, p525), Sistem Informasi Sumber Daya Manusia (SISDM) atau Human Resources Information System (HRIS) adalah suatu sistem yang digunakan untuk mengumpulkan dan memelihara data yang menjelaskan sumber daya manusia, mengubah data tersebut menjadi informasi dan melaporkan informasi itu kepada user. Jadi, Sistem Informasi Penggajian dapat disimpulkan sebagai subsistem atau bagian dari SISDM yang secara khusus mengumpulkan, memelihara dan mengubah data penggajian menjadi suatu informasi penggajian serta mendistribusikan informasi tersebut kepada pemakai dalam organisasi.

2.4 Pengertian Audit Sistem Informasi Secara Umum 2.4.1 Pengertian Audit Sistem Informasi

Menurut Weber (1999, p10), information systems auditing is the process of collecting and evaluating evidence to determine whether a computer system safeguards assets, maintaines data integrity, allows organizational goals to be achieved effectively, and uses resources efficiently. Audit sistem informasi

merupakan suatu proses pengumpulan dan pengevaluasian bukti-bukti untuk menentukan apakah suatu sistem komputer dapat melindungi aset, memelihara integritas data, memungkinkan tujuan perusahaan dapat dicapai dengan efektif dan menggunakan sumber daya dengan efisien. Menurut Romney dan Steinbart (2003, p703), information systems audit reviews the general and application controls of an Accounting Information System to access its compliance with internal control policies and procedures and its effectiveness in safeguarding assets. Audit sistem informasi mereview pengendalian umum dan pengendalian aplikasi dari sistem informasi akuntansi untuk menilai ketaatan sistem terhadap kebijakan dan prosedur pengendalian internal serta efektifitas dalam melindungi aset. Jadi, audit sistem informasi dapat disimpulkan menjadi suatu proses yang meliputi kegiatan pengumpulan dan pengevaluasian data dan informasi yang diperoleh untuk menilai ketaatan sistem komputer terhadap kebijakan dan prosedur pengendalian internal dalam melindungi aset, meningkatkan integritas serta meningkatkan efektifitas dan efisiensi sistem.

2.4.2 Perlunya Kontrol dan Audit Sistem Informasi

Menurut Weber (1999, pp5-10) faktor yang mendorong pentingnya kontrol dan audit sistem informasi adalah:

1. Biaya perusahaan yang timbul karena kehilangan data (Organizational costs of data loss).

2. Biaya yang timbul karena kesalahan dalam pengambilan keputusan (Costs of incorrect decision making).

3. Biaya yang timbul karena penyalahgunaan komputer (Costs of computer abuse).

4. Nilai dari hardware, software dan personel (Value of hardware, software, personnel).

5. Biaya yang besar akibat kerusakan komputer (High costs of computer error).

6. Perlunya melakukan perlindungan terhadap privasi (Maintenance of privacy).

7. Perlunya pengendalian terhadap perubahan penggunaan komputer (Controlled evolution of computer use).

2.4.3 Tujuan Audit Sistem Informasi

Menurut Weber yang telah dikutip oleh Gondodiyoto (2003, pp152-153), tujuan audit sistem informasi dapat disimpulkan secara garis besar menjadi empat tahap yaitu meningkatkan aset-aset perusahaan, meningkatkan integritas data, meningkatkan efektivitas sistem dan meningkatkan efisiensi sistem yang dapat dijabarkan sebagai berikut:

1. Meningkatkan aset-aset perusahaan

Aset informasi suatu perusahaan seperti perangkat keras (hardware), perangkat lunak (software), sumber daya manusia, data (file) harus dijaga oleh suatu sistem pengendalian internal yang baik agar tidak terjadi penyalahgunaan aset perusahaan. Dengan demikian, sistem pengamanan aset perusahaan merupakan suatu hal yang sangat penting dan harus dipenuhi oleh perusahaan.

2. Meningkatkan integritas data

Integritas data (data integrity) adalah salah satu konsep dasar sistem informasi. Data memiliki atribut-atribut tertentu seperti: kelengkapan, kebenaran dan keakuratan. Jika integritas data tidak terpelihara, maka suatu perusahaan tidak akan lagi memiliki hasil atau laporan yang benar bahkan perusahaan dapat menderita kerugian.

3. Meningkatkan efektivitas sistem

Efektivitas sistem informasi perusahaan memiliki peranan penting dalam proses pengambilan keputusan. Suatu sistem informasi dapat dikatakan efektif bila sistem informasi tersebut telah sesuai dengan kebutuhan user (pengguna).

4. Meningkatkan efisiensi sistem

Efisiensi menjadi hal yang sangat penting ketika suatu komputer tidak lagi memiliki kapasitas yang memadai. Jika cara kerja dari sistem aplikasi komputer menurun maka pihak manajemen harus mengevaluasi apakah efisiensi sistem masih memadai atau harus menambah sumber daya manusia, karena suatu sistem dapat dikatakan efisien jika sistem informasi dapat memenuhi kebutuhan user dengan sumber daya manusia yang minimal.

2.4.4 Tahapan-tahapan Audit Sistem Informasi

Menurut Weber (1999, pp47-55), tahapan-tahapan audit sistem informasi terdiri dari perencanaan audit, pengujian atas pengendalian, pengujian atas transaksi, pengujian atas saldo atau hasil keseluruhan, dan penyelesaian atas

audit yang dijabarkan sebagai berikut: 1. Perencanaan Audit (Planning the Audit)

Perencanaan merupakan tahap pertama dalam audit. Bagi seorang auditor eksternal, hal ini berarti menyelidiki dari awal atau melanjutkan yang ada untuk menentukan apakah perjanjian audit dapat diterima, menugaskan staf audit yang sesuai, memperoleh surat penugasan, memperoleh informasi mengenai latar belakang klien, memahami kewajiban hukum klien, dan mengusahakan tinjauan prosedur analitis untuk memahami bisnis klien dengan lebih baik dan mengidentifikasi area yang beresiko dalam audit tersebut. Sedangkan bagi auditor internal, hal ini berarti memahami tujuan yang harus dipenuhi dalam audit, memperoleh informasi latar belakang, menugaskan staf yang sesuai dan mengidentifikasi area yang beresiko.

2. Pengujian atas Pengendalian (Test of Controls)

Tahap ini biasanya dimulai dengan memfokuskan pada pengendalian manajemen. Apabila pengujian menunjukkan hasil yang tidak sesuai dengan yang diharapkan, maka hal tersebut berarti pengendalian manajemen tidak berjalan sebagaimana mestinya. Bila auditor menemukan kelemahan serius pada pengendalian manajemen, mereka akan menyatakan pernyataan tidak wajar atau melakukan pengujian substantif atas transaksi dan saldo atau terhadap hasil keseluruhan.

3. Pengujian atas Transaksi (Test of Transactions)

Dari suatu perspektif bukti, auditor menggunakan pengujian atas transaksi untuk menilai apakah terdapat kesalahan atau terjadi pemrosesan

transaksi tidak beraturan yang telah mendorong suatu pernyataan tidak material atas informasi keuangan. Pengujian atas transaksi meliputi pengecekan ayat jurnal dari dokumen sumber, menguji nilai kekayaan dan ketepatan komputasi. Dari perspektif operasional, auditor menggunakan pengujian atas transaksi untuk mengevaluasi apakah transaksi atau kejadian telah ditangani dengan efektif dan efisien.

Jika hasil dari pengujian atas transaksi menunjukkan bahwa kehilangan material telah terjadi atau mungkin terjadi atau bahwa informasi keuangan telah atau mungkin secara material disampaikan dengan salah, pengujian substantif atas saldo atau hasil keseluruhan akan diperluas. Auditor dapat menggunakan perluasan pengujian saldo atau hasil keseluruhan untuk memperoleh perkiraan yang lebih baik atas kehilangan atau pernyataan salah yang telah terjadi atau mungkin terjadi.

4. Pengujian atas Saldo atau Hasil Keseluruhan (Tests of Balances or Overall Results)

Auditor melakukan pengujian atas saldo atau hasil keseluruhan untuk memperoleh bukti yang cukup untuk membuat penilaian akhir pada tingkat kehilangan atau pernyataan keuangan yang salah yang terjadi ketika fungsi sistem informasi gagal melindungi aset, memelihara integritas data dan mencapai sistem yang efektif dan efisien.

Untuk memahami pendekatan dalam tahap ini, hal-hal yang harus dipertimbangkan adalah mengenai pengamanan data dan integritas data. Beberapa pengujian substantif atas saldo digunakan sebagai konfirmasi penerimaan, perhitungan fisik barang, dan menghitung kembali penyusutan

aktiva tetap.

5. Penyelesaian atas Audit (Completion of The Audit)

Dalam tahap terakhir audit ini, auditor eksternal melakukan beberapa pengujian tambahan untuk mengumpulkan bukti untuk penutup. Auditor kemudian harus membuat pernyataan mengenai kehilangan yang material ataupun mengenai pernyataan yang salah terhadap transaksi yang telah terjadi dan dinyatakan dalam laporan.

2.4.5 Pendekatan (Metode) Audit Sistem Informasi

Menurut Gondodiyoto (2003, pp155-159), terdapat tiga pendekatan audit yang berkaitan dengan komputer yaitu audit disekitar komputer, audit melalui komputer, dan audit dengan komputer yang dijabarkan sebagai berikut:

1. Audit disekitar komputer (audit around the computer)

Dalam pendekatan audit disekitar komputer, auditor dapat melangkah pada perumusan pendapat hanya dengan menelaah struktur pengendalian dan melaksanakan pengujian transaksi dan prosedur verifikasi saldo perkiraan dengan cara sama seperti pada sistem manual (bukan sistem informasi berbasis komputer). Auditor tidak perlu menguji pengendalian sistem informasi berbasis komputer klien (yaitu terhadap file program/data di dalam komputer), melainkan cukup terhadap input dan output sistem aplikasi saja. Dari penilaian terhadap kualitas dan kesesuaian antara input dan output sistem aplikasi ini, auditor dapat mengambil kesimpulan tentang kualitas pemrosesan data yang dilakukan klien (meskipun proses/program komputer tidak diperiksa).

Selain masalah pengetahuan auditor mengenai aspek teknis komputer atau keterbatasan lain, metode audit disekitar komputer tersebut cocok untuk dilaksanakan pada situasi berikut ini:

a. Dokumen sumber tersedia dalam bentuk kertas (bahasa non-mesin), artinya masih kasat mata dan terlihat secara visual.

b. Dokumen-dokumen disimpan dalam file dengan cara yang mudah ditemukan.

c. Keluaran dapat diperoleh dari daftar yang terinci dan auditor mudah menelusuri setiap transaksi dari dokumen sumber kepada keluaran dan sebaliknya.

d. Sistem komputer yang diterapkan masih sederhana.

e. Sistem komputer yang diterapkan masih menggunakan software yang umum digunakan dan telah diakui, serta digunakan secara masal.

Keunggulan metode audit disekitar komputer adalah: a. Pelaksanaan audit lebih sederhana.

b. Auditor dapat memiliki pengetahuan minimal dibidang komputer dapat dilatih dengan mudah untuk melaksanakan audit.

Kelemahan metode audit disekitar komputer adalah jika lingkungan berubah kemungkinan sistem itu akan berubah dan perlu penyesuaian sistem atau program-programnya, bahkan mungkin struktur data/file sehingga auditor tidak dapat menilai/menelaah apakah sistem masih berjalan dengan baik.

2. Audit melalui komputer (audit through the computer)

Dalam pendekatan audit melalui komputer (audit through the computer) auditor melakukan pemeriksaan langsung terhadap program-program dan file komputer pada audit sistem informasi berbasis komputer. Auditor menggunakan komputer (software bantu) atau dengan cek logika atau listing program (desk test on logic or program source code) untuk menguji logika program dalam rangka pengujian, pengendalian yang ada dalam komputer.

Pendekatan audit melalui komputer cocok dalam kondisi:

a. Sistem aplikasi komputer memproses input yang cukup besar dan menghasilkan output yang cukup besar juga sehingga memperluas audit untuk meneliti keabsahannya.

b. Bagian penting dari struktur pengendalian internal terdapat di dalam komputerisasi yang digunakan.

c. Sistem logika komputer sangat komplek dan memiliki banyak fasilitas pendukung.

d. Adanya jurang yang besar dalam melaksanakan audit secara visual, sehingga memerlukan pertimbangan antara biaya dan manfaatnya. Keunggulan pendekatan audit melalui komputer adalah:

a. Auditor memperoleh kemampuan yang besar dan efektif dalam melakukan pengujian terhadap sistem komputer.

b. Auditor akan merasa lebih yakin terhadap kebenaran hasil kerjanya. c. Auditor dapat menilai kemampuan sistem komputer tersebut untuk

Kelemahan pendekatan audit melalui komputer adalah memerlukan biaya yang besar dan tenaga yang terampil.

3. Audit dengan komputer (audit with the computer)

Dalam pendekatan audit dengan komputer (audit with the computer) atau audit berbantuan komputer (computer assisted audit) terdapat beberapa cara yang dapat digunakan oleh auditor dalam melaksanakan prosedur audit:

1) Memproses/melakukan pengujian dengan sistem komputer klien itu sendiri sebagai bagian dari pengujian pengendalian/substantif.

2) Menggunakan komputer untuk melaksanakan tugas audit yang terpisah dari catatan klien, yaitu mengambil copy data/file dan atau program milik klien untuk dites dengan komputer lain (di kantor auditor).

3) Menggunakan komputer sebagai alat bantu dalam audit, menyangkut: a. Dalam pengujian program dan atau file/data yang digunakan dan

dimiliki oleh perusahaan (sebagai software bantu audit).

b. Menggunakan komputer untuk dukungan kegiatan audit, misalnya untuk administrasi dan surat menyurat, pembuatan tabel/jadwal, untuk sampling dan berbagai kegiatan office automation lainnya. Kelemahan utama sistem audit dengan komputer adalah upaya dan biaya pengembangan relatif besar.

2.5 Pengertian Sistem Pengendalian Internal Secara Umum 2.5.1 Pengertian Sistem Pengendalian Internal

Menurut Mulyadi (1998, pp171-172) mengemukakan, ”Sistem Pengendalian Internal adalah suatu proses yang dijalankan oleh dewan komisaris, manajemen dan personel lain, yang didesain untuk memberikan keyakinan memadai tentang pencapaian tiga golongan tujuan yaitu keandalan pelaporan keuangan, kepatuhan terhadap hukum dan peraturan yang berlaku serta efektifitas dan efisiensi operasi. Menurut Arens dan Loebbecke yang diterjemahkan oleh Amir Abadi Jusuf (1996, p258) mengemukakan, “Sistem Pengendalian internal adalah suatu sistem yang terdiri dari kebijakan-kebijakan dan prosedur-prosedur yang dirancang untuk memberikan manajemen keyakinan memadai bahwa tujuan dan sasaran yang penting bagi satuan usaha dapat dicapai.” Jadi Sistem Pengendalian Internal dapat disimpulkan menjadi suatu prosedur yang dijalankan oleh seluruh struktur organisasi di dalam perusahaan untuk mendorong dipatuhinya kebijakan manajemen sehingga dapat meningkatkan efektifitas dan efisiensi operasional di perusahaan, meningkatkan kehandalan data dan menjaga keamanan aset perusahaan.

2.5.2 Unsur Sistem Pengendalian Internal

Menurut Mulyadi (2001, pp164-172), unsur pokok sistem pengendalian internal adalah struktur organisasi yang memisahkan tanggungjawab fungsional secara tegas; sistem wewenang dan prosedur pencatatan yang memberikan perlindungan yang cukup terhadap kekayaan, utang, pendapatan dan biaya; praktik yang sehat dalam melaksanakan tugas dan fungsi setiap unit

organisasi; karyawan yang mutunya sesuai dengan tanggungjawabnya yang dapat dijabarkan sebagai berikut:

1. Struktur Organisasi yang Memisahkan Tanggungjawab Fungsional secara Tegas

Struktur organisasi merupakan kerangka pembagian tanggungjawab fungsional kepada unit-unit organisasi yang dibentuk untuk melaksanakan kegiatan-kegiatan pokok perusahaan.

Pembagian tanggungjawab fungsional dalam organisasi didasarkan pada prinsip-prinsip berikut ini :

a. Harus dipisahkan fungsi-fungsi operasi dan penyimpanan dari fungsi akuntansi.

b. Suatu fungsi tidak boleh diberi tanggungjawab penuh untuk melaksanakan semua tahap suatu transaksi.

2. Sistem Wewenang dan Prosedur Pencatatan yang Memberikan Perlindungan yang Cukup Terhadap Kekayaan, Utang, Pendapatan dan Biaya

Dalam organisasi, setiap transaksi hanya terjadi atas dasar otorisasi dari pejabat yang memiliki wewenang untuk menyetujui terjadinya transaksi tersebut. Oleh karena itu, dalam organisasi harus dibuat sistem yang mengatur pembagian wewenang untuk otorisasi atas terlaksananya setiap transaksi.

Dengan demikian sistem otorisasi akan menjamin dihasilkannya dokumen pembukuan yang dapat dipercaya, sehingga akan menjadi masukan yang dapat dipercaya bagi proses akuntansi.

3. Praktik yang Sehat dalam Melaksanakan Tugas dan Fungsi Setiap Unit Organisasi

Pembagian tanggungjawab fungsional dan sistem wewenang dan prosedur pencatatan yang telah ditetapkan tidak akan terlaksana dengan baik jika tidak diciptakan cara-cara untuk menjamin praktik yang sehat dalam pelaksanaannya. Adapun cara-cara yang umumnya ditempuh oleh perusahaan dalam menciptakan praktik yang sehat adalah :

a. Penggunaan formulir bernomor urut tercetak yang pemakaiannya harus dipertanggungjawabkan oleh yang berwenang.

b. Pemeriksaan mendadak (surprised audit).

c. Setiap transaksi tidak boleh dilaksanakan dari awal sampai akhir oleh satu orang atau satu unit organisasi, tanpa ada campur tangan dari orang atau unit organisasi lain.

d. Perputaran jabatan (job rotation).

e. Keharusan pengambilan cuti bagi karyawan yang berhak.

f. Secara periodik diadakan pencocokan fisik kekayaan dengan catatannya.

g. Pembentukan unit organisasi yang bertugas untuk mengecek efektivitas unsur-unsur pengendalian internal yang lain.

4. Karyawan yang Mutunya Sesuai dengan Tanggungjawabnya

Diantara empat unsur pokok pengendalian internal tersebut di atas, unsur mutu karyawan merupakan unsur sistem pengendalian internal yang paling penting. Jika perusahaan memiliki karyawan yang kompeten dan jujur, unsur pengendalian yang lain dapat dikurangi sampai batas minimum, dan

perusahaan tetap mampu menghasilkan pertanggungjawaban keuangan yang dapat diandalkan.

2.5.3 Jenis-jenis Pengendalian Internal

Menurut Weber (1999, pp67-648), pengendalian internal berbasis komputer terbagi menjadi dua:

2.5.3.1 Pengendalian Manajemen (Management Control)

Pengendalian manajemen (Management Control) adalah sistem pengendalian internal komputer yang berlaku umum meliputi seluruh kegiatan komputerisasi sebuah organisasi secara menyeluruh. Apabila tidak dilakukan pengendalian ini atau pengendaliannya lemah, maka dapat berakibat negatif terhadap aplikasi (kegiatan komputerisasi tertentu). Pimpinan organisasi yang berwenang menentukan struktur pengendalian. Dan dalam prakteknya pimpinan dapat mendelegasikan kepada kepala unit komputer atau Chief of Information Officer (CIO).

Pengendalian manajemen terdiri dari pengendalian top manajemen, pengendalian manajemen pengembangan sistem, pengendalian manajemen program, pengendalian manajemen sumber data, pengendalian manajemen keamanan, pengendalian manajemen operasional dan pengendalian manajemen jaminan kualitas yang dijabarkan sebagai berikut:

a. Pengendalian Top Manajemen (Top Management Controls) Pengendalian top manajemen berfungsi untuk mengontrol peranan

manajemen dalam perencanaan kepemimpinan dan pengawasan fungsi sistem. Top manajemen bertanggungjawab terutama pada keputusan jangka panjang.

b. Pengendalian Manajemen Pengembangan Sistem (System Development Management Controls)

Pengendalian manajemen pengembangan sistem berfungsi untuk mengontrol alternatif dari model proses pengembangan sistem informasi sehingga dapat dipergunakan sebagai dasar pengumpulan dan pengevaluasian bukti. Manajemen pengembangan sistem bertanggungjawab untuk perancangan, pengimplementasian dan pemeliharaan sistem aplikasi.

c. Pengendalian Manajemen Program (Programming Management Controls)

Pengendalian manajemen pemrograman berfungsi untuk mengontrol tahapan utama dari daur hidup program dan pelaksanaan dari tiap tahap. Manajemen pemrograman ber-tanggungjawab untuk pemrograman sistem baru, pemeliharaan sistem lama dan menyediakan software yang mendukung sistem pada umumnya.

d. Pengendalian Manajemen Sumber Data (Data Resource Management Controls)

Pengendalian manajemen sumber data berfungsi untuk mengontrol peranan dan fungsi dari data administrator atau database administrator. Manajemen sumber data bertanggungjawab untuk

perancangan, perencanaan dan masalah kontrol dalam hubungannya dengan pengguna data organisasi.

e. Pengendalian Manajemen Keamanan (Security Administration Management Controls)

Pengendalian internal terhadap manajemen keamanan (security management controls) dimaksudkan untuk menjamin agar aset sistem informasi tetap aman. Aset sistem informasi mencakup aset fisik (perangkat mesin dan fasilitas penunjangnya) serta aset tak berwujud (aset logikal, misalnya data/informasi dan program aplikasi komputer).

f. Pengendalian Manajemen Operasional (Operations Management Controls)

Pengendalian manajemen operasional berfungsi untuk meyakinkan bahwa pengoperasian sehari-hari dari fungsi sistem informasi diawasi dengan baik. Pengendalian manajemen operasional bertanggungjawab terhadap hal-hal sebagai berikut:

1. Operasional Komputer (Computer Operation) 2. Operasional Jaringan (Network Operation)

3. Persiapan dan Pengentrian Data (Preparation and Entry Data) 4. Pengendalian Produksi (Production Control)

g. Pengendalian Manajemen Jaminan Kualitas (Quality Assurance Management Controls)

Kebijakan tentang quality assurance ini menyangkut masalah kepedulian dan komitmen pimpinan terhadap aspek mutu atau

kualitas jasa informasi yang mereka berikan kepada para penggunanya. Pembangunan komputerisasi yang baik, berkaitan dengan segala hal yang mencakup kegiatan pengembangan sistem, implementasi, pengoperasian dan perawatan sistem aplikasi, apakah kegiatan-kegiatan tersebut sungguh-sungguh telah dilakukan sesuai dengan kaidah standar yang telah ditetapkan dan apakah informasi yang akan dihasilkan dapat mencapai tujuan serta sasaran hasil yang dikehendaki.

Menurut Gondodiyoto (2003, pp127-129), terdapat satu penambahan teori pada pengendalian umum yaitu:

h. Pengendalian Manajemen Sistem Informasi (Information System Management Controls)

Manajemen pada fungsi atau unit sistem informasi mempunyai tugas untuk melakukan fungsi perencanaan (planning), pengorganisasian (organizing), pengarahan (actuating), dan pengendalian (controlling) yang biasanya disingkat menjadi POAC.

2.5.3.1.1Pengendalian Manajemen Keamanan (Security Management Controls)

Menurut Weber (1999, pp 257-266) dapat disimpulkan bahwa pengendalian manajemen keamanan bertanggungjawab atas keamanan aset sistem informasi.

antara lain :

1. Ancaman kebakaran

Kebakaran merupakan ancaman serius terhadap keamanan sistem informasi yang paling sering terjadi.

Beberapa cara untuk mengatasi ancaman kebakaran antara lain:

a. Memiliki alarm kebakaran otomatis dan manual yang diletakkan pada tempat yang strategis dan di mana aset-aset sistem informasi berada.

b. Memiliki tabung kebakaran yang diletakkan pada lokasi yang mudah dijangkau.

c. Memiliki pintu atau tangga darurat yang ditandai dengan jelas dan dapat digunakan dengan mudah oleh karyawan. d. Prosedur pemeliharaan gedung yang baik menjamin

tingkat polusi rendah di sekitar aset sistem informasi yang bernilai tinggi. Contoh : Ruang komputer dibersihkan secara teratur dan kertas untuk printer diletakkan di ruang yang terpisah.

2. Ancaman banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir : a. Jika memungkinkan memiliki atap, dinding dan lantai

yang tahan air.

b. Menempatkan alarm pada tempat yang strategis di mana material aset sistem informasi diletakkan.

c. Menempatkan aset sistem informasi pada tempat yang tinggi.

d. Menutup peralatan hardware dengan bahan yang tahan air ketika tidak digunakan.

3. Perubahan tegangan sumber energi

Untuk mengantisipasi perubahan tegangan sumber energi dapat menggunakan peralatan yang menstabilkan tegangan listrik seperti stabilizer ataupun UPS yang mampu mengatasi tegangan listrik yang naik turun.

4. Kerusakan struktural

Kerusakan struktural terhadap aset sistem informasi dapat terjadi karena adanya gempa, angin dan salju.

Pengamanan yang dapat dilakukan untuk mengantisipasi kerusakan struktural yaitu dengan memilih lokasi perusahaan yang jarang terjadi gempa dan angin ribut.

5. Polusi

Beberapa pelaksanaan pengamanan untuk mengatasi polusi: a. Membersihkan ruangan kantor secara rutin sehingga

kantor bebas dari debu.

b. Melarang karyawan membawa atau meletakkan minuman di dekat peralatan komputer.

6. Penyusup

Pelaksanaan pengamanan untuk mengantisipasi penyusup dapat dilakukan dengan penempatan penjaga dan penggunaan alarm.

7. Virus dan Worm

Pelaksanaan pengamanan untuk mengantisipasi virus:

a. Tindakan preventif, seperti menginstall anti virus dan mengupdate secara rutin, menscan file yang akan digunakan.

b. Tindakan detektif, melakukan scan secara rutin.

c. Tindakan korektif, memastikan back-up data bebas dari virus dengan menggunakan anti virus terhadap file yang terinfeksi.

8. Penggunaan yang salah terhadap software, data dan jasa komputer.

Perusahaan dapat menderita kerugian karena software, data dan jasa pelayanan yang mereka miliki disalahgunakan. 9. Hacking

Beberapa pelaksanaan pengamanan untuk mengantisipasi hacking :

a. Penggunaan kontrol logikal seperti penggunaan password yang sulit untuk ditebak.

Kemungkinan terjadinya bencana tetap ada, oleh karena itu pengendalian akhir yang dapat dilakukan untuk mengurangi kerugian atas ancaman keamanan adalah dengan melakukan : a. Rencana pemulihan apabila terjadi bencana

Rencana pemulihan ini terdiri dari empat bagian yaitu: 1. Rencana darurat (Emergency plan)

Rencana darurat (Emergency plan) merupakan tindakan khusus yang akan dilakukan segera setelah terjadinya bencana.

2. Rencana back-up (Back-up plan)

Rencana back-up berisi jangka waktu back-up dilakukan, prosedur untuk melakukan back-up, letak perlengkapan back-up dan karyawan yang bertanggung-jawab untuk melakukan kegiatan back-up ini.

3. Rencana pemulihan (Recovery plan)

Rencana pemulihan merupakan kelanjutan dari rencana back-up karena rencana ini adalah kegiatan yang dilakukan agar sistem informasi dapat berjalan seperti biasa.

4. Rencana pengujian (Test plan)

Rencana pengujian berfungsi untuk memastikan bahwa ketiga rencana diatas yaitu rencana darurat, rencana back-up, dan rencana pemulihan dapat berjalan dengan baik.

b. Asuransi

Asuransi dapat digunakan untuk mengurangi biaya kerusakan yang terjadi akibat bencana. Perusahaan dapat mengasuransikan bangunan, peralatan, file/data dan surat-surat berharga.

2.5.3.1.2 Pengendalian Manajemen Operasional (Operations Management Controls)

Menurut Weber (1999, pp288-320), pengendalian manajemen operasional bertanggungjawab terhadap hal-hal sebagai berikut: 1. Operasional Komputer (Computer Operations)

Tipe pengendalian yang harus dilakukan:

a. Menentukan fungsi-fungsi yang harus dilakukan operator komputer maupun fasilitas operasional otomatis.

b. Menentukan penjadwalan kerja pada pemakaian hardware/software.

c. Menentukan perawatan terhadap hardware agar dapat berjalan dengan baik.

d. Pengendalian perangkat keras berupa hardware controls. 2. Operasional Jaringan (Network Operations)

Pengendalian yang dilakukan adalah seperti memonitor dan memelihara jaringan dan pencegahan terhadap akses oleh pihak yang tidak berwenang.

3. Persiapan dan Pengentrian Data (Preparation and Entry Data)

Secara umum, semua data untuk aplikasi sistem dikirim ke bagian persiapan data untuk diketik dan diverifikasi sebelum dimasukkan ke dalam sistem komputer. Fasilitas-fasilitas yang ada harus dirancang untuk memiliki kecepatan dan keakuratan data serta telah dilakukan pelatihan terhadap pengentri data.

4. Pengendalian Produksi (Production Control)

Fungsi yang harus dilakukan untuk pengendalian produksi adalah:

a. Penerimaan dan pengiriman input dan output. b. Penjadwalan kerja.

c. Manajemen pelayanan. d. Penetapan harga.

e. Peningkatan pemakaian komputer.

2.5.3.2 Pengendalian Aplikasi (Application Controls)

Pengendalian khusus atau pengendalian aplikasi (application controls) adalah sistem pengendalian internal komputer yang berkaitan dengan pekerjaan atau kegiatan tertentu yang telah ditentukan (setiap aplikasi berbeda karakteristik dan kebutuhan pengendaliannya). Pengendalian aplikasi terdiri dari pengendalian batasan sistem aplikasi, pengendalian masukan, pengendalian proses, pengendalian keluaran,

pengendalian database, dan pengendalian komunikasi yang dapat dijabarkan sebagai berikut:

1. Pengendalian batasan sistem aplikasi (boundary controls)

Mengendalikan sifat dan fungsi pengendalian akses, penggunaan pengkodean dalam pengendalian akses, nomor identifikasi personal (PIN), digital signatures dan plastic cards.

Tujuan dari pengendalian batasan sistem aplikasi adalah:

a) Untuk menetapkan identitas dan otoritas user terhadap sistem komputer.

b) Untuk menetapkan identitas dan kebenaran sumber informasi yang akan digunakan user.

c) Untuk membatasi kegiatan user dalam mendapat sumber informasi berdasarkan kewenangan.

Jenis-jenis pengendalian dalam subsistem batasan, yaitu: a) Pengendalian Kriptografi

Kriptografi merupakan sistem untuk mentransformasikan data menjadi kode (cryptograms) sehingga tidak memiliki arti bagi yang tidak memiliki sistem untuk mengubah kembali data tersebut. Tujuannya untuk menjaga kerahasiaan informasi dengan mengacak data.

Terdapat tiga teknik kriptografi yaitu : 1. Transposition ciphers

Transposition ciphers menggunakan beberapa aturan untuk mengubah karakter menjadi rangkaian kata. Penggunaan

teknik ini adalah untuk mengamankan data dari pemakai biasa, jika integritas data merupakan hal yang sangat penting maka sebaiknya tidak menggunakan metode ini.

2. Substitution ciphers

Substitution ciphers tetap mempertahankan posisi karakter yang ada pada pesan tetapi menyembunyikan identitas karakter yang asli dengan cara menggunakan karakter pengganti sesuai dengan aturan yang telah ditetapkan.

3. Product ciphers

Product ciphers menggunakan gabungan antara metode transposition dan substitution dengan tingkat kesulitan yang lebih tinggi untuk dipecahkan.

b) Pengendalian Akses

Pengendalian akses berfungsi untuk membatasi penggunaan sumber daya sistem komputer, membatasi dan memastikan user untuk mendapatkan sumber daya yang mereka butuhkan. Langkah-langkah umum untuk menunjang fungsi tersebut, yaitu: 1) Mengesahkan user yang telah mengidentifikasikan dirinya ke

sistem.

2) Mengesahkan sumber daya yang diminta oleh user.

3) Membatasi aktivitas yang dilakukan oleh user terhadap sistem.

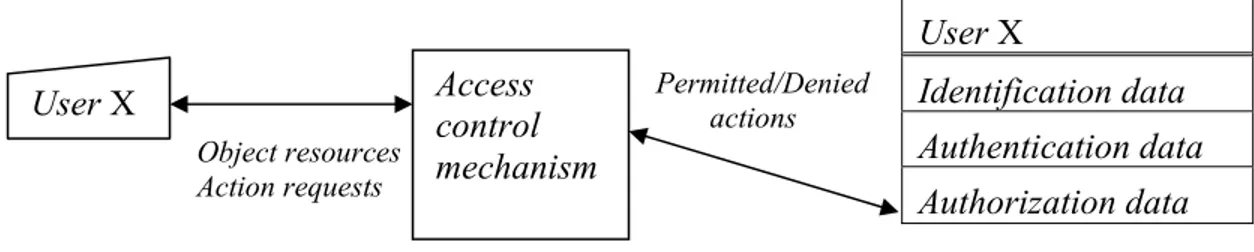

Fungsi Mekanisme Pengendalian Akses

Mekanisme pengendalian akses memproses permintaan user melalui tiga tahap yaitu:

1) User mengidentifikasikan dirinya untuk mengidentifikasikan bahwa user sungguh-sungguh melakukan permintaan terhadap sistem.

2) User mengautentifikasikan dirinya, begitu juga dengan mekanisme.

3) User meminta sumber daya khusus dan menjelaskan tindakan yang akan mereka lakukan terhadap sumber daya khusus tersebut.

Name, Account Identified user

number

a. Identification Process

Remembered Information Valid/Invalid

Possessed objects user

Personal characteristics b. Authentication Process User X Identification data Authentication data Authorization data User X Identification data Authentication data Authorization data User X Access control mechanism Access control mechanism User X

Permitted/Denied actions Object resources Action requests c. Authorization Process

Gambar 2.1 Identification, Authentication and Authorization Process Sumber: Information System Control and Audit (Weber, 1999)

(1) Identifikasi dan Autentikasi

User mengidentifikasi dirinya pada mekanisme pengendalian akses dengan memberi informasi seperti nama atau nomor rekening. Informasi tersebut memungkinkan mekanisme untuk menentukan bahwa data yang masuk sesuai dengan informasi pada file autentikasi.

Terdapat tiga bagian yang dapat diisi oleh user untuk informasi autentikasi yaitu:

S User X Identification data Authentication data Authorization data

Pembagian informasi Contoh Informasi yang mudah diingat

Nama, tanggal lahir, no.account, password, PIN

Benda-benda yang dimiliki

Badge, finger ring, kunci kartu

Karakteristik pribadi Sidik jari, suara, ukuran tangan, tanda tangan, pola retina

Access control mechanism User X

Setiap bagian memiliki kelemahan masing-masing. Permasalahan pada bagian informasi yang mudah diingat user adalah lupa, akibatnya kebanyakan user memilih informasi yang mudah ditebak atau mencatatnya disuatu tempat yang kurang aman.

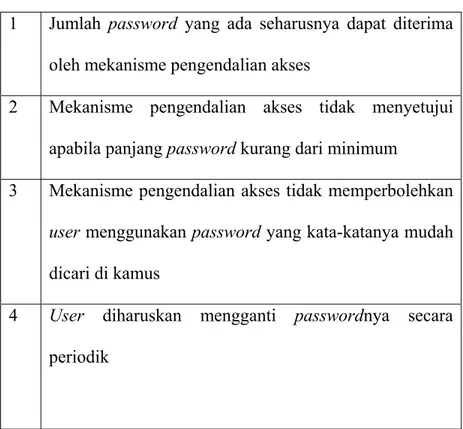

Beberapa masalah sehubungan dengan password dapat dilihat pada tabel 2.1

1 Untuk mengingat password, biasanya user mencatatnya di dekat komputernya

2 User memilih password yang mudah untuk ditebak, seperti nama keluarga atau bulan kelahiran

3 User tidak mengganti password pada jangka waktu yang lama

4 User kurang menyadari pentingnya password

5 User memberitahu passwordnya kepada teman atau teman kerjanya

6 Beberapa mekanisme pengendalian akses meminta user untuk mengingat beberapa password

7 Beberapa mekanisme pengendalian akses tidak menyimpan password dengan menggunakan enkripsi 8 Password tidak diganti ketika user keluar dari

9 Password ditransmisikan melalui jalur komunikasi dalam bentuk cleartext

Tabel 2.1 Permasalahan pada Password Sumber: Information System Control and Audit,

Weber (1999, p381)

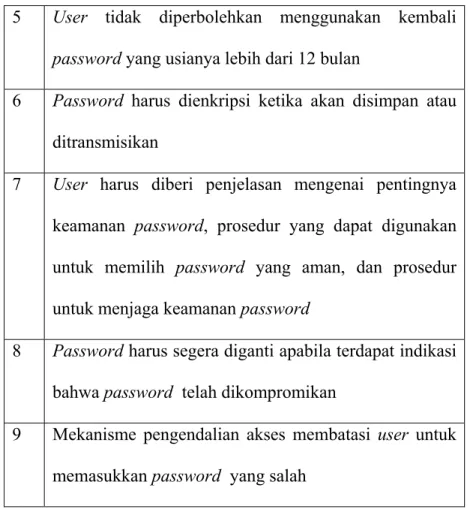

The U.S. National Bureau of Standards (1985) dan the U.S. Department of Defense (1985) sebagaimana dikutip oleh Weber (1999, p382) mengusulkan langkah-langkah untuk mengatur password.

Prinsip mengatur password dengan baik dapat dilihat pada tabel 2.2

1 Jumlah password yang ada seharusnya dapat diterima oleh mekanisme pengendalian akses

2 Mekanisme pengendalian akses tidak menyetujui apabila panjang password kurang dari minimum

3 Mekanisme pengendalian akses tidak memperbolehkan user menggunakan password yang kata-katanya mudah dicari di kamus

4 User diharuskan mengganti passwordnya secara periodik

5 User tidak diperbolehkan menggunakan kembali password yang usianya lebih dari 12 bulan

6 Password harus dienkripsi ketika akan disimpan atau ditransmisikan

7 User harus diberi penjelasan mengenai pentingnya keamanan password, prosedur yang dapat digunakan untuk memilih password yang aman, dan prosedur untuk menjaga keamanan password

8 Password harus segera diganti apabila terdapat indikasi bahwa password telah dikompromikan

9 Mekanisme pengendalian akses membatasi user untuk memasukkan password yang salah

Tabel 2.2 Prinsip-prinsip Mengatur Password Sumber: Information System Control and Audit,

Weber (1999, p382)

Contoh identifikasi dan autentikasi yang dapat dilakukan oleh user ketika mengakses sistem diantaranya, yaitu:

a. Personal Identification Number (PIN)

PIN adalah suatu informasi yang mudah diingat dan digunakan untuk mengautentikasi user pada sistem transfer data elektronik.

b. Plastic Card

setiap individu yang akan menggunakan sistem komputer. c. Password

Menurut sumber yang dikutip dari website (www.mfgquote.com/resources_web_terms_P.cfm) yang diakses pada 16 September 2005 pukul 08.00 WIB, password is a secret series of characters that enables a user to access a file, computer or program. On multi-user systems, each user must enter a password before the computer will respond to commands. The password helps ensure that unauthorized users do not access the computer. Ideally, the password should be something that nobody could guess.

Password adalah sekumpulan karakter rahasia yang memungkinkan user untuk mengakses suatu file, komputer maupun program. Pada sistem multi-user, masing-masing pengguna harus memasukkan password sebelum komputer dapat meresponi perintah yang diberikan oleh user. Password memastikan bahwa user yang tidak memiliki otoritas, tidak dapat mengakses komputer. Sebaiknya password adalah karakter yang tidak diduga oleh orang lain.

(2) Sumber Daya Objek

Sumber daya yang digunakan oleh user untuk bekerja pada sistem informasi berbasiskan komputer dapat dibagi

menjadi empat, yaitu:

Klasifikasi Sumber Daya Contoh

Hardware Terminal, printer, processor, disk, jalur komunikasi

Software Program sistem aplikasi,

generalisasi software sistem Komoditi Kecepatan processor, tempat

penyimpanan

Data File, grup, data item

(termasuk gambar dan suara)

Setiap sumber daya harus diberi nama karena secara umum mekanisme pengendalian akses harus menyesuai-kannya dengan permintaan user.

(3) Action Privileges (Hak Istimewa)

Action Privileges diberikan kepada user berdasarkan pada tingkatan kewenangan user dan jenis sumber daya yang akan digunakan.

Kebijakan Pengendalian Akses

Mekanisme pengendalian akses digunakan untuk menghasilkan kebijakan pengendalian akses, yaitu:

1) Discretionary Access Control

Apabila sebuah organisasi menggunakan jenis ini, user diizinkan untuk menentukan kepada siapakah mekanisme pengendalian akses memberikan akses atas filenya. Dengan demikian user dapat memilih apakah digunakan sendiri atau akan berbagi dengan user lainnya.

2) Mandatory Access Control

Pada jenis ini baik user maupun sumber daya menggunakan keamanan atribut yang tetap. Mekanisme pengendalian akses menggunakan atribut tersebut untuk menentukan user manakah yang dapat mengakses sumber daya tertentu. Hanya system administrator yang dapat mengubah keamanan atribut user dan sumber daya.

3) Audit Trail

Audit trail merekam semua kejadian yang berhubungan dengan boundary system. Audit trail dapat digunakan untuk menganalisa suatu kesalahan, selain itu dapat dijadikan bukti ketidakefisienan dan ketidakefektifan penggunaan sumber daya.

2. Pengendalian masukan (input controls)

Menurut Weber (1999, pp420-450) komponen pada subsistem masukan bertanggungjawab dalam mengirimkan data dan instruksi ke dalam sistem aplikasi dimana kedua tipe input tersebut haruslah

divalidasi, selain itu banyaknya kesalahan yang terdeteksi harus dikontrol sehingga input yang dihasilkan akurat, lengkap, unik, dan tepat waktu.

Pengendalian masukan sangat diperlukan karena input merupakan salah satu tahap dalam sistem komputerisasi yang paling mengandung resiko. Resiko yang dihadapi misalnya:

a) Data transaksi yang ditulis oleh pelaku transaksi salah (error). b) Kesalahan pengisian dengan kesengajaan disalahkan.

c) Penulisan tidak jelas sehingga dibaca salah oleh orang lain.

Komponen pengendalian masukan ada delapan, yaitu mencakup: 1. Metode Data Input

Gambar 2.2 Input Methods

Sumber: Information System Control and Audit (Weber, 1999) 2. Perancangan Dokumen Sumber

Menurut sudut pandang pengendalian, perancangan dokumen sumber yang baik memiliki beberapa tujuan:

a. Mengurangi kemungkinan perekaman data yang error. b. Meningkatkan kecepatan perekaman data.

c. Mengendalikan alur kerja.

d. Memfasilitasi pemasukan data ke dalam sistem komputer. e. Dapat meningkatkan kecepatan dan keakuratan pembacaan

data.

f. Memfasilitasi pengecekan referensi berikutnya. 3. Perancangan Data Layar Entry

Jika data dimasukkan ke sistem melalui monitor, rancangan layar dengan kualitas tinggi sangat penting untuk meminimumkan error input dan mencapai keefektifan dan keefisiensian subsistem masukan. Auditor harus melakukan penilaian terhadap layout rancangan input pada layar komputer agar dapat membuat penilaian terhadap efektifitas dan efisiensi subsistem input ini. 4. Pengendalian Kode Data

Tujuan kode data yang unik yaitu untuk mengidentifikasi entitas sebagai anggota dalam grup atau set, dan lebih rapi dalam menyusun informasi yang dapat mempengaruhi tujuan integritas data, keefektifan serta keefisiensian.

Tipe-tipe dari sistem pengkodean adalah serial codes, block sequence codes, hierarchical codes, association codes yang dapat dijabarkan sebagai berikut:

a. Serial codes

Memberikan urutan nomor atau alfabet sebagai suatu obyek, terlepas dari kelompok obyek tersebut. Maka, dapat dikatakan bahwa serial codes secara unik mengidentifikasi suatu obyek.

b. Block sequence codes

Pengkodean dengan block sequence memberikan satu blok dari nomor-nomor sebagai suatu kategori khusus dari sebuah obyek.

c. Hierarchical codes

Hierarchical codes membutuhkan pemeliharaan serangkaian nilai kelompok dari suatu obyek yang akan dikodekan dan diurutkan berdasarkan tingkat kepentingannya.

d. Assosiation codes

Dengan assosiation codes, kelompok dari obyek yang akan diberi kode dipilih, dan kode yang unik diberikan untuk masing-masing nilai dari kelompok tersebut. Kode tersebut dapat berupa numerik, alfabet, atau alfanumerik.

5. Cek Digit

Cek digit digunakan dalam banyak aplikasi untuk mendeteksi kesalahan sebagai contoh: pengecekan pada tiket pesawat, proses kartu kredit dan proses rekening bank.

6. Pengendalian Batch

Batching merupakan proses pengelompokkan transaksi bersama-sama yang menghasilkan beberapa jenis hubungan antara yang satu dengan lainnya. Ada dua jenis batch yang digunakan yaitu batch fisik dan batch logis. Physical batches merupakan pengelompokkan berdasarkan unit fisik. Logical batches merupakan grup transaksi yang dikelompokkan berdasarkan

logika.

7. Validasi Input Data

Data yang dimasukkan pada aplikasi harus segera divalidasi setelah diinput. Jenis pengecekan validasi input data yaitu Field Checks, Record Checks, Batch Checks dan File Checks.

8. Instruksi Input

Dalam memasukkan instruksi ke dalam sistem aplikasi sering terjadi kesalahan karena adanya instruksi yang bermacam-macam dan kompleks. Karena itu perlu menampilkan pesan kesalahan. Pesan kesalahan yang ditampilkan harus dikomunikasikan pada user dengan lengkap dan jelas.

3. Pengendalian proses (process controls)

Pengendalian proses dilaksanakan setelah memasuki sistem dan program-program aplikasi mengolah data. Pengendalian ini dimaksudkan untuk memperoleh jaminan yang memadai bahwa:

a. Transaksi diolah sebagaimana mestinya oleh komputer.

b. Transaksi tidak hilang, ditambahkan, digandakan ataupun diubah tidak semestinya.

c. Transaksi yang keliru ditolak, dikoreksi dan jika perlu dimasukkan kembali secara tepat waktu.

4. Pengendalian keluaran (output controls)

fungsi yang menentukan isi dari data yang akan didistribusikan kepada user, cara-cara data dibentuk dan ditampilkan ke user dan cara-cara data dipersiapkan dan dikirimkan ke user.

Komponen utama dari sistem output adalah software dan personil yang menentukan isi, bentuk dan jangka waktu dari data yang disediakan bagi user dan peralatan hardware yang digunakan untuk menyalurkan data output yang telah terbentuk ke user (seperti printer dan monitor).

Pengendalian keluaran digunakan untuk memastikan bahwa data yang diproses tidak mengalami perubahan yang tidak sah oleh personil yang mengoperasi komputer dan memastikan hanya personil yang berwenang saja yang menerima output.

Pengendalian keluaran yang dapat dilakukan berupa :

a. Mencocokkan data output dengan data input yang diperoleh dalam siklus pemrosesan.

b. Mereview data output untuk melihat format yang tepat.

c. Mengendalikan data input yang ditolak oleh komputer selama pemrosesan dan mendistribusikan data yang ditolak tersebut ke personil yang tepat.

d. Mendistribusikan laporan-laporan output ke departemen pemakai tepat pada waktunya.

5. Pengendalian database (database controls)

membaca, mengubah dan menghapus data pada sistem informasi. Selain itu, subsistem database menyimpan data-data yang akan digunakan bersama-sama oleh pemakai database sehingga pengendalian database sangat diperlukan untuk menjaga integritas data dalam database.

6. Pengendalian komunikasi (communication controls)

Subsistem komunikasi bertanggungjawab untuk mengirim data ke seluruh sistem lainnya dalam suatu sistem dan untuk mengirim data dari sistem lainnya. Dalam hal ini pengendalian komunikasi bertujuan untuk mengurangi kerugian dari kegagalan pada komponen-komponen subsistem dari kegiatan yang disengaja dengan tujuan untuk merusak kebenaran dan rahasia data yang sedang dikirim melalui komponen-komponen tersebut.

2.6 Pengertian Diagram Arus Data (DFD)

Menurut McLeod (2001, p316), diagram arus data (data flow diagram), atau DFD, adalah suatu gambaran grafis dari suatu sistem yang menggunakan sejumlah bentuk-bentuk simbol untuk menggambarkan bagaimana data mengalir melalui suatu proses yang saling berkaitan. Menurut Weber (1999, p149), DFD is a pictorial representation of the flow of data through a system. DFD adalah suatu gambar yang mewakili arus data melalui suatu sistem. Jadi DFD dapat disimpulkan sebagai salah satu alat yang digunakan untuk mempresentasikan aliran data dalam suatu sistem melalui gambar-gambar.