ANALISA KOMPUTER FORENSIK

ARTIKEL ILMIAH

Diajukan kepada Fakultas Teknologi Informasi

untuk Memperoleh Gelar Sarjana Komputer

Peneliti :

Rendi Zahrianto 672009608 Dr. Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Salatiga Februari 2016

Analisa Komputer Forensik 1)

Rendi Zahrianto, 2) Dr. Irwan Sembiring, S.T., M.Kom. Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email : 1)[email protected] 2)[email protected]

Abstract

The rapid development of information technology today provides positive and negative impacts for human life, especially in the field of computer. The positive impacts is not requiring a lot of archives and documents easily copied, while the negative effects are often missing documents due to a lot of possibilities, such as deleting a file by mistake. In forensic science, to obtain a data that is lost it can be investigated by the methods of the forensic lifecycle. With such methods do a comparison between the original digital evidence and the evidence of the recovery of software autopsy, recuva, and magic uneraser. The result of the original digital evidence of the recovery of software autopsy, recuva, and magic uneraser changes. Comparisons between digital evidence format result in a quick one format and three times in quick format is also different formats. Keywords : computer forensic, recovery,autopsy, recuva, magic uneraser.

Abstrak

Pesatnya perkembangan dunia Teknologi Informasi pada saat ini memberikan dampak positif dan dampak negatif bagi kehidupan manusia, khususnya di bidang komputer. Dampak positifnya adalah tidak membutuhkan banyak tempat penyimpanan dokumen dan dokumen mudah di copy, sedangkan dampak negatifnya adalah dokumen sering hilang dikarenakan banyak kemungkinan, misalnya menghapus berkas secara tidak sengaja. Dalam ilmu forensik, untuk mendapatkan sebuah data-data yang hilang maka dapat dilakukan investigasi dengan metode the forensics lifecycle. Dengan metode tersebut dilakukan perbandingan antara bukti digital original dan bukti hasil recovery dari

softwareautopsy, recuva, dan magic uneraser. Hasil dari bukti digital original dan bukti hasil recovery dari software autopsy, recuva, dan magic uneraser mengalami perubahan. Perbandingan antara bukti digital hasil satu kali format secara quick format dan tiga kali format secara quick format juga berbeda.

Kata kunci : komputer forensik, recovery,autopsy, recuva, magic uneraser.

1)

Mahasiswa Fakultas Teknologi Informasi Jurusan Teknik Informatika, Universitas Kristen Satya Wacana Salatiga

2)

1 1. Pendahuluan

Perkembangan dunia Teknologi Informasi pada saat ini memberikan dampak positif dengan meningkatkan efektivitas kerja dan aktivitas sehari-hari manusia. Di sisi lain, perkembangan Teknologi Informasi juga menimbulkan dampak negatif yang tidak dapat dihindari. Segi positifnya adalah tidak membutuhkan banyak tempat penyimpanan dokumen dan dokumen mudah di

copy, sedangkan segi negatifnya adalah seringnya dokumen hilang dikarenakan banyak kemungkinan, misalnya menghapus berkas secara tidak sengaja.

Pada suatu instansi negara sering terjadi kehilangan data-data penting. Dalam ilmu forensik untuk mendapatkan sebuah data-data yang hilang dapat dilakukan investigasi dengan tahapan-tahapan untuk menemui titik terang dari sebuah kasus awal dan akhir yang di mana terjadinya kehilangan data tersebut, yaitu dengan memanfaatkan suatu tools untuk mendapatkan suatu informasi pada data yang hilang. Dalam proses pencarian bukti berdasarkan metode dan tahapan-tahapan dapat memberikan gambaran kapan terjadinya kehilangan pada suatu memori penyimpanan. Proses penerapan metode forensik tersebut untuk membantu dalam menemui jejak waktu kapan terjadinya kehilang suatu data. Peran pakar forensik di sini yaitu untuk membantu pencarian dalam menganalisa barang bukti pada kasus kejahatan di bidang komputer.

Proses analisa dilakukan denagan memanfaatkan berkas-bekas yang didapat dari hasil recovery dengan software yang digunakan. Proses analisa dilakukan dengan berapa kali penghapusan pada memori penyimpanan sampai berapa tingkat dan berapa persen akurasi yang terjadi dari hasil recovery tersebut sehingga bukti digital yang didapat memberikan informasi yang real dan akurat berdasarkan tingkatan berapa kali dalam penghapusan.

Berdasarkan permasalahan tersebut maka dilakukan pengumpulan bukti digital dan meminimalisir fitur-fitur sebuah sistem aplikasi, menganalisa bukti digital untuk dijadikan suatu bukti dalam mengungkapkan sebuah kasus.

2. Tinjauan Pustaka

Pada penelitian Chandara Irvan Dicky, penghilangan barang bukti digital pada perangkat digital seperti menghapus dan merubah data sering dilakukan untuk menutupi jejak kejahatan. Proses forensik untuk alat bukti digital pada hardisk memerlukan teknis pembuktian tersendiri. Penelitian ini membahas tentang penggunaan forensik Teknologi Informasi dalam menemukan bukti kejahatan komputer pada perangkat hardisk sesuai dengan prosedur standar baku.

Tools forensic autopsy pada windows 7 digunakan sebagai alat bantu

implementasi tahapan forensik ini. Fasilitas pada tools forensik autopsy telah dapat digunakan menunjukkan langkah-langkah penerapan forensik TI pada hardisk dan mengembalikan data yang hilang beserta data dan informasi pendukung yang dibutuhkan sesuai dengan sebuah skenario yang dirancang [1].

Pada penelitian Joshua M., barang bukti digital tersebut termasuk

handphone, notebook, server, alat teknologi apapun yang mempunyai media

penyimpanan dan dapat dianalisa. Jumlah kejahatan komputer, terutama yang berhubungan dengan sistem informasi, akan terus meningkat karena kejahatan di internet terbagi dalam berbagai versi. Salah satu versi menyebutkan bahwa

2

kejahatan ini terbagi dalam dua jenis, yaitu kejahatan dengan motif intelektual. Biasanya jenis yang pertama ini tidak menimbulkan kerugian dan dilakukan untuk kepuasan pribadi. Jenis kedua adalah kejahatan dengan motif politik, ekonomi, atau kriminal yang potensial yang dapat menimbulkan kerugian bahkan perang informasi.komputer forensik dapat diartikan sebagai pengumpulan dan analisis data dari berbagai sumber daya komputer yang mencakup sistem komputer, jaringan komputer, jalur komunikasi, dan berbagai media penyimpanan yang layak untuk diajukan dalam sidang pengadilan. Komputer forensik banyak ditempatkan dalam berbagai keperluan, bukan hanya untuk menangani beberapa kasus kriminal yang melibatkan hukum, seperti rekonstruksi perkara insiden keamanan komputer, upaya pemulihan kerusakan sistem, pemecahan masalah yang melibatkan hardware ataupun software, dan dalam memahami sistem atau pun berbagai perangkat digital agar mudah dimengerti. Komputer forensik merupakan ilmu baru yang akan terus berkembang. Ilmu ini didasari oleh beberapa bidang keilmuan lainnya yang sudah ada. Bahkan, komputer forensik pun dapat dispesifikasi lagi menjadi beberapa bagian, seperti diskforensic, system

forensic, network forensic, dan internet forensic. Pengetahuan diskforensic sudah

terdokumentasi dengan baik dibandingkan dengan bidang forensik lainnya. Beberapa kasus yang dapat dilakukan dengan bantuan ilmu disk forensik antara lain mengembalikan file yang terhapus, mendapatkan password, menganalisis file

akses dan system atau aplikasi logs [2].

Komputer forensik merupakan praktek mengumpulkan, menganalisis dan melaporkan data digital dengan cara yang secara hukum diterima. Hal ini dapat digunakan dalam deteksi dan pencegahan kejahatan dan dalam setiap sengketa di mana bukti disimpan secara digital. Komputer forensik mengikuti proses yang sama dengan disiplin ilmu forensik lainnya, dan menghadapi masalah yang sama [3].

Data recovery merupakan proses mengembalikan data dari kondisi yang rusak, gagal, korup, atau tidak dapat diakses ke kondisi awal yang normal. Data yang dikembalikan dapat dari harddisk, flashdisk dan media simpan lainnya seperti kamera digital dan camera recorder. Kegiatan recovery atau pengembalian data ini dapat dikarenakan kerusakan fisik dari piranti penyimpanan atau kerusakan logis atau software yang memungkinkan sistem file tempat tersimpannya data tersebut tidak dapat dikenal karena tidak terbaca dengan baik oleh sistem operasi. Kasus kehilangan data yang paling banyak terjadi umumnya adalah kegagalan logis, yaitu ketika sistem operasi gagal untuk mengenali sistem

file, baik disk, partisi atau karena sistem operasinya yang rusak [4].

Autopsy merupakan tools analisis dan investigasi bukti digital pada memori

penyimpanan dan file system windows [5]. Recuva merupakan sebuah program yang membantu pengguna untuk mengembalikan semua file yang telah dihapus atau tidak sengaja terhapus meskipun sudah terhapus juga di Recycle Bin [6].

Recuva juga dapat mengembalikan semua file yang hilang karena terkena virus,

worm, dan sejenisnya. Keunggulan recuva antara lain: (1) Mampu mengembalikan data-data yang telah hilang atau terhapus. (2) Mendukung berbagai jenis file seperti foto, dokumen, dan sebagainya. (3) Dapat digunakan untuk flashdisk, harddisk, atau pun kartu memori. (4) Penggunaan mudah dan

3

simple. (5) Proses recovery data cepat. (6) Ukuran software kecil dan ringan

digunakan [6].

Bukti Digital merupakan informasi yang didapat dalam bentuk atau format digital (Scientific Working Group on Digital Evidence) [7]. Beberapa contoh bukti digital antara lain : e-mail address, file word processor dan spreadsheet,

source code perangkat lunak, file berbentuk image yang berekstensi (jpeg, tip,

etc), web browser bookmarks, cookies, kalender, to-do list. Bukti digital tidak

dapat langsung dijadikan barang bukti pada proses peradilan karena menurut sifat alamiahnya bukti digital sangat tidak konsisten. Untuk menjamin bahwa bukti digital dapat dijadikan barang bukti dalam proses peradilan maka diperlukan sebuah standar data digital yang dapat dijadikan barang bukti dan metode standar dalam pemrosesan barang bukti sehingga bukti digital dapat dijamin keasliannya dan dapat dipertanggung jawabkan. Berikut adalah aturan standar barang bukti digital agar dapat diterima dalam proses peradilan: (1) Data harus mampu diterima dan digunakan demi hukum, mulai dari kepentingan penyelidikan sampai dengan kepentingan pengadilan. (2) Bukti tersebut harus berhubungan dengan kejadian atau kasus yang terjadi dan bukan direkayasa. (3) Bukti dapat dikatakan bagus dan lengkap jika didalamnya banyak terdapat petunjuk yang dapat membantu investigasi. (4) Bukti dapat mengatakan hal yang terjadi di belakangnya, bukti tersebut dapat dipercaya dan mengarah, maka proses investigasi akan lebih mudah. Syarat dapat dipercaya ini merupakan suatu kewajiban dalam penangan perkara [7]. Untuk menjamin keempat syarat tersebut terpenuhi, maka perlu adanya metode standar dalam pengambilan data untuk bukti digital dalam pemrosesan barang bukti data digital. Dengan demikian, data yang diperoleh dapat dijadikan barang bukti yang legal dipengadilan dan diakui oleh hukum.

3. Metode Penelitian

Metode yang digunakan dalam penelitian ini adalah metode The Forensics

Lifecycle. Dimulai dari pengumpulan (collection), pengujian (examination),

analisa (analysis), laporan (reporting), seperti yang digambarkan dalam alur metodologi berikut ini :

Gambar 1 Metode Penelitian The Forensics Lifecycle [8]

Pada tahap pertama yaitu tahap pengumpulan data. Pada tahap ini dilakukan pengambilan bukti digital pada disk E:\, analisa bukti digital yang didapat pada proses step 1 pengambilan image file pada disk menggunakan software autopsy

untuk mendapat informasi detail yang ada pada disk E:\ sehingga dapat melanjutkan tahap analisa bukti digital yang ada pada disk E:\pada Gambar 2.

4

Gambar 2Select local Disk

Gambar 2 menunjukkan step 1 select local disk dalam melakukan pengambilan bukti pada local disk. Investigator dapat melakukan analisis dan identifikasi konten dari bukti digital serta direktori, melakukan recovery, dan analisis metadata.

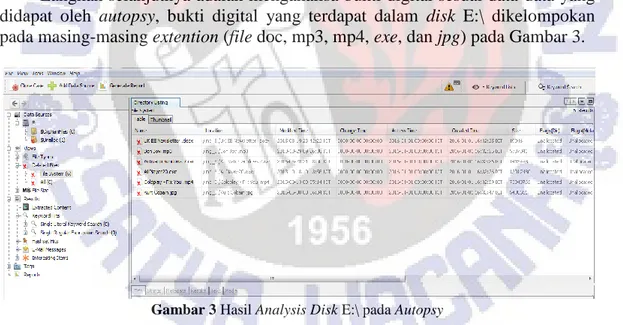

Langkah selanjutnya adalah menganalisa bukti digital sesuai data-data yang didapat oleh autopsy, bukti digital yang terdapat dalam disk E:\ dikelompokan pada masing-masing extention (file doc, mp3, mp4, exe, dan jpg) pada Gambar 3.

Gambar 3 Hasil AnalysisDisk E:\ pada Autopsy

Gamabar 3 menunjukkan pada sisi kiri menu file pada disk E:\ analysis

terdapat sebuah sub-menu, yaitu directory file system, table, filename search dan

all deleted files. Bukti digital yang ada didalam local disk E:\ yaitu berupa file

dokumen, mp3, mp4, exe, dan jpg.

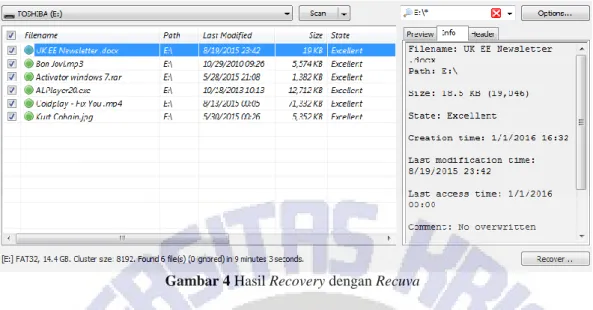

Selanjutnya melakukan recovery bukti digital mengunakan softwarerecuva.

Recovery data yang ada pada local disk E:\. Hasil recovery berupa data docx, mp3,

5

Gambar 4 Hasil Recovery dengan Recuva

Pada gambar 4 menunjukkan hasil dari recovery mengunkan recuva, pada sisi kiri menu filename pada disk E:\ analysis terdapat sebuah sub-menu, yaitu

filrname, path, last modified,size dan state. Bukti digital yang ada didalam local disk E:\ yaitu berupa file dokumen, mp3, mp4, exe, dan jpg.

Langkah selanjutnya adalah melakukan recovery bukti digital mengunakan

software magic uneraser. Recovery data yang ada pada local disk E:\. Hasil

recovery berupa data doc, zip, mp3, mp4, exe, dan jpg dapat dilihat pada Gambar

5.

Gambar 5 Hasil Recovery dengan MagicUneraser

Gambar 5 menunjukkan hasil recovery dengan software magic uneraser, sub-menu yaitu name, type, size, prognesis, modified, created berdasarkan data

file bukti digital berupa file doc, rar, exe, video dan audio.

Selanjutnya menganalisa bukti digital sesuai data-data yang didapat oleh kedua software, untuk setiap bukti digital yang didapat dari masing-masing

software recuva dan autopsy dikelompokan pada masing-masing extention (file

6

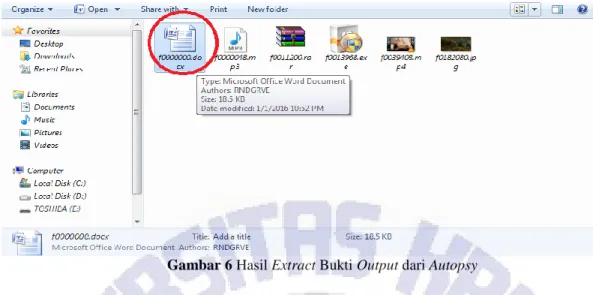

Gambar 6 Hasil Extract Bukti Output dari Autopsy

Gambar 6 menunjukkan hasil dari penggunaan autopsy untuk recovery data dengan tipe file berekstensi doc, jpg, png, dan bmp. File yang berhasil extract

secara default oleh autopsy akan disimpan pada sebuah folder.

Selanjutnya analisa data digital dari tools autopsy atau media yang merupakan barang bukti sangat perlu untuk dilakukan. Output yang dihasilkan berupa informasi dari informasi yang ada akan menjadi dasar perbandingan untuk proses investigasi selanjutnya. Dalam kasus ini hasil metadata dari sebuah file

dapat terlihat pada gambar 7.

Gambar 7 Informasidata File UU KK Newsletters.doc pada Autopsy

Gambar 7 merupakan tools data bukti digital yang diambil dari software

autospy pada file UK EE Newsletter.doc. Perbedaan antara bukti dari hasil

autopsy dapat dilihat dari date, name, size, access time, dan modifed time. Info data filenameUK EE Newsletter.docx, size 19046, creation Time 1/1/2016 16:32,

modification time 8/19/2015 23:42, access time 1/1/2016 00:00.

Setelah melakukan analisis terhadap data yang terdapat pada file, investigator pihak berwajib akan mencoba untuk melakukan recovery terhadap

file-file yang terdapat didalam flashdiskToshiba. Pada Gambar 8 menunjukkan sintak hasil recoveryfile dengan menggunakan recuva.

7

Gambar 8 Informasidata File UU KK Newsletters.doc pada Recuva

Gambar 8 merupakan tools data bukti digital yang diambil dari software

recuva pada file UK EE Newsletter.doc. Perbedaan antara bukti dari hasil autopsy

dapat dilihat dari date, name, size, access time, dan modifed time. Info data

filename UK EE Newsletter.docx, size 18.5KB, creation time 1/1/2016 16:32,

modification time 8/19/2015 23:42, access time 1/1/2016 00:00.

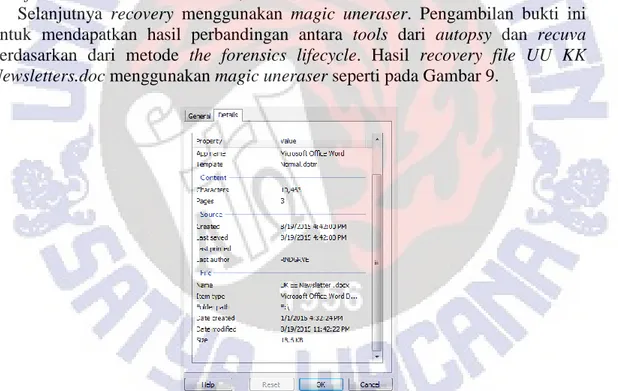

Selanjutnya recovery menggunakan magic uneraser. Pengambilan bukti ini untuk mendapatkan hasil perbandingan antara tools dari autopsy dan recuva

berdasarkan dari metode the forensics lifecycle. Hasil recovery file UU KK

Newsletters.doc menggunakan magic uneraser seperti pada Gambar 9.

Gambar 9 Informasidata file UU KK Newsletters.doc pada Magic Uneraser

Gambar 9 merupakan tools datadigital evidance yang diambil dari software

magic uneraser pada file UK EE Newsletter.doc. Perbedaan antara bukti dari hasil

recuva dan autopsy dapat dilihat dari date, name, size, access time, dan modifed

time. Info data filename UK EE Newsletter.doc, size 18.6KB, creation time

1/1/2016 4:32, modification time 8/19/2015 11:40, access time 1/1/2016 00:00. Analisa hasil recovery pada disk E:\ dilakukan berdasarkan hasil implementasi

8

Selanjutnya tahap reporting dari hasil recovery menggunakan software

autopsy, recuva, dan magic uneraser. Bukti digital berupa sebuah dokumen file

UK EE Newsletter.doc. Hasil yang diperoleh dari software autopsy memperoleh

info data filename UK EE Newsletter.docx, size 19046, creation time 1/1/2016 16:32, modification time 8/19/2015 23:42, access time 1/1/2016 00:00. Hasil yang diperoleh dari software recuva memperoleh info data filename UK EE

Newsletter.docx, size 18.5KB, creation time 1/1/2016 16:32, modification time

8/19/2015 23:42, access time 1/1/2016 00:00. Sedangkan hasil yang diperoleh dari

software magic uneraser memperoleh info data filename UK EE Newsletter.doc,

size 18.6KB, creation time 1/1/2016 4:32, modification time 8/19/2015 11:40,

access time 1/1/2016 00:00.

4. Hasil dan Pembahasan

Bukti digital original dan bukti hasil recovery dari softwareautopsy, recuva,

dan magic uneraser dikelompokan pada tabel berikut:

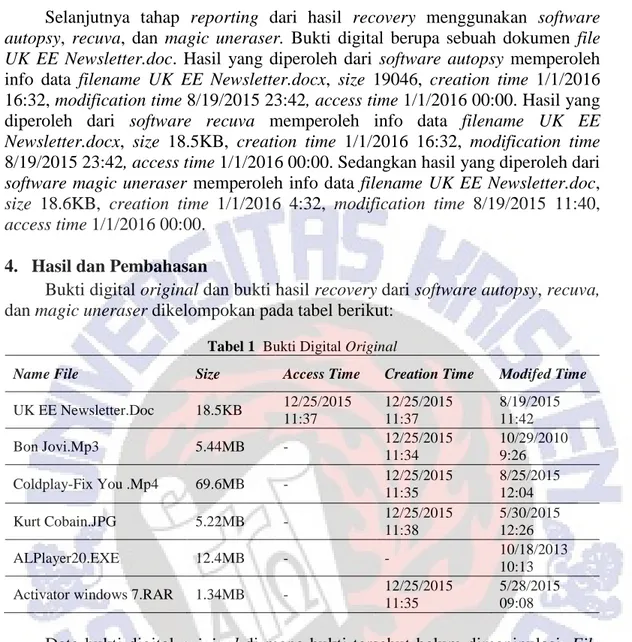

Tabel 1 Bukti Digital Original

Name File Size Access Time Creation Time Modifed Time

UK EE Newsletter.Doc 18.5KB 12/25/2015 11:37 12/25/2015 11:37 8/19/2015 11:42 Bon Jovi.Mp3 5.44MB - 12/25/2015 11:34 10/29/2010 9:26 Coldplay-Fix You .Mp4 69.6MB - 12/25/2015 11:35 8/25/2015 12:04 Kurt Cobain.JPG 5.22MB - 12/25/2015 11:38 5/30/2015 12:26 ALPlayer20.EXE 12.4MB - - 10/18/2013 10:13 Activator windows 7.RAR 1.34MB - 12/25/2015

11:35

5/28/2015 09:08

Data bukti digital original di mana bukti tersebut belum dimanipulasi. File

UKK EE Newsletter.doc dengan size asli 18.5KB pernah diakses pada tanggal

12/25/2015 11:37, dibuat pada tanggal 12/25/2015 11:37, dan terakhir editing 8/19/2015 11:42. Hasil analisa bukti digital original dibandingkan berdasarkan tabel hasil bukti dari recoveryautopsy, recuva, dan magic uneraser.

9

Tabel 2 Hasil Recovery Menggunakan Autopsy

Name File Size Access Time Creation Time Modifed Time

f0000000.docx 18.4KB 1/1/2016 00:00 1/1/2016 16:32 8/19/2015 23:42 f0000048.mp3 5.46MB 1/1/2016 00:00 1/1/2016 16:32 10/29/2010 09:26 f0039408.mp4 69.6MB 1/1/2016 00:00 1/1/2016 16:32 8/13/2015 00:05 f0182080.jpg 5.23MB 1/1/2016 00:00 1/1/2016 16:32 5/30/2015 00:26 f0013968.exe 12.4MB 1/1/2016 00:00 1/1/2016 16:32 10/18/2013 10:13 f0011200.rar 1.34MB 1/1/2016 00:00 1/1/2016 16:32 5/28/2015 21:08

Tabel 2 merupakan hasil recovery menggunakan autopsy pada file UK EE

Newsletter.doc. File name dokumen berubah menjadi f0000000.docx, file

terkontaminasi oleh sofwareautopsy, size 18.5KB, access time berubah 1/1/2016 00:00, modified time 8/19/2015 23:42 direkam berdasarkan tahap-tahap metode

the forensics lifecycle.

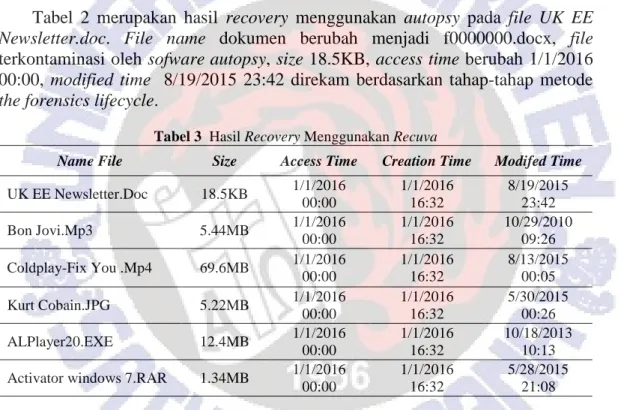

Tabel 3 Hasil Recovery Menggunakan Recuva

Name File Size Access Time Creation Time Modifed Time

UK EE Newsletter.Doc 18.5KB 1/1/2016 00:00 1/1/2016 16:32 8/19/2015 23:42 Bon Jovi.Mp3 5.44MB 1/1/2016 00:00 1/1/2016 16:32 10/29/2010 09:26 Coldplay-Fix You .Mp4 69.6MB 1/1/2016 00:00 1/1/2016 16:32 8/13/2015 00:05 Kurt Cobain.JPG 5.22MB 1/1/2016 00:00 1/1/2016 16:32 5/30/2015 00:26 ALPlayer20.EXE 12.4MB 1/1/2016 00:00 1/1/2016 16:32 10/18/2013 10:13 Activator windows 7.RAR 1.34MB 1/1/2016

00:00

1/1/2016 16:32

5/28/2015 21:08 Tabel 3 merupakan hasil recovery menggunakan recuva pada file UK EE

Newsletter.doc. Perubahan data dapat dilihat dari size, access time,dan modified

time 1/1/2016 00:00, 8/19/2015 23:42. Berdasakan investivigasi komputer forensik menggunakan metode the forensics lifecycle, digital evidance yang ada pada disk E:\ terdapat bukti digital pada disk, disk yang dinyatakan kosong tersebut berhasil diinvestivigasi.

10

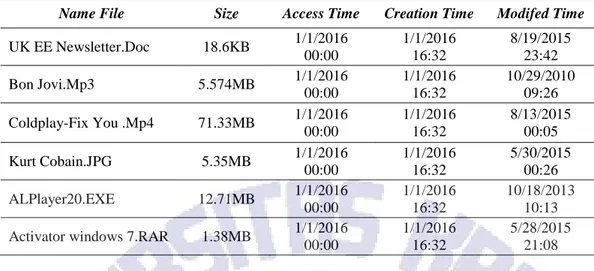

Tabel 4 Hasil Recovery Menggunakan Magic Uneraser

Name File Size Access Time Creation Time Modifed Time

UK EE Newsletter.Doc 18.6KB 1/1/2016 00:00 1/1/2016 16:32 8/19/2015 23:42 Bon Jovi.Mp3 5.574MB 1/1/2016 00:00 1/1/2016 16:32 10/29/2010 09:26 Coldplay-Fix You .Mp4 71.33MB 1/1/2016 00:00 1/1/2016 16:32 8/13/2015 00:05 Kurt Cobain.JPG 5.35MB 1/1/2016 00:00 1/1/2016 16:32 5/30/2015 00:26 ALPlayer20.EXE 12.71MB 1/1/2016 00:00 1/1/2016 16:32 10/18/2013 10:13 Activator windows 7.RAR 1.38MB 1/1/2016

00:00

1/1/2016 16:32

5/28/2015 21:08 Tabel 4 merupakan hasil recovery menggunakan magic uneraser pada file

UK EE Newsletter.doc. Data berubah meliputi size, access time dan modified time

1/1/2016 00:00, 8/19/2015 23:42. Hal tersebut menandakan bahwa bukti sudah dimanipulasi. Berdasakan investigasi komputer forensik menggunakan metode the

forensics lifecycle, digital evidance yang ada pada disk E:\ berhasil diinvestigasi.

Perbandingan dari hasil recovery menggunakan software autopsy, recuva,

dan magic uneraser sebagai berikut: (1) Bukti digital hasil dari recovery

menggunakan autopsy diteliti berdasarkan tools software yang digunakan, file

dokumen yang diteliti dengan tools autopsy dapat memberikan keterangan pada

toolsnya seperti, name, location, modifed time, change time, access time, create time, size, flags (dir), flag (meta), mode, user ID, grup Id, meta adress, attr adress, type (dir), tipe (meta), known, in hastsets, md5 hast, dan object Id. (2) Bukti digital hasil dari recovery menggunakan recuva diteliti berdasarkan tools

software yang digunakan, file dokumen yang diteliti dengan tools recuva dapat

memberikan keterangan pada toolsnya seperti, filename, path, last modified, size,

state, dan comment. (3) Bukti digital hasil dari recovery menggunakan magic

uneraser diteliti berdasarkan tools software yang digunakan, file dokumen yang

diteliti dengan tools magic uneraser dapat memberikan keterangan pada toolsnya seperti, name, type, size, status, modified, dan created. Berdasarkan perbandingan

tools yang ada pada sofware autopsy, recuva, dan magic uneraser dapat

disimpulkan bahwa menggunakan software autopsy lebih unggul daripada menggunakan software recuva dan magic uneraser. Hal ini dikarenakan sofware

autopsy memiliki tools yang lebih lengkap dibandingkan dengan tools yang ada

pada softwarerecuva dan magicuneraser.

Setelah melakukan hasil recovery menggunakan software autopsy, recuva,

dan magic uneraser, langkah selanjutnya adalah melakukan format pada disk E:\.

Berikut ini merupakan hasil dari tiga kali format pada disk E:\ dapat dilihat pada Tabel 5.

11

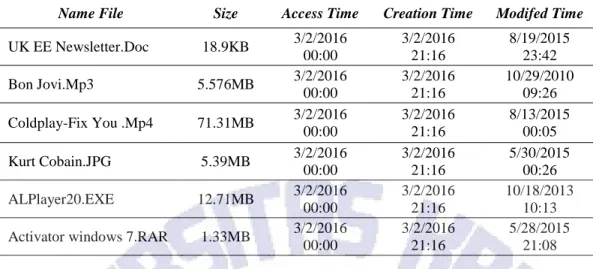

Tabel 5 Hasil dari Tiga Kali Format pada Disk E:\

Name File Size Access Time Creation Time Modifed Time

UK EE Newsletter.Doc 18.9KB 3/2/2016 00:00 3/2/2016 21:16 8/19/2015 23:42 Bon Jovi.Mp3 5.576MB 3/2/2016 00:00 3/2/2016 21:16 10/29/2010 09:26 Coldplay-Fix You .Mp4 71.31MB 3/2/2016 00:00 3/2/2016 21:16 8/13/2015 00:05 Kurt Cobain.JPG 5.39MB 3/2/2016 00:00 3/2/2016 21:16 5/30/2015 00:26 ALPlayer20.EXE 12.71MB 3/2/2016 00:00 3/2/2016 21:16 10/18/2013 10:13 Activator windows 7.RAR 1.33MB 3/2/2016

00:00

3/2/2016 21:16

5/28/2015 21:08 Tabel 5 merupakan data bukti digital hasil dari recovery dari disk E:\. Pada

disk E:\ dilakukan tiga kali proses format di mana cara format disk secara quick

format sehingga dapat diketahui perbedaan antara hasil satu kali format dengan

quick format antara empat kali format dengan quick format pada disk E:\. Hasil

perbedaan dapat dilihat dari size, access time, creation time,dan modified time.

5. Simpulan

Berdasarkan hasil analisa dan perbandingan bukti digital, maka dapat disimpulkan sebagai berikut: (1) Analisa yang dilakukan dengan softwareautopsy

bukti digital yang terdapat pada disk E:\, bukti digital disimpulkan bahwa bukti tersebut berubah. Hal ini dapat dilihar dari perubahan pada status name file dan

size. (2) Hasil analisa yang dilakukan dengan software recuva, bukti digital yang terdapat pada disk E:\ bukti file disimpulkan bahwa file dokumen masih utuh, namun size dokumen bertambah. (3) Hasil analisa yang dilakukan dengan

software magic uneraser menggunakan metode the forensics lifecycle pada

penelitian ini, berdasarkan tools dapat disimpulkan bahwa bukti digital tidak sesuai dengan bukti original. Hal ini dapat dilihat dari adanya perubahan pada

acces time, modified time, dan size file. (4) Perbandingan antara bukti digital hasil

satu kali format secara quick format dan tiga kali format secara quick format berbeda. Hal ini dapat dilihat dari size dokumen pada hasil satu kali format secara

quick format adalah 18.6KB, sedangkan size dokumen pada hasil tiga kali format

secara quick format adalah 18,9KB. (5) Terdapat perbedaan antara format secara

quick format dengan format secara default. Perbedaannya adalah pada quick

format proses format cepat dan masih menyimpan file hasil dari penghapusan sedangkkan format secara default proses finish format lama dan data file dari penghapusan bersih dari memori.

6. Saran

Saran yang diusulkan sebagai upaya pertimbangan dan pemikiran antara lain: Untuk mempermudah dalam penacarian bukti digital mengunakan metode

12

menggunakan skenario yang lebih, serta analisa yang lebih detail dengan metode-metode lebih dalam.

7. Daftar Pustaka

[1] Dicky, Chandara Irvan, 2011, Analisis Forensik Teknologi Informasi dengan

Barang Bukti Harddisk.

[2] Sinambela, Joshua M., 2012. Analisa Digital Forensik pada Kasus Kejahatan.

[3] Carrigan,Bob,2015, Komputer Forensik [Online],

https://forensiccontrol.com/resources/beginners-guide-computer-forensics/.com.Diakses pada tanggal 12 Desember 2015.

[4] Susanto, P, 2006, Analisis Data Recovery.

[5] Kunang, Yesi Novaria, 2013, Membuka Case Baru dengan Autopsy.

[6] Securityin-a-box, 2015, Mendapatkan File Kembali dengan Recuva [Online].

https://info.securityinabox.org/id/recuva.com. Diakses pada tanggal 15

Desember 2015.

[7] Darmawan, Dian, 2012, Barang Bukti Digital [Online].

https://diandermawan.wordpress.com/2012/02/12/barang-bukti-digital.com.

Diakses pada tanggal 15 Desember 2015.

[8] Ramadhan, Zuhri, 2011, Digital Forensik dan Pasca Penangan Insiden Menggunakan Metode The Forensics Lifecycle, Jurnal Fakultas Teknik