BAB II

TINJAUAN PUSTAKA

II.1. Pengertian Aplikasi

Program aplikasi adalah program siap pakai atau program yang direka untuk melaksanakan suatu fungsi bagi pengguna atau aplikasi yang lain. Aplikasi juga diartikan sebagai penggunaan atau penerapan suatu konsep yang menjadi pokok pembahasan atau sebagai program komputer yang dibuat untuk menolong manusia dalam melaksanakan tugas tertentu. Aplikasi software yang dirancang untuk penggunaan praktisi khusus, klasifikasi luas ini dapat dibagi menjadi 2 (dua) yaitu:

a. Aplikasi software spesialis, program dengan dokumentasi tergabung yang dirancang untuk menjalankan tugas tertentu.

b. Aplikasi paket, suatu program dengan dokumentasi tergabung yang dirancang untuk jenis masalah tertentu (Rahmatillah ; 2011: 3).

II.2. Chat

Chatting adalah berbicara dua arah antara satu atau beberapa orang. Di dalam dunia komputer, Chatting berarti berbicara dengan orang lain dengan menggunakan komputer. Suara yang dihasilkan, biasanya digantikan dengan teks yang diketik. Namun dengan berkembangnya multimedia dengan komputer, Chatting tidak hanya dengan menggunakan teks, tapi bisa juga dengan menggunakan suara dan video. Lebih sempit lagi, pengertian Chatting di dalam dunia Internet. Di sini pengertian Chatting adalah menggunakan Internet untuk berbicara dengan orang lain.

Menurut jumlah orang yang berbicara, Chatting dapat dibagi menjadi dua, yaitu group chat dan private chat. Group chat adalah Chatting yang melibatkan lebih dari dua orang. Biasanya orang-orang ini berkumpul di dalam suatu chat room atau channel, tempat di mana mereka bisa berinteraksi. Apabila satu orang mengirimkan suatu pesan, maka seluruh orang yang berada di chat room atau channel tersebut bisa membacanya. Sedangkan private chat tidak demikian. Private chat hanya melibatkan dua orang. Jadi hanya ada orang tertentu yang dapat membaca pesan kita (Mohamad Fauzi Haryadi ; 2010 : 2).

II.3. Kriptografi TEA (Tiny Encryption Algorithm)

Kriptografi berasal dari bahasa Yunani, cryptodan graphia. Cryptoberarti secret(rahasia) dan graphia berarti writing(tulisan). Menurut terminologinya, kriptografi adalah ilmu dan seni untuk mejaga keamanan peasn ketika pesan dikirim dari suatu tempat ke tempat lain . Menurut Yusuf Kurniawan (2004) Kriptografi adalah ilmu yang mempelajari bagaimana suatu pesan atau dokumen kita aman, tidak bisa di baca oleh pihak yang tidak berhak. Menurut Rinaldi Munir (2006) Kriptografi (cryptography) berasal dari bahasa Yunani: “cryptos” artinya “secret” (rahasia), sedangkan “graphein” artinya “writing” (tulisan rahasia). Ada beberapa definis Kriptografi yang telah dikemukakan di dalam berbagai literatur. Definisi yang dipakai di dalam buku-buku yang lama (sebelum tahun 1980-an) menyatakan bahwa Kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikan ke dalam bentuk yang tidak dapat dimengerti lagi maknanya. Definsi ini mungkin cocok pada masa lalu dimana kriptografi digunakan untuk keamanan komunikasi penting seperti dikomunikasi dikalangan militer, diplomat, dan mata-mata. Namun saat ini kriptografi lebih dari sekedar privacy, tetapi juga untuk tujuan data integrity, authentication, non-repudiation (Mukti Qamal ; 2014 : 14)

Tiny Encryption Algorithm (TEA) merupakan suatu algoritma sandi yang diciptakan oleh David J. Wheeler dan Roger M. Needham dari Cambridge University tahun 1994. Algoritma ini merupakan algoritma penyandian block cipher yang dirancang untuk penggunaan memori yang seminimal mungkin dengan kecepatan proses yang maksimal.

Sistem penyandian TEA menggunakan proses feistel network dengan menambahkan fungsi matematik berupa penambahan dan pengurangan sebagai operator pembalik selain XOR. Hal ini dimaksudkan untuk menciptakan sifat non-linearitas. Pergeseran dua arah (ke kiri dan ke kanan) menyebabkan semua bit kunci dan data bercampur secara berulang ulang (Mukti Qamal ; 2014 : 22).

II.3.1. Tujuan Kriptografi TEA

Kriptografi bertujuan untuk memberi layanan keamanan (yang juga dinamakan aspek-aspek keamanan) sebagai berikut :

1. Kerahasiaan (confidentiality), adalah layanan yang ditunjukkan untuk menjaga agar pesan tidak dapat dibaca oleh pihak-pihak yang tidak berhak.

2. Integritas data (data integrity) adalah layanan yang menjamin bahwa pesan masih asli/utuh atau belum pernah dimanipulasi selama pengiriman.

3. Otentikasi (authentication), adalah layanan yang berhubungan dengan identifikasi, baik mengidentifikasi kebenaran pihak-pihak yang berkomunikasi (user authentication atau entity authentication) maupun mengidentifikasi kebenaran sumber pesan (data origin authentication).

4. Nirpenyangkalan (non-repudiation), adalah layanan untuk mencegah entitas yang berkomunikasi melakukan penyangkalan, yaitu pengirim pesan melakukan pengiriman atau penerima pesan menyangkal telah menerima pesan (Mukti Qamal ; 2014 : 14 - 15)

II.3.2. Komponen Kriptografi TEA

Pada dasarnya komponen kriptografi terdiri dari beberapa komponen, seperti :

1. Enkripsi: merupakan cara pengamanan data yang dikirimkan sehingga terjaga kerahasiaannya. Pesan asli disebut Plaintext (teks biasa), yang diubah menjadi kode-kode yang tidak dimengerti. Enkripsi bisa diartikan dengan cipher atau kode.

2. Dekripsi: merupakan kebalikan dari enkripsi. Pesan yang telah dienkripsi dikembalikan ke bentuk asalnya. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan yang digunakan untuk enkripsi.

3. Kunci: adalah kunci yang dipakai untuk melakukan enkripsi dan dekripsi. Kunci terbagi menjadi dua bagian, yaitu kunci rahasia (private key) dan kunci umum (public key).

4. Ciphertext: merupakan suatu pesan yang telah melalui proses enkripsi. Pesan yang ada pada teks-kode ini tidak bisa dibaca karena berupa karakter-karakter yang tidak mempunyai makna (arti).

5. Plaintext: sering disebut dengan cleartext. Teks-asli atau teks-biasa ini merupakan peasn yang ditulis atau diketik yang memilki makna. Teks-asli inilah yang diproses menggunakan algoritma kriptografi untuk menjadi ciphertext (teks-kode).

6. Pesan: dapat berupa data atau informasi yang dikrim (melalui kurir, saluran komunikasi data, dsb) atau yang disimpan di dalam media perekaman (kertas, storage, dsb).

7. Cryptanalysis: Kriptanalisis bisa diartikan sebagai analisis kode atau suatu ilmu untuk mendapatkan asli tanpa haru mengetahui kunci yang sah secara wajar. Jika suatu teks-kode berhasil diubah menjadi teks-asli tanpa menggunakan kunci yang sah, proses tersebut dinakaman breaking code. Hal ini dilakukan oleh para kriptanalisis. Analisis kode juga dapat menemukan kelemahan dari suatu algoritma kriptografi dan akhirnya dapat menemukan kunci atau teks-asli dari teks-kode yang dienkripsi dengan algoritma teretentu (Mukti Qamal ; 2014 : 15 - 16).

II.3.3. Jenis – Jenis Kriptografi TEA

Algoritma kriptografi dibagi menjadi tiga bagian berdasarkan kunci yang dipakainya : 1. Algoritma Simetri (menggunakan satu kunci untuk enkripsi dan dekripsinya)

Algoritma ini memakai kunci yang sama untuk kegiatan enkripsi dan dekripsi. Bila mengirim pesan dengan menggunakan algoritma ini, si penerima pesan harus diberitahukan kunci dari pesan tersebut agar bisa mendekripsikan pesan yang dikirim. Keamanan dari pesan yang menggunakan algoritma ini tergantung pada kunci. Jika kunci tersebut diketahui oleh orang lain maka orang tersebut akan dapat melakukan enkripsi dan dekripsi terhadap pesan.

Algoritma kunci-simetri mengacu pada metode enkripsi yang dalam hal ini baik pengirim maupun penerima memiliki kunci yang sama. Algoritma kunci-simetri modern beroperasi dalam mode bit dan dapat dikelompokkan menjadi dua kategori, yaitu :

a. Cipher Aliran (Stream Cipher) Algoritma kriptografi beroperasi dalam plaintexs/ciphertext dalam bentuk bit tunggal, yang dalam hal ini rangkaian bit dienkripsi/didekripsikan bit per bit. Chiper aliran mengenkripsi satu bit pada setiap kali proses enkripsi. 2.

b. Cipher Blok (Block Cipher) Algoritma kriptografi beroperasi pada plaintexs/ciphertext dalam bentuk blok bit, yang dalam hal ini rangkaian bit dibagi dalam blokblok bit yang panjangnya sudah ditentukan sebelumnya. Misalnya panjang blok adalah 64 bit, maka itu berarti algoritma enkripsi memperlakukan 8 karakter setiap kali enkripsi (1 karakter = 8 bit dalam pengkodean ASCII). Cipher blok mengenkripsi satu blok bit setiap kali. 3. Hash Function

Plaintext dibagi menjadi beberapa blok dengan panjang tetap. Beberapa mode operasi dapat diterapkan untuk melakukan enkripsi terhadap keseluruhan blok Plaintext. Empat mode operasi yang lazim diterapkan pada sistem blok chiper adalah :

a. Electronik Code Book (ECB) Pada mode ini, setiap blok plainteks Pi dienkripsi secara

individual dan independen menjadi blok cipherteks Ci .

b. Cipher Blok Chaining (CBC), Mode ini menerapkan mekanisme umpan-balik (feedback)pada sebuah blok, yang dalam hal ini hasil enkripsi sebelumnya diumpan-balikkan ke dalam enkripsi blok yang current. Caranya, blok plainteks yang current di-XOR-kan terlebih dahulu dengan blok cipherteks hasil enkripsi sebelumnya, selanjutnya hasil peng-XORan ini masuk ke dalam fungsi enkripsi. Dengan mode CBC, setiap blok

cipherteks bergantung tidak hanya pada blok plainteksnya tetapi juga pada seluruh blok plainteks sebelumnya. Dekripsi dilakukan dengan memasukkan blok cipherteks-nya yang current ke fungsi sebelumnya. Dalam hal ini, blok cipherteks sebelumnya berfungsi sebagai umpan-maju (feedforward) pada akhir proses dekripsi.

c. Cipher-Feedback (CFB) Jika mode CFB yang diterapkan untuk transmisi data, maka enkripsi tidak dapat dilakukan bila blok plainteks yang diterima belum lengkap. Secara umum, CFB p-bit mengengkripsi plainteks sebanyak p bit setiap kalinya, yang dalam hal ini mana p ≤ n (n = ukuran blok). Dengan kata lain, CFB mengenkripsi cipher blok seperti pada cipher aliran.

d. Output-Feedback (OFB) Mode OFB ini mirip dengan mode CFB, kecuali p-bit dari hasil enkripsi terhadap antrian disalin menjadi elemen posisi paling kanan di antrian. Dekripsi dilakukan sebagai kebalikan dari proses enkripsi (Mukti Qamal ; 2014 : 18 - 19).

II.3.4. Bit pada TEA

TEA memproses 64-bit input sekali waktu dan menghasilkan 64- bit output. TEA menyimpan 64-bit input kedalam L0 dan R0 masing masing 32-bit, sedangkan 128-bit kunci

disimpan kedalam k[0], k[1], k[2], dan k[3] yang masing masing berisi 32-bit. Diharapkan teknik ini cukup dapat mencegah penggunaan teknik exshautive search secara efektif. Hasil outputnya akan disimpan dalam L16 dan R16.

Bilangan delta konstan yang digunakan adalah 9E3779B9, dimana bilangan delta berasal dari golden number, digunakan delta = (√5 -1)231

. Suatu bilangan delta ganda yang berbeda digunakan dalam setiap roundnya sehingga tidak ada bit dari perkalian yang tidak berubah secara

teratur. Berbeda dengan struktur feistel yang semula hanya mengoperasikan satu sisi yaitu sisi sebelah kanan dengan sebuah fungsi F, pada algoritma TEA kedua sisi dioperasikan dengan sebuah fungsi yang sama.

Untuk melakukan enkripsi, Proses diawali dengan input-bit teks sebanyak 64-bit, kemudian 64-bit teks tersebut dibagi menjadi dua bagian, yaitu sisi kiri (L0) sebanyak 32-bit dan

sisi kanan (R0) sebanyak 32-bit. Setiap bagian teks akan dioperasikan sendiri-sendiri. R0(Z) akan

digeser kekiri sebanyak empat (4) kali dan ditambahkan dengan kunci k[0], sementara itu Z ditambah dengan sum (delta) yang merupakan konstanta. Hasil penambahan ini di-XOR-kan dengan penambahan sebelumnya. Langkah selanjutnya di-XOR-kan dengan hasil penambahan antara Z yang digeser kekanan sebanyak lima (5) kali dengan kunci k[1]. Hasil tersebut kemudian ditambahkan dengan L0 (Y) yang akan menjadi R1.

Sisi sebelah kiri akan mengalami proses yang sama dengan sisi sebelah kanan. L0 (Y)

akan digeser kekiri sebanyak empat (4) kali lalu ditambahkan dengan kunci k[2], sementara itu, Y ditambah dengan sum (delta). Hasil penambahan ini di-XOR-kan dengan penambahan sebelumnya. Langkah selanjutnya di-XOR-kan dengan hasil penambahan antara Y yang digeser ke kanan sebanyak lima (5) kali dengan unci k[3]. Hasil tersebut kemudian ditambahkan dengan R0 (Z) yang akan menjadi L1. (Mukti Qamal ; 2014 : 21 - 22).

II.4. Pengertian Java

Java adalah bahasa pemrograman yang dapat dijalankan di berbagai jenis komputer dan berbagai sistem operasi termasuk telepon genggam. Java dikembangkan oleh Sun Microsystem dan dirilis tahun 1995. Java merupakan suatu teknologi perangkat lunak yang digolongkan multi

platform. Selain itu, Java juga merupakan suatu platform yang memiliki virtual machine dan library yang diperlukan untuk menulis dan menjalankan suatu program.

Bahasa pemrograman java pertama lahir dari The Green Project, yang berjalan selama 18 bulan, dari awal tahun 1991 hingga musim panas 1992. Proyek tersebut belum menggunakan versi yang dinamakan Oak. Proyek ini dimotori oleh Patrick Naughton, Mike Sheridan, James Gosling dan Bill Joy, serta Sembilan pemrograman lainnya dari Sun Microsystem. Salah satu hasil proyek ini adalah mascot Duke yang dibuat oleh Joe Palrang (Wahana Komputer ; 2010 : 1).

II.5. Pengertian NetBeans

NetBeans merupakan salah satu proyek open source yang disponsori oleh Sun Microsystem. Proyek ini bediri pada tahun 2000 dan telah menghasilkan 2 produk, yaitu NetBeanss IDE dan NetBeans Platform. NetBeans IDE merupakan produk yang digunakan untuk melakukan pemrograman baik menulis kode, meng-compile, mencari kesalahan dan mendistribusikan program. Sedangkan NetBeans Platform adalah sebuah modul yang merupakan kerangka awal / pondasi dalam bangun aplikasi desktop yang besar.

NetBeans juga menyediakan paket yang lengkap dalam pemrograman dari pemrograman standar (aplikasi desktop), pemrograman enterprise, dan pemrograman perangkat mobile. Saat ini NetBeans telah mencapai versi 6.8 (Wahana Komputer ; 2010 : 15).

Perangkat Lunak Netbeans adalah sebuah IDE (Integrated Development Environment) berbasis Java yang dikembangkan oleh perusahaan Sun Microsystems untuk mengembangkan perangkat lunak. Netbeans dapat dijalankan pada berbagai sistem operasi komputer, seperti Windows, Linux, Mac OS, dan Solaris yang telah terinstal JVM (Java Virtual Machine) (Indra Purnama ; 2012 : 6).

II.6. UML (Unified Modeling Language)

Menurut Windu Gata (2013 : 4) Hasil pemodelan pada OOAD terdokumentasikan dalam bentuk Unified Modeling Language (UML). UML adalah bahasa spesifikasi standar yang dipergunakan untuk mendokumentasikan, menspesifikasikan dan membangun perangkat lunak.

UML merupakan metodologi dalam mengembangkan sistem berorientasi objek dan juga merupakan alat untuk mendukung pengembangan sistem. UML saat ini sangat banyak dipergunakan dalam dunia industri yang merupakan standar bahasa pemodelan umum dalam industri perangkat lunak dan pengembangan sistem.

Alat bantu yang digunakan dalam perancangan berorientasi objek berbasiskan UML adalah sebagai berikut :

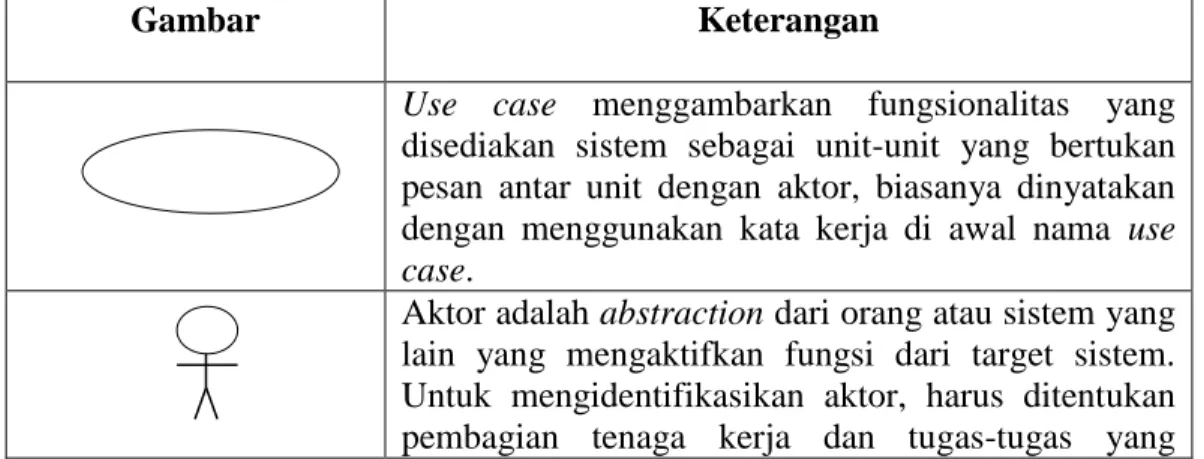

- Use case Diagram

Use case diagram merupakan pemodelan untuk kelakukan (behavior) sistem informasi yang akan dibuat. Use case mendeskripsikan sebuah interaksi antara satu atau lebih aktor dengan sistem informasi yang akan dibuat. Dapat dikatakan use case digunakan untuk mengetahui fungsi apa saja yang ada di dalam sistem informasi dan siapa saja yang berhak menggunakan fungsi-fungsi tersebut. Simbol-simbol yang digunakan dalam use case diagram, yaitu :

Tabel II.1. Simbol Use Case

Gambar Keterangan

Use case menggambarkan fungsionalitas yang disediakan sistem sebagai unit-unit yang bertukan pesan antar unit dengan aktor, biasanya dinyatakan dengan menggunakan kata kerja di awal nama use case.

Aktor adalah abstraction dari orang atau sistem yang lain yang mengaktifkan fungsi dari target sistem. Untuk mengidentifikasikan aktor, harus ditentukan pembagian tenaga kerja dan tugas-tugas yang

berkaitan dengan peran pada konteks target sistem. Orang atau sistem bisa muncul dalam beberapa peran. Perlu dicatat bahwa aktor berinteraksi dengan use case, tetapi tidak memiliki control terhadap use case.

Asosiasi antara aktor dan use case, digambarkan dengan garis tanpa panah yang mengindikasikan siapa atau apa yang meminta interaksi secara langsung dan bukannya mengidikasikan aliran data. Asosiasi antara aktor dan use case yang menggunakan panah terbuka untuk mengidinkasikan bila aktor berinteraksi secara pasif dengan sistem. Include, merupakan di dalam use case lain (required) atau pemanggilan use case oleh use case lain, contohnya adalah pemanggilan sebuah fungsi program.

Extend, merupakan perluasan dari use case lain jika kondisi atau syarat terpenuhi.

(Sumber : Windu Gata ; 2013 : 4)

Contoh dari pembuatan use case diagram dapat dilihat pada gambar II.2 berikut :

Gambar. II.2. Use Case Diagaram

- Diagram Aktivitas (Activity Diagram)

Activity Diagram menggambarkan workflow (aliran kerja) atau aktivitas dari sebuah sistem atau proses bisnis. Simbol-simbol yang digunakan dalam activity diagram, yaitu :

Tabel II.2. Simbol Activity Diagram

Gambar Keterangan

Start point, diletakkan pada pojok kiri atas dan merupakan awal aktifitas.

End point, akhir aktifitas.

Activites, menggambarkan suatu proses/kegiatan bisnis.

Fork (Percabangan), digunakan untuk menunjukkan kegiatan yang dilakukan secara parallel atau untuk menggabungkan dua kegiatan pararel menjadi satu.

Join (penggabungan) atau rake, digunakan untuk menunjukkan adanya dekomposisi.

Decision Points, menggambarkan pilihan untuk pengambilan keputusan, true, false.

Swimlane, pembagian activity diagram untuk menunjukkan siapa melakukan apa.

(Sumber : Windu Gata ; 2013 : 6)

Contoh dari pembuatan activity diagram dapat dilihat pada gambar II.2 berikut : New Swimline

Memasukkan Username

Memasukkan Password

Aktifkan Menu Administrator

Menampilkan Pesan Error

invalid

Valid

Gambar. II.3. Activity Diagaram

(Sumber : Windu Gata ; 2013 : 6)

- Diagram Urutan (Sequence Diagram)

Sequence diagram menggambarkan kelakuan objek pada use case dengan mendeskripsikan waktu hidup objek dan pesan yang dikirimkan dan diterima antar objek. Simbol-simbol yang digunakan dalam sequence diagram, yaitu :

Tabel II.3. Simbol Sequence Diagram

Gambar Keterangan

Entity Class, merupakan bagian dari sistem yang berisi kumpulan kelas berupa entitas-entitas yang membentuk gambaran awal sistem dan menjadi landasan untuk menyusun basis data.

Boundary Class, berisi kumpulan kelas yang menjadi interface atau interaksi antara satu atau lebih aktor dengan sistem, seperti tampilan formentry dan form cetak.

Control class, suatu objek yang berisi logika aplikasi yang tidak memiliki tanggung jawab kepada entitas, contohnya adalah kalkulasi dan aturan bisnis yang melibatkan berbagai objek.

Recursive, menggambarkan pengiriman pesan yang dikirim untuk dirinya sendiri.

Activation, activation mewakili sebuah eksekusi operasi dari objek, panjang kotak ini berbanding lurus dengan durasi aktivitas sebuah operasi.

Lifeline, garis titik-titik yang terhubung dengan objek, sepanjang lifeline terdapat activation.

(Sumber : Windu Gata ; 2013 : 7)

Contoh dari pembuatan sequence diagram dapat dilihat pada gambar II.4 berikut :

Gambar. II.4. Sequence Diagaram

(Sumber : Windu Gata ; 2013 : 7)

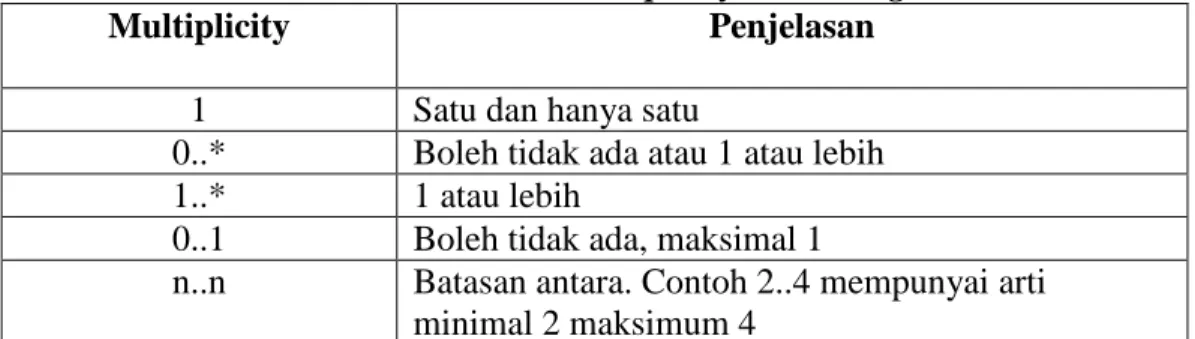

Merupakan hubungan antar kelas dan penjelasan detail tiap-tiap kelas di dalam model desain dari suatu sistem, juga memperlihatkan aturan-aturan dan tanggng jawab entitas yang menentukan perilaku sistem.

Class diagram juga menunjukkan atribut-atribut dan operasi-operasi dari sebuah kelas dan constraint yang berhubungan dengan objek yang dikoneksikan. Class diagram secara khas meliputi: Kelas (Class), Relasi, Associations, Generalization dan Aggregation, Atribut (Attributes), Operasi (Operations/Method), Visibility, tingkat akses objek eksternal kepada suatu operasi atau atribut. Hubungan antar kelas mempunyai keterangan yang disebut dengan multiplicity atau kardinaliti.

Tabel II.4. Multiplicity Class Diagram

Multiplicity Penjelasan

1 Satu dan hanya satu

0..* Boleh tidak ada atau 1 atau lebih 1..* 1 atau lebih

0..1 Boleh tidak ada, maksimal 1

n..n Batasan antara. Contoh 2..4 mempunyai arti minimal 2 maksimum 4

(Sumber : Windu Gata ; 2013 : 8)

Gambar. II.5. Class Diagaram