PERANCANGAN SISTEM KEAMANAN KOMPUTER BERBASIS

JARINGAN WAKTU NYATA

Agus Wibowo

Jurusan Teknik Informatika, Fakultas Teknologi Komunikasi dan Informatika, Universitas Nasional Jl. Raya Sawo Manila, Pejaten No. 61, Jakarta 12520

Abstract

On this paper we trying to design real time security system that integrated to internet. The benefit of this systems is real time access and have powerfull protection to any systems. The application of this systems is largely imlemented on a device or system that need maximum security.

Keywords: security systems, realtime network

Abstrak

Pengaturan akses terhadap peralatan atau tempat-tempat tertentu medapatkan perhatian yang semakin serius oleh para manajer dalam suatu organisasi, baik perusahaan kecil, perusahaan multinasional maupun lembaga-lembaga pemerintahan dalam semua tingkatan. Pengaturan akses terhadap asset dan peralatan organisasi berarti mengontrol akses secara fisik maupun akses secara logic, baik itu akses secara independen maupun akses melalui pendekatan sistem yang telah ter integrasi. Pengamanan terhadap akses secara fisik berarti mengamankan asset organisasi baik asset yang dapat dinilai maupun asset intelektual yang tidak ternilai dari pencurian atau penyadapat. Pengaturan logical akses berarti perusahaan atau organisasi membatasi akses terhadap data, jaringan dan workstation terhadap orang-orang yang berhak saja.

Kata kunci: sistem keamanan, waktu nyata

I. PENDAHULUAN

Perubahan dalam lingkungan kerja mengakibatkan meningkatnya masalah dalam identifikasi dan otentifikasi orang-orang dalam organisasi. Masa dimana tempat kerja kita tetap dan dapat dipantau orang hampir berlalu. Saat ini banyak perusahaan yang mengalami perputaran tenaga kerja yang cukup tinggi atau mengalami kesulitan dalam memenuhi kebutuhan tenaga kerja pada sektor tertentu sehingga sering menggunakan kontraktor dari luar. Lingkungan semacam ini akan mengakibatkan banyak orang baru yang tidak dikenal memiliki akses terhadap asset dan informasi penting milik perusahaan. Sementara perputaran tenaga kerja sebenarnya tidak terlalu besar pada organisasi pemerintahan, rotasi pegawai dan peningkatan ukuran dan kompleksitas organisasi menyebabkan hal yang hampir sama yaitu pengaksesan asset atau informasi organisasi oleh orang-orang yang tidak berhak.

Langkah yang harus ditempu untuk mengatasi hal tersebut adalah, pengenalan sebuah sistem identifikasi dalam mengakses asset atau informasi organisasi menggunakan suatu kartu identitas atau peralatan lain yang dapat dipercaya yang mengandung sistem intelligence yang terintegrasi. Sebagai suatu alat yang diandalkan kartu tersebut harus mendukung beberapa aplikasi pengamanan untuk pemrosesan identitas pribadi, kewenangan dan hak akses dan termasuk perlindungan terhadap sistem cryptograpi dari informasi yang ada. Diperlukannya suatu kartu yang dapat diandalkan didasari pada model pengaksesan yang baru yang memerlukan pemrosesan yang cepat, otentifikasi jati diri, minimalisasi resiko kesalahan. Model ini ditunjukkan dalam suatu blueprint untuk sistem identifikasi personal yang aman yang dapat memecahkan masalah mendasar dalam pengaturan pengaksesan yaitu bagaimana untuk mengetahui secara akurat dan tepat keterkaitan seseorang dengan hak dan kewenangan dalam suatu lingkungan dimana keputusan untuk pengaksesan harus dibuat, seperti sebuah kartu identitas yang “smart” atau cerdas yang dapat terdiri dati suatu pita magnetic, pita akses pintu gerbang, barcode, peralatan radio frekuensi, smart card chip dan teknologi pengamanan lainnya.

II. PHYSICAL ACCESS CONTROL SYSTEM BERBASIS SMART-CARD

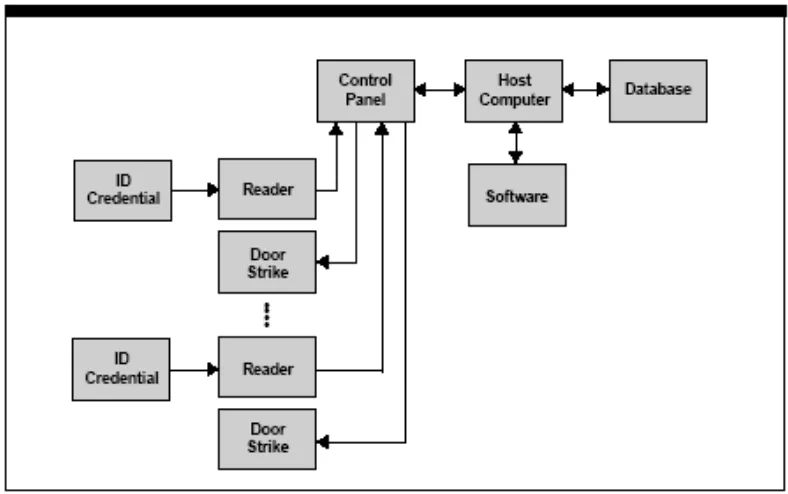

Suatu sistem pengaturan terhadap akses secara fisik yang baik adalah suatu jaringan yang terkoordinir antara kartu identitas, mesin pembaca elektronis, databases khusus, software dan jaringan komputer yang digunakan untuk memonitor dan mengontrol “lalu lintas” melalui akses poin.

Sistem Pengendalian Physical Access

Bagi pengguna, suatu sistem pengendalian akses terdiri dari tiga alemen yaitu :

1) sebuah kartu atau tanda (identitas yang valid) yang ditunjukkan pada mesin pembaca di pintu. 2) sebuah mesin pembaca di pintu masuk, yang akan menunjukkan bahwa kartu tersebut valid dan

pemegangnya berwenang memasuki areal tersebut.

3) sebuah pintu atau gerbang yang secara otomatis akan terbuka ketika akses tersebut diijinkan (valid)

Dibalik semua itu terdapat suatu jaringan yang kompleks yang terdiri dari data, komputer-komputer, dan software yang mendukung proses pengamanan. Pada bagian berikut akan diuraikan proses dan kompenen dari sistem pengamanan terhadap akses secara fisik berbasis snart card. Dalam bagian ini akan di ulas bagaimana contact dan contactless card technology digunakan dalam mengontrol akses pada suatu asset atau ruangan atau jaringan tertentu.

Proses Access Control

Proses pengontrolan akses dimulai ketika seorang pengguna menunjukkan kartu identitasnya (biasanya berupa kartu pegawai yang berupa smart card, badge atau kartu identitas) ke mesin pembaca, yang biasanya terletak sebelum pintu masuk. Mesin pembaca akan melakukan ekstraksi data dari kartu, memprosesnya dan mengirimkan ke kontrol panel.

Mula-mula kontrol panel akan melakukan validasi untuk mesin pembaca kartu tersebutkemudian baru menerima data yang dikirimkan oleh mesin pembaca kartu. Apa yang terjadi selanjutnya tergantung dari apakah sistem tersebut bersifat sentralisasi atau terdistribusi.

Dalam sistem yang tersentralisir, kontrol panel akan meneruskan data kepada server pengendali akses. Server pengendali akses akan membnadingkan data yang diterima dari kartu dengan informasi tentang pengguna kartu yang tersimpan dalam database. Software pengendali akses akan membaca dan menunjukkan kewenangan akses dan melakukan otorisasi bagi pengguna kartu, waktu, tanggal pintu masuk yang digunakan dan informasi lainnya yang diperlukan oleh perusahaan untuk menjamin keamanan. Jika pengguna kartu ternyata memiliki akses, maka server pengendali akses akan memberikan tanda kepada kontrol panel untuk membuka pintu. Kontrol panel kemudian mengirimkan dua sinyal, satu untuk pintu yang harus dibuka dan yang satunya kepada pintu pembaca kartu yang berupa sinyal atau suara yang menandakan pengguna kartu tersebut boleh masuk.

Dalam sistem terdistribusi,kontrol panel adalah pengambil keputusan apakan pemegang kartu tersebut diperbolehkan masuk atau tidak,. Secara periodic server pengendali akses menyediakan data kepada kontrol panel untuk dapat digunakan oleh software yang berada di kontrol panel mangambil keputusan apakan pengguna tersebut diijinkan untuk mengakses tempat tersebut. Kemudian kontrol panel melakukan seluruh tugas yang dilakukan oleh server seperti tersebut diatas (membuka pintu dan memberi sinyal/tanda). Keuntungan dari sistem terdistribusi ini adalah berkurangnya wajtu untuk komunikasi antara kontrol panel dan server pengendali serta pusat data, sehingga performa dari sistem meningkat.

Jika sistem biometric atau PIN disertakan dalam sistem tersebut, mesin pembaca biasanya melakukan autentifikasi terhadap data ini. Validasi dapat dilakukan oleh mesin pembaca atau didalam kartu identitas tersebut dengan membandingkan data dengan template biometric atau PIN yang tersimpan dalam kartu(dalam banyak kasus data biometric akan dikirimkan ke kontrol panel untuk dilakukan pemrosesan). Jika informasi tambahan tadi valid, maka mesin pembaca mengirimkan nomer kartu identitas tersebut kepada kontrol panel, tetapi jika identifikasi tadi tidak valid, kemudian mesin pembaca kartu juga mengidentifikasikannya, maka akses tersebut akan ditolak.

mengirimkan tanda kepada mesin pembaca untuk mengeluarkan suara yang berbeda, sebagai suatu tanda bahwa akses tersebut tidak dibenarkan. Hal ini juga dapat dilakukan dengan peralatan security tambahan seperti closet circuit TV dan alarm, yang dapat mengindikasikan bahwa kartu yang tidak sah sedang dicoba digunakan untuk membuka sistem.

Gambar 2.1 Skema proses pengendalian akses.

III.PERANCANGAN KOMPONEN SISTEM PENGENDALI AKSES Biasanya sebuah sistem pengamanan akses terdiri dari beberapa komponen antara lain : · Kartu identitas (sebuah smart card)

· Pintu pembaca smart card (smart card reader) · Pintu yang selalu terkunci

· Control panel

· Sebuah server pengatur pengaturan akses · Software dan

· Database

Penjelasan beberapa komponen utama secara agak mendetail terdapat dalam uraian berikut : 3.1. Kartu Identitas

Beberapa kartu identitas yang berbeda digunakan sebagai alat untuk mengendalikan akses ini seperti, pita magnetic, pita wiengand, berrium ferrite, 125 kHz proximity technology, contact smrt card dan contactless smart card. Keseluruhan teknologi tersebut dapat dibuat dalam berbagai bentuk yang menarik seperti bentuk sebuah kunci, badge karyawan atau bentuk lain yang lebih menarik seperti kacamata atau gelang (tangan). Apapun bentuknya pada dasarnya semua kartu tersebut dioperasikan dengan cara yang sama; kartu-kartu tersebut berisi data yang merupakan otentifikasi pengguna atau pemegang kartu.

yang memegang kartu tersebut adalah orang yang berhak atau bahkan bahwa kartu tersebut adalah asli.

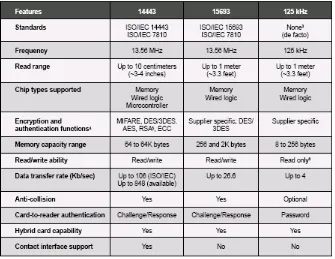

Teknologi contact smart card yang sesuai dengan standart ISO/IEC 7816 dan teknologi contactless smart card yang sesuai dengan standart ISO/IEC 14443 dan ISO/IEC15693 memiliki kemampuan membaca, menulis dan menyimpan data. Kartu yang menggunakan teknologi ini termasuk peralatan yang memiliki kecerdasan (intelligent devices). Kartu tersebut dapat menyimpan kewenangan, otorisasi dan catatan kehadiran. Kartu tersebut juga dapat menyimpan lebih dari satu PIN dan identitas biometric, serta menawarkan kemampuan untuk melakukan identifikasi dengan banyak cara. Kartu tersebut bukan hanya sebuah penyimpan identitas yang unik, tetapi juga sebuah penyimpan data portable.

3.2. Pintu (dengan mesin) Pembaca

Pintu dengan mesin pembaca kartu dapat memiliki lebih dari satu interface, menyesuaikan dengan kombinasi dari teknologi contact dan contactless smart card termasuk suatu penggesek PIN dan pembaca biometric. Bagaimana respon dari mesin pembaca, tergantung pada kartu yang di unjukkan kepadanya dan kebijaksanaan keamanan perusahaan.

Jika mesin pembaca digunakan dengan contactless smart card, mesin ini akan bertindak sebagai pemancar dan penerima frekuensi radio dengan kekuatan yang rendah, yang secara terus-menerus mentransmisikan gelombang frekuensi radio atau gelombang elektromagnetik yang dikenal dengan excite field. Ketika sebuah kartu berteknologi contactless berada disekitar excite field, antenna internal yang ada dalam kartu mengkonversi gelombang energi kedalam gelombang listrik yang akan memberikan daya pada chip yang ada dalam kartu. Chip tersebut kemudian menggunakan antene untuk mengirimkan data kedalam mesin pembaca.

Jika mesin pembaca digunakan dengan teknologi contact smart card; mesin pembaca harus memiliki sebuah alat yang berfungsi sebagai konektor bagi kartu tersebut. Kartu dan konektor harus melakukan kontak fisik untuk mengirim dan menerima data.

Mesin pembaca yang memiliki alat penggesek Pin dan pembaca biometric (biasanya beripa sidik jari atau bentuk tangan) biasanya digunakan untuk mendukung dua atau lebih factor otentifikasi. Jika diperlukan, pada sebuah fasilitas hanya diperlukan pengunjukan contactless smart card ketika resiko keamanan rendah, tetapi suatu saat diperlukan diperlukan juga data biometric jika tingkat keamanan perlu ditingkatkan, atau jika resiko keamanan sangat tinggi, maka orang yang akan mengakses suatu asset atau informasi perusahaan harus menggunakan contact smart card dan memakai pembaca biometric dan memasukkan PIN sebelum mengakses suatu asset. Pembaca serba guna ini dapat digunakan pada saat diperlukan lebih dari dua factor identifikasi dan untuk melakukan verifikasi input berdasarkan waktu dalam sehari, hari dalam seminggu kebutuhan suatu lokasi untuk tambahan factor otentifikasi yang dirancang dalam kebijakan keamanan perusahaan.

Ketika mesin pembaca telah menerima data yang diperlukan, biasanya mesin pembaca akan memproses informasi dengan salah satu dari dua cara, yaitu data tersebut langsung dikirim ke kontrol panel (tanpa dianalisa) atau mesin pembaca melakukan analisa data sebelum mengirim data tersebut kepada kontrol panel. Kedua cara tersebut banyak digunakan karena masing-masing cara memiliki keunggulan dan kelemahan sendiri.

Cara yang paling sederhana adalah mesin pembaca mengirim data langsung kepada kontrol panel. Dalam hal ini mesin pembaca tidak melakukan analisa apapun untuk mengevaluasi data atau memastikan legitimasi dari kartu tersebut. Kartu semacam ini biasanbya merupakan kartu pembaca one factor dan bersifat generic, sehingga mesin pembaca ini dapat dipasang atau dilepas dengan mudah dalam sistem access control.

pengamanan. Mesin pembaca dapat memastikan keabsahan dari kartu dan kartu juga dapat mengecek keabsahan dari mesin pembaca tersebut, membandingkan data biometric atau PIN yang dimasukkan oleh pemegang kartu dan memanipulasi data dari kartusehingga yang dikirimkan oleh mesin pembaca tidak sama dengan yang dibacanya dari kartu. Proses otentifikasi kartu oleh mesin pembaca kartu dan sebaliknay disebut mutual autentification. Mutual autentification adalah salah satu keunggulan dari sistem yang berbasis smart card.

3.3. Kontrol Panel

Kontrol panel (sering disebut sebagai kontroler atau biasa juga cukup disebut sebagai panel) bertindak sebagai pusat komunikasi untuk sistem pengendalian akses dalam suatu organisasi atau perusahaan. Panel biasanya meneyediakan sumber tenaga dan interface (peralatan antar muka) dengan berbagai macam mesin pembaca kartu dalam akses poin yang berbeda. Panel tersebut terhubung dengan pintu elektro mekanik yang terkunci dan dapat melayani pembukaan pintu secara otomatis melalui unlocking mechanism untuk memasuki pintu gerbang. Panel juga dapat dihubungkan dengan alarm dan terakhir kontrol panel selalu akan terhubung dengan server pengendali akses.

Tergantung dari perancangannya, kontrol panel dapat melakukan pemrosesan data dari mesin pembaca kartu dan server pengendali sistem akses dan membuat keputusan otentifikasi secara langsung, atau panel tersebut hanya melewatkan data yang diperolehnya ke server pengendali sistem akses untuk membuat keputusan. Biasanya kontrol panel membuat keputusan untuk membuka pintu dan melanjutkan pesan tersebut kepada komputer dan memberikan tanda pembukaan pintu kepada mesin pembaca kartu. Sangatlah penting bagi penl dan mesin pembaca untuk menyamanak sinyal pembukaan pintu, karena kontrol panel terletak didalam ruangan atau didalam fasilitas yang aman, sementara mesin pembaca biasanya terletak di ruang yang kurang aman dan terbuka.

Akhirnya kontrol panel menyimpan format informasi data. Informasi ini mengidentifikasi bagian data mana yang diterima dari kartu yang digunakan untuk pengambilan keputusan pengendalian akses. Kartu dan mesin pembaca yang menggunakan teknologi yang berbeda dapat melakukan pertukaran data dengan format yang berbeda. Tetapi kontrol panel harus tahu bagaimana menginterprestasikan dan memproses data yang ada. Sebagai contoh, jika mesin pembaca mengirim data dalam format 35 bit dan kontrol panel didesain untuk membaca data dalam format 26 bit, panel harus menolak data tersebut atau memotong 8 bit data yang ada. Format data mengatur bagaimana panel menginterprestasikan data yang diterima.

3.4. Server Pengendali Akses

Puncak dari keseluruhan sistem, juga sering disebut sebagai tulang punggung sistem atau induk dari sistem yang mengandung software sistem pengendali akses dan sebuah database. Database tersebut berisi informasi yang up todate tentang hak-hak dari pengguna.

Dalam sistem yang terpusat, server menerima data dari kartu melalui kontrol panel. Software menghubungkan data dari kartu dengan data yang ada dalam database, menterjemahkan kewenangan akses seseorang dan mengidentifikasi apakah seseorang dapat diterima. Sebagai contoh, jika seseorang hanya diijinkan untuk mengakses gedung antara jam 8 AM dan jam 5 PM dan saat ini baru jam 7.45AM orang tersebut tidak diperkenankan memasuki gedung. Tetapi, saat waktu menunjukkan jam 08.01 AM maka komputer harus memberikan respon dengan memerintahkan kontrol panel untuk membuka pintu akses bagi orang tersebut.

Hampir seluruh sistem bersifat desentralisasi, dalam sistem desentralisasi ini, server secara periodic mengirim informasi tentang pengaturan akses kepada kontrol panel dan kontrol panel akan mengambil keputusan akses secara independen berdasarkan data tersebut.

Format data dalam sistem pengendalian akses adalah elemen yang sangat kritis dalam perencanaan. Format data merujuk pada aturan jumlah bit yang dikirimkan oleh mesin pembaca kepada kontrol panel. Format data mengatur jumlah bit yang digunakan untuk aliran data dan apa arti dari bit-bit tersebut. Sebagai contoh, beberapa bit awal mungkin dapat mewakili kode fasilitas, bit selanjutnya menunjukkan nomor kartu identitas, bit berikutnya digunakan untuk parity dan seterusnya.

Beberapa perusahaan pengembang sistem telah mengembangkan format datanya snediri sehingga membuat format data yang dikembangkan oleh setiap vendor berbeda satu dengan yang lainnya. Patern format data dalam kunci sebuah pintu, misalnya, format data tersebut akan tetap dirahasiakan demi menjaga orang atau perusahaan yang tidak berhak dalam melakukan duplikasi kartu. Sistem pengendalian akses yang telah ada harus diperhatikan jika kita ingin mendefinisikan teknologi sistem pengendalian akses fisik yang baru.

3.5. Operational Range

Salah satu karakteristik yang penting dalam pengoperasian sistem pengendalian akses fisik adalah jarak yang efektif dari mesin pembaca dengan kartu identitas yang digunakan, jarak ini disebut operational range. Karakteristik ini dapat mempengaruhi persepsi pengguna terhadap kenyamanan dalam penggunaan sistem tersebut. Untuk sistem yang menggunakan teknologi contact smart card, jelas masalah ini bukan merupakan masalah, karena kartu harus dimasukkan dalam mesin pembaca dan harus terjadi kontak fisik.

Operational range dipengaruhi oleh banyak factor, termasuk didalamnya spesifikasi rancangan sistem dan lingkungan dimana mesin pembaca diletakkan. Factor-faktor yang mempengaruhi operational range meliputi ketajaman antenna, jumlah lilitan yang ada dalam antenna, bahan dari antenna, bahan-bahan disekelilingnya, kemampuan kartu dalam mengenali mesin pembacanya, parameter elektronik dari chip, kemampuan mesin pembaca untuk mengatasi terjadinya kolusi dan panjang dan kekuatan gelombang dari mesin pemaca. Beberapa lembaga pemerintaha terlibat dalamusaha menyeragamkan batas transmisi dan frekuensi. Peningkatan operationan range dapat dilakukan dengan memperkuan antenna seperti meningkatkan jumlah koil dari antenna, meningkatkan ukuran antenna atau memperbesar kekuatan transmisi dari antenna tersebut.

Letak mesin pembaca dapat mempengaruhi operational range dari mesin pembaca contactless card. Sebagai contoh, kedekatan mesin pembaca dari bahan-bahan metal, dapat mempengaruhi pancaran gelombangnya atau bahkan menutup sinyal dari kartu. Sehingga sebuah mesin pembaca yang diletakkan dalam suatu lempengan logam yang kuat, disebelahnya adalah pintu yang terdiri dari logam semua, atau malah diletakkan dalam wadah yang terbuat dari logam untuk menjaga mesin dari pengrusakan, mungkin akan memiliki operational range yang sangat pendek.

Operational range dari kartu identitas untuk suatu peralatan berteknologi contactless merupakan hal yang sangat penting dalam perancangan sistem pengendalian akses secara fisik. Operational range yang tepat merupakan suatu keharusan dalam penyusunan kebijakan pengamanan perusahaan, dan persyaratan arsitektur alat pengamanannya.

A. Keamanan (dari) Kartu

Kartu berjenis smart card dapat digunakan untuk menghindakan dari pemalsuan kartu, penggunaan kartu diluar kewenangannya dan menghindarkan pemakaian kartu dari oaring yang tidak berhak. Smart card memiliki berbagai macam kemampuan yang berupa software dan hardware yang dapat mendeteksi dan bereaksi terhadap kemungkinan pemalsuan dan dapat mengkounter serangan yang mungkin dilakukan, didalam smart card terdapat sensor-sensor terhadap voltase, frekuensi, cahaya dan temperatur; filter yang memakai sistem clock; pengacakam memori, catu daya yang konstan dan perancangan chip yang bagus untuk menghindari analisa secara visual, micro probing atau manipulasi chip. Jika smart card akan digunakan untuk melakukan verivikasi identitas secara manual, dapat ditambahkan kemampuan pengamanannya pada smart card tersebut, seperti jenis huruf yang khas, warna tinta dan penggunaan warna yang beragam, micro pinting sistem, tinta ultra violet yang berkualitas tinggi dan gambah yang tersamarkan yang merupakan foto kedua dari pemegang yang dapat diletakkan pada tempat lain dalam kartu dan hologram yang berlapis-lapis dan dapat juga menggunakan gambar tiga dimensi.

Jika kartu dirancang dan diimplementasikan dengan tepat, smart card hampir tidak mungkin di dplikasikan atau dipalsukan, dan data yang tersimpan didalam chip tidak akan dapat dimodifikasi tanpa otorisasi yang jelas biasanya menggunakan password, otentifikasi biometric, atau kunci akses menggunakan cryptograpi. Selama sistem yang diimplementasikan memiliki kebijakan keamanan yang efektif dan diikuti dengan layanan keamanan yang penting yang disediakan oleh snart card, organisasi dan pemegang kartu dapat memiliki tingkat kepercayaan yang tinggi dalam hal integritas kartu identitasnya dan keamanan dalam penggunaannya.

B. Proteksi Data

Satu hal yang menjadi alas an utama menggunakan smart card sistem sebagai sistem pengendali akses fisik kemampuan untuk menggunakan pengacakan data atau teknik cryptography untuk melindungi informasi yang ada dalam chip atau pada saat transmisi data. Informasi yang aman dan dapat dipercaya sangat diperlukan untuk melakukan identifikasi seseorang dan hak serta kewenangannya sebagai kunci sukses dalam sistem pengendalian akses fisik.

Smart card dapat mengggunakan symmetric cryptography algoritm seperti DES, Triple DES, IDEA, AES dan MIFARE , yang menjamin perlindungan mendasar dan waktu pemrosesan yang sempurna. Symmetric key cryptography merupakan sistem cryptography yang digunakan secara luas dalam pengendalian akses fisik dan penggunaan kunci yang sama untuk enkripsi dan deskripsinya membuat sistem ini menjadi sangat cepat dan dapat dipercaya. Jika pengendalian akses ini termasuk pengendalian logical akses dan kewenangan PKI dan jika waktu pemrosesan bukanlah sebagai hal yang diutamakanasymetric cryptographic algoritm seperti RSA, ECC dan DSA dapat digunakan. Kunci yang bermacam-macam dapat disimpan dalam satu chip untuk meningkatkan persyaratan keamanan dengan menggunakan aplikasi yang beragam, jadi smart card mampu menyediakan pengamanan yang lebih baik untuk peningkatan kompleksitas sistem.

C. Otentifikasi Kartu dan Data

Sistem pengendalian akses fisik yang aman harus dapat menjamin bahwa data yang di tertera dalam kartu identitas dan isi dari kartu identitas tersebut sama. Dalam beberapa kasus, sangatlah penting untuk melakukan verivikasi bahwa mesin pembaca kartu juga otentik untuk menjamin bahwa tidak ada terminal yang palsu yang digunakan untuk proses ekstraksi data.

menggunakan teknik cryptobraphy yang aktif untuk merespon mesin pembaca kartu dan membuktikan bahwa pemrosesan kartu bersifat rahasia dan otentifikasi kartu tersebut valid.

D. Komunikais Antara Kartu dan Mesin Pembaca Kartu

Karena seluruh proses melibatkan sinyal elektronik, data yang ditransmisikan diantara seluruh peralatan dapat dimonitor. Kemungkinan ini harus menjadi pertimbangan yang serius dalam perancangan sistem keamanan, sebagai contoh dalam suatu area seseorang dapat melakukan pengawasan secara tidak sah atau seseorang dapat memasukkan peralatan lain atau menempatkan peralatan untuk memonitor komunikais diantara jangkauan sinyal komunikasi, serta bentuk-bentuk penyerangan lainnya.

Tergantung dari lingkungan dan profil resiko, suatu organisasi mungkin sangat konsern terhadap proses pengiriman data dari contact atau contactless card ke mesin pembaca kartu yang dapat dimonitor, sehingga menyebabkan kemungkinan masuknya seseorang secra illegal jika ada kartu atau peralatan yang dapat menyadap dan menduplikasikan data. Smart card mendukung standard enkripsi yang diperlukan industri dan teknik pengamanan yang menjamin keamanan komunikais antara kartu dan mesin pembacanya dan memungkinkan kartu dan mesin pembaca kartu saling melakukan proses otentifikasi satu sama lainnya.

Enkripsi dan otentifikasi merupakan kunci utama sistem pengamanan yang menjaga keamanan dari kartu dan mesin pembaca kartu dan hal ini sangat sulit untuk diserang.

E. Komunikasi Antara Mesin Pembaca Kartu dan Kontrol Panel

Dalam suatu lokasi akses poin yang tidak diawasi atau tidak memiliki sistem pengamanan secara fisik, organisasi harus menyadari bahwa ada kemungkina seseorang yang tidak diharapkan dapat mengambil satu mesin pembaca dari tempat mesin tersebut diletakkan dan membaca aliran data yang dikirimkan ke kontrol panel atau menempatkan sebuah personal komputer atau peralatan lainnya didalam lokasi tersebut dan merekam pemasukan data dari kartu untuk memperoleh otorisasi. Hampir seluruh mesinpembaca mengirimkan data ke kontrol panel menggunakan satu atau dua bentuk yaitu wiegabt atau pita magnetic. Format wiegand menggunakan dua signal D0 untuk mentransmisikan pulsa “zero” dan D1 untuk mentransmisikan data pula “satu”. Format pita magnetic juga menggunakan dua bentuk signal, satu untuk data dan satu lagi untuk clok. Bentuk data ini kurang aman.

Penyediaan saluran yang aman dari kartu ke mesin pembaca kartu dan dari mesin pembaca kartu ke kontrol panel akan menghindarkan gangguan keamanan. Penyediaan saluran yang aman menetralisir sebagian besar usaha untuk mengacau keamanan karena mesin pembaca dan kartu merupakan dua elemen paling mudah dilihat dan secara fisik dapat “diserang”.

Saluran komunikasi antara mesin pembaca dengan kontrol panel dapat pula diamankan dengancara yang sama dengan pengamanan antara kartu dan mesin pembacanya. Pertukaran data diantara keduanya dapat di enkrip untuk keamanan yang maksimum dan mesin pembaca dan kontrol panel dapat melakukan otentifikasi satu dengan yang lainnya selama berkomunikasi.

Karena saluran antara kontrol panel dan sistem pengendali akses biasanya terletak didalam gedung atau dalam suatu ruangan yang aman, maka saluran ini tidak menjadi sasaran penyerangan. Tetapi jika diinginkan saluran ini dapat pula diamankan menggunakan teknik pengamanan yang telah diuraikan dalam bagian ini sehingga seluruh sistem memiliki sistem pengamanan saluran data yang paripurna.

F. Implikasi dari Trend terbaru dan Arsitektur Sistem

modern tidak hanya berfungsi mengontrol akses fisik, tetapi juga berfungsi korporasi seperti pengaturan kartu identitas dan sistem database. Tidak satupun dari sistem pengendalian akses yang tanpa keterbatasan, sangat mudah untuk mengatur mesin pembaca, misalnya soal penyesuaian waktu, hal ini akan mempengaruhi sistem pada bagian sumber daya manusia (HR departement) dan bagian penggajian, atau terhadap sebuah kartu identitas yang berisi aplikasi pembayaran untuk sistem transit lokal

Dalam pengimplementasian sebuah sistem baru yang berorientasi pada sistem jaringan, menuntut kerjasama antar semua bagian dalam perusahaan seperti bagian keamanan, IT, HR dan departemen lain yang terlibat dalam pengendalian akses secara fisik maupun akses dalam jaringan.

G. Contactless Smart Card Untuk Pengendalian Akses Fisik

Smart card (kartu cerdas) dalam waktu yang relatif singkat dapat diterima sebagai suatu alat, yang digunakan pada sebuah sistem yang memerlukan keamanan dan akurasi dalam verivikasi identitas dan hak seseorang. Smart card mengandung sebuah chip (baik sebuah mikrokontroler dengan memori internal ataupun hanya sebuah memori saja), yang berisi tools-tools penting untuk aplikasi-aplikasi keamanan dan tersedia dalam dua sistem yaitu cantact dan contactless dalam metode pembacaannya. Pemanfaatan smart card yang tepat dalam verivikasi identitas akan menghasilkan ketahanan yang kuat dari akses orang-orang yang tidak berhak.

Smart card dengan teknologi contactless menawarkan suatu keunggulan yang dapat diperluas untuk mengamankan sistem akses baik secara fisik maupun akses secara logic (akses terhadap jaringan atau bahan online lainnya). Perbedaan antara kartu yang bwrteknologi contactless dengan yang berteknologi tradisional terletak pada tidak diperlukannnya kontak fisik pada mesin pembaca kartu. Kartyu dengan teknologi contactless tersebut cukup brtada pada jarak yang terjangkau oleh mesin pembaca dan menggunakan frekuensi radio (radio frequencies/RF) untuk mengirimkan informasi.

Penggunaan teknologi contactless sangat bermanfaat untuk verifikasi akses secara fisik, pada lingkungan dimana identitas diri sangat diperlukan dan kondisi kerja yang memerlukan pergerakan fisik yang cukup banyak (keluar-masuk ruangan, misalnya) , sehingga mesin pembaca kartu akan berkerja lebih keras, karena volume penggunaan yang tinggi dan membutuhkan tingkat kenyamanan pengguna yang tinggi. Sebagai contoh, penggunaan kartu dengan teknologi contactless ini adalah pada pengendalian orang dalam penggunaan alat transportasi umum. Kartu tersebut dapat digunakan tanpa harus mengeluarkan dari saku atau dompet, tariff akan dikurangi dari kartu secara otomatis dan akses akan terjamin keamanannya. Penambahan dana dapat dilakukan pada mesin-mesin tertentu pada pusat-pusat keramaian atau pada bank-bank yang ditunjuk, kemudian kartu tersebut akan secara otomatis daperbaharui datanya. Proses tersebut sederhana, aman dan akurat.

H. Bentuk-bentuk Contactless Card

Secara garis besar ada tiga bentuk utama dari contactless card yaitu : 1. Memory

2. Wired logic

3. Microcontroller (MCU)

Wired logic card memiliki suatu circuit elektronik khusus yang dirancang di dalam chip dan menggunakan metode yang tetap untuk autentifikasi jati dirinya ke mesin pembaca, memastikan keabsahan pengguna kartu dan meng encrypt komunikasi. Wired logic card tidak dapat dimodifikasi setelah kartu ini dibuat atau diprogram.

Microcontroller (MCU) Card menggunakan suatu software atau firmware untuk melakukan otentifikasi jati diri pemegang kartu dan enkripsi komunikasi data. Smart card dengan model MCU yang embedded ini memiliki kemampuan mengamankan data dan komunikasi yang hampir lebih sempurna, seperti kemampuannnya untuk menngamankan data-data yang ada dalam kartunya sendiri dengan menggunakan teknologi enkripsi khusus, menggunakan sistem yang berbasis software dan hardware dalam melindungi informasi dalam kartu dan dapat digunakan untuk verifikasi menggunakan sistem biometric dan tandatangan digital serta dapat berinteraksi dengan mesin pembaca kartu secara cepat. Contactless MCU juga memiliki kapasitas memori yang lebih besar dan dapat menjalankan suatu operaying sistem seperti java (javaCard) dan MULTOS.

Mocrocontroller card terdiri dari dua jenis kartu, yaitu kartu berjenis hybrid card dan dual interface card. Untuk kartu yang bersifat hybrid beberapa teknologi yang independen berada dalam satu kartu tetapi teknologi tersebut tidak saling berkomunikasi dan berinteraksi. Sebagai contoh, satu kartu dapat mengadung suatu pita magnetic, bar code, teknologi 125 kHz, foto pemegang kartu, contact teknologi smart card dan teknologi contactless lainnya yang sesuai dengan standart ISO/IEC 14443 atau ISO/IEC 15693. keunggulan dari kartu bersifat hybrid adalah, sistem yang telah ada tetap terus dipakai, sementara beberapa kemampuan dan fungsi-fungsi baru dapat ditambahkan melalui teknologi smart card.

Kartu yang bersifat dual-interface memiliki sebuah chip yang dapat digunakan dalam sistem contact card atau contactless card. Teknologi contact dan contactless digabungkan dalam kartu ini, pemanfaatan dari masing-masing teknologi tersebut akan tergantung pada situasi mana teknologi tersebut menjadi lebih efektif dan efisien. Kartu dengan sifat hybrid dan dual-interface sebenarnya bersifat pelengkap dan penerapannya harus dipikirkan masak-masak dan harus dijelaskan kepada konsumen manfaat dan kerugiannya.

IV.KEUNTUNGAN PENGGUNAAN CONTACTLESS SMART CARD

Teknologi contactless pada smart card sangat cocok untuk pengamanan physical access. Karena pengecekan jati diri pemegang kartu dan mesin pembaca kartu sangatlah peka terhadap elemen-elemen tertentu (kotor dan air misalnya) dan mudah rusak jika terlalu sering digunakan. Teknologi contactless memungkinkan kartu tetap terlindung karena tidak harus dikeluarkan dari tempatnya saat penggunaan dan mesin pembaca tidak harus bersentuhan langsung dengan pemegang kartu, hal ini akan menghindarkan kartu dan mesin pembaca dari kerusakan akibat lingkungan yang kotor, basah, terlalu dingin dan lembab serta keadaan lingkungan yang ekstrim lainnya. Dengan tidak digunakannya head pembaca mekanik atau bagian yang digesekkan pada mesin, biaya perawatan dapat diminimalkan. Akhirnya, dengan jarak pembacaan yang cukup jauh (tidak harus selalu mendekat pada mesin pembaca), teknologi contactless pada kartu ini akan meningkatkan kenyamanan pengguna kartu dengan akses yang bersifat “hands free”.

Beberapa keuntungan pokok penggunaan contactless smart card untuk pengendalian physical access adalah :

· Kecepatan akses dan throughput yang tinggi

· Dapat digunakan dalam lingkungan yang kotor dan sangat ekstrim · User friendly :

o Tidak perlu perlakuan khusus

o Tidak perlu menggesekkan pada mesin pembaca o Tidak perlu masa perkenalan terhadap kartu

o Untuk keamanan dapat tetap disimpan dalam dompet atau saku

· Memiliki tingkat security yang sama dengan contact smart card (tanda tangan digital dan lain sebagainya).

· Penyimpanan data yang terlindung didalam kartu

· Mudah digabungkan dengan aplikasi lain dengan jenis yang berbeda o Contactless card saja

o Interface ganda contact dan contactless card

o Kartu hybrid yang meliputi teknologi 125 kHz, 13,56 MHz, pita magnetic, barcode, hologram, foto dan sistem mkeamanan kartu lainnya.

· Mengurangi biaya perawatan untuk mesin pembaca kartu (jika dibandingkan dengan mesin pembaca pita magnetic dan pembaca contact card)

· Mengurangi usaha pengrusakan mesin pembaca.

· Kartu menjadi lebih mudah diubah dan dapat dipercaya karena tidak adanya elemen luar yang digunakan untuk mempengaruhi kartu.

· Mudah digunakan dan disosialisasikan kepada staff keamanan perusahaan. · Meiliki standard internasional (ISO/IEC)

Tabel 4.1 Perbandingan antara teknologi yang tersedia dalam sistem contactless

4.1 Pertimbangan untuk Implementasi Sistem

Pemilihan dari teknologi yang tepat untuk suatu aplikasi sistem pengendalian akses harus berdasarkan kebuthan perusahaan dan aplikasinya. Factor-faktor lainnya seperti factor instalasi, biaya yang dikeluarkan dan persyaratan pengguna lainnya yang lebih spesifikjuga mempengaruhi pemilihan teknologi.

a. Jenis Aplikasi

Aplikasi pengendalian akses pada umumnya dapat dibagi menjadi dua yaitu aplikasi penegnadli akses fisik (seperti memasuki bangunan atau suatu tempat) atau aplikasi pengendalian akses yang bersifat logical (akses terhadap sebuah jaringan atau sistem).

b. Aplikasi untuk physical Akses

Peralatan contactless telah dikembangkan dan teknologinya telah dibuatkan suatu strandart internasional, dimana standard ini menyangkut pertukaran data yang cepat dan dapat dipercaya untuk aplikasi physical access. Biasanya aplikasi physical akses mrngharuskan pengguna kartu untuk menunjukkan kartu identitas yang valid pada pintu masuk yang dijaga dengan sistem checkpoint. Jika kartu identitas tersebut otentik, maka pengguna kartu diijinkan untuk memasuki area tersebut.

Teknologi contactless menawarkan keluaran yang cepat dan dapat dipercaya untuk pengendalian physical access. Jika digunakan juga sistem otentifikasi lainnya, seperti pengenalan sidik jari, informasi yang dikeluarkan oleh teknologi contactless akan menurun, tetapi tingkat keamanan dan otentifikasi yang ditawarkan akan meningkat.

c. Aplikasi untuk Logical Access

Saat ini contact teknologi menyediakan aplikasi yang nyaman dan cukup murah untuk mentransfer data dalam jumlah yang relatif besartara kartu dan mesin pembaca kartu, kecepatannya cukup handal dan dapat menghasilkan cryptografi yang komplek untuk otentifikasi, sekilas teknologi contact smart card merupakan solusi terbaik untuk aplikasi keamanan jaringan.

Seiring dengan keinginan pengguna untuk hanya menggunakan satu kartu yang ideal, penggunaan teknologi contactless untuk pengendali physical access dan logical access. Tergantung dari kebutuhan sistem, sebuah kartu contactless saat ini dapat digunakan untuk level pengamanan yang diperlukan bagi logical access, disamping juga menawarkan kemudahan dan kepercayaan dalam penggunannya. Teknologi contactless memiliki keunggulan yaitu tidak terganggu dan tergantung dengan kontak fisik secara langsung dan tidak memerlukan ketepatan dalam memasukkan dan mengeluarkan kartu.

d. Sistem Hybrid dan sistem Dual-Interface

Kartu hybrid memiliki kelemahan dalam berinteraksi dengan sistem yang telah ada sebelumnya, ditambah lagi dengan kemampuan migrasi keteknologi baru yang sangat rendah. Kartu ini memiliki keunggulan pada penambahan kemempuan seperti biometrik sistem dan sistem otentifikasi cryptograpi yang kuat terhadap sistem yang telah ada, tanpa menghilangkan sistem pengendalian akses yang telah diinvestasikan. Kartu nhybrid ini cocok untuk lingkungan yang memiliki sistem pengamanan yang beragam dan mengharuskan pengguna hanya memegang satu kartu saja.

Baru-baru ini muncul di pasaran karu dual interface yang sesuai denganstandart ISO/IEC 14443, yang mennagndung satu chip dan memilik kemampuan bekerja pada sistem contact dan contactless. Kartu ini juga dilengkapi dengan kemampuan untuk melakukan otentifikasi cryptographic yang sempurna, termasuk verivikasi biometric dalam lingkungan contactless. Peralatan dual-interface dapat digunakan dalam situasi dimana mendukung suatu sistem atau sistem yang lain.

e. Kebutuhan Aplikasi

Pendefinisian kebutuhan aplikasi yang tepat sangatlah penting untuk memilih teknologi contactless yang sesuai. Sekali didefinisikan kebutuhan tersebut akan membantu dalam memaparkan teknologi yang tepat. Pemilihan teknologi haruslah didasari pada :

· Dapat memenuhi kebutuhan

· Meneydiakan keamanan yang sempurna untuk aplikasi tersebut · Pembiayaan yang efektif

· Memberikan kenyamanan pada para pengguna. f. Pengaturan Pengeluaran Kartu

Pertimbangan utama dalam pengeluaran kartu adalah pengaturan jumlah kartu tersebut. Sistem mpengaturan kartu dan penyesuaiakn atau modifikasi sistem pada server diperlukan untuk menjamin bahwa hanya kartu-kartu yang valid yang dapat digunakan dan dapat menangkal kompromi, kehilangan, pencurian atau pembatalan kartu.

g. Kebijakan Pengamanan

Setiap keadaan harus dianalisa dengan hati-hati untuk mempelajari kebutuhan pengamanan. Hanya sesuatu yang membutuhkan pengamanan yang berbeda yang menggunakan teknologi pengamanan yang berbeda. Untuk menulis kebijakan keamanan yang sangat penting tersebut, sangatlah penting untuk memiliki pengetahuan yang jelas tentang aplikasi tertentu yang berhubungan dengan aspek-aspek :

· Kebutuhan tingkat pengamanan · Kecepatan transmisi data

· Jarak antara kartu dan mesin pembaca

Selanjutnya kebijakan keamanan ini harus mempertimbangkan pula dana yang ada dan ketersediaan dana, yang berarti akan mempengaruhi teknologi cryptographi yang diperlukan dan protocol keamanan yang digunakan untuk memenuhi kebutuhan oengamanan dan kenyamanan pengguna.

h. Pertimbangan Kehandalan sistem

Pertimbangan lainnya dalam implementasi adalah apaka kita akan memanfaatkan sistem contactless yang telah ada atau kita akan menciptakan dan mengimplementasikan suatu sistem yang baru. Untuk sebuah sistem yang telah ada, perlu dipertimbangkan investasi yang telah dikeluarkan dan akibat dari perubahan yang terhadap operasi yang sedang berjalan. Dalam lingkungan dimana pengontrolan physical access telah diterapkan, misalnya menggunakan pita magnetik atau teknologi contactless yang terdahulu (seperti teknologi 125 kHz), memerlukan waktu khusus untuk memeprkenalkan transisi ke teknologi yang baru kepada pengguna. Kartu hybrid merupakan kartu yang di rancang untuk memudahkan kita untuk melakukan migrasi, dengan menawarkan teknologi yang beragang dalam satu kartu.

i. Keberagaman Teknologi dan Dukungan Aplikasi

Kartu hybrid merupakan media fisik dimana didalamnya mengandung beberapa teknologi security yang tersedia. Kartu semacam ini dapat mendukung sistem eksternal dan aplikasi yang berbeda. Kartu hybrid dapat berisi beberapa elemen yang berbeda, dimana masing-masing komponen memiliki tujuan penggunaan yang spesifik seperti :

· Foto pemegang kartu yang tercetak langsung pada kartu · Nama pemegang kartu

· Barcode(s)

· Beberapa teknologi contactless · Dekorasi atau latar belakang kartu · Holograms

· Tanda tangan pemegang

· Logo pihak yang berwenang mengeluarkan kartu

Keputusan untuk memasukkan komponen-komponen pada karu hybrid harus dipertimbangkan secara hati-hati untuk menjamin bahwa kartu tunggal tersebut mampu memberikan layanan yang diinginkan. Misalnya bila diperlukan pembuatan latar belakang atau dekorasi tertentu pada kartu, maka letak koil antenna harus diperhitungkan sehingga teknologi contactless tidak rusak selama proses pembuatan dekorasi/hiasan tersebut.

tetap dapat bekerja dengan benar pada saat ditunjukkan kedua teknologi tersebut, satu kartu dapat mendukung implementasi teknologi pita magnetic dan teknologi frekuensi radio. Jelas sangat lebih menguntungkan untuk mengeluarkan satu kartu untuk pengguna yang memiliki multi fungsi, karena pengguna biasanya tidak ingin membawa banyak kartu.

Kartu hybrid yang mengandung banyak teknologi cantactless atau teknologi contact dan contactless, merupakan teknologi yang belum lama dilempar ke pasar komersial. Hal ini dapat merupakan bahan pertimbangan apakah telah dikembangkan secara masal dan telah memenuhi memenuhi spesifikasi yang telah dipersyaratkan dan mengujinya apakan teknologi baru ini dapat memenuhi kebutuhan aplikasi perusahaan secara menyeluruh.

V. KESIMPULAN

Dewasa ini perusahaan dan organisasi-organisasi lainnya mulai memperhatikan masalah bagaimana menverifikasi identitas dan wewenang seseorang sebelum orang tersebut diijinkan untuk memasuki suatu lokasi (Physucal access) atau memasuki suatu jaringan informasi tertentu (logical access). Kecenderungan dewasa ini adalah penggunaan satu kartu identitas yang dapat digunakan untuk berbagai tingkat keamanan access untuk berbagai macam peralatan.

Sebagai solusinya, penerapan teknologi contactless memberikan banyak keuntungan. Kartu contactless dapat berisi teknologi yang beragam, termasuk juga contact teknologi dan teknologi otentifikasi lain yang lebih tradisional, seperti barcode atau foto diri. Kartu contactless dapat digunakan dalam berbagai level keamanan sesuai dengan situasi dimana pemegang kartu harus melakukan otentifikasi. Organisasi dapat mengandalkan kartu contactless untuk melakukan konsolidasi dan memperkuat sistem pengamanan secara menyeluruh. Pengguna kartu hanya perlu menujukkan (menggunakan) satu kartu dalam berbagai situasi, dan organisasi hanya perlu mengadministrasikan satu kartu untuk setiap pengguna.

Selanjutnya kartu berteknologi contactless, memiliki akses yang lebih cepat dengan tingkat keluaran (hasil otentifikasi) yang lebih tinggi, hal ini sngat penting untuk diterapkan terutama untuk menangani banyak orang pada pusat transit, akses terhadap bandara atau akses terhadap suatu bangunan. Karena contactless tidak harus dimasukkan dalam mesin pembaca, maka teknologi ini lebih mudah digunakan dan diproteksi. Tidak seperti teknologi yang berbasis contact sistem, teknologi contactless lebih sesuai dipergunakan pada lingkungan yang ekstrim atau kotor. Tidak adanya keharusan untuk melakukan kontak secara mekanis menjadikan biaya perawatan kartu dan mesin pembaca berkurang secara signifikan.

Keberadaan teknologi contactless semakin diakui dengan dikeluarkannya standard untuk teknologi ini. Produk yang tersedia di pasar saat ini adalah produk yang dibuat berdasarkan standart ISO/IEC 14443 dan ISO/IEC 15693. perbedaan dari kedua standard tadi terutama terletak pada jarak pembacaan kartu dan kemampuan transfer data. Pertimbangan lain dalam pemilihan dan pengimplementasian produk adalah kematangan produk tersebut dan ketersediaan kamponen pendukungnya. Untuk barang dengan teknologi yang relatif baru, seperti biasanya, keadaan pasar selalu berubah, sebagai akibat perubahan dan perbaikan standard serta inovasi yang dilakukan oleh pengembang teknologi. Keadaan ini menyebabkan pertimbangan yang dilakukan oleh organisasi dalam memilih produk semakin kompleks sementara juga mengindikasikan bahwa teknologi tersebut layak untuk digunakan.

Kehati-hatian dalam merumuskan kebutuhan aplikasi untuk akses fisik, memungkinkan organisasi untuk mengdentifikasi kebutuhannya secara lengkap. Penerapan menggunakan teknologi yang telah stabdard menjamin produk yang dipilih menyediakan fungsi-fungsi utama yang pasti, menjamin keberadaan komponen dan menjamin bahwa sistem tersebut dapat diiterima oleh banyak penghembang dan penyedia produk.

DAFTAR PUSTAKA

[1]. “Contactless Technology for Secure Physycal Access : Technologi and Standard Choices”, aSmart card Alliance White Paper, www.smartcardalliance.org, Oktober 2002.

[2]. “Contactless Smart Card Technology for Physical Access Control”, Avisian Inc. Report, April,1,2002.

[3]. “Privacy and Secure Identification System : The Role of Smart Card as a Privacy-Enabling Technology”, a Smart Card Alliance White Paper, February, 2003. www.smartcardalliance.org, [4]. “MifareÒContactless Card technology”, an Andala White Paper, (tanpa tanggal dan tahun). [5]. “Using Smart cart for Secure Physical Access”, a Smart Card Alliance White Paper, July,