4 BAB II

TINJAUAN PUSTAKA

2.1 Cloud Computing

Cloud computing merupakan teknologi terkini yang saat ini mencuat, yang berawal dari implementasinya di industri TIK (Teknologi Informasi dan Komunikasi) untuk mendapatkan utilitas resource komputasi yang optimal dengan konsep resource sebagai layanan atau utility computing. Cloud computing ini mewujudkan dirinya sebagai turunan dari beberapa area penelitian komputasi lainnya seperti Service-Oriented-Architecture (SOA), komputasi terdistribusi dan grid, dan virtualisasi, sehingga cloud computing mewarisi keunggulan dan keterbatasan teknologi tersebut.

Dalam pasar cloud, ada 3 pihak yang terkait di dalamnya. Tiga pihak tersebut adalah sebagai berikut:

1. End user : merupakan pengguna yang kurang paham tentang penggunaan

teknologi secara keseluruhan. Pengguna hanya paham tentang hal-hal yang umum saja. Sebagai contoh, pada situs jejaring sosial Facebook mereka adalah seluruh pengguna yang terdaftar.

2. Business management : merupakan pihak yang bertanggung jawab atas keseluruhan data dan servis suatu perusahaan yang berada di cloud. Mereka adalah para pengelola sistem IT perusahaannya. Sebagai contoh, mereka adalah pemilik dan pengelola aplikasi pihak ke-3 yang ada di Facebook.

3. Cloud service provider : pemilik sekaligus pengelola dari layanan cloud. Mereka merupakan pengelola dari Facebook itu sendiri.

Secara keseluruhan, cloud meliputi 4 karakteristik dasar berikut :

1. Elastisitas dan kemampuan untuk dikembangkan (upgrade & downgrade). 2. Pengaturan manual dan otomatis.

4. Pembiayaan serta pengukuran penggunaan layanan dengan model pay-as-you-go.

Cloud Computing dapat dibedakan menjadi beberapa bagian. Dalam bab ini akan dibahas pembagian cloud computing menurut infrastruktur dan layanannya.

Pembagian Cloud Menurut Infrastruktur

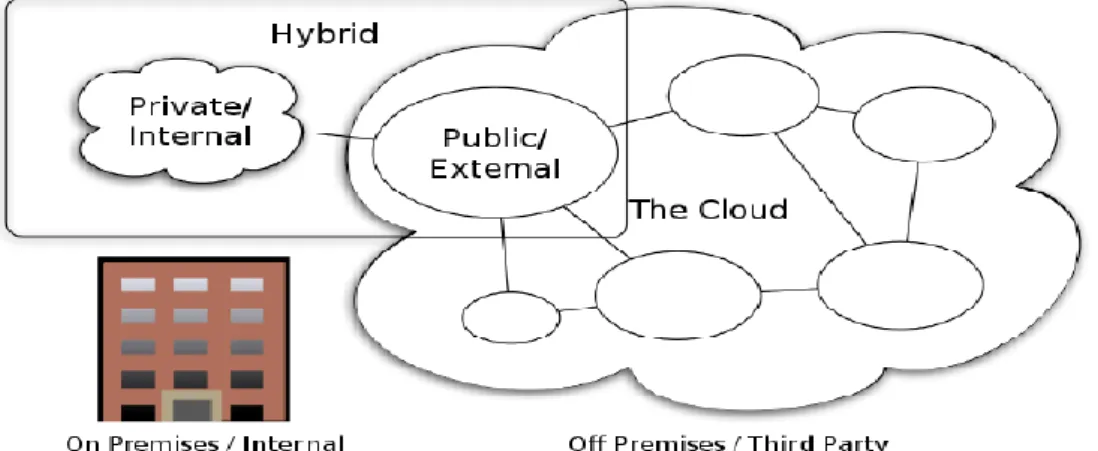

Menurut infrastrukturnya, cloud dibangun dalam beberapa struktual yang berbeda. Pembagian tersebut, yaitu public cloud, private cloud, dan hybrid cloud.

Gambar 2.1Tipe Cloud Computing (Sumber: Sam Johnston : 2009) 1. Public Cloud

Public cloud merupakan bentuk cloud pada umumnya yang ditujukan untuk pekerjaan yang umum. Pada bentuk ini, pusat data terletak dalam lingkungan virtualisasi sebuah cloud provider. Setiap data dan aplikasi terletak pada pusat data dan diakses secara publik. Sistem keamanan hanya sederhana, hanya dibuat sebuah halaman otentikasi untuk menentukan seorang user mengakses data yang tepat. Tidak ada layanan yang khusus pada public cloud. Sebuah aplikasi yang diperuntukkan oleh publik dan diakses secara massal menggunakan public cloud, sebagai contoh adalah aplikasi image

sharing. Contoh public cloud ini adalah Amazon Simple Storage Service (Amazon S3).

2. Private Cloud

Private cloud di sini berarti sebuah pusat data cloud yang bersistem virtualisasi secara total yang berlokasi di dalam firewall perusahaan sang user. Dapat juga berupa ruang yang tersedia secara privat di dalam sebuah pusat data dari cloud vendor untuk kebutuhan beban kerja perusahaan. Adapun karakteristik dari private cloud yakni:

1. Memperbolehkan IT untuk menyediakan layanan dan kemampuan

komputasi untuk pengguna internal dalam sebuah cara self-service. 2. Otomasi tugas-tugas manajemen dan memberikan tagihan bisnis untuk

setiap layanan yang digunakan.

3. Menyediakan lingkungan yang tertata dengan baik.

4. Optimasi penggunaan sumber daya komputasi seperti server. 5. Mendukung beban kerja spesifik.

6. Menyediakan perangkat keras dan lunak sesuai ketentuan berdasarkan pada self-service.

Meskipun terlihat mirip dengan public cloud, kunci dari perbedaannya adalah kontrol pada lingkungan, dimana pada private cloud sang penggunalah yang mengontrol dari manajemen servis.

Ada beberapa alasan yang menjadi pertimbangan perusahaan memilih private cloud ketimbang public cloud (Harsono: 2010), yaitu sebagai berikut:

1. Bisnis berhubungan dengan data dan aplikasi, dimana kontrol dan keamanan menjadi prioritas utama.

2. Bisnis yang berhubungan dengan bagian dari sebuah industri yang mana harus mengkonfirmasi untuk isu larangan keamanan dan privasi data. 3. Perusahaan yang cukup besar sehingga memiliki skala ekonomi yang

Sebagai contoh dari private cloud ini adalah Amazon Virtual Private Cloud (Amazon VPC), yang menyediakan sebuah komputasi terisolasi Amazon Work

Space (AWS) untuk pelanggannya.

2.2 Hybrid Cloud.

Hybrid cloud adalah sebuah lingkungan komputasi cloud computing dimana sebuah organisasi menyediakan dan mengelola beberapa sumber daya yang ada di rumah dan sumber daya lainnya yang disediakan secara eksternal. Hybrid Cloud merupakan komposisi dari dua atau lebih infrastruktur cloud (privat, komunitas atau publik). Dimana meskipun secara entitas mereka tetap berdiri sendiri-sendiri, tapi dihubungkan oleh suatu teknologi atau mekanisme yang memungkinkan portabilitas data dan aplikasi antar Cloud itu. Idealnya, pendekatan hybrid memungkinkan sebuah bisnis untuk mengambil keuntungan dari skalabilitas dan efektifitas biaya yang ditawarkan public cloud tanpa memaparkan aplikasi dan data yang kritikal untuk kerentanan terhadap pihak ketiga. Sebagai contoh, sebuah organisasi mungkin menggunakan sebuah layanan public cloud, seperti Amazon Simple Storage Service (Amazon S3) untuk data arsip tetapi tetap melanjutkan urusan pemeliharaan penyimpanan di rumah untuk operasional data pelanggan.

Secara umum Cloud ini mirip dengan cairan yang mudah dapat

memperluas dan mengisi. Bersifat Elastisitas, yang berarti bahwa pengguna dapat meminta sumber daya tambahan pada permintaannya dan dengan mudah melepaskan sumber daya ketika mereka tidak lagi diperlukan. Elastisitas ini salah satu alasan utama individu, bisnis, dan pengguna IT berpindah ke awan (Cloud). Pada data center tradisional itu selalu mungkin untuk menambah dan melepaskan sumber daya. Untuk evolusi Cloud Computing ini sudah berlangsung dan sepenuhnya dapat mengubah cara perusahaan menggunakan teknologi untuk layanan pelanggan, mitra, dan pemasok. Beberapa perusahaan sudah memiliki sumber daya IT hampir seluruhnya di Cloud. Mereka merasa bahwa model Cloud memberikan keuntungan lebih efisien, biaya- pelayanan IT yang efektif. Cloud itu sendiri adalah satu set perangkat keras, jaringan, penyimpanan, pelayanan, dan antarmuka yang memungkinkan pengiriman komputasi sebagai layanan. Layanan

Cloud meliputi pengiriman perangkat lunak, infrastruktur, dan penyimpanan melalui Internet (baik sebagai komponen terpisah atau platform lengkap) berdasarkan permintaan pengguna.

2.2.1 Karakteristik Cloud Computing

Sampai saat ini paradigma Cloud Computing ini masih berevolusi, masih menjadi subjek perdebatan dikalangan akademisi, vendor IT dan pemeritah/bisnis. Berdasarkan NIST (National Institute of Standards and Technology), ada 5 kriteria yang harus dipenuhi oleh sebuah sistem untuk bisa dimasukkan kedalam keluarga Cloud (Badger:2012)

1. On Demand Self Service

Pengguna dapat memesan dan mengelola layanan tanpa interaksi manusia dengan penyedia layanan, Misalnya dengan menggunakan, sebuah portal web dan manajemen portal web dan manajemen antarmuka. Pengadaan dan perlengkapan layanan serta sumber daya yang terkait terjadi secara otomatis pada penyedia.

2. Broad Network Access

Layanan yang tersedia terhubung melalui jaringan pita lebar, terutama untuk dapat diakses secara memadai melalui jaringan internet, baik menggunakan thin client, thick client ataupun media lain seperti smartphone.

3. Resources Pooling

Penyedia layanan Cloud, memberikan layanan melalui sumber daya yang dikelompokkan di satu atau berbagai lokasi data center yang terdiri dari sejumlah server dengan mekanisme multi-tenant. Mekanisme multi-tenant ini memungkinkan sejumlah sumber daya komputasi tersebut digunakan secara bersama-sama oleh sejumlah pengguna, di mana sumber daya tersebut baik yang berbentuk fisik maupun virtual, dapat berbentuk fisik maupun virtual, dapat dialokasikan secara dinamis untuk kebutuhan pengguna/pelanggan sesuai permintaan. Dengan demikian, pelanggan tidak perlu tahu bagaimana dan darimana permintaan akan sumber daya komputasinya dipenuhi oleh

penyedia layanan. Yang penting, setiap permintaan dapat dipenuhi. Sumber daya komputasi ini meliputi media penyimpanan, memory, processor, pita jaringan dan mesin virtual.

4. Rapid elasticity

Kapasitas komputasi yang disediakan dapat secara elastis dan cepat disediakan, baik itu dalam bentuk penambahan ataupun pengurangan kapasitas yang diperlukan. Untuk pelanggan sendiri, dengan kemampuan ini seolah-olah kapasitas yang tersedia tak terbatas besarnya, dan dapat "dibeli" kapan saja dengan jumlah berapa saja.

5. Measured services

Sumber daya Cloud yang tersedia harus dapat diatur dan di optimasi penggunaannya, dengan suatu sistem pengukuran yang dapat mengukur penggunaan dari setiap sumber daya komputasi yang digunakan (penyimpanan, memory, processor, lebar pita, aktivitas user, dan lainnya). Dengan demikian, jumlah sumberdaya yang digunakan dapat secara transparan diukur yang akan menjadi dasar bagi user untuk membayar biaya penggunaan layanan.

2.2.2 Pembagian Cloud Menurut Jenis Layanan

Pada dasarnya cloud memiliki 3 jenis layanan. Sebagian besar dari layanan ini digunakan ketiganya secara berkolaborasi. Akan tetapi ada juga yang hanya menggunakan salah satu dari ketiga jenis layanan ini. Ketiga jenis layanan tersebut antara lain Infrastructure as a service, Platform as a service, dan Software as a service.

1. Infrastructure as a service (IaaS)

Layanan IaaS menawarkan perangkat keras komputer (server, jaringan, storage dan ruang pusat data) sebagai layanan. Adapun alasan penyewaan layanan perangkat keras ini disebabkan oleh empat hal:

1. Harga

2. Kumpulan resource 3. Kecepatan penyebaran

4. Keamanan

Ada beberapa hal juga yang harus diperhatikan sebelum memilih provider yang menyajikan layanan ini (Harsono, 2010).

1. Tingkat keamanan

Keamanan merupakan hal yang fundamental menyangkut dengan keberadaan data, kepemilikan data, dan integritas data milik kita. 2. Transparansi kontrol

Penyediaan antarmuka untuk pelanggan dengan kontrol penuh atau sebagian, bergantung dari layanan yang diberikan oleh cloud provider. 3. Biaya untuk resource aktual

Tiap pengeluaran untuk resource yang kita gunakan harus

diperhatikan. Biaya yang dikeluarkan belum tentu sepadan dengan apa yang kita dapatkan. Untuk itu perlu diteliti ulang untuk setiap rincian perangkat yang ada.

4. 99.9% uptime

Jaminan bahwa infrastruktur yang kita sewa online 24 jam merupakan hal yang utama untuk sebuah aplikasi yang berjalan pada web. Keandalan infrastruktur diukur dari sistem backup data, integritas data, dan jaminan server online 24 jam.

5. Fitur tambahan yang diberikan

Fitur tambahan memberikan nilai tambah untuk masing-masing cloudprovider. Fitur tambahan memberikan opsi tambahan untuk pengguna dengan fungsi yang tentu berhubungan dengan apa yang kita butuhkan.

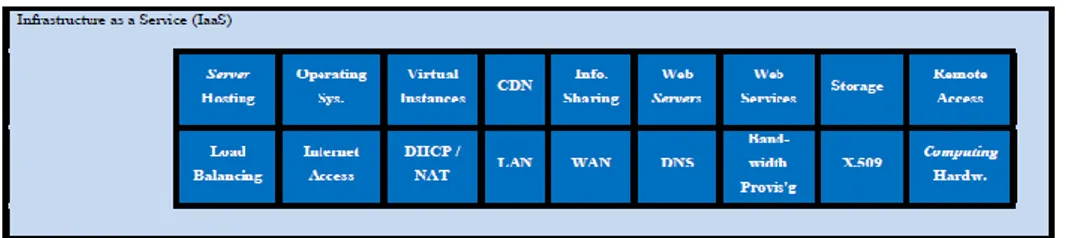

Berikut adalah komponen dari sebuah IaaS:

Gambar 2. 2 Komponen Infrastructure-as-a-Service (Sumber: Harsono : 2010)

Server Hosting adalah sebuah komputer yang disambungkan ke internet dan online selama 24 jam yang berfungsi sebagai media penyimpanan data-data sebuah website agar dapat diakses di internet. Pada dasarnya sebuah server hosting menggunakan spesifikasi layaknya sebuah computer biasa, namun memiliki kemampuan untuk online dan tanpa harus dimatikan dalam jangka waktu lama serta memiliki beberapa komponen dan program dasar sebuah server.

Sistem operasi (operating system - OS) adalah seperangkat program yang mengelola sumber daya perangkat keras komputer, dan menyediakan layanan umum untuk aplikasi perangkat lunak (Galvin:1998). Sistem operasi adalah jenis yang paling penting dari perangkat lunak system dalam sistem komputer. Tanpa sistem operasi, pengguna tidak dapat menjalankan program aplikasi pada komputer mereka, kecuali program aplikasi booting.

Sistem operasi mempunyai penjadwalan yang sistematis mencakup perhitungan penggunaan memori, pemrosesan data, penyimpanan data, dan sumber daya lainnya.

Domain Name System (DNS) adalah sebuah sistem yang menyimpan

informasi tentang nama host ataupun nama domain dalam bentuk basis data tersebar (distributed database) di dalam jaringan komputer, misalkan: Internet. DNS menyediakan alamat IP untuk setiap nama host dan mendata setiap server transmisi surat (mail exchange server) yang menerima surat (email) untuk setiap domain (Paul:2006).

Web server merupakan aplikasi perangkat lunak yang memantau koneksi klien pada port jaringan tertentu. Bila sambungan dibuat, server Web kemudian menunggu permintaan dari aplikasi klien. Klien biasanya Web browser, tetapi bisa juga menjadi situs web pengindeksan utilitas, atau mungkin sesi telnet interaktif. Permintaan sumber daya, biasanya permintaan untuk mengirim isi dari file yang tersimpan di server, selalu diutarakan dalam beberapa versi dari Hypertext Transfer Protocol (HTTP) (Charles:2000).

Content Delivery Network atau biasa dikenal dengan CDN adalah sekumpulan server yang diletakkan di berbagai belahan dunia yang berfungsi untuk memberikan akses lebih cepat kepada pengunjung website dibanding dengan mengakses content dari server yang sama (Gilbert:2011).

Web service adalah suatu sistem perangkat lunak yang dirancang untuk mendukung interoperabilitas dan interaksi antar sistem pada suatu jaringan. Web service digunakan sebagai suatu fasilitas yang disediakan oleh suatu web site untuk menyediakan layanan (dalam bentuk informasi) kepada sistem lain, sehingga sistem lain dapat berinteraksi dengan sistem tersebut melalui layanan-layanan (service) yang disediakan oleh suatu sistem yang menyediakan web service. Web service menyimpan data informasi dalam format XML, sehingga data ini dapat diakses oleh sistem lain walaupun berbeda platform, sistem operasi, maupun bahasa compiler (Leonard:2007).

Load Balancing adalah proses pendistribusian beban terhadap sebuah servis yang ada pada sekumpulan server atau perangkat jaringan ketika ada permintaan dari pemakai (Iwan:2005). Ketika banyak permintaan dari pemakai maka server tersebut akan terbebani karena harus melakukan proses pelayanan terhadap permintaan pemakai.

2. Platform as a Service (PaaS)

Agar sebuah aplikasi berjalan pada cloud, dibutuhkan sebuah wadah yang berjalan disemua kondisi. Sebuah platform memberikan kemudahan bagi developer untuk membangun aplikasi serta memigrasikan aplikasinya ke dalam cloud. Kunci utama sebuah platform adalah memberikan developer sebuah dukungan full-environment dalam membuat aplikasi tanpa harus membeli tool secara terpisah.

Adapun platform yang dibutuhkan harus memiliki elemen dasar sebagai berikut:

1. Workflow engine 2. Development tools 3. Testing environment

4. Integrating database

5. Third-party tools and services 3. Software as a Service ( SaaS)

Layanan yang paling banyak digunakan pada cloud adalah Software as a Service (SaaS). SaaS merupakan layanan yang paling cepat berkembang setelah penggunaannya mulai menyebar dengan pesat seiring dengan laju pertumbuhan pengguna layanan internet.

SaaS adalah area yang paling matang pada cloud. SaaS memperoleh traksi awal dengan pasar customer relationship management (CRM) dan telah diperluas ke sektor lainnya — khususnya kolaborasi pasar dan penyediaan peralatan dan manajemen lingkungan.

SaaS memiliki karakteristiknya tersendiri agar keberadaannya di pasar komersial tetap dapat berjalan. Adapun karakteristik itu adalah sebagai berikut:

1. Sebuah aplikasi SaaS perlu disamaratakan menjadi suatu yang umum sehingga banyak pelanggan yang tertarik pada layanan tersebut. Beberapa tipe aplikasi yang pada umumnya digunakan seperti accounting,

collaboration, project management, testing, analytics, content

management, internet marketing, risk management, dan CRM.

2. Aplikasi SaaS harus menyediakan navigasi yang canggih dan kemudahan penggunaan.

3. Aplikasi SaaS harus berupa berorientasi modular dan berorientasi layanan. 4. Aplikasi SaaS perlu menyertakan pengukuran dan pemantauan sehingga

pelanggan dapat dikenakan biaya sesuai penggunaan aktual. 5. Aplikasi SaaS harus memiliki sebuah layanan billing built-in.

6. Aplikasi SaaS harus mempublikasikan antarmuka dan ekosistem dari partner yang dapat memperluas basis pelanggan perusahaan dan tujuan pasar.

7. Aplikasi SaaS harus memastikan bahwa setiap data pelanggan dan konfigurasi khusus terpisah dan aman dari data dan konfigurasi pelanggan lainnya.

8. Aplikasi SaaS harus menyediakan sebuah konfigurasi proses bisnis yang mutakhir untuk pelanggan.

9. Aplikasi SaaS perlu menyediakan peluncuran fitur-fitur yang baru dan kemampuan baru secara konstan.

10.Aplikasi SaaS harus melindungi integritas data pelanggan.

2.3 Virtualisasi

Virtualisasi menggunakan resource komputer untuk meniru resource komputer lainnya atau seluruh komputer. Cloud computing sebagai sebuah transformasi dari komputasi menyatukan orientasi layanan dengan kemampuan untuk dikelola secara distribusi digabungkan dengan skala ekonomi dari virtualisasi. Dalam dunia dimana segala sesuatunya berupa layanan, virtualisasi merupakan mekanisme yang fudamental untuk memberikan layanan. Virtualisasi meyediakan sebuah platform untuk mengoptimalkan resource IT yang kompleks. Sangatlah penting memisahkan resource dari implementasi fisik mereka, tanpa virtualisasi cloud akan menjadi sangat sulit untuk dikelola. Virtualisasi sangatlah penting bagi cloud computing karena memungkinkan untuk membuat banyak aspek komputasi menjadi lebih mudah.

Virtualisasi memiliki tiga karakteristik sebagai berikut (Harsono, 2010): 1. Partitioning

Pada virtualisasi, aplikasi dan sistem operasi didukung dalam sebuah sistem fisik tunggal oleh proses pemartisian (memisahkan) resource yang ada.

2. Isolation

Setiap mesin virtual diisolasi dari sistem fisik host dan mesin virtual lainnya. Dikarenakan oleh isolasi ini, jika sebuah proses virtualisasi mengalami crash, hal tersebut tidak mengganggu mesin virtual lainnya. Sebagai tambahan, data tidak dibagi-pakai antara satu mesin virtual dengan yang lainnya.

Sebuah mesin virtual dapat direpresentasikan (dan bahkan disimpan) pada sebuah berkas tunggal sehingga kita dapat mengidentifikasinya dengan mudah berdasarkan pada layanan yang disediakannya. Pada dasarnya sebuah proses yang dienkapsulasi dapat berupa sebuah layanan bisnis. Mesin virtual yang dienkapsulasi dapat disajikan pada sebuah aplikasi sebagai entitas lengkap. Sehingga enkapsulasi dapat melindungi setiap aplikasi sehingga tidak mengganggu aplikasi lainnya.

Pada virtualisasi cloud, data yang tersimpan akan menempati cluster-cluster yang terpisah. Sistem berkas pada cloud menggunakan konsep map reduce. Map

reduce adalah konsep dimana data yang kontinu dipecah menjadi komponen data

yang kecil dan didistribusikan di mesin-mesin yang terhubung secara cluster. Sistem berkas terkenal yang memanfaatkan konsep ini adalah Google File System (GFS) dan digunakan oleh Google sejak awal perkembangannya sampai sekarang. 2.3.1Jenis Virtualisasi

Banyak sekali jenis dari teknologi virtualisasi yang telah diperkenalkan dalam dunia komputerisasi dan disesuaikan dengan kemampuan serta kebutuhannya. Secara umum ada dua jenis virtualisasi yang berhubungan dengan sistem cloud, yaitu full virtualization dan paravirtualization.

2.4 Tingkat Keamanan IT

Sebelumnya ada resiko utama yang terdapat pada cloud yang harus diperhatikan ketika ingin menggunakan cloud(Harsono: 2010), yaitu sebagai berikut:

1. Audit & compliance risks: meliputi kekuasaan hukum data, kontrol akses data, perawatan jejak audit.

2. Security risks: termasuk integritas data, konfidensial data, dan privasi. 3. Information risks: proteksi dari kekayaan intelektual

4. Performance and availability risks: termasuk ketersediaan dan tingkat performa yang dibutuhkan agar berhasil dijalankan dengan baik.

5. Interoperability risks: menyangkut pengembangan sebuah layanan yang mungkin tersusun atas beberapa layanan.

6. Contract risks: menyangkut hubungan antara user dan sang provider. 7. Billing risks: berkaitan dengan kepastian bahwa pengguna ditagihkan

dengan jumlah yang tepat dengan sumber daya yang digunakannya. Pada dasarnya, ada 3 tingkatan keamanan yang diperlukan pada lingkungan cloud (Harsono: 2010), yaitu sebagai berikut:

1. Manajemen identitas

Hal yang paling pokok pada sebuah sistem adalah kewenangan. Sehingga suatu layanan aplikasi atau bahkan komponen perangkat keras dapat diberikan wewenang kepada pihak yang tepat.

2. Kontrol akses

Diperlukan juga sebuah tingkatan kontrol akses yang tepat pada lingkungan cloud untuk melindungi keamanan dari resource.

3. Otorisasi dan otentikasi

Diperlukan sebuah mekanisme agar orang yang tepat dapat mengakses data yang tepat.

Cloud provider harus memastikan keamanan dan privasi dari data pengguna tetapi penggunalah yang paling bertanggung jawab atas data perusahaannya. Ini berarti peraturan yang dibuat oleh industri dan pemerintahan untuk melindungi informsai personal dan perusahaan masih digunakan bahkan jika data diatur dan disimpan oleh vendor asing.

Tingkat keamanan IT menyangkut dengan data. Data merupakan hal yang paling konfidensial dari suatu perusahaan IT. Pada cloud, ada 3 hal yang berkaitan dengan masalah keamanan dan privasi data (Harsono, 2010). Ketiga hal itu adalah sebagai berikut:

1. Lokasi dari data user 2. Kontrol data user

3. Jalur transfer yang aman dari data user 2.4.1 Lokasi Data di Cloud

Setelah data masuk ke dalam cloud, pengguna tidak dapat lagi mengakses data yang telah tersimpan secara geografis. Beberapa alasan mengapa pengguna tidak dapat mengakses data yang telah tersimpan secara geografis, yaitu :

Hukum yang mengatur data berbeda pada setiap wilayah batasan geografis. Sebuah perlindungan legal suatu negara tidak dapat diterapkan jika data berada di luar wilayah negara tersebut.

2. Transfer Data Melalui Perbatasan Negara

Sebuah perusahaan global dengan anak perusahaan berada di negara lain dapat mengkhawatirkan tentang pemberlakuan hukum lokal pada transfer data antar negara. Virtualisasi dapat membuat hal ini menjadi masalah yang lebih rumit dikarenakan cloud provider tidak mengetahui keberadaan data pada saat tertentu.

3. Pembauran Data

Bahkan jika data berada dalam satu negara yang memiliki hukum yang sangat nyaman, data masih mungkin tersimpan secara fisik pada basis data bersamaan dengan data perusahaan lainnya. Hal ini menaikkan kekhawatiran tentang serangan virus atau hacker yang mencoba mendapatkan data perusahaan lainnya.

4. Penggunaan Data Sekunder

Pada situasi public cloud, sebuah data dapat menjadi sangat rentan untuk digunakan secara sekunder oleh cloud service provider.

2.4.2 Kontrol Data di Cloud

Kontrol meliputi kebijakan pemerintah yang ditempatkan untuk memastikan data dapat dipercaya. Intregritas, realibilitas, dan konfidensial dari data harus sempurna. Sebagai contoh, apabila diasumsikan seorang pengguna menggunakan layanan cloud untuk word processing.

Dokumen yang dibuat tersimpan dengan cloud provider. Dokumen ini merupakan milik perusahaan tersebut dan mengharapkan sebuah akses kontrol untuk dokumen tersebut. Tidak ada yang bisa mendapatkan dokumen tersebut tanpa izin tetapi kemungkinan sebuah software bug membiarkan orang lain mengakses dokumen tersebut. Pelanggaran privasi ini dihasilkan dari sebuah kontrol akses yang tidak berfungsi. Hal inilah yang tidak diinginkan oleh setiap orang.

2.4.3 Keamanan Data untuk Transportasi di Cloud

Pada cloud perjalanan dari poin A ke poin B dapat mengambil tiga bentuk yang berbeda, yaitu :

1. Melalui lingkungan cloud

2. Melalui internet public antara perusahaan dan cloud provider 3. Antara cloud

Proses sekuriti meliputi pemisahan data dari perusahaan data lain dan kemudian mengenkripsinya menggunakan metode yang diakui. Sebuah virtual private network (VPN) adalah sebuah cara untuk mengatur keamanan dari data selama data itu ditransportasikan dalam lingkungan cloud.

Sebuah VPN pada dasarnya membuat membuat public network menjadi private network daripad menggunakan konektifitas koneksi terdedikasi. Sebuah VPN yang baik perlu menggabungkan 2 hal berikut:

1. Firewall, bertindak sebagai pembatas antara internet publik dengan jaringan private.

2. Enkripsi untuk memproteksi data dari hacker.

Adapun beberapa langkah yang dapat ditempuh untuk mengurangi kemungkinan untuk penerobosan keamanan:

1. Otentikasi seluruh orang yang mengakses jaringan.

2. Susun seluruh ijin akses sehingga pengguna hanya memiliki akses ke aplikasi dan data.

3. Otentikasi seluruh perangkat lunak yang berjalan pada setiap komputer dan segala perubahan yang terjadi pada perangkat lunak.

4. Susun proses dari permintaan ijin untuk akses data atau aplikasi.

5. Awasi setiap aktifitas jaringan dan catat setiap aktifitas yang tidak biasa. 6. Catat setiap aktifitas pengguna dan aktifitas program dan analisis untuk

perlakuan yang tak terduga.

7. Enkripsi setiap data yang berharga yang memerlukan perlindungan yang lebih.

8. Cek jaringan secara teratur untuk kemungkinan kerentanan pada setiap perangkat lunak yang disajikan di internet atau ke pengguna eksternal lain.

2.5 Skalabilitas

Sistem cloud dirancang sehingga memiliki kemampuan untuk

ditingkatkan, baik itu secara kuantitas maupun kualitas. Untuk sebuah sistem berskala kecil tentu saja penggunaan resource yang terlalu besar akan sia-sia. Untuk itulah cloud dibuat dengan berbagai macam kondisi. Pada dasarnya pusat data cloud dibangun dengan karakteristik sebagai berikut:

1. Dibangun untuk tujuan dan fungsi yang berbeda 2. Dibangun untuk skala yang berbeda

3. Tidak dibatasi pada batasan yang sama

4. Melakukan beban kerja yang berbeda daripada pusat data tradisional Sebagai contoh dapat kita lihat pada salah satu cloud provider lokal yang menawarkan beberapa jenis layanan dengan harga yang berbeda.

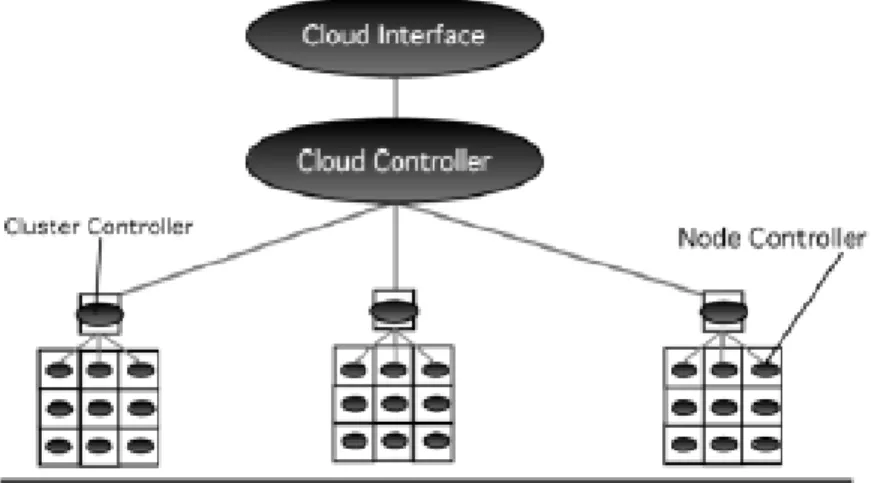

2.6 Eucalyptus

Elastic Utility Computing Architecture for Linking Your Programs To Useful Systems atau Eucalyptus adalah sebuah perangkat lunak dibawah General Public License (GPL) yang berbasis open source yang mendukung perkembangan cloud computing baik private maupun public cloud. Eucalyptus juga menyertakan sistem Amazon Web Services API (EC2, S3, EBS) dan dukungan untuk menggunakan Xen dan KVM server. Eucalyptus mengimplementasikan model layanan Infrastruktur as a Service atau IaaS. Eucalyptus sendiri memiliki beberapa komponen utama diantaranya:

a. Node Controller (NC)

Di sinilah mesin virtual instance yang dijalankan pada sumber daya fisik dan bertanggung jawab misalnya start up, inspeksi, shutdown, dan pembersihan. Ada biasanya NCS banyak instalasi Eucalyptus, tetapi hanya satu NC perlu mengeksekusi per mesin fisik, karena NC tunggal dapat mengelola kasus beberapa mesin virtual pada mesin tunggal. Dalam rincian lebih lanjut, instance yang diluncurkan dan dikelola oleh mendasari hypervisor diinstal pada NC. Versi saat ini dari Eucalyptus 1.5.2 mendukung dua hypervisors Xen dan KVM. Cukup mengatakan, mereka adalah lingkungan mesin virtual, memungkinkan untuk membuat gambar dari sistem tertentu, untuk menjalankan contoh dari

gambar-gambar pada permintaan dan mengendalikan mereka. Jadi dengan menggunakan hypervisors, Eucalyptus dapat meluncurkan komputasi dihitung elastis pada permintaan. Untuk layanan web interaktif, antarmuka NC digambarkan melalui dokumen WSDL yang mendefinisikan struktur data dan operasi contoh contoh

kontrol bahwa NC dukungan, seperti runInstance, describeInstance,

terminateInstance, describeResource dan startNetwork. Sebuah antarmuka operasi penting adalah operasi describeResource, yang melaporkan karakteristik sumber daya saat ini fisik (menghitung core, memori, dan kapasitas disk) ke pemanggil dan operasi startNetwork set up dan mengkonfigurasi overlay Ethernet virtual. Interface operasi ini 'akan memanggil dan meneruskan parameter perintah yang diberikan kepada hypervisor dan membiarkannya mengontrol kinerja istirahat.

b. Cluster Controller (CC)

CC memanage satu atau lebih Noce Controller (NC) dan menjalankan / memanajemen instance pada NC. CC juga memanage networking untuk instance yang jalan di Node sesuai dengan permintaan mode jaringan dari Eucalyptus.

c. Walrus Storage Controller (WS3)

WS3 memberikan layanan penyimpanan yang sederhana tapi 'ngotot' / presistent menggunakan API REST dan SOAP yang kompatibel dengan API S3.

d. Storage Controller (SC)

SC menyediakan tempat penyimpanan (storage) block dimana instance akan melihatnya sebagai harddisk. Layanan ini mirip dengan layanan Elastic Block Storage (EBS) dari AWS.

e. Cloud Controller (CLC)

Cloud Controller (CLC) adalah front end dari seluruh infrastruktur cloud. CLC memberikan antar muka layanan web yang compliant dengan EC2 / S3 ke client di satu sisi. Di sisi lain, CLC berinteraksi dengan seluruh komponen infrastruktur Eucalyptus. CLC memberikan antar muka web ke user untuk melakukan manajemen beberapa aspek dari infratruktur UEC.

Gambar 2.3 Arsitektur Eucalyptus

(Sumber: Ibnu:2010)

2.7 KVM (Kernel Based Virtual Machine)

Kernel-based Virtual Machine (KVM) adalah solusi untuk menjalankan mesin virtual host fisik dengan menggunakan kernel Linux sebagai basis (Andreas:2011). KVM dapat menggunakan fungsi yang sudah ada dari kernel Linux. Setiap VM berjalan pada sistem KVM diperlakukan sebagai proses yang teratur, yang berarti bahwa VMs dengan mudah dapat dijadwalkan dan juga bertukar jika perlu. KVM dirancang setelah produsen perangkat keras mulai menyediakan virtualisasi hardware dan tidak perlu para-virtualisasi, seperti Xen. Sebaliknya KVM membutuhkan dan manfaat pada mendukung virtualisasi hardware seperti AMD-V atau Intel VT-X. Ini diberikan, sistem operasi tamu yang tidak menyadari bahwa mereka berjalan pada KVM hypervisor. Selain itu, KVM menggunakan arsitektur yang mendasari dari Linux untuk memberikan hypervisor dengan komponen yang diperlukan untuk mengendalikan mesin virtual, seperti manajer memori, proses scheduler, device driver, stack jaringan dll ini layak sebagai KVM dirancang hanya untuk menyediakan virtualisasi yang didukung oleh hardware .

Karena pilihan desain yang dibuat oleh tim pengembangan KVM, ada sedikit informasi tentang apa KVM mendukung. Sebaliknya, secara umum, dapat dinyatakan bahwa apa Linux mendukung, juga mendukung KVM.

2.8 XEN

Xen adalah sebuah platform open source yang memungkinkan virtualisasi sistem operasi pada satu mesin (Andreas:2011). Platform ini memungkinkan virtualisasi penuh, atau Virtual Hardware Mesin (HVMs), yang membutuhkan dukungan hardware dan para-virtualisasi. Bagian ini bertujuan mengklarifikasi komponen utama yang disediakan oleh Xen dan juga beberapa layanan pihak ketiga diterima oleh masyarakat untuk pengelolaan dan pengendalian Xen dan sistem virtual dalam.

2.9 Amazon Web Services (AWS)

Amazon Web Services (AWS) adalah perusahaan yang menawarkan layanan TI infrastruktur untuk bisnis dalam bentuk layanan web - sekarang dikenal sebagai komputasi awan. Salah satu manfaat kunci dari komputasi awan adalah kesempatan untuk mengganti biaya modal di muka infrastruktur dengan biaya variabel rendah yang skala dengan bisnis Anda. Dengan Cloud, bisnis tidak perlu lagi untuk merencanakan dan server pengadaan dan TI lainnya minggu infrastruktur atau bulan di muka. Sebaliknya, mereka dapat langsung berputar ke atas ratusan atau ribuan server dalam hitungan menit dan memberikan hasil yang lebih cepat.

2.10 Metode Riset Eksperimental

Menurut Zainal (2007) Riset eksperimental merupakan penelitian yang memungkinkan untuk penyebab perilaku yang akan ditentukan. Untuk menggambarkan riset eksperimental bisa dilakukan pada dua kelompok dimana kelompok satu disebut kontrol tanpa diberi perlakukan apapun sedangkan pada kelompok ke dua diberikan perlakuan (treatment).Diasumsikan kedua kelompok ini sama. Ada beberapa faktor yang terkait dengan penelitian eksperimental, antara lain:

1. Independent Variable (IV) merupakan faktor yang bisa dimanipulasi. 2. Dependent Variable (DV) adalah faktor yang tidak bisa dimanipulasi atau

factor tetap.

3. Experimental Condition (group) adalah grup atau kelompok yang

merupakanmanipulasi dari eksperimen.

4. Control condition (group) yang merupakan kumpulan grup yang tidak termanipulasi

5. Confounding variable misalnya cuaca, hama, kesuburan lahan tapi tidak diukurnamun harus disebutkan inilah yang disebut dengan batasan penelitian

6. An uncontrolled variable yang merupakan variable yang diikuti dengan indipendent variable.