Analisis Serangan Flame Pada Ancaman Sabotase Sistem

Jaringan Komputer

Artikel Ilmiah

Peneliti :

Raden Bagus Dhana Pradana Adi (672010220) Dr. Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Analisis Serangan Flame Pada Ancaman Sabotase Sistem

Jaringan Komputer

1)

Raden Bagus Dhana Pradana Adi, 2) Irwan Sembiring

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Jl. Diponegoro 52 – 60, Salatiga 50771, Indonesia

Email : 1)[email protected], 2)[email protected]

Abstract

Alongside with world’s development, computer network being an equipment that has a lot of function for human’s life. This makes a computer network be a target for hackers to do something like breaking a computer network. If the hackers had managed to get into the computer network, a lot of things that hackers can do, like spreading a malware that can do a sabotage or stealing data from computers that connected to network. One example of malicious malware is Flame a.k.a Skywriper. Flame was first discovered attack on a nuclear reactor in Iran. Flame malware is a malware that can steal data and also sabotage an infected computer. In this research, learn how to work from flame malware, characteristic from flame malware, and also the effects if flame infect a computer.

Abstrak

Seiring dengan perkembangan dunia, jaringan komputer sudah menjadi alat yang sangat berguna bagi kehidupan manusia. Hal ini menjadikan suatu jaringan komputer menjadi sasaran bagi para peretas untuk melakukan suatu upaya untuk membobol jaringan komputer tersebut. Apabila para peretas sudah berhasil masuk ke dalam jaringan komputer, banyak hal yang dapat dilakukan oleh peretas tersebut seperti menyebarkan malware yang dapat melakukan sabotase maupun mencuri data – data komputer – komputer yang terhubung ke dalam jaringan. Salah satu contoh malware yang berbahaya adalah Flame Malware atau Skywriper. Flame Malware merupakan suatu malware yang pertama kali ditemukan menyerang pada reaktor nuklir di Iran. Flame malware merupakan suatu malware yang dapat mencuri data – data dan juga mensabotase komputer yang terjangkit oleh flame malware. Dalam penelitian ini mempelajari bagaimana cara kerja dari flame malware, ciri – ciri dari flame malware serta efek yang ditimbulkan bila terjangkit virus flame.

Kata Kunci : Jaringan Komputer, Peretas, Flame Malware, Virus, sabotase 1)

Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana Salatiga

2)

1 1. Pendahuluan

Jaringan komputer saat ini sudah sangat luas, baik menggunakan kabel maupun nirkabel. Arus lalu lintas data datang dan pergi dari tiap – tiap jaringan komputer yang saling terhubung. Keamanan pada jaringan komputer saat ini pun sudah mulai canggih, tetapi masih perlu ditingkatkan lagi dalam beberapa hal. Saat ini semakin banyak serangan – serangan yang dilancarkan melalui media jaringan komputer baik melalui internet maupun melalui jaringan lokal. Penyerangan yang dilakukan dapat berupa penyadapan, pencurian data – data yang rahasia, perusak sistem komputer, dan lain – lain.

Semakin berkembangnya teknologi keamanan jaringan yang mengurangi terjadinya serangan – serangan pada jaringan komputer membuat segelintir orang yang berkecimpung pada dunia cybercrime mengembangkan suatu serangan yang lebih canggih. Serangan yang berkembang yang diberi nama Flame ini merupakan serangan yang menyerang suatu komputer yang terhubung pada jaringan komputer. Flame sendiri ditemukan pada tahun 2012 dimana flame malware pertama kali menyerang reactor nuklir milik Iran dan sejumlah negara di timur tengah. Flame merupakan sejenis malware yang terbilang rumit karena berbeda dari malware – malware pada umumnya. Penyebab malware ini berbeda dari yang sebelumnya adalah malware ini memiliki besaran data yang terbilang besar untuk sebuah malware[1].

Mencakup luasnya penelitian ini, pembahasan dari penelitian ini hanya mencakup analisis serangan flame terhadap komputer, kinerja dan pendeskripsian apa flame itu, ciri – ciri flame serta dampak dari flame terhadap proses komputer, serta fungsi dari tiap modul flame.

2. Kajian Pustaka

Penelitian terdahulu mengenai flame seperti yang dilakukan oleh Crysys Lab

di Budapest dengan judul “Skywiper (a.k.a. flame a.k.a flamer): a complex malware for targeted attacks” flame merupakan suatu malware yang kompleks karena memiliki banyak modul dengan ukuran seluruhnya mencapai 20MB. Modul – modul yang dimiliki flame mempunyai fungsi – fungsi yang berbeda – beda[1].

2.1 Malware

2

untuk menyerang reaktor nuklir di Iran, karena terlihat dari struktur malware flame itu sendiri yang sangat kompleks dan besar kemungkinan flame dibuat oleh negara yang memiliki modal SDA dan SDM yang memungkinkan.

Dari pengertian diatas merupakan pengertian umum tentang malware, yaitu program yang bertujuan negatif yang dibuat untuk merugikan orang lain yang sistem komputernya terserang oleh malware. Pengertian malware tersebut dirujuk dari pengertian malware menurut Christodorescu (2005) malware merupakan sebuah program yang memiliki tujuan jahat. Istilah malware digunakan sebagai nama generik untuk kode yang memiliki kelas yang berbahaya, termasuk virus, Trojan, worm, dan spyware. Pembuat

malware menggabungkan libraries, dan meminjam kode dari malware yang

lain. Dan beberapa pembuat malware mengambil waktu untuk membaca dan memahami sebuah jaringan untuk dapat melakukan pendekatan (Arief dan Besnard, 2003)[2].

2.2 Virus

Virus tidak lain adalah merupakan sebuah perintah yang ditulis dengan bahasa pemrograman tingkat tinggi, seperti Visual Basic, C, C++, atau java yang diterjemahkan menjadi bahasa asli komputer (bahasa biner). Karakteristik dari virus adalah virus dibuat agar aktif, dimana virus dapat berpindah – pindah dari komputer ke komputer lain dengan kemauan dari virus itu sendiri maupun sebagai parasit yang melampirkan dirinya sendiri ke dalam suatu proses pada komputer dan mengikuti kemana program komputer itu berjalan (Peter Gregory, 2004)[3]. Sedangkan menurut Michael Davis (2004), virus merupakan program yang dibuat untuk mengubah sistem suatu yang sudah ditargetkan tanpa sepengetahuan penggunanya. Untuk mencapai tujuannya atau suatu efek samping untuk mencapai tujuannya, virus dapat menggandakan dirinya ke berbagai lokasi penyimpanan yang terlampir dan kelain komputer yang terhubung pada jaringan komputer, memodifikasi sistem pada disk atau memory dari objek, atau mengganggu operasi dari suatu sistem yang normal dalam beberapa cara[4].

Kebanyakan virus memiliki muatan yang berisi instruksi yang berguna untuk menggerakkan virus sebagai tambahan dari karakteristik virus yang dapat menyebar dari komputer ke komputer. Muatan instruksi tersebut biasanya dipicu oleh beberapa event seperti tanggal tertentu, waktu tertentu, atau juga saat kita mengaktifkan suatu file. Instruksi / dalam virus bervariasi hasilnya, seperti menampilkan pesan untuk menghapus file – file penting, mengkomunikasikan informasi pribadi Anda kepada pihak ketiga yang tidak diketahui, atau mengirim pesan e – mail yang memalukan dalam nama pengguna komputer yang sah.

3

tersebut, dan juga dengan merusak ataupun menyembunyikan file maupun folder pada suatu komputer sehingga pengguna tidak dapat mencari dimana file – file mereka berada.

2.3 Trojan

Malware memiliki beberapa jenis yang memiliki peran atau fungsi yang berbeda – beda, diantaranya adalah malware bernama Trojan. Trojan merupakan sebuah bentuk perangkat lunak yang berbahaya (malicious software) atau biasa disebut malware yang dapat merusak sebuah sistem atau jaringan. Trojan dibuat dengan tujuan untuk mencuri suatu informasi yang dapat berupa (password, sistem log file, data, dan lain – lain), dan juga bahkan mengendalikan target yang terinfeksi Trojan.

Trojan dengan fungsinya sebagai program yang dapat merusak memiliki cara kerja yang sederhana. Secara kasat mata, Trojan menjalankan suatu program yang menarik dan tampak tidak berbahaya. Hal ini yang menyebabkan pengguna yang tertarik dan tidak mengetahui kegunaan lain dari program yang sedang dia gunakan akan mengurangi tingkat kewaspadaannya terhadap suatu malware.

Menurut penulis buku Hacking Exposed Malware and Rootkits, Michael A. Davis, dkk, bahwa Trojan merupakan sebuah program yang memiliki suatu fungsi tertentu, tetapi juga mempunyai fungsi yang tidak dinginkan atau tidak diketahui yang biasanya memberikan seseorang suatu akses remote tanpa izin ke komputer atau mendownload malware tambahan.[4] Sedangkan menurut (Peter Gregory, 2004) dalam bukunya yang berjudul Computer Viruses For Dummies menjelaskan bahwa Trojan merupakan sebuah program yang merusak yang menyamar sebagai program jinak. Trojan seringkali berada pada e – mail, dimana teks dalam pesan e –

mail biasanya berisi seperti, “Your e – card has arrived, click here to open.” Mungkin, pada kenyataanya, menjadi e – card, tetapi untuk menjadi suatu Trojan program ini juga akan memiliki karakteristik yang merusak, seperti merusak dan menghapus file maupun direktori[3].

Jika dibandingkan dari pengertian Trojan dari kedua ahli di atas memiliki pemahaman yang sama tentang Trojan, dimana Trojan merupakan suatu program yang dibuat dengan memiliki fungsi yang negatif dimana diantaranya berguna untuk melakukan pencurian data dan meretas hak akses suatu komputer. Bila dilihat dari fungsi dari Trojan sendiri memang dapat dikatakan bahwa Trojan termasuk ke dalam jenis malware karena memiliki sifat yang merusak pada suatu sistem komputer.

2.4 Worms

Worms adalah kumpulan coding bahasa pemrograman yang memiliki

4

terinfeksi oleh worm. Hal ini bisa dilakukan dengan menyisipkan coding worm pada suatu file yang menarik user untuk mendownload file tersebut.

Menurut Bayu Krisna, Jim Geovedi (2009 :1) menyatakan bahwa cacing – cacing di internet (worm) adalah yang mampu melakukan penggandaan diri dan menyebar dengan memanfaatkan kelemahan – kelemahan sekuriti (security flaws) pada services yang umum digunakan. Sedangkan menurut eWolf Community (2010 : 11) menyatakan bahwa

“Worms (cacing) merupakan program kecil yang dapat mereplikasi dan menyebarkan dirinya melalui media jaringan”. Sebuah salinan worm akan berusaha mencari (scanning) jaringan untuk menyebarkan dirinya ke komputer lain melalui celah keamanan tertentu, dan begitu pula seterusnya, hinggaworm dapat menguasai seluruh komputer dalam sebuah jaringan[5].

2.5 Spyware

Spyware adalah produksi yang memungkinkan pengumpulan

informasi mengenai konputer pengguna, memplihatkan iklan, atau menggunakan kebiasaan web – browser untuk keuntungan finansial bagi pembuat spyware tersebut. Biasanya beberapa spuware programs mengubah hasil search engine menjadi iklan. Spyware biasanya ter – install sebagai trojan horses[6].

2.6 Rootkit

Rootkit adalah sekumpulan program yang bertujuan untuk

menyembunyikan file, folder, port yang terbuka, registry key, driver dan proses yang sedang berjalan di tempat dia bernaung. Tujuan dari rootkit adalah untuk menyediakan jalan bagi attacker agar aktifitasnya tidak terdeteksi dan tersembunyi. Jika karakteristik virus dan worm didefinisikan

oleh satu katta “replication”, maka rootkit dapat didefinisikan “stealth”. Virus mereproduksi, sedangkan rootkit menyembunyikan diri[7].

2.7 Backdoors

Backdoors adalah suatu metode untuk melewati proses autentikasi atau kontrol keamanan lainnya supaya dapat mengakses suatu sistem komputer atau data yang terdapat di dalam sistem. Backdoors bisa berada pada level sistem, berupa suatu algoritma kriptografi atau berada di dalam suatu aplikasi[8].

2.8 Botnet

5

zombie ini dengan berbagai macam jalan dan meluncurkan berbagai macam jenis tindakan kriminal dalam jaringan seperti stealing personal identity, meluncurkan serangan Distributed Denial of Service (DdoS), mengirim spam email atau scanning aktivitas. Botnet mampu menyebar dalam jaringan komputer tanpa diketahui siapa user dan di mana lokasinya[9].

3.

Metode Perancangan SistemMetode penelitian yang akan digunakan dalam analisis malware flame adalah sebagai berikut :

1) Studi pustaka 2) Perancangan sistem 3) Praktek dan analisis

Tahap pertama : studi pustaka merupakan proses dimana dilakukannya pengumpulan data melalui buku, jurnal, maupun artikel yang berkaitan dengan keamanan jaringan komputer, malware, virus, flame, serta penelitian – penelitian terdahulu tentang cara kerja dan ciri – ciri umum dari malware.

Tahap Kedua : perancangan sistem merupakan proses yang meliputi

perancangan proses kerja flame dan bahan yang diperlukan untuk dapat menganalisis kerja dari flame, seperti contoh malware flame, virtual komputer dengan operating system Windows XP, aplikasi pendukung untuk memonitoring proses komputer dan juga untuk melihat fungsi – fungsi modul pada flame malware.

Tahap Ketiga : Praktek dan analisis, yaitu proses dilakukannya pengujian dengan cara menganalisa cara kerja dari malware flame saat menjangkit suatu komputer, memonitor proses sebelum dan sesudah terjangkit, menganalisa fungsi tiap modul, dan menganalisa akibatnya.

Untuk melakukan pengujian, hardware dan software yang digunakan adalah aplikasi Vmware untuk menginstall virtual operating system Windows XP, dan pada Windows XP digunakan aplikasi untuk memonitoring tiap – tiap proses dan servis yang berjalan pada windows xp.

4.

Hasil dan PembahasanMalware bisa bersumber dari mana saja, namun kebanyakan malware

menyebar melalui internet. Malware bisa menyebar melalui internet, seperti di dalam email, file – file yang tertanam malware, aplikasi yang tertanam malware, serta serangan seseorang yang ingin menanamkan malware pada suatu komputer.

6

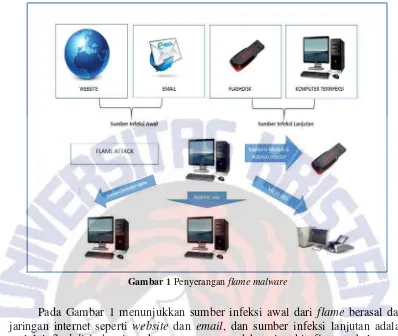

Gambar 1 Penyerangan flame malware

Pada Gambar 1 menunjukkan sumber infeksi awal dari flame berasal dari jaringan internet seperti website dan email, dan sumber infeksi lanjutan adalah melalui flashdisk dan juga komputer yang sudah terjangkit flame sebelumnya. Setelah flame menginfeksi komputer yang berada pada jaringan komputer seperti jaringan LAN , maka komputer lainnya yang terhubung pada jaringan tersebut dapat terserang flame. Flame juga akan menginfeksi usb flashdisk yang terpasang pada komputer yang terinfeksi sehingga flame dapat menyebar pada komputer – komputer lainnya yang menggunakan flashdisk yang terinfeksi.

4.1 Modul Utama Flame

Flame memiliki banyak sekali modul yang bekerja dan terpasang pada komputer target secara terus menerus. Modul utama dari flame adalah

msscemgr.ocx dimana modul itu yang pertama kali dijalankan oleh

7

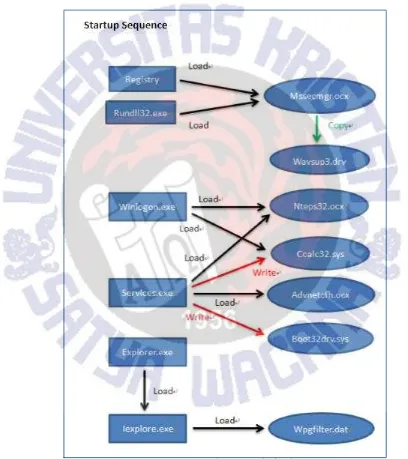

Gambar 2 Modul – modul yang berkaitan dengan flame[1]

Dari Gambar 2 terdapat banyak modul yang berkaitan dengan flame yang dipisahkan berdasarkan tipe, yang memiliki fungsi yang berbeda – beda, serta bagaimana beberapa file itu dibuat dan disandikan (enkripsi maupun terkompresi). Berikut ini kumpulan modul – modul flame beserta

Flame dapat diaktifkan dengan dua cara yang berbeda yaitu :

1. Mengatur mssecmgr.ocx pada bagian registry.

8

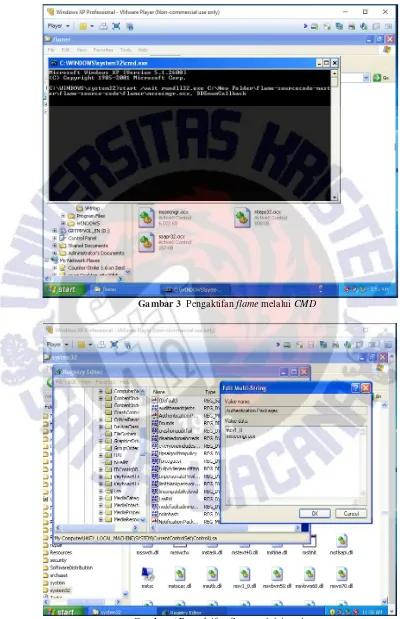

Gambar 3 Pengaktifan flame melalui CMD

9

Pada penelitian ini, pengaktifan flame dilakukan melalui registry¸ diamana pada HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

pada bagian Authentication Packages dirubah value data dengan menambahkan modul mssecmgr.ocx ke dalamnya. Hal ini bertujuan agar mssecmgr.ocx dapat berjalan pada saat sistem baru menyala. Pada saat komputer baru menyala, modul mssecmgr.ocx akan berjalan semagai LSA Authentication Package.

Gambar 5 Alur kerja pengaktifan flame

10

Setelah berjalan, modul mssecmgr.ocx akan disalin ke dalam file

wavsup3.drv di direktori c:\Program Files\Common Files\Microsoft

Shared\MSAudio\Wavsup3.drv. Pada proses Winlogon.exe, menjalankan

dua modul dari flame yaitu Nteps32.ocx yang dibuat dari modul utama, berfungsi untuk merekam informasi dan melihat hasil screenshot serta memonitor beberapa nama domain email. Winlogon.exe juga menjalankan modul ccalc32.sys yang akan tersimpan pada c:\windows\system32\ direktori setelah proses services.exe membuatnya. Proses selanjutnya yang akan digunakan untuk pengaktifan dan penyebaran flame adalah services.exe, dimana pada services.exe modul Nteps32.ocx sama seperti pada winlogon.exe dan Advnetcfg.ocx yang berfungsi untuk mengambil screenshot ditanamkan. Pada services.exe membuat modul ccalc32.sys dan boot32drv.sys yang disimpan pada direktori system32. Modul ccalc32.sys yang dibuat oleh proses service.exe nantinya yang akan dijalankan pada proses winlogon.exe. Boot32drv.sys berisi file data yang terenkripsi denga algoritma XOR denga 0xFF. Flame juga menginjeksi kodenya pada proses eplorer.exe yang nantinya proses tersebut akan menjalankan proses iexplorer.exe. iexplorer.exe nantinya akan menjalankan modul wpgfilter.dat Pada proses awal pengaktifan modul utama, flame membuat direktori MSSecurityMgr pada c:\Program Files%\Common Files\Mi crosoft Shared\ yang nantinya akan diisi dengan file mscrypt.dat, wpgfilter.dat, wavsup32.drv, audcache, dan audfilter.dat. Pada saat menginjeksian modul pada proses services.exe, flame memanggil file sistem shell32.dll dan membajak isinya, lalu menjalankan isi dari wpgfilter.dat ke dalam shell32.dll serta menjalankan isi – isi dari audcache dan wavsup3.drv ke dalam shel32.dll. setelah itu barulah modul – modul lain dari flame seperti nteps32.exe, comspol32.ocx, advnetcfg.ocx, boot32drv.sys, dan msglu32.ocx akan dibuat dan disimpan pada system32. Pada proses itu pula flame memodifikasi waktu pembuatannya seperti dalam kernel32.dll untuk mencegah terdeteksi.

11

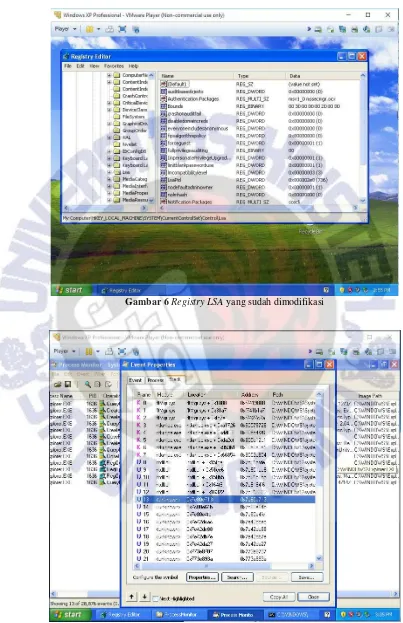

Gambar 6 Registry LSA yang sudah dimodifikasi

12

Pada Gambar 7 merupakan proses Explorer.exe yang terdapat suatu modul yang tidak diketahui fungsi dan asalnya. Hal ini dapat dilihat dengan menggunakan aplikasi process monitor.

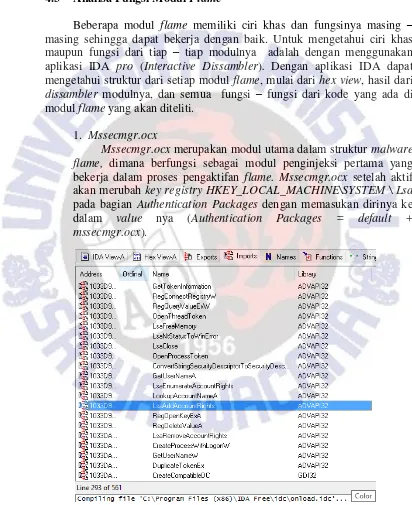

4.3 Analisa Fungsi Modul Flame

Beberapa modul flame memiliki ciri khas dan fungsinya masing – masing sehingga dapat bekerja dengan baik. Untuk mengetahui ciri khas maupun fungsi dari tiap – tiap modulnya adalah dengan menggunakan aplikasi IDA pro (Interactive Dissambler). Dengan aplikasi IDA dapat mengetahui struktur dari setiap modul flame, mulai dari hex view, hasil dari dissambler modulnya, dan semua fungsi – fungsi dari kode yang ada di modul flame yang akan diteliti.

1. Mssecmgr.ocx

Mssecmgr.ocx merupakan modul utama dalam struktur malware

flame, dimana berfungsi sebagai modul penginjeksi pertama yang bekerja dalam proses pengaktifan flame. Mssecmgr.ocx setelah aktif akan merubah key registry HKEY_LOCAL_MACHINE\SYSTEM \ Lsa pada bagian Authentication Packages dengan memasukan dirinya ke dalam value nya (Authentication Packages = default + mssecmgr.ocx).

13

Dari Gambar 8 dapat terlihat bahwa terdapat fungsi yang akan memodifikasi sektor LSA (Local Security Authority), seperti menambah akun untuk user, merubah aturan tiap – tiap user, melihat seluruh informasi dari sektor LSA.

2. Advnetcfg.ocx

Advnetcfg.ocx merupakan bagian dari modul yang ditanamkan ke dalam proses komputer. Modul ini memiliki fungsi sebagai pencuri informasi seperti screenshots dan lainnya.

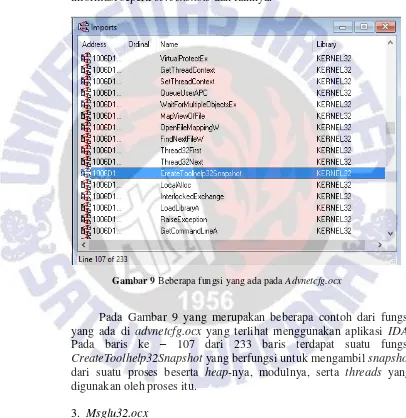

Gambar 9 Beberapa fungsi yang ada pada Advnetcfg.ocx

Pada Gambar 9 yang merupakan beberapa contoh dari fungsi yang ada di advnetcfg.ocx yang terlihat menggunakan aplikasi IDA. Pada baris ke – 107 dari 233 baris terdapat suatu fungsi CreateToolhelp32Snapshot yang berfungsi untuk mengambil snapshot dari suatu proses beserta heap-nya, modulnya, serta threads yang digunakan oleh proses itu.

3. Msglu32.ocx

14

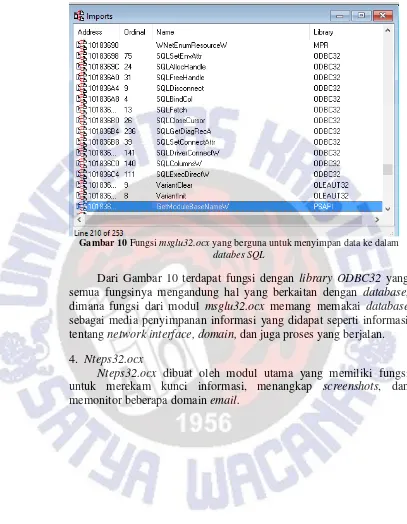

Gambar 10 Fungsi msglu32.ocx yang berguna untuk menyimpan data ke dalam

databes SQL

Dari Gambar 10 terdapat fungsi dengan library ODBC32 yang semua fungsinya mengandung hal yang berkaitan dengan database, dimana fungsi dari modul msglu32.ocx memang memakai database sebagai media penyimpanan informasi yang didapat seperti informasi tentang network interface, domain, dan juga proses yang berjalan. 4. Nteps32.ocx

15

Gambar 11 Fungsi pada modul nteps32.ocx

Pada Gambar 11 terdapat fungsi GetDiBits dengan library GDI32 yang berfungsi sebagai pengatur Bitmap image yang nantinya akan dijadikan hasil dari screenshots.

5. Soapr32.ocx

Soapr32.ocx adalah modul yang memiliki fungsi untuk

16

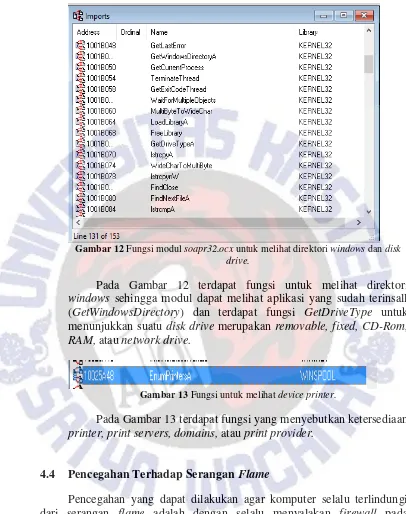

Gambar 12 Fungsi modul soapr32.ocx untuk melihat direktori windows dan disk drive.

Pada Gambar 12 terdapat fungsi untuk melihat direktori windows sehingga modul dapat melihat aplikasi yang sudah terinsall (GetWindowsDirectory) dan terdapat fungsi GetDriveType untuk menunjukkan suatu disk drive merupakan removable, fixed, CD-Rom, RAM, atau network drive.

Gambar 13 Fungsi untuk melihat device printer.

Pada Gambar 13 terdapat fungsi yang menyebutkan ketersediaan printer, print servers, domains, atau print provider.

4.4 Pencegahan Terhadap Serangan Flame

17 4.5 Dampak Terkena Flame

Dampak yang terlihat saat komputer terjangkit flame dapat dilihat dari perbedaan 2 sistem komputer berbasis windows xp berikut ini :

1. Dilihat dari sistem registry nya, terdapat perbedaan dimana pada komputer yang terjangkit flame terjadi perubahan pada key authentication packages.

Gambar 14 : Registry sebelum terkena flame

Gambar 15 : Registry setelah terkena flame

18 5. Simpulan dan Saran

Kesimpulan dari penelitian ini adalah sebagai berikut :

1. Penelitian ini dilakukan agar berguna untuk lebih mengetahui apa itu malware beserta jenisnya, terutama flame malware.

2. Dari penelitian ini dapat diketahui ciri – ciri dari flame seperti bagaimana cara kerja, modul – modul apa saja yang terdapat di dalam flame, serta fungsi dari tiap – tiap modulnya.

3. Urutan pengaktifan dari flame sendiri juga dapat diketahui dari penelitian yang dilakukan.

4. Dapat mengetahui dan menganalisa tiap – tiap modul dengan aplikasi IDA sehingga dari contoh flame beserta modulnya dapat dilihat fungsi

– fungsi yang menyusun flame itu sendiri.

5. Dampak dari suatu komputer yang terkena flame adalah adanya data

– data pada komputer yang tercuri seperti password, screenshot, serta file – file penting yang ada di dalam komputer yang terinfeksi.

Dan saran untuk penelitian ini adalah untuk bisa mempelajari lebih rinci tentang flame diperlukan waktu yang lama untuk mempelajari bahasa permrograman seperti C++ dan LuA, serta diperlukan keahlian untuk membaca bilangan biner dan hexadecimal.

19 Daftar Pustaka

[1] Laboratory of Cryptography and System Security. (2012). Skywiper (a.k.a. flame a.k.a flamer): a complex malware for targeted attacks. Unpublished raw data, Departement of Telecomunications, Budapest University of Technology and Economics, Budapest, Hungary. Retrieved from

http://www.crysys.hu/skywiper/skywiper.pdf.

[2] Verma, Aparna., et al. 2013. “A Literature Review on Malware and Its Analysis”. IJJR, Vol: 5, Nomor: 16, Agustus 2013.

[3] Gregory, Peter. 2004. “Computer Viruses For Dummies”. Indianapolis. Wiley Publishing.

[4] Davis, Michael., et al. 2009. “Hacking Exposed Malware and Rootkits : Malware and Rootkits Secrets and Solutions”. McGraw – Hill Education. New York.[

[5] Siregar, Iksan Irfansyah. 2014. “Analisa Perbandingan Cara Kerja Trojan Horse dan Worm dan Cara Penanganannya Dengan Metode Heuristic Identification Byte”. STMIK Budidarma Medan, Vol: VI, Nomor: 2, April 2014. ISSN 2301-9425.

[6] Tri Wahyu, Aidil Sanjaya. “Studi Sistem Keamanan Komputer”. Universitas Nasional, Vol: 2, Nomor: 2, Juli 2008. ISSN 1978-9491.

[7] Najoan, Xaverius. “Analisis Aspek Keamanan Dalam Menghadapi Rootkit Berbasis Mesin Virtual (VMBR)”. Universitas Sam Ratulangi. Indonesia. [8] Chris Wysopal, Chris Eng. “Static Detection of Application Backdoor”.

Veracode Inc. Burlington USA.

[9] Saha, B., & Gairola, A. (2005). Botnet: An Overview. CERT-In White Paper.

![Gambar 2 Modul – modul yang berkaitan dengan flame[1]](https://thumb-ap.123doks.com/thumbv2/123dok/735490.456694/14.595.99.510.113.625/gambar-modul-modul-berkaitan-flame.webp)