DAN LOGIN SCREEN WINDOWS MENGGUNAKAN

FINGERSCANNER

SKRIPSI Oleh : KEVIN HANDOKO NIM : 1244157PROGRAM STUDI TEKNIK INFORMATIKA

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER STMIK TIME

MEDAN 2015

i

ABSTRAK

KEVIN HANDOKO

PERANCANGAN APLIKASI SECURITY PADA WINDOWS 7 DAN LOGIN SCREEN WINDOWS MENGGUNAKAN FINGERSCANNER

Banyak hal yang tidak menyenangkan yang bisa terjadi pada komputer kita. Misalnya ada orang yang sengaja atau pun tidak sengaja menghapus file-file penting kita. Atau merubah berbagai konfigurasi pada windows.

Berdasarkan hasil analisis permasalahan yang telah dilakukan sebelumnya, maka dapat dirancang suatu perangkat lunak untuk menghindari hal-hal yang tidak kita inginkan yang terjadi pada komputer kita, maka akan dibangun aplikasi security untuk sistem yang khususnya berbasis Microsoft Windows 7 yang masih banyak kelemahan dalam hal keamanan khususnya pembatasan wewenang user. Dan pengembangan sistem menggunakan visual studio 2008.

Berdasarkan hasil penulisan Tugas Akhir dapat disimpulkan bahwa, telah berhasil membuat perangkat lunak dapat membantu pengguna dalam keamanan khususnya pembatasan wewenang user.

ii

ABSTRACT

KEVIN HANDOKO

PERANCANGAN APLIKASI SECURITY PADA WINDOWS 7 DAN LOGIN SCREEN WINDOWS MENGGUNAKAN FINGERSCANNER

Many unpleasant things that can happen to our computer. For example, there are people who intentionally or accidentally delete important files us. Or change various configurations on windows.

Based on the results of the analysis of the problems that have been done before, it can be a software designed to avoid things we do not want that happening on your computer, it will be built security application for Microsoft-based systems, especially Windows 7 is still a lot of flaws in security particular restrictions on the authority of a user. And for developing system use visual studio 2008.

Based on a final project can be concluded that, had succeeded in making software can help users in particular security restrictions authorized user.

iii

Pertama sekali penulis mengucapkan puji dan syukur kepada Tuhan Yang Maha Esa dan kedua orang tua penulis yang telah memberikan dukungan dan semangat secara mental sehingga penulis dapat menyelesaikan skripsi ini dengan baik, atas rahmat-Nya maka penulis dapat mengatasi hambatan yang ada.

Skripsi ini merupakan salah satu persyaratan dalam penyelesaian studi program Teknik Informatika pada STMIK TIME Medan. Pada penulisan skripsi ini penulis mengambil judul “PERANCANGAN APLIKASI SECURITY PADA WINDOWS 7 DAN LOGIN SCREEN WINDOWS MENGGUNAKAN FINGERSCANNER”. Penulis berharap agar skripsi yang telah dikerjakan ini dapat membawa manfaat bagi berbagai pihak.

. Dalam menyelesaikan skripsi ini, penulis mendapat banyak bantuan dari berbagai pihak. Oleh karena itu, melalui kesempatan yang baik ini, penulis ingin berterimakasih kepada :

1. Bapak Robert, S.Kom., M.Kom., selaku Dosen Pembimbing I yang telah membantu dan membimbing penulis dalam menyelesaikan skripsi ini.

2. Bapak Rudyanto Tanwijaya, S.E., selaku Dosen Pembimbing II yang juga telah membantu dan membimbing penulis dalam menyelesaikan skripsi ini.

3. Bapak Simon Kanggali, selaku KetuaYayasan STMIK TIME Medan.

4. Bapak Prof. ChainurArrasyid, S.H, selaku Ketua BPH STMIK TIME Medan. 5. Bapak Prof. Harlem Marpaung, Ph.D, selaku Ketua STMIK TIME Medan. 6. Bapak Edi Wijaya, S.Kom, M.Kom, selaku Puket I STMIK TIME Medan.

7. Bapak Hendri, S.Kom., M. Kom, selaku Ketua Program Studi Teknik Informatika STMIK TIME Medan.

iv

Namun sebagai seorang mahasiswa yang masih dan harus terus belajar, penulis menyadari keterbatasan yang ada. Jika terdapat kekurangan dan ketidaksempurnaan pada skripsi ini, mohon diberikan saran dan kritik serta masukan untuk perkembangan dan kemajuan selanjutnya.

Medan, April 2015 Penulis

v

ABSTRAKS ... i

ABSTRACT ... ii

KATA PENGANTAR ... iii

DAFTAR ISI ... v

DAFTAR GAMBAR ... viii

DAFTAR TABEL ... ix

DAFTAR LAMPIRAN ... x

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah... 1

1.2 Identifikasi Maslaah ... 2

1.3 Batasan Masalah ... 2

1.4 Tujuan dan Manfaat Penelitian ... 3

1.5 Sistematika Penulisan ... 4

BAB II LANDASAN TEORI ... 6

2.1 Dasar Ilmu Manusia Dan Komputer ... 6

2.2 Keamanan ... 7

2.2.1 Masalah Keamanan ... 9

2.2.2 Ancaman-ancaman kemanan ... 11

2.3 Otentifikasi Pemakai ... 14

2.3.1 Password ... 14

2.4 Mekanisme Proteksi Sistem Komputer ... 15

2.5.1 Pengertian Perancangan Sistem ... 16

2.5.2 Tujuan Perancangan Sistem ... 18

2.5.3 Tekanan-Tekanan Perancangan Sistem ... 19

2.6 Perangkat Lunak (Software) ... 20

2.6.1 Software Sistem ... 20

2.6.2 Software Aplikasi ... 21

2.7 Fingerprint (Sidik Jari) ... 37

BAB III METODE PENELITIAN ... 41

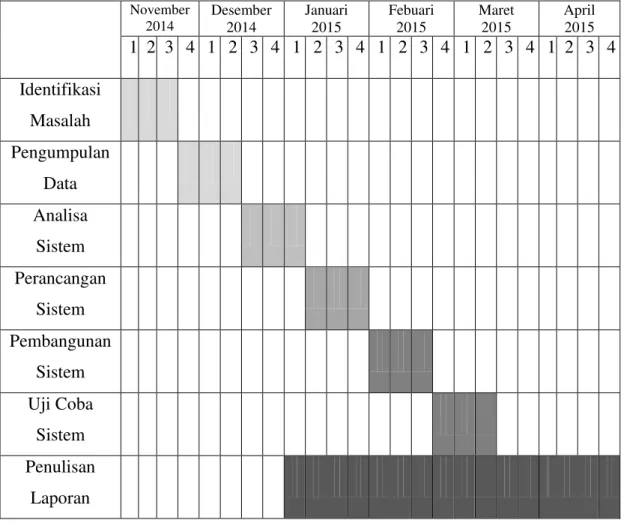

3.1 Tempat dan Jadwal Penelitian ... 41

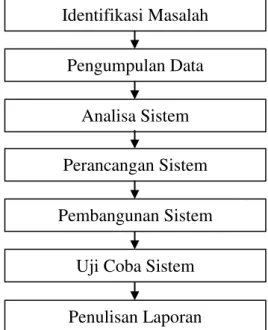

3.2 Kerangka Kerja ... 42

3.2.1 Identifikasi Masalah ... 43

3.2.2 Metode Pengumpulan Data ... 43

3.2.3 Analisa Sistem ... 43

3.2.4 Perancangan Sistem ... 43

3.2.5 Pembangunan Sistem ... 44

3.2.6 Uji Coba Sistem ... 44

BAB IV ANALISA DAN PERANCANGAN ... 45

4.1 Analisis ... 45

4.1.1 Analisis Sistem yang Akan Dibangun ... 45

4.1.2 Spesifikasi Minimum untuk Menjalankan Aplikasi ... 50

4.2 Perancangan ... 51

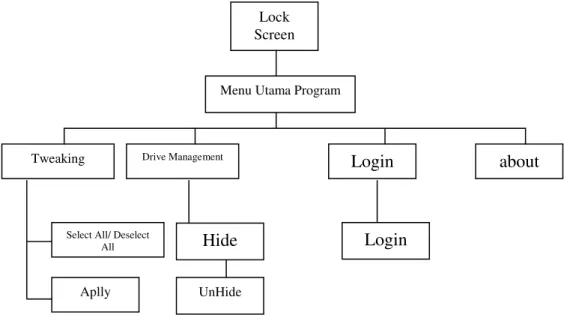

4.2.1 Perancangan Site Map ... 51

4.2.2 Algoritma/Alur Sistem ... 52

BAB V HASIL DAN PEMBAHASAN ... 57

5.1 Hasil ... 57

BAB VI KESIMPULAN DAN SARAN ... 62

6.1 Kesimpulan ... 62

6.2 Saran ... 62

DAFTAR PUSTAKA ... 63

viii

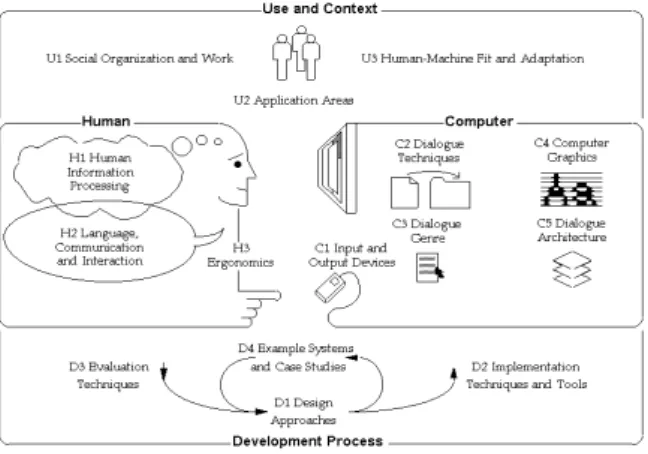

Gambar 2.1 Aspek-Aspek dalam HCI ... 7

Gambar 3.1 Kerangka Kerja ... 42

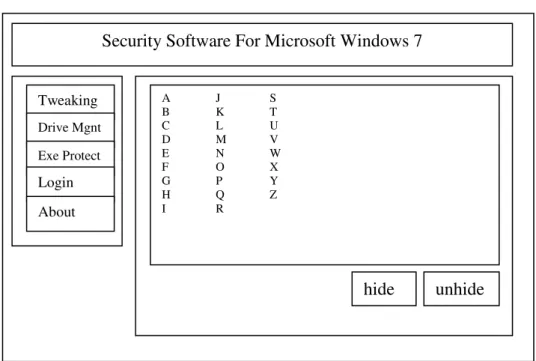

Gambar 4.1 Rancangan Site Map Program ... 51

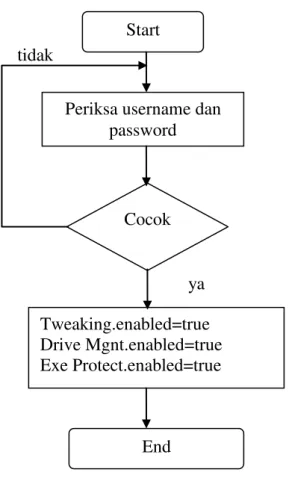

Gambar 4.2 Algoritma Login ... 52

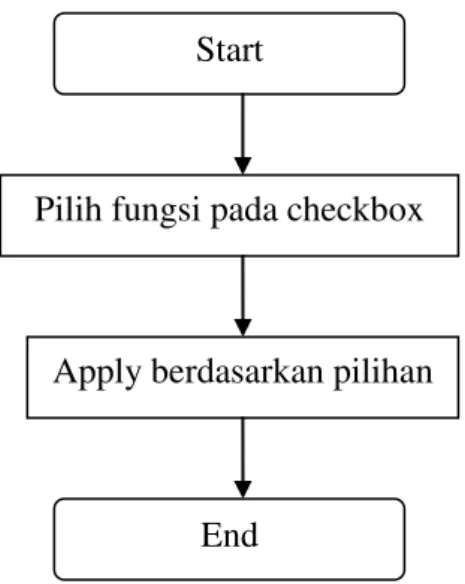

Gambar 4.3 Algoritma Tweaking ... 53

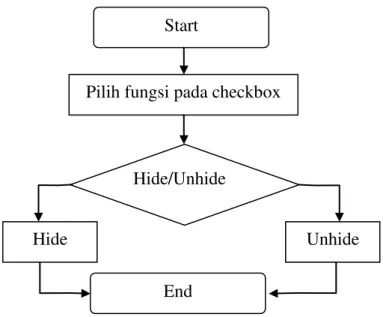

Gambar 4.4 Algoritma Drive Management ... 54

Gambar 4.5 User Interface Login ... 54

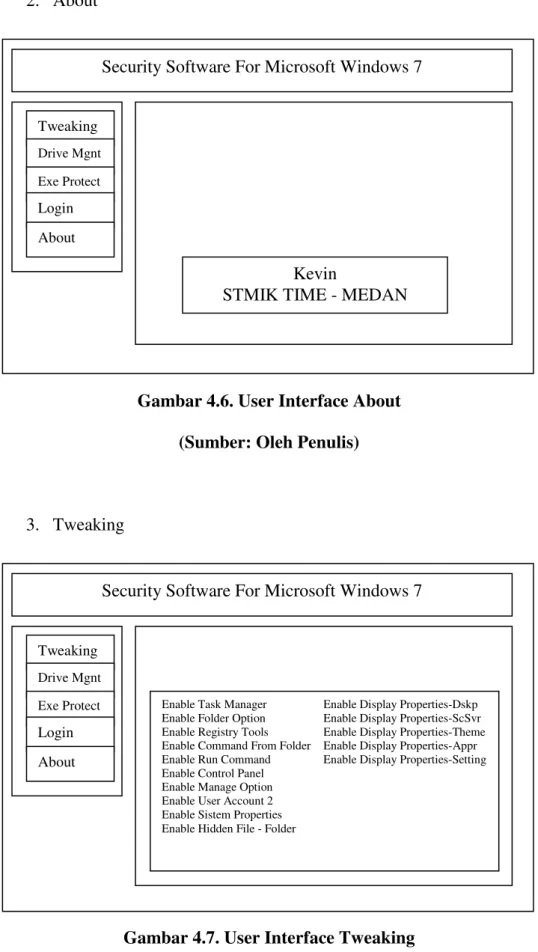

Gambar 4.6 User Interface About ... 55

Gambar 4.7. User Interface Tweaking ... 55

Gambar 4.8. User Interface Drive Management ... 56

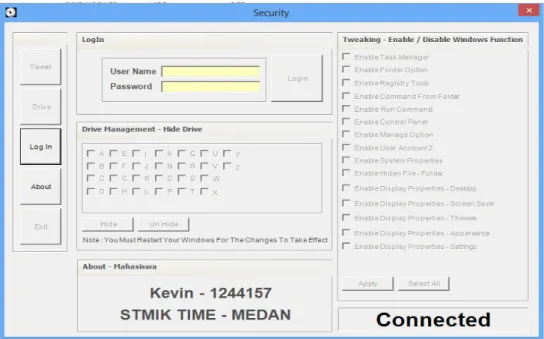

Gambar 5.1 Tampilan frame LogIn ... 57

Gambar 5.2 Tampilan frame About... 58

Gambar 5.3 Tampilan form dan tombol-tombol yang telah aktif ... 59

Gambar 5.4 Tampilan frame Tweaking ... 59

ix

1

PENDAHULUAN

1.1. Latar Belakang

Hal yang tidak menyenangkan bisa saja terjadi pada komputer kita, contohnya ada orang yang sengaja atau pun tidak sengaja menghapus file-file penting kita, atau merubah berbagai konfigurasi pada windows. Contohnya, mengakses komponen-komponen yang tersedia di dalam control panel untuk merubah beberapa konfigurasi windows. Selain itu bisa saja orang lain mengakses aplikasi yang digunakan untuk mengolah data penting kita untuk melihat data yang bersifat rahasia maupun memodifikasinya. Kejadian seperti itu sangat mungkin terjadi bila komputer kita merupakan komputer “umum”. Maksudnya banyak orang lain yang turut memakai, misalnya teman, adik atau saudara. Biasanya, seorang pemula (dalam hal komputer) umumnya sangat senang mencoba-coba segala sesuatu pada komputer. Sehingga sering dijumpai kerusakan

file, kehilangan file dan konfigurasi pada windows berbeda sehingga beberapa fitur dari windows tersebut hilang dan harus diaktifkan kembali.

Sehingga untuk menghindari hal-hal yang tidak kita inginkan yang terjadi pada komputer kita, maka akan dibangun aplikasi security untuk sistem yang khususnya berbasis Microsoft Windows 7 yang masih banyak kelemahan dalam hal keamanan khususnya pembatasan wewenang user. Aplikasi ini digunakan oleh pemilik komputer umum yang dapat memudahkan administrator untuk membatasi

user dalam hal pemakaian sistem operasi windows yang terinstalasi di komputer tersebut. Dan aplikasi ini dilengkapi dengan perlindungan password untuk

mengakses dengan menggunakan fingerscan, sehingga user tidak dapat mengakses secara bebas untuk mengaktifkan fungsi-fungsi windows yang telah dinonaktifkan, mengaktifkan kembali drives yang disembunyikan, mengaktifkan kembali program aplikasi yang telah di kunci oleh administrator.

Berdasarkan hal ini, peneliti memilih judul “PERANCANGAN

APLIKASI SECURITY PADA WINDOWS 7 DAN LOGIN SCREEN WINDOWS MENGGUNAKAN FINGERSCANNER“.

1.2. Identifikasi Masalah

Masalah pengubahan konfigurasi windows, pencurian, kehilangan, dan modifikasi data oleh orang yang tidak berwenang sangat sering terjadi pada komputer “umum”. Maksudnya banyak orang lain yang turut memakai.

Adapun masalah-masalah yang ada sehingga diperlukan adanya perancangan aplikasi security windows ini adalah sebagai berikut :

1. Bagaimana cara mengunci tampilan awal setelah startup windows sehingga pengguna lain tidak dapat membuka file didalamnya.

2. Bagaimana cara menyembunyikan dan menonaktifkan beberapa fungsi

windows, sehingga tidak dapat diakses oleh orang yang tidak berwenang. 3. Bagaimana cara menghindari orang lain untuk mengakses program

aplikasi yang berfungsi untuk mengolah data penting.

1.3. Batasan Masalah

Batasan masalah yang ada pada penelitian ini ialah: 1. Hanya beberapa fungsi windows yang dinonaktifkan.

Fungsi-fungsi windows yang dapat dinonaktifkan yaitu:

a. Task Manager

b. Folder Option

c. Registry Tools

d. Command from folder e. Run command

f. Control Panel g. Manage Option h. User Account 2 i. System Properties

j. Display Properties – Setting

2. Hanya aplikasi login screen dengan pembukaan menggunakan sidik jari pengguna.

3. Tidak mencakup masalah keamanan jaringan komputer.

1.4. Tujuan dan Manfaat Penelitian

Adapun tujuan dari penelitian yang diadakan peneliti adalah sebagai berikut :

1. Memberikan gambaran yang menyeluruh mengenai kegiatan-kegiatan yang dilakukan dalam perancangan suatu program aplikasi.

2. Mendapatkan wawasan dan pengetahuan baru mengenai perancangan suatu program aplikasi.

3. Dapat menerapkan pengetahuan yang diperoleh selama mengikuti kegiatan perkuliahan pada kenyataan yang sebenarnya di lapangan.

4. Membangun aplikasi security untuk microsoft windows 7 yang dapat digunakan untuk membatasi wewenang user, menyembunyikan drives yang dianggap sebagai penyimpanan data penting, dan dapat menonaktifkan program yang berupa file*.exe yang dianggap sebagai program pengolahan data penting.

5. Menyusun Skripsi, yang diajukan untuk melengkapi persyaratan memperoleh gelar Sarjana Komputer pada program Studi Teknik Informatika STMIK TIME Medan.

Adapun manfaat dari diadakannya penelitian adalah sebagai berikut : 1. Bagi Peneliti, memperoleh wawasan dan pengetahuan baru mengenai

perancangan suatu program aplikasi khususnya aplikasi security pada

windows 7.

2. Bagi Masyarakat, mendapatkan suatu gambaran mengenai pentingnya program aplikasi security pada windows 7.

3. Bagi STMIK, menambah referensi terutama yang berkaitan dengan perancangan program aplikasi security pada windows 7.

1.5. Sistematika Penelitian

Adapun sistematika penelitian skripsi ini adalah sebagai berikut :

BAB I : Pendahuluan

Dalam bab ini peneliti menguraikan latar belakang masalah, identifikasi asalah, batasan masalah, tujuan dan manfaat penelitian, dan sistematika penelitian.

BAB II : Landasan Teori

Dalam bab ini peneliti membahas tentang teori-teori yang berhubungan dengan obyek judul skripsi

BAB III : Metode Perancangan

Dalam bab ini memuat tentang metode pengumpulan data dan perancangan.

BAB IV : Analisa dan Perancangan

Dalam bab ini peneliti menyajikan analisa sistem yang akan dibangun dan implementasi program.

BAB V : Hasil Dan Pembahasan

Dalam bab ini, peneliti memaparkan kondisi dari objek penelitian berupa serangkaian data yang berhasil dikumpulkan dan pembahasan tentang hasil penelitian

BAB VI : Kesimpulan dan Saran

Dalam bab ini peneliti menguraikan tentang kesimpulan dan saran yang berguna bagi penelitian lanjutan mengenai perancangan aplikasi

6

2.1. Dasar Ilmu Manusia Dan Komputer

Pada tahun 1970 mulai dikenal istilah antarmuka pengguna (user

interface), yang juga dikenal dengan istilah Man-Manchine Interface (MMI), dan mulai menjadi topic perhatian bagi peneliti dari perancang sistem. Istilah

human-computer interaction (HCI) mulai muncul pertengahan tahun 1980-an sebagai bidang studi yang baru dan mengisyaratkan bahwa bidang studi ini mempunyai focus yang lebih luas, tidak hanya sekedar perancangan antarmuka secara fisik.

HCI didefinisikan sebagai disiplin ilmu yang berhubungan dengan perancangan, evaluasi, dan implementasi sistem komputer interaktif untuk digunakan oleh manusia dan studi tentang fenomena di sekitarnya. Tujuan dari HCI (Human Computer Interface), adalah sebagai berikut:

1. User friendly (ramah dengan pengguna) yang bermakna bahwa kemampuan yang dimiliki oleh software atau program aplikasi yang mudah dioperasikan, dan mempunyai sejumlah kemampian lain sehingga pengguna meras betah dalam mengoperasikan program tersebut, bahkan bagi seorang pengguna pemula.

2. WYSIWYG (what you see is what you get)

3. Mengurangi frustasi, ketidakamanan, dan kebingunan pada pengguna 4. Implikasi yaitu mengingkatkan kepuasan kerja dan menurunkan tingkat

Gambar 2.1. Aspek-Aspek dalam HCI

(Sumber : Ladjamudin, 2010: 32)

Kesesuaian antara manusia dengan mesin yang dibangun bias dilihat dari waktu penyesuaian, apakah mesin atau manusianya yang berubah atau diubah, siapa yang membuat perubahan apakah pengguna atau sistemnya.

2.2. Keamanan

Keamanan sistem operasi merupakan bagian masalah keamanan sistem komputer secara total. Keamanan sistem komputer adalah untuk menjamin sumber daya tidak digunakan atau dimodifikasi oleh orang yang tidak berwenang. Pengamanan termasuk masalah teknis, managerial, legalitas dan politis.

Keamanan sistem terbagi 3 yaitu:

1. Keamanan eksternal

Keamanan eksternal berkaitan dengan pengamanan fasilitas komputer dari penyusup dan bencana.

2. Keamanan interface pemakai

Keamanan interface pemakai berkaitan dengan identifikasi pemakai sebelum pemakai diizinkan mengakses program dan data yang disimpan.

3. Keamanan internal

Keamanan internal berkaitan dengan pengamanan beragam kendali yang dibangun pada perangkat keras dan sistem operasi yang menjamin operasi yang handal.

Menurut John D. Howard dalam bukunya yang berjudul “An Analysis Of

Security Incidents On The Internet” PhD thesis, Engineering and Public Policy,

Carnegie Mellon University, 2009. Keamanan berdasarkan lubang keamanan dapat diklasifikasikan menjadi tiga, yaitu:

1. Keamanan yang bersifat fisik (physical security) yaitu termasuk akses orang ke gedung, peralatan, dan media yang digunakan. Contoh :

a. Wiretapping atau hal-hal yang berhubungan dengan akses ke kabel atau komputer yang digunakan juga dapat dimasukkan ke dalam kelas ini b. Denial of service, dilakukan misalnya dengan mematikan peralatan atau

membanjiri saluran komunikasi dengan pesan-pesan (yang dapat berisi apa saja karena yang diutamakan adalah banyaknya jumlah pesan)

c. Syn Flood Attcak, dimana sistem (host) yang dituju dibanjiri oleh

permintaan sehingga dia menjadi terlalu sibuk dan bahkan dapat berakibat macetnya sistem (hang).

2. Keamanan dari data dan media serta teknik komunikasi (communications). 3. Keamanan dalam operasi yaitu adanya prosedur yang digunakan untuk

mengatur dan mengelola sistem keamanan, dan juga termasuk prosedur setelah serangan (post attack recovery).

2.2.1 Masalah Keamanan

Menurut Pujianto (2012: 32) terdapat dua masalah mengenai keamanan yang penting yaitu:

1. Kehilangan data 2. Penyusup

Kehilangan data dapat disebabkan antara lain: 1. Bencana, contohnya: a. Bencana b. Banjir c. Gempa Bumi d. Kerusuhan e. Ketidakstabilan Listrik

2. Kesalahan perangkat keras dan perangkat lunak, contohnya: a. Disc Drive tidak terbaca

b. Kesalahan program (bugs)

c. Beberapa aksesoris komputer tidak dapat dikenali sistem operasi. 3. Kesalahan/kelalaian manusia

a. Kesalahan pemasukan data

b. Eksekusi proses program yang salah c. Kehilangan data storage

d. Salah format harddisk

Kehilangan data dapat diatasi dengan mengelola beberapa backup dan

backup dapat ditempatkan pada tempat yang khusus menyimpan data cadangan. Penyusup, terdiri dari:

1. Penyusup pasif yaitu yang membaca data yang tidak berwenang. 2. Penyusup aktif yaitu yang mengubah data yang tidak berwenang.

Karakteristik Penyusup dapat dibagi menjadi 4 bagian antara lain sebagai berikut:

1. The Curious (Si Ingin Tahu) - tipe penyusup ini pada dasarnya tertarik menemukan jenis sistem dan data yang kita miliki.

2. The Malicious (Si Perusak) - tipe penyusup ini berusaha untuk merusak sistem kita, atau merubah web page kita, atau sebaliknya membuat waktu dan uang kita kembali pulih.

3. The High-Profile Intruder (Si Profil Tinggi) - tipe penyusup ini berusaha menggunakan sistem kita untuk memperoleh popularitas dan ketenaran. Dia mungkin menggunakan sistem profil tinggi kita untuk mengiklankan kemampuannya.

4. The Competition (Si Pesaing) - tipe penyusup ini tertarik pada data yang kita miliki dalam sistem kita. Ia mungkin seseorang yang beranggapan bahwa kita memiliki sesuatu yang dapat menguntungkannya secara keuangan atau sebaliknya. (Pujianto, 2012: 45)

Lebih lanjut lagi terdapat beberapa istilah bagi penyusup menurut Pujianto (2012: 32):

1. Mundane yaitu tahu mengenai hacking tapi tidak mengetahui metode dan prosesnya.

2. Lamer (script kiddies) yaitu mencoba script- script yang pernah dibuat oleh aktivis hacking, tapi tidak paham bagaimana cara membuatnya.

3. Wannabe yaitu paham sedikit metode hacking, dan sudah mulai berhasil menerobos sehingga berfalsafah, “HACK IS MY RELIGION”.

4. Larva (newbie) yaitu hacker pemula, teknik hacking mulai dikuasai dengan baik, sering bereksperimen.

5. Hacker yaitu aktivitas hacking sebagai profesi.

6. Wizard yaitu hacker yang membuat komunitas pembelajaran di antara mereka. 7. Guru yaitu master of the master hacker, lebih mengarah ke penciptaan

tools-tools yang powerfull yang salah satunya dapat menunjang aktivitas hacking, namun lebih jadi tools pemrograman system yang umum.

2.2.2 Ancaman-ancaman kemanan

Menurut Stallings (2010: 45) bahwa serangan (attack) dibagi terdiri dari 4 bagian yaitu:

1. Interruption yaitu Perangkat sistem menjadi rusak atau tidak tersedia.

Serangan ditujukan kepada ketersediaan (availability) dari sistem. Contoh serangan adalah “denial of service attack”.

2. Interception yaitu Pihak yang tidak berwenang berhasil mengakses asset atau

informasi. Contoh dari serangan ini adalah penyadapan (wiretapping).

3. Modification yaitu Pihak yang tidak berwenang tidak saja berhasil mengakses,

akan tetapi dapat juga mengubah (tamper) aset. Contoh dari serangan ini antara lain adalah mengubah isi dari web site dengan pesan-pesan yang merugikan pemilik web site.

4. Fabrication yaitu Pihak yang tidak berwenang menyisipkan obyek palsu ke

dalam sistem. Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu seperti e-mail palsu ke dalam jaringan komputer. (Stallings, 2010: 40)

Menurut Garfinkel (2011: 44) pengertian ancaman-ancaman keamanan dapat dijabarkan menjadi beberapa bagian yaitu:

1. Privacy / Confidentiality

a. Defenisi yaitu menjaga informasi dari orang yang tidak berhak mengakses. b. Privacy yaitu lebih kearah data-data yang sifatnya pribadi, Contoh : e-mail

seorang pemakai (user) tidak boleh dibaca oleh administrator.

c. Confidentiality yaitu berhubungan dengan data yang diberikan ke pihak lain untuk keperluan tertentu dan hanya diperbolehkan untuk keperluan tertentu tersebut.

d. Contoh yaitu data-data yang sifatnya pribadi (seperti nama, tempat tanggal lahir, social security number, agama, status perkawinan, penyakit yang pernah diderita, nomor kartu kredit, dan sebagainya) harus dapat diproteksi dalam penggunaan dan penyebarannya.

e. Bentuk Serangan yaitu usaha-usaha dalam penyadapan (dengan program

sniffer).

f. Usaha-usaha yang dapat dilakukan untuk meningkatkan privacy dan

confidentiality adalah dengan menggunakan teknologi kriptografi. 2. Integrity

a. Defenisi yaitu informasi tidak boleh diubah tanpa seijin pemilik informasi. b. Contoh yaitu e-mail di intercept di tengah jalan, diubah isinya, kemudian

c. Bentuk serangan yaitu Adanya virus, trojan horse, atau pemakai lain yang mengubah informasi tanpa ijin, “man in the middle attack” dimana seseorang menempatkan diri di tengah pembicaraan dan menyamar sebagai orang lain.

3. Authentication

a. Defenisi yaitu metode untuk menyatakan bahwa informasi betul-betul asli, atau orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud.

b. Dukungan :

1) Adanya Tools membuktikan keaslian dokumen, dapat dilakukan dengan teknologi watermarking (untuk menjaga “intellectual

property”, yaitu dengan menandai dokumen atau hasil karya dengan

“tanda tangan” pembuat) dan digital signature.

2) Access control, yaitu berkaitan dengan pembatasan orang yang dapat mengakses informasi. User harus menggunakan password, biometric (ciri-ciri khas orang), dan sejenisnya.

4. Availability

a. Defenisi yaitu berhubungan dengan ketersediaan informasi ketika dibutuhkan.

b. Contoh hambatan :

1) “denial of service attack” (DoS attack), dimana server dikirimin permintaan (biasanya palsu) yang bertubi-tubi atau permintaan yang diluar perkiraan sehingga tidak dapat melayani permintaan lain atau bahkan sampai down, hang, crash.

2) mailbomb, dimana seorang pemakai dikirimi e-mail bertubi-tubi (katakan ribuan e-mail) dengan ukuran yang besar sehingga sang pemakai tidak dapat membuka mailnya atau kesulitan mengakses

e-mailnya. 5. Access Control

a. Defenisi yaitu cara pengaturan akses kepada informasi berhubungan dengan masalah

b. authentication dan juga privacy

c. Metode yaitu menggunakan kombinasi user id / password atau dengan d. menggunakan mekanisme lain.

6. Non-repudiation

a. Defenisi yaitu aspek ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi. Dukungan bagi electronic commerce. (Garfinkel, 2011: 40)

2.3 Otentifikasi Pemakai

Kebanyakan proteksi didasarkan asumsi sistem mengetahui identitas user. Masalah identifikasi pemakai ketika log in disebut otentifikasi pemakai.

2.3.1 Password

Password merupakan kata kunci user yang harus diingat, dan diketikkan pada textbox yang telah disediakan, untuk mengakses sistem komputer.

Teknik password ini mempunyai kelemahan yang cukup banyak. User cenderung memilih password yang mudah diingat. Penyusup yang kenal dengan

user dapat mencoba log in dengan sesuatu yang diketahuinya mengenai user, contohnya: tanggal lahir, nomor plat kendaraan, angka favourite.

Percobaan Morris dan Thompson menyatakan proteksi password dapat ditembus dengan mudah.

Percobaan yang dilakukan adalah:

1. Memasukkan string-string pendek karakter acak, identitas user. 2. Isian di file dicocokkan dengan file password

Hasil percobaan tersebut menunjukkan lebih 86% cocok dengan password yang digunakan user di file password

1. Salting

Merupakan penambahan string pendek ke string password yang diberikan

user sehingga mencapai panjang password tertentu. 2. One-time password

Pemakai harus mengganti password secara teratur. Upaya ini untuk membatasi peluang password telah diketahui atau dicoba-coba user lain. Bentuk ekstrim pendekatan ini adalah one-time password, yaitu user membuat satu buku berisi daftar password. Setiap kali user log in, user direpotkan keharusan menjaga agar buku passwordnya jangan sampai dicuri.

3. Satu daftar panjang pertanyaan dan jawaban 4. Tanggapan-tanggapan

2.4 Mekanisme Proteksi Sistem Komputer

Menurut Pujianto (2012: 32) pada sistem komputer banyak obyek yang perlu diproteksi, yaitu:

1. Obyek perangkat keras 2. Obyek perangkat lunak

Obyek Perangkat Keras

Obyek perangkat keras yang perlu diproteksi, antara lain: a. Pemroses

b. Segmen memory c. Disk Drive

d. Printer

Obyek Perangkat Lunak

Obyek perangkat lunak yang perlu diproteksi, antara lain: a. Proses

b. File

c. Basisdata (Pujianto, 2012: 32)

2.5 Perancangan Sistem

Adapun beberapa penjelasan mengenai perancangan sistem yang dapat dilihat sebagai berikut

2.5.1 Pengertian Perancangan Sistem

Ada beberapa model proses software yang umum digunakan, salah satunya

adalah Waterfall Model. Model ini melingkupi aktivitas-aktivitas antara lainsebagai berikut :

1. Analisa Kebutuhan

Langkah ini merupakan analisa terhadap kebutuhan sistem. Pengumpulan data dalam tahap ini bisa melakukan sebuah penelitian, wawancara atau

studi literature. Sistem analis akan menggali informasi sebanyak-banyaknya dari user sehingga akan tercipta sebuah sistem komputer yang bisa melakukan tugas-tugas yang diinginkan oleh user tersebut

2. Desain Sistem.

Tahapan dimana dilakukan penuangan pikiran dan perancangan sistem terhadap solusi dari permasalahan yang ada dengan menggunakan perangkat pemodelan sistem seperti diagram alir data (data flow diagram), diagram hubungan entitas (entity relationship diagram) dan serta struktur dan bahasa data.

3. Penulisan Kode Program.

Penulisan kode program atau coding merupakan penerjemahan desain dalam bahasa yang bisa dikenali oleh komputer.

4. Pengujian Sistem.

Sekali kode dibuat, pengujian program juga dimulai. Proses pengujian berfokus pada logika internal perangkat lunak, memastikan bahwa semua pernyataan sudah diuji, dan pada eksternal fungsional yaitu mengarahkan pengujian untuk menemukan kesalahan-kesalahan dan memastikan bahwa

input yang dibatasi akan memberikan hasil aktual yang sesuai dengan hasil yang dibutuhkan.

5. Penerapan dan Pemeliharaan.

Perangkat lunak akan mengalami perubahan setelah disampaikan kepada pelanggan. Perubahan akan terjadi karena kesalahan-kesalahan ditentukan, karena perangkat lunak harus disesuaikan untuk mengakomodasikan

perubahan-perubahan didalam lingkungan eksternalnya. (Pressman, 2009, 29-47)

(Perancangan Sistem menentukan bagaimana suatu sistem akan menyelesaikan apa yang mesti diselesaikan; tahap ini menyangkut mengkonfigurasi dari komponen-komponen perangkat lunak dan perangkat keras dari suatu sistem sehingga setelah instalasi dari sistem akan benar-benar memuaskan rancang bangun yang telah ditetapkan pada akhir tahap analisis).

2.5.2 Tujuan Perancangan Sistem

Menurut Ladjamudin, tahapan perancangan (design) memiliki tujuan untuk merancang sistem baru yang dapat menyelesaikan masalah-masalah yang dihadapi perusahaan yang diperoleh dari pemilihan alternatif sistem yang terbaik. (Ladjamudin, 2010: 45)

Adapun tujuan utama dari tahap rancangan sistem ini menurut Sutabri (2009: 88) adalah sebagai berikut:

1. Melakukan evaluasi serta merumuskan pelayanan sistem yang baru secara rinci dan menyeluruh dari masing-masing bentuk informasi yang akan dihasilkan.

2. Mempelajari dan mengumpulkan data untuk disusun menjadi sebuah struktur data yang teratur sesuai dengan sistem yang akan dibuat yang dapat memberikan kemudahan dalam pemrograman sistem serta keluwesan / fleksibilitas keluaran informasi yang dihasilkan.

3. Penyusunan perangkat lunak sistem yang akan berfungsi sebagai sarana pengolah data dan sekaligus penyaji informasi yang dibutuhkan.

4. Menyusun kriteria tampilan informasi yang akan dihasilkan secara keseluruhan sehingga dapat memudahkan dalam hal pengidentifikasian, analisis dan evaluasi terhadap aspek-aspek yang ada dalam pemasalahan sistem yang lama.

5. Penyusunan buku pedoman (manual) tentang pengoperasian perangkat lunak sistem yang akan dilanjutkan dengan pelaksanaan kegiatan training

/ pelatihan serta penerapan sistem sehingga sistem tersebut dapat dioperasikan oleh organisasi atau instansi / perusahaan yang bersangkutan.

2.5.3 Tekanan-Tekanan Perancangan Sistem

Tekanan-tekanan perancangan (Design Forces) adalah tekanan-tekanan (forces) yang harus dipertimbangkan dalam mendesain suatu sistem informasi supaya dapat mengenai sasarannya. Supaya sukses, analis sistem harus mempertimbangkan design forces yang ada dan bagaimana tekanan-tekanan ini mempengaruhi proyek sistem informasi. Menurut Jogiyanto (2009: 39), perancang sistem informasi juga harus memperhatikan sejumlah design forces yang mempengaruhi kerjanya, yaitu:

1. Integrasi (Integration),

2. Jalur Pemakai / Sistem (User/System Interface), 3. Tekanan-tekanan Persaingan (Competitive Forces),

4. Kualitas dan Kegunaan Informasi (Information quality and usability), 5. Kebutuhan-kebutuhan sistem (Systems requirements),

7. Faktor-faktor organisasi (Organizational factors),

8. Kebutuhan-kebutuhan biaya efektivitas (cost-effectiveness

requirements),

9. Faktor-faktor manusia (human factors),

10. Kebutuhan-kebutuhan kelayakan (feasibility requirements)

2.6 Perangkat Lunak (Software)

Perangkat lunak (software) dapat dikategorikan kedalam 3 bagian, yaitu: 1. Perangkat lunak sistem operasi (operating system), yaitu program yang ditulis

untuk mengendalikan dan mengkoordinasi kegiatan dari sistem komputer. 2. Perangkat lunak bahasa (language software), yaitu program yang digunakan

untuk menterjemahkan instruksi-intruksi yang ditulis dalam bahasa pemrograman ke dalam bahasa mesin.

3. Perangkat lunak aplikasi (application software), yaitu program yang ditulis dan diterjemahkan oleh language software untuk menyelesaikan suatu aplikasi tertentu.

2.6.1 Software Sistem

Software sistem merupakan background program yang memungkinkan

software aplikasi dapat berfungsi pada peralatan hardware sistem komputer.

Software sistem dapat dibedakan menjadi 3 bagian, yaitu:

1. Operating System, merupakan kumpulan utama dari program yang mengatur aktivitas sistem komputer

2. Language Translator, berfungsi untuk mengkonversikan program aplikasi ke dalam bahasa mesin.

3. Utility Programs, suatu program yang menjelaskan atau memperluas kegunaan dari sistem operasi.

2.6.2 Software Aplikasi

Software aplikasi merupakan suatu perangkat yang memungkinkan pemakai memahami sistem komputer.

2.6.2.1 Microsoft Visual Basic 2008

Menurut Halvorson (2009: 32) bahwa bahasa pemrograman adalah salah satu jenis perangkat lunak (software) di dalam komputer yang dapat dipakai untuk menciptakan suatu program sesuai dengan kebutuhan. Bahasa pemrograman berfungsi sebagai interpreter antara bahasa manusia dengan bahasa mesin komputer sehingga komputer dapat mengerti semua perintah-perintah yang diberikan oleh manusia (programmer).

Microsoft Visual Basic pada dasarnya adalah sebuah bahasa pemrograman komputer. Bahasa komputer adalah bahasa yang digunakan untuk berkomunikasi dengan komputer. Komunikasi antara komputer dengan manusia dilakukan dengan suatu bahasa yang disebut bahasa komputer.

Microsoft Visual Basic selain disebut sebagai bahasa pemrograman juga sering disebut sebagai sarana (tool) untuk menghasilkan program-program aplikasi yang berbasis Windows.

Beberapa kelebihan dari Microsoft Visual Basic antara lain: 1. Dapat membuat program berbasis Windows.

2. Dapat membuat obyek-obyek pembantu program seperti kontrol ActiveX, file

Help, aplikasi internet, dan sebagainya.

Dapat menguji program (debugging) dan menghasilkan program akhir berakhiran EXE yang bersifat executable atau dapat langsung dijalankan (run).

2.6.2.2 Sejarah Perkembangan Microsoft Visual Basic

Adapun sejarah perjalanan dari Visual Basic (VB1 sampai VB 10) adalah sebagai berikut.

1. Proyek “Thunder” dirintis.

2. Visual Basic 1.0 dirilis pada bulan Mei 1991 untuk Windows pada

Comdex/Windows Wordltrade yg dipertunjukan di Atlanta , Georgia.

3. Visual Basic 1.0 untuk DOS dirilis pada bulan September 1992. Bahasa ini tidak kompatibel dengan Visual Basic For Windows. VB 1.0 for DOS ini pada kenyataaanya merupakan versi kelanjutan dari compiler BASIC, QuickBasic dan BASIC Professional Development System VB For Dos.

4. Visual Basic 2.0 dirilis pada bulan November 1992, Cakupan pemrogramannya cukup mudah untuk digunakan dan kecepatannya juga telah di modifikasi. Khususnya pada Form yg menjadikan object dapat dibuat secara seketika, serta konsep dasar dari Class modul yg berikutnya di implementasikan pada VB 4.

5. Visual Basic 3.0 dirilis pada bulan April 1993 dan dibagi menjadi versi

Database Engine yg dapat membaca serta menulis database Jet (atau Access) 1.x

6. Visual Basic 4.0 dirilis pada bulan Agustus 1995, merupakan versi pertama yang dapat membuat windows program 32 bit sebaik versi 16 bit nya. VB 4 juga memperkenalkan kemampuan untuk menulis non-GUI class pada Visual

Basic.

7. Visual Basic 5.0 dirilis bulan Februari 1997, Microsoft merilis secara eksklusif

Visual basic untuk versi Windows 32 bit. Programmer yg menulis programnya pada versi 16 bit dapat dengan mudah melakukan import porgramnya dari VB4 ke VB5. dan sebaliknya, program VB5 dapat diimport menjadi VB4. VB5 memperkenalkan kemampuan membuat User Control.

8. Visual Basic 6.0 dirilis pada bulan Juni 1998, memperbaiki beberapa cakupan, temasuk kemampuannya untuk membuat Aplikasi Web-based. Visual Basic 6 di jadwalkan akan memasuki Microsoft “fasa non Supported” dimulai pada Maret 2008.

9. Visual Basic .NET (VB 7), dirilis pada tahun 2002, beberapa yang mencoba pada versi pertama .NET ini mengemukakan bahwa bahasa ini sangat

powerful tapi bahasa yg digunakan sangat berbeda dengan bahasa sebelumnya, dengan kekurangan diberbagai area, termasuk runtime-nya yang 10 kali lebih besar dari paket runtime VB6 serta peningkatan penggunan memory.

10. Visual Basic .NET 2003 (VB 7.1), dirilis dengan menggunakan NET

framework versi 1.1.

11. Visual Basic 2005 (VB 8.0), merupakan iterasi selanjutnya dari Visual Basic

judulnya. Pada Rilis ini, Microsoft memasukkan beberapa fitur baru, diantaranya:

1. Edit and Continue, mungkin inilah kekurangan terbesar dari VB .NET. pada VB 2005 ini kita diperbolehkan melakukan perubahan kode pada saat program sedang dijalankan

2. Dirilis dengan menggunakan NET Framework versi 2.0

12. Is Not Patent, merupakan salah satu fitur dari Visual Basic 2005 merupakan konversi If Not X Is Y menjadi If X IsNot Y

13. Visual Basic 2005 Express, merupkan bagian dari Product Visual Studio.

Microsoft membuat Visual Studio 2005 Express edition untuk pemula dan yang gemar dengan VB, salah satu produknya adalah Visual Basic 2005

Express yang merupakan produk gratis dari Microsoft.

14. Visual Basic “Orcas” (VB 9.0) , dijadwalkan akan dirilis pada tahun 2007 dan dibangun diatas .NET 3.5. Pada rilis ini, Microsoft menambahkan beberapa fitur, diantaranya:

a. True Tenary operator , yaitu fungsi If (boolean, value, value) yg digunakan untuk menggantikan fungsi IF

b. LINQ Support

c. Ekspresi Lambda d. XML Literals

e. Nullable types

15. Visual Basic ‘VBx’ (VB 10.0), Visual Basic 10, yang juga dkenal dengan nama VBx, akan menawarkan dukungan untuk Dynamic Language Runtime. VB 10 direncanakan akan menjadi bagian dari SilverLight 1.1.

(Dikutip dari http://coolboyz15.wordpress.com/2008/07/21/visual-basic-sejarah-dan-perkembangan/ )

2.6.2.3 Sistem Operasi Microsoft Windows

Windows merupakan sistem operasi untuk PC yang paling populer saat ini, mulai dari Windows 95, 98, NT dan baru saja diluncurkan yaitu Windows 2000,

Windows Millenium dan Windows 7. Salah satu keunggulan Windows adalah kemudahan dalam penggunaannya. Misalnya kemudahan mulai dari instal, konfigurasi sampai dengan adanya feature plug and play untuk hardware.

2.6.2.4 Keamanan Sistem Operasi

Komponen Arsitektur Keamanan Windows 7 menurut Muhhamad (2009: 26) yaitu:

1. Administrasi User dan Group a. Jenis Account User :

1) Administrator 2) Guest

3) User

b. Jenis Account Group :

1) Administrator 2) Guest

3) User 4) Operator back-up 5) Power user 6) Operator server 7) Operator account 8) Operator printer

c. Hak User / Group :

1) Hak basic yaitu acces computer from network, back-up files/directory,

change system time, logon locally, manage auditing and security, log

(event viewer), restore files and directory, shutdown system, take

ownership files or other object.

2) Hak advance yaitu access service and kernel untuk kebutuhan pengembangan system.

2. Keamanan untuk system File a. NTFS :

1) Cepat dalam operasi standard file (read – write – search) 2) Terdapat system file recovery, access control dan permission.

3) Memandang obyek sebagai kumpulan atribut, termasuk permission

access.

b. Proteksi untuk integritas data

1) Transaction logging yaitu merupakan system file yang dapat

di-recovery untuk dapat mencatat semua perubahan terakhir pada

1. Jika transaksi system berhasil windows akan melakukan pembaharuan pada file.

2. Jika transaksi gagal, windows akan melalui :

a. Tahap analisis yaitu mengukur kerusakan dan menentukan lokasi cluster yang diperbarui per informasi dalam file log. b. Tahap redo yaitu melakukan semua tahapan transaksi yang

dicatat pada titik periksa terakhir

c. Tahap undo yaitu mengembalikan ke kondisi semula untuk semua transaksi yang belum selesai dikerjakan.

2) Sector sparing yaitu teknik dynamic data recovery yang hanya terdapat pada disk SCSI dengan cara memanfaatkan teknologi

fault-tolerant volume untuk membuat duplikat data dari sector yang mengalami error. Metodenya adalah dengan merekalkulasi dari stripe set with parity atau dengan membaca sector dari mirror drive dan menulis data tersebut ke sektor baru.

3) Cluster remapping yaitu jika ada kegagalan dalam transaksi I/O pada

disk , secara otomatis akan mencari cluster baru yang tidak rusak, lalu menandai alamat cluster yang mengandung bad sector tersebut.

c. Fault Tolerance

Fault Tolerance merupakan kemampuan untuk menyediakan redudansi data secara realtime yang akan memberikan tindakan penyelamatan bila terjadi kegagalan perangkat keras, korupsi perangkat lunak dan kemungkinan masalah lainnya.

Teknologinya disebut RAID (Redudant Arrays of inexpensive Disk) : sebuah array disk dimana dalam sebuah media penyimpanan terdapat informasi redudan tentang data yang disimpan di sisa media tersebut.

Kelebihan RAID :

1) Meningkatkan kinerja I/O

2) meningkatkan reabilitas media penyimpanan Ada 2 bentuk fault tolerance :

1. Disk mirroring (RAID 1) yaitu meliputi penelitian data secara simultan kedua media penyimpanan yang secara fisik terpisah. 2. Disk stripping dengan Parity (RAID 5) yaitu data ditulis dalam

strip-strip lewat satu array disk yang di dalam strip-strip-strip-strip tersebut terdapat informasi parity yang dapat digunakan untuk meregenerasi data apabila salah satu disk device dalam strip set mengalami kegagalan. 3. Model Keamanan Windows 7

Dibuat dari beberapa komponen yang bekerja secara bersama-sama untuk memberikan keamanan logon dan access control list (ACL) dalam Windows 7 :

a. LSA (Local security Authority) yaitu menjamin user memiliki hak untuk mengakses system. Inti keamanan yang menciptakan akses token, mengadministrasi kebijakan keamanan local dan memberikan layanan otentikasi user.

b. Proses logon yaitu menerima permintaan logon dari user (logon interaktif dan logon remote), menanti masukan username dan password yang benar. Dibantu oleh Netlogon service.

c. Security Account Manager (SAM) yaitu dikenal juga sebagai directory

service database, yang memelihara database untuk account user dan memberikan layanan validasi untuk proses LSA.

d. Security Reference Monitor (SRM) yaitu memeriksa status izin user dalam mengakses, dan hak user untuk memanipulasi obyek serta membuat pesan-pesan audit.

4. Keamanan Sumber daya lokal

Obyek dalam windows [file, folder (directory), proses, thread, share dan

device], masing-masing akan dilengkapi dengan Obyek Security Descriptor yang terdiri dari :

a. Security ID Owner yaitu menunjukkan user/group yang memiliki obyek tersebut, yang memiliki kekuasaan untuk mengubah akses permission terhadap obyek tersebut.

b. Security ID group yaitu digunakan oleh subsistem POSIX saja.

c. Discretionary ACL (Access Control List) yaitu identifikasi user dan group yang diperbolehkan / ditolak dalam mengakses, dikendalikan oleh pemilik obyek.

d. System ACL yaitu mengendalikan pesan auditing yang dibangkitkan oleh

system, dikendalikan oleh administrator keamanan jaringan. 5. Keamanan Jaringan

Jenis Keamanan Jaringan Windows 7 terdiri dari:

a. Model keamanan user level yaitu account user akan mendapatkan akses untuk pemakaian bersama dengan menciptakan share atas directory atau

1) Keunggulan yaitu kemampuan untuk memberikan user tertentu akses ke sumberdaya yang di-share dan menentukan jenis akses apa yang diberikan.

2) Kelemahan yaitu proses setup yang kompleks karena administrator harus memberitahu setiap user dan menjaga policy system keamanan tetap dapat dibawah kendalinya dengan baik.

b. Model keamanan Share level yaitu dikaitkan dengan jaringan peer to peer, dimana user manapun membagi sumber daya dan memutuskan apakah diperlukan password untuk suatu akses tertentu.

1) Keuntungan yaitu kesederhanaannya membuat keamanan

share-level tidak membutuhkan account user untuk mendapatkan akses. 2) Kelemahan yaitu sekali izin akses / password diberikan, tidak ada

kendali atas siap yang mengakses sumber daya.

Cara Windows 7 menangani keamanan jaringan, adalah sebagai berikut: 1. Memberikan permission :

a. Permission NTFS local

b. Permission share

2. Keamanan RAS (Remote Access Server)

a. Melakukan remote access user menggunakan dial-up :

b. Otentikasi user name dan password yang valid dengan dial-in

permission.

d. Auditing yaitu menggunakan auditing trails untuk melacak ke/dari siapa, kapan user memiliki akses ke server dan sumber daya apa yang diakses.

3. Pengamanan Layanan internet :

a. Firewall terbatas pada Internet Information server (IIS). b. Menginstal tambahan proxy seperti Microsoft Proxy server.

4. Share administrative yaitu memungkinkan administrator mendapatkan akses ke server windows 7 atau workstation melalui jaringan

6. Keamanan pada printer

Dilakukan dengan mensetting properties printer :

1. Menentukan permission yaitu full control, Manage document, print 2. Biasanya susunan permission pada Windows 7 default :

a. Administrator– full control

b. Owner – Manage document

c. Semua user – print

3. Mengontrol print job, terdiri dari : a. Setting waktu cetak

b. Prioritas

c. Notifikasi (orang yang perlu diberi peringatan) 4. Set auditing information

7. Keamanan Registry

a. System policy editor yaitu mengontrol akses terhadap registry editor, memungkinkan administrator mengedit dan memodifikasi value tertentu dalam registry dengan berbasis grafis.

b. Registry editor (regedit32.exe) yaitu tools untuk melakukan edit dan

modifikasi value dalam registry.

c. Windows 7 Diagnostics (winmsd.exe) yaitu memungkinkan user melihat

setting isi registry dan valuenya tanpa harus masuk ke registry editor sendiri.

Tools back-up untuk registry yaitu :

a. Regback.exe memanfaatkan command line / remote session untuk memback-up registry.

b. ntbackup.exe yaitu otomatisasi backup HANYA pada Tape drive, termasuk sebuah kopi dari file backup registry local.

c. Emergency Repair Disk (rdisk.exe) yaitu memback-up hive system dan

software dalam registry. 8. Audit dan Pencatatan Log

a. Pencatatan log on dan log off termasuk pencatatan dalam multi entry login b. Object access (pencatatan akses obyek dan file)

c. Privilege Use (pencatatan pemakaian hak user) d. Account Management (manajemen user dan group)

e. Policy change (Pencatatan perubahan kebijakan keamanan)

f. System event (pencatatan proses restart, shutdown dan pesan system)

2.6.2.5 Hirarki Registry Windows

Tentunya semua konfigurasi dan setting tersebut disimpan dalam sistem operasi, dan untuk menyimpan informasi berbagai setting dan konfigurasi,

Windows menggunakan registry. Registry merupakan database yang digunakan untuk menyimpan semua setting dan informasi hardware dan software. Salah satu contohnya adalah misalnya seorang mengganti asosiasi file atau menginstal program, maka perubahan setting tersebut akan ditulis pada registry. Contoh lainnya adalah menyembunyikan berbagai menu pada Menu Start.

Selain sebagai tempat untuk menyimpan informasi sistem operasi

Windows sendiri, registry juga digunakan sebagai tempat untuk menyimpan berbagai informasi setting dan konfigurasi pada aplikasi atau program. Misalnya

Winzip menggunakan registry untuk menyimpan informasi toolbar, aplikasi untuk membuka file (viewer), user name, serial number, dan lain-lain.

Registry diletakkan pada dua buah hidden file yaitu user.dat dan

system.dat yang terletak pada directory Windows untuk Win 95/98/Me dan pada

directory Windows/System32/Config untuk Windows NT. Selain menggunakan

registry (system.dat dan user.dat), Windows juga menyimpan informasi setting tertentu pada file msdos.sys, system.ini dan win.ini.

Registry terdiri dari beberapa bagian yang disebut key atau kunci. Terdapat 5 jenis key utama pada registry (Eliza, Konfigurasi dan Manipulasi Registry

Windows 7 2014: 9), yaitu: 1. HKEY_CLASSES_ROOT

Berisi semua tipe file beserta assosiasinya yang masing-masing tipe file tersebut akan mempunyai subkey sendiri-sendiri.

2. HKEY_CURRENT_USER

Berisi informasi tentang user yang sedang log in pada saat itu. 3. HKEY_LOCAL_MACHINE

Berisi informasi tentang hadrware dan setting software yang berlaku untuk semua user.

4. HKEY-USERS

Berisi informasi tentang desktop dan user setting untuk tiap user yang berhak

log in ke komputer tersebut. Tiap user mempunyai sebuah subkey. Jika hanya terdapat satu user maka subkey tersebut adalah “default”.

5. HKEY-CURRENT-CONFIG

Berisi informasi tentang konfigurasi hardware, berhubungan dengan

HKEY_LOCAL_MACHINE.

Contoh setting registry windows: 1. Disable Task Manager

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\System

Name : DisableTaskMgr Type : REG_DWORD Value : 1

2. Disable Folder Option

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer

Type : REG_DWORD Value : 1 3. Disable Run HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer Namw : NoRun Type : REG_DWORD Value : 1

4. Hidden File Folder

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Explorer\Advanced

Name : Hidden

Type : REG_DWORD Value : 2

5. Disable Control Panel

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer

Name : NoControlPanel Type : REG_DWORD Value : 1

6. Disable Turn Off Computer

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer

Type : REG_DWORD Value : 1

7. Disable System Properties in Control Panel

HKEY_CURRENT_USER\ControlPanel\don’t load Name : sysdm.cpl

Type : String Value : Yes

8. Disable Advance Setting in Folder Option

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersio n\Explorer

Name : Advancedx Type : String Value : Yes

9. Disable Autorun Function

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer

Name : NoDriveTypeAutoRun Type : REG_DWORD

Value : 95

10. Disable Device Manager

HKEY_CURRENT_USER,Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer

Name : NoDevMgrPage Type : REG_DWORD

Value : 1

11. Disable browser internet

HKEY_CURRENT_USER,Software\Policies\Microsoft\Internet Explorer\Restrictions

Name : NoBrowserOptions Type : REG_DWORD Value : 1

2.7. Sidik Jari (Fingerprint)

Sidik jari (bahasa Inggris yaitu fingerprint) adalah hasil reproduksi tapak jari baik yang sengaja diambil, dicapkan dengan tinta, maupun bekas yang ditinggalkan pada benda karena pernah tersentuh kulit telapak tangan atau kaki. Kulit telapak adalah kulit pada bagian telapak tangan mulai dari pangkal pergelangan sampai kesemua ujung jari, dan kulit bagian dari telapak kaki mulai dari tumit sampai ke ujung jari yang mana pada daerah tersebut terdapat garis halus menonjol yang keluar satu sama lain yang dipisahkan oleh celah atau alur yang membentuk struktur tertentu.

Identifikasi sidik jari, dikenal dengan daktiloskopi[1] adalah ilmu yang mempelajari sidik jari untuk keperluan pengenalan kembali identitas orang dengan cara mengamati garis yang terdapat pada guratan garis jari tangan dan telapak kaki. Daktiloskopi berasal dari bahasa Yunani yaitu dactylos yang berarti jari jemari atau garis jari, dan scopein yang artinya mengamati atau meneliti. Kemudian dari pengertian itu timbul istilah dalam bahasa Inggris, dactyloscopy yang kita kenal menjadi ilmu sidik jari.

Fleksibilitas dari gelombang pada kulit berarti tidak ada dua sidik jari atau telapak tangan yang sama persis pada setiap detailnya. Pengenalan sidik jari melibatkan seorang pakar, atau sebuah sistem pakar komputer, yang menentukan apakah dua sidik jari berasal dari jari atau telapak yang sama.

Fungsinya adalah untuk memberi gaya gesek lebih besar agar jari dapat memegang benda-benda lebih erat. Sidik jari manusia digunakan untuk keperluan identifikasi karena tidak ada dua manusia yang memiliki sidik jari persis sama. Hal ini mulai dilakukan pada akhir abad ke-19. Seiring perkembangan zaman pada abad ke-20 ini, Sidik jari sudah di kembangkan ke arah security system yang berfungsi sebagai data keamanan. Sebagai contoh mesin absensi sidik jari dan akses kontrol pintu.

Sidik jari kaki bayi juga diambil di rumah sakit untuk identifikasi bayi. Ini bertujuan untuk mencegah tertukarnya bayi yang sering terjadi di rumah sakit.

Pola sidik jari selalu ada dalam setiap tangan dan bersifat permanen. Dalam artian, dari bayi hingga dewasa pola itu tidak akan berubah sebagaimana garis tangan. Setiap jari pun memiliki pola sidik jari berbeda. Ada empat pola dasar Dermatoglyphic tentang sidik jari yang perlu diketahui, yakni Whorl atau

Swirl, Arch, Loop, dan Triradius. Selain itu hanyalah variasi dari kombinasi keempat pola ini.

Setiap orang mungkin saja memiliki Whorl, Arch, atau Loop di setiap ujung jari (sidik jari) yang berbeda, mungkin sebuah Triradius pada gunung dari Luna dan di bawah setiap jari, dan kebanyakan orang ada juga yang mempunyai dua Whorl atau Loop di tangan lainnya. Pola-pola dapat juga ditemukan pada ruas kedua dan ketiga di setiap jari.

1. Whorl Whorl bisa berbentuk sebuah Spiral, Bulls-eye, atau Double Loop.

Whorl adalah titik-titik menonjol dan kontras, dan bisa dilihat dengan mudah. Cetakan Spiral dan Bulls-eye adalah persis sebangun dalam interpretasinya, namun yang kedua memberikan sedikit lebih banyak fokus.

2. Arch Pola ini bisa terlihat sebagai sebuah Flat Arch, atau Tented Arch. Perhatikan setiap pola Arch menaik sangat tinggi.

3. Loop Loop dapat menaik ke arah ujung jari, atau menjatuh ke arah pergelangan tangan. Common Loop bergerak ke arah ibu jari, sementara

Radial Loop (Loop terbalik) bergerak mengarahkan ujung pemukulnya ke sisi lengan.

a. Loop Umum (Common Loop) Tipe paling umum dari sidik jari adalah

Common Loop. Cetakan ini mengungkap kemampuan untuk menggunakan berbagai ide dari berbagai sumber ide, dan mencampurnya dengan gaya yang unik.

b. Loop Memusat (Radial Loop) Sebuah cetakan menukik yang memasuki dan berangkat dari sisi ibu jari tangan disebut Radial Loop (kadang-kadang disebut Reverse Loop, atau Inventor Loop). Jika

Common Loop menunjukkan campuran gaya-gaya lain, Radial Loop mengungkapkan kemampuan untuk menciptakan sebuah gaya atau sistem yang sama sekali baru.

c. Double Loop Double Loop kebanyakan disalahpahami oleh hampir semua penandaan Dermatoglyphic. Pada umumnya,interpretasikan

4. Triradius Triradius (juga disebut “Delta”) dapat digunakan untuk

menunjuk dengan tepat pusat dari setiap gunung. Gunung-gunung itu kemudian bisa dilihat sebagai terpusat, kecenderungan, atau berpindah.

41

3.1. Tempat dan Jadwal Penelitian

Penelitian ini dilakukan di Laboratorium Komputer STMIK-TIME dimana waktu penelitian dilakukan terhitung mulai bulan November 2014 sampai dengan bulan April 2015.

Jadwal penelitian yang dilakukan, dapat dinyatakan dalam bentuk Gantt

Chart seperti diperlihatkan pada Tabel 3.1. berikut ini.

Tabel 3.1 Jadwal Penelitian November 2014 Desember 2014 Januari 2015 Febuari 2015 Maret 2015 April 2015 1 2 3 4 1 2 3 4 1 2 3 4 1 2 3 4 1 2 3 4 1 2 3 4 Identifikasi Masalah Pengumpulan Data Analisa Sistem Perancangan Sistem Pembangunan Sistem Uji Coba Sistem Penulisan Laporan

3.2. Kerangka Kerja

Kerangka kerja (framework) adalah suatu struktur konseptual dasar yang digunakan untuk memecahkan atau menangani suatu masalah kompleks. Istilah ini sering digunakan antara lain dalam bidang perangkat lunak untuk menggambarkan suatu desain sistem perangkat lunak yang dapat digunakan kembali, serta dalam bidang manajemen untuk menggambarkan suatu konsep yang memungkinkan penanganan berbagai jenis atau entitas bisnis secara homogen.

Kerangka kerja ini menggunakan metode waterfall. Metode waterfall menekankan pada sebuah keturutan dalam proses pengembangan perangkat lunak. Metode ini adalah sebuah metode yang tepat untuk membangun sebuah perangkat lunak yang tidak terlalu besar dan sumber daya manusia yang terlibat dalam jumlah yang terbatas.

Gambar 3.1 Kerangka Kerja (Sumber: Oleh Penulis)

Uji Coba Sistem Pengumpulan Data Analisa Sistem Perancangan Sistem Pembangunan Sistem Identifikasi Masalah Penulisan Laporan

Metode waterfall dipilih oleh penulis dikarenakan metode waterfall adalah metode pengembangan perangkat yang berurutan sehingga tidak terjadi pengulangan pengumpulan data, analisa sistem, dan perancangan sistem serta pembangunan sistem yang berulang sehingga waktu yang digunakan lebih efisien.

3.2.1. Identifikasi Masalah

Pada langkah awal proses, yang dilakukan oleh penulis adalah melakukan observasi dan identifikasi dalam rangka merumuskan masalah yang akan ditentukan dalam penelitian. Identifikasi masalah dilakukan dengan melakukan pengamatan terhadap kondisi yang ada saat ini. Dari observasi dan identifikasi, maka penulis merumuskan masalah yang ada.

3.2.2. Metode Pengumpulan Data

Pada metode ini akan dilakukan pengumpulan data dan informasi dengan cara studi literatur, melalui teknik ini, penulis melakukan kegiatan pengumpulan data, keterangan dan informasi dengan penelaahan secara cermat atas berbagai dokumen maupun buku-buku ilmiah, serta bahan-bahan tertulis lainnya yang relevan dengan objek penelitian.

3.2.3. Analisa Sistem

Pada tahapan ini, penulis melakukan pengamatan, mempelajari, dan memahami sistem security pada windows 7, melalui analisa dokumen input dan

3.2.4. Perancangan Sistem

Pada tahapan ini, penulis melakukan perancangan sistem yang dapat dijabarkan sebagai berikut,

1. Perancangan Data Flow Diagram (DFD) 2. Perancangan input dan output

3. Perancangan user interface

3.2.5. Pembangunan Sistem

Pada tahapan ini, penulis melakukan pembangunan sistem dengan berdasarkan perancangan sistem yang telah dilakukan sebelumnya. Pembangunan sistem ini berupa pembuatan perangkat lunak menggunakan komputer dengan merancang form menggunakan bahasa pemograman Visual Basic dengan aplikasi

Visual Studio 2008.

3.2.6. Uji Coba Sistem

Pada tahapan ini, dilakukan uji coba sistem security pada windows 7 berupa pengujian terhadap sistem apakah sistem telah sesuai dengan perancangan

input maupun output yang dihasilkan. Jika terdapat kesalahan (bug), maka dilakukan perbaikan terhadap sistem.

45

4.1. Analisis

Adapun analisis yang dilakukan penulis dalam menulis skripsi ini antara lain sebagai berikut:

4.1.1. Analisis Sistem yang Akan Dibangun

Adapun sistem yang akan dibangun adalah berupa suatu aplikasi security pada microsoft windows 7 yang akan digunakan untuk membatasi fungsi-fungsi tertentu dari windows agar tidak diakses secara sembarangan, menyembunyikan

drive yang merupakan tempat penyimpanan data-data penting, serta memberikan

protect password kepada file-file executable (*.exe). Oleh karena itu, peneliti mengajukan usulan sistem yang akan dibangun sebagai berikut.

1. Aplikasi security ini diperuntukkan untuk melakukan perlindungan terhadap sistem operasi windows 7 dimana user yang bukan administrator tidak dapat mengakses beberapa fungsi windows.

2. Aplikasi yang dibangun dilindungi dengan password, sehingga pihak yang tidak berwenang tidak dapat menggunakan aplikasi ini secara sembarangan. 3. Fasilitas-fasilitas yang disediakan oleh aplikasi security windows 7 ini

merupakan fasilitas yang diperlukan untuk melakukan perubahan setting pada

Micorosoft Windows 7. Adapun fasilitas yang disediakan meliputi menonaktifkan setting display, run command, task manager, dan beberapa

fungsi lainnya melalui setting registry windows. Aplikasi ini juga memiliki fasilitas lain berupa fasilitas untuk menyembunyikan drive tempat penyimpanan data penting dan fasilitas untuk memproteksi file-file executable

(*.exe) dengan password yang ditentukan oleh administrator aplikasi security

windows 7 ini.

Fungsi-fungsi windows yang akan dinonaktifkan beserta alasannya, adalah sebagai berikut:

1. Task Manager

Task Manager mempunyai kemampuan untuk melihat aplikasi-aplikasi yang sedang running, processes dan user yang sedang aktif. Adapun tujuan pemilihan fungsi windows ini adalah untuk menghindari orang yang tidak berhak untuk mematikan aplikasi-aplikasi yang beroperasi secara tersembunyi untuk mengawasi dan mengendalikan fungsi sistem operasi windows. Contohnya, aplikasi driver, aplikasi system monitoring, aplikasi anti virus, aplikasi security, dan lain sebagainya.

2. Folder Option

Adapun tujuan pemilihan fungsi windows ini adalah untuk menghindari orang yang tidak berwewenang untuk mengubah setting folder view (seperti hidden

file, simple file sharing yang dapat memunculkan berbagai file penting

windows yang di hidden ataupun file yang di hidden oleh administrator

windows), mengubah rigistered file type yang dapat menyebabkan file tidak dapat dikenali oleh sistem operasi berdasarkan ekstensi file, dan lain sebagainya.

3. Registry Tools

Dengan mengubah beberapa nilai registry windows melalui registry editor, oleh orang yang tidak mengerti tentang registry windows, dapat berakibat fatal pada sistem operasi windows sebab registry windows merupakan database tempat windows menyimpan keseluruhan setting sistem yang digunakan. Untuk menghindari terjadinya fatal error pada sistem operasi windows, maka

registry editor sangat perlu dinonaktifkan. 4. Command from folder

Command from folder berfungsi untuk membuka command prompt langsung pada folder yang dituju. Ini sangat berguna untuk melalukan proses perintah

dos prompt langsung kepada folder yang dituju, tidak perlu lagi melakukan proses pengetikan alamat sampai pada folder yang dituju dan mempermudah mengoperasikan program yang dijalankan secara console(under command dos

prompt). Namun ini juga berbahaya bagi user yang ingin melakukan niat jahat dengan mengunakan perintah attrib pada folder yang berisi data penting dan menyebabkan file hidden menjadi muncul.

5. Run Command

Banyak terdapat command yang sangat penting yang dijalankan melalui run

command. Misalnya dapat langsung menghapus 1 key registry windows, menghapus file, menjalankan fungsi-fungsi windows yang tersembunyi, melakukan unregister file-file dengan ektensi *.dll dan lain sebagainya. Contohnya regsvr32 /u C:\Windows\System32\ winsock.dll. Command tersebut akan berefek winsock.dll tidak teregister dan sistem operasi windows dan windows tidak dapat mengenali file *.dll tersebut meskipun file *.dll

tersebut berada dalam folder system root ( system32) dan mengakibatkan

windows tidak dapat melakukan proses yang berhubungan dengan jaringan. Jadi sangatlah perlu untuk menonaktifkan fungsi run command.

6. Control Panel

Control Panel merupakan pusat tempat tersedianya berbagai fungsi untuk pengaturan berbagai setting yang terdapat pada microsft windows seperti

Regional Setting, User Account, Date and Time, Security Option, Accessibility

Option, Network Connection, Add or Remove Programs dan lain sebagainya.

User yang tidak mengerti tentang setting windows dan melakukan perubahan

setting windows dapat berakibat fatal. Misalnya secara tidak sengaja menghapus user dengan level administrator ataupun melakukan proses

uninstall program pengolah data penting. Untuk itu fungsi ini harus dinonaktifkan.

7. Manage Option

Manage Option merupakan menu yang muncul pada saat melakukan klik kanan pada My Computer. Manage (Computer Management) memiliki berbagai fungsi seperti pengatutan user and groups, device manager, Service

and Applications. Service and Application sangat berguna untuk melihat dan mengontrol servis-servis yang berjalan dalam windows. Juga dapat digunakan untuk menghentikan servis yang berasal dari suatu file yang dicurigai sebagai virus. Namun bagi user yang tidak mengerti mengenai service normal yang berjalan dalam sistem operasi windows akan sangat berbahaya jika sembarangan menghentikan jalannya servis komponen sistem operasi