II-1 BAB II

LANDASAN TEORI 2.1 Protokol Jaringan

Apabila dua buah sistem saling berkomunikasi, hal yang pertama dibutuhkan adalah kesamaan bahasa yang digunakan, sehingga dapat memahami alur proses komunikasi”. Untuk itu, dibutuhkan sebuah mekanisme pengaturan bahasa yang dapat dipahami oleh dua buah sistem tersebut sehingga pertukaran informasi antarsistem akan terjadi dengan benar. (Mulyanta (2005, p. 5).

Sekumpulan aturan untuk mengatur proses komunikasi ini disebut sebagai protokol komunikasi data. Protokol ini diimplementasikan dalam bentuk program komputer (software) yang terdapat pada komputer dan peralatan komunikasi data lainnya. Untuk itu, badan dunia yang menangani masalah standarisasi IOS (International Organization for Standarization) membuat aturan baku yang dikenal dengan nama model referensi OSI (Open System Inerconnection).

2.1.1 OSI Reference Model

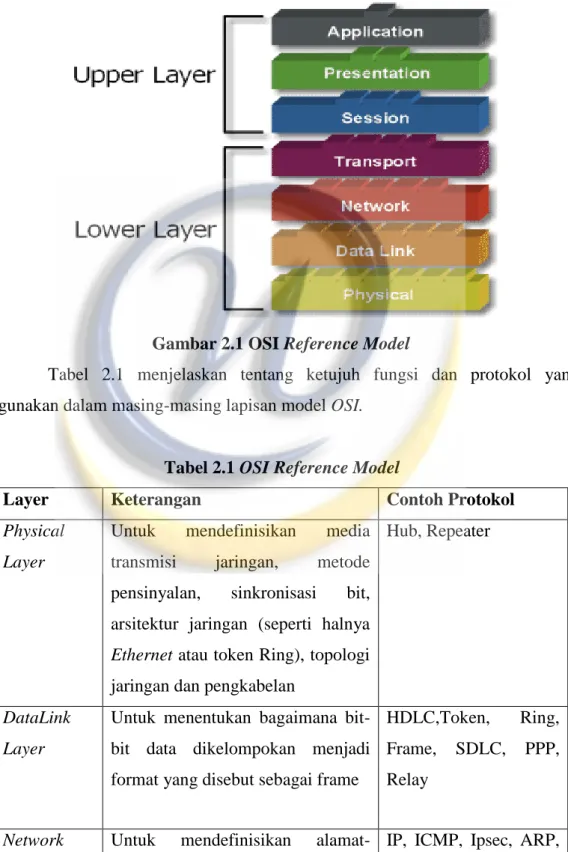

Model Open System Interconection (OSI) diciptakan oleh International Organization for standardization (ISO) yang menyediakan kerangka logika terstruktur bagaimana proses komunikasi data berinteraksi melalui jaringan. Standar ini dikembangkan untuk industri komputer agar komputer dapat berkomunikasi pada jaringan yang berbeda secara efisien. Model OSI terdiri dari tujuh layer, yaitu physical layer, data link layer, network layer, transport layer, session layer, presentation layer, dan application layer.

Dari ke tujuh layer tersebut mempunyai 2 (dua) tingkatan layer, yaitu:Lower layer yang meliputi: Physical Layer, Data Link Layer, dan Network Layer dan Upper Layer yang meliputi: Transport Layer, Session Layer, Presentation Layer, dan Aplication Layer.

Layer di bawahnya berhubungan dengan penanganan transportasi data. Physical layer dan data link layer diimplementasikan dalam hardware dan

II-2 software sedangkan layer yang lain secara umum diimplementasikan hanya dalam lingkungan software. Layer yang paling dekat dengan media jaringan adalah physical layer. Pembagian kategori pada model refersi OSI ditunjukkan pada gambar 2.1.

Gambar 2.1 OSI Reference Model

Tabel 2.1 menjelaskan tentang ketujuh fungsi dan protokol yang digunakan dalam masing-masing lapisan model OSI.

Tabel 2.1 OSI Reference Model

Layer Keterangan Contoh Protokol

Physical Layer

Untuk mendefinisikan media transmisi jaringan, metode pensinyalan, sinkronisasi bit, arsitektur jaringan (seperti halnya Ethernet atau token Ring), topologi jaringan dan pengkabelan

Hub, Repeater

DataLink Layer

Untuk menentukan bagaimana bit-bit data dikelompokan menjadi format yang disebut sebagai frame

HDLC,Token, Ring, Frame, SDLC, PPP, Relay

II-3 Layer alamat IP, membuat Header untuk

paket-paket dan kemudian melakukan routing melalui internet-working

RIP, BGP, OSPF

Transport Layer

Untuk memecahkan data kedalam paket-paket tersebut sehingga dapat disusun kembali pada sisi tujuan yang telah diterima

TCP, UDP, IPX

Session Layer

Untuk mendefinisikan bagaimana koneksi dapat dibuat, dipelihara atau di hancurkan.

SQL, NetBIOS, RPC, ZIP

Presentation Layer

Untuk mentranslasikan data yang hendak ditransmisikan oleh aplikasi kedalam format yang dapat ditransmisikan melalui jaringan

TDI, ASCII, MIDI, MPEG

Application Layer

Sebagai antarmuka dengan aplikasi dengan fungsionalitas jaringan. Mengatur bagaimana aplikasi dapat mengakses jaringan, dan kemudian membuat pesan-pesan kesalahan

DHCP,

RTP,SNMP,FTP,SMTP

2.1.2 TCP/IP( Transmission Control Protocol / Internet Protocol)

Transmission Control Protocol/Internet Protocol (TCP/IP) adalah satu set aturan standar komunikasi data yang digunakan dalam proses transfer data dari satu komputer ke komputer lain di jaringan komputer tanpa melihat perbedaan jenis hardware. Protokol TCP/IP dikembangkan dalam riset pertama kali oleh Defense Advanced Research Projects Agency (DARPA) di Amerika Serikat dan paling banyak digunakan saat ini yang implementasinya dalam bentuk perangkat lunak (software) di sistem operasi.

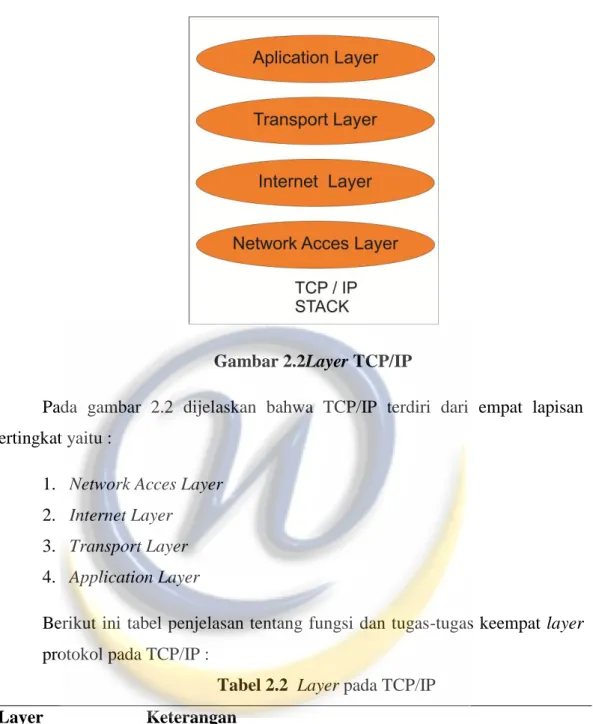

II-4 Gambar 2.2Layer TCP/IP

Pada gambar 2.2 dijelaskan bahwa TCP/IP terdiri dari empat lapisan bertingkat yaitu :

1. Network Acces Layer 2. Internet Layer 3. Transport Layer 4. Application Layer

Berikut ini tabel penjelasan tentang fungsi dan tugas-tugas keempat layer protokol pada TCP/IP :

Tabel 2.2 Layer pada TCP/IP

Layer Keterangan

Application Layer Layer ini menangani representasi, encoding, serta control dialog. Pada layer ini terletak semua aplikasi yang menggunakan protokol TCP/IP.

Transport Layer Berisi protokol yang bertanggung jawab untuk mengadakan komunikasi antara dua host/komputer. Kedua protokol tersebut adalah TCP (Transmission Control Protocol) dan UDP (User Datagram Protocol).

Internet Protokol Layer ini bertanggung jawab dalam proses pengiriman paket ke alamat yang tetap. Pada layer ini terdapat tiga macam

II-5 protokol, yaitu IP, ARP, dan ICMP.

Network Access Layer

Bertanggung jawab mengirim dan menerima data ke dan dari media fisik berupa kabel, serat optik, atau gelombang radio, sehingga protokol pada layer ini harus mampu menerjemahkan sinyal listrik menjadi data digital yang dimengerti komputer yang berasal dari peralatan lain yang sejenis.

2.1.3 Perbandingan Umum Model OSI dengan TCP/IP

Perbedaan antara model OSI dan model TCP/IP sebagai berikut:

1. Pada model OSI berorientasi pada penyediaan layanan transfer data yang reliable, sementara TCP/IP memperlakukan reliability sebagai masalah end-to-end.

2. Setiap layer pada model OSI mendeteksi dan menangani kesalahan pada semua data yang dikirim. Pada model OSI layer transport memeriksa reliability di source-to-destination.

3. Pada TCP/IP, kontrol reliability dikonsentrasikan pada Layer Transport. Layer Transport menangani semua kesalahan yang terdeteksi dan memulihkannya. Layer ini juga menggunakan checksum, acknowledgement, dan timeout untuk mengontrol transmisi dan menyediakan verifikasi end-to-end.

Berikut Gambar 2.3 Menjelaskan tentang Perbandingan Model OSI dan TCP/IP.

II-6 Gambar 2.3 Perbandingan OSI dan TCP/IP

2.2 Wireless Network

Wireless network atau jaringan nirkabel merupakan jaringan yang terkoneksi dengan menggunakan gelombang udara atau nirkabel (wireless). Teknologi ini terkoneksi tanpa menggunakan kabel atau perangkat elektronika lainnya sebagai media transmisi. Jaringan nirkabel biasanya digunakan dalam perangkat seperti telepon selular, Personal Digital Assistant (PDA), GPS, wireless network, televisi satelit, telepon tanpa kabel dan lainnya.

Jaringan nirkabel merupakan sebuah jaringan yang menggunakan gelombang radio untuk menghubungkan perangkat seperti laptop ke internet. Jaringan nirkabel mengacu pada semua jenis jaringan komputer yang tidak terhubung dengan kabel apapun. Implementasi ini berlangsung ditingkat physical layer pada struktur jaringan.

Menurut Geier, J. T. Dan Geier, J. (2005, p.4), jaringan nirkabel memiliki beberapa kategori, berdasarkan dari besarnya ukuran fisik dari suatu area yang dapat di-cover. Berikut merupakan tipe-tipe jaringan nirkabel :

1. Wireless Personal Area Network; 2. Wireless Local Area Network;

II-7 4. Wireless Wide Area Network

5. Jaringan Peer-to-Peer / Ad-Hoc Wireless LAN 6. Jaringan Server Based / Wireless Infrastructure 2.3 Wireless Security

Wireless security merupakan sistem keamanan dalam menggunakan jaringan wireless agar mencegah akses yang tidak sah atau kerusakan pada komputer yang menggunakan wireless jaringan.

Berikut jenis security dalam wireless : 2.3.1 WEP

WEP(Wired Equivalent Privacy) bisa disebut juga shared Key Authentication adalah suatu metoda pengamanan jaringan nirkabel. Shared Key Authentication adalah metoda otentikasi yang membutuhkan penggunaan WEP. Enkripsi WEP menggunakan kunci yang dimasukan oleh administrator ke client maupun access point. Kunci ini harus cocok dari yang diberikan acces point ke client, dengan yang dimasukan client untuk autentikasi menuju access point.

2.3.2 WPA

WPA (Wifi Protected Access)adalah suatu sistem yang juga dapat diterapkan untuk mengamankan jaringan nirkabel. Metoda pengamanan ini diciptakan untuk melengkapi dari sistem sebelumnya yaitu WEP. Banyak celah dan kelemahan pada infrastruktur nirkabel yang menggunakan metode WEP.

Sebagai pengganti dari sistem WEP, WPA mengimplementasikan layer dari IEEE, yaitu layer 802.11i. WPA lebih banyak digunakan pada implementasi keamanan jaringan nirkabel. WPA didesain dan digunakan dengan alat tambahan lainnya, yaitu sebuah komputer pribadi(PC).

Pengamanan jaringan nirkabel dengan metoda WPA ini, dapat ditandai dengan minimal ada tiga pilihan yang harus diisi administrator jaringan agar jaringan dapat beroperasi pada mode WPA ini. Menu tersebut yaitu :

a. Server

Komputer server yang dituju oleh access point yang akan memberi otentikasi kepada client

II-8 b. Port

Nomor port yang digunakan adalah 1812. c. Shared Secret

Shared Secret adalah kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant.

2.3.3 WPA-PSK

WPA-PSK(Wifi Protected Access-Pre Shared Key) adalah pengamanan jaringan nirkabel dengan menggunakan metoda WPA-PSK jika tidak ada autentikasi server yang digunakan. Dengan demikian access point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai server. Cara mengkonfigurasikannya juga cukup sederhana. Tidak semua access point akan mempunyai fasilitas yang sama dan tidak semua access point menggunakan cara yang sama dalam mendapatkan Shared-Key yang akan dibagikan ke client.

2.3.4 WPA2

WPA2 adalah sertifikasi produk yang tersedia melalui Wi-Fi Alliance.

WPA2 Sertifikasi hanya menyatakan bahwa peralatan nirkabel yang kompatibel dengan standar IEEE 802.11i. WPA2 sertifikasi produk yang secara resmi menggantikan wired equivalentprivacy (WEP) dan fitur keamanan lain yang asli standar IEEE 802.11. WPA2 tujuan dari sertifikasi adalah untuk mendukung wajib tambahan fitur keamanan standar IEEE 802.11i yang tidak sudah termasuk untuk produk-produk yang mendukung WPA.

2.4 Topologi

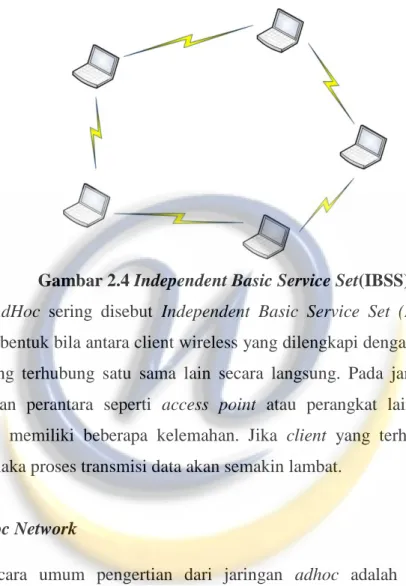

Topologi Adhoc merupakan jaringan wireless sederhana dimana komunikasi yang terjadi antara dua atau lebih komputer dilakukan secara langsung tanpa melalui perantara berupa wireless access point(wireless router). Topologi Adhoc dapat dikatakan sebagai koneksi peer-to-peer atau komputer to komputer karena koneksi jaringan dilakukan langsung antar komputer. Kelemahan topologi ini adalah tidak bisa berkomunikasi dengan komputer yang

II-9 menggunakan kabel serta jangkauan komputer yang terbatas. Topologi Adhoc dikenal dengan nama Independent Basic Service Set (IBSS).

Berikut adalah contoh topologi yang digunakan pada jaringan wireless :

Gambar 2.4 Independent Basic Service Set(IBSS)

AdHoc sering disebut Independent Basic Service Set (IBBS). Jaringan AdHoc terbentuk bila antara client wireless yang dilengkapi dengan wireless LAN Card saling terhubung satu sama lain secara langsung. Pada jaringan ini tidak memerlukan perantara seperti access point atau perangkat lainnya. Topologi Adhoc ini memiliki beberapa kelemahan. Jika client yang terhubung semakin banyak, maka proses transmisi data akan semakin lambat.

2.5 Ad Hoc Network

Secara umum pengertian dari jaringan adhoc adalah kumpulan dari beberapa sistem dimana sistem yang satu dapat berkomunikasi dengan yang lain tanpa penghubung (wireless). Pada jaringan ini tidak dibutuhkan alat tambahan seperti router dan access point untuk menghubungkan host dalam jaringan. Host sendiri bertindak sebagai router, sehingga jaringan ad hoc membutuhkan protokol routing karena pengiriman paket untuk mencapai tujuan kemungkinan akan melewati beberapa node.

Pada jaringan ad hoc, routing protocol bekerja di layer network pada model OSI yang bekerja untuk menginformasikan topologi dan jalur yang akan dilalui. Pada jaringan ad hoc terdapat tiga jenis routing protocol, yaitu proactive

II-10 routing protocol, reactive routing protocol, dan hybrid routing protocol yang merupakan gabungan dari proactive dan reactive routing protocol.

Ada sembilan karakter pada jaringan Ad Hoc, yaitu :

1. Secara mendasar tidak memerlukan infrastruktur (infrastructure-less). 2. Self-orginizing dan self-managing. Dikarenakan dukungan infrastruktur

yang minim atau bahkan tidak ada, sehingga node harus bisa mengelola dan memelihara sendiri.

3. Multiple wireless link. Setiap node yang mempunyai sifat mobility dapat memiliki beberapa antarmuka yang terhubung ke beberapa node lainnya. 4. Topologi jaringan yang berubah-ubah, dikarenakan node yang terus

bergerak. Kehilangan konektifitas adalah hal umum yang sering terjadi. 5. Nirkabel (wireless), node yang mobile maka koneksinya pasti berupa

wireless.

6. Semua node bisa berupa host atau router, disaat sebuah node ingin menghubungi sebuah node lain yang melebihi single-hopnya maka diperlukan sebuah node lain untuk yang berfungsi menjadi router.

7. Multi-hop, diperlukan karena cakupan area single-hop dalam jaringan ad-hoc tidak cukup luas. Hal ini membatasi komunikasi antar node.

8. Limited resources, jaringan ad-hoc dibatasi oleh masalah daya (power) dan kapasitas memori. Di saat node berpindah, node tidak mendapatkan konsumsi daya listrik sehingga menggunakan baterai yang memiliki keterbatasan.

9. Heterogenitas. Setiap node boleh saja memiliki kemampuan yang berbeda antara node yang satu dengan yang lainnya.

2.5.1 Flood

Flooding (network-wide broadcast) yaitu cara yang paling mudah untuk menyampaikan data dari sebuah node ke node yang lain di dalam jaringan. Pada flooding, node sumber hanya mengirimkan paket data ke node tetangganya melalui mekanisme broadcast lapisan MAC. Setiap node menerima broadcast dan

II-11 kemudian melakukan broadcast kembali hingga setiap node menerima data broadcast dengan persyaratan setiap node menerima broadcast hanya sekali.

Teknik flooding ini sangat diperlukan pada jaringan ad hoc. Dengan adanya teknik flooding, informasi tentang topologi tidak diperlukan lagi untuk dipertahankan karena sifat topologi yang berubah-ubah. Pada skenario jaringan dimana mobilitas node sangat tinggi diberi unicast routing protocol dapat gagal untuk bersaing dengan laju perubahan topologi dan flooding adalah satu-satunya alternatif untuk routing data yang layak.

2.5.2 Proactive Routing Protocol

Pada table driven routing protocol (proactive routing protocol), masing-masing node memiliki routing table yang lengkap. Artinya sebuah node akan mengetahui semua route ke node lain yang berada dalam jaringan tersebut. Setiap node akan melakukan update routing table yang dimilikinya secara periodik sehingga perubahan topologi jaringan dapat diketahui setiap interval waktu tersebut. Contoh table driven routing : DSDV (Destination Sequenced Distance Vector), CGSR (Clusterhead Gateway Switch Routing), dan WRP (Wireless Routing Protocol).

2.5.3 Reactive Routing Protocol

Pada On Demand Routing Protocol (reactive routing protocol), proses pencarian route hanya dilakukan ketika node sumber membutuhkan komunikasi dengan node tujuan. Jadi routing table yang dimiliki oleh sebuah node berisi informasi route ke node tujuan saja. Contoh on demand routing : AODV (Ad-Hoc On-Demand Distance Vector), DSR (Dynamic Source Routing), TORA (Temprorally Ordered Routing Algorithm), SSR (Signal Stability Routing), dan ASR (Associavity Based Routing).

Keuntungan dari menggunakan routing protocol ini adalah penggunaan sumber daya yang hemat karena sumber daya tidak dibutuhkan untuk menyimpan informasi tentang rute ke node yang lain. Disamping memiliki kelebihan, reactive routing protocol juga memiliki kekurangan, yaitu paket data yang akan dikirim

II-12 memiliki delay yang cukup lama dalam antrian node asal menunggu protokol menemukan jalur yang akan dilewati.

2.5.4 Faktor-Faktor yang Mempengaruhi Performa Routing Protocol 1. Packet Delivery Ratio.

Packet delivery ratio (PDR) adalah rasio antara banyaknya paket yang diterima oleh tujuan dengan banyaknya paket yang dikirim oleh sumber. Persamaan 1 untuk menghitung PDR :

PDR = % 2. Jitter

Jitter merupakan variasi delay yang terjadi akibat adanya selisih waktu atau interval antar kedatangan paket di sisi penerima. Keberadaan jitter buffer akan menambah nilai end-to end delay. Ada dua jenis jitter yaitu :

One way jitter = end-to end delayn – end to end delay(n-1) Inter arrival jitter = tterima – t(terima-1)

3. Throughput

Throughput adalah laju data aktual per satuan waktu. Throughput bisa disebut sebagai bandwidth dalam kondisi yang sebenarnya. Bandwidth lebih bersifat tetap, sementara throughput sifatnya dinamis tergantung trafik yang sedang terjadi. Throughput mempunyai satuan Bps ( Bits per second). Persamaan untuk menghitung throughput adalah :

Throughput =

4. Delay

Delay adalah jeda waktu antara paket pertama dikirim dengan paket tersebut diterima.

5. Packet Loss

Packet loss adalah banyaknya jumlah paket yang hilang selama proses pengiriman paket dari node asal ke node tujuan.

6. Routing overhead

Routing overhead adalah rasio antara paket routing dengan paket data yang berhasil diterima. Persamaan 3 untuk menghitung routing overhead:

II-13 pr : jumlah paket routing (paket)

pcrv : jumlah paket data yang diterima (paket)

RO : routing overhead

2.6 DSR (Dynamic Source Routing)

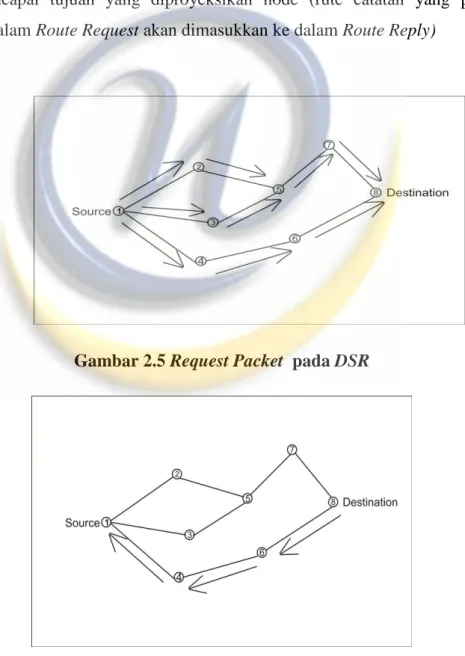

Dynamic Source Routing(DSR) adalah routing protocol yang termasuk dalam kategori on demand routing protocol (reactive routing protocol) karena, algoritma routing ini menggunakan source routing. Pada routing protocol DSR semua informasi routing pada mobile node selalu diperbarui. Proses routing pada protocol ini terdiri dari dua mekanisme yaitu route discovery dan route maintenance. Route discovery adalah mekanisme yang mana node sumber ingin mengirim paket kepada node tujuan, tanpa mengetahui rute sebelumnya. Route maintenance adalah mekanisme yang dijalankan pada saat node sumber sudah mengetahui rute menuju node tujuan dan menentukan apakah rute yang sedang dipakai saat ini masih berlaku atau tidaknya, karena apabila terjadi perubahan topologi yang mempengaruhi rute menuju node tujuan, maka rute tersebut tidak bisa dipakai kembali.

2.6.1 Mekanisme Route Discovery

Route dsicovery yaitu suatu mekanisme pada DSR yang berfungsi untuk melakukan pencarian jalan(Path) secara dinamis dalam jaringan ad hoc, baik secara langsung di dalam range transmisi ataupun dengan melewati beberapa node intermediate. Penentuan path ini terbagi menjadi dua bagian yaitu RREQ dan RREP. Mekanisme dasar route discovery ini adalah pada saat ingin membangun hubungan, node pengirim melakukan broadcast paket route request untuk menginisialisasi node tujuan di daerah transmisinya. Apabila proses pencarian berhasil menemukan node tujuan, maka node pengirim akan menerima RREP yang berarti route untuk mengirimkan data menuju node tujuan telah ditemukan dan paket data siap untuk dikirimkan.

Pada RREQ terdapat route record yang berfungsi untuk menyimpan route yang dilalui selama proses route discovery berlangsung dan di dalam RREQ juga

II-14 terdapat request id yang ditulis secara khusus(unix) pada setiap paket. Dalam paket ini terdapat informasi node pengirim, node tujuan, serta informasi hops yang dilalui.

2.6.2 Mekanisme Route Maintenance

Route Maintenance memastikan jalur komunikasi tetap optimal dan loop-bebas sesuai dengan perubahan jaringan kondisi, bahkan jika hal ini memerlukan mengubah rute selama transmisi. Route Reply hanya akan dihasilkan jika pesan telah mencapai tujuan yang diproyeksikan node (rute catatan yang pertama terdapat dalam Route Request akan dimasukkan ke dalam Route Reply)

Gambar 2.5 Request Packet pada DSR

II-15 2.7 OLSR (Optimized Linked StateRouting)

Menurut Murthy dan Manoj (2004, p,349), Optimized Link State Protocol (OLSR) adalah sebuah protokol routing proaktif, jadi rutenya selalu secara cepat tersedia ketika dibutuhkan. OLSR adalah sebuah versi optimisasi dari sebuah protokol kondisi link murni (pure link state protocol). Perubahan secara topologi mengakibatkan luapan (flooding) informasi topologikal terhadap selururh node host yang berada di dalam jaringan. Untuk mengurangi jumlah overhead dalam jaringan digunakan sebuah teknik yaitu, dengan menggunakan teknik Multi Point Relays (MPR). Tujuan utama dari MPR, yaitu mengurangi luapan dengan cara memilih beberapa node untuk bertindak sebagai MPR, sehingga hanya node-node MPR saja yang dapat meneruskan paket kontrol yang diterima. Upaya ini juga dapat digunakan protokol untuk menyediakan rute terpendek.

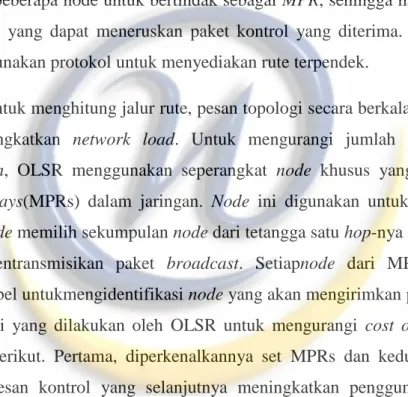

Untuk menghitung jalur rute, pesan topologi secara berkala digunakan, hal ini meningkatkan network load. Untuk mengurangi jumlah paket dan lost bandwidth, OLSR menggunakan seperangkat node khusus yang disebut Multi Point Relays(MPRs) dalam jaringan. Node ini digunakan untuk merelai paket. Setiap node memilih sekumpulan node dari tetangga satu hop-nya yang digunakan untuk mentransmisikan paket broadcast. Setiapnode dari MPR memelihara sebuah tabel untukmengidentifikasi node yang akan mengirimkan paket. Beberapa modifikasi yang dilakukan oleh OLSR untuk mengurangi cost overhead adalah sebagai berikut. Pertama, diperkenalkannya set MPRs dan kedua pengurangan ukuran pesan kontrol yang selanjutnya meningkatkan penggunaan bandwidth selama routing. Setiap node memilih MPRs dari negara tetangga satu-hop nya dengan sambungan bi-directional. Pemilihan set MPR didasarkan pada konektivitas mereka dengan tetangga dua-hop nya. MPR node dipilih sebagai forward ingagent sehingga paket akan selalu ditransmisikan oleh MPR node serta sebagai titik perantara relay di jalur routing

Gambar 2.7 Menunjukan Perbedaan antara difusi klasik dan difusi melalui MPRs.

II-16 Gambar 2.7 Difusi Klasik(a) dan difusi yang dioptimasi melalui node

MPRs(b).

Tabel 2.3 keterangan gambar Difusi Klasik

Gambar Keterangan

(a) Difusi Klasik Paket untuk mencapai semua node berjarak tiga hop.

(b)Difusi yang dioptimasi melalui node MPRs

Dengan menggunakan node multi-point-relay (titik abu-abu dalam Gambar 2 (b)

Pesan routing update ini direlai oleh MPRs lain ke seluruh jaringan. Dengan cara ini, setiap node MPR menginformasikan kepada jaringan bahwa node pemilih MPR dapat dijangkau. Setiap nodememelihara tabel routing yang berisi informasi yang diterima secara berkala dari TC dan menggunakannya untuk menghitung jalur tersingkat keseluruhan tujuan.

2.8 OPNET(Opnet Modeler)

OPNET adalah tools simulasi jaringan yang menyediakan Jaringan Virtual Lingkungan dengan model yang seluruh jaringan, termasuk router-nya, switch, protokol, server, dan aplikasi individu. Dengan bekerja di Lingkungan Virtual Network, IT manajer, jaringan dan perencana sistem, dan staf operasi dapat dengan mudah mengatasi masalah sulit dan mendiagnosa lebih efektif, mevalidasi

II-17 perubahan sebelum mereka merancang jaringan sesungguhnya, dan rencana untuk masa depan termasuk skenario pertumbuhan dan kegagalan.

Software ini memiliki kelebihan-kelebihan untuk mendesain jaringan berdasarkan perangkat yang ada di pasaran, protocol, layanan dan teknologi yang sedang banyak digunakan di dunia telekomunikasi. Hasil simulasi dapat dibuat dalam beberapa skenario sehingga dapat dijadikan dasar di dalam perencanaan suatu jaringan berbasis paket.

Salah satu cara yang mudah untuk merencanakan suatu jaringan berbasis paket adalah dengan mensimulasikan suatu jaringan dengan kondisi yang serupa dengan kondisi eksisting. Jenis perangkat switch (router, switch), jaringan transmisi, layanan, protocol dan lainnya yang terdapat di dalam jaringan eksisting digambarkan di dalam OPNET untuk selanjutnya di simulasikan dalam waktu tertentu untuk dapat dilihat parameter yang dibutuhkan. Simulasi dapat juga dilakukan untuk memprediksikan kebutuhan di dalam suatu jaringan berbasis paket untuk beberapa tahun ke depan berdasarkan prediksi demand, layanan ataupun teknologi yang mungkin dipergunakan pada masa mendatang.

Dengan membuat beberapa model simulasi, prediksi kebutuhan jaringan bandwidth, kebutuhan quality of service(QoS) suatu layanan, jenis perangkat yang tepat, dan lain-lain dapat digambarkan, sehingga hasil ini dapat dipergunakan untuk suatu perencanaan suatu jaringan berbasis IP. OPNET dapat dipergunakan untuk simulasi jaringan paket berbasis Internet Protocol (IP), Asyncronous Transfer Mode (ATM), Frame Relay ataupun Time-division Multiplexing (TDM). Jenis layanan yang disimulasikan juga beragam, baik itu internet (WEB), VoIP, File transfer, video conference, video streaming dan lain-lain yang dapat disetting berdasarkan kebutuhan dari pengguna simulasi. Secara umum OPNET sudah cukup sebagai simulator berbasis paket yang handal dan dapat dikembangkan oleh penggunaannya.

Adapun beberapa macam contoh skenario penggunaan dalam Opnet Simulator yaitu :

II-18 2.8.1 Network Implementation

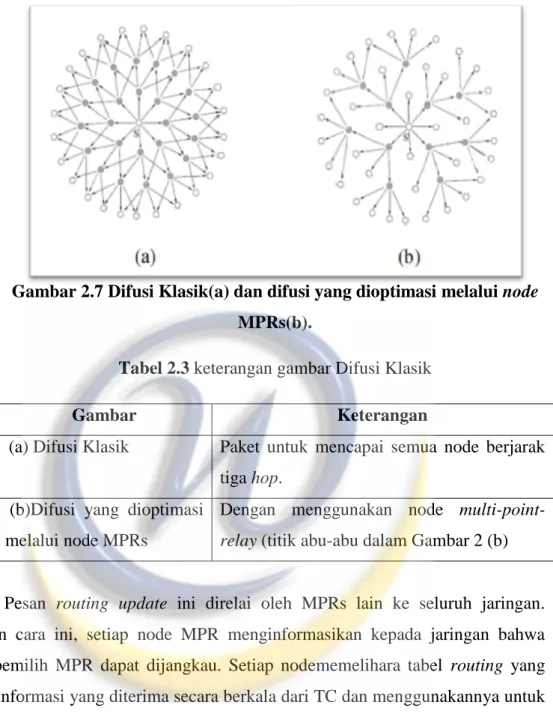

Skenario pertama terdiri berikut ini: ada sebuah perusahaan dengan topologi star jaringan yang ingin mengimplementasikan infrastruktur yang sama di lantai dua. Kedua jaringan yang saling berhubungan dengan router.

Gambar 2.8 Infrastruktur dalam Opnet

Gambar 2.8 Infrastruktur pada saat sekarang dengan Opnet Simulator.

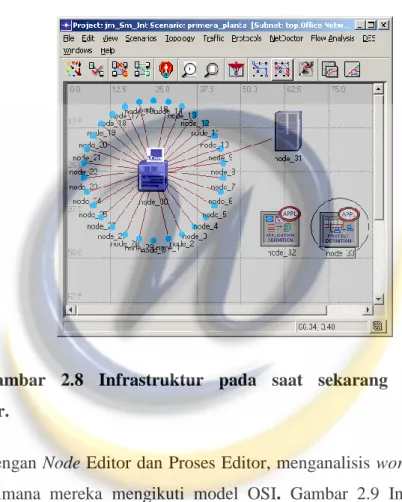

Dengan Node Editor dan Proses Editor, menganalisis workstation struktur dan bagaimana mereka mengikuti model OSI. Gambar 2.9 Infrastruktur pada masa depan.

II-19 Gambar 2.9 Infrastruktur masa depan dengan pengembangan Opnet

Modeler

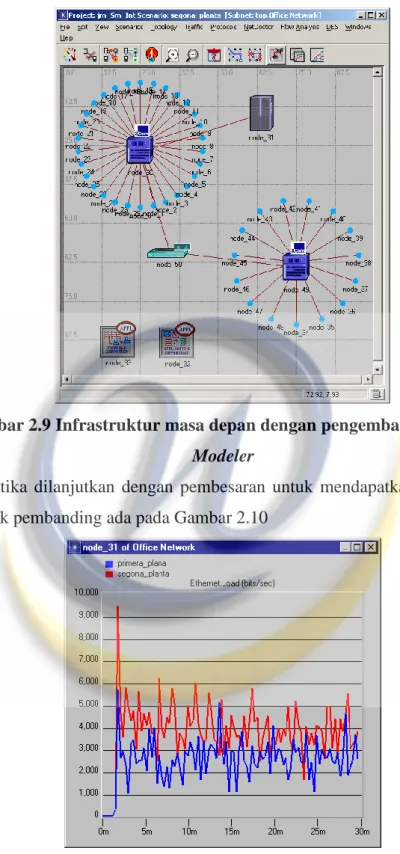

Ketika dilanjutkan dengan pembesaran untuk mendapatkan statistik yang sama untuk pembanding ada pada Gambar 2.10

II-20 Gambar 2.11 Perbandingan Delay Jaringan

2.8.2 Desain Tingkat Rendah (Low Level Design)

Dalam latihan ini dimaksudkan untuk memberikan pengetahuan yang luas tentang Node Editor. Khususnya sebagai antrian tak terbatas,di mana yang pertama dating adalah pertama dilayani(FIFO), juga dikenal sebagai M/M/1 antrian. Paket tiba untuk buffer mengikuti Poisson distribusi.Fungsi server adalah untuk menyediakan paket di buffer dengan laju yang konstan.

Gambar 2.12 Desain Teoritis Opnet Desain Gambar di atas menunjukkan implementasi akhir. Proses dihubungkan oleh aliran datagaris (garis biru), salah satu dari sumber ke antrian, dan satu dari antrian untuk wastafel. Ketika Implementasi model simpul selesai.

2.8.3 Prediksi dan Validasi Jaringan

Opnet Modeler ini sangat berguna ketika bekerja dengan jaringan yang kompleks dan besar, jumlah perangkat dan arus lalu lintas, atau dalam jaringan dimana perubahan kecil bisa menjadi kritis. Sebelum menerapkan perubahan mungkin dengan memprediksi untuk mengkonfigurasi perangkat tersebut. Opnet

II-21 memiliki alat yang berbeda yang memungkinkan administrator untuk menganalisis jaringan tersebut dan mengimplementasikan untuk kedepannya yang akan mereka lakukan. Dalam hal inikita harus mengevaluasi alat tersebut menggunakan skenario yang kompleks dan disediakan oleh Opnet.

2.9 White Box dan Black Box Testing 2.9.1 White Box Testing

White Box Testing adalah pengujian yang didasarkan paa pengecekan terhadap detail perancangan, menggunakan struktur kontrol dari desain program secara prosedural untuk membagi penguji kedalam beberapa kasus pengujian. Secara sekilas dapat diambil kesimpulan yaitu white boxtesting merupakan petunjuk untuk mendapatkan program yang benar secara 100%.

Adapun tujuan dalam pelaksanaan White box testing yaitu : a. Untuk mengetahui cara kerja suatu perangkat lunak secara internal

b. Untuk menjamin operasi-operasi internal sesuai dengan spesifikasi yang telah ditetapkan dengan menggunakan struktur kendali dari prosedur yang dirancang

1. KelebihanWhite Box Testing

Kesalahan Logika : Digunakan pada sintaks „if‟ dan pengulangan. Dimana White Box Testing akan mendeteksi kondisi-kondisi yang tidak sesuai dan mendeteksi kapan proses pengulangan akan berhenti.

Ketidaksesuaian Asumsi : Menampilkan asumsi yang tidak sesuai dengan kenyataan, untuk di analisa dan diperbaiki.

2. Kelemahan White Box Testing : Untuk perangkat lunak yang tergolong besar, White Box Testing dianggap sebagai strategi yang tergolong boros, karena akan melibatkan sumber daya yang besar untuk melakukannya. 2.9.2 Black Box Testing

Black Box Testing adalah pengujian yang dilakukan hanya mengamati hasil eksekusi melalui data uji dan memeriksa fungsional dari perangkat lunak. Jadi dianalogikan seperti kita melihat suatu kotak hitam, dan kita hanya bisa melihat penampilan luarnya saja, tanpa mengetahui ada apa dibalik bungkus hitamnya. Sama seperti pengujian black box, mengevaluasi hanya tampilan

II-22 luarnya(interface nya), fungsionalitasnya.Tanpa mengetahui apa sesungguhnya yang terjadi dalam proses detailnya(hanya mengetahui input dan output).

1. Kelebihan Black Box

a. Dapat memilih subset test secara efektif dan efisien b. Dapat menemukan cacat

c. Memaksimalkan testing investmen

2. Kelemahan Black Box : Tester tidak pernah yakin apakah software Tersebut benar-benar lulus uji.

2.10 Routing Protocol pada Opnet Modeler

Adapun contoh metode lain yang terdapat pada opnet modeler untuk dilakukan analisis yaitu :

a. GRP(Geographic Routing Protocol)

Geographic Routing Protocol(GRP) adalah protokol yang termasuk dalam routing protokol proaktif. Protokol GRP digunakan untuk menandai lokasi node yaitu ketika node bergerak dan melintasi daerah sekitarnya maka kedudukan pembanjiran atau pemenuhan data (flooding) diperbarui dan dapat diidentifikasi dengan pergantian “Hello” Protokol, Sehingga jaringan dibagi kedalam kuadaran untuk mengurangi rute flooding(Aujla, 2013).

b. AODV(Adhoc On Demand Distance Vector)

AODV adalah sebuah protokol routing reaktif yang dibuat khusus untuk jaringan adhoc. Setiap node pada jaringan yang menggunakan protokol AODV hanya mengetahui alamat dari node-node tetangga 1-hop. Oleh karena itu AODV akan membangun jalur komunikasi menuju node tujuan apabila ada permintaan komunikasi data dari node sumber. Protokol tersebut menggunakan nomor urut untuk mengidentifikasi bahwa jalur yang dilalui adalah rute yang terbaru, sehingga mencegah terjadinya routing loop. Jika nomor urut paket lebih besar dari nomor urut yang terdapat pada tabel routing, maka node tersebut akan memperbaharui tabel routing berdasarkan nomor urut yang terbaru. Jalur yang telah terbentuk akan tetap dipelihara sepanjang masih dibutuhkan oleh terminal pengirim. Ketika terjadi kerusakan jalur yang sedang aktif, protokol AODV akan melakukan permintaan jalur

II-23 baru melalui proses pencarian rute yang berakibat adanya peningkatan waktu tunda.

Penelitian sebelumnya yang dilakukan oleh Yonas Sidharta dan Damar Widjaja mengenai perbandingan unjuk kerja routing protocol AODV(Adhoc On-Demand Distance Vector dan DSR(Dynamic Source Routing) pada jaringan Manet pada tahun 2013, dengan parameter yang dianalisis adalah throughput, delay, jitter, packet delivery ratio, packet loss dan routing overhead.