1

LANDASAN TEORI

Pada bab ini dijelaskan teori-teori dasar mengenai teknik data mining, teknik pengumpulan data (data collection) jaringan (dalam hal ini mengenai Packet Capture pada Wireshark), software WEKA, dan perangkat jaringan yang dikumpulkan informasi jaringannya (dalam hal ini switch).

2.1 Data Mining

2.1.1 Gambaran Umum data mining

Data mining merupakan teknologi baru yang sangat berguna untuk membantu perusahaan-perusahaan menemukan informasi yang sangat penting dari gudang data perusahaan-perusahaan. Tools data mining meramalkan tren dan sifat-sifat perilaku bisnis yang sangat berguna untuk mendukung pengambilan keputusan penting. Analisis yang diotomatisasi yang dilakukan oleh data mining melebihi yang dilakukan oleh sistem pendukung keputusan tradisional yang sudah banyak digunakan. Data mining dapat menjawab pertanyaan-pertanyaan bisnis yang dengan cara tradisional memerlukan banyak waktu untuk menjawabnya. Data mining mengeksplorasi basis data untuk menemukan pola-pola yang tersembunyi, mencari informasi pemrediksi yang terlupakan oleh para pelaku bisnis karena terletak di luar ekspektasi para pelaku bisnis.

2.1.2 Definisi Data Mining

Proses dalam menemukan pola atau informasi menarik dari sejumlah data yang besar, dimana data dapat disimpan dalam database, data warehouse atau dapat disimpan di tempat penyimpanan informasi lainnya dengan menggunakan teknik pengenalan pola seperti teknik statistik dan matematika. (Han dan Kamber, 2006:39; Larose, 2005:2).

Banyak orang menggunakan istilah data mining dan knowledge discovery in databases (KDD) secara bergantian untuk menjelaskan proses penggalian informasi tersembunyi dalam suatu kumpulan data yang besar. Akan tetapi kedua istilah tersebut memiliki konsep yang berbeda, tetapi berkaitan satu sama lain. Dan salah satu tahapan dalam proses KDD adalah data mining (Han dan Kamber, 2006:5).

Data mining didefinisikan sebagai satu set teknik yang digunakan secara otomatis untuk mengeksplorasi secara menyeluruh dan membawa ke permukaan relasi-relasi yang kompleks pada set data yang sangat besar. Set data yang dimaksud di sini adalah set data yang berbentuk tabulasi, seperti yang banyak diimplementasikan dalam teknologi manajemen basis data relasional. Akan tetapi, teknik-teknik data mining dapat juga diaplikasikan pada representasi data yang lain, seperti domain data spatial, berbasis text, dan multimedia (citra). Data mining dapat juga didefinisikan sebagai “pemodelan dan penemuan pola-pola yang tersembunyi dengan memanfaatkan data dalam volume yang besar”

Data mining menggunakan pendekatan discovery-based dimana pencocokan pola (pattern-matching) dan algoritma-algoritma yang lain digunakan untuk menentukan relasi-relasi kunci di dalam data yang diekplorasi. Data mining merupakan komponen baru pada arsitektur sistem pendukung keputusan (DSS) di perusahaan-perusahaan. 2.1.3 Ruang Lingkup Data mining

Data mining (penambangan data), sesuai dengan namanya, berkonotasi sebagai pencarian informasi bisnis yang berharga dari basis data yang sangat besar. Usaha pencarian yang dilakukan dapat dianalogikan dengan penambangan logam mulia dari lahan sumbernya. Dengan tersedianya basis data dalam kualitas dan ukuran yang memadai, teknologi data mining memiliki kemampuan-kemampuan sebagai berikut:

• Mengotomatisasi prediksi tren dan sifat-sifat bisnis. Data mining mengotomatisasi proses pencarian informasi pemprediksi di dalam basis data yang besar. Pertanyaan-pertanyaan yang berkaitan dengan prediksi ini dapat cepat dijawab langsung dari data yang tersedia. Contoh dari masalah prediksi ini misalnya target pemasaran, peramalan kebangkrutan dan bentuk-bentuk kerugian lainnya.

• Mengotomatisasi penemuan pola-pola yang tidak diketahui sebelumnya. Tools data mining “menyapu” basis data, kemudian mengidentifikasi pola-pola yang sebelumnya tersembunyi dalam satu sapuan. Contoh dari penemuan pola ini adalah analisis pada data penjulan ritel untuk mengidentifikasi produk-produk, yang kelihatannya tidak berkaitan, yang sering dibeli secara bersamaan oleh customer. Contoh lain adalah pendeteksian transaksi palsu dengan kartu kredit dan identifikasi adanya data anomali yang dapat diartikan sebagai data salah ketik (karena kesalahan operator).

2.1.4 Cara Kerja Data mining

Teknik yang digunakan untuk menggali hal-hal penting yang belum diketahui sebelumnya atau memprediksi sesuatu yang akan terjadi disebut pemodelan. Pemodelan di sini dimaksudkan sebagai kegiatan untuk membangun sebuah model pada situasi yang telah diketahui “jawabannya” dan kemudian menerapkannya pada situasi lain yang akan dicari jawabannya.

2.1.5 Teknik dan Metode data mining

Teknik data mining terbagi atas : Association Rule Mining, Classification, Clustering, dan regretion. Metode data mining terbagi atas tiga : Predictive Modelling, Discovery, dan Deviation Detection.

Teknik – Teknik data mining 1. Association Rule Mining

Association rule mining adalah teknik data mining untuk menemukan aturan assosiatif antara suatu kombinasi item. Contoh dari aturan assosiatif dari analisa pembelian di suatu pasar swalayan adalah bisa diketahui seberapa besar kemungkinan seorang customer membeli roti bersamaan dengan susu. Dengan pengetahuan tersebut, pemilik pasar swalayan dapat mengatur penempatan barangnya atau merancang kampanye pemasaran dengan memakai kupon diskon untuk kombinasi barang tertentu. Penting tidaknya suatu aturan assosiatif dapat diketahui dengan dua parameter, support yaitu persentase kombinasi item tersebut dalam database dan confidence yaitu kuatnya hubungan antar item dalam aturan assosiatif.

2. Classification

Classification adalah proses untuk menemukan model atau fungsi yang menjelaskan atau membedakan konsep atau kelas data, dengan tujuan untuk dapat memperkirakan kelas dari suatu objek yang labelnya tidak diketahui (Han dan Kamber, 2006:24). Model itu sendiri bisa berupa aturan “jika-maka”, berupa decision tree, formula matematis atau neural network. Selain itu, Klasifikasi adalah fungsi pembelajaran yang memetakan (mengklasifikasi) sebuah unsur (item) data ke dalam salah satu dari beberapa kelas yang sudah didefinisikan.

2.1 Decision tree adalah salah satu metode classification yang paling populer karena mudah untuk diinterpretasi oleh manusia.

3. Clustering

Berbeda dengan association rule mining dan classification dimana kelas data telah ditentukan sebelumnya, clustering melakukan pengelompokan data tanpa berdasarkan kelas data tertentu (Clustering atau analisis cluster adalah proses pengelompokan satu set benda-benda fisik atau abstrak ke dalam kelas objek yang sama (Han dan Kamber, 2006:383)). Analisis Cluster adalah proses pengelompokan objek berdasarkan pada perilaku atau karakteristik yang serupa (Sambamoorthi, 2010:2). Dan cluster adalah kumpulan objek data yang mirip satu sama lain dalam kelompok yang sama dan berbeda dengan objek data di kelompok lain (Han dan Kamber, 2006:383). Tujuannya adalah untuk menghasilkan pengelompokan objek yang mirip satu sama lain dalam kelompok-kelompok. Semakin besar kemiripan objek dalam suatu cluster dan semakin besar perbedaan tiap cluster maka kualitas analisis cluster semakin baik (Karhendana, 2008).

Analisis cluster merupakan suatu teknik penyelesaian masalah yang bersifat unsupervised learning, yang berarti analisis cluster menemukan pola dari data dengan tidak memanfaatkan label yang sudah ada sebelumnya. Berbeda dengan klasifikasi yang merupakan supervised learning, pada proses klasifikasi pengelompokan objek dilakukan dengan memanfaatkan label yang sudah ada sebelumnya, yang dihasilkan dari proses data training (Karhendana, 2008; Rahmawati, 2007). Clustering dapat dilakukan pada data yang memiliki beberapa atribut yang dipetakan sebagai ruang multidimensi.

4. Regresi

Regresi adalah fungsi pembelajaran yang memetakan sebuah unsur data ke sebuah variabel prediksi bernilai nyata. Aplikasi dari regresisi ini misalnya adalah pada prediksi volume biomasa di hutan dengan didasari pada pengukuran gelombang mikro penginderaan jarak jauh (remotely-sensed), prediksi kebutuhan customer terhadap sebuah produk baru sebagai fungsi dari pembiayaan advertensi, dan lain-lain.

Metode data mining

Banyak teknik dan metode yang ada untuk melakukan berbagai jenis tugas data mining. Metode ini dikelompokkan dalam 3 paradigma utama data mining: Predictive Modeling, Discovery, dan Deviation Detection.

1. Predictive Modeling

Aplikasi Predictive Modeling menghasilkan klasifikasi atau prediksi. Tujuan dari predictive modeling adalah menemukan pola yang melibatkan variabel untuk memprediksi dan mengklasifikasi perilaku masa depan dari sebuah entitas. Ada dua tipe masalah yang diselesaikan oleh predictive modeling: klasifikasi dan regresi.

1.1 Klasifikasi melibatkan model pembelajaran yang memetakan (atau mengklasifikasi) data contoh ke dalam satu atau beberapa kelas yang telah didefinisikan. Sebagai contoh, bank dapat menggunakan skema klasifikasi untuk menentukan pengajuan pinjaman yang akan disetujui. Teknik klasifikasi meliputi Naive Bayesian, neural networks, dan decision trees.

1.2 Regresi melibatkan model yang memetakan data contoh ke prediksi real-valued. Teknik regresi meliputi neural networks dan decision (atau regression) trees.

2. Discovery

Aplikasi discovery adalah pendekatan eksploratoris untuk analisis data. Aplikasi discovery menggunakan teknik yang menganalisis data set yang besar untuk menemukan association rules (atau pola), atau menemukan kluster dari sampel yang dapat dikelompokan. Hasil dari metode discovery umumnya dimaksudkan untuk pengguna, namun hasilnya juga dapat diaplikasikan ke metode data mining yang lain

3. Deviation Detection

Deviation detection melakukan deteksi anomali secara otomatis. Tujuannya untuk mengidentifikasi kebiasaan suatu entitas dan menetapkan sejumlah norm melalui pattern discovery. Sampel yang berdeviasi dari norm lalu diidentifikasi sebagai tidak biasa. Teknik deviation detection melalui visualisasi melalui parallel coordinates, scatterplots, dan surface plots.

2.1.6 Proses data mining

Tujuan dari data mining itu sendiri adalah mencari data pada sebuah database / data warehouse, yang dapat meramalkan prospek masa depan. Karena data mining adalah suatu rangkaian proses, data mining dapat dibagi menjadi beberapa tahap yaitu :

1. Pembersihan data (untuk membuang data yang tidak konsisten dan noise) 2. Integrasi data (penggabungan data dari beberapa sumber)

3. Transformasi data (data diubah menjadi bentuk yang sesuai untuk di-mining) 4. Aplikasi teknik data mining

5. Evaluasi pola yang ditemukan (untuk menemukan yang menarik/bernilai) 6. Presentasi pengetahuan (dengan teknik visualisasi)

Tahap-tahap diatas, bersifat interaktif di mana pemakai terlibat langsung atau dengan perantaraan knowledgebase.

Knowledge Discovery and data mining (KDD) adalah proses yang dibantu oleh komputer untuk menggali dan menganalisis sejumlah besar himpunan data dan mengekstrak informasi dan pengetahuan yang berguna. Data mining tools memperkirakan perilaku dan trend masa depan, memungkinkan bisnis untuk membuat keputusan yang proaktif dan berdasarkan pengetahuan. Data mining tools mampu menjawab permasalahan bisnis yang secara tradisional terlalu lama untuk diselesaikan. Data mining tools menjelajah database untuk mencari pola tersembunyi, menemukan infomasi yang prediktif yang mungkin dilewatkan para pakar karena berada di luar ekspektasi para pakar.

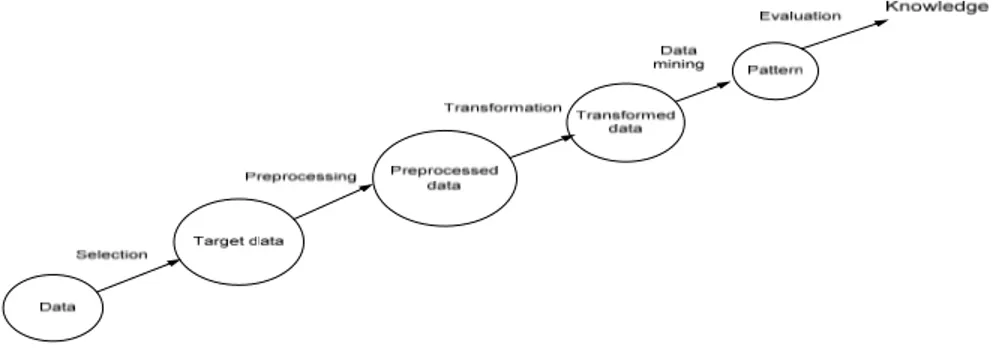

Proses dalam KDD (Knowledge Data Discovery) adalah proses yang digambarkan terdiri dari rangkaian proses iteratif sebagai berikut:

Gambar 2.1 Proses KDD

1. Data cleaning, menghilangkan noise dan data yang inkonsisten.

2. Data integration, menggabungkan data dari berbagai sumber data yang berbeda

3. Data selection, mengambil data yang relevan dengan tugas analisis dari database

4. Data transformation, Mentransformasi atau menggabungkan data ke dalam bentuk yang sesuai untuk penggalian lewat operasi summary atau aggregation.

5. Data mining, proses esensial untuk mengekstrak pola dari data dengan metode cerdas.

6. Pattern evaluation, mengidentifikasikan pola yang menarik dan merepresentasikan pengetahuan berdasarkan interestingness measures.

7. Knowledge presentation, penyajian pengetahuan yang digali kepada pengguna dengan menggunakan visualisasi dan teknik representasi pengetahuan.

2.1.7 Hubungan data mining dan Knowledge Data Discovery (KDD)

Penjelasan umum yang diberikan di atas memberikan pengertian bahwa seolah-olah teknologi data mining adalah teknologi utuh dan berdiri sendiri. Dibandingkan dengan Knowledge Data Discovery (KDD), istilah data mining lebih dikenal para pelaku bisnis. Pada aplikasinya, sebenarnya data mining merupakan bagian dari proses KDD (Knowledge Data Discovery).

Sebagai komponen dalam KDD (Knowledge Data Discovery), data mining terutama berkaitan dengan ekstraksi dan penghitungan pola-pola dari data yang diteliti. Secara garis besar, langkah-langkah utama dalam proses KDD (Knowledge Data Discovery) :

Gambar 2.2 Langkah-langkah utama dalam proses KDD

1. Membangun pemahaman akan domain aplikasi, pengetahuan lampau yang relevan dan tujuan dari pengguna akhir.

2. Data Selection

Pemilihan (seleksi) data dari sekumpulan data operasional perlu dilakukan sebelum tahap penggalian informasi dalam KDD (Knowledge Data Discovery) dimulai.

3. Pre-processing Cleaning

Sebelum proses data mining dapat dilaksanakan, perlu dilakukan proses cleaning pada data yang menjadi fokus dari KDD (Knowledge Data Discovery). Proses cleaning mencakup antara lain membuang duplikasi data, memeriksa data yang inkonsisten dan memperbaiki kesalahan pada data seperti kesalahan cetak (tipografi). Juga dilakukan proses enrichment.

4. Transformation and reduction

Coding adalah proses transformasi pada data yang telah terpilih, sehingga data tersebut sesuai untuk proses data mining.

5. Memilih task data mining 6. Memilih algoritma data mining 7. Data mining

8. Penterjemahan pola-pola yang dihasilkan dari data mining (langkah 7), kemungkinan dapat kembali langkah 1-7 untuk iterasi lebih lanjut.

9. Konsolidasi pengetahuan yang ditemukan: pendokumentasian hasil, pencarian penyelesaian apabila ada konflik dengan pengetahuan yang telah dipercaya sebelumnya.

2.1.8 Tahapan dalam preprocessing

• Ekstraksi. Data-data yang dikumpulkan dalam proses transaksi sering kali ditempatkan pada lokasi yang berbeda-beda. Maka dari itu dibutuhkan kemampuan dari sistem untuk dapat mengumpulkan data dengan cepat. Jika data tersebut disimpan dalam kantor regional, sering kali data tersebut diupload ke sebuah server yang lebih terpusat. Data dapat diringkas terlebih dahulu sebelum dikirimkan ke tempat penyimpanan pusat.

• Seleksi & Pembersihan. Proses pembersihan data, dimana informasi yang tidak dibutuhkan harus dibuang. Data dikonfigurasi ulang untuk memastikan format yang konsisten karena berasal dari berbagai sumber. Data-data yang telah terkumpul selanjutnya akan mengalami proses pembersihan. Proses pembersihan data dilakukan untuk membuang record yang keliru, menstandarkan atribut-atribut, merasionalisasi struktur data, dan mengendalikan data yang hilang. Data yang tidak konsisten dan banyak kekeliruan dapat membuat hasil data mining tidak akurat. Pembersihan data juga dapat membantu perusahaan untuk mengkonsolidasikan record. Hal ini sangat berguna ketika sebuah perusahaan mempunyai banyak record untuk seorang customer. Setiap record atau file customer mempunyai nomor customer yang sama, tetapi informasi dalam tiap filenya berbeda.

• Transformasi. Transformasi data adalah melakukan peringkasan data dengan mengasumsikan bahwa data telah tersimpan dalam tempat penyimpanan tunggal. Pada langkah terakhir, data telah diekstrak dari banyak basis data ke dalam basis data tunggal. Tipe peringkasan yang dikerjakan dalam langkah ini mirip dengan

peringkasan yang dikerjakan selama tahap ekstraksi. Beberapa perusahaan memilih untuk meringkas data dalam sebuah tempat penyimpanan tunggal. Fungsi-fungsi agregate yang sering digunakan antara lain: summarizations, averages, minimum, maximum, dan count.

2.2 WEKA (Waikato Environment for Knowledge Analysis)

WEKA (Waikato Environment for Knowledge Analysis) adalah suatu perangkat lunak pembelajaran mesin yang populer ditulis dengan Java, yang dikembangkan di Universitas Waikato di Selandia Baru. WEKA adalah perangkat lunak gratis yang tersedia di bawah GNU General Public License. WEKA menyediakan penggunaan teknik klasifikasi menggunakan pohon keputusan dengan algoritma J48. Teknik klasifikasi dan algoritma yang digunakan di WEKA disebut classifier.

2.2.1 Cara menggunakan WEKA

Cara termudah untuk menggunakan WEKA adalah melalui interface pengguna grafis yang disebut Explorer. Hal ini memberikan akses ke semua fasilitas dengan menggunakan pilihan menu dan pengisian formulir. Sebagai contoh, dataset dapat dibaca dengan cepat dari file ARFF (atau spreadsheet) menggunakan Interface Explorer. Kelemahan mendasar dari Interface Explorer adalah bahwa Explorer memegang semuanya dalam memori utama. Ketika dataset dibuka, maka semua data set tersebut masuk ke dalam memori utama. Ini berarti bahwa Explorer hanya dapat diterapkan untuk masalah kecil sampai menengah. Namun, WEKA berisi beberapa algoritma tambahan yang dapat digunakan untuk memproses dataset yang sangat besar.

Interface Knowledge Flow memungkinkan merancang konfigurasi untuk pengolahan data secara streaming. Interface Knowledge Flow memungkinkan untuk

menarik kotak yang mewakili algoritma pembelajaran dan sumber data di sekitar layar dan bergabung bersama-sama ke dalam konfigurasi yang diinginkan oleh user. Hal ini memungkinkan untuk menentukan aliran data dengan menghubungkan komponen yang mewakili sumber data, alat preprocessing, algoritma pembelajaran (learning algorithms), metode evaluasi, dan modul visualisasi. Jika filter dan algoritma pembelajaran (learning algorithms) mampu, maka data akan dimuat dan diproses secara bertahap.

Interface yang ketiga adalah Experimenter, dirancang untuk membantu menjawab pertanyaan praktis dasar ketika menerapkan teknik klasifikasi dan regresi yaitu berupa metode dan nilai parameter karya terbaik yang sesuai untuk masalah yang diberikan. Biasanya tidak ada cara untuk menjawab pertanyaan ini secara Apriori. Hal ini dapat dilakukan secara interaktif dengan menggunakan interface Explorer. Namun, interface eksperimenter memungkinkan untuk mengotomatisasi proses dengan membuatnya mudah untuk menjalankan pengklasifikasi dan filter dengan pengaturan parameter yang berbeda pada korpus dataset, untuk mengumpulkan statistik kinerja, dan melakukan tes signifikansi. Pengguna advanced dapat menggunakan eksperimenter untuk mendistribusikan beban komputasi di beberapa mesin menggunakan Java Remote Method Invocation (RMI).

Dibalik interface ini terletak interaktif fungsionalitas dasar dari WEKA. Ini dapat diakses dalam bentuk mentah dengan memasukkan perintah tekstual, yang memberikan akses ke semua fitur dari sistem. Ketika WEKA dijalankan, harus dipilih di antara empat interface pengguna yang berbeda: Explorer, Aliran Pengetahuan (Knowledge Flow), eksperimenter, dan command-line interface. Kebanyakan orang memilih Explorer.

2 J C T I t m a p t 2.2.2 Algori J48 J48 m C4.5 C4.5 1. Mam 2. Mam 3. Bisa Tambahan, C ID3 ID3 tree atau po memanfaatk adalah Itera Ideny paling domi tidak. Perhat itma J-48 pa merupakan i 5 merupakan mpu menanga mpu menanga memangkas C4.5 ini sud merupakan ohon keputu kan teori info tive Dichoto ya, adalah m inan. Maksu tikan gamba ada WEKA implementas n pengemban ani atribut d ani atribut y s cabang. dah ada pener

algoritma y usan. Algor formasi atau omiser 3. membuat po udnya domin ar berikut: Gam A si C4.5 di W

ngan dari ID3 dengan tipe d yang kosong

rusnya, yakn

yang dipergu ritma ini dit

information ohon dengan nan adalah y mbar 2.3 Gam EKA. 3. Beberapa diskrit atau k (missing val ni C5. unakan untu temukan ole n theory mili n percabang yang paling b mbar ID3 perbedaann kontinu. lue) uk membuat eh J. Ross ik Shanon. K

gan awal ada bisa memba

nya antara lai

t sebuah dec Quinlan, de Kepanjangan alah atribut agi antara iy in : cision engan n ID3 yang ya dan

Dapat dilihat bahwa atribut “patron” membagi menjadi 3 bagian, dimana hasil pembagiannya cukup ideal. Maksud ideal adalah setiap cabang hanya terdiri dari warna hijau saja atau warna merah saja. Namun untuk cabang “full” tidak satu warna (hijau saja atau merah saja) dikarenakan hanya ada 2 atribut yang tersedia. Pemilihan atribut patron jelas lebih baik bila dibandingkan dengan atribut type.

Untuk menentukan atribut mana yang lebih dahulu dipergunakan untuk membuat cabang pohon, digunakanlah teori informasi. Pada WEKA, ada pilihan untuk menggunakan ID3 ini, dengan nama yang sama. Namun, jelas semua atribut harus bertipe nominal, dan tidak boleh ada atribut yang kosong.

2.2.3 Test Options pada WEKA

Setelah menerapkan classifier yang dipilih maka data akan diuji sesuai dengan pilihan yang ditetapkan dengan mengklik pada kotak Test Option.

Ada empat mode tes: 1. Use training set

Pengetesan dilakukan dengan menggunakan data training itu sendiri. 2. Supplied test set

Pengetesan dilakukan dengan menggunakan data lain. Dengan menggunakan option inilah, dapat dilakukan prediksi terhadap data tes.

3. Cross-validation

Pada cross-validation, akan ada pilihan berapa fold yang akan digunakan. Nilai default-nya adalah 10. Mekanisme-nya adalah sebagai berikut :

Data training dibagi menjadi k buah subset (subhimpunan). Dimana k adalah nilai dari fold. Selanjutnya, untuk tiap dari subset, akan dijadikan data tes

dari hasil klasifikasi yang dihasilkan dari k-1 subset lainnya. Jadi, akan ada 10 kali tes. Dimana, setiap datum akan menjadi data tes sebanyak 1 kali, dan menjadi data training sebanyak k-1 kali. Kemudian, error dari k tes tersebut akan dihitung rata-ratanya.

4. Percentage split

Hasil klasifikasi akan dites dengan menggunakan k% dari data tersebut. k merupakan masukan dari user.

2.3 Wireshark

Wireshark merupakan salah satu network analysis tools, atau disebut juga dengan protocol analysis tools atau packet sniffer yang dapat didownload dengan mudah di www.Wireshark.org. Wireshark dapat digunakan untuk troubleshooting jaringan, analisis, pengembangan software dan protocol, serta untuk keperluan edukasi. Wireshark merupakan software gratis, sebelumnya, Wireshark dikenal dengan nama Ethereal.

Packet sniffer diartikan sebagai sebuah program atau tools yang memiliki kemampuan untuk ‘menghadang’ dan melakukan pencatatan terhadap traffic data dalam jaringan, baik Ethernet maupun non-Ethernet. Hanya saja, sehari-hari lebih sering berkutat dengan jaringan Ethernet. Selama terjadi aliran data packet sniffer dapat menangkap Protocol Data Unit (PDU), melakukan dekoding serta melakukan analisis terhadap isi paket berdasarkan spesifikasi RFC atau spesifikasi-spesifikasi yang lain. Wireshark sebagai salah satu packet sniffer diprogram sedemikian rupa untuk mengenali berbagai macam protokol jaringan. Wireshark mampu menampilkan hasil enkapsulasi dan field yang ada dalam PDU.

d c j m m l d d m k a d m Perlu dalam jaring customer me jaringannya mudah adal melihat isi-i Sem ‘menghadan lainnya (kar sini adalah, dan B dapat dan B. Deng masih mung karena tekn Salah satu c adalah mela dipasang sof melakukan h u dilakukan gan kerena p engatakan b kadang cep lah ‘mengh si paket yan asa jaringan ng dan mela rena teknolog walaupun k t didengar ol gan adanya gkin dilakuk nologi switch cara yang b akukan prose ftware sniff hal ini. Jika s

penghadang paket tidak p bahwa jaring pat kadang ti adang dan g lewat di ja n masih men akukan penc gi hub mema komputer A leh kompute switch, hal an dengan te h membuat bisa dilakuk es port mirro fer tersebut. switch mem gan dan mel pernah berbo gannya pelan idak bisa co melakukan aringan terse nggunakan h catatan’ isi ang masih b hanya berbi er C yang di l tersebut di eknik-teknik jalur virtua an untuk m oring dari sw Hanya prod akai unmana lakukan pen ohong. Yang n, atau jaring nnect, dan s pencatatan ebut.

ub, para pem percakapan ersifat share icara dengan ihubungkan i atas tidak k seperti AR al untuk ko meng-sniff ja witch tersebu duk switch y aged, maka p ncatatan terh g dimaksud gannya tidak sebagainya, ’ jaringan d makai jaring dari para p ed). Shared y n komputer ke hub yang mungkin t RP poisoning munikasi an aringan di li ut ke salah s yang manag prosesnya ak hadap traffic di sini, pada k responsive maka cara p dengan lang gan sangat m pemakai jar yang dimaks B, percakap g sama deng terjadi (wala g dan sebaga ntar pemaka ingkungan s satu port di ge-able yang

kan lebih rum c data a saat , atau paling gsung mudah ringan sud di pan A gan A aupun ainya) ainya. switch mana g bisa mit.

d j y T m m m d d m d m t j Gam digunakan d jaringan ke I yang merah, Tetapi, ten mengkonfig mendukung mendapatka diproduksi duplex, buka Solu mau membe di berbagai sebagainya. merupakan d tidak diinsta jaringan. Gambar 2 mbar 2.4 di di mana bias Internet. Ma , dengan targ tu saja un urasi switch port mirror an hub di s lagi. Kelem an full duple usi lainnya ad eli network t operating sy Pada saat driver-drive all, maka W 2.4 Contoh s atas dapat sanya netwo aka yang dil

get mirror p ntuk melaku h. Bila tida ring maka ja aat-saat sek mahan lain d ex seperti pad Gambar 2.5 dalah mengg tap untuk ke ystem, seper proses insta er khusus ya Wireshark tida kema jaring t dijadikan ork administ akukan adal port adalah p ukan hal t ak bisa mer alan keluarn karang, kare dari penggu da switch. 5 Mengguna gunakan netw eperluan mon rti Windows alasi, juga ang akan dip ak akan bisa an yang ban contoh sk trator meng lah melakuka port tempat d tersebut, ne rekonfiguras nya adalah m ena di pasar unaan hub a akan network work tap. Ti nitoring sesa (32 bit atau akan diinsta pakai pada W a berfungsi u nyak digunak kema jaringa inginkan me an ‘port mir di mana Wir etwork adm si switch, a memasang h ran kebanya adalah jenis k tap idak banyak aat. Wiresha u 64 bit), OS all aplikasi Wireshark. A untuk captur kan an yang ba emonitor ko rroring’ pada reshark dipa ministrator atau switch ub. Tidak m akan sudah koneksinya perusahaan ark dapat dii S X , Ubunt WinPCap, Apabila Win re packet m anyak oneksi a link asang. harus tidak mudah tidak a half yang install tu,dan yang nPCap melalui

2.3.1 Penggunaan Wireshark

• Network administrator menggunakannya untuk memecahkan masalah jaringan • Insinyur keamanan jaringan (Network Security Engineer) menggunakannya

untuk memeriksa masalah keamanan

• Pengembang/developer jaringan menggunakannya untuk debug implementasi protocol

• Orang awam menggunakannya untuk mempelajari protocol jaringan internal 2.3.2 Fitur-fitur pada Wireshark

• Bisa dijalankan di UNIX dan Windows

• Dapat mencapture/menangkap paket data secara langsung dari interface jaringan • Tampilan paket dengan informasi protokol yang sangat rinci.

• Buka dan simpan data paket yang diambil.

• Import dan Export paket data dari dan ke banyak program capture lainnya. • Filter paket pada banyak kriteria.

• Cari untuk paket pada banyak kriteria.

• Menampilkan paket dengan penuh warna berdasarkan filter. • Membuat berbagai statistik.

2.3.3 Keterbatasan yang ada pada Wireshark

Berikut adalah beberapa keterbatasan yang ada pada Wireshark:

• Wireshark bukan merupakan sistem deteksi intrusi (Intrussion Detection System/IDS). Hal ini menyebabkan tidak akan ada peringatan ketika hal-hal aneh di jaringan dilakukan oleh seseorang.

• Hal-hal yang terdapat pada jaringan tidak akan dimanipulasi atau diubah oleh Wireshark, maka sesuatu dari jaringan hanya akan “diukur” oleh Wireshark. Paket pada jaringan tidak dikirim oleh Wireshark. Hal-hal aktif lainnya tidak akan dilakukan oleh Wireshark (kecuali untuk resolusi nama, tetapi bahkan yang dapat dinonaktifkan).

2.3.4 Menu-menu yang ada pada Wireshark

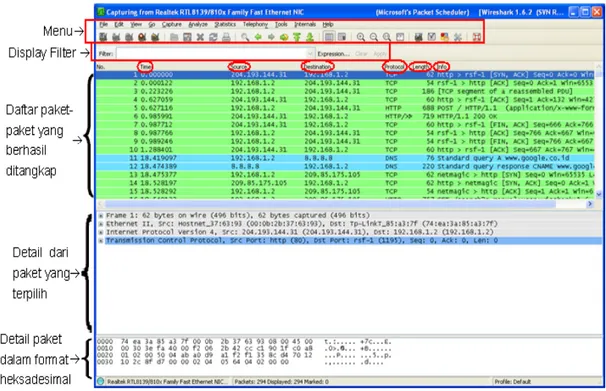

Gambar 2.6 Tampilan utama Wireshark

Menu → Di sini bisa bernavigasi antar menu-menu yang tersedia di

Wireshark

Display Filter → Sebuah kolom yang dapat diisi dengan sintaks-sintaks untuk memfilter (membatasi) paket-paket apa saja yang akan ditampilkan pada list paket.

Daftar Paket → Berisikan atau menampilkan paket-paket yang berhasil ditangkap oleh Wireshark, berurutan mulai dari paket pertama yang ditang-

kap, dan seterusnya.

Detail Paket → Sebuah paket tentunya membawa informasi tertentu yang bisa berbeda-beda antar paketnya, di sini akan ditampilkan dari detail paket yang terpilih pada Daftar Paket di atas nya.

Detail Heksa → Detail paket yang terpilih akan ditampilkan dalam bentuk heksa, terkadang akan lebih mudah untuk mendapatkan informasi dari bagian ini. Pada daftar bagian Daftar Paket, terdapat kolom-kolom

berikut ini:

Time : Menampilkan waktu saat paket tersebut tertangkap.

Source : Menampilkan ip sumber dari paket data tersebut. Destination : Menampilkan ip tujuan dari paket data terebut. Protocol : Menampilkan protokol apa yang dipakai sebuah

paket data.

Info : Menampilkan informasi mendetail tentang paket data tersebut.

Adapun isi dari bagian menu terebut adalah sebagai berikut:

File Menu ini berisi item untuk membuka dan menggabungkan file hasil capture, menyimpan / mencetak / export file capture secara keseluruhan atau sebagian, dan untuk keluar dari aplikasi Wireshark

Edit Menu ini berisi item untuk menemukan paket, referensi waktu atau tandai satu atau lebih banyak paket, menangani profil konfigurasi, dan mengatur preferensi (cut, copy, dan paste saat ini tidak dapat diimplementasikan). View Menu ini mengontrol tampilan data yang diambil, termasuk pewarnaan

paket, zoom font, menunjukkan paket dalam jendela terpisah, memperluas dan collapsing trees dalam rincian paket

Go Menu ini berisi item untuk pergi ke sebuah paket tertentu.

Capture Menu ini memungkinkan untuk memulai dan berhenti menangkap dan mengedit filter capture.

Analyze Menu ini berisi item untuk memanipulasi tampilan filter, mengaktifkan atau menonaktifkan diseksi protokol, mengkonfigurasi pengguna tertentu (decodes) dan mengikuti aliran TCP.

Statistics Menu ini berisi item untuk menampilkan berbagai jendela statistik, termasuk ringkasan dari paket yang telah ditangkap, menampilkan statistik protokol hirarki dan banyak lagi.

Telephony Menu ini berisi item untuk menampilkan berbagai jendela telepon statistik terkait, termasuk analisis media, diagram alir, menampilkan statistik protocol hirarki dan banyak lagi.

Tools Menu ini berisi berbagai alat yang tersedia di Wireshark, seperti menciptakan Aturan ACL Firewall.

Internals Menu ini berisi item yang menampilkan informasi tentang internal Wireshark

beberapa halaman bantuan dasar, manual dari berbagai command line tools, akses online ke beberapa halaman web, dan biasanya tentang dialog.

Tabel 2.1 Isi dari bagian menu pada Wireshark

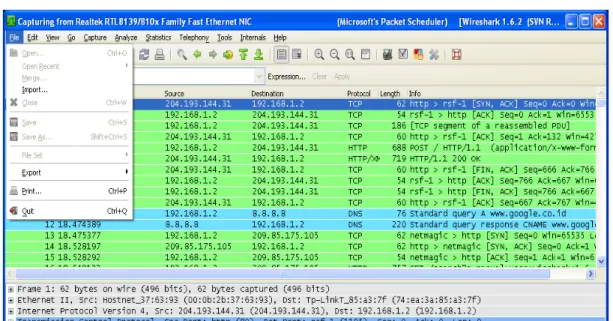

Gambar 2.7 Menu yang ada pada Menu File Wireshark

Menu Item Accelerator Description

Open... Ctrl+O Item menu ini memuat kotak dialog open file yang memungkinkan untuk melihat file capture yang telah dimiliki.

Open Recent Item menu ini menunjukkan submenu yang berisi file capture yang baru dibuka. Mengklik pada salah satu item submenu akan membuka file capture secara langsung yang sesuai.

Merge... Item menu ini menampilkan kotak dialog merge file

yang memungkinkan untuk menggabungkan sebuah file capture ke dalam satu file.

Import... Item menu ini menampilkan kotak dialog file import yang memungkinkan untuk mengimport sebuah file teks ke dalam jendela capture sementara yang baru

Close Ctrl+W Item menu ini menutup jendela hasil capture saat ini. Jika hasil capture belum disimpan, maka akan diminta untuk melakukannya (menyimpan hasil capture tersebut) pertama (pengaturan preferensi dapat menonaktifkannya).

Save Ctrl+S Item menu ini menyimpan hasil capture saat ini. Jika belum menetapkan standar capture nama file (mungkin dengan opsi-w <capfile>),Wireshark muncul kotak dialog Save Capture File As

Save As... Shift+Ctrl+S Item menu ini memungkinkan untuk menyimpan file capture saat ini untuk dalam bentuk file apapun yang diinginkan. Akan muncul kotak dialog Save Capture File As

File Set > List Files

Item menu ini memungkinkan untuk menampilkan daftar file dalam file set. Akan muncul kotak dialog List File Set di dalam Wireshark

Next File set file, dan melompat ke file selanjutnya di dalam set. Jika bukan bagian dari satu set file atau hanya file yang terakhir dalam set itu, item ini diklik.

File Set > Previous File

Jika file yang sedang dimuat merupakan bagian dari satu set file, dan melompat ke file sebelumnya dalam set. Jika bukan bagian dari satu set file atau hanya file pertama dalam set tersebut, item ini diklik.

Export> File...

Item menu ini memungkinkan untuk mengekspor semua (atau beberapa) dari paket di file capture ke file dalam bentuk apapun (mis .csv, .txt, .c). Muncul kotak dialog Wireshark Export

Export > Selected Packet Bytes...

Ctrl+H Item menu ini memungkinkan untuk mengekspor byte dipilih saat ini dalam panel paket byte ke file biner. Akan muncul kotak dialog Wireshark Export

Export > Objects > HTTP

Item menu ini memungkinkan untuk mengekspor semua atau beberapa objek HTTP hasil capture ke file lokal. Akan muncul daftar objek HTTP Wireshark

Export > Objects > DICOM

Item menu ini memungkinkan untuk mengekspor semua atau beberapa objek DICOM yang ditangkap ke file lokal. Akan muncul daftar objek DICOM Wireshark Export >

Objects>

Item menu ini memungkinkan untuk mengekspor semua atau beberapa objek SMB hasil capture ke file lokal.

SMB Akan muncul daftar objek Wireshark SMB

Print... Ctrl+P Item menu ini memungkinkan untuk mencetak semua (atau beberapa) dari paket dalam file. Akan muncul kotak dialog Print Wireshark

Quit Ctrl+Q Item menu ini memungkinkan untuk berhenti atau keluar dari aplikasi Wireshark. Wireshark akan meminta untuk menyimpan file capture jika belum disimpan sebelumnya (ini dapat dinon-aktifkan oleh pengaturan preferensi).

Tabel 2.2 Penjelasan menu-menu yang ada pada menu file Wireshark

Toolbar yang ada pada WireShark

Gambar 2.8 Toolbar yang ada pada WireShark

1. Interfaces : Menampilkan daftar interface atau adapter yang terdapat di perangkat komputer dan memilih salah satu (bila terdapat lebih dari satu) untuk dicapture.

2. Option : Menampilkan pilihan-pilihan yang berisi ketentuan- ketentuan untuk mengatur peng-capture-an.

3. Start : Memulai aktivitas peng-capture-an.

4. Stop : Menghentikan peng-capture-an yang sedang berjalan. 5. Restart : Menghentikan peng-capture-an yang sedang berjalan

6. Open : Membuka file yang menyimpan hasil/laporan peng- capture-an yang telah dilakukan sebelumnya dan yang telah tersimpan di media storage data (mis laporan

capture yang terdapat pada hard-disk).

7. Save As : Menyimpan laporan peng-capture-an ke sebuah file. 8. Print : Mencetak laporan peng-capture-an ke printer.

9. Find Packet : Mencari paket tertentu di dalam laporan peng-capture- an.

10. Go Back & Go Forward : Berpindah di antara paket-paket hasil peng-capture-an. 11. Colorize : Menerapkan warna pada tabel laporan peng-capture-

an.

12. Capture Filters : Membuat dan atau mengedit filter-filter peng-capture- an.

13. Display Filters : Membuat dan atau mengedit display filter peng- capture-an.

14. Coloring Rules : Memberi dan atau mengedit warna pada rule-rule paket.

15. Preference : Mengeset parameter-parameter yang mengatur Wireshark.

2.3.5 Packet Capture pada Wireshark Penangkapan paket sederhana

Untuk mulai melakukan penangkapan paket, tinggal click pada button seperti yang ditunjuk oleh tanda panah di bawah ini.

a t y p t Setel akan dipaka terpasang di Gambar 2 Untu yang dipilih paket-paket tombol yang

lah itu akan ai untuk men i komputer a 2.10 Interfac uk memulai h. Setelah itu yang ditang g ditunjukkan G Gambar 2.9 muncul dial nangkap pak atau laptop y ce yang terda capture pak penangkapa u akan ditam gkap. Untuk n oleh panah Gambar 2.11 Cara memu log box sepe ket bila terd yang digunak apat di peran ket menggun an paket, tin mpilkan daft k selesai me h berikut. Cara mengh ulai capture p erti di bawah dapat lebih d kan untuk cap

ngkat jaringa nakan Wires nggal klik pa tar berupa la enangkap pa hentikan cap paket h ini. Tentuk dari satu bua apturing. an yang hend shark ada tombol ayar scrollin aket, maka t pturing kan interface ah interface dak melakuk Start di inte ng yang beri tinggal klik e yang yang kan erface isikan pada

2.4 Switch

Switch adalah perangkat yang menghubungkan segmen jaringan. Switch merupakan pengembangan lanjutan dari ‘bridge’.

Gambar 2.12 50 port network switch

Switch bisa digunakan juga untuk menghubungkan switch satu dengan switch lainnya, untuk memperbanyak jumlah port, atau memperluas jangkauan dari jaringan (misalkan ada satu gedung dengan gedung yang lainnya). Pada vendor network equipment, berbagai switch dipecah ke level berbeda seperti core, aggregation dan access. Pemisahan berbagai level ini dikarenakan setiap level dimaksudkan untuk fungsi yang berbeda. Switch yang beredar di pasaran terdiri dari 2 (dua) jenis yaitu:

2.4.1 Non Manageable Switch

Adalah switch yang tidak dapat di manage, switch tersebut sudah siap pakai, hanya dipasang dan switch sudah bisa digunakan tanpa perlu diseting.

2.4.2 Manageable Switch

Adalah switch yang bisa diatur untuk kebutuhan jaringan tertentu, ada beberapa perbedaan mendasar yang membedakan antara manageable switch dengan non manageable switch.

Perbedaan tersebut bisa dilihat dari kelebihan dan keunggulan yang dimiliki oleh switch manageable itu sendiri. Kelebihan switch manageable adalah:

1.Mendukung penyempitan broadcast jaringan dengan VLAN (Virtual Local Area Network).

2.Pengaturan akses pengguna dengan access list. 3.Membuat keamanan network lebih terjamin.

4.Bisa melakukan pengaturan trafik maintenance network karena dapat diakses tanpa harus berada di dekat switch.