OPTIMALISASI JARINGAN DAN SISTEM

KEAMANAN BERBASIS UTM MENGGUNAKAN

PERANGKAT WATCHGUARD PADA

PT. REKAYASA INDUSTRI

Dimas Wahyu¹; Shinta Theresia²; Dhimas Wira

3Jurusan Teknik Informatika, Fakultas Ilmu Komputer, Universitas Bina Nusantara Jln. K.H. Syahdan No. 9, Palmerah, Jakarta Barat 11480

[email protected], [email protected], [email protected]

Tatang Gunar Setiadji, M.Eng

ABSTRAK

PT Rekayasa Industri merupakan sebuah perusahaan bidang rancangan bangun, pengadaan,

konstruksi dan uji coba operasi (EPCC) untuk pabrik-pabrik besar yang sedang membutuhkan

sistem jaringan yang optimal, pengiriman data antar user cepat dan efisien serta aman dalam

kerahasiaan data. Untuk itu, dirancang sebuah model sistem jaringan sistem keamanan berbasis

UTM (Unified Threat Management) dengan produk Watchguard. Penggunaan Watchguard dapat

mempermudah kinerja admin dalam melakukan monitoring karena admin dapat melakukan

pengawasan multitask didalam satu interface. Perancangan sistem dibuat dengan cara meneliti

secara langsung, analisa perusahaan, studi literatur, perancangan dan melakukan uji coba

menggunakan simulasi dimana sistem sudah berfungsi dengan baik sehingga diharapkan dapat

memecahkan permasalahan yang ada dalam perusahaan. Dengan mengoptimalisasi jaringan serta

sistem keamanan yang digunakan dalam perusahaan maka karyawan akan dapat melakukan

transfer data secara lebih cepat dan akurat sehingga kinerja dari karyawan akan lebih baik dalam

mendukung visi dan misi dari perusahaan.

ABSTRACT

PT Rekayasa Industri is a wake field of engineering, procurement, construction and commissioning

(EPCC) for large plants, requiring an optimum network system, the data transmission between the

user quickly and efficiently and safely in the privacy of data. To accomplish that a model of the

network system security system was designed based on UTM (Unified Threat Management) product

“Watchguard”. Watchguard usage can simplify admin’s performance while monitoring because

admin can do multitask monitoring in one interface. The design of the system is made through a

direct survey, company analysis, literature study, design and test using a simulation where the

system is functioning properly that is expected to solve the existing problems in the company. By

optimizing network and security systems used in the company, the employee will be able to transfer

data more quickly and accurately so that the performance of the employees would be better to

support the vision and mission of the company.

Keywords:

Optimization, Watchguard, UTM

PENDAHULUAN

Model komputer tunggal yang mengerjakan seluruh tugas-tugas komputasi suatu organisasi kini telah diganti dengan sekumpulan komputer dengan jumlah banyak yang terpisah namun saling berhubungan. Sistem demikian disebut dengan jaringan komputer. Sebuah jaringan dapat dikatakan sebagai jaringan yang baik jika jaringan tersebut dapat mempermudah penggunanya dalam berbagi data dan informasi serta memiliki sistem keamanan yang kuat. Untuk mendapatkan sebuah jaringan yang baik, perusahaan akan mengupayakan berbagai cara untuk membuat jaringan mereka menjadi lebih baik.

Pertukaran data pada setiap perusahaan sekarang menjadi bagian yang sangat vital, pertukaran data yang efisien, cepat dan aman adalah keinginan bagi setiap perusahaan. Untuk itu diperlukan sistem jaringan yang baik agar dapat menghemat waktu dan biaya yang dikeluarkan. Hal lain yang sering terjadi dalam menggunakan perkembangan teknologi yang sudah maju, yaitu banyak orang yang menyalahgunakan beberapa kelebihan teknologi ini untuk hal yang tidak benar. Seperti merusak sistem jaringan perusahaan dengan melakukan penyerangan, pencurian, dan pengubahan data. Hal ini mendorong setiap perusahaan maupun institusi untuk membuat sistem keamanan yang terbaik untuk melindungi jaringan komputer yang mereka gunakan. Dalam menjaga pertahanan sebuah data, ada banyak cara yang bisa diterapkan oleh sebuah perusahaan guna meningkatkan standar keamanan yang dimiliki.

Setiap institusi ataupun organisasi memiliki standar masing-masing dalam segi keamanan jaringannya, sehingga dapat mencegah ancaman dari pihak luar melalui jaringan internet. Selain itu, pengawasan atas penggunaan koneksi internet dalam perusahaan itu sendiri juga harus diperhatikan.

PT Rekayasa Industri yang bergerak di bidang rancang bangun, pengadaan, konstruksi, dan uji coba operasi (EPCC) untuk pabrik–pabrik industri besar di Indonesia memiliki kriteria keamanan jaringan yang berbeda. Walaupun perusahaan ini tidak bergerak di bidang IT (Information Technology) tapi sistem jaringan yang dimiliki harus mempunyai tingkat efisiensi yang baik dan keamanan data juga harus tetap dijaga kerahasiaannya. Oleh karena itu, dibutuhkan sistem keamanan yang baik untuk melindungi jaringan dari serangan–serangan yang ada. Sistem keamanan juga perlu diawasi dan dikelola oleh administrator yang telah diberikan wewenang. Sistem diharapkan dapat bekerja dengan baik sebagai pengaman jaringan perusahaan yang telah ada agar dapat mendukung kegiatan operasional perusahaan

METODE PENELITIAN

Metode penelitian yang dilakukan meliputi (1) analisa perusahaan; (2) studi pustaka; (3) perancangan; serta (4) uji coba sistem.

Analisa Perusahaan

Data–data analisa perusahaan yang diolah pada penyusunan skripsi ini diperoleh dengan menggunakan metode sebagai berikut :

- Wawancara

Proses wawancara dilakukan dengan cara tatap muka dan tanya jawab secara langsung mengenai hal-hal yang diperlukan dengan individu ataupun pihak yang bersangkutan, yakni dari pihak divisi IT pada perusahaan PT Rekayasa Industri.

- Observasi

Data didapat dengan meninjau ke lapangan secara langsung untuk mencatat serta mengamati cara kerja sistem keamanan yang digunakan serta segala hal yang berkaitan dengan penelitian ini.

Studi Pustaka

Informasi mengenai skripsi yang terkait dicari dan diperoleh dari sumber bacaan yang ada, seperti buku-buku, jurnal serta artikel yang ada di internet yang relevan dengan masalah sehingga tidak menyimpang dari teori yang ada.

Perancangan

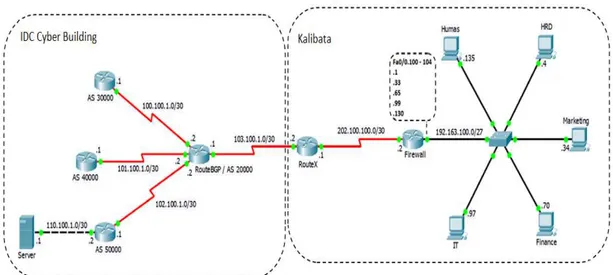

Perancangan dilakukan dengan membuat topologi jaringan dengan menggunakan software Packet Tracer dan sistem keamanan pada PT Rekayasa Industri dengan meneliti produk yang lebih mendukung untuk digunakan pada perusahaan.

Uji Coba Sistem

Uji coba terhadap sistem yang telah dibuat dilakukan secara simulasi dengan menggunakan software Packet Tracer.

.

HASIL DAN BAHASAN

Hasil Pengumpulan Data

Pada tahap pengumpulan data, telah dilakukan wawancara dan observasi dimana dari pengumpulan data tersebut didapat permasalahan dan kebutuhan terhadap topologi serta sistem keamanan untuk digunakan pada perusahaan. Dari wawancara dan observasi tersebut dapat disimpulkan bahwa terdapat kendala dalam routing protocol jaringan yang kedepannya tidak akan kompatibel untuk mendukung visi dan misi perusahaan yang saat ini ingin memperluas jaringan perusahaannya. Selain itu, sistem keamanan yang digunakan pada perusahaan memiliki kendala karena kurangnya fitur blokade serangan dari luar, sehingga kemampuan dari sistem keamanan yang digunakan dirasa kurang memadai lagi untuk diterapkan dalam waktu jangka panjang.

Hasil Analisis

Dari analisis perusahaan, didapatkan beberapa poin permasalahan yang terdapat pada jaringan serta sistem keamanan pada PT Rekayasa Industri. Adapun alternatif pemecahan masalah dari analisis yang ditemukan adalah sebagai berikut:

1. Pengembangan hardware UTM (Unified Threat Management)

Watchguard adalah sebuah perangkat yang digunakan untuk memproteksi jaringan perusahaan secara berlapis, karena didalam Watchguard yang baru terdapat beberapa fungsi pengamanan jaringan seperti IPS, IDS, antispam, antivirus dan masih banyak lagi.

Selain itu, penggunaan Watchguard akan mempermudah kinerja admin dalam melakukan monitoring lalu lintas jaringan termasuk juga dalam pengaturan tentang situs apa saja yang diperbolehkan untuk diakses oleh karyawan perusahaan.

2. Penggunaan protokol OSPF (Open Shortest Path First) sebagai pengganti protokol EIGRP (Encanced Interior Gateway Routing Protocol)

Hal ini dikarenakan Penggunaan OSPF pada jaringan dianggap lebih baik karena OSPF merupakan protokol berbasis open source yang memungkinkan penggunaan berbagai vendor dalam satu jaringan, lebih kompatibel untuk perluasan jaringan ke depannya, dan mengedepankan konsep hierarchical network.

3. Pembuatan VLAN secara spesifik

VLAN dibuat secara lebih spesifik di setiap divisi terutama didalam gedung lama pada perusahaan agar mempermudah konfigurasi access-list.

4. Penambahan konfigurasi Access-List

Beberapa konfigurasi access-list yang ditambahkan yaitu konfigurasi untuk menentukan hak user dalam mengakses folder atau file tertentu yang terdapat dalam direktori perusahaaan.

5. Pengubahan konfigurasi NAT (Network Address Translation)

NAT pada jaringan dikonfigurasi untuk melakukan translasi IP private yang digunakan didalam jaringan perusahaan ketika akan mengakses internet agar menjadi satu IP publik.

Hasil Evaluasi

Evaluasi yang dilakukan pada tahapan ini merupakan evaluasi berdasarkan spesifikasi hardware serta evaluasi terhadap perancangan topologi dan sistem yang baru.

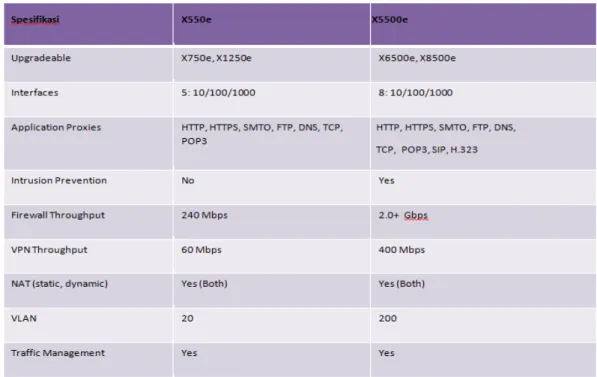

A. Evaluasi Hardware

Berikut ini merupakan tabel perbandingan spesifikasi antara produk Watchguard seri X550e dengan X5500e yang telah direkomendasikan:

Tabel 3.1 Perbandingan spesifikasi Watchguard

B. Perancangan Topologi dan Sistem Baru

1. VLAN dan Access-List

Kedua konfigurasi saling berkaitan karena dengan membagi jaringan internal perusahaan dari 2 buah VLAN menjadi 5 VLAN membuat penerapan access-list menjadi lebih mudah. Hal ini dikarenakan keinginan perusahaan yang ingin menutup akses port 80 pada beberapa bagian divisinya (Humas dan Marketing).

Berdasarkan access-list yang telah dipasang, uji coba akses port 80 dilakukan pada salah satu user dari salah satu divisi yang telah diatur aksesnya dengan yang tidak diberikan access-list. Berikut ini uji coba akses situs dari divisi Marketing.

Gambar 3.3 Uji access-lsit marketing

Berdasarkan gambar diatas, terlihat bahwa akses port 80 sudah berhasil memblokir akses divisi Marketing. Sementara berikut ini akan ditampilkan uji coba dari user divisi HRD ketika mencoba mengakses alamat IP 110.100.1.1.

C. Perubahan Routing Protocol

Perubahan routing protocol dari EIGRP (Encanced Interior Gateway Routing Protocol) menjadi OSPF (Open Shortest Path First) yang diterapkan pada jaringan Kalibata & IDC Cyber Building dikarenakan OSPF merupakan routing protocol yang open source yang berarti perusahaan tidak diharuskan untuk memiliki keterikatan dengan produk CISCO dalam penambahan perangkat jaringannya. OSPF ini juga mendukung teori jaringan yang hirarki yang sudah dilampirkan pada landasan teori.

SIMPULAN DAN SARAN

Kesimpulan

Setelah melalui tahapan analisa, perancangan, implementasi dan evaluasi serta hasil penelitian yang didapat dari survei yang dilakukan pada PT Rekayasa Industri, maka dapat ditarik kesimpulan – kesimpulan sebagai berikut:

1. Watchguard Firebox X5500e lebih direkomendasikan untuk perusahaan karena memiliki fitur dan nilai yang lebih bila dibandingkan dengan Watchguard Firebox X550e.

2. Penggunaan OSPF pada jaringan dianggap lebih baik karena OSPF merupakan protokol berbasis open source yang memungkinkan penggunaan berbagai vendor dalam satu jaringan, lebih kompatibel untuk perluasan jaringan ke depannya, dan mengedepankan konsep hierarchical network.

3. Penyerangan dengan menggunakan jenis serangan DDoS tidak akan bekerja secara maksimal jika bandwidth yang digunakan penyerang tidak lebih besar dari kapasitas bandwidth yang diserang.

4. Dengan membuat VLAN secara spesifik, penerapan ACL’s dalam jaringan akan menjadi lebih maksimal.

Saran

Berdasarkan hasil penelitian dari survei yang dilakukan pada PT Rekayasa Industri, ada beberapa saran yang dapat dipertimbangkan oleh peneliti. Berikut adalah saran yang diajukan:

1. Agar perusahaan menggunakan protokol jaringan OSPF karena dianggap lebih kompatibel dan sesuai untuk diterapkan pada jaringan PT Rekayasa Industri.

2. Untuk memakai sistem keamanan UTM dengan produk Watchguard X5500e dibandingkan produk yang saat ini diterapkan karena produk tersebut telah memiliki fitur IPS yang dapat memproteksi serangan secara lebih baik.

3. Dilakukan seminar dan pengenalan akan sistem keamanan dan jaringan kepada divisi IT dan admin pengamanan jaringan secara berkala, untuk tetap update terhadap perkembangan dunia keamanan serta teknologi yang ada.

REFERENSI

Alhadiansyah, Firman. (30 April 2012). Tutorial Membuat Komputer IP Private terhubung ke IP

Publik Dengan Static NAT. Diperoleh Januari 2013 dari

http://icehealer.wordpress.com/tag/pengertian-nat/

Cisco Systems, Inc. (2009). Cisco Networking Academy Program CCNA 1 and 2 Companion Guide Third Edition. USA: Cisco Press.

Cisco Team. (2009). CCNA Exploration 4.0 Accessing the WAN. Diperoleh November 2012 dari http://cnap.binus.ac.id/ccna/prot-doc/Exploration4.

Comwe, Douglas E. (1999). Computer Networks and Internets 2nd Edition. New Jersey: Prentice-Hall. Heru, B., Defendy, B., & Hento, W. (2007). Keamanan Jaringan Menggunakan Unified Threat

Kerta, J.M., Urip, E., & Budiman O. (2006). Analisis dan Perancangan Sistem Bandwidth Manager dan Traffic Monitoring pada Jaringan Universitas Bina Nusantara. Jurnal Bee-Sisfo, 03 (02), 134-146.

Lammle, T. (2004). CCNA TM Cisco Certified Network Associate STUDY GUIDE. Jakarta: PT. Elex Media Komputindo.

Sofana, I. (2012). Cisco CCNA & Jaringan Komputer. Bandung: Informatika Bandung

Stallings, W. (2003). Computer Networking with Internet Protocols and Technology First Edition. New Jersey: Prentice-Hall.

Sutadi, D., Bilardo G., & Bastian R. (2012). Analisis dan Optimalisasi Jaringan pada PT Next Generation. Jurnal Teknik Komputer, 20(01), 43–50.

Suhartono, J. (2011). Merencanakan Keamanan Jaringan Komputer. Jurnal ComTech, 02(01), 467– 475.

Tanenbaum, Andrew S. (2003). Computer Networks 4th Edition. New Jersey: Prentice-Hall.

Team Watchguard. (2012). Unified Threat Management. Diperoleh September 2012 dari http://www.watchguard.com/Unified-Threat-Management/

Wajong, A.M.R. (2012). Kerentanan yang Dapat Terjadi di Jaringan Komputer Pada Umumnya. Jurnal Comtech, 03(01), 474-481

Wijaya, C. (2011). Performance Analysis of Dynamic Routing Protocol EIGRP and OSPF in IPv4 and IPv6 Network. Informatics and Computational Intelligence (ICI), 01(01), 355-360

RIWAYAT PENULIS

Dimas Wahyu lahir di kota Jakarta pada 18 Maret 1992. Penulis

menamatkan pendidikan S1 di Bina Nusantara University dalam bidang Computer Science pada 2013.

Shinta Theresia lahir di kota Jakarta pada 31 Oktober 1991. Penulis

menamatkan pendidikan S1 di Bina Nusantara University dalam bidang Computer Science pada 2013.

Dhimas Wira lahir di kota Kuningan pada 04 Mei 1991. Penulis

menamatkan pendidikan S1 di Bina Nusantara University dalam bidang Computer Science pada 2013.