PERANCANGAN DAN IMPLEMENTASI PROXY SERVER

MENGGUNAKAN UBUNTU LINUX 12.04 UNTUK

JARINGAN INTERNET SEHAT PADA SMK

PENERBANGAN YOGYAKARTA

HALAMAN JUDULNASKAH PUBLIKASI

diajukan oleh

Rosyi

09.11.3166

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

DESIGN AND IMPLEMENTATION OF PROXY SERVER USING UBUNTU LINUX 12.04 TO HEALTY INTERNET NETWORK ON SMK (VOCATIONAL

HIGH SCHOOL) AVIATION YOGYAKARTA

PERANCANGAN DAN IMPLEMENTASI PROXY SERVER MENGGUNAKAN UBUNTU LINUX 12.04 UNTUK

JARINGAN INTERNET SEHAT PADA SMK

PENERBANGAN YOGYAKARTA

Rosyi Melwin Syafrizal Jurusan Teknik Informatika STMIK AMIKOM Yogyakarta

ABSTRACT

Nowadays, Development in science and technology are going quickly. One of example is development technology in computer and information especially in cyberspace / internet. No wonder when development computer and information technology has given effects in social life from adults to children. But, not all technological developments in the computer and internet information particularly good for user. Because there are not little material in internet contains material which is negative and useless fatherly us especially for children and students in the schools.

Preventive action from negative materials in internet and do not have benefits for children and students needs are done for producing generation which is free from negative influence from virtual world / internet. Steps which is need are done to limit / minimize access sites that are negative to monitoring our children and our students with more careful, so we are able for preventing them from negative things which are in internet. Regulatory process is not necessarily going to walk easily because we need a system which can monitor and filter out sites that are considered negative and useless, so user are watched closely and can not access that site.

Responding about problem above, authors are interested for designing a filter system in SMK Penerbangan Yogyakarta, for filtering out various negative sites. This filtering are using a proxy server which will choose about sites are worthy accessed by students. With this system, teachers can easily monitoring their students, so students can not access unless sites and schools already implementing healthy behaviors in internet.

1

1. PENDAHULUAN

Penggunaan komputer pada saat ini telah menjadi kebutuhan primer, sehingga kebutuhan akan teknologi informasi berkembang dengan sangat pesat, terutama untuk kepentingan sebuah koneksi ke jaringan internet. Namun tanpa disadari keberagaman informasi yang ada di Internet tidak semua akurat dan dapat dijadikan ilmu pengetahuan siswa. Materi–materi tersebut tidak seluruhnya positif, bahkan tidak sedikit yang negatif.

Masuknya informasi yang tidak layak atau tidak baik dikhawatirkan akan membawa imbas yang negatif terhadap para siswa, maupun guru. Terlebih lagi kebebasan akan internet yang mampu membawa imbas tidak baik terhadapa anak-anak ataupun siswa-siswa sekolah. Mengetahui bahwa sifat anak–anak yang memiliki rasa keingintahuan yang besar, tentu saja anak–anak terangsang untuk mencari tahu tentang informasi–informasi negatif tersebut.

Hal tersebut mendorong penulis untuk berusaha semaksimal mungkin mencari solusi untuk mencegah terjadinya arus informasi yang negatif yang mampu menjerumuskan siswa ke hal-hal yang kurang baik, supaya tidak sampai merusak ahlak prilaku para siswa.

2.

LANDASAN TEORI

2.1

Jaringan Komputer

Jaringan komputer adalah himpunan “interkoneksi” antara dua komputer autonomous atau lebih yang terhubung dengan media transmisi kabel atau tanpa t kabel (wireless). Bila sebuah komputer dapat membuat komputer lainnya restart, shutdown, atau melakukan kontrol lainnya, maka komputer-komputer tersebut tidak autonomous (tidak melakuakan kontrol terhadap komputer lain dengan akses penuh)1 (Syafrizal, 2005, 2)1

Dua komputer dikatakan terkoneksi apabila keduannya bisa saling bertukar data/informasi, berbagi resource yang dimiliki,seperti file,printer,media penyimpanan. Data yang berupa teks,audio,maupun video bergerak melalui media kabel atau tanpa kabel sehingga memungkinkan pengguna komputer dalam jaringan komputer dapat saling bertukar file/data.2

1Syafrizal, M, 2005, Perancangan Jaringan Komputer, Penerbit Andi, Hal 5. 2Ibid., Hal 2.

2

2.2

Internet

Interconnected Network atau yang lebih populer dengan sebutan internet adalah sebuah sistem komunikasi global yang menghubungkan komputer-komputer dan jaringan-jaringan komputer diseluruh dunia.3

2.3

ServerServer merupakan komputer induk yang mempunyai kecepatan akses data yang tinggi dan memori besar yang berfungsi melayani workstation.4

2.3.1

Sistem ProxyProxy dapat dipahami sebagai pihak ketiga yang berdiri ditengah-tengah antara kedua pihak yang saling berhubungan dan berfungsi sebagai perantara, sedemikian sehingga pihak pertama dan pihak kedua tidak secara langsung berhubungan, akan tetapi masing-masing berhubungan dengan perantara, yaitu proxy.5

2.3.1.1

Proxy dan FirewallProxy server juga biasanya menjadi satu dengan firewall server, meskipun keduanya bekerja pada layer yang berbeda. Firewall atau packet filtering yang digunakan untuk melindungi jaringan lokal dari serangan atau gangguan yang berasal dari jaringan internet bekerja pada layer network, sedangkan proxy server bekerja pada layer aplikasi. Firewall biasanya diletakkan pada router - router, untuk bisa melakukan filtering atas paket yang lewat dari dan ke jaringan – jaringan yang dihubungkan. 6

2.3.1.2

CachingMekanisme caching sendiriakan menyimpan obyek-obyek yang merupakan hasil permintaan dari dari para pengguna, yang didapat dari internet. Karena proxy server bertindak sebagai perantara, maka proxy server mendapatkan obyek-obyek tersebut lebih dahulu dari sumbernya untuk kemudian diteruskan kepada peminta yang sesungguhnya.7

2.3.1.3

ACL (Access Control List)Setiap ACL merupakan daftar dari kendali akses yang menunjukkan hak akses dan informasi untuk audit yang digunakan oleh sistem. Di dalam sistem file Unix/Linux,

3Syafrizal, M, 2005, Perancangan Jaringan Komputer, Penerbit Andi, Hal 195.

4 Anonim, 2006, Pengelolaan Jaringan Komputer diLinux, Penerbit Salemba Infotek, hal 5Ariyus D, 2006, Internet Firewall, Penerbit Graha Ilmu, Hal 139.

6Ibid., hal 142. 7Ibid., hal 145.

3

hak akses ini dapat dilihat dari bit-bit kode akses yang meliputi akses untuk user, akses untuk group user serta akases untuk global user.8

2.4

LuscaSama seperti Squid, hanya saja Lusca merupakan cabang dari squid-2 development tree. Lusca bisa didapat dengan gratis dengan mengunjungi web dari lusca sendiri. Proyek Lusca bertujuan untuk memperbaiki kekurangan dalam basis kode squid-2, sementara tetap mempertahankan fungsi Squid-2 dan stabilitasnya. 9

2.5

Sistem Operasi ServerSistem Operasi server merupakan sistem operasi yang memberikan fungsi suatu komputer sebagai server. Sekalipun ada beberapa aplikasi yang menawarkan fungsi suatu server yang dapat diinstalasi pada sistem operasi klien/workstation, itu saja belumlah cukup.10

2.5.1

LinuxLinux adalah sistem operasi turunan dari sistem operasi unix. Unix sendiri adalah sistem operasi jaringan yang digunakan untuk melayani jaringan-jaringan besar dan termasuk sistem operasi yang cukup tua umurnya.11

2.5.2

Ubuntu ServerUbuntu merupakan sistem operasi yang mengemas paket-paketnya secara cukup lengkap, sehingga kebutuhan umum berkomputer sehari-hari sperti web browser, aplikasi chatting, program office seperti pengolahan kata (word processor), presentasi, pengolah gambar, games dll sudah tersedia didalamnya tanpa harus melakukan instalasi secara manual.

8Anonim, 2003 Panduan Lengkap Pengembangan Jaringan Linux, penerbit Andi Yogyakarta &

Wahana Komputer Semarang, hal 326.

9Ibid., Hal 179.

10Anonim, 2005, Menjadi Administrator Jaringan Komputer, Penerbit Andi & Wahana Komputer

Semarang, Hal 95.

4

3. ANALISIS DAN PERANCANGAN SISTEM

3.1

Analisis Masalah3.1.1

Analisis Kondisi Jaringan SMK Penerbangan YogyakartaKondisi jaringan pada awal mula yang terdapat di laboratorium SMK Penerbangan hanyalah sebuah jaringan internet biasa yang hanya bisa diakses oleh komputer guru.

3.1.2

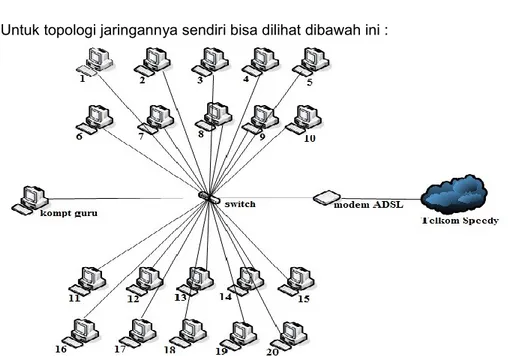

Topologi JaringanUntuk alokasi pembagian IP Addressnya adalah sebagai berikut:

Tabel 3. 1 IP Address Client

IP Address Netmask Gateway

192.168.1.1-21 255.255.255.0 192.168.1.254 Untuk topologi jaringannya sendiri bisa dilihat dibawah ini :

Gambar 3. 1 Topologi Jaringan pada Laboratorium

3.1.3

Analisis Kelemahan sistemDalam penggunaannya terdapat beberapa masalah, antara lain:

Terlalu bebasnya internet di SMK Penerbangan terutama dilaboratorium ini sehingga semua murid dapat mengakses semua situs internet tanpa adanya pembatasan atau penyaringan.

Banyaknya penyalahgunaan konten-konten internet yang dilakukan oleh para siswa.

5

Belum adanya pusat pengendalian untuk melakukan pemfilteran atau pemblokiran suatu situs-situs negatif.

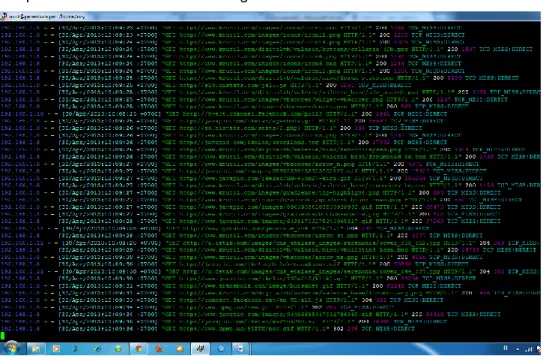

Gambar 3. 2 Akses Internet Siswa Tanggal

3.2

Solusi Penyelesaian MasalahBerdasarkan hasil permasalahan yang dihadapi, maka diusulkan pemecahan masalah dengan cara membuatmanagement user.

3.3

Analisis KebutuhanAnalisis kebutuhan adalah sebuah istilah yang secara kolektif mendeskripsikan fase-fase awal pengembangan sistem.

3.3.1

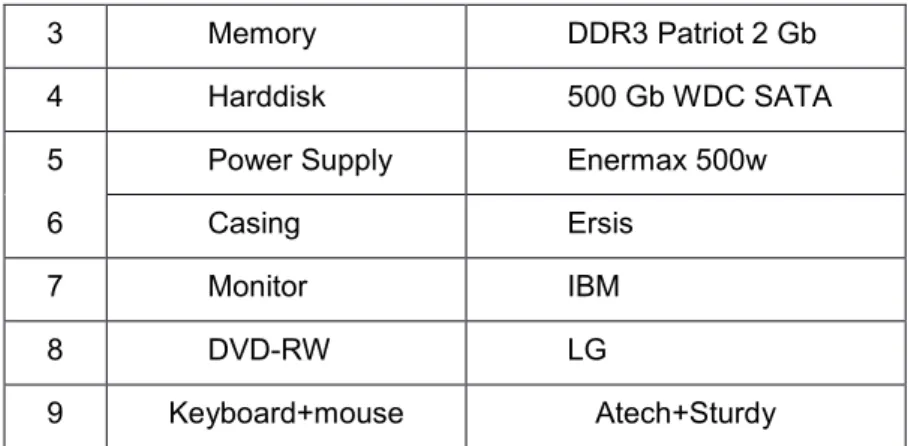

Kebutuhan Perangkat Keras (Hardware)Dalam hal ini digunakan beberapa perangkat keras, diantaranya:

3.3.1.1

Komputer ServerPC merupakan device yang harus ada karena dalam pembuatan proxy server yang akan dihubungkan dengan komputer client.

Tabel 3. 2 Spesifikasi PC Server Proxy

NO HARDWARE

1 Prosesor Dual Core (2.50 Ghz)

6

3 Memory DDR3 Patriot 2 Gb 4 Harddisk 500 Gb WDC SATA 5 Power Supply Enermax 500w

6 Casing Ersis

7 Monitor IBM

8 DVD-RW LG

9 Keyboard+mouse Atech+Sturdy

tabel 3. 3 Spesifikasi Alat Yang Digunakan

NO Hardware Keterangan

1 PC Server Spec pada tabel 3.3 2 Kabel UTP Straight Thru 3 PC Client Spec pada tabel 3.4

4 Switch Seri TL-SF1008D

5 Router Mikrotik RB-750

6 Modem ADSL Seri TD-W8101G

3.3.1.2

Kabel UTP (Unshielded Twisted Pair)Kabel yang digunakan di Lab SMK Penerbangan Yogyakarta adalah kabel UTP Kategori 5 : Untuk protocol fast ethernet dengan kecepatan data hingga 100 Mbps

3.3.1.3

Personal Komputer (PCClient)PC Yang digunakana didalam Lab SMK Penerbangan berjumlah 20 PC dengan spesifikasi sebagai berikut:

Tabel 3. 4 Spesifikasi Detail Personal Computer (PCClient)

Processor Type Intel Pentium Dual-Core Processor Processor Onboard Intel® Pentium® Processor E6600

(3.06 GHz, FSB 1066, Cache 2 MB) Chipset Intel® G41 ExpressChipset Memory 1 GB DDR3-1333 SDRAM PC-10600 Video Type Intel® Graphic Media Accelerator

7

Audio Type Integrated high-definition audio6-channel high-definition audio, ALC 662

chipset

Hard Drive Type 320 GB Serial ATA-II/300, 7200 RPM, Cache 8 MB

Optical Drive Type DVD±RWSuperMulti DVD Burner with LightScribe Technology drive

Networking Integrated 10/100 LAN

Network Speed 10 / 100 Mbps

Keyboard Type HP USB Keyboard

Input Device Type HP Optical Scroll Mouse Slot Provided 1x PCI, 2x PCI Express x1, 1x PCI

Express x16

Card Reader Provided SD, MMC, SDHC, MMC Plus, xD, MS, MS-Pro

Interface Provided 4x USB 2.0, VGA, LAN, Audio O/S Provided Pre-sales Request Available Monitor Provided LCD 18.5"

Chassis Form Factor Micro Tower ATX

Power Supply Type 500W

3.3.1.4

Switch Gambar 3. 3 Switch TL-SF1008D3.3.1.5

Router Gambar 3. 4 Mikrotik RB-7508

3.3.1.6

Modem

Gambar 3. 5 Modem TP Link TD

3.3.2

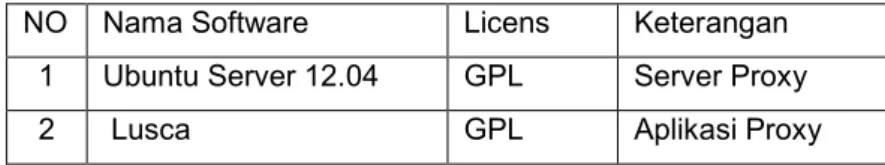

Analisis Kebutuhan Perangkat Lunak (Software)Berikut tabel sofware yang digunakan:

Tabel 3. 5 Sofware Yang Digunakan

NO Nama Software Licens Keterangan 1 Ubuntu Server 12.04 GPL Server Proxy 2 Lusca GPL Aplikasi Proxy

3.3.3

Analisis Kebutuhan Sumber Daya Manusia (SDM)Kebutuhan sumber daya manusia meliputi orang-orang yang terlibat didalam perancangan sistem jaringan ini antara lain :

3.3.3.1

AdministratorAdministrator berfungsi sebagai pengatur sistem jaringan, mengkonfigurasi dan memanajemen jaringan.

3.3.3.2

Usermerupakan pengguna atau orang yang menggunakan jaringan di area SMK Penerbangan Yogyakarta.

9

3.4

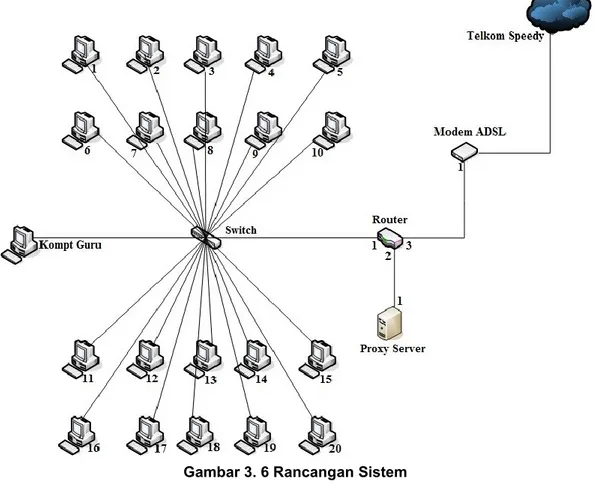

Perancangan Jaringan BaruGambar 3. 6 Rancangan Sistem Tabel 3. 6 Alokasi IP Pada Jaringan Baru

Proxy Server 1. IP Add : 192.168.0.6/30

Netmask : 255.255.255.252 Gateway : 192.168.0.5 Router 1. IP Add : 192.168.1.30/27 Netmask : 255.255.255.224 2. IP Add : 192.168.0.5/30 Netmask : 255.255.255.252 Gateway : 192.168.0.6 3. IP Add : 192.168.0.2/30 Netmask : 255.255.255.252 Gateway : 192.168.0.1

10

Modem ADSL 1. IP Add : 192.168.0.1/30

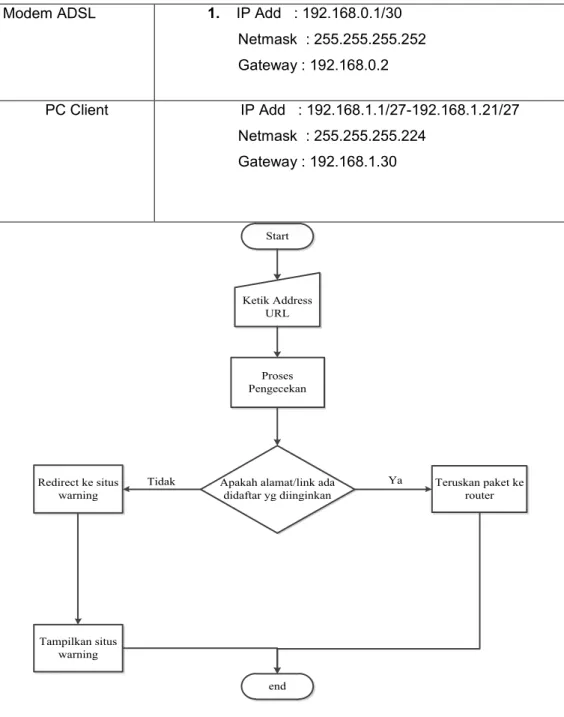

Netmask : 255.255.255.252 Gateway : 192.168.0.2 PC Client IP Add : 192.168.1.1/27-192.168.1.21/27 Netmask : 255.255.255.224 Gateway : 192.168.1.30 Start end Ketik Address URL Proses Pengecekan

Apakah alamat/link ada didaftar yg diinginkan Redirect ke situs warning Teruskan paket ke router Tampilkan situs warning Ya Tidak

11

3.5

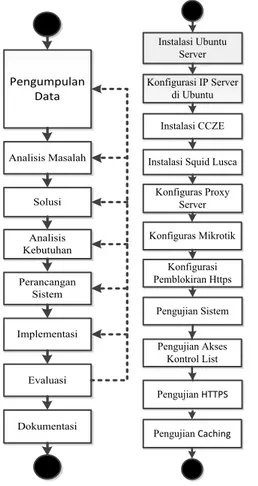

Konfigurasi Jaringan dan system3.6

Alur Kerja Penelitian, Pembuatan dan Pengujian Proxy erverAnalisis Masalah Solusi Perancangan Sistem Implementasi Evaluasi Dokumentasi Pengumpulan Data Analisis Kebutuhan Konfigurasi IP Server di Ubuntu Instalasi CCZE Konfiguras Proxy Server Konfigurasi Pemblokiran Https Pengujian Sistem Instalasi Ubuntu Server

Instalasi Squid Lusca

Pengujian Akses Kontrol List

Pengujian Caching Konfiguras Mikrotik

Pengujian HTTPS

Gambar 3. 8 Alur Penelitian, Pembuatan dan Pengujian

4. IMPLEMENTASI DAN PEMBAHASAN

4.1

Proses Instalasi4.1.1

Install Ubuntu Server 12.04Step instalasi ubuntu server 12.04 dapat dilihat disitus berikut ini:

http://brianrahimsyah.com/cara-install-ubuntu-server-12-04-2-lts

4.1.1.1

Konfigurasi IP ServerKonfigurasi IP dilakukan saat penginstalan ubuntu server yaitu dengan cara konfigurasi jaringan secara manual

4.1.1.2

Login ke Server12

Gambar 4. 1 Login Ke Ubuntu Server

4.2

Konfigurasi Proxy ServerSetelah proses installing selesai maka tahap selanjutnya adalah konfigurasi lusca proxy dengan perintah berikut ini vi /etc/lusca/squid.conf. Konfigurasi yang terdapat dibawah mencakup proses ACL(Access Control List) serta proses caching.

File konfigurasi squid lusca: /etc/lusca/squid.conf (versi saya). Berikut konfigurasi proxy server:

4.2.1

Daftar Situs Yang DiijinkanKetikan perintah vi /etc/lusca/ijinkan/urls untuk membuat file daftar situs yang diijinkan, yang isinya:

.google. .wikipedia. .wikimedia. .ac.id .sch.id

Restar service lusca diserver dengan perintah /etc/init.d/lusca restart

Fungsi restart disini untuk menjalankan proses perijinan yang telah dibuat sebelumnya. Untuk memantau akses user yang melewati proxy bisa mengunakan perintah: Tail –f /var/log/lusca/access.log |ccze

4.3

Konfigurasi MikrotikKonfigurasi mikrotik yaitu melakukan seting ip address, setting DNS server, firewall serta route yang mana fungsi itu semua akan dijelaskan pada keterangan dibawah. Penggunaan mikrotik sendiri berfungsi sebagai gateway antara client, proxy serta modem adsl.

13

4.4

Konfigurasi Pemblokira HTTPS

Konfigurasi https dilakukan menggunakan mikrotik, penggunaan mikrotik

dikarenakan dianggap lebih mudah dan efisien dalam melakukan konfigurasi

pemblokiran karena hanya tinggal melakukan pemblokiran pada port https.

4.5

Pengujian SistemSetelah konfigurasi selasai, tahap selanjutnya adalah pengujian sistem dengan proxy server, pengujian terhadap Access Control List (ACL) dan pengujian cache.

4.5.1

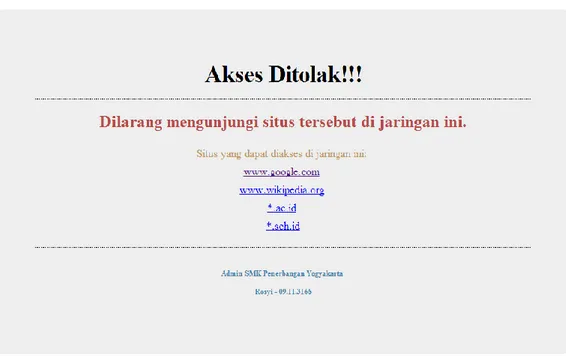

Pengujian Access Control List (ACL)Pengujian Access Control List dilakukan untuk menguji sistem access control list apakah telah bekerja dengan baik melakukan pemblokiran atau perijinan.

4.5.1.1

Tampilan Situs Pemberitahuan / peringatanGambar 4. 2 Pemberitahuan / Peringatan Bagi User

4.5.2

Pengujian CachingPengujian caching dilakukan untuk menguji sistem caching apakah bekerja dengan baik yaitu melakukan pengecachean.

4.5.3

Pengujian HTTPSPengujian https dilakukan untuk mengetahui apakah sistem sudah berjalan dengan baik yaitu melakukan pemblokiran https.

14

4.6

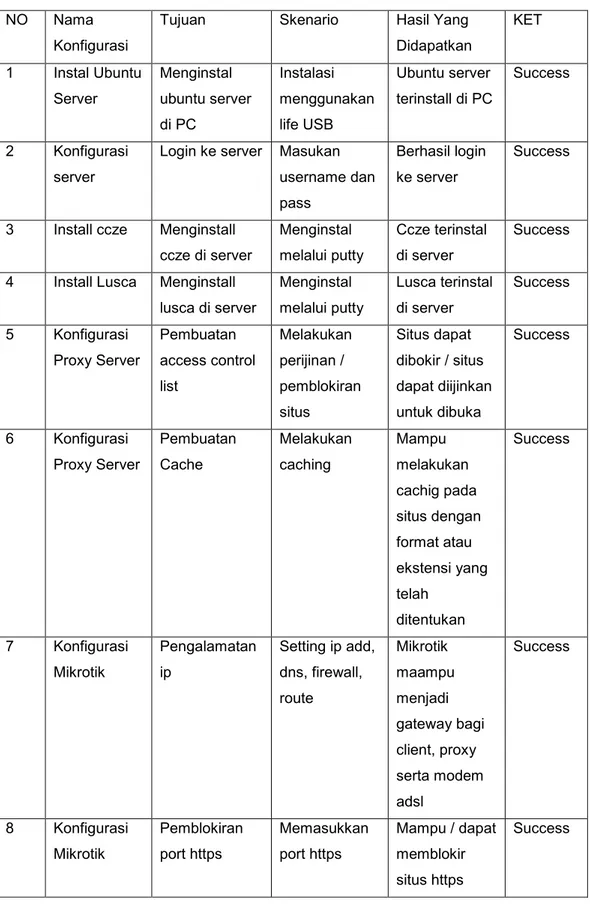

Report Konfigurasi dan Pengujian Sistem

Tabel 4. 1 Instalasi dan Konfigurasi

NO Nama Konfigurasi

Tujuan Skenario Hasil Yang Didapatkan KET 1 Instal Ubuntu Server Menginstal ubuntu server di PC Instalasi menggunakan life USB Ubuntu server terinstall di PC Success 2 Konfigurasi server

Login ke server Masukan username dan pass

Berhasil login ke server

Success

3 Install ccze Menginstall ccze di server Menginstal melalui putty Ccze terinstal di server Success 4 Install Lusca Menginstall

lusca di server Menginstal melalui putty Lusca terinstal di server Success 5 Konfigurasi Proxy Server Pembuatan access control list Melakukan perijinan / pemblokiran situs Situs dapat dibokir / situs dapat diijinkan untuk dibuka Success 6 Konfigurasi Proxy Server Pembuatan Cache Melakukan caching Mampu melakukan cachig pada situs dengan format atau ekstensi yang telah ditentukan Success 7 Konfigurasi Mikrotik Pengalamatan ip Setting ip add, dns, firewall, route Mikrotik maampu menjadi gateway bagi client, proxy serta modem adsl Success 8 Konfigurasi Mikrotik Pemblokiran port https Memasukkan port https Mampu / dapat memblokir situs https Success

15

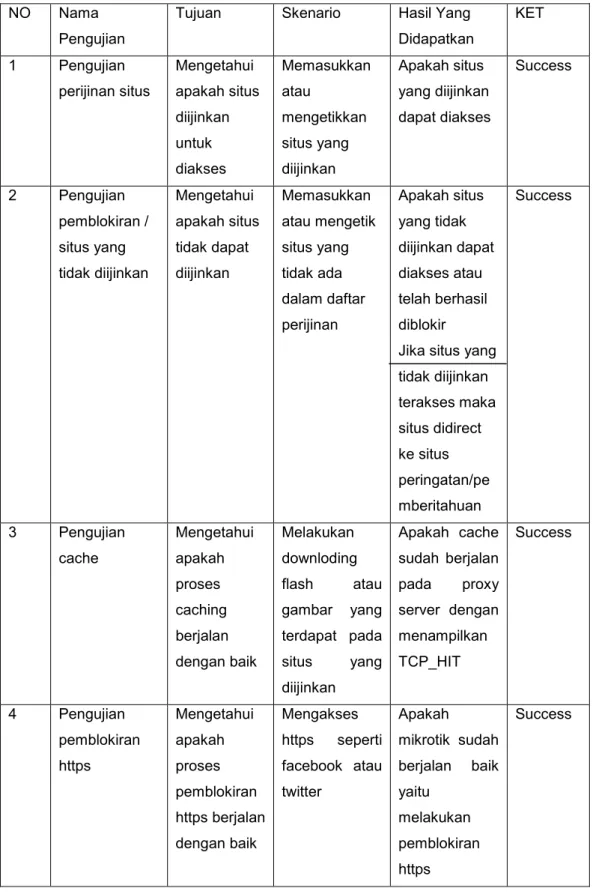

Tabel 4. 2 Pengujian Sistem

NO Nama Pengujian

Tujuan Skenario Hasil Yang Didapatkan KET 1 Pengujian perijinan situs Mengetahui apakah situs diijinkan untuk diakses Memasukkan atau mengetikkan situs yang diijinkan Apakah situs yang diijinkan dapat diakses Success 2 Pengujian pemblokiran / situs yang tidak diijinkan Mengetahui apakah situs tidak dapat diijinkan Memasukkan atau mengetik situs yang tidak ada dalam daftar perijinan Apakah situs yang tidak diijinkan dapat diakses atau telah berhasil diblokir Jika situs yang tidak diijinkan terakses maka situs didirect ke situs peringatan/pe mberitahuan Success 3 Pengujian cache Mengetahui apakah proses caching berjalan dengan baik Melakukan downloding flash atau gambar yang terdapat pada situs yang diijinkan Apakah cache sudah berjalan pada proxy server dengan menampilkan TCP_HIT Success 4 Pengujian pemblokiran https Mengetahui apakah proses pemblokiran https berjalan dengan baik Mengakses https seperti facebook atau twitter Apakah mikrotik sudah berjalan baik yaitu melakukan pemblokiran https Success

16

5. PENUTUP

5.1

KesimpulanBerdasarkan hasil penelitian serta penggunaan proxy server pada SMK Penerbangan Yogyakarta yang telah dijelaskan dan diuraikan pada bab-bab sebelumnya dalam skripsi ini, dapat disimpulkan bahwa :

1. Ketika user mengetikkan url address maka proxy melakukan pengecekan apakah alamat / link ada didaftar yang diinginkan atau tidak, jika link tersebut berada didaftar maka proxy akan mengijinkan dan user dapat mengakses link tersebut, namun bila link tersebut tidak ada didaftar maka link tersebut akan redirect kesitus warning. 2. Pada mikrotik pemblokiran https yaitu dengan cara memblok portnya langsung.

5.2

SaranBerdasarkan kesimpulan di atas, dan juga sebagai pertimbangan bagi

pembaca atau peneliti yang mempunyai tema yang sama dalam pembuatan skripsi nantinya, penulis mempunyai beberapa saran yang dapat dipertimbangkan,antara lain : 1. Manfaatkan aplikasi yang berbasis open source agar dapat meminimalisir

penggunaan aplikasi bajakan serta dapat meminimalisir pengeluaran biaya yang besar untuk menerapkan prox server.

2. Memperbanyak akses Situs yang diijinkan untuk diakses oleh siswa mengingat baru beberapa situs yang bisa diakses sehingga siswa mampu mencari atau mengakses situs-situs yang bermanfaat untuk menunjang proses pembelajaran maupun menambah wawasan bagi siswa.

3. Tampilan situs warning atau pemberitahuan untuk https perlu ditambah mengingat disini belom ada situs warning untuk siswa yang mengakses https sehingga siswa tidak tahu bahwa mereka mengakses situs yang dilarang.

4. Perhatikan tata letak pada saat mengkonfigurasi squid lusca karena urutan letak tiap konfigurasi mempengarui hasil, sehingga proxy tidak mau berjalan

17

DAFTAR PUSTAKA

Anonim. 2012. How to install and cofiguration lusca proxy server in ubuntu server 12.04. http://ubuntuserverguide.com/2012/12/how-to-install-and-configure-lusca-as-proxy-server-in-ubuntu-server-12-04.html. diakses tanggal 15 maret 2013.

Anonim. 2012. Config acl. http://www.squid-cache.org/Doc/config/acl/, diakses tanggal 1 april 2013.

Anonim. 2011. Squid transparent ssl interception. http://blog.davidvassallo.me /2011/03/22/squid-transparent-ssl-interception/, diakses tanggal 5 april 2013. Anonim. 2011. Tutorial regex. http://www.master.web.id/mwmag/issue/06/

content/tutorial-regex-4/tutorial-regex-4.html, diakses tanggal 6 april 2013.

Anonim. 2013. Log format. http://wiki.squid-cache.org/Features/LogFormat, diakses tanggal 25 april 2013

Anonim, 2003 Panduan Lengkap Pengembangan Jaringan Linux. Yogyakarta: penerbit Andi

Anonim, 2005, Menjadi Administrator Jaringan Komputer. Semarang: Penerbit Andi & Wahana Komputer

Anonim, 2006, Pengelolaan Jaringan Komputer diLinux. Jakarta: Penerbit Salemba Infotek

Ariyus D, 2006, Internet Firewall. Yogyakarta: Penerbit Graha Ilmu