8

Penulisan Skripsi ini didasari oleh teori-teori yang berkaitan dengan pengertian, fungsi/kegunaan dari jaringan komputer, enkripsi, Digital Signature, konsep, dan metodologi komunikasi email dengan mgngunakan metode pengiriman konten email menggunakan Digital Signature dan fungsi enkripsi.

2.1. JARINGAN KOMPUTER

Jaringan komputer adalah sistem jaringan yang befungsi untuk melakukan integrasi antar perangkat komputer sehingga setiap entitas dari perangkat komputer yang terhubung dengan jaringan komputer dapat saling berkomunikasi dan berintegrasi satu sama lain (Lammle 2007).

2.2. KRIPTOGRAFI

Kriptografi adalah metode untuk menyimpan dan mengirimkan data atau informasi dalam bentuk yang hanya bisa dibaca atau diproses oleh mereka yang berhak untuk menerima dan mengetahui bagaimana cara untuk melakukan proses dan membaca data tersebut. Salah satu tujuan dari gunakannya teknik kriptografi adalah untuk menyembunyikan informasi dari pihak-pihak yang tidak berhak atau tidak berkepentingan untuk mengetahui isi dari informasi tersebut (Harris 2008).

2.2.1. Sejarah Kriptografi

Teknik kriptografi sudah ada sejak 2000 tahun sembelum Masehi yang pada awal mulanya diperkenalkan di Mesir untuk menceritakan kisah kehidupan dari

rakyat Mesir kuno. Berikut beberapa ulasan mengenai sejarah kriptografi (Harris 2008):

1. Pada tahun 2000 sebelum Masehi, rakyat Mesir menggunakan teknik “hieroglyphics” untuk menggambarkan kisah penyerangan wabah penyakit pada yang melanda bangsa Mesir kuno.

Gambar 2.1. Hieroglyphics

2. Bangsa Yahudi juga menggunakan teknik enkripsi skema “atbash” yang menggunakan metode substitution cipher terhadap ututan abjad dengan cara merubah urutan abjad sebagai algoritma enkripsi untuk menyembunyikan pesan agar tidak dapat dimengerti dengan mudah.

Gambar 2.2. Skema Enkripsi Atbash

Pada contoh gambar diatas (Gambar 2.2.), dilakukan fungsi subtitusi abjad dengan cara melakukan penggantikan huruf abjat A menjadi Z, B menjadi Y, dan seterusnya sebagai fungsi enkripsi. Fungsi enkripsi dapat dilakukan apabila mengetahui algoritma subtitusi yang sama.

3. Pada tahun 400 sebelum Masehi, bangsa Spartans menggunakan kertas papyrus yang dilitkan kepada sebuah ranting selinder, dan menuliskan pesan secara horizontal sebagai fungsi enkripsi. Fungsi dekripsi dapat dilakukan dengan cara melilitkan kertas papyrus kepada ranting selinder yang berdiameter dan ukuran yang sama.

Gambar 2.3. Spartans Selinder

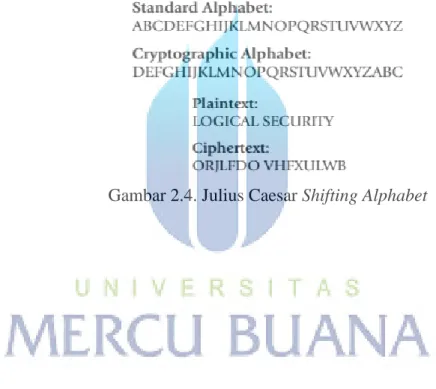

4. Pada antara tahun 100-44 sebelum Masehi, Julius Caesar dari Roma menciptakan metode enkripsi dengan cara “shifting letters of the

alphabet”. Metode ini mirip dengan metode subtitusi bangsa Yahudi,

namun terdapat perubahan urutan abjad (shifing) sebagai algoritma enkripsi.

2.2.2. Kunci Simetris

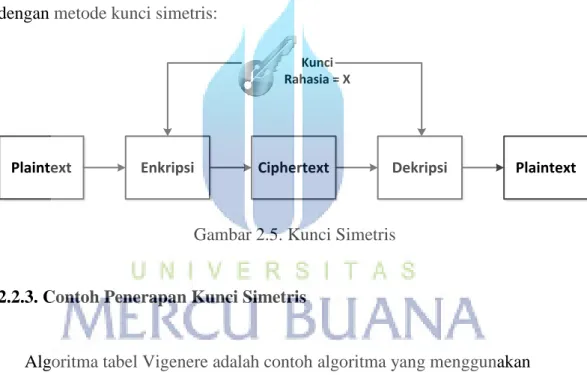

Kunci simetris adalah sebuah metode kriptografi yang pada proses implementasiannya menggunakan kunci yang sama sebagai proses enkripsi dan dekripsi. Setiap metode enkripsi baik simetris maupun asimetris memiliki sebuah algoritma yang identik atau sama antara pengirim dan penerima data/informasi, yang nantinya akan dikombinasikan dengan kunci simetris untuk melakukan proses enkripsi dan dekripsi pada sebuah data/informasi.

Pada contoh dibawah ini adalah proses transformasi dari data/informasi normal yang dapat dibaca (plaintext), menjadi sebuah format enkripsi yang acak dan tidak dapat dibaca (ciphertext) sampai pada saat proses dekripsi dilakukan dengan metode kunci simetris:

Plaintext Enkripsi Ciphertext Dekripsi Plaintext

Kunci Rahasia = X

Gambar 2.5. Kunci Simetris

2.2.3. Contoh Penerapan Kunci Simetris

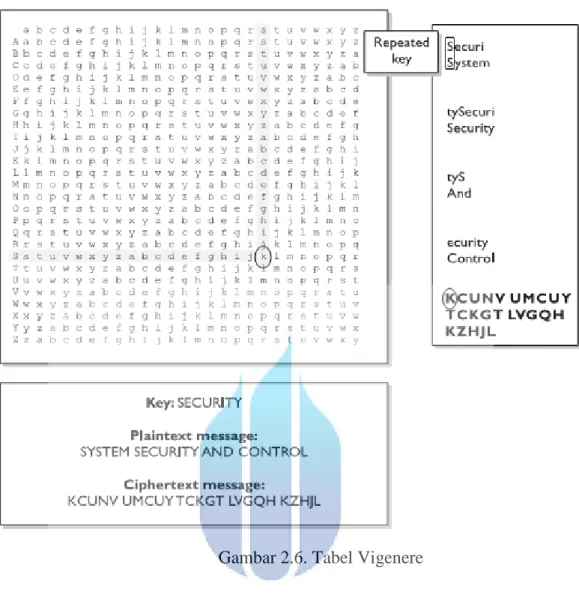

Algoritma tabel Vigenere adalah contoh algoritma yang menggunakan metode kombinasi pertemuan abjad secara “X” (horizontal) dan “Y” (vertical). untuk melakukan proses enkripsi dan dekripsi.

Berikut dibawah ini (Gambar 5) adalah gambaran sederhana dari cara kerja kunci simetris yang digunakan untuk proses enkripsi dan dekripsi (Harris 2008):

Gambar 2.6. Tabel Vigenere

Pada contoh gambar diatas (Gambar 2.6.) terdapat 4 faktor utama pada proses enkripsi dan dekripsi:

1. Algoritma

Algotima digunakan untuk melakukan proses enkripsi dan dekripsi, algoritma digunakan sebagai rumus atau formula yang digunakan sebagai acuan dari proses enkripsi dan dekripsi. Pada contoh diatas kita

menggunakan tabel Vigenere sebagai algoritma enkripsi dan dekripsi. 2. Plaintext

Adalah sebuah data/informasi yang belum ter-enkripsi, dalam contoh diatas menggunakan kata “SYSTEM SECURITY AND CONTROL”. 3. Key

Adalah sebuah kunci rahasia yang nantinya akan kolaborasikan dengan algoritma untuk proses enkripsi dan dekripsi. Pada contoh diatas kita menggunakan kunci rahasia berupa variabel kata “SECURITY”. 4. Ciphertext

Adalah hasil enkripsi dari plaintext yang berfungsi untuk

menyamarkan atau menyembunyikan suatu data/informasi agar tidak diketahui oleh pihak yang tidak berkepentingan, atau tidak di inginkan. Pada contoh diatas hasil dari enkripsi dari kata “SYSTEM SECURITY AND CONTROL” adalah “KCUNV UMCUYTCKGT LVGQH KZHJL”.

2.2.4. Kunci Asimetris

Public Key Kriptografi adalah sebuah metode yang menggunakan kunci asimetris sebagai metode enkripsi, yang digunakan untuk sebuah proses otentikasi pada Digital Signature. Public key cryptography menggunakan dua certificate key pair / dua pasangan sertifikat (private & public) yang di buat menggunakan algoritma kunci asimetris.

Pairing Key / pasangan kunci merupakan satu kesatuan yang memiliki keterkaitan satu samalain dimana data/informasi yang di enkripsi menggunakan private key hanya bisa di dekripsi dengan menggunakan public key pasangannya, begitu juga sebaliknya apabila dokumen yang di enkripsi menggunakan public key hanya bisa di dekripsi dengan menggunakan private key pasangannya.

Pada contoh dibawah ini adalah proses transformasi dari data/informasi normal yang dapat dibaca (plaintext), menjadi sebuah format enkripsi yang acak dan tidak dapat dibaca (ciphertext) sampai pada saat proses dekripsi dilakukan dengan metode kunci asimetris:

Plaintext Enkripsi Ciphertext Dekripsi Plaintext Private Key = X Public Key = X Private Key = X Public Key = X

Gambar 2.7. Kunci Asimetris

2.2.5. Contoh Penerapan Kunci Asimetris

Berikut dibawah ini adalah salah satu contoh algoritma kunci asimetris yang digunakan untuk membentuk dua buah kunci (private key, public key) yang berfungsi sebagai kunci dalam proses enkripsi dan dekripsi sebuah data/nilai tertentu (Yakhya 2013; “RSA Algorithm” 2014):

a. Contoh algoritma asimetris :

Misalkan nilai dari p = 5 dan q = 21 Nilai n = p * q = 5 * 21 = 105

Nilai φ(n) = (p - 1) * (q - 1) = 4 * 20 = 80

Pilih salah satu nilai bilangan prima dari persamaan 1 < e < φ(n) , misalkan kita memilih bilang prima e = 7

Nilai d = 5 ((5 * 7) mod 80) = 5(35 mod 80) = 5*35 = 175

b. Berdasarkan hasil dari algoritma diatas, menghasilkan satu public key dan

satu private key yang berpasangan dan dikenal sebagai kunci asimetris seperti contoh berikut :

Public key (e, n) = (7, 105) Private key (d, n) = (175, 105)

c. Berikut salah satu contoh penggunaan kunci asimetris dalam proses enkripsi dan dekripsi padah sebuah nilai tertentu :

Enkripsi terhadap nilai m = 17 adalah c = 177mod 105 = 38

Dekripsi terhadap nilai c = 38 adalah m = 38175 mod 105 = 17

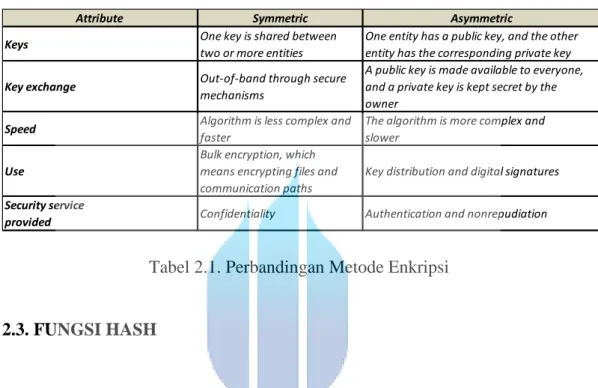

Pada metode enkripsi simetris dan asimetris memiliki kekurangan dan kelebihannya masing-masing. Berikut dibawah ini adalah tabel perbandingan antara simetris enkripsi dan asimetris enkripsi (Harris 2008):

Tabel 2.1. Perbandingan Metode Enkripsi

2.3. FUNGSI HASH

Fungsi hash adalah fungsi yang mengambil string variabel-panjang dan pesan, dan menghasilkan nilai panjang tetap yang disebut nilai hash. Sebagai contoh, jika Kevin ingin mengirim pesan kepada Maureen, dan dia ingin memastikan pesan tidak bisa diubah dengan cara yang tidak sah ketika sedang dikirim, ia akan menghitung nilai hash untuk pesan dan menambahkan nilai tersebut dengan pesan itu sendiri. Ketika Maureen menerima pesan tersebut, ia melakukan fungsi hashing yang sama dengan Kevin gunakan, dan kemudian membandingkan hasil nya dengan nilai hash yang dikirimkan oleh Kevin. Jika kedua nilai hash yang dihasilkan sama, Maureen bisa memastikan pesan itu tidak diubah selama proses pengiriman/transmisi dan merupakan data yang otentik. Jika kedua nilai hash yang dihasilkan ternyata berbeda, Maureen tahu pesan itu telah diubah dan tidak otentik.

Attribute Symmetric Asymmetric

Keys One key is shared between

two or more entities

One entity has a public key, and the other entity has the corresponding private key

Key exchange Out-of-band through secure

mechanisms

A public key is made available to everyone, and a private key is kept secret by the owner

Speed Algorithm is less complex and

faster

The algorithm is more complex and slower

Use

Bulk encryption, which means encrypting files and communication paths

Key distribution and digital signatures

Security service

2.3.1 Konsep Dasar Fungsi Hash

Jika pesan M berukuran sembarang dikompresi oleh fungsi Hash H melalui persamaan h=H(M), Maka keluaran fungsi Hash atau disebut juga nilai hash (hash-value) atau pesan-ringkas (Message Digest). Pada persamaan diatas, h adalah nilai hash atau Message Digest dari fungsi H untuk pesan M. Fungsi Hash satu-arah adalah fungsi Hash yang bekerja dalam satu arah pesan yang sudah diubah menjadi pesan-ringkas (Message Digest) tidak dapat dikembalikan lagi menjadi pesan semula.

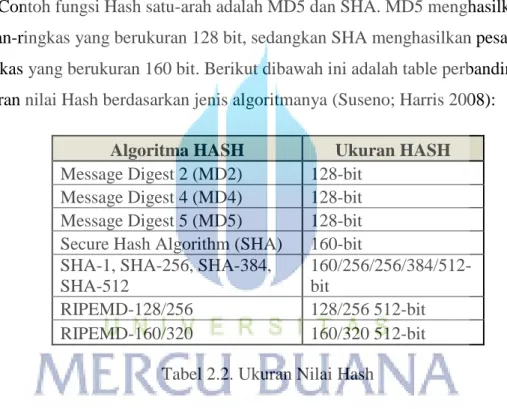

Contoh fungsi Hash satu-arah adalah MD5 dan SHA. MD5 menghasilkan ringkas yang berukuran 128 bit, sedangkan SHA menghasilkan pesan-ringkas yang berukuran 160 bit. Berikut dibawah ini adalah table perbandingan ukuran nilai Hash berdasarkan jenis algoritmanya (Suseno; Harris 2008):

Algoritma HASH Ukuran HASH Message Digest 2 (MD2) 128-bit

Message Digest 4 (MD4) 128-bit Message Digest 5 (MD5) 128-bit Secure Hash Algorithm (SHA) 160-bit SHA-1, SHA-256, SHA-384,

SHA-512

160/256/256/384/512-bit

RIPEMD-128/256 128/256 512-bit RIPEMD-160/320 160/320 512-bit

Tabel 2.2. Ukuran Nilai Hash

2.3.2. Sifat-Sifat Fungsi Hash

Berikut dibawah ini adalah penjabaran mengenai sifat-sifat fungsi Hash satu arah (Harris 2008):

1. Fungsi H dapat diterapkan pada blok data berukuran berapa saja. 2. H menghasilkan nilai (h) dengan panjang tetap (fixed-length output). 3. H(x) mudah dihitung untuk setiap nilai x yang diberikan.

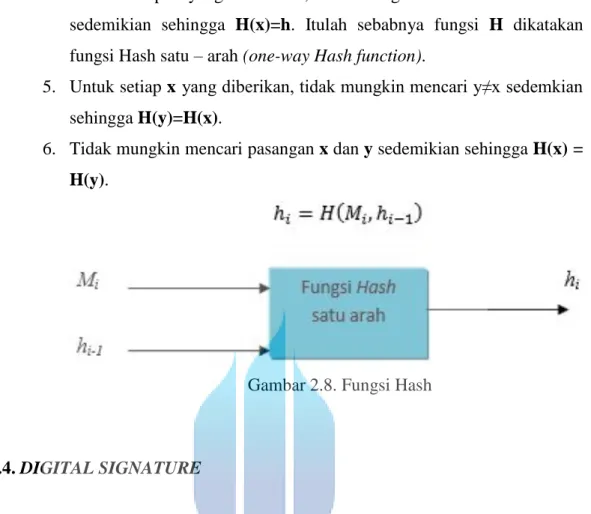

4. Untuk setiap h yang dihasilkan, tidak mungkin dikembalikan nilai x sedemikian sehingga H(x)=h. Itulah sebabnya fungsi H dikatakan fungsi Hash satu – arah (one-way Hash function).

5. Untuk setiap x yang diberikan, tidak mungkin mencari y≠x sedemkian sehingga H(y)=H(x).

6. Tidak mungkin mencari pasangan x dan y sedemikian sehingga H(x) = H(y).

Gambar 2.8. Fungsi Hash

2.4. DIGITAL SIGNATURE

Digital Signature atau disebut juga tanda tangan digital pada dokumen atau data diterapkan untuk melakukan fungsi otentikasi, pengecekan integritas, dan fungsi non-repudiasi pada sebuah data atau dokumen. Yang dimaksud dengan tanda-tangan digital di sini bukanlah Digital Signature yang di-dijitasi dengan alat scanner, tetapi suatu nilai kriptografis yang bergantung pada pesan dan pengirim pesan.

2.4.1. Fungsi Digital Signature

Beberapa fungsi/kegunaan dari Digital Signature adalah sebagai berikut (Harris 2008):

a. Menyediakan proses pengecekan Integritas

Integritas data, adalah berhubungan dengan penjagaan dari perubahan data secara tidak sah. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi data oleh

pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam data yang sebenarnya.

b. Menyediakan proses Otentikasi

Otentikasi, adalah berhubungan dengan identifikasi/pengenalan, baik secara kesatuan sistem maupun informasi itu sendiri. Dua pihak yang saling berkomunikasi harus saling memperkenalkan diri. Informasi yang dikirimkan melalui kanal harus diautentikasi keaslian, isi datanya, waktu pengiriman, dan lain-lain.

c. Menyediakan proses Non-Repudiasi

Non-Repudiasi, atau nirpenyangkalan adalah usaha untuk mencegah terjadinya penyangkalan terhadap pengiriman/terciptanya suatu informasi oleh yang mengirimkan/membuat.

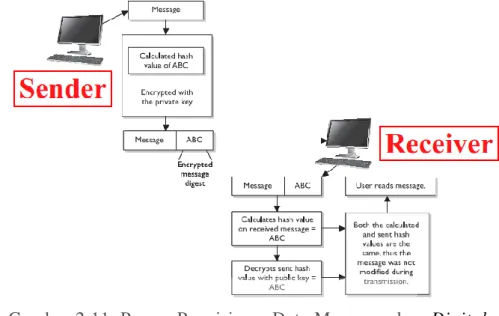

2.4.2. Contoh Penerapan Fungsi Digital Signature

Berikut dibawah ini adalah gambaran tentang proses, dan konsep dasar Digital Signature (Harris 2008; “Digital Signatures - Origin, Creation and Integrity | Comodo” 2014):

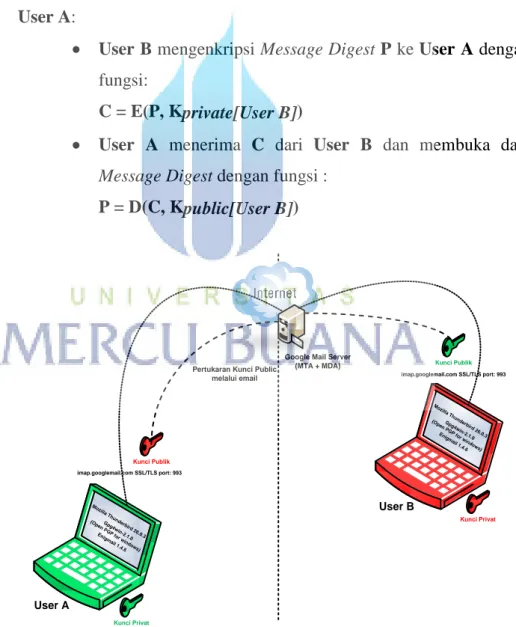

1. Public Key Exchange (Proses Pertukaran Kunci Publik) Pada proses pengiriman data menggunakan Digital Signature proses enkripsi hanya dilakukan pada data Hash / Message Digest yang mana diperuntukan untuk melakukan proses otentikasi bagi si pengirim data.

Apabila User A dan User B hendak bertukar kunci dan berkomunikasi, maka:

a. User A dan User B masing-masing membuat 2 buah kunci User A membuat dua buah kunci, kunci-publik

Kpublic[User A] dan kunci-privasi Kprivate[User A] User B membuat dua buah kunci, kunci-publik

Kpublic[User B] dan kunci-privat Kprivate[User B] b. Mereka berkomunikasi dengan cara:

User A dan User B saling bertukar kunci-publik. User B mendapatkan Kpublic[User A] dari User A, dan User A mendapatkan Kpublic[User B] dari User B.

User A mengenkripsi Message Digest P ke User B dengan fungsi

C = E(P, Kprivate[User A])

User A mengirim data C ke User B

User B menerima C dari User A dan membuka teks-terang dengan fungsi P = D(C, Kpublic[User A])

Hal yang sama terjadi apabila User B hendak mengirimkan pesan ke User A:

User B mengenkripsi Message Digest P ke User A dengan fungsi:

C = E(P, Kprivate[User B])

User A menerima C dari User B dan membuka data Message Digest dengan fungsi :

P = D(C, Kpublic[User B]) Kunci Publik En igm ail 1.4.6 Mo zilla Th underb ird 26 .0.3 Gpg4w in-2.1.0 (Open PG P for w indow s) Enigm ail 1.4.6 Mo zilla Th underb ird 26 .0.3 Gpg4w in-2.1.0 (O pen PG P for w indow s) User A User B Kunci Publik Kunci Privat Kunci Privat Pertukaran Kunci Public

melalui email

imap.googlemail.com SSL/TLS port: 993

imap.googlemail.com SSL/TLS port: 993

Google Mail Server (MTA + MDA)

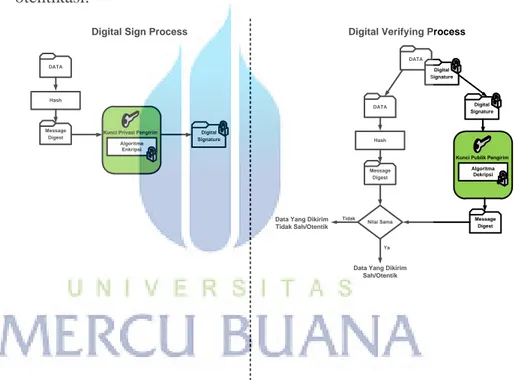

2. Digital Sign Process (Proses Pembuatan Digital Signature) Proses ini dilakukan oleh si pengirim data/dokumen yang

melakukan beberapa langkah pembuatan Digital Signature pada proses pengirimannya.

a. Fungsi Hash akan dilakukan pada data yang akan dikirim menggunakan Hashing/Message Digest Algoritma dan akan menghasilkan Message Digest atau sebuah nilai Hashing terhadap data yang akan dikirim.

b. Message Digest akan di-enkrip/diacak menggunakan private key (kunci privasi) dan menghasilkan data yang disebut Digital Signature.

c. Setiap pengiriman data akan disertai data Digital Signature

untuk memastikan bahwa data tersebut valid dan tidak ada yang melakukan perubahan tanpa persetujuan si pengirim data (Integritas) dan memastikan si pengirim data adalah orang yang berhak atau valid (Otentikasi).

3. Digital Verifying Process (Proses Verifikasi Digital Signature) Proses ini dilakukan oleh si penerima data/dokumen yang ingin memastikan bahwa data benar-benar valid dan benar dikirimkan oleh si pengirim yang berhak.

Setelah data/dokumen di terima, penerima akan melakukan proses verifikasi Digital Signature dengan cara melakukan dekripsi atau pengembalian data acak dengan mengunakan public key untuk memastikan bahwa data yang dikirim benar dikirimkan oleh si pengirim yang berhak.

a. Setelah proses dekripsi akan dapat terlihat data Message Digest (data Hash) yang nantinya akan dicocokan nilainya untuk dibandingkan dengan data Message Digest yang akan dilakukan sendiri terhadap data asli/otentik dari si pengirim dengan algoritma Hash yang sama dengan si pengirim.

b. Si penerima data/dokumen akan melakukan Hashing terhadapt data/dokumen asli/otentik yang dikirimkan oleh si pengirim

dan mencocokan hasil Hashing si penerima dengan Message Digest (data Hash) dari si pengirim (Integritas).

c. Apabila data yang dicocokan sama/cocok, maka data tersebut adalah sah, dan apabila tidak ada kecocokan pada nilai Hash (Message Digest) maka data tersebut tidak sah/otentik.

Pada proses pengiriman data menggunakan Digital Signature proses enkripsi hanya dilakukan pada data Hash / Message Digest yang mana diperuntukan untuk melakukan proses otentikasi bagi si pengirim data. Digital Signature menggabungkan fungsi Hash untuk integritas, fungsi enkripsi menggunakan public key cryptography untuk proses otentikasi.

Digital Sign Process

DATA

Hash

Message

Digest Kunci Privasi Pengirim SignatureDigital Algoritma Enkripsi DATA Hash Message Digest DATA Digital Signature Digital Signature

Kunci Publik Pengirim Algoritma Dekripsi Message Digest Nilai Sama Ya Tidak

Data Yang Dikirim Sah/Otentik Data Yang Dikirim

Tidak Sah/Otentik

Digital Verifying Process

Gambar 2.11. Proses Pengiriman Data Menggunakan Digital Signature

2.5. FUNGSI ENKRIPSI PADA PROSES PENGIRIMAN DATA

Penggunaan ekripsi pada proses pengiriman data dilakukan untuk tujuan berikut dibawah ini:

a. Mencegah adanya sniffing, atau adanya penyadapan data selama proses transmisi data dilakukan, yang dapat berakibat adanya kebocoran data pada saat proses transmisi/pengiriman data berlangsung.

b. Meningkatkan keamanan data apabila data tersebut jatuh kepihak yang tidak berkepentingan atau tidak seharusnya. Hal ini dapat terjadi apabila adanya proses kesalahan pengiriman data yang diakibatkan kesalahan dari si pengirim data (human error).

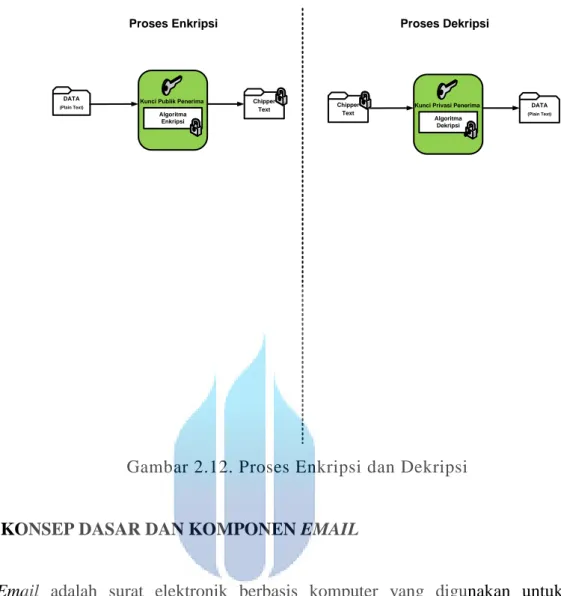

Adapun cara untuk melakukan proses enkripsi pada proses pengiriman data adalah melakukan enkripsi data dengan menggunakan kunci publik si penerima data. Hal ini berbanding terbalik dengan proses enkripsi pada Digital Signature yang menggunakan private key si pengirim data untuk proses pengecekan otentikasi dan integritas si pengirim dan data yang dikirim, proses enkripsi ini bertujuan untuk meningkatkan keamanan dengan cara melakukan enkripsi pada data yang dikirim agar tidak dapat di-dekrip selain oleh si penerima pesan itu sendiri sehingga keseluruhan data yang dikirim tidak dapat dilihat/dibaca oleh pihak yang tidak berhak/berkepentingan.

2.5.1. Contoh Penerapan Enkripsi Pada Proses Pengiriman Data

Adapun proses dari enkripsi dan dekripsi pada studi kasus ini dilakukan dengan menggunakan asimetris enkripsi, yang dapat dianalogikan dengan proses sebagai berikut:

1. Pertukanan kunci publik seperti yang telah digambarkan pada sub bab sebelumnya. Pada proses ini berbeda hanya pada saat proses komunikasi data yang dilakukan.

Apabila User A dan User B hendak bertukar kunci dan berkomunikasi, maka:

User A dan User B saling bertukar kunci-publik. User B mendapatkan Kpublic[User A] dari User A, dan User A mendapatkan Kpublic[User B] dari User B. User A mengenkripsi data yang akan dikirimkan P ke

User B dengan fungsi C = E(P, Kpublic[User B])

User A mengirim data C ke User B

User B menerima C dari User A dan membuka teks-terang dengan fungsi P = D(C, Kprivate[User B]) 2. Hal yang sama terjadi apabila User B hendak mengirimkan pesan ke

User A:

User B mengenkripsi Message Digest P ke User A dengan fungsi:

C = E(P, Kpublic[User A])

User A menerima C dari User B dan membuka data Message Digest dengan fungsi :

Proses Enkripsi

DATA

(Plain Text)

Kunci Publik Penerima Chipper Text Algoritma

Enkripsi

Proses Dekripsi

Kunci Privasi Penerima DATA

(Plain Text)

Algoritma Dekripsi Chipper

Text

Gambar 2.12. Proses Enkripsi dan Dekripsi

2.6. KONSEP DASAR DAN KOMPONEN EMAIL

Email adalah surat elektronik berbasis komputer yang digunakan untuk mengirim pesan dari satu komputer/mesin ke komputer/mesin lain yang terkoneksi dengan jaringan (Downes 2007).

Pada proses pengiriman email, terdapat beberapa komponen yang terlibat berdasarkan proses dan klasifikasinya (Crocker 2009):

1. MTA (Mail Transfer Agent).

Adalah sistem yang berfungsi untuk melakukan proses pengiriman dan penerimaan data melalui email antar email server dengan menggunakan protokol SMTP (Simple Mail Transfer Protocol) port 25 sebagai protokol komunikasi email.

2. MDA (Mail Delivery Agent).

Adalah sistem yang berfungsi untuk melakukan penyampaian (delivery) konten data email kepada penerima email melalui aplikasi MUA.

3. MUA (Mail User Agent).

Adalah sistem yang berfungsi sebagai aplikasi tatap muka yang melakukan presentasi terhadap konten data email kepada si pengirim dan si penerima data melalui email.

Mo zilla Th underb ird 26 .0.3 Mo zilla Th underb ird 26 .0.3 imap.googlemail.com SSL/TLS port: 993 (MDA) smtp.googlemail.com port: 25 (MTA) rhema.riesaputra@gmail.com rhema@riesaputra.info HOST.A HOST.B

Google Mail Server

imap.googlemail.com SSL/TLS port: 993

(MDA) smtp.googlemail.com port: 25

(MTA)

MTA & MDA Email Server

Gambar 2.13. Proses Transmisi Data Melalui Email

Gambar diatas (Gambar 2.7.) adalah contoh proses pengiriman dan penerimaan data menggunakan email dengan proses/mekanisme sebagai berikut:

1. HOST A dan HOST B melakukan pengiriman dan penerimaan data email melalui aplikasi Mozilla Thunderbird sebagai MUA.

2. HOST A melakukan pengiriman data email menggunakan alamat smtp.googlemail.com sebagai MTA server, dan menggunakan port 25 sebagai SMTP protokol.

3. HOST B melakukan penerimaan data email menggunakan alamat imap.googlemail.com sebagai MDA server, dan menggunakan port 993 sebagai Secure IMAP protokol.

4. Begitu juga sebaliknya HOST B melakukan pengiriman data email menggunakan alamat smtp.googlemail.com sebagai MTA server, dan menggunakan port 25 sebagai SMTP protokol.

5. HOST A melakukan penerimaan data email menggunakan alamat imap.googlemail.com sebagai MDA server, dan menggunakan port 993 sebagai Secure IMAP protokol.

2.7. SMTP PROTOKOL

Simple Mail Transfer Protocol (SMTP) adalah protokol yang digunakan untuk melakukan proses pengiriman dan penerimaan konten email antar email server, dan proses pengiriman konten email antar pengguna layanan email dan email server. Pada umumnya SMTP menggunakan TCP Port 25, yang mana sudah diatur menurut kesepakatan bersama dan sudah menjadi standar yang digunakan di seluruh dunia (Klensin 2001).

2.8. IMAP PROTOKOL

Internet Message Access Protocol (IMAP) juga merupakan protokol internet yang memungkinkan pengguna untuk mengakses konten email pada email server. IMAP menyediakan jenis yang sama fungsinya seperti pada protokol POP, tetapi memiliki kemampuan lebih dan fungsionalitas yang lebih dari pada penggunaan protokol POP. Jika pengguna menggunakan POP, ketika dia mengakses email server untuk melihat apakah ia telah menerima pesan baru, semua pesan secara otomatis akan di unduh ke lokal komputer. Setelah pesan di unduh oleh pengguna

layanan email dari email server, secara otomatis pula konten email yang ada pada email server akan dihapus (tergantung pada konfigurasi email server).

Penggunaan penarikan konten email menggunakan protocol POP bisa menyebabkan frustrasi bagi para pengguna layanan email dikarenakan pesan secara otomatis dimasukkan ke dalam lokal komputer atau perangkat mereka dan mereka mungkin tidak memiliki ruang memory penyimpanan yang cukup untuk menampung semua pesan/konten email. Hal ini terutama berlaku untuk perangkat mobile yang dapat digunakan untuk mengakses email server.

IMAP protokol adalah sebuah email protokol store-and-forward yang dianggap menjadi penerus dari protocol POP. IMAP juga memberikan administrator kemampuan lebih ketika datang untuk mengelola dan mempertahankan pesan pengguna. Hal ini dikarenakan setiap pengguna layanan email dapat mengunduk ataupun melihat konten email, tanpa perlu menghilangkan konten email tersebut dari email server, dan setiap pengguna layanan email dapat mengunduh ataupun melihat konten email dengan menggunakan lebih dari satu komputer, dan alat/mesin.