4

BAB II

TINJAUAN PUSTAKA

2.1 Pengertian Steganografi

Steganografi adalah suatu teknik untuk menyembunyikan informasi yang bersifat pribadi dengan sesuatu yang hasilnya akan tampak seperti informasi normal lainnya. Steganografi biasanya sering disalahkaprahkan dengan kriptografi karenanya keduanya sama-sama bertujuan untuk melindungi informasi yang berharga. Perbedaan yang mendasar antara keduanya yaitu steganografi berhubungan dengan informasi tersembunyi sehingga tampak seperti tidak ada informasi tersembunyi sama sekali. Jika seseorang mengamati objek yang menyimpan informasi tersembunyi tersebut, ia tidak akan menyangka bahwa terdapat pesan rahasia dalam objek tersebut, dan karenanya ia tidak akan berusaha memecahkan informasi (dekripsi) dari objek tersebut.

Kata steganografi berasal dari bahasa Yunani, yaitu dari kata Steganós (tersembunyi) dan Graptos (tulisan). Steganografi di dunia modern biasanya mengacu pada informasi atau suatu arsip yang telah disembunyikan ke dalam suatu arsip citra digital, atau video. Satu hal esensial yang menjadi kelebihan steganografi adalah kemampuannya untuk menipu persepsi manusia, manusia tidak memiliki insting untuk mencurigai adanya arsip-arsip yang memiliki informasi yang tersembunyi di dalamnya, terutama bila arsip tersebut tampak seperti arsip normal lainnya. Namun begitu terbentuk pula suatu teknik yang dikenal dengan steganalysis, yaitu suatu teknik yang digunakan untuk mendeteksi penggunaan steganografi pada suatu arsip. Seorang steganalyst tidak berusaha untuk melakukan dekripsi terhadap informasi yang tersembunyi dalam suatu arsip, yang dilakukan adalah berusaha untuk menemukannya.

Terdapat beberapa cara yang dapat digunakan untuk mendeteksi steganografi seperti melakukan pengamatan terhadap suatu arsip dan membandingkannya dengan salinan arsip yang dianggap belum direkayasa, atau berusaha mendengarkan dan membandingkan perbedaannya dengan arsip lain bila arsip tersebut adalah dalam bentuk . [Armyta, Dini, 2007]

5

2.1.1 Kegunaan Steganografi

Seperti perangkat keamanan lainnya, steganografi dapat digunakan untuk berbagai macam alasan, beberapa diantaranya untuk alasan yang baik, namun dapat juga untuk alasan yang tidak baik. Untuk tujuan legitimasi dapat digunakan pengamanan seperti citra dengan watermarking dengan alasan untuk perlindungan copyright. Digital watermark (yang juga dikenal dengan fingerprinting, yang dikhususkan untuk hal-hal menyangkut copyright) sangat mirip dengan steganografi karena menggunakan metode penyembunyian dalam arsip, yang muncul sebagai bagian asli dari arsip tersebut dan tidak mudah dideteksi oleh kebanyakan orang. Steganografi juga dapat digunakan sebagai cara untuk membuat pengganti suatu nilai hash satu arah (yaitu pengguna mengambil suatu masukan panjang variabel dan membuat sebuah keluaran panjang statis dengan tipe string untuk melakukan verifikasi bahwa tidak ada perubahan yang dibuat pada variabel masukan yang asli). Selain itu juga, steganografi dapat digunakan sebagai tag-notes untuk citra online. Terakhir, steganografi juga dapat digunakan untuk melakukan perawatan atas kerahasiaan informasi yang berharga, untuk menjaga data tersebut dari kemungkinan sabotasi, pencuri, atau dari pihak yang tidak berwenang.

Steganografi juga dapat digunakan untuk alasan yang ilegal. Sebagai contoh, jika seseorang telah mencuri data, mereka dapat menyembunyikan arsip curian tersebut ke dalam arsip lain dan mengirimkannya keluar tanpa menimbulkan kecurigaan siapapun karena tampak seperti email atau arsip normal. Selain itu, seseorang dengan hobi menyimpan pornografi, atau lebih parah lagi, menyimpannya dalam hard disk, mereka dapat menyembunyikan hobi buruk mereka tersebut melalui steganografi. Begitu pula dengan masalah terorisme, steganografi dapat digunakan oleh para teroris untuk menyamarkan komunikasi mereka dari pihak luar. [Armyta, Dini, 2007]

2.1.2 Spread Spectrum

Spread Spectrum adalah teknik pembangkitan sinyal (elektrik, elektromagnetik atau akustik) yang dengan sengaja disebar pada rentang

6

bandwidth yang lebih berat dari yang seharusnya. Teknik ini dilakukan dengan berbagai alasan, diantaranya untuk jaringan komunikasi yang aman, memperkuat gelombang yang dikirim terhadap interferensi atau jamming dan menghindari pendeteksian.

Spread Spectrum pada awalnya adalah teknik yang digunakan untuk komunikasi gelombang radio untuk alasan keamanan dan menghindari jamming. Sinyal radio yang dikirimkan sengaja disebar pada rentang frekuensi yang lebih lebar. Hasil sinyal radio yang ditangkap hanya terlihat sebagai noise biasa (static noise) dan tidak dapat diinterpretasi dengan cara yang biasa.

Spread Spectrum memiliki kelebihan yang sangat penting, yaitu ketahanannya terhadap jamming dan interferensi. Andaikata sinyal yang dibuat mengalami kerusakan ditengah jalan, informasi yang disampaikan masih dapat dipersepsi. Steganografi spread spectrum pada arsip ini akan diimplementasikan dengan skema sebagai berikut:

1. Mengubah data cover-object di time-domain ke frequency-domain 2. Menambahkan sinyal informasi dengan metode spread-spectrum ke

cover-object frequency-domain.

3. Mengubah lagi data cover-object frequency-domain ke time-domain. Dengan skema tersebut, data cover-object diharapkan lebih tahan dari proses kompresi, maupun manipulasi, karena informasi ditambahkan pada frequency-domain.

Data rahasia yang disisipkan pada sinyal audio cover disebar dengan Direct Sequence Spread Spectrum (DSSS). diagram blok proses penyisipan data pada metode spread spectrum diperlihatkan pada gambar 2.1

Gambar 2.1 Diagaram blok penyisipan data rahasia pada metode Spread Spectrum [Saragih Riko, 2006]

7

Pada gambar 2.1 mejelaskan proses kerja penyisipan data rahasia pada metode Spread Spectrum, proses pertama yang dilakukan adalah data rahasia direpresentasikan dalam bentuk bilangan biner, kemudian Data rahasia yang berbentuk bilangan biner diduplikasi dengan chip, selanjutnya Data rahasia dimodulasi dengan sinyal acak sehingga menghasilkan sinyal pseudorandom,Data rahasia disebar dengan menggunakan direct sequence spread spectrum, dengan bilangan biner 1 direpresentasikan dengan 1 dan bilangan biner 0 direpresentasikan dengan -1, Data rahasia yang bernilai 1 direpresentasikan dengan bentuk imajiner 1i dan yang bernilai -1 direpresentasikan dalam bentuk imajiner -1i.Sinyal cover direpresentasikan dalam bentuk Fast Fourier Transform (FFT).Data rahasia disisipkan ke sinyal cover, Data rahasia yang sudah disisipkan diubah ke bentuk amplituda sehingga menghasilkan sinyal audio yang mengandung data rahasia.

Untuk proses pengambilan data rahasia, penerima harus mempunyai algoritma sinyal acak. Diagram blok proses pengambilan data pada metode spread spectrum diperlihatkan pada Gambar 2.2.

Gambar 2.2 diagram blok proses pengambilan data rahasia pada metode spread spectrum [Saragih Riko, 2006]

Gambar 2.2 menjelaskan proses kerja pengambilan data rahasia pada metode spread spectrum, proses pertama adalah sinyal audio yang sudah disisipkan data direpresentasikan dalam bentuk Fast Fourier Transform (FFT).bagian imajiner dari sinyal audio cover diambil. Bentuk imajiner dari 1i diubah menjadi nilai biner 1 dan bentuk imajiner dari -1i diubah menjadi nilai biner 0.Sinyal audio dipecah menjadi beberapa frame, Sinyal audio yang acak dijadikan sinyal berurut kembali sesuai dengan data rahasia yang diduplikasi, Bit terakhir dari setiap frame diurut sehingga menghasilkan data rahasia.

8

2.1.3 Direct Sequence Spread Spectrum (DSSS)

Direct-Sequence Spread Spectrum adalah teknik spread spectrum yang menggunakan modulasi Pseudo Noise Sequence (PN Sequence). Pseudo-noise (PN) atau pseudorandom sequence adalah biner sequens dengan autokorelasi yang mirip dalam 1 periode. Pseudonoise sequens memiliki banyak karakteristik yang hampir sama dengan sequens biner yang memiliki nilai mendekati 1 dan 0, yaitu korelasi yang sangat rendah, pergeseran sequens dan korelasi silang antara 2 sequens. PN sequens tidak benar-benar random, tapi merupakan sinyal periodik yang diketahui baik oleh penerima maupun pengirim. Ada 3 properti dasar yang dapat diterapkan pada setiap biner sequens untuk memeriksa keacakan, yaitu:

1. Balance property, besarnya biner 1 berbeda dengan biner 0 pada setiap digit.

2. Run property, run merupakan sequens dari run merupakan jumlah digit dari run. Diantara run 0 dan 1 pada setiap periode sebanding dengan 1 ½ run pada setiap tipe dari panjang 1, 1 ¼ panjang 2 dan 1 1/8 panjang 3.

3. Correlation property. Jika periode sekuens dibandingkan untuk setiap tingkat, sangat baik bila jumlah yang diterima dibandingkan dengan jumlah yang gagal, tidak lebih dari 1. [Rahmad Fausi, 2003]

Teknik modulasi yang dimaksud memiliki skema sebagai berikut: 1. Siapkan sinyal informasi yang akan disebar.

2. Siapkan Pseudo Noise Sequence yang digunakan untuk memodulasi sinyal informasi

3. Modulasikan sinyal informasi dengan PN Sequence. Namun, frekuensi PN Sequence harus lebih besar (lebih cepat) dari frekuensi sinyal informasi. 4. Kirimkan hasil sinyal hasil modulasi

5. Penerima harus memiliki PN Sequence yang sama agar dapat mengerti pesan yang dikirimkan.

6. Modulasikan ulang pesan yang dikirimkan menggunakan PN Sequence yang sama.

9

Teknik modulasi ini akan dilakukan untuk menyembunyikan informasi pada cover-object. Namun, karena sinyal informasi pada representasi digital adalah bit sequence maka domain sinyal informasi kita ubah dari domain real ke domain bit, misalnya 1 dan 0 atau 1 dan -1.Domain bit yang dipilih adalah 1dan-1. Hal yang perlu ditekankan pada implementasi DSSS adalah frekuensi PN Sequence. Frekuensi PN Sequence atau biasa disebut chip rate, mempengaruhi payload cover-object. Data yang disimpan biasanya memiliki frekuensi sampling sebesar 44,1 kHz. Konsekuensinya, frekuensi PN Sequence sebaiknya sama atau lebih dari 44,1 kHz. Hal ini diilustrasikan sebagai berikut, andaikan kita ingin mengirimkan informasi sepanjang 8 bit, artinya kita mengirimkan informasi 44100 sampling untuk tiap bitnya. Misalnya bit pertama bernilai 1, maka ada 44100 sample bernilai satu yang akan disisipkan. Penjelasan tadi adalah konsekuensi jika PN Sequence memiliki frekuensi 44,1 kHz. Jika PN Sequence memiliki frekuensi 44,1 kHz, sama saja artinya dengan kita menyisipkan 1 bit pesan dalam satu detik. Payload ini termasuk kurang karena umumnya data hanya sepanjang 4 menit (240 detik) yang berarti hanya sanggup disisipkan 30 byte data total. Pada makalah ini akan dijelaskan hasil analisis penggunaan berbagai frekuensi chip rate.

Salah satu cara untuk mengurangi frekuensi chip rate adalah memperkuat sinyal informasi yang akan disisipkan. Faktor penguat ini, kita sebut strength factor, akan memperkuat sinyal dengan ratio tertentu yang menyebabkan frekuensi chip rate yang digunakan tidak perlu terlalu tinggi. Hal ini bisa dijelaskan sebagai berikut, pada gelombang biasa, jika ketahanan terhadap jamming kita nyatakan sebagai rasio energi yang diterima dengan yang ditransmisikan maka makin besar rasionya (makin mendekati 1) maka transmisi tersebut dikatakan makin tahan jamming. Karena kita menginginkan energi yang dikirmkan sebisa mungkin masih dapat dipersepsi, energi transmisi harus dinaikan. Energi transmisi berbanding lurus dengan kuadrat frekuensi dan kuadrat amplitudo gelombang.

Jadi kita dapat memperbesar ketahanan jamming dengan cara memperbesar chip rate atau dengan memperbesar amplitudo. Jika chip rate besar,

10

konsekuensinya payload pesan akan kecil. Jika amplitudo yang diperbesar, maka noise pada cover object akan makin besar dan terdengar. Namun, kita dapat menyeimbangkannya dengan memperkecil chip rate dan memperbesar amplitudo untuk ketahanan jamming yang sama. Prinsip ini digunakan untuk mempertahankan pesan dari proses kompresi data yang merusak data asal (kompresi lossy). [Rizky,2010]

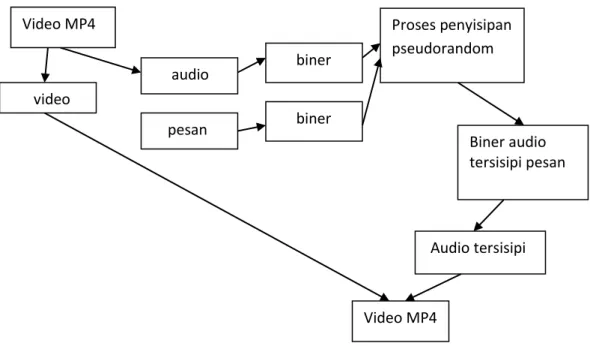

Berikut adalah contoh alur proses dari video MP4 asli sebelum disisipi pesan teks hingga menjadi video mp4 yang disisipi pesan teks.

Gambar 2.3 contoh alur proses penyisipan pesan teks Pada gambar 2.3 menunjukkan video MP4 menjadi dua bagian yaitu bagian video dna audio. Bagian yang akan disisipi pesan teks adalah bagian audio dari video MP4. Sebelum melakukan proses penyisipan pada bagian audio, audio dan pesan teks di rubah menjadi bentuk biner, dan selanjutnya proses penyisipan dengan pseudorandom sehingga menghasilkan biner audio yang telah tersisipi pesan teks. Biner audio yang tersisipi pesan di rubah menjadi audio, selanjutnya digabungkan kembali dengan video, sehingga menjadi video MP4 yang sudah tersisipi pesan teks.

Video MP4 video audio Audio tersisipi tersisipi Video MP4 Biner audio tersisipi pesan Proses penyisipan pseudorandom biner biner pesan

11

2.2 MP4

MPEG dikembangkan oleh Motion Pictures Expert Group untuk standar transmini audio/video. MPEG versi 1 dipublikasikan pada Oktober 1998, sedangkan versi 2 dipublikasikan pada Desember 1999. Standar ini sangat cocok untuk aplikasi dengan bandwidth dan bit rate rendah yakni 4,8 hingga 64 Kb/detik dengan bit rate video : 5Kb/s hingga 10Kb/s dan bit rate audio : 2Kb/s sampai 64Kb/s. Sehingga sesuai untuk streaming audio/video dalam jaringan. Banyak penelitian mengajukan MPEG-4 sebagai video streaming atau codec pada Bluetooth pada saat ini bandwidthnya hanya mencapai 732 Kbps. MPEG-4 kemudian digabungkan ke spesifikasi 3GP untuk multimedia mobile.

MPEG-4 menggunakan vector motion yang meng-encode redundancy temporal, dan DCT (discrete cosine transform) untuk meng-encode redundancy spatial. Sejumlah informasi yang dikodekan pada P-frame dan B-frame dikurang karena terdapat difrensiasi pengkodean, dimana I-frame lebih utama. [Kuriawan, 2008]

2.3 RMS (Root Mean Square)

Kemiripan antara dua buah (blok) pesan diukur dengan metrik jarak. Metrik jarak yang banyak digunakan dalam praktek adalah metrik RMS (Root Meas Square). Adapun rumus dari RMS adalah

n i i iz

z

n

RMS

1 2 ')

(

1

(1)Semakin besar nilai RMS dari dua buah pesan teks, maka semakin besar perbedaan kemiripan dari dua pesan suara tersebut. Rentang nilai RMS adalah dari 0-255.

2.4 SDLC (System Development Life Cycle)

Lima fase dasar SDLC (System Development Life Cycle) antara lain adalah perencanaan, analisis, perancangan, implementasi serta pemeliharaan dan dukungan. Tahap perencanaan meliputi identifikasi masalah dan penentuan

12

tujuan. Sedangkan pada tahap analisis, mulai dilakukan analisis terhadap kebutuhan sistem. Tahap berikutnya adalah tahap perancangan dimana pada tahap ini mulai dilakukan perancangan terhadap sistem yang akan dibuat kemudian dilanjutkan dengan tahap implementasi yaitu mengimplementasikan rancangan yang telah dibuat sebelumnya. Tahap implementasi juga meliputi pengujian dan instalasi, kemudian tahap berikutnya setelah implementasi adalah pemeliharaan dan dukungan. [HM, Jogiyanto. 2005]

Gambar 2.4 System Development Life Cycle

2.5 Bahasa Pemrograman Delphi

Delphi adalah sebuah bahasa pemrograman dan lingkungan pengembangan perangkat lunak. Produk ini dikembangkan oleh CodeGear sebagai divisi pengembangan perangkat lunak milik Embarcadero, divisi tersebut sebelumnya adalah milik Borland. Bahasa Delphi, atau dikenal pula sebagai object pascal (pascal dengan ekstensi pemrograman berorientasi objek (PBO/OOP)) pada mulanya ditujukan hanya untuk Microsoft Windows, namun saat ini telah mampu digunakan untuk mengembangkan aplikasi untuk Linux dan Microsoft.NET framework (lihat di bawah). Dengan menggunakan Free Pascal yang merupakan proyek opensource, bahasa ini dapat pula digunakan untuk membuat program yang berjalan di sistem operasi Mac OS X dan Windows CE.

Pada tanggal 8 Februari 2006, Borland mengumumkan akan melepas seluruh jajaran produk pengembangan aplikasi komputernya termasuk di antaranya Delphi. Saat ini Delphi menjadi bagian dari jajaran IDE milik Embarcadero Technologies setelah Embarcadero Technologies mengakuisisi CodeGear, anak perusahaan Borland yang menangani tool pengembangan aplikasi. [Bahri, K. S. Sjachriyanto, W. 2008]

Planning Analysis Design Implementation

on tion

Maintenance support

![Gambar 2.1 Diagaram blok penyisipan data rahasia pada metode Spread Spectrum [Saragih Riko, 2006]](https://thumb-ap.123doks.com/thumbv2/123dok/2446203.2213418/3.892.172.763.920.1070/gambar-diagaram-penyisipan-rahasia-metode-spread-spectrum-saragih.webp)

![Gambar 2.2 diagram blok proses pengambilan data rahasia pada metode spread spectrum [Saragih Riko, 2006]](https://thumb-ap.123doks.com/thumbv2/123dok/2446203.2213418/4.892.169.780.669.775/gambar-diagram-proses-pengambilan-rahasia-metode-spectrum-saragih.webp)