Description

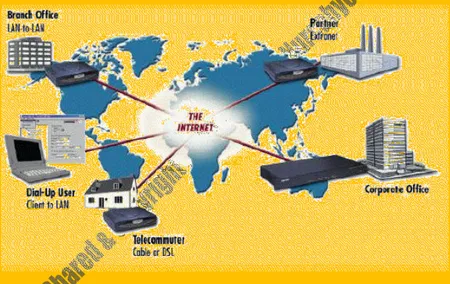

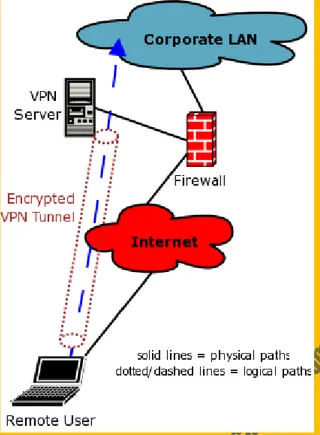

Sebuah virtual private network (VPN) adalah sebuah jaringan pribadi yang mencakup link di sebuah jaringan bersama atau di jaringan publik seperti Internet. VPN memungkinkan Anda untuk mengirim data antara dua komputer di jaringan yang sama atau di jaringan publik dengan cara yang mengemulasikan sifat-sifat dari sebuah point-to-point jaringan atau LAN. Untuk membuat jaringan point-to-point, data dikemas, atau dibungkus, dengan sebuah header yang memberikan informasi routing yang memungkinkan untuk melintasi sebuah jaringan bersama atau jaringan publik untuk mencapai titik akhir. Untuk membuat jaringan pribadi, data dikirim dengan enkripsi untuk menjaga kerahasiaan data tersebut. Bagian dari jaringan yang di mana data pribadi dienkapsulasi dikenal sebagai tunneling. Bagian dari jaringan yang di mana data pribadi dienkripsi dikenal sebagai virtual private network (VPN) connection.

Gambar Virtual private network connection

Jaringan VPN memungkinkan pengguna bekerja di rumah atau di tempat lain untuk menghubungkan ke remote server perusahaan dengan aman menggunakan infrastruktur routing yang disediakan oleh internetwork publik (seperti Internet). Dari sudut pandang pengguna, koneksi VPN merupakan point-to-point koneksi antara komputer pengguna dan server perusahaan. Sifat antara internetwork tidak relevan kepada pengguna karena tampaknya seolah-olah data sedang dikirim melalui jaringan pribadi yang terdedikasi.

Teknologi VPN juga memungkinkan sebuah perusahaan untuk menghubungkan ke kantor cabang atau perusahaan lain dengan internetwork publik (seperti Internet), dengan tetap menjaga komunikasi yang aman. Jaringan VPN di internet secara logis beroperasi sebagai jaringan area luas (WAN).

Teknologi VPN dirancang untuk mengatasi isu-isu seputar bisnis saat ini yang cenderung meningkatnya telecommuting dan didistribusikan secara luas seperti operasi global, di mana

para pekerja harus dapat terhubung ke sumber daya pusat dan harus mampu berkomunikasi dengan satu sama lain.

Untuk menyediakan karyawan dengan kemampuan untuk terhubung ke sumber daya komputasi perusahaan, terlepas dari lokasi mereka, sebuah perusahaan harus mengerahkan skalabilitas solusi akses remote. Biasanya, perusahaan memilih salah satu solusi sebuah departemen MIS, di mana sistem informasi internal departemen dituntut dengan membeli, memasang, dan memelihara modem korporat dan infrastruktur jaringan pribadi, atau mereka memilih jaringan nilai tambah (VAN) solusi, di mana mereka membayar perusahaan outsourcing untuk membeli, memasang, dan memelihara modem dan sebuah infrastruktur telekomunikasi.

Tak satu pun dari solusi ini menyediakan skalabilitas yang diperlukan, dalam hal biaya, fleksibel administrasi, dan permintaan untuk koneksi. Oleh karena itu, masuk akal untuk menggantikan modem dan infrastruktur jaringan pribadi dengan solusi yang lebih murah berbasis teknologi internet sehingga bisnis dapat fokus pada kompetensi inti. Dengan solusi internet, beberapa koneksi internet melalui penyedia layanan Internet (ISP) dan server VPN, komputer dapat melayani kebutuhan jaringan untuk ratusan atau ribuan client terpencil dan kantor-kantor cabang.

Common Uses of VPNs

Beberapa subbagian menggambarkan konfigurasi VPN lebih umum secara lebih rinci.

Remote Access Over Internet

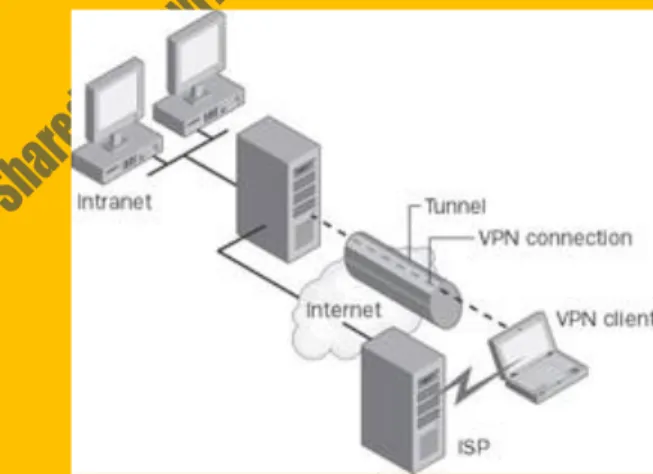

VPN remote menyediakan akses ke sumber daya perusahaan melalui Internet publik, sambil tetap menjaga privasi informasi. Gambar 2 menunjukkan sambungan VPN digunakan untuk menghubungkan remote user untuk intranet perusahaan.

Gambar Using a VPN connection to connect a remote client to a private intranet Daripada membuat jarak jauh (atau 1-800) panggilan ke perusahaan outsourcing akses jaringan atau server (NAS), lebih baik menggunakan ISP lokal. Menggunakan sambungan ke ISP lokal, menciptakan software VPN virtual private network antara dial-up user dan server VPN perusahaan di Internet.

Connecting Networks Over the Internet

Ada dua metode untuk menggunakan VPN dan untuk menghubungkan jaringan area lokal di remote site:

Using dedicated lines to connect a branch office to a corporate LAN

Daripada menggunakan jarak jauh mahal yang didedikasikan sirkuit antara kantor cabangnya dengan hub perusahaan, baik kantor cabang dan perusahaan hub router dapat menggunakan sirkuit khusus lokal dan ISP lokal untuk terhubung ke Internet. Software VPN menggunakan koneksi ISP lokal dan Internet untuk membuat jaringan pribadi virtual antara hub router kantor dengan router cabang perusahaan.

Using a dial-up line to connect a branch office to a corporate LAN

Daripada memiliki router di kantor cabang membuat jarak jauh (atau 1-800) panggilan ke perusahaan atau outsourcing NAS, router di kantor cabang dapat menghubungi ISP lokal. Software VPN menggunakan koneksi ke ISP lokal untuk membuat VPN antara router kantor dengan hub router cabang perusahaan via Internet.

Gambar Using a VPN connection to connect two remote sites

Dalam kedua kasus, fasilitas yang menghubungkan kantor cabang dan kantor perusahaan Internet lokal. Hub perusahaan router yang bertindak sebagai server VPN harus tersambung ke ISP lokal dengan dedicated line. Ini server VPN harus mendengarkan 24 jam sehari untuk masuk VPN traffic.

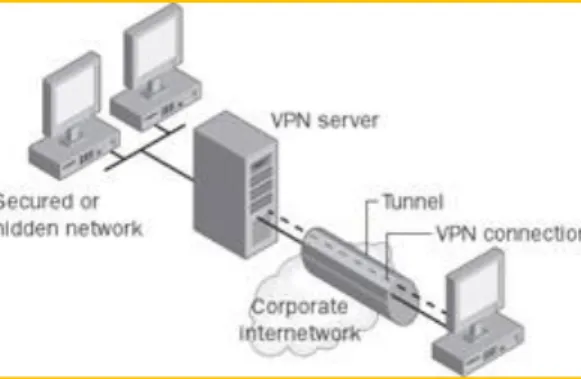

Connecting Computers over an Intranet

Dalam beberapa perusahaan internetwork, data departemen sangat sensitif sehingga jaringan LAN dari departemen secara fisik terputus dari internetwork perusahaan. Meskipun ini melindungi informasi rahasia departemen, itu menciptakan masalah aksesibilitas informasi bagi para pengguna yang tidak secara fisik terhubung ke LAN yang terpisah.

Gambar Using a VPN connection to connect to a secured or hidden network

VPN memungkinkan jaringan LAN dari departemen secara fisik terhubung ke jaringan internet perusahaan tetapi dipisahkan oleh sebuah server VPN. VPN server tidak bertindak sebagai router antara perusahaan dan departemen internetwork LAN. Sebuah router akan menghubungkan dua jaringan, sehingga memungkinkan semua orang akses ke LAN yang sensitif. Dengan menggunakan VPN, administrator jaringan dapat memastikan bahwa hanya para pengguna pada internetwork perusahaan yang memiliki mandat yang sesuai (berdasarkan kebutuhan-untuk-tahu kebijakan dalam perusahaan) dapat membentuk suatu VPN dengan VPN server dan mendapatkan akses ke sumber departemen yang dilindungi. Selain itu, semua komunikasi yang melalui VPN dapat dienkripsi untuk kerahasiaan data. Para pengguna yang tidak memiliki mandat yang tepat tidak dapat melihat jaringan LAN dari departemen.

Basic VPN Requirements

Biasanya, ketika menjalankan sebuah solusi jaringan terpencil, suatu perusahaan perlu memfasilitasi akses ke sumber daya dan informasi perusahaan. Solusinya harus memungkinkan roaming atau remote client untuk menyambung ke sumber daya LAN, dan solusinya harus memungkinkan kantor-kantor untuk melakukan koneksi remote untuk saling berbagi sumber daya dan informasi (router-ke-router koneksi). Selain itu, solusinya harus memastikan privasi dan integritas data saat melintasi Internet. Kekhawatiran yang sama berlaku dalam kasus data sensitif perusahaan yang melintasi internetwork.

Oleh karena itu, solusi VPN harus menyediakan setidaknya semua berikut:

1. User Authentication. Solusi yang harus memverifikasi identitas client VPN dan membatasi akses VPN untuk pengguna yang berwenang saja. Juga harus memberikan catatan audit dan akuntansi untuk menunjukkan siapa yang mengakses informasi, apa dan kapannya.

2. Address Management. Solusi yang harus menetapkan alamat client VPN pada intranet dan memastikan bahwa alamat pribadi tetap pribadi.

3. Data Encryption. Data yang dibawa pada jaringan publik harus tidak terbaca untuk client yang tidak memiliki hak yang sah pada jaringan.

4. Key Management. Solusi yang harus menghasilkan dan memperbarui kunci enkripsi untuk client dan server.

5. Multiprotocol Support. Solusi yang harus menangani protokol yang umum digunakan dalam jaringan publik. Ini termasuk IP, Internetwork Packet Exchange (IPX), dan seterusnya.

Solusi VPN Internet yang didasarkan pada Point-to-Point Tunneling Protocol (PPTP) atau Layer Two Tunneling Protocol (L2TP) memenuhi semua persyaratan dasar ini dan mengambil keuntungan dari ketersediaan Internet. Solusi lain, termasuk Internet Protocol Security (IPSec), hanya memenuhi beberapa persyaratan, namun tetap berguna untuk situasi tertentu.

Architecture

Tunneling Basics

TUNNELING adalah metode menggunakan infrastruktur jaringan internet untuk mentransfer data untuk satu jaringan ke jaringan lain. Data yang akan ditransfer (atau payload) dapat berupa frame (atau paket) dari protokol lain. Daripada mengirimkan sebuah frame seperti yang dihasilkan oleh node yang berasal, yang merangkum protokol tunneling dalam header tambahan. Header tambahan ini menyediakan informasi routing sehingga payload yang dienkapsulasi dapat melintasi antara internetwork.

Paket yang dikemas kemudian diarahkan antara tunnel end point melalui jaringan internet. Jalan yang logis melalui mana enkapsulasi paket berjalan melalui internetwork disebut sebuah tunnel. Setelah frame yang dienkapsulasi mencapai tujuan mereka di internetwork, frame didekapsulasi dan diteruskan ke tujuan akhir. Tunneling mencakup keseluruhan proses ini (enkapsulasi, transmisi, dan dekapsulasi paket).

Gambar Tunneling

Transit dari internetwork-internetwork apapun dari Internet adalah internetwork publik dan merupakan yang paling dikenal luas dunia nyata contohnya. Ada banyak contoh tunnel yang terbawa ke internetwork perusahaan. Dan sementara Internet menyediakan salah satu yang paling meresap dan hemat biaya internetwork, referensi ke Internet dalam makalah ini dapat digantikan oleh publik atau swasta lainnya internetwork yang berfungsi sebagai tempat transit dari internetwork.

Teknologi tunneling telah ada selama beberapa waktu. Beberapa contoh teknologi dewasa meliputi:

1. SNA tunneling over IP internetwork. Ketika Sistem Network Architecture (SNA) traffic dikirim di perusahaan IP internetwork, yang dimana SNA frame dienkapsulasi dalam sebuah UDP dan IP header.

2. IPX tunneling for Novell NetWare over IP internetworks. Ketika sebuah paket IPX dikirim ke NetWare IPX server atau router, server atau router membungkus paket IPX pada UDP dan IP header, dan kemudian mengirimkan ke melewati IP internetwork. Tujuan IP-to-IPX router menghilangkan UDP dan IP header dan meneruskan paket ke tujuan IPX.

Teknologi tunneling baru telah diperkenalkan dalam beberapa tahun terakhir. Teknologi-baru ini yang merupakan fokus utama tulisan ini-meliputi:

1. Point-to-Point Tunneling Protocol (PPTP). PPTP memungkinkan IP, IPX, atau NetBEUI traffic yang akan dienkripsi, dan kemudian dikemas dalam sebuah IP header

yang akan dikirim di sebuah perusahaan IP internetwork atau internetwork IP publik seperti Internet.

2. Layer Two Tunneling Protocol (L2TP). L2TP memungkinkan IP, IPX, atau NetBEUI traffic yang akan dienkripsi, dan kemudian dikirim melalui media apapun yang mendukung point-to-point datagram pengiriman, seperti IP, X.25, Frame Relay, atau ATM.

3. IPSec tunnel mode. Modus tunnel IPSec memungkinkan IP paket data dapat dienkripsi, dan kemudian dikemas dalam sebuah IP header yang akan dikirim di sebuah perusahaan IP internetwork atau internetwork IP publik seperti Internet.

Tunneling Protocols

Untuk sebuah tunnel yang akan dibuat, baik tunnel untuk client maupun tunnel untuk server haruslah menggunakan PROTOKOL TUNNELING yang SAMA.

Teknologi tunneling dapat didasarkan pada layer 2 atau pun layer 3 protokol tunneling. Lapisan ini sesuai dengan Open System Interconnection (OSI) Reference Model. Layer 2 protokol sesuai dengan data-link layer dan menggunakan frame sebagai unit yang mereka tukar. PPTP dan L2TP adalah protokol tunneling layer 2; keduanya merangkum payload dalam sebuah frame PPP untuk dikirim di sebuah internetwork. Layer 3 sesuai dengan protokol layer Network, dan menggunakan paket. Modus tunnel IPSec adalah contoh dari protokol tunneling Layer 3 dan enkapsulasi paket IP dalam sebuah header IP tambahan sebelum mengirimkannya melewati IP internetwork.

How Tunneling Works

Untuk teknologi tunneling Layer 2, seperti PPTP dan L2TP, sebuah tunnel mirip dengan sebuah sesi, keduanya dari tunnel endpoint harus menyetujui ke tunnel dan harus menegosiasikan variabel-variabel konfigurasi, seperti tugas alamat atau enkripsi atau parameter kompresi. Dalam kebanyakan kasus, data yang ditransfer melintasi tunnel dikirim menggunakan protokol berbasis datagram. Sebuah tunnel maintenance protocol digunakan sebagai mekanisme untuk mengelola tunnel.

Teknologi tunneling Layer 3 umumnya mengasumsikan bahwa semua masalah konfigurasi yang telah dikonfigurasikan, sering kali melewati proses manual. Untuk protokol-protokol ini, mungkin tidak ada fase perawatan tunnel. Untuk Layer 2 protokol (PPTP dan L2TP), bagaimanapun, sebuah tunnel harus diciptakan, dipelihara, dan kemudian dihentikan.

Setelah tunnel dibuat, data dapat dikirim. Tunnel client atau server menggunakan tunnel data transfer protocol untuk mempersiapkan data untuk ditransfer. Sebagai contoh, ketika tunnel client mengirimkan sebuah payload ke tunnel server, tunnel client pertama menambahkan sebuah tunnel data transfer header protocol ke payload. Client kemudian mengirimkan hasil payload yang dikemas di internetwork, dengan rute ke tunnel server.Tunnel server menerima paket-paket, menghilangkan tunnel data transfer header protocol, dan meneruskan payload ke

jaringan target. Informasi tunnel yang dikirim antara server dan tunnel client berperilaku sama.

Tunneling Protocols and the Basic Tunneling Requirements

Karena mereka didasarkan pada PPP protokol yang didefinisikan dengan baik, Layer 2 protokol (seperti PPTP dan L2TP) mewarisi beberapa fitur berguna. Fitur ini, juga sebagai persyaratan dasar dari Layer 3 VPN, seperti diuraikan di bawah ini.

User Authentication. Layer 2 tunneling protokol otentikasi pengguna mewarisi skema PPP, termasuk metode EAP yang dibahas di bawah ini. Banyak skema tunneling Layer 3 berasumsi bahwa endpoint sangat dikenal (dan disahkan) sebelum tunnel didirikan. Pengecualian untuk ini IPSec Internet Key Exchange (IKE) negosiasi, yang menyediakan otentikasi timbal balik tunnel endpoint. Kebanyakan implementasi IPSec termasuk Windows 2000 mendukung sertifikat berbasis komputer saja, bukan sertifikat pengguna. Akibatnya, setiap pengguna dengan akses ke salah satu komputer endpoint dapat menggunakan tunnel. Potensi kelemahan dari keamanan dapat dihilangkan ketika IPSec dipasangkan dengan protokol layer 2 seperti L2TP. Token card support. Menggunakan Extensible Authentication Protocol (EAP),

Layer 2 tunneling protokol dapat mendukung berbagai metode otentikasi, termasuk satu kali password, kriptografi kalkulator, dan smart card. Layer 3 tunneling protokol dapat menggunakan metode yang serupa, misalnya, IPSec mendefinisikan sertifikat otentikasi kunci publik dalam negosiasi IKE.

Dynamic address assignment. Layer 2 tunneling mendukung tugas dinamis alamat client berdasarkan Network Control Protocol (NCP) mekanisme negosiasi. Secara umum, skema tunneling Layer 3 berasumsi bahwa alamat yang telah ditetapkan sebelum inisiasi tunnel. Skema untuk penugasan alamat di tunnel IPSec mode saat ini sedang dalam pengembangan dan belum tersedia.

Data compression. Layer 2 tunneling PPP mendukung protokol berbasis skema kompresi. Sebagai contoh, Microsoft implementasi dari kedua PPTP dan L2TP menggunakan Microsoft Point-to-Point Compression (MPPC). IETF sedang menyelidiki mekanisme yang serupa (seperti IP Compression) untuk protokol tunneling layer 3.

Data encryption. Layer 2 tunneling protokol PPP mendukung enkripsi data berbasis mekanisme. Implementasi Microsoft PPTP mendukung penggunaan opsional Microsoft Point-to-Point Encryption (MPPE), berdasarkan algoritma RSA/RC4. Layer 3 tunneling protokol dapat menggunakan metode yang serupa, misalnya, IPSec mendefinisikan beberapa metode enkripsi data opsional, yang dinegosiasikan selama pertukaran IKE. Implementasi Microsoft untuk protokol L2TP menggunakan enkripsi IPSec untuk melindungi aliran data dari VPN client ke server VPN.

Key Management. MPPE, layer 2 mekanisme enkripsi, bergantung pada kunci awal yang dihasilkan selama otentikasi pengguna, dan kemudian memperbarui secara berkala. IPSec melakukan negosiasi secara eksplisit kunci yang umum selama pertukaran IKE, dan juga menyegarkan secara berkala.

Multiprotocol support. Layer 2 tunneling payload mendukung banyak protokol, yang memudahkan tunneling client untuk mengakses jaringan perusahaan mereka menggunakan IP, IPX, NetBEUI, dan seterusnya. Sebaliknya, Layer 3 tunneling protokol, seperti IPSec modus tunnel, biasanya dukungan hanya menargetkan jaringan yang menggunakan protokol IP.

Point-to-Point Protocol (PPP)

Karena Layer 2 protokol sangat tergantung pada fitur awalnya ditentukan untuk PPP, perlu memeriksa protokol ini lebih dekat. PPP ini dirancang untuk mengirim data melalui dial-up atau koneksi point-to-point yang terdedikasi. PPP merangkum IP, IPX, dan NetBEUI paket dalam frame PPP, dan kemudian mengirimkan paket PPP yang terenkapsulasi melintasi point-to-point link. PPP digunakan antara dial-up client dan NAS.

Ada empat tahap yang berbeda dari negosiasi dalam sesi PPP dial-up. Masing-masing harus melengkapi empat fase berhasil sebelum sambungan PPP siap untuk mentransfer data pengguna.

Phase 1: PPP Link Establishment

PPP menggunakan Link Control Protocol (LCP) untuk membentuk, memelihara, dan mengakhiri koneksi fisik. Selama LCP fase awal, pilihan komunikasi dasar dipilih. Selama fase pembentukan link (Phase 1), protokol otentikasi dipilih, tetapi mereka tidak benar-benar dilaksanakan sampai tahap otentikasi koneksi (Phase 2).Demikian pula, selama LCP keputusan dibuat mengenai apakah akan bernegosiasi dua peer penggunaan kompresi dengan enkripsi atau enkripsi saja. Pilihan yang sebenarnya kompresi dan algoritma enkripsi dan rincian lainnya terjadi selama Fase 4. Phase 2: User Authentication

Dalam fase kedua, client PC menyajikan kepercayaan pengguna untuk mengakses remote server. Skema otentikasi yang aman memberikan perlindungan terhadap serangan ulangan dan client terpencil peniruan. Sebuah serangan replay terjadi ketika monitor pihak ketiga yang berhasil ditangkap koneksi dan menggunakan paket-paket untuk memutar ulang respons client terpencil sehingga dapat memperoleh sambungan keasliannya. Peniruan Remote client terjadi bila pihak ketiga mengambil alih sebuah koneksi keasliannya. Penyusup menunggu sampai sambungan telah dikonfirmasi, dan kemudian menangkap percakapan parameter, memutus pengguna yang dikonfirmasi, dan mengambil kendali dari sambungan dikonfirmasi.

Kebanyakan implementasi PPP menyediakan metode otentikasi terbatas, biasanya Password Authentication Protocol (PAP), Challenge Handshake Authentication Protocol (CHAP), dan Microsoft Challenge Handshake Authentication Protocol (MS-CHAP).

Password Authentication Protocol (PAP).

PAP adalah sederhana, skema otentikasi clear-text. Permintaan NAS terhadap user name dan Password, dan PAP mengembalikan mereka dalam bentuk teks (tidak terenkripsi). Jelas, skema otentikasi ini tidak aman karena pihak ketiga dapat menangkap user name dan password dan menggunakannya untuk mendapatkan akses berikutnya ke NAS dan semua sumber daya yang disediakan oleh NAS. PAP tidak memberikan perlindungan terhadap kiriman ulang atau duplikasi client dengan password pengguna yang sudah dikonfirm.

Challenge-Handshake Authentication Protocol (CHAP).

CHAP merupakan mekanisme otentikasi terenkripsi yang menghindari transmisi password yang sebenarnya pada sambungan. NAS mengirimkan sebuah tantangan, yang terdiri dari sesi ID dan tantangan yang sewenang-wenang string, ke client remote. Remote client harus menggunakan satu-arah MD5 hashing algoritma untuk mengembalikan user name dan enkripsi dari tantangan, session ID, dan password client. User name dikirim unhashed.

CHAP merupakan perbaikan atas PAP karena jelas-teks password tidak terkirim di atas link. Sebaliknya, sandi akan digunakan untuk membuat hash yang dienkripsi dari tantangan asli. Server client tahu jelas-teks sandi dan bisa, karena itu, meniru operasi dan membandingkan hasilnya dengan password dikirim dalam respon client. Replay CHAP melindungi terhadap serangan dengan menggunakan string tantangan yang sewenang-wenang untuk setiap otentikasi usaha. CHAP melindungi terhadap client terpencil peniruan dengan tantangan yang tak terduga mengirim ulang ke server client sepanjang durasi sambungan.

Microsoft Challenge-Handshake Authentication Protocol (MS-CHAP).

MS-CHAP merupakan mekanisme otentikasi terenkripsi yang sangat mirip dengan CHAP. Seperti di CHAP, NAS mengirimkan sebuah tantangan, yang terdiri dari sesi ID dan tantangan yang sewenang-wenang string, ke client remote. Remote client harus mengembalikan user name dan bentuk terenkripsi tantangan string, ID sesi, dan MD4-hashed sandi. Desain ini, yang menggunakan hash dari MD4 hash dari password, memberikan tingkat keamanan tambahan karena hal itu memungkinkan server untuk menyimpan password hashed bukan password teks biasa. MS-CHAP juga menyediakan kode kesalahan tambahan, termasuk sebuah sandi kode kedaluwarsa, dan tambahan client-server dienkripsi pesan yang memungkinkan pengguna untuk mengubah password. Dalam MS-CHAP, baik akses client dan NAS secara independen menghasilkan kunci awal untuk enkripsi data berikutnya oleh MPPE. Oleh karena itu, MS-CHAP authentication diperlukan untuk mengaktifkan enkripsi data berbasis MPPE.

MS-CHAP version 2 (MS-CHAP v2).

MS-CHAP v2 adalah mekanisme otentikasi terenkripsi yang diperbarui dan menyediakan keamanan yang lebih kuat untuk pertukaran user name dan sandi kepercayaan dan penentuan kunci enkripsi. Dengan MS-CHAP v2, para NAS mengirimkan tantangan untuk client akses yang terdiri dari sesi pengenal dan tantangan yang sewenang-wenang string. Akses remote client mengirimkan

tanggapan yang berisi user name, tantangan rekan yang sewenang-wenang string, dan bentuk yang dienkripsi tantangan yang diterima string, tantangan rekan string, pengidentifikasi sesi, dan password pengguna. NAS memeriksa respon dari client dan mengirimkan kembali respon yang berisi indikasi keberhasilan atau kegagalan upaya sambungan dan tanggapan dikonfirmasi berdasarkan tantangan yang dikirim string, tantangan rekan string, tanggapan dienkripsi client, dan password pengguna. Client akses remote memverifikasi respon otentikasi dan, jika benar, menggunakan sambungan. Jika respon otentikasi tidak benar, client akses remote sambungan berakhir.

Dengan menggunakan proses ini, MS-CHAP v2 menyediakan otentikasi timbal balik yang NAS akses memverifikasi bahwa client memiliki pengetahuan tentang password dan client akses memverifikasi bahwa NAS memiliki pengetahuan tentang password pengguna. MS-CHAP v2 juga menentukan dua kunci enkripsi, satu untuk data yang dikirim dan satu untuk data yang diterima.

Selama fase 2 dari konfigurasi PPP link, maka NAS mengumpulkan data otentikasi, dan kemudian memvalidasi data sendiri terhadap pengguna database atau server otentikasi data pusat, seperti yang dikelola oleh Windows domain controller, atau data otentikasi dikirim ke sebuah Remote Authentication Dial-in User Service (RADIUS) server.

Phase 3: PPP Callback Control

Implementasi Microsoft terhadap PPP termasuk optional callback control phase. Fase ini menggunakan Callback Control Protocol (CBCP) setelah fase otentikasi. Jika dikonfigurasi untuk callback, baik remote client dan NAS terputus setelah otentikasi. NAS kemudian memanggil client remote kembali di nomor telepon tertentu. Hal ini memberikan tingkat keamanan tambahan untuk jaringan dial-up. NAS mengizinkan koneksi dari client terpencil secara fisik berada di nomor telepon tertentu saja.

Phase 4: Invoking Network Layer Protocol(s)

Setelah tahap-tahap sebelumnya telah selesai, PPP mengacu pada berbagai protokol kontrol jaringan (NCPs) yang dipilih selama fase pendirian link (Phase 1) untuk mengkonfigurasi protokol yang digunakan oleh client remote. Sebagai contoh, selama tahap ini IP Control Protocol (IPCP) dapat menetapkan alamat dinamis kepada pengguna dial-in. Dalam implementasi Microsoft terhadap PPP, compression control protocol digunakan untuk menegosiasikan kedua kompresi data (menggunakan MPPC) dan data enkripsi (menggunakan MPPE) untuk karena keduanya dilaksanakan dalam rutinitas yang sama.

Data-Transfer Phase

Setelah empat tahap negosiasi telah selesai, PPP mulai untuk meneruskan data ke dan dari dua peer. Masing-masing paket data yang ditransmisikan dibungkus dalam sebuah header PPP yang dihapus oleh sistem penerima. Jika kompresi data dipilih pada phase 1 dan dinegosiasikan dalam phase 4, data dikompresi sebelum transmisi. Jika data enkripsi yang dipilih dan dinegosiasikan, data terenkripsi sebelum transmisi.

Point-to-Point Tunneling Protocol (PPTP)

PPTP adalah Layer 2 protokol yang mengenkapsulasi frame PPP didalam IP datagrams untuk pengiriman melalui internetwork IP, seperti Internet. PPTP dapat digunakan untuk akses jarak jauh dan router-ke-router VPN. PPTP ini didokumentasikan di RFC 2637.

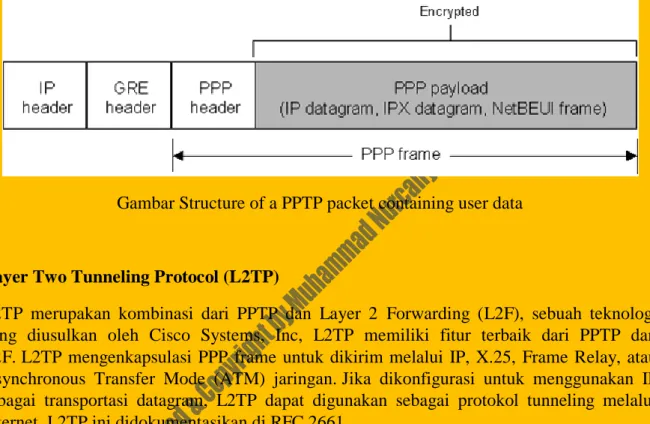

Point-to-Point Tunneling Protocol (PPTP) menggunakan koneksi TCP untuk tunnel maintenance dan versi modifikasi dari Generic Routing Encapsulation (GRE) untuk mengenkapsulasi frame PPP untuk data yang di tunnel. Payloads dari encapsulasi PPP frame dapat dienkripsi dan / atau dikompres. Gambar 6 menunjukkan struktur dari sebuah paket PPTP yang berisi data pengguna.

Gambar Structure of a PPTP packet containing user data

Layer Two Tunneling Protocol (L2TP)

L2TP merupakan kombinasi dari PPTP dan Layer 2 Forwarding (L2F), sebuah teknologi yang diusulkan oleh Cisco Systems, Inc, L2TP memiliki fitur terbaik dari PPTP dan L2F. L2TP mengenkapsulasi PPP frame untuk dikirim melalui IP, X.25, Frame Relay, atau Asynchronous Transfer Mode (ATM) jaringan. Jika dikonfigurasi untuk menggunakan IP sebagai transportasi datagram, L2TP dapat digunakan sebagai protokol tunneling melalui Internet. L2TP ini didokumentasikan di RFC 2661.

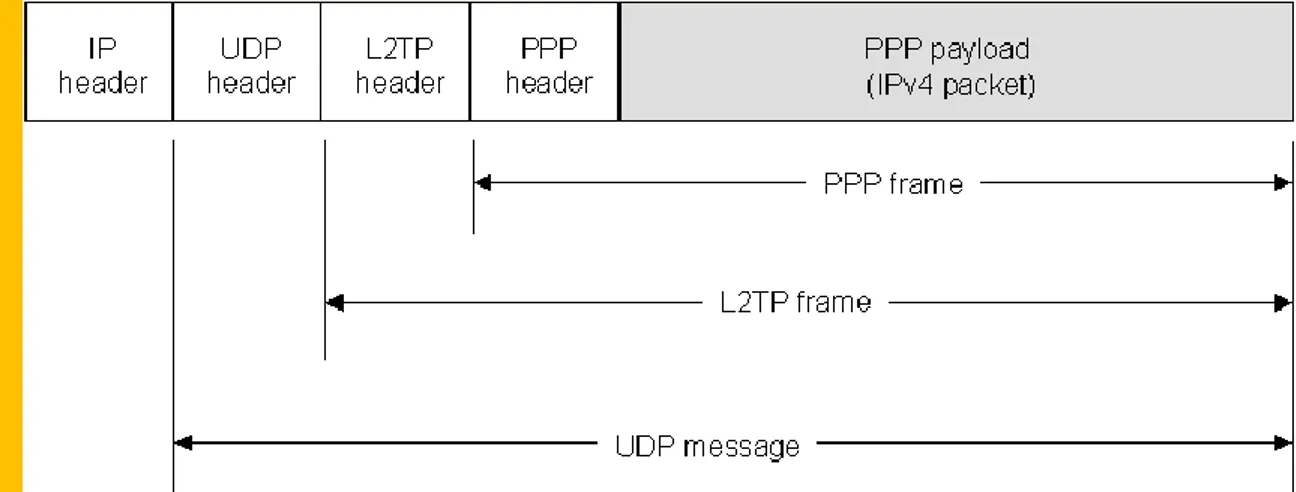

L2TP yang melewati IP internetwork menggunakan UDP dan serangkaian L2TP pesan untuk tunnel maintenance. L2TP juga menggunakan UDP untuk mengirimkan L2TP-enkapsulasi PPP frame sebagai data yang ditunnel. Payloads dari encapsulasi PPP frame dapat dienkripsi dan / atau dikompres. Gambar 7 menunjukkan struktur suatu paket L2TP berisi data pengguna.

Gambar Structure of an L2TP packet containing user data

Pada Windows 2000, IPSec Encapsulating Security Payload (ESP) digunakan untuk mengenkripsi paket L2TP. Ini dikenal sebagai L2TP/IPSec. Hasilnya setelah menerapkan ESP ditunjukkan pada Gambar 8.

GambarEncryption of an L2TP packet with IPSec ESP

PPTP Compared to L2TP/IPSec

Baik L2TP/IPSec maupun PPTP menggunakan dan PPP untuk memberikan amplop awal untuk data, dan kemudian tambahkan header tambahan untuk transportasi melalui jaringan internet. Namun, ada perbedaan-perbedaan berikut:

Dengan PPTP, enkripsi data dimulai setelah proses koneksi PPP (dan, karena itu, PPP otentikasi) selesai. Dengan L2TP/IPSec, data enkripsi dimulai sebelum proses koneksi PPP dengan menegosiasikan sebuah asosiasi keamanan IPSec.

Koneksi PPTP menggunakan MPPE, password yang didasarkan pada Rivest-Shamir-Aldeman (RSA) RC-4 dan menggunakan algoritma enkripsi 40, 56, atau 128-bit kunci enkripsi. Stream cipher mengenkripsi data sebagai sedikit sungai. L2TP/IPSec koneksi menggunakan Data Encryption Standard (DES), yang merupakan blok cipher yang

menggunakan baik yang 56-bit kunci untuk DES atau tiga 56-bit kunci untuk 3-DES. Blok cipher mengenkripsi data dalam blok diskrit (64-bit blok, dalam kasus DES).

Koneksi PPTP hanya membutuhkan otentikasi user-level melalui PPP protokol berbasis otentikasi. Koneksi L2TP/IPSec memerlukan pengguna dengan tingkat otentikasi yang sama dan, di samping itu, tingkat otentikasi computer-level menggunakan sertifikat-sertifikat komputer.

Advantages of L2TP/IPSec over PPTP

Berikut ini adalah keuntungan menggunakan L2TP/IPSec daripada PPTP pada Windows 2000 :

IPSec menyediakan otentikasi per paket data (bukti bahwa data yang dikirim oleh pengguna yang berwenang), integritas data (bukti bahwa data itu tidak diubah dalam perjalanan), replay perlindungan (pencegahan dari kirim kembali aliran paket yang tertangkap), dan kerahasiaan data ( pencegahan dari paket yang diambil tanpa kunci enkripsi). Sebaliknya, PPTP hanya menyediakan paket data per kerahasiaan.

Koneksi L2TP/IPSec menyediakan otentikasi kuat dengan mengharuskan kedua otentikasi komputer melalui sertifikat dan level user otentikasi melalui protokol otentikasi PPP.

Paket PPP dipertukarkan selama user-level otentikasi tidak pernah dikirim dalam bentuk tidak terenkripsi karena proses koneksi PPP L2TP/IPSec terjadi setelah asosiasi keamanan IPSec (SAS) dibentuk. Jika disadap, pertukaran otentikasi PPP untuk beberapa jenis protokol otentikasi PPP dapat digunakan untuk melakukan serangan dictionary offline dan menentukan password pengguna. Dengan mengenkripsi pertukaran otentikasi PPP, serangan dictionary offline hanya dapat dilakukan setelah paket yang terenkripsi telah berhasil didekripsi.

Advantages of PPTP over L2TP/IPSec

Berikut ini adalah keuntungan PPTP daripada L2TP/IPSec pada Windows 2000 :

PPTP tidak memerlukan sertifikat infrastruktur. L2TP/IPSec memerlukan sertifikat infrastruktur untuk mengeluarkan sertifikat komputer ke komputer server VPN (atau server otentikasi lainnya) dan semua komputer client VPN.

PPTP dapat digunakan oleh komputer dengan Windows XP, Windows 2000, Windows NT versi 4.0, Windows Millennium Edition (ME), Windows 98, dan Windows 95 dengan Windows Dial-Up Networking 1,3 Kinerja & Security Update. L2TP/IPSec hanya dapat digunakan dengan Windows XP dan Windows 2000 VPN client. Hanya client ini mendukung protokol L2TP, IPSec, dan penggunaan sertifikat.

PPTP client dan server dapat ditempatkan di belakang network address translator (NAT) jika NAT memiliki editor yang tepat untuk PPTP traffic. L2TP/IPSec-based

VPN client atau server tidak dapat ditempatkan di belakang NATunless yang mendukung IPSec Traversal NAT (NAT-T). IPSec NAT-T ini didukung oleh Windows Server 2003, Microsoft L2TP/IPSec VPN Client, dan untuk VPN client dengan L2TP/IPSec NAT-T Update for Windows XP dan Windows 2000.

Internet Protocol Security (IPSec) Tunnel Mode

IPSec adalah Layer 3 protokol standar yang mendukung transfer informasi yang diamankan di internetwork IP. IPSec lebih lengkap dijelaskan dalam bagian Advanced Security di bawah. Namun, salah satu aspek IPSec yang harus didiskusikan dalam konteks protokol tunneling. Di samping definisi mekanisme enkripsi untuk IP traffic, IPSec mendefinisikan format paket IP melalui IP tunnel mode, umumnya disebut sebagai modus tunnel IPSec. Sebuah tunnel IPSec terdiri dari sebuah tunnel client dan tunnel server, yang keduanya dikonfigurasi untuk menggunakan IPSec tunneling dan mekanisme enkripsi yang dinegosiasikan.

IPSec mode tunnel menggunakan metode keamanan dinegosiasikan (jika ada) untuk mengenkapsulasi dan mengenkripsi seluruh IP paket untuk keamanan mentransfer yang melintasi pribadi atau publik IP internetwork. Payload yang dienkripsi kemudian dikemas lagi dengan plain-text IP header dan dikirim pada internetwork untuk pengiriman ke tunnel server. Setelah menerima datagram ini, proses server tunnel dan membuang plain-text IP header, dan kemudian isinya didekripsi untuk mengambil payload paket IP yang asli. Payload paket IP kemudian diproses normal dan dialihkan ke tempat tujuan pada jaringan target. IPSec mode tunnel memiliki beberapa fitur berikut dan keterbatasan :

Mendukung hanya traffic IP.

Berfungsi di bagian bawah IP stack; karena itu, aplikasi dan protokol tingkat tinggi mewarisi perilakunya.

Hal ini dikendalikan oleh SECURITY POLICY seperangkat aturan-aturan

kesamaan. SECURITY POLICY ini menetapkan mekanisme enkripsi dan tunneling yang tersedia, menurut urutan preferensi, dan metode otentikasi yang tersedia, juga dalam urutan preferensi. Begitu ada traffic, dua komputer saling melakukan

otentikasi, dan kemudian menegosiasikan metode enkripsi yang akan

digunakan. Setelah itu, semua traffic dienkripsi menggunakan enkripsi dinegosiasikan mekanisme, dan kemudian dibungkus dalam sebuah tunnel header.

Untuk informasi lebih lanjut tentang IPSec, lihat "Advanced Keamanan" dalam tulisan ini.

Tunnel Types

Tunnel dapat dibuat dalam berbagai cara. Voluntary tunnels: Seorang pengguna atau komputer client VPN dapat mengeluarkan permintaan untuk mengkonfigurasi dan membuat tunnel sukarela. Dalam kasus ini, pengguna komputer adalah sebuah tunnel endpoint dan bertindak sebagai tunnel client.

Compulsory tunnels: Sebuah VPN berkemampuan akses dial-up mengkonfigurasi server dan menciptakan tunnel wajib. Dengan tunnel wajib, pengguna komputer bukan titik akhir tunnel. Perangkat lain, dial-up akses server, antara komputer pengguna dan tunnel server merupakan tunnel endpoint dan bertindak sebagai tunnel client.

Hingga saat ini, Voluntary tunnel terbukti menjadi lebih populer dari jenis-jenis tunnel lainnya. Bagian berikut ini menggambarkan masing-masing jenis tunnel ini secara lebih rinci.

Voluntary Tunneling

Sukarela tunneling terjadi ketika sebuah workstation atau server routing menggunakan perangkat lunak client tunneling untuk membuat virtual koneksi ke server tunnel target. Untuk mencapai hal ini, protokol tunneling yang sesuai harus diinstal pada komputer client. Untuk protokol yang dibahas dalam makalah ini, tunnel sukarela memerlukan koneksi IP (baik LAN atau dial-up).

Dalam situasi dial-up, client harus membuat koneksi dial-up ke internetwork sebelum client dapat membuat tunnel. Ini adalah kasus yang paling umum. Contoh terbaik dari hal ini adalah dial-up pengguna Internet, yang harus dial ke ISP terlebih dahulu dan memperoleh sambungan Internet sebelum tunnel melalui internet terbuat. Untuk komputer yang terpasang LAN, client telah memiliki koneksi ke jaringan internet yang dapat menyediakan routing payloads yang terenkapsulasi ke LAN tunnel server yang dipilih. Ini akan menjadi kasus seorang client di LAN perusahaan yang memulai sebuah tunnel untuk mencapai jaringan pribadi atau jaringan yang disembunyikan pada subnet LAN (seperti jaringan Sumber Daya Manusia dibahas sebelumnya).

Ini adalah kesalahpahaman umum bahwa sambungan VPN memerlukan dial-up connection. Mereka hanya memerlukan konektivitas IP antara client VPN dan VPN server. Beberapa client (seperti komputer rumah) menggunakan koneksi dial-up ke Internet untuk membuat IP transportasi. Ini adalah langkah awal dalam persiapan untuk membuat sebuah tunnel dan bukan merupakan bagian dari protokol tunnel itu sendiri.

Compulsory Tunneling

Sejumlah vendor yang menjual akses dial-up server telah menerapkan kemampuan untuk membuat tunnel atas nama dial-up client. Komputer atau perangkat jaringan yang menyediakan tunnel untuk komputer client secara berbeda-beda dikenal sebagai Front End Processor (FEP) di PPTP, sebuah L2TP Access Concentrator (LAC) di L2TP, atau sebuah IP Security Gateway dalam IPSec. Untuk keperluan di makalah ini, istilah FEP digunakan untuk

menggambarkan fungsi, terlepas dari protokol tunneling tersebut. Untuk melaksanakan fungsinya, FEP yang sesuai harus terinstal protokol tunneling dan harus mampu membangun tunnel ketika menghubungkan komputer client.

Dalam contoh Internet, tempat-tempat komputer client dial-up panggilan ke NAS dengan tunneling yang diaktifkan pada ISP. Sebagai contoh, sebuah perusahaan mungkin memiliki kontrak dengan ISP untuk menggelar serangkaian nasional FEPs. FEPs ini dapat membangun tunnel di Internet ke tunnel server korporasi yang terhubung ke jaringan pribadi, sehingga konsolidasi panggilan dari berbagai lokasi geografis dapat dilakukan dalam satu koneksi Internet pada jaringan perusahaan.

Konfigurasi ini dikenal sebagai tunneling wajib karena client dipaksa untuk menggunakan tunnel yang diciptakan oleh FEP. Setelah koneksi awal dibuat, semua traffic jaringan ke dan dari client secara otomatis dikirim melalui tunnel tersebut. Dengan tunneling wajib, komputer client membuat koneksi PPP tunggal. Ketika client akan memanggil ke NAS, sebuah tunnel dibuat dan semua traffic secara otomatis dikirim melalui tunnel. Sebuah FEP dapat dikonfigurasi untuk men-tunnel semua client dial-up ke tunnel server tertentu. FEP bisa juga men-tunnel masing-masing client, berdasarkan user name atau tujuan.

Tidak seperti tunnel terpisah sukarela yang diciptakan untuk setiap client, sebuah tunnel antara tunnel FEP dan server dapat dibagi oleh beberapa dial-up client. Ketika client kedua mengakses ke server (FEP) untuk mencapai tujuan sebuah tunnel yang sudah ada, tidak perlu untuk menciptakan sebuah instance dari tunnel antara FEP dan tunnel server. Sebaliknya, traffic data untuk client baru ditransfer melalui tunnel yang sudah ada. Karena bisa adanya beberapa client dalam satu tunnel, tunnel tidak akan terputus walaupun sampai pengguna tunnel terakhir terputus.

Advanced Security Features

Karena Internet memfasilitasi pembentukan VPN dari mana saja, jaringan yang kuat memerlukan fitur keamanan untuk mencegah akses tak diinginkan ke jaringan pribadi dan untuk melindungi data pribadi saat melintasi jaringan publik. Penggunaan otentikasi dan enkripsi data telah dibahas sebelumnya. Bagian ini memberikan penjelasan singkat tentang kemampuan otentikasi dan enkripsi yang tersedia dengan EAP dan IPSec.

Simetric vs Asymmetric Encryption (Private Key vs Public Key)

Simetris, atau private key, enkripsi (juga dikenal sebagai enkripsi konvensional) ini didasarkan pada secret key yang diketahui bersama oleh kedua belah pihak. Pihak pengirim menggunakan secret key sebagai bagian dari operasi matematis untuk mengenkripsi (atau menulis dalam kode) teks biasa ke teks sandi. Pihak penerima menggunakan secret key yang sama untuk mendekripsi (atau menguraikan) penyandian teks ke teks biasa. Contoh dari skema enkripsi simetris adalah algoritma RSA RC4 (yang akan memberikan dasar untuk Microsoft Point-to-Point Encryption (MPPE), Data Encryption Standard (DES), International Data Encryption Algorithm (IDEA), dan teknologi enkripsi Skipjack yang diusulkan oleh pemerintah Amerika Serikat (dan diimplementasikan dalam Clipper chip).

Asimetris, atau public key, enkripsi yang menggunakan dua key yang berbeda untuk setiap pengguna: yang pertama adalah sebuah private key yang hanya diketahui pengguna ini, yang lainnya merupakan public key yang sesuai, yang dapat diakses oleh siapa pun. Private dan public key secara matematis berhubungan dengan algoritma enkripsi. Salah satunya digunakan untuk enkripsi dan yang lainnya untuk dekripsi, tergantung pada sifat dari layanan komunikasi yang dilaksanakan.

Di samping itu, teknologi enkripsi public key memungkinkan tanda tangan digital untuk ditempatkan di pesan. Sebuah tanda tangan digital menggunakan private key pengirim untuk mengenkripsi beberapa bagian dari pesan. Ketika pesan diterima, penerima menggunakan public key milik pengirim untuk memecahkan tanda tangan digital dan untuk memverifikasi identitas pengirim.

Certificates

Dengan enkripsi simetris, baik pengirim dan penerima memiliki secret key bersama. Distribusi secret key harus terjadi (dengan perlindungan yang memadai) sebelum adanya komunikasi yang terenkripsi. Namun, dengan enkripsi asimetris, pengirim menggunakan sebuah private key untuk mengenkripsi atau menandatangani pesan digital, sedangkan penerima menggunakan public key untuk menguraikan pesan-pesan tersebut. Public key dapat bebas didistribusikan kepada siapa saja yang perlu menerima pesan digital yang terenkripsi atau tertandatangani. Pengirim perlu berhati-hati untuk melindungi private key saja.

Untuk menjamin integritas dari public key, public key diterbitkan dengan sertifikat. Sebuah sertifikat (atau sertifikat public key) adalah struktur data yang secara digital ditandatangani oleh certification authority (CA) sebuah otoritas pengguna bahwa sertifikat tersebut dapat dipercaya. Sertifikat ini berisi serangkaian nilai-nilai, seperti nama sertifikat dan penggunaan, informasi yang mengidentifikasi pemilik dari public key, public key itu sendiri, tanggal kedaluwarsa, dan nama otoritas sertifikat. CA menggunakan private keynya untuk menandatangani sertifikat tersebut. Jika penerima mengetahui public key dari sertifikat otoritas, maka penerima dapat memverifikasi bahwa sertifikat tersebut memang dari CA dan terpercaya, oleh karena itu, sertifikat ini berisi informasi yang dapat dipercaya dan public key yang valid. Sertifikat ini dapat didistribusikan secara elektronik (melalui akses Web atau email), pada smart card, atau pada disket.

Singkatnya, menyediakan sertifikat public key yang nyaman, metode yang dapat diandalkan untuk memverifikasi identitas pengirim. IPSec opsional dapat menggunakan metode ini untuk end-to-end otentikasi. Remote akses server dapat menggunakan sertifikat public key untuk otentikasi pengguna, seperti dijelaskan dalam bagian "Security Level Transportasi (EAP-TLS)."

Extensible Authentication Protocol (EAP)

Seperti dinyatakan sebelumnya, sebagian besar implementasi PPP menyediakan metode otentikasi yang sangat terbatas. EAP adalah ekstensi standar IETF untuk PPP yang memungkinkan untuk mekanisme otentikasi sewenang-wenang untuk validasi koneksi PPP. EAP ini dirancang untuk memungkinkan penambahan dinamis otentikasi modul plug-in baik di client dan server ujung sambungan. Hal ini memungkinkan vendor untuk menyediakan skema otentikasi baru setiap saat. EAP memberikan fleksibilitas tertinggi dalam otentikasi keunikan dan variasi.

EAP ini didokumentasikan di RFC 2284 dan didukung di dalam Microsoft Windows 2000.

Transport Level Security (EAP-TLS)

EAP-TLS adalah standar IETF (RFC 2716) untuk metode otentikasi yang kuat didasarkan pada sertifikat public key. Dengan EAP-TLS, seorang client menyajikan sertifikat pengguna ke server dial-in, dan server menyajikan sertifikat server ke client. Pertama menyediakan otentikasi user yang kuat ke server; yang kedua memberikan jaminan bahwa pengguna telah mencapai server yang ia harapkan. Kedua sistem bergantung pada rantai otoritas terpercaya untuk memverifikasi validitas sertifikat yang ditawarkan.

Sertifikat pengguna dapat disimpan pada dial-up client komputer atau disimpan dalam smart card eksternal. Dalam kedua kasus, sertifikat ini tidak dapat diakses tanpa bentuk identifikasi penggunaan PIN (nomor atau pertukaran nama-dan-password) antara pengguna dan komputer client.

EAP-TLS adalah metode EAP spesifik yang diterapkan dalam Microsoft Windows 2000. Seperti MS-CHAP dan MS-CHAP v2, EAP-TLS mengembalikan enkripsi key untuk mengaktifkan enkripsi data berikutnya oleh MPPE.

IP Security (IPSec)

Keamanan IP (IPSec) dirancang oleh IETF sebagai mekanisme end-to-end untuk memastikan keamanan data dalam komunikasi yang berbasis IP. IPSec telah didefinisikan pada serangkaian RFC, terutama RFC 2401, 2402, dan 2406, yang menentukan arsitektur keseluruhan, header otentikasi untuk memverifikasi integritas data, dan keamanan encapsulating payload bagi integritas data dan data enkripsi.

IPSec mendefinisikan dua fungsi yang menjamin kerahasiaan: penyandian data dan integritas data. Seperti yang didefinisikan oleh IETF, menggunakan otentikasi IPSec header (AH) untuk menyediakan otentikasi dan integritas sumber tanpa enkripsi, dan Encapsulating Security Payload (ESP) untuk menyediakan otentikasi dan integritas bersama dengan enkripsi. Dengan IPSec, hanya pengirim dan penerima yang mengetahui security key. Jika data otentikasi sah, penerima mengetahui bahwa komunikasi berasal dari pengirim dan itu tidak berubah dalam perjalanan.

IPSec dapat dibayangkan sebagai suatu lapisan di bawah TCP / IP stack. Lapisan ini dikontrol oleh kebijakan keamanan pada setiap komputer dan asosiasi keamanan yang dinegosiasikan antara pengirim dan penerima. Kebijakan terdiri dari serangkai filter dan keamanan yang terkait. Jika paket alamat IP, protokol, dan nomor port cocok dengan filter, paket akan diamankan.

Negotiated Security Association

Pertama paket tersebut memicu keamanan negosiasi hubungan antara pengirim dan penerima. Internet Key Exchange (IKE) adalah protokol standar untuk negosiasi ini. Selama negosiasi IKE, dua komputer setuju pada otentikasi dan metode keamanan data, saling melakukan otentikasi, dan kemudian menghasilkan shared key untuk enkripsi data berikutnya.

Setelah asosiasi keamanan dibuat, transmisi data dapat dilanjutkan untuk setiap komputer, menerapkan keamanan data ke paket yang ditransmisikan ke server penerima.

Authentication Header

Integritas data dan otentikasi data muatan IP dapat disediakan oleh Authentication header terletak antara header IP dan transport header. Header otentikasi termasuk data otentikasi dan nomor urut, yang bersama-sama digunakan untuk memverifikasi pengirim, memastikan bahwa pesan belum diubah dalam perjalanan, dan mencegah serangan replay.

Otentikasi IPSec header yang tidak memberikan data encryption; clear-text pun dapat dikirim, dan authentication header memastikan bahwa mereka berasal dari pengguna tertentu dan tidak diubah dalam perjalanan.

Encapsulating Security Payload

ESP menyediakan mekanisme untuk mengenkripsi payload IP. ESP juga menyediakan data otentikasi dan integritas data layanan, karena itu, ESP adalah sebuah alternatif untuk AH ketika kerahasiaan data yang diperlukan.

Simpulan

Dengan adanya Virtual Private Network, kita dapat membuat jaringan dengan biaya yang relative murah untuk jaringan besar antar lokasi yang jaraknya jauh.

Saran

Kami sebagai penulis, mengharapkan teknologi Virtual Private Network ini dapat diterapkan di perusahaan-perusahaan mayoritas, karena adanya teknologi VPN ini dapat menghemat biaya perusahaan, dan nantinya pun akan menambah penghasilan Negara kita.