PERANCANGAN SISTEM PAKAR UNDANG-UNDANG ITE

DALAM MEMBANTU PENYELESAIAN MASALAH DUNIA

MAYA

Disusun Oleh :

Nama

: Kharis Fakhruddin Primasatya

Nim

: A11.2008.04281

Program Studi

: Teknik Informatika

FAKULTAS ILMU KOMPUTER

UNIVERSITAS DIAN NUSWANTORO

SEMARANG

2013

ii

Fakultas : Ilmu Komputer

Judul Tugas Akhir : Perancangan Sistem Pakar Undang-Undang ITE Membantu Penyelesaian Masalah Kejahatan Dunia Maya

Tugas Akhir ini telah diperiksa dan disetujui, Semarang, 14 Februari 2013

Menyetujui : Pembimbing

Mengetahui :

Dekan Fakultas Ilmu Komputer

Sari Wijayanti, M.Kom Dr. Abdul Syukur Drs, MM

iii Program Studi : Teknik Informatika Fakultas : Ilmu Komputer

Judul Tugas Akhri : Perancangan Sistem Pakar Undang-Undang ITE Dalam Membantu Penyelesaian Masalah Kejahatan Dunia Maya

Tugas Akhri ini telah diujikan dan dipertahankan dihadapan Dewan Penguji pada Sidang Tugas Akhir tanggal 15 Februari 2013. Menurut padangan kami, tugas

akhir ini memadai dari segi kualitas maupun kuantitas untuk tujuan penganugerahan gelar Sarjana Komputer ( S. Kom. )

Semarang, 15 Februari 2013 Dewan Penguji :

FERI AGUSTINA, M.Kom DESI PURWANTI K, M.Kom

Anggota 1 Anggota 2

SUMARDI, M.Kom Ketua Penguji

iv

Sebagai mahasiswa Universitas Dian Nuswantoro, yang bertanda tangan di bawah ini, saya :

Nama : Kharis Fakhruddin Primasatya NIM : A11.2008.04281

Menyatakan bahwa karya ilmiah saya yang berjudul :

Perancangan Sistem Pakar Undang-Undang ITE Dalam Membantu Penyelesaian Masalah Kejahatan Dunia Maya

Merupakan karya asli saya ( kecuali cuplikan dan ringkasan yang masing – masing telah saya jelaskan sumbernya dan perangkat seperti web cam, kamera digital, dll).

Apabila di kemudian hari, karya saya disinyalir bukan merupakan karya asli saya, yang disertai dengan bukti- bukti yang cukup, maka saya bersedia untuk dibatalkan gelar saya beserta hak dan kewajiban yang melekat pada gelar tersebut. Demikian surat pernyataan ini saya buat dengan sebenarnya.

Dibuat di : Semarang Pada tanggal : 15 Februari 2012

Yang menyatakan

v

Sebagai mahasiswa Universitas Dian Nuswantoro, yang bertanda tangan di bawah ini, saya :

Nama : Kharis Fakhruddin Primasatya NIM : A11.2008.04281

Demi mengembangkan Ilmu Pengetahuan, menyetujui untuk memberikan kepada Universitas Dian Nuswantoro Hak Bebas Royalti Non-Eksklusif (Non-exclusive Royalty-Free Right) atas karya ilmiah saya yang berjudul :

PERANCANGAN SISTEM PAKAR UNDANG-UNDANG ITEDALAM MEMBANTU

PENYELESAIAN MASALAH KEJAHATAN DUNIA MAYA.

Beserta perangkat yang diperlukan menyimpan, mengcopy ulang (memperbanyak), menggunakan, mengelolanya dalam bentuk pangkalan data (database), mendistribusikannya, dan menampilkan/mempublikasikannya di internet atau media lain untuk kepentingan akademis tanpa perlu meminta izin dari saya selama tetap mencantumkan nama saya sebagai penulis/pencipta.

Saya bersedia untuk menanggung secara pribadi, tanpa melibatkan pihak Universitas Dian Nuswantoro, segala bentuk tuntutan hukum yang timbul atas pelanggaran Hak Cipta dalam karya ilmiah saya ini.

Demikian surat pernyataan ini saya buat dengan sebenarnya.

Dibuat di : Semarang Pada tanggal : 15 February 2013

Yang menyatakan

vi

memberikan segala limpahan rahmat dan hidayah-Nya, sehingga penulis dapat menyelesaikan Laporan Tugas Akhir dengan judul “Sistem Pakar Undang-Undang Informasi Tansaksi dan Elektonik dalam Membantu Penyelesaian Masalah Kejahatan Dunia Maya” dengan baik. Salam dan shalawat selalu tercurahkan kepada Nabi Muhammad SAW sebagai suri tauladan yang baik.

Penulisan Tugas Akhir ini merupakan salah satu syarat untuk menyelesaikan program pendidikan Strata Satu pada Fakultas Ilmu Komputer Universitas Dian Nuswantoro Semarang.

Atas tersusunnya Laporan Tugas Akhir ini, penulis mengucapkan terima kasih yang sebesar - besarnya kepada :

1. Dr. Ir. Edi Noersasongko, M.Kom., selaku Rektor Universitas Dian Nuswantoro.

2. Dr. Abdul Syukur Drs, MM, selaku Dekan Fakultas Ilmu Komputer. 3. Dr.Heru Agus Santosa , .Kom, selaku Ketua Program Studi Tehnik

Informatika - S1.

4. Sari Wijayanti, M.Kom selaku Pembimbing dan Sari Ayu yang telah membantu dan memberikan bimbingan dan pembelajaran dalam menyelesaikan Laporan Tugas Akhir ini.

5. Segenap Dosen Universitas Dian Nuswantoro Semarang, yang telah memberikan ilmu pengetahuan selama perkuliahan.

6. Orang tua yang telah memberikan dukungan spiritual dan material bagi penulis. Kakakku tercinta Farida Mulasari Suryaningtyas yang memberikan dukungan dan motivasi bersama kedua orang tua saya Khuslan dan Nor Musdalifah yang telah memberikan semangat. Semua keluarga besar yang selalu memberikan semangat sehingga penulis tidak merasa jenuh selama menyelesaikan laporan tugas akhir ini.

vii

memberikan bantuan dalam bentuk apapun sampai tersusunnya Laporan Tugas Akhir ini.

Penulis menyadari bahwa dalam penulisan laporan tugas akhir ini masih jauh dari sempurna, oleh karena itu penulis mengharapkan kritik dan saran yang sifatnya membangun dari para pembimbing, penguji dan pembaca demi kesempurnaan laporan ini.

Akhirnya dengan segala kerendahan hati penulis berharap laporan tugas akhir ini bisa bermanfaat bagi semua pihak.

Semarang, 15 Februari 2013

viii

Teknologi menjadi cara manusia untuk mempermudah dalam memenuhi setiap keingingnya. Tetapi, tidak semua orang memanfaatkan teknologi untuk hal positif. Teknologi menjadi salah satu cara untuk melakukan tindak kejahatan seperti pembobolan ATM melalui internet, pencemaran nama baik dll. Semua itu adalah bentuk dari penyalahgunaan teknologi informasi. Dalam hal ini, pemerintah membentuk dan mengesahkan UU ITE untuk mengatur penggunaan teknolgi informasi dan elektronik agar tetap terarah dalam segala hal kehidupan. Akan tetapi, banyak masyarakat yang tak mengetahui mengenai pasal yang akan menjerat pelaku tindak kejahatan dunia maya dan masa hukuman terhadap pelaku tindak kejahatan. Untuk itu, dibutuhkan aplikasi sistem pakar untuk mengetahui hukuman berdasar pasal dan lama masa hukuman. Aplikasi ini nantinya dibauat dengan menggunakan bahasa pemrograman PHP dan menggunakan basisdata MySQL. Diharapkan dengan dibuatnya sistem pakar ini dapat digunakan oleh masyarakat sebagai acuan hukum awal dari contoh suatu kasus kejahatan dan sebagai alat bantu bagi penegak hukum untuk dapat mengetahui pasal yang akan menjerat pelaku dengan lebih tepat dan cermat.

Kata Kunci : sistem pakar, teknologi informasi, PHP

ix

Halaman Persetujuan ... ii

Halaman Pengesahan ... iii

Halaman Peryataan Kesalian Tugas Akhir ... iv

Halaman Peryataan Persetujuan Publikasi ... v

Halaman Ucapan Terimakasih ... vi

Halaman Abstrak ... viii

Halaman Daftar Isi ... ix

Halaman Daftar Tabel ... xii

BAB I PENDAHULUAN 1.1 Latar Belakang ... 1 1.2 Rumusan Masalah ... 5 1.3 Batasan Masalah ... 5 1.4 Tujuan ... 5 1.5 Manfaat ... 6

BAB II TINJAUAN PUSTAKA 2.1 Undang-Undang Informasi Transaksi dan Elektronik ... 2.1.1 Informasi Elektronik dan Dokumen Elektronik ... 7

2.1.2 Transaksi Elektronik ... 8

2.2 Kecerdasan Buatan ... 9

2.3 Sistem Pakar ... 9

2.3.1 Manfaat Sistem Pakar ... 10

2.3.2 Kekurangan Sistem Pakar... 10

2.3.3 Ciri-ciri Sistem Pakar... 11

2.3.4 Komponen Sistem Pakar... 11

2.4 Logika Fuzzy ... 13

2.4.1 Alasan Digunakan Logika Fuzzy ... 15

x BAB III METODE PENELITIAN

3.1 Obyek Penelitian ... 23

3.2 Jenis dan Sumber Data ... 23

3.2.1 Data Primer ... 23

3.2.2 Data Sekunder ... 23

3.3 Metode Pengumpulan Data ... 24

3.4 Metode Pengembangan Sistem ... 25

3.5 Representasi Pengetahuan ... 28

BAB IV HASIL PENELITIAN DAN PEMBAHASAN 4.1. Analisis Kebutuhan Sistem ... 41

4.1.1 Identifikasi Data ... 41

4.1.2 Identifikasi Informasi ... 42

4.2. Analisis Kebutuhan Sumber Daya Manusia ... 48

4.3. Membangun Prototype ... 48

4.3.1 Proses Bisnis ... 49

4.3.2 Analisis Sistem ... 49

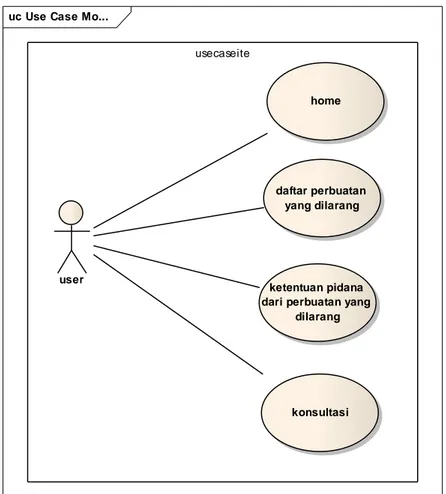

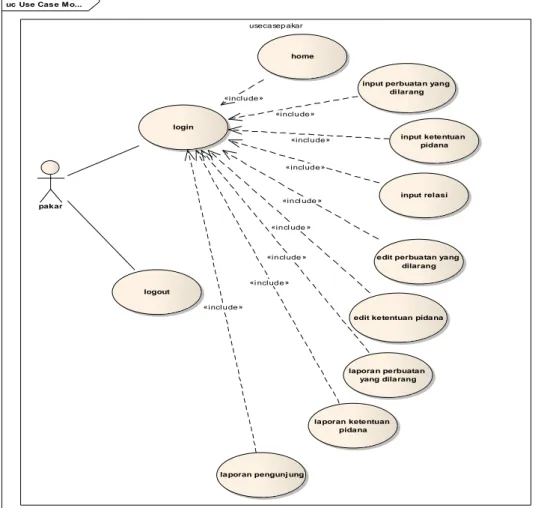

4.3.2.1 Usecase Diagram... 50

BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan ... 71

5.2 Saran ... 71

xi

Halaman

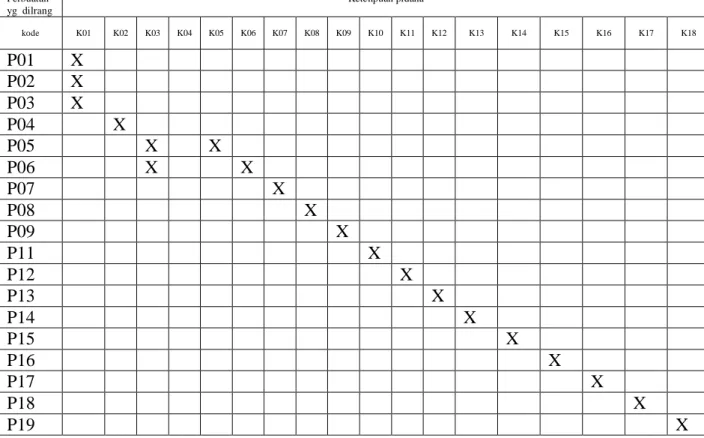

Tabel 3.1. Representasi pengetahuan ... 37

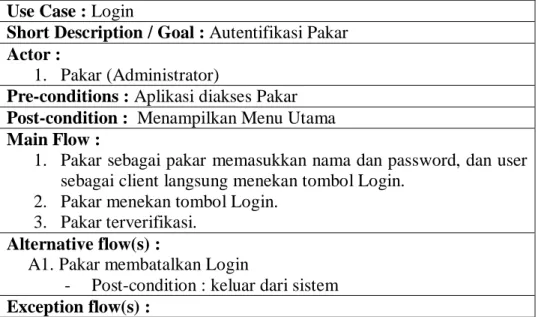

Tabel 4.1 Deskripsi Usecase Login ... 52

Tabel 4.2 Deskripsi Usecase Input ketentuan Pidana ... 53

Tabel 4.3. Deskripsi Edit Ketentuan Pidana ... 54

Tabel 4.4 Deskripsi Hapus Ketentuan Pidana ... 54

Tabel 4.5 Deskripsi Usecase Input Perbuatan Yang Dilarang ... 55

Tabel 4.6 Deskripsi Usecase Edit Perbuatan Yang Dilarang ... 56

Tabel 4.7 Deskripsi Hapus Perbuatan Yang Dilarang ... 56

Tabel 4.8 Deskripsi Usecase Input Relasi ... 57

Tabel 4.9 Deskripsi Laporan Perbuatan Yang Dilarang ... 58

Tabel 4.10 Deskripsi Laporan Ketentuan Pidana ... 31

xii

Gambar 3.1Metode Prototype ... 27

Gambar 4.1 Proses Bisnis... ... 49

Gambar 4.2 Usecase Diagram User Dengan Sistem ... 50

Gambar 4.3 Usecase Diagram Interaksi User Dengan Sistem ... 51

Gambar 4.4 Sequen Diagram Halaman LOgin ... 60

Gambar 4.5 Sequen Diagram Input Ketentuan Pidana ... 61

Gambar 4.6 Sequen Diagram Edit Ketentuan Pidana ... 62

Gambar 4.7 Sequen Diagram Hapus Ketentuan Pidana ... 63

Gambar 4.8 Sequen Diagram Input Perbuatan Yang Dilarang ... 64

Gambar 4.9 Sequen Diagram Edit Perbuatan Yang Dilarang ... 65

Gambar 4.10 Sequen Diagram Hapus Perbuatan Yang Dilarang ... 66

Gambar 4.11 Sequen Diagram Input Relasi ... 67

Gambar 4.12 Desain Halaman Home ... 68

Gambar 4.13 Desain Halaman Login ... 68

Gambar 4.14 Desain Halaman Perbuatan Yang Dilarang ... 69

1

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Seiring dengan perkembangan teknologi yang semakin pesat terutama dalam bidang teknologi informasi. Kemajuan teknologi sekarang ini telah mengubah gaya hidup manusia menjadi mudah karena teknologi yang memanjakan manusia dengan kecanggihannya. Perkembangan teknologi sekarang ini menjadi cara baru dalam kehidupan yang dipengaruhi oleh berbagai media berbasiskan elektronik. Misalnya seperti e-bankinng, e-commerce, e-education dll. Pekerjaan dapat dilakukan dengan cepat karena menggunakan media berteknologi tinggi sehingga peran teknologi menjadi lebih efektif dan efisien bagi masyarakat.

Akan tetapi, tidak semua teknologi itu digunakan untuk hal positif bagi masyarakat. Sudah cukup banyak tindak kejahatan yang terjadi dalam dunia maya, seperti penipuan menggunakan sistem elektronik, pencemaran nama melalui jejaring sosial, serangan hacker yang tidak bertanggung jawab, dan lain sebagainya. Semakin meningkatnya tindak kejahatan tersebut karena kurangnya kesadaran bagi pengguna internet akan pentingnya undang-undang mengenai kejahatan dunia maya. Dari data tersebut, di Indonesia menetapkan adanya Undang-Undang Informasi Teknologi dan Transaksi Elektronik (UU ITE) sebagai penegak hukum.

Menurut Berlian Nurita Atmasari mahasiswa Universitas Brawijaya dalam tulisan penegakan hukum terhadap kejahatan mayantara tentang pornografi, yang melatar belakang dalam permasalahan pesatnya perkembangan di bidang teknologi informasi saat ini merupakan dampak dari semakin kompleksnya kebutuhan manusia akan informasi itu sendiri. Dekatnya hubungan antara informasi dan teknologi jaringan komunikasi telah menghasilkan dunia maya yang amat luas yang biasa disebut dengan teknologi cyberspace. Teknologi ini berisikan kumpulan informasi yang dapat diakses oleh semua orang dalam bentuk jaringan-jaringan komputer yang disebut jaringan internet. Sebagai media

penyedia informasi internet juga merupakan sarana kegiatan komunitas komersial terbesar dan terpesat pertumbuhannya. Sistem jaringan memungkinkan setiap orang dapat mengetahui dan mengirimkan informasi secara cepat dan menghilangkan batas-batas teritorial suatu wilayah negara. Kepentingan yang ada bukan lagi sebatas kepentingan suatu bangsa semata, melainkan juga kepentingan regional bahkan internasional. Perkembangan teknologi informasi yang terjadi pada hampir setiap negara sudah merupakan ciri global yang mengakibatkan hilangnya batas-batas negara.[1]

Kecenderungan mengglobalnya karakteristik teknologi informasi yang semakin akrab dengan masyarakat, akhirnya menjadikan Indonesia harus mengikuti pola tersebut. Karena teknologi informasi (khususnya dalam dimensi cyber) tidakakan mengkotak-kotak dan membentuk signifikasi karakter. Namun selalu ada gejala negatif dari setiap fenomena teknologi, salah satunya adalah aktifitas kejahatan. Bentuk kejahatan (crime) secara otomatis akan mengikuti untuk kemudian beradaptasi pada tingkat perkembangan teknologi. Salah satu contoh terbesar saat ini adalah kejahatan maya atau biasa disebut cyber crime, yang merupakan bentuk fenomena baru dalam kejahatan sebagai dampak langsung dari perkembangan teknologi informasi.

Kejahatan cyber secara hukum bukanlah kejahatan sederhana karena tidak menggunakan sarana konvensional, tetapi menggunakan komputer dan internet. Di tengah kemajuan di bidang teknologi informasi yang dilakukan negara-negara tetangga, kondisi negeri ini memang cukup memprihatinkan. Setidaknya sebagaimna dipaparkan oleh pakar multimedia dan pengamat telematika R.M. Roy Suryo pada sebuah seminar tentang komunikasi mayantara (cyber communication) di Bandung, “Dalam hal penggunaan internet, Indonesia sebetulnya masuk dalam kategori rendah. Artinya, jumlah pengguna internet dibandingkan jumlah penduduk masih sangat sedikit. Dari sekitar 240 juta penduduknya, hanya sekitar 3-4 juta warga Indonesia yang menggunakan internet” (Pikiran Rakyat, 7 November 2003). Ironisnya, di tengah rendahnya penggunaan internet itu, Indonesia justru menjadi negara kedua tebesar kejahatan siber (cyber crime) di dunia, setelah Ukraina. Dua modus kejahatan dunia maya

yang paling sering dilakukan adalah carding atau memalsukan nomor kartu kredit orang lain untuk bisa mandatangkan berbagai produk komersial yang diperjualbelikan lewat internet. Modus kedua adalah hacking atau merusak/mengacaukan jaringan komputer pihak lain.[2]

Pernyataan Roy Suryo tentang peringkat Indonesia dalam cyber crime tersebut sejalan dengan pernyataan Ade Ari Syam Indradi. Berdasarkan hasil penelusuran Ade Ari Syam Indradi tentang peringkat Indonesia dalam cyber crime dinyatakan bahwa Indonesia telah menggantikan posisi Ukraina yang sebelumnya menduduki peringkat pertama dalam persentase tertinggi di dunia maya. Data hasil penelitian Verisign, perusahaan yang memberikan pelayanan intelejen di dunia maya yang berpusat di California, Amerika Serikat, menempatkan Indonesia pada posisi tertinggi pelaku kejahatan di dunia maya, sementara peringkat kedua ditempati oleh Nigeria dan peringkat ketiga oleh Pakistan.[3]

Dalam tulisan tinjauan yuridis kejahatan penggunaan kartu kredit di

Indonesia menurut Endah Lestari dan Johannes Aries S, perkembangan kasus

carding di Indonesia bergerak sangat cepat. Menurut hasil riset terkini yang dilakukan perusahaan sekuriti Clearcommerce (www.clearcommerce.com) yang berbasis di Texas, menyatakan bahwa Indonesia berada di urutan pertama negara asal pelaku Cyber fraud. Ditambahkan pula, bahwa sekitar 20 persen total transaksi kartu kredit dari Indonesia melalui internet adalah Cyber fraud. Riset tersebut juga mensurvei 1.137 merchant, 6 juta transaksi, 40 ribu customer, yang dimulai pertengahan tahun 2000 hingga akhir 2001.

Kejahatan carding ini murni kejahatan lintas-negara (trans-national crime). Saat penanganannya, timbul kesulitan ketika banyak warga negara asing yang menjadi korban carding harus datang ke Indonesia untuk melaporkan dan memberikan keterangan kejadian yang dialaminya. Kesulitan bagi pelapor warga negara asing ini karena ia harus mengeluarkan dana yang tidak sedikit untuk terus-menerus ke Indonesia berkaitan penyidikan kasusnya. Hal inilah, yang mengakibatkan banyaknya dark number kasus-kasus carding yang terjadi.[4]

Menurut berita Detik.com, Seorang peretas server perusahaan pengisian pulsa di Sidoarjo dibekuk Polda Jatim. Pelaku yang beraksi sejak Juni lalu ini

terbukti telah mengambil keuntungan ratusan juta rupiah. Kepada polisi, pelaku mengaku telah mendapat ID dan password perusahaan PT BM. Pelaku dengan mudah mendapat konsumen dan berhasil mengambil deposit perusahaan sampai Rp 596.346.000. Setelah mendapat ID dan password itu, pelaku memposting jasa isi pulsa seluler dan token listrik melalui situs internet terkenal. Dalam postingan tersebut, tersangka mengaku memiliki perusahaan pulsa independen dan bersedia mendiskon pengisian pulsa sebesar 30 persen untuk setiap pembelian pulsa. Misalnya saja untuk pulsa listrik seharga Rp 100.000, maka pelaku akan memberi harga Rp 70.000. Akibat perbuatannya, pelaku dijerat dengan dua pasal sekaligus yakni pasal 30 jontu pasal 46 ayat tiga UU RI No 11 Tahun 2008 tentang informasi transaksi elektronik dan pasal 362 KUHP tentang pencurian dan terancam hukuman lima tahun penjara.

Dalam sebuah kasus pemotretan foto Novi Amalia yang baru beredar dalam dunia maya. Menurut sumber berita Metrotvnews.com, Polda Metro Jaya akan memeriksa anggota polisi terkait pengambilan dan penyebaran foto setengah bugil Novi Amalia yang menabrak pejalan kaki di Taman Sari, Jakarta Barat. Keterangan polisi akan dibandingkan dengan masyarakat yang menjadi saksi kejadian tersebut. Demikian dikatakan Kabid Humas Polda Metro Jaya Kombes Pol Rikwanto di Jakarta. Ia menegaskan pihaknya mencari pelaku yang mengambil dan mengunggah foto itu di dunia maya. Menurutnya, foto Novi tersebut cenderung tak pantas, bahkan mengarah ke tindak pornografi atau pelecehan. Siapapun yang terlibat, termasuk polisi, akan dijerat Pasal 27 Ayat 1 Undang-Undang Informasi dan Transaksi Elektronik (UU ITE) dengan ancaman hukuman 6 tahun.

Umumnya suatu masyarakat yang mengalami perubahan akibat kemajuan teknologi, banyak melahirkan masalah-masalah sosial. Hal itu terjadi karena kondisi masyarakat itu sendiri yang belum siap menerima perubahan atau dapat pula karena nilai-nilai masyarakat yang telah berubah dalam dalam menilai kondisi lama sebagai kondisi yang tidak lagi dapat diterima.[5]

Dari beberapa permasalahan diatas dibutuhkan sebuah perancangan aplikasi sistem pakar undang-undang ITE agar masyarakat mengetahui tentang hukum tindak pidana yang dilakukan dalam kejahatan dunia maya.

1.2 Rumusan Masalah

Berdasakan latar belakang diatas, maka dapat dirumuskan beberapa masalah yang ada, yaitu :

1. Kurangnya informasi yang diketahui oleh masyarakat mengenai hukum undang-undang informasi transaksi dan elektronik.

2. Belum adanya aplikasi berbasis web yang memperkenalkan tentang kejahatan dunia maya beserta hukum yang akan menjerat pelaku tindak kejahatan kepada masyarakat.

3. Bagaimana merancang sebuah perancangan aplikasi sistem pakar pakar undang-undang ITE dalam membantu memperkenalkan penyelesaian masalah kejahatan dunia maya kepada masyarakat.

1.3 Batasan Masalah

Dengan mengacu kepada ruang lingkup permasalahan di atas maka penulis membatasi masalah pada :

1. Banyaknya contoh permasalahan masalah yang diambil sebagai contoh kejahatan dunia maya sebanyak 2 masalah.

2. Perancangan Aplikasi ini digunakan untuk mengetahui kejahatan yang dilakukan oleh pelaku kejahatan akan di jerat dalam pasal UU ITE.

3. Metode inferensi yang digunakan adalah metode tsukamoto yang berarti merupakan suatu metode yang digunakan untuk mengukur suatu keyakinan.

1.4 Tujuan Penelitian

Tujuan penelitian ini adalah untuk mengetahui pasal pada undang-undang ITE berdasarkan masalah-masalah yang ditimbulkan agar masyarakat mengerti pasal berapa yang akan menjerat dalam kasus kejahatan dunia maya.

1.5 Manfaat Penelitian

Manfaat dari penelitian ini antara lain :

1. Bagi Masyarakat

Masyarakat dapat mengetahui berbagai masalah kejahatan dunia maya dan pasal berapa saja yang akan menjerat pelaku kejahatan dunia maya.

2. Bagi Akademik

a. Sebagai bahan acuan bagi akademik untuk dijadikan tolak ukur pemahaman dan penguasaan tentang teori yang telah diberikan dibangku kuliah.

b. Sebagai bahan refrensi yang dapat dipergunakan untuk perbandingan dan kerangka acuan untuk persoalan yang sejenis, sehingga dapat meningkantkan kualitas pendidikan.

3. Bagi Penulis

a. Dapat mengaplikasikan teori-teori yang sudah didapatkan ketika melakukan perkuliahan

b. Memberi bekal pengetahuan yang dapat dipergunakan untuk persiapan dalam menghadapi kerja di masa yang akan datang.

7

BAB II

TINJAUAN PUSTAKA

2.1 Undang-undang Informasi dan Transaksi Elektronik 2.1.1 Informasi Elektronik dan Dokumen Elektronik

Informasi Elektronik adalah satu atau sekumpulan data elektronik, termasuk tetapi tidak terbatas pada tulisan, suara, gambar, peta, rancangan, foto, electronic data intercharge (EDI), surat elektronik (electronik mail), telegram, teleks, telecopy atau sejenisnya, huruf, tanda, angka, Kode akses, simbol, atau perforasi yang telah diolah yang memiliki arti atau dapat dipahami oleh orang yang mampu memahaminya. Berdasarkan pasal 5 ayat (1) dan ayat (2) menyatakan bahwa Informasi elektronik dan atau hasil cetaknya adalah alat bukti hukum yang sah dan merupakan perluasan dari alat bukti yang sah sesuai dengan Hukum Acara yang berlaku di Indonesia.

Pengecualian mengenai Informasi Elektronik sebagai alat bukti yang sah diatur dalam pasal 5 ayat (4) huruf a dan b, yang menyatakan bahwa Informasi elektronik tidak dapat dikatakan sebagai alat bukti yang sah, apabila surat yang menurut undang-undang harus dibuat tertulis meliputi tetapi tidak terbatas pada surat berharga, surat yang digunakan dalam proses penegakan hukum acara perdata, pidana, dan administrasi negara dan surat beserta dokumennya yang menurut undang-undang harus dibuat dalam bentuk akta notaris atau akta yang dibuat oleh pejabat pembuat akta.

Terkait dengan e-commerce, Pasal 9 secara jelas mengatur bahwa Pelaku usaha yang menawarkan produk melalui sistem elektronik harus menyediakan informasi yang lengkap dan benar berkaitan dengan syarat kontrak, produsen, dan produk yang ditawarkan. Informasi yang lengkap dan benar maksutnya adalah informasi yang memuat identitas serta status subjek hukum dan kompetensinya, baik sebagai produsen, pemasok, penyelenggara maupun perantara dan informasi lain yang menjelaskan

barang dan atau jasa yang ditawarkan, seperti nama, alamat, dan deskripsi barang/jasa.[2]

2.1.2 Transaksi Elektronik

Penyelenggaraan Transaksi Elektronik dapat dilakukan dalam lingkup atau privat. Hal ini pun harus didukung oleh itikad baik dari para pihak yang melakukan interaksi dan/ atau pertukaran selama berjalannya transaksi. Hal ini diatur secara jelas dalam Pasal 17.

Transaksi Elektronik dapat dituangkan dalam kontrak elektronik, dimana apabila sebuah transaksi elektronik dituangkan dalam sebuah kontrak elektronik, maka kontrak tersebut akan mengikat para pihak.

Transaksi elektronik dalam ruang cyber dapat juga ditungkan dalam sebuah kontrak elektronik yang mengikat para pihak yang menyetujui kontrak tersebut akan mengikat para pihak.

Transaksi Elektronik dalam ruang cyber dapat juga dituangkan dalam sebuah kontrak elektronik yang mengikat para pihak yang menyetujui kontrak tersebut. Dimana dalam kontrak tersebut para pihak dapat memilih kewenangan hukum untuk mengadili jika terjadi sengketa ataupun wanprestasi terhadap transaksi elektronik internasional yang dibuat.

2.2 Kecerdasan Buatan

Kecerdasan buatan berasal dari bahasa Inggris “Artificial Intelligence” atau disingkat AI, yaitu intelligence adalah kata sifat yang berarti cerdas, sedangkan artificial artinya buatan. Kecerdasan buatan yang dimaksud disini merujuk pada mesin yang mampu berpikir, menimbang tindakan yang akan diambil, dan mampu mengambil keputusan seperti yang dilakukan oleh manusia. Ada banyak definisi kecerdasan buatan menurut para ahli, menurut Herbert Alexander Simon (1916-2001), “Kecerdasan buatan (artificial intelligence) merupakan kawasan penelitian, aplikasi, dan instruksi yang terkait dengan pemrograman komputer untuk melakukan sesuatu hal yang dalam pandangan manusia adalah cerdas”. Sedangkan menurut Rich and Knight (1991), “Kecerdasan buatan (AI) merupakan sebuah studi tentang

bagaimana membuat komputer melakukan hal-hal yang pada saat ini dapat dilakukan lebih baik oleh manusia”. Adapun pekerjaan itu adalah berupa saran-saran yang akan sangat berguna. Kecerdasan buatan memungkinkan komputer untuk berpikir dengan cara menyederhanakan program. Dengan cara ini, kecerdasan buatan dapat menirukan proses belajar manusia sehingga informasi baru dapat diserap dan digunakan sebagai acuan di masa-masa mendatang. Kecerdasan atau kepandaian itu didapat berdasarkan pengetahuan dan pengalaman. Untuk itu, agar perangkat lunak yang dikembangkan dapat mempunyai kecerdasan maka perangkat lunak tersebut harus diberi suatu pengetahuan dan kemampuan untuk menalar dari pengetahuan yang telah didapat dalam menemukan solusi atau kesimpulan layaknya seorang pakar dalam bidang tertentu yang bersifat spesifik [4].

2.3 Sistem Pakar

Sistem pakar merupakan cabang dari Artificial Intelligence (AI) yang cukup tua karena sistem ini mulai dikembangkan pada pertengahan 1960.

Berikut adalah beberapa pengertian sistem pakar : 1. Turban (2001)

“Sistem pakar adalah sebuah sistem yang menggunakan pengetahuan manusia dimana pengetahuan tersebut dimasukkan ke dalam sebuah komputer dan kemudian digunakan untuk menyelesaikan masalah-masalah yang biasanya membutuhkan kepakaran atau keahlian manusia”.

2. Menurut Sri Kusumadewi (2003)

“Sistem pakar (expert system) adalah sistem yang berusaha mengadopsi pengetahuan manusia ke komputer, agar komputer dapat menyelesaikan masalah seperti yang biasa dilakukan oleh para ahli”.

3. Luger dan Stubblefield (1993)

“Sistem pakar adalah program yang berbasiskan pengetahuan yang menyediakan solusi ‘kualitas pakar’ kepada masalah-masalah dalam bidang (domain) yang spesifik”.

2.3.1 Manfaat Sistem Pakar [8]

1. Meningkatkan produktivitas, karena sistem pakar dapat bekerja lebih cepat daripada manusia.

2. Membuat seorang yang awam bekerja seperti layaknya seorang pakar.

3. Meningkatkan kualitas, dengan memberi nasehat yang konsisten dan mengurangi kesalahan.

4. Mampu menangkap pengetahuan dan kepakaran seseorang. 5. Dapat beroperasi di lingkungan yang berbahaya.

6. Memudahkan akses pengetahuan seorang pakar.

7. Andal. Sistem pakar tidak pernah menjadi bosan dan kelelahan atau sakit.

8. Meningkatkan kapabilitas sistem komputer.

9. Mampu bekerja dengan informasi yang tidak lengkap atau tidak pasti.

10. Bisa digunakan sebagai media pelengkap dalam pelatihan.

11. Meningkatkan kemampuan untuk menyelesaikan masalah karena sistem pakar mengambil sumber pengetahuan dari banyak pakar.

2.3.2 Kekurangan Sistem Pakar

Selain manfaat, ada juga beberapa kekurangan yang ada pada sistem pakar, antara lain [8] :

1. Biaya yang sangat mahal untuk membuat dan memeliharanya. 2. Sulit dikembangkan karena keterbatasan keahlian dan ketersediaan

3. Sistem pakar tidak 100% bernilai benar.

2.3.3 Ciri-ciri Sistem Pakar [8]

1. Terbatas pada domain keahlian tertentu.

2. Dapat memberikan penalaran untuk data-data yang tidak lengkap atau tidak pasti.

3. Dapat menjelaskan alasan-alasan dengan cara yang dapat dipahami. 4. Bekerja berdasarkan kaidah / rule tertentu.

5. Basis pengetahuan dan mekanisme inferensi terpisah. 6. Keluarannya bersifat anjuran.

7. Sistem dapat mengaktifkan kaidah secara searah yang sesuai, dituntun oleh dialog dengan pengguna.

2.3.4 Komponen Sistem Pakar

User

AntarMuka

Aksi yang direkomendasi

Basis Pengetahuan

Fakta : Apa yang diketahui

tentang area domain

Rule : logical reference

FasilitasPenjelas an

- Interpreter Motor Inferensi - Scheduler

- Consistency Enforce Rekayasa Pengetahuan Pengetahuan pakar Perbaikan Pengetahuan BLACKBOARD Rencana Agenda Solusi Deskripsi masalah Fakta-fakta tentang kejadian khusus Akuisisi Pengetahuan

Gambar 2.1 : Komponen Sistem Pakar

Komponen-komponen yang ada dalam sistem pakar adalah[8]: 1. Akuisisi Pengetahuan

Bagian ini digunakan untuk memasukkan pengetahuan, mengkonstruksi atau memperluas pengetahuan dalam basis pengetahuan. Pengetahuan itu bisa berasal dari pakar, buku, basisdata, penelitian, gambar, dan informasi dari Website. 2. Basis Pengetahuan (Knowledge Base)

Basis pengetahuan mengandung pengetahuan yang diperlukan untuk memahami, memformulasikan, dan menyelesaikan masalah. Ada 2 elemen dasar basis pengetahuan, antara lain : a. Fakta, misal situasi, kondisi, atau permasalahan yang ada. b. Rule (Aturan), untuk mengarahkan penggunaan

pengetahuan dalam memecahkan masalah. 3. Mesin Inferensi (Inference Engine)

Mesin inferensi adalah sebuah program yang berfungsi untuk memandu proses penalaran terhadap suatu kondisi berdasarkan pada basis pengetahuan (Knowledge Base) yang ada, memanipulasi dan mengarahkan kaidah, model, dan fakta yang disimpan dalam basis pengetahuan untuk mencapai solusi atau kesimpulan. Dalam prosesnya, mesin inferensi menggunakan strategi pengendalian, yaitu strategi yang berfungsi sebagai panduan arah dalam melakukan proses penalaran. Ada 3 teknik

pengendalian yang digunakan, yaitu forward chaining, backward chaining, dan gabungan dari kedua teknik tersebut. 4. Daerah Kerja (Blackboard)

Merupakan area dalam memori yang digunakan untuk merekam kejadian yang sedang berlangsung termasuk keputusan sementara. Ada 3 tipe keputusan yang dapat direkam, yaitu : a. Rencana digunakan untuk bagaimana menghadapi masalah. b. Agenda digunakan untuk aksi-aksi potensial yang sedang

menunggu untuk dieksekusi.

c. Solusi digunakan untuk calon aksi yang akan dibangkitkan 5. Antar Muka Pemakai (User Interface)

Adalah bagian penghubung antara program sistem pakar dengan pemakai. Pada bagian ini terjadi dialog antar program dengan pemakai. Program akan mengajukan pertanyaan dalam bentuk ya atau tidak yang nantinya harus dijawab oleh pemakai. Berdasarkan jawaban tersebut sistem pakar akan mengambil suatu kesimpulan berupa solusi pemecahan masalah.

6. Subsistem Penjelasan

Berfungsi memberi penjelasan kepada pengguna, bagaimana suatu kesimpulan dapat diambil. Kemampuan seperti ini sangat penting bagi pengguna untuk mengetahui proses pemindahan keahlian pakar maupun dalam pemecahan masalah.

7. Sistem Perbaikan Pengetahuan (Knowledge Refining System) Sistem ini digunakan untuk mengevaluasi kinerja sistem pakar itu sendiri untuk melihat apakah pengetahuan-pengetahuan yang ada masih cocok untuk digunakan dimasa mendatang. 8. Pengguna (User)

Pada umumnya pengguna sistem pakar bukanlah seorang pakar (non-expert) yang membutuhkan solusi, saran, atau pelatihan (training) dari berbagai permasalahan yang ada.

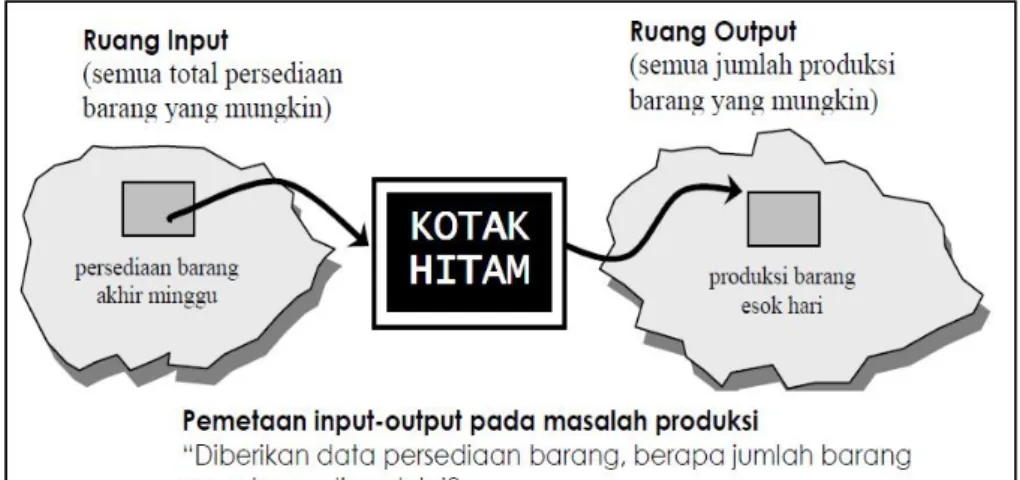

Logika fuzzy adalah suatu cara yang tepat untuk memetakan suatu ruang input ke dalam suatu ruang output. Sebagai contoh [8]:

a. Manajer pergudangan mengatakan pada manajer produksi seberapa banyak persediaan barang pada akhir minggu ini, kemudian manajer produksi akan menetapkan jumlah barang yang harus diproduksi esok hari.

b. Pelayan restoran memberikan pelayanan terhadap tamu, kemudian tamu akan memberikan tip yang sesuai atas baik tidaknya pelayan yang diberikan.

c. Anda mengatakan pada saya seberapa sejuk ruangan yang anda inginkan, saya akan mengatur putaran kipas yang ada pada ruangan ini.

d. Penumpang taksi berkata pada sopir taksi seberapa cepat laju kendaraan yang diinginkan, sopir taksi akan mengatur pijakan gas taksinya.

Salah satu contoh pemetaan suatu input-output dalam bentuk grafis seperti terlihat pada Gambar.

Gambar 4.1 Contoh pemetaan input-output

Antara input dan output terdapat satu kotak hitam yang harus memetakan input ke output yang sesuai.

2.4.1 ALASAN DIGUNAKANNYA LOGIKA FUZZY

Ada beberapa alasan mengapa orang menggunakan logika fuzzy, antara lain:

a. Konsep logika fuzzy mudah dimengerti. Konsep matematis yang mendasari penalaran fuzzy sangat sederhana dan mudah dimengerti.

b. Logika fuzzy sangat fleksibel.

c. Logika fuzzy memiliki toleransi terhadap data-data yang tidak tepat.

d. Logika fuzzy mampu memodelkan fungsi-fungsi nonlinear yang sangat kompleks.

e. Logika fuzzy dapat membangun dan mengaplikasikan pengalamanpengalaman para pakar secara langsung tanpa harus melalui proses pelatihan.

f. Logika fuzzy dapat bekerjasama dengan teknik-teknik kendali secara konvensional.

g. Logika fuzzy didasarkan pada bahasa alami.

2.4.2APLIKASI

Beberapa aplikasi logika fuzzy, antara lain:

a. Pada tahun 1990 pertama kali dibuat mesin cuci dengan logika fuzzy di Jepang (Matsushita Electric Industrial Company). Sistem fuzzy digunakan untuk menentukan putaran yang tepat secara otomatis berdasarkan jenis dan banyaknya kotoran serta jumlah yang akan dicuci. Input yang digunakan adalah: seberapa kotor, jenis kotoran, dan banyaknya yang dicuci. Mesin ini menggunakan sensor optik , mengeluarkan cahaya ke air dan mengukur bagaimana cahaya tersebut sampai ke ujung lainnya. Makin kotor, maka sinar yang sampai makin redup. Disamping itu, sistem juga dapat menentukan jenis kotoran (daki atau minyak).

b. Transmisi otomatis pada mobil. Mobil Nissan telah menggunakan sistem fuzzy pada transmisi otomatis, dan mampu menghemat bensin 12 – 17%.

c. Kereta bawah tanah Sendai mengontrol pemberhentian otomatis pada area tertentu.

d. Ilmu kedokteran dan biologi, seperti sistem diagnosis yang didasarkan pada logika fuzzy, penelitian kanker, manipulasi peralatan prostetik yang didasarkan pada logika fuzzy, dll. e. Manajemen dan pengambilan keputusan, seperti manajemen

basisdata yang didasarkan pada logika fuzzy, tata letak pabrik yang didasarkan pada logika fuzzy, sistem pembuat keputusan di militer yang didasarkan pada logika fuzzy, pembuatan games yang didasarkan pada logika fuzzy, dll.

f. Ekonomi, seperti pemodelan fuzzy pada sistem pemasaran yang kompleks, dll.

g. Klasifikasi dan pencocokan pola.

h. Psikologi, seperti logika fuzzy untuk menganalisis kelakuan masyarakat, pencegahan dan investigasi kriminal, dll.

i. Ilmu-ilmu sosial, terutam untuk pemodelan informasi yang tidak pasti.

j. Ilmu lingkungan, seperti kendali kualitas air, prediksi cuaca, dll.

k. Teknik, seperti perancangan jaringan komputer, prediksi adanya gempa bumi, dll.

l. Riset operasi, seperti penjadwalan dan pemodelan, pengalokasian, dll.

m. Peningkatan kepercayaan, seperti kegagalan diagnosis, inspeksi dan monitoring produksi.

2.5 Framework Pembangunan Aplikasi 2.5.1. XAMPP

XAMPP adalah perangkat lunak bebas, yang mendukung banyak sistem operasi, merupakan kompilasi dari beberapa program. Fungsinya adalah sebagai server yang berdiri sendiri (localhost), yang terdiri atas program Apache HTTP Server, MySQL database, dan penerjemah bahasa yang ditulis dengan bahasa pemrograman PHP dan Perl.

XAMPP adalah singkatan yang masing-masing hurufnya adalah: X: Program ini dapat dijalankan dibanyak sistem operasi, seperti Windows, Linux, Mac OS, dan Solaris.

A: Apache, merupakan aplikasi web server. Tugas utama Apache adalah menghasilkan halaman web yang benar kepada user berdasarkan kode PHP yang dituliskan oleh pembuat halaman web. jika diperlukan juga berdasarkan kode PHP yang dituliskan,maka dapat saja suatu database diakses terlebih dahulu (misalnya dalam MySQL) untuk mendukung halaman web yang dihasilkan.

M: MySQL, merupakan aplikasi database server. Perkembangannya disebut SQL yang merupakan kepanjangan dari Structured Query Language. SQL merupakan bahasa terstruktur yang digunakan untuk mengolah database. MySQL dapat digunakan untuk membuat dan mengelola database beserta isinya. Kita dapat memanfaatkan MySQL untuk menambahkan, mengubah, dan menghapus data yang berada dalam database.

P: PHP, bahasa pemrograman web. Bahasa pemrograman PHP merupakan bahasa pemrograman untuk membuat web yang bersifat server-side scripting. PHP memungkinkan kita untuk membuat halaman web yang bersifat dinamis. Sistem manajemen basis data yang sering digunakan bersama PHP adalah MySQl. namun PHP juga mendukung system manajement database Oracle, Microsoft Access, Interbase, d-base, PostgreSQL, dan sebagainya.

2.6 Web

Menurut Turban, Rainer dan Potter (2005, P680), web adalah system dengan standar yang diterima secara universal untuk menyimpan, menelusuri, memformat, dan menampilkan informasi melalui arsitektur client-server.

Menurut Barry Eagleston dan Mick Redley (2001,p24), web adalah aplikasi internet yang menyediakan informasi dan running program yang disimpan pada computer yang dihubungkan dengan internet.

Web bisa menerima semua jenis informasi digital, termasuk teks, hypermedia, grafis, dan suara. Web menggunakan antarmuka pengguna grafis, sehingga sangat mudah digunakan. Web didasari oleh bahasa hiperteks standar yang disebut Hypertext Markup Language (HTML), yang memformat dokumen dan memadukan link hiperteks dinamis ke dokumen-dokumen lainnya yang disimpan di dalam komputer yang sama atau yang berbeda.

2.7 UML (Unified Modelling Language)

UML merupakan sebuah bahasa yang telah menjadi standar dalam industri untuk memvisualisasi, menspesifikasi, merancang, dan mendokumentasi system piranti lunak. UML menawarkan sebuah standar untuk merancang model sebuah sistem. Seperti bahasa-bahasa lainnya, UML juga memiliki notasi. Notasi UML merupakan sekumpulan bentuk khusus untuk menggambarkan berbagai diagram piranti lunak. Setiap bentuk memiliki makna tertentu dan UML menjelaskan bagaimana bentuk-bentuk tersebut didefinisikan.

Menurut Adi Nugroho (2010 : 6), UML adalah “Bahasa pemodelan untuk sistem atau perangkat lunak yang berparadigma berorientasi objek ”. Menurut Rosa A.S dan M.Shalahuddin (2011 : 118) “UML merupakan bahasa visual untuk pemodelan dan komunikasi

mengenai sebuah sistem dengan menggunakan diagram dan teks-teks pendukung”.

Membangun model untuk suatu sistem piranti lunak sangat bergantung pada konstruksinya atau kemudahan dalam memperbaikinya. Model yang bagus sangat penting untuk menghasilkan komunikasi yang baik antar anggota tim dan untuk meyakinkan sempurnanya arsitektur sistem yang dibangun. Jika ingin membangun suatu model dari suatu sistem yang kompleks, tidak mungkin kita dapat memahaminya secara keseluruhan. Dengan meningkatnya kompleksitas sistem, visualisasi dan pemodelan menjadi sangat penting. UML dibuat untuk merespon kebutuhan tersebut.

Melihat dari faktor sejarah dan pendorong terbentuknya UML ini, dapat ditarik suatu kesimpulan mengenai tujuan dibentuknya UML, yaitu sebagai berikut :

1. Memberikan gambaran model konseptual piranti lunak dari suatu bahasa pemrograman yang tekstual sehingga dapat dimengerti oleh orang-orang yang non-programmer.

2. Membangun model yang tepat, tidak ambigu, dan lengkap yang dapat membantu dalam tahap-tahap dari analisis, perancangan, dan implementasi.

3. Dapat memodelkan beberapa jenis bahasa pemrograman, dan membantu memetakan kembali model tersebut ke suatu bahasa pemrograman yang lain.

4. Membantu dalam dokumentasi perancangan piranti lunak. Pada UML 2.3 terdiri dari 13 macam diagram yang dikelompokkan dalam 3 kategori yaitu :

1. Structure diagrams

Menggambarkan suatu struktur statis dari sistem yang dimodelkan.

a. Class diagram b. Object diagram c. Component Diagram

d. Composite structure diagram e. Package diagram

f. Deployment Diagram 2. Behavior diagrams

Menggambarkan kelakuan sistem atau rangkaian perubahan yang terjadi pada sebuah sistem.

a. Use case Diagram b. Activity Diagram c. State Machine Diagram 3. Interaction diagram

Menggambarkan interaksi sistem dengan sistem lain maupun interaksi antar subsistem pada suatu sistem.

a. Sequence diagram b. Communication diagram c. Timing diagram

d. Interaction Overview diagram

2.7.1 Use Case Diagram

”Use case atau diagram use case merupakan pemodelan

untuk kelakuan (behavior) sistem informasi yang akan dibuat” (Rosa A.S dan M.Shalahuddin, 2011 : 130).

Use case mendeskripsikan sebuah interaksi antara satu atau

lebih aktor dengan sistem informasi yang akan dibuat. Secara kasar, use case digunakan untuk mengetahui fungsi apa saja yang ada di dalam sebuah sistem informasi dan siapa saja yang berhak

menggunakan fungsi-fungsi itu. Syarat penamaan pada use case adalah nama didefinisikan sesimpel mungkin dan dapat dipahami.

Ada dua hal utama pada use case yaitu pendefinisian apa yang disebut aktor dan use case :

1. Aktor merupakan orang, proses, atau sistem lain yang berinteraksi dengan sistem informasi yang akan dibuat di luar sistem informasi yang akan dibuat itu sendiri, jadi walaupun simbol dari aktor adalah gambar orang, tapi aktor belum tentu merupakan orang.

2. Use case merupakan fungsionalitas yang disediakan sistem sebagai unit-unit yang saling bertukar pesan antar unit atau aktor.

Berikut adalah simbol-simbol yang ada pada diagram use case :

Tabel 2.1 Simbol Diagram Use Case

Simbol Deskripsi

Use case

Fungsionalitas yang disediakan sistem sebagai unit-unit yag saling bertukar pesan antar unit-unit atau aktor; biasanya dinyatakan dengan menggunakan kata kerja di awal frase nama use case

Aktor/actor

Orang, proses, atau sistem lain yang berinteraksi dengan sistem informasi yang akan dibuat di luar sistem informasi yang akan dibuat itu sendiri, jadi walaupun symbol dari aktor adalah gambar orang, tapi aktor belum tentu merupakan orang; biasanya dinyatakan menggunakan kata benda di awal frase nama aktor

Asosiasi/association

Komunikasi antara aktor dan use case yang

berpartisipasi pada use case atau use case memiliki interaksi dengan actor

Ekstensi/extend Relasi use case tambahan ke sebuah use case di mana use case yang ditambahkan dapat berdiri sendiri walaupun tanpa use case tambahan itu; mirip dengan prinsip inheritance pada

pemrograman berorientasi objek; biasanya use case tambahan memiliki nama depan yang sama dengan use case yang ditambahkan

Generalisasi/generalization

Hubungan generalisasi dan spesialisasi (umum-khusus) antara dua buah use case di mana fungsi yang satu adalah fungsi yang lebih umu dari lainnya

Menggunakan/include/uses Relasi use case tambahan ke sebuah use case dimana use case yang ditambahkan memerlukan use case ini untuk menjalankan fungsinya atau sebagai syarat dijalankan use case ini

23 BAB III

METODE PENELITIAN

Metode Penelitian merupakan uraian tentang suatu cara atau prosedur yang akan digunakan dalam pengumpulan data mengolah data dan menganalisa data dengan perantaran teknik tertentu. untuk menyusun laporan penelitian, maka data yang diperlukan harus sesuai dengan pokok permasalahan. untuk mendapatkan data tersebut, diperlukan suatu metode atau cara yang sesuai dengan kebutuhan penelitian.

3.1 Obyek Penelitian

Objek penelitian dalam penyusunan tugas akhir ini yang dipilih adalah Dinas Perhubungan Komunikasi dan Indormatika Provinsi Jawa Tengah yang merupakan objek observasi sebagai sumber data. Adapun alasan pemilihan tempat observasi tersebut untuk mengambil sumber data yang nantinya akan dijadikan referensi untuk pembuatan Aplikasi Sistem Pakar Undang-undang ITE.

3.2 Jenis dan Sumber Data 3.2.1 Data Primer

Penelitian ini diperoleh dari hasil penelitian secara langsung, dari objek penelitian yaitu Dinas Perhubungan Komunikasi dan Informatika Provinsi Jawa Tengah yaitu data kejahatan. Data yang diperoleh meliputi daftar jenis kejahatan dunia maya yang pernah terjadi, dalam hal ini terdapat jenis kejahatan yang pernah terjadi yaitu hacking. kejahatan-kejahatan yang pernah terjadi.

3.2.2 Data Sekunder

Data sekunder umumnya berupa bukti catatan atau laporan historis yang dipublikasikan dan tidak dipublikasikan. Data sekunder di gunakan sebagai data pelengkap teori data primer yang diperoleh dari perpustakaan dan internet yaitu berupa pengertian, konsep-konsep, definisi yang berhubungan dengan jenis-jenis kejahatan dunia maya, kejahatan-kejahatan dunia maya beserta hukumannya.

3.3 Metode Pengumpulan Data

Sesuai dengan sumber data dan penyusunan tugas akhir ini maka dalam penulisan dan pengumpulan data penulis menggunakan beberapa metode, antara lain:

a. Studi Pustaka

Metode pengumpulan data melalui buku-buku yang berkaitan dengan undag-undang ite, yaitu penerapan undang-undang nomor 11 tahun 2008 tentang informasi dan transaksi elektronik dalam prakteknya. Data tersebut diperoleh melalui buku-buku tentang kejahatan dunia maya sebagai data pendukung.

b. Wawancara

Proses wawancara dilakukan untuk mendapatkan data yang lebih akurat. Proses ini dilakukan dengan cara berkonsultasi secara langsung dengan pakar yang ahli dalam bidangnya hal ini adalah Dosen Ilmu fakultas hukum di Universitas Muria Kudus, untuk mendapatkan gambaran mengenai kejahatan-kejahatan, pelanggaran cyber crime serta hukumannya.

c. Penelitian dan Mengunjungi Situs (research and site visit)

Penelitian adalah teknik yang sering digunakan berdasarkan studi terhadap aplikasi yang serupa. Kunjungan situs merupakan bentuk penelitian yang khusus, dengan menjelajahi internet dapat memperoleh informasi yang tidak terduga. Dalam hal ini penulis mencari beberapa teori yang di butuhkan dalam penyelesaian laporan tugas akhir melalui media internet. Situs-situs yang dikunjungi adalah situs yang berkaitan dengan kejahatan dunia maya.

3.4 Metode Pengembangan Sistem

Dalam metode pembangunan aplikasi ini, metode yang digunakan penulis adalah metode prototype. Karena metode ini dapat memberikan ide bagi analis sistem atau pemrogram untuk menyajikan gambaran. Pendekatan prototyping adalah proses interativ yang melibatkan hubungan kerja yang dekat antara perancang dan pengguna.

Menurut Raymond McLeod, prototype didefinisikan sebagai alat yang memberikan ide bagi pembuat maupun pemakai potensial tentang cara system berfungsi dalam bentuk lengkapnya, dan proses untuk menghasilkan sebuah prototype disebut prototyping.

Prototyping adalah proses pembuatan model sederhana software yang mengijinkan pengguna memiliki gambaran dasar tentang program serta melakukan pengujian awal. Prototyping memberikan fasilitas bagi pengembang dan pemakai untuk saling berinteraksi selama proses pembuatan, sehingga pengembang dapat dengan mudah memodelkan perangkat lunak yang akan dibuat.

Gambar 3.1 :Metode prototype

Untuk memodelkan sebuah perangkat lunak, metode prototyping memiliki tahapan-tahapan di dalam proses pengembangannya. Tahapan-tahapan dalam prototyping tersebut adalah sebagai berikut :

1. Pengumpulan kebutuhan

Dalam hal ini penulis mengumpulkan kebutuhan untuk mengetahui apa saja yang dibutuhkan dalam merancang dan membuat prototipe aplikasi sistem pakar UU ite. Dalam pengumpulan ini terbagi menjadi dua kebutuhan utama yaitu user dan administrator. Data yang di peroleh adalah data mengenai pengertian UU ITE, jenis-jenis kejahatan, perbuatan yang dilarang dan ketentuan dari pidana. Data tersebut di peroleh dari beberapa sumber, seperti yaitu penerapan undang-undang nomor 11 tahun 2008 tentang informasi dan transaksi elektronik dalam prakteknya, data dari internet yang bersangkutan dengan UU ITE, dan juga dari seorang ahli hukum yang telah memberikan bimbingan dan pengarahan serta informasi yang di butuhkan dalam proses pembuatan sistem pakar.

Agar sistem yang akan dibangun sesuai dengan tujuan maka perlu dilakukan indentifikasi kebutuhan informasi. Informasi yang diperlukan antara lain :

a. Informasi untuk user

- Informasi mengenai langkah-langkah atau pilihan dalam menentukan perbuatan yang dilarang yang akan termasuk dalam kasus kejahatan dunia maya.

- Solusi dari hukuman berasal dari perbuatan yang dilarang dalam pasal yang akan menjerat kasus kejahatan dunia maya.

b. Informasi untuk pakar

- Informasi mengenai perbuatan yang dilarang beserta hukuman ketentuan pidana yang akan diterima pelaku.

2. Membangun prototyping

Dalam membangun prototyping, penulis membuat perancangan yang berfokus pada penyajian pengguna (misalnya dengan membuat input sebuah kasus kejahatan dunia maya dan format output berupa hukuman/sanksi dari suatu tindak kejahatan). Proses pembangunan prototyping ini melewati beberapa tahapan mulai dari yang direncanakan sampai dengan yang diterapkan. Dalam hal initerdapat beberapa langkah, yaitu :

1. Analisis Sistem

Yang di kerjakan dalam tahapan analisis sistem adalah :

a. Ketika seorang pengguna memerlukan informasi dari sistem pakar ini, maka mesin inferensi akan memberikan serangkaian pertanyaan yang harus dijawab oleh pengguna melalui suatu

user-interface (antarmuka pengguna).

b. Jawaban yang dikumpulkan oleh mesin inferensi kemudian dipakai untuk menemukan informasi dari basis-basis pengetahuan informasi ini kemudian di teruskan ke pengguna (user).

3. Evaluasi protoptyping

Evaluasi ini dilakukan oleh pengguna, apakah prototyping yang sudah dibangun telah sesuai dengan keinginan pengguna dengan kebutuhan user. Jika sudah sesuai maka akan melakukan langkah selanjutnya yang akan diambil. Jika tidak, maka prototyping direvisi dengan mengulang langkah sebelumnya.

4. Mengkodekan system

Dalam tahap ini prototyping yang sudah disepakati, maka akan diterapkan ke dalam bahasa pemrograman PHP.

5. Menguji system

Setelah sistem menjadi suatu perangkat lunak yang siap pakai, maka akan dilakukan pengujian terlebih dahulu sebelum digunakan. Pengujian ini dilakukan dengan menggunakan langkah White Box dan Black Box.

6. Evaluasi Sistem

Pengguna mengevaluasi apakah sistem yang sudah jadi sesuai dengan yang diharapkan . Jika sudah, maka langkah selanjutnya dilakukan, jika belum maka mengulangi langkah dengan mengkodekan sistem dan menguji sistem kembali.

7. Menggunakan system

Setalah Perangkat lunak yang telah diuji dan diterima pengguna maka siap untuk menggunakan sistem supaya siap untuk di operasikan 3.5 Representasi Pengetahuan

Representasi pengetahuan merupakan cara yang di gunakan untuk mengkodekan pengetahuan dala sebuah sistem pakar yang berbasis pengetahuan. Representasi yang di maksud adalah untuk menangkap sifat-sifat penting masalah dan membuat informasi itu dapat di akses oleh prosedur pemecahan masalah.

Setelah data pengetahuan yang di butuhkan terkumpul, maka kemudian data tersebut akan direpresentasikan ke dalam format tertentu yang kemudian akan di himpun dalam suatu basis pengetahuan. Representasi ini akan di gunakan untuk menentukan proses pencarian atau menentukan kesimpulan yang di dapat.

Aturan Kaidah : Kaidah 1 :

IF Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atauDokumen Elektronik yang memiliki muatan yang melanggar kesusilaan.

AND Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan perjudian. AND Setiap Orang dengan sengaja dan tanpa hak

mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan penghinaan dan/atau pencemaran nama baik.

AND Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan pemerasan dan/atau pengancaman.

THEN Pasal 27

IF Setiap Orang dengan sengaja dan tanpa hak menyebarkan berita bohong dan menyesatkan yang mengakibatkan kerugian konsumen dalam Transaksi Elektronik.

AND Setiap Orang dengan sengaja dan tanpa hak menyebarkan informasi yang ditujukan untuk menimbulkan rasa kebencian atau permusuhan individu dan/atau kelompok masyarakat tertentu berdasarkan atas suku, agama, ras, dan antargolongan (SARA).

IF Setiap Orang dengan sengaja dan tanpa hak mengirimkan Informasi Elektronik dan/atau Dokumen Elektronik yang berisi ancaman kekerasan atau menakut-nakuti yang ditujukan secara pribadi.

THEN Pasal 29

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses Komputer dan/atau Sistem Elektronik milik Orang lain dengan cara apa pun.

AND Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses Komputer dan/atau Sistem Elektronik dengan cara apa pun dengan tujuan untuk memperoleh Informasi Elektronik dan/atau Dokumen Elektronik.

AND Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses Komputer dan/atau Sistem Elektronik dengan cara apa pun dengan melanggar, menerobos, melampaui, atau menjebol sistem pengamanan.

THEN Pasal 30

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan intersepsi atau penyadapan atas Informasi Elektronik dan/atau Dokumen Elektronik dalam suatu Komputer dan/atau Sistem Elektronik tertentu milik Orang lain.

AND Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan intersepsi atas transmisi Informasi Elektronik dan/atau Dokumen Elektronik yang tidak bersifat publik dari, ke, dan di dalam suatu Komputer dan/atau Sistem Elektronik tertentu milik Orang lain, baik yang tidak menyebabkan perubahan apa pun maupun yang menyebabkan adanya perubahan, penghilangan, dan/atau penghentian Informasi Elektronik dan/atau Dokumen Elektronik yang sedang ditransmisikan.

AND Kecuali intersepsi sebagaimana dimaksud pada ayat (1) dan ayat (2), intersepsi yang dilakukan dalam rangka

penegakan hukum atas permintaan kepolisian, kejaksaan, dan/atau institusi penegak hukum lainnya yang ditetapkan berdasarkan undang-undang.

AND Ketentuan lebih lanjut mengenai tata cara intersepsi sebagaimana dimaksud pada ayat (3) diatur dengan Peraturan Pemerintah.

THEN 31

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum dengan cara apa pun mengubah, menambah, mengurangi, melakukan transmisi, merusak, menghilangkan, memindahkan, menyembunyikan suatu Informasi Elektronik dan/atau Dokumen Elektronik milik Orang lain atau milik publik.

AND Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum dengan cara apa pun memindahkan atau mentransfer Informasi Elektronik dan/atau Dokumen Elektronik kepada Sistem Elektronik Orang lain yang tidak berhak.

AND Terhadap perbuatan sebagaimana dimaksud pada ayat (1) yang mengakibatkan terbukanya suatu Informasi Elektronik dan/atau Dokumen Elektronik yang bersifat rahasia menjadi dapat diakses oleh publik dengan keutuhan data yang tidak sebagaimana mestinya.

THEN Pasal 32

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan tindakan apa pun yang berakibat terganggunya Sistem Elektronik dan/atau mengakibatkan Sistem Elektronik menjadi tidak bekerja sebagaimana mestinya.

THEN Pasal 33

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum memproduksi, menjual, mengadakan untuk digunakan, mengimpor, mendistribusikan, menyediakan, atau memiliki:

a. perangkat keras atau perangkat lunak Komputer yang dirancang atau secara khusus dikembangkan untuk memfasilitasi perbuatan sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 33; b. sandi lewat Komputer, Kode Akses, atau hal yang sejenis dengan itu yang ditujukan agar Sistem Elektronik menjadi dapat diakses dengan tujuan memfasilitasi perbuatan sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 33.

AND Tindakan sebagaimana dimaksud pada ayat (1) bukan tindak pidana jika ditujukan untuk melakukan kegiatan penelitian, pengujian Sistem Elektronik, untuk perlindungan Sistem Elektronik itu sendiri secara sah dan tidak melawan hukum.

THEN 34

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan manipulasi, penciptaan, perubahan, penghilangan, pengrusakan Informasi Elektronik dan/atau Dokumen Elektronik dengan tujuan agar Informasi Elektronik dan/atau Dokumen Elektronik tersebut dianggap seolah-olah data yang otentik.

THEN Pasal 35

IF Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan perbuatan sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 34 yang mengakibatkan kerugian bagi Orang lain.

THEN Pasal 36

IF Setiap Orang dengan sengaja melakukan perbuatan yang dilarang sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 36 di luar wilayah Indonesia terhadap Sistem Elektronik yang berada di wilayah yurisdiksi Indonesia.

THEN Pasal 37 Kaidah 2

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 27 ayat (1), ayat (2), ayat (3), atau ayat (4) dipidana dengan pidana

penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 28 ayat (1) atau ayat (2) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah). AND Setiap Orang yang memenuhi unsur sebagaimana

dimaksud dalam Pasal 29 dipidana dengan pidana penjara paling lama 12 (dua belas) tahun dan/atau denda paling banyak Rp2.000.000.000,00 (dua miliar rupiah).

THEN Pasal 45

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 30 ayat (1) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp600.000.000,00 (enam ratus juta rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 30 ayat (2) dipidana dengan pidana penjara paling lama 7 (tujuh) tahun dan/atau denda paling banyak Rp700.000.000,00 (tujuh ratus juta rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 30 ayat (3) dipidana dengan pidana penjara paling lama 8 (delapan) tahun dan/atau denda paling banyak Rp800.000.000,00 (delapan ratus juta rupiah). THEN Pasal 46

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 31 ayat (1) atau ayat (2) dipidana dengan pidana penjara paling lama 10 (sepuluh) tahun dan/atau denda paling banyak Rp800.000.000,00 (delapan ratus juta rupiah).

THEN Pasal 47

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 32 ayat (1) dipidana dengan pidana penjara paling lama 8 (delapan)

tahun dan/atau denda paling banyak Rp2.000.000.000,00 (dua miliar rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dalam Pasal 32 ayat (2) dipidana dengan pidana penjara paling lama 9 (sembilan) tahun dan/atau denda paling banyak Rp3.000.000.000,00 (tiga miliar rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 32 ayat (3) dipidana dengan pidana penjara paling lama 10 (sepuluh) tahun dan/atau denda paling banyak Rp5.000.000.000,00 (lima miliar rupiah).

THEN Pasal 48

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 33, dipidana dengan pidana penjara paling lama 10 (sepuluh) tahun dan/atau denda paling banyak Rp10.000.000.000,00 (sepuluh miliar rupiah).

THEN Pasal 49

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 34 ayat (1) dipidana dengan pidana penjara paling lama 10 (sepuluh) tahun dan/atau denda paling banyak Rp10.000.000.000,00 (sepuluh miliar rupiah).

THEN Pasal 50

IF Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 35 dipidana dengan pidana penjara paling lama 12 (dua belas) tahun dan/atau denda paling banyak Rp12.000.000.000,00 (dua belas miliar rupiah).

AND Setiap Orang yang memenuhi unsur sebagaimana dimaksud dalam Pasal 36 dipidana dengan pidana penjara paling lama 12 (dua belas) tahun dan/atau denda paling banyaknRp12.000.000.000,00 (dua belas miliar rupiah). THEN Pasal 51

IF Dalam hal tindak pidana sebagaimana dimaksud dalam Pasal 27 ayat (1) menyangkut kesusilaan atau eksploitasi seksual terhadap anak dikenakan pemberatan sepertiga dari pidana pokok.

AND Dalam hal perbuatan sebagaimana dimaksud dalam Pasal 30 sampai dengan Pasal 37 ditujukan terhadap Komputer dan/atau Sistem Elektronik serta Informasi Elektronik dan/atau Dokumen Elektronik milik Pemerintah dan/atau yang digunakan untuk layanan publik dipidana dengan pidana pokok ditambah sepertiga.

AND Dalam hal perbuatan sebagaimana dimaksud dalam Pasal 30 sampai dengan Pasal 37 ditujukan terhadap Komputer dan/atau Sistem Elektronik serta Informasi Elektronik dan/atau Dokumen Elektronik milik Pemerintah dan/atau badan strategis termasuk dan tidak terbatas pada lembaga pertahanan, bank sentral, perbankan, keuangan, lembaga nternasional, otoritas penerbangan diancam dengan pidana maksimal ancaman pidana pokok masing-masing Pasal ditambah dua pertiga.

AND Dalam hal tindak pidana sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 37 dilakukan oleh korporasi dipidana dengan pidana pokok ditambah dua pertiga.

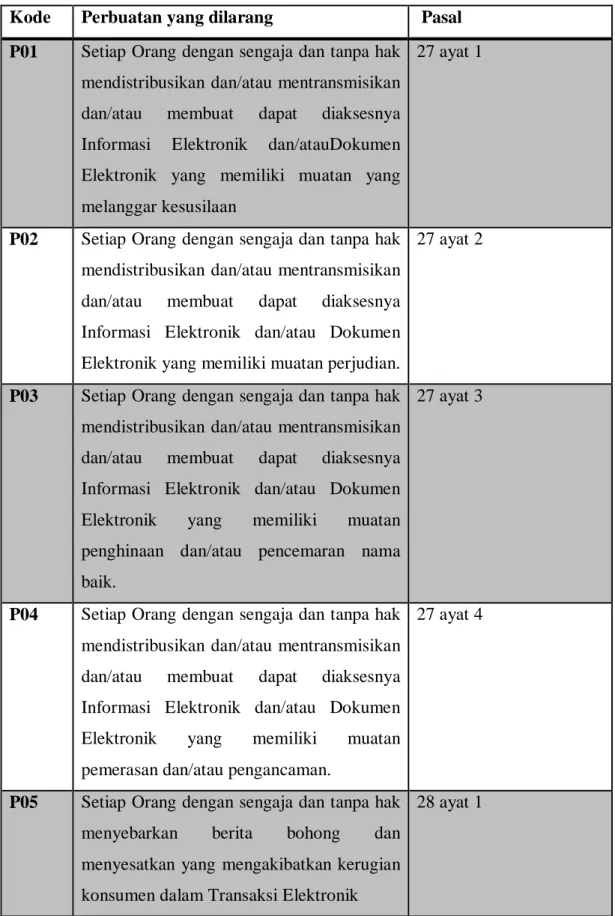

Tabel 3.1 : Representasi Pengetahuan

Kode Perbuatan yang dilarang Pasal

P01 Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atauDokumen Elektronik yang memiliki muatan yang melanggar kesusilaan

27 ayat 1

P02 Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan perjudian.

27 ayat 2

P03 Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan penghinaan dan/atau pencemaran nama baik.

27 ayat 3

P04 Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan pemerasan dan/atau pengancaman.

27 ayat 4

P05 Setiap Orang dengan sengaja dan tanpa hak menyebarkan berita bohong dan menyesatkan yang mengakibatkan kerugian konsumen dalam Transaksi Elektronik

P06 Setiap Orang dengan sengaja dan tanpa hak menyebarkan informasi yang ditujukan untuk menimbulkan rasa kebencian atau permusuhan individu dan/atau kelompok masyarakat tertentu berdasarkan atas suku, agama, ras, dan antargolongan (SARA).

28 ayat 2

P07 Setiap Orang dengan sengaja dan tanpa hak mengirimkan Informasi Elektronik dan/atau Dokumen Elektronik yang berisi ancaman kekerasan atau menakut-nakuti yang ditujukan secara pribadi

29

P08 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses komputer dan/atau Sistem Elektronik milik Orang lain dengan cara apa pun.

30 ayat 1

P09 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses Komputer dan/atau Sistem Elektronik dengan cara apa pun dengan tujuan untuk memperoleh Informasi Elektronik dan/atau Dokumen Elektronik.

30 ayat 2

P10 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum mengakses Komputer dan/atau Sistem Elektronik dengan cara apa pun dengan melanggar, menerobos, melampaui, atau menjebol sistem pengamanan.

30 ayat 3

P11 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan intersepsi

atau penyadapan atas Informasi Elektronik dan/atau Dokumen Elektronik dalam suatu Komputer dan/atau Sistem Elektronik tertentu milik Orang lain

P12 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan intersepsi atas transmisi Informasi Elektronik dan/atau Dokumen Elektronik yang tidak bersifat publik dari, ke, dan di dalam suatu Komputer dan/atau Sistem Elektronik tertentu milik Orang lain, baik yang tidak menyebabkan perubahan apa pun maupun yang menyebabkan adanya perubahan, penghilangan, dan/atau penghentian Informasi Elektronik dan/atau Dokumen Elektronik yang sedang ditransmisikan.

31 ayat 2

P13 Kecuali intersepsi sebagaimana dimaksud pada ayat (1) dan ayat (2), intersepsi yang dilakukan dalam rangka penegakan hukum atas permintaan kepolisian, kejaksaan, dan/atau institusi penegak hukum lainnya yang ditetapkan berdasarkan undang-undang.

31 ayat 3

P14 Ketentuan lebih lanjut mengenai tata cara intersepsi sebagaimana dimaksud pada ayat (3) diatur dengan Peraturan Pemerintah

31 ayat 4

P15 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum dengan cara apa pun mengubah, menambah, mengurangi, melakukan transmisi, merusak,

menghilangkan, memindahkan, menyembunyikan suatu Informasi lektronik dan/atau Dokumen Elektronik milik Orang lain atau milik publik.

P16 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum dengan cara apa pun memindahkan atau mentransfer Informasi Elektronik dan/atau Dokumen Elektronik kepada Sistem Elektronik Orang lain yang tidak berhak.

32 ayat 2

P17 Terhadap perbuatan sebagaimana dimaksud pada ayat (1) yang mengakibatkan terbukanya suatu Informasi Elektronik dan/atau Dokumen Elektronik yang bersifat rahasia menjadi dapat diakses oleh publik dengan keutuhan data yang tidak sebagaimana mestinya.

32 ayat 3

P18 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum melakukan tindakan apa pun yang berakibat terganggunya Sistem Elektronik dan/atau mengakibatkan Sistem Elektronik menjadi tidak bekerja sebagaimana mestinya

33

P19 Setiap Orang dengan sengaja dan tanpa hak atau melawan hukum memproduksi, menjual, mengadakan untuk digunakan, mengimpor, mendistribusikan, menyediakan, atau memiliki:

a. perangkat keras atau perangkat lunak Komputer yang dirancang atau secara

![Gambar 4.3 Sequence Diagram untuk Use Case Login [Sumber : Data yang diolah]](https://thumb-ap.123doks.com/thumbv2/123dok/4254107.3129578/64.892.228.774.159.923/gambar-sequence-diagram-untuk-case-login-sumber-diolah.webp)