i

ANALISIS DAN PERANCANGAN INTRUSION DETECTION SYSTEM

MENGGUNAKAN MIKROTIK BERBASIS SMS GATEWAY

DAN MAIL REPORT

(Studi Kasus : undukunduk.net Wireless Internet Service)

NASKAH PUBLIKASI

diajukan oleh

Totok Tri Harjanto

11.11.5433

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

2015

1

ANALISIS DAN PERANCANGAN INTRUSION DETECTION SYSTEM

MENGGUNAKAN MIKROTIK BERBASIS

SMS GATEWAY DAN MAIL REPORT

(Studi Kasus : undukunduk.net Wireless Internet Service)

Totok Tri Harjanto

1), Sudarmawan

2),

1,2)

Teknik Informatika STMIK AMIKOM Yogyakarta

Jl Ringroad Utara, Condongcatur, Depok, Sleman, Yogyakarta Indonesia 55283

Email : [email protected]), [email protected]) Abstract - Network security is very important at this

time. The increasing number of computers connected to the Internet make vulnerable gaps in network security. Administrators have an important role in protecting the security of the network on a server. Process monitoring for 24 hours is an activity undertaken Administrator in overseeing and protecting the network. Human limitations such as fatigue, negligence, etc. is an obstacle for the administrator.

Build IDS (Intrusion Detection System) is one solution to solving the problem. This system works by detecting an attack and alert the network administrator in case of an attack on the network, in addition to the IDS can also be used for network monitoring.

System testing is performed using several types of attacks to the network and testing the functionality of the system is to do a quick check in the form of alerts and reports are sent to the mobile SMS and email administrator that contains the attacker's IP to be sent to the email administrator, to assist administrators in performing network monitoring.

Keywords: Intrusion Detection System, SMS Gateway, Administrator, Network Security

1. Pendahuluan

1.1 Latar Belakang

Pesatnya perkembangan teknolongi informasi pada saat ini, terutama munculnya jaringan internet yang dapat memberikan kemudahan dalam bertukar informasi. Semakin mudahnya mendapatkan informasi melalui jaringan internet menimbulkan masalah baru yaitu pengaksesan data atau informasi penting secara ilegal oleh pihak yang tidak bertanggung jawab maupun serangan terhadap jaringan oleh pihak dalam maupun dari luar. Sistem keamanan jaringan menjadi salah satu aspek penting yang perlu diperhatikan pada saat ini.

Dari beberapa survei yang telah dilakukan memperlihatkan telah terjadi serangan jaringan yang kebanyakan merupakan serangan denial of service (dos) dan exploit buffer-overflow. Survei juga menebutkan ancaman yang terjadi dari pelanggaran internal maupun external hampir mempunyai perbandingan yang sama.

Semakin bertambanya pengguna jaringan informasi, pelanggan dan meningkatnya node pada jaringan unduk-unduk.net harus selalu dimonitoring guna meningkatkan pelayanan terhadap pelanggan. Pelayanan merupakan salah

satu faktor yang sangat penting guna memenangkan persaingan.

Troubleshooting yang bisa terjadi sewaktu-waktu dan technical support yang harus standby merupakan kendala yang terjadi di unduk-unduk.net.Dalam manajemen setiap node client belum adanya sistem yang dapat memberikan report adanya serangan jaringan kepada technical support guna membantu dalam melakuakan analisis terhadap masalah yang terjadi ketika mengalami trouble dalam jaringannya.

Dari latar belakang tersebut, penulis ingin menganalisis masalah yang dihadapi dan membuat solusi. Dengan membuat interusion detection system menggunakan mikrotik berbasis sms gatway dan mail report guna memudahkan technical support melakukan monitoring keamanan dan pencegahan serangan jaringan dari luar maupun dalam dan analisis terhadap trouble pada jaringan Unduk-unduk.net Wireless Internet Service.

1.2 Rumusan Masalah

Berdasarkan latar belakang masalah, dapat diambil suatu rumusan masalah sebagai berikut :

Bagaimana membangun interusion detection system menggunakan mikrotik versi 5.20 yang dapat mengirim sms dan email report ke admin Undukunduk.net Wireless Internet Service ?

1.3 Batasan Masalah

Untuk menghindari pembahasan masalah yang terlalu luas, pada penulisan skripsi ini diberikan batasan yang jelas. Berikut batasan masalah tersebut.

1. Membangun rancangan intrusion detection sistem menggunakan mikrotik pada jaringan Undukunduk.net.

2. Tidak membahas uji coba jenis-jenis serangan yang dilakukan ke jaringan secara lebih mendalam.

3. Sistem intrusion detection yang akan dibangun menggunakan jenis network-based IDS (NIDS).

2. Landasan Teori

2.1 Keamanan Komputer

Menurut Howard dalam Sofana, “keamanan komputer adalah mencegah penyerang untuk mencapai tujuan melalui akses yang tidak sah atau penggunaan komputer dan jaringan yang tidak sah”. [1]

2 2.2 Intrusion Detection System

Menurut Ariyus, Intrusion detection system dapat didefinisiakan sabagai tool, metode, sumberdaya yang memberikan bantuan untuk melakukan identifikasi, memberikan laporan terhadap aktivitas jaringan computer. [2]

Intrusion Detection Sistem (IDS) dapat mendeteksi aktivtas yang mencurigakan dalam sebuah sistem jaringan, jadi IDS merupakam sebuah sistem komputer yang dapat dikomobinasikan antara hardware dan software yang dapat melakukan deteksi penyusupan pada jaringan. IDS pada dasarnya adalah suatu sistem yang memiliki kemampuan untuk menganalisa data secara realtime dalam mendeteksi, mencatat (log) dan menghentikan penyalahgunaan dan penyerangan. IDS merupakan security tools yang dapat digunakan untuk menghadapi aktivitas hackers.

Apabila ada aktivitas yang dianggap mencurigakan di dalam jaringan maka IDS ini akan memberitahukan atau mendeteksi terhadap searangan tersebut, namun IDS tidak dapat melakukan tidakan atau pencegahan jika terjadi serangan atau penyusupan di dalam jaringan tersebut. IDS mempunyai peran cukup membantu dalam hal-hal yang berkaitan dengan keamanan jaringan diantaranya:

1. Secara aktif mengamati segala macam kegiatan yang mencurigakan. Memeriksa audit logs dengan cermat dan seksama.

2. Mengirimkan alert kepada administrator saat adanya serangan-serangan khusus dideteksi. 3. Memberi tanda segala macam kerentanan yang

ditemukan.

Namun kembali lagi pada kemampuan dari IDS yang hanya mempunyai kemampuan terbatas yang tergantung pada bagaimana melakukan konfigurasi IDS yang baik. IDS yang bermanfaat untuk mengatasi pencegahan terhadap suatu serangan atau penyusupan memang diperlukan suatu pemeliharaan yang mencukupi suatu sistem keamanan secara keseluruhan.

2.3 Tipe Intrusion Detection System

Menurut Ariyus, menyebutkan bahwa dari kemampuan mendeteksi serangan atau penyusupan di dalam jaringan, maka pada dasarnya terdapat dua macam IDS, yaitu: [2]

2.3.1 Host Based IDS

IDS host based bekerja pada host yang akan dilindungi. IDS jenis ini dapat melakukan berbagai macam tugas untuk mendeteksi serangan yang dilakukan pada host tersebut. Keunggunlan IDS host based adalah pada tugas yang berhubungan dengan keamanan file. Misalnya ada tidaknya file yang telah dirubah atau ada usaha untuk mendapatkan akses ke file-file yang sensitif.

2.3.2 Network Based IDS

IDS network based biasanya berupa suatu mesin yang khusus dipergunakan untuk melakukan menitoring diseluruh segmen jaringan. IDS network based akan mengumpulkan paket-paket data yang terdapat pada

jaringan dan kemudian menganalisanya serta menentukan apakah paket-paket itu berupa suatu paket yang normal atau suatu serangan atau berupa aktivitas yang mencurigakan.

2.4 Rule Base Detection System

IDS yang berbasis pada signature atau rule based adalah IDS yang melalukan pengawasan terhadap paket-paket dalam jaringan dan melakukan perbandingan terhadap paket-paket tersebut dengan basis data signature yang dimiliki oleh sistem IDS atau atribut yang dimiliki oleh percobaan serangan yang pernah diketahui. [3]

2.5 Anomaly Base Detection System

IDS jenis ini akan mengawasi traffic dalam jaringan dan melakukan perbandingan traffic yang terjadi dengan rata-rata traffic yang ada (stabil). Sistem akan melakukan identifikasi apa yang dimaksud dengan jaringan normal dalam jaringan tersebut, berapa banyak bandwidth yang biasanya digunakan di jaringan tersebut, protokol apa yang digunakan, port-port dan alat-alat apa saja yang biasanya salaing berhubungan satu sama lain didalam jaringan tersebut dan memberi peringatan kepada administrator ketika dideteksi ada yang tidak normal atau secara signifikan berbeda dari kebiasaan yang ada. [3]

2.6 Passive Intrusion Detection System

Passive intrusion detection system berfungsi sebagai pendeteksi dan pemberi peringatan. Ketika traffic yang mencurigakan atau membahayakan terdeteksi oleh IDS maka IDS akan membangkitkan sistem pemberi peringatan yang dimiliki dan dikirimkan ke administrator atau user dan selanjutnya terserah kepada administrator apa tindakan yang akan dilakukan terhadap hasil laporan IDS. [3]

2.7 Reactive Intrusion Detection System

Reactive intrusion detection system tidak hanya melakukan deteksi terhadap traffic yang mencurigakan dan membahayakan kemudian memberi peringatan kepada administrator tetapi juga mengambil tindakan pro-aktif untuk merespon terhadap serangan yang ada. Biasanya dengan melakukan pemblokiran terhadap traffic jaringan selanjutnya dari alamat IP sumber atau user jika alamat IP sumber atau user tersebut mencoba untuk melakukan searngan lagi terhadap sistem jaringan di waktu selanjutnya. [3]

3. Analisis dan Perancangan 3.1 Analisis Masalah

Dalam melakukan analisis masalah, penulis telah melakukan wawancara kepada Undukunduk.net dan melakukan observasi sistem berjalan. Hasil wawancara dan observasi sistem yang berjalan oleh penulis dimasukkan dalam lampiran.

3.2.1 Sistem Pendeteksi Network Attack

Sistem pendekteksi network attack atau interusion detection system(IDS) belum diimplementasikan pada sistem Undukunduk.net. Sehingga pendeteksian serangan dari luar masih dilakukan secara manual.

3 Belum adanya sistem yang dapat memberikan laporan network attack dengan penjadwalan secara otomatis, yang berisi :

1. Jenis serangan 2. IP address penyerang

Dimana dikirim melalui emaildan SMS untuk memberikan kemudahan network administrator melakukan dokumentasi mengenai jenis-jenis serangan yang telah terjadi dan admin tidak harus mengkonfigurasi setiap router untuk mengambil laporan tersebut.

3.2.3 Email Report Network Attack

Belum adanya email report berisi log yang dikirim ke email admin ketika ada sebuah serangan jaringan terjadi pada jaringan.

3.2.4 Sistem Peringatan Serangan

Belum adanya alert atau quick respon yang dikirim ke admin secara cepat denga melalui SMS ketika ada sebuah serangan jaringan yang terjadi pada jaringan Undukunduk.net.

3.2.5 Firewall

Unduk-unduk.net belum memaksimalkan penggunaan router mikrotik sebagai firewall untuk mengurangi jumlah network attack. Belum maksimalnya penggunaan firewall pada router mikrotik, hal ini menjadi peluang melakukan network attack terhadap jaringan unduk-unduk.net yang dilakukan dari jaringan internet karena keamanan yang masih lemah.

3.3 Analisis Kebutuhan Sistem

Penggunaan Intrusion Detection System oleh Undukunduk.net, maka sistem harus dapat :

1. Sistem harus bisa berjalan pada router mikrotik dengan MikrotikOS versi 5.20.

2. Melakukan blok/drop terhadap paket data yang dianggap membahayakan berdasarkan aturan pada firewall.

3. Melakukan pengiriman SMS sebagai pesan peringatan serangan terhadap jaringan.

4. Melakukan pengiriman email report pada komputer admin saat terjadi serangan.

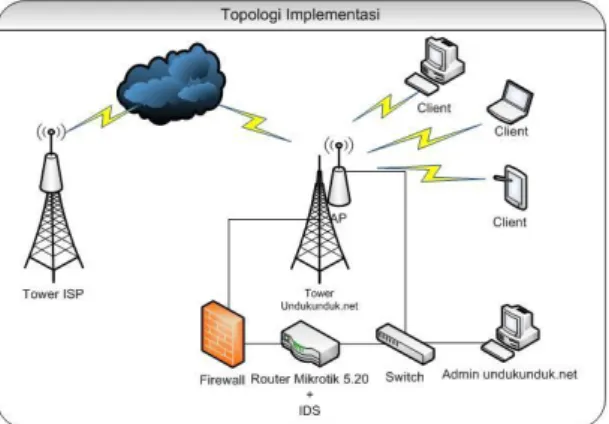

3.4 Topologi Implementasi IDS

Implementasi dilakukan dengan menambakan IDS pada router dengan tipe network intrusion detection system (NIDS) yang dapat melakukan filtering paket yang keluar masuk dalam jaringan. Dengan tipe ini IDS dapat memantau adanya percobaan serangan yang dilakukan dari dalam maupun dari luar jaringan. IDS akan menampilkan peringatan berupa SMS Gateway ke mobile admin, di komputer serta mengirimkan email dan secara otomatis firewall akan melakukan blok ke paket yang memicu peringatan tersebut.

Gambar 1. Topologi Implementasi 3.5 Alur Kerja Sistem

Alur kerja Intrusion Detection System berawal dari pendeteksian paket data yang dianggap berbahaya oleh firewall, berikut urutan tindakan yang dilakukan firewall.

1. Firewall melakukan deteksi paket data yang keluar masuk jaringan, sesuai dengan konfigurasi firewall pada router mikrotik.

2. Selanjutnya firewall mengambil asal IP address paket yang diblok kemudian diletakkan pada address list yang sesuai, dimana telah disediakan oleh admin beberapa daftar address list yang sesuai dengan daftar network attack sesuai dengan konfigurasi pada firewall.

3. Kemudian firewall akan mengambil tindakan block paket yang terdapat pada address list yang sesuai dengan konfigurasi firewall.

Selanjutnya penjadwalan akan menjalankan script, berikut urutan script yang dijalankan oleh penjadwalan:

1. Script untuk melakukan pendeteksian ada atau tidaknya IP address pada address list, jika mendeteksi ada IP address pada address list maka dilanjutkan ke script berikutnya.

2. Script untuk mengambil IP address pada address list, mengambil hostname dari router, waktu pengiriman email dan beberpa parameter pada firewall.

3. Script untuk pengiriman peringatan melalui SMS gateway ke mobile admin.

4. Script untuk mengirimkan email dengan menampilkan IP address dari address list, hostname router dan waktu terjadinya serta jenis serangannya sesuai dengan nama pada address list. 5. Script untuk melakukan record setiap Ip address

yang dikirim melalui email. 3.6 Perancangan Rule Firewall

Berikut perancangan rule firewall yang akan digunakan untuk menghalau beberapa serangan antara lain.

4 Dengan membatasi setiap koneksi FTP yang diperbolehkan, ketika terdapat koneksi FTP yang melebihi batas maksimal akan di drop koneksi tersebut.

2. SSH Bruteforce.

Dengan membatasi koneksi SSH dengan password dan username yang salah, dengan nilai maksimal kesalahan memasukkan password dan username tertentu.

3. ICMP Flood(Ping of the dead)

Dengan membatasi packet buffer pengiriman agar tidak melebihi batas yang diizinkan, untuk mengurangi bandwith yang digunakan.

4. Port Scannig

Membatasi aktivitas scanning untuk memeriksa status port yang terbuka dari router mikrotik.

4. Implementasi dan Pembahasan 4.1 Daftar Script Repository

Script repository merupakan tempat dimana script dengan fungsi pengiriman email dan log secara otomatis dilakukan sebagai respon sistem ketika adanya serangan.

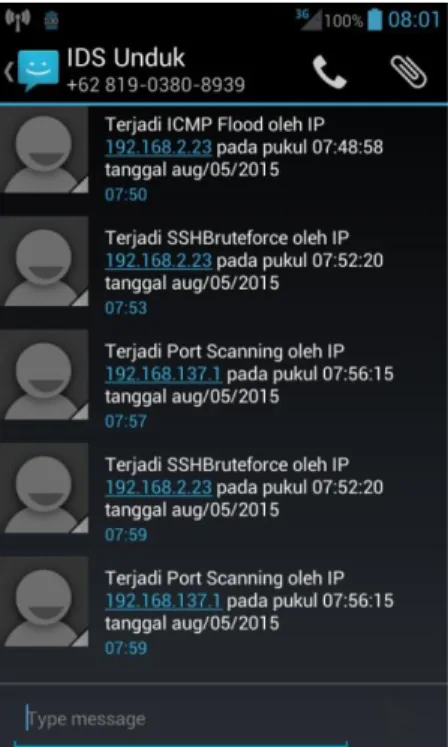

Gambar 2. Script Repository 4.2 Respon SMS

Berikut merupakan respon sistem ketika mendeteksi serangan berupa SMS yang dikirim ke admin.

Gambar 3. Respon SMS 4.3 Respon Email

Berikut merupakan respon sistem ketika mendeteksi serangan berupa email yang dikirim ke email admin.

Gambar 4. Respon Email 4.4 Email Report

Berikut merupakan laporan yang dikirim satu minggu sekali yang berisi IP address penyerang dengan banyaknya jumlah serangan yang terjadi dalam satu minggu terakhir.

5 Dalam email tersebut terdapat lampiran file yang berisi IP address penyerangnya,

Gambar 6. Lampiran File Mingguan 4.5 Respon Time Sistem

Berikut hasil pengujian respon time sistem terhadap adanya serangan, dimana respon dikirim dengan interval waktu tertentu yang diukur dalam satuan jam:menit:detik.

Tabel 1. Respon Time Serangan Berurutan SSH Bruteforce

No Jumlah

Serangan

Waktu Serangan Waktu Respon

Latency

1 2 1 2

1 1 Penyerang 13:55:10 - 13:55:49 - 00:00:39

2 2 Penyerang 14:05:05 14:05:35 14:05:44 14:06:45 00:00:54

Rata-rata 00:00:46

Hasil pengujian diatas didapatkan waktu respon sistem terhadap sebuah serangan adalah 46 detik dengan interval waktu serangan selama 30 detik dari serangan sebelumnya.

Tabel 2.Respon Time Serangan Bersamaan SSH Bruteforce

No Jumlah

Serangan

Waktu Serangan Waktu Respon

Latency

1 2 1 2

1 2 Penyerang 14:10:04 14:10:06 14:10:43 14:10:54 00:00:44

Rata-rata 00:00:44

Dari hasil pengujian menggunakan serangan secara bersamaan dihasilkan rata-rata waktu tunggu sistem untuk merespon serangan tersebut adalah 44 detik.

5. Penutup 5.1 Kesimpulan

Kesimpulan yang dapat diambil dari penelitian Analisis dan Perancangan Intrusion Detection System Menggunakan Mikrotik Berbasis SMS Gateway dan Mail Report (Studi Kasus: Undukunduk.net Wireless Internet Service) adalah sebagai berikut :

1. Administrator dapat melakukan quick respon terhadap adanya serangan jaringan berupa serangan FTP Bruteforce, SSH Bruteforce, Port Scanning dan ICMP Flood (ping of death) dengan memantau log ketika serangan terjadi.

2. Administrator dapat mengetahui jenis serangan FTP Bruteforce, SSH Bruteforce, Port Scanning dan ICMP Flood (ping of death) yang terjadi pada jaringan dengan memlihat setiap email dan sms

yang dikirim sebagai respon sistem terhadap adanya serangan.

3. Dengan adanya laporan mingguan administrator dapat mengetahui IP address penyerang FTP Bruteforce, SSH Bruteforce, Port Scanning dan ICMP Flood (ping of death) selama satu minggu terakhir yang dikirim.

4. Seluruh kendali IDS dapat dilakukan secara terpusat.

5. Pada fungsional test intrusion detection system menggunakan mikrotik versi 5.20 dapat mendeteksi adanya serangan baik berupa FTP Bruteforce, SSH Bruteforce, Port Scanning dan ICMP Flood (ping of death) dan menghalau serangan tersebut serta melakukan respon dengan mengirimkan email dan sms.

6. Berdasarkan pengujian yang telah dilakukan, intrusion detection system menggunakan mikrotik versi 5.20 yang telah dibangun adalah jenis interval based (batch mode) dimana Informasi dikumpulkan terlebih dahulu dan kemudian dievaluasi menurut interval waktu yang telah ditentukan atau dengan jenis realtime dimana informasi dapat langsung dikirim.

7. Berdasarkan percobaan yang telah dilakukan dengan melakukan serangan secara berurutan (Sekuensial) dan Serentak (simultan) respon time sistem yang dihasilkan adalah tidak tentu (fluktuasi).

5.2 Saran

Dari perancangan intrusion detection system menggunakan mikrotik versi 5.20 ini, Ada beberapa saran yang dapat dikembangkan untuk penelitian selanjutnya. Adapun sebagai berikut :

1. Intrusion detection system menggunakan mikrotik versi 5.20 ini dikembangkan menjadi Anomaly Detection System.

2. Intrusion detection system menggunakan mikrotik versi 5.20 ini akan lebih baik dikembangkan mengggunakan Application Programmable Interface(API) untuk membuat perangkat lunak yang dapat dimodifikasi untuk berkomunikasi dengan RouterOS untuk mengumpulkan informasi.

3. Dikembangkan dengan menambah fitur update otomatis.

4. Pengujian serangan dapat lebih bervariasi.

5. Dapat dikembangkan ke Intrusion Prevention System (IPS).

6 Daftar Pustaka

[1] Iwan Sofana, CISCO CCNA Dan Jaringan Komputer. Bandung: Informatika, 2010.

[2] D Ariyus, Intrusion Detection System (Sistem Pendeteksi Penyusup Pada Jaringan Komputer). Yogyakarta: Andi Offset, 2005.

[3] Muhammad R Arief, "Penggunaan Sistem IDS untuk Pengamanan Jaringan dan Komputer," Makalah STMIK AMIKOM Yogyakarta.

Biodata Penulis

Totok Tri Harjanto, memperoleh gelar Sarjana Komputer

(S.Kom), Jurusan Teknik Informatika STMIK AMIKOM Yogyakarta, lulus tahun 2015.

Sudarmawan, MT, memperoleh gelar Sarjana Teknik

(S.T), Fakultas Teknik Elektro UGM Yogyakarta. Memperoleh gelar Master of Teknik (M.T), Program Pasca Sarjana Magister Teknologi Informasi Fakultas Teknik Elektro Universitas Gajah Mada Yogyakarta. Saat ini menjadi Dosen di STMIK AMIKOM Yogyakarta.