AUDIT KEAMANAN SISTEM INFORMASI

PARAHITA BERDASARKAN ISO 27002:2005 PADA

PARAHITA DIAGNOSTIC CENTER SURABAYA

TUGAS AKHIR

Program Studi S1 Sistem Informasi

Oleh:

Meita Eny Kusumaning Diah 12410100052

FAKULTAS TEKNOLOGI DAN INFORMATIKA

x

ABSTRAK ... vii

KATA PENGANTAR ... viii

DAFTAR ISI ... x

DAFTAR TABEL ... xiv

DAFTAR GAMBAR ... xv

DAFTAR LAMPIRAN ... xvi

BAB I PENDAHULUAN ... 1

1.1. Latar Belakang ... 1

1.2. Perumusan Masalah ... 5

1.3. Batasan Masalah... 5

1.4. Tujuan ... 6

1.5. Sistematika Penulisan ... 7

BAB II LANDASAN TEORI ... 9

2.1. Sistem Informasi ... 9

2.2. Sistem Informasi Parahita ... 9

2.3. Keamanan Informasi ... 10

2.4. Audit ... 12

2.5. Audit Sistem Informasi ... 12

xi

2.8. Standar Sistem Keamanan Manajemen Informasi ... 23

2.9. ISO/IEC 27002:2005 ... 27

2.10. Tabel RACI ... 34

2.11. Tingkat Kedewasaan (Maturity Level) ... 35

BAB III METODE PENELITIAN... 38

3.1. Tahap Perencanaan Audit ... 39

3.1.1 Identifikasi Proses Bisnis dan TI ... 39

3.1.2. Menentuan Ruang Lingkup, Obyek dan Tujuan Audit ... 40

3.1.3. Menentukan Klausul, Obyektif Kontrol dan Kontrol ... 40

3.1.4. Membuat Engagement Letter ... 41

3.2. Tahap Persiapan Audit ... 42

3.2.1. Penyusunan Audit Working Plan (AWP) ... 42

3.2.2. Penyampaian Kebutuhan Data ... 43

3.2.3. Membuat Pernyataan ... 44

3.2.4. Melakukan Pembobotan ... 45

3.3.5. Membuat Pertanyaan ... 46

3.3. Tahap Pelaksanaan Audit ... 47

3.3.1. Pertemuan Pendahuluan Audit ... 47

3.3.2. Menentukan Auditee ... 48

xii

3.3.4 . Pemeriksaan Data dan Bukti ... 49

3.3.5. Melakukan Uji Kematangan ... 49

3.3.6. Penyusunan Temuan dan Rekomendasi Audit ... 50

3.3.7. Konfirmasi Temuan dan Rekomendasi ... 51

3.4. Tahap Pelaporan ... 51

3.4.1. Permintaan Tanggapan Atas Temuan ... 51

3.4.2. Penyusunan Draf Laporan Audit ... 52

3.4.3. Persetujuan Draf Laporan Audit ... 52

3.4.4 Pertemuan Penutup atau Exit Meeting ... 52

BAB IV HASIL DAN PEMBAHASAN ... 53

4.1. Hasil Perencanaan Audit Sistem Informasi ... 53

4.1.1. Identifikasi Proses Bisnis dan TI ... 53

4.1.2. Menentukan Ruang Lingkup, Objek dan Tujuan Audit ... 56

4.1.3. Menentukan Klausul, Obyektif Kontrol dan Kontrol ... 57

4.1.4. Membuat Engagement Letter ... 58

4.2. Tahap Persiapan Audit ... 58

4.2.1. Penyusunan Audit Working Plan (AWP) ... 59

4.2.2. Penyampaian Kebutuhan Data ... 59

4.2.3 Membuat Pernyataan ... 60

4.2.4 Melakukan Pembobotan ... 60

xiii

4.3.1 Pertemuan Pendahuluan ... 62

4.3.2 Menentukan Auditee ... 63

4.3.3 Hasil wawancara dan Observasi... 63

4.3.4 Pemeriksaan Data dan Bukti ... 64

4.3.5 Hasil Melakukan Uji Kematangan ... 65

4.3.6 Penyusunan Temuan dan Rekomendasi Audit ... 83

4.3.7 Konfirmasi dan tanggapan Temuan Rekomendasi ... 84

4.4 Tahap Pelaporan Audit ... 84

4.5 Pembahasan Tugas Akhir ... 85

BAB V PENUTUP ... 91

5.1 Kesimpulan ... 91

5.2 Saran ... 92

vii

Tabel 2. 1 Jumlah Klausul, Obyektif Kontrol dan Kontrol ISO

27002:2005 ... 28

Tabel 2. 2 Detail Struktur ISO/IEC 27002:2005 ... 29

Tabel 3. 1 Contoh Proses Identifikasi Proses Bisnis ... 40

Tabel 3. 2 Contoh Hasil dari proses penentuan ruang lingkup ... 40

Tabel 3. 3 Contoh Proses Menentukan Klausul, Obyektif Kontrol dan Kontrol ... 41

Tabel 3. 4 Contoh Audit Working Plan ... 43

Tabel 3. 5 Contoh Daftar penyampaian kebutuhan data perusahaan ... 44

Tabel 3. 6 Contoh Pernyataan ... 44

Tabel 3. 7 Pembobotan Penilaian Risiko ... 45

Tabel 3. 8 Contoh Pembobotan dari setiap pernyataan ... 46

Tabel 3. 9 Contoh pertanyaan yang dihasilkan dari pernyataan ... 46

Tabel 3. 10 Contoh Penentuan Auditee ... 48

Tabel 3. 11 Contoh wawancara ... 49

Tabel 3. 12 Contoh perhitungan maturity level ... 50

Tabel 3. 13 Contoh dokumen temuan dan rekomendasi ... 51

Tabel 4. 1 Ruang Lingkup, Obyek, dan Tujuan Audit ... 57

Tabel 4. 2 Klausul, Obyektif Kontrol dan Kontrol yang digunakan ... 58

Tabel 4. 3 Audit Working Plan ... 59

Tabel 4. 4 Pernyataan ... 60

viii

Tabel 4. 6 Pertanyaan yang dibuat ... 61

Tabel 4. 7 Hasil Wawancara ... 63

Tabel 4. 8 Hasil Pemeriksaan Dan Penilaian ... 65

Tabel 4. 9 Hasil Maturity Level Klausul 10 ... 67

Tabel 4. 10 Hasil Maturity Level Klausul 12 ... 71

Tabel 4. 11 Hasil Maturity Level Klausul 13 ... 74

Tabel 4. 12 Hasil Maturity Level Klausul 14 ... 76

Tabel 4. 13 Hasil Maturity Level Klausul 15 ... 78

Tabel 4. 14 Hasil Maturity Level Keseluruhan Klausul ... 79

xvi

Gambar 2. 1 Alur Sistem PARIS ... 10

Gambar 2. 2 Aspek Keamanan Informasi ... 11

Gambar 2. 3 Tahapan-tahapan Audit Sistem Informasi ... 15

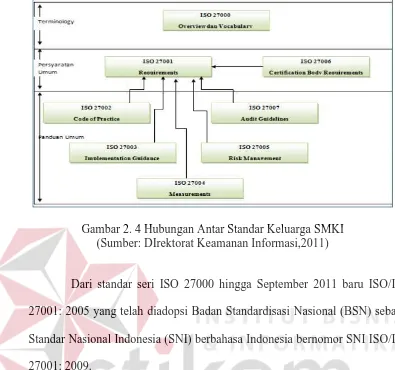

Gambar 2. 4 Hubungan Antar Standar Keluarga SMKI ... 25

Gambar 2. 5 RACI Chart ... 35

Gambar 2. 6 Tingkat Kematangan CMMI ... 36

Gambar 3. 1 Tahapan Audit yang Digunakan ... 38

Gambar 3. 2 Contoh Surat Perjanjian atau Engagement Letter ... 42

Gambar 3. 3 RACI Chart ... 48

Gambar 4. 1 Struktur Organisasi Parahita Diagnostic Center ... 53

Gambar 4. 2 Jaring Laba-laba Nilai Maturity Level Klausul 10 ... 70

Gambar 4. 3 Jaring Laba-laba Nilai Maturity Level Klausul 12 ... 74

Gambar 4. 4 Jaring Laba-laba Nilai Maturity Level Klausul 13 ... 75

Gambar 4. 5 Jaring Laba-laba Nilai Maturity Level Klausul 14 ... 78

Gambar 4. 6 Jaring Laba-laba Nilai Maturity Level Klausul 15 ... 80

LAMPIRAN 1 ISO KEAMANAN 27002:2005 ... 94

LAMPIRAN 2 PENENTU KLAUSUL, OBYEKTIF KONTROL DAN KONTROL ... 119

LAMPIRAN 3 ENGAGEMENT LETTER ... 132

LAMPIRAN 4 DAFTAR KEBUTUHAN DATA ... 141

LAMPIRAN 5 PERNYATAAN ... 147

LAMPIRAN 6 PEMBOBOTAN ... 180

LAMPIRAN 7 PERTANYAAN ... 220

LAMPIRAN 8 TABEL RACI ... 298

LAMPIRAN 9 HASIL WAWANCARA ... 299

LAMPIRAN 10 UJI KEMATANGAN ... 488

LAMPIRAN 11 TEMUAN DAN REKOMENDASI ... 676

LAMPIRAN 12 BUKTI ... 998

1

BAB I

PENDAHULUAN

1.1. Latar Belakang

Parahita Diagnostic Center (PDC) adalah perusahaan yang bergerak pada bidang jasa pelayanan kesehatan masyarakat, khususnya pada bidang laboratorium. PDC ini didirikan pada tahun 1987 dengan nama Laboratorium Klinik Pramita.

Pada tanggan 1 April 2007 laboratorium ini berubah nama menjadi “Pramita Utama

Diagnostic Center” dengan berkantor pusat di Jl. Dharmawangsa 66 & 70 Surabaya.

Tetapi pada tanggal 1 Juni 2010 perusahaan ini beruba nama menjadi “Parahita

Diagnostic Center”. Seiring perkembangannya PDC kini telah memiliki 50 cabang yang tersebar di 11 kota besar di Indonesia, seperti Surabaya, Gresik, Jember, Solo, Yogyakarta, Bandung, Bekasi, Tangerang, Jakarta, dan Makassar.

PDC memiliki peran penting dalam mengelola sistem informasi bagi seluruh kantor cabang yang ada. PDC memiliki visi untuk menjadi diagnostic center terlengkap, terintegrasi, dan terpercaya dengan layanan sepenuh hati. Dalam mencapai visi tersebut perusahaan memiliki beberapa misi, salah satunya yaitu menyediakan layanan diagnostic yang didukung oleh teknologi dan terintegrasi. Oleh karena itu perusahaan ini menerapkan teknologi yang terintegrasi dan terpusat untuk menangani seluruh proses bisnisnya. Teknologi tersebut adalah Sistem Informasi Parahita (PARIS).

PARIS menyediakan berbagai informasi penting, antara lain: informasi data pasien, data hasil pemeriksaan, data dokter, data keuangan, data karyawan serta data perusahaan yang bekerjasama dengan Parahita. PARIS digunakan oleh berbagai bagian yang terkait di PDC, yaitu bagian laboratorium, bagian pelayanan, bagian penjualan, bagian keuangan, bagian sumber daya insani (SDI) & umum, bagian penanggung jawab lab dan penanggung jawab medis.

telah tersimpan di database dapat mengancam ketersediaan (Availability) data perusahaan. selain serangan malicious code terdapat permasalahan lain yaitu penyalahgunaan yang dilakukan oleh beberapa pihak, contoh kasus persetujuan dana pengeluaran perusahaan selama satu minggu yang seharusnya dilakukan oleh kepala bagian keuangan, tetapi dapat dilakukan oleh staff keuangan. Hal ini dapat menyebabkan kebocoran informasi kepada karyawaan yang tidak bertanggungjawab sehingga dapat disalahgunakan. Hal ini mengancam kerahasiaan (Confidentiality) data perusahaan.

Selain itu dalam pengembangan PARIS ini PDC masih sulit mengidentifikasi kelemahan keamanan sistem informasi sehingga dikhawatirkan data informasi yang penting jatuh ketangan yang tidak bertanggungjawab. Hal ini dapat menyebabkan terpublikasinya teknik-teknik kelemahan (vulnerability) yang dimilik perusahaan sehingga dapat mengancam kerahasiaan (Confidentiality) data perusahaan. Sementara itu dari segi perawatan PARIS, PDC masih kurang sesuai dengan standar keamanan yang ada. Contoh kasus pemeriksaan SIP dilakukan apabila ada gangguan saja bukan dilakukan secara berkala. Hal ini menyebabkan gangguan kinerja sistem informasi yang ada. Dari semua permasalahan yang ada dapat menimbulkan risiko menurunya tingkat kepercayaan customer pada perusahaan dan menyebabkan kerugian besar bagi perusahaan hingga dapat menyebabkan kebangkrutan.

informasi (Asmuni dan Firdaus, 2005). Tiga aspek keamanan informasi yang harus dijaga adalah aspek kerahasiaan (Confidentiality), Keutuhan (Integrity) dan ketersediaan (Availability) dari informasi (ISO/IEC 27002, 2005). Menurut Tanuwijaya dan Sarno (2010) diperlukan standar untuk melakukan audit tersebut agar audit keamanan sistem informasi dapat berjalan dengan baik. Oleh karena itu dalam penelitian tugas akhir ini standar yang dipilih adalah ISO 27002.

Standar ISO 27002 dipilih dengan pertimbangan bahwa standar ini berisikan panduan praktis (code of practice) teknik keamanan informasi. Selain itu ISO 27002 menyediakan sertifikat implementasi Manajemen Keamanan Sistem Informasi (MKSI) yang diakui secara internasional yaitu Information Security Management System (ISMS) certification (Sarno dan Iffano, 2009). PDC juga telah berkomitmen untuk selalu memenuhi kebutuhan dan persyaratan pelanggan dengan menerapkan ISO 9001:2008 dan ISO 15189:2012 untuk akreditasi laboratorium kesehatannya.

Dengan dilakukannya audit keamanan informasi pada PDC diharapkan dapat mengetahui tingkat keamanan sistem informasi yang ada, sehingga dapat mengetahui permasalahan yang terjadi selama ini. Hasil audit ini berupa temuan dan diharapkan menjadi rekomendasi yang dapat digunakan untuk meningkatkan keamanan sistem informasi yang ada pada PDC serta menjadi acuan untuk mendapatkan ISMS certification dengan standar ISO 27002:2005.

1.2. Perumusan Masalah

Berdasarkan penjelasan pada latar belakang, maka perumusan masalah yang didapat sebagai berikut:

1. Bagaimana membuat perencanaan audit keamanan sistem informasi parahita berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center.

2. Bagaimana mempersiapkan audit keamanan sistem informasi parahita berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center. 3. Bagaimana melaksanakan audit keamanan sistem informasi parahita

berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center. 4. Bagaimana menyusun hasil audit keamanan sistem informasi parahita

berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center.

1.3. Batasan Masalah

Berdasarkan perumusan masalah tersebut batasan masalah dalam pengerjaan tugas akhir ini adalah sebagai berikut.

1. Sistem informasi yang di audit adalah Sistem Informasi Parahita (PARIS). 2. Audit hanya dilakukan pada kantor pusat Parahita Diagnostic Center yang

3. Klausul ISO 27002:2005 yang digunakan sesuai kesepakatan dengan pimpinan Parahita Diagnostic Center yaitu.

a. Klausul 10 : Manajemen Komunikasi dan Operasi

b. Klausul 12 : Akuisisi Sistem Informasi, Pembangunan, dan Pemeliharaan

c. Klausul 13 : Manajemen Kejadian Keamanan Informasi d. Klausul 14 : Manajemen Kelangsungan Bisnis

e. Klausul 15 : Kepatuhan

4. Tahapan audit yang digunakan adalah Canon (2011) yang merupakan hasil pengembangan dari ISACA (2010).

5. Perhitungan Maturity Level menggunakan CMMI.

1.4. Tujuan

Berdasarkan perumusan masalah yang ada, maka tujuan yang ingin dicapai dalam penelitian ini adalah sebagai berikut.

1. Menghasilkan perencanaan audit keamanan sistem informasi parahita berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center untuk menentukan ruang lingkup, mengumpulkan data, dan menentukan klausul yang digunakan.

2. Melakukan persiapan audit keamanan sistem informasi parahita berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center untuk menghasilkan pernyataan, melakukan pembobotan dan membuat pertanyaan.

menghasilkan hasil wawancara berupa bukti dan menghitung maturity level sehingga dapat terbentuknya jaring laba-laba.

4. Menyusun hasil audit keamanan sistem informasi parahita berdasarkan standar ISO 27002:2005 pada Parahita Diagnostic Center untuk menghasilkan bukti, temuan dan rekomendasi.

1.5. Sistematika Penulisan

Dalam penyusunan Tugas Akhir ini secara sistematika diatur dan disusun dalam 5 (lima) bab, yaitu.

BAB I :PENDAHULUAN

Pada bab ini membahas tentang latar belakang, perumusan masalah, batasan masalah, tujuan penelitian, manfaat penelitian serta sistematika penulisan buku laporan tugas akhir.

BAB II :LANDASAN TEORI

Pada bab ini membahas mengenai teori yang mendukung, antara lain mengenai sistem informasi, sistem informasi parahita, keamanan informasi, audit, audit sistem informasi, audit keamanan sistem informasi, tahapan audit, standar sistem manajemen keamanan informasi, ISO/IEC 27002:2005 serta teori tentang tingkat kedewasaan (maturity level).

BAB III :METODE PENELITIAN

BAB IV :HASIL DAN PEMBAHASAN

Pada bab ini membahas tentang hasil pelaksanaan audit keamanan sistem informasi berdasarkan tahapan audit hingga hasil temuan dan rekomendari dari kegiatan audit keamanan sistem informasi di Parahita Diagnostic Center.

BAB V :PENUTUP

9

BAB II

LANDASAN TEORI

2.1. Sistem Informasi

Menurut Beynon (2004) Sistem informasi merupakan perpaduan antara teknologi informasi dengan aktivitas yang menggunakan teknologi dalam mendukung kinerja kerja, manajemen perusahaan serta dalam pembuatan keputusan dalam suatu perusahaan. Sistem informasi tidak hanya menggambarkan tentang komputer dan perangkatnya serta interaksinya dengan organisasi melainkan juga digunakan dalam menggambarkan interaksi antara seluruh komponen yang terlibat dalam proses bisnis suatu organisasi tersebut.

2.2. Sistem Informasi Parahita

Gambar 2. 1 Alur Sistem PARIS

2.3. Keamanan Informasi

Keamanan Informasi adalah penjagaan informasi dari seluruh ancaman yang mungkin terjadi dalam upaya memastikan atau menjamin keberlangsungan bisnis (business continuity), meminimasi risiko bisnis (reduce business risk), dan memaksimalkan atau mempercepat pengembalian investasi dan peluang bisnis (Sarno dan Iffano, 2009). Contoh Kemanan Informasi menurut (Sarno dan Iffano, 2009) adalah.

1. Physical Security adalah keamanan informasi yang menfokuskan pada strategi untuk mengamankan individu atau anggota organisasi, aset fisik, dan tempat kerja dari berbagai ancaman meliputi bahaya kebakaran, akses tanpa otorisasi, dan bencana alam.

2. Personal Security adalah keamanan informasi yang berhubungan dengan keamanan personil. Biasanya saling berhubungan dengan ruang lingkup

3. Operation Security adalah keamanan informasi yang membahas bagaimana strategi suatu organisasi untuk mengamankan kemampuan organisasi tersebut agar beroperasi tanpa adanya gangguan.

4. Communications Security adalah keamanan informasi yang bertujuan untuk mengamankan media komunikasi, teknologi komunikasi, serta apa yang ada di dalamnya. Serta kemampuan untuk memanfaatkan media dan teknologi komunikasi untuk mencapai tujuan organisasi.

5. Network Security adalah keamanan informasi yang memfokuskan pada bagaimana pengamanan peralatan jaringan, data organisasi, jaringannya, dan isinya, serta kemampuan untuk menggunakan jaringan tersebut dalam memenuhi fungsi komunikasi data organisasi.

Aspek kemanan informasi meliputi tiga hal, yaitu : Confidentiality, Integrity, dan Availability (CIA). Aspek tersebut dapat dilihat pada Gambar 2.2 yang lebih lanjut akan dijelaskan sebagai berikut.

Gambar 2. 2 Aspek Keamanan Informasi (Sumber: Sarno dan Iffano, 2009)

b. Integrity : Keamanan Informasi seharusnya menjamin kelengkapan Informasi dan menjaga dari korupsi, kerusakan, atau ancaman lain yang menyebabkan perubahan Informasi dari aslinya.

c. Availability : Keamanan Informasi seharusnya menjamin pengguna dapat mengakses Informasi kapanpun tanpa adanya gangguan dan tidak dalam format yang bisa digunakan. Pengguna, dalam hal ini bisa jadi manusia, atau komputer yang tentunya dalam hal ini memiliki otorisasi untuk mengakses Informasi.

2.4. Audit

Menurut Canon (2011) Audit dapat didefinisikan sebagai proses atau aktivitas yang sistematik, independen dan terdokumentasi untuk menemukan suatu bukti-bukti (audit evidence) dan dievaluasi secara objektif untuk menentukan apakah telah memenuhi kriteria pemeriksaan (audit) yang diterapkan. Tujuan dari audit adalah untuk memberikan gambaran kondisi tertentu yang berlangsung di perusahaan dan pelaporan mengenai pemenuhan terhadap sekumpulan standar yang terdefinisi.

2.5. Audit Sistem Informasi

1. Tinjauan terkait fisik dan lingkungan, yakni : hal-hal yang terkait dengan keamanan fisik, suplai sumber daya, temperature, kontrol kelembaban, dan faktor lingkungan lain.

2. Tinjauan administrasi sistem, yaitu mencakup tinjauan keamanan sistem operasi, sistem manajemen database, seluruh prosedur administrasi sistem dan pelaksanaanya.

3. Tinjauan perangkat lunak. Perangkat unak yang dimaksud adalah bisnis. Mencakup kontrol akses dan otorisasi ke dalam sistem, validasi dan penanganan kesalahan termasuk pengecualian dalam sistem serta aliran proses bisnis dalam perangkat lunak beserta kontrol secara manual dan prosedur penggunaannya. Sebagai tambahan, tinjauan juga perlu dilakukan terhadap siklus hidup pengembangan sistem.

4. Tinjuan keamanan jaringan yang encakup tinjauan jaringan internal dan eksternal yang terhubung ke dalam sistem, batasan tingkat keamanan, tinjuan terhadap firewall, daftar kontrol akses router, port scanning serta pendeteksian akan gangguan maupun ancaman terhadap sistem.

5. Tinjauan kontinuitas bisnis dengan memastikan ketersediaan prosedur backup dan penyimpanan, dokumentasi dari prosedur tersebut serta dokumentasi pemulihan bencana atau kontinuitas bisnis yang dimiliki. 6. Tinjauan integritas data yang bertujuan untuk memastikan ketelitian data

2.6. Audit Keamanan Sistem Informasi

Menurut Ahmad (2012) audit keamanan sistem informasi adalah suatu proses atau kejadian yang memiliki basis pada kebijakan atau standar keamanan untuk menentukan semua keadaan dari perlindungan yang ada dan untuk melakukan verifikasi apakah perlindungan yang ada berjalan dengan baik dan benar.

Adapun tujuan utama audit keamanan sistem informasi adalah memberikan perlindungan sesuai dengan suatu kebijakan dan standar keamanan yang ada serta melakukan verifikasi apakah perlindungan sudah berjalan dengan baik. Oleh karena itu, suatu hal yang penting untuk memahami dan mengimplementasikan audit keamanan pada sistem informasi yang digunakan. Penerapan audit keamanan sistem informasi dimaksudkan untuk mengatasi segala masalah dan kendala baik secara teknis maupun non teknis dalam suatu sistem teknologi informasi dalam sebuah organisasi.

2.7. Tahapan Audit

Sebelum mengetahui tahapan dari audit maka terlebih dahulu harus mengenal mengenai auditor dan auditee. Menurut Haryono (2001) auditor adalah orang yang melakukan audit untuk mendapatkan bukti yang akurat sesuai dengan yang telah ditetapkan dan melaporkan hasilnya kepada para pihak yang berkepentingan. Sedangkan auditee adalah seseorang yang diaudit atau diperiksa oleh auditor untuk mendapatkan informasi yang dibutuhkan dalam upaya untuk mencapai tujuan yang diinginkan.

mengacu ISACA. Menurut Cannon (2010) terdapat sepuluh tahapan yang harus dilakukan dalam proses audit, yaitu: 1. Membuat dan mendapatkan surat persetujuan audit, 2. Perencanaan audit, 3. Analisis risiko, 4. Persiapan audit, 5. Pelaksanaan audit, 6. Pengumpulan bukti dan temuan, 7. Tes audit, 8. Pemeriksaaan hasil audit, 9. Pelaporan audit, 10. Pertemuan penutup, lebih jelasnya dapat dilihat pada Gambar 2.3.

Gambar 2. 3 Tahapan-tahapan Audit Sistem Informasi (Sumber: Canon, 2011)

Pada gambar 3 diatas menjelaskan tentang sepuluh tahapan yang dilakukan dalam proses audit, yaitu.

1. Membuat dan Mendapatkan Persetujuan Engagement Letter

engagement letter. Engagement letter adalah surat yang dikirimkan pada client pada awal permulaan audit yang didalamnya terdapat kontrak untuk menghindari kesalahpahaman antara clien dan auditor. Pada engagement letter didalamnya terdapat enam poin, yaitu:

1. Tanggung jawab 2. Wewenang 3. Tujuan 4. Peran 5. Objek Audit

6. Waktu awal sampai akhir

2. Perencanaan Audit

Auditor harus mengetahui tentang auditee (know your auditee) dan harus mampu mempelajari dokumen-dokumen organisasi, yaitu: profil, rencana strategis, prosedur, standar operasi, kebijakan, portofolio, arsitektur, infrastruktur, aplikasi sistem informasi dan laporan audit sebelumnya. Auditor melakukan interview manajemen dan staf dan observasi kegiatan operasional dan teknologi sistem informasi yang digunakan. Pelajari regulasi yang mempengarui proses bisnis.

3. Analisis Risiko

Setelah melakukan perencanaan auditor melakukan penilaian risiko TI untuk menentukan objek-objek TI mana yang perlu mendapatkan perhatian dan alokasi sumber daya audit yang lebih dibandingkan dengan objek-objek lainnya. Teknik Penilaian Risiko TI:

b. Numeric rating.

c. Combination of judgemental and numeric rating

4. Penentuan Apakah Audit Dimungkinkan

Auditor harus bertanggung jawab dalam pelaksanaan audit. Penetapan objek audit TI dan skala prioritasnya dilakukan berdasarkan hasil penilaian risiko yang telah dilakukan sebelumnya. Objek audit TI yang berisiko tinggi harus memperoleh prioritas yang lebih tinggi dari objek audit yang berisiko lebih rendah. Auditor harus bekerjasama dengan auditee dalam melakukan audit, audit tanpa bukti berarti audit tersebut sia-sia atau tidak berguna.

5. Pelaksanaan Audit

Sebelum melakukan atau melaksanakan audit seorang auditor akan melakukan persiapan. Terdapat beberapa langkah dalam tahap persiapan audit, yaitu :

a. Melakukan Pertemuan Pendahuluan Audit TI Pertemuan pendahuluan dilakukan untuk.

1. Mendapatkan pemahaman yang sama atas audit TI yang dilakukan. 2. Mendapatkan penjelasan dari pemimpin auditee tentang kondisi

terakhir.

b. Penyampaian Surat Penugasan

Tim auditor TI dalam setiap melaksanakan tugasnya harus berdasarkan surat penugasan yang ditanda tangani oleh kepala direksi. Surat penugasan merupakan bentuk pendelegasian wewenang kepala kepada tim auditor TI untuk melaksanakan audit.

c. Koordinasi Tim Auditor

Koordinasi perlu dilakukan agar setiap anggota tim auditor TI memahami tugas dan tanggung jawabnya secara jelas sesuai dengan AWP yang telah disusun sebelumnya oleh ketua tim auditor sehingga audit dapat.

1. Dilaksanakan secara efektif dan efisien. 2. Mencapai tujuan yang telah ditetapkan. 3. Memenuhi kebutuhan manajemen. d. Penyusunan Audit Working Plan (AWP)

Audit Working Plan adalah dokumen yang dibuat oleh Ketua Tim Auditor TI yang digunakan untuk merencanakan dan memantau pelaksanaan Audit TI secara terperinci.

e. Penyampaian Kebutuhan Data

f. Persiapan Kertas Kerja Audit

Auditor mempersiapkan kertas kerja audit TI yang didalamnya terdapat semua dokumentasi proses audit TI yang dilakukan oleh. Contoh: AWP, Dokumen Administrasi Audit TI, Program Audit TI beserta kertas kerja pendukungnya, Form analisa data, interview, observasi, data dan bukti audit, daftar temuan dan laporan audit. Setelah persiapan telah dilakuan selanjutnya Audit dapat dilaksanakan. Pelaksanaan Audit terdapat beberapa langkah, yaitu.

a. Penyusunan Daftar Temuan

Daftar temuan disampaikan secara lugas dan objektif dilengkapi dengan.

1. Deskripsi / penjelasan singkat dari temuan yang diungkap.

2. Kriteria (peraturan, standard an praktik terbaik yang menjadi acuan). 3. Risiki-risiko yang mungkin timbul jika temuan tidak ditindaklajuti. 4. Rekomendasi dari auditor TI yang perlu ditindaklanjuti oleh auditee

agar risiko-risiko yang ada tidak terjadi.

5. Harus didukung data, bukti, dan fakta yang benar.

6. Mengacu pada kriteria yang relevan dengan kebutuhan dan kewajiban auditee dan telah ditetapkan menjadi acuan pelaksanaan audit TI.

b. Konfirmasi Temuan

laporan TI. Konfirmasi temuan didokumentasikan dalam bentuk risalah / konfirmasi temuan.

6. Melakukan Pemeriksaan Data dan Bukti

Setiap langkah pemeriksaan yang ada dalam program audit dilaksanakan oleh auditor TI dengan menggunakan satu atau lebih teknik audit yang sesuai dan disertai data atau bukti pendukung yang menandai atau mencukupi.

7. Melakukan Tes Audit

Pemeriksaan data dan bukti dapat dilakukan melalui 2 tahap tes, yaitu. 1. Compliance tes: Pengujian untuk mengetahui keberadaan atau

penerapan pengendalian dalam kegiatan operasioanal obyek audit. 2. Substantive tes: Pengujian memastikan kelengkapan, integritas, dan

keakuratan (kebenaran dan konsistensi) data dan informasi. Dalam melakukan tes audit terdapat beberapa teknik yaitu.

a. Teknik Review: pemeriksaan ulang terhadap dokumentasi dan konfigurasi TI.

Contoh: Dengan memeriksa ulang kelengkapan dan kepatuhan dalam pelaksanaan kebijakan, standar dan prosedur TI dan memeriksa kelengkapan dan pengembangan staf yang ada dalam struktur organisasi TI.

Contoh: interview terhadap pengelola departemen terkait dengan kegiatan operasional pemeliharaan, pengaman, dan interview terhadap pengguna TI terkait dengan keputusan terhadap ketersediaan layanan TI. c. Teknik Observation: Pemeriksaan secara langsung pada operasional

objek TI.

Contoh: meninjau dan memeriksa infrastruktur kelistrikan, pengaturan udara dan pengaman ruang. Ikut serta dan mengamati pegguna dalam menggunakan aplikasi untuk mendukung kegiatan operasional sehari-hari. Meninjau dan memeriksa software-software yang terinstall di dalam komputer-komputer client.

d. Trial tes: Menguji secara langsung fungsi perangkat TI untuk mengetahui kelayakan dan kinerja operasionalnya.

Contoh: menguji fungsi sistem pendeteksi dan pemadam kebakaran (fire suppression system), mematikan aliran listrik ke komputer untuk menguji fungsi UPS dan genset.

8. Pemeriksaan Hasil Audit

Setiap langkah pemeriksaan yang ada dalam Program Audit dilaksanakan oleh auditor TI dengan menggunakan satu atau lebih Teknik Audit yang sesuai dan dengan disertai data atau bukti pendukung yang memadai atau mencukupi.

9. Pelaporan Audit

a. Penyusunan Laporan Audit TI

Berdasarkan seluruh kertas kerja audit, temuan dan tanggapan auditee, auditor TI harus menyusun draf laporan audit TI sebagai peratanggun jawaban atas penugasan audit TI yang telah dilaksanakan. Laporan audit TI ditujukan kepada pihak berhak saja karena laporan audit TI merupakan dokumen yang bersifat rahasia. Isi (draf) Laporan Audit TI.

1. Laporan Audit

a. Penerima Laporan. b. Opini Laporan.

c. Standar pelaksanaan audit yang dipergunakan. 2. Ringkasan Eksekutif

a. Periode audit TI.

b. Tanggal pelaksanaan audit TI. c. Ringkasan hasil pemeriksaan TI. 3. Pendahuluan

a. Dasar pelaksanaan audit TI. b. Tujuan audit TI.

a. Permintaan Tanggapan Atas Temuan

Atas temuan yang telah disampaikan Auditor TI, Auditee harus memberikan tanggapan dan komitmen penyelesaiannya. Tanggapan secara formal atas setiap temuan Audit TI.

b. Persetujuan Laporan Audit TI

Draft laporan audit TI yang telah disusun harus dimintakan persetujuan terlebih dahulu kepada auditee sebelum dterbitkan sebagai laporan audit TI yang resmi dan formal. Persetujuan harus dilakukan oleh pejabat dii tingkat atas yang memadai (minimal Kepala Divisi TI).

10.Pertemuan Penutup Audit

Pertemuan Penutup Audit TI dilakukan untuk melaporkan hasil audit TI kepada manjemen, memberikan penjelasan pada manajemen tentang kondisi kelemahan dan rekomendasi utama. Pertemuan di dokumentasikan dalam bentuk risalah atau notulen pertemuan.

2.8. Standar Sistem Keamanan Manajemen Informasi

Sejak tahun 2005 International Organization Standardization (ISO) atau organisasi internasional untuk standarisasi telah mengembangkan sejumlah standar tentang Information Security Management System (ISMS). Standar SMKI ini dikelompokkan sebagai keluarga atau seri ISO 27000 yang terdiri dari.

a. ISO/IEC 27000: 2009 – ISMS Overview and Vocabulary

Dokumen definisi-definisi keamanan informasi yang digunakan sebagai istilah dasar dalam serial ISO 27000.

Berisi persyaratan standar yang harus dipenuhi untuk membangun SMKI. c. ISO/IEC 27002: 2005 – Code of Practice for ISMS

Terkait dengan dokumen ISO 27001, namun dalam dokumen ini berisi panduan praktis (code of practice) teknik keamanan informasi.

d. ISO/IEC 27003: 2010 – ISMS Implementation Guidance

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI. e. ISO/IEC 27004: 2009 – ISMS Measuements

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI. f. ISO/IEC 27005: 2008 – Information Security Risk Management

Dokumen panduan pelaksanaan manajemen risiko.

g. ISO/IEC 27006: 2007 – ISMS Certification Body Requiements Dokumen panduan untuk sertifikasi SMKI perusahaan.

h. ISO/IEC 27007 – Guidelines for ISMS Auditing Dokumen panduan audit SMKI perusahaan.

Adapun penjelasan dari standar ISMS tersebut dijelaskan sebagai berikut. a. ISO/IEC 27000:2009 – ISMS Overview and Vocabulary

Gambar 2. 4 Hubungan Antar Standar Keluarga SMKI (Sumber: DIrektorat Keamanan Informasi,2011)

Dari standar seri ISO 27000 hingga September 2011 baru ISO/IEC 27001: 2005 yang telah diadopsi Badan Standardisasi Nasional (BSN) sebagai Standar Nasional Indonesia (SNI) berbahasa Indonesia bernomor SNI ISO/IEC 27001: 2009.

b. ISO/IEC 27001:2005 – ISMS Requirement

Standar ini dikembangkan dengan pendekatan proses sebagai suatu model bagi penetapan, penerapan, pengoperasian, pemantauan, tinjau ulang (review), pemeliharaan dan peningkatan suatu SMKI. Model PLAN–DO–CHECK–ACT (PDCA) diterapkan terhadap struktur keseluruhan proses SMKI. Dalam model PDCA (ISO/IEC 27002, 2005) – Code of Practice for ISMS).

c. ISO/IEC 27002: 2005 – Code of Practice for ISMS

ISO IEC 17799 tahun 2005, resmi dipublikasikan pada tanggal 15 Juni 2005. Pada tanggal 1 Juli 2007, nama itu secara resmi diubah menjadi ISO IEC 27002 tahun 2005. Konten tersebut masih persis sama. Standar ISO IEC 17799:2005 (sekarang dikenal sebagai ISO IEC 27002:2005) dikembangkan oleh IT Security Subcommittee (SC 27) dan Technical Committee on Information Technology (ISO/IEC JTC 1) (ISO 27002, 2005).

d. ISO/IEC 27003: 2010 – ISMS Implementation Guidance

Tujuan dari ISO/IEC 27003 adalah untuk memberikan panduan bagi perancangandan penerapan SMKI agar memenuhi persyaratan ISO 27001. Standar ini menjelaskan proses pembangunan SMKI meliputi pengarsipan, perancangan dan penyusunan atau pengembangan SMKI yang diGambarkan sebagai suatu kegiatan proyek.

e. ISO/IEC 27004: 2009 – ISMS Measuements

f. ISO/IEC 27005: 2008 – Information Security Risk Management

Standar ini menyediakan panduan bagi kegiatan manajemen risiko keamanan informasi dalam suatu organisasi, khususnya dalam rangka mendukung persyaratan-persyaratan SMKI sebagaimana didefinisikan oleh ISO/IEC 27001. Standar ini diterbitkan pada bulan Juni 2008.

g. ISO/IEC 27006: 2007 – ISMS Certification Body Requiements

Standar ini menetapkan persyaratan dan memberikan panduan bagi organisasi yang memiliki kewenangan untuk melakukan audit dan sertifikasi SMKI. Standar ini utamanya dimaksudkan untuk mendukung porses akreditasi badan sertifikasi ISO/IEC 27001 oleh komite akreditasi dari negara masing-masing.

h. ISO/IEC 27007 – Guidelines for ISMS Auditing

Standar ini memaparkan panduan bagaimana melakukan audit SMKI perusahaan.

2.9. ISO/IEC 27002:2005

ISO 27002:2005 berisi panduan yang menjelaskan contoh penerapan keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan seluruhnya mencakup 12 kontrol area, 41 kontrol objektif, dan 133 kontrol sebagaimana ditetapkan dalam ISO/IEC 27001, dapat dilihat pada Tabel 2.1.

Tabel 2. 1 Jumlah Klausul, Obyektif Kontrol dan Kontrol ISO 27002:2005

Klausul Jumlah

Objektif Kontrol Kontrol

4 2 -

5 1 2

6 2 11

7 2 5

8 3 9

9 2 13

10 10 32

11 7 25

12 6 16

13 2 5

14 1 5

15 3 10

Jumlah: 12 Jumlah: 41 Jumlah: 133

Tabel 2. 2 Detail Struktur ISO/IEC 27002:2005

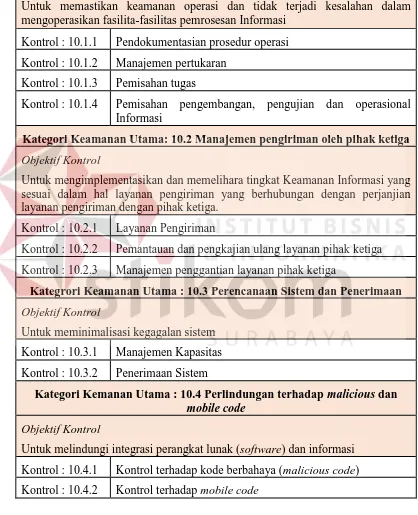

Klausul: 10 Manajemen Komunikasi dan Operasi

Kategori Keamanan Utama: 10.1 Tanggung jawab dan prosedur operasional Objektif Kontrol

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilita-fasilitas pemrosesan Informasi

Kontrol : 10.1.1 Pendokumentasian prosedur operasi Kontrol : 10.1.2 Manajemen pertukaran

Kontrol : 10.1.3 Pemisahan tugas

Kontrol : 10.1.4 Pemisahan pengembangan, pengujian dan operasional Informasi

Kategori Keamanan Utama: 10.2 Manajemen pengiriman oleh pihak ketiga

Objektif Kontrol

Untuk mengimplementasikan dan memelihara tingkat Keamanan Informasi yang sesuai dalam hal layanan pengiriman yang berhubungan dengan perjanjian layanan pengiriman dengan pihak ketiga.

Kontrol : 10.2.1 Layanan Pengiriman

Kontrol : 10.2.2 Pemantauan dan pengkajian ulang layanan pihak ketiga Kontrol : 10.2.3 Manajemen penggantian layanan pihak ketiga

Kategrori Keamanan Utama : 10.3 Perencanaan Sistem dan Penerimaan

Objektif Kontrol

Untuk meminimalisasi kegagalan sistem Kontrol : 10.3.1 Manajemen Kapasitas Kontrol : 10.3.2 Penerimaan Sistem

Kategori Kemanan Utama : 10.4 Perlindungan terhadap malicious dan

mobile code

Objektif Kontrol

Tabel 2. 3 (Lanjutan)

Klausul: 10 Manajemen Komunikasi dan Operasi Kategori Keamanan Utama : 10.5 Backup

Objektif Kontrol

Untuk memelihara integritas dan ketersediaan Informasi dan fasilitas pemrosesan informasi

Kontrol : 10.5.1 Back up Informasi

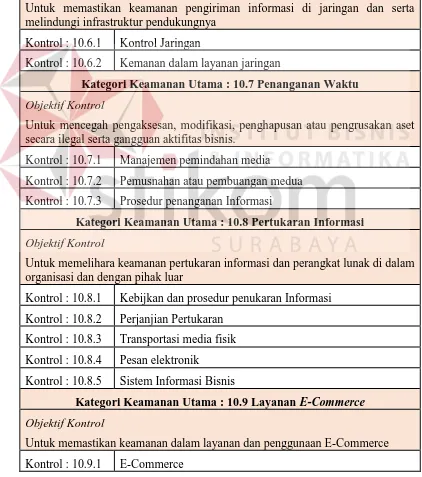

Kategori Keamanan Utama : 10.6 Manajemen Kemanan jaringan

Objektif Kontrol

Untuk memastikan keamanan pengiriman informasi di jaringan dan serta melindungi infrastruktur pendukungnya

Kontrol : 10.6.1 Kontrol Jaringan

Kontrol : 10.6.2 Kemanan dalam layanan jaringan

Kategori Keamanan Utama : 10.7 Penanganan Waktu

Objektif Kontrol

Untuk mencegah pengaksesan, modifikasi, penghapusan atau pengrusakan aset secara ilegal serta gangguan aktifitas bisnis.

Kontrol : 10.7.1 Manajemen pemindahan media Kontrol : 10.7.2 Pemusnahan atau pembuangan medua Kontrol : 10.7.3 Prosedur penanganan Informasi

Kategori Keamanan Utama : 10.8 Pertukaran Informasi

Objektif Kontrol

Untuk memelihara keamanan pertukaran informasi dan perangkat lunak di dalam organisasi dan dengan pihak luar

Kontrol : 10.8.1 Kebijkan dan prosedur penukaran Informasi Kontrol : 10.8.2 Perjanjian Pertukaran

Kontrol : 10.8.3 Transportasi media fisik Kontrol : 10.8.4 Pesan elektronik

Kontrol : 10.8.5 Sistem Informasi Bisnis

Kategori Keamanan Utama : 10.9 Layanan E-Commerce

Objektif Kontrol

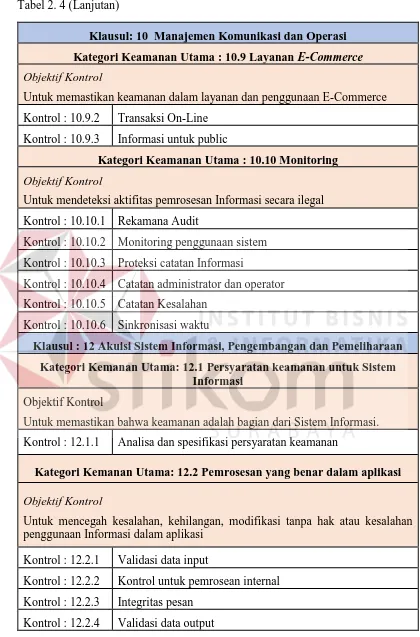

Tabel 2. 4 (Lanjutan)

Klausul: 10 Manajemen Komunikasi dan Operasi Kategori Keamanan Utama : 10.9 Layanan E-Commerce

Objektif Kontrol

Untuk memastikan keamanan dalam layanan dan penggunaan E-Commerce Kontrol : 10.9.2 Transaksi On-Line

Kontrol : 10.9.3 Informasi untuk public

Kategori Keamanan Utama : 10.10 Monitoring

Objektif Kontrol

Untuk mendeteksi aktifitas pemrosesan Informasi secara ilegal Kontrol : 10.10.1 Rekamana Audit

Kontrol : 10.10.2 Monitoring penggunaan sistem Kontrol : 10.10.3 Proteksi catatan Informasi

Kontrol : 10.10.4 Catatan administrator dan operator Kontrol : 10.10.5 Catatan Kesalahan

Kontrol : 10.10.6 Sinkronisasi waktu

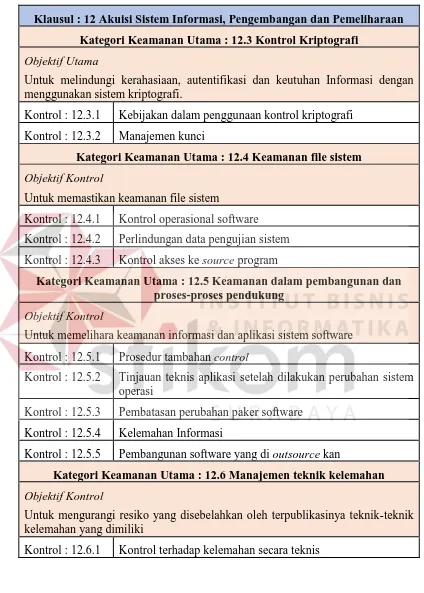

Klausul : 12 Akuisi Sistem Informasi, Pengembangan dan Pemeliharaan Kategori Kemanan Utama: 12.1 Persyaratan keamanan untuk Sistem

Informasi

Objektif Kontrol

Untuk memastikan bahwa keamanan adalah bagian dari Sistem Informasi. Kontrol : 12.1.1 Analisa dan spesifikasi persyaratan keamanan

Kategori Kemanan Utama: 12.2 Pemrosesan yang benar dalam aplikasi

Objektif Kontrol

Untuk mencegah kesalahan, kehilangan, modifikasi tanpa hak atau kesalahan penggunaan Informasi dalam aplikasi

Kontrol : 12.2.1 Validasi data input

Kontrol : 12.2.2 Kontrol untuk pemrosean internal Kontrol : 12.2.3 Integritas pesan

Tabel 2. 5 (Lanjutan)

Klausul : 12 Akuisi Sistem Informasi, Pengembangan dan Pemeliharaan Kategori Keamanan Utama : 12.3 Kontrol Kriptografi

Objektif Utama

Untuk melindungi kerahasiaan, autentifikasi dan keutuhan Informasi dengan menggunakan sistem kriptografi.

Kontrol : 12.3.1 Kebijakan dalam penggunaan kontrol kriptografi Kontrol : 12.3.2 Manajemen kunci

Kategori Keamanan Utama : 12.4 Keamanan file sistem

Objektif Kontrol

Untuk memastikan keamanan file sistem

Kontrol : 12.4.1 Kontrol operasional software Kontrol : 12.4.2 Perlindungan data pengujian sistem Kontrol : 12.4.3 Kontrol akses ke source program

Kategori Keamanan Utama : 12.5 Keamanan dalam pembangunan dan proses-proses pendukung

Objektif Kontrol

Untuk memelihara keamanan informasi dan aplikasi sistem software Kontrol : 12.5.1 Prosedur tambahan control

Kontrol : 12.5.2 Tinjauan teknis aplikasi setelah dilakukan perubahan sistem operasi

Kontrol : 12.5.3 Pembatasan perubahan paker software Kontrol : 12.5.4 Kelemahan Informasi

Kontrol : 12.5.5 Pembangunan software yang di outsource kan

Kategori Keamanan Utama : 12.6 Manajemen teknik kelemahan

Objektif Kontrol

Untuk mengurangi resiko yang disebelahkan oleh terpublikasinya teknik-teknik kelemahan yang dimiliki

Tabel 2. 6 (Lanjutan)

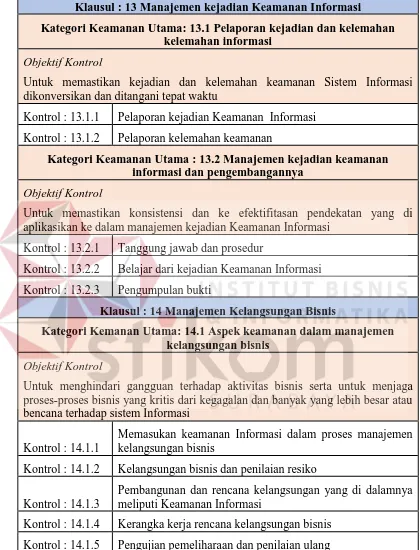

Klausul : 13 Manajemen kejadian Keamanan Informasi Kategori Keamanan Utama: 13.1 Pelaporan kejadian dan kelemahan

kelemahan informasi

Objektif Kontrol

Untuk memastikan kejadian dan kelemahan keamanan Sistem Informasi dikonversikan dan ditangani tepat waktu

Kontrol : 13.1.1 Pelaporan kejadian Keamanan Informasi Kontrol : 13.1.2 Pelaporan kelemahan keamanan

Kategori Keamanan Utama : 13.2 Manajemen kejadian keamanan informasi dan pengembangannya

Objektif Kontrol

Untuk memastikan konsistensi dan ke efektifitasan pendekatan yang di aplikasikan ke dalam manajemen kejadian Keamanan Informasi

Kontrol : 13.2.1 Tanggung jawab dan prosedur

Kontrol : 13.2.2 Belajar dari kejadian Keamanan Informasi Kontrol : 13.2.3 Pengumpulan bukti

Klausul : 14 Manajemen Kelangsungan Bisnis

Kategori Kemanan Utama: 14.1 Aspek keamanan dalam manajemen kelangsungan bisnis

Objektif Kontrol

Untuk menghindari gangguan terhadap aktivitas bisnis serta untuk menjaga proses-proses bisnis yang kritis dari kegagalan dan banyak yang lebih besar atau bencana terhadap sistem Informasi

Kontrol : 14.1.1

Memasukan keamanan Informasi dalam proses manajemen kelangsungan bisnis

Kontrol : 14.1.2 Kelangsungan bisnis dan penilaian resiko

Kontrol : 14.1.3

Pembangunan dan rencana kelangsungan yang di dalamnya meliputi Keamanan Informasi

Tabel 2. 7 (Lanjutan)

Klausul : 15 Kepatuhan

Kategori Kemanan Utama: 15.1 Kepatuhan terhadap persyaratan legal

Objektif Kontrol

Untuk mencegah pelanggan terhadap hukum, perundangan peratuaran atau kewajiban kontrak dan suatu persyaratan keamaanan

Kontrol : 15.1.1 Identifikasi perundangan yang dapat diaplikasikan Kontrol : 15.1.2 Hak kelayakan intelektual

Kontrol : 15.1.3 Perlindungan dokumen organisasi

Kontrol : 15.1.4 Perlindungan penyalahgunaan fasilitas pemrosesan informasi Kontrol : 15.1.5 Pencegahan penyalahgunaan fasilitas pemrosesan informasi Kontrol : 15.1.6 Peratutan kontrol kriptografi

Kategori Keamanan Utama : 15.2 Kepatuhan dengan kebijakan keamanan, standar dan kepatuhan teknik

Objektif Kontrol

Untuk memastikan kepatuhan terhadap sistem di dalam kebijakan keamanan organisasi dan standar

Kontrol : 15.2.1 Kepatuhan dengan kebijakan keamanan dan standar Kontrol : 15.2.2 Pemeriksaan kepatuhan teknik

Kategori Keamanan Utama : 15.3 Audit Sistem Informasi dan pertimbangan

Objektif Kontrol

Untuk memaksimalkan keefektifitasan dan meminimalisir interfensi dari atau ke dalam proses audit Sistem Informasi.

Kontrol : 15.3.1 Kontrol Audit Sistem Informasi

Kontrol : 15.3.2 Perlindungan terhadap perangkat audit Sistem Informasi

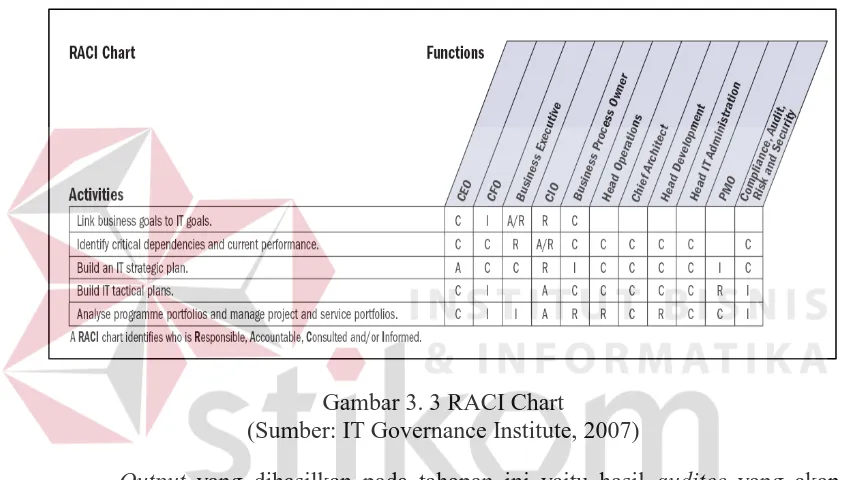

2.10. Tabel RACI

singkatan dari Responsible, Accountable, Consulted dan Informed. Hal tersebut dapat dilihat pada gambar 2.5.

Gambar 2. 5 RACI Chart

(Sumber: IT Governance Institute, 2007) Berikut penjelasan dari RACI Chart antara lain.

1. Responsible (Pelaksana) : Orang yang melakukan suatu kegiatan atau melakukan pekerjaan.

2. Accountable (Penanggung jawab) : Orang yang akhirnya bertanggung jawab dan memiliki otoritas untuk memutuskan suatu perkara.

3. Consulted (Penasehat) : Orang yang diperlukan umpan balik atau sarannya dan berkontribusi akan kegiatan tersebut.

4. Informed (Terinformasi) : Orang yang perlu tahu hasil dari suatu keputusan atau tindakan.

2.11. Tingkat Kedewasaan (Maturity Level)

satu cara untuk dapat mencapai kontrol keamanan informasi yang optimal adalah menilai keamanan informasi organisasi berdasarkan ISO 27002 dan pemetaan setiap kontrol keamanan menggunakan Capability Maturity Model Integration (CMMI). CMMI memiliki lima tingkatan kematangan proses yang dapat dilihat pada gambar 2.6.

Gambar 2. 6 Tingkat Kematangan CMMI (Sumber: DISC Infosec, 2009)

Dalam penilaian maturity level dilakukan menggunakan lima tingkatan proses rangkaian kesatuan kedewasaan berdasarkan metodologi CMMI. Metode CMMI digunakan sebagai acuan untuk perbandingan serta memiliki peran sebagai alat bantu untuk memahami tingkah laku, praktek, dan proses-proses dalam organisasi. Lima tingkatan kerangka kesatuan CMMI adalah sebagai berikut.

a. Level 0 (non-existent): Tidak ada kontrol sama sekali.

b. Level 1 (initial): Pada level ini, organisasi memiliki pendekatan yang tidak konsisten, kontrol keamanan dilakukan secara informal. Informal berarti tidak ada dokumentasi, tidak ada standar.

c. Level 2 (limited/repeatable): Pada level ini, kontrol keamanan masih dalam pengembangan dan/atau ada dokumentasi terbatas untuk mendukung kebutuhan.

e. Level 4 (managed): Pada level ini, terdapat pengukuran efektivitas kontrol keamanan, tetapi tidak ada bukti dari setiap ulasan kepatuhan dan/atau kontrol memerlukan perbaikan lebih lanjut untuk mencapai tingkat kepatuhan yang diperlukan.

38

BAB III

METODE PENELITIAN

Pada bab ini membahas tentang tahapan-tahapan yang digunakan dalam melakukan audit keamanan sistem informasi parahita berdasarkan ISO 27002:2005 pada Parahita Diagnostic Center. Agar lebih jelasnya tahapan-tahapan yang digunakan dalam audit ini dapat dilihat pada Gambar 3.1.

TAHAP PERENCANAAN AUDIT

· Identifikasi proses bisnis dan TI

· Menentukan Ruang Lingkup, Obyek dan tujuan audit

· Menentukan klausul, objektif kontrol, dan kontrol

· Membuat Engangement Letter

TAHAP PERSIAPAN AUDIT

· Penyusunan Audit Working Plan

· Penyampian Kebutuhan Data

· Membuat Pernyataan

· Melakukan pembobotan

· Membuat Pertanyaan

PELAPORAN AUDIT

· Permintaan Tanggapan Atas Temuan

· Penyusunan Draf Laporan Audit

· Persetujuan Draf Laporan audit

· Exit Meeting

OUTPUT

· Profil perusahaan, Visi, Misi, dan Struktur Organisasi

· Ruang Lingkup,tujuan dan objek audit

· Struktur Keamanan ISO 27002:2005

· Pemilihan Klausul yang diaudit

· Surat Perjanjian (Engangement

Latter)

OUTPUT

· Jadwal pelaksanaan audit · Daftar kebutuhan data sebagai

bahan audit

· Pernyataan berdasarkan klausul · Bobot dari tiap-tiap pernyataan · Pertanyaan berdasarkan klausul

OUTPUT

· Hasil pertemuan pendahuluan · Daftar auditee

· Dokumen hasil wawancara · Bukti temuan (foto dan data) · Hasil uji kematangan · Daftar temuan dan rekomendasi · Konfirmasi tentang temuan dan

rekomendasi

PELAKSANAAN AUDIT

· Pertemuan Pendahuluan

· Menentukan Auditee

· Wawancara dan Observasi

· Pemeriksaaan Data dan Bukti

· Melakukan Uji Kematangan

· Penyusunan Temuan dan rekomendasi Audit

· Konfirmasi temuan dan rekomendasi

OUTPUT

· Tanggapan atas temuan kepada auditee

· Draf laporan audit · Persetujuan dari pihak auditee · Joint Risk Assessment

· Penandatangan Laporan hasil audit kepada auditee 6. Pengumpulan bukti dan temuan

7. Tes audit

8. Pemeriksaan Hasil Audit

9. Pelaporan 10. Pertemuan Penutup

3.1. Tahap Perencanaan Audit

Pada tahap perencanaan ini terdapat beberapa langkah-langkah yang dilakukan yaitu : 1. Identifikasi proses bisnis dan TI, 2. Menentukan ruang lingkup, tujuan dan resiko, 3. Menentukan klausul, obyektif kontrol dan kontrol, dan 4. Membuat Engagement Letter. Tahapan ini akan menghasilkan pengetahuan tentang proses bisnis dan TI perusahaan, ruang lingkup, tujuan dan resiko yang telah ditentukan serta klausul yang telah ditentukan sebelumnya dari permasalahan dan kesepakatan kedua belah pihak. Selain itu tahapan ini juga menghasilkan Engagement Letter yang merupakan surat perjanjian antara kedua belah pihak.

3.1.1 Identifikasi Proses Bisnis dan TI

Tahapan perencanaan audit ini yang dilakukan dengan cara observasi dan wawancara. Observasi dilakukan dengan mempelajari proses bisnis dan TI pada perusahaan yang akan diaudit (auditee) dengan cara mempelajari dokumen-dokumen perusahaan yang dibutuhkan. Dokumen tersebut adalah berupa profil perusahaan, visi dan misi perusahaan, struktur organisasi perusahaan, proses bisnis perusahaan, alur sistem informasi parahita serta job description karyawan Parahita Diagnostic Center. Langkah selanjutnya dilakukannya wawancara untuk memastikan apakah pernah dilakukan audit sebelumnya dikarenakan auditor perlu mengetahui dan memeriksa laporan audit sebelumnya.

Tabel 3. 1 Contoh Proses Identifikasi Proses Bisnis

Wawancara Permasalahan Pada Bagian Teknologi dan Sistem Informasi Parahita

Diagnostic Center

Auditor : Nama Auditor Auditee : Nama Auditee

Tanggal : Tanggal Dilaksanakan

Pertanyaan Jawaban

1. Bagaimana alur proses bisnis yang ada pada Parahita Diagnostic Center ?

dst. dst.

3.1.2. Menentuan Ruang Lingkup, Obyek dan Tujuan Audit

Tahapan perencanaan selanjutnya adalah menentukan ruang lingkup, obyek dan tujuan audit yang akan dilakukan pada audit kali ini. Penentuan ruang lingkup ini dilakukan dengan cara observasi dan wawancara pada bagian TI Parahita Diagnostic Center. Proses selanjutnya adalah menentukan tujuan yang berkaitan dengan kebutuhan audit keamanan sistem informasi. Output yang dihasilkan pada tahapan ini adalah ruang lingkup, obyek dan tujuan audit.

Tabel 3. 2 Contoh Hasil dari proses penentuan ruang lingkup

Hasil Penentuan Ruang Lingkup, Obyektif dan

tujuan audit

Auditor : Nama Auditor Auditee : Nama Auditee

Tanggal : Tanggal Dilaksanakan

Ruang Lingkup Obyek Tujuan Audit

3.1.3. Menentukan Klausul, Obyektif Kontrol dan Kontrol

kesepakatan bersama kedua belah pihak dimana pemilihan klausul ini disesuaikan dengan standar keamanan ISO 27002:2005. Dalam menentukan klausul harus ada bukti tertulis dari pihak yang bersangkutan. Output yang dihasilkan pada tahap ini adalah pemilihan klausul yang akan dilakukan audit, obyektif kontrol dan kontrol sesuai ISO 27002:2005. Contoh proses menentuan klausul dapat dilihat pada Tabel 3.3.

Tabel 3. 3 Contoh Proses Menentukan Klausul, Obyektif Kontrol dan Kontrol

Klausul yang digunakan atas kesepakatan kedua belah pihak

Auditor : Nama Auditor Auditee : Nama Auditee

Tanggal : Tanggal Dilaksanakan

NO Klausul yang digunakan

1 Klausul 10 Manajemen Komunikasi dan Operasi

2 Klausul 12 Akuisisi Sistem Informasi, Pengembangan, dan Pemeliharaan

3.1.4. Membuat Engagement Letter

Gambar 3. 2 Contoh Surat Perjanjian atau Engagement Letter

3.2. Tahap Persiapan Audit

Pada tahapan persiapan ini ada beberapa langkah yang dilakukan yakni menyusun audit working plan, penyampaian kebutuhan data, membuat pernyataan, melakukan pembobotan dan membuat pertanyaan. Tahap persiapan akan menghasilkan tabel audit working plan, surat penyampaian kebutuhan data, pernyataan yang sesuai dengan standar ISO 27002:2005, hasil pembobotan dan daftar pertanyaan yang telah dibuat berdasarkan pernyataan.

3.2.1. Penyusunan Audit Working Plan (AWP)

pembuatan AWP. AWP merupakan dokumen yang dibuat oleh Auditor yang digunakan dalam merencanakan dan memantau pelaksanaan audit. Output yang dihasilkan pada tahapan ini adalah daftar susunan Audit Working Plan. Contoh AWP dapat dilihat pada Tabel 3.4.

Tabel 3. 4 Contoh Audit Working Plan

3.2.2. Penyampaian Kebutuhan Data

Tabel 3. 5 Contoh Daftar penyampaian kebutuhan data perusahaan Lampiran Permintaan Kebutuhan Data/Dokumen

No. Data Yang Diperlukan

Ketersediaan Data

Keterangan Tanda Tangan Ada

Tidak

Ada Auditee Auditor

1 Profil Perusahaan 2 Struktur organisasi

PDC

3 Job description

Karyawan

3.2.3. Membuat Pernyataan

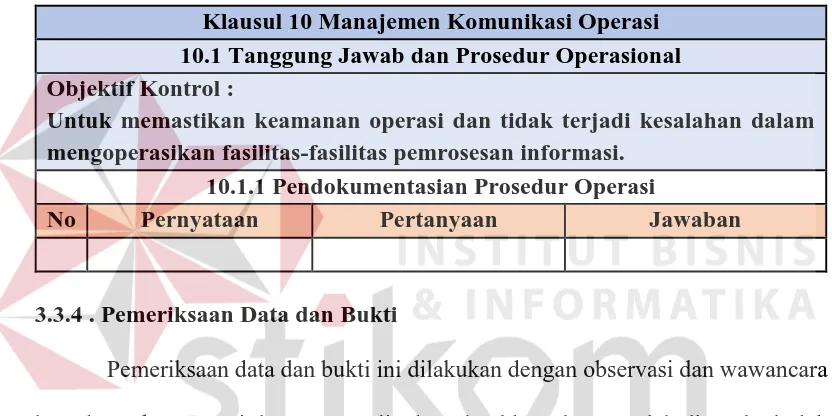

Tahapan selanjutnya adalah membuat pernyataan berdasarkan standar ISO 27002:2005. Pada setiap kontrol keamanan dapat ditentukan pernyataan yang menjelaskan implementasi dan pengontrolan yang dilakukan. Output yang dihasilkan adalah melakukan pembuatan pernyataan seperti pada Tabel 3.6.

Tabel 3. 6 Contoh Pernyataan

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan

1 Terdapat dokumentasi terhadap prosedur operasi

3.2.4. Melakukan Pembobotan

Tahapan selanjutnya setelah membuat pernyataan adalah melakukan pembobotan untuk masing-masing pernyataan. Bobot dari masing-masing pernyataan berbeda karena disesuaikan dalam penerapannya untuk kontrol keamanan yang ditentukan. Metode ini menggunakan bobot pada penilaian risiko metode kualitatif, karena menurut Sarno dan Iffano, (2009) risiko memiliki hubungan dengan keamanan informasi dan risiko merupakan dampak yang ditimbulkan atas terjadinya sesuatu yang mengancam keamanan informasi. pembobotan penilaian risiko dapat dilihat pada Tabel 3.7

Tabel 3. 7 Pembobotan Penilaian Risiko

Risiko Bobot

Low 0,1-0,3

Medium 0,4-0,6

High 0,7-1,0

(Sumber: Sarno dan Iffano, 2009)

Tabel 3. 8 Contoh Pembobotan dari setiap pernyataan

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan Pembobotan

1 Terdapat dokumentasi terhadap prosedur operasi 1

2 Terdapat pemeliharaan terhadap prosedur operasi 0.8

dst.

3.3.5. Membuat Pertanyaan

Tahapan membuat pertanyaan ini dilakukan setelah menentukan pernyataan yang telah dibuat sebelumnya. Satu pernyataan bisa memiliki lebih dari satu pertanyaan karena setiap pertanyaan mewakili pernyataan pada saat dilakukannya wawancara, observasi, survei dan identifikasi dokumen. Output yang dihasilkan pada tahapan ini adalah daftar pertanyaan dari pernyataan yang ada pada Tabel 3.9.

Tabel 3. 9 Contoh pertanyaan yang dihasilkan dari pernyataan

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan Pertanyaan

1 Terdapat dokumentasi terhadap prosedur operasi

1. Apakah terdapat dokumentasi semua prosedur operasi yang ada saat ini ?

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan Pertanyaan

3. Sejak kapan dokumentasi prosedur operasi tersebut dilakukan ?

4. Siapa yang membuat dokumentasi prosedur tersebut ?

3.3. Tahap Pelaksanaan Audit

Pada tahapan pelaksanaan audit ada beberapa langkah-langkah yaitu melakukan pertemuan pendahuluan audit, pemeriksaan data dan bukti, melakukan wawancara, melakukan uji kematangan, menyusun temuan dan rekomendasi audit, dan konfirmasi temuan audit. Tahapan ini akan menghasilkan hasil pertemuan pendahuluan audit, hasil temuan atau bukti, hasil uji kematangan, penyusunan daftar temuan dan rekomendasi, dan konfirmasi temuan audit.

3.3.1. Pertemuan Pendahuluan Audit

Pada tahapan ini dilakukan pertemuan pendahuluan audit yang digunakan untuk mendapatkan kesepakatan bersama dan mendapatkan pemahaman yang sama sebelum dilakukannya proses pelaksanaan aduit dimulai. Pertemuan ini dilakukan oleh auditor dan auditee.

3.3.2. Menentukan Auditee

Pada tahapan menentukan auditee, langkah yang digunakan yaitu memilih auditee yang sesuai dengan klausul yang digunakan. Pemilihan auditee ini dilakukan berdasarkan RACI. RACI sendiri merupakan singkatan dari Responsible, Accountable, Consulted, dan Informed. Contoh RACI dapat dilihat pada Gambar 3.3.

Gambar 3. 3 RACI Chart

(Sumber: IT Governance Institute, 2007)

Output yang dihasilkan pada tahapan ini yaitu hasil auditee yang akan diwawancari pada tahapan wawancara sebagai sumber informasi yang dibutuhkan pada audit keamanan sistem informasi. Contoh menentukan auditee dapat dilihat pada Tabel 3.10.

Tabel 3. 10 Contoh Penentuan Auditee

Klausul Cabang Kepala Bagian TI Staff

Klausul

3.3.3. Melakukan Wawancara

Tahapan wawancara ini dilaksanakan setelah membuat pertanyaan yang sudah dibuat oleh auditor. Wawancara dilakukan kepada auditee yang terlibat dalam proses audit. Output pada tahap ini adalah dokumen wawancara yang berisikan hasil wawancara yang telah dilakukan selama proses audit berlangsung. Berikut contoh wawancara yang dilakukan dapat dilihat pada Tabel 3.11.

Tabel 3. 11 Contoh wawancara

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan Pertanyaan Jawaban

3.3.4 . Pemeriksaan Data dan Bukti

Pemeriksaan data dan bukti ini dilakukan dengan observasi dan wawancara kepada auditee sesuai dengan rang lingkup dan klausul yang telah disepakati oleh pihak perusahaan yaitu klausul 10, klausul 12, klausul 13, klausul 14, dan klausul 15. Hasil yang diperoleh pada tahap ini adalah penemuan bukti dan temuan tentang permasalahan yang ada. Bukti atau temuan berupa foto ataupun data. Contoh dokumen pemeriksaan data dan bukti tersebut ada pada Tabel 3.12.

3.3.5. Melakukan Uji Kematangan

non-eksisten yang memiliki nilai 0 (nol) hingga ke tingkat optimal yang memiliki nilai 5 (lima). Jumlah kriteria nilai yang ada dibagi dengan jumlah seluruh pernyataan dalam satu kontrol keamanan untuk mendapatkan nilai maturity level pada kontrol keamanan tersebut.

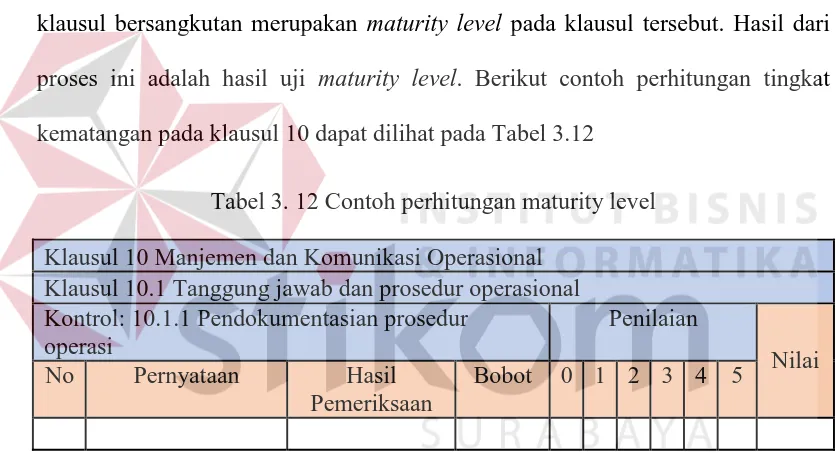

Selanjutnya setelah maturity level setiap kontrol keamanan ISO diketahui, maka akan dilanjutkan dengan menghitung maturity level pada setiap obyektif kontrol yang telah diambil rata-rata maturity level setiap kontrol keamanan yang ada. Setiap rata-rata maturity level keseluruhan objektif kontrol yang ada pada klausul bersangkutan merupakan maturity level pada klausul tersebut. Hasil dari proses ini adalah hasil uji maturity level. Berikut contoh perhitungan tingkat kematangan pada klausul 10 dapat dilihat pada Tabel 3.12

Tabel 3. 12 Contoh perhitungan maturity level Klausul 10 Manjemen dan Komunikasi Operasional

Klausul 10.1 Tanggung jawab dan prosedur operasional Kontrol: 10.1.1 Pendokumentasian prosedur

operasi

Penilaian

Nilai No Pernyataan Hasil

Pemeriksaan

Bobot 0 1 2 3 4 5

3.3.6. Penyusunan Temuan dan Rekomendasi Audit

Tabel 3. 13 Contoh dokumen temuan dan rekomendasi

Klausul 10 Manajemen Komunikasi Operasi 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol :

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

10.1.1 Pendokumentasian Prosedur Operasi

No Pernyataan Temuan Bukti Rekomendasi Tanggapan

3.3.7. Konfirmasi Temuan dan Rekomendasi

Sebelum dilaporan secara formal kepada auditee temuan harus dikonfirmasikan terlebih dahulu. Output yang dihasilkan dari konfirmasi temuan ini adalah dokumentasi dalam bentuk notulen konfirmasi temuan.

3.4. Tahap Pelaporan

Pada tahap pelaporan ini terdapat beberapa langkah yang dilakukan yaitu melakukan permintaan tanggapan atas dafatar temuan audit, penyusunan dan persetujuan draft pelaporan audit, serta pertemuan penutup atau pelaporan hasil audit. Output yang dihasilkan pada tahapan ini adalah hasil permintaan tanggapan atas daftar temuan audit, haisl penyusunan draft laporan untuk perusahaan, hasil persetujuan draft laporan audit, hasil pertemuan penutup berupa exit meeting.

3.4.1. Permintaan Tanggapan Atas Temuan

3.4.2. Penyusunan Draf Laporan Audit

Pada tahapan penyusunan draf laporan audit ini terdiri atas daftar pertanyaan, temuan dan tanggapan oleh karena itu auditor harus menyusun draf laporan yang telah selesai dilaksanakan. Laporan ini disusun dengan efektif, obyektif, lengkap, jelas dan lugas. Output yang dihasilkan adalah draf laporan audit yang berdasarkan daftar pertanyaan, temuan dan tanggapan oleh karena itu auditor harus menyusun draf laporan audit yang telah selsai dilaksanakan oleh auditor.

3.4.3. Persetujuan Draf Laporan Audit

Draf laporan yang telah disusun perlu untuk dimintakan persetujuan terlebih dahulu kepada auditee sebelum diterbitkan sebagai laporan audit yang resmi atau formal. Persetujuan ini dilakukan oleh kedua belah pihak berupa notulen persetujuan draf laporan audit.

3.4.4 Pertemuan Penutup atau Exit Meeting

53

BAB IV

HASIL DAN PEMBAHASAN

Pada bab ini akan diuraikan tentang hasil analisis dan pembahasan tahap audit yang dilakukan, antara lain tahap perencanaan audit, tahap persiapan audit, tahap pelaksanaan audit dan tahap pelaporan audit.

4.1. Hasil Perencanaan Audit Sistem Informasi

Hasil dari tahapan perencanaan audit sistem informasi ini adalah identifikasi proses bisnis dan TI, Penentuan ruang lingkup, obyek dan tujuan audit, selain itu menentukan klausul, obyektif kontrol dan kontrol serta membuat surat perjanjian atau yang biasa disebut Engagement Letter.

4.1.1. Identifikasi Proses Bisnis dan TI

Pada tahap perencanaan audit ini, identifikasi proses bisnis dan TI merupakan hal pertama yang harus dilakukan untuk mengetahui informasi mengenai perusahaan, sebelum dilakukannya audit yaitu dengan cara memahami dokumen perusahaan antara lain profil perusahaan, visi misi perusahaan dan struktur organisasi perusahaan.

1. Profil Perusahaan

Parahita Diagnostic Center (PDC) adalah perusahaan yang bergerak pada bidang jasa pelayanan kesehatan masyarakat, khususnya pada bidang laboratorium. PDC ini didirikan pada tahun 1987 dengan nama Laboratorium Klinik Pramita. Pada tanggan 1 April 2007 laboratorium ini berubah nama menjadi “Pramita Utama

Diagnostic Center” denga berkantor pusat di Jl. Dharmawangsa 66 & 70 Surabaya.

Diagnostic Center”. Seiring perkembangannya PDC kini telah memiliki 50 cabang yang tersebar di 11 kota besar di Indonesia, seperti Surabaya, Gresik, Jember, Solo, Yogyakarta, Bandung, Bekasi, Tangerang, Jakarta, dan Makassar.

2. Visi Misi Perusahaan

Parahita Diagnostic Center memilik visi “Menjadi Diagnostic Center

terlengkap, terintegrasi, dan terpercaya dengan pelayanan sepenuh hati”. Misi dari

Parahita Diagnostic Center adalah sebagai berikut :

a. Menyediakan layanan diagnostic yang didukung oleh teknologi dan terintegrasi.

b. Menyediakan informasi layanan kesehatan yang berbasis kesehatan kerja / occupational health.

c. Membangun integrase management diagnostic dengan berbasis managemen spiritual.

d. Meraih kepercayaan masyarakat dengan memdasarkan pada keakuratan dan kejujuran.

e. Mengedukasi masyarakat tentang pentingnya tindakan preventif. f. Membina SDM yang berdedikasi, smart, dan bertanggung jawab.

g. Mengingkatkan kesejahteraan keluarga besar Parahita Diagnostic Center.

3. Struktur Organisasi perusahaan

dan tanggung jawab masing-masing bagian pada perusahaan. Struktur organisasi yang dimiliki oleh PDC dapat dilihat pada Gambar 4.1

Gambar 4. 1 Struktur Organisasi Parahita Diagnostic Center

4. Proses Bisnis dan TI Perusahaan

Oleh karena itu perusahaan ini menerapkan teknologi yang terintegrasi dan terpusat untuk menangani seluruh proses bisnisnya. Teknologi tersebut adalah Sistem Informasi Parahita (PARIS).

PARIS digunakan untuk menunjang proses bisnis PDC secara keseluruhan meliputi proses keuangan, proses marketing, proses SDM, proses pendaftaran pasien, proses pemerikasaan hingga proses keluarnya hasil laboratorium. SIP menyediakan berbagai informasi penting, antara lain: informasi data pasien, data hasil pemeriksaan, data dokter, data keuangan, data karyawan serta data perusahaan yang bekerjasama dengan Parahita. PARIS digunakan oleh berbagai bagian yang terkait di PDC, yaitu bagian laboratorium, bagian pelayanan, bagian penjualan, bagian keuangan, bagian sumber daya insani (SDI) dan umum, bagian penanggung jawab lab dan penanggung jawab medis.

Seiring berkembangnya perusahaan yang semakin maju, maka PDC terus berupaya dalam melakukan pengembangan sistem informasi yang mereka miliki. hal ini dapat dilihat dari migrasi PARIS yang awalnya berbasis desktop menjadi berbasis web. Dengan adanya pengembangan ini tidak dapat dipungkiri PDC menemui beberapa permasalahan yang dapat mengancam keamanan informasi perusahaan.

4.1.2. Menentukan Ruang Lingkup, Objek dan Tujuan Audit