ABSTRAK

NILAM AMALIA PUSPARANI. Analisis RSA dengan Penambahan Chinese Remainder Theorem untuk Mempercepat Proses Dekripsi. Dibimbing oleh Dr. Sugi Guritman dan Panji Wasmana, S.Kom., M.Si.

RSA merupakan algoritma kunci publik yang keamanannya bertumpu pada kesulitan untuk memfaktorkan modulus n yang sangat besar, tetapi kelebihan ini mengakibatkan lambatnya waktu untuk menyelesaikan proses. Penambahan CRT pada RSA diperlukan untuk mengefisienkan kinerja RSA.

Penelitian ini bertujuan untuk mempelajari kinerja RSA dari segi kecepatan dan keamanannya, serta menganalisis algoritmanya. Analisis kecepatan dilakukan dengan mengukur waktu kecepatan rata-rata enkripsi dan dekripsi RSA dan RSA-CRT. Analisis keamanan dilakukan melalui studi literatur.

Dari hasil analisis algoritma, dapat ditarik kesimpulan bahwa RSA dan RSA-CRT memiliki kompleksitas yang sama untuk algoritma pembangkitan kunci dan proses enkripsi, yaitu O((lg n)3). Tetapi pada pembangkitan kunci RSA-CRT, ada bagian yang kompleksitasnya O((lg (n/2))2). Algoritma dekripsi RSA memiliki kompleksitas O((lg n)3), sedangkan RSA-CRT memiliki kompleksitas O((lg (n/2))3). Hasil ini dikuatkan oleh hasil implementasi yang memperoleh waktu dekripsi RSA-CRT yang lebih cepat dibandingkan waktu dekripsi RSA. Waktu rata-rata running time proses dekripsi RSA adalah 4211.79 ms, sedangkan pada RSA-CRT diperoleh running time rata-rata proses dekripsi 1372.44 ms.

ANALISIS RSA DENGAN PENAMBAHAN CHINESE REMAINDER

THEOREM UNTUK MEMPERCEPAT PROSES DEKRIPSI

NILAM AMALIA PUSPARANI

G64102039

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ANALISIS RSA DENGAN PENAMBAHAN CHINESE REMAINDER

THEOREM UNTUK MEMPERCEPAT PROSES DEKRIPSI

NILAM AMALIA PUSPARANI

G64102039

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ANALISIS RSA DENGAN PENAMBAHAN CHINESE REMAINDER THEOREM

UNTUK MEMPERCEPAT PROSES DEKRIPSI

Skripsi

sebagai salah satu syarat untuk memperoleh gelar Sarjana Komputer

pada Fakultas Matematika dan Ilmu Pengetahuan Alam

Institut Pertanian Bogor

Oleh:

NILAM AMALIA PUSPARANI

G64102039

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ABSTRAK

NILAM AMALIA PUSPARANI. Analisis RSA dengan Penambahan Chinese Remainder Theorem untuk Mempercepat Proses Dekripsi. Dibimbing oleh Dr. Sugi Guritman dan Panji Wasmana, S.Kom., M.Si.

RSA merupakan algoritma kunci publik yang keamanannya bertumpu pada kesulitan untuk memfaktorkan modulus n yang sangat besar, tetapi kelebihan ini mengakibatkan lambatnya waktu untuk menyelesaikan proses. Penambahan CRT pada RSA diperlukan untuk mengefisienkan kinerja RSA.

Penelitian ini bertujuan untuk mempelajari kinerja RSA dari segi kecepatan dan keamanannya, serta menganalisis algoritmanya. Analisis kecepatan dilakukan dengan mengukur waktu kecepatan rata-rata enkripsi dan dekripsi RSA dan RSA-CRT. Analisis keamanan dilakukan melalui studi literatur.

Dari hasil analisis algoritma, dapat ditarik kesimpulan bahwa RSA dan RSA-CRT memiliki kompleksitas yang sama untuk algoritma pembangkitan kunci dan proses enkripsi, yaitu O((lg n)3). Tetapi pada pembangkitan kunci RSA-CRT, ada bagian yang kompleksitasnya O((lg (n/2))2). Algoritma dekripsi RSA memiliki kompleksitas O((lg n)3), sedangkan RSA-CRT memiliki kompleksitas O((lg (n/2))3). Hasil ini dikuatkan oleh hasil implementasi yang memperoleh waktu dekripsi RSA-CRT yang lebih cepat dibandingkan waktu dekripsi RSA. Waktu rata-rata running time proses dekripsi RSA adalah 4211.79 ms, sedangkan pada RSA-CRT diperoleh running time rata-rata proses dekripsi 1372.44 ms.

Judul : Analisis RSA dengan Penambahan Chinese Remainder Theorem untuk

Mempercepat Proses Dekripsi

Nama : Nilam Amalia Pusparani

NRP

: G64102039

Menyetujui:

Pembimbing I,

Dr. Sugi Guritman

NIP 131999582

Pembimbing II,

Panji Wasmana, S.Kom., M.Si

NIP 132311917

Mengetahui:

Dekan Fakultas Matematika dan Ilmu Pengetahuan Alam

Institut Pertanian Bogor

Dr. drh. Hasim, DEA

NIP 131578806

PRAKATA

Puji syukur diucapkan ke hadirat Allah SWT atas segala curahan rahmat dan karunia-Nya sehingga skripsi ini dapat diselesaikan. Skripsi ini merupakan hasil penelitian dengan bidang kajian Analisis RSA dengan Penambahan Chinese Remainder Theorem untuk Mempercepat Proses Dekripsi.

Terima kasih kepada Bapak Dr. Sugi Guritman selaku pembimbing I yang telah banyak membantu dalam menyusun skripsi ini. Terima kasih juga diucapkan kepada Bapak Panji Wasmana, S.Kom., M.Si selaku pembimbing II yang telah banyak memberi saran, masukan, dan ide-ide. Ucapan terima kasih juga kepada Bapak Sony Hartono Wijaya, S.Kom, M.Kom selaku penguji yang telah banyak memberi saran dan masukan. Terima kasih juga diucapkan kepada:

1 Papa dan Mama yang selalu memberikan doa, nasihat, dukungan, semangat, dan kasih sayang yang luar biasa sehingga tugas akhir ini dapat terselesaikan.

2 Aa Galuh dan Teh Wita yang selalu memberikan semangat dan dukungan.

3 Kang Irfan Shidqon yang telah menyemangati dan menemani saat-saat tersulit dalam penyelesain tugas akhir ini.

4 Mba Anggun yang telah menjadi sahabat terbaik.

5 Mas Ifnu dan Dian yang telah banyak membantu disaat sedang susah.

6 Ardi, Erna, dan Zaki M yang telah menjadi sahabat yang menemani dalam suka dan duka.

7 Phia dan Hilma atas persahabatannya yang indah.

8 Setya yang sering membantu menjelaskan program dan menghilangkan virus di laptop.

9 Lana, Riza, dan Musa yang telah memberikan dukungan, inspirasi, dan membantu selama perkuliahan di IPB.

10 Martin, Jefry, dan Wikhdal yang telah bersedia menjadi pembahas seminar.

11 Teman-teman yang berada dalam satu bimbingan: Nurul, Fitri, Alfath, Adi, dan Kaspar atas kerjasamanya selama penelitian.

12 Teman-teman Ilkom angkatan 39 yang telah banyak membantu selama menjalani perkuliahan di IPB.

13 Departemen Ilmu Komputer, staf, dan dosen yang telah banyak membantu baik selama penelitian maupun pada masa perkuliahan.

Kepada semua pihak lainnya yang telah memberikan kontribusi yang besar selama pengerjaan penelitian ini yang tidak dapat disebutkan satu-persatu, Penulis ucapkan terima kasih banyak.

Semoga penelitian ini dapat memberikan manfaat.

Bogor, Januari 2009

RIWAYAT HIDUP

Penulis dilahirkan di Semarang pada tanggal 4 Mei 1985 dari ayah Endhay Kusnendar Mulyana Kontara dan ibu Iin Siti Djunaidah. Penulis merupakan anak kedua dari dua bersaudara. Tahun 2002 Penulis lulus dari SMUN 1 Jepara dan pada tahun yang sama lulus seleksi masuk IPB melalui jalur Undangan Seleksi Masuk IPB. Penulis memilih Program Studi Ilmu Komputer, Departemen Ilmu Komputer, Fakultas Matematika dan Ilmu Pengetahuan Alam IPB.

DAFTAR ISI

Halaman

DAFTAR TABEL ... vii

DAFTAR GAMBAR... vii

DAFTAR LAMPIRAN ... vii

PENDAHULUAN Latar Belakang... 1

Tujuan Penelitian ... 1

Ruang Lingkup ... 1

TINJAUAN PUSTAKA Kriptografi ... 1

Kriptanalisis... 1

Kriptosistem... 1

Fungsi Satu Arah Pintu Jebakan ... 2

Enkripsi Kunci Publik ... 2

RSA (Rivest-Shamir-Adleman) ... 2

Algoritma Euclid... 2

Relatif Prima... 3

CRT (The Chinese Remainder Theorem)... 3

RSA-CRT (Rivest-Shamir-Adleman-Chinese Remainder Theorem) ... 4

Analisis Algoritma ... 4

Analisis Uji Running Time... 4

METODE PENELITIAN Analisis Algoritma ... 4

Analisis Keamanan... 4

Analisis Hasil Implementasi ... 4

Spesifikasi Uji Implementasi ... 4

Lingkungan Penelitian... 5

HASIL DAN PEMBAHASAN Analisis Algoritma ... 5

1. Analisis Subrutin RSA dan RSA-CRT ... 5

1.1 Analisis Subrutin Primality Test... 5

1.2 Analisis Subrutin Euclid... 5

1.3 Analisis Subrutin Extended Euclid... 5

1.4. Analisis Subrutin Modular Exponentiation... 5

2. Analisis Algoritma RSA ... 5

2.1 Analisis Algoritma Pembangkitan Kunci ... 5

2.2 Analisis Algoritma Enkripsi ... 6

Halaman

3. Analisis Algoritma RSA-CRT ... 6

3.1 Analisis Algoritma Pembangkitan Kunci ... 6

3.2 Analisis Algoritma Enkripsi ... 6

3.3 Analisis Algorirma Dekripsi ... 7

Analisis Kemanan ... 7

Analisis Hasil Implementasi ... 8

KESIMPULAN DAN SARAN Kesimpulan... 10

Saran ... 10

DAFTAR PUSTAKA... 10

DAFTAR TABEL

Halaman

1 Waktu MIPS untuk Faktorisasi n... 7

2 Hasil pengukuran waktu enkripsi RSA ... 8

3 Hasil pengukuran waktu dekripsi RSA ... 8

4 Hasil pengukuran waktu enkripsi RSA-CRT... 8

5 Hasil pengukuran waktu dekripsi RSA-CRT... 9

DAFTAR GAMBAR

Halaman 1 Teknik enkripsi menggunakan kunci publik... 22 Proses enkripsi pesan pada RSA... 6

3 Proses dekripsi pesan pada RSA... 6

4 Proses enkripsi pesan pada RSA-CRT ... 6

5 Proses dekripsi pesan pada RSA-CRT ... 7

6 Grafik hubungan waktu enkripsi RSA dan RSA-CRT terhadap ukuran file... 9

7 Grafik hubungan waktu dekripsi RSA dan RSA-CRT terhadap ukuran file... 9

DAFTAR LAMPIRAN

Halaman 1 Tampilan client... 122 Tampilan server... 12

3 Tampilan saat melakukan koneksi pada client... 13

4 Tampilan saat melakukan koneksi pada server... 13

5 Contoh pengiriman pesan dari client ke server menggunakan algoritma RSA... 14

6 Contoh pengiriman pesan dari server ke client menggunakan algoritma RSA-CRT ... 15

7 Hasil pembangkitan kunci ... 16

8 Contoh plaintext... 17

9 Ciphertext... 18

10 Hasil proses dekripsi ... 20

11 Rincian waktu eksekusi enkripsi pada RSA ... 21

12 Rincian waktu eksekusi dekripsi pada RSA ... 21

13 Rincian waktu eksekusi enkripsi pada RSA-CRT... 22

PENDAHULUAN

Latar Belakang

Dalam era globalisasi sekarang ini, keamanan merupakan aspek yang sangat penting dalam transaksi informasi. Informasi yang dipertukarkan tidak semuanya terbuka bagi setiap orang. Informasi tersebut terkadang hanya ditujukan bagi kalangan tertentu saja dan dijaga kerahasiaanya dari orang lain. Teknik mengamankan informasi tersebut erat kaitannya dengan kriptografi.

Kriptografi adalah studi teknik matematik yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data (Menezes et al. 1996). Dalam kriptografi, ada dua proses yang sangat penting, yaitu enkripsi dan dekripsi. Enkripsi merupakan proses mengubah pesan asli (plaintext) menjadi pesan yang dikodekan (ciphertext). Sedangkan dekripsi adalah proses mendapatkan plaintext dari ciphertext. Beberapa algoritma yang digunakan untuk enkripsi dan dekripsi pesan, misalnya Data Encryption Standard (DES), Triple-DES, Advanced Encryption Standard (AES), Blowfish, 3DES, RC5, RSA, dan lain sebagainya.

RSA adalah sebuah algoritma pada enkripsi kunci publik yang dikembangkan oleh Rivest-Shamir-Adleman. Algoritma ini menggunakan kunci yang berbeda untuk enkripsi dan dekripsi. Keamanan metode ini terletak pada kesulitan untuk memfaktorkan modulus n yang sangat besar, tetapi kelebihan ini mengakibatkan lambatnya waktu untuk menyelesaikan proses. Sedangkan RSA-CRT adalah RSA yang dimodifikasi dengan menggunakan CRT yang bertujuan untuk mempercepat proses dekripsi.

Quadratic Sieve dan Generalized Number Field Sieve merupakan algoritma faktorisasi bilangan bulat yang dapat menyerang RSA. Untuk mengatasi hal ini, maka dipilih nilai n yang besar. Nilai n besar membutuhkan sumber daya yang besar juga, maka dari itu diperlukan RSA-CRT untuk mengefisiensikan kinerja RSA.

Tujuan

Tujuan dari penelitian ini adalah:

1. Mengimplementasikan skema enkripsi dan dekripsi RSA dan RSA-CRT.

2. Menganalisis tingkat keamanan serta waktu yang dibutuhkan untuk proses enkripsi dan dekripsi.

Ruang Lingkup

Penelitian ini menggunakan RSA sebagai algoritma enkripsi dan dekripsi pesan dan penambahan CRT pada RSA-CRT. Modulus n yang digunakan sepanjang 1024 bit.

Penelitian dititikberatkan pada analisis algoritma dan kinerja algoritma RSA dan RSA-CRT yang meliputi analisis keamanan melalui telaah pustaka dan analisis uji running time enkripsi dan dekripsi. Data yang digunakan dalam percobaan adalah file teks (.txt) dengan ukuran yang bervariasi dari 1764 byte sampai dengan 21168 byte.

TINJAUAN PUSTAKA

Kriptografi

Kriptografi adalah studi teknik matematik yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data (Menezes et al. 1996).

Kriptografi dapat memenuhi kebutuhan umum suatu transaksi yaitu:

1. Kerahasiaan (confidentiality) dijamin dengan melakukan enkripsi (penyandian).

2. Keutuhan (integrity) atas data-data pembayaran dilakukan dengan fungsi hash satu arah.

3. Jaminan atas identitas dan keabsahan (authenticity) pihak-pihak yang melakukan transaksi dilakukan dengan menggunakan password atau sertifikat dijital. Sedangkan keautentikan data transaksi dapat dilakukan dengan tanda tangan dijital.

4. Transaksi dapat dijadikan barang bukti yang tidak bisa disangkal ( non-repudiation) dengan memanfaatkan tanda tangan digital dan sertifikat dijital.

Kriptanalisis

Kriptanalisis adalah suatu ilmu dan seni membuka (breaking) ciphertext. Orang yang melakukannya disebut kriptanalis (Stallings 2003).

Kriptosistem

Fungsi Satu Arah Pintu Jebakan

Fungsi satu arah pintu jebakan adalah fungsi satu arah f : A B yang apabila diberikan informasi ekstra, maka perhitungan mencari nilai x A, diketahui y B sehingga y = f(x), menjadi mudah (Guritman 2003).

Enkripsi Kunci Publik

Pada enkripsi kunci publik, satu kunci digunakan untuk enkripsi dan satu kunci digunakan untuk dekripsi. Kunci enkripsi disediakan untuk umum, sedangkan kunci dekripsi harus dijaga kerahasiannya. Pengirim dan penerima pesan harus mempunyai satu dari pasangan kunci yang cocok. Algoritma ini mempunyai karakteristik yang penting yaitu secara perhitungan tidak layak menentukan kunci dekripsi dari kunci enkripsi (Stallings 2003).

Berikut ini adalah hal-hal yang dibutuhkan supaya keamanan enkripsi kunci publik tetap terjaga.

1. Salah satu kunci harus dijaga kerahasiannya.

2. Pesan tidak dapat di-dechipher jika tidak ada informasi ekstra.

3. Kunci yang lain tidak bisa ditentukan walaupun dilengkapi dengan pengetahuan mengenai algoritma, salah satu kunci, dan contoh-contoh dari ciphertext.

Misalkan {Ee/e K} adalah himpunan semua transformasi enkripsi dan {Dd/d K} adalah himpunan semua transformasi dekripsi yang terkait, dimana K adalah ruang kunci. Pasangan transfromasi (Ee, Dd) mempunyai sifat bahwa diketahui Ee dan sembarang c C, secara perhitungan tidak layak dapat menentukan m M sehingga Ee(m) = c. Diasumsikan bahwa transformasi enkripsi Ee adalah fungsi satu arah pintu jebakan, sehingga kunci dekripsi d dapat dihitung dari e yang ditambahkan informasi ekstra.

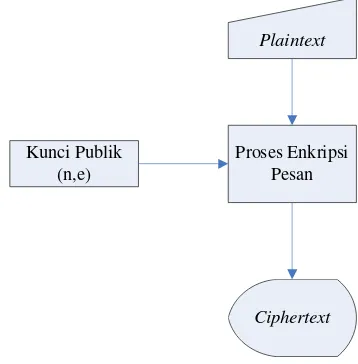

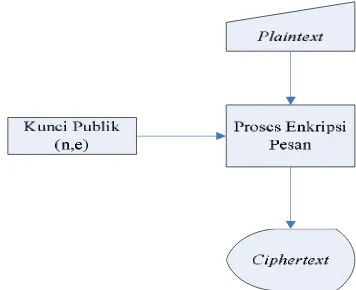

Gambar 1 Teknik enkripsi menggunakan kunci publik.

Dalam penggunaan model enkripsi ini, kunci yang digunakan berbeda untuk enkripsi dan dekripsi. Digambarkan pada Gambar 1, pembangkitan kunci akan menghasilkan dua buah kunci, yaitu kunci enkripsi dan kunci dekripsi. Kunci enkripsi dapat diketahui oleh umum, sedangkan kunci dekripsi dijaga kerahasiannya.

RSA (Rivest-Shamir-Adleman)

RSA adalah sebuah algoritma pada enkripsi kunci publik yang dikembangkan oleh Rivest-Shamir-Adleman. Algoritma ini menggunakan kunci publik untuk enkripsi dan kunci pribadi untuk dekripsi. Keamanan metode ini terletak pada kesulitan untuk memfaktorkan modulus n yang sangat besar, tetapi kelebihan ini mengakibatkan lambatnya waktu untuk menyelesaikan proses. Algoritma ini memberikan tujuan kerahasiaan dan penandaan dijital. Keamanan bertumpu kepada kompleksitas problem faktorisasi bilangan bulat. Tiga tahapan dari algoritma RSA adalah pembangkitan kunci, enkripsi, dan dekripsi. Enkripsi adalah proses mengubah pesan asli (plaintext) menjadi pesan yang dikodekan (ciphertext), sedangkan dekripsi adalah proses mendapatkan plaintext dari ciphertext (Stallings 2003).

Pembangkitan kuncinya adalah sebagai berikut.

1. Pilih dua bilangan prima, p dan q secara acak dan terpisah untuk setiap p dan q. Hitung n = p x q.

2. Hitung (n) = (p-1) (q-1).

3. Pilih bilangan bulat antara satu dan (1<e<) yang juga merupakan coprime dari . Coprime yang dimaksud adalah bilangan terbesar yang dapat membagi e dan untuk menghasilkan nilai 1 (pembagi ini dinyatakan dengan gcd (greatest common divisor).

4. Hitung d, dimana de-1 mod (n). Enkripsi pada RSA adalah sebagai berikut. 1. Plaintext : M < n.

2. Ciphertext : C = Me (mod n).

Dekripsi pada RSA adalah sebagai berikut. 1. Ciphertext : C.

2. Plaintext : M = Cd (mod n). Algoritma Euclid

dengan algoritma pembagian berlaku langkah-langkah berikut ini.

Langkah ke-1 a = q1b + r1 0< r1<b Langkah ke-2 b = q2 r1 + r2 0<r2< r1 Langkah ke-3 r1 = q3 r2 + r3 0<r1< r2

. . .

. . .

. . .

Langkah ke(i+2) ri= qi+2ri+1+ri+2 0<ri+2< ri+1

. . .

. . .

. . .

Langkah ke-k rk-2 = qk rk-1+rk 0<rk <rk-1 Langkah ke-(k+2) rk-1 = qk+1rk

Maka rk, sisa tak nol terakhir, adalah gcd(a,b).

Notasi gcd (a, b) mempunyai arti gcd dari a dan b. Nilai gcd yang diperoleh harus positif, maka gcd (a, b) = gcd (a, -b) = gcd (-a, b) = gcd (-a, -b) = gcd (|a|, |b|) (Stallings 2003). Sifat-sifat lain dari pembagi bersama terbesar adalah:

1. gcd (a, 0) = |a| dan gcd (0,0) tak terdefinisikan,

2. c = gcd (a, b) gcd (a/c, b/c) = 1. Bilangan bulat a dan b disebut prima relatif jika gcd (a, b) =1. Berdasarkan teorema, ada x, y

Z sehingga xa + yb = 1.

Teorema:

Untuk setiap a, b +, ada tepat satu c + sehingga c = gcd (a, b). Selanjutnya ada x, y

+ sehingga

c = xa + yb (c adalah suatu kombinasi linear dari a dan b).

Algoritma Euclid: EUCLID(a,b) (a) A a ; B b

(b) if B = 0 return A = gcd (a, b) (c) R = A mod B

(d) A B (e) B R (f) goto 2

Algoritma Euclid dapat diperluas sehingga tidak hanya menghasilkan gcd dari dua bilangan bulat a dan b, tetapi juga menghasilkan bilangan bulat x dan y yang memenuhi ax + by = d.

Prosedur berikut merupakan algoritma Euclid yang diperluas.

procedure gcd (a, b : bilangan bulat positif, positif, a b)

begin if b = 0 then begin

d := a, x := 1, y := 0

return (d, x, y) end

x2 := 1, x1 := 0, y2 := 0, y1 := 1 while b > 0 do

begin

q:=a/b, r:=a–qb, x:=x2–qx1, y:= y2-qy1

a:=b, b:=r, x2:=x1, x1:=x, y2:=y1, y1:=y

end

d := a, x := x2, y := y2 return (d, x, y) end

Relatif Prima

Dua buah bilangan a dan b disebut relatif prima apabila gcd (a, b) = 1. Sebagai contoh bilangan 7 dan 11 adalah relatif prima, karena pembagi 7 dan 1 adalah 7, sedangkan pembagi 11 adalah 1 dan 11, sehingga gcd (7, 11) = 1 (Cornel et al. 1990)

CRT (The Chinese Remainder Theorem) CRT adalah suatu pernyataan tentang kongruensi simultan. Misalkan n1, ..., nk adalah bilangan bulat positif yang setiap pasangnya adalah coprime (yang artinya gcd (ni, nj) = 1 untuk setiap i≠ j). Untuk setiap bilangan bulat a1, ..., ak, selalu ada bilangan bulat x yang merupakan penyelesaian dari sistem kongruensi simultan (Wells 1992).

(a) x_solves_it=true; (b) for(i= 1; i <= k; i++) (c) if(x % n[i] != a[i] % n[i]) (d) x_solves_it=false;

Suatu penyelesaian x dapat ditemukan dengan cara sebagai berikut. Untuk setiap i, bilangan bulat ni dan n/ni adalah coprime, dan menggunakan ekstensi algoritma Euclid kita dapat menemukan bilangan bulat r dan s sehingga r ni + sn/ni = 1. Jika kita menentukan ei = sn/ni, maka untuk j≠ i sebagai berikut.

(a) for (i= 1; i <= k; i++)

(b) {r, s}= ExtendedEuclid( n[i], n / n[i] ); (c) e[i]= s * n / n[i];

(d) for(j= 1; j <= k; j++) (e) if (j != i)

(f)

assert(e[i]%n[i]==1&&e[i]%n[j]==0); Penyelesaian dari sistem kongruensi simultan ini adalah:

(b) x += a[i] * e[i];

RSA-CRT (Rivest-Shamir-Adleman-Chinese Remainder Theorem)

RSA-CRT adalah RSA yang dimodifikasi dengan penambahan CRT sehingga menghasilkan waktu dekripsi yang lebih cepat dibandingkan RSA tanpa CRT.

Pembangkitan kuncinya adalah sebagai berikut.

1. Pilih bilangan prima p dan q secara acak, sehingga gcd (p-1, q-1) = 2.

2. Hitung n = p x q.

3. Pilih 2 bilangan bulat dp dan dq secara acak, sehingga gcd (dp, p-1) = 1, gcd (dq, q-1) = 1dan dp == dq mod 2.

4. Cari suatu nilai d sehingga d == dp mod p-1 dan d == dq mod q-1.

5. Hitung e = d-1 (mod (n)).

Enkripsi pada RSA-CRT adalah sebagai berikut.

1.Plaintext : M < n.

2.Ciphertext : C = Me (mod n).

Dekripsi pada RSA-CRT adalah sebagai berikut.

1.Mp = Cdp mod p dan Mq = Cdq mod q. 2.v = (Mq – Mp) p_inv_q mod q. 3.M = Mp + pv.

Analisis Algoritma

Analisis algoritma dilakukan untuk menduga besarnya sumber daya waktu yang dibutuhkan untuk sembarang ukuran input n (Cormen et al. 1990). Kompleksitas, T(n), didefinisikan sebagai waktu yang dibutuhkan oleh suatu algoritma untuk menyelesaikan proses dengan input berukuran n.

Berdasarkan waktu eksekusi program T(n), dapat ditentukan growth rate-nya, yaitu laju pertumbuhan waktu terhadap variasi ukuran input. Sebagai contoh, analisis suatu algoritma menghasilkan T(n) = an2 + bn + c, dengan a, b, dan c adalah suatu konstanta, maka dapat dikatakan growth rate algoritma tersebut adalah n2 yang merupakan bagian paling signifikan pada polinomial an2 + bn + c. Nilai-nilai konstanta a, b, dan c tergantung pada jenis komputer dan platform bahasa pemrograman yang hanya dapat ditentukan melalui percobaan eksekusi program.

Kompleksitas komputasi dari suatu algoritma memberikan gambaran umum bagaimana perubahan T(n) terhadap n. Kompleksitas waktu ini tidak dipengaruhi oleh faktor-faktor nonteknis implementasi seperti

bahasa pemrograman ataupun sarana perangkat lunak tertentu. Dalam platform uji yang seragam, suatu algoritma dengan growth rate yang rendah, misalkan log n atau n log n, lebih cepat jika dibandingkan dengan algoritma yang memiliki growth rate lebih besar, misalnya n2, n3, n!, dan nn.

Analisis Uji Running Time

Running time dari suatu algoritma didefinisikan sebagai ukuran operasi primitif atau tahapan proses yang dieksekusi (Cormen et al. 1990). Jika ditinjau pada sisi waktu, maka running time dapat didefinisikan sebagai ukuran waktu total yang dibutuhkan untuk melakukan seluruh operasi primitif atau tahapan proses yang dieksekusi. Pada penelitian ini, algoritma RSA dan RSA-CRT dievaluasi (diukur) berdasarkan keadaan running time untuk waktu rata-rata.

METODE PENELITIAN

Analisis Algoritma

Pada tahap ini dilakukan analisis terhadap kompleksitas algoritma RSA dan RSA-CRT yang meliputi:

a. kompleksitas algoritma pembangkitan kunci,

b. kompleksitas algoritma enkripsi, dan c. kompleksitas algoritma dekripsi.

Analisis Keamanan

Pada tahap ini dilakukan analisis keamanan algoritma RSA dan RSA-CRT melalui telaah pustaka dari berbagai literatur. Literatur diambil dari buku, makalah, dan internet.

Analisis Hasil Implementasi

Pada tahap ini dilakukan analisis uji running time terhadap hasil implementasi enkripsi dan dekripsi algoritma RSA dan RSA-CRT. Hal-hal yang diamati adalah:

a. Waktu yang diperlukan untuk melakukan enkripsi pada RSA dan enkripsi pada RSA-CRT serta hubungannya terhadap ukuran file yang berbeda.

b. Waktu yang diperlukan untuk melakukan dekripsi pada RSA dan dekripsi pada RSA-CRT serta hubungannya terhadap ukuran file yang berbeda.

Spesifikasi Uji Implementasi

pengukuran running time dari setiap perlakuan. Ulangan setiap perlakuan dilakukan sebanyak 10 kali untuk masing-masing RSA dan RSA-CRT.

Lingkungan Penelitian

Perangkat keras dan perangkat lunak yang digunakan adalah sebagai berikut.

a. Perangkat lunak: sistem operasi Windows XP Professional Edition dan aplikasi bahasa pemrograman Java,

b. Perangkat keras: Prosesor Intel Core Duo.

HASIL DAN PEMBAHASAN

Analisis Algoritma

Pada penelitian ini dilakukan analisis terhadap algoritma RSA dan RSA-CRT. Algoritma tersebut dapat dibagi menjadi tiga bagian utama, yaitu algoritma pembangkitan kunci, algoritma enkripsi, dan algoritma dekripsi. Adapun subrutin-subrutinnya diacu dari Menezes. Masing-masing algoritma tersebut dapat dilihat pada analisis berikut. 1. Analisis Subrutin RSA dan RSA-CRT 1.1 Analisis Subrutin Primality Test Pada subrutin ini RSA menggunakan algoritma Miller-Rabin. Algoritma Miller-Rabin adalah sebagai berikut.

(a) x ;= am mod n;

(b) If (x≡ 1 mod n) return ”n is prime” and halt;

(c) For (j = 0, 1, ..., k-1)

(d) If (x ≡ -1 mod n) return ”n is prime” and halt;

(e) Else x := x2 mod n; (f) Return ”n is composite” and halt; Subrutin Primality Test menggunakan algoritma modular exponentiation, sehingga kompleksitasnya adalah O((lg n)3). (Menezes et al. 1996).

1.2 Analisis Subrutin Euclid

Subrutin Euclid berfungsi untuk menentukan gcd antara 2 bilangan bulat a dan b. Algoritma subrutin Euclid adalah sebagai berikut.

(a) If b = 0 Then (b) Euclid a (c) Else

(d) Euclid (b, a mod b)

Proses ini dilakukan dengan menggunakan algoritma perkalian, sehingga kompleksitasnya adalah O((lg n)2). (Menezes et al. 1996).

1.3 Analisis Subrutin ExtendedEuclid Subrutin Extended Euclid digunakan untuk mencari kunci pribadi. Algoritma subrutin ExtendedEuclid adalah sebagai berikut.

(a) If b = 0 Then (b) return (a, 1, 0)

(c) (d1, x1, y1) Extended Euclid (b, a, mod b)

(d) (d, x, y) (d1, y1, x1 - a/b y1) (e) return (d, x, y)

Subrutin Extended Euclid juga menggunakan algoritma perkalian, sama seperti pada subrutin Euclid, sehingga kompleksitasnya adalah O((lg n)2). (Menezes et al. 1996).

1.4 Analisis Subrutin Modular Exponentiation

Algoritma Modular Exponentiation digunakan untuk melakukan operasi modular, abmod n. Algoritmanya adalah sebagai berikut.

(a) d 1

(b) Andaikan (b1, b2, ... bk-1, bk) adalah representasi biner dari b

(c) Untuk i 1 sampai k lakukan (d) d (d*d) mod n

(e) Jika bi = 1 maka (f) d (d*a) mod n

(g) Modular Exponentiation d

Algoritma Modular Exponentiation mempunyai kompleksitas sebesar O((lg n)3) (Menezes et al. 1996).

2. Analisis Algoritma RSA

2.1 Analisis Algoritma Pembangkitan Kunci

(a) Pilih dua bilangan prima, p dan q secara acak dan terpisah untuk setiap p dan q.

(b) Hitung n = p x q. (c) Hitung (n) = (p-1)(q-1).

(d) Pilih bilangan bulat antara satu dan (1<e<) yang juga merupakan coprime dari . Coprime yang dimaksud adalah bilangan terbesar yang dapat membagi e dan untuk menghasilkan nilai 1 (pembagi ini dinyatakan dengan gcd.

perkalian biasa, sehingga kompleksitasnya adalah O((lg n)2). Baris (d) menggunakan subrutin Euclid, sehingga kompleksitasnya adalah O((lg n)2). Baris (e) menggunakan subrutin Extended Euclid yang mempunyai kompleksitas sebesar O((lg n)2). Jadi total secara keseluruhan, kompleksitas algoritma pembangkitan kunci pada RSA adalah O((lg n)3).

2.2 Analisis Algoritma Enkripsi

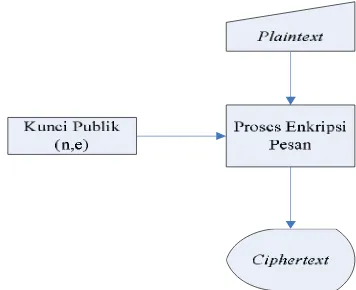

Diagram alir proses enkripsi pada algoritma RSA dapat dilihat pada Gambar 2.

Plaintext

Proses Enkripsi Pesan Kunci Publik

(n,e)

Ciphertext

Gambar 2 Proses enkripsi pesan pada RSA

Proses enkripsi pesan pada RSA adalah menghitung C, dimana C = Me (mod n), dengan e adalah eksponen enkripsi, M adalah plaintext, C adalah ciphertext, dan n adalah modulus. Proses ini dilakukan menggunakan algoritma modular exponentiation, sehingga kompleksitasnya adalah O((lg n)3).

2.3 Analisis Algoritma Dekripsi

Diagram alir proses dekripsi pada algoritma RSA dapat dilihat pada Gambar 3.

Gambar 3 Proses dekripsi pesan pada RSA Proses dekripsi pesan pada RSA adalah menghitung M, dimana M = Cd(mod n), dengan d adalah eksponen dekripsi, M adalah plaintext, C adalah ciphertext, dan n adalah modulus. Proses ini dilakukan menggunakan algoritma modular exponentiation, sehingga kompleksitasnya adalah O((lg n)3).

3. Analisis Algoritma RSA-CRT

3.1 Analisis Algoritma Pembangkitan Kunci

(a) Pilih bilangan prima p dan q secara acak, sehingga gcd (p-1, q-1) = 2.

(b) Hitung n = p x q.

(c) Pilih 2 bilangan bulat dp dan dq secara acak, sehingga gcd (dp, p-1) = 1, gcd (dq, q-1) = 1dan dp == dq mod 2.

(d) Cari suatu nilai d sehingga d == dp mod p-1 dan d == dq mod q-1.

(e) Hitung e = d-1 (mod (n)).

Pada baris (a) menggunakan algoritma Miller-Rabin, sehingga kompleksitasnya adalah O((lg n)3). Baris (b) merupakan perkalian biasa, sehingga kompleksitasnya adalah O((lg n)2). Pada baris (c), dp Є Z* p-1 dan dq Є Z* q-1. Didapat O((lg (p-1)2) + (lg (q-1)2)) = O((lg (n/2))2 . Baris (d) merupakan operasi modular biasa, sehingga didapat, O((lg (p-1)) + (lg (q -1))) = O((lg (n/2)). Baris (e) menggunakan subrutin Extended Euclid yang mempunyai kompleksitas sebesar O((lg n)2). Jadi total secara keseluruhan, kompleksitas algoritma pembangkitan kunci pada RSA-CRT adalah O((lg n)3).

3.2 Analisis Algoritma Enkripsi

Gambar 4 Proses enkripsi pesan pada RSA-CRT

Proses enkripsi pesan pada RSA-CRT adalah menghitung C, dimana C = Me (mod n), dengan e adalah eksponen enkripsi, M adalah plaintext, C adalah ciphertext, dan n adalah modulus. Proses ini dilakukan menggunakan algoritma modular exponentiation, sehingga kompleksitasnya adalah O((lg n)3).

3.3 Analisis Algoritma Dekripsi

Diagram alir proses dekripsi pada algoritma RSA-CRT dapat dilihat pada Gambar 5.

Gambar 5 Proses dekripsi pesan pada RSA-CRT

Algoritma dekripsi pada RSA-CRT adalah sebagai berikut.

(a) Mp = Cdp mod p dan Mq = Cdq mod q (b) v = (Mq – Mp) p_inv_q mod q (c) M = Mp + pv

Pada baris (a) menggunakan algoritma modular exponentiation, sehingga di dapat, O(((lg p)3) + ((lg q)3)) = O((lg (n/2))3). Baris (b)

mempunyai kompleksitas sebesar O((lg (n/2))2). Pada baris (c) dapat diperoleh, O((lg p) ((lg (n/2))2 ) = O((lg (n/2))3). Jadi total secara keseluruhan, kompleksitas algoritma dekripsi pada RSA-CRT adalah O((lg (n/2))3).

Analisis Keamanan

Kekuatan algoritma RSA terletak pada tingkat kesulitan memfaktorkan modulus n. Jika n berhasil difaktorkan menjadi p dan q, maka (n) = (p-1) (q-1) dapat dihitung. Selanjutnya, karena kunci enkripsi e tidak rahasia, maka kunci dekripsi d dapat dihitung dari persamaan d e-1 mod (n).

Algoritma RSA dikatakan aman jika penyerang sulit memfaktorkan modulus n menjadi p dan q. Untuk n yang besar dengan faktor prima yang besar juga, akan sulit untuk memfaktorkannya. Hal ini yang menjadi alasan mengapa RSA bertumpu kepada faktorisasi bilangan bulat.

Nilai p dan q panjangnya lebih dari 100 digit. Dengan demikian hasil kali n = p x q akan lebih dari 200 digit. Usaha untuk memfaktorkan bilangan bulat 200 digit menjadi faktornya sangat besar.

Ada beberapa serangan terhadap implementasi RSA. Serangan-serangan ini umumnya mengeksploitasi kelemahan dalam cara RSA digunakan, bukan merusak algoritma RSA. Berikut ini adalah beberapa serangannya, yang secara teori dapat dilakukan.

1. Brute force

Diberikan c = me mod n, coba semua nilai kunci d ; 0 ≤ e≤ (n) untuk memenuhi m = cd mod n. Dalam prakteknya, │K│ = (n) ≈ 2500

ruang kunci yang begitu besar tidak memungkinkan untuk menemukan d.

2. Mencari (n)

Diberikan n, e, c =me mod n. Cari (n) dan hitung d = e-1 mod (n). menghitung (n) dipercaya sesulit memfaktorkan n.

3. Langsung mencari nilai d

Diberikan n, e, c = me mod n. Cari nilai d dan hitung m = cd mod n. menghitung d dipercaya sesulit memfaktorkan n.

4. Memfaktorkan n

Diberikan n, e, c = me mod n, faktor p x q = n, kemudian hitung :

(n) = (p-1) (q-1) e = d-1mod (n) m = cd mod n

Sangat sulit mefaktorkan n.

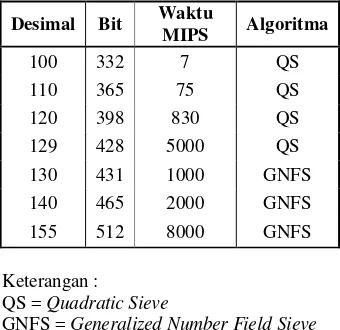

Tabel 1 Waktu MIPS untuk faktorisasi n

Desimal Bit Waktu MIPS Algoritma

100 332 7 QS

110 365 75 QS

120 398 830 QS

129 428 5000 QS

130 431 1000 GNFS 140 465 2000 GNFS 155 512 8000 GNFS

Keterangan : QS = Quadratic Sieve

GNFS = Generalized Number Field Sieve Analisis Hasil Implementasi

Implementasi algoritma RSA dan RSA-CRT dilakukan dengan menggunakan bahasa pemrograman Java. Hal ini didasarkan atas pertimbangan bahwa Java mampu membangkitkan bilangan besar. Class yang dipakai adalah BigInteger. Java memperlakukan BigInteger sebagai string, sehingga tidak akan terjadi overflow.

Sistem diimplementasikan dengan menggunakan metode client-server. Tampilan program client dan server dapat dilihat pada Lampiran 1 dan Lampiran 2. Untuk dapat berkomunikasi, server membuka koneksi terlebih dahulu. Setelah itu, client juga membuka koneksinya. Tampilan saat melakukan koneksi pada client dan server dapat dilihat pada Lampiran 3 dan Lampiran 4. Sebelum pengiriman pesan dimulai, kunci dibangkitan terlebih dahulu. Contoh pembangkitan kunci dapat dilihat pada Lampiran 7. Ada dua algoritma yang tersedia, yaitu RSA dan RSA-CRT. Pengiriman pesan dalam satu waktu hanya bisa memilih salah satu diantara kedua algoritma tersebut. Contoh pengiriman pesannya dapat dilihat pada Lampiran 5 dan Lampiran 6.

Dari hasil implementasi ini dilakukan pengukuran waktu enkripsi dan dekripsi, serta membandingkan waktu enkripsi dan dekripsi dari RSA dan RSA-CRT. Nilai e (eksponen enkripsi) yang dipakai adalah 65537, nilai eksponen ini dianjurkan supaya waktu komputasinya bisa cepat dan kemanan tetap terjaga. Contoh plaintext, ciphertext, dan hasil dekripsi masing-masing dapat dilihat pada Lampiran 8, Lampiran 9, dan Lampiran 10.

Tujuan dari membandingkan waktu enkripsi dan dekripsi kedua algoritma ini adalah untuk

membuktikan bahwa penambahan CRT pada algoritma RSA berdampak pada meningkatnya kecepatan waktu dekripsi. Penambahan CRT tidak berdampak pada waktu enkripsi, jadi secara teori waktu enkripsi RSA dan RSA-CRT relatif sama.

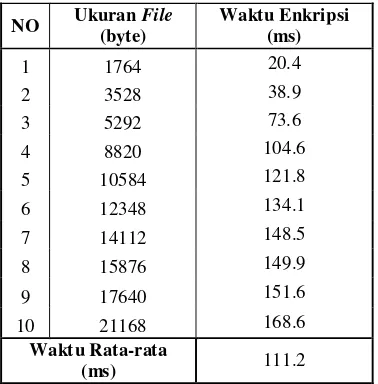

Pengukuran dilakukan dengan menggunakan 10 ukuran file teks yang berbeda dalam selang 1764 byte sampai dengan 21168 byte sebagai obyek kajian, dengan perulangan untuk setiap perlakuan sebanyak 10 kali. Hasil pengukuran waktu enkripsi dan dekripsi pada RSA dan RSA-CRT dapat dilihat pada Tabel 2, Tabel 3, Tabel 4, dan Tabel 5.

Tabel 2 Hasil pengukuran waktu enkripsi RSA

NO Ukuran File (byte)

Waktu Enkripsi (ms)

1 1764 21.8

2 3528 36

3 5292 54.6

4 8820 101.6

5 10584 112.6

6 12348 125

7 14112 134.5

8 15876 135.8

9 17640 170.3

10 21168 181.2

Waktu Rata-rata

(ms) 107.34

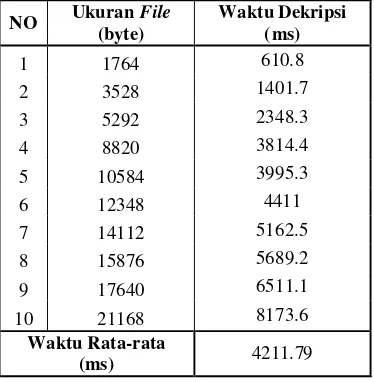

Tabel 3 Hasil pengukuran waktu dekripsi RSA

NO Ukuran File (byte)

Waktu Dekripsi (ms)

1 1764 610.8

2 3528 1401.7

3 5292 2348.3

4 8820 3814.4

5 10584 3995.3

6 12348 4411

7 14112 5162.5

8 15876 5689.2

9 17640 6511.1

10 21168 8173.6

Waktu Rata-rata

Tabel 4 Hasil pengukuran waktu enkripsi RSA-CRT

NO Ukuran File (byte)

Waktu Enkripsi (ms)

1 1764 20.4

2 3528 38.9

3 5292 73.6

4 8820 104.6

5 10584 121.8

6 12348 134.1

7 14112 148.5

8 15876 149.9

9 17640 151.6

10 21168 168.6

Waktu Rata-rata

(ms) 111.2

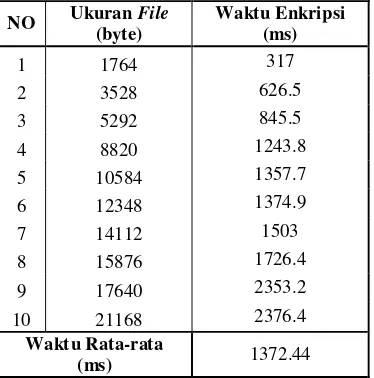

Tabel 5 Hasil pengukuran waktu dekripsi RSA-CRT

NO Ukuran File (byte)

Waktu Enkripsi (ms)

1 1764 317

2 3528 626.5

3 5292 845.5

4 8820 1243.8

5 10584 1357.7

6 12348 1374.9

7 14112 1503

8 15876 1726.4

9 17640 2353.2

10 21168 2376.4

Waktu Rata-rata

(ms) 1372.44

Berdasarkan Tabel 2 dan Tabel 4, waktu rata-rata enkripsi RSA dan RSA-CRT masing-masing adalah 107.34 ms dan 111.2 ms. Nilai ini bisa dikatakan hampir sama. Penambahan CRT tidak berpengaruh pada enkripsi. Hal ini dikarenakan penambahan CRT dilakukan pada dekripsi saja bukan pada enkripsi. Seiring meningkatnya ukuran file, waktu enkripsi juga mengalami peningkatan. Rincian waktu eksekusi enkripsi pada RSA dan RSA-CRT dapat dilihat pada Lampiran 11 dan Lampiran 13. Dari data Tabel 3 dan Tabel 5, dapat dilihat bahwa waktu rata-rata dekripsi pada RSA-CRT lebih cepat dibandingkan pada RSA. Waktu

dekripsi RSA adalah 4211.79 ms, sedangkan pada RSA-CRT adalah 1372.44 ms. Dari data ini, dapat diperoleh bahwa RSA-CRT pada percobaan dengan 10 kali pengulangan, 3 kali lebih cepat dari RSA. Penambahan CRT pada RSA terbukti mampu mempercepat proses dekripsi. Rincian waktu eksekusi dekripsi pada RSA dan RSA-CRT dapat dilihat pada Lampiran 12 dan Lampiran 14.

Pada RSA-CRT, perhitungan modulo p dan modulo q dipecah menggunakan CRT. Hal inilah yang menyebabkan komputasi dekripsi pada RSA-CRT menjadi lebih cepat dibandingkan pada RSA. Perbandingan waktu enkripsi dan dekripsi pada RSA dan RSA-CRT terhadap ukuran file dapat dilihat pada Gambar 6 dan Gambar 7.

Gambar 6 Grafik hubungan waktu enkripsi RSA dan RSA-CRT terhadap ukuran file Dari gambar 6, dapat terlihat bahwa waktu enkripsi RSA dan RSA-CRT tidak berbeda jauh. Algoritma enkripsi pada RSA-CRT sama dengan RSA, yaitu C = Me (mod n).

memungkinkan dekripsi pada RSA-CRT lebih dari 3 kali lebih cepat dari RSA.

KESIMPULAN DAN SARAN

Kesimpulan

Algoritma RSA merupakan algoritma kunci publik yang keamanannya bertumpu pada kompleksitas problem faktorisasi bilangan bulat. Akibat dari kompleksitas ini, kecepatan RSA menjadi lambat. CRT ditambahkan pada algoritma dekripsi RSA untuk mempercepat proses dekripsi. Eksponensial enkripsi di sarankan bernilai kecil untuk mempercepat proses enkripsi, tetapi juga memberikan jaminan keamanan, maka dari itu dipilih e = 65537.

Dari hasil analisis algoritma, dapat ditarik kesimpulan bahwa RSA dan RSA-CRT memiliki kompleksitas yang sama untuk algoritma pembangkitan kunci dan enkripsi, yaitu O((lg n)3). Tetapi pada pembangkitan kunci RSA-CRT, ada bagian yang kompleksitasnya O((lg (n/2))2). Algoritma dekripsi RSA memiliki kompleksitas O((lg n)3), sedangkan RSA-CRT memiliki kompleksitas O((lg (n/2))3). Hal ini membuktikan bahwa waktu dekripsi RSA-CRT lebih cepat dibandingkan RSA.

Dari hasil analisis keamanan diperoleh kesimpulan bahwa keamanan RSA bertumpu pada problem faktorisasi bilangan bulat yang sangat bergantung pada panjang modulus yang dipilih. Panjang bit kunci yang dipakai pada penelitian ini adalah 1024 bit, yang mampu memberikan keamanan yang lebih lama.

Berdasarkan analisis hasil implementasi proses enkripsi dan dekripsi RSA dan RSA-CRT, dapat disimpulkan RSA-CRT memiliki waktu dekripsi yang lebih cepat dibandingkan RSA. Hal ini membuktikan penambahan CRT pada RSA mampu mempercepat proses dekripsi.

Saran

Ruang lingkup penelitian ini dibatasi pada algoritma RSA untuk panjang modulus kunci 1024 bit. Penelitian selanjutnya dapat dikembangkan dengan menggunakan kunci yang lain yaitu kunci 2048 bit.

Eksponensial enkripsi (e) yang digunakan pada penelitian ini adalah 65537. Untuk penelitian selanjutnya dapat menggunakan e random.

Penelitian ini menggunakan algoritma RSA-CRT untuk mempercepat proses dekripsi. Penelitian selanjutnya dapat menggunakan varian RSA yang lain seperti Rebalanced RSA-CRT.

DAFTAR PUSTAKA

Cormen TH, Leiserson CE, dan Rivest RL 1990. Introduction to Algorithms. Massachussets-London: The MIT Press.

Erivani P. 2007. Implementasi Chinese Remainder Theorem dalam Membentuk Varian RSA (Rivest-Shamir-Adleman) untuk Pengamanan Data Digital. http://www.informatika.org/~rinaldi/Matdis/20 06-2007/Makalah/Makalah0607-22.pdf. [28 November 2008].

Guritman S. 2003. Pengantar Kriptografi. Handout mata kuliah Pengantar Kriptografi / Data Security. Fakultas Matematika dan Ilmu Pengetahuan Alam IPB. Bogor.

Menezes AP, van Oorschot, dan Vanstones. 1996. Handbook of Applied Chryptograpy. New York: CRC Press.

Nursanto D. 2003. Tinjauan Mengenai Aplikasi Metode Montgomery Multiplication-Chinese Remainder Theorem (CRT) dalam Mmpercepat Dekripsi RSA. budi.insan.co.id/courses/ec7010/dikmenjur/djok o-nursanto-revisi.doc. [2 Januari 2006].

Pressman RS. 2002. Rekayasa Perangkat Lunak. Yogyakarta: Penerbit ANDI.

Stallings W. 2003. Chrytograpy and Network Security Principles and Practice. Third Edition. New Jersey: Pearson Education.

Lampiran 1 Tampilan client

Lampiran 3 Tampilan saat melakukan koneksi pada client

Lampiran 7 Hasil pembangkitan kunci

RSA client private

key=640481329873587826404475646052732302276416604796357435373040346050778958841824 6607346484501331129371391572754636178689967337969124424245343280367288271166873007 5116595175591595071623911017117488103851798236719667571974060845605731795229928399 751813855943493524344703167320520056331172594869127525856312555333

RSA client public

key=896044933630597190288613948454646534193393425734632879539821649250291399842387 9344768204819377483735999348993928727565468874554008056180319405815582696885037973 8096634016083072669605076046511537537476655072835222164005031619029469870354388483 396046047103083206623013156723623325641343150232093959634283493089

RSA server private

key=367549238937543034456980094519044543021365933089513225420497939583810965495519 9338783479658096016240053305187014276327322299974200488594606855791955690216605270 5193216739564843275086224284740960267086475713440623328917774661036792181144247601 117244570865920163143923850452097888237059132887572737430621539533

RSA server public

key=695242718626425313857104639781066822985864841310573159418800284772252121271102 5458650183460404612703101955783801039849445019003353174041756847866695531348379976 6588738785442906188455137992881482345347278881521375803032096034769987287213578502 790300205138019550355801005159072495851966787935688683810573108897

RSACRT client

p=12197060040134503044036695375431469360833209006364785885781133087581096848795565 4216176335302694924925567485428636259725861885847804471844549456886072597171 RSACRT client

q=28192622511022606281387733657569900036738363446259435345167003274702450571628580 5248251620813014638243772464389272312119721572938101805649963826038877957

RSACRT client

dp=1179264403898687231460611815873231341959252720568988957179357793248834430515712 05178048999956054766360737570329739047580290714174592711811008007478662496713 RSACRT client

dq=1275479892964005487347828406773193060544871562905827636272947567168054167033564 8756596518847530225710557171626931235873399369268679858000093729407895893

RSACRT server

p=61338420703901547645720675237406331692590684478724426312958418762698094138483272 880272374819884226074097023034318666691069959891022863944890424596019127

RSACRT server

q=34561055860456870659591298471601610899140170918956695344003984865006715472777261 4049454276358943599583613589526568827153975580566936233268228626165750117

RSACRT server

dp=3025225097902268527019285877746440727069607541397698447768062269659414524372789 1562156399763539952078872058158571223331178636702283168764067522074814627

RSACRT server

Lampiran 8 Contoh plaintext

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Vestibulum convallis. Aliquam at odio. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Praesent pretium sem quis nulla. Mauris in tellus. Nulla in ante ut purus mattis fringilla. Sed faucibus ante nec orci. Nulla dictum dapibus lorem. Suspendisse viverra diam vitae tellus. Quisque pretium pulvinar leo.

Nam molestie aliquam nunc. Quisque vulputate lacinia libero. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Morbi viverra fringilla nisl. Vivamus eu eros. Nam vel dolor. Pellentesque at massa a risus tempor malesuada. Ut arcu. In quis nisl. Duis ipsum urna, bibendum ultricies, consectetur euismod, condimentum aliquam, diam. Phasellus et ligula. Mauris ipsum. Nunc in est id lacus egestas cursus. Fusce nibh mauris, aliquam placerat, euismod non, pulvinar a, nibh. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Vestibulum consequat nisl quis justo. Suspendisse nulla massa, iaculis sit amet, porttitor a, volutpat ac, pede. Proin ac turpis. Nulla dui purus, aliquam quis, tempus et, fermentum ac, nibh.

Etiam consectetur velit eget eros. In rutrum. Integer et lacus. Integer adipiscing vestibulum diam. Integer ullamcorper metus in elit. Nullam a turpis. Nulla ipsum. Nam blandit. Nam laoreet aliquet quam. Ut iaculis lacus non lectus. Duis faucibus mollis ligula.

Lampiran 9 Ciphertext

cipher RSA part 0=*\?gp?rE

-@.??H?'?,L?Bx??????x?o?-??[?|zQ?H[>?jd}m

???????????=?9@???SC?o??E??b?S????Fp???9^??wgu?J???IgI?o?? cipher RSA part

1=D???}??b?*2?K?"????"?y?Z??2????Uk

??!V?.???SM5E???1aV?Ud#?*3O-??b cipher RSA part

2=?k????>YV??y#???

-%Hl?,??????*???}?N?Xr?Hw???S9g)[????%k????4??[e?\y=???A??M?????si? cipher RSA part

3=Pm??

?4Grfq~??T{??V??A?????

????????n????????;?[?-@??HO,???}C]N?-b<??]v1?3??$)?? ?".?1????#)??b,?Y~r?$4?HHZ9?

cipher RSA part

4=?o?d?L??J?jk%??V

v?j?5N5(?ea*#?????Y?3G=I??Y??I#0(???|?K????.?K???>CgjG~?L|tC??>?????JH?|??? ?W????3?$?%?E&?? ????!;/M<?

cipher RSA part

5=GN??-1??F?l7?W??!???2i???P???????V?4r???????6??? ?Nsz5?6?2;R?Nv6?f?Q?f?0?DXb?}??? ??q?g????????xy?Z? cipher RSA part

6=+????N???????j?%?N!???:D????$ft??i???R?^?????U?9tu???G??!????{?zz?`??=9 ?PnO??Y?????j?yG????FkJ??3'??:%?.{,

?L??

cipher RSA part

7=A????Q=1??RC??U?q?kBo??yq?w

m8{?c?dQ???4>?E*i?????re?v??????x]?=g1?RK2?? c?J~?L?T?{? \2o??????$N??M?7'Th???5E?`N???

cipher RSA part

8=6E3?`{$[W????I?w0??cpD?+F??2T?<#??????nB??ci%,??????W? p:??2?v?T??1/~GD???????q???

cipher RSA part

9=(e????Pz???? ``g[????K?p????Z????u@??>Qe?}????;?L{ cipher RSA part

10=D??ZO??o?????]9r?eID??????_????????2(a"????7???t?????$B cipher RSA part

11=O?-g????Y??vC??7ZYP:q??? cipher RSA part

12=]?L3p?

????U?V?????0~U????N~???y/u????:?%.B(??X??`g6????? `a??t??~????h{?EY?q??zuf?? ? cipher RSA part

13=?iy?R

?!?Kv????????F?/?.????>q???4??p??[}=?_#/1??3?~??K????????gn?x?U???)??? ?D???

Lampiran 9 Lanjutan

cipher RSA part

14=E????{?^?r?mg:#T???\?dX????????R??{??;??#?.????????(?S?S??(????TS???e?T-?t?? ?|1?]T?????c???_???9???R??????7?{|??,<?

cipher RSA part

15=-/??^?ck?2C U?=?ZI16???4?.y??JAb?Tb?1?? ?Rq^???16z? [?

?????-?????}+??????OHjN cipher RSA part

16=:? ???tq??f?????i?U0?/??Z?\c??$?????1???k??J;??+??&s?_w????:i? ?l??????B%?,?o???Ma~ ?+L?}j?h??+???x?`????H?b]??? cipher RSA part

17=!????_/*????D?+??KFl??+

???,?w??????n???b?9QRg-??|/b??!U;E???Z???t??g?????~?>vS????o@ g-???2fyY???c9?

JK??v??ZGx?d?z cipher RSA part 18=,Yl???@g??cb1??!

?????h?6cA??M ?2??m?&?J????/?p?8'???RM??6t`b ???????????7k??[u?????tl???? psS??g????????8????xK| cipher RSA part

Lampiran 10 Hasil proses dekripsi

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Vestibulum convallis. Aliquam at odio. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Praesent pretium sem quis nulla. Mauris in tellus. Nulla in ante ut purus mattis fringilla. Sed faucibus ante nec orci. Nulla dictum dapibus lorem. Suspendisse viverra diam vitae tellus. Quisque pretium pulvinar leo.

Nam molestie aliquam nunc. Quisque vulputate lacinia libero. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Morbi viverra fringilla nisl. Vivamus eu eros. Nam vel dolor. Pellentesque at massa a risus tempor malesuada. Ut arcu. In quis nisl. Duis ipsum urna, bibendum ultricies, consectetur euismod, condimentum aliquam, diam. Phasellus et ligula. Mauris ipsum. Nunc in est id lacus egestas cursus. Fusce nibh mauris, aliquam placerat, euismod non, pulvinar a, nibh. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Vestibulum consequat nisl quis justo. Suspendisse nulla massa, iaculis sit amet, porttitor a, volutpat ac, pede. Proin ac turpis. Nulla dui purus, aliquam quis, tempus et, fermentum ac, nibh.

Etiam consectetur velit eget eros. In rutrum. Integer et lacus. Integer adipiscing vestibulum diam. Integer ullamcorper metus in elit. Nullam a turpis. Nulla ipsum. Nam blandit. Nam laoreet aliquet quam. Ut iaculis lacus non lectus. Duis faucibus mollis ligula.

Lampiran 11 Rincian waktu eksekusi enkripsi pada RSA

Waktu Enkripsi (ms) NO Ukuran File

(byte) 1 2 3 4 5 6 7 8 9 10

1 1764 47 15 16 15 16 15 16 31 16 31

2 3528 31 32 32 31 47 31 31 47 47 31

3 5292 62 63 62 63 62 63 16 31 62 62

4 8820 110 94 94 62 109 109 109 109 110 110 5 10584 125 78 141 141 141 78 125 63 109 125

6 12348 125 141 188 157 140 125 94 109 62 109 7 14112 125 156 94 109 94 266 141 94 172 94 8 15876 141 265 109 156 125 140 109 94 109 110 9 17640 187 188 203 125 188 94 203 187 125 203

10 21168 125 234 234 234 250 157 125 187 141 125

Lampiran 12 Rincian waktu eksekusi dekripsi pada RSA

Waktu Dekripsi (ms) NO Ukuran File

(byte) 1 2 3 4 5 6 7 8 9 10

1 1764 531 563 1171 515 563 640 532 531 547 515

2 3528 1000 1235 1141 2406 1156 1328 1156 1016 1172 2407 3 5292 2250 2047 2109 2234 2282 2484 3625 1953 2515 1984 4 8820 2406 4719 4219 4453 3094 3640 3610 4407 3705 3891 5 10584 3875 3969 4422 3781 3594 4328 3656 3172 4297 4859 6 12348 3812 3984 4219 4719 4203 3922 4532 5156 4500 5063 7 14112 4625 5297 5656 5500 6266 5047 4453 5218 4375 5188

8 15876 5204 5313 6109 6438 6203 4375 6438 6453 4688 5671 9 17640 6250 6297 5640 7469 6907 6375 7250 6438 5594 6891

Lampiran 13 Rincian waktu eksekusi enkripsi pada RSA-CRT

Waktu Enkripsi (ms) NO Ukuran File

(byte) 1 2 3 4 5 6 7 8 9 10

1 1764 16 32 15 15 31 16 32 15 16 16

2 3528 47 31 31 47 31 47 31 46 47 31

3 5292 62 63 63 63 62 63 62 47 63 188

4 8820 109 109 109 109 94 109 94 94 109 110 5 10584 125 94 125 125 125 141 109 125 140 109

6 12348 156 156 93 78 156 140 156 141 109 156 7 14112 93 94 172 157 187 110 187 172 125 188 8 15876 172 156 140 125 141 156 156 141 140 172 9 17640 125 188 94 110 187 157 187 140 125 203

10 21168 109 93 125 141 203 234 235 234 140 172

Lampiran 14 Rincian waktu eksekusi dekripsi pada RSA-CRT

Waktu Dekripsi (ms) NO Ukuran File

(byte) 1 2 3 4 5 6 7 8 9 10

1 1764 375 234 359 359 234 360 360 359 359 171

2 3528 625 312 719 703 703 718 719 719 719 328 3 5292 578 1079 469 1078 469 1078 1063 484 1078 1079 4 8820 719 828 1781 1797 1063 875 953 860 1781 1781 5 10584 1031 1140 922 1093 1125 2140 984 2141 2141 860 6 12348 1141 1328 1187 1469 2157 1578 1265 1406 1125 1093 7 14112 1672 1562 1140 1156 1406 1391 1500 1625 1609 1969

8 15876 1875 1296 1625 2094 1375 2625 1390 1718 1829 1437 9 17640 2578 1500 2406 2453 2703 2469 2391 2110 2375 2547

Lampiran 1 Tampilan client

Lampiran 3 Tampilan saat melakukan koneksi pada client

Lampiran 7 Hasil pembangkitan kunci

RSA client private

key=640481329873587826404475646052732302276416604796357435373040346050778958841824 6607346484501331129371391572754636178689967337969124424245343280367288271166873007 5116595175591595071623911017117488103851798236719667571974060845605731795229928399 751813855943493524344703167320520056331172594869127525856312555333

RSA client public

key=896044933630597190288613948454646534193393425734632879539821649250291399842387 9344768204819377483735999348993928727565468874554008056180319405815582696885037973 8096634016083072669605076046511537537476655072835222164005031619029469870354388483 396046047103083206623013156723623325641343150232093959634283493089

RSA server private

key=367549238937543034456980094519044543021365933089513225420497939583810965495519 9338783479658096016240053305187014276327322299974200488594606855791955690216605270 5193216739564843275086224284740960267086475713440623328917774661036792181144247601 117244570865920163143923850452097888237059132887572737430621539533

RSA server public

key=695242718626425313857104639781066822985864841310573159418800284772252121271102 5458650183460404612703101955783801039849445019003353174041756847866695531348379976 6588738785442906188455137992881482345347278881521375803032096034769987287213578502 790300205138019550355801005159072495851966787935688683810573108897

RSACRT client

p=12197060040134503044036695375431469360833209006364785885781133087581096848795565 4216176335302694924925567485428636259725861885847804471844549456886072597171 RSACRT client

q=28192622511022606281387733657569900036738363446259435345167003274702450571628580 5248251620813014638243772464389272312119721572938101805649963826038877957

RSACRT client

dp=1179264403898687231460611815873231341959252720568988957179357793248834430515712 05178048999956054766360737570329739047580290714174592711811008007478662496713 RSACRT client

dq=1275479892964005487347828406773193060544871562905827636272947567168054167033564 8756596518847530225710557171626931235873399369268679858000093729407895893

RSACRT server

p=61338420703901547645720675237406331692590684478724426312958418762698094138483272 880272374819884226074097023034318666691069959891022863944890424596019127

RSACRT server

q=34561055860456870659591298471601610899140170918956695344003984865006715472777261 4049454276358943599583613589526568827153975580566936233268228626165750117

RSACRT server

dp=3025225097902268527019285877746440727069607541397698447768062269659414524372789 1562156399763539952078872058158571223331178636702283168764067522074814627

RSACRT server

Lampiran 8 Contoh plaintext

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Vestibulum convallis. Aliquam at odio. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Praesent pretium sem quis nulla. Mauris in tellus. Nulla in ante ut purus mattis fringilla. Sed faucibus ante nec orci. Nulla dictum dapibus lorem. Suspendisse viverra diam vitae tellus. Quisque pretium pulvinar leo.

Nam molestie aliquam nunc. Quisque vulputate lacinia libero. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Morbi viverra fringilla nisl. Vivamus eu eros. Nam vel dolor. Pellentesque at massa a risus tempor malesuada. Ut arcu. In quis nisl. Duis ipsum urna, bibendum ultricies, consectetur euismod, condimentum aliquam, diam. Phasellus et ligula. Mauris ipsum. Nunc in est id lacus egestas cursus. Fusce nibh mauris, aliquam placerat, euismod non, pulvinar a, nibh. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Vestibulum consequat nisl quis justo. Suspendisse nulla massa, iaculis sit amet, porttitor a, volutpat ac, pede. Proin ac turpis. Nulla dui purus, aliquam quis, tempus et, fermentum ac, nibh.

Etiam consectetur velit eget eros. In rutrum. Integer et lacus. Integer adipiscing vestibulum diam. Integer ullamcorper metus in elit. Nullam a turpis. Nulla ipsum. Nam blandit. Nam laoreet aliquet quam. Ut iaculis lacus non lectus. Duis faucibus mollis ligula.

Lampiran 9 Ciphertext

cipher RSA part 0=*\?gp?rE

-@.??H?'?,L?Bx??????x?o?-??[?|zQ?H[>?jd}m

???????????=?9@???SC?o??E??b?S????Fp???9^??wgu?J???IgI?o?? cipher RSA part

1=D???}??b?*2?K?"????"?y?Z??2????Uk

??!V?.???SM5E???1aV?Ud#?*3O-??b cipher RSA part

2=?k????>YV??y#???

-%Hl?,??????*???}?N?Xr?Hw???S9g)[????%k????4??[e?\y=???A??M?????si? cipher RSA part

3=Pm??

?4Grfq~??T{??V??A?????

????????n????????;?[?-@??HO,???}C]N?-b<??]v1?3??$)?? ?".?1????#)??b,?Y~r?$4?HHZ9?

cipher RSA part

4=?o?d?L??J?jk%??V

v?j?5N5(?ea*#?????Y?3G=I??Y??I#0(???|?K????.?K???>CgjG~?L|tC??>?????JH?|??? ?W????3?$?%?E&?? ????!;/M<?

cipher RSA part

5=GN??-1??F?l7?W??!???2i???P???????V?4r???????6??? ?Nsz5?6?2;R?Nv6?f?Q?f?0?DXb?}??? ??q?g????????xy?Z? cipher RSA part

6=+????N???????j?%?N!???:D????$ft??i???R?^?????U?9tu???G??!????{?zz?`??=9 ?PnO??Y?????j?yG????FkJ??3'??:%?.{,

?L??

cipher RSA part

7=A????Q=1??RC??U?q?kBo??yq?w

m8{?c?dQ???4>?E*i?????re?v??????x]?=g1?RK2?? c?J~?L?T?{? \2o??????$N??M?7'Th???5E?`N???

cipher RSA part

8=6E3?`{$[W????I?w0??cpD?+F??2T?<#??????nB??ci%,??????W? p:??2?v?T??1/~GD???????q???

cipher RSA part

9=(e????Pz???? ``g[????K?p????Z????u@??>Qe?}????;?L{ cipher RSA part

10=D??ZO??o?????]9r?eID??????_????????2(a"????7???t?????$B cipher RSA part

11=O?-g????Y??vC??7ZYP:q??? cipher RSA part

12=]?L3p?

????U?V?????0~U????N~???y/u????:?%.B(??X??`g6????? `a??t??~????h{?EY?q??zuf?? ? cipher RSA part

13=?iy?R

?!?Kv????????F?/?.????>q???4??p??[}=?_#/1??3?~??K????????gn?x?U???)??? ?D???

Lampiran 9 Lanjutan

cipher RSA part

14=E????{?^?r?mg:#T???\?dX????????R??{??;??#?.????????(?S?S??(????TS???e?T-?t?? ?|1?]T?????c???_???9???R??????7?{|??,<?

cipher RSA part

15=-/??^?ck?2C U?=?ZI16???4?.y??JAb?Tb?1?? ?Rq^???16z? [?

?????-?????}+??????OHjN cipher RSA part

16=:? ???tq??f?????i?U0?/??Z?\c??$?????1???k??J;??+??&s?_w????:i? ?l??????B%?,?o???Ma~ ?+L?}j?h??+???x?`????H?b]??? cipher RSA part

17=!????_/*????D?+??KFl??+

???,?w??????n???b?9QRg-??|/b??!U;E???Z???t??g?????~?>vS????o@ g-???2fyY???c9?

JK??v??ZGx?d?z cipher RSA part 18=,Yl???@g??cb1??!

?????h?6cA??M ?2??m?&?J????/?p?8'???RM??6t`b ???????????7k??[u?????tl???? psS??g????????8????xK| cipher RSA part

Lampiran 10 Hasil proses dekripsi

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Vestibulum convallis. Aliquam at odio. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Praesent pretium sem quis nulla. Mauris in tellus. Nulla in ante ut purus mattis fringilla. Sed faucibus ante nec orci. Nulla dictum dapibus lorem. Suspendisse viverra diam vitae tellus. Quisque pretium pulvinar leo.

Nam molestie aliquam nunc. Quisque vulputate lacinia libero. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Morbi viverra fringilla nisl. Vivamus eu eros. Nam vel dolor. Pellentesque at massa a risus tempor malesuada. Ut arcu. In quis nisl. Duis ipsum urna, bibendum ultricies, consectetur euismod, condimentum aliquam, diam. Phasellus et ligula. Mauris ipsum. Nunc in est id lacus egestas cursus. Fusce nibh mauris, aliquam placerat, euismod non, pulvinar a, nibh. Pellentesque habitant morbi tristique senectus et netus et malesuada fames ac turpis egestas. Vestibulum consequat nisl quis justo. Suspendisse nulla massa, iaculis sit amet, porttitor a, volutpat ac, pede. Proin ac turpis. Nulla dui purus, aliquam quis, tempus et, fermentum ac, nibh.

Etiam consectetur velit eget eros. In rutrum. Integer et lacus. Integer adipiscing vestibulum diam. Integer ullamcorper metus in elit. Nullam a turpis. Nulla ipsum. Nam blandit. Nam laoreet aliquet quam. Ut iaculis lacus non lectus. Duis faucibus mollis ligula.

Lampiran 11 Rincian waktu eksekusi enkripsi pada RSA

Waktu Enkripsi (ms) NO Ukuran File

(byte) 1 2 3 4 5 6 7 8 9 10

1 1764 47 15 16 15 16 15 16 31 16 31

2 3528 31 32 32 31 47 31 31 47 47 31

3 5292 62 63 62 63 62 63 16 31 62 62

4 8820 110 94 94 62 109 109 109 109 110 110 5 10584 125 78 141 141 141 78 125 63 109 125

6 12348 125 141 188 157 140 125 94 109 62 109 7 14112 125 156 94 109 94 266 141 94 172 94 8 15876 141 265 109 156 125 140 109 94 109 110 9 17640 18