BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Dalam usaha untuk menghadapi tantangan ke depan dari revolusi jaringan komputer akhir-akhir ini, seperti intranet, ultranet dan internet, dibutuhkan pula pengembangan sistem otorisasi akses ke dalam sistem dan data komputer. Seperti yang dapat kita lihat pada masyarakat kita saat ini, komputer memegang peranan yang cukup penting dalam mengendalikan komunikasi, penerbangan, finansial, medis, mesin-mesin industri, dan area lainnya. Komputer juga dipercaya sebagai penyimpan dan pengelola data-data (informasi) vital, seperti data kriminal, keuangan, medis, dokumen personal, dan data penting lainnya. Seiring dengan peningkatan ketergantungan ini, peningkatan keamanan akses ke sistem dan data komputer juga semakin dibutuhkan. Sistem keamanan akses tradisional, seperti kata kunci (password), dan PINs, tidak lagi cukup untuk dapat diandalkan menurut Brown, M., dan Rogers, S.J., (1993:999). Dibutuhkan pengembangan lebih lanjut dalam hal keamanan sistem terhadap akses-akses sumber daya komputer dari pihak-pihak yang tidak diinginkan.

Untuk mendapatkan verifikasi atau identifikasi yang lebih handal, telah dilakukan banyak penelitian terhadap kemungkinan digunakannya karakteristik-karakteristik manusia yang bersifat unik sebagai obyek dalam otentifikasi hak akses Pengguna pada suatu sistem keamanan aplikasi. Biometrik merupakan kandidat yang tepat untuk digunakan sebagai solusi permasalahan ini. Biometrik merupakan suatu metode pengukuran dari perlakuan-perlakuan fisikal dan karakteristik-karakterisitik

kebiasaan yang unik dari manusia. Tidak seperti kata kunci atau PINs, biometrik tidak dapat hilang, atau dicuri, menurut Monrose, F., dan Rubin, A, D. (1997 :48-56). Pada umumnya teknik biometrik merupakan pengenalan pola dari obyek-obyek unik dari manusia, antara lain (1) sidik jari, (2) retina mata, (3) tangan, (4) wajah, (5) suara, (6) tapak tangan, (7) DNA, (8) visualisasi termal, (9) bentuk telinga, (10) bau badan, (11) kuku jari, dan (12) dinamika keystroke menurut Matyas, V., dan Riha, Z (2000). Dalam penelitian Tugas Akhir ini, akan digunakan dinamika keystroke sebagai obyek biometrik. Dinamika keystroke adalah suatu metode verifikasi identitas individu dengan mengenali pola ritme individu tersebut dalam mengetik atau dalam memperlakukan keyboard menurut Matyas, V., dan Riha, Z (2000). Sistem akan selalu memonitor ritme mengetik dari individu bersangkutan, dan sistem akan melanjutkannya dengan melakukan pelatihan untuk mengenali pola ritme individu dalam mengetik. Pola-pola inilah yang kemudian dijadikan sebagai acuan verifikasi identitas individu. Jadi walaupun nama pengguna dan kata kunci dari individu bersangkutan digunakan oleh individu lain, belum tentu dapat lolos dari otentifikasi sistem keamanan login aplikasi.

(merupakan fitur jaringan syaraf tiruan), juga dapat menangani variabel-variabel fuzzy (merupakan fitur logika fuzzy).

Pada penelitian Tugas Akhir ini akan dikembangkan suatu sistem keamanan login aplikasi berdasarkan pada biometrik dinamika keystroke dengan menggunakan metode neo-fuzzy neuron. Diharapkan penelitian Tugas Akhir ini dapat menjadi solusi yang efektif dan efisien dalam meningkatkan keamanan aplikasi (misal mesin ATM, aplikasi intranet, ataupun internet).

1.2 Perumusan Masalah

Berdasarkan pada latar belakang masalah di atas, maka permasalahan pada tugas akhir ini, adalah bagaimana mengembangkan sistem keamanan login aplikasi berdasarkan pada biometrik dinamika keystroke dengan menggunakan metode neo-fuzzy neuron.

1.3 Pembatasan Masalah

Adapun batasan-batasan masalah yang digunakan, yaitu : 1. Biometrik yang digunakan adalah dinamika keystroke.

2. Metode yang digunakan adalah neo-fuzzy neuron.

3. Sistem database yang digunakan adalah Microsoft SQL 7.0.

4. Bahasa pemrograman yang digunakan adalah Microsoft Visual Basic 6.0.

1.4 Tujuan

Tujuan dari pembuatan Tugas Akhir ini adalah mengembangkan sistem keamanan login aplikasi berdasarkan pada biometrik dinamika keystroke dengan menggunakan neo-fuzzy neuron.

1.5 Sistematika Penulisan

Sistematika penulisan yang digunakan dalam penulisan tugas akhir ini adalah sebagai berikut

1 BAB I : PENDAHULUAN

Dalam bab ini dibahas mengenai latar belakang permasalahan, perumusan masalah, pembatasan masalah, tujuan dan sistematika penulisan.

2 BAB II : LANDASAN TEORI

Dalam bab ini dibahas mengenai landasan teori yang digunakan dalam pembuatan tugas akhir ini, yaitu mengembangkan sistem keamanan login aplikasi berdasarkan pada biometrik dinamika keystroke dengan menggunakan neo-fuzzy neuron.

3 BAB III : METODE PENELITIAN

4 BAB IV : IMPLEMENTASI DAN EVALUASI

Dalam bab ini dibahas secara lebih rinci mengenai implementasi penggunaan program dalam menentukan kinerja perusahaan.

5 BAB V : PENUTUP

BAB II

LANDASAN TEORI

Dalam merancang dan mengimplementasikan sistem ini serta pembuatan tugas akhir ini digunakan beberapa landasan teori, yaitu :

2.1 Biometrik

Biometrik merupakan suatu karakteristik-karakteristik sifat dan tingkah laku fisik yang unik dari user serta merupakan sebuah pilihan dasar untuk bukti identifikasi. Biometrik digunakan sebagai bukti yang bagus untuk identifikasi sebab tidak seperti kunci-kunci / tombol- tombol atau password-password, biometrik tidak dapat hilang, dicuri, atau terdengar, serta sangat aman dan mudah untuk menentukan identifikasi user-user. Karakterisitik-karakteristik fisiologis, seperti cetakan-cetakan jari, merupakan calon untuk bukti (verifikasi) sebab hal tersebut merupakan hal unik pada sebuah bagian populasi yang besar.

Biometrik sangat diperlukan untuk seluruh sistem keamanan, dimana diperkenalkan sebuah kehidupan user dan mencakup karakteristik-karakteristik keduanya yaitu fisiologis dan tingkah laku. Karakteristik-karakteristik fisiologis seperti cetakan jari yang relatif stabil secara fisik dimana tidak dapat diubah tanpa penyebab yang berat pada seorang individu. Sifat tingkah laku pada tangan lain, mempunyai beberapa dasar fisiologis tersendiri, tetapi juga menggambarkan pembuatan fisiologis penggunanya.

Teknologi biometrik merupakan definisi yang sama seperti “metode automasi dari pengelompokan atau penggolongan identitas dari sebuah kehidupan manusia yang berdasarkan pada sebuah karakteristik fisiologis atau karakteristik tingkah laku”.

Teknologi-teknologi biometrik menyediakan sebuah level keamanan tambahan. Penyediaan perhitungan terhadap pengukuran untuk masalah bukti identifikasi dapat dikategorikan kedalam tiga grup utama; yaitu (a) sesuatu yang user pahami (contoh : password), (b) sesuatu yang user miliki (contoh : ID card / Kartu ID), atau (c) karakteristik-karakteristik dari user itu sendiri.

Jaminan keamanan untuk mengidentifikasi dengan teknik biometrik yang meliputi tiga golongan dari identifikasi (biometrik) merupakan sebuah solusi untuk metode yang lebih aman pada identifikasi.

2.2 Dinamika Keystroke

Dinamika keystroke merupakan suatu proses dari penganalisaan dari tipe-tipe user, berdasarkan pada pola-pola ritme kebiasaan pengetikannya yang dipantau pada banyaknya inputan dari keyboard pada setiap detiknya. Hal tersebut menunjukkan bahwa ritme keystroke merupakan sebuah bukti yang bagus dalam pengidentifikasian. Selain itu, tidak seperti sistem-sistem biometrik lainnya yang mungkin sangat mahal untuk diterapkan, dinamika keystroke hampir cuma-cuma hanya membutuhkan perangkat keyboard.

berkelanjutan (bersambung), sebaliknya, monitor-monitor berinteraksi dengan user dengan mempelajari kebiasaannya mengetik.

Pada awal tahun 1980-an penelitian mempelajari pemakaian pola-pola pada kebiasaan mengetik user untuk suatu identifikasi. Gaines adalah peneliti yang untuk pertama kalinya menyelidiki kemungkinan menggunakan pewaktuan keystroke untuk pengecekan. Percobaan dilakukan dengan sebuah populasi yang sedikit yaitu dengan melihat tingkah laku 7 sekretaris. Sebuah tes statistis yang independen dari profil-profil mereka mempengaruhi penggunaan T-Tes (uji-T) dibawah rata-rata hipotesis dimaksudkan dua kali pewaktuan pada kedua sesi adalah sama, tetapi mempunyai variasi yang berbeda. Pembuatan laporan untuk mengidentifikasi sebuah verifikasi dimana hasil-hasilnya valid pada sebuah sistem verifikasi identifikasi dengan tanda kecepatan kesalahan yaitu 5.5% dan kecepatan proses manipulasi pada kurang lebih 5.0%.

2.3 Neo Fuzzy Neuron

seperti “tightly connected”,”loosely connected”, dan sebagainya. Dan hubungan excitatory dan hubungan inhibitory digambarkan oleh titik pertemuan fuzzy logic dan melengkapi fuzzy logic diikuti oleh titik pertemuan fuzzy logic, berturut-turut (Yamakawa dan Tomoda, 1989). Fuzzy neuron ini digunakan untuk membangun sistem perangkat keras dimana telah mencapai pengenalan karakter tulisan tangan dalam 1 microsecond (Yamakawa dan Furukawa, 1992). Model algoritma dari fuzzy neuron untuk pengenalan pola yang dibuat oleh pembelajaran contoh dasar. Hal ini menggambarkan tipe baru dari model fuzzy neuron, masing-masing nonlinear synapse dimana digolongkan oleh kumpulan aturan pengertian fuzzy dengan bobot yang tunggal dalam akibatnya.

2.3.1 Struktur dan Algoritma Pembelajaran Neo Fuzzy Neuron

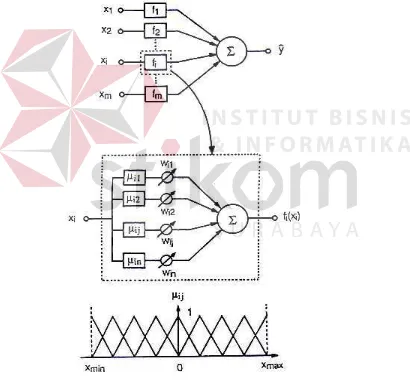

Struktur dari neo fuzzy neuron ditampilkan pada gambar 2.1(a), dimana karakteristik dari tiap synapse digambarkan oleh fungsi nonlinear fi dan soma tidak

memamerkan fungsi sigmoidal sama sekali. Kesatuan dari signal synaptic diambil dari aljabar penjumlahan. Output dari neo fuzzy neuron ini bisa digambarkan dengan persamaan berikut :

Ŷ = f1(x1) + f2(x2) + ... + fm(xm)

Struktur dari nonlinear synapse ditunjukkan dengan gambar 2.1(b). Jarak input xi dipisah menjadi beberapa fuzzy segments dimana dikarakteristikkan oleh fungsi

ditunjukkan pada gambar 2.1(c). 1,2,…,j,…,n adalah nomer yang ditempatkan pada nama fuzzy segments. Fungsi keanggotaan diikuti oleh variabel bobot wi1,w12,…,wij,…,win.

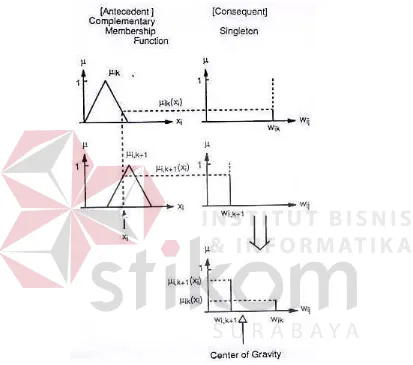

Pemetaan dari xi ke fi(xi) ditentukan oleh kesimpulan fuzzy dan defuzzifikasi

seperti digambarkan dalam gambar 2.2. Kesimpulan fuzzy yang dipakai disini adalah sebagai akibat tunggal, karena itu, setiap bobot wij menentukan nilai seperti 0,3. Hal ini

harus menekankan bahwa setiap fungsi keanggotaan dalam kata adalah bentuk segitiga dan diberikan untuk menjadi saling melengkapi (jadi disebut oleh pengarang) dengan satu yang berdekatan. Dengan kata lain, signal input xi mengaktifkan hanya dua fungsi

keanggotaan terus menerus dan penjumlahan nilai dari dua fungsi keanggotaan yang berdekatan ini dinamakan k dan k+1 selalu sama dengan 1, karena itu,

)

µ sehingga defuzzifikasi mengambil pusat dari gaya berat tidak perlu

pembagian dan output dari neo fuzzy neuron bisa digambarkan dengan persamaan sederhana berikut: Persamaan ini bisa dicapai dengan arsitektur ditunjukkan dalam gambar 2.1(b).

Bobot wij ditempatkan dengan belajar, aturan yang digambarkan dengan aturan n

[Rule no.j]

Jika xi salah dalam Ifuzzy segments μij, maka bobot yang sesuai wij harus

menambah secara langsung sebanding dengan kesalahan output (y – ŷ), karena kesalahan disebabkan oleh bobot.

Soal ini bisa diwakili dengan persamaan berikut :

wij(t + 1) = wij(t) + αijγij(xi)(y – ŷ). (3)

dimana αi adalah koefisien pembelajaran untuk nonlinear synapse i-th. Ini adalah

algoritma pembelajaran dari neo fuzzy neuron. Setelah pembelajaran, neo fuzzy neuron ini memfasilitasi pemolaan dari data.

2.3.2 Identifikasi dari sistem dinamik nonlinear oleh Neo Fuzzy Neuron

M-input neo fuzzy neuron bisa dikombinasikan dengan elemen rangkaian penundaan untuk mendapatkan one-input dan signal proses one-input seperti ditunjukkan pada gambar 2.2. Sistem ini bisa mencapai identifikasi dari sistem dinamik walaupun mereka kacau.

Dalam rangka untuk menguji kemungkinan dari sistem identifikasi dari neo fuzzy neuron ini dengan elemen penundaan, signal penguji dibangkitkan dimana sangat kacau dan juga sangat sulit untuk diprediksi perilakunya. Signal penguji dibangkitkan dengan sistem yang dinamik ditetapkan sebagai berikut :

dengan nilai awal dari y0 = 0.733, y1 = 0.234 dan y2 = 0.973. Contoh ditunjukkan pada

gambar 2.3, dimana sangat kacau dan sangat sulit di prediksi perilaku waktu sequensialnya.

Sistem dinamik diidentifikasikan dengan kecenderungan neo fuzzy neuron dengan elemen penundaan. Walaupun sistem sistem dinamik tiga dimensi seperti ditunjukkan pada persamaan diatas, 1-synapse, 2-synapse, 3-synapse, 4-synapse, dan 5-synapse neo fuzzy neuron diperiksa untuk mempelajari seberapa tepat mereka bisa mengidentifikasi perhatian dari sistem.

Nomer dari fuzzy segment di setiap ruang input xi adalah 12 dan fungsi

keanggotaan dua belas itu ditempatkan disetiap synapse. Setiap bobot yang cocok dengan fungsi keanggotaan berubah sesuai dengan persamaan berikut :

1

Pembelajaran dicapai sebagai berikut. Semua nilai awal dari bobot adalah nol. Ke 50 rangkaian y0, y1, y2 y3,…, y49 (gambar 2.3) dipakai secara berurutan pada terminal

input yn+1 (gambar 2.2) dan data diturunkan satu persatu melalui rangkaian penundaan.

Dalam rangkaian ini, semua bobot diubah oleh persamaan diatas, dimana koefisien pembelajaran αi adalah 0.2. Setelah lingkaran pembelajaran selesai oleh 45 set dari lima

data dipakai dari elemen penundaan ke input synapse x1, x2, x3, x4, x5, pada keadaan

Tabel 2.1 Tabel akar rata-rata pangkat

.Pada gambar 2.1 menunjukkan struktur dari neo fuzzy neuron. Gambar (a) menunjukkan struktur dari neo fuzzy neuron. Setiap karakteristik synaptic ditunjukkan oleh fungsi nonlinear fi. Gambar (b) menunjukkan struktur sari nonlinear

synapse dimana didefinisikan dengan kumpulan if-then ruleincluding yang tunggal sebagai akibat. Bentuk segitiga dan fungsi keanggotaan komplemen yang ditunjukkan pada gambar (c) ditentukan untuk fuzzy segments dalam ruang input.

Gambar 2.2 Synapse nonlinear

Gambar 2.3 Kombinasi dari neo fuzzy neuron

Gambar 2.3 menunjukkan kombinasi dari neo fuzzy neuron dengan rangkaian elemen penundaan D dimana memfasilitasi identifikasi sistem dan prediksi perilakunya.

2.4 Penggunaan DFD (Data Flow Diagram)

Meskipun suatu analisa yang disebut dengan DFD mempunyai struktur tersendiri, namun sistem analisa dapat meletakkan secara bersamaan sebuah gambar yang merepresentasikan seluruh proses-proses data dalam sebuah organisasi. Pendekatan data flow menitik beratkan pada logika yang tersirat dari suatu sistem.

Dengan menggunakan kombinasi simbol, sistem analisa dapat membuat sebuah gambaran dari suatu proses yang sebenarnya dengan menggunakan dokumen sistem.

2.4.1Keuntungan pembuatan data flow

Data flow mempunyai lima keuntungan utama dari penjelasan-penjelasan jalannya data dalam sistem, yaitu :

1.Kebebasan yang berasal dari kepercayaan untuk mengimplementasikan secara benar teknik sistem dari suatu sistem yang baru.

3.Komunikasi mengenai pengetahuan sistem bagi user melalui DFD

4.Analisa dari sebuah usulan sistem untuk menentukan jika data dan proses-proses yang ada dapat didefinisikan secara mudah.

5.Penggunaan data flow merupakan keuntungan tambahan yang dapat digunakan sebagai latihan bagi sistem analis, kesempatan sistem analis menjadi lebih baik untuk mengerti tentang hubungan sistem dan subsistem yang ada didalamnya.

Keuntungan dari kelima penggunaan data flow tersebut dapat digunakan sebagai tools yang interaktif dengan user. Hal yang menarik dalam penggunaan DFD adalah ditunjukannya kepada user gambaran-gambaran secara lengkap dari sistem. User dapat menanyakan guna memberikan komentar pada konsep, sistem analis dapat merubah sistem berdasarkan keinginan user. Keuntungan terakhir dari penggunaan DFD adalah dapat mengikuti sistem analis untuk mendeskripsikan komponen-komponen yang digunakan dalam suatu diagram. Analisa dapat ditampilkan untuk menjamin bahwa semua output mempunyai isi atau memperoleh data inputan dari prosesnya.

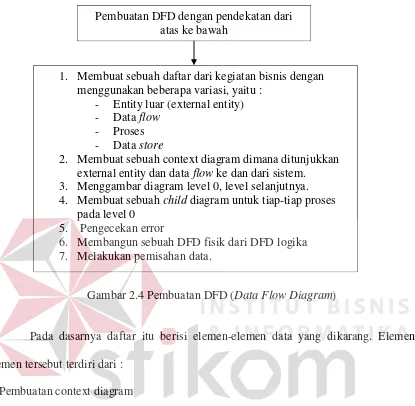

2.4.2 Pembuatan DFD (Data Flow Diagram)

DFD dapat dan harus digambarkan secara sistematis . Pertama, dibutuhkan sistem analis untuk mengkonsep data flow, dari atas ke bawah seperti ditunjukkan pada gambar 2.7.

Gambar 2.4 Pembuatan DFD (Data Flow Diagram)

Pada dasarnya daftar itu berisi elemen-elemen data yang dikarang. Elemen-elemen tersebut terdiri dari :

a.Pembuatan context diagram

Context diagram adalah level yang tertinggi dalam sebuah DFD dan hanya berisi satu proses serta merupakan representasi dari sebuah sistem. Proses dimulai dengan penomeran ke-0 dan untuk seluruh entity luar akan ditunjukkan dalam context diagram yang sama seperti data awal yang dikirim dari entity luar. Context diagram tidak berisi penyimpanan data.

b.Pembuatan diagram level 0 serta level berikutnya

Diagram level 0 dihasilkan oleh context diagram dan berisi proses-proses. Pengisian proses-proses yang berlebihan pada level ini akan menghasilkan sebuah

Pembuatan DFD dengan pendekatan dari atas ke bawah

1. Membuat sebuah daftar dari kegiatan bisnis dengan menggunakan beberapa variasi, yaitu :

- Entity luar (external entity) - Data flow

- Proses - Data store

2. Membuat sebuah context diagram dimana ditunjukkan external entity dan data flow ke dan dari sistem. 3. Menggambar diagram level 0, level selanjutnya. 4. Membuat sebuah child diagram untuk tiap-tiap proses

pada level 0 5. Pengecekan error

diagram yang salah, sehingga sulit umtuk dimengerti . Masing-masing proses diberikan penomoran dengan sebuah bentuk integer. Umumnya dimulai dari kiri atas dan penyelesaiannya di kanan bawah dalam sebuah bentuk diagram.

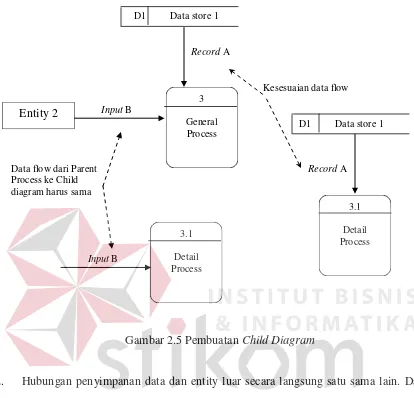

c. Pembuatan child diagram

Child diagram diberikan nomor yang sama seperti proses diatasnya (parent proses) dalam diagram level 0. Contohnya, proses 3 harus diturunkan ke diagram 3, proses pada child diagram menggunakan penomoran unik untuk masing-masing proses dengan mengikuti penomoran proses diatasnya . Contohnya, dalam diagram 3 proses-proses diberikan nomor 3.1, 3.2, 3.3 dan seterusnya. Konversi ini diikuti oleh analis sistem untuk menelusuri seri-seri dari proses-proses yang dikeluarkan oleh beberapa level, jika pada proses diagram level 0 digambarkan sebagai 1, 2, , dan 3 maka child diagram-diagramnya adalah 1, 2, dan 3 pada level yang sama. Ilustri level detil dengan sebuah child DFD dapat ditunjukkan pada gambar 2.8.

d. Pengecekan kesalahan

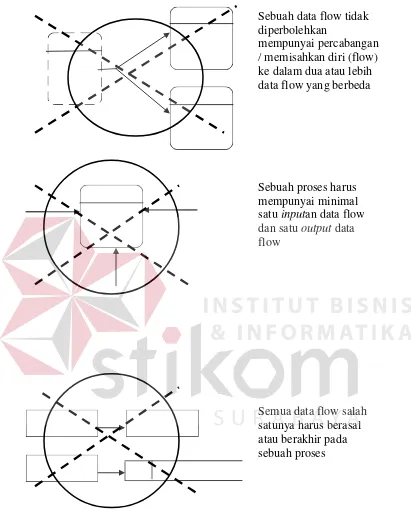

Pengecekan kesalahan-kesalahan pada diagram digunakan untuk melihat kesalahan-kesalahan yang terdapat pada sebuah DFD. Beberapa kesalahan-kesalahan yang umum terjadi ketika penggambaran / pembuatan DFD, ditunjukkan pada gambar 2.6.Beberapa kesalahan yang terjadi diantaraya :

Gambar 2.5 Pembuatan Child Diagram

2. Hubungan penyimpanan data dan entity luar secara langsung satu sama lain. Data store dan entity tidak mungkin dikoneksikan satu sama lain ; data store dan entity luar harus dikoneksikan melalui sebuah proses.

3. Kesalahan penamaan (label) pada proses-proses atau data flow. Pengcekan DFD untuk memastikan bahwa tiap-tiap objek atau data flow telah diberikan label. Sebuah proses haruslah di indikasikan seperti nama dari sistem atau menggunakan format kata kerja-kata benda. Tiap data flow haruslah dideskripsikan dengan sebuah kata benda.

Kesesuaian data flow

Record A

Data flow dari Parent Process ke Child diagram harus sama

Gambar 2.6 Pengecekan kesalahan pada DFD (Data Flow Diagram)

4. Memasukkan lebih dari sembilan proses dalam sebuah DFD. Memiliki banyak proses akan mengakibatkan kekacauan pada diagram sehingga dapat menyebabkan

Semua data flow salah satunya harus berasal atau berakhir pada sebuah proses

Sebuah data flow tidak diperbolehkan

mempunyai percabangan / memisahkan diri (flow) ke dalam dua atau lebih data flow yang berbeda

kebingungan dalam pembacaan sebuah proses dan akan menghalangi tingkat komunikasi. Jika lebih dari sembilan proses dalam sebuah sistem, maka beberapa grup dalam proses dilakukan bersama-sama ke dalam sebuah sub sistem dan meletakkannya dalam sebuah child diagram.

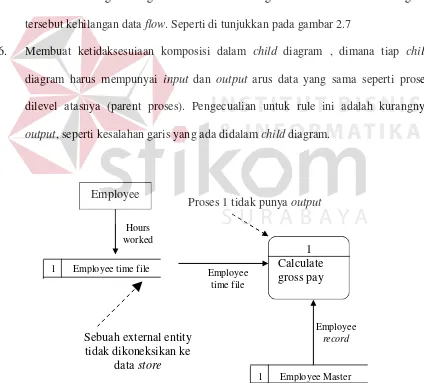

5. Menghilangkan suatu arus data. Pengujian dari suatu diagram yang menunjukkan garis / arah (flow), dimana untuk setiap proses data flow hanya mempunyai input data, output kecuali dalam kasus dari detil (child). Setiap child data dari DFD, arah arus data seringkali digambarkan untuk mengidentifikasikan bahwa diagram tersebut kehilangan data flow. Seperti di tunjukkan pada gambar 2.7

6. Membuat ketidaksesuiaan komposisi dalam child diagram , dimana tiap child diagram harus mempunyai input dan output arus data yang sama seperti proses dilevel atasnya (parent proses). Pengecualian untuk rule ini adalah kurangnya output, seperti kesalahan garis yang ada didalam child diagram.

Gambar 2.7 Arus data

1 Employee Master

Sebuah external entity tidak dikoneksikan ke

data store

Proses 1 tidak punya output

2.4.3 Perbedaan DFD (Logika dan Fisik)

Tabel 2.2 Tabel perbedaan DFD (Logika dan Fisik)

Disain Logika Fisik

Gambaran model

Operasi-operasi bisnis Bagaimana sistem akan diimplementasikan (atau bagaimana sistem dijalankan) Apa yang

ditampilkan oleh proses

Aktivitas bisnis Program-program, modul program, dan prosedur-prosedur manual

Apa yang ditampilkan oleh data store

Koleksi-koleksi dari data yang dikesampingkan dari bagaimana data tersebut di simpan

File-file fisik dan database-database dari file-file manual

Kontrol sistem

Menunjukkan kontrol-kontrol bisnis

2.5 Entity Relationship Diagram

Struktur logika secara keseluruhan dari sebuah basis data (database) dapat dinyatakan secara grafis melalui sebuah ER Diagram yang terdiri atas komponen-komponen sebagai berikut :

1. Persegi panjang yang melambangkan himpunan entiti.

Gambar 2.8. Himpunan Entitas

2. Elips, yang melambangkan atribut

Gambar 2.9. Atribut

3. Belah Ketupat, yang menghubungkan atribut pada himpunan entiti dan himpunan entiti pada himpunan hubungan.

Gambar 2.10. Himpunan Relasi

4. Garis Lurus, yang menghubungkan atribut-atribut pada himpunan entiti dan himpunan entiti pada himpunan hubungan.

5. Kardinalitas Relasi dapat dinyatakan dengan banyaknya garis cabang atau dengan pemakaian angka.

Gambar 2.12. Relasi One-to-One

Relasi one-to-one berarti dalam satu atribut hanya memiliki satu relasi dengan atribut yang lainnya.

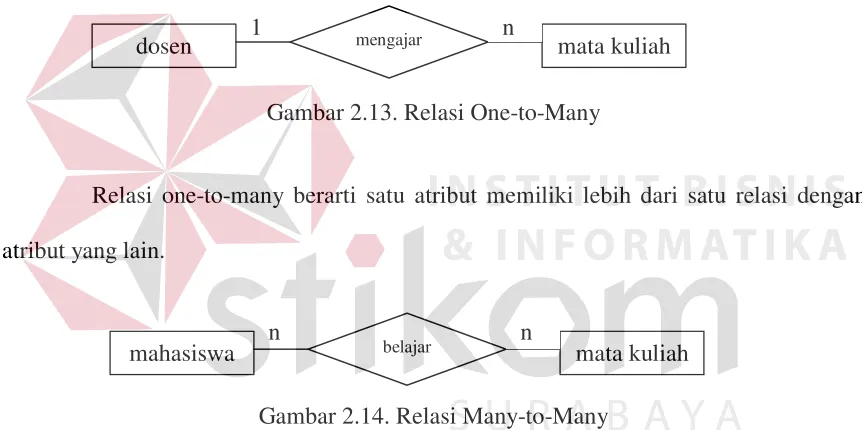

Gambar 2.13. Relasi One-to-Many

Relasi one-to-many berarti satu atribut memiliki lebih dari satu relasi dengan atribut yang lain.

Gambar 2.14. Relasi Many-to-Many

Relasi many-to-many berarti suatu atribut memiliki banyak relasi dengan atribut lainnya.

1

mahasiswa bimbingan dosen wali

1

1

dosen mengajar n mata kuliah

n

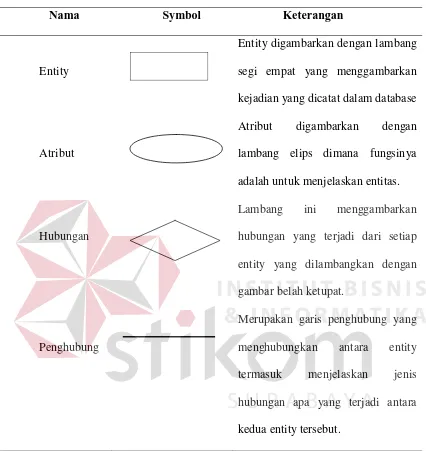

Tabel 2.3. Simbol pada ERD

Nama Symbol Keterangan

Entity

Entity digambarkan dengan lambang segi empat yang menggambarkan kejadian yang dicatat dalam database

Atribut

Atribut digambarkan dengan lambang elips dimana fungsinya adalah untuk menjelaskan entitas.

Hubungan

Lambang ini menggambarkan hubungan yang terjadi dari setiap entity yang dilambangkan dengan gambar belah ketupat.

Penghubung

Merupakan garis penghubung yang menghubungkan antara entity termasuk menjelaskan jenis hubungan apa yang terjadi antara kedua entity tersebut.

BAB III

METODE PENELITIAN

3.1 Analisis Permasalahan

Dalam analisis permasalahan dilakukan identifikasi pada permasalahan, yaitu dengan melakukan survey pada beberapa aplikasi sistem yang selalu memiliki sistem keamanan login dalam mengaksesnya. Banyaknya terjadi kebocoran dalam mengakses sumber-sumber daya komputer oleh pihak-pihak yang tidak diinginkan dikarenakan sistem keamanan login yang kurang dapat diandalkan sehingga memudahkan pihak lain yang tidak bersangkutan untuk melakukan pembobolan.

Sistem keamanan login yang banyak dipakai saat ini masih menggunakan sistem keamanan akses pada umumnya, yaitu dengan menggunakan PINs atau password. Sedangkan banyak dari pengguna malas untuk melakukan penggantian PINs atau password sebagai antisipasi keamanan untuk tidak diketahui orang lain. Untuk itu dilakukan pengembangan sistem keamanan login aplikasi berdasarkan pada biometrik dinamika keystroke dengan metode neo-fuzzy neuron. Biometrik dinamika keystroke tidak dapat ditiru oleh orang lain karena setiap orang memiliki pola ketik yang berbeda. Selain itu tidak seperti sistem-sistem biometrik lain yang mungkin sangat mahal untuk diterapkan, dinamika keystroke hampir cuma-cuma hanya membutuhkan perangkat keyboard. Neo-fuzzy neuron dipilih sebagai metode pendukung karena memiliki kemampuan dalam belajar dan memetakan pola dari data-data yang telah ada serta dapat menangani variabel-variabel fuzzy.

3.2 Perancangan Sistem

Perancangan sistem pada penelitian tugas akhir ini terdiri dari desain sistem yang digunakan untuk menggambarkan aliran data secara keseluruhan antara proses-proses yang ada ke dalam suatu bentuk diagram.

A. Desain Umum Sistem

Desain umum sistem menggambarkan alur sistem secara umum dalam bentuk block diagram.

Masukan : Nama Login Password Login

Cek Nama Login & Password Login

Hitung Waktu rata-rata tekan

keyboard

Hitung Rasio

Waktu rata-rata verifikasi login dan waktu rata-rata login

standard Neo Fuzzy Neuron

Keputusan

Gambar 3.1 Desain Umum Sistem

keterangan :

Proses selanjutnya sistem melakukan pengecekkan nama login dan password login yang telah dimasukkan dengan nama login dan password login standard yang telah dicatat dalam databsase. Dari hasil pengecekkan nama login dan password login jika tidak sesuai dapat diulangi kembali proses pertama, jika sesuai lanjutkan proses ketiga yaitu hitung waktu rata-rata tekan keyboard yang diperoleh dari total waktu tekan keyboard dengan jumlah tekan keyboard.

Selanjutnya dapat dilakukan proses hitung rasio. Proses ini dilakukan dengan cara membandingkan waktu rata-rata ketika verifikasi login dengan waktu rat-rata login standard yang telah tersimpan dalam database, yang nantinya akan menghasilkan nilai yang berkisar antara 0 sampai 2.

Hasil dari perhitungan rasio tersebut kemudian dimasukkan ke dalam proses neo fuzzy neuron untuk dilakukan proses penghitungan yang kemudian hasilnya yang berupa nilai angka antara 0 dan 1 tersebut dibawa kedalam keputusan yang direpresentasikan dengan keputusan benar, jika nilai hasil lebih mendekati 0 dan keputusan salah, jika nilai hasil lebih mendekati 1.

B. Entity Relationship Diagram

IDOpsi

Toler ans iTek anN ama Toler ans iTek anPass Kons tantaBelajar

Bhs Fuzz WR TPL ID Bhs WR TPL

Bhs Fuzz WR TNL ID Bhs Fuz zWR TN L N amaBhs

Minima C ent Max ima

Gambar 3.2 Entity Relationship Diagram (ERD)

C. Desain Neo Fuzzy Neuron

F1

Keterangan :

X1 – X2 = Mewakili nilai rasio waktu rata-rata tekan nama login dan

password login.

Ŷ = Keputusan login pengguna, yang diwakili dengan keputusan benar atau salah.

μ1- μ2 = Fungsi keanggotaan (membership) dari tiap obyek data input nilai rasio tekan nama login dan password login.

Fungsi keanggotaan dalam sistem ini memiliki 3 himpunan fuzzy, yaitu keanggotaan cepat, keanggotaan tepat dan keanggotaan lambat.

W1 – W2 = Bobot variabel dari tiap neuron di tiap fungsi keanggotaan tiap

obyek data input tekan nama login dan password login.

D. Alur Proses pelatihan Neo Fuzzy Neuron

Pada gambar 3.4 Proses pelatihan Neo Fuzzy Neuron dimulai dengan mengambil bahasa fuzzy atau himpunan fuzzy, yang dalam sistem ini dibagi menjadi 3 himpunan fuzzy yaitu cepat, tepat dan lambat. Selanjutnya dilakukan proses mengambil pola pelatihan (target dan input) yang diteruskan dengan inisialisasi bobot dengan diberikan nilai random yang berkisar antara -0.5 sampai 0.5.

forward propagation perhitungan error dan MSE, dan back propagation dari tiap pola masukan, hingga keseluruhan pola masukan telah dieksekusi. Proses perhitungan error adalah proses yang dilakukan untuk menghitung selisih dari target yang sekarang dengan output yang dihasilkan dari forwardpropagation..

Setelah semua pola masukan telah dieksekusi, maka akan dilanjutkan dengan proses peng-update-an bobot, dari neo fuzzy neuron. Teknik ini lebih dikenal dengan batch updating. Prosedur batch updating memiliki efek penghalusan terhadap koreksi, yang memungkinkan untuk meningkatkan kovergensi perubahan ke titik lokal minimum.

Gambar 3.4 Alur Proses pelatihan Neo Fuzzy Neuron Mulai

Ambil Bahasa Fuzzy

Ambil Pola Pelatihan (target dan input)

Inisialisasi Bobot

MSE <= 0

Pelatihan = Jml Pola Pelatihan

Forward Propagation

Hitung Error dan MSE

BackPropagation Hitung MSE

Update Bobot

Selesai

Ya

Tidak

Ya

Pada gambar 3.5 ditunjukkan proses forward propagation yang dimulai dengan menghitung rasio waktu rata-rata verifikasi nama login dan password login dengan waktu standard rata-rata nama login dan password login yang telah tersimpan dalam database yang dilakukan pertama kali ketika proses memasukkan nama login dan password login.

Nilai rasio yang didapat adalah nilai angka antara 0 sampai 2 yang kemudian dijadikan masukan dalam proses fuzzyfikasi. Proses fuzzyfikasi disini mempunyai 3 himpunan fuzzy antara lain, himpunan fuzzy cepat, himpunan fuzzy tepat dan himpunan fuzzy lambat.yang diwakili dengan nilai angka 0 sampai 2.

Dari proses fuzzyfikasi yang dihasilkan dilakukan normalisasi data untuk membawa data pada daerah kerja fungsi aktivasi bipolar sigmoid.. Fungsi aktivasi yang digunakan adalah bipolar sigmoid. Dengan meningkatkan area kerja dari –8 sampai dengan 8 (pemakaian fungsi aktivasi bipolar sigmoid) akan meningkatkan proses pelatihan.

Mulai

Hitung Rasio waktu rata-rata nama login

dan password login

Fuzzyfikasi

Normalisasi

Aktivasi

Selesai Hitung Output

Gambar 3.5 Forward propagation

Pada gambar 3.6 ditunjukkan proses forward propagation yang dimulai hitung delta bobot. Delta boboot diperolah dari nilai error dikalikan dengan nilai bobot dikalikan dengan nilai yang dihasilkan dari proses fuzzyfikasi.

Mulai

Hitung delta bobot

Update bobot

Selesai

Gambar 3.6 Proses Backpropagation

3.3 DBMS (Database Manajemen Sistem)

Dalam penyusunan sistem ini digunakan Microsoft SQL 7.0 untuk penyimpanan datanya, adapun struktur dari database yang digunakan dalam sistem ini adalah sebagai berikut :

Tabel MainOpsi

Primary Key : IDOpsi Jumlah field : 4 Foreign key : − Relasi tabel : −

Tabel 3.1 Tabel MainOpsi

Kolom Tipe Data Panjang Keterangan

IDOpsi Int − Primary Key

ToleransiTekanNama Float − −

ToleransiTekanPass Float − −

Tabel MstPengguna

Primary Key : NamaLogin Jumlah field : 10

Foreign key : IDOpsi Relasi tabel : MainOpsi

Tabel 3.2 Tabel MstPengguna

Kolom Tipe Data Panjang Keterangan

NamaLogin Varchar 25 Primary Key

PassLogin Varchar 25 −

Nama Varchar 255 −

MinTNL Float − −

MeanTNL Float − −

MaxTNL Float − −

MinTPL Float − −

MeanTPL Float − −

MaxTPL Float − −

IDOpsi Int − Foreign Key

Tabel BhsFuzzWRTNL

Primary Key : IDBhsWRNTL Jumlah field : 6

Tabel 3.3 Tabel BhsFuzzWRTNL

Kolom Tipe Data Panjang Keterangan

IDBhsWRNTL Int − Primary Key

IDOpsi Int − Foreign Key

NamaBhs Varchar 255 −

Minima Float − −

Cent Float − −

Maxima Float − −

Tabel BhsFuzzWRTPL

Primary Key : IDBhsWRTPL Jumlah field : 6

Foreign key : IDOpsi Relasi tabel : MainOpsi

Tabel 3.4 Tabel BhsFuzzWRTPL

Kolom Tipe Data Panjang Keterangan

IDBhsWRTPL Int − Primary Key

IDOpsi Int − Foreign Key

NamaBhs Varchar 255 −

Minima Float − −

Cent Float − −

Tabel BobotNFN

Primary Key : BobotID Jumlah field : 3

Foreign key : IDOpsi Relasi tabel : MainOpsi

Tabel 3.5 Tabel AturanFuzz

Kolom Tipe Data Panjang Keterangan

BobotID Int − Primary Key

Bobot Float − −

IDOpsi Int − Foreign Key

3.4 Desain Tampilan

Desain tampilan pada dinamika keystroke untuk otentifikasi sistem keamanan login dengan neo fuzzy neuron ini adalah seeprti pada gambar berikut .

A. Desain Form Master Pengguna

GridEX

Login

Password

Re-Password

Nama

Baru Edit Hapus Simpan Batal Waktu Tekan rata-rata

Gambar 3.7 Desain Form Master Pengguna

B. Desain Form Master Bahasa Fuzzy

Desain Form master bahasa fuzzy digunakan untuk memberikan konfigurasi neo fuzzy neuron yang dilakukan oleh administrator.

Grafik

Toleransi Tekan Nama

Toleransi Tekan Pass

Konstanta belajar

Baru Edit Hapus Simpan Batal

C. Desain Form Pelatihan Neo fuzzy Neuron

Desain form pelatihan neo fuzzy neuron digunakan oleh administrator untuk melakukan pelatihan data yang telah dimasukkan sebelumnya pada master pengguna.

Grafik

Latih Berhenti Simpan Grafik GridEX

Gambar 3.9 Desain Form Pelatihan Neo Fuzzy Neuron

D. Desain Form Verifikasi Login

Desain form verifikasi login digunakan oleh pengguna untuk melakukan verifikasi login.

Login

Password

Keputusan

Reset

Waktu Tekan rata-rata

3.5 Rancangan Evaluasi

Dalam pembuatan proyek ini ada beberapa hal yang harus dilakukan untuk mendapatkan hasil proyek yang akurat. Adapun hal-hal tersebut sebagai berikut :

A. Uji Coba Validasi Sistem

Uji coba validasi sistem bertujuan untuk memastikan bahwa sistem telah dibuat dengan benar sesuai dengan kebutuhan atau tujuan yang diharapkan. Terutama proses dilakukan pelatihan dan prediksi dari neo fuzzy neuron sebagaimana menjadi tujuan utama pada Tugas Akhir ini.

1. Sistem akan diberikan suatu data dengan memasukkan beberapa nama login pengguna serta password login pengguna yang kemudian akan dikomparasi dengan metode neo fuzzy neuron guna mendapatkan tingkat kebenaran dari proses perhitungan neo fuzzy neuron. Tujuan untuk memastikan proses perhitungan neo fuzzy neuron telah benar.

2. Sistem akan diujicobakan terhadap 5 orang Pengguna untuk uji coba verifikasi login Pengguna yang valid, masing-masing 5 kali uji coba. Sistem juga akan diujicobakan terhadap 4 pengguna login tidak valid, masing-masing 5 kali uji coba, sehingga keseluruhan terdapat 25 kali ujicoba.

B. Desain Test Case Sistem

Desain test case dirancang untuk menguji kerja sistem dengan harapan sistem dapat berjalan dengan baik.

Pada tabel 3.6 berikut merupakan desain test case dari form master pengguna.

Tabel 3.6. Tabel Desain Test Case Form Master Pengguna

Test Case ID

Tujuan Input Output yang di harapkan

1 Digunakan untuk

memasukkan data pengguna baru

Tekan tombol ‘Baru’ , nama login = admin, Password Login =

admin, repassword = admin, nama pengguna = admin

Nama login=admin, mean waktu tekan =15 ms, Password login=14 ms, repassword login=15 ms, nama pengguna=admin.

2 Merekam data pengguna

yang telah diisikan melalui form input pada

database MstPengguna.

Tekan tombol ‘Simpan’ DBGrid akan berisi nama login = admin, pass login = admin, mean waktu tekan nama login=15 ms, mean waktu tekan pass login=14 ms, nama pengguna=admin

3 Digunakan untuk

membatalkan input login pengguna yang belum di lakukan proses simpan

Tekan tombol ‘Batal’ Form input login pengguna kembali kosong.

4 Digunakan untuk

menghapus data pengguna yang telah dilakukan proses simpan

Tekan tombol ‘Delete’ pada data pengguna = admin, pass login = admin, mean tekan nama login = 15 ms, mean tekan pass login = 14 ms

Data yang dapat dilihat pada DBGrid nama login = admin, pass login = admin, mean tekan nama login = 15 ms, mean tekan pass login = 14 ms akan terhapus dari rekaman data.

2. Desain Test Case Form Master Bahasa Fuzzy

Pada tabel 3.7 berikut merupakan test case dari form bahasa fuzzy

Tabel 3.7. Tabel Desain Test Case Form Master Bahasa Fuzzy

Test Case ID

Tujuan Input Output yang di harapkan

5 Mengubah konfigurasi bahasa fuzzy

Tekan tombol ‘Edit’ Toleransi tekan nama login = 20 %, toleransi tekan password login = 20 %

Grafik konfigurasi bahasa fuzzy pada tekan nama login melebar dari point 0.6 sampai 1.4 untuk tingkat ketepatan keystroke Lihat gambar 3.11

3. Desain Test Case Form Neo Fuzzy Neuron Login

Pada tabel 3.8 merupakan test case dari form Neo Fuzzy Neuron Login.

Tabel 3.8 Tabel Desain Test Case Form Neo Fuzzy Neuron Login

Test Case ID

Tujuan Input Output yang di harapkan

6 Digunakan untuk

memastikan bahwa eksekusi verifikasi login yang akan dilakukan tidak tercampur dengan nilai input yang terakhir dilakukan

Tekan tombol ‘Reset ‘ Nama login=admin, password login=admin

Mean waktu tekan nama login admin=15.78, mean waktu tekan password login=15.45 ms

7 Melakukan eksekusi verifikasi login yang telah diniputkan

Tekan tombol ‘Enter’ Nama login=admin, password login=admin

Keputusan = benar

0.2 Bahasa Fuzzy Tekan Nama Login

Bahasa Fuzzy Tekan Password Login

0.2

BAB IV

IMPLEMENTASI DAN EVALUASI

4.1 Implementasi

Pada form utama terdapat menu-menu yang dapat mengarahkan pada form-form yang ada, menu-menu tersebut, antara lain (1) menu master pengguna, (2) menu master bahasa fuzzy, (3) menu pelatihan neo fuzzy neuron, (4) menu neo fuzzy neuron login.

Gambar 4.1 Tampilan menu setup database awal

Tampilan ini digunakan untuk proses database pada aplikasi, terdiri dari (1) pembuatan database baru, dan (2) memakai database yang telah ada. Tampilan ini hanya saat pertama kali menjalankan aplikasi ini.

Gambar 4.2 Tampilan menu setup database baru

Form pada gambar 4.2 merupakan sub menu setup database, yang digunakan untuk membuat suatu database baru guna melakukan koneksi ke aplikasi.

Gambar 4.3 Tampilan menu utama

Gambar 4.3 merupakan tampilan menu utama untuk mengarahkan pengguna dalam menggunakan aplikasi sistem keamanan login biometrik dinamika keystroke.

Gambar 4.4 Tampilan Menu Master Pengguna

Gambar 4.6 Tampilan menu Pelatihan Neo Fuzzy Neuron

Gambar 4.5 merupakan menu dari master bahasa fuzzy yang digunakan untuk mengubah konfigurasi neo fuzzy neuron. Semakin besar prosentase toleransi yang diberikan maka akan semakin tidak sensitive untuk proses neo fuzzy neuron dalam menentukan pola biometrik dinamika keystroke. Input konstanta belajar di berikan untuk menentukan kecepatan belajar neo fuzzy neuron pada proses pembobotan.

Gambar 4.6 merupakan menu dari pelatihan neo fuzzy neuron yang digunakan untuk melatih data yang ada pada master pengguna. Grafik pada gambar 4.6 merupakan proses penghitungan nilai error yang dilakukan sistem, dimana akan selesai melakukan pelatihan jika MSE mencapai 0 atau diberhentikan oleh pengguna.

Gambar 4.7 Tampilan menu Neo Fuzzy Neuron Login

4.2 Peralatan yang Digunakan

Adapun peralatan yang digunakan dalam pengembangan sistem ini adalah :

1. Pentium III 400 Mhz 2. Hardisk 20 Gb 3. Monitor VGA 17” 4. Keyboard

6. Mouse

7. Memory 256 MB

Peralatan yang minimal yang disarankan dalam pengembangan sistem ini adalah :

1. Pentium II 400 Mhz 2. Hardisk 2 Gb 3. Monitor VGA 15” 4. Keyboard

7. Memory 128 MB

Sedangkan perangkat lunak yang digunakan adalah : 1. Microsoft Visual Basic 6.0 SP 5

2. Power Designer 6.0 3. Microsoft SQL Server 7.0

4.3 Hasil Ujicoba

Dalam sub bab ini akan dibahas mengenai hasil ujicoba sistem aplikasi keamanan login berdasarkan pada biometrik dinamika keystroke dengan

menggunakan metode Neo Fuzzy Neuron.

A. Hasil Ujicoba Form Master Pengguna

Berikut adalah hasil ujicoba pada form master pengguna, yang dilakukan oleh pengguna admin.

Tabel 4.1 Tabel Hasil Uji coba Form Master Pengguna

Test Case ID

Tujuan Input Output sistem

1 Digunakan untuk memasukkan data pengguna baru

Tekan tombol ‘Baru’ , nama login = admin, Password Login =

admin, konfirmasi password = admin, nama pengguna = admin

Pada kolom nama login berisi : waktu min (ms)=11.00, waktu avg

(ms)=13.00, waktu max (ms)=16.00. Pada kolom password login berisi : waktu min (ms)=9.00, waktu avg (ms)=12.58, waktu max (ms)=19.00 Pada kolom konfirmasi password login berisi : waktu min (ms)=9.00, waktu avg (ms)=12.58, waktu max (ms)=19.00

2 Merekam data

pengguna yang telah diisikan melalui form isian pada database.

Tekan tombol ‘Simpan’

DBGrid berisi nama login=admin, Pass login=admin,

Tabel 4.1 Tabel Hasil Uji coba Form Master Pengguna ( Lanjutan )

Test Case ID

Tujuan Input Output sistem

3 Digunakan untuk membatalkan isian login pengguna yang belum di lakukan proses simpan

Tekan tombol ‘Batal’ Form isian login berisi BOF dari DBGrid

4 Digunakan untuk menghapus data pengguna yang telah dilakukan proses simpan

Tekan tombol ‘Delete’

Data yang ada pada DBGrid : nama login=admin, Pass login=admin, min tekan nama login =11.00, min tekan pass login =9.00, avg tekan nama login =13.00, avg tekan pass login =12.58, max tekan nama login =16.00, max tekan pass login =19.00, terhapus dari rekaman data

B. Hasil Ujicoba Form Master Bahasa Fuzzy

Berikut adalah hasil ujicoba yang dilakukan pada form master bahasa fuzzy, isian konfigurasi bahasa fuzzy ditentukan oleh administrator.

Tabel 4.2 Tabel Hasil Ujicoba Form Master Bahasa Fuzzy

Test

Tekan tombol ‘Edit’ Toleransi tekan nama login = 20 %, toleransi tekan password login = 20%

Dengan diberikannya toleransi penekanan tombol 20 % artinya sistem memberikan toleransi kesalahan sebesar 20 % dari biometrik keystroke yang dimiliki pengguna valid.

Gambar 4.8 Grafik konfigurasi master bahasa fuzzy

C. Hasil Ujicoba Form Neo Fuzzy Neuron Login

Pada tebel 4.3 adalah hasil ujicoba pada form neo fuzzy neuron login yang dilakukan oleh pengguna admin.

Tabel 4.3 Tabel Hasil Ujicoba Form Neo Fuzzy Neuron Login

Test Case ID

Tujuan Input Output Sistem

6 Digunakan untuk

memastikan bahwa eksekusi verifikasi login yang akan dilakukan tidak tercampur dengan nilai isian yang terakhir dilakukan

Tekan Tombol ‘Reset ‘Nama login=admin, password login=admin

Avg tekan nama login =12.83, avg tekan pass login =12.33.

7 Melakukan eksekusi verifikasi login yang telah diisikan

Tekan tombol ‘Enter’ Nama login=admin, password login=admin

Keputusan = benar

terlihat pada table 4.1 dan konfigurasi bahasa fuzzy yang sudah ditentukan seperti terlihat pada table 4.2. Pengguna mendapatkan pengembalian nilai keputusan benar dari sistem setelah verifikasi login yang dilakukan.

4.4 Analisa Hasil Ujicoba

Analisa hasil ujicoba dilakukan untuk mengetahui apakah sistem yang telah dibuat berjalan sesuai dengan yang diharapkan. Pada table 4.4 merupakan hasil ujicoba isian pengguna admin.

Tabel 4.4. Tabel Hasil Ujicoba Pengguna Admin

Uji Coba

Hasil ujicoba sistem oleh pengguna sendiri yang ditunjukkan pada tabel 4.6 dapat diketahui bahwa tingkat reliabilitas sistem sama dengan 80 % sesuai dengan yang di harapkan.

Selanjutnya sistem diujicobakan pada empat pengguna tidak valid masing-masing lima kali ujioba. Hasil analisa ujicoba keempat pengguna tidak valid dapat dilihat pada table 4.5

Tabel 4.5. Tabel Hasil Ujicoba Pengguna Tidak Valid

Analisa hasil ujicoba dilakukan dengan menghitung tingkat reliabilitas dari sistem terhadap 25 kali ujicoba yang dilakukan, dengan lima kali ujicoba valid, dan 20 kali ujicoba tidak valid, dari satu orang Pengguna valid dan empat orang Pengguna tidak valid. Hasil yang didapatkan adalah tingkat reliabilitas sistem sama dengan atau lebih besar dari 80 %.

BAB V

PENUTUP

5.1 Kesimpulan

Berdasarkan pembuatan buku laporan tugas akhir ini dapat diambil kesimpulan sebagai berikut :

1. Neo Fuzzy Neuron dapat dikembangkan menjadi sebuah aplikasi sistem keamanan login dengan berdasar pada biometrik dinamika keystroke. Aplikasi ini dapat dijadikan sebagai solusi alternatif dalam meningkatkan keamanan akses ke sistem dan data komputer dari pihak-pihak yang tidak diinginkan.

2. Konfigurasi sistem yang digunakan memiliki 2 input dan memiliki 1 output dengan konstanta belajar 0.001. Berdasarkan analisa uji coba pada lima pengguna yang berbeda, sistem dapat memberikan hasil yang tepat dengan tingkat kebenaran sama dengan atau lebih besar dari 80 %.

5.2 Saran

Adapun saran untuk pengembangan lebih lanjut dari penulisan tugas akhir ini adalah :

Sistem aplikasi keamanan login dapat dikembangkan lebih lanjut dengan menambahkan lebih banyak variabel penguji untuk mendapatkan hasil yang lebih akurat dan meningkatkan keamanan yang lebih tinggi dalam akses data dan sistem komputer, sehingga dapat meminimalkan dari hal-hal yang dapat merusak data dan sistem komputer.

Brown, M., dan Rogers, S. J., 1993, User Identification via Keystroke Characteristics of Typed Names Using Neural Networks, International Journal of Man-Machines Studies, edisi 39, halaman 999-1014.

Matyas, V., dan Riha, Z., 2000, Biometrik Authentication Systems, ECom-Monitor.Com, http://www.ecom-monitor.com.

Monrose, F., dan Rubin, A. D., 1997, Authentication via keystroke dynamics, fourth ACM Conference on Computer and Communications Security, halaman 48-56.

Yamakawa, T., dan Tomoda, S., 1989, A Fuzzy Neuron and Its Application to Pattern Recognition, Proc. The Third IFSA Congress, Seattle, Washington, halaman 6-11, Agustus.