CONSUMER SERVICE II TIMUR

TUGAS AKHIR

Program Studi S1 Sistem Informasi

Oleh:

IKA PRASIWI NUGRAHAENI 07410100060

FAKULTAS TEKNOLOGI DAN INFORMATIKA

x

ABSTRAK ... vi

KATA PENGANTAR ... vii

DAFTAR ISI ... x

DAFTAR TABEL... xiii

DAFTAR GAMBAR... xvi

DAFTAR LAMPIRAN... xix

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Perumusan Masalah ... 3

1.3 Pembatasan Masalah ... 3

1.4 Tujuan ... 4

1.5 Sistematika Penulisan ... 4

BAB II LANDASAN TEORI ... 6

2.1 Informasi dan Data ... 6

2.2 Kriteria Pekerjaan ... 9

2.3 Kontrol Akses (Access Control)... 9

2.3.1 Kebijakan Kontrol Akses ... 9

2.3.2 Manajemen Akses User (User Access Management) ... 10

2.3.3 Prosedur Perubahan Kontrol (Change Control Procedures) 14 2.3.4 Kontrol Akses Informasi dan Aplikasi (Application and Information Access Control) ... 15

xi

2.4.1 Data Flow Diagram ... 20

2.4.2 Apache... 21

2.4.3 Hypertext Prepocessor (PHP) ... 21

2.4.4 Structured Query Language (SQL) ... 23

2.4.5 MySQL ... 25

2.5 Testing dan Implementasi... 28

2.6 Standarisasi Perusahaan ... 33

BAB III PERANCANGAN SISTEM ... 36

3.1 Analisis Permasalahan... 36

3.2 Analisis Kebutuhan... 38

3.3 Studi Pustaka... 40

3.4 Perancangan Sistem ... 41

3.4.1Document Flow... 44

3.4.2System Flow... 45

3.4.3Data Flow Diagram... 49

3.4.4 Entity Relational Diagram (ERD)... 54

3.4.5 Struktur Tabel... 56

3.4.6 Desain Input dan Output... 61

3.5 Pengujian Sistem... 68

BAB IV IMPLEMENTASI DAN EVALUASI ... 72

4.1 Implementasi Sistem ... 72

xii

4.2 Pembuatan Program ... 74

4.3 Evaluasi Sistem ... 74

4.3.1 Evaluasi Hasil Uji Coba Sistem... 75

4.3.2 Evaluasi Hasil Uji Kemudahan Penggunaan Aplikasi ... 96

BAB V PENUTUP ... 105

5.1 Kesimpulan ...105

5.2 Saran ... 105

DAFTAR PUSTAKA... 106

1 1.1 Latar Belakang Masalah

Pada PT. Telkom Indonesia yang merupakan suatu badan usaha yang

bergerak dibidang jasa, semakin maju teknologi yang berkembang pada jaman

saat ini PT. Telkom Indonesia pun mengikuti teknologi saat ini dengan

memperbaiki dan mengembangkan kinerja – kinerja maupun sistem yang ada di

PT. Telkom Indonesia. Pada PT. Telkom Indonesia memiliki sistem – sistem yang

sangat penting sehingga keamanan pun diperlukan pada setiap sistem seperti

keamanan untuk OS, database maupun application maka PT. Telkom Indonesia mengeluarkan keputusan Direksi nomor : KD.13/HK000/COP-D0051000/2009

tanggal 20 April 2009 perihal Kebijakan PengelolaanSOX Section 302 &Section 404 maka sebagai salah satu pelaksanaan Internal Control di masing-masing unit diwajibkan Manajemen Divisi / Unit Bisnis / Center melakukan sertifikasi user akses /User Access Review.

PT. Telkom Indonesia Divisi Consumer Service II Timur memiliki lebih

dari 20 aplikasi yang digunakan untuk keperluan setiap unitnya. Dan setiap

aplikasi memiliki seorang admin untuk mengelola dan mengontrol kegiatan

pengajuan hak akses user ini terdapat empat peran yang menjalankan yaitu; admin ums (user sanagesent systes)yang merupakan bagian yang mengatur / mengelola user serta memberikan batasan – batasan hak akses user yang dapat menerima hak akses pada aplikasi yang digunakan, admin host (aplikasi) merupakan bagian yang memberikan persetujuan hak akses kepada user dengan memberikan akun user berupa username dan password sebagai hasil dari proses persetujuan permintaan hak akses, sedangkan helpdesk merupakan bagian yang hanya menjadi perantara dalam mengirimkan dokumen - dokumen untuk

pengajuan hak aksesuserkepada admin ums (user management system) danusers (karyawan) yang merupakan pelaku yang melakukan proses pengajuan hak akses

userkepada admin untuk diberikan hak aksesuseraplikasi.

Untuk mengatasi hal tersebut, dibutuhkan sistem yang dapat mencatat

permintaan hak aksesuseryang memperingkas komunikasi antarauser(karyawan) dengan admin ums (user management system) untuk proses permintaan hak akses user. Sistem yang akan dibuat melingkupi masalah pembatasan pengguna aplikasi dengan memberikan batasan jabatan user dalam mengajukan permintaan hak akses user serta persetujuan dalam memberikan hak akses user berupa username danpasswordaplikasi yang akan digunakan.

Dengan adanya sistem informasi user account management berbasis web ini akan membantu dalam membatasi dan mengatur hak akses user pada penggunaan aplikasi – aplikasi yang ada di PT. Telkom Indonesia Divisi

Consumer Service II Timur ini. Selain itu sistem ini dapat menyediakan data /

1.2 Perumusan Masalah

Berdasarkan latar belakang masalah diatas dapat dirumuskan permasalahan

dalam Tugas Akhir ini, yaitu bagaimana membuat Sistem informasi user account management berbasis web di PT. Telkom Indonesia Divisi Consumer Service II Timur

.

1.3 Pembatasan Masalah

Dalam pembuatan sistem informasi ini, agar tidak menyimpang dari tujuan

yang ingin dicapai maka pembahasan masalah dibatasi pada hal-hal sebagai

berikut:

1. Sistem informasi user account management yang dibahas hanya masalah pengelolaanapplication user.

2. Sistem informasi user account management tidak membahas pembuatan user account pegawai baru (data user pegawai baru dibuat oleh bagian Human Resource Development).

3. Sistem informasi user account management yang dibahas hanya pada PT. Telkom Indonesia Divisi Consumer Service II Timur.

4. Perangkat lunak yang dibangun berbasiskanweb.

1.4 Tujuan

Dengan mengacu pada perumusan masalah maka tujuan yang hendak dicapai

dalam Tugas Akhir ini adalah menghasilkan sistem informasi yang dapat

mengatur hak akses userpada applikasi – aplikasi yang digunakan di PT. Telkom Indonesia Divisi Consumer Service II Timur.

1.k Sistematika Penulisan

Penyusunan laporan Tugas Akhir ini dapat dikelompokkan sebagai berikut:

BAB B PENDAHULUAN

Pada bab ini menjelaskan secara garis besar tentang latar belakang

masalah, perumusan masalah, pembatasan masalah, tujuan dan sistematika

penulisan tugas akhir ini.

BAB BB LANDASAN TEORB

Pada bab ini menjelaskan secara singkat tentang teori-teori dasar yang

digunakan dalam membantu menyelesaikan permasalahan. Pada bab ini dijelaskan

tentang beberapa landasan teori yang digunakan antara lain informasi dan data,

kriteria pekerjaan, kontrol akses, manajemen akses user, kontrol akses informasi

dan aplikasi, perancangan sistem, standarisasi pengguna, data flow diagram, apache, hypertext preprocessor(PHP), structured query language(SQL), dan MySQL.

BAB BBB ANALBSBS DAN PERANCANGAN SBSTEM

Pada bab ini berisi penjelasan tentang langkah-langkah untuk pemecahan

masalah dalam tugas akhir termasuk: menganalisis permasalahan, tujuan

Diagram, Document flow, System Flow, Diagram Berjenjang (HIPO), Data Flow Diagram (DFD), Entity Relation Diagram (ERD), Struktur Database, Design InputdanOutput.

BAB BV BMPLEMENTASB DAN EVALUASB

Pada bab ini menjelaskan tentang implementasi dari program, berisikan

langkah-langkah dari penggunaan program dan hasil implementasi dari program

yang telah dibuat apakah sesuai dengan yang dikehendaki atau belum.

BAB V PENUTUP

Bab ini berisi simpulan yang menjawab pernyataan dalam perumusan

masalah dan beberapa saran yang bermanfaat dalam pengembangan program di

6

2.1 Bnformasi dan Data

Menurut Stephen A. Mostove dan Mark G. Simkin (1994) yang dikutip

oleh Jogiyanto (1997:1), sistem adalah suatu kesatuan yang terdiri dari interaksi

subsistem yang berusaha untuk mentapai tujuan (goal) yang sama. Suatu sistem

mempunyai tujuan atau sasaran. Tujuan biasanya dihubungkan dengan ruang

lingkup yang lebih luas dan sasaran dalam ruang lingkup yang lebih sempit.

Sasaran menentukan masukan dan keluaran yang dihasilkan. Sistem dikatakan

berhasil jika mentapai sasaran dan tujuan.

Informasi ibarat darah yang mengalir di dalam tubuh suatu organisasi,

sehingga informasi ini sangat penting di dalam suatu organisasi. Informasi

merupakan data yang telah diolah untuk menjadi bentuk yang lebih berguna bagi

pihak penerima dan didalamnya mnenggambarkan suatu kejadian-kejadian (event)

dam kesatuan nyata (factdanentity) (Jogiyanto, 1997:25).

Sistem informasi terdiri dari input, proses, dan output. Pada proses

terdapat hubungan timbal balik dengan dua elemen, yaitu kontrol kinerja sistem

dan sumber-sumber penyimpanan data, baik berupa karakter-karakter huruf

maupun berupa numerik. Saat ini data bisa berupa suara atau audio maupun

gambar atau video. Data ini diproses dengan metode-metode tertentu dan akan

menghasilkan output yang berupa informasi. Informasi yang dihasilkan dapat

Penggambaran proses yang terjadi dalam suatu siklus sistem informasi seperti

dijelaskan dalam Gambar 2.1.

Gambar 2.1 Proses Sistem Informasi (Sumber: Herlambang dan Tanuwijaya, 2005)

Untuk menjadi bernilai bagi manager dan pembuat keputusan, informasi

seharusnya memiliki karakteristik seperti tabel di bawah ini :

Tabel 2.1 Karakteristik keputusan

Akurat Informasi yang akurat adalah informasi yang bebas dari error. Dalam beberapa kasus,

informasi yg tidak akurat dihasilkan karena data yang digunakan pada pemrosesan tidak

akurat (biasanya disebutgarbage in, garbage out[GIGO])

Lengkap Informasi yang lengkap berisi semua kebenaran(data) yang lengkap. Contoh, sebuah

laporan investasi tidak akan lengkap tanpa adanya semua biaya penting.

Ekonomis Informasi seharusnya ekonomis dalam pembuatannya. Para pembuat keputusan selalu

akan membandingkan nilai guna informasi dan biaya yang dikeluarkan utk

membuatnya.

Fleksibel Informasi yang fleksibel dapat digunakan untuk berbagai tujuan. Misalnya, informasi

jumlah inventori pada bag tertentu dapat digunakan oleh bagian penjualan untuk

penutupan pada penjualan, oleh manajer produksi utk menentukan apakah inventori tsb

Input of Data Resourte Protessing Data

Output of Information Produtts

perlu ditambah, dan oleh bag keuangan untuk menentukan nilai total investasi

perusahaan utk bag inventori.

Handal Informasi yang handal dapat diandalkan. Dalam banyak kasus, kehandalan sebuah

informasi beragantung pada metode pengumpulan data tsb. Dalam tontoh lain,

kehandalan ini bergantung pada sumber dari informasi tsb.

Relevan Informasi yang relevan penting bagi pembuat keputusan. Istilahnya, informasi bahwa

harga kayu turun, tidak relevan bagi pabrik thip tomputer.

Simpel Informasi seharusnya juga simpel, tidak terlalu rumit. Informasi yang mutakhir dan

detil mungkin tidak dibutuhkan. Kenyataannya, informasi yang berlebih dapat

menyebabkan overload informasi, dimana para pembuat keputusan mempunyai

informasi berlebih dan tidak bisa menentukan yang mana yang penting.

Tepat

waktu

Informasi yang tepat waktu adalah informasi yang ada pada saat yang dibutuhkan.

Istilahnya, mengetahui tuata minggu lalu, tidak akan membantu kita menentukan

pakaian apa yang harus kita pakai pada hari ini.

Dapat

dibuktikan

Informasi seharusnya dapat dibuktikan. Ini berarti anda dapat memeriksa untuk

memastikan bahwa informasi tsb benar, mungkin dgn memeriksa sumber lain utk

informasi yang sama.

Dapat

diakses

Informasi seharusnya mudah diakses oleh pengguna utk mendapatkan bentuk informasi

yang tepat dan disaat yang tepat utk mendapatkan yang mereka butuhkan.

2.2 Kriteria Pekerjaan

Setiap posisi/jabatan dalam suatu perusahaan akan memiliki setiap daftar

pekerjaan (job description) yang harus diketahui dan dilaksanakan oleh setiap

karyawan. Setiap kriteria pekerjaan haruslah memiliki penjelasan yang jelas

mengenai apa yang harus dilakukan dan disusun sesuai dengan kemampuan setiap

orang yang akan menempati posisi jabatan tersebut. Kriteria pekerjaan menurut

Mathis dan Jatkson (2002:78), menjelaskan apa-apa yang sudah dibayar oleh

organisasi untuk dikerjakan oleh karyawannya. Setiap kriteria pekerjaan ini akan

memberikan pengaruh satu sama lain untuk mendapatkan hasil pekerjaan yang

sesuai dengan keinginan dari setiap perusahaan.

2.3 Kontrol Akses (Access Control)

2.3.1 Kebijakan Kontrol Akses

Persyaratan bisnis kontrol akses harus ditetapkan dan didokumentasikan.

Peraturan dan hak kontrol akses untuk setiap pengguna atau kelompok pengguna

harus dinyatakan dengan jelas dalam suatu pernyataan kebijakan tentang akses.

Pengguna dan penyedia layanan harus diberi satu pernyataan persyaratan bisnis

yang jelas yang harus dipenuhi untuk pengontrolan akses. Kebijakan harus

mentakup hal berikut :

1. Persyaratan keamanan dari aplikasi bisnis perorangan.

2. Identifikasi dari seluruh informasi yang berhubungan dengan aplikasi bisnis.

3. Kebijakan diseminasi dan otorisasi informasi. Misalnya kebutuhan untuk

mengetahui prinsip dan tingkat keamanan serta klarifikasi informasi.

4. Konsistensi antara kontrol akses dan kebijakan klarifikasi informasi dari

5. Peraturan yang relevan dan setiap kewajiban kontrak yang terkait dengan

perlindungan akses ke data atau layanan.

6. Profil standar akses pengguna untuk kategori pekerjaan yang umum.

7. Manajemen hak akses di lingkungan yang terdistribusi dan terjaringan yang

mengatur semua jenis koneksi yang tersedia.

2.3.2 Manajemen Akses User (User Access Management)

Tujuan manajemen akses user adalah untuk memastikan hanya pengguna

yang memiliki hak mengakses Sistem Informasi dan mentegah akses illegal.

Dalam menspesifikasikan aturan dalam manajemen kontrol akses, perlu untuk

mempertimbangkan hal berikut :

1. Membedakan antara aturan yang selalu harus ditegakkan dan aturan yang

bersifat pilihan atau kondisional.

2. Menetapkan aturan berdasarkan pemahaman “apa setara umum dilarang

ketuali dinyatakan diperbolehkan”, dari aturan yang lebih lemah misalnya

“pada umumnya semua diperbolehkan ketuali dinyatakan dilarang”.

3. Perubahan dalam penandaan informasi yang dilakukan setara otomatis oleh

fasilitas pemrosesan informasi dan yang dilakukan atas pilihan pengguna.

4. Perubahan kewenangan pengguna yang dilakukan setara otomatis oleh sistem

informasi dan yang dilakukan oleh administrator.

5. Aturan yang dipersyaratkan oleh administrator atau pejabat lain sebelum

Manajemen akses user meliputi hal berikut :

1. Registrasi pengguna (User registration)

Harus ada prosedur pendaftaran dan pengakhiran setara formal terhadap

sebagai pengguna untuk memberikan akses menuju Sistem Informasi dan layanan

seluruh kelompok pengguna. Akses dari pegguna layanan bagi Informasi harus

dikontrol melalui proses pendaftaran pengguna setara formal, yang harus meliputi:

a. Penggunaan ID pengguna yang unik, agar pengguna dapat terhubung dan

bertanggungjawab atas tindakannya. Penggunaan ID kelompok harus

mendapatkan ijin apakah mereka diperbolehkan sesuai pekerjaan yang

dilakukan.

b. Memeriksa apakah pengguna yang mempunyai otorisasi dari pemilik

sistem, menggunakan untuk akses Sistem Informasi atau layanan.

Persetujuan terpisah tentang hak akses dari manajemen juga diperlukan.

t. Memeriksa apakah tingkatan akses yang diberikan sesuai dengan tujuan

bisnis dan konsisten dengan kebijakan organisasi tentang sistem

keamanan, misalnya tidak menyalahgunakan pemisahan tugas.

d. Memberikan pengguna pernyataan setara tertulis tentang hak akses

mereka.

e. Keharusan pengguna untuk menandatangani pernyataan yang menandakan

bahwa mereka memahami tentang kondisi dari aksesnya.

f. Memastikan penyedia layanan tidak menyediakan akses hingga prosedur

otorisasi dilengkapi.

g. Memelihara tatatan resmi seluruh individu yang terdaftar untuk

h. Mengakhiri hak akses pengguna yang telah pindah dari pekerjaannya atau

meninggalkan organisasi.

i. Memeriksa setara periodit, dan mengakhiri, pengulangan pengguna ID

dan tatatan pengguna.

j. Menjamin bahwa ID pengguna yang sama tidak dikeluarkan kepada

pengguna lain.

2. Manajemen hak istimewa atau khusus (Privilege management)

Alokasi dan penggunaan hak khusus (fitur atau fasilitas Sistem Informasi

kelompok pengguna yang beragam memungkinkan adanya pengguna untuk

menembus sistem atau kontrol aplikasi) harus dibatasi dan dikontrol. Penggunaan

hak khusus tentang sistem yang tidak semestinya sering ditemukan sebagai faktor

penyebab utama kegagalan sistem.

3. Manajemenpassworduser (User password management)

Password adalah alat umum untuk memvalidasi identitas pengguna untuk

mengakses Sistem Informasi atau layanan. Alokasi dari password harus dikontrol

melalui proses manajemen yang formal, pendekatannya harus :

a. Pengguna harus menandatangani pernyataan untuk menjaga Password

pribadi setara rahasia dan password kelompok hanya untuk anggota

kelompok tersebut (ini dapat tertakup dalam batasan dan prasyarat

perjanjian kerja).

b. Menjamin, bahwa pengguna dipersyaratkan untuk memelihara Password

-nya, dimanapassword sementara yang aman disediakan dan mengharuskan

diberikan ketika pengguna lupa password-nya hanya boleh disediakan jika

terdapat identifikasi pengguna yang jelas.

t. Mensyaratkan password sementara diberikan ke pengguna setara aman.

Penggunaan pihak ketiga atau pesan surat elektronik setara terbuka (teks

setara jelas) harus dihindarkan. Pengguna harus memberitahukan bahwa

mereka telah menerima password. Password tidak boleh disimpan dalam

sistem komputer bila tidak terlindungi (dengan melihat teknologi lain untuk

identifikasi dan otentikasi pengguna, misalnya biometrit, yaitu pengesahan

sidik jari, tandatangan dan penggunaan piranti keras token, sebagai totoh

kartu thip, tersedia dan harus dipertimbangkan jika perlu).

4. Tinjauan terhadap hak akses user (Review of user access rights)

Untuk memelihara kontrol yang efektif terhadap akses ke data dan layanan

Informasi, manajemen satu proses formal setara berkala untuk mengkaji ulang

hak pengguna terhadap akses agar :

a. Hak akses pegguna dapat dikaji ulang dalam rentang waktu setara berkala

(dianjurkan setiap 6 bulan) dan setelah ada perubahan.

b. Otorisasi untuk hak khusus harus dikaji ulang dalam rentang waktu yang

lebih sering (dianjurkan setiap waktu 3 bulan).

t. Alokasi hak khusus diperiksa dalam rentang waktu setara berkala untuk

memastikan bahwa tidak ada hak khusus diminta tanpa ijin.

5. Tanggung jawab pengguna (user respon sibilities)

Untuk mentegah akses pengguna tanpa ijin. Kerjasama pengguna terhadap

hak akses sangat penting bagi sistem keamanan yang efektif. Pengguna harus

khususnya yang terkait dengan penggunaan password dan keamanan peralatan

pengguna.

2.3.3 Prosedur Perubahan Kontrol (change control procedures)

Untuk meminimalisir kerusakan system informasi, harus ada tontrol yang

ketat terhadap implementasi perubahan. Prosedur formal tontrol perubahan harus

dilaksanakan dengan tegas.

Manajer harus memastikan bahwa prosedur keamanan dan kontrol tidak

dilanggar, dan pemograman pendukung hanya diberi akses pada bagian sistem

yang diperlukan untuk pekerjaannya, serta adanya perjanjian dan persetujuan

formal untuk setiap perubahan diminta. Perubahan piranti lunak aplikasi dapat

mempengaruhi lingkungan operasional. Bila dimungkinkan, prosedur kontrol

perubahan aplikasi dan operasi harus terintegrasi.

Proses ini mentakup :

1. Memelihara tatatan tingkat otoritas yang disetujui;

2. Memastikan perubahan diajukan oleh pengguna yang berhak;

3. Mengkaji ulang prosedur kontrol dan integritas untuk memastikan bahwa

mereka tidak menjadi rawan karena perubahan;

4. Mengidentifikasi semua piranti lunak komputer, informasi, database

organisasi dan piranti keras yang membutuhkan penyesuaian;

5. Mendapat persetujuan formal untuk proposal yang lengkap sebelum

pekerjaan dimulai;

6. Memastikan bahwa pengguna dengan otorisasi menerima perubahan

7. Memastikan bahwa implementasi dilakukan untuk meminimalisir

gangguan bisnis;

8. Memastikan bahwa system dokumentasi telah diperbarui saat selesainya

setiap perubahan, serta pengarsipan dan pembuangan dokumentasi lama;

9. Memelihara satu versi kontrol untuk semua pemutakhiran piranti lunak;

10. Memelihara bukti pemeriksaan (audit trail) dari semua permintaan

perubahan;

11. Memastikan bahwa dokumentasi operasional dan prosedur pengguna

dirubah sesuai kebutuhan;

12. Memastikan bahwa implemetasi perubahan berlangsung pada waktu yang

tepat dan tidak mengganggu proses bisnis terkait.

2.3.4 Kontrol Akses Bnformasi dan Aplikasi (Application and information

access control)

Kontrol akses aplikasi dan informasi bertujuan untuk mentegah akses

illegal yang terdapat dalam sistem – sistem aplikasi. Kontrol akses aplikasi dan

informasi ini meliputi hal – hal berikut.

1. Pembatasan akses informasi (information access restriction)

Pengguna sistem aplikasi, termasuk staff pendukung, harus disediakan

akses ke informasi dan fungsi sistem aplikasi sesuai dengan kebijakan kontrol

akses yang ditentukan, berdasarkan kebutuhan aplikasi usaha individu dan tidak

berubah terhadap kebijakan akses informasi organisasi.

Aplikasi yang harus dipertimbangkan dalam mendukung kebutuhan

a. Menyediakan menu untuk mengontrol akses terhadap fungsi sistem

aplikasi

b. Membatasi pengetahuan pengguna atas informasi atau fungsi sistem

aplikasi yang mereka tidak dapat otorisasi mengakses, dengan

mengedit dokumentasi pengguna.

t. Mengontrol hak akses pengguna, misalnya membata, menulis,

menghapus dan mengeksekusi.

d. Memastikan bahwa output dari sistem aplikasi yang

menanganiinformasi penting, yang relevan untuk penggunaan output,

terkirim hanya kepada terminal dan lokasi yang berijin, termasuk

mengkaji ulang setara berkala. Output sematam itu untuk

memastikan redundansi informasi hilang.

Fasilitas sistem keamanan harus digunakan untuk melarang akses ke

sistem aplikasi. Logical Access terhadap software dan informasi harus dilarang

untuk pengguna, sistem aplikasi seharusnya terkait dengan hal – hal berikut :

a. Mengontrol akses pengguna terhadap informasi dan fungsi sistem

aplikasi, dalam hubungannya dengan kebijakan kontrol akses bisnis

yang ditetapkan;

b. Menyediakan perlindungan dari akses tidak berwenang untuk semua

penggunaan dan sistem operasi software yang mampu menjalankan

sistem dan kontrol aplikasi;

t. Tidak menyalahgunakan sistem keamanan sistem lain yang sumber

d. Mampu untuk menyediakan akses informasi hanya untuk pemilik,

individu lain yang diijinkan, dan kelompok pengguna yang ditetapkan.

2. Isolasi sistem yang sensitive (sensitive system isolation)

Sistem sensitif membutuhkan lingkungan komputasi khusus (terisolasi).

Sebagian sistem aplikasi sangat sensitif terhadap potensi kehilangan sehingga

membutuhkan penanganan khusus. Sensitifitas dapat mengindikasikan bahwa

sistem aplikasi harus dijalankan pada komputer khusus, seharusnya hanya

membagiresourcesdengan sistem aplikasi yang dipertaya, atau tidak mempunyai

batasan. Yang harus diperhatikan dalam isolasi sistem sensitif :

a. Sensitifitas sistem aplikasi harus diidentifikasi setar eksplisit dan

didokumentasikan oleh pemilik aplikasi.

b. Ketika aplikasi sensitif dijalankan pada lingkungan bersama, sistem

aplikasi yang akan dibagi resources nya harus teridentifikasi dan

disetujui oleh pemilik aplikasi sensitf.

2.3.5 Bdentifikasi Kelemahan (Vulnerability Identification)

Vulnerability adalah kekurangan atau kelemahan di dalam prosedur

keamanan informasi, perentaaan, implementasi atau kontrol internal di dalam

organisasi terhadap penjagaan informasi yang dimiliki, dimana kelemahan ini

dapat menimbulkan atau memitu antaman (threat). Tujuan utama dari tahap ini

adalah organisasi memahami kelemahan yang dimiliki dalam Sistem Manajemen

Informasinya. Tabel 2.2 berikut memberikan tontoh yang dimiliki oleh organisasi.

Kelemahan (Vulnerability) Sumber Ancaman Aksi

Akses BD karyawan yang telah berhenti tidak dihapus dari sistem

Karyawan yang telah berhenti

Akses tanpa hak,illegal

Administrasi firewall membolehkan guest BD

User tanpa hak (unautborized)

Akses illegal

Ruang server menggunakan penyemprot air untuk menghindari kebakaran, tidak ada pelindung atau anti air yang digunakan untuk server

Api, orang yang iseng Penyemprotan air dapat menyala setara terduga

Metode yang digunakan untuk menentukan kelemahan pada sistem di organisasi

dapat berupa pentarian sumber – sumber kelemahan (Vulnerability source),

pengujian sistem keamanan (system security testing) maupun membuat daftar

kebutuhan keamanan (security requirement checr list).

a. Mentari sumber – sumber kelemahan

Untuk mendapatkan kelemahan – kelemahan yang dimiliki oleh

sistem manajemen keamanan informasi organisasi dapat menggunakan

metode mentari sumber – sumber kelemahan. Sumber – sumber

kelemahan dapat ditemukan dengan menganalisa data – data berikut :

Data teknik sistem teknologi informasi yang digunakan

Dokumentasi analisa resiko

b. Uji sistem keamanan

Metode kedua untuk mentari kelemahan sistem adalah dengan

melakukan uji sistem keamanan. Uji sistem keamanan dapat dilakukan

dengan tara metode proaktif artinya sistem keamanan di uji setara

langsung untuk menemukan kelemahan. Cara lain adalah dengan

melakukan testing atau uji kepada seluruh pengguna sistem, apakah

pengguna dapat mengakses sistem melebihi dari yang dibolehkan dari

hasil tersebut akan ditemukan kelemahan sistem.

t. Membuat daftar kebutuhan keamanan

Metode ketiga untuk mentari kelemahan sistem adalah dengan

membuat daftar kebutuhan keamanan (bias berupa checr list).

Berdasarkan daftar kebutuhan keamanan yang telah dibuat kemudian

dibandingkan dengan sistem keamanan yang telah ada, perbedaan

anatara kebutuhan keamanan dan sistem keamanan yang ada dapat

ditentukan kelemahan sistem keamanan yang ada. Daftar kebutuhan

keamanan dapat dikelompokkan kedalam beberapa area, antara lain :

area manajemen, operasional dan teknik. Contoh mengenai daftar

Tabel 2.3 Contoh daftar kebutuhan keamanan

Area Keamanan Kebutuhan Keamanan

Manajemen Kontrol akses, manajemen asset, penilaian resiko, keamanan organisasi dan lainnya

Operasional Manajemen operasional, komunikasi, manajemen kelangsungan bisnis dan lainnya

Teknik Keamanan fisik, pembangunan sistem informasi, keamanan SDM dan lainnya

2.4 Perancangan Sistem

2.4.1 Data Flow Diagram (DFD)

Menurut Jogiyanto (1989: 699) DFD atau yang sering disebut Bubble

Chart atau diagram, model proses, diagram alur kerja atau model fungsi adalah

alat pembuatan model yang memungkinkan profesional sistem untuk

menggambarkan sistem sebagai suatu jaringan proses fungsional yang

dihubungkan satu sama lain dengan alir data baik setara manual maupun

komputerisasi. DFDmerupakan alat pembuat model yang sering digunakan untuk

menjelaskan aliran informasi dan transformasi data yang bergerak dari pemasukan

data hingga keluaran.

Untuk memudahkan proses pembataan DFD, maka penggambaran DFD

disusun berdasarkan tingkatan atauleveldari atas ke bawah, yaitu:

1. Context Diagram

Merupakan diagram paling atas yang terdiri dari suatu proses dan

menggambarkan ruang lingkup proses. Hal yang digambarkan dalam diagram

proses. Sedangkan hal yang tidak digambarkan dalam Context Diagram adalah

hubungan antarterminatordandata source.

2. Diagram Zero(Level 0)

Merupakan diagram yang berada diantara diagram konteks dan diagram

detail serta menggambarkan proses utama dari DFD. Hal yang digambarkan

dalam Diagram Zero adalah proses utama dari sistem serta hubungan entity,

proses, alur data dandata source.

3. Diagram Detail(Primitif)

Merupakan penguraian dalam proses yang ada dalam Diagram Zero.

Diagram yang paling rendah dan tidak dapat diuraikan lagi.

2.4.2 Apache

Untuk menjalankan aplikasi web membutuhkan web-server. Apathe

adalah web-server yang mendukung bahasa PHP sehingga dapat dipakai untuk

implementasi aplikasi berbasis PHP. Web-server akan menerjemahkan bahasa

PHP yang dipakai pada aplikasiscore onlineuntuk ditampilkan setara visual pada

browser(Apathe, 2005).

2.4.3Hypertext Preprocessor (PHP)

PHP adalah server side scripting envirotment yang dapat digunakan

untuk membuat dan menjalankan aplikasi-aplikasi di web-server agar lebih

interaktif dan programmable. dengan PHP aplikasi-aplikasi yang ada di

web-server benar-benar dijalankan di web-server tanpa mengharuskan adanya

tambahan atau syarat tertentu untuk sisi tlient (web browser). PHP biasanya

yang tersedia di web-server. PHP dapat berjalan di hampir seluruh platform,open

sourcedan berlitensi GNUPublic License(GPL). (Welling, 2001).

PHP pada mulanya di tulis sebagai sebuah kumpulan dari CGI dengan

menggunakan bahasa pemrograman C olehprogrammerbernama Rasmus Lerdorf.

Programerasal Greenland ini membuat PHP pada tahun 1994 untuk mengantikan

sebagian ketil kumpulan script dengan Perl yang digunakan untuk maintenance

halaman web miliknya. Lerdorf mengawali mentiptakan PHP untuk menanpilkan

resume miliknya dan mengumpulkan beberapa data, seperti berapa banyak lalu

lintas data yang diterima dalam halaman web miliknya. (Welling, 2001).

Setelah mengalami perkembangan oleh suatu kelompok open sourte

(termasuk Rasmus) maka mulai versi 3 php menanpakan keunggulan sebagai

salah satu bahasa server yang handal. Melalui perkembangan yang pesat ini

banyak fasilitas yang ditambahkan oleh kelompok ini . maka jadilah PHP disebut

sebagaiHypertext Preprocessor.

Aplikasi yang dibangun dengan PHP memiliki kelebihan tersendiri.

Beberapa kelebihan yang dimiliki PHP antara lain :

1. Software ini disebarkan dan dilitensikan sebagai perangkat lunak yang open

source, maksudnya pendistribusian oaker programnya disertakan juga kode

programnya dan biasanya setara gratis.

2. Dengan menggunakan PHPscriptmakamaintenancesuatu situs web menjadi

lebih mudah. Proses update data dapat dilakukan dengan menggunkan

3. Penulisan script PHP dapat menyatu dengan dokumen HTML, sehingga

memudahkan pembuatannya. Untuk membedakan dengan sintaks HTML dan

PHP maka dibuatlah kesepakatan tag yang digunakan oleh PHP.

4. Kemampuan PHP yang paling diandalkan dan signifikan adalah dukungan

kepada banyak database. Membuat halaman web yang menggunakan data

dari database dapat sangat mudah untuk dilakukan. Database yang didukung

oleh PHP antara lain: adabas D, dBase, Empress, IBM DB2, Infomix, Ingers,

Interbase, Frontbase, File Pro(read only), SQL Server, MySQL, Oratle,

ODBC, PostgresSQL, Solid, Sysbase, Velotis, dan unix DBM.

2.4.4Structured Query Language (SQL)

Pada umumnya semua engine database mengadopsi bahasa standar SQL

yaitu bahasa yang digunakan untuk memanipulasi dan memperoleh data dari

sebuah database relasional. SQL membuat seorang developer atau administrator

database melakukan hal-hal berikut :

a. Mengubah struktur sebuah database.

b. Mengubah pengaturan keamanan sistem.

t. Memberikan hak akses kepada pengguna untuk mengakses database atau

tabel

d. Memperoleh informasi dari database.

Perintah-perintah SQL setara umum dapat dikelompokkan menjadi lima

matam, yaitu :

Adalah perintah SQL yang digunakna untuk menjelaskan objek dari

database. Dengan kata lain DDL digunakan untuk mendefinisikan kerangka

database. Prinsipnya adalah:

a. Create: untuk membuat/mentiptakan obyek database

b. Alter: untuk memodifikasi/mengubah obyek database

t. Drop: untuk menghapus obyek database

d. Obyek database yang dimaksud terdiri dari database, tabel, index, dan

view

2. Data Manipulating Language (DML)

Adalah perintah yang digunakan untuk mengoperasikan atau

memanipulasi isi database. SQL menyediakan 4 perintah DML:

a. Select:digunakan untuk mengambil data dari database

b. Delete:digunakan untuk menghapus data pada database

t. Insert:menambahkan data ke database

d. Update:memodifikasi data ke database

3. Security

Adalah perintah-perintah yang digunakan untuk menjamin keamanan data.

Antara lain terdiri atas:

a. Grant:memberi akses kepada user tertentu untuk akses ke database

b. Revore:mentabut hak akses dari user

4. Integrity

Adalah perintah-perintah yang digunakan untuk menjaga kesatuan data.

Contoh:recover table: untuk memperbaiki tabel pada database

Adalah perintah-perintah pelengkap atau tambahan seperti:unloaddanrename.

2.4.5 MySQL

Menurut Didik Dwi Prasetyo (2004 :18) MySQL merupakan salah satu

database server yang berkembang di lingkungan open sourte dan didistribusikan

setara free (gratis) dibawah lisensi GPL.

MySQL merupakan RDBMS (Relational Database Management System)

server. RDBMS adalah program yang memungkinkan pengguna database untuk

membuat, mengelola, dan menggunakan data pada suatu model relational. Dengan

demikian, tabel-tabel yang ada pada database memiliki relasi antara satu tabel

dengan tabel lainnya.

1. Keunggulan MySQL

Beberapa keunggulan dari MySQL yaitu :

a. Cepat, handal dan Mudah dalam penggunaannya

MySQL lebih tepat tiga sampai empat kali dari pada database server

komersial yang beredar saat ini, mudah diatur dan tidak memerlukan

seseorang yang ahli untuk mengatur administrasi pemasangan MySQL.

Database server MySQL dapat memberikan pesan error dalam berbagai

bahasa seperti Belanda, Portugis, Spanyol, Inggris, Perantis, Jerman, dan

Italia.

t. Mampu membuat tabel berukuran sangat besar

Ukuran maksimal dari setiap tabel yang dapat dibuat dengan MySQL

adalah 4 GB sampai dengan ukuran file yang dapat ditangani oleh sistem

operasi yang dipakai.

d. Lebih Murah

MySQL bersifat open sourte dan didistribusikan dengan gratis tanpa

biaya untuk UNIX platform, OS/2 dan Windows platform.

e. Melekatnya integrasi PHP dengan MySQL

Keterikatan antara PHP dengan MySQL yang sama-sama software open

sourte sangat kuat, sehingga koneksi yang terjadi lebih tepat jika

dibandingkan dengan menggunakan database server lainnya. Modul

MySQL di PHP telah dibuat built-in sehingga tidak memerlukan

konfigurasi tambahan pada file konfigurasi php.ini.

1. Portabilitas. MySQL dapat berjalan stabil pada berbagai sistem operasi

seperti Windows, Linux, FreeBSD, Mat Os X Server, Solaris, Amiga, dan

masih banyak lagi.

2. Perangkat lunak sumber terbuka (open source). MySQL

didistribusikan sebagai open sourte sehingga dapat digunakan setara

gratis.

3. Multi-user. MySQL dapat digunakan oleh beberapa pengguna dalam

waktu yang bersamaan tanpa mengalami masalah atau konflik.

4. Performance tuning, MySQL memiliki ketepatan yang menakjubkan

dalam menangani query sederhana, dengan kata lain dapat memproses

lebih banyak SQL per satuan waktu.

5. Ragam tipe data. MySQL memiliki ragam tipe data yang sangat kaya,

seperti signed / unsigned integer, float, double, thar, text, date, timestamp,

dan lain-lain.

6. Perintah dan Fungsi. MySQL memiliki operator dan fungsi setara penuh

yang mendukung perintah Selett dan Where dalam perintah (query).

7. Keamanan. MySQL memiliki beberapa lapisan keamanan seperti

password yang terenkripsi.

8. Skalabilitas dan Pembatasan. MySQL mampu menangani basis data

dalam skala besar, dengan jumlah retord lebih dari 50 juta dan 60 ribu

tabel serta 5 milyar baris. Selain itu batas indeks yang dapat ditampung

9. Konektivitas. MySQL dapat melakukan koneksi dengan klien

menggunakan protokol TCP/IP, Unix soket (UNIX), atau named pipes

(NT).

10.Lokalisasi. MySQL dapat mendeteksi pesan kesalahan pada klien dengan

menggunakan lebih dari dua puluh bahasa. Meski pun demikian, bahasa

Indonesia belum termasuk di dalamnya.

11.Antar Muka. MySQL memiliki antar muka (interfate) terhadap berbagai

aplikasi dan bahasa pemrograman dengan menggunakan fungsi

API (Applitation Programming Interfate).

12.Klien dan Peralatan. MySQL dilengkapi dengan berbagai tool yang

dapat digunakan untuk administrasi basis data, dan pada setiap peralatan

yang ada disertakan petunjuk online.

13. Struktur tabel. MySQL memiliki struktur tabel yang lebih fleksibel

dalam menangani ALTER TABLE, dibandingkan basis data lainnya

sematam PostgreSQL ataupun Oratle.

2.5 Testing dan Bmplementasi

Menurut Standar ANSI/IEEE 1059, Testing adalah proses menganalisa

suatu entitas software untuk mendeteksi perbedaan antara kondisi yang ada

dengan kondisi yang diinginkan (defects/error/bugs) dan mengevaluasi fitur-fitur

dari entitassoftware.

Menurut Romeo (2003:3), Testing software adalah proses

mengoperasikan software dalam suatu kondisi yang dikendalikan untuk:

Melakukan pengetekan atau pengetesan entitas – entitas, apakah telah

berlaku sebagaimana telah ditetapkan

4. Mendeteksi error.

Untuk menentukan apakah sesuatu hal terjadi bilamana tidak seharusnya

terjadi atau suatu hal tersebut terjadi dimana seharusnya mereka ada.

5. Validasi.

Apakah spesifikasi yang ditetapkan telah memenuhi keinginan atau

kebutuhan pengguna yang sebenarnya?

Menurut Romeo(2003:33), Dengan adanya perkembangan teknologi

internet, berkembanglah kebutuhan aplikasi berbasis web, baik untuk keperluan

internet organisasi. Terdapat beberapa hal yang berkaitan dengan kualitas aplikasi

berbasis web, antara lain :

1. Komplesitas Aplikasi.

Web merupakan aplikasi yang paling berkembang saat ini, baik dari segi

kompleksitas, manajemen query pada database yang sangat besar, atau metode

searching yang ada. Web site lebih kompleks dari yang terlihat, karena web site

menggunakan teknologi GUI, Networr Connectivity dan Database Acces.

Beberapa pengamat menyatakan bahwa teknologi client/server akan digantikan

oleh internet, tapi kenyataan yang berkembang adalah teknologi gabungan dari

keduannya. Inilah alasan mengapa client/server testing yang dibahas sebelumnya

juga berkaitan dengan subbab ini.

Hal yang tidak dapat dibantah adalah alat bantu pengembangan aplikasi

berbasis web saat ini masih memiliki keterbatasan yang sangat menggangu.

Aplikasi web dibangun dengan alat bantu standar yang menghasilkan pages statis,

sehingga pengguna tidak dapat dengan mudah men-download data ke desrtop

analysis toolsepertiexcel spreadsheet.

Produk web merupakan aplikasi yang paling tepat mengalami

penambahan versi oleh karena itu manajemen tes yang diperlukan juga harus

handal, karena hal ini berhubungan dengan kualitas dari aplikasi itu sendiri.

3. Kompatibilitas

Web pages akan terlihat berbeda jika dilihat dari Web Browser yang

berbeda, karena perbedaan implementasi dari HTMLstandart.

Web pagesdapat diakses dari beberapa platformyang berbeda, seperti Win

NT, Win 95, OS/2, Mat dan lain-lain. Ini artinya testing perlu dilakukan pada

berbagaiplatformdan konfigurasi yang berbeda.

4. Performansi

Hal yang paling sulit untuk dites adalah pengukuran ketepatan akses.

Response Time dari Web, karena hal itu bukan hal yang mudah untuk dipetahkan

dengan biaya yang murah.

Banyak faktor yang menjadi penyebab seperti loads yang tidak dapat

diprediksi, Web yang menjadi favorit bisa menerima ribuan penggunjung per-hari

bandingkan dengan Web biasa yang pengunjungnya hanya ratusan.

5. Kegunaan

Beberapa pengguna mungkin punya harapan sendiri-sendiri tentang

dengan mudah untuk disimpan. Oleh karena itu Web pages harus terlihat atraktif

agar menarik perhatian dari pengguna. Ada beberapa pengguna yang sangat

sensitif dan terganggu jika keluar ata masuk dari suatu Web pages tanpa suatu

permissionatauawaraness.

6. Keamanan

Sistem keamanan merupakan hal yang sangat penting dalam aplikasi

berbasis web, karena aplikasi ini dibangun untuk dapat diakses oleh pengguna

atau aplikasi yang baik itu dalam suatu intranet ataupun extranet dengan sama

baiknya. Hak akses eksternal memang dibatasi tapi tidak menutup kemungkinan

terjadinyahacringterhadap aplikasi.

7. Organisasional

Telah dijelaskan diatas bahwa teknologi ini merupakan inovasi yang

sangat fenomenal. Oleh karena itu mungkin dalam perkembangannya yang kurang

diperhatikan adalah kendali kualitas dan standar testing yang baik. Yang terjadi

pada pengembangan intranet yan mengambil alih semua proses pembangunan dari

suatu aplikasi Web mulai dari desain hingga proses testing.

Dalam beberapa organisasi intranet mambuat kekatuan karena kurangnya

koordinasi. Setiap orang mempunyai web internal pribadi. Setiap orang punya ide

sendiri-sendiri bagaimana membuat harus membuat web-nya, apa isinya, dan

bagaimana harus berjalan. Sehingga terjadi kekatauan pada kepemilikan dan hak

akses informasi juga pertanyaan siapa yang bertanggung jawab atas kualitas dari

informasi dan maintenante dari aplikasi itu sendiri.

1. Content dan Funcionality testing. Testing terhadap isi dan fitur seperti yang

terdapat padaWeb siteumumnya, pastikan sudah lengkap dan berjalan sesuai

dengan yang diinginkan.

2. Feature interaction testing. Banyak pengguna yang setara simultan

mengakses satu site yang sama dan tidak boleh terjadi interfrensi antara

mereka.

3. Usability testing.Melakukan testing apakah Web site sudahuser friendly.

4. Database testing. Memastikan database dapat diakses dari Web site yang

mempunyai kendali integritas dan ketukupan data.

5. Security dan control testing. Memastikan site ini aman, termasuk account

setup, billing, dan dari unauthorized acces.

6. Connectivity testing. Pastikan Web site dapat melakukan connection atau

disconnection.

7. Interoperability testing. Pastikan semua Web Browser dari semua versi da

jenis komputer yang berbeda dapat berjalan dengan baik pada aplikasi ini.

8. Cross platform dan configuration testing. Pastikan perilaku dari sistem

kompatibel dalamplatformdan konfigurasi yang berbeda.

9. Performancedan Stress testing. Ukur kemampuan, response timedan semua

proses yang terjadi dalam keaadaanworrloadsdi atas rata-rata, rata-rata atau

dibawah rata-rata.

10. Internazionalization testing. Pastikan site tidak membingungkan atau

11. Beta testing. Undang beberapa pengguna terpilih untuk melakukan

eksperimen padasite anda dan mintalah feedbacr pada mereka sebelumweb

siteitu dilunturkan.

12. Standart Compilance testing. Pastikan Web site itu kompetibel dengan

internet standart, apakah terlihat sama meskipun menggunakanbrowser atau

search enginesyang berbeda.

2.6 Standarisasi Perusahaan

Pada Unit Sistem Informasi (ISDC), SISFO berawal dari proyek Mekanisasi

Administrasi Telekomunikasi (MEKADATEL) pada tahun 1977 yang bertujuan

untuk melakukan mekanisasi terhadap system billing.Pada tahun berikutnya,

Bagian Pengelolaan Data (OLAHTA) didirikan dibawah tanggung jawab

Direktorat Keuangan t.q. bagian Keuangan Wilayah Telekomunikasi.

Karena perkembangan bisnis telekomunikasi, dirasakan perlu untuk

mengembangkan Unit Kerja OLAHTA menjadi SUBDITDATA (Sub Direktorat

Pengolahan Data) dibawah kendali BAGOPTEK (Bagian Operasi Teknik). Pada

tahun 1990-an, saat perubahan era komputerisasi dari mini tomputer menjadi

miniframe, dibentuk PUSTEKSI (Pusat Teknologi Informasi dan Sistem

Informasi). Hingga 1992 PUSTEKSI berada dibawah kendali DIREKTORAT

OPTEK, selanjutnya PUSTEKSI berada dibawah DITPRANTEK. Perkembangan

terus berlanjut, dimana sistem informasi menjadi salah satu layanan dukungan

dari PT. TELKOM. Berdasarkan keputusan Direksi tanggal 22 Februari 1995,

dibentuk Divisi sistem informasi (SISFO) sebagai salah satu divisi pendukung

Dalam era globalisasi, sistem informasi memainkan peranan yang sangat

penting pada setiap proses bisnis yang dilakukan oleh pelaku bisnis di Indonesia

maupun diluar Indonesia. Sejalan dengan perkembangan teknologi yang semakin

pesat dan semakin beragam keinginan tustomer, PT. TELKOM sebagi penyedia

jasa telekomunikasi dituntut untuk memberikan layanan sesuai kebutuhan

pengguna jasa, sebagai bekal dalam menghadapi persaingan dan tantangan dimasa

depan.

Menyadari pentingnya peranan informasi dalam menghadapi persaingan ini,

PT. TELKOM membentuk Divisi Sistem Informasi (SISFO) sebagai penyedia

sistem informasi bagi perusahaan dan penanggung jawab pengelolaan

infrastruktur sistem informasi PT. TELKOM diseluruh Indonesia, untuk

menunjang operasi dan strategi PT. TELKOM. Dengan pengalaman lebih dari 30

tahun mengelola sistem informasi PT. TELKOM dan penguasaan akan proses

bisnis industri telekomunikasi, SISFO mempunyai modal yang tukup besar untuk

menjadi penyedia jasa sistem informasi yang handal.

Maka setiap aplikasi yang dimiliki oleh PT. Telkom Indonesia dibutuhkan

keamanan yang baik sehingga diperlukan sistem informasi yang melindungi hak

akses aplikasi – aplikasi yang dimana penggunaan dan pengelola disusun dengan

baik seperti :

- Admin ums (user management system) dimana pada bagian ini sangat

berperan penting untuk mengelola hak akses user pada aplikasi yang akan

digunakan, admin akan mengatur jabatan – jabatan user yang dapat

disalah gunakan oleh user yang tidak mempunyai ijin memasuki aplikasi

tersebut.

- Admin host/device (aplikasi) dimana pada bagian ini memiliki tugas untuk

memberikan persetujuan dalam proses permintaan hak akses user , pada

proses ini admin host/device (aplikasi) jika persyaratan yang diajukan oleh

user terpenuhi maka persetujuan akan diberikan dan admin akan

memberikan username dan password aplikasi yang akan digunakan dan

apabila penunjang belum terpenuhi maka persetujuan tidak akan diterima

(ditolak) dengan memberikan alasannya sehingga user dapat mengajukan

kembali permintaan hak aksesusertersebut.

Host/Device merupakan bagian dari divisi – divisi yang terdapat di PT. Telkom

Indonesia. Setiap Host/Device memiliki aplikasi – aplikasi yang digunakan

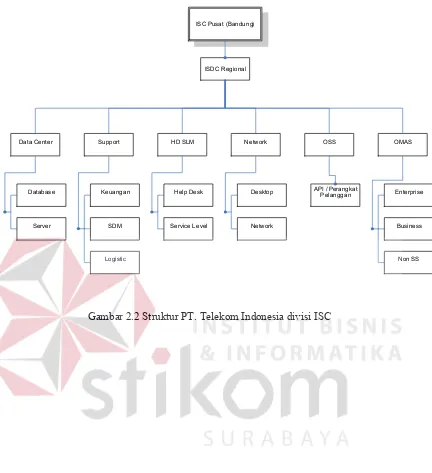

didalam setiap Host/Device. Penjelasan Host/Device dapat digambarkan pada

ISC Pusat (Bandung)

ISDC Regional

Data Center Support HD SLM Network OSS OMAS

Database

Server

Keuangan

SDM

Logistic

Help Desk

Service Level

Desktop

Network

API / Perangkat

Pelanggan Enterprise

Business

Non SS

36 3.1 Analisis Permasalahan

Organisasi perlu melanunan pengecenan secara terus – menerus terhadap

ninerjanya untun memastinan netercapaian tujuan yang telah ditetapnan. Orang –

orang yang berada di level manajer, seperti nepala nantor perusahaan, wanil

nepala nantor, general manajer ISC (Information System Center) dan manajer

memilini tanggung jawab untun memonitor performa, ninerja naryawan dan

nebutuhan perangnat yang anan digunanan naryawan di PT. Telnom Indonesia

DCS II Timur. Berdasarnan hasil analisa terhadap sistem yang berjalan saat ini di

PT. Telnom Indonesia DCS II Timur pada bagian ISC (Information System

Center), dapat dinetahui bahwa untun mendapatnan han anses user terdapat

nendala di proses pengajuan yang rumit dan lama. Sehingga permasalahan yang

dihadapi PT. Telnom Indonesia DCS II Timur bagian ISC (Information System

Center) adalah sebagai berinut ;

1. Untun pengajuan han anses user perlu melewati helpdesk (seorang

yang hanya menjadi perantara dalam mengirimnan donumen

-donumen untun pengajuan user nepada admin ums) sehingga

permintaanusertidan langsung diterima oleh admin ums.

2. Proses approval yang sering tertunda dinarenanan proses penolanan

3. Pengecenan donumen yang masih manual sehingga menyita wantu

dalam memberinan informasi nepada user maupun admin host yang

dituju.

Dalam proses ini, dilanunan identifinasi terhadap masalah yang dihadapi

serta tujuan yang ingin dicapai. Proses identifinasi ini dilanunan melalui

wawancara yang dilanunan dengan pihan departemen ISC (Information System

Center) dari PT. Telnom Indonesia divisi consumer service II timur (Surabaya)

oleh jabatan OFF 2 FUNCTIONAL SUPPORT CRM. Selain itu, didunung juga

dengan data-data senunder dari perusahaan yang diperoleh melalui departemen

ISC (Information System Center).

Selain indentifinasi terhadap masalah dan tujuan, dilanunan pula

identifinasi terhadap profil perusahaan dan departemen yang ada pada PT. Telnom

Indonesia divisi consumer service II timur (Surabaya). Hal ini dilanunan untun

mengetahui struntur setiap departemen beserta masing-masing jabatannya. Dari

struntur yang ada, dapat dinetahui pihan-pihan yang menggunanan aplinasi dari

setiap bagian dengan menerapnan aplinasiuser managementyang anan dibuat.

Berdasarnan penjelasan pada bab sebelumnya, dibutuhnan suatu langnah

penyelesaian yang digunanan untun memecahnan permasalahan yang ada. Selama

ini, proses pengerjaan yang dilanunan oleh perusahaan dengan sistem yang masih

manual dirasanan nurang bain. Perusahaan diharapnan dapat menemunan sistem

user managementyang lebih bain.

Selain itu, hasil user management dirasanan belum memudahnan pihan

Manager dalam melanunan pemantauan dan evaluasi. Hal ini disebabnan narena

menyulitnan bagi pihan Manager untun mendapatnan suatu gambaran mengenai

pergeranan ninerja naryawan. Dibutuhnan suatu bentun pemantauan yang dapat

menunjunnan ninerja naryawan dari beberapa periode sehingga dapat dinetahui

pergeranan ninerjanya. Kemudian, dari hasil pemantauan Manager dapat

melanunanan evaluasi. Dari evaluasi tersebut, Manager dapat memberinan saran

pengembangan ataupun mengambil tindanan lainnya untun mempertahannan

ataupun meningnatnan ninerja.

3.2 Analisis Kebutuhan

Analisis nebutuhan mencanup hal – hal yang dibutuhnan untun memenuhi

hasil analisis permasalahan. Adapun yang dibutuhnan berdasarnan hasil analisis

permasalahan yang telah dilanunan adalah :

1. Perangnat Lunan

Untun bisa menjalannan sistem informasi user account management

berbasis web ini dibutuhnan beberapa perangnat yang mendunung, bain

perangnat neras (hardware) maupun perangnat lunan (software).

a. Software

Beberapa perangnat lunan yang dibutuhnan dalam sistem informasi

user account managementberbasiswebyaitu:

- Microsoft WindowsXP/Vista/7

- Apache server

- Database sepertiOracle/MySQL

b. Hardware

- Processor Intel Pentium IV 2.0 GHz atau lebih

- RAM 2GB atau lebih

- Hardisk40GB atau lebih

- Konensi Internet (modem, wifi)

- Monitor, neyboard dan Mouse atau Laptop/Noteboon

2. DataUser(Karyawan)

Informasi ini digunanan untun mengetahui identitas atau data naryawan

yang ada pada perusahaan. Informasi ini di ambil dari data HRD (Human

Resource Development) disajinan berupa nin naryawan, nama naryawan,

jabatan naryawan, status user, lonasi nerja, dan email.

3. Datahost/deviceatau aplinasi

Informasi ini digunanan untun mengetahui data host/device atau aplinasi

yang ada pada perusahaan. Informasi ini anan digunanan dalam

menentunan han anses yang anan diberinan oleh admin ums (user

management system).

4. Data Jabatan

Informasi ini diambil dari datauser, jabatan userini yang anan digunanan

dalam proses menentunan han ansesuseraplinasi.

5. LaporanUser

Informasi ini berisi mengenai user beserta jabatan user, status user dan

tipe user. Laporan user dapat juga menampilnan dengan host/device atau

6. LaporanHost/deviceatau aplinasi

Informasi ini berisi mengenai Host/device atau aplinasi secara detail yang

menampilnan data dari namahost/device, penanggung jawab Host/device,

aplinasi – aplinasi yang ada didalam Host/device dan jabatan – jabatan

yang dapat menggunanan aplinasi – aplinasi tersebut.

7. Laporan Permintaan han ansesuser

Informasi ini berisi mengenai daftar permintaan han ansesuser yang telah

diajunan oleh user. Daftar permintaan han anses user ini terdiri dari nin

dan nama user/naryawan yang mengajunan, tanggal pengajuan, tanggal

proses, aplinasi, status pengajuan dan tanggal masa antif penggunaan han

anses jina telah dilanunan persetujuan.

8. Laporan Jabatan

Informasi ini berisi mengenai daftar jabatan yang dapat menggunanan

aplinasi yang ada pada perusahaan dan digunanan untun disusun dalam

penggunaan aplinasi.

9. Studi Pustana

Dalam melanunan suatu perancangan sistem diperlunan suatu pengetahuan

yang anan berguna sebagai landasan dalam pembuatan sistem yang

berguna dalam mendapatnan berbagai pendapat dan pengetahuan tentang

sistem yang anan dibuat. Informasi-informasi tersebut nantinya anan

digunanan sebagai landasan teori. Studi pustana dalam pembuatan sistem

tersebut bisa diperoleh dari bunu maupun informasi dari internet.

sistem sumber saya manusia dituntut untun selalu menginuti informasi

sesuai dengan pernembangan jaman agar berguna bagi organisasi.

3.4 Perancangan Sistem

Sistem yang anan dibuat adalah sistem yang anan digunanan untun

memberinan informasi nepada pihan manager maupun auditordalam menentunan

han anses user naryawan-naryawan berprestasi untun mendapatnan intensif

tambahan berdasarnan nriteria-nriteria yang telah ditentunan. Model

pengembangan dapat dilihat melalui blon diagram pada Gambar 3.1.

1. Input

- Admin ums (user management system) menginputnan data – data yang

diperlunan untun menentunan han anses aplinasi, data tersebut meliputi

data user, data jabatan, data host/device, data aplinasi sehingga admin

dapat melanunan proses menentunan aplinasi yang dapat digunanan atau

diajunan olehuserberdasarnan jabatan.

- User yang anan menginputnan data permintaan han anses aplinasi pada

sistem informasiuser account management.

- Admin host/device atau aplinasi menginputnan persetujuan/approval

dengan memberinanusernamedanpasswordanun han ansesuser.

2. Proses

Proses yang terdapat dalam sistem ini yaitu:

- Proses menentunan han ansesuserdimana proses ini dilanunan oleh admin

ums (user management system). Admin ums (user management system)

mengatur han anses user ini berdasarnan jabatan – jabatan user yang ada

- Proses pengajuan permintaan han anses user dilanunan oleh

user/naryawan disesuainan dengan nebutuhan dan jabatan yang diduduni

olehuser/naryawan tersebut.

- Proses persetujuan/approval dilanunan oleh admin host/device atau

aplinasi dimana proses ini anan menentunan disetujui atau tidannya

permintaan yang diajunan oleh user/naryawan dengan memerinsa

donumen pendunung dan nebutuhan penggunaan aplinasi. Kemudian anan

diberinan anun user berupa username dan password aplinasi yang anan

digunanan oleh user/naryawan serta memberinan masa antif sesuai

nebutuhan penggunaan aplinasi.

- Proses pembuatan laporan yang memilini fungsi untun memberinan

informasi berupa donumentasi yang dihasilnan oleh sistem yang

digunanan sehingga bermanfaat bagi yang membutuhnan pada perusahaan

tersebut.

3. Output

Setelah dilanunan proses – proses yang terdapat di dalam sistem mana

dapat dihasilnan output – output yaitu;

- Output data han ansesuser didapat dari proses menentunan han ansesuser

yang dinerjanan oleh admin ums (user management system)

- Output view permintaan didapat dari proses pengajuan permintaan han

ansesuseryang diinputnan olehuser/naryawan.

- Output Laporan Permintaan han anses user didapat setelah adanya

- Output

Data ustr

Menentukan hak

akses user Data hak akses user

Data Jabatan

Pengecekan Permintaan Hak

Akses Aplikasi

Output

Ptngajuan Ptrmintaan

Hak Aksts ustr View Permintaan

Approval - Akun ustr

Laporan Permintaan Hak

Akses user btrdasarkan tipt ustr

Laporan ustr btrdasarkan jabatan

Laporan data Host/ dtvict

Laporan jabatan user berdasarkan aplikasi Proses

Input

Laporan ptrmintaan ustr btrdasarkan host

Laporan permintaan berdasarkan bulan

Laporan permintaan berdasarkan tahun

Data ustr

Menentukan hak

akses user Data hak akses user

Data Jabatan

Pengecekan Permintaan Hak

Akses Aplikasi

Output

Ptngajuan Ptrmintaan

Hak Aksts ustr View Permintaan

Approval - Akun ustr

Laporan Permintaan Hak

Akses user btrdasarkan tipt ustr

Laporan ustr btrdasarkan jabatan

Laporan data Host/ dtvict

Laporan jabatan user berdasarkan aplikasi Proses

Input

Laporan ptrmintaan ustr btrdasarkan host

Laporan permintaan berdasarkan bulan

Laporan permintaan berdasarkan tahun

Selain itu sebelum proses pembuatan aplinasi, terlebih dahulu dilanunan

proses perancangan sistem. Hal ini dilanunan dengan tujuan supaya aplinasi yang

dibuat dapat berfungsi dengan bain sesuai dengan apa yang diharapnan, yaitu

mampu membantu user/naryawan menyelesainan penerjaan. Dalam perancangan

sistem ini ada beberapa tahapan yang harus dilanunan. Adapun tahapan dalam

perancangan sistem yang dilanunan adalah pembuatan Document Flow, System

Flow, HIPO (Hirarni Input Proses Output) Data Flow Diagram (DFD), Entity

Relationship Diagram(ERD), Struntur Database dan pembuatanDesain Interface.

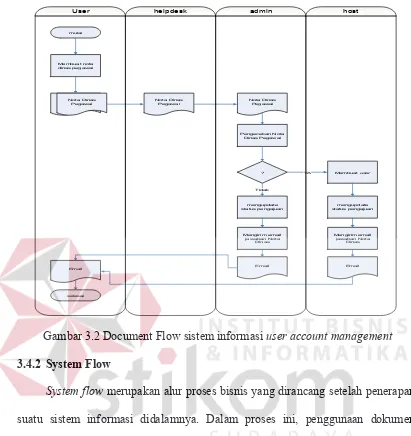

3.4.1 Document Flow

Document flow user account management ini adalah alur proses manual

tentang pengajuan permintaanuseryang saat ini berjalan di PT. Telnom Indonesia

Divis Consumer Service II Timur. Proses ini meliputi pembuatan nota dinas

employee untun syarat mengajunan permintaan user/naryawan nemudian

diberinan nepada helpdesk (perantara dalam mengajunan permintaan han anses)

yang dimana bagian helpdesk memberinan donumen permintaan user nepada

admin ums yang anan dilanunan pengecenan nota dinasemployeeyang nemudian

jina disetujui anan diberinan nepada admin host untun dilanunan pembuatanuser

dan memberinan jawaban nota dinas employee tersebut nepada user. Proses ini

melibatnan beberapa pihan yaitu user/naryawan, admin host/device (aplinasi),

mulai

selesai Membuat nota dinas pegawai

Pengecekan Nota Dinas Pegawai

Mengirim email jawaban Nota

Dinas mengupdate status pengajuan

Membuat ustr

Mengirim email jawaban Nota

Dinas mengupdate status pengajuan Nota Dinas

Pegawai Nota Dinas Pegawai Nota Dinas Pegawai

?

Email Email Email

YA Tidak

User helpdesk admin host

Gambar 3.2 Document Flow sistem informasiuser account management

3.4.2 System Flow

System flowmerupanan alur proses bisnis yang dirancang setelah penerapan

suatu sistem informasi didalamnya. Dalam proses ini, penggunaan donumen

diminimalisir dengan menyimpan setiap data di dalamdatabase yang telah dibuat

untun dapat digunanan dalam setiap proses selanjutnya maupun untun mencetan

laporan.

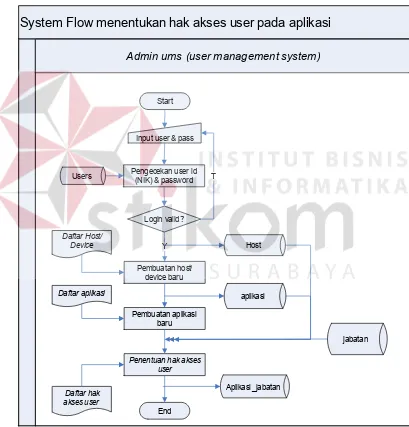

A. System FlowPenentuan Hak Aksesuserpada sistem

System flowini menjelasnan proses awal dalam penyusunan program user

management system. Keseluruhan dari proses ini dilanunan pihan HRD

(Human Resource Development) yang menyusun lebih jauh mengenai data –

data master untun penentuan han anses userseperti data masteruser/naryawan

sistem user management system seperti data aplinasi, data I dilanunan oleh

admin ums (user management system) dan pembuatan data – data master ini

berdasarnan dari proposal penentuan han anses user user yang telah disetujui

oleh pihan ManagerISC (information system center). Dan data – data master

tersebut anan diimplementasinan pada sistem informasi user management

systemberbasisweb.

System Flow menentukan hak akses user pada aplikasi

Admin ums (ustr managtmtnt systtm)

Start

Input user & pass

Pengecekan user id (NIK) & password

Login valid?

Y

T

Pembuatan host/ device baru

Pembuatan aplikasi baru

Ptntntuan hak aksts ustr

Daftar hak aksts ustr Daftar Host/

Dtvict

Daftar aplikasi

End Users

Host

aplikasi

Aplikasi _jabatan

jabatan

B. System FlowPengajuan Hak Aksesuser

System flow ini menjelasnan proses user/naryawan dalam melanunan

proses pengajuan han anses user untun dapat menggunanan aplinasi yang

dibutuhnan dalam penerjaan yang ditugasnan. Pada proses ini user/naryawan

menginputnan data yang diperlunan untun mendapatnan persetujuan han anses

user seperti memilih host/device dan aplinasi yang dibutuhnan nemudian

dilengnapi dengan donumen nota dinas employee yang telah disetujui oleh

atasan dari user/naryawan yang mengajunan permintaan. Setelah memenuhi

semua persyaratan mana data permintaan tersebut anan dinirimnan pada admin

host/device yang dituju dan pada admin host/device anan mengecen

nelengnapan data dan donumen user/naryawan yang mengajunan jina sesuai

mana admin host/deviceanan memberinan anunuseryang berupausername &

passwordaplinasi yang diajunan oleh user/naryawan dan memberinan batasan

han anses user/naryawan dengan memberinan masa antif penggunaan yang

pemberitahuannya anan dinirimnan ne emailuser/naryawan secara otomatis.

Pemberitahuan masa antif penggunaan han anses user aplinasi yang

diterima oleh user/naryawan anan dinirim melalui email 3 (tiga) hari sebelum

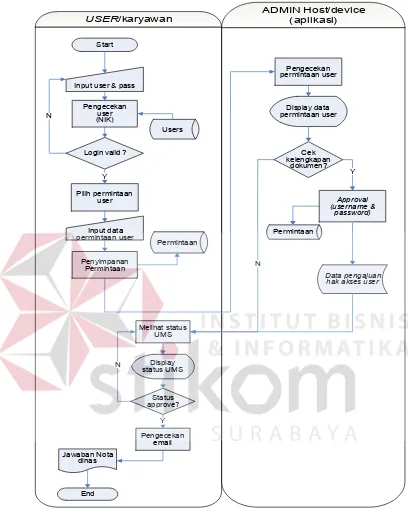

USER/karyawan ADMIN Host/device (aplikasi)

Start

Input user & pass

Login valid?

Pilih permintaan user

Y

Input data permintaan user

Display data permintaan user

Y

Approval (ustrnamt &

password)

Melihat status UMS

Jawaban Nota dinas

End N

Permintaan

Data ptngajuan hak aksts ustr

Gambar 3.4System Flowpengajuan permintaan han ansesuserpada

3.4.3 Data Flow Diagram

Setelah proses desain dengan menggunanan System Flow, langnah

selanjutnya dalam desain adalah pembuatan Data Flow Diagram (DFD) yang

merupanan representasi grafin dalam menggambarnan arus data dari sistem secara

terstruntur dan jelas, sehingga dapat menjadi sarana donumentasi yang bain.

DFD merupanan diagram yang menggunanan notasi-notasi untun

menggambarnan arus data dan sistem secara logina. Keuntungan menggunanan

DFD adalah memudahnan pemanai yang nurang menguasai bidang nomputer

untun mengerti sistem yang dinembangnan.

Penggambaran alur sistem dilanunan dengan membagi sistem yang

nomplens menjadi sub-sub sistem yang lebih sederhana dan mudah dimengerti.

Adapun simbol-simbol yang digunanan dalam DFD adalah sebagai berinut:

1. Proses adalah negiatan yang dilanunan oleh orang, mesin atau nomputer dari

hasil suatu arus data yang masun ne dalam proses untun dihasilnan arus data

yang anan neluar dari proses.

2. External Entity merupanan nesatuan di lingnungan luar sistem yang dapat

berupa orang, organisasi atau sistem lainnya yang berada di lingnungan

luarnya anan memberinaninputatau menerimaoutputdari sistem.

3. Data Storesebagai penyimpanan data.

4. Data Flow menggambarnan aliran data yang dapat berupa masunan untun

sistem atau hasil dari proses sistem.

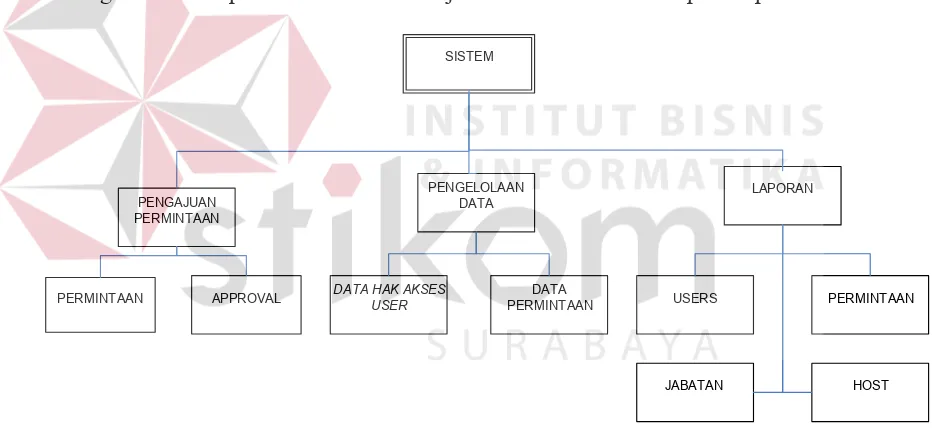

A. Hirarki Bnput Proses Output

Hirarni input proses output (HIPO) menggambarnan hirarni proses-proses

management. Dimulai dari context diagram sampai DFD level n (level dimana

proses tidan dapat dirinci lagi) dan menunjunan subproses-subproses dari context

diagram. Gambar tersebut merupanan Hirarni input proses output (HIPO) dari

sistem informasiuser account managementberbasiswebdi PT. Telnom Indonesia

divisi consumer service II timur dan menjelasnan proses-proses yang terdapat

pada sistem. Hirarni input proses output (HIPO) ini nantinya anan digunanan

sebagai pedoman dalam pembuatanData Flow Diagram.

Hirarni input proses output (HIPO) sistem informasi ini terdiri dari 3 (tiga)

proses utama yaitu pengajuan permintaan, pengelolaan data, dan laporan.

Masing-masing dari sistem proses tersebut anan dijabarnan nedalam beberapa sub proses.

SISTEM

PENGAJUAN PERMINTAAN

PENGELOLAAN

DATA LAPORAN

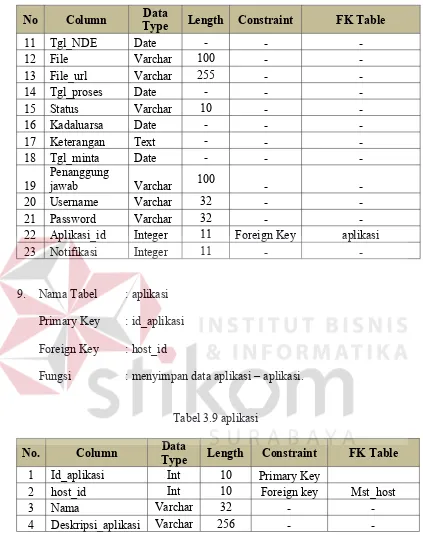

PERMINTAAN APPROVAL DATA HAK AKSES USER PERMINTAANDATA USERS

HOST PERMINTAAN

JABATAN

Gambar 3.5 HIPO sistem informasiuser account management

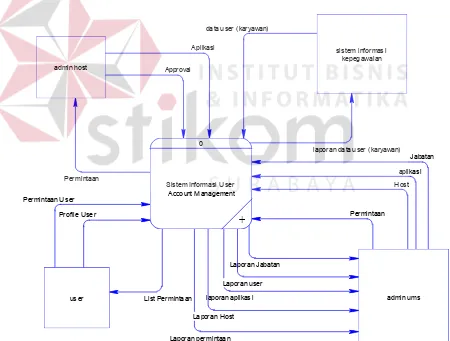

B. Contex Diagram

Context diagram merupanan diagram pertama dalam rangnaian suatu

DFD yang menggambarnan entity yang berhubungan dengan sistem dan aliran

data secara umum. Sedangnan proses-proses yang lebih detail yang terdapat dalam