ANALISIS KUALITATIF

VULNERABILITY

SISTEM

E-VOTING

PILKADA KOTA BOGOR

MENGGUNAKAN

ATTACK TREES

KODARSYAH

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI TESIS DAN

SUMBER INFORMASI SERTA PELIMPAHAN HAK CIPTA

Dengan ini saya menyatakan bahwa tesis berjudul Analisis Kualitatif Vulnerability Sistem E-Voting Pilkada Kota Bogor menggunakan Attack Trees adalah benar karya saya dengan arahan dari komisi pembimbing dan belum diajukan dalam bentuk apa pun kepada perguruan tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.

Dengan ini saya melimpahkan hak cipta dari karya tulis saya kepada Institut Pertanian Bogor.

ABSTRACT

KODARSYAH. Vulnerability Analysis of E-Voting System Pilkada Kota Bogor using Attack Trees. Under direction of SUGI GURITMAN and HENDRA RAHMAWAN.

Conventional elections process had some weakness such as double voting and the length of time recapitulation. Furthermore that cost’s and relatively large resources. E-voting is one alternative to replace election. The main of problem in e-voting is safety factor, therefore be required a good method for identification and vulnerability analysis. Attack trees give way to simplify the task of vulnerability analysis. Purpose of this research is doing vulnerability analysis in voting system pilkada in bogor city. This research include the description of e-voting system pilkada in bogor city, defining secure e-voting requirement and vulnerability analysis to the components of the e-voting system using the method of attack trees. This analysis oriented e-voting special attack that aims to influence outcome of the election is not to sabotage election. Qualitative analysis results showed that there is a vulnerability in the e-voting system Bogor city pilkada election.

RINGKASAN

KODARSYAH. Analisis Kualitatif Vulnerability Sistem E-Voting Pilkada Kota Bogor menggunakan Attack Trees. Dibimbing oleh SUGI GURITMAN dan HENDRA RAHMAWAN.

Proses pemilihan umum (pemilu) secara konvensional mempunyai beberapa kelemahan seperti pemilih ganda dan lamanya waktu rekapitulasi suara. Selain itu pemilu konvensional memerlukan biaya dan sumber daya yang relatif besar. E-voting merupakan salah satu alternatif untuk menggantikan pemilu konvensional. Pelaksanaan e-voting di Indonesia telah diterapkan dalam pemilihan kepala dusun di kabupaten Jembrana, Bali pada tahun 2009, dalam pilkades di Boyolali, Jateng pada bulan Maret 2013, dan dalam pilkada Bantaeng, Sulsel pada bulan April 2013. Permasalahan utama yang dihadapi dalam e-voting adalah terkait dengan faktor keamanan, oleh karena itu diperlukan metode yang baik untuk identifikasi dan analisis vulnerability agar dapat membantu analis keamanan untuk memahami cara menyerang dan letak kelemahan dari sistem e-voting, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan. Attack trees memberikan cara untuk menyederhanakan tugas analisis vulnerability. (Kusumah 2011), (Prayatna 2011), dan (Priyanggodo 2012) melakukan penelitian dengan mendesian e-voting pilkada Kota Bogor menggunakan protokol Two Central Facilities yang dimodifikasi. Sistem ini telah diterapkan pada pemilihan Ketua RW 02, Kelurahan Cipaku, Kecamatan Bogor Selatan, Kota Bogor pada bulan Juni 2011.

Tujuan dari penelitian ini adalah untuk melakukan analisis vulnerability pada sistem e-voting pilkada Kota Bogor secara kualitatif. Hasil yang diharapkan dari penelitian ini adalah untuk memudahkan dalam analisis keamanan agar sistem e-voting pilkada Kota Bogor dapat menjadi salah satu alternatif untuk menggantikan pemilihan umum secara konvensional. Penelitian ini meliputi pendeskripsian sistem e-voting pilkada Kota Bogor, pendefinisian secure voting requirment dan analisis vulnerability terhadap komponen-komponen sistem e-voting menggunakan metode attack trees.

Analisis ini berorientasi pada serangan khusus e-voting yaitu serangan yang bertujuan untuk mempengaruhi hasil pemilu bukan untuk menggagalkan pemilu. Serangan khusus e-voting meliputi serangan pencurian suara dan serangan pencabutan suara. Serangan pencurian suara memiliki tiga kemungkinan yaitu pemilih yang tidak memenuhi syarat dapat memilih, pemilih yang memenuhi syarat dapat memilih lebih dari sekali dan menambah atau menghapus suara kandidat. Kemungkinan serangan pencabutan suara yaitu pemilih yang memenuhi syarat tidak dapat memilih.

Hasil analisis menunjukan bahwa sistem e-voting pilkada Kota Bogor tidak aman dengan penggunaan mifare card sebagai alat otentikasi, penggunaan VPN PPTP untuk mengamankan pertukaran data dan terdapat vulnerability pada database server.

© Hak Cipta Milik IPB, Tahun 2014

Hak Cipta Dilindungi Undang-Undang

Dilarang mengutip sebagian atau seluruh karya tulis ini tanpa mencantumkan atau menyebutkan sumbernya. Pengutipan hanya untuk kepentingan pendidikan, penelitian, penulisan karya ilmiah, penyusunan laporan, penulisan kritik, atau tinjauan suatu masalah; dan pengutipan tersebut tidak merugikan kepentingan IPB

Tesis

sebagai salah satu syarat untuk memperoleh gelar Magister Sains

pada

Program Studi Ilmu Komputer

ANALISIS KUALITATIF

VULNERABILITY

SISTEM

E-VOTING

PILKADA KOTA BOGOR

MENGGUNAKAN

ATTACK TREES

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul Tesis : Analisis Kualitatif Vulnerability Sistem E-Voting Pilkada Kota Bogor menggunakan Attack Trees

Nama : Kodarsyah NIM : G651100231

Disetujui oleh Komisi Pembimbing

Dr Sugi Guritman Ketua

Hendra Rahmawan, SKom MT Anggota

Diketahui oleh

Ketua Program Studi Ilmu Komputer

Dr Wisnu Ananta Kusuma, ST MT

Dekan Sekolah Pascasarjana

Dr Ir Dahrul Syah, MScAgr

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah subhanahu wa ta’ala atas segala karunia-Nya sehingga karya ilmiah ini berhasil diselesaikan. Tema yang dipilih dalam penelitian yang dilaksanakan sejak bulan Juni 2013 ini ialah keamanan e-voting, dengan judul Analisis Kualitatif Vulnerability Sistem E-Voting Pilkada Kota Bogor menggunakan Attack Trees. Penulis mengucapkan terima kasih yang sebesar-besarnya kepada:

1. Isteriku Realilah dan Ananda Fathur Rahman, Zahra Arrela dan Ainiya Faida Azmi.

2. Ibunda Hj Maesaroh, Ayahanda H E Kosasih (alm), dan seluruh keluarga. 3. Dr Sugi Guritman dan Hendra Rahmawan, SKom MT selaku ketua dan

anggota komisi pembimbing.

4. Dr Wisnu Ananta Kusuma, ST MT selaku ketua Program Studi Ilmu Komputer IPB.

5. Dr Heru Sukoco, SSi MT selaku dosen penguji.

6. Dr Tri Widiyanto beserta staf Pusat Penelitian Limnologi – LIPI.

7. Dr Yogi Sirodz Gaos, Ir MT beserta staf Fakultas Teknik, UIKA Bogor. 8. Ir Budi Susetyo, MScIT beserta staf Program Studi Teknik Informatika,

Fakultas Teknik, UIKA Bogor.

9. Pak Yadi, Ibu Nining selaku TU di Program Studi Ilmu Komputer IPB. 10.Rekan-rekan seperjuangan angkatan XII S2 Ilmu Komputer IPB (Ami, Andi,

Anna, Asep, Dedi, Dian, Fikri, Ghani, Gibtha, Husna, Ilyas, Imam, Irwan, Kania, Komar, Mila, Prita, Safar, Sari, Verra, Yudith, Yustin)

11.Semua pihak yang tidak dapat disebutkan satu persatu. Semoga karya ilmiah ini bermanfaat.

Bogor, Februari 2014

RIWAYAT HIDUP

Penulis dilahirkan di Garut pada tanggal 5 Januari 1971 sebagai anak terakhir dari ayah H E Kosasih dan ibu Hj Maesaroh. Penulis mempunyai 6 kakak yaitu Iis Suryati, Memet Slamet, Iyar Suminar, Ridwan, Maeda Ningrum, Deni Mauludin.

Tahun 1990 penulis lulus SMAN 2 Bogor dan pada tahun yang sama penulis melanjutkan pendidikan strata satu (S1) di Sekolah Tinggi Manajemen Informatika dan Komputer Gunadarma Jakarta Jurusan Manajemen Informasi. Pada tahun 2010 penulis melanjutkan studi Pascasarjana Program Studi Magister Ilmu Komputer Institut Pertanian Bogor.

DAFTAR ISI

Halaman

PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Tujuan Penelitian ... 2

1.3 Manfaat Penelitian ... 2

1.4 Ruang Lingkup Penelitian... 2

TINJAUAN PUSTAKA ... 3

2.1 Pemilihan Umum (Pemilu) ... 3

2.2 Pemungutan Suara ... 3

2.3 E-Voting ... 5

2.4 Protokol Two Central Facilities ... 5

2.5 Keamanan Komputer... 7

2.6 Attack Tree ... 8

METODOLOGI PENELITIAN ... 11

3.1 Deskripsi Sistem E-Voting Pilkada Kota Bogor ... 11

3.2 Definisi Secure Voting Requirements ... 11

3.3 Definisi Vulnerability dan Serangan Khusus ... 12

3.4 Penerapan Attack Tree... 13

3.5 Analisis Vulnerability ... 13

3.6 Waktu dan Tempat Penelitian ... 13

HASIL DAN PEMBAHASAN ... 15

4.1 Deskripsi Sistem E-Voting Pilkada Kota Bogor ... 15

4.2 Secure Voting Requirements ... 19

4.3 Vulnerability dan Serangan Khusus Sistem E-Voting ... 20

4.4 Penerapan Attack Tree untuk Sistem E-Voting... 23

4.5 Analisis Vulnerability ... 27

SIMPULAN DAN SARAN ... 31

5.1 Simpulan ... 31

5.2 Saran ... 31

DAFTAR PUSTAKA ... 33

DAFTAR GAMBAR

Halaman

1. Skema pemilihan Two Central Facilities (Sireesha & Hakchai 2005) ...6

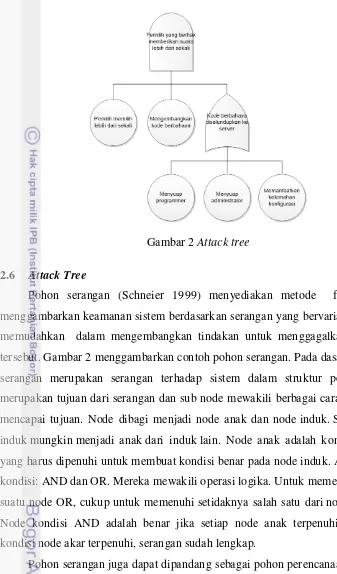

2. Attack tree ...8

3. Metodologi penelitian ...11

4. Komponen sistem e-voting ...12

5. Skema pemilihan dengan Two Central Facilities dimodifikasi (Kusumah 2011) ...17

6. Potensi serangan pada sistem e-voting ...21

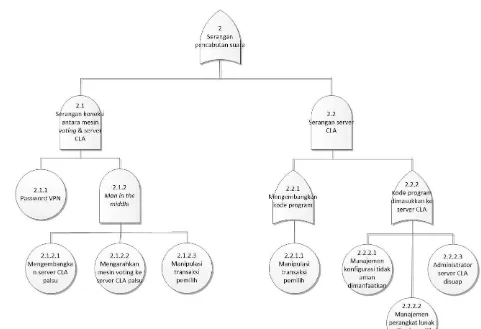

7. Serangan e-voting...23

8. Serangan pencurian suara ...25

9. Serangan pencabutan suara. ...26

10.Potensi serangan pencurian suara ...28

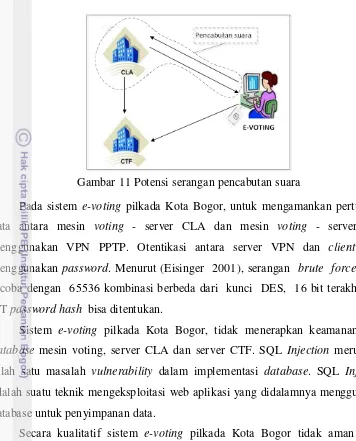

11.Potensi serangan pencabutan suara ...30

DAFTAR LAMPIRAN

Halaman 1. Tabel kebenaran sistem e-voting pilkada Kota Bogor ... 362. Diagram alir otentikasi card identity pada CLA (Prayanta 2011) ... 37

3. Diagram alir proses pemilihan kandidat (Kusumah 2011) ... 38

4. Diagram alir pengiriman kunci simetris AES dari CTF (Priyanggodo 2012) ... 39

1

PENDAHULUAN

1.1 Latar Belakang

Pemilihan Umum (Pemilu) adalah sarana pelaksanaan kedaulatan rakyat yang diselenggarakan secara langsung, umum, bebas, rahasia, jujur, dan adil dalam Negara Kesatuan Republik Indonesia berdasarkan Pancasila dan Undang-Undang Dasar Negara Republik Indonesia Tahun 1945. Pemilihan umum di Indonesia masih dilakukan secara konvensional. Proses pemilihan umum secara konvensional tersebut mempunyai beberapa kelemahan seperti pemilih ganda, penggelembungan suara dan pengumpulan kartu suara yang berjalan lambat serta lamanya waktu rekapitulasi suara. Cara konvesional ini juga memerlukan biaya dan sumber daya yang relatif besar.

Pemungutan suara secara elektronik dengan memanfaatkan teknologi elektronik (e-voting) saat ini dapat menjadi salah satu alternatif untuk menggantikan pemilihan umum secara konvensional. Permasalahan utama yang dihadapi dalam e-voting adalah terkait dengan faktor keamanan. Oleh karena itu, sistem e-voting harus memenuhi secure voting requirements yang dipaparkan oleh (Schneier 1996), agar sistem e-voting dapat berjalan dengan baik dan diterima oleh masyarakat.

Beberapa penelitian terdahulu yang terkait dengan topik sistem keamanan e-voting diantaranya adalah (Sireesha & Chakchai 2005) melakukan penelitian

2

Sistem ini telah diterapkan pada pemilihan Ketua RW 02, Kelurahan Cipaku, Kecamatan Bogor Selatan, Kota Bogor pada bulan Juni 2011. Sistem ini

diharapkan dapat digunakan sebagai alternatif untuk pilkada Kota Bogor,

menggantikan pemilu konvensional. Oleh karena itu diperlukan metode yang baik untuk identifikasi dan analisis vulnerability pada sistem e-voting, agar analis keamanan dapat memahami cara dan dimana sistem e-voting dapat diserang, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan. Attack trees memberikan cara untuk menyederhanakan tugas analisis vulnerability.

1.2 Tujuan Penelitian

Tujuan dari penelitian ini adalah untuk melakukan analisis vulnerability pada sistem e-voting pilkada Kota Bogor secara kualitatif. Hasil yang diharapkan dari penelitian ini adalah untuk memudahkan dalam analisis keamanan.

1.3 Manfaat Penelitian

Membantu analis keamanan untuk memahami cara menyerang dan letak kelemahan dari sistem e-voting, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan.

1.4 Ruang Lingkup Penelitian

3

TINJAUAN PUSTAKA

2.1 Pemilihan Umum (Pemilu)

Peraturan tertinggi mengenai pemilu diatur dalam Undang-Undang Dasar (UUD) 1945 hasil amandemen. Pemilu secara tegas diatur pada UUD 1945 perubahan III, bab VIIB tentang Pemilihan Umum, pasal 22E. Pemilihan umum dilaksanakan secara langsung, umum, bebas, rahasia, jujur, dan adil setiap lima tahun sekali.

Pemilihan umum diselenggarakan untuk memilih anggota Dewan Perwakilan Rakyat (DPR), Dewan Perwakilan Daerah (DPD), Presiden dan Wakil Presiden dan Dewan Perwakilan Rakyat Daerah (DPRD).

1. Peserta pemilihan umum untuk memilih anggota DPR dan anggota DPRD adalah partai politik.

2. Peserta pemilihan umum untuk memilih anggota DPD adalah perseorangan. 3. Pemilihan umum diselenggarakan oleh suatu komisi pemilihan umum yang

bersifat nasional, tetap, dan mandiri.

4. Ketentuan lebih lanjut tentang pemilihan umum diatur dengan undang-undang. Pada Undang-Undang Nomor 8 Tahun 2012 Tentang Pemilihan Umum Anggota DPR, DPD, dan DPRD dinyatakan pemilihan umum secara langsung oleh rakyat merupakan sarana perwujudan kedaulatan rakyat guna menghasilkan pemerintahan negara yang demokratis berdasarkan Pancasila dan UUD 1945. Pemilu di Indonesia menganut asas langsung, umum, bebas, rahasia, jujur, dan adil.

2.2 Pemungutan Suara

4

1. Calon pemilih datang ke Tempat Pemungutan Suara (TPS). TPS adalah tempat melakukan pemungutan suara yang disediakan oleh panitia pemilihan umum.

2. Calon pemilih memberikan kartu pemilih. Kartu pemilih ini digunakan sebagai tanda bahwa calon pemilih telah terdaftar sebagai calon pemilih. 3. Calon pemilih mengambil kertas suara (ballot) dan kemudian melakukan

pencoblosan di dalam bilik suara.

4. Kertas suara dimasukkan ke dalam kotak suara (ballot box).

5. Salah satu jari pemilih diberi tanda dengan tinta sebagai penanda bahwa pemilih tersebut telah melakukan pemungutan suara.

6. Setelah waktu untuk memasukkan suara selesai, maka kemudian dilakukan perhitungan suara.

7. Kertas suara dikeluarkan dari kotak suara dan kemudian dihitung bersama -sama dengan diawasi oleh saksi dari berbagai pihak antara lain panitia dan perwakilan partai politik.

8. Hasil perhitungan tersebut kemudian dikirimkan ke kantor KPU untuk dilakukan rekapitulasi hasil pemungutan suara.

Proses pemungutan suara secara manual menggunakan kertas suara sampai saat ini masih digunakan di Indonesia dan negara-negara lain yang belum menggunakan sistem e-voting. Berikut ini adalah beberapa alasan yang mungkin mendasari suatu negara tetap menggunakan sistem pemungutan suara secara manual.

Belum ada sistem e-voting yang keamanannya sudah benar-benar teruji.

Tingkat pendidikan masyarakat secara umum masih cukup rendah sehingga penerapan teknologi baru membutuhkan biaya dan waktu yang cukup besar untuk melakukan sosialisasi agar masyarakat mampu menggunakannya.

Pemerintah perlu melakukan sosialisasi sistem baru agar masyarakat mau mengadopsi sistem baru.

5

2.3 E-Voting

E-voting adalah proses pemungutan suara yang memanfaatkan elektronik. Seiring dengan perkembangan jaman, ada pergeseran makna terkait e-voting. E-voting saat ini lebih dikhususkan pada pemanfaatan teknologi informasi khususnya jaringan internet pada pelaksanaan pemungutan suara. Penelitian terkait e-voting yang memanfaatkan teknologi informasi mulai banyak bermunculan pada tahun 1990-an. Pelaksanaan e-voting di Indonesia telah diterapkan dalam pemilihan kepala dusun di kabupaten Jembrana, Bali pada tahun 2009, dalam pilkades di Boyolali, Jateng pada bulan Maret 2013, dan dalam pilkada Bantaeng, Sulsel pada bulan April 2013.

Secara umum sistem e-voting terdiri dari 6 tahap (Buldas & Magi 2007): 1. Registrasi adalah tahap untuk menentukan pemilih yang memenuhi syarat

untuk memilih pada sistem e-voting dan untuk menyediakan data otentikasi untuk login ke sistem e-voting.

2. Otentikasi adalah tahap untuk memverifikasi bahwa pemilih memiliki hak untuk memilih.

3. Pemungutan suara dan penyimpanan suara adalah tahap di mana pemilih yang memenuhi syarat memberikan suara dan sistem e-voting menyimpan suara yang diterima dari para pemilih.

4. Mengelola suara adalah fase di mana suara yang diterima dari para pemilih dikelola, dipilah dan siap untuk dihitung.

5. Penghitungan suara adalah fase untuk menghitung suara dan untuk output penghitungan akhir.

6. Audit merupakan fase untuk memeriksa bahwa pemilih yang memenuhi syarat mampu untuk memilih dan suara mereka berpartisipasi dalam perhitungan akhir.

2.4 Protokol Two Central Facilities

6

1. Setiap pemilih mengirim pesan kepada CLA dan meminta nomor validasi. 2. CLA mengirim nomor validasi acak kepada pemilih dan menyimpan daftar

setiap nomor validasi. CLA juga menyimpan sebuah daftar dari nomor validasi penerima, untuk mengantisipasi seseorang memilih dua kali.

3. CLA mengirim daftar nomor validasi kepada CTF.

4. Setiap pemilih memilih nomor identifikasi secara acak lalu membuat pesan dengan nomor tersebut, yaitu nomor validasi yang diperoleh dari CLA dan suaranya. Pesan ini kemudian dikirimkan kepada CTF.

5. CTF memeriksa dan membandingkan nomor validasi dengan daftar yang diterima dari CLA. Jika nomor validasi terdapat pada daftar maka nomor tersebut akan disilang untuk menghindari pemilih memilih dua kali. CTF menambahkan nomor identifikasi pada daftar pemilih yang telah memberikan suara pada kandidat tertentu dan menambahkan satu suara pada kandidat tersebut.

6. Setelah semua suara diterima, CTF mempublikasikan keluaran seperti daftar nomor identifikasi dan untuk siapa suara tersebut diberikan.

Skema pemilihan dengan komunikasi two central facilities dapat dilihat pada Gambar 1.

7

2.5 Keamanan Komputer

(Bishop 2003) mengemukakan bahwa keamanan komputer mencakup tiga aspek utama, yaitu kerahasian (confidentialily), integritas (integrity) dan ketersediaan (availability). Interpretasi dari setiap aspek pada lingkungan suatu organisasi ditentukan oleh kebutuhan dari individu yang terlibat, kebiasaan dan hukum yang berlaku dalam organisasi tersebut.

Kerahasiaan merupakan suatu usaha untuk menjaga kerahasian informasi dan pribadi atau sumber daya. Mekanisme kontrol akses dalam penyediaan informasi dapat memberikan aspek kerahasiaan. Salah satu mekanisme kontrol akses yang menyediakan kerahasiaan adalah kriptografi yang memiliki mekanisme pengacakan data sehingga sulit dipahami oleh pihak yang tidak berwenang. Mekanisme kontrol akses terkadang lebih mengutamakan kerahasiaan keberadaan data dari pada isi dari data itu sendiri.

Aspek integritas menekankan pada tingkat kepercayaan kebenaran dengan penjagaan terhadap perubahan yang dilakukan dengan cara di luar standar atau oleh pihak yang tidak berwenang. Integritas meliputi data integritas (isi informasi) dan originalitas integritas (sumber data, sering disebut otentikasi). Mekanisme integritas terbagi dalam dua kelas, yaitu mekanisme pencegahan (prevention) dan mekanisme deteksi (detection) dengan tujuan integritas yang berbeda. Mekanisme pencegahan menghalangi seorang pemakai yang tidak berwenang untuk mengubah suatu data. Mekanisme deteksi menghalangi seorang pemakai yang mempunyai wewenang untuk mengubah data diluar cara standar.

8

2.6 Attack Tree

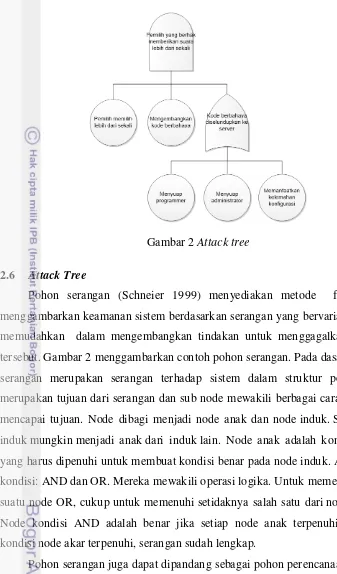

Pohon serangan (Schneier 1999) menyediakan metode formal yang menggambarkan keamanan sistem berdasarkan serangan yang bervariasi sehingga memudahkan dalam mengembangkan tindakan untuk menggagalkan serangan tersebut. Gambar 2 menggambarkan contoh pohon serangan. Pada dasarnya pohon serangan merupakan serangan terhadap sistem dalam struktur pohon. Node merupakan tujuan dari serangan dan sub node mewakili berbagai cara bagaimana mencapai tujuan. Node dibagi menjadi node anak dan node induk. Sebuah node induk mungkin menjadi anak dari induk lain. Node anak adalah kondisi-kondisi yang harus dipenuhi untuk membuat kondisi benar pada node induk. Ada dua tipe kondisi: AND dan OR. Mereka mewakili operasi logika. Untuk memenuhi kondisi suatu node OR, cukup untuk memenuhi setidaknya salah satu dari node anaknya. Node kondisi AND adalah benar jika setiap node anak terpenuhi. Pada saat kondisi node akar terpenuhi, serangan sudah lengkap.

Pohon serangan juga dapat dipandang sebagai pohon perencanaan serangan. Pada saat penyerang berencana untuk menyerang, mereka harus memperhitungkan keuntungan dan biaya dari penyerangan.. Hal ini berarti bahwa penyerang tidak akan menyerang jika serangannya tidak menguntungkan dan penyerang selalu memilih cara penyerangan yang paling menguntungkan. Selain biaya dan keuntungan serangan, penyerang juga mempertimbangkan kemungkinan sukses

11

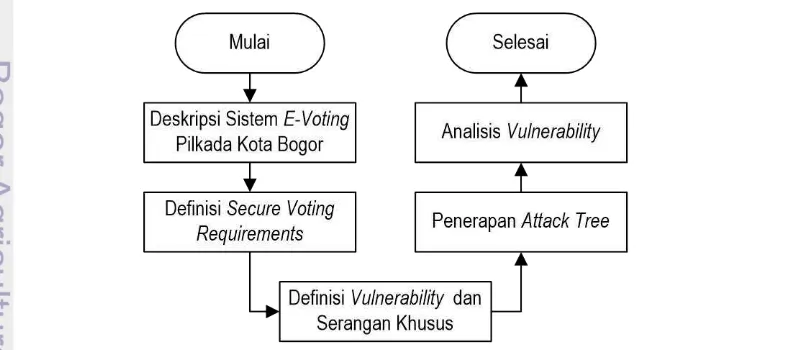

METODOLOGI PENELITIAN

Metode yang digunakan dalam penelitian ini adalah metode attack tree. Metode yang digunakan dalam analisis e-voting harus memiliki sifat keamanan yang sama dengan pemilu konvensional. Jika e-voting memiliki sifat keamanan yang sama dengan pemilu konvensional, maka dapat dipertimbangkan juga bahwa e-voting aman (Buldas & Magi 2007). Tahapan penelitian yang akan dilaksanakan

dapat dilihat pada Gambar 3 adalah sebagai berikut:

3.1 Deskripsi Sistem E-Voting Pilkada Kota Bogor

Pada tahap ini akan dijelaskan secara detail proses dan diagram alir sistem E-Voting Pilkada Kota Bogor yang dikembangkan oleh (Prayanta 2011),

(Kusumah 2011) dan (Priyanggodo 2012).

3.2 Definisi Secure Voting Requirements

Hal mendasar yang diperlukan untuk melakukan analisis keamanan e-voting adalah pendefinisian sifat-sifat yang dibutuhkan oleh sistem. Sifat-sifat yang diinginkan tersebut merepresentasikan struktur dan keberfungsian yang diharapkan dari suatu sistem e-voting. Sistem e-voting dikatakan aman, apabila sifat-sifat yang diinginkan pada sistem terpenuhi.

Dalam penelitian ini sifat-sifat yang diinginkan pada sistem akan mengacu

12

pada requirement secure voting (Schneier 1996). Karena tidak semua requirement secure voting sesuai dengan sistem pemilu di Indonesia, maka sifat-sifat yang diinginkan pada sistem tersebut akan disesuaikan dengan kebijakan Komisi Pemilihan Umum (KPU).

3.3 Definisi Vulnerability dan Serangan Khusus

Pada bagian ini, akan didefinisikan vulnerability sistem e-voting kemudian akan didefinisikan karakteristik serangan khusus terhadap sistem e-voting, yang secara langsung mempengaruhi sifat-sifat yang diinginkan dari sistem e-voting

Komponen-komponen sistem e-voting dapat dilihat pada Gambar 4 yang terdiri dari:

Mesin voting.

Server Central Legitimization Agency (CLA).

Server Central Tabulating Facilities (CTF).

Saluran komunikasi.

Untuk menggambarkan vulnerability sistem e-voting, akan dilakukan pengamatan terhadap komponen-komponen sistem e-voting untuk mengetahui komponen apa saja dalam sistem e-voting tersebut yang diperkirakan menjadi target musuh untuk melakukan penyerangan. Misalnya, untuk menyerang mesin voting dengan maksud mempengaruhi proses voting.

13

3.4 Penerapan Attack Tree

Dalam tahapan ini akan dilakukan analisis vulnerability terhadap serangan khusus e-voting menggunakan pohon serangan. Pohon serangan dalam analisis ini akan digambarkan dalam format: grafik.

Grafik attack tree akan digambarkan dalam tiga bentuk node: 1. untuk menggambarkan kondisi OR.

2. untuk menggambarkan kondisi AND. 3. untuk menggambarkan terminal.

3.5 Analisis Vulnerability

Analisis vulnerability sistem e-voting akan dilakukan terhadap attack tree berdasarkan serangan khusus e-voting yang secara langsung mempengaruhi sifat-sifat yang diinginkan dari sistem e-voting.

3.6 Waktu dan Tempat Penelitian

15

HASIL DAN PEMBAHASAN

4.1 Deskripsi Sistem E-Voting Pilkada Kota Bogor

Sistem e-voting pilkada kota Bogor menggunakan protokol Two Central Facilities yang dimodifikasi. Protokol ini dipilih karena menurut Schneier (1996) termasuk protokol yang paling memenuhi sebagian besar persyaratan untuk menjalankan secure election dan dibandingkan protokol-protokol lain.

Sistem e-voting pilkada kota Bogor memiliki tiga komponen utama yaitu mesin voting, server CLA, dan server CTF.

Mesin voting merupakan satu unit Personal Computer yang dijalankan dengan sistem operasi Microsoft Windows client. Lingkungan sistem pada mesin voting sebagai berikut:

a. Apache Friends XAMPP sebagai server web. b. MySQL sebagai server database.

c. PHP sebagai bahasa pemrograman. d. Mozilla Firefox sebagai browser.

e. VPN PPTP digunakan untuk jalur komunikasi. f. Mivare card untuk alat autentikasi pemilih.

Fungsi utama dari mesin voting adalah untuk melakukan pemilihan dan menyimpan sementara hasil pemilihan sebelum dikirim ke server CTF untuk dilakukan perhitungan suara.

Server Central Legitimization Agency (CLA) merupakan satu unit Personal Computer yang dijalankan dengan sistem operasi Microsoft Windows Server 2008. Lingkungan sistem pada server CLA sebagai berikut:

a. MySQL sebagai server database. b. PHP sebagai bahasa pemrograman.

c. VPN PPTP digunakan untuk jalur komunikasi.

16

yang membutuhkan data pemilih, contohnya login dan verifikasi pilihan harus melakukan pengecekan langsung dengan server CLA melalui mesin voting.

Server Central Tabulating Facilities (CTF) merupakan satu unit Personal Computer yang dijalankan dengan sistem operasi Microsoft Windows Server 2008. Lingkungan sistem pada server CTF sebagai berikut:

a. MySQL sebagai server database. b. PHP sebagai bahasa pemrograman.

c. VPN PPTP digunakan untuk jalur komunikasi.

Server CTF merupakan badan tabulasi/penghitungan suara. Pangkalan data yang terdapat pada CTF berisi suara atau pilihan pemilih dan perhitungannya untuk masing-masing kandidat.

Untuk keamanan pengiriman data dalam setiap proses, dilakukan pengenkripsian data menggunakan.

a. RSA (2048 bits): Enkripsi kunci publik. b. AES (128 bits): Enkripsi kunci simetris. c. SHA-2 (256 bits): Signature/Hashing.

Pada sistem e-voting pilkada Kota Bogor, tidak terdapat sistem keamanan yang diterapkan pada Apache Friends XAMPP dan MySQL yang digunakan sebagai server web dan server database.

Mesin voting tidak menyediakan keyboard ataupun mouse selama proses evoting. Hal ini di anjurkan agar interaksi antara manusia dengan mesin voting

menjadi lebih terbatas, untuk memperkecil kemungkinan human error ataupun tindakan-tindakan yang tidak diinginkan lainnya. Pemilih hanya berinteraksi dengan sistem e-voting menggunakan layar sentuh.

Selanjutnya akan dijelaskan Proses pemilihan sistem e-voting pilkada Kota Bogor dengan informasi yang dihimpun dari (Prayanta 2011), Kusumah (2011), (Priyanggodo 2012).

Skema pemilihan dengan Two Central Facilities dimodifikasi dapat dilihat pada Gambar 5, alur kerja online voting berdasarkan gambar tersebut terbagi menjadi empat tahapan dengan penjelasan sebagai berikut:

Tahap pertama:

17

2. CLA mengirimkan kunci simetris yang telah dienkripsi menggunakan kunci publik yang diterima dari masing-masing mesin voting dan diberikan kepada masing-masing mesin voting sesuai alamat IP address masing-masing mesin voting.

3. Pemilih mengirimkan permintaan untuk memilih melalui mesin voting dengan cara menempelkan kartu identitasnya.

4. Mesin voting akan mengirimkan data kartu identitas pemilih yang telah dienkripsi kepada CLA.

5. CLA akan melakukan proses dekripsi terhadap data yang diterima. 6. CLA akan melakukan autentikasi pemilih dengan database. Diagam alir tahap pertama digambarkan pada Lampiran 2. Tahap kedua:

1. Apabila pemilih dinyatakan berhak memilih dengan ketentuan pemilih telah terdaftar di database dan belum memilih sebelumnya, pemilih akan diarahkan kepada halaman pemilihan dan status pemilih akan diubah menjadi status telah melakukan autentikasi. Namun, apabila pemilih dinyatakan tidak berhak memilih, pemilih langsung diarahkan ke halaman gagal memilih.

[image:31.595.154.495.65.326.2]2. Setelah pemilih melakukan pemilihan, pilihan pemilih akan disimpan pada mesin voting dan status pemilih akan diubah menjadi status telah melakukan

18

pemilihan. Mesin akan terus menerus melakukan proses yang sama sampai pada waktu pemilihan usai.

Diagam alir tahap kedua digambarkan pada Lampiran 3. Tahap ketiga:

1. Pengiriman kunci publik oleh masing masing mesin voting kepada CTF. 2. CTF mengirimkan kunci simetris yang telah dienkripsi menggunakan kunci

publik yang diterima dari tiap-tiap mesin dan dikirimkan kepada masing-masing mesin sesuai alamat IP address mesin.

Diagam alir tahap ketiga digambarkan pada Lampiran 4. Tahap keempat:

1. Mesin secara periodik akan melakukan permintaan kepada CLA untuk mengirimkan data ke CTF dengan mengirimkan informasi identitas mesin yang dienkripsi.

2. CLA akan melakukan proses autentikasi dan mengirimkan suatu random key mesin kepada mesin voting dan CTF yang dienkripsi.

3. Mesin voting akan mengirimkan identitas mesin, data hasil pemilihan, dan juga nilai random kepada CTF yang didapatkan dari CLA yang telah dienkripsi.

4. CTF melakukan pencocokan nilai random key yang diberikan mesin dengan random key yang diterima dari CLA untuk mesin tersebut.

5. Apabila random key yang dikirimkan mesin dan CLA sesuai, jumlah suara yang diberikan mesin kepada CTF akan disimpan ke dalam CTF.

6. Mesin akan terus menerus melakukan proses yang sama sampai pada waktu pemilihan usai.

Diagam alir tahap keempat digambarkan pada Lampiran 5.

Kelebihan dari protokol Two Central Facilities yang dimodifikasi ialah penggunaan jalur komunikasi untuk autentikasi pemilih pada CLA tidak akan terganggu oleh data yang dikirimkan ke CTF, sebab waktu pengirimannya yang berbeda.

19 sehingga apabila sebelum waktu pemilihan selesai pada CTF telah ditemukan suara pemilih dari mesin voting dapat dipastikan suara tersebut bukanlah suara yang sah.

Sistem ini tidak memenuhi salah satu kriteria secure election yang ideal yang disebutkan pada buku karangan (Schneier 1996), yaitu setiap pemilih dapat memastikan bahwa suara mereka sudah dikirimkan dan terhitung dalam penghitungan akhir sebab suara yang dikirimkan ke CTF bukanlah suara yang dikirimkan secara langsung oleh pemilih, melainkan suara yang diakumula si terlebih dahulu pada mesin voting. Tidak ada seorang pun yang dapat mengetahui pemilih dan pilihan yang dipilihnya. Namun, di sisi lain, hal ini menjadi salah satu kekuatan dari sistem ini, sebab tidak akan dimungkinkan terjadi penelusuran ke belakang oleh pihak-pihak manapun yang mampu mengumpulkan database dari CLA, CTF, dan mesin voting.

4.2 Secure Voting Requirements

Hal mendasar yang diperlukan untuk melakukan analisis keamanan e-voting adalah pendefinisian sifat-sifat yang diinginkan oleh sistem. Sifat-sifat yang diinginkan tersebut merepresentasikan struktur dan keberfungsian yang diharapkan dari suatu sistem e-voting. Sistem e-voting dikatakan aman, apabila sifat-sifat yang diinginkan pada sistem terpenuhi.

Dalam penelitian ini sifat-sifat yang diinginkan pada sistem akan mengacu pada sebagian requirement secure voting (Schneier 1996), yaitu:

1. Hanya pemilih yang berhak yang dapat memberikan suara (otentifikasi). 2. Tidak boleh memberikan lebih dari satu suara.

3. Tidak boleh menentukan orang lain harus memilih untuk siapa. 4. Tidak ada yang bisa menduplikasi suara orang lain.

5. Tidak boleh mengubah pilihan orang lain.

6. Setiap pemilih dapat memastikan bahwa suara mereka sudah dikirimkan dan terhitung dalam penghitungan akhir.

20

mereka sudah dikirimkan dan terhitung dalam penghitungan akhir. Sebagian dari persyaratan tersebut di atas diantaranya:

1. Hanya pemilih yang berhak yang dapat memberikan suara. Terdapat UID dan NIK pada mifare card yang bersifat unique. Hanya UID dan NIK yang terdapat pada database CLA yang dapat melakukan proses pemilihan.

2. Tidak boleh memberikan lebih dari satu suara. UID dan NIK dari mifare card yang telah melakukan pemilihan dicatat pada CLA sehingga setiap pemilih hanya dapat memberikan satu suara. Tidak boleh memberikan lebih dari satu hasil suara.

3. Tidak ada yang bisa mengubah pilihan orang lain. UID dan NIK dari mifare card yang telah melakukan pemilihan dicatat pada CLA sehingga mifare card

tidak dapat digunakan lagi.

4.3 Vulnerability dan Serangan Khusus Sistem E-Voting

Sistem e-voting dapat diserang pada titik-titik penyimpanan data, pengolahan suara, dan saluran komunikasi. Pada bagian ini akan diidentifikasi potensi titik serangan dan ancaman yang berkaitan dengan komponen sistem e-voting yang secara langsung mempengaruhi sifat-sifat yang diinginkan dari sistem

e-voting.

Ada jutaan pemilih dengan mesin voting, server CLA dan server CTF. Seorang penyerang dapat menyerang komponen tersebut atau koneksi antar komponen untuk mempengaruhi proses voting.

Sistem e-voting memiliki komponen-komponen berikut:

Mesin voting.

Server Central Legitimization Agency (CLA).

Server Central Tabulating Facilities (CTF).

Saluran komunikasi.

Kemungkinan serangan pada komponen-komponen sistem e-voting dapat dilihat pada Gambar 6, dengan penjelasan sebagai berikut:

1. Menyerang mesin voting.

21

Sebagai contoh, pengaturan beberapa bagian dari database mesin voting untuk memperoleh informasi pada surat suara, untuk menambahkan surat suara atau untuk menghapus suara yang tidak diinginkan. Hal ini dapat dilakukan dengan cara merubah kode program agar terjadi kecurangan pada e-voting.

Serangan lain adalah penyalahgunaan mifare card oleh orang yang bukan pemegang kartu yang sah, sehingga orang yang tidak berhak untuk memilih dapat melakukan pemilihan.

2. Menyerang server CLA.

Tujuan dari serangan ini untuk mempengaruhi proses otentikasi.

Contoh dari serangan ini adalah pengubahan UID dan NIK yang akan dikirimkan sistem ke pemilih serta status pemilih. Pengubahan ini mungkin dilakukan apabila database server CLA dapat ditembus oleh penyerang sehingga akun pemilih tidak lagi sama dan tidak dapat digunakan oleh pemilih. Serangan lain adalah . penolakan layanan yang mengakibatkan Server CLA tidak dapat diakses oleh para pemilih. Penyerangan ini dapat dilakukan melalui serangan DoS atau (Denial Of Service).

3. Menyerang server CTF.

[image:35.595.143.487.60.325.2]22

Seorang lawan merubah kode program pada database server CTF untuk mengubah fungsionalitas server CTF. Contohnya, untuk mempengaruhi penghitungan suara.

4. Menyerang koneksi antara mesin voting dan server CLA.

Tujuan dari serangan ini untuk mempengaruhi proses komunikasi antara mesin voting dan server CLA.

Sebagai contoh, penyerang dapat bertindak sebagai Man in the Middle saat CLA mengirimkan kunci simetris kepada mesin voting untuk melakukan komunikasi, pihak yang mengirimkan kunci tersebut bukanlah CLA yang resmi melainkan server lain yang mengaku sebagai CLA.

Berdasarkan potensi-potensi serangan pada sistem e-voting, akan dilakukan analisis terhadap serangan khusus pada sistem e-voting. Menurut (Buldas & Magi 2007), serangan khusus e-voting adalah serangan yang mengakibatkan perubahan besar dalam penghitungan akhir. Jika suatu sistem e-voting aman dalam hal serangan khusus voting, maka dapat ditentukan bahwa sistem tersebut aman pada prakteknya.

Ada beberapa serangan khusus voting. 1. Pencurian suara.

Tujuan serangan ini adalah untuk memberi lebih banyak suara untuk kandidat tertentu. Jika sistem e-voting tidak aman terhadap pencurian suara, maka penyerang dapat memberikan surat suara dan diterima dalam penghitungan akhir. Ancaman lainnya adalah pemilih mampu untuk memberikan lebih dari satu suara, sehingga seluruh suara diterima dalam penghitungan akhir dan penyerang dapat menambahkan atau mengurangi suara kandidat.

2. Penggagalan/pencabutan suara.

23

4.4 Penerapan Attack Tree untuk Sistem E-Voting

Pada bagian ini akan disajikan penerapan attack tree pada sistem e-voting pilkada Kota Bogor yang digambarkan dalam format: grafik.

Attack tree yang telah dijelaskan pada Subbab 2.6 merupakan grafik acyclic

di mana setiap node dalam grafik memiliki tepat satu orangtua. Akar pohon adalah simpul yatim. Node adalah tempat untuk menyimpan informasi.

Grafik attack tree akan digambarkan dalam tiga bentuk node: 1. untuk menggambarkan kondisi OR.

2. untuk menggambarkan kondisi AND. 3. untuk menggambarkan terminal.

Setelah grafik attack tree selesai dibuat, berbagai node anak akan diberi nilai P (possible) dan I (impossible), kemudian dilakukan perhitungan terhadap node tersebut. Menurut (Schneier 1999) nilai node OR adalah P jika salah satu nilai node anaknya P dan I jika semua nilai node anaknya I. Nilai node AND hanya P jika semua node anaknya P dan I jika sebaliknya. Hasil perhitungan attack tree dapat dilihat pada Lampiran 1.

Pohon serangan pada analisis ini belum sempurna karena belum semua kemungkinan cara menyerang dipertimbangkan. Namun, tahap ini merupakan upaya pertama untuk menganalisis serangan khusus e-voting pada sistem e-voting pilkada Kota Bogor.

24

Grafik serangan pohon sistem e-voting dapat dilihat pada Gambar 7 Simpul akar dari pohon bernama Serangan e-voting adalah simpul OR dengan 2 node anak yaitu: Serangan pencurian suara dan Serangan pencabutan suara.

25

26

27

4.5 Analisis Vulnerability

Analisis vulnerability sistem e-voting akan dilakukan terhadap serangan khusus e-voting berikut:

1. Serangan pencurian suara. 2. Serangan pencabutan suara.

Serangan pencurian suara

Jika sistem e-voting aman terhadap serangan pencurian suara maka dua sifat keamanan berikut harus terpenuhi: Pemilih yang tidak memenuhi syarat tidak dapat memilih dan pemilih yang memenuhi syarat tidak dapat memilih lebih dari sekali.

Serangan pencurian suara memiliki tiga kemungkinan yang dapat dilihat pada Gambar 10, yaitu:

1. Pemilih yang tidak memenuhi syarat dapat memilih.

2. Pemilih yang memenuhi syarat dapat memilih lebih dari sekali. 3. Menambah atau menghapus suara kandidat.

Pertama, analisis terhadap pemilih yang tidak memenuhi syarat (pemilih palsu) dapat memilih. Ada tiga kemungkinan pemilih palsu dapat melakukan pemilihan, yaitu:

Menggunakan mifare card orang lain (milik pemilih yang terdaftar).

Menyerang server CLA.

Menyerang koneksi koneksi antara mesin voting dan server CLA.

Dalam sistem e-voting pilkada Kota Bogor, dimungkinkan orang yang tidak berhak memilih untuk dapat melakukan pemilihan dengan menggunakan mifare card milik orang lain (pemilih yang terdaftar).

Pemilih yang tidak berhak juga dapat menyerang koneksi antara mesin voting dan server CLA dengan membuat serangan Man in the Middle, sehingga

mesin voting dapat terhubung ke server CLA palsu. Untuk dapat melakukan serangan ini, langkah pertama yang harus dilakukan adalah mendapatkan password VPN, karena sistem e-voting Pilkada Kota Bogor menggunakan VPN

28

the Middle dengan tujuan untuk manipulasi transaksi pemilih. Serangan Man in

the Middle dilakukan dengan mengembangkan server CLA palsu dan

menghubungkan mesin voting dengan server CLA palsu. Analisis vulnerability serangan ini disajikan dalam pohon serangan 1.2.

Selanjutnya penyerang dapat melakukan pemilihan apabila database server CLA dapat ditembus oleh penyerang, dimana UID dan NIK pemilih yang sah terdaftar pada database server CLA. Untuk dapat melakukan serangan terhadap database server CLA, penyerang dapat membuat kode program yang

mengakibatkan fungsionalitas server CLA terganggu. Analisis vulnerability serangan ini disajikan dalam pohon serangan 1.3.

Kedua, analisis terhadap pemilih yang memenuhi syarat dapat memilih lebih dari sekali. Ada tiga kemungkinan pemilih palsu dapat melakukan pemilihan, yaitu:

Menyerang server CLA.

Menyerang koneksi koneksi antara mesin voting dan server CLA.

Menyerang mesin voting.

Analisis serangan terhadap server CLA dan serangan koneksi antara mesin voting dan server CLA telah dijelaskan pada analisis terhadap pemilih yang tidak

[image:42.595.129.429.542.735.2]memenuhi syarat (pemilih palsu) dapat memilih. Selanjutnya, akan dijelaskan analisis serangan terhadap mesin voting. Pada saat pemilihan, akan dicek apakah pemilih telah memberikan suara? Apabila pemilih telah melakukan pemilihan,

29 status di database mesin voting akan berubah dan aplikasi pada mesin voting tidak akan mengijinkan pemilih untuk melakukan pemilihan kembali. Oleh karena itu, agar serangan sukses penyerang membutuhkan akses ke database mesin voting untuk mempengaruhi proses yang berjalan di mesin voting. Untuk dapat melakukan serangan terhadap database mesin voting, penyerang dapat membuat kode program yang mengakibatkan fungsionalitas mesin voting terganggu. Tujuan dari serangan ini untuk mengubah status pemilih. Analisis vulnerability serangan ini disajikan dalam pohon serangan 1.4.

Ketiga, analisis terhadap serangan untuk menambah atau mengurangi suara kandidat. Kemungkinan serangan yang dapat dilakukan untuk menambah atau mengurangi suara kandidat yaitu dengan menyerang server CTF. Penyerang dapat melakukan penambahan atau pengurangan suara kandidat apabila database server CTF dapat ditembus oleh penyerang, dimana suara kandidat dari semua mesin voting dikumpulkan pada database server CTF. Untuk dapat melakukan serangan

terhadap database server CTF, penyerang dapat membuat kode program yang mengakibatkan fungsionalitas server CLA terganggu.

Pencabutan suara

Jika sistem e-voting aman terhadap pencabutan suara pemilih maka sifat keamanan berikut harus terpenuhi, yaitu pemilih yang memenuhi syarat dapat melakukan pemilihan.

Kemungkinan serangan pencabutan suara dapat dilihat pada Gambar 11 yaitu pemilih yang memenuhi syarat tidak dapat memilih.

Ada dua kemungkinan pemilih yang memenuhi syarat tidak dapat memilih, yaitu:

Menyerang server CLA.

Menyerang koneksi antara mesin voting dan server CLA.

Analisis vulnerability serangan terhadap server CLA disajikan dalam pohon serangan 2.1 dan analisis vulnerability serangan koneksi antara mesin voting dan server CLA disajikan dalam pohon serangan 2.2.

30

Pada sistem e-voting pilkada Kota Bogor, untuk mengamankan pertukaran data antara mesin voting - server CLA dan mesin voting - server CTF menggunakan VPN PPTP. Otentikasi antara server VPN dan client VPN menggunakan password. Menurut (Eisinger 2001), serangan brute force yang dicoba dengan 65536 kombinasi berbeda dari kunci DES, 16 bit terakhir dari NT password hash bisa ditentukan.

Sistem e-voting pilkada Kota Bogor, tidak menerapkan keamanan pada database mesin voting, server CLA dan server CTF. SQL Injection merupakan salah satu masalah vulnerability dalam implementasi database. SQL Injection adalah suatu teknik mengeksploitasi web aplikasi yang didalamnya menggunakan database untuk penyimpanan data.

[image:44.595.94.450.75.516.2]Secara kualitatif sistem e-voting pilkada Kota Bogor tidak aman untuk diimplementasikan yang digambarkan pada Lampiran 1.

31

SIMPULAN DAN SARAN

5.1 Simpulan

Analisis vulnerability terhadap sistem e-voting pilkada Kota Bogor menggunakan metode attack trees yang dilakukan terhadap serangan khusus e-voting, diharapkan dapat membantu analis keamanan untuk memahami cara

menyerang dan letak kelemahan dari sistem e-voting, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan.

Hasil analisis menunjukan bahwa sistem e-voting pilkada Kota Bogor tidak aman dengan penggunaan mifare card sebagai alat otentikasi, penggunaan VPN PPTP untuk mengamankan pertukaran data dan terdapat vulnerability pada database server.

Attack trees pada analisis ini belum sempurna karena belum semua

kemungkinan cara menyerang dipertimbangkan. Analisis vulnerability terhadap attack trees juga masih dilakukan secara kualitatif.

5.2 Saran

Penelitian ini masih memiliki kelemahan dan kekurangan yang diharapkan dapat dikembangkan dan diperbaiki pada penelitian selanjutnya. Beberapa rekomendasi saran yang dapat dilakukan untuk penelitian selanjutnya adalah:

Diperlukan penyimpanan card identity berupa data biometric sidik jari dan retina.

Penggunaan saluran komunikasi private atau protokol VPN yang lebih aman.

Sistem harus memiliki pengamanan database pada tiap entitas.

Pengembangan attack trees dengan mempertimbangkan berbagai kemungkinan cara menyerang.

33

DAFTAR PUSTAKA

Bishop M. 2003. Computer Security Art and Science. Pearson Education, Inc. Boston.

Buldas A., Magi T. 2007. Practical Security Analysis of E-voting Systems. IWSEC'07 Proceedings of the Security 2nd international conference on Advances in information and computer security , pp 320-335.

EAC. 2009. Threat Trees and Matrices and Threat Instance Risk Analyzer (TIRA). Election Operations Assessment.

Eisinger J. 2001. Exploiting known security holes in Microsoft's PPTP Authentication Extensions (MS-CHAPv2). University of Freiburg.

Kusumah F. 2011. Desain Evoting Pilkada Kota Bogor Menggunakan Protokol Two Central Facilities Yang Dimodifikasi, Departemen Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor.

Prayatna K. 2011. Pengembangan Sistem Otentikasi Voter Pada Central Legitimization Agency (CLA) Menggunakan Media Mifare Smart Card, Departemen Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor. Priyanggodo E. 2012. Pengembangan Sistem Pengiriman Hasil Suara Pada

E-Voting Two Central Facilities Yang Dimodifikasi, Departemen Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor.

Schneier B. 1996. Applied Cryptography, Second Edition : Protocols, Algorithms, and Source Code in C, John Wiley & Sons, Inc.

Schneier B. 1999. Attack Trees. Dr. Dobb’s Journal. Modeling Security Threats. http://www.schneier.com/paper-attacktrees-ddj-ft.html. [26 Juni 2012].

Sireesha J., Chakchai S. 2005. Secure Virtual Election Booth with Two Central Facilities, Departement of Computer Science Washington University in St. Louis, USA.

Undang-Undang Dasar Negara Republik Indonesia Tahun 1945 Perubahan Ketiga. Undang-Undang Nomor 8 Tahun 2012 Tentang Pemilihan Umum Anggota

36

Lampiran 1 Tabel kebenaran sistem e-voting pilkada Kota Bogor

Node Tipe Node

Serangan e voting OR P

1 Serangan pencurian suara OR P

1.1 Menggunakan mifare card orang lain P

1.2 Seranagn koneksi antara mesin voting & server CLA AND P

1.2.1 Password VPN P

1.2.2 Man in the middle AND P

1.2.2.1 Mengembangkan server CLA palsu P

1.2.2.2 Mengarahkan mesin voting ke server CLA palsu P

1.2.2.3 Manipulasi transaksi pemilih P

1.3 Serangan server CLA AND P

1.3.1 Mengembangkan kode program OR P

1.3.1.1 Manipulasi transaksi pemilih P

1.3.2 Kode program dimasukkan ke server CLA OR P

1.3.2.1 Manajemen konfigurasi tidak aman dimanfaatkan I

1.3.2.2 Manajemen perangkat lunak aplikasi pemilih disuap P

1.3.2.3 Administrator server CLA disuap P

1.4 Serangan mesin voting AND P

1.4.1 Mengembangkan kode program OR P

1.4.1.1 Mengubah status pemilih P

1.4.2 Kode program dimasukkan ke mesin voting OR P

1.4.2.1 Manajemen konfigurasi tidak aman dimanfaatkan I

1.4.2.2 Manajemen perangkat lunak aplikasi pemilih disuap P

1.4.2.3 Administrator mesin voting disuap P

1.5 Serangan server CTF OR P

1.5.1 Membuat kode berbahaya AND P

1.5.1.1 Mendapatkan pengetahuan yang diperlukan P

1.5.1.2 Merancang serangan OR P

1.5.1.2.2 Menghapus suara kandidat P

1.5.1.2.3 Menambah suara kandidat P

1.5.2 Memasukan kode berbahaya ke server CTF OR P

1.5.2.1 Manajemen konfigurasi tidak aman dimanfaatkan I

1.5.2.2 Pengembangan perangkat lunak aplikasi pemilih disuap P

1.5.2.3 Administrator server CTF disuap P

2 Serangan pencabutan suara OR P

2.1 Serangan koneksi antara mesin voting & server CLA AND P

2.1.1 Password VPN P

2.1.2 Man in the middle AND P

2.1.2.1 Mengembangkan server CLA palsu P

2.1.2.2 Mengarahkan mesin voting ke server CLA palsu P

2.1.2.3 Manipulasi transaksi pemilih P

2.2 Serangan server CLA AND P

2.2.1 Mengembangkan kode program OR P

2.2.1.1 Manipulasi transaksi pemilih P

2.2.2 Kode program dimasukkan ke server CLA OR P

2.2.2.1 Manajemen konfigurasi tidak aman dimanfaatkan I

2.2.2.2 Manajemen perangkat lunak aplikasi pemilih disuap P

2.2.2.3 Administrator server CLA disuap P

Catatan: P = Possible I = Impossible

38

39 Lampiran 4 Diagram alir pengiriman kunci simetris AES dari CTF (Priyanggodo

40

ABSTRACT

KODARSYAH. Vulnerability Analysis of E-Voting System Pilkada Kota Bogor using Attack Trees. Under direction of SUGI GURITMAN and HENDRA RAHMAWAN.

Conventional elections process had some weakness such as double voting and the length of time recapitulation. Furthermore that cost’s and relatively large resources. E-voting is one alternative to replace election. The main of problem in e-voting is safety factor, therefore be required a good method for identification and vulnerability analysis. Attack trees give way to simplify the task of vulnerability analysis. Purpose of this research is doing vulnerability analysis in voting system pilkada in bogor city. This research include the description of e-voting system pilkada in bogor city, defining secure e-voting requirement and vulnerability analysis to the components of the e-voting system using the method of attack trees. This analysis oriented e-voting special attack that aims to influence outcome of the election is not to sabotage election. Qualitative analysis results showed that there is a vulnerability in the e-voting system Bogor city pilkada election.

RINGKASAN

KODARSYAH. Analisis Kualitatif Vulnerability Sistem E-Voting Pilkada Kota Bogor menggunakan Attack Trees. Dibimbing oleh SUGI GURITMAN dan HENDRA RAHMAWAN.

Proses pemilihan umum (pemilu) secara konvensional mempunyai beberapa kelemahan seperti pemilih ganda dan lamanya waktu rekapitulasi suara. Selain itu pemilu konvensional memerlukan biaya dan sumber daya yang relatif besar. E-voting merupakan salah satu alternatif untuk menggantikan pemilu konvensional. Pelaksanaan e-voting di Indonesia telah diterapkan dalam pemilihan kepala dusun di kabupaten Jembrana, Bali pada tahun 2009, dalam pilkades di Boyolali, Jateng pada bulan Maret 2013, dan dalam pilkada Bantaeng, Sulsel pada bulan April 2013. Permasalahan utama yang dihadapi dalam e-voting adalah terkait dengan faktor keamanan, oleh karena itu diperlukan metode yang baik untuk identifikasi dan analisis vulnerability agar dapat membantu analis keamanan untuk memahami cara menyerang dan letak kelemahan dari sistem e-voting, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan. Attack trees memberikan cara untuk menyederhanakan tugas analisis vulnerability. (Kusumah 2011), (Prayatna 2011), dan (Priyanggodo 2012) melakukan penelitian dengan mendesian e-voting pilkada Kota Bogor menggunakan protokol Two Central Facilities yang dimodifikasi. Sistem ini telah diterapkan pada pemilihan Ketua RW 02, Kelurahan Cipaku, Kecamatan Bogor Selatan, Kota Bogor pada bulan Juni 2011.

Tujuan dari penelitian ini adalah untuk melakukan analisis vulnerability pada sistem e-voting pilkada Kota Bogor secara kualitatif. Hasil yang diharapkan dari penelitian ini adalah untuk memudahkan dalam analisis keamanan agar sistem e-voting pilkada Kota Bogor dapat menjadi salah satu alternatif untuk menggantikan pemilihan umum secara konvensional. Penelitian ini meliputi pendeskripsian sistem e-voting pilkada Kota Bogor, pendefinisian secure voting requirment dan analisis vulnerability terhadap komponen-komponen sistem e-voting menggunakan metode attack trees.

Analisis ini berorientasi pada serangan khusus e-voting yaitu serangan yang bertujuan untuk mempengaruhi hasil pemilu bukan untuk menggagalkan pemilu. Serangan khusus e-voting meliputi serangan pencurian suara dan serangan pencabutan suara. Serangan pencurian suara memiliki tiga kemungkinan yaitu pemilih yang tidak memenuhi syarat dapat memilih, pemilih yang memenuhi syarat dapat memilih lebih dari sekali dan menambah atau menghapus suara kandidat. Kemungkinan serangan pencabutan suara yaitu pemilih yang memenuhi syarat tidak dapat memilih.

Hasil analisis menunjukan bahwa sistem e-voting pilkada Kota Bogor tidak aman dengan penggunaan mifare card sebagai alat otentikasi, penggunaan VPN PPTP untuk mengamankan pertukaran data dan terdapat vulnerability pada database server.

3

TINJAUAN PUSTAKA

2.1 Pemilihan Umum (Pemilu)

Peraturan tertinggi mengenai pemilu diatur dalam Undang-Undang Dasar (UUD) 1945 hasil amandemen. Pemilu secara tegas diatur pada UUD 1945 perubahan III, bab VIIB tentang Pemilihan Umum, pasal 22E. Pemilihan umum dilaksanakan secara langsung, umum, bebas, rahasia, jujur, dan adil setiap lima tahun sekali.

Pemilihan umum diselenggarakan untuk memilih anggota Dewan Perwakilan Rakyat (DPR), Dewan Perwakilan Daerah (DPD), Presiden dan Wakil Presiden dan Dewan Perwakilan Rakyat Daerah (DPRD).

1. Peserta pemilihan umum untuk memilih anggota DPR dan anggota DPRD adalah partai politik.

2. Peserta pemilihan umum untuk memilih anggota DPD adalah perseorangan. 3. Pemilihan umum diselenggarakan oleh suatu komisi pemilihan umum yang

bersifat nasional, tetap, dan mandiri.

4. Ketentuan lebih lanjut tentang pemilihan umum diatur dengan undang-undang. Pada Undang-Undang Nomor 8 Tahun 2012 Tentang Pemilihan Umum Anggota DPR, DPD, dan DPRD dinyatakan pemilihan umum secara langsung oleh rakyat merupakan sarana perwujudan kedaulatan rakyat guna menghasilkan pemerintahan negara yang demokratis berdasarkan Pancasila dan UUD 1945. Pemilu di Indonesia menganut asas langsung, umum, bebas, rahasia, jujur, dan adil.

2.2 Pemungutan Suara

4

1. Calon pemilih datang ke Tempat Pemungutan Suara (TPS). TPS adalah tempat melakukan pemungutan suara yang disediakan oleh panitia pemilihan umum.

2. Calon pemilih memberikan kartu pemilih. Kartu pemilih ini digunakan sebagai tanda bahwa calon pemilih telah terdaftar sebagai calon pemilih. 3. Calon pemilih mengambil kertas suara (ballot) dan kemudian melakukan

pencoblosan di dalam bilik suara.

4. Kertas suara dimasukkan ke dalam kotak suara (ballot box).

5. Salah satu jari pemilih diberi tanda dengan tinta sebagai penanda bahwa pemilih tersebut telah melakukan pemungutan suara.

6. Setelah waktu untuk memasukkan suara selesai, maka kemudian dilakukan perhitungan suara.

7. Kertas suara dikeluarkan dari kotak suara dan kemudian dihitung bersama -sama dengan diawasi oleh saksi dari berbagai pihak antara lain panitia dan perwakilan partai politik.

8. Hasil perhitungan tersebut kemudian dikirimkan ke kantor KPU untuk dilakukan rekapitulasi hasil pemungutan suara.

Proses pemungutan suara secara manual menggunakan kertas suara sampai saat ini masih digunakan di Indonesia dan negara-negara lain yang belum menggunakan sistem e-voting. Berikut ini adalah beberapa alasan yang mungkin mendasari suatu negara tetap menggunakan sistem pemungutan suara secara manual.

Belum ada sistem e-voting yang keamanannya sudah benar-benar teruji.

Tingkat pendidikan masyarakat secara umum masih cukup rendah sehingga penerapan teknologi baru membutuhkan biaya dan waktu yang cukup besar untuk melakukan sosialisasi agar masyarakat mampu menggunakannya.

Pemerintah perlu melakukan sosialisasi sistem baru agar masyarakat mau mengadopsi sistem baru.

5

2.3 E-Voting

E-voting adalah proses pemungutan suara yang memanfaatkan elektronik. Seiring dengan perkembangan jaman, ada pergeseran makna terkait e-voting. E-voting saat ini lebih dikhususkan pada pemanfaatan teknologi informasi khususnya jaringan internet pada pelaksanaan pemungutan suara. Penelitian terkait e-voting yang memanfaatkan teknologi informasi mulai banyak bermunculan pada tahun 1990-an. Pelaksanaan e-voting di Indonesia telah diterapkan dalam pemilihan kepala dusun di kabupaten Jembrana, Bali pada tahun 2009, dalam pilkades di Boyolali, Jateng pada bulan Maret 2013, dan dalam pilkada Bantaeng, Sulsel pada bulan April 2013.

Secara umum sistem e-voting terdiri dari 6 tahap (Buldas & Magi 2007): 1. Registrasi adalah tahap untuk menentukan pemilih yang memenuhi syarat

untuk memilih pada sistem e-voting dan untuk menyediakan data otentikasi untuk login ke sistem e-voting.

2. Otentikasi adalah tahap untuk memverifikasi bahwa pemilih memiliki hak untuk memilih.

3. Pemungutan suara dan penyimpanan suara adalah tahap di mana pemilih yang memenuhi syarat memberikan suara dan sistem e-voting menyimpan suara yang diterima dari para pemilih.

4. Mengelola suara adalah fase di mana suara yang diterima dari para pemilih dikelola, dipilah dan siap untuk dihitung.

5. Penghitungan suara adalah fase untuk menghitung suara dan untuk output penghitungan akhir.

6. Audit merupakan fase untuk memeriksa bahwa pemilih yang memenuhi syarat mampu untuk memilih dan suara mereka berpartisipasi dalam perhitungan akhir.

2.4 Protokol Two Central Facilities

6

1. Setiap pemilih mengirim pesan kepada CLA dan meminta nomor validasi. 2. CLA mengirim nomor validasi acak kepada pemilih dan menyimpan daftar

setiap nomor validasi. CLA juga menyimpan sebuah daftar dari nomor validasi penerima, untuk mengantisipasi seseorang memilih dua kali.

3. CLA mengirim daftar nomor validasi kepada CTF.

4. Setiap pemilih memilih nomor identifikasi secara acak lalu membuat pesan dengan nomor tersebut, yaitu nomor validasi yang diperoleh dari CLA dan suaranya. Pesan ini kemudian dikirimkan kepada CTF.

5. CTF memeriksa dan membandingkan nomor validasi dengan daftar yang diterima dari CLA. Jika nomor validasi terdapat pada daftar maka nomor tersebut akan disilang untuk menghindari pemilih memilih dua kali. CTF menambahkan nomor identifikasi pada daftar pemilih yang telah memberikan suara pada kandidat tertentu dan menambahkan satu suara pada kandidat tersebut.

6. Setelah semua suara diterima, CTF mempublikasikan keluaran seperti daftar nomor identifikasi dan untuk siapa suara tersebut diberikan.

Skema pemilihan dengan komunikasi two central facilities dapat dilihat pada Gambar 1.

7

2.5 Keamanan Komputer

(Bishop 2003) mengemukakan bahwa keamanan komputer mencakup tiga aspek utama, yaitu kerahasian (confidentialily), integritas (integrity) dan ketersediaan (availability). Interpretasi dari setiap aspek pada lingkungan suatu organisasi ditentukan oleh kebutuhan dari individu yang terlibat, kebiasaan dan hukum yang berlaku dalam organisasi tersebut.

Kerahasiaan merupakan suatu usaha untuk menjaga kerahasian informasi dan pribadi atau sumber daya. Mekanisme kontrol akses dalam penyediaan informasi dapat memberikan aspek kerahasiaan. Salah satu mekanisme kontrol akses yang menyediakan kerahasiaan adalah kriptografi yang memiliki mekanisme pengacakan data sehingga sulit dipahami oleh pihak yang tidak berwenang. Mekanisme kontrol akses terkadang lebih mengutamakan kerahasiaan keberadaan data dari pada isi dari data itu sendiri.

Aspek integritas menekankan pada tingkat kepercayaan kebenaran dengan penjagaan terhadap perubahan yang dilakukan dengan cara di luar standar atau oleh pihak yang tidak berwenang. Integritas meliputi data integritas (isi informasi) dan originalitas integritas (sumber data, sering disebut otentikasi). Mekanisme integritas terbagi dalam dua kelas, yaitu mekanisme pencegahan (prevention) dan mekanisme deteksi (detection) dengan tujuan integritas yang berbeda. Mekanisme pencegahan menghalangi seorang pemakai yang tidak berwenang untuk mengubah suatu data. Mekanisme deteksi menghalangi seorang pemakai yang mempunyai wewenang untuk mengubah data diluar cara standar.

8

2.6 Attack Tree

Pohon serangan (Schneier 1999) menyediakan metode formal yang menggambarkan keamanan sistem berdasarkan serangan yang bervariasi sehingga memudahkan dalam mengembangkan tindakan untuk menggagalkan serangan tersebut. Gambar 2 menggambarkan contoh pohon serangan. Pada dasarnya pohon serangan merupakan serangan terhadap sistem dalam struktur pohon. Node merupakan tujuan dari serangan dan sub node mewakili berbagai cara bagaimana mencapai tujuan. Node dibagi menjadi node anak dan node induk. Sebuah node induk mungkin menjadi anak dari induk lain. Node anak adalah kondisi-kondisi yang harus dipenuhi untuk membuat kondisi benar pada node induk. Ada dua tipe kondisi: AND dan OR. Mereka mewakili operasi logika. Untuk memenuhi kondisi suatu node OR, cukup untuk memenuhi setidaknya salah satu dari node anaknya. Node kondisi AND adalah benar jika setiap node anak terpenuhi. Pada saat kondisi node akar terpenuhi, serangan sudah lengkap.

[image:62.595.85.422.77.651.2]Pohon serangan juga dapat dipandang sebagai pohon perencanaan serangan. Pada saat penyerang berencana untuk menyerang, mereka harus memperhitungkan keuntungan dan biaya dari penyerangan.. Hal ini berarti bahwa penyerang tidak akan menyerang jika serangannya tidak menguntungkan dan penyerang selalu memilih cara penyerangan yang paling menguntungkan. Selain biaya dan keuntungan serangan, penyerang juga mempertimbangkan kemungkinan sukses

1

PENDAHULUAN

1.1 Latar Belakang

Pemilihan Umum (Pemilu) adalah sarana pelaksanaan kedaulatan rakyat yang diselenggarakan secara langsung, umum, bebas, rahasia, jujur, dan adil dalam Negara Kesatuan Republik Indonesia berdasarkan Pancasila dan Undang-Undang Dasar Negara Republik Indonesia Tahun 1945. Pemilihan umum di Indonesia masih dilakukan secara konvensional. Proses pemilihan umum secara konvensional tersebut mempunyai beberapa kelemahan seperti pemilih ganda, penggelembungan suara dan pengumpulan kartu suara yang berjalan lambat serta lamanya waktu rekapitulasi suara. Cara konvesional ini juga memerlukan biaya dan sumber daya yang relatif besar.

Pemungutan suara secara elektronik dengan memanfaatkan teknologi elektronik (e-voting) saat ini dapat menjadi salah satu alternatif untuk menggantikan pemilihan umum secara konvensional. Permasalahan utama yang dihadapi dalam e-voting adalah terkait dengan faktor keamanan. Oleh karena itu, sistem e-voting harus memenuhi secure voting requirements yang dipaparkan oleh (Schneier 1996), agar sistem e-voting dapat berjalan dengan baik dan diterima oleh masyarakat.

Beberapa penelitian terdahulu yang terkait dengan topik sistem keamanan e-voting diantaranya adalah (Sireesha & Chakchai 2005) melakukan penelitian

2

Sistem ini telah diterapkan pada pemilihan Ketua RW 02, Kelurahan Cipaku, Kecamatan Bogor Selatan, Kota Bogor pada bulan Juni 2011. Sistem ini

diharapkan dapat digunakan sebagai alternatif untuk pilkada Kota Bogor,

menggantikan pemilu konvensional. Oleh karena itu diperlukan metode yang baik untuk identifikasi dan analisis vulnerability pada sistem e-voting, agar analis keamanan dapat memahami cara dan dimana sistem e-voting dapat diserang, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan. Attack trees memberikan cara untuk menyederhanakan tugas analisis vulnerability.

1.2 Tujuan Penelitian

Tujuan dari penelitian ini adalah untuk melakukan analisis vulnerability pada sistem e-voting pilkada Kota Bogor secara kualitatif. Hasil yang diharapkan dari penelitian ini adalah untuk memudahkan dalam analisis keamanan.

1.3 Manfaat Penelitian

Membantu analis keamanan untuk memahami cara menyerang dan letak kelemahan dari sistem e-voting, sehingga dapat ditentukan penanggulangan yang mungkin diperlukan untuk menggagalkan serangan.

1.4 Ruang Lingkup Penelitian

11

METODOLOGI PENELITIAN

Metode yang digunakan dalam penelitian ini adalah metod