13

Bab 3

Metode Penelitian

3.1 Model Perancangan Sistem

Penelitian yang dilakukan, diselesaikan melalui tahapan penelitian yang terbagi dalam empat tahapan, yaitu: Identifikasi masalah dan studi literatur, Perancangan sistem, Implementasi sistem yaitu Perancangan aplikasi/program, dan Pengujian sistem serta analisis hasil pengujian.

Identi fikasi Masalah dan Studi Literatur

Perancangan Sis tem

Implementasi Sis tem

Pengujian S istem dan Analisi s Has il Pengujian

Gambar 3.1 Tahapan Penelitian

Tahapan penelitian pada Gambar 3.1, dapat dijelaskan sebagai berikut :

Tahap pertama: mengidentifikasi masalah dan pengumpulan data, pada tahap ini dilakukan analisis tentang masalah yang terjadi pada layanan internet messaging, yaitu data percakapan yang dikirim secara transparan lewat internet, dan melakukan pengumpulan data serta literatur mengenai chatting, kriptografi, proses enkripsi dan dekripsi data.

Tahap kedua: merancang sistem yaitu proses yang terjadi di dalam sistem, serta rancangan antarmuka aplikasi yang digunakan oleh user. Proses pada sistem dirancang dengan menggunakan flowchart.

Tahap ketiga: perancangan sistem, yaitu membuat aplikasi sesuai perancangan proses pada tahap kedua.

14

aplikasi Wireshark. Tujuan dari pengujian ini adalah melihat apakah paket yang dikirimkan dari client ke server berhasil dienkripsi atau tidak.

3.2 Analisis Kebutuhan

Analisa kebutuhan merupakan tahap penting yang akan mengkaji keperluan apa saja yang menjadi dasar suatu penelitian. Didalam analisis kebutuhan ini akan dipaparkan secara detail kebutuhan yang diperlukan dari berbagai aspek didalam penelitian ini.

3.2.1 Analisis tingkat kebutuhan sistem

Dalam penelitian ini peneliti melakukan wawancara dengan Bapak Suprihadi selaku admin dari Sistem Klaster. Berdasarkan hasil wawancara ada beberapa hal yang menjadi landasan pembuatan perancangan sistem. Berikut dijelaskan bebearapa hal yang dibutuhkan :

1. Dibutuhkan sebuah aplikasi chatting yang aman bagi para pelanggan dan penjual IKlaster yang terbebas dari aktifitas snifing, sehingga informasi penting tidak mudah dilihat.

2. Aplikasi yang dibuat berupa aplikasi chatting berbasis Android, agar mudah diakses dimana saja oleh para pengguna IKlaster.

3.2.2 Analisis Software dan Hardware

Berikut kebutuhan minimum spesifikasi software dan hardware yang digunakan untuk menjalankan percobaan ini:

1. Sistem Operasi : Microsoft Windows 8

2. Program : Android Studio Versi 2 3. Database : MySql

4. Perangkat Keras : Intel core i3 2.40 GHz dan 2 GB RAM

3.3 Analisis Perancangan Aplikasi

15

Inti dari sistem yang telah dibangun ini adalah proses enkripsi dan dekripsi data/chat yang diterapkan pada alplikasi kriptosistem. Adapun prosesnya ditunjukkan sebagai berikut:

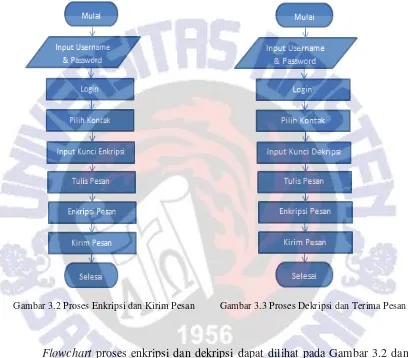

Gambar 3.2 Proses Enkripsi dan Kirim Pesan Gambar 3.3 Proses Dekripsi dan Terima Pesan

Flowchart proses enkripsi dan dekripsi dapat dilihat pada Gambar 3.2 dan Gambar 3.3. Proses input kunci enkripsi dilakukan sebelum user menulis pesan begitu pula saat proses dekripsi terjadi. Proses penyandian pesan terdiri dari proses enkripsi AES kemudian pengiriman pesan. Ketika pesan diterima proses yang terjadi adalah dekripsi AES kemudian menampilkan pesan.

3.3.1 Use Case

16

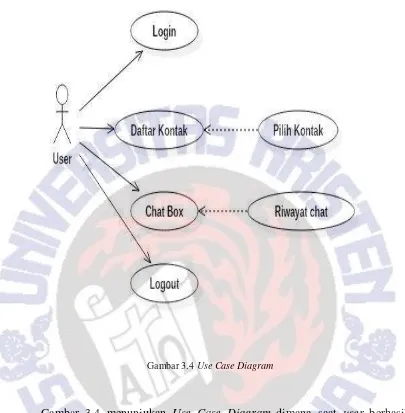

Gambar 3.4 Use Case Diagram

Gambar 3.4 menunjukan Use Case Diagram dimana saat user berhasil login, user dapat memilih kontak pada daftar kontak. Daftar kontak tersebut juga merupakan chat box yang berupa riwayat chat yang dilakukan antar pengguna.

3.3.2 ActivityDiagram

17

Gambar 3.5 Activity Diagram

Pada Gambar 3.5 ditampilkan activity diagram untuk proses chatting terenkripsi. Proses dimulai dari pengirim login dengan username dan password yang dimiliki. Ketika pesan dikirimkan, pesan akan disandikan dengan menggunakan password user tersebut. Ketika sampai di server, pesan akan didekripsi sebelum disimpan.

Ketika pihak penerima login, maka pesan akan ditarik dari database, dienkripsi dengan password pihak penerima, baru dikirimkan ke jaringan menuju aplikasi mobile pihak penerima. Di aplikasi mobile pihak penerima, pesan didekripsi dengan menggunakan passwordnya, kemudian ditampilkan dalam bentuk plaintext.

3.3.3 Deployment diagram

18

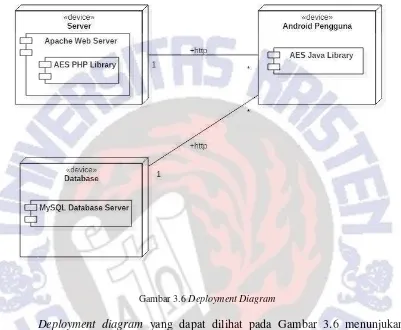

sistem. Di dalam deployment diagram ini menjelaskan bagaimana kemampuan jaringan tersebut bekerja berdasarkan letak masing-masing komponen.

Gambar 3.6 Deployment Diagram

Deployment diagram yang dapat dilihat pada Gambar 3.6 menunjukan bahwa server yang digunakan hanya 1 dan device android dapat digunakan dalam jumlah banyak yang disimbolkan dengan tanda bintang/asetrik. Dimana server dan device android pengguna dihubungkan melalui HTTP. Didalam server ada komponen web server dan database server, didalam web server terdapat AES PHP Library dan didalam android ada komponen AES Java Library.

3.4 Perancangan

Interface

19 3.4.1 Rancangan Halaman Utama

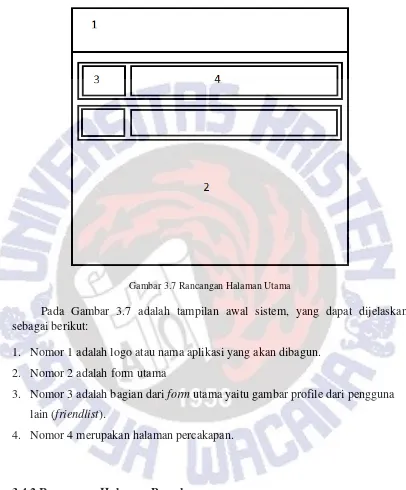

Gambar 3.7 Rancangan Halaman Utama

Pada Gambar 3.7 adalah tampilan awal sistem, yang dapat dijelaskan sebagai berikut:

1. Nomor 1 adalah logo atau nama aplikasi yang akan dibagun.

2. Nomor 2 adalah form utama

3. Nomor 3 adalah bagian dari form utama yaitu gambar profile dari pengguna

lain (friendlist).

4. Nomor 4 merupakan halaman percakapan.

3.4.2 Rancangan Halaman Percakapan

20

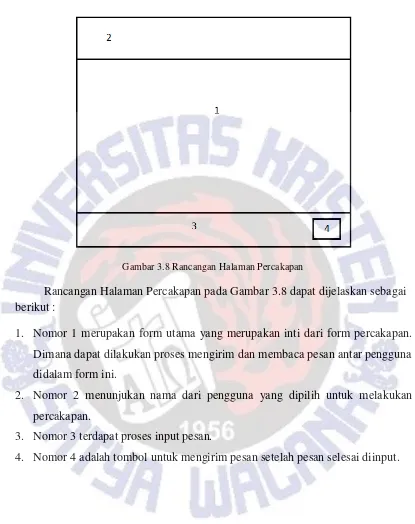

Gambar 3.8 Rancangan Halaman Percakapan

Rancangan Halaman Percakapan pada Gambar 3.8 dapat dijelaskan sebagai berikut :

1. Nomor 1 merupakan form utama yang merupakan inti dari form percakapan.

Dimana dapat dilakukan proses mengirim dan membaca pesan antar pengguna

didalam form ini.

2. Nomor 2 menunjukan nama dari pengguna yang dipilih untuk melakukan

percakapan.

3. Nomor 3 terdapat proses input pesan.