ANALISIS EXPLOITASI METASPLOIT DOKUMEN WORD DAN PDF

Rivaldo Spinoza1Mahasiswa Teknik Informatika Universitas Bina Darma Rivaldospinoza55@gmail.com

Yesi Novaria Kunang2 Dosen Fakultas Ilmu Komputer yesinovariakunang@binadarma.ac.id

Edi Supratman3 Dosen Fakultas Ilmu Komputer

Edi_supratman@binadarma.ac.id

ABSTRACT

Currently, the development of technology more rapidly if it is not accompanied by alertness to the use of information technology, then might we be able to become one of the victims of the abuse of IT is illegal, one problem that frequently occurs is e-mail spam, the links are not responsible spread by hackers (black hat) to obtain users' personal data or for personal needs, sometimes the contents of the email or the link is not a file real only false document that contains backdoor file or virus inserted in order to expedite the mission of the hackers (black hat) the. Therefore this research aims at studying the spread of backdoor via email, links, spam, such as false documents commonly spread by hackers is not responsible for and how his mengidetntifikasi to be recognized from the results of this study.

Keywords: Backdoor, SPAM, E-mail, counterfeit documents. ABSTRAK

Saat ini perkembangan teknologi semakin pesat jika tidak diiringi dengan kewaspadaan yang baik terhadap penggunaan teknologi informasi, maka bisa-bisa kita dapat menjadi salah satu korban dari penyalahgunaan IT yang illegal, salah satu masalah yang sering terjadi adalah email spam , link yang tidak bertanggung jawab yang disebarkan oleh para hacker (black hat) untuk mendapatkan data pribadi pengguna ataupun untuk kebutuhan pribadinya, yang terkadang isi dari email atau link tersebut bukanlah file sungguhan hanya dokumen palsu yang berisi file backdoor maupun virus yang disisipkan guna melancarkan misi dari para hacker (black hat) tersebut. Untuk itu penelitian ini bertujuan mempelajari penyebaran backdoor via email, link, spam, berupa dokumen palsu yang biasa di sebarkan oleh hacker tidak bertanggung jawab tersebut dan bagaimana mengidetntifikasi nya agar dapat dikenali dari hasil penelitian ini.

1.

Pendahuluan

Teknologi informasi mengalami perubahan yang semakin canggih sesuai dengan kebutuhan para penggunanya. Apabila hal ini dalam pengguna teknologi informasi tersebut jika tidak disertai dengan pengetahuan serta kewaspadaan diri yang baik akan menimbulkan kerugian bagi pengguna teknologi informasi itu sendiri. Salah satunya yaitu serangan keamanan cyber yang berbahaya dan terus meningkat seiring dengan jumlah pengguna internet dan teknologi informasi yang terus bertambah adalah serangan spam E-Mail.

Spam merupakan pengguna perangkat

elektronik untuk mengirimkan pesan secara terus menerus tanpa dikehendaki oleh penerimannya. Orang yang melakukan spam disebut spammer, tindakan spam dikenal dengan nama spamming. Berdasarkan dari hasil riset yang dilakukan Trend Micro, di indonesia selama kartual kedua 2015 (April – Juni), setidaknya ada 23,5 juta email spam yang beredar. Angka tersebut naik dari kartual sebelumnya yang tercatat sebanyak 18,5 juta. Selain mengungkap tentang jumlah

email spam yang beredar di Indonesia, trend

micro juga melakukan riset terhadap program jahat alias malware apa yang paling banyak beredar. Salah satunya adalah penyebaran

backdoor.

Backdoor merupakan pintu belakang

yang dibuat oleh attacker untuk masuk ke sistem atau mengakses dan mencuri data korbannya dengan cara tidak diketahui, dimana penyebaran dapat melalui berbagai media dan dapat disisipkan ke berbagai macam file salah satunya dokumen seperti

word dan pdf.

Menururt kamus istilah komputer orang awam, palembang maxikom, 2009 halaman 16 pengertian backdoor atau pintu belakang ada jalan rahasia atau celah dari sistem keamanan komputer yang dapat digunakan untuk mengakses sistem, aplikasi ataupun jaringan.

Backdoor merupakan akses khusus yang

dibuat oleh seorang programmer untuk dapat masuk kedalam sebuah sistem. Di dalam sistem operasi seorang programmer dan

attacker memasukan perintah-perintah tertentu. Dari perintah-perintah inilah seorang hacker dapat melewati perintah-perintah yang harus dilalui apabila seorang memasuki suatu sistem operasi tapi kode-kode yang disisipkan tersebut tidak mempengaruhi kinerja sistem operasi.

Backdoor juga bisa dibilang jalan alternatif

untuk masuk ke sebuah sistem tanpa di ketahui oleh operator sistem. Backdoor biasanya dibuat untuk mengantisipasi seandainya saja ada serangan yang masuk melalui pintu utama sehingga mengakibatkan ke dalam sistem menjadi error. Backdoor juga bisa dibuat diluar sistem, biasanya para peretas yang membuatnya, supaya dapat mengakses data sistem tanpa memasuki pintu utama sistem.

Ktika seorang mendonwload atau mendapatkan file di internet dia tidak menyadari file yang dia dapatkan tersebut telah disisipkan backdoor, kemudian saat seseorang membuka file tersebut, maka secara otomatis didalamnya akan menjalankan backdoor yang berisi program jahat yang dapat mengakibatkan hal yang fatal seperti kehilangan data hingga kerahasiaan data yang sangat bernilai untuk seseorang ataupun perusahaan.

2.

Metodelogi Penelitian

a. Metode PenelitianMetode penelitian yang digunakan dalam penelitian ini menggunakan metode penelitan tindakan atau action research, adapun tahapan penelitian yang merupakan siklus dari action research ini, yaitu :

1. Melakukan diagnosa (Diagnosing) Pada tahapan ini peneliti melakukan identifikasi masalah-masalah pokok yang ada dalam file doc dan pdf . 2. Membuat rencana tindakan (Action

Planning)

Pada tahapan ini peneliti memahami pokok masalah yang ada dan menyusun rencana tindakan yang tepat untuk melakukan backdoor melalui email.

3. Melakukan tindakan (Action Taking) Pada tahapan ini peneliti mengimplementasikan rencana tindakan, menyisipkan kepada file dan menganalisa proses demi proses menggunakan metasploit.

4. Melakukan evaluasi (Evaluating) Pada tahapan ini peneliti melakukan evaluasi hasil dari implementasi

kegiatan yang telah dilakukan, yaitu melihat perbandingan file ketika sebelum dan sesudah di sisipkan

malware atau backdoor dan proses

penyebaran pada klien. 5. Pembelajaran (Learning)

Pada tahap ini peneliti melakukan

review tahapan-tahapan yang telah

berakhir dan mempelajari kriteria dalam prinsip pembelajaran metasploit melalui file doc dan pdf.

3.

Hasil

Pada bagian ini akan dijelaskan bagaimana proses exploitasi PDF dan Word yang dijelaskan pada bab sebelumnya pada bab ini akan dijelaskan bagaimana proses penyebaran backdoor berikut script metasploit yang akan di analisis secara

seksama.

3.1 Proses Penyebaran Backdoor Pdf Peneliti menyiapkan scenario dua

Host Komputer, 1 komputer attacker berbasis kali linux, dan korban menggunakan sistem

operasi Windows XP SP3. Dengan ip sebagai berikut :

1. Kali linux Attacker (192.168.56.1).

2.

Komputer korban (192.168.56.101). Peneliti juga menyiapkan beberapabackdoor yang telah disiapkan yang akan

digunakan adalah maldef.pdf dan Tugasforensic.doc, kedua file ini akan di

upload di google drive lalu akan di kirimkan

melalui email attacker ke email penerima. a. File Backdoor Yang akan Di Upload

Gambar dibawah merupakan gambar file dokumen yang sudah berhasil di buat

backdoornya kemudian akan di upload ke

dalam google

drive :

Gambar 1 File backdoor yang akan di upload.

b.

File Yang Berhasil Di Upload

Ke Google Drive

Berikut hasil upload file backdoor kedalam google drive Kemudian langkah selanjutnya mengirimkan link open shared yang berasal dari google drive ke email penerima atau dalam hal ini korban dengan

link google drive sebagai berikut https://goo.gl/9z7vGb.

Gambar 2

File yang berhasil di upload kegoogle drive.

c. Mencoba Mengirimkan Link

File Ke Korban

Selanjutnya peneliti mengirimkan

Link google drive, lalu mengirimkan nya via email, ke akun korban. Selain berupa email

kita juga dapat mengirimkan link ini ke aplikasi social media lainnya seperti

messenger, ataupun aplikasi.

Gambar 3 Mencoba mengirimkan link file ke korban

d. Korban Menerima File Dari Penyerang (Attacker)

Tampilan ini merupakan email

dari korban yang tanpa sadar apabila

dibuka akan masuk ke google drive milik

attacker

atau

penyerang

Setelah

kemudian di download dan disimpan di

komputer korban.

Gambar 4 Korban menerima file dari penyerang (attacker)

e. Korban Mencoba

Membuka Google Drive

Proses ini adalah dimana korban mencoba membuka file yang telah kita kirim melalui google drive.

Gambar 5 Korban mencoba membuka google drive

f. Korban Mendownload File

Tersebut Ke Komputer Pribadinya Di bagian ini adalah tampilan dimana korban telah berhasil mendownload file yang sudah kita kirim melalui via email.

Gambar 6 Korban mendownload file ke komputer pribadinya

g. Menyiapkan Proses Exploit

Selanjutnya Penyerang menyiapkan proses exploit dari terminal kali linux seperti gambar di bawah ini :

Gambar 7 Menyiapkan proses exploit Setelah siap, kita tinggal menunggu korban membuka file pdf tersebut. Maka pada file pdf akan muncul di kotak terminal yang mengirimkan session ke pada attacker.

h. Korban Membuka File Pdf

Ketika korban membuka file tersebut sebenarnya sudah tampak hal yang mencurigakan, kemudian tampil peringatan dari aplikasi untuk dibuka atau tidak, disini korban memilih untuk membuka file tersebut.

Gambar 8 Korban membuka file pdf

i. Korban Membuka File

Backdoor

Setelah diklik open sebelumnya

berlanjut pada aplikasi command prompt

yang

membuka

secara

otomatis

menandakan

payload

dan

backdoor

berjalan dengan baik.

Gambar 9 Korban membuka file backdoor j. Exploit berhasil dilakukan

Berikut merupakan hasil screenshot pada komputer attacker yang telah berhasil masuk ke komputer korban.

Gambar 10 Exploit berhasil dilakukan

Gambar 11 Exploit berhasil dilakukan ke komputer korban

3.2 Proses penyebaran backdoor Foxit reader.

Untuk menambah hasil dari uji coba penelitian, setelah menggunakan pdf reader yang biasa digunakan oleh orang banyak, peneliti mencoba menggunakan aplikasi foxit

reader.

Gambar 4.12 exploit pdf foxit reader application.

Untuk proses exploit tetap sama dan peneliti menggunakan file yang sama dengan sebelumnya, pada saat membuka file dengan

foxit reader, aplikasi mengeluarkan file

dialog yang menandakan file tersebut

mencurigakan apakah tepat dibuka atau tidak, disini kita tetap memilih open.

Gambar 13 sesi exploit berhasil pada foxit reader

3.3 Proses Penyebaran Backdoor WORD (Office 2007)

Untuk proses dan kronologi penyebaran kurang lebih sama dengan langkah menggunakan exploit PDF sebelumnya, yang diganti hanyalah metode (use exploit) yang digunakan untuk melakukan ekspoloitas terhadap file DOC dan eksekusinya pada korban.

1. Berikut perintahnya untuk eksploitasi : use exploit/windows/fileform at/ms12_027_mscomctl_bof set payload windows/meterpreter/reve rse_tcp set filename TUGAS_JARKOM.doc set lhost 192.168.1.106 exploit

2. Berikut perintah untuk membuka session pada komputer attacker :

use exploit/multi/handler set payload windows/meterpreter/reve rse_tcp set lhost 192.168.1.106 exploit

yang membedakan pada metode exploit ini, kita tidak membuat set port, set port dipilih sendiri oleh sistem metasploit.

Gambar 14 File doc yang terenfeksi virus backdoor

Di atas adalah tampilan file doc yang terkena

virus oleh backdoor kemudian file word akan

terbuka dan membuka file yang sepertinya tidak terdeskripsi dengan baik oleh Ms. Word. Kemudian melanjutkan dengan open

session pada komputer attacker, file backdoor berhasil mengirimkan payload

kepada komputer attacker atau penyerang. Dan tampilannya seperti di bawah ini :

Gambar 15 open session pada komputer attacker

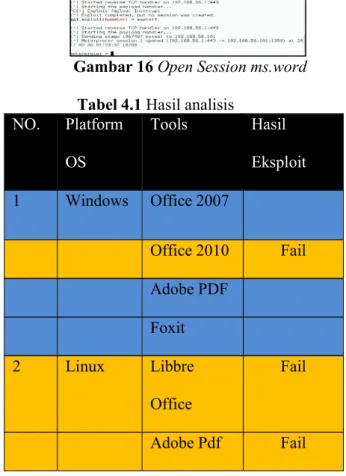

Selanjutnya tampilan dari open

session ms word, dimana file backdoor

berhasil dikirimka ke komputer korban.

Gambar 16 Open Session ms.word Tabel 4.1 Hasil analisis

NO. Platform OS Tools Hasil Eksploit 1 Windows Office 2007 Office 2010 Fail Adobe PDF Foxit 2 Linux Libbre Office Fail Adobe Pdf Fail

Secara garis besar kedua jenis exploit

metasploit yang memanfaatkan backdoor

tersebut dibuat hanya khusus windows , peneliti tidak memasukkan nya kepenelitian karena begitu file adobe tersebut dibuka tidak menimbulkan reaksi apapun terhadap

backdoor yang ditanam hanya membuka file

kosong dari kedua file yang telah tertanam

backdoor tersebut.

Sedangkan di Windows semua percobaan berhasil dilakukan dan berhasil di exploitasi dengan baik, port-port yang dibuat memang merupakan port-port yang tidak aman pada windows seperti port 445 dan port 4444 sehingga memudahkan backdoor untuk membuka session terhadap attacker untuk masuk ke komputer korban.

4. Kesimpulan

Setelah melakukan uji coba dan analisis maka disimpulkan :

1. Backdoor ini hanya ditunjukan untuk

Windows dikarenakan kemampuan dari script ini yang terbatas dan hanya dengan memanfaatkan

kelemahan- kelemahan port yang ada pada windows.

2. Semua teknik menggunakan tools

metasploit yang ada memberikan

hasil yang cukup baik.

3. Sebenarnya pada saat eksekusi pada korban berlangsung, kita dapat melihat file yang mencurigakan tergantung dari pengguna itu sendiri apakah hati-hati terhadap penggunaan atau mendownload file yang telah disimpannya di komputer. 4. Backdoor ini hanya dapat digunakan

pada penggunaan Microssoft Office 2007 dan 2010 dan Adobe Reader v. 9 keatas.

5. Backdoor-backdoor yang disisipkan

tersebut berisi Trojan dropper yang mengirimkan payload untuk membuka sesi exploit dan mengirimkannya ke penyerang.

6. Attacker dan Penyerang dalam

simulasi ini berada dalam satu lingkup network.

DAFTAR PUSTAKA Bienz, T., et al. 1993. Portable document

format reference manual, Citeseer.

Juju, Dominikus., Studio, Matamaya. 2008. Teknik Menangkal Kejahatan Internet untuk Pemula, Jakarta: PT Elex Media Komputindo.

Kennedy, David., O’Gorman, Jim., Kearns, Devon., Aharoni, Mati. 2011.

Metasploit The Penetration Tester’s Guide.

Massand, D. (2010). System and method for

reflowing content in a structured portable document format (pdf) file, Google Patents.

Murray, K. (2014). Microsoft Office

Professional 2013: Plain and Simple,

Serambi Ilmu Semesta. Madcom, 2003. Kolaborasi Program

Microsoft Office Mengolah Data Lebih

Profesional, Andi.

ondigitalforensics.weebly.com/cyber-attack/metasploit 2015. Metasploit

selular.id/news/2015/08/indonesia-masih-terus-diserang-spam-dan-malware/ 2015. Data Serangan Malware

www.teorikomputer.com/2014/03/pengertian -microsoft-word-dan-fungsinya.html 2014. Pengertian Microsoft Word dan Fungsinya.

www.penemuanterbaru.com/2015/09/p engertian-email.html 2015. Pengertian Email.