ISSN 2580-2801

JUS TEKNO

Jurnal Sains & Teknologi

Evaluasi Keamanan Informasi Menggunakan Indeks Keamanan

Informasi (KAMI) Berdasarkan SNI ISO/IEC 27001:2009

Studi Kasus:

Pengamanan Informasi Pada Institusi Perguraan Tinggi

Sekolah Tinggi Teknologi Duta Bangsa Bekasi

Dedi Wirasasmita

Program Studi Teknik Informatika Sekolah Tinggi Teknologi Duta Bangsa

dedi.wiro2013@gmail.com url:http://dediwssttdb.wordpress.com Abstrak

Informasi merupakan asset yang sangat bernilai bagi sebuah institusi bisnis dan pemerintah. Informasi merupakan hasil pengolahan data yang menjadi basis pengetahuan bagi pemiliknya dan merupakan bahan dasar utama dalam proses pengambilan kebijakan untuk pengembangan bisnis, pererencanaan operasi maupun strategis, analisis, control dan koreksi yang mengarahkan untuk optimalisasi kinerja organisasi. Perguruan tinggi merupakan salah satu institusi yang memiliki berbagai informasi yang terkait dengan managemen, keuangan, proses akademik, kemahasiswaan, penelitian, asset dan lain sebagainya dimana sebahagian besar dari informasi tersebut bersifat rahasia atau perlu dijaga keasliannya. Dalam makalah ini diuraikan model penerapan Indeks Keamanan Informasi (KAMI) yang di sesuaikan dengan ISO 27001 tentang Information security management system (ISMS) untuk mengukur tingkat keamanan informasi dan kematangan suatu institusi perguruan tinggi dalam pengelolaan keamanan informasi institusinya. Pada makalah ini juga diuraikan hasil penerapan Indeks KAMI juga dapat dijadikan sebagai bahan evaluasi diri bagi institusi perguruan tinggi terhadap pengelolaan keamanan informasinya.

Kata Kunci : Indeks KAMI, Keamanan Informasi, Institusi Pendidikan Tinggi. ISO 27001

Informasi merupakan aset yang penting bagi suatu organisasi yang perlu dilindungi dari risiko keamanannya baik dari pihak luar ataupun dari dalam organisasi [ ].

Teknologi Informasi dan Komunikasi (TIK) telah menjadi bagian penting yang tidak terpisahkan dari aktivitas keseharian institusi pendidikan tinggi. Sejalan dengan perkembangan pemanfaatannya, ancaman terhadap aspek keamanan informasi juga turut meningkat. Serangan virus, worm, dan malware dapat melumpuhkan bahkan menghancurkan suatu sistem informasi pada institusi pendidikan tinggi yang telah dibangun dan dikembangkan dengan susah payah. Disamping itu, penyusup dan „‟crackers‟‟ sangat aktif mencari celah untuk dapat masuk kedalam suatu sistem informasi dan melakukan berbagai tindak kejahatan „‟cyber‟‟. Kerugian dari segala ancaman serangan terhadap keamanan informasi ini tidak terhitung nilainya, baik dari segi materil maupun moril, apalagi yang menyangkut informasi rahasia pada institusi tersebut. Keamanan informasi tidak cukup hanya disandarkan pada kehandalan tools atau teknologi keamanan informasi yang digunakan, tetapi juga diperlukan pemahaman yang baik oleh organisasi tentang apa yang harus dilindungi dan menentukan secara tepat solusi yang dapat menangani permasalahan kebutuhan keamanan informasi. Untuk itu dibutuhkan managemen keamanan informasi yang sistemik dan komprehensif. Dalam praktik bisnis mencapai tujuan seringkali organisasi bisnis hanya mengandalkan Teknologi Informasi (TI) yang terpasang dalam mengelola informasi sebagai basis dalam usaha untuk memberikan layanan yang berkualitas kepada customer ataupun dalam optimalisasi proses bisnisnya. Tingkat ketergantungan organisasi pada system informasi juga sejalan dengan tingkat resiko yang mungkin timbul seiring dengan perkembangan organisasi bisnis untuk tersebut. Salah satu risiko yang mungkin timbul adalah risiko keamanan informasi, dimana informasi sebagai asset organisasi menjadi penting yang harus tetap tersedia dan dapat digunakan pada saat dibutuhkan.

Institusi Pendidikan Tinggi merupakan organisasi yang memiliki berbagai jenis informasi penting dan bersifat rahasia atau informasi yang mesti dijaga keasliannya. Misalnya informasi tentang proses akademik mahasiswa, pengelolaan Asset Perguruan Tinggi, Keuangan, Informasi Penelitian, Pengabdian Masyarakat, Beasiswa, kealumnian dan lain sebagainya. Tingkat ketergantungan institusi pendidikan tinggi terhadap pemanfaatan teknologi informasi juga dirasakan sangat tinggi dan telah terbukti dapat meningkatkan efektifitas dan efisiensi dalam proses pencapaian visi, misi dan tujuan berdirinya organisasi tersebut. Seiring dengan hal tersebut tingkat resiko keamanan informasi yang dimiliki oleh institusi pendidikan tinggi juga semakin tinggi. Berkaitan dengan pentingnya menjaga keamanan informasi ini, pemerintah melalui UU No 11 Tahun 2008 Tentang Informasi dan Transaksi Elektronik telah menetapkan bahwa setiap penyelenggara system elektronik harus menyelenggarakan system elektronik yang handal dan aman serta bertanggung jawab terhadap beroperasisnya system elektronik sebagaimana mestinya.

Pada bagian ini akan dijelaskan mengenai alur dari metode yang digunakan dalam penelitian tugas akhir. Metode ini digunakan sebagai panduan dalam pengerjaan tugas akhir agar berjalan terarah dan sistematis. Adapun tahapan metode penelitian dalam penyusunan tugas akhir adalah dibagi menjadi 3 tahapan yaitu tahapan pertama pendahuluan penelitian meliputi studi pendahuluan, perumusan masalah, penetapan tujuan. Kemudian berlanjut pada tahap kedua yaitu tahap evaluasi kesiapan keamanan informasi meliputi pengumpulan data, mendefinisikan ruang lingkup, menetapkan peran TIK, penilaian. Tahap ketiga analisa dan kesimpulan meliputi analisa dan pembahasan perbaikan keamanan informasi serta hasil dari penelitian ini.

A. Tahap Pendahuluan Penelitian

Pada bagian ini akan dijelaskan mengenai alur dari metode yang digunakan dalam penelitian tugas akhir. Metode ini digunakan sebagai panduan dalam pengerjaan tugas akhir agar berjalan terarah dan sistematis. Adapun tahapan pendahuluan penelitian sebagai berikut :

1) Studi pendahuluan

Studi mengenai kondisi yang ada pada keamanan informasi di Seluruh Institusi STT Duta Bangsa

saat ini terkait penerapan tata kelola keamanan informasi. 2) Perumusan masalah

Perumusan masalah untuk menentukkan pokok permasalahan yang ditemukan dari adanya studi pendahuluan yang ada.

3) Penetapan tujuan penelitian

Dari perumusan masalah yang telah diidentifikasi maka perlu adanya penentuan tujuan penelitian.

4) Studi literatur dan tinjauan pustaka

Melakukan pengumpulan data baik dengan mengumpulkan paper yang terkait, peraturan terkait keamanan informasi, standardisasi yang dipakai.

5) Studi lapangan

Melakukan pengamatan secara langsung terhadap objek studi kasus. Dalam hal ini Seluruh Institusi STT Duta Bangsa meliputi Labororium Komputer Teknik Informatika, Laboratorium Teknik Elektro serta Ruang BAAK Ruang Yayasan

6) Pengumpulan data

Mengumpulkan data terkait profil serta data mengenai proses bisnis yang ada pada Sekolah TInggi Teknologi Duta Bangsa

Pada bagian ini akan dijelaskan mengenai alur pada tahap kedua yaitu tahap evaluasi kesiapan keamanan informasi sebagai berikut :

1) Mendefinisikan ruang lingkup

Langkah pertama evaluasi yang harus dilakukan adalah mendefinisikan ruang lingkup penilaian. Ruang lingkup dapat dipilih sesuai dengan kepentingan penilaian Indeks KAMI, dan dapat dipilih sebagai suatu satuan kerja (di tingkat apapun) ataupun suatu sistem informasi. Di bawah ini diuraikan beberapa contoh ruang lingkup:

Data Server pada Laboratorium Jurusan Tekknik Informatika, Teknik Elektro dan Teknik Mesin Sistem Informasi Akademik Bebasis Web STT Duta Bangsa

Sistem Informasi Perpustakaan

Website STT Duta Bangsa serta pengelola Jaringan Internet

2) Menetapkan peran atau tingkat kepentingan di institusi

Sebelum proses penilaian dilakukan secara kuantitatif, proses klasifikasi dilakukan terlebih dahulu terhadap peran TIK dalam instansi atau cakupan evaluasinya. Responden juga diminta untuk mendeskripsikan infrastruktur TIK yang ada dalam satuan kerjanya secara singkat. Tujuan dari proses ini adalah untuk mengelompokkan instansi ke "ukuran" tertentu: Rendah, Sedang, Tinggi dan Kritis. Dengan pengelompokan ini nantinya bisa dilakukan pemetaan terhadap instansi yang mempunyai karakteristik kepentingan TIK yang sama. Peran TIK dievaluasi dengan bahasan:

Total anggaran tahunan yang dialokasikan untuk TIK

Jumlah staf atau pengguna dalam instansi yang menggunakan infrastruktur TIK

Tingkat ketergantungan terhadap layanan TIK untuk menjalankan Tugas Pokok dan Fungsi Institusi Pendidikan STT Duta Bangsa

Nilai kekayaan intelektual yang dimiliki dan dihasilkan oleh Institusi Pendidikan STT Duta Bangsa

Dampak dari kegagalan sistem TIK utama yang digunakan Institusi Pendidikan STT Duta Bangsa

Tingkat ketergantungan ketersediaan sistem TIK untuk menghubungkan lokasi kerja Institusi Pendidikan STT Duta Bangsa

Dampak dari kegagalan sistem TIK Institusi Pendidikan STT Duta Bangsa terhadap kinerja perguruan tinggi lainnya atau terhadap ketersediaan Kopertis dan Dikti

Tingkat sensitifitas pengguna sistem TIK di Institusi Pendidikan STT Duta Bangsa Tingkat kepatuhan terhadap UU dan perangkat hukum lainnya.

Potensi kerugian atau dampak negatif dari insiden ditembusnya keamanan informasi sistem TIKdi Institusi Pendidikan STT Duta Bangsa

Tingkat ketergantungan terhadap pihak ketiga dalam menjalankan/mengoperasikan sistem TIK

Tingkat klasifikasi/kekritisan sistem TIK di Institusi Pendidikan STT Duta Bangsa, relatif terhadap ancaman upaya penyerangan atau penerobosan keamanan informasi Kategori Peran TIK yang dimaksud disini secara umum dapat dijelaskan sebagai berikut:

Minim – penggunaan TIK dalam lingkup yang didefinisikan tidak signifikan, dan keberadaannya tidak berpengaruh proses kerja yang berjalan.

Rendah – penggunaan TIK mendukung proses kerja yang berjalan, walaupun tidak pada tingkatan yang signifikan.

Sedang – penggunaan TIK merupakan bagian dari proses kerja yang berjalan, akan tetapi ketergantungannya masih terbatas.

Tinggi – TIK merupakan bagian yang tidak terpisahkan dari proses kerja yang berjalan. Kritis – penggunaan TIK merupakan satu-satunya cara untuk menjalankan proses kerja yang bersifat strategis atau berskala nasional.

3) Menilai kelengkapan pengamanan 5 area

Penilaian dalam Indeks KAMI dilakukan dengan cakupan keseluruhan persyaratan pengamanan yang tercantum dalam standar ISO/IEC 27001:2009, yang disusun kembali menjadi 5 (lima) area di bawah ini:

Tata Kelola Keamanan Informasi – Bagian ini mengevaluasi kesiapan bentuk tata kelola keamanan informasi beserta Instansi/fungsi, tugas dan tanggung jawab pengelola keamanan informasi.

Pengelolaan Risiko Keamanan Informasi – Bagian ini mengevaluasi kesiapan penerapan pengelolaan risiko keamanan informasi sebagai dasar penerapan strategi keamanan informasi.

Kerangka Kerja Keamanan Informasi – Bagian ini mengevaluasi kelengkapan dan kesiapan kerangka kerja (kebijakan & prosedur) pengelolaan keamanan informasi dan strategi penerapannya.

Pengelolaan Aset Informasi – Bagian ini mengevaluasi kelengkapan pengamanan terhadap aset informasi, termasuk keseluruhan siklus penggunaan aset tersebut; dan

Teknologi dan Keamanan Informasi – Bagian ini mengevaluasi kelengkapan, konsistensi dan efektivitas penggunaan teknologi dalam pengamanan asset informasi.

Seluruh pertanyaan yang ada dalam setiap area dikelompokkan menjadi 3 (tiga) kategori pengamanan, sesuai dengan tahapan dalam penerapan standar ISO/IEC 27001. Pertanyaan yang terkait dengan kerangka kerja dasar keamanan informasi masuk dalam kategori "1", untuk efektivitas dan konsistensi penerapannya didefinisikan sebagai kategori "2", dan hal-hal yang

merujuk pada kemampuan untuk selalu meningkatkan kinerja keamanan informasi adalah kategori "3". Responden kemudian diminta untuk menjawab setiap pertanyaan dengan pilihan Status Penerapan:

Tidak Dilakukan;

Dalam Perencanaan; Dalam Penerapan atau Diterapkan Sebagian; Diterapkan Secara Menyeluruh.

Setiap jawaban akan diberikan skor yang nilainya disesuaikan dengan tahapan penerapan (kategori) bentuk pengamanan. Untuk tahapan awal nilainya akan lebih rendah dibandingkan tahapan berikutnya. Demikian halnya untuk status penerapannya, penerapan yang sudah berjalan secara menyeluruh memberikan nilai yang lebih tinggi dibandingkan bentuk penerapan lainnya. Tabel pemetaan skor dapat dilihat pada tabel 1. Tabel ini merangkum seluruh jumlah jawaban penilaian mandiri dan membentuk matriks antara status pengamanan dan kategori.

Nilai untuk kategori pengamanan yang tahapannya lebih awal, lebih rendah dibandingkan dengan nilai untuk tahapan selanjutnya. Hal ini sesuai dengan tingkat kompleksitas yang terlibat dalam proses penerapannya. Catatan: untuk keseluruhan area pengamanan, pengisian pertanyaan dengan kategori "3" hanya dapat memberikan hasil apabila semua pertanyaan terkait dengan kategori "1" dan "2" sudah diisi dengan

status minimal "Diterapk an Sebagian" .

Keterangan Ilustrasi:

1. Kolom yang menunjukkan kategori kematangan terkait pertanyaan yang dibahas; 2. Kolom yang menunjukkan kategori tahap penerapan

3. Daftar pertanyaan 4. Pilihan jawaban

Pertanyaan yang ada belum tentu dapat dijawab semuanya, akan tetapi yang harus diperhatikan adalah jawaban yang diberikan harus merefleksikan kondisi penerapan keamanan informasi SESUNGGUHNYA. Alat evaluasi ini hanya akan memberikan nilai tambah bagi semua pihak apabila pengisiannya menggunakan azas keterbukaan dan kejujuran.

C. Tahap analisa dan kesimpulan

Pada tahap terakhir ini, analisa serta pembahasan mengenai hingga sampai pada tahap kesimpulan.

1) Analisa dan Pembahasan Perbaikan Keamanan Informasi

Analisa dan pembahasan ini meliputi hasil dari proses evaluasi yang telah dilakukan pada tahap kedua. Pembahasan perbaikan ini hanya meliputi area keamanan informasi yang telah dijelaskan sebelumnya serta berdasarkan dari hasil penilaian pada tahap kedua.

Pada tahapan ini semua hasil yang telah diperoleh dari tahapan-tahapan sebelumnya didokumentasikan dari tahap awal proses hingga tahap akhir. Laporan juga berisi hasil evaluasi dan perbaikan untuk keamanan informasi pada Institusi Sekolah Tinggi Teknologi Duta Bangsa Bekasi.

III. HASIL PENELITIAN DAN ANALISIS DATA

Pada bab ini menjelaskan hasil penelitian mengenai keamanan informasi padaInstitusi Sekolah Tinggi Teknologi Duta Bangsa Bekasi. Identifikasi tingkat dan peran TIK serta tata kelola yang ada di instansi serta tugas pokok dan fungsi yang didukung oleh sistem informasi tersebut. Selain itu adanya identifikasi risiko yang muncul karena kelemahan sistem, penilaian risiko yang didasarkan pada dampak bagi yang dihasilkan pada instansi, serta pengelolaan mitigasi resiko. Pengelolaan kerangka kerja, aset dan teknologi keamanan informasi yang optimal sebagai tujuan perbaikan yang diperlukan agar keamanan informasi yang disusun dapat mencapai hasil yang diinginkan. Tahapan penelitian yang dilakukan adalah sebagai berikut:

A. Tahap Pendahuluan Penelitian

Pada tahap ini menjelaskan hasil studi pendahuluan, rumusan masalah, penetapan tujuan penelitian, studi literatur dan tinjauan pustaka. Kemudian survey pada studi kasus meliputi pengambil data mengenai profil Institusi Sekolah Tinggi Teknologi Duta Bangsa Bekasi., Visi dan misi, struktur organisasi, tugas dan fungsi, daftar aplikasi yang dikelola Institusi

B. Tahap Evaluasi Kesiapan Keamanan Informasi

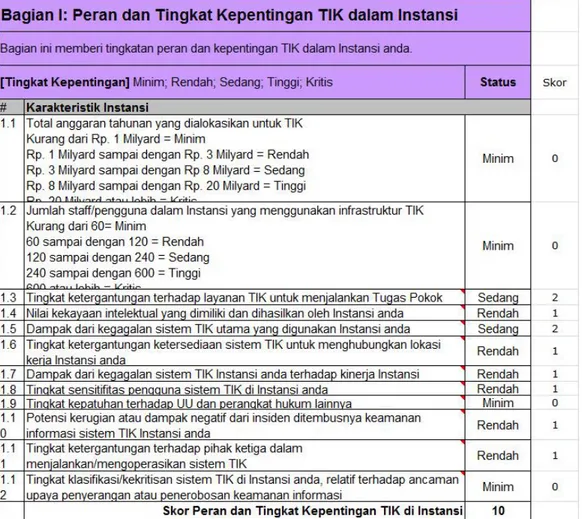

Pada tahap ini menjelaskan hasil dari mendefinisikan ruang lingkup evaluasi, kemudian menetapkan peran dan tingkat kepentingan TIK pada Institusi Sekolah Tinggi Teknologi Duta Bangsa Bekasi.. Berikut tabel 3 dibawah ini, menunjukan hasil penilaian evaluasi peran peran dan tingkat kepentingan TIK.

Tabel 3 Peran dan tingkat kepentingan TIK dalam institusi

Tabel diatas menunjukan bahwa, peran dan tingkat kepentingan TIK pada Sekolah Tinggi Teknologi Duta Bangsa Bekasi tingkat ketergantungan (rendah). Kategori rendah ini, merupakan

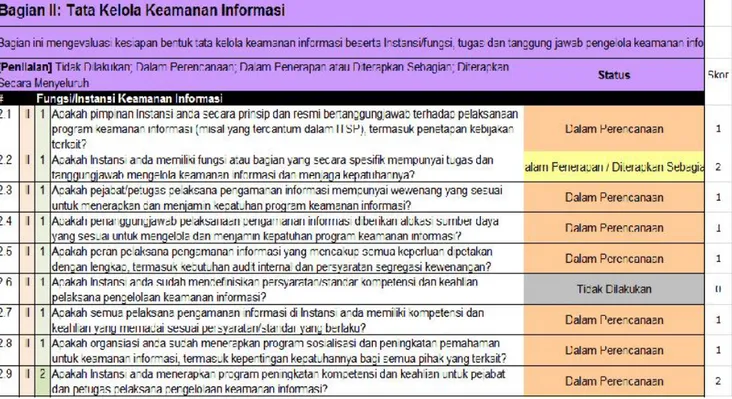

penggunaan TIK mendukung proses kerja yang berjalan, walaupun tidak pada tingkatan yang signifikan pada peran dan tingkat kepentingan TIK dengan total skor 10. Hasil ini juga akan mempengaruhi tingkat kematangan pada evaluasi 5 area keamanan informasi. Setelah melakukan evaluasi mengenai peran dan tingkat kepentingan TIK. Evaluasi berlanjut dengan melakukan evaluasi pada 5 area keamanan informasi. Salah satu hasil dari evaluasi yang ditunjukan pada tabel 4 dibawah ini yaitu evaluasi tata kelola.

Tabel diatas menunjukan hasil penilaian tata kelola Keamanan Informasi pada Sekolah Tinggi Teknologi Duta Bangsa Bekasi. Hasil ini nantinya akan digunakan untuk menilai kematangan tata kelola keamanan informasi. Pada tabel diatas menunjukkan skor evaluasi tata kelola dengan total skor 22 dan tingkat kematangan pada level III+ (Kondisi Terdefinisi). Hal ini memberi gambaran bahwasanya penerapan tata kelola keamanan informasi di Sekoah Tinggi Teknologi Duta Bangsa :

Bentuk pengamanan yang baku belum diterapkan secara konsisten dan terdokumentasi secara resmi.

Efektifitas pengamanan tidak dievaluasi secara berkala, dan belum melalui proses yang terstruktur.

Ada beberapa kelemahan dalam sistem manajemen tata kelola masih ditemukan sehingga dapat mengakibatkan dampak yang signifikan.

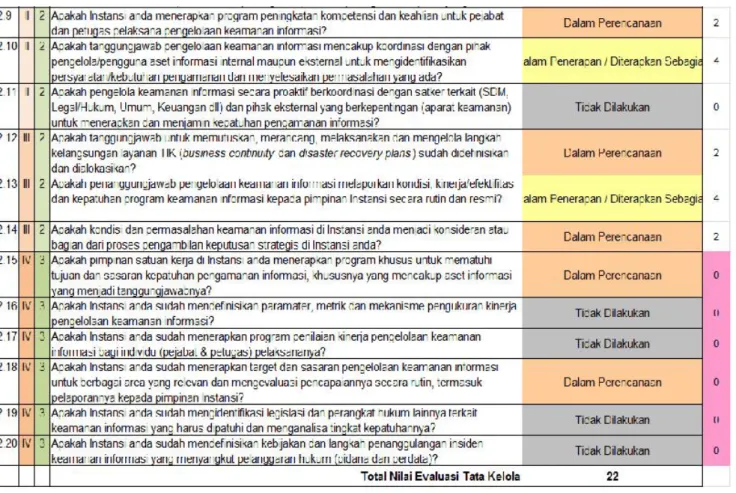

Untuk nilai secara menyeluruh pada 5 area keamanan lainnya dapat dilihat pada tabel 4 dibawah ini:

IV.

NAN INFORMASI

Pada bab ini menjelaskan perbaikan keamanan informasi pada Sekolah Tinggi Teknoloi Duta Bangsa Bekasi yang sudah ditentukan. Tabel tabel dibawah ini menunjukkan saran perbaikan untuk keamanan informasi pada semua 5 area keamanan informasi sebagai berikut :

Tabel 6 Perbaikan kebijakkan manajemen keamanan informasi Kebijakan Keamanan

Informasi

Catatan Kelemahan

Saran dan Prbaikan Rencana jangka panjang TI Belum memiiki dan tidak

terlampir

Diupayakan membuat cetak biru rencana jangka panjang dan roadmap kemanan informasi

Job description TI Ada,

belum terdokumentasi dan belum konsisten

Diupayakan untuk membuat SOP dan instruksi kerja agar pekerjaan bias konsisten, bias dievaluasi aktifitas staf dan memudahkan konsolidasi bila ada rotasi staff

Pelatihan di bidang keamanan yang penah

Ada

Pelatihan keamanan dan

Terus ditingkatkan kemampuan staf TI baik secara

baik lagi diupayakan magang pada institusi yang cakupan pekerjaanya lebih kompleks Risk Management

(Manajemen Risiko)

Ada,

Tetapi Sistem kerja tidak sistematis, prosedurnya belum terdokumentasi secara benar

Petugas administrator seharusnya focus pada monitoring ketersediaan dan kerahasiaan data baik dari dalam/luar, mallicous code, (virus,spam dll) yang dapat mengganggu ketersediaan dan kerahasiaan dan integritas sistem informasi

Tabel 7 Perbaikan Operational TI

Operational TI Catatan Kelemahan Saran Perbaikan Informasi Mengenai pusat data

Kelengkapan pengamanan fisik pusat data

Ada tetapi beberapa tidak difungsikan secara normal sepeti Genset, UPS, Lantai belum raised floor, tata letak kabel masih acak, secara lokasi belum layak dipakai sebagai pusat data

Perlu adanya standar ruang server/data center guna menjaga ketersediaan yang dapat dihandalkankarena server tulangpunggung aplikasi yang menunjang proses bisnis

Aplikasi khusus pengamanan informasi

Tidak ada Perlu direncanakan ruang server/data center aturan yang boleh memasuki ruang server hanya staf TI yang berkepentngan,selain itu dilarang. Ada baiknya dilengkapi fasilitas kunci biometric, seperti finger print Prosedur penanganan masalah

(Problem Handling)

Tidak ada Perlu ada upaya semacam fasilitas layanan bantu (helpdesk) staf TI dalam membantu gangguan dari layanan TI bagi pemakai

Kebijakkan, sistem dan prosedur

Tidak ada Perlu dikembangkan

manajemen perubahan proses budaya penggunaan TI baik, sehat dan aman

Kebijakkan sistem dan prosedur

pengelolaan hak akses pengguna

sistem dan aplikasi

Tidak ada Perlu dikembangkan SOP pengelolaan hak akses pengguna

Tabel 8. Perbaikan Jaringan Komunikasi

Jaringan Komunikasi Catatan Kelemahan Saran Perbaikan Kebijakkan, sistem dan

prosedur pengamanan jaringan

Tidak ada Perlu dibuat SOP pengamanan Jaringan

Daftar perangkat keras dan lunak yang digunakan untuk jaringan

Ada dan terlampir Harus selalu mengupdate dan mendokumentasikan dalam katalog-katalog perangkat keras dan lunak

Network Monitoring System Ada, menggunakan microtik, terlampir

Diupayakan admin selalu memonitoring kinerja jaringan pada awal aktifitasnya

Kebijakan untuk konfigurasi pengamanan komunikasi data (firewall

Ada Perlu selalu update dan

mendokumentasi bila ada aktifitas tidak normal, sehingga memudahkan dalam memproteksi keamanan

Tabel 9. Perbaikan Aplikasi dan pengembangan Aplikasi dan

Pengembangan

Catatan Kelemahan

Saran Perbaikan Kebijakkan dan prosedur

pengembangan

aplikasi dilakukan dengan Institusi pendidikan STT Duta Bangsa

Tidak ada Perlu ada upaya dokumentasi setiap pengembangan aplikasi meliputi kamus data, ER diagram, DBMS, source code dan algoritma

Apakah Sekolah tinggi memiliki fungsi project manajemen untuk aplikasi yang sedang dikembangkan

Belum ada Perlu direncanakan kedepan bahwa project software juga perlu dikelola secara proyek dapat berjalan on-schedule dan terkontrol

Pengamanan Informasi Catatan Kelemahan Saran Perbaikan Kebijakkan dan prosedur

pengamanan informasi mencakup : - Security awareness program - Incident handling - Penggunaan software legal - Pencegahan penggunaan software ilegal

Belum ada Perlu upaya membangun

budaya bagi staf TI untuk menjaga keamanan, juga perlu ada budaya kampanye penggunaan internet bagi pengguna internet.

Perlu ada mekanismen pengamanan kejadian yang tidak diinginkan.

Perlu direncanakan untuk menjaga-jaga admin lupa login yang biasa digunakan, emergenci semacam login duplikat buat admin

Perlu ada kebijakan penggunaan software legal, perlu dukungan sivitas akademika dari ketua sampai dosen.

Pengelolaan Asset - Pengamanan fisik

termasuk penggunaan alat keamanan

Tidak ada Perlu diupayakan ruang server/data center menggunakan alat pengaman seperti finger print, CCTV dll Pengamanan akses

- penerapan pengamanan password pada aplikasi missal aplikasi telah memaksa user untuk

mengubah password secara berkala

- terdapat fungsi audit log setiap aktifitas yang

dilakukan user dan dilkukan analisa terhadap audit log

Belum ada Perlu ada upaya manajemen password yang baik (perubahan setiap 30/60/90 hari, dibuat standar minimal 8 karakter dan unik.

Perlu ada mekanisme rekam jejak aktifitas konfigurasi yang dilakukan admin / user untuk memonitor aktifitas yang tidak diinginkan

Sumber daya manusia - Ketentuan mengenai

pengamanan informasi dengan staff, pegawai magang dan pihak ketiga - Adanya ketentuan mengenai

sanksi atas pelanggaran terhadap kebijakan pengamanan informasi. - Prosedur pengembalian atau

perubahan hak akses terhadap asset terkait informasi saat terjadi perubahan perjanjian

Belum ada, padahal terkadang ada pelajar SMK yang magang

Membuat prosedur kolaborasi pengaturan keamanan dengan pihak ketiga dan membatasi akses ke system bagi siswa magang

Perlu sosialisasi paying hokum UU ITE no 11 tahun 2008, tentang jaminan kepastian hokum bagi staff yang mencoba menggangu system informasi

Pengamanan fisik termasuk penggunaan alat pengaman (PIN dll) terhadap pemrosesan informasi

Belum ada Perlu diupayakan penambahan pengamanan fisik untuk mencegah gangguan secara fisik bagi server

Operasional aplikasi : Ketentuan

mengenai pengamanan dalam identifikasi dan otentifikasi akses misal : Password, token, biometric dll.

Belum ada Perlu ada penambahan

peralatan akses elektronik seperti token, biometric dll pada akses ruangan server

Prosedur pelaporan inseden pengamanan informasi dan tindak lanjutnya.

Belum ada Perlu ada system pelaporan dan dokumentasi terhadap insiden ancaman keamanan sehingga dapat dimonitoring dan dievaluasi

V. KESIMPULAN/RINGKASAN

Kesimpulan yang dapat diambil dalam pengerjaan tugas akhir dengan studi kasus evaluasi kesiapan keamanan sistem informasi pada Sekolah Tinggi Teknologi Duta Bangsa antara lain:

digunakan untuk mengevaluasi tingkat kesiapan dan kematangan keamanan informasi pada institusi pendidikan tinggi pada 5 area evaluasi keamanan.

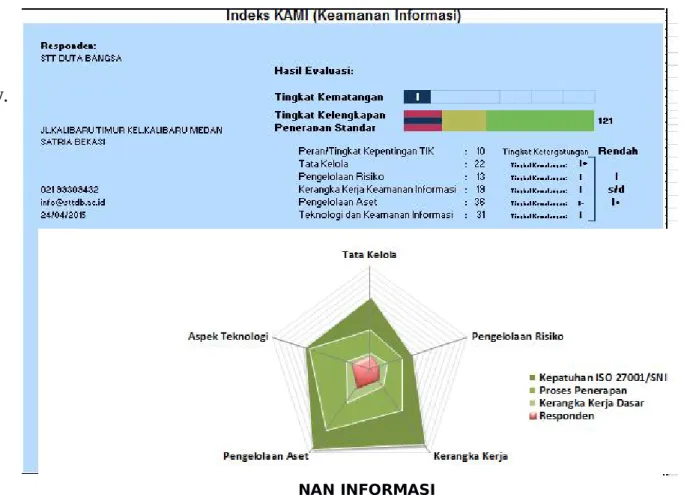

Hasil analisis data menjelaskan bahwa ketergantungan bidang keamanan informasi Institusi STT Duta Bangsa masuk dalam kategori rendah. Sedangkan untuk tingkat keamanan, bidang aplikasi dan telematika mendapatkan skor total 22. Hasil skor total ini masuk dalam kategori kurang baik untuk mengimplementasikan standart ISO 27001. Untuk meningkatkan tingkat kelengkapan dan kematangan keamanan informasi. Bidang keamanan informasi STT Duta Bangsa Bekasi harus menerapkan seluruh prosedur dan kebijakan keamanan informasi pada seluruh area.

Hasil pengujian menunjukkan bahwa Indeks KAMI dapat dijadikan sebagai tools untuk menilai tingkat kesiapan/ kematangan institusi pendidikan tinggi terhadap pengelolaan pengamanan informasi yang di miliki oleh institusi tersebut. Evaluasi hasil Indeks KAMI pada Institusi Pendidikan Tinggi dapat dijadikan sebagai bahan evaluasi diri institusi khususnya tentang managemen keamanan informasi serta sebagai kompas penunjuk arah institusi untuk persiapan pemenuhan persyaratan yang ditetapkan oleh ISO 27001.

Untuk rekomendasi penelitian selanjutnya, Indeks KAMI dapat dijadikan sebagai Aplikasi dengan desain interface yang mempermudah pengguna dalam melaksanakan pengukuran secara mandiri (Assessment by self) yang memberikan manfaat kepada institusi pendidikan tinggi dalam proses pengambilan kebijakan dan prioritas tindakan perbaikan.

DAFTAR PUSTAKA

[1] Alexander, M. (2010). Excel Dashboard & Report. Hoboken: Wiley. [2] Badan Standardisasi Nasional, 2. (2009, Februari 21).

http://websisni.bsn.go.id/index.php?/sni_main/sni/detail_sni/10233. Dipetik Februari 21, 2012,

dari websisni.bsn.go.id: http://websisni.bsn.go.id/index.php?/sni_main/sni/detail_sni/10233 [3] Detiknas. (2007). Panduan Umum Tata Kelola Teknologi Informasi dan Komunikasi Nasional. Jakarta: Depkominfo.

]4]. United States General Accounting Office. Executive Guide: Information Security Management (GAO/AIMD-98-68). Washington, DC: GAO, 1998