Perancangan Kriptografi Block Cipher Berbasis pada

Teknik Bajak Sawah, Tanam Padi dan Panen Padi

Artikel Ilmiah

Peneliti :

Achmad Widodo (672010286) Alz Danny Wowor, S.Si., M.Cs.

Evangs Mailoa, S.Kom., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Perancangan Kriptografi Block Cipher Berbasis pada

Teknik Bajak Sawah, Tanam Padi dan Panen Padi

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

Untuk memperoleh gelar Sarjana Komputer

Peneliti :

Achmad Widodo (672010286) Alz Danny Wowor, S.Si., M.Cs.

Evangs Mailoa, S.Kom., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Perancan

gan Kriptografi Block Cipher Berbasis pada

Teknik Bajak Sawah, Tanam Padi dan Panen Padi

1)

Achmad Widodo, 2) Alz Danny Wowor, 3) Evangs Mailoa

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email: 1) [email protected], 2) [email protected], 3)[email protected]

Abstract

Many cryptanalyst successful to break cryptographic block cipher that already exists. Required variations new cryptographic block cipher to secure the message. The new algorithms are created by implementing the Bajak Sawah, Tanam Padi and Panen Padi. There is a process in which as many as 12 rounds of plaintext in-XOR with a key that has been regenerated to produce ciphertext. This research resulted in a new cryptographic block cipher technique Bajak Sawah, Tanam Padi and Panen Padi. The results of this algorithm, when tested distance generated by Brute Force Attack randomness value Bajak Tanam Panen (BTP) is better than the value of AES-128.

Keyword: Cryptography, Block Cipher,XOR, Tanam Padi, Bajak Sawah, Panen Padi

Abstrak

Banyak kriptanalis berhasil memecahkan kriptografi blok cipher yang telah ada.

Diperlukan variasi kriptografi blok cipher baru untuk mengamankan pesan. Algoritma

baru diciptakan dengan mengimplementasi proses bajak sawah, tanam padi dan panen padi. Terdapat proses sebanyak 12 putaran dimana plainteks di-XOR-kan dengan kunci yang telah diregenerasi menghasilkan cipherteks. Penelitian ini menghasilkan kriptografi blok cipher baru dengan teknik Bajak Sawah,Tanam Padi dan Panen Padi. Hasil

algoritma ini, apabila diuji jarak yang dihasilkan dengan Brute Force Attack nilai keacakan Bajak Tanam Panen (BTP) lebih baik dari nilai AES-128.

Kata Kunci: Kriptografi, Blok Cipher, XOR, Tanam Padi, Bajak Sawah, Panen Padi.

_________________________________________________________________

1) Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas

Kristen Satya Wacana

1

1. Pendahuluan

Kriptografi merupakan sebuah metode yang sering digunakan untuk mengamankan data maupun informasi. Metode ini biasanya dibuat dengan menempatkan berbagai teknik dalam aturan matematika yang membentuk sebuah algoritma. Kegunaan kriptografi adalah membuat data/informasi berupa pesan yang jelas (plainteks) menjadi pesan yang tidak dapat dimengerti (cipherteks)[1]. Blok cipher menjadi salah satu jenis kriptografi yang sekarang ini sering digunakan sebagai pengamanan dalam transfer informasi di internet. Jenis kriptografi ini sering digunakan karena memiliki beberapa keunggulan diantaranya, mudah di implementasikan ke dalam bahasa pemograman dan secara teknik apabila terjadi kesalahan pada blok tertentu tidak akan merambat ke blok lainnya [2].

Banyak teknik kriptografi yang diimplementasikan untuk mengamankan informasi, tetapi kondisi sekarang ini banyak juga cara ataupun usaha yang dilakukan oleh kriptanalis untuk memecahkannya. Suatu hal yang penting dalam pengiriman pesan adalah keamanan yang dapat menjaga informasi tersebut agar tidak mudah diketahui atau dimanipulasi oleh pihak-pihak lain. Salah satu solusi yang dapat dilakukan adalah memodifikasi kriptografi yang sudah dipecahkan atau menciptakan kriptografi yang baru sehingga dapat menjadi alternatif untuk pengamanan pesan.

Kriptografi blok cipher banyak dirancang dengan menggunakan proses substitusi dan transposisi yang dikombinasikan dengan proses XOR sehingga pola korespondensi satu-satu antara plainteks dan cipherteks tidak terbaca. Penelitian ini menggunakan proses (subtitusi, transposisi) dalam blok cipher yang dikombinasikan dengan teknik tanam padi, bajak sawah dan panen padi. Penggunaan ketiga teknik ini karena mempunyai proses yang unik dan membentuk alur horizontal-vertikal dan juga alur spiral, sehingga tepat untuk disesuikan dengan proses dalam blok cipher.

Tujuan dari penelitian ini adalah melanjutkan perancangan algoritma berbasis pada kearifan lokal yaitu tanam padi, bajak sawah dan menghasilkan panen padi kemudian dapat digunakan dalam rancangan kriptografi simetris yang berbasis blok cipher, serta dapat di analisis dan juga dibandingkan dengan kriptografi blok cipher yang lainnya.

2. Tinjauan Pustaka

Perancangan kriptografi blok cipher yang dilakukan sekarang ini memerlukan penelitian yang telah dilakukan sebelumnya sehingga dapat digunakan sebagai dasar atau pembanding dari penelitian ini. Penelitian pertama yang dijadikan sebagai acuan adalah “Advanced Encryption Standard (AES) AES adalah standart algoritma kriptografi terbaru yang menggantikan DES (Data

Encryption Standard) yangsudah tidak aman lagi. Algoritma ini termasuk

2

Penelitian kedua dengan topik “Block Cipher Menggunakan Permutasi

Diagonal dan Feistel Berbasiskan AES-128”. Algoritma ini menggunakan blok

sebesar 128-bit. Algoritma ini menggunakan feistel dengan S-Box berukuran 16x16 yang didefinisikan sendiri. Algoritma ini menggunakan permutasi diagonal [4].

Penelitian ketiga dengan topik “Cipher Blok dengan Algoritma Operasi

XOR antar Pecahan Blok”. Penggunaan operasi XOR untuk setiap blok yang

kemudian diimplementasikan menggunakan model ECB (Electronic Code Book). Prinsip kerja dari algoritma dirancang untuk menghindari serangan kriptanalis dengan metode analisis frekuensi. Algoritma ini melakukan pemecahan blok dan pemecahan kunci sesuai fungsi pembagi dari panjang kunci, kemudian dilakukan metode rekursif. Hasil yang diperoleh dapat menahan serangan kriptanalisis analisis frekuensi. [5].

Penelitian keempat yang berjudul “Perancangan kriptografi Block Cipher

Berbasis pada Teknik Tanam Padi dan Bajak Sawah”. Rancangan kriptografi

dirancang menggunakan 8 proses untuk mendapatkan cipherteks. Setiap satu blok menampung 64-bit atau sebanding dengan 8 karakter[6].

Bagian selanjutnya akan diberikan beberapa teori dasar yang diambil dari pustaka terkait, yang digunakan juga sebagai dasar untuk merancang kriptografi blok cipher yang berbasis pada teknik bajak sawah, tanam padi dan panen padi.

Blok cipher adalah rangkaian bit yang dibagi menjadi blok-blok bit yang panjangnya sudah ditentukan sebelumnya. Plainteks akan diproses dengan panjang blok yang tetap, pada data yang panjang maka dilakukan pemecahan dalam bentuk blok yang lebih kecil. Jika dalam pemecahan dihasilkan blok data yang kurang dari jumlah data dalam blok maka akan dilakukan proses padding. Pada umumnya, setiap blok cipher memproses teks dengan blok yang relatif panjangnya lebih dari 64-bit, untuk mempersulit teknik kriptanalis dalam membongkar kunci [7].

Konsep matematis yang mendasari algoritma kriptografi adalah relasi antara dua buah himpunan yaitu himpunan yang berisi elemen-elemen plainteks dan himpunan berisi cipherteks. Proses enkripsi dan dekripsi merupakan fungsi yang memetakan elemen-elemen antara kedua himpunan tersebut.

Misalkan blok plainteks (P) yang berukuran n bit dinyatakan sebagai vector[8]:

(1) Yang dalam hal ini pi adalah bit 0 atau bit 1 untuk i= 1,2,….,n, dan blok

cipherteks (C) adalah

(2) Yang dalam hal ini ci adalah 0 atau 1 untuk i = 1,2,…,m. Bila plainteks dibagi

menjadi m buah blok, barisan blok-blok plainteks

(3) Untuk setiap blok plainteks Pi, bit-bit penyusunnya dapat dinyatakan sebagai :

(4) Untuk enkripsi dan dekripsi dengan kunci K dinyatakan berturut-turut dengan

3

(proses enkripsi) (5)

(proses dekripsi) (6)

Proses enkripsi dan dekripsi untuk kriptografi dengan kunci simetris secara umum diberikan pada Gambar 1. Kunci merupakan parameter yang digunakan untuk transformasi plainteks ke cipherteks.

Dekripsi

c1,c2,……..cn p1,p2,……..pn

Plaintext Ciphertext

Gambar 1. Proses Enkripsi dan Dekripsi [8].

Sebuah sistem kriptografi terdiri dari lima-tuple (Five-tuple) (P, C, K, E , D) ,

yang memenuhi kondisi[9]:

1. adalah himpunan berhingga dari plainteks, 2. adalah himpunan berhingga dari cipherteks,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci,

4. E adalah himpunan fungsi enkripsi ek :PC,

5. D adalah himpunan fungsi dekripsi dk :C P,

Untuk setiap , terdapat aturan enkripsi dan berkorespondensi dengan aturan dekripsi . Setiap dan dk: adalah fungsi

sedemikian hingga untuk setiap plainteks .

Proses Konsep Nilai Acak dan Nilai Diferensiasi Data

4

dengan mencoba semua kemungkinan kunci atau angka untuk menemukan relasi yang berkorespondensi 1 1 (one to one) antara plainteks dan cipherteks. Setiap plainteks yang dimasukkan sudah pasti diketahui desimalnya, maka kriptanalis akan mencoba setiap bilangan yang besar atau kecil dari bilangan plainteks dan akan membesar atau mengecil secara terus menerus. Misalnya plainteknya 72, kriptanalis akan mencoba nilai lebih besar dari plainteks yaitu 73 atau lebih kecil dari plainteks 71 sampai menemukan kecocokan hasil bilangan plainteks tersebut, apabila semakin jauh nilai cipherteks dari plainteks berarti akan memakan waktu dan proses untuk menemukan relasi dengan cipherteks atau bahkan menemukan plainteks.

Untuk mengetahui besaran nilai algoritma kriptografi yang dirancang mampu untuk mengacak plainteks yang dimasukkan maka digunakan nilai keacakan yang diperoleh dari persamaan (7).

(7)

Dimana nilai acak Yi untuk tiap karakter diperoleh dari perbandingan antara

selisih plainteks pi dengan cipherteks ci terhadap plainteks pi .

Diferensiasi data adalah perbandingan selisih antar dua titik. Dalam kalkulus, metode ini sering disebut sebagai turunan atau kemiringan dari data. Jika diberikan kumpulan data ((x1,y1), (x2,y2), (x3,y3), …, (xn,yn)) dengan syarat bahwa xi < xi+1 dimana i = 1…n. Data-data tersebut dapat divisualisasikan ke dalam

koordinat Cartesius untuk setiap x sebagai variabel bebas dan y atau kadang ditulis sebagai f(x) sebagai variabel tak bebas. Untuk menentukan diferensiasi data pada dua titik maka persamaan yang dapat dibentuk sebagai berikut(8).

D y

D x =

(yb- ya)

(xa- xb) (8)

dengan (xa, ya) sebagai titik pertama, dan titik berikutnya adalah (xb, yb). Apabila

terdapat n data maka untuk menentukan rata-rata dari diferensiasi data dapat di cari untuk melihat tren dari setiap data Rataan diferensiasi (Rd) untuk melihat

diberikan pada Persamaan (9)[11].

(9)

Proses Bajak Sawah, Tanam Padi, dan Panen Padi

5

spiral dimulai dari titik terluar atau pinggir, setelah itu memutar mengelilingi titik pusat. Biasanya dalam membajak sawah secara tradisional menggunakan luku yang digerakkan dengan tenaga kerbau atau sapi, namun karena semakin majunya teknologi menggunakan traktor agar lebih cepat dalam mengolah tanahnya.

Tanam padi melakukan proses menaruh bibit padi pada sebidang tanah yang menggunakan aturan pola tertentu agar dapat tumbuh dengan baik. Proses tanam padi membentuk alur horizontal dan vertikal yang saling berkesinambungan. Proses dalam menaruh bibit padi dengan memasukkan bibit padi sekitar 5 cm ke dalam tanah, setelah terisi mundur ke belakang sesuai petakan sawah.

Panen padi dimana tanaman sudah mendekati waktu yang sudah ditentukan maka padi akan siap diambil hasilnya. Dalam panen padi biasanya mempunyai pola zigzag untuk memotong batang padi. Tidak seperti tanam padi yang menaruh bibit sambil mundur tetapi dalam panen padi memotong maju ke depan [12].

3. Metode Penelitian

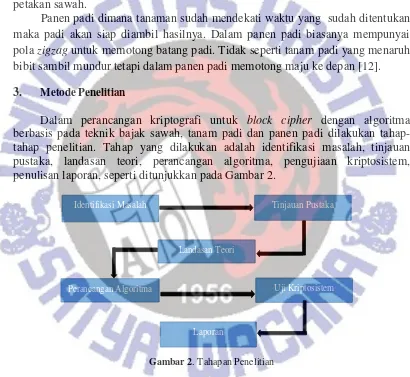

Dalam perancangan kriptografi untuk block cipher dengan algoritma berbasis pada teknik bajak sawah, tanam padi dan panen padi dilakukan tahap-tahap penelitian. Tahap yang dilakukan adalah identifikasi masalah, tinjauan pustaka, landasan teori, perancangan algoritma, pengujiaan kriptosistem, penulisan laporan, seperti ditunjukkan pada Gambar 2.

Gambar 2. Tahapan Penelitian

Tahapan penelitian berdasarkan pada Gambar 2, dijelaskan sebagai berikut :

Tahap pertama : Identifikasi masalah merupakan tahapan penelitian yang pertama

dilakukan untuk melihat apa masalah dalam pengamanan informasi yang berkaitan dengan kriptografi. Tahapan ini menghasilkan identifikasi masalah, perumusan masalah dan tujuan penelitian.

Tahap kedua adalah kajian pustaka dilakukan untuk memperoleh referensi atau penelitian yang dilakukan sebelumnya dari buku, jurnal maupun dari sumber yang dapat dijadikan sebagai pembanding maupun landasan penelitian .

Tahap Ketiga : Mengumpulkan data dari referensi atau penelitian yang dilakukan

Identifikasi Masalah Tinjauan Pustaka

Landasan Teori

Laporan

6

sebelumnya dari buku, jurnal maupun dari sumber yang dapat dijadikan sebagai dasar-dasar teori yang berkaitan dengan penelitian ini.

Tahap keempat : adalah merancang algoritma yang berbasis pada teknik bajak sawah, tanam padi dan panen padi yang dikombinasikan dengan proses XOR, dan juga metode transposisi bit.

Tahap kelima : Setelah rancangan kriptografi dibuat perlu dilakukan pengujian sebagai sebuah sistem kriptografi. Pengujian dilakukan menggunakan aturan Stinson dengan 5-tuple.

Tahap keenam : Penulisan Laporan dilakukan untuk dokumentasi proses tentang

perancangan kriptografi blok cipher berbasis pada teknik bajak sawah, tanam padi dan panen padi dalam bentuk jurnal.

Tahapan penelitian ini menjelaskan perancangan kriptografi blok berbasis pada teknik tanam padi dan bajak sawah, dalam hal bagaimana menentukan plainteks, kunci, cipherteks, dan juga proses dalam enkripsi dan dekripsi. Hasil dari rancangan kriptografi blok cipher berbasis pada teknik bajak sawah, tanam padi dan panen padi dilakukan pengujian menggunakan aturan Stinson dengan

5-tuple untuk memenuhi kriptosistem.

Untuk tidak memperluas ruang lingkup pembahasan maka diberikan batasan-batasan dalam penelitian ini, yaitu;

1. Proses enkripsi dan dekripsi dilakukan pada teks.

2. Jumlah kunci dan plainteksnya terbatas yaitu menampung 8 karakter serta proses putarannya terdiri dari 12 putaran.

3. Panjang bloknya adalah 64-bit. 4. Penelitian tidak menguji kriptanalis.

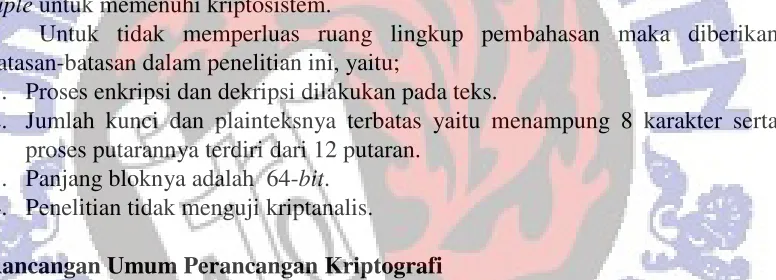

Rancangan Umum Perancangan Kriptografi

Bagian ini menggambarkan rancangan umum kriptografi blok cipher yang berbasis pada bajak sawah, tanam padi dan panen padi. Kriptografi blok cipher dirancang dengan melakukan proses plainteks dan proses kunci secara terpisah, dan hasil dari kedua proses tersebut akan dihubungkan dengan proses XOR. Selain itu juga panjang blok untuk plainteks dan kunci dibuat sama sebesar 64 bit. Sehingga akan membutuhkan 8 karakter plainteks yang pertama untuk di proses pertama kali dan selanjutnya untuk 8 karakter yang kedua, dan seterusnya. Proses untuk kunci dilakukan secara terpisah dan panjang kunci maksimal 8 karakter, apabila kunci yang dimasukkan kurang dari delapan karakter maka akan dilakukan padding sehingga memenuhi panjang blok.

7

Gambar 3. Rancangan Umum Kriptografi Blok Cipher Berbasis Bajak Sawah, Teknik Tanam Padi dan Panen Padi

Setiap putaran terdiri dari proses plainteks ke-i dan juga proses kunci ke-i, dengan i = 1, …, 12. Kedua proses untuk tiap putaran memerlukan 8 karakter yang sebanding dengan 64 bit, kemudian dirancang dengan pola tertentu untuk menempati 64 kotak dan selanjutnya bagaimana mengambil 64 bit dari kotak tersebut. Sehingga untuk satu kotak pada satu proses akan memerlukan satu kali pemasukan bit dan juga satu kali pengambilan bit. Dalam kondisi bagaimana pemasukan dan pengambilan bit dari 64 kotak ini yang sehingga akan dirancang algoritma berbasis teknik bajak sawah, tanam padi dan panen padi yang kemudian digunakan dalam rancangan kriptografi blok cipher.

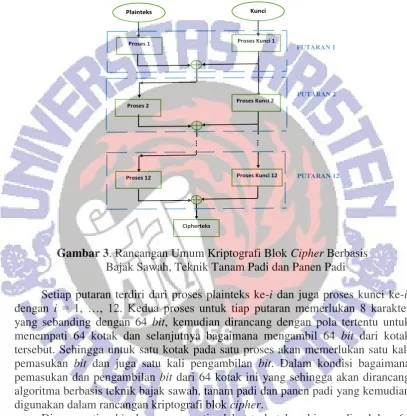

Dimana setiap bit akan menempati salah satu kotak, sehingga diperlukan 64 kotak yang sebanding dengan 8 karakter ASCII. Rancangan ini secara tidak langsung untuk melakukan satu kali proses dalam satu ukuran blok akan memerlukan 8 karakter. Berikut pada Gambar 4, ditunjukkan contoh kotak 64 bit dimana setiap bit , yang dimasukkan secara horizontal, dari arah kiri ke kanan.

PUTARAN 1

PUTARAN 2

PUTARAN 12

Plainteks Kunci

Proses 1 Proses Kunci 1

Cipherteks

Proses 2 Proses Kunci 2

8

x1 x2 x3 x4 x5 x6 x7 x8

x9 x10 x11 x12 x13 x14 x15 x16

x17 x18 x19 x20 x21 x22 x23 x24

x25 x26 x27 x28 x29 x30 x31 x32

x33 x34 x35 x36 x37 x38 x39 x40

x41 x42 x43 x44 x45 x46 x47 x48

x49 x50 x51 x52 x53 x54 x55 x56

x57 x58 x59 x60 x61 x62 x63 x64

Gambar 4. Contoh Kotak 64 bit

Berdasarkan pada pemasukan bit pada kotak di Gambar 4, maka pengambilan dapat dilakukan dengan pola yang berbeda, sehingga akan membentuk keacakan bit yang baik. Sebagai contoh, bila diambil secara vertikal dengan kolom terakhir yang diambil duluan, maka diperoleh urutan bit berdasarkan karakter sebagai berikut.

Persamaan (10) menunjukkan urutan pengacakan bit, dimana )

Ki adalah karakter baru yang tersusun dari bit yang diambil secara vertikal. Bagian selanjutnya berdasarkan pemasukan dan pengambilan bit, dirancang algoritma yang berbasis bajak sawah tanam padi dan panen padi.

4. Hasil dan Pembahasan

Bagian ini ditunjukan hasil dari perancangan kriptografi yang dibangun berbasis pada teknik bajak sawah, tanam padi dan panen padi, kemudian dibuat menjadi sebuah kriptografi blok cipher 64 bit. Kemudian hasil rancangan kriptografi diuji sebagai sebuah kriptosistem, dan membandingkan dengan kriptografi AES terkait dengan nilai keacakan. Terkait dengan hasil dan pembahasan tidak dilakukan secara terpisah tetapi, setelah ditunjukkan hasil langsung kemudian dibahas (termasuk analisis dan interpertasi).

9

4 sebelumnya, hanya saja proses masuk disesuaikan dengan pola bajak sawah, tanam padi dan proses pengambilan menggunakan panen padi pada putaran 11.

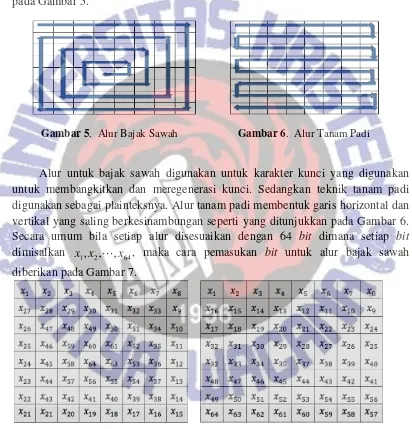

Proses bajak sawah biasanya dilakukan dengan menyesuaikan dengan panjang petakan sawah. Bajak sawah dilakukan dengan memutari petakan sawah yang menyerupai pola spiral. Rancangan ini menggunakan cara yang sama dengan menempatkan bit seperti proses bajak sawah, dengan menggunakan kotak 64 bit. Proses penempatan bit yang disesuaikan dengan alur bajak sawah ditunjukkan pada Gambar 5.

Gambar 5. Alur Bajak Sawah Gambar 6. Alur Tanam Padi

Alur untuk bajak sawah digunakan untuk karakter kunci yang digunakan untuk membangkitkan dan meregenerasi kunci. Sedangkan teknik tanam padi digunakan sebagai plainteksnya. Alur tanam padi membentuk garis horizontal dan vertikal yang saling berkesinambungan seperti yang ditunjukkan pada Gambar 6. Secara umum bila setiap alur disesuaikan dengan 64 bit dimana setiap bit dimisalkan , maka cara pemasukan bit untuk alur bajak sawah diberikan pada Gambar 7.

Gambar 7. Kotak 64 bit Alur Bajak

Sawah

Gambar 8. Kotak 64 bit Alur Tanam

Padi

10

bajak sawah. Proses pemasukan bit dimulai dari titik terluar memutari titik pusat pada kotak 64 yang ditunjukkan pada Gambar 7.

Pengurutan bit dibuat secara harizontal yang hampir sama dengan contoh yang diberikan pada Gambar 8 sebelumnya, hanya saja bit pada baris genap arahnya terbalik dari sebelumnya bergerak dari kiri ke kanan, sedangkan Alur Tanam Padi bergerak dari kanan ke kiri, hal ini sesuai dengan prinsip tanam padi yang selalu menanam dengan prinsip mengisi bibit dan berjalan mundur untuk memenuhi petakan sawah yang tersedia, teknik ini diadopsi dengan mengisi bit pada sebuah kotak sampai memenuhi kotak terisi penuh. Proses pengisian bit dengan prinsip tanam padi diberikan pada Gambar 8.

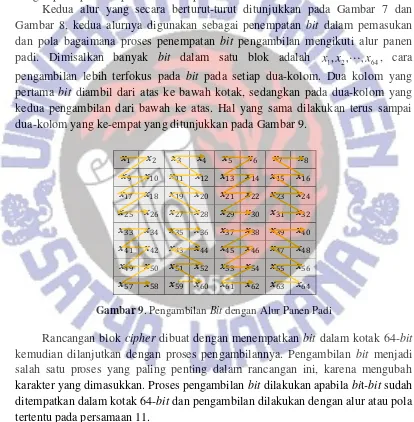

Kedua alur yang secara berturut-turut ditunjukkan pada Gambar 7 dan Gambar 8, kedua alurnya digunakan sebagai penempatan bit dalam pemasukan dan pola bagaimana proses penempatan bit pengambilan mengikuti alur panen padi. Dimisalkan banyak bit dalam satu blok adalah , cara pengambilan lebih terfokus pada bit pada setiap dua-kolom. Dua kolom yang pertama bit diambil dari atas ke bawah kotak, sedangkan pada dua-kolom yang kedua pengambilan dari bawah ke atas. Hal yang sama dilakukan terus sampai dua-kolom yang ke-empat yang ditunjukkan pada Gambar 9.

Gambar 9. Pengambilan Bit dengan Alur Panen Padi

Rancangan blok cipher dibuat dengan menempatkan bit dalam kotak 64-bit kemudian dilanjutkan dengan proses pengambilannya. Pengambilan bit menjadi salah satu proses yang paling penting dalam rancangan ini, karena mengubah karakter yang dimasukkan. Proses pengambilan bit dilakukan apabila bit-bit sudah ditempatkan dalam kotak 64-bit dan pengambilan dilakukan dengan alur atau pola tertentu pada persamaan 11.

11

Pola panen padi merupakan alur yang digunakan untuk proses pengambilan pada kunci putaran 11 . Sebagai contoh pada Gambar 9, kotak 64-bit dimasukkan bit sesuai dengan pola mendatar (sesuai dengan Gambar 5), kemudian diambil dengan alur panen padi, maka akan diperoleh output sebanyak delapan karakter yang urutan bit menjadi acak. Kedelapan karakter tersebut secara umum diberikan pada Persamaan (11).

12

Biner Plaintext

Ascii

Pemasukan Bit 1 Alur Tanam Padi

Pemasukan Bit 1

Alur Bajak Sawah Biner Kunci Ascii

Pengambilan 1 Pengambilan 1

P1 K1

R 1

Putaran 1 Putaran 1

Putaran 12 Putaran 12

Pemasukan Bit 12 Pemasukan Bit 12

Alur Tanam Padi Alur Bajak Sawah Pengambilan 12 Pengambilan 12

P12 K12

R 12

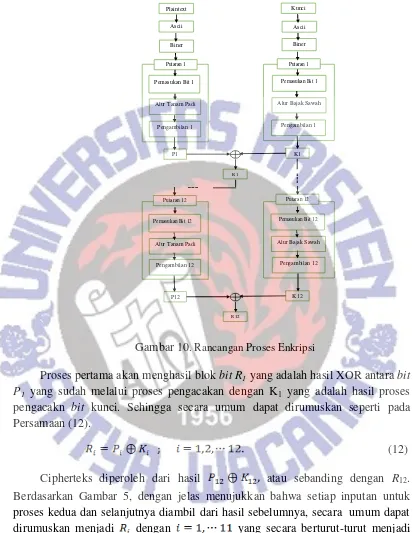

Gambar 10. Rancangan Proses Enkripsi

Proses pertama akan menghasil blok bitR1 yang adalah hasil XOR antara bit P1 yang sudah melalui proses pengacakan dengan K1 yang adalah hasil proses

pengacakn bit kunci. Sehingga secara umum dapat dirumuskan seperti pada Persamaan (12).

(12)

Cipherteks diperoleh dari hasil atau sebanding dengan R12.

Berdasarkan Gambar 5, dengan jelas menujukkan bahwa setiap inputan untuk proses kedua dan selanjutnya diambil dari hasil sebelumnya, secara umum dapat dirumuskan menjadi dengan yang secara berturut-turut menjadi pemasukan pada proses ke-2 sampai proses ke-12. Sedangkan untuk proses regenerasi kunci untuk proses- menerima input dari proses- .

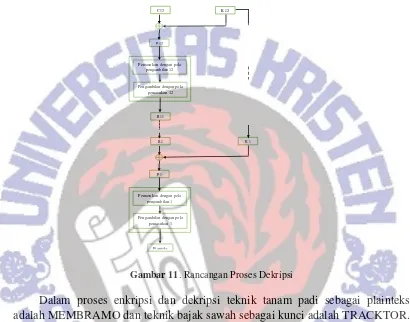

Proses dekripsi merupakan proses yang dilakukan terbalik dengan proses enkripsi. Proses dekripsi dimulai dari putaran yang ke delapan yaitu R12 di-XOR

13

ke duabelas, setelah itu pengambilan bit sesuai pola pemasukan ke duabelas untuk mendapatkan R11. Proses ini diulang sampai pada putaran-1. Hasil yang diperoleh

dari putaran-1, akan diperoleh sebagai plainteks. Proses dekripsi secara umum ditunjukkan pada Gambar 11.

Pemasukan dengan pola pengambilan 12

Pengambilan dengan pola pemasukan 12

C 12

P 12

K 12

R 11

Pemasukan dengan pola pengambilan 1

Pengambilan dengan pola pemasukan 1

R 1

P 1

K 1

Plainteks

Gambar 11. Rancangan Proses Dekripsi

Dalam proses enkripsi dan dekripsi teknik tanam padi sebagai plainteks adalah MEMBRAMO dan teknik bajak sawah sebagai kunci adalah TRACKTOR. Untuk menerangkan proses secara detail, maka diambil putaran-12 sebagai contoh untuk menjelaskan beberapa putaran yang lainnya.

Untuk menerangkan proses secara detail, maka diambil putaran-8 sebagai contoh untuk menjelaskan beberapa putaran yang lainnya. Untuk putaran-8, dengan misalkan plainteks Y dan kunci adalah X , maka:

Y = {Y1, Y2, Y3, Y4, Y5, ...,Yn}, n|8, n ε Z+ Y1= {C1, C2, C3,...,C8}

Y2={C9, C10,C11,...,C16} (13) Y3 = {C17,C18,C19,...,C24}

⋮

Yn = {C8n-7, C8n-6, C8n-5,...,C8n}

14

Kar 1→{C1, C2, C3, C4, C5, C6, C7, C8};

Kar 2→{C9, C10, C11, C12, C13, C14, C15, C16};

Kar 3→{C17, C18, C19, C20, C21, C22, C23, C24};

Kar 4→{C25, C26, C27, C28, C29, C30, C31, C32};

Kar5→{C33, C34, C35, C36, C37, C38, C39, C40}; (14)

Kar 6→{C41, C42, C43, C44, C45, C46, C47, C48};

Kar 7→{C49, C50, C51, C52, C53, C54, C55, C56};

Kar 8→{C57, C58, C59, C60, C61, C62, C63, C64};

Hasil dari setiap bit dari Persamaan (13), diurutkan ke dalam pola tanam padi yang telah dibahas pada Gambar . Masukkan bit dengan pola tanam padi, ditunjukkan pada Gambar 12.

Gambar 12. Pola Tanam Padi Putaran12 Gambar 13. Pola Pengambilan Tanam Padi

Putaran12

Setelah bitnya dimasukkan maka, langkah selanjutnya adalah pola pengambilan bit. Salah satu pola pengambilan yang kemudian dijadikan sebagai pengambilan pada putaran12 ditunjukkan pada Gambar 13.

Pada Gambar 13 dapat dilihat dipisahkan dua bagian yaitu bagian bawah dan bagian atas. Pengambilan dimulai dari bagian bawah pojok kiri atas (C7),

selanjutnya mengikuti arah panah sampai pojok kanan atas (C50). Bagian atas

dimulai pada pojok kiri atas (C29) sampai pojok kanan atas (C64). Hasilnya

pengambilan dari plainteks yaitu;

P12 = 10010101 00111000 11100001 00010011 11100111 10100110

00001101 11101000

Selanjutnya ditunjukkan proses untuk pembangkitan kunci yang digunakan pada Proses-8. Dengan Kkun 1 adalah karakter kunci yang pertama,

1 2 3 4 5 6 7 8

1 C29 C43 C44 C54 C55 C61 C62 C64

2 C28 C30 C42 C45 C53 C56 C60 C63

3 C16 C27 C31 C41 C46 C52 C57 C59

4 C15 C17 C26 C32 C40 C47 C51 C58

5 C7 C14 C18 C25 C33 C39 C48 C50

6 C6 C8 C13 C19 C24 C34 C38 C49

7 C2 C5 C9 C12 C20 C23 C35 C37

8 C1 C3 C4 C10 C11 C21 C22 C36

1 2 3 4 5 6 7 8

1 C29 C43 C44 C54 C55 C61 C62 C64

2 C28 C30 C42 C45 C53 C56 C60 C63

3 C16 C27 C31 C41 C46 C52 C57 C59

4 C15 C17 C26 C32 C40 C47 C51 C58

5 C7 C14 C18 C25 C33 C39 C48 C50

6 C6 C8 C13 C19 C24 C34 C38 C49

7 C2 C5 C9 C12 C20 C23 C35 C37

15

maka secara keseluruhan diberikan pada Persamaan (14).

Kkun 1 →{C1, C2, C3, C4, C5, C6, C7, C8};

Kkun 2 →{C9, C10, C11, C12, C13, C14, C15, C16};

Kkun 3 →{C17, C18, C19, C20, C21, C22, C23, C24};

Kkun 4→{C25, C26, C27, C28,C29, C30,C31, C32}; (15)

Kkun 5 →{C33, C34, C35, C36, C37, C38, C39, C40};

Kkun 6 →{C41, C42, C43, C44, C45, C46, C47, C48};

Kkun 7 →{C49, C50, C51, C52, C53, C54, C55, C56};

Kkun 8 →{C57, C58, C59, C60, C61, C62, C63, C64};

Proses masukan kunci yang disesuikan dengan pola bajak sawah, ditunjukkan pada Gambar 14.

Gambar 14. Pola Bajak Sawah Putaran 12 Gambar 15. Pola Pengambilan dari Bajak

Sawah Putaran 12.

Untuk proses pengambilan bit setelah proses pemasukan, diberikan pada Gambar 15. Proses pengambilannya dimulai dari pojok kiri atas (C8 ) maju ke

kanan empat karakter, kemudian turun ke bawah ke kiri empat karakter sampai bagian kiri ke bawah (C7 ) lakukan dengan cara yang sama. Pengambilan kedua

dimulai dengan (C40 ) sampai (C39 ), sedangkan pola ketiga dari (C6 ) sampai (C5 ), karena proses pengambilan membentuk huruf Z yang saling berhubungan ke bawah.

Hasil pengambilan dari kunci tersebut adalah

K12= 00000000 01100001 10000010 00001011 00111001 10100111

10100010 10100000

Hasil yang diperoleh dari hasil pola bajak sawah Setelah hasil dari pola pengambilan plainteks pada proses-12 adalah P12 dan proses dalam regenerasi

kunci adalah K12, keduanya dapat di-XOR untuk menghasilkan cipherteks (R12)

yang ditunjukkan pada Tabel 1. 1 2 3 4 5 6 7 8

1 C8 C9 C10 C11 C40 C41 C42 C43

2 C7 C26 C27 C12 C39 C58 C59 C44

3 C6 C25 C28 C13 C38 C57 C60 C45

4 C5 C24 C29 C14 C37 C56 C61 C46

5 C4 C23 C30 C15 C36 C55 C62 C47

6 C3 C22 C31 C16 C35 C54 C63 C48

7 C2 C21 C32 C17 C34 C53 C64 C49

8 C1 C20 C19 C18 C33 C52 C51 C50

1 2 3 4 5 6 7 8

1 C8 C9 C10 C11 C40 C41 C42 C43

2 C7 C26 C27 C12 C39 C58 C59 C44

3 C6 C25 C28 C13 C38 C57 C60 C45

4 C5 C24 C29 C14 C37 C56 C61 C46

5 C4 C23 C30 C15 C36 C55 C62 C47

6 C3 C22 C31 C16 C35 C54 C63 C48

7 C2 C 21

C32 C17 C34 C 53

C64 C49

16

Tabel 1. Hasil Enkripsi Setiap Putaran

Hasil Enkripsi

Putaran Dec Sym

1 174 113 173 146 19

159 69 106 ® q ’ Ÿ E j

2 237 62 71 112 134 92 195 208 Í > G p † \ Ã Ð

3 240 232 16 22 14 65 136 191 ð è A ˆ ¿

4 120 68 112 13 122 199 11 159 x D p z Ç Ÿ

5 65 41 185 219 159

11 79 170 A ) ¹ Û Ÿ O ª

6 71 192 20 202 1 248

94 119 G À Ê ø ^ w

7 50 134 61 14 133

165 150 89 2 † = … ¥ – Y

8 247 142 214 9 176 225 219 178 ÷ Ţ Ö ° á Û ²

9 244 216 132 172 5 144 90 16 ô Ø „ ¬ Z

10 36 175 185 99 137 108 100 169 $ ¯ ¹ c ‰ l d ©

11 19 215 31 147 154 75 135 202 × “š K ‡ Ê

12 209 118 157 189 215 132 172 104 Ñ v ½ × „ ¬ h

Pada proses dekripsi, dilakukan dengan melakukan proses kebalikan dari proses enkripsi. Dengan inputan cipherteks maka dilakukan proses dekripsi, seperti yang ditunjukkan pada Gambar 11 sehingga plainteks diperoleh kembali. Pengujian ini menunjukkan bahwa rancangan kriptografi dapat melakukan proses enkripsi dan dekripsi, maka telah memenuhi dua dari 5-tuple Stinson untuk sebuah kriptosistem.

Pengujian Kriptosistem

17

dekripsi, setiap ek : P→C dan dk : C → P adalah fungsi sedemikian hingga

dk(ek(x)) = x, untuk setiap plainteks x ∊ P. Pembahasan sebelumnya telah

membahas proses enkripsi dan dekripsi, sehingga telah memenuhi tupleE dan D. Karena memenuhi kelima kondisi maka Alur Bajak Sawah, Tanam Padi dan Panen Padi merupakan sebuah sistem kriptografi.

Pengujian Nilai Keacakan dan Diferensiasi Data

Tahapan selanjutnya adalah membandingkan proses enkripsi dan dekripsi teknik bajak sawah, tanam padi dan panen padi (BTP) dengan AES. Dipilih AES-128, dikarenakan kriptografi ini merupakan algoritma yang terpilih dalam perlombaan sebagai pengaman informasi. Penelitian ini mempunyai panjang karakter 16 sebagai plainteks dan 8 karakter sebagai kunci untuk 12 putaran. Plainteksnya adalah HidupkuDariTani karena plainteksnya kurang dari 16 karakter, maka digunakan padding untuk melengkapi yaitu dengan menambahkan angka desimal 126 sedangkan kuncinya TRACKTOR. Padding adalah proses penambahan beberapa bit pada blok data yang kurang dari jumlah yang sudah ditentukan. Hasil yang diperoleh dari perbandingan kriptografi yang dirancang dengan AES-128 tereksplisitkan pada grafik proses enkripsi dan proses dekripsi ditunjukkan pada Gambar 16.

0 50 100 150 200 250

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

Plainteks Cipherteks AES-128

Gambar 16.Perbandingan Plainteks Padding antara BTP dengan AES-128

Gambar 16 secara visual menunjukkan grafik cipherteks dan AES-128 lebih fluktuatif dan berbeda dari plainteks. Plainteks menggunakan gabungan dari karakter kapital dan kecil. Hasil dari perbandingan algoritma yang dirancang dengan AES 128 adalah proses keacakan BTP sebesar -0.32509 sedangkan AES-128 -0.27071. Mengapa hasil dari keacakan negatif, karena nilai yang dihasilkan plainteks lebih rendah dari nilai cipherteks maka grafik yang ditunjukkan pada Gambar 16 cenderung naik tetapi jika nilai plainteks lebih besar dari cipherteks maka hasilnya positif dan grafiknya cenderung ke bawah. Untuk perbedaan diferensiasi datanya teknik BTP sebesar 6.06666 dan AES-128 sebesar 1.93333.

18

ÃÃÃÃÃÃÃÃÃÃÃÃÃÃ dan nilai desimal 195. Setelah itu diproses enkripsi dan

dekripsi menggunakan BTP dengan AES-128. Hasil dari algoritma yang dirancang dibandingkan dengan AES-128 yang tereksplisitkan pada grafik dapat ditunjukkan pada Gambar17.

Gambar 17. Perbandingan Plainteks Simetris antara BTP dengan AES-128.

Pada kasus yang kedua Gambar 17 grafik cipherteks dan AES-128 menunjukkan fluktuatif sedangkan plainteksnya lebih sejajar karena mempunyai bilangan yang sama. Grafik yang dihasilkan cipherteks dan AES-128 lebih cenderung di bawah plainteks Perbandingan keacakan terhadap BTP sebesar 0,31057 dan AES-128 0,41794 hasil yang ditunjukkan bernilai positif karena plainteks lebih besar dari cipherteks.. Hasil dari diferensiasi data BTP sebesar -3.13 sedangkan AES-128 1,73.

Pengujian yang ketiga adalah membandingkan proses enkripsi dan dekripsi

dengan plainteks adalah ŠÈOr@n9 PëtÀN¡*% dan kunci yang digunakan sama

dengan pengujiaan pertama dan kedua. Dengan plainteks yang acak yaitu dengan menggabungkan huruf capital, huruf kecil, angka dan symbol apakah hasilnya semakin acak atau biasa saja. Dan hasilnya tereksplisit pada grafik perbandingan antara teknik bajak sawah, tanam padi dan panen padi dengan AES-128 ditunjukkan pada Gambar 18.

19

Kemudian kasus yang terakhir Gambar 13 grafik menunjukkan pola lebih fluktuatif, karena hasil grafiknya lebih naik dan turun tidak tetap. Hasil keacakan pada BTP yaitu -0,60462 sedangkan AES-128 -0,42879 rata-rata yang dihasilkan bernilai negatif maka secara visual grafik lebih ke atas. Perbandingan diferensiasi data pada BTP adalah -4,4 dan AES-128 sebesar -3,46667.

5. Simpulan

Teknik bajak sawah, tanam padi dan panen padi dapat membuktikan bahwa teknik tersebut dapat menghasilkan metodologi kriptografi simetris dan dapat memenuhi lima-tuple (Five-tuple).

Hasil 8 karakter plainteks dan kunci menghasilkan perbandingan nilai keacakan antara Bajak Tanam Panen (BTP) dengan AES-128 adalah nilai yang dihasilkan BTP sebesar -1,24469 sedangkan nilai AES-128 sebesar -1,01399. Dan hasil dari diferensiasi data pada BTP -7,57143 sedangkan AES-128 sebesar 0,06666.

Hasil 3 pengujian 16 karakter rata-rata nilai keacakan BTP dengan AES-128 apabila menggunakan teknik Brute Force Attack untuk pengujian pertama dan ketiga nilai keacakan BTP lebih baik dari AES-128 sedangkan di pengujian kedua nilai keacakan AES-128 lebih baik dari BTP.

Penelitian ini dapat dilanjutkan dengan menterjemahkan model matematika yang sudah ada ke dalam bentuk pseudocode ataupun coding sehingga dapat diintegrasikan ke dalam aplikasi komputer.

6. Daftar Pustaka

[1] Syaputra, Hendri.,& Herdiyatmoko, H.F., 2012. Aplikasi Enkripsi Data

Pada File Teks Dengan Algoritma RSA(Rivest Shamir Adleman). Seminar

Nasional Teknologi Informasi & Komunikasi Terapan (Semantik). Semarang. ISBN 979-26-0255-0.

[2] Patra, Mokh Lugas Adi, 2014. Enkripsi dan Dekripsi Pesan Suara Dengan

Metode Algoritma Serpent Menggunakan Visual Basic 6.0. Universitas Dian

Nuswantoro.

[3] Munir, Rinaldi, 2006. Kriptografi, Bandung: Informatika.

[4] Aprilianti, Ruwanita, 2012, Enkripsi dan Dekripsi File Menggunakan

Algoritma AES 128, Politeknik Negeri Sriwijaya.

[5] Franindo, Ardian, 2007. Chiper Blok dengan Algoritma Operasi XOR antar

20

[6] Widodo, Achmad, dkk, 2015. Perancangan Kriptografi Block Cipher

Berbasis pada Teknik Tanam Padi dan Bajak Sawah. Seminar Nasional

Teknik Informatika dan Sistem Informasi (SETISI).Universitas Kristen Maranatha, Bandung.

[7] Rachman, Arif Kurnia, 2010. Perbandingan Mode Chiper Electronic Code

Book dan Chiper Block Chaining Dalam Pengamanan Data, Universitas

Diponegoro. Semarang. Volume 3 Nomor 1.

[8] Zivara, Murni, 2011. Desain dan Analisis Keamanan Jaringan Kriptografi

Simetri.

(http:///mzivara.blogspot.com/2011/04/desain-dan-keamanan-jaringan_2759.html, diakses tanggal 1 April 2015).

[9] Stinson, D. R., 1995, Cryptography: Theory and Practice. CRC Press, Boca Raton, London, Tokyo.

[10] Kromodimoeljo, Sentot, 2009. Teori dan Aplikasi Kriptografi. ISBN 978-602-96233-0-7.

[11] Liwandouw, V.B, Alz, D.W, 2015. Desain Algoritma Berbasis Kubus Rubik

dalam Perancangan Kriptografi Simetris. Seminar Nasional Teknik

Informatika dan Sistem Informasi (SETISI).Universitas Kristen Maranatha, Bandung.

[12] Agus, Fahmuddin, dkk, 2004. Tanah Sawah dan Teknologi Pengelolaannya.

Pusat Penelitian dan Pengembangan Tanah dan Agroklimat. Bogor.

[13] Daemen, J., and V. Rjimen, AES Proposal: Rijndael, First Advanced

Encryption Standard (AES) Conference, California, Aug. 1998.

[14] A. J. Menezes, P.C. van Oorschot, and S.A. Vanstone, Handbook of Applied

Cryptography, CRC Press, 1997.

![Gambar 1. Proses Enkripsi dan Dekripsi [8].](https://thumb-ap.123doks.com/thumbv2/123dok/4017036.1960456/13.595.99.507.220.609/gambar-proses-enkripsi-dan-dekripsi.webp)