I - 206 SENTRA

Saat ini pertumbuhan sistem operasi android di perangkat smartphone berkembang dengan pesat. Dengan demikian platform android menjadi peluang target tindak kejahatan terhadap ancaman keamanan pengguna seperti Malicious Software atau Malware. Forensika Digital merupakan disiplin ilmu yang menerapkan investigasi dan identifikasi dalam menindak kejahatan digital. Salah satu tahapan utama dalam menginvestigasi tindak kejahatan yaitu mengumpulkan barang bukti digital. Menemukan barang bukti digital berupa malware pada sistem operasi android, dibutuhkan sebuah filter yang mendeteksi aktifitas malware yang terjadi dalam sistem. Namun yang menjadi masalah adalah berkembangnya kemampuan malware yang terus meningkat menimbulkan pendeteksian yang komplek. Umumnya solusi yang digunakan untuk mengatasi permasalahan ini yaitu dengan metode berbasis Signature. Namun hal ini dapat dengan mudah dimanfaatkan oleh malware yang mempunyai kemampuan polimorfik. Oleh Karena itu dibutuhkan pendeteksian malware secara dinamis untuk mengatasi masalah tersebut, salah satunya dengan cara mengamati penggunaan System Call. Namun, hal ini akan menjadi tidak efisien apabila pencarian malware diperiksa satu per satu dari banyaknya list aktifitas yang telah terekam. Oleh sebab itu metode Support Vector Machine (SVM) diterapkan untuk mengatasi permasalahan klasifikasi penentuan malware dan non malware. Berdasarkan permasalahan tersebut penelitian ini bertujuan untuk membuktikan bahwa system call dapat mendeteksi tingkah laku malware dan dapat mengklasifikasikan antar aplikasi malware dan non malware menggunakan metode Support Vector Machine pada platform sistem operasi Android.

Kata kunci: System Call, Malicious Software, Barang Bukti Digital, Forensika Digital, Support

Vector Machine

Pendahuluan

Meningkatnya permintaan pengguna pada perangkat smartphone berbasis android dikalangan pemerintah, masyarakat dan perusahaan saat ini menjadi celah peluang dan target akan tindakan

intruder dalam melakukan aktifitas berbahaya seperti Malicious Software atau disebut Malware.

Malware merupakan perangkat lunak yang secara eksplisit didesain untuk melakukan aktifitas berbahaya atau perusak perangkat lunak lainnya, seperti Trojan, Virus, Spyware dan Exploit (Kramer, S., & Bradfield, J. C. 2009). Aktifitas berbahaya yang diakibatkan dari malware akan berdampak sangat merugikan bagi para korbannya ketika informasi pribadi dicuri, sistem dirusak, aktifitas disadap dan diintai. Hal ini merupakan sebuah bukti tindak kejahatan digital yang dilakukan oleh seorang

intruder dengan memanfaatkan malware sebagai medianya.

SENTRA I - 207

penanda keberadaan malware. Namun hal ini dapat dengan mudah dimanfaatkan oleh malware yang mempunyai kemampuan polimorfik, sehingga kode Signature dapat berubah-ubah. Oleh Karena itu dibutuhkan pendeteksian malware secara dinamis untuk mengatasi masalah tersebut, salah satunya dengan cara mengamati penggunaan System Call (Wangsa Setiadipura, Chandra. 2013).

System Call merupakan semacam cara bagi program atau perangkat lunak untuk meminta

service dari kernel sistem operasi. Setiap perangkat lunak pasti memanggil system call. Oleh karena itu dengan mengamati system call dapat diamati pula tingkah laku dari sebuah perangkat lunak (Kolbitsch et al. 2009). Untuk mengamati system call adalah dengan membuat sebuah file keluaran berisi seluruh system call yang dipanggil oleh aplikasi android. Frekuensi system call dapat digunakan untuk merepresentasikan tingkah laku sebuah aplikasi (Burguera, I., & Zurutuza, U. 2011). Setelah dilakukan perekaman terhadap pemanggilan system call oleh sebuah aplikasi maka dilakukan klasifikasi untuk menentukan apakah perilaku tersebut tergolong malware atau non-malware. Namun, hal ini akan menjadi tidak efisien apabila pencarian malware diperiksa satu per satu dari banyaknya

list aktifitas yang telah terekam. Cristianini N, Taylor JS. (2000) mengatakan bahwa Support Vector Machine (SVM) merupakan metode klasifikasi yang memiliki proses pelatihan yang efisien dan dapat dioptimisasi disegala bidang persoalan.

Tujuan dari penelitian ini adalah membuktikan System Call dapat mengamati aktifitas malware

dan membangun aplikasi yang dapat mengklasifikasikan antara malware dan non malware dengan menggunakan metode Support Vector Machine. Harapannya dari solusi yang sudah diberikan adalah menjadi alternatif mekanisme dalam pendeteksian malware yang sudah ada dan memudahkan para praktisi dalam menemukan barang bukti digital pada malware menggunakan sistem yang aplikatif sehingga dapat memberikan efektifitas dan efisiensi identifikasi proses Forensika Digital.

Metode Penelitian

Penjelasan lebih lengkap tentang tahapan-tahapan penelitian akan dipaparkan sebagai berikut :

1. Studi Literatur atau Kepustakaan

Melakukan studi pustaka dengan mencari literatur, referensi, dan turorial tentang materi System Call, Support Vector Machine, Android dan Deteksi Malware, Principal Component Analysis.

2. Desain Sistem

Pada tahap ini, langkah awal yang dilakukan adalah membuat rancangan sistem secara keseluruhan. Setelah itu setiap item akan diperjelas dengan detail, beserta target yang akan dicapai pada tiap-tiap prosesnya. Subproses desain sistem meliputi proses Akusisi aplikasi, Ekstrasi Aplikasi, dan Support Vector Machine.

3. Implementasi

Implementasi yang dilakukan dalam penelitian ini adalah penggunaan tool dan bahasa pemrograman yang digunakan untuk membangun sistem. Beberapa sistem yang akan dibangun yaitu Sistem pengklasifikasi menggunakan Metode Support Vector Machine dan Sistem konversi file CSV.

4. Pengujian

Pengujian perangkat lunak dilakukan dengan cara simulasi untuk mengetahui bagaimana cara perangkat lunak tersebut dijalankan, bagaimana perangkat lunak tersebut bekerja apakah sudah sesuai dengan tujuaan atau tidak.

5. Analisa Hasil

Analisa hasil merupakan proses identifikasi dan evaluasi dari permasalahan-permasalahan yang ada pada hasil pengujian. Permasalahan yang dimaksud seperti apakah System Call dapa mengamati aktifitas aplikasi yang sedang berjalan di sistem, dan apakah sistem yang dibuat sesuai dengan harapan.

Hasil Penelitian dan Pembahasan

Pendeteksian malware menggunakan System Call merupakan alternatif yang dapat digunakan untuk mengetahui segala aktifitas yang dilakukan sebuah perangkat lunak terhadap kernel sistem operasi. Untuk mengetahui pola tingkah laku perangkat lunak yang beraktifitas, frekuensi system call

merupakan indikator yang digunakan sebagai representasi dari tingkah laku perangkat lunak. Sedangkan metode support vector machine berfungsi sebagai pengolah klasifikasi data hasil konversi dari output yang dihasilkan system call yaitu berupa matrik yang nantinya digunakan sebagai penentu antara malware dan non malware. Sehingga harapannya system call dan metode support vector machine dapat memberikan solusi terhadap metode signature yang tidak dapat mendeteksi malware

I - 208 SENTRA

Beberapa langkah-langkah proses sistem deteksi malware berbasis system call untuk klasifikasi barang bukti digital menggunakan metode support vector machine dapat dijelaskan sebagai berikut :

Akusisi Aplikasi

Akusisi aplikasi merupakan sebuah proses yang bertanggung jawab sebagai pengunduh aplikasi dari android market dan menyimpannya didalam sebuah penyimpanan yaitu aplikasi repository, yang digunakan nantinya sebagai dataset.

Gambar 1. Alur proses akusisi aplikasi

Aplikasi yang digunakan untuk pengujian berasal dari android market dan beberapa alternative android market. Aplikasi yang diketahui non malware akan diunduh melalui Official android market

sedangkan aplikasi yang diketahui malware akan diunduh melalui penyedia malware seperti

VirusTotal dan Contagio. Web-crawler tool merupakan aplikasi yang digunakan untuk melakukan pengunduhan aplikasi pada beberapa alternative android market yang berupa file berformat .apk. Hasil pengunduhan aplikasi yang dilakukan dari masing-masing proses kemudian akan diteruskan ke proses VirusTotal Malware Verification System untuk diklasifikasikan antara malware dan non malware secara manual. Aplikasi yang diverifikasi digunakan untuk validitasi yang nantinya digunakan untuk mengenali pola malware antara virus, trojan, spyware dan exploit. Setelah dipastikan bahwa proses verifikasi sesuai dengan klasifikasi maka selanjutnya aplikasi tersebut akan diproses ke proses ekstraksi aplikasi.

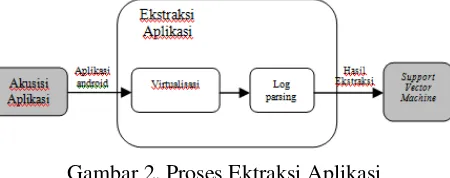

Ekstraksi Aplikasi

Proses ekstraksi aplikasi merupakan tahapan yang menghasilkan log aktifitas dari aplikasi yang diperoleh dari aplikasi repository.

Gambar 2. Proses Ektraksi Aplikasi

SENTRA I - 209

1)

2)

3)

Gambar 3. Proses Virtualisasi

Aktifitas yang terjadi dalam proses virtualisasi adalah permintaan akan resource pada kernel space melalui user space dengan menggunakan system call sebagai media komunikatornya. Dan selanjutnya perintah yang digunakan untuk menangkap aktifitas yang terjadi oleh aplikasi yang berjalan pada sistem operasi android menggunakan perintah Strace.

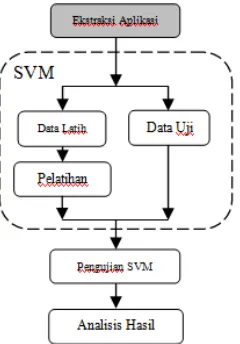

Support Vector Machine

Hasil yang didapatkan dari proses ekstraksi aplikasi kemudian akan diolah menggunakan SVM, dimana beberapa proses yang dilakukan adalah Data latih, Data Uji, Pelatihan SVM dan Pengujian SVM.

Gambar 4. Proses Support Vector Machine

1. Data latih diperoleh dari hasil matriks aplikasi malware yang telah di ekstraksi aplikasi. Fungsinya digunakan sebagai data training

2. Data Uji diperoleh dari hasil matriks aplikasi non malware yang telah di ekstraksi aplikasi. 3. Pelatihan SVM sebuah proses pelatihan data latih, dimana data matriks yang dihasilkan data

latih akan diformulasikan dalam rumus SVM.

4. Pengujian SVM sebuah proses pengujian klasifikasi antara data latih dengan data uji sehingga menghasilkan output berupa analisis.

Menurut Byun H, Lee S.( 2003), Rumus fungsi kernel yang umum digunakan pada support vector machine ialah sebagai berikut:

a. Kernel Linear

b. Kernel Polinomial

I - 210 SENTRA

Dalam hal ini, G, r dan d merupakan parameter, parameter pada kernel polinominal dan G juga merupakan parameter pada RBF.

Implementasi dan Pengujian

Akusisi Data

Terdapat sebanyak 150 aplikasi yang dikumpulkan dalam penelitian ini. Aplikasi-aplikasi tersebut terdiri dari 60 aplikasi malware dan 90 non malware. Seluruh aplikasi non malware didapatkan dari market android resmi Google play store, sedangkan aplikasi malware didapatkan dari situs dan market android penyedia malware.

Untuk menguji kemampuan pengenalan aplikasi malware yang bersifat polimorfik, sebanyak 10 aplikasi malware diubah signaturenya dengan teknik resign. Android mengharuskan setiap aplikasi diberi signature sebelum aplikasi tersebut dapat dipublikasikan dan dijalankan pada perangkat android. Namun, setiap aplikasi android dapat diberi signature berulang kali walaupun bukan olek pembuat aplikasi tersebut. Dengan demikian, cara ini dapat menghindari sistem pendeteksian anti-virus yang hanya menigentifikasi malware sesuai dengan signature aslinya (Zheng et al. 2013).

Praproses Data

Dari aplikasi yang sudah dikumpulkan selanjutnya akan dilakukan proses eksekusi aplikasi pada sistem operasi android dengan menggunakan perintah strace yang berfungsi untuk menangkap frekuensi dan PID proses yang berjalan. Setelah itu frekuensi tersebut akan disimpan dalam file berformat CSV.

Data pada file CSV tersebut kemudian ditransformasikan menjadi matriks untuk diolah pada perangkat lunak matlab. Satu baris matriks merepresentasikan satu buah aplikasi dan satu kolom matriks merepresentasikan sebuah system call android. Terdapat 3 buah matriks berukuran 150 x 401. Masing-masing matriks merepresentasikan pengulangan eksekusi aplikasi android.

Proses PCA

Matriks yang sudah melalui proses pembuangan system call yang tidak pernah digunakan oleh seluruh aplikasi selama waktu pengamatan, kemudian dilakukan proses Principal Component Analysis

(PCA). Proses PCA bertujuan untuk mengurangi ukuran atau dimensi data tanpa kehilangan banyak informasi yang terkandung (Smith 2002).

Pelatihan SVM

Proses identifikasi aplikasi malware menggunakan metode klasifikasi Support Vector Machine

(SVM). Data latih yang digunakan untuk pelatihan SVM adalah data hasil eksekusi aplikasi malware

yang berjumlah 200. Fungsi kernel SVM yang digunakan pada penelitian ini adalah Radial Basis Function (RBF) dan polinomial. Ada beberapa nilai parameter untuk fungsi kernel RBF dan polinomial yang harus dicari agar hasil klasifikasi SVM optimal. Pada kernel RBF, nilai parameter yang dibutuhkan adalah nilai parameter C (Cost) dan nilai parameter G (Gamma). Nilai parameter C dicari dari 2-5 sampai 215 dan untuk nilai parameter G dicari dari 2-15 sampai 23.

Pada kernel polinomial, nilai parameter yang dibutuhkan adalah nilai parameter C (Cost), nilai parameter G (Gamma), nilai parameter d (Degree), dan r (coefficient 0). Nilai parameter C dicari dari 2-5 sampai 215, nilai parameter G dicari dari 2-15 sampai 23, nilai parameter d dicari dari 1 sampai 6, dan nilai parameter r dicari dari 0 sampai 4.

Pengujian SVM

Setelah didapatkan nilai parameter untuk setiap kernel dari hasil pelatihan SVM, klasifikasi SVM akan diuji dengan 2 jenis data uji. Data uji yang pertama merupakan data dari gabungan android market yang berjumlah 200 aplikasi, dan data uji yang kedua adalah hasil eksekusi pada data yang berjumlah 300 ditambah dengan 50 aplikasi malware yang sudah diubah signature-nya. Hal ini dilakukan untuk menguji apakah metode ini mampu mengenali perilaku aplikasi malware yang memiliki kemampuan polimorfik atau tidak.

Analisis Data

SENTRA I - 211

Akusisi Data

Dengan mengamati sebanyak 150 aplikasi dan setiap aplikasi dieksekusi sebanyak 3 kali, didapatkan file keluaran sebanyak 450 buah. Seluruh file keluaran ini dibagi menjadi 3 bagian, setiap bagian merepresentasikan urutan pengulangan eksekusi. Bagian-bagian tersebut akan ditransformasi menjadi bentuk matriks.

Praproses Data

Terdapat 3 buah matriks masing-masing berukuran 200 x 401. Setelah dilakukan praproses data, masing-masing matriks tersebut berukuran 200 x 57. Hal ini berarti dari 3 kali pengamatan terhadap 200 aplikasi Android, hanya 57 system call yang digunakan oleh seluruh aplikasi dalam penelitian ini. Daftar system call yang dipanggil oleh seluruh aplikasi dalam penelitian ini dapat dilihat pada Lampiran 4 dan nilai matriks untuk hasil pengamatan pertama dapat dilihat pada Lampiran 5, untuk ulangan kedua pada Lampiran 6, serta untuk ulangan ketiga pada Lampiran 7. Untuk proses selanjutnya matriks hasil eksekusi pertama digabung dengan matriks hasil eksekusi ketiga untuk menjadi data latih dan matriks kedua digunakan sebagai data uji. Dengan demikian ukuran matriks data latih adalah 200 x 57.

Proses PCA

Pengaturan proses PCA pada penelitian ini adalah membuang fitur yang ragamnya bernilai 0, sehingga tidak mengurangi informasi awalnya sama sekali. Hasil yang didapat dari proses PCA ini adalah semakin berkurangnya dimensi matriks yang akan diinput kedalam proses klasifikasi SVM. Ukuran matriks data latih sebelum proses PCA adalah 200 x 57, setelah melalui proses PCA ukuran matriks data latih menjadi 200 x 51.

Pelatihan SVM

Proses SVM untuk kernel RBF dan polinomial membutuhkan beberapa nilai parameter. Nilai parameter tersebut didapat dengan melakukan proses cross-validation dengan nilai fold sebesar 5. Nilai parameter yang dibutuhkan kernel RBF adalah C dan G, sedangkan untuk kernel polinomial

adalah C, G, d, dan r.

Pengujian SVM

Nilai parameter yang didapatkan dari hasil pelatihan SVM digunakan dalam proses SVM dengan menggunakan data uji. Confusion matrix hasil identifikasi SVM dengan data uji yang pertama menggunakan fungsi kernel RBF dapat dilihat pada Tabel 1 dan confusion matrix hasil identifikasi SVM dengan fungsi kernel polinomial dapat dilihat pada Tabel 2.

Tabel 1 Confusion matrix untuk SVM dengan data uji pertama menggunakan kernel RBF

Kernel RBF Prediksi

Malware Non Malware

Malware 20 10

Non-Malware 1 49

Tabel 2 Confusion matrix untuk SVM dengan data uji pertama menggunakan kernel polinomial

Kernel RBF Prediksi

Malware Non Malware

Malware 24 6

Non-Malware 2 48

Dengan menggunakan data uji pertama, dari Tabel 1 dapat diketahui bahwa akurasi pendeteksian malware dengan SVM dan menggunakan kernel RBF mencapai 86.25%, dan dari Tabel 2 dapat diketahui bahwa akurasi pendeteksian malware dengan SVM dan kernel polinomial mencapai 90%.

I - 212 SENTRA

Tabel 3 Confusion matrix untuk SVM dengan data uji kedua menggunakan kernel RBF

Kernel RBF Prediksi

Malware Non Malware

Malware 20 10

Non-Malware 1 49

Tabel 4 Confusion matrix untuk SVM dengan data uji kedua menggunakan kernel polinomial

Kernel Polinomial Malware Prediksi Non Malware

Malware 24 6

Non-Malware 2 48

Seluruh aplikasi malware yang diubah signaturenya, dapat diidentifikasi dengan benar sebagai

malware. Jika dibandingkan antara Tabel 1 dan Tabel 3 serta Tabel 2 dan Tabel 4, pendeteksian

malware dengan signature yang sebelumnya tidak diubah dan pendeteksian malware yang sudah diubah signature-nya hasilnya adalah sama. Dengan demikian, metode ini mampu mengenali aplikasi

malware yang memiliki kemampuan polimorfik.

Analisis Pembahasan

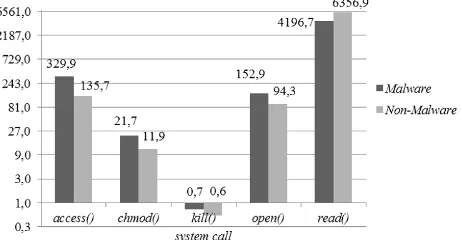

Burguera (2011) mengatakan bahwa system call access(), chmod(), chown(), kill(), open(), dan read() merupakan system call yang paling umum digunakan oleh malware Android. Namun hasil penelitian ini tidak menunjukkan hal serupa, dapat dilihat pada Gambar 18 bahwa system call access(), chmod(), kill(), open(), dan read() memiliki rata-rata frekuensi pemanggilan yang hampir serupa antara malware dan non-malware, sedangkan system call chown() tidak pernah dipanggil sama sekali oleh satu aplikasipun pada waktu pengamatan.

Gambar 11. Rata-rata frekuensi pemanggilan system call

Dari hasil penelitian ini, tidak terlihat system call mana yang dapat membedakan secara signifikan antara malware dan non-malware. Hasil klasifikasi dapat mencapai akurasi cukup tinggi karena data uji yang digunakan merupakan hasil pengamatan dari aplikasi yang sama dengan data latih. Hal tersebut merupakan kelemahan metode ini karena tidak dapat mengidentifikasi aplikasi baru yang belum pernah diamati frekuensi system call-nya dan dilatih dengan klasifikasi SVM.

Berdasarkan hasil pengamatan pemanggilan system call oleh aplikasi Android, ditemukan bahwa hampir seluruh aplikasi pada penelitian ini memanggil system call clone() yang berfungsi untuk menciptakan child process, juga terdapat beberapa aplikasi yang memanggil system call fork() yang berfungsi untuk menduplikasi process. Hal ini berarti pada saat satu buah aplikasi dieksekusi, PID yang dibangkitkan oleh aplikasi tersebut dapat berjumlah lebih dari satu buah, sedangkan dalam penelitian ini pengamatan frekuensi pemanggilan system call oleh satu buah aplikasi hanya diamati dari satu buah PID, yaitu PID yang pertama kali muncul pada saat aplikasi tersebut dijalankan. Oleh karena itu, hal ini juga merupakan kelemahan pada metode penelitian ini, bisa saja perilaku malware

dari suatu aplikasi dilakukan oleh proses lain dengan PID yang berbeda.

Kesimpulan

Konsep pendeteksian malware Android berbasis system call dapat dengan baik mengidentifikasi

SENTRA I - 213

dapat mengidentifikasi aplikasi yang belum pernah dilakukan pengamatannya dan dilatih dengan klasifikasi SVM. Terdapat juga kelemahan lain, yaitu pengamatan frekuensi pemanggilan system call

hanya diperoleh dari PID pertama pada saat aplikasi Android tersebut berjalan. Walaupun demikian jika metode penelitian ini dibandingkan dengan metode signature-based, hasil dari metode ini relatif lebih baik karena metode ini mampu mengenali malware yang bersifat polimorfik.

Referensi

[1] Bergstra JA, Polse A. (2001). Register-machine based processes. Journal of the ACM. 48 (6):1207-1241.doi:10.1145/504794.504799.

[2] Burguera, I., & Zurutuza, U. (2011). Crowdroid : Behavior-Based Malware Detection System for Android Categories and Subject Descriptors.

[3] Byun H, Lee S. (2003). A Survey On Pattern Applications Of Support Vector Machines. International Journal of Pattern Recognition and Artificial Intelligene 17(3): 459-486.

[4] Carrier, B. D. & Spafford, E. H. (2004). An event-based digital forensic investigation framework. In In Proceedings of the 2004 Digital Forensic Research Workshop

[5] Cherkassky V, Mulier F. (2007). Learning from Data: Concepts, Theory, and Methods. Ed ke-2. New Jersey (US): John Wiley & Sons.

[6] Cristianini N, Taylor JS. (2000). An Introduction to Support Vector Machine and Other Kernel-based Learning Methods. Cambridge (GB): Cambridge University Press.

[7] Gary Palmer, M. (2001). A Road Map For Digital Forensic Research. Digital ForensicResearch Workshop, 2001 Utica, New York

[8] Gisler H. (2008). An Interactive Painting Based On Image Selection And Voice Input [tesis]. Baden-Wurttemberg (DE): University of Fribourg

[9] IBM. 2007. Anatomy of the Linux kernel [Internet]. [diunduh 2013 Nopember 8]. Tersedia pada: http://www.ibm.com/developerworks/linux/library/l-linux-kernel

[10]Joliffe IT. (2002). Principle Component Analysis. Berlin (GE): Springer.

[11]Kevin Joshua L, Abela, Don Kristopher E, Angeles.(2013). An Automated Malware Detection System for android Using behavior-based Analisys AMDA, 2(2), 1–11.

[12]Kolbitsch, C., Comparetti, P. M., Kruegel, C., Kirda, E., Zhou, X., Wang, X., … Antipolis, S. (n.d.). Effective and Efficient Malware Detection at the End Host.

[13]Kramer, S., & Bradfield, J. C. (2009). A general definition of malware. Journal in Computer Virology, 6(2), 105–114. doi:10.1007/s11416-009-0137-1

[14]Smith LI. (2002). A Tutorial on Principal Component Analysis. New York (US): Cornell University.

[15]Vacca, J. R. (2005). Computer Forensics: Computer Crime Scene Investigation. Delmar Thomson Learning, second edition.

[16]Wangsa Setiadipura, Chandra. (2013). Deteksi malware berbasis system call dengan klasifikasi support vector machine pada android. Komputer, D. I., Matematika, F., Ilmu, D. A. N., & Alam, P

[17]Wang S, Mathew A, Chen Y, Ci L, Ma L, Lee J. (2009). Empirical analysis of support vector machine ensemble classifiers. Expert System with Applications 36: 6466-6476.

[18]Warren G. Kruse, Jay Heiser (2002). Computer Forensics: Incident Response Essentials“,