Analisa Brute Force Attack

menggunakan Scanning Aplikasi pada HTTP Attack

Artikel Ilmiah

Peneliti :

Hanif Sidiq Pratita (672010194) Dr. Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Analisa Brute Force Attack

menggunakan Scanning Aplikasi pada HTTP Attack

1)

Hanif Sidiq Pratita,2)Irwan Sembiring

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. DIPonegoro 52-60, Salatiga 50771, Indonesia

Email:1)[email protected],2)[email protected]

Abstract

With the development of today's world, a website is already popular in cyberspace. It makes the website become the target of hackers that may be detrimental to the exploitation of the website itself. To know how to hack a website with Brute Force Atack, then be made of a analysis of brute force attack. Brute force is an algorithm that solve a problem with a very simple and evident. Solving problems password cracking by using a brute force algorithm will place and looking for all the possibilities for password combinations to the input of characters and specified length of the password. certainly with a lot of combinations of passwords. In this experiment the process of brute force using a scanning application programs, so in this manner can be viewed clearly the process that happens when the website be attacked with a brute force attack process.

Abstrak

Dengan berkembangnya dunia saat ini, sebuah website sudah populer di dunia maya. Hal itu membuat website menjadi sasaran peretas untuk melakukan tindakan pengeksploitasian yang dapat merugikan website itu sendiri. Untuk mengetahui bagaimana sebuah website di jebol atau dengan kata lain di hack dengan teknik Brute Force, maka dibuatlah sebuah analisa brute force attack . brute forceadalah algoritma yang memecahkan masalah dengan sangat sederhana, langsung, dan dengan cara yang jelas . Penyelesaian permasalahan password cracking dengan menggunakan algoritma brute force akan menempatkan dan mencari semua kemungkinan password dengan masukan karakter dan panjang password tertentu tentunya dengan banyak sekali kombinasi password. Dalam penelitian kali ini proses brute force menggunakan program Aplikasi Scaning, maka dengan cara ini dapat dilihat secara jelas proses yang terjadi ketika sebuah website di serang dengan prosesbrute force.

Kata Kunci: Website, Peretas,Brute Force,password cracking,Scaning.

1)

Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana Salatiga

2)

1. Pendahuluan

Pada saat ini dunia maya sudah berkembang pesat disegala bidang khususnya di bidang website., saat ini dengan adanya teknologi seperti http dan https maka dapat membantu dan mempermudah pekerjaan manusia dalam bidang komunikasi dan informasi dapat cepat di sajikan dengan tepat dan akurat Seiring semakin berkembangnya teknologi, semakin berkembang juga kejahatan yang terjadi, seperti penyadapan dataweb defaching,serangang brutal atau disebut juga brute force dan lain – lain dari yang merugikan dan sebagai keamanan data bagi para pengguna internet terhadap pengguna http, penyerangan dapat dilakukan dengan menggunakan software dan juga menggunakan dengan cara cara lain untuk melakukan serangan terebut . untuk serangan yang terjadi secara brutal atau brute force bisa menggunakan beberap aplikasi yang terdapat dalam sistem operasi kali linux , teknik password cracking yang sering disebut sebagai teknik serangan brute force tersebut biasa digunakan oleh para hacker untuk melakukan serangan pada http maupun https . Dengan Teknik serangan brute force maka sistem keamanan sebuah website tersebut dapat ketahui dengan cara menggunakan percobaan terhadap semua kunci dan semua aktifitas yang dilakukan oleh pengguna http juga dapat diketahui dan dengan teknik ini maka serangan brute force dapat di implementasikan oleh para hacker dengan lebih cepat.

Brute Force attack adalah sebuah metode untuk menjebol kode rahasia (yaitu, mendekripsi sebuah teks yang telah terenkripsi) dengan mencoba semua kemungkinan kunci yang ada. Feasibility dari sebuah brute force attack tergantung dari panjangnya cipher yang ingin dipecahkan , dan jumlah komputasi yang tersedia untuk penyerang. Salah satu contohnya programnya bernama WPScan yaitu Password Cracker mencoba semua kombinasi yang mungkin dari karakter yang telah didefinisikan sebelum atau set karakter yang kustom melawan sebuah password yang telah terenkripsi di brute force dialog, kuncinya adalah mencoba semua kemungkinan password. Dikutip dari jurnal Krisnadi Eka Pramudita yang berjudul “ Brute Force Attack dan Penerapannya pada Password

Craking “.

Berdasarkan latar belakang masalah tersebut, maka dilakukan penelitian untuk analisa serangan brute forceyang ditujukan kepada para pengguna website resmi maupun pengguna website local karena sangat di butuhkan kemampuan untuk mengetahui dan bagaimana cara kinerja serangan brute force tersebut sehingga para pengguna dapat memikirkan bagaimana password website mereka tidak dapat dengan mudah di hack oleh orang lain .

1. Peneliti ini menganalisi websiteyang sudah diserang menggunakan teknik brute force pada jaringan lokal atau pada webserver dan website online yang mempunyai celah keamanan mysql untuk di buat untuk simulasi. 2. Peneliti ini hanya melakukan serangan untuk melakukan simulasi

pencurianuser dan password yang ada padawebsite .

3. Setelah penyerang sudah mendapatkan password selanjutnya akan melakukan analisa sistem kerja pada aplikasi yang di gunakan untuk brute force.

2. Kajian pustaka

Penelitian tentangBrute Force Attack sudah banyak diteliti oleh orang yang mahir di bidang keamanan jaringan, salah satunya tentang “Brute Force Attack dan Penerapanya Pada Password Cracking ”yang ditulis oleh Krisnaldi Eka Pramudita, penelitian yang dilakukan mengulas tentang algoritma brute force dalam lingkup teknologi informasi dan penerapannya dalam membobol atau meretas sebuah password misalnya password untuk login facebook atau wordpress. Algoritma brute force yang umumnya dipakai untuk meretas kasus password seperti ini umumnya disebut Brute Force Attack .

Dalam hal ini, dipilih algoritma brute force karena algoritma ini dapat digunakan untuk melakukan pencarian string atau teks [2].

Berdasarkan pada penelitian selanjutnya, dari jurnal yang ditulis oleh Oni Rafizan yang terkait dengan “Analisa penyerangan social enginering” . maka dilakukan pengembangan penelitian yang membahas tentang analisa sebuah seranganbrute force dengan program aplikasi dari sistem operasi kali linux yaitu Aplikasi Scanning yang nantinya akan melakukan serangan terhadap sebuah webserver yang sudah di rancang sebelumnya dan penelitian ini menghasilkan sebuah analisa yang nantinya dapat membantu para pengguna website yang terkena seranganbrute forceuntuk mengetahui bagaimana cara kerja proses brute force berlangsung. WPScandan Sql Ijection adalah scanner keamanan yang memeriksa keamanan Website menggunakan metode “blackbox” fiturnya yaitu untuk pencacahanusername dan multithreaded password untuk proses bruteforcing, pencacah versi plugin Website dan pencacahan kerentanan sistem. Disini kita akan menunjukkan bagaimana melakukan audit keamanan pada installasi Website dengan nama pengguna yang memiliki password lemah dan menggunakan blog plugin yang rentan. [3].

Serangan brute-force adalah sebuah teknik serangan terhadap sebuah sistem keamanan komputer yang menggunakan percobaan terhadap semua kunci yang mungkin. Pendekatan ini pada awalnya merujuk pada sebuah program komputer yang mengandalkan kekuatan pemrosesan komputer dibandingkan kecerdasan manusia. Sebagai contoh, untuk menyelesaikan sebuah persamaan kuadrat seperti x²+7x-44=0, di mana x adalah sebuah integer, dengan menggunakan teknik serangan brute force, penggunanya hanya dituntut untuk membuat program yang mencoba semua nilai integer yang mungkin untuk persamaan tersebut hingga nilai x sebagai jawabannya muncul. Istilah brute force sendiri dipopulerkan oleh Kenneth Thompson, dengan mottonya: "When in doubt, use brute-force" (jika ragu, gunakan brute-force).

Gambar 1 merupakan gambar perbandingan string Brute Force attack matching antara pattern dengan text per karakter dengan pseudocode berikut :

do if(text letter == pattern letter) compare next letter of pattern to next letter of text

elsemove pattern down text by one letter while(entire pattern found or end of text)

Exhaustive key search cracking mungkin saja memerlukan waktu yang sangat panjang untuk berhasil, tetapi jika character setnya sidah benar sesaui password, maka tinggal hanyalah jadi masalah waktu .

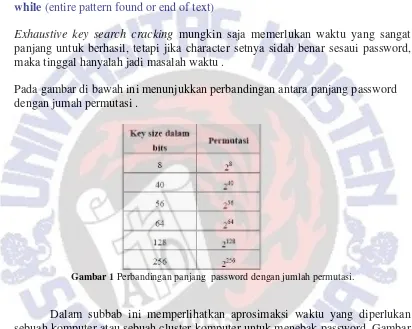

Pada gambar di bawah ini menunjukkan perbandingan antara panjang password dengan jumah permutasi .

Gambar 1Perbandingan panjang password dengan jumlah permutasi.

3. Metode Penelitian Sistem

Berdasarkan pada tujuan yang ingin dicapai, penelitian ini dirancang dengan pendekatan “Penelitian dan Pengembangan”, artinya suatu program penelitian ditindak lanjuti dengan program pengembangan untuk perbaikan atau penyempurnaan. Metode yang digunakan yaitu model PPDIO dengan terbagi dalam enam tahapan, yaitu: (1)Prepareuntuk penelitian, (2)Planning, (3)Design (4) Impementasi (5) Operate dan yang terakhir yaitu (6) Optimize. Adapun tahapan yang dilakukan ditunjukkan pada Gambar 2.

Gambar 2Tahapan Penelitian

Tahap pertama : Prepare dilakukan untuk mengumpulkan data dengan cara mengumpulkan artikel dan jurnal yang berkaitan dengan keamanan jaringan, brute force, dan cara membangun webserver sederhana serta penelitian terdahulu tentangPenerapan brute force;

Tahap kedua : Planning atau perencanaan bagaimana nantinya penelitian ini dihasilkan .

Tahap ketiga :Designuntuk membuat sususan sesuai dengan rencana yang akan di lakukan penelitian.

Simulasi Serangan meliputi proses melakukan serangan terhadap webserver yang telah di bangun menggunkan tehnikBrute ForcedanSql Injection

Tahap keempat : Implement atau perancangan sistem dan perangkat meliputi proses perancangan membuat webserver menggunkan wordpress dan proses installasi aplikasi untuk scanningBrute Force.

Tahap kelima :Operatepengujian Simulasi dan analisis hasil penyerangan, yaitu dilakukan pengujian dengan cara menganalisa cara kerja Wpscan dan SqlMap yaitu aplikasi yang digunakan untuk proses penyerangan.

Hardware dan software yang digunakan dalam membangun sistem ini memiliki spesifikasi : 1) CPUIntel Core i3-2350M., 2.3Ghz, memory RAM 4GB;

2)Wi-fi speedy dan wi-fi ID;

3) AplikasiWPScanPada KaliLlinux, Apache, Bind9; 4)Databaseyang digunakanphpmyadmin, mysql; 5)Web browseryang digunakanMozilla Firefox;

6) Bahasa pemrograman dalam membuatwebadalahphp. 7) Wordpressyang di gunakan versiWordpress 4.2.3

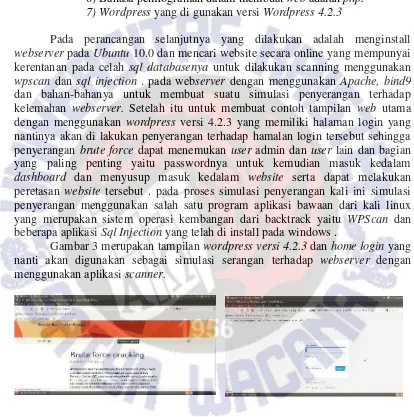

Pada perancangan selanjutnya yang dilakukan adalah menginstall webserverpada Ubuntu10.0 dan mencari website secara online yang mempunyai kerentanan pada celah sql databasenya untuk dilakukan scanning menggunakan wpscan dan sql injection . pada webserver dengan menggunakan Apache, bind9 dan bahan-bahanya untuk membuat suatu simulasi penyerangan terhadap kelemahan webserver. Setelah itu untuk membuat contoh tampilan web utama dengan menggunakan wordpress versi 4.2.3 yang memiliki halaman login yang nantinya akan di lakukan penyerangan terhadap hamalan login tersebut sehingga penyerangan brute force dapat menemukan user admin dan user lain dan bagian yang paling penting yaitu passwordnya untuk kemudian masuk kedalam dashboard dan menyusup masuk kedalam website serta dapat melakukan peretasan website tersebut . pada proses simulasi penyerangan kali ini simulasi penyerangan menggunakan salah satu program aplikasi bawaan dari kali linux yang merupakan sistem operasi kembangan dari backtrack yaitu WPScan dan beberapa aplikasiSql Injectionyang telah di install pada windows .

Gambar 3 merupakan tampilanwordpress versi 4.2.3danhome loginyang nanti akan digunakan sebagai simulasi serangan terhadap webserver dengan menggunakan aplikasiscanner.

Gambar 3TampilanWebsiteyang akan di scan wordpress Versi 4.2.3

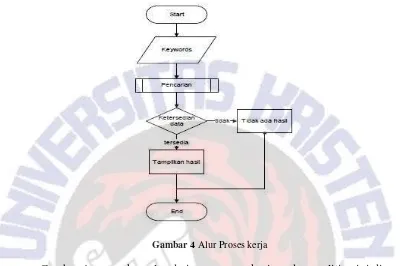

Gambar 4Alur Proses kerja

4. Hasil dan Pembahasan

Hasil implementasi sistem berdasarkan perancangan yang telah dilakukan, dijelaskan dengan topologi seperti ditunjukkan pada Gambar 5.

Gambar 5Topologi Sistembrute forcingPadaWebsite

Pada gambar 5 menunjukan topologi sistem yang dibuat dengan menganalogikan bahwa hacker melakukan penyerangan brute force dengan melakukan scanning pada website untuk mencuri user dan password yang dimiliki oleh webserver tersebut sehingga hacker dapat melakukan penyerangan dan masuk kedalam dasbhoard website tersebut melalui brute force attack , meskipun website tersebut mengaktifkan firewall tapi scanning masih bisa dilakukan oleh hacker seperti yang ditunjukan pada gambar 5 .

Firewall Website dalam keadaan aktif ,

web memiliki home login,

4.1 Proses pembuatanWordlistpadaWpscan (Dictionary)

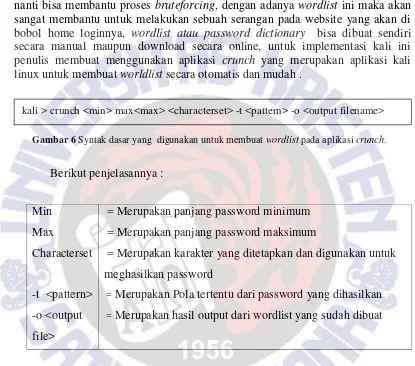

Untuk menyiapkan serangan bruteforce langkah pertama yang dilakukan penulis yaitu menyiapkan wordlist atau password dictionary, wordlist atau password dictionary merupakan kumpulan berbagai kombinasi password yang nanti bisa membantu proses bruteforcing, dengan adanya wordlist ini maka akan sangat membantu untuk melakukan sebuah serangan pada website yang akan di bobol home loginnya, wordlist atau password dictionary bisa dibuat sendiri secara manual maupun download secara online, untuk implementasi kali ini penulis membuat menggunakan aplikasi crunch yang merupakan aplikasi kali linux untuk membuatworldlistsecara otomatis dan mudah .

Gambar 6Syntak dasar yang digunakan untuk membuatwordlistpada aplikasicrunch.

Berikut penjelasannya :

= Merupakan karakter yang ditetapkan dan digunakan untuk meghasilkan password

=Merupakan Pola tertentu dari password yang dihasilkan

=Merupakan hasil output dari wordlist yang sudah dibuat

Untuk memulai dengan menghasilkan beberapa daftar kata sederhana dan melakukan scanning, diasumsikan bahwa hacker memperkirakan bahwa password webserver tersebut memiliki password antara 4 sampai dengan 10 karakter, sehingga bisa menghasilkan semua kemungkinan di crunch dengan perintah seperti dibawah ini .

Gambar 7Perintah untuk menghasilkan beberapa kata sederhana .

kali > crunch <min> max<max> <characterset> -t <pattern> -o <output filename>

Perintah tersebut menghasilkan perkiraan krisis seberapa besar file tersebut dan kemudian akan mulai untuk menghasilkan daftar.Untuk mengetahui bahwa target selalu digunakan password angka antara 4 dan 10 karakter kemudian bisa menghasilkan daftar lengkap kemungkinan sandi memenuhi kriteria ini dan mengirim data wordlist ke file dalam direktori yang disebut numericwordlist.lst pengguna root dengan perintah :

Gambar 8Perintah untuk menghasilkan daftar lengkap password .

Perintah dibawah untuk melihat dan memilih daftar kata secara kompleks yang terdapat dalam crunch.

Gambar 9Tampilan daftar kata secara kompleks .

Dari daftar diatas dapat dilihat bahwa diasumsikan hacker memperkirakan password yang akan dicari hanya menggunakan kombinasi angka huruf kecil dan huruf besar . untuk membuat wordlist yang mengkombinasikan semua itu maka dapat menggunakan perintah seperti pada gambar 10 .

Gambar 10membuatwordlistkombinasi angka dan huruf .

root@kali:~# crunch 4 10 12345678910 o /root/numericwordlist.lst

root@kali:~# cat /usr/share/rainbowcrack/charset.txt

4.2 Proses ScanningBrute Force AttackdenganWPscan

Setelah proses pembuatanwordlistselesai langkah selanjutnya yang akan dilakukan yaitu melakukan serangan brute force, simulasi kali ini akan menggunakan aplikasi scanning dari kali linux backtrack yaitu Wpscan, Wpscan adalah scanner keamanan yang memeriksa keamanan sebuah website terutama WordPress, menggunakan metode“black box”. Fitur utama dari aplikasi ini yaitu melakukan scanning penacahan username, multithreaded password bruteforcing, pencacahan versi plugin padawordpress, dan pencacahan kerentanan pada sistem. Pada gambar di bawah ini pertama kali yang akan dilakukan yaitu menemukan user apa saja yang ada pada website tersebut yaitu dapat dengan menggunakan perintah atau script seperti dibawah ini :

Gambar 11Perintah untuk melakukan serangan pencarianusernamepadawebsiteskripsi.com

Script diatas akan menghasilkan proses scanning pada wpscan , proses pencarian user akan secara otomatis dilakukan pada wordpress yang dituju yaitu pada website www.skripsi.com , didalam proses kali ini hacker berhasil menemukan 2 user yang mempunyai hak akses yang pertama login sebagai usernameadmin, dan yang kedua login sebagai usernameganep .

Gambar 12Hasil Serangan dengan menggunakan aplikasiWpscanunuk pencarian username.

yang sudah didapatkan, selanjutmya peretas akan melakukan serangan bruteforce, untuk melakukan pencarian password yang ada pada username yang sudah ditemukan ,sebagai simulai hacker akan melakukan scanning untuk mendapatkan password dari usename admin, untuk melakukan scanning password, script yang dapat digunakan yaitu sebagai berikut:

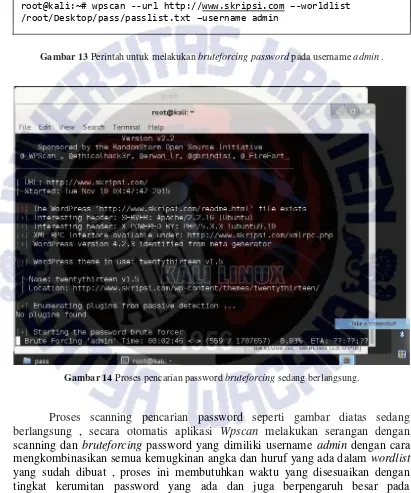

Gambar 13Perintah untuk melakukanbruteforcing passwordpada usernameadmin.

Gambar 14Proses pencarian passwordbruteforcingsedang berlangsung.

Proses scanning pencarian password seperti gambar diatas sedang berlangsung , secara otomatis aplikasi Wpscan melakukan serangan dengan scanning dan bruteforcing password yang dimiliki username admin dengan cara mengkombinasikan semua kemugkinan angka dan huruf yang ada dalam wordlist yang sudah dibuat , proses ini membutuhkan waktu yang disesuaikan dengan tingkat kerumitan password yang ada dan juga berpengaruh besar pada kemampuan processor komputer yang digunakan oleh penyerang atau hacker .

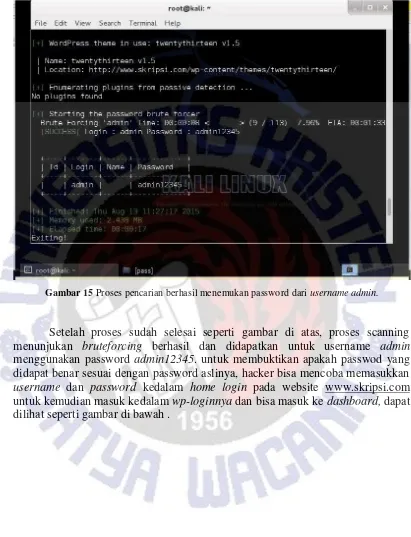

Gambar 15Proses pencarian berhasil menemukan password dariusername admin.

Gambar 16User dan password dimasukan kedalamhome login website

Pada gambar diatas menunjukkan bahwa username dan password yang didapatkan setelah melakukan bruteforcing berhasil menyusup kedalam website www.skripsi.com, karena setelah melakukan uji coba username dan password yang dimasukkan ke dalam home login dan bisa masuk kedalam dashboard kemudian selanjutnya hacker bisa dengan leluasa melakukan proses hacking terhadapwebsitetersebut .

4.3 Proses Scanning dengan Modifikasi Sql Injection

AplikasiSqlinjection merupakan salah satu aplikasi yang digunakan untuk melakukan scanning sebuah website tanpa menggunakan wordlist aplikasi ini bekerja dengan memanfaatkan kerantanan dan celah keamanan pada php mysql yang terdapat pada website tersebut, SQL Injection merupakan aplikasi scanner yang bekerja dengan mengeksploitasi celah keamanan dan kerentanan pada php, pada penelitian ini peneliti menggunakan sql injection yang sudah hadir dalam databaseback-endweb aplikasi, aplikasi ini memungkinkan melakukan ekpolitasi dengan cara melakukan scanning terhadap karakter dan melakukan penyerangan menggunkan script atau kode untuk menyerang kedalam database server.

Yang berbeda dari proses ini adalah manipulasi inputan yang tidak valid kedalam titik dimana hacker telah berhasil masuk ke dalam database , maka dengan menggunkan aplikasi seperti sqlmap sangat memungkinkan untuk lebih jauh dan dengan mudah melakukan serangan pada SQL, contoh sederhana dari querySQL adalah sebagai berikut :

Contoh sederhana dari query SQL yang sah adalah sebagai berikut :

Selanjutnya, dengan menginputkan teks berikut di dalam field username dan password maka hacker dapat membuat query sendiri kedalam database :

Dan secara logika maka akan menghasilkan Query seperti berikut :

Pada gambar di atas diartikan bahwa “ Kembali darisemuaIDdimanaUsername

mempunyai nilai nol , atau 1=1” , Stringakan selalu bernilai benar dan dengan demikian maka akan membuang semuaIDpengguna yang di simpan.

Penyebab utama dari celah kerentanan SQL yaitu gabungan dari karakter SELECT id FROM users WHERE username = ‘Erik’ AND password =

‘QWERTY’

Username = ‘OR 1=1 --/ Password =

upaya untuk memindai dan menghapus inputan yang berbahaya yang dapat di inject kedalam aplikasi web, ada sejumlah scanner otomatis yang memfasilitasi penemuan kerentanan injeksi pada aplikasi web, untuk memulainya dapat menggunakan aplikasi NPAM yang merupakan aplikasi scanner untuk mengidentifikasi webserver, sistem operasi dan versi database server. Dapat dilihat seperti pada gambar di bawah ini :

Gambar 18 Scan Zenmap hosting web server

Gambar 19 ScanningWpscanpadawebserver

Selanjutnya untuk mengetahui celahvurnerability padawebserverdapat menggunakan aplikasiacunetix web , dengan aplikasi ini dapat menemukan celah kerentanan yang nanti akan dimanfaatkan untuk masuk kedalam database dan dengan melalui celah tersebut telah ditemukan celah beberapa kerentanan pada /wp-conten/plugins/all-video-galeryplaylist.php , dengan memanfaatkan celah tersebut selanjutnya dilakukan scanning isi tabel yang ada di dalamnya dapat dilihat seperti pada gambar di bawah ini :

Gambar 20 Hasil dariAcunetix Web Vulnerability Scanner

Selanjutnya pada gambar di bawah ini menunjukkan bagaimana kerentanan dapat dimanfaatkan, dan dalam contoh ini dengan menggunakan aplikasisqlmap yang merupakan aplikasi injeksi SQL yang sangat fleksibel dapat mendeteksi dan mengeksploitasi kerentanan database, seperti yang terlihat pada Gambar dibawah ini:

Gambar 8–SqlMap

Gambar 21- ScanSqlMappadawebserver

root@kali:10.0.1.22$ sqlmap -u 'http://10.0.1.22/wp-content/plugins/all-videogallery/ config.php?vid=1' -v 6

.

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---Place: GET Parameter: vid

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause Payload: vid=1 AND 6469=6469

Vector: AND [INFERENCE] Type: UNION query

Title: MySQL UNION query (NULL) - 18 columns

Payload: vid=1 LIMIT 1,1 UNION ALL SELECT NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL,

CONCAT(0x3a6a71683a,0x624b70536b4a62776c41,0x3a7a65623a), NULL, NULL, NULL, NULL, NULL, NULL#

Vector: UNION ALL SELECT NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, [QUERY], NULL, NULL, NULL, NULL, NULL, NULL# Type: AND/OR time-based blind

Title: MySQL > 5.0.11 AND time-based blind Payload: vid=1 AND SLEEP(5)

Vector: AND

Setelah dilakukan eksploitasi menggunakan sqlmap website akan di konfirmasi secara manual menggunakanweb browserdengan menginputkan kode urlseperti pad gambar di bawah ini , dalam hal ini berarti melakukan pengecekan versidatabase, loginusernamedan direktori data yang ada di dalam server .

Gambar 22 Verifikasi padawebbrowser

Gambar 23 Konfirmasi danEksploitasidenganHavji

4.4 Analisa Perhitungan Serangan pada Wordpress

Setelah simulasi di atas akan timbul pertanyaan yaitu bagaimana proses alogaritma brute force ini terjadi ? Analisa perhitungan serangan yang terjadi sebagai berikut :

Dalam penelitian sebelumnya sudah di temukan rumus untuk menghitung serangan brute force yaitu xn , Didapat xn dimana x = jumlah karakter yang di support oleh program dan n = jumlah panjang password yang dicari, Cara kerja yang dilakukan oleh Brute Force Attack Mengadaptasi Cara kerja dasar Algoritma Brute Force yaitu dengan tidak cerdasnya mencoba satu persatu kombinasi karakter dengan cara rekursif dari 1 sampai tak terhingga atau batas yang ditentukan.

Password yang didapatkan mempunyai 10 karakter, Max Pencarian dengan 62 pangkat 10 yaitu ditemukan sebanyak 839299365868340224 kombinasi yang dicari untuk menemukan password tersebut .

a d m i n 1 2 3 4 5

0-z

0-z 0-z

0-z 0-z 0-z

0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z

0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z 0-z

Perhitungan dari tabel diatas menjelaskan bahwa untuk menemukan satu karakter password yang benar membutuhkan kombinasi seperti tabel di bawah ini :

Panjang password yang ditemukan = 10 karakter Uji panjang = 1 diulang sampai 62 karakter (a-z, A-Z, 0-9)

Kelemahan Brute Force Attack diatas adalah waktu yang dibutuhkan relatif sangat lama. Untuk Password 1 karakter menggunakan 62 Karakter (26 Huruf kecil, 26 Huruf Besar, dan 10 angka) terdapat 62 kali looping dari 0 hingga z. Untuk Password 2 Karakter menggunakan 62 x 62 kombinasi karakter dari 00 hingga zz. Itupun belum termasuk karakter khusus seperti ! (tanda seru), (/), garis miring, dan karakter lainnya hingga menambah waktu pemrosesan. Waktu pemrosesan pada program bergantung pada memori komputer yang digunakan dan panjang password yang dicari.

4.5 Hasil dari Simulasi PenyeranganBrute Force

Dari semua simulasi yang telah dilakukan pada penelitian di atas maka dapat di hasilkan sebuahWebsiteyang memakai templatewordpresssangat rentan terhadap seranganBrute Force, kenapa demikan?

Template Wordpess mempunyai banyak fitur terutama pada fitur plugin , dari penelitian di atas dapat diketahui bahwa dengan adanya plugin yang terinstall pada template tersebut beberapa aplikasi scanning yang di pakai penyerang bisa dengan mudah menemukan vunerability atau kelemahan atau celah pada website melalui plugins tersebut, lewat plugin tersebut memungkinkan penyerang untuk mengunduh file- file penting yang terdapat didalam website tersebut untuk kemudian dimanfaatkan penyerang dan mengambil alih kendali pada website tersebut .

Dari pembuktian yang peneliti lakukan terbukti bahwa plugin yang digunakan pada video galery mempunyai celah atau bug sehingga dapat dimanfaatkan oleh penyerang untuk melakukan scanning file wp-config.php pada website yang berbasis wordpress, file wp-config.php merupakan file yang sangat penting dan apabila jatuh ketangan orang yang salah akan sangat berbahaya karena didalam file tersebut berisi tentang setting database yang digunakan pada website, termasuk username, password, host, dan nama database yang digunakan, dan jika sudah tau login databasenya banyak hal yang bisa dilakukan oleh penyerang , dapat dilihat seperti pada gambar di bawah ini .

5. Simpulan

Berdasarkan penelitian yang telah dibuat untuk menganalisa serangan brute force attack dengan aplikasi scanning maka dihasilkan kesimpulan: 1) Metode ini melakukan pengecekan karakter yang benar-benar sesuai dengan dictionary, apabila terdapat ketidaksamaan, maka brute force tidak menghasilkan output atau hasil yang diinginkan; 2) Algoritma Brute Force merupakan penyelesaian sederhana untuk mendapat hasil yang maksimal, Algoritma Brute Force Attack menjamin bahwa hasil yang dicari akan didapat dengan mengesampingkan waktu pencarian; 3) Semakin rumit suatu algoritma maka semakin besar celah (bug) yang terdapat pada algoritma tersebut; 4)Enkripsi kuat yang modern juga dapat menahan brute force attack dengan memberikan proses Brute Force Attack dengan waktu yang semakin lama. Dan saran untuk pengembangan sistem ini adalah 1) mendapatkan waktu pencarian yang lebih cepat dan hasil yang lebih akurat, modifikasi algoritma diharapkan dapat dilakukan tanpa mengubah prinsip dasar dari algoritma brute force tersebut; 2) Sangat tidak disarankan jika algoritma brute force dianggap cara yang tidak efisien dan tidak efektif, justru kebanyakan orang menyukai algoritma ini dikarenakan pola pemikiran yang sederhana menyerupai pola pikir manusia dalam penyelesaian masalah. AlgoritmaBrute Force dapat menjadi pertimbangan dalam pengembangan software baik itu digunakan sebagai algoritma dasar perangkat lunak yang dipakai, ataupunalgoritmapembanding denganalgoritmalainnya.

6. Daftar Pustaka

[1]. Pramudita, Krismaldi Eka. 2010.“Brute Force Attack dan Penerapanya pada Password Cracking“. ITB Bandung ,: 1-4 .

[2]. Mesran. 2014. “Implementasi Algoritma Brute Force dalam Pencarian

Data Katalog Buku Perpustakaan”. Makalah Informasi dan Teknologi Ilmiah (INTI). Vol: III, Nomor: 1, Mei 2014. ISSN : 2339-210X.

[3]. Saragih May Aprina. 2013. “Implementasi Algoritma Brute Force dalam Pencocokan Teks Font Italic untuk Kata Berbahasa Inggris pada Dokumen

Microsoft Office Word”. Pelita Informatika Budi Darma. Vol: IV, Nomor: 3, Agustus 2013. ISSN: 2301-9425.

[4]. Rafizan, Onny. 2012. “Analisis Penyerangan Social Engineering”.

https://publikasi.kominfo.go.id/handle/54323613/801.(diakses 3 Agustus 2015).

[5]. Hidayani Nisa, Nurma Juni Sari, Suhatman Rahmat . 2013. “Perancangan dan Implementasi Metode Brute Force untuk Pencarian String pada

Website PCR”.Politeknik Caltex Riau, : 1-4.

[7]. [8]. [9].

[10].

Syukrie.M. 2002. “101 Tip dan Trik Hacking”. Jakarta, PT Flex Media Komputindo.

Wpscan Team. 2015. “ WPScan Is a Blackbox Wordpress Vurnerability

Scanner”.http://wpscan.org(diakses 13Agustus 2015).

WPScan Team. 2013. “Wordpress Vurnerability Scanner”.

http://omniref.com/github/wpscanteam/wpscan/2.1. (diakses 26 September 2015).

Occupytheweb. 2014. “How to Crack Passwords, Part4 (Creating a

Custom Wordlist with Crunch)”. http://null-byte.wonderhowto.com (diakses 4 Oktober 2015).

[11].

[12].

Arts & Farces Internet. 2014. “Install and Use WPScan For Security

testing “ . http://www.farces.com/wikis/naked-server/wordpress/wpscan/ (diakses 18 November 2015).