Kertas

Putih

Praktik Terbaik untuk Perlindungan Data dan

Keberlangsungan Bisnis dalam Dunia Seluler

Panduan untuk Organisasi Kecil dan

Menengah

Oleh Colm Keegan, Analis Senior; Dan Conde, Analis; dan Leah Matuson, Analis Riset

Juni 2015

Kertas Putih ESG dibuat oleh HP dan didistribusikan di bawah lisensi dari ESG.

Isi

Pendahuluan: Pentingnya Melindungi TI dan Aset Bisnis UKM ... 3

UKM Menghadapi Kekurangan Kumpulan Keahlian TI yang Kritis ... 4

Mobilitas Tempat Kerja/Bawa Sendiri Perangkatmu (BYOD) Membawa Peluang dan Risiko ... 5

Solusi yang Memungkinkan Mobilitas Data Aman dan Perlindungan Data Jarak Jauh ... 7

Jaringan Aman: Membangun Pondasi Kuat bagi Perlindungan Bisnis ... 8

Kebutuhan akan Pendekatan Multilapisan untuk Mengamankan Bisnis ... 8

Mengintegrasikan Keamanan dan Alat Pengelolaan untuk Memastikan Visibilitas dan Perlindungan ... 9

Kesesuaian dengan Standar Industri dan Proses Sangat Penting ... 10

Kebutuhan Akan Perlindungan Ancaman Waktu Nyata ... 11

Pertimbangan TI Tambahan untuk Melindungi Bisnis ... 12

Ketersediaan Berkelanjutan sebagai Alat Kompetitif yang Esensial ... 12

Infrastruktur TI yang Dapat Diatur Ukurannya Sesuai Permintaan ... 13

Perlindungan Data Terpadu dan Tersentralisasi Sangat Penting ... 13

Layanan Dukungan Profesional Ujung ke Ujung... 14

Kebenaran yang Lebih Besar ... 15

Semua nama merek dagang adalah properti dari perusahaannya masing-masing. Informasi yang terdapat dalam publikasi ini telah diperoleh dari sumber yang dianggap dapat dipercaya oleh The Enterprise Strategy Group (ESG), tetapi tidak dijamin oleh ESG. Publikasi ini dapat berisi opini ESG, tetapi tunduk pada perubahan dari waktu ke waktu. Publikasi ini diberi hak cipta oleh The Enterprise Strategy Group, Inc. Pembuatan atau pendistribusian ulang atas publikasi ini, seluruhnya atau sebagian, baik dalam format salinan keras, secara elektronik, atau ke orang yang tidak diizinkan menerimanya, tanpa izin tertulis dari The Enterprise Strategy Group, Inc. melanggar undang-undang hak cipta AS, dan tunduk pada gugatan perdata dan, jika berlaku, tuntunan pidana. Jika Anda memiliki pertanyaan, hubungi Hubungan Klien ESG di 508.482.0188.

Pendahuluan: Pentingnya Melindungi TI dan Aset Bisnis UKM

Usaha kecil dan menengah (UKM) memiliki banyak hal untuk dipikirkan saat berbicara tentang memastikan kesehatan, vitalitas, dan kesuksesannya. Di antara memulihkan ekonomi, lingkungan pasar yang menjadi lebih kompetitif, dinamika pasar yang terus berubah, dan ancaman keamanan informasi yang terus terjadi, UKM perlu sarana yang dpaat diandalkan dan efektif untuk melindungi dan mengamankan aset datanya.

UKM dapat menjadi lebih tangkas dan merespons permintaan pelanggan dan peluang yang muncul dengan lebih cepat dibandingkan perusahan besar, tetapi umumnya UKM memiliki sumber daya keuangan yang terbatas untuk berinvestasi dalam infrastruktur TI, dan karyawan diharuskan memastikan bisnis tetap berjalan 24x7. Selain itu, pelanggan dan mitra bisnis mengharapkan UKM memberikan akses siaga ke informasi bisnis dan layanannya dari perangkat mana pun dan di lokasi mana pun untuk meningkatkan pengalaman pengguna UKM, sementara

karyawan mencari cara baru (dengan atau tanpa izin departemen TI internalnya) untuk meningkatkan produktiviats UKM.

Semantara banyak UKM ditempa dengan inisiatif baru, seperti mobilitas aplikasi untuk mendukung ekosistem pengguna akhir pelanggan, mitra, dan karyawan, hal ini membuka sekumpulan kekhawatiran baru—seperti, apakah UKM dpaat dengan aman berbagi data bisnisnya tanpa membuat celah keamanan informasi. Serta seberapa baik UKM dapat melindungi data di banyak sekali server aplikasi yang tersebar secara geografis dan perangkat pengguna akhir? Dan untuk memenuhi permintaan bisnis baru serta mampu memodali peluang pasar baru untuk terus menjadi kompetitif, infrastruktur UKM perlu menjadi fleksibel dan mampu bertumbuh tanpa penambahan kompleksitas dan biaya mahal.

Seperti yang disebutkan sebelumnya, tantangan fundamentalnya adalah bahwa sebagian besar UKM sekadar tidak mendedikasikan waktu atau sumber daya yang diperlukan untuk memenuhi semua persyaratan TI-nya, sementara juga tetap berfokus pada bisnis intinya. Untuk mengatasi tantangan dan risiko era digital, sementara memosisikan bisnisnya untuk kesuksesan, UKM perlu bermitra dengan organisasi jasa profesional dengan keahlian yang dapat memandu UKM dengan aman dengan mencapai enam inisiatif bisnis TI yang utama:

Mobilitas data. Dengan tren umum bawa perangkat Anda sendiri (BYOD0, bisnis perlu dapat membuat

dan menegakkan kebijakan untuk meningkatkan produktivitas tenaga kerja, sembari memastikan data sensitif bisnis tetap aman.

Kerangka kerja keamanan informasi yang kuat (untuk ancaman eksternal dan internal). Melindungi

data penting bisnis dan sensitif sangat penting bagi setiap bisnis. Baik ancaman berasal dari luar firewall perusahaan, atau dari internal jika data pelanggan diubah, terdapat risiko kehilangan pendapatan, kehilangan kepercayaan pelanggan, dan kehilangan reputasi di antara pelanggan dan masyarakat.

Ketersediaan aplikasi 4x7. UKM perlu memastikan aplikasi bisnis benar-benar tersedia dan dapat

diakses 24x7. Dengan bisnis dijalankan di mana pun, kapan pun, organisasi perlu memberikan akses aplikasi yang berkelanjutan, dapat diandalkan, dan aman ke pekerja, pelanggan, dan calon

pelanggannya.

Infrastruktur yang dapat diatur ukurannya. Untuk menumbuhkan sebuah organisasi, Anda perlu

menjaga ritme dengan kebutuhan bisnis yang terus berubah. Untuk melakukannya, organisasi perlu memiliki infrastruktur yang dapat diatur ukurannya—untuk membatasi biaya CapEx dan OpEx, mengurangi waktu dan sumber daya yang dikeluarkan, dan memberikan pengalaman pengguna akhir yang konsisten dan produktif.

Perlindungan data ujung ke ujung pervasif. Data perlu dilindungi secara aktif di mana pun: di pusat

data tersentralisasi, di lokasi kantor jarak jauh, dan di perangkat pengguna akhir di lapangan. Untuk menyederhanakan pengelolaan operasional, kerangka kerja cadangan umum dan pemulihan perlu digunakan.

Layanan profesional ujung ke ujung. Organisasi UKM perlu mengembangkan kemitraan kunci dengan

organisasi yang dapat menyediakan konsultasi, jasa pelatihan, dan pemeliharaan terus-menerus. Layanan juga dapat meliputi larik penawaran jasa keuangan, yang memungkinkan UKM mendapatkan aset penting yang diperlukan untuk meneruskan bisnis.

UKM Menghadapi Kekurangan Kumpulan Keahlian TI yang Kritis

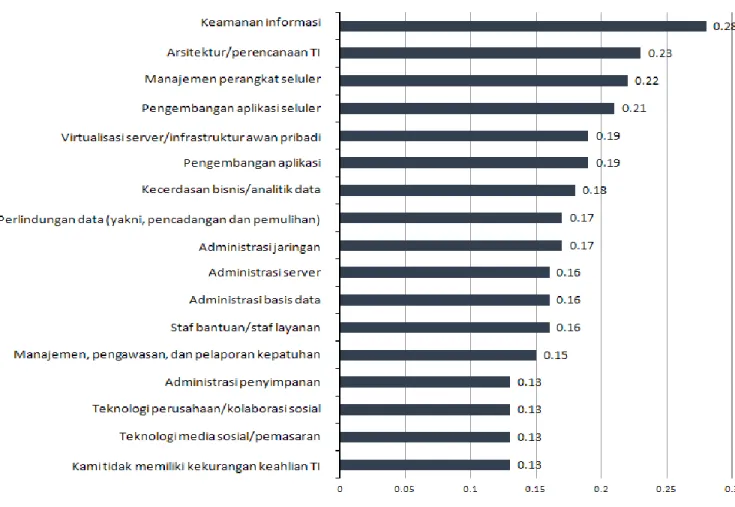

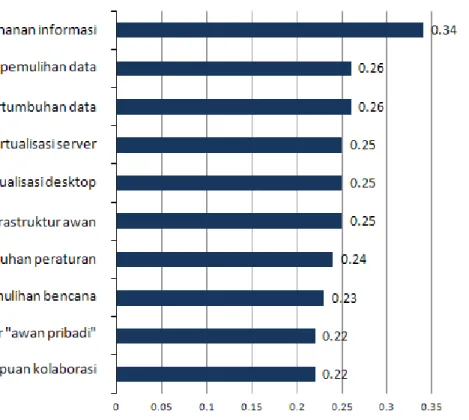

Sebagian besar organisasi kekurangan banyak kumpulan keahlian TI yang diperlukan untuk memenuhi persyaratan bisnis penting. Faktanya, menurut riset ESG, saat merespons, profesional TI diminta untuk mengidentifikasi

kekurangan tenaga kerja TI yang paling menjadi masalah di organisasi mereka, respons paling umum sekali lagi— untuk empat tahun berturut-turut—adalah keamanan informasi (lihat Figure 1).1

Kekurangan kumpulan keahlian di dalam UKM dapat menyebabkan organisasi ini rentan terkena peretasan data dan pencurian (baik secara internal maupun eksternal), aplikasi bisnis yang mengancam, dan ketersediaan informasi, atau lebih parah. Lebih lanjut, beberapa organisasi juga kekurangan kumpulan keahlian yang penting dalam

rancangan arsitektur TI, pengelolaan perangkat seluler, dan penyebaran aplikasi seluler. Kumpulan keahlian yang disebut terakhir menjadi semakin penting karena bisnis mencari cara untuk meningkatkan pengalaman pengguna akhir dan kliennya, dan masuk ke dalam peluang pasar baru.

Yang penting, UKM perlu mengambil pendekatan holistik saat mempertimbangkan cara terbaik melapisi

kemampuan yang diperlukan untuk mempromosikan pertumbuhan dan memastikan keamanan di lingkungan TI-nya. Mencapai hal ini mengharuskan campuan teknologi perangkat keras dan perangkat lunak yang cerdas. Juga penting untuk bermitra dengan organisasi yang dapat memberikan layanan dan keahlian profesional yang

diperlukan untuk membangun pondasi bagi infrastruktur berkinerja tinggi, selalu tersedia, dapat diatur ukurannya, dan aman dengan kemampuan perlindungan data ujung ke ujung. Terakhir, melalui pelatihan profesional dan program sertifikasi yang disediakan oleh mitra, UKM dapat membangun keahlian internal yang diperlukan agar dapat diandalkan.

1

Gambar 1. Area Teknologi dengan Kekurangan Keahlian yang Menjadi Masalah

Sumber: Enterprise Strategy Group, 2015.

Mobilitas Tempat Kerja/Bawa Sendiri Perangkatmu (BYOD) Membawa Peluang dan Risiko

Pergerakan mobilitas tempat kerja memperbesar jalan teknologi dalam kecepatan berbahaya. Dengan banyak ragam perangkat komputasi seluler (laptop, klien kecil, tabel, dan ponsel pintar), serta berbagai alat berbagi file dan kerja sama, bisnis dapat dijalankan kapan pun, di mana pun, dan di perangkat apa pun.

Untuk menjadi kompetititif, UKM harus menyediakan sarana bagi tenaga kerja, mitra, dan pelanggannya untuk mengakses data yang sesuai dengan aman. Sementara tren ini memberikan peluang untuk meningkatkan

produktivitas tenaga kerja, dan pengalaman pelanggan, tren ini dapat memperkenalkan celah keamanan besar dan risiko perlindungan informasi.

Melindungi Data dari Luar (dan Dalam) Firewall

Dengan cerita tentang pelanggaran data kelas atas memenuhi berita sehari-hari, sebagian besar organisasi sangat menyadari apa yang dapat terjadi saat data tidak cukup dilindungi—informasi kritis dan sensitif telah diubah, berujung kepada kehilangan reputasi, kehilangan keeprcayaan pelanggan, dan kehilangan pendapatan. Tetapi pelanggaran semacam ini, dan dampak setelahnya, tidak terbatas pada perusahaan global. Sebaliknya, UKM harus menjadi sama cerdasnya saat melindungi data dan jaringannya.

Selain itu, tidak cukup bagi UKM untuk sekadar melindungi dirinya dari ancaman yang berasal dari luar firewall organisasi; UKM juga harus waspada dalam melindungi bisnis dari ancaman dalam organisasi. Beberapa karyawan dengan akun khusus mungkin memiliki akses ke informasi sensitif dan kritis bisnis, catatan keuangan, dan properti intelektual. Dan karyawan yang tidak memiliki kredensial yang benar mungkin mencoba menemukan cara untuk menggunakan kredensial akun khusus untuk membantu mereka mengakses data hak milik organisasi. Maka tidaklah mengejutkan bahwa salah satu prioritas teratas bagi setiap organisasi dalah melindungi bisnis dan mengamankan datanya.

Untuk membuat situasi semakin menantang bagi TI, alih-alih menggunakan program berbagi file milik perusahaan, karyawan mungkin menggunakan aplikasi selaraskan dan bagikan file cloud publik untuk menyimpan dan menarik informasi sensitif atau kritis bisnis. Saat melakukannya, karyawan dapat menempatkan data organisasi dalam risiko, membuka lebar pintu untuk serangan berbahaya.

Jadi, dengan tren melakukan bisnis kapan saja, di perangkat mana pun, UKM harus membuat, mengadopsi, dan menegakkan kebijakan untuk melindungi data kritis bisnis dan vital—sambil juga menjalankan bisnis, membatasi biaya, dan mendapatkan dan menarik pelanggan. Terlihat seperti tugas yang menakutkan, nemun tidak perlu takut.

Mobilitas dan Keamanan Informasi

UKM memerlukan cara untuk meningkatkan produktivitas pengguna dan memudahkan mitra dan pelanggan melakukan bisnis dengan UKM. Dan mobilitas aplikasi adalah inisiatif bisnis penting yang harus dijalankan oleh UKM untuk meningkatkan kebersaingan dan membuka jalan baru untuk pertumbuhan pendapatan. Tantangan untuk TI, meski demikian, adalah dengan lebih banyaknya perangkat terhubung melalui jaringan organisasi, terdapat kemungkinan akses tanpa izin yang lebih tinggi ke data bisnis yang sensitif yang terkait. Data ini dapat berwujud nomor kartu kredit pelanggan, informasi rekening bank, file pembayaran gaji, dan properti intelektual. Lebih lanjut, UKM harus menyadari fakta bahwa pencurian data dapat terjadi secara internal di dalam organisasi semudah dapat terjadi secara eksternal, dari peretas di luar firewall yang mendapatkan akses ke jaringan organisasi.

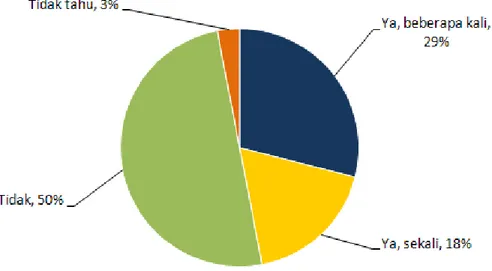

Menurut riset ESG terbaru, 29% dari profesional TI yang merespons mengindikasikan bahwa organisasinya pernah mengalami pelanggaran data sebagai akibat dari perangkat seluler yang diubah dengan 18% mengindikasikan bahwa mereka pernah mengalami setidaknya satu peristiwa semacam itu (lihat Gambar 2).2

Untuk membantu mengamankan data bisnis, UKM memerlukan solusi yang menggabungkan beberapa lapisan keamanan. Hal ini meliputi:

1. Keamanan jaringan: Menggunakan perangkat jaringan cerdas yang bertindak sebagai lini pertahanan

pertama dalam waktu nyata. Perangkat jaringan awalnya mengkarantina semua pengguna hingga pengesahannya diverifikasi, lalu dapat mengesahkan akses ke data tertentu.

2. Jaringan buatan perangkat lunak (SDN): Keamanan ujung ke ujung di switch jaringan, perute, dan titik

akses nirkabel untuk perlindungan terhadap botnet, malware, dan situs spyware. SDN dapat

memprioritaskan lalu lintas jaringan, yakni kritis bisnis vs. media sosial, untuk memastikan data kritis memiliki prioritas sumber daya jaringan tertinggi. SDN memiliki kemampuan untuk mengisolasi dan memeriksa setiap perangkat untuk memastikan hanya pengguna yang sah dapat mengakses aplikasi dan data bisnis sensitif.

3. Analitik keamanan: Pemeriksaan jaringan virtual nongangguan dapat menganalisis data saat berpindah

melalui kawat. Pemeriksaan ini membandingkan pola lalu lintas ke aktivitas lalu lintas normal yang diketahui dan membenderai/mengisolasi lalu lintas jaringan saat terdapat aktivitas abnormal, misal, serangan bantahan layanan terdistribusi (DDoS), dll.

4. Pengesahan multifaktor (MFA): Perangkat lunak apliaksi yang dapat mendeteksi saat permintaan masuk

pengguna berasal dari perangkat tidak dikenal atau lokasi tidak dikenal (negara asing). Dengan

mengharuskan pengguna memasukkan kode sandi tambahan yang dikeluarkan ke akun email pengguna yang dikenal, MFA dapat mengurangi kejadian pencurian data.

2

Intinya adalah untuk mengenali siapa lawan bicara Anda, dan mengetahui keistimewaan yang sesuai untuk setiap pengguna sebelum memberikan akses ke aplikasi bisnis sensitif. “Percayai, tetapi verifikasi” adalah strategi penting, dan memiliki infrastruktur keamanan yang benar sangat diperlukan.

Gambar 2. Pernahkah Organisasi Mengalami Pelanggaran Keamanan sebagai Akibat dari Perangkat Seluler yang Diubah?

Sumber: Enterprise Strategy Group, 2015.

Solusi yang Memungkinkan Mobilitas Data Aman dan Perlindungan Data Jarak Jauh

Penting bagi UKM untuk menggunakan solusi tepercaya yang memungkinkan mobilitas data aman dan

perlindungan data jarak jauh saat mengurangi kompleksitas dan biaya operasional, serta memastikan kepatuhan dengan peraturan data dan persyaratan peraturan. Solusi ini harus memberikan pertahanan defensif dalam mengamankan data, apliaksi, dan sistem, serta harus idealnya menyertakan hal berikut

Switch jaringan dengan kecerdasan keamanan internal. Fiktur keaman seperti lalu lintas VLAN

terpisah pada ajringan, dan daftar kontrol akses (ACL) menetapkan akses pengguna. Solusi ini

memberikan kemampuan untuk memindai dan mengidentifikasi perangkat saat terhubung ke jaringan, lalu menentukan keistimewaan akses aplikasi berdasarkan penggunanya (misal, akun tamu/pengunjung atau karyawan).

Tanda tangan kerentanan terotomatisasi dan pembaruan patch. Saat virus baru diidentifikasi,

organisasi perlu memperbarui database tanda tangan virusnya segera setelah tersedia, untuk mengurangi paparan.

Alat penghapusan jarak jauh. Karena data dapat hidup di mana pun dan di perangkat apa pun, UKM

memerlukan kemampuan untuk menghapus perangkat dari jarak jauh di mana pun perangkat berada. Kemampuan ini melindungi dari pencurian data jika perangkat hilang atau dicuri.

Pengesahan aplikasi aman. Sementara UKM akan memungkinkan akses jarak jauh untuk tenaga

kerjanya serta untuk mitra dan pelanggan, hal ini membuka vektor serangan keamanan baru. Titik akses seluler dapat diubah, jadi penting bagi TI untuk menggunakan sarana pengesahan apliaksi aman. Tren BYOD telah menjadikan lebih menantang bagi TI untuk melindungi data perusahaan, sehingga

Layanan dukungan profesional. Dari rancangan awan, konfigurasi, dan implementasi, hingga dukungan

yang sedang berjalan, UKM memerlukan mitra layanan profesional yang dapat membantu organisasi menggerkkan peningkatan tingkat keamanan dan otomatisasi, memastikan pelindungan bisnis berkelanjutan.

Jaringan Aman: Membangun Pondasi Kuat bagi Perlindungan Bisnis

Kebutuhan akan Pendekatan Multilapisan untuk Mengamankan Bisnis

Mengelola dan mengamankan jaringan adalah bagian penting dari setiap infrastruktur TI organisasi. Tantangan bagi UKM adalah untuk membekali staf TI dengan keahlian umum agar dapat memenuhi banyak peran administratif, seperti sebagai administrator jaringan, administrator perangkat nirkabel, dan administrator keamanan. Kebutuhan akan kesederhanaan administrator TI terutama penting mengingat bahwa, ditunjukkan di Gambar 1, riset ESG menemukan bahwa keamanan informasi dan keahlian pengelolaan perangkat seluler sangat kurang di banyak organisasi.

Dengan keberagaman perangkat BYOD yang meningkat dan penggunaan Wi-Fi yang pervasif, tidak cukup lagi mengandalkan pendekatan keamanan yang kuno yang dirancang untuk lingkungan homogen. Pendekatan multilapisan perlu untuk mengamankan bisnis melalui semua fase tentang bagaimana perangkat atau pengguna terhubung dengan sumber internal untuk mengakses data bisnis. Hanya mengandalkan pertahanan perimeter kuat dapat memapar bisnis ke ancaman jika terdapat beberapa titik entri. Misal, perangkat seluler BYOD yang tidak terlalu aman dapat memperkenalkan potensi ancaman melalui titik akses Wi-Fi. Lebih spesifik, berbagai aspek yang perlu dipertimbangkan oleh UKM saat mengimplementasikan keamanan jaringan adalah:

Perangkat pengguna akhir. TI harus dapat mengendalikan pengiriman perangkat pengguna akhir ke

dalam jaringan bisnis.

Akses tepat sasaran. Setelah perangkat dan pengguna dikirim ke jaringan, akses tambahan tidak boleh

sulit digunakan—memerlukan pengesahan pada setiap langkah memberatkan dan mengurangi produktivitas. Setelah perangkat diidentifikasi ke jaringan, perangkat tidak perlu berulang kali membuktikan identitasnya.

Identifikasi pengguna akhir. Pengguna harus diidentifikasi saat menavigasi jaringan. Mengakses

sumber daya dalam jaringan dilakukan berdasarkan tujuan, jadi harus dilacak.

Identifikasi ancaman. Permintaan akses tidak dikenal ke sumber daya penting harus diidentifikasi dan

dikarantina.

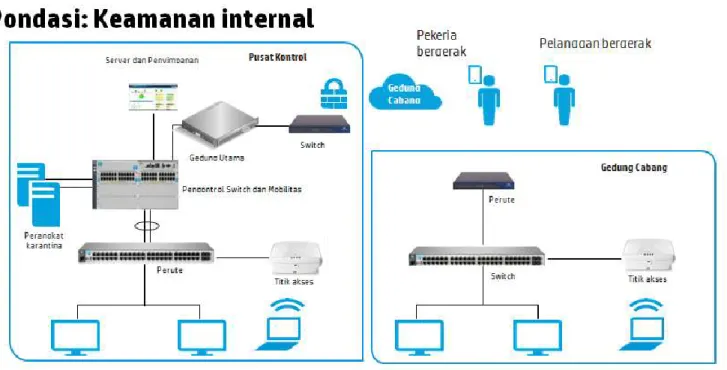

Kebutuhan untuk mengamankan infrastruktur, perangkat, dan aset informasi, baik yang terkait dengan pekerja bergerak, terletak di lokasi kantor jarak jauh dan kantor cabang, atau terletak dalam jaringan perusahaan sendiri, diwakili dalam Gambar 3.

Gambar 3. Keamanan Harus Diterapkan pada Semua Lapisan Jaringan

Sumber: Hewlett-Packard, 2015. Terdapat pertimbangan lain yang harus dipikirkan oleh UKM saat mengembangkan strategi keamanan multilapisan. Pertama, terdapat peran pelatihan karyawan. Misalnya, karyawan harus dilatih untuk mematuhi praktik terbaik keamanan yang penting, seperti melindungi laptop mereka dengan kata sandi, menggunakan kata sandi kuat (dan menggantinya secara berkala) saat mengakses sistem bisnis, dan menghindari mengunduh program dari situs web yang tidak aman. Ini adalah lini pertahanan pertama dalam usaha menjaga bisnis tetap aman.

Kedua, UKM tidak dapat mengandalkan tim spesialis besar untuk setiap aspek keamanan jaringan. Layanan profesional pihak ketiga dapat membantu dalam banyak kapasitas, berkisar dari penilaian keamanan jaringan hingga penyebaran infrastruktur dan tugas operasional harian. Bantuan pihak ketiga dapat membantu membuat solusi multilapisan terintegrasi dan meningkatkan keefektifan staf UKM.

Mengintegrasikan Keamanan dan Alat Pengelolaan untuk Memastikan Visibilitas dan Perlindungan

Dengan bisnis yang memungkinkan lebih banyak perangkat terhubung ke jaringan sehari-hari, krusial untuk dapat mengakses pandangan kompak untuk pengelolaan jaringan dan kebijakan keamanan, karena sulit bagi TI untuk mengelola perangkat secara terpisah. Karena sistem seaman tautan terlemahnya, tampilan keseluruhan dari jaringan juga diperlukan untuk keamanan komprehensif. Baik perangkat keras dan perangkat lunak pengelolaan harus terintegrasi untuk memberikan tampilan ujung ke ujung ini. Memiliki kumpulan alat pengelolaan terfragmen tidak berguna, dan memperlambat keresponsifan dengan memaksakan tugas berulang. Selain itu, tanpa

pendekatan terintegrasi, administrasi jaringan menjadi hambatan yang mencegah penyebaran layanan dan aplikasi baru, dan dapat mencegah kecocokan peristiwa dan data dari alat berbeda, meningkatkan potensi kesalahan yang dihasilkan manual. Fatanya, riset ESG telah menunjukkan bahwa arsitektur keamanan jaringan terintegrasi adalah salah satu faktor terpenting untuk strategi keamanan jaringan organisasi (lihat Gambar 4)3.

Organisasi dapat mengambil keuntungan dari memiliki kemampuan keamanan yang melekat di perangkat jaringan mereka. Contoh kemampuannya adalah: VLANs untuk pemisahan segmen jaringan, ACL untuk mengendalikan lalu lintas, dan IEEE 802.1x untuk pengesahan jaringan. Jika suatu organisasi memiliki perangkat yang sudah ada,

3

organisasi harus mencari dan menggunakan fitur ini. Jika mengevaluasi peralatan baru, organisasi harus memililih perangkat yang memberikan, setidaknya, VLAN, ACL, and IEEE802.1xCL, and IEEE802.1x. Seperti disebutkan sebelumnya, perlindungan terhadap serangan bantahan layanan terdistribusi (DDoS), serta kontrol akses multitingkat, penting untuk keamanan tambahan.

Selain itu, staf TI umum akan mengambil keuntungan dari mengelola infrastruktur jaringan dari konsol pengelolaan terintegrasi. TI dapat dibebaskan dari tugas keamanan rutin dengan memberikan alat pengelolaan mandiri yang sesuai ke pengguna akhir. Hal ini tidak hanya memungkinkan pengguna akhir mendaftarkan perangkat titik akhirnya sendiri ke jaringan, tetapi juga membantu mengurangi waktu yang diperlukan untuk "mengirim" pengguna baru.

Gambar 4. Faktor yang Memiliki Dampak Paling Signifikan dalam Membentuk Strategi Keamanan Jaringan Organisasi

Sumber: Enterprise Strategy Group, 2015.

Kesesuaian dengan Standar Industri dan Proses Sangat Penting

Perangkat jaringan dapat bervariasi berdasarkan konfigurasi —berkabel atau nirkabel (Wi-Fi), maupun fisik atau virtual (berbasis VLAN atau SDN). Meskipun setiap karakteristik jaringan perlu diperlakukan secara terpisah, penting untuk melihatnya dalam satu kesatuan. Organisasi tidak lagi dapat memisahkan aset TI yang dimiliki oleh

perusahaan, seperti laptop yang dikeluarkan oleh perusahaan, dari perangkat BYOD karyawan, seperti tablet dan ponsel pintar. Justru, TI perlu memperlakukan semua tipe perangkat secaar konsisten.

Alat yang memberikan keamanan harus mudah digunakan, dan intuitif bagi pengguna akhir. Dengan staf baru tersedia atau layanan profesional pihak ketiga diperkenalkan dengan proyek, tidak efisien untuk mulai melatih staf di antarmuka baru atau proses keamanan rumit. Justru, menggunakan proses yang diketahui akan membantu organisasi bekerja dengan lebih eifisien. Ketergantungan pada standar yang dikenal baik di teknologi dan proses akan memberikan keakraban dan kelangkapan dalam cakupan sehingga tidak ada bagian infrastruktur yang diabaikan.

Kebutuhan Akan Perlindungan Ancaman Waktu Nyata

Ancaman keamanan pada jaringan perlu diatasi dalam waktu nyata, dan secara proaktif. Penyusup semakin canggih dan mengubah metode serangannya secara berkala. Konsekuensinya, sistem deteksi ancaman berdasarkan tanda tangan yang digunakan tidak lagi cukup untuk melindungi jaringan. Selain itu, deteksi malware perlu didasarkan pada pengetahuan akan bahaya terbaru. Cakupan aktivitas malware, seperti penarikan data, ransomware, atau klik penipuan perlu dicegah. Karena administrator TI UKM tidak dapat memusatkan semua usahanya untuk tetap sejajar dengan detail keamanan tingkat rendah, mengandalkan infrastruktur terotomatisasi untuk memperkuat jaringan dan keamanan sistem aplikasi akan membebaskan administrator dari tugas tambahan.

Sementara lanskap ancaman keamanan luas dan ancaman baru terus muncul, bisnis dapat membangun pertahanan efektif dan komprehensif, yang memitigasi risiko tanpa menghambat kegiatan bisnis. Kuncinya adalah memilih solusi yang mengambil pendekatan multilapisan terhadap pengelolaan keamanan, dan bermitra dengan organisasi layanan yang dapat menerapkan teknologi ini untuk memenuhi kebutuhan bisnis yang unik.

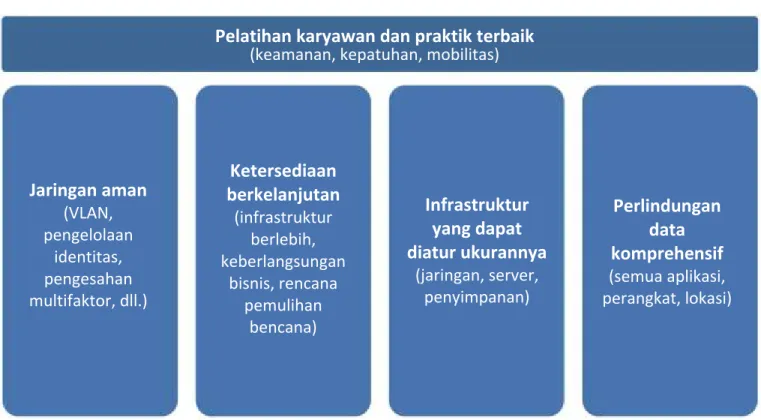

Keamanan Luar Biasa

Tetapi keamanan hanya potongan pertama dalam puzzle infrastruktur TI yang lebih besar. Untuk memastikan bisnis tetap berjalan, UKM juga perlu melindungi data di mana pun data hidup. Hal ini berarti bahwa TI harus memiliki kemampuan untuk memulihkan data dengan cepat sesuai permintaan, serta mengatur ukuran perangkat keras aplikasi dengan cepat, mudah, dan terjangkau, untuk memenuhi persyaratan bisnis.

Sama pentingnya dengan jaringan aman, ini hanya salah satu komponen strategi TI komprehensif untuk membantu memastikan bisnis terlindungi dan berjalan (lihat Gambar 5).

Gambar 5. Pilar Perlindungan Bisnis UKM

Sumber: Enterprise Strategy Group, 2015.

Pelatihan karyawan dan praktik terbaik

(keamanan, kepatuhan, mobilitas)

Jaringan aman

(VLAN,

pengelolaan

identitas,

pengesahan

multifaktor, dll.)

Ketersediaan

berkelanjutan

(infrastruktur

berlebih,

keberlangsungan

bisnis, rencana

pemulihan

bencana)

Infrastruktur

yang dapat

diatur ukurannya

(jaringan, server,

penyimpanan)

Perlindungan

data

komprehensif

(semua aplikasi,

perangkat, lokasi)

Pertimbangan TI Tambahan untuk Melindungi Bisnis

Ketersediaan Berkelanjutan sebagai Alat Kompetitif yang Esensial

Di lingkungan bisnis yang berjalan sangat cepat, penghentian bukan pilihan. Untuk berhasil, sumber daya aplikasi bisnis organisasi perlu terus tersedia, 24/7. Hal ini berarti bahwa layanan bisnis kritis perlu benar-benar tahan dan dapat menghadapi berbagi jenis penghentian kerja. Kurangnya ketersediaan aplikasi, atau lebih parah, kehilangan informasi kritis, dapat berakibat kehilangan pendapatan, menurunnya produktivitas tenaga kerja, kehilangan kepercayaan pelanggan, dan kerusakan yang tidak dapat diperbaiki terhadap reputasi perusahaan.

Untuk memitigasi risiko penghentian layanan aplikasi, penting untuk UKM untuk mengambil pendekatan proaktif, bukan pendekatan reaktif. Perencanaan adalah kunci, dan penting untuk mempersiapkan skenario "bagaimana jika". Pada kenyataannya, banyak bencana terjadi sebagai akibat dari berhentinya sistem bisnis setiap hari, seperti mati listrik, penghapusan data yang tidak disengaja, atau kerusakan database, bukan kejadian bencana seperti gempa bumi atau tornado. Penting bagi infrastruktur TI organisasi untuk memiliki kemampuan perlindungan data internal yang dapat memastikan pemulihan informasi bisnis yang tepat waktu jika terjadi kehilangan data yang diakibatkan oleh kesalahan manusia, kerusahan perangkat keras, atau serangan berbahaya.

Berdasarkan riset ESG terbau, meningkatkan pencadangan data dan pemulihan menduduki peringkat sebagai salah satu dari prioritas TI teratas yang paling banyak dilaporkan oleh responden, hanya kalah dari keamanan informasi (lihat Gambar 6).4

Gambar 6. Sepuluh Prioritas TI Paling Penting dalam 2015

Sumber: Enterprise Strategy Group, 2015.

4

Untuk lebih menguatkan ketersediaan infrastruktur TI dan ketahanan informasi, UKM mungkin ingin menggunakan teknologi replikasi data sehingga data bisnis penting dapat terus disalin ke pusat data alternatif di lokai geografis jarak jauh. Melakukan hal ini dapat membantu memastikan bahwa aplikasi penghasil pendapatan bisnis dapat dengan cepat dipulihkan dalam kejadian matinya situs karena kesalahan manusia (misal, peralatan konstruksi memutus tautan telkom) atau bencana alam (misal, banjir, badai, dll.)

Selain itu penting bagi UKM untuk memiliki rencana pemulihan bencana yang didokumentasikan sepenuhnya dan dipikirkan matang serta rencana keberlangsungan bisnis yang berlaku, lengkap dengan buku operasi layanan yang merinci dengan jelas apa yang perlu dilakukan untuk melanjutkan pengoperasian normal menyusul penghentian atau kejadian bencana. Ini adalah saat di mana organisasi layanan profesional dapat memberikan praktik terbaik yang sesuai, perlindungan data, dan metodologi pemulihan bencana untuk membantu memastikan bahwa investasi TI UKM dalam ketahanan infrastruktur informasi akan terbayar.

Infrastruktur TI yang Dapat Diatur Ukurannya Sesuai Permintaan

Untuk mengelola ketangkasan bisnis dan tetap memimpin dalam kompetisi, organisasi perlu sumber daya komputasi—server, penyimpanan, dan jaringan—yang dapat dengan mudah diatur ukurannya sesuai permintaan untuk memenuhi persyaratan bisnis yang sudah ada, serta persyaratan bisnis baru, baik di lingkungan infrastruktur server tervirtualisasi atau fisik.

Dengan virtualisasi, TI memiliki kemampuan untuk dengan mudah memutar aplikasi baru sesuai permintaan dengan usaha minimal, lebih hemat biaya, dalam waktu lebih singkat, dan menggunakan lebih sedikit sumber daya

dibandingkan infrastruktur fisik tradisional. Dalam melakukannya, organisasi dapat meningkatkan efisiensi tanpa mengorbankan kinerja bisnis. Keuntungan virtualisasi juga meliputi: mengurangi konsumsi ruang rak lebih sedikit daya dan biaya pendinginan, dan jauh lebih sedikit waktu yang dihabiskan untuk mengonfigurasi dan menyediakan sumber daya server aplikasi baru. Infrastruktur komputasi fleksibel ini dapat membantu memungkinkan

ketangkasan bisnis yang lebih hebat dan memungkinkan bisnis berubah ukuran dengan mulus seiring waktu. Tetapi untuk mendapatkan kemungkinan pengembalian terbesar pada investasi tervirtualisasinya, UKM perlu platform komputasi yang dapat diatur ukurannya, yang dapat mendukung rasio komputasi aplikasi ke server yang lebih tinggi. Dengan kata lain, semakin besar jumlah aplikasi yang dapat didukung oleh platform server utama semakin besar potensi ROI-nya, baik dalam operasional dan pengurangan biaya pembelanjaan modal. Salah satu kunci untuk menyadari keuntungan ini adalah bekerja dengan organisasi layanan berpengalaman yang telah menguasai seni arsitektur dan mengimplementasikan lingkungan yang divirtualisasi.

Perlindungan Data Terpadu dan Tersentralisasi Sangat Penting

Seperti disebutkan sebelumnya, riset ESG terus melacak perlindungan data sebagai kekhawatiran teratas untuk UKM. Terlepas dari di mana informasi "hidup," (di pusat data, di lokasi kantor jarak jauh, pada perangkat pengguna akhir, atau di awan), sangat penting bagi UKM untuk memiliki cara sederhana, efisien, dan tersentralisasi untuk mampu melindungi dan mengelola data yang tersebar luas.

Saat proses pencadangan rumit, proses dapat membuat celah perlindungan data dan memakan banyaks ekali waktu administratif TI. Hal ini dapat menyebabkan organisasi rentan akan kehilangan data, peningkatan biaya operasional, dan menguras sumber daya TI yang sudah terbatas dari berfokus pada kegiatan bisnis inti.

Solusi cadangan terotomatisasi yang mudah digunakan yang dikelola secara terpusat dapat menghemat waktu dan sumber daya TI yang berharga, dan membebaskan staf TI dai keharusan menjalankan kegiatan tambahan nilai. Sementara solusi pencadangan terotomatisasi dapat menjadikan hidup lebih mudah dan lebih efisien untuk TI, pengguna akhir juga mendapat keuntungan. Tenaga kerja saat ini menggunakan berbagai perangkat, termasuk laptop, klien kecil, tablet, dan ponsel pintar, yang semuanya perlu dicadangkan berkala. Dengan solusi pencadangan otomatis berjalan di latar belakang, prosesnya juga transparan bagi pengguna akhir, tanpa dampak terhadap

Solusi pencadangan yang sesuai harus memberikan hal berikut:

Kemampuan untuk memitigasi kejadian kehilangan data. Dengan mengurangi dampak dari kejadian

kehilangan data, gangguan terhadap bisnis atau produktivitas dikurangi, atau dipastikan minimal.

Kemampuan pemulihan mandiri. Dengan memberikan pengguna akhir kemampuan untuk

menghasilkan permintaan pemulihan filenya sendiri tanpa intevensi dari TI, waktu dan sumber daya dihemat. Karyawan juga dapat meminimalkan gangguan terhadap produktiviats mereka.

Pemulihan data karyawan menyusul kehilangan/pencurian perangkat. Dengan solusi pencadangan

terbaik, pengguna akhir dapat dengan mudah memulihkan datanya di perangkat baru tanpa pelatihan formal apa pun dalam hitungan jam, bukan hari, dan tanpa bantuan dari TI.

Kelebihan untuk perlindungan tambahan, sambil menghemat waktu dan sumber daya.

Menggabungkan cloud sebagai bagian dari solusi pencadangan efektif memungkinkan TI mendapatkan kelebihan dari fasilitas di luar lokasi untuk perlindungan data tambahan, tanpa berkomitmen terhadap waktu dan pengeluaran lingkungan DR yang berdedikasi.

Layanan Dukungan Profesional Ujung ke Ujung

Banyak perusahaan memiliki banyak staf yang meliputi berbagai profesional yang spesialisasinya dalam banyak area. Di sisi lain, banyak UKM memiliki departemen TI kecil yang meliputi sejumlah kecil staf umum, dan mungkin

seorang pakar di area tertentu. Hal ini berarti bahwa dukungan TI internal umumnya terbatas, dan memiliki bandwidth terbatas.

Jadi, bagaimana UKM dapat tetap kompetitif dan tangkas, memanfaatkan peluang bisnis baru, dan mengamankan keamanan data kritis bisnis dan operasional tanpa banyak staf pakar teknologi berdedikasi? Jawabannya: layanan profesional pihak ketiga.

Dari teknologi dan layanan dukungan hingga jasa keuangan, penting bagi organisasi TI untuk mmeiliki akses ke banyak jenis profesional TI yang dapat diandalkan untuk mendidik, melatih, dan membantu staf TI-nya. Dari layanan profesional untuk implementasi infrastruktur hingga dukungan komprehensif dan kelas eksekutif,

pelatihan/pendidikan, dan jasa keuangan, UKM dapat mengambil keuntungan.

Seperti disebutkan sebelumnya, riset ESG mengindikasikan bahwa banyak organisasi percaya mereka

mempekerjakan profesional yang keahliannya kurang untuk melindungi dan mengembangkan bisnis. Kekurangan keahlian ini berkisar dari keamanan informasi hingga pengelolaan perangkat seluler dan teknologi awan pribadi (yakni, virtualisasi).5

Alih-alih melakukan tanpa bantuan karyawan yang memiliki pengetahuan yang dilatih tentang alat keamanan, UKM harus memilih bekerja dengan profesional dengan keahlian tinggi dan terlatih untuk melengkapi staf TI-nya.

Layanan profesional pihak ketiga adalah yang diperlukan oleh UKM—tidak hanya dapat menunjukkan kepada staf TI cara mengimplementasikan dan memelihara sistem teknologinya dengan baik, tetapi juga dapat membantu

mengidentifikasi dan mengatasi masalah sistem apa pun secara berkelanjutan Layanan dukungan pihak ketiga dapat membantu UKM dengan hal berikut:

Bangkit dan bekerja lebih cepat dengan layanan mulai, penginstalan, dan penyebaran.

Memastikan data kritis bisnis dan operasional dilindungi dan diamankan dengan menggunakan pengawasan jarak jauh dan layanan proaktif.

Mengatasi masalah perangkat keras dan perangkat lunak dengan cepat dan lebih mudah. Hal ini berdampak pada risiko penghentian yang berkurang (kehilangan produktivitas, kehilangan kepercayaan

5

pelanggan, kehilangan kerugian), sembari meningkatkan waktu kerja bisnis; dan meningkatkan kepuasan pelanggan, mitra, serta tenaga kerja, dan produktivitas.

Memberikan dukungan di lokasi, baik saat bisnis memerlukan dukungan berlangsung, per proyek, saat diperlukan, atau khusus.

Melaksanakan pelatihan di kantor sehingga staf tetap terbaru dengan server, penyimpanan, pengelolaan, dan area terkait sumber terbuka, mendapatkan pengetahuan penting sembari mengurangi waktu jauh dari bisnis.

Menawarkan program keuangan modal TI yang dirancang khusus untuk memungkinkan UKM memperluas kekuatan dan mengembangkan bisnisnya.

Pada intinya, layanan profesional dapat meningkatkan efisiensi UKM dengan membantu tenaga keja menyelesaikan pekerjaan lebih cepat dan efisien, meningkatkan produktivitas, dan mengurangi biaya.

Kebenaran yang Lebih Besar

Semua ukuran organisasi harus siap untuk semua hal yang mungkin dapat mengganggu data kritis bisnis dan sensitif. Tetapi saat menyangkut UKM, penting untuk mempertimbangkan beberapa faktor untuk melindungi organisasi. Faktor ini meliputi seluruh rencana untuk melindungi data dan memastikan bisnsi akan terus berjalan pada kinerja optimal, terlepas dari berbagai ancaman yang membombardir organisasi siang dan malam.

Pertama dan terpenting, UKM perlu rencana komprehensif yang merinci cara mengatasi hal berikut:

Mobilitas data. Dengan BYOD menjadi tren umum dalam memfasilitasi produktivitas tempat kerja,

serta kepuasan pelanggan dan mitra, apakah Anda memiliki kebijakan kuat yang Anda terapkan untuk memastikan data kritis bisnis dan informasi sensitif tetap aman?

Keamanan proaktif. Saat kita mendengar tentang peretas eksternal yang menyebabkan pelanggaran

tingkat tinggi, pelanggaran dapat dan memang berasal secara internal jauh dari yang kita sadari. Pengetahuan adalah kekuatan dan UKM harus memiliki solusi yang berlaku yang melindungi dari ancaman eksternal dan internal.

Operasi berkelanjutan 24/7. Sistem apa yang perlu digunakan agar bisnis dapat terus-menerus

beroperasi, 24/7, dengan penghentian minimal atau tanpa penghentian sama sekali. Bagaimana bisnis akan dilundungi dan diawasi, dan oleh siapa—di kantor atau sumber daya pihak ketiga, atau kombinasi?

Pengaturan Skala. Bagaimana bisnis akan mengatur skala infrastruktur TI virtual dan fisik dengan cepat

untuk terus memenuhi kebutuhan yang terus meningkat? Sistem, perangkat keras, atau perangkat lunak apa saja yang Saat ini berkontribusi terhadap pengaturan skala, dan alat/solusi tambahan apakah yang diperlukan?

Perlindungan data ujung ke ujung. Karena data dapat hidup di mana pun, penting untuk mengetahui

bahwa data Anda dilindungi, baik di pusat data tersentralisasi, lokasi jarak jauh, atau perangkat pengguna akhir. Pengelolaan operasional yang disederhanakan dan cadangan umum dan kerangka kerja pemulihan semuanya adalah bagian dari perlindungan data ujung ke ujung.

Layanan profesional ujung ke ujung.Karena UKM tidak memiliki staf atau bandwidth untuk

"melakukan semuanya", UKM harus memperkuat kemitraan dengan organisasi yang dapat memberikan layanan konsultasi, pelatihan, dan pemeliharaan. Selain itu, menggunakan jasa keuangan pihak ketiga dapat memastikan UKM terus berjalan, membantu untuk tumbuh dan memajukan bisnis.

Solusi Hewlett-Packard “Just Right IT” memberikan kumpulan perangkat keras dan perangkat lunak yang komprehensif, yang dapat disesuaikan dengan unik untuk memenuhi kebutuhan UKM. Dikombinasikan dengan penawaran profesional yang dipimpin mitra dan jasa keuangan, UKM dapat melangkah maju pada inisiatif bisnis

utamanya, seperti BYOD dan mobilitas web, untuk menumbuhkan bisnis mereka dan tetap kompetitif tanpa mengorbankan keamanan data, perlindungan informasi, atau ketersediaan aplikasi. Solusi Just Right IT HP

memungkinkan UKM berfokus pada aktivitas yang menghasilkan pendapatan, daripada mengkhawatirkan tentang integritas strukrutal dan keamanan lingkungan TI-nya.