PENGELOLAAN

INFORMASI

09

• Mengelola Informasi

• TIK.OP01.002.01 – Mengidentifikasi aspek kode etik dan HAKI bidang TIK

• TIK.OP01.003.01 – Mendeskripsikan kewaspadaan terhadap keamanan informasi

• TIK.OP02.016.01 – Melakukan konversi data dari berbagai aplikasi perkantoran

EDISI III - 2005

MATA DIKLAT :

KETERAMPILAN KOMPUTER DAN

PENGELOLAAN INFORMASI (KKPI)

DEPARTEMEN PENDIDIKAN NASIONAL

DIREKTORAT JENDERAL PENDIDIKAN DASAR DAN MENENGAH

DIREKTORAT PENDIDIKAN MENENGAH KEJURUAN

Pemanfaatan komputer sebagai sebuah sarana pengembangan pemelajaran saat ini sudah menjadi suatu kebutuhan utama. Hal ini didasarkan kepada beberapa faktor, yaitu :

Perkembangan teknologi informasi yang semakin pesat.

Perkembangan teknologi telah membawa perubahan besar terhadap tatanan dan cara hidup manusia. Setiap jenis pekerjaan dituntut untuk dapat dikerjakan dengan cara yang cepat dan tepat dan solusi terbaik adalah penggunaan Teknologi Informasi.

Dunia industri sebagai pelaku ekonomi sudah memandang penting penggunaan teknologi informasi karena teknologi ini merupakan suatu kebutuhan bagi mereka untuk mencapai efisiensi dan efektifitas kerja.

Komputer sebagai salah satu perangkat pendidikan.

Perkembangan teknologi ini juga berimplikasi terhadap penyiapan tenaga kerja yang siap untuk menggunakan teknologi ini.Pendidikan, utamanya pada SMK bertujuan untuk menghasilkan tenaga yang terdidik dan terlatih di berbagai bidang maka pengetahuan komputer mutlak diberikan kepada peserta diklat, agar mereka dapat bersaing di dunia kerja yang telah memanfaatkan teknologi ini.

Oleh sebab itu, modul ini disusun untuk memberikan pengetahuan dasar tentang Ketrampilan Komputer Dan Pengelolaan Informasi dengan unit kompetensi yang meliputi: Mengelola informasi, Mengidentifikasi aspek kode etik dan HAKI bidang TIK, Mendeskripsikan kewaspadaan terhadap keamanan informasi, Melakukan konversi data dari berbagai aplikasi perkantoran.

Akhirnya, tidak lupa penulis memanjatkan rasa syukur ke hadirat Ilahi dan menyampaikan terima kasih pada berbagai pihak yang telah banyak membantu atas tersusunnya modul ini.

Mengingat ketidaksempurnaan yang ada di sana sini, penulis juga akan sangat berterima kasih apabila pembaca dapat memberikan masukan dan saran demi kesempurnaan modul ini di masa yang akan datang.

Penulis

Pengelolaan Informasi iii

KATA PENGANTAR ... ii

DAFTAR ISI ... iii

PETA KEDUDUKAN MODUL ... iv

I.PENDAHULUAN ... 1

A. Deskripsi ... 1

B. Prasyarat ... 2

C. Petunjuk Penggunaan Modul ... 3

D. Tujuan Akhir ... 4 E. Cek Kemampuan ... 4 1. Kemampuan Teori ... 4 2. Kemampuan Praktek ... 4 II.PEMELAJARAN ... 5 A. Tujuan Pemelajaran ... 5 B. Mengelola Informasi ... 5

C. Mengidentifikasi Aspek Kode Etik dan HAKI Bidang TIK... 9

D. Mendeskripsikan Kewaspadaan terhadap Keamanan Informasi. 13 E. Melakukan Konversi Data dari berbagai Aplikasi Perkantoran 17

F. Test Teori ... 23

G. Test Praktek ... 23

H. Jawaban Test Teori ………. 23

III.PENUTUP ... . 24

Daftar Isi

Pengelolaan Informasi iv

Peta Kedudukan Modul

Modul 1 Modul 2 Modul 3 Modul 4 Modul 5 Modul 6 Modul 7 Modul 8 Modul 9 KOMPETEN SLTP & yang sederajat

A. DESKRIPSI

Nama Modul : Pengelolaan Informasi Kode Kompetensi :

Ruang lingkup isi : 1. Sistem informasi Berbasis Komputer (CBIS). 2. Mengidentifikasi aspek kode etik dan HAKI di

bidang TIK.

3. Mendeskripsikan Kewaspadaan terhadap keamanan informasi.

4. Pemahaman akan kode etik dan Hak atas Kekayaan Intelektual ( HKI ) yang berlaku di dunia Teknologi Informasi dan Komunikasi (TIK). 5. Konsep keamanan informasi.

6. Software Aplikasi Ms. Excel, Ms. Word dan Adobe Acrobat 5.0.

Kaitan Modul : Modul ini merupakan modul Pertama dari 4 modul bagian yang harus dikuasai oleh peserta didik sebelumnya melanjutkan pada modul :

• Mengelola Informasi

• TIK.OP01.002.01 – Mengidentifikasi aspek kode etik dan HAKI bidang TIK

• TIK.OP01.003.01 – Mendeskripsikan kewaspadaan terhadap keamanan informasi

• TIK.OP02.016.01 – Melakukan konversi data dari berbagai aplikasi perkantoran

Hasil yang diharapkan : Setelah mempelajari modul ini, peserta didik diharapkan untuk dapat :

a. Mengelola informasi berbasis komputer

b. Dapat menjelaskan informasi pada teman, sekolah, industri dan masyarakat

c. Menjelaskan kode etik tentang bagaiman kerja di pada suatu perusahaan.

d. Menjelasakn tentang hak cipta dan hak Paten menjelaskan informasi pada teman, sekolah, industri dan masyarakat.

e. Pemahaman copyright piranti lunak dan isu hukum dalam hal penggadaan dan membagi file. f. Pemahaman akibat yang dapat terjadi jika

Pendahuluan

g. Pemahaman istilah sharewere, freeware dan user bertukar file pada suatu jaringan internet. license.h. Mengisolasi suatu informasi dengan informasi lain yang dapat merugikan.

i. Selalu waspada terhadap gangguan yang membahayakan informasi

j. Dapat mengkoversi data ke format data lain Manfaat di Industri : Setelah mempelajari modul ini, peserta didik diharapkan

untuk dapat :

a. Memahami pengelolaan informasi yang diterapkan pada industri

b. Dapat mengelola data informasi termasuk menyimpan, mendowload, up-load informasi pada internet.

c. Dapat mengenalkan produk dari industri ke dalam atau keluar luar pada komsumen.

d. Dapat mengetahui kode etik dan cepat menyesuaikan dengan perusahaan. e. Dapat membaca copyright

f. Dapat membaca shareware, freeware dan user license

g. Memahami system proteksi informasi. h. mengurangi resiko gangguan yang dapat

menyebabkan hilangnya informasi.

i. Dapat mengolah data dan sekaligus mengkonversi ke format yang lain.

B. PRASYARAT

Untuk mempelajari modul ini, maka unit kompetensi dan pengetahuan yang harus dikuasai sebelumnya ( Modul 8 ) adalah :

• Pengenalan internet

• TIK.OP02.010.01 – Melakukan instalasi untuk koneksi internet • TIK.OP02.006.01 – Mengoperasikan penelusur web (web browser)

Pengelolaan Informasi 3 C. PETUNJUK PENGGUNAAN MODUL

Untuk peserta didik.

1. Pemelajaran yang dilaksanakan dengan menggunakan modul yang meliputi: CBIS Computer Based Information System,Mengidentifikasi aspek kode etik dan HAKI bidang TIK, Mendeskripsikan kewaspadaan terhadap keamanan informasi,Melakukan konversi data dari berbagai aplikasi perkantoran, atau dengan sistem pemelajaran mandiri. Diharapkan seluruh peserta didik dapat belajar secara aktif dengan mengumpulkan berbagai sumber selain modul ini, misalnya melalui majalah, media elektronik maupun melalui internet.

2. Dalam modul ini dituntut tersedianya bahan ajar yang lengkap yang meliputi : o Mengelola Informasi

o Mengidentifikasi aspek kode etik dan HAKI bidang TIK. o Mendeskripsikan kewaspadaan terhadap keamanan informasi. o Melakukan konversi data dari berbagai aplikasi perkantoran

3. Setelah menyelesaikan modul ini, peserta didik dapat melanjutkan ke modul kompetensi selanjutnya, Guru atau instruktur berperan sebagai fasilitator dan pengarah dalam semua materi di modul ini, sehingga diharapkan dapat terjadi komunikasi timbal balik yang efektif dalam mempercepat proses penguasaan kompetensi peserta didik.

Selanjutnya, peran guru dalam proses pemelajaran adalah :

1. membantu peserta didik dalam merencanakan proses belajar, utamanya dalam materi-materi yang relatif baru bagi peserta didik;

2. membimbing peserta didik melalui tugas-tugas pelatihan yang dijelaskan dalam tahap belajar;

3. membantu peserta didik dalam memahami konsep dan praktek dalam modul ini dan menjawab pertanyaan peserta didik mengenai proses belajar dan pencapaian jenjang pengetahuan peserta didik;

4. membantu peserta didik untuk menentukan dan mengakses sumber tambahan lain yang diperlukan untuk belajar;

5. mengorganisasikan kegiatan belajar kelompok jika diperlukan;

6. merencanakan seorang ahli / pendamping guru dari dunia usaha untuk membantu jika diperlukan;

7. melaksanakan penilaian

Pengelolaan Informasi 4

8. menjelaskan kepada peserta didik mengenai bagian yang perlu untuk dibenahi dan merundingkan rencana pemelajaran selanjutnya;

9. mencatat pencapaian kemajuan peserta didik. D. TUJUAN AKHIR

Setelah mempelajari modul ini, peserta didik diharapkan untuk dapat : o Mengelola informasi berbasis komputer

o Mengidentifikasi aspek kode etik dan HAKI di bidang TIK o Mendeskripsikan Kewaspadaan terhadap keamanan informasi

o Pemahaman akan kode etik dan Hak atas Kekayaan Intelektual ( HAKI ) yang berlaku di dunia Teknologi Informasi dan Komunikasi (TIK)

o Memahami, menjelaskan, menganalisa kewaspadaan keamanan informasi o Melakukan konversi data dari Ms. Excel ke Adobe Acrobat 5.0 dan Ms. Word ke Adobe Acrobat 5.0 o Pengoperasian memindahkan isi sebuah file data aplikasi dengan menggunakan utilitas aplikasi.

E. CEK KEMAMPUAN

Apabila Anda dapat menjawab seluruh soal dibawah ini, Anda disilakan untuk langsung mengambil Unit Kompetensi berikutnya :

1. Kemampuan Teori

a. Uraikan secara singkat perbedaan data dan informasi ? b. Carilah Materi undang-undang tentang hak cipta di internet c. Carilah materi tentang sistem operasi open source di internet d. sebutkan urutan untuk menginstal anti virus.

e. Jelaskan perbedaan menyimpang dalam format .doc dengan format PDF

2. Kemampuan Praktek

a. Kelompokkan data pada my document berdasar jenis format file

b. Kelola sumber informasi yang didapat dari internet kemudian kelompokan masing masing informasi tersebut bedasar tanggal informasi, validasi, update misalnya setelah mendowload suatu makalah.

d. simpanlah document anda dalam format pdf kemudihan di konversi ke dalam format .DOC

e. Uraikan data yang disimpan dalam excel dikonversi ke dalam MS.Word

A.Tujuan Pemelajaran

o Setelah mempelajari modul ini, peserta didik diharapkan untuk dapat : o Memahami pengertian dasar data dan informasi;

o Memahami undang-undang HAKI dank Kode etik dalam bidang TI o Melakukan kewaspadaan terhadap suatu data atau informasi. o Melakukan konversi data kedalm bentuk format lain . B. MENGELOLA INFORMASI

Sistem informasi Berbasis Komputer dengan Computer Based Information System (CBIS) atau yang dalam Bahasa Indonesia disebut juga Sistem Informasi Berbasis Komputer merupakan sistem pengolah data menjadi sebuah informasi yang berkualitas dan dipergunakan untuk suatu alat bantu pengambilan keputusan Informasi

Berikut juga akan disampaikan pengertian informasi dari berbagai sumber.

1. Menurut Gordon B. Davis dalam bukunya Management Informations System : Conceptual Foundations, Structures, and Development menyebut informasi sebagai data yang telah diolah menjadi bentuk yang berguna bagi penerimanya dan nyata, berupa nilai yang dapat dipahami di dalam keputusan sekarang maupun masa depan.

2. Menurut Barry E. Cushing dalam buku Accounting Information System and Business Organization, dikatakan bahwa informasi merupakan sesuatu yang menunjukkan hasil pengolahan data yang diorganisasi dan berguna kepada orang yang menerimanya. 3. Menurut Robert N. Anthony dan John Dearden dalam buku Management Control

Systems, menyebut informasi sebagai suatu kenyataan, data, item yang menambah pengetahuan bagi penggunanya.

4. Menurut Stephen A. Moscove dan Mark G. Simkin dalam bukunya Accounting Information Systems : Concepts and Practise mengatakan informasi sebagai kenyataan atau bentuk-bentuk yang berguna yang dapat digunakan untuk pengambilan keputusan bisnis. Dari keempat pengertian seperti tersebut di atas dapat disimpulkan bahwa informasi merupakan hasil dari pengolahan data menjadi bentuk yang lebih berguna bagi yang menerimanya yang menggambarkan suatu kejadian-kejadian nyata dan dapat digunakan sebagai alat bantu untuk pengambilan suatu keputusan.

Pengelolaan Informasi 7

Sistem Informasi

Sistem Informasi merupakan sistem pembangkit informasi. Dengan integrasi yang dimiliki antar subsistemnya, sistem informasi akan mampu menyediakan informasi yang berkualitas, tepat, cepat dan akurat sesuai dengan manajemen yang membutuhkannya.

Berbasis Komputer Sistem Informasi “berbasis komputer” mengandung arti bahwa komputer memainkan peranan penting dalam sebuah sistem informasi. Secara teori, penerapan sebuah Sistem Informasi memang tidak harus menggunakan komputer dalam kegiatannya.

Tetapi pada prakteknya tidak mungkin sistem informasi yang sangat kompleks itu dapat berjalan dengan baik jika tanpa adanya komputer. Sistem Informasi yang akurat dan efektif, dalam kenyataannya selalu berhubungan dengan istilah “computer-based” atau pengolahan informasi yang berbasis pada komputer.

Hubungan Informasi di Era Globalisasi

Mendengar kata “globalisasi”, yang terbayang di pikiran penulis adalah suatu masa yang mengarah pada sifat global atau mendunianya berbagai macam produk dan layanan. Betapa tidak. Berita-berita perang irak yang terjadi ribuan atau bahkan jutaan mil jauhnya dari Indonesia dapat diketahui dalam hitungan detik. Bahkan bisa dilihat dengan mata kepala secara langsung lewat siaran-siaran live yang dilakukan berbagai stasiun televisi seperti TV Al-Jazeera Turki maupun CNN-nya Amerika Serikat.

Dari sisi teknologi, dapat kita lihat bahwa perkembangan terjadi sedemikian pesatnya dan dinikmati oleh hampir seluruh lapisan masyarakat. Lihat saja jumlah perlengkapan elektronik yang dibawa oleh seorang pengusaha muda sekarang ini. Mulai dari komputer lap top, agenda elektronik palm top, handphone bahkan sampai jam tanganpun memiliki kemampuan yang canggih. Jam tangan tersebut juga berfungsi sebagai buku telepon elektronik yang dapat mengakses jaringan hanya dengan menekan beberapa tombol kecil. Terlepas dari dampak positif dan negatif yang dimilikinya, peralatan elektronik yang semakin canggih dan kecil ukurannya akan terus melancarkan serbuan ke dalam kehidupan manusia sehari-hari.

Di bidang ekonomi, globalisasi berarti mendekatkan produk kepada konsumen. California Fried Chicken merupakan makanan ayam goreng produksi Amerika, tetapi untuk mendapatkannya pelanggan tidak perlu datang ke Amerika karena produk ini telah membuka cabang hampir di seluruh kota-kota besar di Indonesia. Atau lihat saja ballpoint yang banyak dipakai oleh para pelajar di Indonesia. Merk Snowman, adalah produk lisensi Jepang. Tetapi untuk mendapatkannya cukup dengan membeli di koperasi sekolah masing-masing. Bagi perusahaan, globalisasi merupakan suatu tantangan bagaimana agar suatu perusahaan dapat bersaing dengan perusahaan lain dalam memperkenalkan produk barang maupun jasa yang dimilikinya.

Pengelolaan Informasi 8

Globalisasi memberikan pengaruh pada dibukanya cabang-cabang dan outlet-outlet produk berbagai barang dan jasa di berbagai tempat yang berbeda. Lihat saja yang terjadi di Indonesia.

Terdapatnya Gudeg Yogya di ibukota Jakarta, dibukanya kantor pemasaran Susu Kuda Liar Sumbawa di Solo, atau lihat saja Rumah Makan Padang dari Sumatera yang dapat kita nikmati hampir di seluruh kota di Indonesia. Itu semua merupakan contoh kecil pengaruh globalisasi yang membuat perusahaan berlomba-lomba untuk mendekatkan produk dan layanan kepada konsumen di berbagai belahan dunia.

Bagi pihak manajemen perusahaan, dengan dibukanya berbagai cabang dan outlet di berbagai tempat, maka dibutuhkan suatu sistem informasi yang tepat agar dapat memberikan petunjuk aktual tentang

kegiatan-kegiatan yang dilakukan oleh setiap cabang atau setiap outlet tersebut. Sistem informasi yang tepat, tentunya akan menghasilkan informasi yang cepat, akurat dan dapat dipercaya.

Informasi yang cepat, akurat dan dapat dipercaya tersebut sangat diperlukan dalam rangka pengambilan keputusan-keputusan strategis perusahaan untuk dapat semakin maju dan bersaing di lingkungan yang penuh gejolak ini.

Penerapan Sistem Informasi Akuntansi berbasis komputer, merupakan salah satu alternatif jawaban yang tepat jika pihak manajemen menginginkan suatu sumber informasi yang dapat menghasilkan masukan sesuai yang diinginkannya.

Terbentuknyasistem informasi yang akurat untuk membantu setiap pengambilan keputusan. Di tengah lajunya kemajuan industri yang berbasis teknologi telekomunikasi dan informatika, informasi yang cepat dan akurat semakin menjadi kebutuhan pokok para decission maker. Informasi merupakan kebutuhan dasar yang diperlukan oleh setiap manajemen untuk melakukan pengambilan keputusan. Sedangkan suatu sistem informasi bertujuan untuk memasok segala kebutuhan informasi bagi mereka yang membutuhkannya. Sistem informasi yang tepat akan membantu kebijakan level manajerial dalam hal program-program dan rencana-rencana operasional serta sasaran yang akan dicapai oleh organisasi atau perusahaan.

Sistem Informasi dalam perusahaan yang dikenal dengan Sistem Informasi Manajemen (SIM) terbagi menjadi beberapa Sistem Informasi yang membentuk satu kesatuan informasi yang dibutuhkan.

Pada Sistem Informasi Manajemen yang cukup lengkap, biasanya terdiri dari beberapa sistem informasi yang lebih spesifik cakupannya seperti :

1. Sistem Informasi Inventory Control, untuk menyediakan informasi tentang

persediaan barang.

2. Sistem Informasi Akuntansi, untuk menyediakan informasi tentang transaksi-transaksi keuangan yang terjadi.

3. Sistem Informasi Personalia, yang menyangkut masalah pendataan karyawan sampai ke penggajian.

4. Sistem Informasi Pemasaran, yang memberikan informasi mengenai kegiatan-kegiatan yang berhubungan dengan penjualan barang, penelitian pasar dan lain-lain. Saat ini sistem informasi merupakan isu yang paling penting dalam pengendalian manajemen. Hal ini disebabkan karena tujuan dari pengendalian manajemen adalah ntuk membantu manajemen dalam mengkoordinasi sub unit- sub unit dari organisasi dan mengarahkan bagian-bagian tersebut untuk mencapai tujuan perusahaan. Dua hal yang menjadi perhatian dari definisi diatas adalah mengkoordinasi dan mengarahkan. Tentu saja dalam dua proses tersebut diperlukan satu sistem agar proses koordinasi dan pengarahan dapat berjalan secara efektif sehingga tujuan perusahaan dapat tercapai.

Manfaat utama dari perkembangan sistem informasi bagi sistem pengendalian manajemen adalah :

1. penghematan waktu (time saving) 2. penghematan biaya (cost saving) 3. peningkatan efektivitas (effectiveness)

4. pengembangan teknologi (technology development)

5. pengembangan personel akuntansi (accounting staff development).

Dengan besarnya peran informasi tersebut maka perlu adanya pengelolaan informasi dengan mengelola sumber yang ada sehingga kalayak umum dapat memanfaatkan informasi yang lebih mudah dipahami dan di mengerti

C. Mengidentifikasi aspek kode etik dan HAKI bidang TIK

Dalam bidang TIK para peserta diklat diharapkan mengetahui etika di dalam perusahaan di tempat mereka bekerja nantinya bisa menerapkan etika profesi sebagai Operator komputer, di dalam melakukan setiap pekerjaan. Etika profesi berhubungan dengan memahami dan menghormati budaya kerja yang ada, memahami profesi dan jabatan, memahami peraturan perusahaan, dan memahami hukum.

Dan juga kode etik dalam bidang TIK mereka mampu memilah sebuah program ataupun software yang akan mereka pergunakan apakah legal atau illegal karena program apapun atau sistem operasi apapun yang akan mereka pergunakan nantinya mereka diharuskan selalu membaca license agreement pada saat awal penginstalan program atau sistem operasi.

Dalam pemahaman bidang hukum mereka harus mengetahui undang –undang yang membahas tentang HAKI (Hak Atas Kekayaan Intelektual) pada pasal berapa terdapat hal yang membahas hal tersebut.

Hukum Hak Cipta melindungi karya intelektual dan seni dalam bentuk ekspresi. Ekspresi yang dimaksud seperti dalam bentuk tulisan seperti lirik lagu, puisi, artikel atau buku, dalam

bentuk gambar seperti foto, gambar arsitektur, peta, serta dalam bentuk suara dan video seperti rekaman lagu, pidato, video pertunjukan, video koreografi dll,

Definisi lain yang terkait adalah Hak Paten, yaitu hak eksklusif atas ekspresi di dalam Hak Cipta di atas dalam kaitannya dengan perdagangan. Regulasi di Amerika Hak Cipta diberikan seumur hidup pencipta ditambah 50 tahun setelah pencipta meninggal dunia, sedangkan paten berlaku 20 tahun. Saya tidak tahu hukum di Indonesia apakah sama atau tidak. Hak Cipta direpresentasikan dalam tulisan dengan simbol © (copyright) sedangkan Hak Paten disimbolkan dengan ™ (trademark). Hak Paten yang masih dalam proses pendaftaran disimbolkan ® (registered).

Hukum Hak Cipta bertujuan melindungi hak pembuat dalam mendistribusikan, menjual atau membuat turunan dari karya tersebut. Perlindungan yang didapatkan oleh pembuat (author) adalah perlindungan terhadap penjiplakan (plagiat) oleh orang lain. Hak Cipta sering diasosiasikan sebagai jual-beli lisensi, namun distribusi Hak Cipta tersebut tidak hanya dalam konteks jual-beli, sebab bisa saja sang pembuat karya membuat pernyataan bahwa hasil karyanya bebas dipakai dan didistribusikan (tanpa jual-beli), seperti yang kita kenal dalam dunia Open Source, originalitas karya tetap dimiliki oleh pembuat, namun distribusi dan redistribusi mengacu pada aturan Open Source.

Apa yang tidak dilindungi oleh hukum Hak Cipta?

Hak Cipta tidak melindungi peniruan, ide, konsep atau sumber-sumber referensi penciptaan karya. Apple sempat menuntut penjiplakan tema Aqua kepada komunitas Open Source, namun yang terjadi adalah bukan penjiplakan, tapi peniruan. Hak Cipta yang dimiliki Apple adalah barisan kode Aqua beserta logo dan gambar-gambarnya, sedangkan komunitas Open Source meniru wujud akhir tema Aqua dalam kode yang berbeda, dan tentunya membuat baru gambar dan warna pendukungnya. Meniru bukanlah karya turunan. Dalam perangkat lunak selain karya asli yang dilindungi juga karya turunan (derivasi) tetap dilindungi. Misal Priyadi yang membuat kode plugin PHP exec di WordPress harus mengikuti aturan redistribusi yang berlaku pada WordPress, dan WordPress mengikuti aturan PHP dan PHP mempunyai lisensi Open Source. Dengan kata lain Priyadi harus tunduk terhadap aturan Open Source dalam meredistribusikan kodenya, karena karya tersebut bersifat turunan.

Freeware

Istilah ``freeware'' tidak terdefinisi dengan jelas, tapi biasanya digunakan untuk paket-paket yang mengizinkan redistribusi tetapi bukan pemodifikasian (dan kode programnya tidak tersedia). Paket-paket ini bukan perangkat lunak bebas, jadi jangan menggunakan istilah ``freeware'' untuk merujuk ke perangkat lunak bebas.

Pengelolaan Informasi 11 Shareware

Shareware ialah perangkat lunak yang mengizinkan orang-orang untuk meredistribusikan salinannya, tetapi mereka yang terus menggunakannya diminta untuk membayar biaya lisensi. Shareware bukan perangkat lunak bebas atau pun semi-bebas. Ada dua alasan untuk hal ini, yakni: Sebagian besar shareware, kode programnya tidak tersedia; jadi anda tidak dapat memodifikasi program tersebut sama sekali. Shareware tidak mengizinkan seseorang untuk membuat salinan dan memasangnya tanpa membayar biaya lisensi, tidak juga untuk orang yang terlibat dalam kegiatan nirlaba. Dalam prakteknya, orang-orang sering tidak mempedulikan perjanjian distribusi dan tetap melakukan hal tersebut, tapi sebenarnya perjanjian tidak mengizinkannya.

Lisensi open source

Bila diterjemahkan secara langsung, open source berarti “(kode) sumber yang terbuka”. Sumber yang dimaksud disini adalah source code (kode sumber) dari sebuah software (perangkat lunak), baik itu berupa kode-kode bahasa pemrograman maupun dokumentasi dari software tersebut.

Pada bagian pertama dituliskan bahwa open source adalah suatu budaya. Hal ini bermaksud untuk menegaskan bahwa open source ini berlatar dari gerakan nurani para pembuat software yang berpendapat bahwa source code itu selayaknya dibuka terhadap publik. Tetapi pada prakteknya open source itu bukan hanya berarti memberikan akses pada pihak luar terhadap source code sebuah software secara cuma-cuma, melainkan lebih dari itu. Ada banyak hal yang perlu dipenuhi agar sebuah software dapat disebut didistribusikan secara open source atau dengan kata lain bersifat open source.

Sebuah organisasi yang bernama Open Source Organization, mendefinisikan pendistribusian software yang bersifat open source dalam The Open Source Definition. The Open Source Definition ini bukanlah sebuah lisensi, melainkan suatu set kondisi-kondisi yang harus dipenuhi, agar sebuah lisensi dapat disebut bersifat open source.

Ada pun definisinya sebagai berikut :

1. Pendistribusian ulang secara cuma-cuma. Sebagai contoh adalah Linux yang dapat diperoleh secara cuma-cuma.

2. Source code dari software tersebut harus disertakan atau diletakkan di tempat yang dapat diakses dengan biaya yang rasional. Dan tentu saja tidak diperkenankan untuk menyebarkan source code yang menyesatkan.

3. Software hasil modifikasi atau yang diturunkan dari software berlisensi source code, harus diijinkan untuk didistribusikan dengan lisensi yang sama seperti software asalnya 4. Untuk menjaga integritas source code milik penulis software asal, lisensi software

tersebut dapat melarang pendistribusian source code yang termodifikasi, dengan syarat, lisensi itu mengijinkan pendistribusian file-file patch (potongan file untuk memodifikasi

Pengelolaan Informasi 12

sebuah source code) yang bertujuan memodifikasi program tersebut dengan source code asal tersebut. Dengan begitu, pihak lain dapat memperoleh software yang telah dimodifikasi dengan cara mem-patch (merakit) source code asal sebelum mengkompilasi. Lisensi itu secara eksplisit harus memperbolehkan pendistribusian software yang dibuat dari source code yang telah dimodifikasi. Lisensi tersebut mungkin memerlukan hasil kerja modifikasi untuk menyandang nama atau versi yang berbeda dari software asal.

5. Lisensi tersebut tidak diperbolehkan menciptakan diskriminasi terhadap orang secara individu atau kelompok.

6. Lisensi tersebut tidak boleh membatasi seseorang dari menggunakan program itu dalam suatu bidang pemberdayaan tertentu. Sebagai contoh, tidak ada pembatasan program tersebut terhadap penggunaan dalam bidang bisnis, atau terhadap pemanfaatan dalam bidang riset genetik.

7. Hak-hak yang dicantumkan pada program tersebut harus dapat diterapkan pada semua yang menerima tanpa perlu dikeluarkannya lisensi tambahan oleh pihak-pihak tersebut. 8. Lisensi tersebut tidak diperbolehkan bersifat spesifik terhadap suatu produk. Hak-hak yang tercantum pada suatu program tidak boleh tergantung pada apakah program tersebut merupakan bagian dari satu distribusi software tertentu atau tidak. Sekalipun program diambil dari distribusi tersebut dan digunakan atau didistribusikan selaras dengan lisensi program itu, semua pihak yang menerima harus memiliki hak yang sama seperti yang diberikan pada pendistribusian software asal.

9. Lisensi tersebut tidak diperbolehkan membatasi software lain. Sebagai contoh, lisensi itu tidak boleh memaksakan bahwa program lain yang didistribusikan pada media yang sama harus bersifat open source atau sebuah software compiler yang bersifat open source tidak boleh melarang produk software yang dihasilkan dengan compiler tersebut untuk didistribusikan kembali.

Lisensi-lisensi yang telah disertifikasi oleh Open Source Organization ini antara lain GNU General Public License (GPL) (juga dikenal sebagai “Copyleft”), GNU Library General Public License (LGPL), dan Sun Public License. Daftar selengkapnya dapat dilihat di:

http://www.opensource.org/licenses.

GNU GPL dan GNU LGPL adalah lisensi yang dibuat oleh The Free Software Foundation. Lisensi ini pula yang digunakan oleh software Linux pada umumnya. Kata “free” dalam lisensi ini merujuk pada hal "kebebasan", bukan pada hal “uang”. Dengan kata lain, “free” dalam hal ini berarti “bebas” bukan “gratis”, seperti yang tertulis dalam pembukaan lisensi tersebut diatas.

Berikut adalah cuplikan dari pembukaan GNU GPL yang dapat dikatakan merupakan rangkuman dari keseluruhan lisensi tersebut.

“Ketika kita berbicara tentang perangkat lunak bebas, kita mengacu kepada kebebasan, bukan harga. Lisensi Publik Umum kami dirancang untuk menjamin bahwa Anda memiliki kebebasan untuk mendistribusikan salinan dari perangkat lunak bebas (dan memberi harga untuk jasa tersebut jika Anda mau), mendapatkan source code atau bisa mendapatkannya jika Anda mau, mengubah suatu perangkat lunak atau menggunakan bagian dari perangkat lunak tersebut dalam suatu program baru yang juga bebas; dan mengetahui bahwa Anda dapat melakukan semua hal ini.”

D. Mendeskripsikan kewaspadaan terhadap keamanan informasi

Konsep Keamanan Informasi

Sistem keamanan informasi (information security) memiliki empat tujuan yang sangat mendasar, yaitu :

• Availability

Menjamin pengguna yang valid selalu bisa mengakses informasi dan sumberdaya miliknya sendiri. Untuk memastikan bahwa orang-orang yang memang berhak tidak ditolak untuk mengakses informasi yang memang menjadi haknya.

• Confidentiality

Menjamin informasi yang dikirim tersebut tidak dapat dibuka dan tidak dapat diketahui orang yang tidak berhak. Sehingga upaya orang-orang yang ingin mencuri informasi tersebut akan sia-sia.

• Integrity

Menjamin konsistensi dan menjamin data tersebut sesuai dengan aslinya. Sehingga upaya orang-orang yang berusaha merubah data itu akan ketahuan dan percuma. • Legitimate Use

Menjamin kepastian bahwa smberdaya tidak dapat digunakan oleh orang yang tidak berhak.

Pencurian Data

Dalam membangun sebuah jaringan komputer yang aman, maka kita juga harus mempelajari berbagai macam bentuk ancaman yang mungkin terjadi. Hal tersebut penting

diketahui dan dipelajari agar sistem yang dimiliki dapat dilindungi secara efektif dan efisien. A. Beberapa Tekhnik pencurian data dan cara mengatasinya

1 Teknik Session Hijacking

Dengan session hijacking, hacker menempatkan sistem monitoring/spying terhadap pengetikan yang dilakukan pengguna pada PC yang digunakan oleh pengguna untuk mengunjungi situs. Untuk mengatasi masalah ini pengguna sebaiknya menggunakan komputer yang benar-benar terjamin dan tidak digunakan oleh sembarang orang, misalnya komputer di rumah, kantor, dsb.

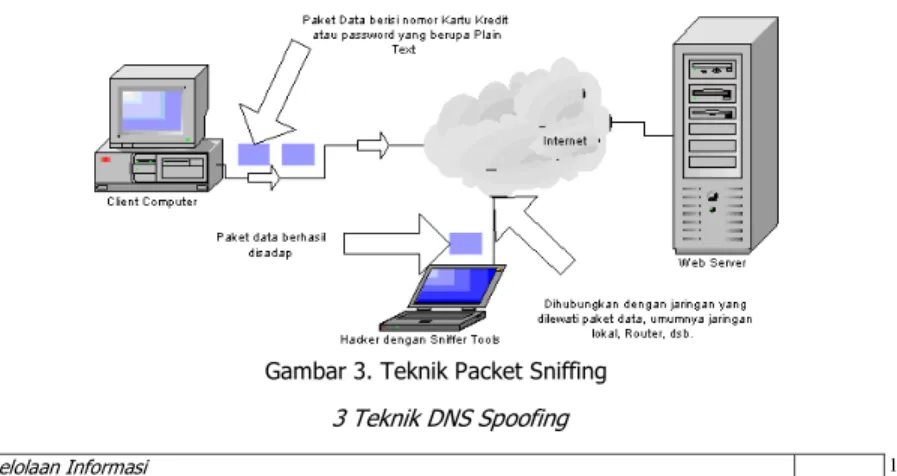

Gambar 2. Teknik Session Hijacking 2 Teknik Packet Sniffing

Pada teknik ini hacker melakukan monitoring atau penangkapan terhadap paket data yang ditransmisikan dari komputer client ke web server pada jaringan internet. Untuk mengatasi masalah ini perlu dilakukan enkripsi/penyandian paket data pada komputer client sebelum dikirimkan melalui media internet ke web server.

Gambar 3. Teknik Packet Sniffing 3 Teknik DNS Spoofing

Pengelolaan Informasi 15 Pada teknik ini hacker berusaha membuat pengguna mengunjungi situs yang salah

sehingga memberikan informasi rahasia kepada pihak yang tidak berhak. Untuk melakukan tehnik ini hacker umumnya membuat situs yang mirip namanya dengan nama server eCommerce asli. Misalnya www.klikbca.com merupakan situs yang asli,

maka hacker akan membuat situs bernama www.klik_bca.com, www.klikbca.org, www.klik-bca.com, www.klikbca.co.id. Dengan demikian ketika pengguna membuka alamat yang salah, ia akan tetap menduga ia mengunjungsi situs klikbca yang benar.

Gambar 4. Teknik DNS Spoofing

Untuk mengatasi masalah tersebut di atas dapat dipecahkan dengan melengkapi Digital Certificates pada situs asli. Dengan demikian meskipun hacker dapat membuat nama yang sama namun tidak bisa melakukan pemalsuan digital certificate. Pengguna atau pengunjung situs dapat mengetahui bahwa situs itu asli atau tidak dengan melihat ada tidaknya certificate pada situs tersebut

menggunakan browser mereka. Disamping itu webserver eCommerce harus dilengkapi dengan firewall yang akan menyaring paket-paket data yang masuk sehingga terhindar dari serangan Denial Of Service (DoS).

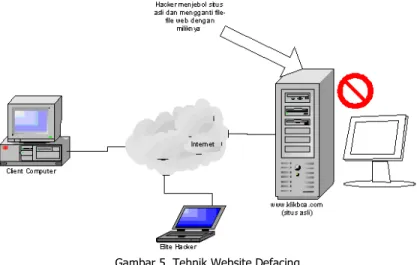

4.Teknik Website Defacing

Pada teknik ini hacker melakukan serangan pada situs asli misalkan

www.klikbca.com kemudian mengganti isi halaman pada server tersebut dengan miliknya. Dengan demikian pengunjung akan mengunjungi alamat dan server yang benar namun halaman yang dibuat hacker.

Pengelolaan Informasi 16

Gambar 5. Tehnik Website Defacing

Untuk mengatasi masalah di atas server eCommerce perlu dikonfigurasi dengan baik agar tidak memiliki security hole dan harus dilengkapi firewall yang akan menyaring paket data yang dapat masuk ke situs tersebut.

Keamanan terhadap bahaya virus

Informasi yang telah di dapat dan disimpan harus di jamin keamanannya, oleh karena itu setiap peserta harus mampu mellindungi setiap data mereka dari rusaknya data oleh virus atau dengan teraksesnya data oleh arang yang tidak berhak, dengan melakukan penginstalan anti virus atau spyware

E. Melakukan Konversi data dari berbagai aplikasi perkantoran

Konversi Dokumen Excel ke Portable Document Format (PDF)

Konversikan dokumen Excel ke format PDF agar dapat tampil di

web

PDF (Portable Document Format) merupakan salah satu format file yang sering digunakan. Jika ingin agar dokumen Excel yang buat bisa dibuka di halaman web, mau tidak mau harus mem-PDF-kan dokumen tersebut terlebih dahulu. Dengan Adobe Acrobat bisa mengonversi semua jenis dokumen termasuk mengubah dokumen Excel menjadi PDF. Pada langkah-langkah kali ini, menggunakan Adobe Acrobat versi 5.05.

LANGKAH 1

Instal terlebih dahulu software Adobe Acrobat 5.05 ke PC. Jika belum memilikinya, bisa men-download-nya secara gratisan dari situs www.adobe.com.

LANGKAH 2

Sekarang bukalah dokumen Excel yang ingin diubah formatnya menjadi PDF. Untuk mengonversi dokumen tersebut menjadi format PDF, harus menambahkan menu konversi terlebih dahulu pada toolbar Excel. Caranya klik opsi menu [Tools] [Add-Ins…]

LANGKAH 3

Setelah muncul boks dialog Add-Ins, klik tombol [Browse…].

LANGKAH 4

Carilah file Adobe Acrobat yang sudah terinstal di PC. Biasanya terdapat di folder Program Files/Adobe/Acrobat 5.0/PDFMaker/PDFMaker.xla. Kemudian klik [OK].

LANGKAH 5

Boks dialog Add-Ins kini ketambahan menu baru, yaitu opsi "Acrobat PDFMaker 5.0" yang sudah diberi tanda centang. Untuk menutup boks dialog, klik tombol [OK].

Pengelolaan Informasi 19

LANGKAH 6

Kini pada toolbar dokumen Excel akan muncul ikon Adobe Acrobat yang bisa digunakan untuk mengonversi dokumen menjadi PDF.

LANGKAH 7

Jika ingin mengubah suatu dokumen Excel menjadi berformat PDF, klik menu [Acrobat] [Convert to Adobe PDF].

LANGKAH 8

Simpan file ke dalam drive yang dinginkan. Ketika tersimpan, file ini akan langsung tersimpan dalam format PDF. Jika file dokumen Excel ini akan disimpan dalam website, perhatikan terlebih dahulu bahwa penamaan file tidak boleh diberi spasi. Anda bisa menggunakan tanda underscore pada file.

LANGKAH 9

Selebihnya, tinggal menunggu proses konversi untuk mengubah format Excel menjadi PDF

Pengelolaan Informasi 20

LANGKAH 10

Ada cara cepat untuk langsung mengubah dokumen Excel menjadi PDF, yaitu dengan mengklik ikon "Convert to Adobe PDF" pada toolbar. Langkah-langkah berikutnya sama seperti Langkah 8-9

Konversi Dokumen MS. Word ke Format Portable

Document Format (PDF

)

Berikut adalah prosedur konversi dokumen/file dari format Microsoft Word (*.doc) ke format Portable Document Format/PDF (*.pdf). Adapun proses konversi menggunakan software Adobe Acrobat 5.01. Di samping itu, dijelaskan pula prosedur pengamanan dokumen melalui penggunaan password dan restriksi akses.

Konversi File

Prosedur konversi meliputi langkah-langkah sebagai berikut: 1. Buka file yang akan dikonversi di Microsoft Word 2. Buka menu Print (pilih File, Print; atau tekan Ctrl-P)

3. Pada bagian nama/jenis printer pilih: Acrobat Distiller atau Acrobat PDFWriter

4. Print dokumen

Jika printer yang dipilih adalah Acrobat PDFWriter, setelah user meng-click OK, akan muncul dialog baru untuk menentukan nama dan lokasi file hasil konversi.

Untuk Acrobat Distiller, nama dan lokasi file hasil konversi ditentukan oleh software. Umumnya nama file hasil konversi adalah:

Microsoft Word – (nama file asli).pdf sedangkan lokasi file umumnya adalah:

C:\Program Files\Adobe\Acrobat 4.0\PDF Output\ Pengamanan File dan Restriksi Akses

Untuk mengamankan dokumen tersebut di atas, lakukan langkah-langkah berikut ini setelah file yang dimaksud dibuka:

1. Klik File dan pilih Document Security

2. Pada Dialog Document Security ubah pilihan Security dari No Security ke Standard

3. Sesuai kebutuhan, tentukan password yang digunakan untuk membuka dokumen (Open the Document) dan/atau untuk mengubah konfigurasi keamanan (Change Security Settings)

4. Tentukan restriksi yang akan diberlakukan pada dokumen di kolom Do Not Allow 5. Click OK, dan konfirmasikan password yang digunakan pada dialog yang muncul

kemudian.

Langkah - Langkah Konversi Ms ke PDF Dengan Adobe Acrobat 5.0 Konversi ke PDF

1. Menginstal program Adobe Acrobat versi 5.0 di PC.

2. Biasanya pada sudut kanan atas layar lembar kerja MS terdapat 2 ikon Adobe: "Convert to Adobe PDF" dan satunya lagi "Convert to Adobe PDF dan Email". 3. Pada dokumen MS yang sedang aktif dan siap di’convert’, klik

icon "Convert to Adobe PDF".

4. Akan muncul menu Save PDF file As: File name (penamaan file), Save as type: PDF files, dan Save in (file tsb akan disimpan di mana). Arahkan ke folder tempat penyimpanan dokumen pdf tsb.

5. Klik Save.

Pengamanan file PDF

1. Buka file pdf yang baru dikonversi tadi.

2. Klik menu: File - Document Security. Tampil menu Security Options, klik menu scroll dan pilihlah: Acrobat Standard Security.

3. Otomatis muncul menu:

A (tidak mutlak dilakukan, apalagi kalau filenya banyak; dengan B saja sudah cukup aman)

Pengelolaan Informasi 23 Specify Password -> untuk membuka dan mengubah isi dokumen. Centanglah

pada bagian Password Required to Change Permissions and Passwords. Kemudian pada Master Passwords: masukkan password yang Anda siapkan.

B

Permissions -> untuk mencetak, mengubah, mengkopi, menambah dan mengubah field comment dan form pada dokumen. Pilihan encryption level (tingkat enkripsi) ada 2: 40-bit RC4 (untuk Acrobat 3.x, 4.x) dan 128-bit RC4 (untuk Acrobat 5.0). Silakan pilih. Kemudian centanglah menu: no printing, no changing the document, no content copying or extraction, disable accessibility, no adding or changing comments and form fields.

Pada Enkripsi 128-bit RC4, cukup mencentang pada Enable Content Access for the Viasually Impaired. Hapus centang pada "Allow Content Copying and Extraction". Pada menu: Changes Allowed, pilihlah None. Printing: Not Allowed.

Klik OK.

Klik Close pada menu Document Security

Save dan tutuplah file tersebut. Kemudian coba buka kembali. File pdf tsb. sudah terkunci aman

F.

Tes Teori

G.

Tes Praktek

H. Jawaban Test

Terlampir dalam Ms. Excel

Lampiran undang-undang HAKI TI

Pengelolaan Informasi 24

Modul ini merupakan bahan ajar yang harus dikuasai oleh siswa yang dan setelah mempelajari modul tersebut dapat melanjutkan ke modul selanjutnya .

.

Lampiran Undang –undang HAKI bidang TI