Analisis Kematangan Sistem Manajemen

Keamanan Informasi Diukur Menggunakan

Indeks Keamanan Informasi

(Studi Kasus Badan Pendidikan dan Pelatihan Keuangan)

Oleh :

AHMAD FIRDAUSI

55415110007

DOSEN : DR.IR. IWAN KRISNADI, MBA

PROGRAM PASCA SARJANA TEKNIK ELEKTRO

Analisis Kematangan Sistem Manajemen Keamanan Informasi

Diukur Menggunakan Indeks Keamanan Informasi

(

Studi kasus Badan Pendidikan Dan Pelatihan Keuangan)

Abstrak

Penelitian ini berisi tentang hasil analisis kematangan Sistem Manajemen Keamanan Informasi (SMKI) yang ada di Badan Pendidikan dan Pelatihan Keuangan diukurmenggunakan Indeks Keamanan Informasi (Indeks KAMI). Analisis yang dilakukan meliputi kelengkapan dan kematangan SMKI sesuai pedoman penggunaan Indeks Keamanan Informasi.

Hasil analisis kelengkapan dan kematangan SMKI berada pada tingkat rendah dengan ketergantungan organisasi terhadap teknologi informasi dan komunikasi di tingkat sedang. Penyebab rendahnya tingkat kematangan SMKI diantaranya;rendahnya tingkat awareness dari pimpinan dan pegawai terkait SMKI, lemahnya dokumentasi kegiatan, dan pengembangan aplikasi beserta infrastruktur yang bersifat reaktif.

Untuk menjawab sejumlah tantangan yang harus dihadapi terkait penerapan SMKI ini, BPPK perlu meningkatkan awareness pimpinan dan pegawaiterkait penting SMKI, mengembangkanICT Blueprint BPPKyang memungkinkan pengembangan aplikasi dan infrastruktur BPPK dapat dilakukan secara terencana, terintegrasi, dan komprehensif dan menyempurnakan SOP di lingkungan BPPK untuk mendukung peralihan proses bisnis dari paper-based menjadi technology-based administration sekaligus untuk menumbuhkembangkan budaya pendokumentasian data dan informasi di lingkungan BPPK.

A. Latar Belakang

Informasi merupakan salah satu aset penting yang berharga bagi kelangsungan hidupsuatu organisasi/bisnis, pertahanan keamanan dan keutuhan negara, kepercayaan publik ataukonsumen, sehingga harus dijaga ketersediaan, ketepatan dan keutuhannya. Informasidapat disajikan dalam berbagai format seperti: teks, gambar, audio, maupun video.

Manajemen keamanan informasi menjadi sangat penting di era modern saat ini, di manaperkembangan teknologi saat ini telah memudahkan orang dalam memperoleh informasi. Kemudahan ini terlihat dengan peningkatan jumlah pengunjung internet dari tahun ke tahun. Hal ini tampakpadagambar 1.1grafik pengunjung internet Indonesia tahun dari 1998-2012 yang bersumber dari Asosiasi Penyelenggara Jasa Internet Indonesia (APJII) di bawah ini.

Selain itu, perkembangan teknologi juga miningkatkan ancaman terhadap pengelolaan informasi. Hal ini tampak pada gambar 1.2 hasil survei yang dilakukan oleh Information Security Breaches Survey (ISBS)pada tahun 2010 yang berpusat di Inggris.

Gambar 1.2Persentase Ancaman Keamanan Sistem Informasi Tahun 1998 - 2010

Sumber: Information Security Breaches Survey

Dari Gambar 1.2 di atas dapat jelaskan bahwa pada tahun 1998 - 2004 terjadi peningkatan ancaman terhadap keamanan informasi organisasi dari 18%menjadi 68%. Selanjutnya, ancaman tersebut menurun pada tahun 2004 – 2008 dari 68% menjadi 35%. Ancaman kembali meningkat pada tahun 2010 yaitu 74% untuk organisasi kecil dan 90% untuk organisasi besar.

BAB I PENDAHULUAN

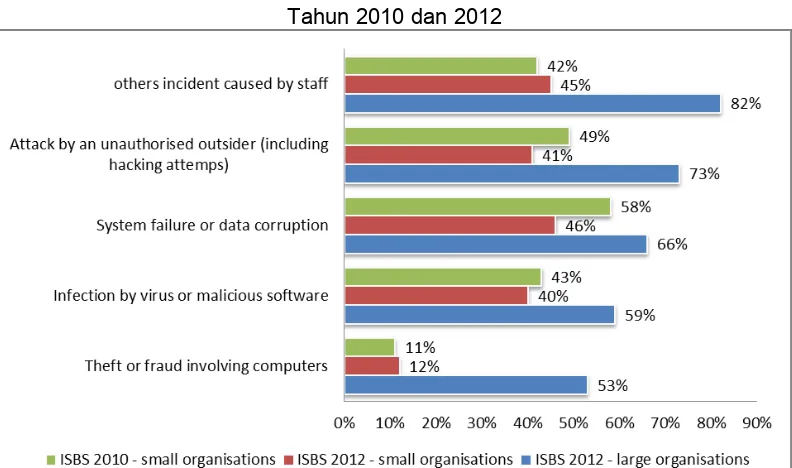

Gambar 1.3Persentase Ancaman Keamanan Sistem Informasi Tahun 2010 dan 2012

Sumber: diolah dari hasil survei Information Security Breaches Survey 2012

Berdasarkan gambar 1.3 di atas, jenis ancaman yang paling tinggi pada organisasi besar di tahun 2012 adalah insiden ancaman yang dilakukan oleh pegawai atau staf sebesar 82%. Jenis ancaman di tingkat bawah berikutnya disebabkan oleh attacker/hacker sebesar 73%, data korup atau kegagalan sistem sebesar 66%, virus atau program berbahaya sebesar 59% dan terakhir disebabkan oleh kecurangan sebesar 53%.

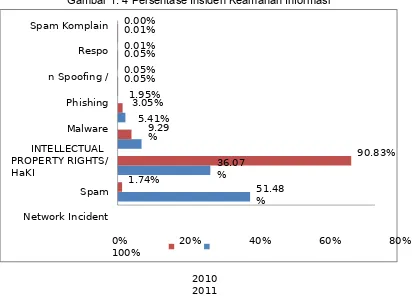

Spam Komplain

Sumber: Laporan Indonesia Computer Emergency Response Team Tahun 2012

Berdasarkan gambar 1.4 di atas, jenis insiden yang mendominasi pada tahun 2010 adalah spam sebesar 90,83%, disusul HaKI sebesar 5.41%, malware 1,95%, nerwork incident sebesar 1,95% dan spoofing 0.05%. Insiden pada tahun 2011 dari yang tertinggi nerwork incident sebesar 51,48%, spam sebesar 36,07%, haki sebesar 9,29%, malware 3,05% dan spoofing 0,05%.

BAB I PENDAHULUAN

P

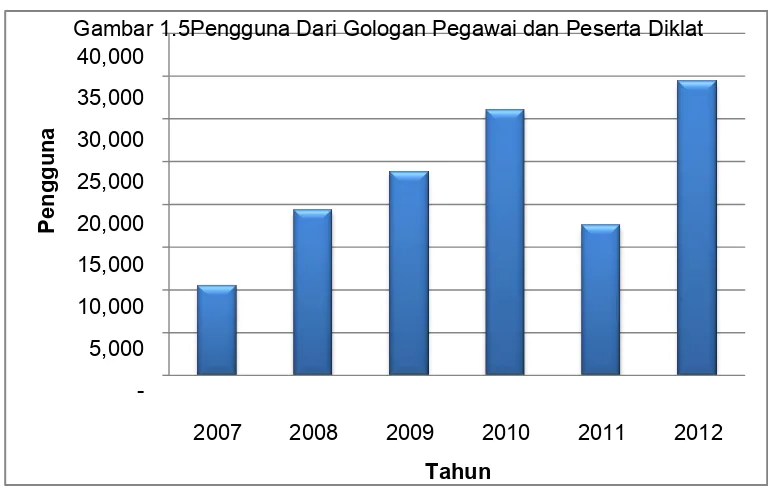

Gambar 1.5Pengguna Dari Gologan Pegawai dan Peserta Diklat 40,000

Sumber: diolah dari data LAKIP, SIM Kepegawaian dan Aplikasi Monitoirng Information System Diklat BPPK Berdasarkan gambar 1.5 di atas, peningkatan jumlah pengguna dari golonganpegawai BPPK dan peserta diklat mulai dari 10.000-an pada tahun 2007 sampai dengan 30.000-an pada tahun 2010. Pada tahun 2011 mengalami penurunan dari tahun sebelumnya dan pada tahun 2012 kembali naik mendekati angka 35.000.

Peningkatan jumlah pengguna tersebut berpotensi meningkatkan ancaman terhadap keamanan informasi BPPK.Bergabungnya BPPK dalam WAN Kementerian Keuangan, ancamanterhadap keamanan informasi inijuga berpotensi menimbulkan ancaman terhadap instansi lain yang tergabung dalam WAN Kementerian Keuangan.

BAB I PENDAHULUAN

lainnya, Salah satu unit di lingkungan Kemenkeu yang telah menggunakan buku panduan ini dalam pengelolaan keamanan informasinya adalah Direktorat Jenderal Pajak Kementerian Keuangan.

Buku panduan ini juga memuat Indeks Keamanan Informasi (Indeks KAMI) dalam lampirannya sebagai alat untuk mengukur dan menganalisis tingkat kesiapan atau kematangan pengamanan informasi yang ada di suatu instansi.

Sesuai Indeks KAMI, evaluasi dilakukan terhadap berbagai area yang menjadi target penerapan keamanan informasi dengan ruang lingkup pembahasan yang juga memenuhi semua aspek keamanan yang didefinisikan oleh standar ISO 27001:2005.

Indeks KAMI ini telah banyak digunakan di instansi pemerintah seperti; Kementerian Kebudayaan dan Pariwisata, Kementerian Lingkungan Hidup, Kementerian Kominfo – PDSI, Kementerian Pekerjaan Umum, Kementerian Perdagangan, Kementerian Perhubungan, Kementerian Perindustrian, Kementerian PPN / BAPPENAS, Kementerian Tenaga Kerja danTransmigrasi, Sekretariat Negara RI, dan BPKP.

Kementerian Keuangan sendiri juga telah memiliki aturan terkait penerapan keamanan informasi yaitu, Keputusan Menteri Keuangan (KMK) Nomor 479/KMK.01/2010 tentang Kebijakan dan Standar Sistem Manajemen Keamanan Informasi di Lingkungan Kementerian Keuangan.

KMK ini mengadopsi 11 sasaran pengendalian yang ada di ISO/IEC 27001:2005 atau Standar Nasional Indonesia (SNI) ISO/IEC 27001:2009. KMK

Berdasarkan uraian di atas, maka peneliti tertarik untuk melakukan penelitian terhadap SMKI yang ada di BPPK. Judul penelitian yang diambil peneliti adalah “Analisis Kematangan Sistem Manajemen Keamanan Informasi Badan Pendidikan dan Pelatihan Keuangan Diukur Menggunakan

Indeks Keamanan Informasi”.

B. Rumusan Masalah

Berdasarkan uraian pada latar belakang sebelumnya, peneliti membuat

rumusan masalah yang termuat dalam pertanyaan berikut:

Bagaimana tingkat kesiapan atau kematangan SMKIBPPK diukur Menggunakan Indeks Keamanan Informasi?

C. Tujuan Penelitian

Sesuai dengan rumusan masalah sebelumnya, tujuan penelitian ini

adalah untuk mengetahui tingkat kesiapan atau kematangan Sistem Manajemen

Keamanan Informasi BPPK berdasarkan Keputusan Menteri Keuangan Nomor 479 Tahun 2010 diukur menggunakan Indeks Keamanan Informasi.

D. Ruang Lingkup

1. Ruang lingkup penelitian

Ruang lingkup yang diteliti terkait pengelolaan Sistem Informasi

Manajemen (SIM) pada server utama dan Infrastruktur Teknologi Informasi dan

Komunikasi (TIK) BPPK. Area-area yang diteliti untuk masing-masing ruang lingkup adalah:

a. Peran dan Tingkat Kepentingan TIK

BAB I PENDAHULUAN

c. Pengelolaan Risiko Keamanan Informasi

d. Kerangka Kerja Keamanan Informasi

e. Pengelolaan Aset Keamanan Informasi

f. Teknologi Keamanan Informasi

2. Unit analisis

Unit analisis dalam penelitian ini adalah semua Satuan Kerja (20 Satuan

Kerja) di lingkungan BPPK. Satuan kerja tersebut terdiri dari 8 unit eselon II dan

12 unit eselon III yang tersebar di daerah.

E. Manfaat Penelitian

Penelitian ini akan memberikan banyak manfaat diantaranya:

1. Bagi Pimpinan, hasil penelitian ini dapat digunakan untuk bahan pertimbangan pengambilan keputusan atau kebijakan di bidang keamanan informasi.

A. Pengertian Informasi

Menurut kamus besar bahasa Indonesia informasi adalah penerangan atau pemberitahuan tentang sesuatu. Menurut kamus Wikipedia, informasi adalah pesan (ucapan atau ekspresi) atau kumpulan pesan yang terdiri dari order sekuens dari simbol, atau makna yang dapat ditafsirkan dari pesan atau kumpulan pesan.

Informasi juga berarti data yang telah diolah menjadi sebuah bentuk yang berarti bagi penerimanya dan bermanfaat bagi pengambilan keputusan saat ini atau saat mendatang (Kadir, 2003). Informasi merupakan kumpulan data yang diolah menjadi bentuk yang lebih berguna dan lebih berarti bagi yang menerima (Kristanto, 2003). Informasi adalah data yang diolah menjadi bentuk yang lebih berguna dan lebih berarti bagi yang menerimanya (Jogiyanto, 1990).

B. Informasi Sebagai Aset

BAB II LANDASAN TEORI

melalui fax, tersimpan dalam disket, CD, DVD, flashdisk, atau media penyimpanan lain, informasi yang dilakukan dalam pembicaraan (termasuk percakapan melalui telepon), dikirim melalui telex, email, informasi yang tersimpan dalam database, tersimpan dalam film, dipresentasikan dengan OHP atau media presentasi yang lain, dan metode-metode lain yang dapat digunakan untuk menyampaikan informasi dan ide-ide organisasi.

C. Keamanan Informasi

Menurut SNI ISO/IEC 27001:2009 keamanan informasi adalah penjagaan kerahasiaan, integritas, dan ketersediaan informasi. Keamanan Informasi adalah terjaganya kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability) informasi (Tim Direktorat Keamanan Informasi, 2011:24). Orang mungkin akan bertanya, mengapa “keamanan informasi” dan bukan “keamanan teknologi informasi” atau IT Security. Kedua istilah ini sebenarnya saling terkait, namun mengacu pada dua hal yang sama sekali berbeda.

“Keamanan Teknologi Informasi” atau IT Security mengacu pada usaha-usaha mengamankan infrastruktur teknologi informasi dari gangguan-gangguan berupa akses terlarang serta utilisasi jaringan yang tidak diizinkan, sementara “keamanan informasi” fokus pada data dan informasi milik organisasi.

Pada konsep ini, usaha-usaha yang dilakukan adalah merencanakan, mengembangkan serta mengawasi semua kegiatan yang terkait dengan bagaimana data dan informasi bisnis dapat digunakan serta diutilisasi sesuai dengan fungsinya serta tidak disalahgunakan atau bahkan dibocorkan ke pihak-pihak yang tidak berkepentingan.

teknologi informasi merupakan salah satu alat penting yang digunakan untuk mengamankan akses serta penggunaan dari data dan informasi organisasi. Jadi, teknologi informasi bukanlah satu-satunya aspek yang memungkinkan terwujudnya konsep keamanan informasi di organisasi.

D. Ancaman Terhadap Keamanan Informasi

Jenis ancaman terhadap sistem manajeman keamanan informasi terbagi dalam dua kelompok besar, yaitu:

1. Ancaman secara non fisik

Jenis ancaman secara non fisik terhadap sistem manajemen keamanan informasi terdiri dari:

a. Jenis ancaman melalui sistem jaringan komputer

Jenis-jenis ancaman terhadap keamanan informasi melaui sistem jaringan komputer, diantaranya adalah:

1) DOS/DDOS, yaitu metode serangan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer, sehingga layanan jaringan komputer menjadi terganggu.

2) Sniffing, yaitu metode pencurian data dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio.

3) IP Spoofing, yaitu metode serangan di mana penyerang menempatkan diri di antara 2 host yang sedang berkomunikasi. Akibatnya pengiriman paket data antara 2 host tersebut dikendalikan oleh penyerang.

BAB II LANDASAN TEORI

b. Jenis ancaman melalui sistem informasi manajemen

Jenis ancaman melaui sistem informasi manajemen berbasis berbasis web berdasarkan standar yang dibuat oleh The Open Web ApplicationSecurity Project (OWASP)ada10 ancaman, terdiri dari:

1) Kelemahan Injeksiseperti injeksi SQL, OS, dan LDAP yang dapat mengeksekusi perintah yang tidak direncanakan, atau mengakses data yang tidak terotorisasi

2) Cross-Site Scripting (XSS) merupakan kelemahan aplikasi ketika mengambil data yang tidak dapat dipercaya dan mengirimnya ke suatu web browser tanpa validasi yang memadai.

3) Otentikasi dan pengelolaan sesi yang buruk seperti lamanya sesi time out aplikasi yang memungkinkan penyerang mendapatkan password, key, dan mengeksploitasi cacat implementasi lainnya untuk memperoleh identitas pengguna yang lain.

4) Direct object referencemerupakan penggunaan referensi ke suatu objek implementasi internal, seperti file, direktori, atau kunci database tanpa adanya suatu pemeriksaan kendali akses atau perlindungan lainnya.

5) Cross-Site Request Forgery (CSRF)merupakan suatu serangan terhadap browser korban yang sudah log-on untuk mengirim HTTP request yang dipalsukan, sehingga penyerang dapat memaksa browser korban menghasilkan request yang dianggap sah oleh aplikasi.

7) Penyimpanan kriptografi yang tidak aman seperti tidak terlindunganya data kartu kredit dengan enkripsi yang memadai, sehingga penyerang dapat mencuri atau memodifikasi data.

8) Kegagalan membatasi akses URL merupakan kelemahan, di mana penyerang dapat memalsukan URL untuk mengakses halaman-halaman yang tersembunyi.

9) Perlindungan yang tidak cukup pada layer transportsepeti penggunaan sertifikasi yang tidak valid atau sudah kadaluarsa.

10) Redirect dan forward yang tidak divalidasi seperti pengarahan ke situs phising atau malwareoleh penyerang dengan menggunakan forward untuk mengakses halaman yang tidak terotorisasi.

2. Ancaman secara fisik

Ancaman secara fisik terhadap sistem manajemen keamanan informasi terkait aset informasi adalah:

a. Arus listrik

Arus listrik dapat menimbulkan kerusakan pada aset informasi jika melebihi batas atau mati secara mendadak. Kelebihan arus listik dapat menimbulakan terbakarnya aset informasi. Terputusnya arus listrik secara mendadak, arus listrik tidak stabil danhubungan pendek arus listrik dapat mengakibatkan terganggunya operasional. Akibat yang mungkin timbul adalah kerusakan komponen komputer, input data, dan lainnya.

b. Bencana

BAB II LANDASAN TEORI

tenaga dan waktu yang tidak sedikit. Memiliki computer emergency and recovery system plan akan membantu mereduksi biaya dan waktu yang dibutuhkan dalam pemulihan.

c. Pencurian

Pencurian terhadap aset informasi mungkin saja terjadi jika pengaman lemah. Pencurian dapat berasal dari orang dalam atau pun orang luar. Kerugian yang ditimbulkan dapat besar tergantung jenis aset dan datanya yang hilang.

d. Ancaman fisik lainnya

Ancaman fisik lainnya dapat berupa cuaca buruk misalnya suhu udara yang terlalu panas, terlalu lembab, tetesan air atau kontaminasi kimia, ledakan bom, serangan teroris, sabotase, sambaran petir dan lain-lain yang dapat menimbulakann kerusakan fisik aset informasi. Kerugian yang ditimbulkan acaman ini dapat besar tergantung jenis aset dan data yang rusak.

E. Sasaran Pengendalian Keamanan Informasi

Sasaran pengendalian keamanan informasi berdasarkan Keputusan Menteri Keuangan Nomor 479 tentang Kebijakan dan Standar Sistem Manajemen Keamanan Informasi di Lingkungan Kementerian Keuangan yang diadopsi dari ISO 27001:2005 meliputi 11 (sebelas) sasaran pengendalian yaitu; 1. Pengendalian umum

terjaga dan terpelihara dengan baik. Sasaran pengendalian ini meliputi pengelolaan pengamanan seluruh aset informasi Kementerian Keuangan dan dilaksanakan oleh seluruh unit kerja, pegawai Kementerian Keuangan baik sebagai pengguna maupun pengelola Teknologi Informasi dan Komunikasi (TlK), dan pihak ketiga di lingkungan Kementerian Keuangan. Aset informasi yang perlu dilindungi dalam bentuk:

a. Data dokumen, meliputi: data ekonomi dan keuangan, data gaji, data kepegawaian, dokumen penawaran dan kontrak, dokumen perjanjiankerahasiaan, kebijakan kementerian, hasil penelitian, bahan pelatihan,prosedur operasional, rencana kelangsungan kegiatan (business continuity plan), dan hasil audit;

b. Perangkat lunak, meliputi: perangkat lunak aplikasi, perangkat lunak sitem,dan perangkat bantu pengembangan sistem;

c. Aset fisik, meliputi: perangkat komputer, perangkat jaringan dankomunikasi, removable media, dan perangkat pendukung;

d. Aset tak berwujud (intangible), meliputi: pengetahuan, pengalaman,keahlian, citra dan reputasi.

2. Pengendalian organisasi keamanan informasi

BAB II LANDASAN TEORI

3. Pengendalian pengelolaan aset

Sasaran pengedalian pengelolaan aset bertujuan memberikan pedoman dalam mengelola asetinformasi di lingkungan Kementerian Keuangan untuk melindungi dan menjaminkeamanan aset informasi. Sasaran pengendalian ini meliputi tanggung jawab setiap unit eselon I terhadap aset informasi dan pengklasifikasian aset informasi.

4. Pengendalian keamanan sumber daya manusia

Sasaran pengedalian keamanan sumber daya manusia bertujuan memastikan bahwa seluruh pegawai dan pihak ketiga memahami tanggung jawabnya masing-masing, sadar atas ancaman keamanan informasi, serta mengetahui proses terkait keamanan informasi sebelum, selama, dan setelah bertugas. Sasaran pengendalian ini meliputi peran dantanggung jawab seluruh pegawai dan pihak ketiga di lingkungan KementerianKeuangan yang hams dipahami dan dilaksanakan. Peran dan tanggung jawabpegawai juga mengacu pada peraturan perundang-undangan lainnya yang berlaku.

5. Pengendalian keamanan fisik dan lingkungan

Sasaran pengedalian manajemen komunikasi dan operasi bertujuan untuk memastikan operasional yang aman dan benar pada perangkat pengolah informasi, mengimplementasikan dan memelihara keamanan informasi, mengelola layanan yang diberikan pihak ketiga, meminimalkan risiko kegagalan, melindungi keutuhan dan ketersediaan informasi dan perangkat lunak, memastikan keamanan pertukaran informasi dan pemantauan terhadap proses operasional. Sasaran pengendalian ini meliputi:

a. Prosedur operasional dan tanggung jawab; b. Pengelolaan layanan oleh pihak ketiga; c. Perencanaan dan penerimaan sistem;

d. Perlindungan terhadap ancaman program yang membahayakan (malicious code);

e. Backup;

f. Pengelolaan keamanan jaringan; g. Penanganan media penyimpan data; h. Pertukaran informasi;

i. Pemantauan.

7. Pengendalian akses

BAB II LANDASAN TEORI

8. Pengendalian pengadaan, pengembangan dan pemeliharaan sistem informasi

Sasaran pengedalian pengadaan/akuisisi, pengembangan dan pemeliharaan sistem informasi bertujuan untuk memastikan bahwa keamanan informasi merupakan bagian yang terintegrasi dengan sisteminformasi, mencegah terjadinya kesalahan, kehilangan, serta modifikasi oleh pihak yang tidak berwenang. Sasaran pengendalian ini meliputi pengolahan informasi pada aplikasi, pengendalian penggunaan kriptografi, keamanan file sistem (system files), keamanan dalam proses pengembangan dan pendukung (support proceses) dan pengelolaan kerentanan teknis.

9. Pengendalian pengelolaan gangguan keamanan informasi

Sasaran pengedalian insiden keamanan informasi bertujuan untuk memastikan kejadian dan kelemahan keamanan informasi yang terhubung dengan sistem informasi dikomunikasikan untuk dilakukan perbaikan, serta dilakukan pendekatan yang konsisten dan efektif agar dapat dihindari atau tidak terulang kembali. Sasaran pengendalian ini meliputi pelaporan kejadian dan kelemahan keamanan informasi dan pengelolaan gangguan keamanan informasi dan perbaikannya.

10. Pengendalian pengelolaan kelangsungan kegiatan

dan penerapan rencana kelangsungan kegiatan (business continuity) dan pengujian, pemeliharaan, dan pengkajian ulang rencana kelangsungan kegiatan. 11. Pengendalian kepatuhan

Sasaran pengedalian kepatuhan bertujuan untuk menghindari pelanggaran terhadap peraturan perundangan yang terkait keamananinformasi. Sasaran pengendalian ini meliputi kepatuhan terhadap peraturan perundangan yang terkait keamanan informasi, kepatuhan teknis dan audit sistem informasi.

F. Indeks Keamanan Informasi

Indeks KAMI merupakan alat evaluasi untuk menganalisa tingkat kesiapan atau kematangan SMKI di Instansi pemerintah. Alat evaluasi ini disusun oleh Tim Direktorat Keamanan Informasi Kementerian Komunikasi dan Informatika. Indeks KAMIdigunakan untuk memberikan gambaran kondisi kesiapan (kelengkapan dan kematangan) kerangka kerja keamanan informasi kepada pimpinan Instansi. Evaluasi dilakukan terhadap berbagai area yang menjadi target penerapan keamanan informasi dengan ruang lingkup pembahasan yang juga memenuhi semua aspek keamanan yang didefinisikan oleh standar ISO/IEC 27001:2005. 1. Area-area evaluasi keamanan informasi

BAB II LANDASAN TEORI

Gambar 2. 1 Hubungan 11 Sasaran Pengendalian ISO 27001:2005 dan KMK Program Studi Magister Teknik Elektro

Program Pascasarjana Universitas Mercu Buana

UJIAN TENGAH SEMESTER GENAP TAHUN AKADEMIK 2013/2014 Mata Kuliah / SKS : Manajemen Bisnis ICT /3 SKS

Hari/Tanggal : 24 Oktober 2015………

Waktu : 07.00-09.00 ………..

Sifat Ujian : Buku Terbuka………….………..

Dosen : DR. Ir. Iwan Krisnadi MBA/ DR Denny Setiawan ST,MT 1. Rancangan Thesis Saudara dalam Manajemen Bisnis ICT:

a. Jelaskan Masalahnya b. Jelaskan Data nya

c. Jelaskan Teori Penalarannya d. Jelaskan Hypothesanya 2. MANAJEMEN STRATEGIS

a. Jelaskan tentang 3 pertanyaan dasar stratejik , b. Berikan contoh Visi dan Misi

c. Jelaskan cara membuat Grand Strategi

3. MANAJEMEN SUMBER DAYA MANUSIA

a. Standar/kriteria apa yang digunakan untuk menilai kinerja Manager ? b. Terangkan tentang 10 fungsional General Manager?

c. Jelaskan teori Motivasi dari Maslow

d. Jelaskan Teori X & Teori Y dari Mac Gregor e. Jelaskan Model 2 Faktro dari Herzberg

f. Jelaskan teori motivasi dengan ”Expectancy Model” 4. MANAJEMEN TEKNOLOGI

a. Jelaskan definisi teknologi

b. Apa yang sdr ketahui tentang Manajemen Teknologi (MoT)

c. Faktor faktor apa saja yang dapat menciptakan kekayaan ( Wealth Creation)?

5. MANAJEMEN RESIKO

a. Apa yang disebut Resiko ?

b. Gambarkan tentang definisi Manajemen Resiko (Risk Management)? 6. MANAJEMEN PERUBAHAN

a. Bagaimana suatu perubahan akan sukses

b. Jelaskan 8 praktek terbaik (Best practice) untuk perubahan

c. Apa yang terjadi dalam proses perubahan apabila budaya nya budauya lama dengan struktur baru dan strategi baru.

479 Tahun 2010 Dengan 5 Area Pada Indeks KAMI versi 2.3

Dari gambar 2.1 di atas dapat dijelaskan sebagai berikut: a. Tata Kelola Keamanan Informasi

Area tata kelola merupakan rangkuman penerapan kontrol yang ada pada KMK 479 tahun 2010 yaitu; sasaran pengendalian umum, organisasi, keamanan informasi dalam pengelolaan kelangsungan usaha dan kepatuhan.

ada pada KMK 479 tahun 2010 yaitu; sasaran pengendalian organisasi, pengelolaan aset informasi, keamanan informasi dalam pengelolaan kelangsungan usaha dan kepatuhan.

Bentuk penerapan kontrol pada area pengelolaan risiko keamanan informasi ini sejalandengan strategi penerapan manajemen risiko yang terdapat pada Peraturan Menteri Keuangan Nomor: 191/PMK.01/2008 tentang Penerapan Manajemen Risiko di Lingkungan Departemen Keuangan.Salah satu strateginyaadalah memastikan bahwaseluruh risiko telah teridentifikasi dan terdapat mitigasi yang terencana dan terukur untuk menjaga agar risiko tersebut berada pada tingkat yang sesuai dengan toleransi yang telah ditetapkan.

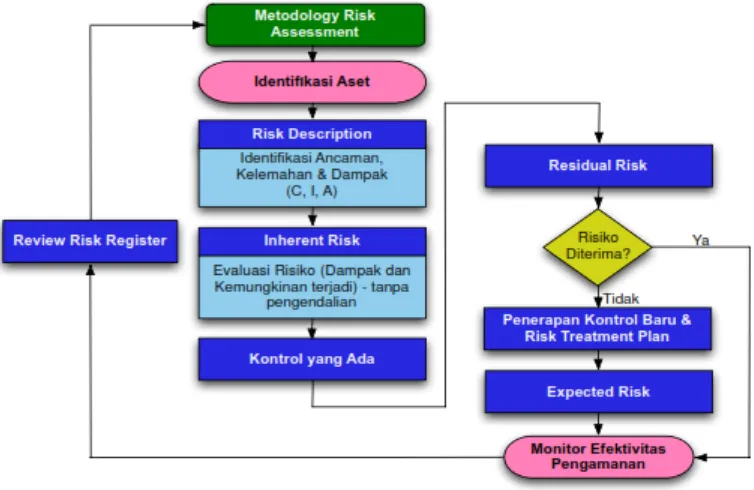

Adapun proses pengelolaan risiko keamanan informasi dapat dilihat pada gambar berikut:

Gambar 2.2Proses Pengelolaan Risiko Keamanan Informasi

BAB II LANDASAN TEORI

Berdasarkan gambar 2.2 di atas dapat dijelaskan bahwa proses manejemen risiko sistem manajemen keamanan informasi meliputi:

1) Metodology risk assessmentmerupakan metode penilaian risiko aset informasi berdasarkan dampak dan kemungkinan terjadi risiko terhadap aset informasi.

2) Indentifikasi aset merupakan proses mengindentifikasi, klasifikasi dan membuat profil aset informasi.

3) Risk description merupakan proses mengidentifikasi acaman, kelemahan dan dampak terhadap kerahasiaan, integritas dan ketersediaan aset informasi.

4) Inherent risk merupakan proses mengevaluasi risikoterkait dampak dan kemungkinan terjadi pada aset informasi tanpa penerapan pengendalian. 5) Kontrol yang ada merupakan pengendalian yang diterapkan organisasi. 6) Residual risk adalah sisa risiko yang dihasilkan oleh adanya penerapan

kontrol.

7) Penerapan kontrol baru dan risk treatment plan merupakan tindak lanjut dari risiko yang melebihi ambang batas dan opsi penanganan risiko yang terbaik yang dilanjutkan dengan pengembangan rencana mitigasi risiko.

8) Expected risk merupakan nilai risiko yang diharapkan dengan penerapan kontrol baru dan risk treatment plan.

9) Monitoring efektivitas pengamanan merupakan proses memantau efektivitas pengaman yang diterapkan.

c. Kerangka Kerja Keamanan Informasi

Area kerangka kerja merupakan rangkuman penerapan kontrol yang ada pada KMK 479 tahun 2010 yaitu; sasaran pengendalian umum, organisasi, keamanan sumber daya manusia, pengelolaan komunikasi dan operasional, pengelolaan gangguan keamanan informasi,keamanan informasi dalam pengelolaan kelangsungan usaha dan kepatuhan.

Kelengkapan kontrol di area ini adalah kebijakan dan prosedur kerja operasional, kompetensi sumber daya manusia, termasuk strategi penerapan, pengukuran efektifitas kontrol dan langkah perbaikan.

d. Pengelolaan Aset Informasi

Area pengelolaan aset informasi merupakan rangkuman penerapan kontrol yang ada pada KMK 479 tahun 2010 yaitu; sasaran pengendalian pengelolaan aset informasi, keamanan sumber daya manusia, keamanan fisik dan lingkungan, pengendalian akses, dan keamanan informasi dalam pengadaan, pengembangan, dan pemeliharaan sistem informasi.

Kontrol yang diperlukan dalam area ini adalah bentuk pengamanan terkait keberadaan aset informasi, termasuk keseluruhan proses yang bersifat teknis maupun administratif dalam siklus penggunaan aset tersebut.

e. Teknologi dan Keamanan Informasi

BAB II LANDASAN TEORI

Aspek pengamanan di area teknologi mensyaratkan adanya strategi yang terkait dengan tingkatan risiko, dan tidak secara eksplisit menyebutkan teknologi atau merk pabrikan tertentu.

Data hasil evaluasi pada area-area tersebut akan memberikan snapshot indeks kesiapan dari aspek kelengkapan maupun kematangan kerangka kerja keamanan informasi yang diterapkan dan dapat digunakan sebagai pembanding dalam rangka menyusun langkah perbaikan dan penetapan prioritasnya.

2. Defisini tingkat kematangan

Definisi tingkat kematangan yang digunakan untuk mengevaluasi kelengkapan dan mengidentifikasi tingkat kematangan penerapan pengamanan berdasarkan petunjuk penggunaanIndeks KAMI adalah:

a. Tingkat I

Pada tingkat I mengidentifikasikan bahwa kesiapan atau kematangan sistem manajemen keamanan informasi pada kondisi awal, dengan ciri-ciri sebagai berikut:

1) Mulai adanya pemahaman mengenai perlunya pengelolaan keamanan informasi.

2) Penerapan langkah pengamanan masih bersifat reaktif, tidak teratur, tidak mengacu kepada keseluruhan risiko yang ada, tanpa alur komunikasi dan kewenangan yang jelas dan tanpa pengawasan.

b. Tingkat II

Pada tingkat II mengidentifikasikan bahwa kesiapan atau kematangan sistem manajemen keamanan informasi pada kondisi penerapan kerangka kerja dasar (aktif), dengan ciri-ciri sebagai berikut:

1) Pengamanan sudah diterapkan walaupun sebagian besar masih di area teknis dan belum adanya keterkaitan langkah pengamanan untuk mendapatkan strategi yang efektif.

2) Proses pengamanan berjalan tanpa dokumentasi atau rekaman resmi.

3) Langkah pengamanan operasional yang diterapkan bergantung kepada pengetahuan dan motivasi individu pelaksana.

4) Bentuk pengamanan secara keseluruhan belum dapat dibuktikan efektivitasnya.

5) Kelemahan dalam manajemen pengamanan masih banyak ditemukan dan tidak dapat diselesaikan dengan tuntas oleh pelaksana maupun pimpinan sehingga menyebabkan dampak yang sangat signifikan.

6) Manajemen pengamanan belum mendapatkan prioritas dan tidak berjalan secara konsisten.

7) Pihak yang terlibat kemungkinan besar masih belum memahami tanggung jawab mereka.

c. Tingkat III

Pada tingkat III mengidentifikasikan bahwa kesiapan atau kematangan sistem manajemen keamanan informasi pada kondisi terdefinisi dan konsisten (pro aktif), dengan ciri-ciri sebagai berikut:

BAB II LANDASAN TEORI

2) Efektivitas pengamanan dievaluasi secara berkala, walaupun belum melalui proses yang terstruktur.

3) Pihak pelaksana dan pimpinan secara umum dapat menangani permasalahan terkait pengelolaan keamanan pengendalian dengan tepat, akan tetapi beberapa kelemahan dalam sistem manajemen masih ditemukan sehingga dapat mengakibatkan dampak yang signifikan.

4) Kerangka kerja pengamanan sudah mematuhi ambang batas minimum standar atau persyaratan hukum yang terkait.

5) Secara umum semua pihak yang terlibat menyadari tanggungjawab mereka dalam pengamanan informasi.

d. Tingkat IV

Pada tingkat IV mengidentifikasikan bahwa kesiapan atau kematangan sistem manajemen keamanan informasi pada kondisiterkelola dan terukur (terkendali), dengan ciri-ciri sebagai berikut:

1) Pengamanan diterapkan secara efektif sesuai dengan strategi manajemen risiko.

2) Evaluasi (pengukuran) pencapaian sasaran pengaman dilakukan secara rutin, formal dan terdokumentasi.

3) Penerapan pengamanan teknis secara konsisten dievaluasi efektivitasnya. 4) Kelemahan manajemen pengamanan teridentifikasi dengan baik dan secara

konsisten ditindaklanjuti pembenahannya.

5) Manajemen pengamanan bersifat pro-aktif dan menerapkan pembenahan untuk mencapai bentuk pengelolaan yang efisien.

7) Karyawan merupakan bagian yang tidak terpisahkan dari pelaksana pengamanan informasi.

e. Tingkat V

Pada tingkat V mengidentifikasikan bahwa kesiapan atau kematangan sistem manajemen keamanan informasi pada kondisi optimal, dengan ciri-ciri sebagai berikut:

1) Pengamanan menyeluruh diterapkan secara berkelanjutan dan efektif melalui program pengelolaan risiko yang terstruktur.

2) Pengamanan informasi dan manajemen risiko sudah terintegrasi dengan tugas pokok instansi.

3) Kinerja pengamanan dievaluasi secara kontinyu, dengan analisisparameter efektivitas kontrol, kajian akar permasalahan dan penerapan langkah untuk optimasi peningkatan kinerja.

4) Target pencapaian program pengamanan informasi selalu dipantau, dievaluasi dan diperbaiki.

5) Karyawan secara proaktif terlibat dalam peningkatan efektivitas pengamanan.

BAB II LANDASAN TEORI

Gambar 2.3 Hubungan Indeks KAMI, ISO/IEC 27001:2005 dan KMK nomor 479 tahun 2010

Berdasarkan gambar 2.3 di atas, dapat dijelaskan bahwa Kementerian Keuangan mengadopsi seluruhsasaran pengendalian yang diamanatkan ISO 27001 dan 27002 dalam penyusunan KMK 479/2010. Sedangkan Indeks KAMI yang digunakan sebagai alat ukur tingkat kematangan SMKI dalam penelitian ini juga disusun mengacu pada standar ISO 27001.

G. Kerangka Pemikiran

BAB III

METODE PENELITIAN

A. Jenis Penelitian

Penelitian ini merupakan jenis penelitian analisis deskriptif kuantitatif, di mana peneliti akan melakukan analisis dengan mendiskripsikan tingkat kematangan SMKI Badan Pendidikan dan Pelatihan Keuangan berdasarkan skor atau nilai yang dihasilkan Indeks KAMI. Deskripsi yang dilakukan penulis didasarkan pada panduan dalam penggunaan indeks KAMI.

B. Jenis dan Sumber Data

Jenis data yang digunakan adalah data kuantitatif yang diperoleh dari data

sekunder maupun data primer yang langsung dikumpulkan dari sumber asalnya.

Data sekunder diperoleh dari laporan-laporan atau dokumen-dokumen terkait

keamanan informasi yang ada di lingkungan BPPK, sedangkan data primer

dikumpulkan daripejabat atau pegawai teknis BPPK menggunakan metode

survei dan observasi di lapangan.

C. Waktu dan Tempat Penelitian

Waktu pengamatan dan pengumpulan data berlangsungselama lima bulan

mulai dari bulan Maret 2013 sampai dengan Juli 2013. Data yang diamati terkait

pengelolaan keamanan informasi dan dokumentasinya yang berada di 20 satuan

D. Teknik Pengumpulan Data

Pengumpulan data dilakukan dengan cara melakukan studi kepustakaan,

focus group discussion(FGD), survei (kuesioner), dan observasi.

Studi kepustakaan digunakan untuk mengumpulkan data terutama terkait

dengan teori dan konsep aspek-aspek atau area-area yang akan diteliti. Selain

itu, studi ini juga dilakukan guna mendapatkan data tentang kendala-kendala

yang telah diteliti oleh pihak lain.

Peneliti juga menggunakan metode focus group discussion (FGD)bersama para Narasumber. Focusgroup discussion adalah diskusi kelompok yang terarah pada masalah yang diangkat peneliti (Hermansyah, 2009). FGD ini bertujuan

untuk memperoleh pemahaman lebih mendalam terkait cara penggunaan Indeks

KAMI serta informasi terkait kendala-kendala yang mungkin terjadi serta alternatif

solusi dalam menerapkan SMKI.

Selain itu, peneliti menggunakan kuesioner untuk mengumpulkan data-data

terkait kesiapan BPPK menerapkan SMKI sesuai amanat KMK 479 tahun

2010.Kuesioner yang akan digunakan peneliti adalah Indeks Keamanan

Informasi (Indeks KAMI) versi 2.3 dari Kementerian Komunikasi dan Informatika

dengan pertimbangan:

1. Karena dalam penyusunannya Indeks KAMI mengacu pada sumber yang sama dengan acuan dalam penyusunan KMK479/2010, maka tingkat kesiapan atau kematangan yang menjadi output utama dari penggunaan indeks ini dapat digunakan disamakan dengan tingkat kesiapan/kematangan BPPK dalam menerapkan ketentuan yang ada dalam KMK 479/2010.

BAB III METODE PENELITIAN

sejumlah instansi pemerintah, oleh karenanya kami menganggap Indeks KAMI valid untuk digunakan dalam kepentingan penelitian ini, sehingga peneliti tidak perlu menyusun kuesioner khusus untuk tujuan pengukuran tingkat kesiapan dan kematangan SMKI di BPPK.

Area-area evaluasi/penelitian berdasarkan Indeks KAMI adalah:

1. Peran TIK di dalam Instansi

2. Tata Kelola Keamanan Informasi

3. Pengelolaan Risiko Keamanan Informasi

4. Kerangka Kerja Keamanan Informasi

5. Pengelolaan Aset Informasi, dan

6. Teknologi dan Keamanan Informasi

Responden adalah pejabat atau pegawai teknis yang bertanggung jawab

terhadap masing-masing area yang dievaluasi. Sebagai contohnya, responden

aspek teknologi keamanan informasi adalah pejabat atau pegawai bertugas

menangani teknologi informasi sesuai ruang lingkup surveinya.

Untuk meningkatkan validitas hasil pengisian kuesioner, peneliti

mengadakan bimbingan teknis pengisian kuesioner Indeks KAMI dengan

bantuan narasumber dari Kementerian Kominfo dengan memanfaatkan fasilitas

video conferencing BPPK ke seluruh satker terkait di BPPK. Selain itu, untuk

mengkonfirmasi seluruh respon yang diberikan oleh responden pada saat

pengisian kuesioner, peneliti juga melakukan wawancara langsung dengan

responden (observasi).

Selain untuk tujuan konfirmasi dan klarifikasi, observasi juga dilakukan

untuk mengumpulkan informasi yang diperlukan seperti topologi jaringan, kondisi

Pusdiklat Pengembangan Sumber Daya Manusia, Pusdiklat Pajak, Pusdiklat

Anggaran dan Perbendaharaan, Pusdiklat Kekayaan Negara dan Perimbangan

Keuangan, Pusdiklat Bea dan Cukai, Pusdiklat Keuangan Umum, Sekolah Tinggi

Akuntansi Negara, BDK Palembang, BDK Yogyakarta, BDK Balikpapan dan BDK

Makassar.

Sesuai metode sampling yang digunakan dalam penelitian ini, purposive

sampling, peneliti memilih ke-12 satker tersebut sebagai lokasi observasi

didasarkan pada pertimbangan bahwa 80% pengguna TI di lingkungan BPPK

berada pada 12 satker tersebut.

E. Kuesioner Pengukuran Area Penelitian

Kuesinoer yang digunakan untuk mengukur tingkat kematangan SMKI adalah Indeks KAMI versi 2.3 yang terdiri dari:

1. Peran TIK dalam Instansi

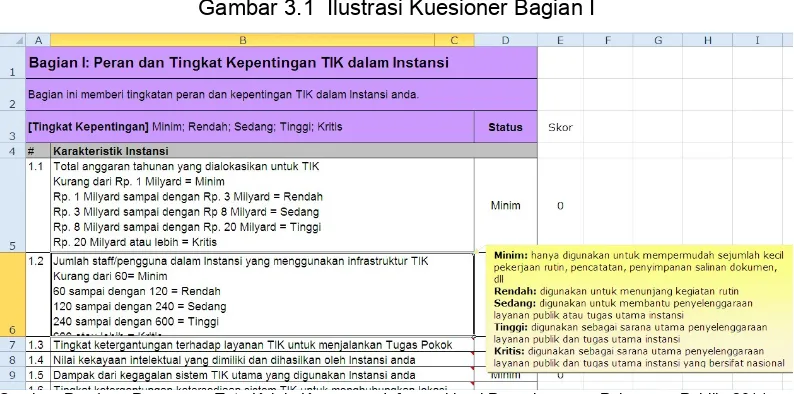

Pada Bagian I kuesioner, responden diminta untuk mendefinisikan Peran

TIK (Tingkat Kepentingan TIK) di unit masing-masing.Selain itu, responden juga

diminta untuk mendeskripsikan infrastruktur TIK yang ada dalam satuan kerjanya

secara singkat.

Tujuan dari proses ini adalah untuk mengelompokkan Peran TIK di tiap unit

mulai dari “Minim”, “Rendah”, “Sedang”, “Tinggi”, hingga “Kritis”. Adapun definisi

dari Peran TIK tersebut adalah:

a. “MINIM”, apabila penggunaan TIK tidak signifikan dan tidak berpengaruh proses kerja yang berjalan. Untuk tujuan analisis, peran ini tidak digunakan.

BAB III METODE PENELITIAN

c. “SEDANG”, apabila TIK sudah digunakan dalam mendukung proses kerja yang berjalan, namun tingkat ketergantungannya masih terbatas.

d. “TINGGI”, TIK sudah menjadi bagian yang tidak terpisahkan dari proses kerja yang berjalan.

e. “KRITIS”, TIK merupakan satu-satunya cara untuk menjalankan proses kerja yang bersifat strategis atau berskala nasional.

Peran TIK dievaluasi melalui 12 pertanyaan dalam Kuesioner Bagian I, dengan

bahasan:

a. Total anggaran tahunan yang dialokasikan untuk TIK

b. Jumlah staf atau pengguna dalam instansi yang menggunakan infrastruktur TIK

c. Tingkat ketergantungan terhadap layanan TIK untuk menjalankan Tugas Pokok dan Fungsi.

d. Nilai kekayaan intelektual yang dimiliki dan dihasilkan e. Dampak dari kegagalan sistem TIK utama

f. Tingkat ketergantungan ketersediaan sistem TIK untuk menghubungkan lokasi kerja

g. Dampak dari kegagalan sistem TIK terhadap kinerja instansi pemerintah lainnya atau terhadap ketersediaan sistem pemerintah berskala nasional

h. Tingkat sensitifitas pengguna sistem TIK

i. Tingkat kepatuhan terhadap UU dan perangkat hukum lainnya

j. Potensi kerugian atau dampak negatif dari insiden ditembusnya keamanan informasi sistem TIK

l. Tingkat klasifikasi/kekritisan sistem TIK relatif terhadap ancaman upaya penyerangan atau penerobosan keamanan informasi

Berikut adalah ilustrasi Kuesioner Bagian I:

Gambar 3.1 Ilustrasi Kuesioner Bagian I

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011 Berdasarkan total skor yang diberikan responden atas seluruh pertanyaan dalam Kuesioner Bagian I ini, Peran TIK dalam suatu unit dapat didefinisikan sebagai berikut:

Gambar 3.2 Definisi Skor Peran TIK

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

2. Area Keamanan Informasi

Kuesioner Bagian II s.d. Bagian VI berisikan sejumlah pertanyaaan terkait area keamanan informasi, yaitu:

a. Bagian II : Tata Kelola Keamanan Informasi;

b. Bagian III : Pengelolaan Risiko Keamanan Informasi;

BAB III METODE PENELITIAN

e. Bagian VI : Teknologi dan Keamanan Informasi

Seluruh pertanyaan yang ada di tiap area keamanan informasi di kelompokkan ke dalam tiga kategori pengamanan, dengan ketentuan:

a. Kategori 1 : Pertanyaan yang terkait dengan kerangka kerja dasar keamanan informasi

b. Kategori 2 : Pertanyaan yang terkait dengan efektivitas dan konsistensi penerapan keamanan informasi

c. Kategori 3 : Pertanyaan yang merujuk pada kemampuan untuk selalu meningkatkan kinerja keamanan informasi

Adapun status penerapan (respon) yang dapat dipilih responden untuk menjawab seluruh pertanyaan di setiap bagian didefinisikan sebagai berikut:

a. Tidak Dilakukan; b. Dalam Perencanaan;

c. Dalam Penerapan atau Diterapkan Sebagian; atau d. Diterapkan Secara Menyeluruh

Setiap jawaban akan diberikan skor yang nilainya disesuaikan dengan kategori pengamanan yang terkait, dengan ketentuan:

a. Tahapan awal nilainya akan lebih rendah dibandingkan tahapan berikutnya. b. Status penerapan yang sudah berjalan secara menyeluruh memiliki nilai

yang lebih tinggi dibandingkan bentuk penerapan yang lebih rendah.

c. Skor untuk kategori pengamanan pada tahap awal akan lebih rendah dari kategori tahap yang lebih tinggi.

dengan kategori "1" dan "2" sudah diisi dengan status minimal "Diterapkan Sebagian".

Berikut adalah matriks hubungan antara status penerapan, kategori pengamanan dan skoring-nya:

Tabel 3.1 Matrik Status Penerapan dan Kategori Pengamanan

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011 Berikut adalah ilustrasi Kuesioner Bagian II – Bagian VI dengan penjelasan atas unsur-unsur di dalamnya:

Gambar 3.3 Ilustrasi Kuesioner Bagian II – Bagian VI

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

Keterangan:

BAB III METODE PENELITIAN

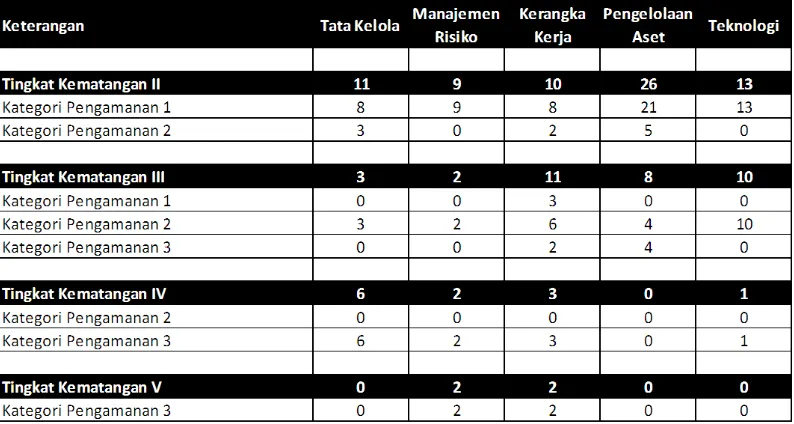

Sebagaimana yang telah disampaikan sebelumnya, tiap Bagian Kuesioner memuat pertanyaan Kategori Pengamanan 1 s.d. Kategori Pengamanan 3, dengan ikhtisar sebagai berikut:

Tabel 3.2 Matrik Kategori Pengamanan dan Area Evaluasi

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

Keterangan:

1. Total Pertanyaan seluruhnya: 119 2. Total Skor seluruhnya: 588

Berikut, adalah jumlah pertanyaan terkait Tingkat Kematangan Keamanan Informasi:

Tabel 3.3 Jumlah Pertanyaan Terkait Tingkat Kematangan Keamanan Informasi

F. Metode Analisis Data

Metode analisis data merujuk pada penggunaan Indeks KAMI lampiran

Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik (2011).Hasil penjumlahan skor untuk masing-masing area disajikan dalam dua instrumen, yaitu:

1. Tabel nilai masing-masing area

Tabel 3.4 Skor Area Eavaluasi

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

Tabel ini berisikan total rata-rata skor untuk tiap area yang dievaluasi

2. Diagram Radar dengan lima sumbu sesuai area pengamanan.

Diagram ini dimaksudkan untuk menggambarkan hubungan antara

kepatuhan terhadap standar yang ditetapkan oleh KMK 479/2010, status

BAB III METODE PENELITIAN

Gambar 3.4 Diagram Radar Hasil Penilaian SMKI

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

Sementara itu, tingkat kematangan keamanan informasi terdiri atas lima

tingkatan, yaitu:

a. Tingkat I - Kondisi Awal

b. Tingkat II - Penerapan Kerangka Kerja Dasar

c. Tingkat III - Terdefinisi dan Konsisten

d. Tingkat IV - Terkelola dan Terukur

e. Tingkat V – Optimal

Penentuan tingkat kematangan dilakukan dengan menerapkan prinsip:

1. Pencapaian Tingkat Kematangan (TK) dilakukan sesuai dengan kelengkapan

dan (konsistensi + efektivitas) penerapannya.

2. Tingkat Kematangan yang lebih tinggi mensyaratkan kelengkapan,

konsistensi dan efektivitas pengamanan di level bawahnya

a. Pencapaian suatu Tingkat Kematangan II dan III hanya dapat dilakukan apabila sebagian besar di Tingkat Kematangan sebelumnya [x-1] sudah

b. Khusus untuk pencapaian TKIV dan TKV mengharuskan seluruh bentuk pengamanan di tingkat-tingkat sebelumnya sudah “Diterapkan Secara

Menyeluruh.” Hal ini memberikan efek kesulitan yang lebih tinggi untuk

mencapai 2 (dua) tingkatan terakhir tingkat kematangan. Detail

perhitungan ambang batas pencapaian Tingkat Kematangan I-V diuraikan

di bagian lain dalam dokumen ini.

3. Untuk membantu memberikan uraian yang lebih detail, tingkatan ini ditambah

dengan tingkatan antara - I+, II+, III+, dan IV+, sehingga total terdapat 9

tingkatan kematangan. Sebagai awal, semua responden akan diberikan

kategori kematangan Tingkat I.

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011 4. Sebagai padanan terhadap standar ISO/IEC 2700:2005, Tingkat

Kematangan yang diharapkan untuk ambang batas minimum kesiapan

sertifikasi adalah Tingkat III+.

Ambang batas pencapaian TK tertentu dapat didefinisikan sebagaimana

BAB III METODE PENELITIAN

Gambar 3.5Ambang Batas Pencapaian Tingkat Kematangan

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011

Penentuan ambang batas pencapaian suatu tingkat kematangan

ditentukan berdasarkan perumusan di bawah ini (TKx = Tingkat Kematangan x):

1. Tingkat Kematangan I: Tidak ada ambang batas minimum – diasumsikan semua responden diberikan status ini pada saat dimulainya evaluasi.

2. Tingkat Kematangan I+: Mencapai minimal

a. Empat bentuk pengamanan TKII-Tahap 1 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

b. Sisa jumlah pengamanan TKII-Tahap 1 yang ada dengan status “Sedang Direncanakan.”

3. Tingkat Kematangan II: Mencapai minimal

a. Seluruh bentuk pengamanan TKII-Tahap 1 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

b. Seluruh bentuk pengamanan TKII-Tahap 2 dengan status “Dalam Penerapan/Diterapkan Sebagian.”

a. Prasyarat Dasar TKII+, yaitu mencapai nilai total bentuk pengamanan Tingkat Kematangan II > (80% dari nilai seluruh bentuk pengamanan

TKII-Tahap 1 & 2 dengan status “Diterapkan Secara Menyeluruh”); dan

b. Seluruh bentuk pengamanan TKIII-Tahap 1 dengan status “Diterapkan Secara Menyeluruh”; dan

c. Dua bentuk pengamanan TKIII-Tahap 2 dengan status “Sedang Direncanakan”; dan

d. Sisa jumlah pengamanan TKIII-Tahap 2 yang ada dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

e. Satu bentuk pengamanan TKIII-Tahap 3 dengan status “Sedang Direncanakan.”

f. Sisa jumlah pengamanan TKIII-Tahap 3 dengan status “Dalam Penerapan/Diterapkan Sebagian.”

5. Tingkat Kematangan III: Mencapai minimal a. Prasyarat Dasar TKII+; dan

b. Seluruh bentuk pengamanan TKIII-Tahap 1 dengan status “Diterapkan Secara Menyeluruh”; dan

c. Dua bentuk pengamanan TKIII-Tahap 2 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

d. Sisa jumlah pengamanan TKIII-Tahap 2 yang ada dengan status “Diterapkan Secara Menyeluruh”; dan

e. Dua bentuk pengamanan TKIII-Tahap 3 dengan status “Dalam Penerapan/Diterapkan Sebagian.”

6. Tingkat Kematangan III+: Mencapai minimal

BAB III METODE PENELITIAN

b. Seluruh bentuk pengamanan TKIII-Tahap 1 dengan status “Diterapkan Secara Menyeluruh”; dan

c. Satu bentuk pengamanan TKIII-Tahap 2 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

d. Sisa jumlah pengamanan TKIII-Tahap 2 yang ada dengan status “Diterapkan Secara Menyeluruh”; dan

e. Satu bentuk pengamanan TKIII-Tahap 3 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

f. Sisa jumlah pengamanan TKIII-Tahap 3 dengan status “Diterapkan Secara Menyeluruh.”

g. Dua bentuk pengamanan TKIV-Tahap 3 dengan status “Dalam Penerapan/Diterapkan Sebagian”; dan

h. Sisa jumlah pengamanan TKIV-Tahap 3 yang ada dengan status “Dalam Perencanaan.”

7. Tingkat Kematangan IV: Mencapai minimal a. Prasyarat Dasar TKIII+; dan

b. Seluruh bentuk pengamanan TKIV-Tahap 3 dengan status “Diterapkan Secara Menyeluruh.”

8. Tingkat Kematangan IV+: Mencapai minimal a. Mencapai Tingkat Kematangan IV; dan

b. Satu bentuk pengamanan TKV-Tahap 3 dengan status “Dalam Penerapan/Diterapkan Sebagian.”

b. Seluruh bentuk pengamanan TKV-Tahap 3 dengan status “Diterapkan Secara Menyeluruh.”

Selanjutnya, untuk menentukan tingkat kesiapan unit dalam menerapkan

SMKI diukur menggunakan tabel berikut sebagai acuan:

Tabel 3.6Matriks Peran TIK dan Status Kesiapan

Sumber: Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik, 2011 Berdasarkan tabel di atas, total skor dari kuesioner akan dibandingkan dengan

level peran TIK di unit yang dievaluasi guna menentukan status kesiapan unit

tersebut dalam menerapkan SMKI.

Pada laporan/dashboard, status ini dilaporkan dalam bentuk diagram

batang berikut dengan ketentuan bahwa status “tidak layak” akan menempati

area berwarna merah, status “perlu perbaikan” akan menempati area berwarna

BAB III METODE PENELITIAN

Gambar 3.6Dashboard Kelengkapan Penerapan SMKI

A. Deskripsi Data Penelitian

Data penelitian yang dikumpulkan dari masing-masing responden mencakup 5 area evaluasi keamanan informasi. Tahap-tahan pengumpulan data menggunakan kuesioner Indeks KAMI adalah:

1. Pemberitahuan pelaksanaan bimbingan teknis

Pemberitahuan pelaksanaan bimbingan teknis dan penyampaian materi kepada calon responden melalui surat resmi Sekretaris Badan tertanggal 31 Mei 2013. Penyampaian materi juga dilakukan melalui email ke masing-masing calon responden untuk memudahkan pengisian dan pengumpulan data. 2. Pemberian bimbingan teknis

Pemberian bimbingan teknis terkait keamanan informasi dan pengisian indeks KAMI versi 2.3 oleh narasumberworkshop Indeks KAMI dari Kementerian Kominfo pada tanggal 4 Juni 2013 di ruang B104 dan melalui fasilitas video conferencing ke semua Satker. Pada waktu pelaksanaan bimbingan teknis terdapat beberapa Satker tidak dapat mengikuti secara penuh karena terjadi gangguan teknis. Untuk mengatasi hal tersebut, dilakukan pengiriman contoh pengisian dan penjelasan singkat pada masing-masing pertanyaan sesuai hasil bimbingan teknis.

3. Pengisian kuesioner Indeks KAMI

BAB IV ANALISIS HASIL DAN PEMBAHASAN

a. Desktop management untuk semua Satker di BPPK. Ruang lingkup desktop management meliputi pengelolaan komputer, laptop, infrastruktur jaringan dan perangkat klien lainnya.

b. Sistem informasi manajemen untuk pengelola sistem informasi manajemen di Sekretariat Badan.

c. Ruang server pengembangan dan peralatan pendukungnya yang ada di Sekretariat Badan.

4. Pengumpulan data

Pengumpulan data kuesioner menghasilkan 30 data responden. Dari 30 data responden tersebut terbagi menjadi 3 ruang lingkup sebagaimana dijelaskan pada poin 3 di atas. Jumlah data terkumpul berdasarkan ruang lingkup tersebut adalah:

a. Desktop management sebanyak 20 data b. Sistem informasi manajemen sebanyak 9 data

c. Ruang server pengembangan dan peralatan di dalamnya pada satuan kerja Sekretariat Badan sebanyak 1 (satu) data

5. Observasi atau konfirmasi data

6. Rekapitulasi dan pengolahan data

Rekapituasi dan pengolahan data hasil observasi dan konfirmasi tampak pada tabel 4.1 berikut:

Tabel 4.1 Diskripsi Data Kuesioner Indeks KAMI

Sumber: Hasil Olah Data Peneliti

Berdasarkan tabel 6 di atas dapat dijelaskan bahwa:

a. Rata-rata skor peran dan tingkat kepentingan TIK dalam instansi antara 15 sampai dengan 27 dengan rata-rata 21;

b. Rata-rata skor tata kelola keamanan informasi antara 17 sampai dengan 73 dengan rata-rata 35;

c. Rata-rata skor Pengelolaan Risiko Keamanan Informasi antara 16 sampai dengan 46 dengan rata-rata 43;

d. Rata-rata skor Kerangka Kerja Pengelolaan Keamanan Informasi antara 11 sampai dengan 96 dengan rata-rata 22;

e. Rata-rata skor Pengelolaan Aset Informasi antara 33 sampai dengan 102 dengan rata-rata 66; dan

f. Rata-rata Skor Teknologi dan Keamanan Informasi antara 22 sampai dengan 84 dengan rata-rata 46.

I I+ - -

-BAB IV ANALISIS HASIL DAN PEMBAHASAN

B. Analisis data

1. Tingkat kelengkapan penerapan SMKI

Berdasarkan hasil pengumpulan data penelitian dapat dilakukan analisis tingkat kelengkapan penerapan SMKI BPPK dalam bentuk bar chartsebagai berikut:

Gambar 4.1 Tingkat Kelengkapan Penerapan SMKI BPPK

Hasil Evaluasi: Tingkat Kematangan Tingkat Kelengkapan

Penerapan KMK 479/2010 212

Peran/Tingkat Kepentingan TIK

Sumber: Hasil Olah Data Peneliti

: 21 Tingkat Ketergatung Sedang

Berdasarkan informasi pada Gambar 4.1 dapat disimpulkan bahwa:

a. Peran/Tingkat Kepentingan TIK di BPPK berada pada level Sedang (Skor: 21).

b. Sementara dari tingkat kelengkapan penerapan SMKI, BPPK berada pada level “Perlu Perbaikan”, area “Kuning”dengan total skor 212, yang merupakan jumlah dari seluruh skor rata-rata di setiap area Keamanan Informasi yang dievaluasi.

Gambar 4.2 Diagram Radar Tingkat Kelengkapan Penerapan SMKI BPPK

Sumber: Hasil Olah Data Peneliti

Pada diagram radar di atas, diagram berwarna merah muda merupakan kondisi SMKI BPPK berdasarkan hasil pengisian kuesioner oleh para responden. Dapat dicermati bahwa:

a. dari kelima area keamanan informasi yang diamati, tampak bahwa BPPK telah memiliki Pengelolaan Risiko Keamanan Informasi yang jauh lebih baik dibanding area keamanan lainnya (paling mendekati standar yang ditetapkan dalam KMK 479/2010).

b. kecuali area Kerangka Kerja Pengelolaan Keamanan Informasi, BPPK telah memenuhi setidaknya Kerja Kerja Dasar dalam pengelolaan Keamanan Informasi.

2. Tingkat Kematangan SMKI

I I+ - -

-BAB IV ANALISIS HASIL DAN PEMBAHASAN

Gambar 4.3 Tingkat Kematangan SMKI BPPK

Hasil Evaluasi:

Kerangka Kerja Keamanan Informas : 22 Tingkat Kematangan: I+ s/d

Pengelolaan Aset

Teknologi dan Keamanan Informasi : : 6646 Tingkat Kematangan: Tingkat Kematangan: I+ I+ II

Sumber: Hasil Olah Data Peneliti

Tabel 4.2 Tingkat Kematangan SMKI BPPK

Sumber: Hasil Olah Data Peneliti

Berdasarkan gambar 4.3di atas, tingkat kematangan SMKI BPPK pada masing-masing area adalah:

a. Tata Kelola Keamanan Informasi

1) Skor rata-rata aspek tata kelola keamanan informasi adalah 35 atau 31% dari Skor Maksimal area ini, dengan rincian:

a) total skor sebesar 25 mewakili Tingkat Kematangan II; dan b) total skor sebesar 10 mewakili Skor Tingkat Kematangan III.

b. Pengelolaan Risiko Keamanan Informasi

1) Skor rata-rata aspek pengelolaan risiko keamanan informasi sebesar 43 atau 62% dari Skor Maksimal area ini, dengan rincian:

a) total skor sebesar 20 mewakili Tingkat Kematangan II; b) total skor sebesar 8 mewakili Tingkat Kematangan III;

c) total skor sebesar 8 mewakili Skor Tingkat Kematangan IV; dan d) total skor sebesar 7 mewakili Tingkat Kematangan V.

e) Ambang Batas Tingkat Kematangan III 21,6

2) Meski Total Skor Tahap Penerapan Kategori Pengamanan 1 dan 2 untuk area ini (36)lebih tinggi dari Skor Minimal untuk Kategori Pengamanan 3 (34), namun mengingat Skor Tingkat Kematangan II (20) kurang dari Ambang Batas Tingkat Kematangan III (21,6), maka pengujian atas level III tidak dapat dilanjutkan, dengan demikian area ini sesuai pedoman digolongkan pada Level II.

c. Kerangka Kerja Pengelolaan Keamanan Informasi

1) Skor rata-rata aspek kerangka kerja pengelolaan keamanan informasi keamanan informasi sebesar 22 atau hanya 15% dan merupakan yang terendah dibanding area lainnya.

a) total skor sebesar 13 mewakili Tingkat Kematangan II; dan b) total skor sebesar 9 mewakili Skor Tingkat Kematangan III.

BAB IV ANALISIS HASIL DAN PEMBAHASAN

d. Pengelolaan Aset Informasi

1) Skor rata-rata aspek pengelolaan aset informasi keamanan informasi sebesar 66 atau 43% dari skor maksimal area ini.

a) total skor sebesar 57 mewakili Tingkat Kematangan II; dan b) total skor sebesar 9 mewakili Skor Tingkat Kematangan III.

2) Skor Tingkat Kematangan II ini melampaui Skor Minimum Tingkat Kematangan II (25), namun tidak melampaui Skor Minimal Pencapaian Tingkat Kematangan II (62), dan oleh karenanya, sesuai pedoman digolongkan pada Level I+.

e. Teknologi dan Keamanan Informasi

1) Skor rata-rata aspek teknologi keamanan informasi sebesar 46 atau 43% dari skor maksimal area ini.

a) total skor sebesar 22 mewakili Tingkat Kematangan II; dan b) total skor sebesar 24 mewakili Skor Tingkat Kematangan III.

2) Skor Tingkat Kematangan II ini melampaui Skor Minimum Tingkat Kematangan II (17), namun tidak melampaui Skor Minimal Pencapaian Tingkat Kematangan II (26), dan oleh karenanya, sesuai pedoman digolongkan pada Level I+.

C. Pembahasan

1. Tingkat kelengkapan penerapan SMKI

Prioritas perbaikan aspek-aspek tersebut berdasarkan diagram radar gambar 4.3 dan persentase capaian skor responden pada tabel 4.2 adalah Kerangka Kerja Pengelolaan Keamanan Informasi, Tata Kelola Keamanan Informasi, Pengelolaan Aset Informasi, Teknologi Keamanan Informasi, dan Pengelolaan Risiko Keamanan Informasi.

a. Kerangka Kerja Pengelolaan Keamanan Informasi

Skor Kerangka kerja dengan nilai 22 dari nilai maksimal area ini sebesar 144 (15%). Penyebab rendahnya skor Kerangka Kerja ini dapat dicermati pada

tabel berikut:

Tabel 4.3 Skor Kelengkapan Area Kerangka Kerja

Status Penerapan Kategori Pengamanan total %

1 2 3

Tidak Dilakukan 3 6 7 16 62%

Dalam Perencanaan 3 1 0 4 15%

Dalam Penerapan/Diterapkan 5 1 0 6 23%

Diterapkan Secara Menyeluruh 0 0 0 0 0%

Tot 12 10 10 26 100%

Sumber: Hasil Olah Data Peneliti

Dari 26 pertanyaan pada area ini, 16 pertanyaan diantaranya (62%) direspon

“Tidak Dilakukan” oleh para responden.

Sementara itu, dari tingkat kematangan (Level II s.d. V), sebanyak 8 dari 11

pertanyaan (73%) pada Level III direspon “Tidak Dilakukan”, selain itu 30% dari

pertanyaan Level II juga diberi respon yang sama.

Tabel 4.4 Skor Kematangan Area Kerangka Kerja

Status Penerapan II Tingkat KematanganIII IV V total

Tidak Dilakukan 3 8 3 2 16

Dalam Perencanaan 2 2 0 0 4

Dalam Penerapan/Diterapkan 5 1 0 0 6

Diterapkan Secara Menyeluruh 0 0 0 0 0

Tot 10 11 3 2 26

BAB IV ANALISIS HASIL DAN PEMBAHASAN

Untuk meningkatkan tingkat kelengkapan penerapan SMKI di area ini, BPPK

perlu melakukan perbaikan di antaranya:

1) Mencantumkan pelaporan insiden, penjagaan kerahasiaan, HAKI, tata tertib

penggunaan dan pengamanan aset dalam kontrak dengan pihak ketiga;

2) Mendefinisikan, mengkomunikasikan, dan menegakkan konsekuensi atas

pelanggaran kebijakan keamanan informasi;

3) Menetapkan prosedur resmi atas pengecualian terhadap penerapan

keamanan informasi;

4) Menerapkan proses untuk mengevaluasi risiko terkait rencana pembelian

(atau implementasi) sistem baru dan menanggulangi permasalahan yang

muncul;

5) Menyediakan kerangka kerja pengelolaan perencanaan kelangsungan

layanan TIK (business continuity planning) yang mendefinisikan persyaratan/

konsideran keamanan informasi, termasuk penjadwalan uji- cobanya;

6) Mengevaluasi kelayakan seluruh kebijakan dan prosedur keamanan

informasi secara berkala; dan

7) Menyelenggarakan program audit internal yang dilakukan oleh pihak

independen dengan cakupan keseluruhan aset informasi, kebijakan dan

prosedur keamanan yang ada (atau sesuai dengan standar yang berlaku).

b. Tata kelola Keamanan Informasi

Tabel 4.5 Skor Kelengkapan Area Tata kelola Keamanan Informasi Status Penerapan 1Kategori Pengamanan2 3 total %

Tidak Dilakukan 2 1 6 9 45%

Dalam Perencanaan 0 0 0 0 0%

Dalam Penerapan/Diterapkan 6 5 0 11 55%

Diterapkan Secara Menyeluruh 0 0 0 0 0%

Tot 9 8 9 20 100%

Sumber: Hasil Olah Data Peneliti

Dari total 20 pertanyaan yang diajukan pada area ini, 45% diantaranya direspon

“Tidak Dilakukan”, dan sisanya 55% direspon “Dalam Penerapan/Diterapkan

Sebagian”.

Sementara itu, dari sisi Tingkat Kematangan, 9 dari 11 pertanyaan (82%)

pada Tingkat Kematangan II direspon “Dalam Penerapan/Diterapkan Sebagian”

dan seluruh pertanyaan pada Tingkat Kematangan IV direspon “Tidak

Dilakukan”.

Tabel 4.6 Skor Kematangan Area Tata kelola Keamanan Informasi Status Penerapan II Tingkat KematanganIII IV V total

Tidak Dilakukan 2 1 6 0 9

Dalam Perencanaan 0 0 0 0 0

Dalam Penerapan/Diterapkan

Sebagian 9 2 0 0 11

Diterapkan Secara Menyeluruh 0 0 0 0 0

Tot

al 11 3 6 0 20

Sumber: Hasil Olah Data Peneliti

Untuk meningkatkan tingkat kelengkapan penerapan SMKI di area ini, BPPK

perlu melakukan perbaikan di antaranya:

1) Memetakan secara lengkap peran pelaksana pengamanan informasi;

2) Mendefinisikan persyaratan/standar kompetensi dan keahlian pelaksana

pengelolaan keamanan informasi;

3) Mendefinisikan dan mengalokasikan tanggungjawab untuk memutuskan,

merancang, melaksanakan dan mengelola langkah kelangsungan layanan

BAB IV ANALISIS HASIL DAN PEMBAHASAN

4) Mendefinisikan paramater, metrik dan mekanisme pengukuran kinerja

pengelolaan keamanan informasi;

5) Menerapkan target dan sasaran pengelolaan keamanan informasi untuk

berbagai area yang relevan dan mengevaluasi pencapaiannya secara rutin,

termasuk pelaporannya kepada pimpinan Instansi;

6) Mengidentifikasi legislasi dan perangkat hukum lainnya terkait keamanan

informasi yang harus dipatuhi dan menganalisa tingkat kepatuhannya; dan

7) Mendefinisikan kebijakan dan langkah penanggulangan insiden keamanan

informasi yang menyangkut pelanggaran hukum (pidana dan perdata).

c. Pengelolaan Aset Informasi

Skor pengelolaan aset informasidengan nilai 66 dari nilai maksimal area ini sebesar 153 (43%). Hasil ini disebabkan oleh beberapa hal di antaranya:

Tabel 4.7 Skor Kelengkapan Area Pengelolaan Aset Informasi Status Penerapan 1Kategori Pengamanan2 3 total %

Tidak Dilakukan 2 3 4 9 26%

Dalam Perencanaan 3 2 0 5 15%

Dalam Penerapan/Diterapkan 11 4 0 15 44%

Diterapkan Secara Menyeluruh 5 0 0 5 15%

Tot 22 11 7 34 100%

Sumber: Hasil Olah Data Peneliti

Dari total 34 pertanyaan pada area ini, 9 diantaranya atau 26% direspon “Tidak Dilakukan”, sementara status “Dalam Penerapan/Diterapkan Sebagian” mendapatkan respon paling tinggi, yaitu 15 atau 44%, sedangkan status “Diterapkan Secara Menyeluruh” mendapat respon 15% atau 5 dari 34 pertanyaan.

Tabel 4.8 Skor Kematangan Area Pengelolaan Aset Informasi Status Penerapan II Tingkat KematanganIII IV V total

Tidak Dilakukan 2 7 0 0 9

Dalam Perencanaan 4 1 0 0 5

Dalam Penerapan/Diterapkan 15 0 0 0 15

Diterapkan Secara Menyeluruh 5 0 0 0 5

Tot 26 8 0 0 34

Sumber: Hasil Olah Data Peneliti

Untuk meningkatkan tingkat kelengkapan penerapan SMKI di area ini, BPPK

perlu melakukan perbaikan di antaranya:

1) Menetapkan kebijakan terhadap pelanggaran terkait identitas elektronik dan proses otentikasi (username & password);

2) Menetapkan waktu penyimpanan untuk klasifikasi data yang ada dan syarat penghancuran data;

3) Menetapkan prosedur penyidikan/investigasi untuk menyelesaikan insiden terkait kegagalan keamanan informasi dan pelaporannya;

4) Menetapkan prosedur kajian penggunaan akses (user access review) dan langkah pembenahan apabila terjadi ketidak sesuaian (non-conformity) terhadap kebijakan yang berlaku.

5) Menyusun daftar data/informasi yang harus di-backup dan laporan analisa kepatuhan terhadap prosedur backup-nya;

6) Menyusun daftar rekaman pelaksanaan keamanan informasi dan bentuk pengamanan yang sesuai dengan klasifikasinya;